Recomendaciones y consideraciones de seguridad

Nota:

Es posible que la organización deba cumplir con estándares de seguridad específicos para satisfacer requisitos normativos. Este documento no abarca este tema, dado que tales estándares de seguridad cambian con el tiempo. Para obtener información actualizada acerca de los estándares de seguridad y los productos de Citrix, consulte Citrix Trust Center.

Firewalls

Proteja todas las máquinas del entorno con firewalls perimetrales, incluido en los límites de enclave, según corresponda.

Todas las máquinas del entorno deben contar con la protección de un firewall personal. Al instalar componentes principales y agentes VDA puede elegir que los puertos necesarios para la comunicación de funciones y componentes se abran automáticamente si se detecta el servicio Firewall de Windows (incluso aunque el firewall no esté habilitado). También puede configurar manualmente los puertos del firewall. Si usa un firewall diferente, debe configurarlo manualmente. Para obtener más información sobre los puertos necesarios, consulte Tech Paper: Communication Ports Used by Citrix Technologies.

Si planea migrar un entorno convencional a esta versión, es posible que necesite cambiar la posición de un firewall perimetral existente o agregar firewalls perimetrales nuevos. Por ejemplo: supongamos que existe un firewall perimetral entre un cliente convencional y un servidor de base de datos en el centro de datos. Cuando se usa esta versión, ese firewall perimetral debe colocarse de modo que el escritorio virtual y el dispositivo del usuario queden de un lado, y los servidores de base de datos y Delivery Controllers del centro de datos queden del otro lado. Por lo tanto, considere la posibilidad de crear un enclave dentro del centro de datos que contenga los servidores y los Controllers. Asimismo, debe contar con una protección entre el dispositivo del usuario y el escritorio virtual.

Nota:

Los puertos TCP 1494 y 2598 se utilizan para ICA y CGP. Por lo tanto, es probable que estén abiertos en los firewalls para que los usuarios que están fuera del centro de datos puedan acceder a ellos. Citrix sugiere no utilizar estos puertos con otros fines para evitar la posibilidad de dejar accidentalmente las interfaces administrativas vulnerables al ataque. Los puertos 1494 y 2598 se han registrado oficialmente ante la Agencia de asignación de números de Internet (consulte http://www.iana.org/).

Comunicaciones seguras con Delivery Controller™

Cifrado de la comunicación mediante HTTPS

StoreFront y NetScaler Gateway se comunican con el servicio XML que se ejecuta en el Delivery Controller a través de HTTP o HTTPS. Dependiendo de la configuración, los VDA pueden comunicarse con el Delivery Controller mediante WebSocket. Director se comunica con los datos de supervisión mediante OData a través de HTTP o HTTPS. Se recomienda que habilite HTTPS e inhabilite HTTP. Esto requiere que habilite TLS en los Delivery Controllers.

-

Para configurar StoreFront para que se conecte mediante HTTPS, consulte Agregar feeds de recursos para Citrix Virtual Apps and Desktops y Agregar dispositivo Citrix Gateway.

-

Para configurar NetScaler Gateway para que se conecte al Delivery Controller mediante HTTPS, consulte Configuración de Secure Ticket Authority en NetScaler Gateway.

Claves de seguridad

Puede usar claves de seguridad para garantizar que solo los servidores StoreFront y NetScaler autorizados puedan conectarse a DaaS a través de los Cloud Connectors. Esto es especialmente importante si ha habilitado la confianza en XML.

Confianza en XML

De forma predeterminada, cuando StoreFront se conecta al Delivery Controller para acciones como enumeración e inicio, StoreFront debe pasar las credenciales de Active Directory del usuario para que DaaS pueda autenticar al usuario y comprobar su pertenencia al grupo. Sin embargo, cuando se usan otros métodos de autenticación, como pass-through de dominio, tarjetas inteligentes o SAML, StoreFront no tiene la contraseña de Active Directory. En este caso debe habilitar la “Confianza en XML”. Con la confianza en XML habilitada, Citrix Virtual Apps and Desktops permite que StoreFront realice acciones en nombre de un usuario, como enumerar e iniciar aplicaciones, sin validar la contraseña del usuario. Antes de habilitar la confianza en XML, use claves de seguridad u otro mecanismo, como firewalls o IPsec, para garantizar que solo los servidores StoreFront de confianza puedan conectarse a los Delivery Controllers.

Use el SDK de PowerShell de Citrix Virtual Apps and Desktops para comprobar, habilitar o inhabilitar el parámetro de confianza en XML.

- Para comprobar el valor actual del parámetro de confianza en XML, ejecute

Get-BrokerSitee inspeccione el valor deTrustRequestsSentToTheXMLServicePort. - Para habilitar o inhabilitar la confianza en XML, ejecute

Set-BrokerSitecon el parámetroTrustRequestsSentToTheXmlServicePort.

Comunicación entre el VDA y el Delivery Controller

Hay dos mecanismos para que los VDA se comuniquen con los controladores.

-

Windows Communication Foundation

La protección en el nivel de mensaje de Windows Communication Foundation (WCF) protege la comunicación entre el Delivery Controller y el VDA. Esto elimina la necesidad de protección adicional a nivel de transporte mediante TLS. El puerto predeterminado usado para la comunicación entre el VDA y el Delivery Controller es 80. Sin embargo, puede personalizar el puerto. Para obtener información, consulte Personalizar un VDA.

Para obtener información sobre la seguridad de los mensajes en WCF, consulte la documentación de Microsoft Seguridad de los mensajes en WCF.

La configuración de WCF usa Kerberos para la autenticación mutua entre el Controller y el VDA. Para el cifrado, se usa AES en el modo CBC con una clave de 256 bits. Para la integridad de los mensajes, se usa SHA-1.

Según Microsoft, los Protocolos de seguridad que utiliza WCF cumplen los estándares de OASIS (Organization for the Advancement of Structured Information Standards), incluidos los WS-SecurityPolicy 1.2. Además, Microsoft afirma que WCF admite todos los conjuntos de algoritmos que constan en Security Policy 1.2.

La comunicación entre el Controller y el VDA usa el conjunto de algoritmos basic256, cuyos algoritmos son los indicados anteriormente.

La configuración de WCF usa SOAP a través del protocolo HTTP junto con el cifrado de seguridad a nivel de mensaje.

-

WebSockets

Este es el reemplazo moderno de WCF. Ofrece la ventaja de que solo se usa el puerto TLS 443 para la comunicación del VDA al Delivery Controller. Actualmente solo está disponible para máquinas aprovisionadas con MCS. Para obtener más información, consulte Comunicación WebSocket entre el VDA y el Delivery Controller.

Comunicaciones seguras entre el Delivery Controller y el servidor de licencias

El Delivery Controller se comunica con el servidor de licencias a través de HTTPS. De forma predeterminada, se usa un certificado autofirmado, pero se recomienda reemplazarlo por un certificado emitido por una entidad de certificación empresarial o pública. Para obtener más información, consulte Instalación manual del certificado usado por Citrix Licensing Manager y Web Services for Licensing.

Comunicaciones seguras entre los exploradores web y Web Studio y Director

Web Studio y Director se pueden instalar en la misma máquina que el Delivery Controller o en máquinas diferentes. Los usuarios se conectan a Web Studio y Director mediante un explorador web. De forma predeterminada, Web Studio habilita HTTPS mediante un certificado autofirmado, mientras que Director instalado de forma independiente no configura HTTPS. Se recomienda que habilite TLS en Web Studio y Director utilizando un certificado apropiado.

Protección de las comunicaciones de ICA®

Citrix Virtual Apps and Desktops™ ofrece varias opciones para proteger el tráfico ICA entre el cliente y el VDA. Estas son las opciones disponibles:

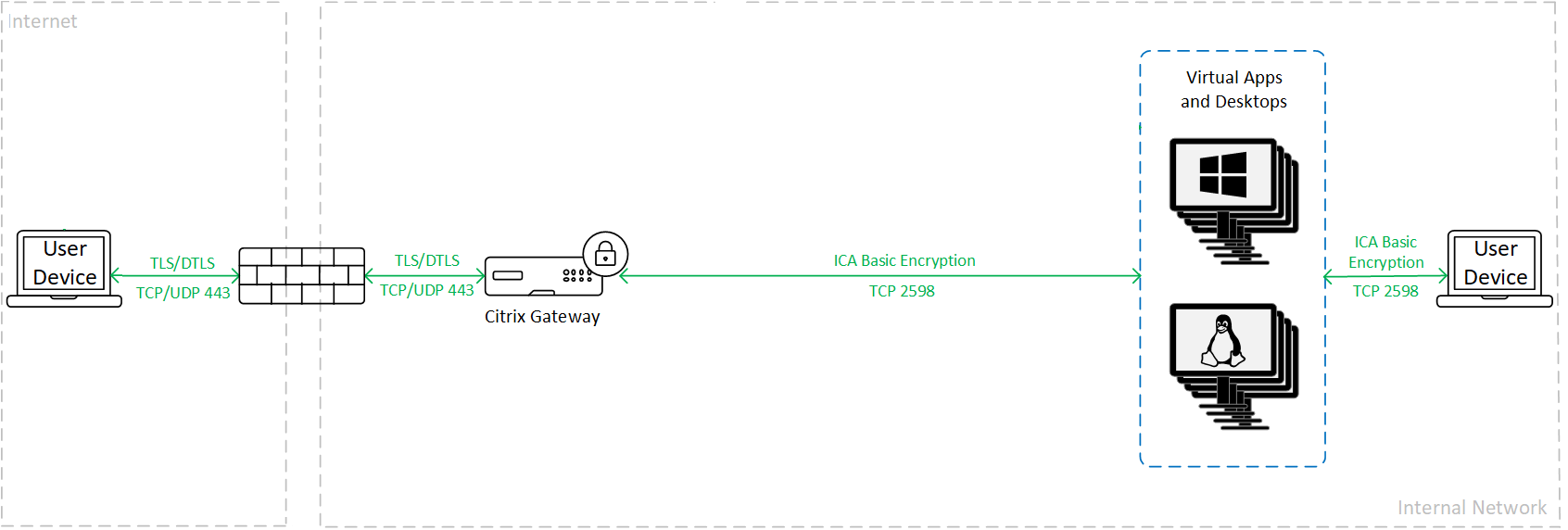

- Cifrado básico: La configuración predeterminada.

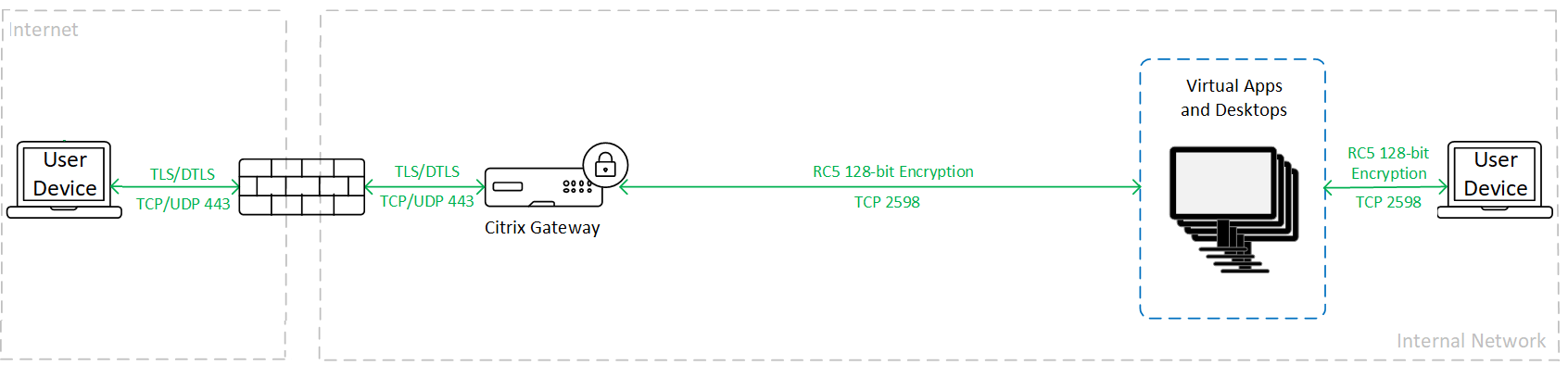

- SecureICA: Permite cifrar los datos de sesión mediante cifrado RC5 (128 bits).

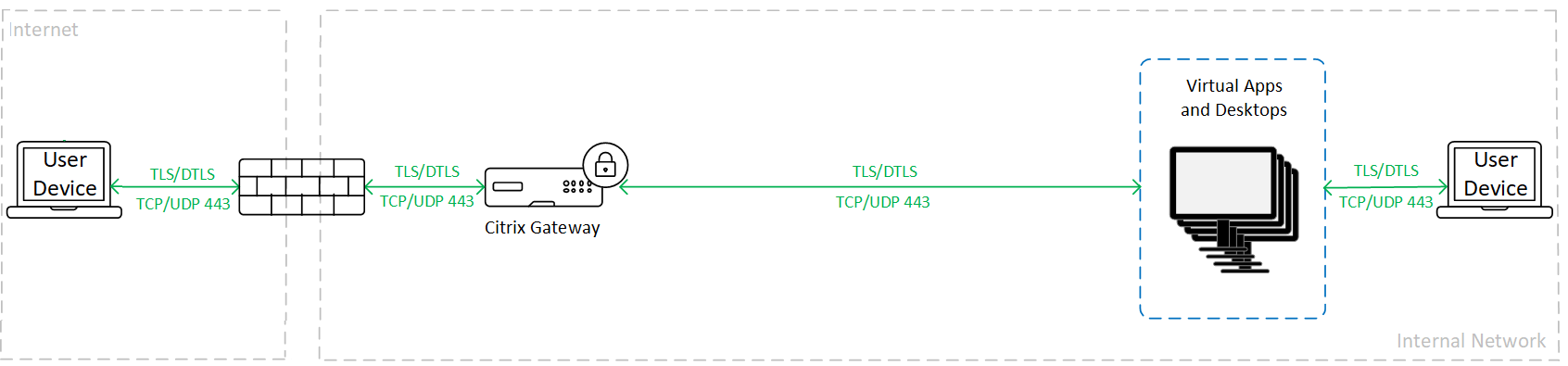

- TLS/DTLS de VDA: Permite utilizar cifrado a nivel de red mediante TLS/DTLS.

Cifrado básico

Cuando se utiliza el cifrado básico, el tráfico se cifra como se muestra en el gráfico siguiente.

SecureICA

Cuando se utiliza SecureICA, el tráfico se cifra como se muestra en el gráfico siguiente.

Para obtener más información, consulte Configuraciones de directiva de Seguridad

Nota 1:

SecureICA no es compatible con la aplicación Workspace para HTML5.

Nota 2:

Citrix SecureICA forma parte del protocolo ICA/HDX, pero no es un protocolo de seguridad de red conforme con los estándares, como Transport Layer Security (TLS).

TLS/DTLS de VDA

Cuando se utiliza el cifrado TLS/DTLS de VDA, el tráfico se cifra como se muestra en el gráfico siguiente.

Para configurar TLS/DTLS en VDA, consulte Parámetros de TLS en VDA.

Canales virtuales

Use la lista de canales virtuales permitidos para controlar qué canales virtuales no de Citrix están permitidos en su entorno.

Comunicaciones seguras con el servidor de impresión

Puede habilitar TLS para conexiones basadas en TCP entre el Virtual Delivery Agent (VDA) y Universal Print Server. Para obtener más información, consulte Transport Layer Security (TLS) en Universal Print Server.

Comunicación segura con la base de datos del sitio

Para obtener información acerca de la habilitación de TLS para la base de datos del sitio, consulte CTX137556.

Seguridad de máquina del VDA

Recomendaciones generales

Asegúrese de que los VDA se mantengan actualizados con las últimas actualizaciones de seguridad operativa y antivirus.

Seguridad de las aplicaciones

Para evitar que usuarios que no sean administradores realicen acciones maliciosas, Citrix® recomienda configurar reglas de Windows AppLocker para instaladores, aplicaciones, ejecutables y scripts en el host del VDA.

Nombres de archivo 8.3

Puede inhabilitar los nombres de archivo 8.3 en los VDA. Consulte la documentación de Microsoft sobre fsutil.

Aspectos a tener en cuenta sobre el almacenamiento de datos

Su entorno de escritorio puede constar de varios tipos de escritorios, como escritorios agrupados y dedicados. Los usuarios no deben almacenar nunca sus datos en escritorios compartidos entre los usuarios, como es el caso de los escritorios agrupados. Cuando los usuarios almacenan datos en escritorios dedicados, esos datos deben eliminarse si el escritorio posteriormente pasa a estar disponible para otros usuarios.

Administración de cuentas de usuario

Aplique los procedimientos recomendados de Windows para la administración de cuentas. No cree cuentas en una plantilla o imagen antes de duplicarlas mediante Machine Creation Services o Provisioning Services. No programe tareas mediante cuentas de dominio almacenadas con privilegios. No cree manualmente cuentas de equipo compartidas de Active Directory. Estos consejos ayudan a evitar ataques a la máquina que se pueden dar por haber obtenido contraseñas persistentes de cuentas locales y usarlas para iniciar sesión en las imágenes de Machine Creation Services o Provisioning Services compartidas que pertenecen a los usuarios.

Solo conceda a los usuarios las capacidades que necesitan. Los privilegios de Microsoft Windows continúan aplicándose a los escritorios de la forma habitual: se configuran los privilegios mediante la Asignación de derechos de usuario y la pertenencia a grupos a través de la directiva de grupo. Una de las ventajas de esta versión es que permite otorgar permisos administrativos a un usuario para un escritorio sin concederle también el control físico del equipo en el cual se almacena el escritorio.

Tenga en cuenta lo siguiente cuando planifique privilegios de escritorio:

- De forma predeterminada, cuando un usuario con privilegios reducidos se conecta a un escritorio, ve la zona horaria del sistema que ejecuta el escritorio en lugar de la zona horaria de su propio dispositivo de usuario. Para obtener información sobre cómo permitir que los usuarios vean su hora local al utilizar escritorios, consulte Administración de grupos de entrega.

- Un usuario que es administrador de un escritorio posee total control sobre ese escritorio. Si un escritorio es un escritorio agrupado en lugar de un escritorio dedicado, el usuario debe ser de confianza para todos los demás usuarios de ese escritorio, incluidos los futuros usuarios. Todos los usuarios de ese escritorio deben ser conscientes del riesgo potencial permanente que esta situación representa para la seguridad de sus datos. Esta consideración no se aplica a los escritorios dedicados, que solo contienen un usuario; ese usuario no debe ser el administrador de ningún otro escritorio.

- Un usuario que es administrador en un escritorio generalmente puede instalar software en ese escritorio, incluido software potencialmente malicioso. El usuario también puede supervisar o controlar el tráfico de cualquier red conectada al escritorio.

Administrar derechos de inicio de sesión

Se necesitan derechos de inicio de sesión para las cuentas de usuario y las cuentas de equipo. Al igual que los privilegios de Microsoft Windows, los derechos de inicio de sesión continúan aplicándose a los escritorios de la forma habitual: configure los derechos de inicio de sesión a través de la Asignación de derechos de usuario y la pertenencia a grupos a través de Directiva de grupo.

Los derechos de inicio de sesión de Windows son: iniciar sesión localmente, iniciar sesión con Servicios de Escritorio remoto, iniciar sesión en la red (tener acceso a este equipo desde la red), iniciar sesión como trabajo por lotes e iniciar sesión como servicio.

Para las cuentas de equipo, conceda a los equipos únicamente los derechos de inicio de sesión que necesiten. El derecho de inicio de sesión “Tener acceso a este equipo desde la red” es obligatorio para las cuentas de equipo de los Delivery Controllers.

En el caso de cuentas de usuario, conceda a los usuarios únicamente los permisos de inicio de sesión que necesiten.

Según Microsoft, de manera predeterminada el grupo Usuarios de escritorio remoto tienen el derecho de inicio de sesión “Permitir inicio de sesión a través de Servicios de Escritorio remoto” (excepto en controladores de dominio).

Las directivas de seguridad de su organización pueden establecer explícitamente que se quite este derecho de inicio de sesión para este grupo. Considere el enfoque siguiente:

- El Virtual Delivery Agent (VDA) para SO multisesión usa Servicios de Escritorio remoto de Microsoft. Puede configurar el grupo de Usuarios de escritorio remoto como un grupo restringido, y controlar la pertenencia al grupo mediante directivas de grupo de Active Directory. Para obtener más información, consulte la documentación de Microsoft.

- Para los demás componentes de Citrix Virtual Apps and Desktops, incluido el VDA para SO de sesión única, el grupo Usuarios de escritorio remoto no es necesario. Por tanto, para esos componentes, el grupo Usuarios de escritorio remoto no requiere el derecho de inicio de sesión “Permitir inicio de sesión a través de Servicios de Escritorio remoto” y puede quitarlo. Además:

- Si administra esos equipos a través de Servicios de Escritorio remoto asegúrese de que esos administradores ya son miembros del grupo Administradores.

- Si no administra esos equipos mediante Servicios de Escritorio remoto, considere la posibilidad de inhabilitar los propios Servicios de Escritorio remoto en esos equipos.

Aunque es posible agregar usuarios y grupos al derecho de inicio de sesión “Denegar inicio de sesión a través de Servicios de Escritorio remoto”, en general no se recomienda el uso de derechos de denegar inicios de sesión. Para obtener más información, consulte la documentación de Microsoft.

Seguridad del Delivery Controller

Servicios de Windows en Delivery Controller

La instalación de Delivery Controller crea los siguientes servicios de Windows:

- Citrix AD Identity Service (NT SERVICE\CitrixADIdentityService): Administra las cuentas de equipo de Microsoft Active Directory para las VM.

- Citrix Analytics (NT SERVICE\CitrixAnalytics): Recopila información de uso de la configuración de sitios para que Citrix pueda utilizarla, si dicha recopilación de datos fue aprobada por el administrador del sitio. A continuación, esta información se envía a Citrix, para ayudar a mejorar el producto.

- Citrix App Library (NT SERVICE\CitrixAppLibrary): Admite la administración y aprovisionamiento de AppDisks, la integración con AppDNA y la administración de App-V.

- Citrix Broker Service (NT SERVICE\servicio CitrixBrokerService): Selecciona los escritorios virtuales o las aplicaciones que están disponibles para los usuarios.

- Citrix Configuration Logging Service (NT SERVICE\CitrixConfigurationLogging): Registra todos los cambios de configuración y otros cambios de estado realizados por los administradores del sitio.

- Citrix Configuration Service (NT SERVICE\CitrixConfigurationService): Repositorio de la configuración compartida para todo el sitio.

- Citrix Delegated Administration Service (NT SERVICE\CitrixDelegatedAdmin): Administra los permisos concedidos a los administradores.

- Citrix Environment Test Service (NT SERVICE\CitrixEnvTest): Administra pruebas automáticas de los demás servicios de Delivery Controller.

- Citrix Host Service (NT SERVICE\CitrixHostService): Almacena información sobre las infraestructuras de hipervisor utilizadas en una implementación de Citrix Virtual Apps o Citrix Virtual Desktops, y también ofrece la funcionalidad utilizada por la consola para enumerar los recursos de una agrupación de hipervisores.

- Citrix Machine Creation Services (NT SERVICE\CitrixMachineCreationService): Organiza la creación de las máquinas virtuales de escritorio.

- Citrix Monitor Service (NT SERVICE\CitrixMonitor): Recopila métricas de Citrix Virtual Apps o Citrix Virtual Desktops, almacena información histórica y proporciona una interfaz de consultas para la solución de problemas y herramientas para la generación de informes.

- Citrix StoreFront Service (NT SERVICE\CitrixStoreFront): Admite la administración de StoreFront. (no es parte del componente de StoreFront en sí).

- Citrix StoreFront Privileged Administration Service (NT SERVICE\CitrixPrivilegedService): Admite las operaciones de administración con privilegios de StoreFront. (no es parte del componente de StoreFront en sí).

- Citrix Config Synchronizer Service (NT SERVICE\CitrixConfigSyncService): Propaga los datos de configuración desde el sitio principal a la Caché de host local.

- Citrix High Availability Service (NT SERVICE\CitrixHighAvailabilityService): Selecciona los escritorios virtuales o las aplicaciones que están disponibles para los usuarios, si la base de datos principal del sitio no está disponible.

La instalación de Delivery Controller también crea los siguientes servicios de Windows. Estos también se crean al instalarlo con otros componentes de Citrix:

- Citrix Diagnostic Facility COM Server (NT SERVICE\CdfSvc): Admite la recopilación de información de diagnóstico para la asistencia técnica de Citrix.

- Citrix Telemetry Service (NT SERVICE\CitrixTelemetryService): Recopila información de diagnóstico para ser analizada por Citrix, de forma que los administradores pueden ver los resultados del análisis y las recomendaciones, para ayudarles a diagnosticar problemas con el sitio.

La instalación de Delivery Controller también crea el siguiente servicio de Windows. No se usa actualmente. Si se ha habilitado, inhabilítelo.

- Citrix Remote Broker Provider (NT SERVICE\XaXdCloudProxy)

La instalación de Delivery Controller también crea los siguientes servicios de Windows. Estos parámetros no se usan actualmente, pero deben estar habilitados. No los inhabilite.

- Citrix Orchestration Service (NT SERVICE\CitrixOrchestration)

- Citrix Trust Service (NT SERVICE\CitrixTrust)

Excepto Citrix StoreFront™ Privileged Administration Service, estos servicios tienen concedido el derecho de Iniciar sesión como servicio y los privilegios de Ajustar las cuotas de la memoria para un proceso, Generar auditorías de seguridad y Reemplazar un símbolo (token) de nivel de proceso. No es necesario que cambie estos derechos de usuario. Delivery Controller no utiliza estos privilegios y están inhabilitados automáticamente.

Excepto Citrix StoreFront Privileged Administration Service y Citrix Telemetry Service, los servicios Windows de Delivery Controller enumerados anteriormente están configurados para iniciar sesión como la identidad NETWORK SERVICE. No modifique estos parámetros de servicio.

Citrix Config Synchronizer Service necesita que la cuenta NETWORK SERVICE pertenezca al grupo de administradores locales del Delivery Controller. Esto permite que la caché de host local funcione correctamente.

Citrix StoreFront Privileged Administration está configurado para iniciar la sesión de sistema local (NT AUTHORITY\SYSTEM). Esto es necesario para las operaciones de StoreFront con Delivery Controller que no están normalmente disponible para los servicios (incluida la creación de sitios de IIS de Microsoft). No modifique estos parámetros de servicio.

Citrix Telemetry Service está configurado para iniciar sesión como su propia identidad específica de servicio.

Si quiere, puede inhabilitar Citrix Telemetry Service. Aparte de este servicio y de los servicios que ya están inhabilitados, no inhabilite ninguno de los otros servicios de Windows de Delivery Controller.

Administrar derechos de inicio de sesión

Las cuentas de equipo de los VDA deben tener derecho de inicio de sesión “Tener acceso a este equipo desde la red”. Consulte Detección de Controllers basada en unidades organizativas de Active Directory.

Acceso de cliente

El acceso del cliente normalmente se proporciona mediante la implementación de Citrix StoreFront. Para obtener más información sobre cómo proteger StoreFront, consulte la documentación de StoreFront.

Para permitir que los usuarios remotos se conecten de forma segura a StoreFront y a los VDA, implemente un NetScaler® Gateway.

Citrix recomienda que los clientes se conecten a StoreFront mediante la aplicación Citrix Workspace. Para obtener más información, consulte las secciones sobre seguridad en la documentación de la aplicación Citrix Workspace para cada sistema operativo. Alternativamente, los usuarios pueden acceder a StoreFront con un explorador web.

Considere la posibilidad de proporcionar a los usuarios clientes ligeros con capacidad limitada para ejecutar aplicaciones, aparte de la aplicación Citrix Workspace™. Cuando los dispositivos los administra su organización, debe establecer directivas para garantizar la implementación de las actualizaciones de seguridad del sistema operativo y el software antivirus. Sin embargo, en muchos casos los usuarios necesitan poder conectarse desde dispositivos no administrados fuera del control de su organización. Considere el uso de las siguientes funciones:

- Endpoint Analysis para analizar los dispositivos de punto final en busca de información de seguridad, como el sistema operativo y el antivirus, y niega el acceso a los clientes que no cumplen con sus requisitos de seguridad.

- App Protection bloquea los programas de registro de tecleo y captura de pantallas.

Entornos de versiones mixtas

Los entornos de versiones mixtas, por ejemplo, en los que los VDA tienen una versión diferente a la del Delivery Controller, son inevitables durante algunas actualizaciones de versión. Siga las prácticas recomendadas y minimice el tiempo de coexistencia para los componentes de Citrix de versiones distintas. En entornos de varias versiones, es posible que las directivas de seguridad, por ejemplo, no se cumplan uniformemente.

Nota:

Esto es habitual con otros productos de software. El uso de una versión anterior de Active Directory solo aplica parcialmente la directiva de grupo con versiones posteriores de Windows.

En el siguiente caso, se describe un problema de seguridad que se puede dar en un entorno Citrix concreto que contenga varias versiones. Cuando se usa Citrix Receiver 1.7 para conectarse a un escritorio virtual con Virtual Delivery Agent en XenApp y XenDesktop 7.6 Feature Pack 2, la configuración de directiva Permitir transferencia de archivos entre escritorio y cliente se habilita en el sitio, pero un Delivery Controller que ejecute XenApp y XenDesktop 7.1 no puede inhabilitarla. No reconoce la configuración de directiva, que se publicó en la versión posterior del producto. Esta configuración de directiva permite a los usuarios cargar y descargar archivos en su escritorio virtual; de ahí el problema de seguridad. Para solucionarlo, actualice el Delivery Controller (o una instancia independiente de Studio) a la versión 7.6 Feature Pack 2 y, a continuación, use la directiva de grupo para inhabilitar la directiva. Si lo prefiere, puede usar la directiva local de todos los escritorios virtuales pertinentes.

Consideraciones de seguridad sobre el acceso con Remote PC

Acceso con Remote PC implementa las siguientes funciones de seguridad:

- Compatible con la tarjeta inteligente.

- Cuando se inicia una sesión remota, la pantalla del PC de la oficina aparece en blanco.

- La función de acceso con Remote PC redirige todas las entradas del teclado y puntero a la sesión remota, excepto CTRL+ALT+SUPR, las tarjetas inteligentes con USB habilitado y los dispositivos biométricos.

- SmoothRoaming se ofrece solamente para un usuario.

- Cuando un usuario tiene una sesión remota conectada a un PC de la oficina, solo ese usuario puede reanudar el acceso local al PC de la oficina. Para reanudar el acceso local, el usuario debe pulsar CTRL+ALT+SUPR en el equipo local y, a continuación, iniciar sesión con las mismas credenciales que usa la sesión remota. El usuario también puede reanudar el acceso local mediante la inserción de una tarjeta inteligente o aprovechar la biometría, si el sistema tiene integrado un Proveedor de credenciales de terceros apropiado. Este comportamiento predeterminado se puede anular mediante la habilitación de Cambio rápido de usuario a través de objetos de directiva de grupo (GPO) o al modificar el Registro.

Nota:

Citrix recomienda no asignar privilegios de administrador de VDA a usuarios generales de sesión.

Asignaciones automáticas

De forma predeterminada, la función de acceso con Remote PC admite la asignación automática de varios usuarios a un agente VDA. En XenDesktop 5.6 Feature Pack 1, los administradores pueden invalidar este comportamiento mediante el script RemotePCAccess.ps1 de PowerShell. Esta versión usa una entrada del Registro para permitir o prohibir varias asignaciones automáticas de Remote PC. Este parámetro se aplica a todo el sitio.

Precaución:

Si se modifica el Registro de forma incorrecta, pueden producirse problemas graves que obliguen a reinstalar el sistema operativo. Citrix no puede garantizar que los problemas derivados de la utilización inadecuada del Editor del Registro puedan resolverse. Utilice el Editor del Registro bajo su propio riesgo. Haga una copia de seguridad del Registro antes de modificarlo.

Para restringir la asignación automática a un único usuario:

En cada Controller del sitio, configure la siguiente entrada del Registro:

HKEY\_LOCAL\_MACHINE\Software\Citrix|DesktopServer

Name: AllowMultipleRemotePCAssignments

Type: REG_DWORD

Data: 0 = Disable multiple user assignment, 1 = (Default) Enable multiple user assignment.

Si hay asignaciones de usuario, se pueden eliminar mediante comandos de SDK para que más adelante el VDA pueda sea apto para una asignación automática.

-

Eliminar a todos los usuarios asignados del VDA: $machine.AssociatedUserNames %{ Remove-BrokerUser-Name $_ -Machine $machine -

Eliminar el VDA del grupo de entrega: $machine Remove-BrokerMachine -DesktopGroup $desktopGroup

Reinicie el PC físico de la oficina.

En este artículo

- Firewalls

- Comunicaciones seguras con Delivery Controller™

- Comunicaciones seguras entre el Delivery Controller y el servidor de licencias

- Comunicaciones seguras entre los exploradores web y Web Studio y Director

- Protección de las comunicaciones de ICA®

- Canales virtuales

- Comunicaciones seguras con el servidor de impresión

- Comunicación segura con la base de datos del sitio

- Seguridad de máquina del VDA

- Seguridad del Delivery Controller

- Servicios de Windows en Delivery Controller

- Acceso de cliente

- Entornos de versiones mixtas

- Consideraciones de seguridad sobre el acceso con Remote PC