-

Pianificare e creare una distribuzione

-

Creare e gestire le connessioni

-

Creare cataloghi di macchine con immagini preparate

-

Creare un'immagine preparata per le istanze gestite di Amazon WorkSpaces Core

-

Creare un catalogo di istanze gestite di Amazon WorkSpaces Core

-

Creare un catalogo di macchine con immagini preparate in Azure

-

Creare un catalogo di macchine con immagini preparate in Red Hat OpenShift

-

Creare un catalogo di macchine con immagini preparate in VMware

-

Creare un catalogo di macchine con immagini preparate in XenServer

-

-

Pool di identità di diversi tipi di join di identità delle macchine

-

-

HDX Direct

-

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

HDX™ Direct

Quando si accede a risorse fornite da Citrix, HDX Direct consente ai dispositivi client sia interni che esterni di stabilire una connessione diretta sicura con l’host di sessione, se la comunicazione diretta è possibile.

Requisiti di sistema

Di seguito sono riportati i requisiti di sistema per l’utilizzo di HDX Direct:

-

Piano di controllo

- Citrix DaaS™

- Citrix Virtual Apps and Desktops™ 2503 o versioni successive

-

Virtual Delivery Agent (VDA)

- Windows: versione 2503 o successiva

-

App Workspace

- Windows: versione 2503 o successiva

- Linux: versione 2411 o successiva

- Mac: versione 2411 o successiva

-

Livello di accesso

- Citrix Workspace™

- Citrix Storefront™ 2503 o versioni successive

- Citrix Gateway Service

- Citrix NetScaler® Gateway

Requisiti di rete

Di seguito sono riportati i requisiti di rete per l’utilizzo di HDX Direct.

Host di sessione

Se gli host di sessione dispongono di un firewall, come Windows Defender Firewall, è necessario consentire il seguente traffico in entrata per le connessioni interne.

| Descrizione | Origine | Protocollo | Porta |

|---|---|---|---|

| Connessione interna diretta | Client | TCP | 443 |

| Connessione interna diretta | Client | UDP | 443 |

Nota:

Il programma di installazione VDA aggiunge le regole in entrata appropriate a Windows Defender Firewall. Se si utilizza un firewall diverso, è necessario aggiungere le regole sopra indicate.

Rete client

La seguente tabella descrive la rete client per utenti interni ed esterni.

Utenti interni

| Descrizione | Protocollo | Origine | Porta di origine | Destinazione | Porta di destinazione |

|---|---|---|---|---|---|

| Connessione interna diretta | TCP | Rete client | 1024–65535 | Rete VDA | 443 |

| Connessione interna diretta | UDP | Rete client | 1024–65535 | Rete VDA | 443 |

Utenti esterni

| Descrizione | Protocollo | Origine | Porta di origine | Destinazione | Porta di destinazione |

|---|---|---|---|---|---|

| STUN (solo per utenti esterni) | UDP | Rete client | 1024–65535 | Internet (vedere nota di seguito) | 3478, 19302 |

| Connessione utente esterna | UDP | Rete client | 1024–65535 | Indirizzo IP pubblico del data center | 1024–65535 |

Rete del data center

La seguente tabella descrive la rete del data center per utenti interni ed esterni.

Utenti interni

| Descrizione | Protocollo | Origine | Porta di origine | Destinazione | Porta di destinazione |

|---|---|---|---|---|---|

| Connessione interna diretta | TCP | Rete client | 1024–65535 | Rete VDA | 443 |

| Connessione interna diretta | UDP | Rete client | 1024–65535 | Rete VDA | 443 |

Utenti esterni

| Descrizione | Protocollo | Origine | Porta di origine | Destinazione | Porta di destinazione |

|---|---|---|---|---|---|

| STUN (solo per utenti esterni) | UDP | Rete VDA | 1024–65535 | Internet (vedere nota di seguito) | 3478, 19302 |

| Connessione utente esterna | UDP | Rete DMZ / interna | 1024–65535 | Rete VDA | 55000–55250 |

| Connessione utente esterna | UDP | Rete VDA | 55000–55250 | IP pubblico del client | 1024–65535 |

NOTA:

Sia il VDA che l’app Workspace tentano di inviare richieste STUN ai seguenti server nello stesso ordine:

- stun.cloud.com:3478

- stun.cloudflare.com:3478

- stun.l.google.com:19302

Se si modifica l’intervallo di porte predefinito per le connessioni utente esterne utilizzando l’impostazione della policy Intervallo di porte HDX Direct, le regole del firewall corrispondenti devono corrispondere all’intervallo di porte personalizzato.

Configurazione

HDX Direct è disabilitato per impostazione predefinita. È possibile configurare questa funzionalità utilizzando l’impostazione HDX Direct nella policy Citrix.

- HDX Direct: per abilitare o disabilitare una funzionalità.

- Modalità HDX Direct: determina se HDX Direct è disponibile solo per i client interni o per entrambi i client interni ed esterni.

- Intervallo di porte HDX Direct: definisce l’intervallo di porte che il VDA utilizza per le connessioni da client esterni.

Se necessario, l’elenco dei server STUN utilizzati da HDX Direct può essere modificato modificando il seguente valore di registro:

- Chiave: HKLM\SOFTWARE\Citrix\HDX-Direct

- Tipo di valore: REG_MULTI_SZ

- Nome valore: STUNServers

- Dati: stun.cloud.com:3478 stun.cloudflare.com:3478 stun.l.google.com:19302

NOTA:

HDX Direct per gli utenti esterni è disponibile solo con EDT (UDP) come protocollo di trasporto. Pertanto, Trasporto adattivo deve essere abilitato.

Considerazioni

Di seguito sono riportate le considerazioni per l’utilizzo di HDX Direct:

- HDX Direct per gli utenti esterni è disponibile solo con EDT (UDP) come protocollo di trasporto. Pertanto, il Trasporto adattivo deve essere abilitato.

- Se si utilizza HDX Insight, si noti che l’utilizzo di HDX Direct impedisce la raccolta dei dati di HDX Insight, poiché la sessione non verrebbe più instradata tramite NetScaler Gateway.

Come funziona

HDX Direct consente ai client di stabilire una connessione diretta all’host di sessione quando la comunicazione diretta è disponibile. Quando le connessioni dirette vengono stabilite utilizzando HDX Direct, vengono utilizzati certificati autofirmati per proteggere la connessione diretta con crittografia a livello di rete (TLS/DTLS).

Utenti interni

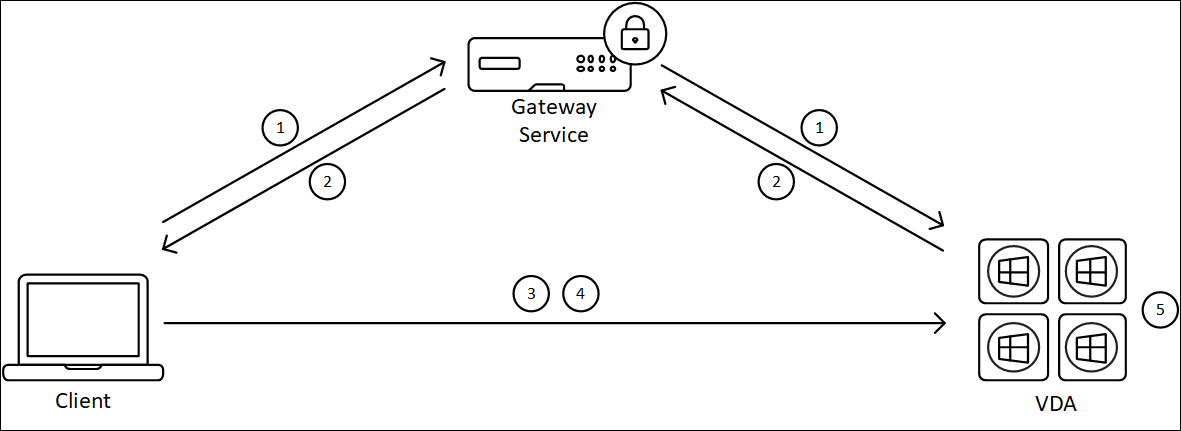

Il seguente diagramma illustra la panoramica del processo di connessione HDX Direct per gli utenti interni.

- Il client stabilisce una sessione HDX tramite il Gateway Service.

- Dopo una connessione riuscita, il VDA invia al client l’FQDN della macchina VDA, un elenco dei suoi indirizzi IP e il certificato della macchina VDA tramite la connessione HDX.

- Il client sonda gli indirizzi IP per verificare se può raggiungere direttamente il VDA.

- Se il client può raggiungere direttamente il VDA con uno qualsiasi degli indirizzi IP condivisi, il client stabilisce una connessione diretta con il VDA, protetta con (D)TLS utilizzando un certificato che corrisponde a quello scambiato nel passaggio (2).

- Una volta stabilita con successo la connessione diretta, la sessione viene trasferita alla nuova connessione e la connessione al Gateway Service viene terminata.

Nota:

Dopo aver stabilito la connessione nel passaggio 2, la sessione è attiva. I passaggi successivi non ritardano né interferiscono con la capacità dell’utente di utilizzare l’applicazione o il desktop virtuale. Se uno dei passaggi successivi fallisce, la connessione tramite il Gateway viene mantenuta senza interrompere la sessione dell’utente.

Connessioni dirette tradizionali

Quando si utilizza Storefront, Workspace con connessione diretta al carico di lavoro o Workspace configurato per la connettività solo interna, le connessioni dirette vengono stabilite tra il client e l’host di sessione senza la necessità di instradare prima tramite un Gateway.

In questi casi, HDX Direct non viene attivato poiché le connessioni sono intrinsecamente dirette. Tuttavia, se HDX Direct è abilitato, queste connessioni sfrutteranno i certificati HDX Direct per proteggere le sessioni.

Utenti esterni

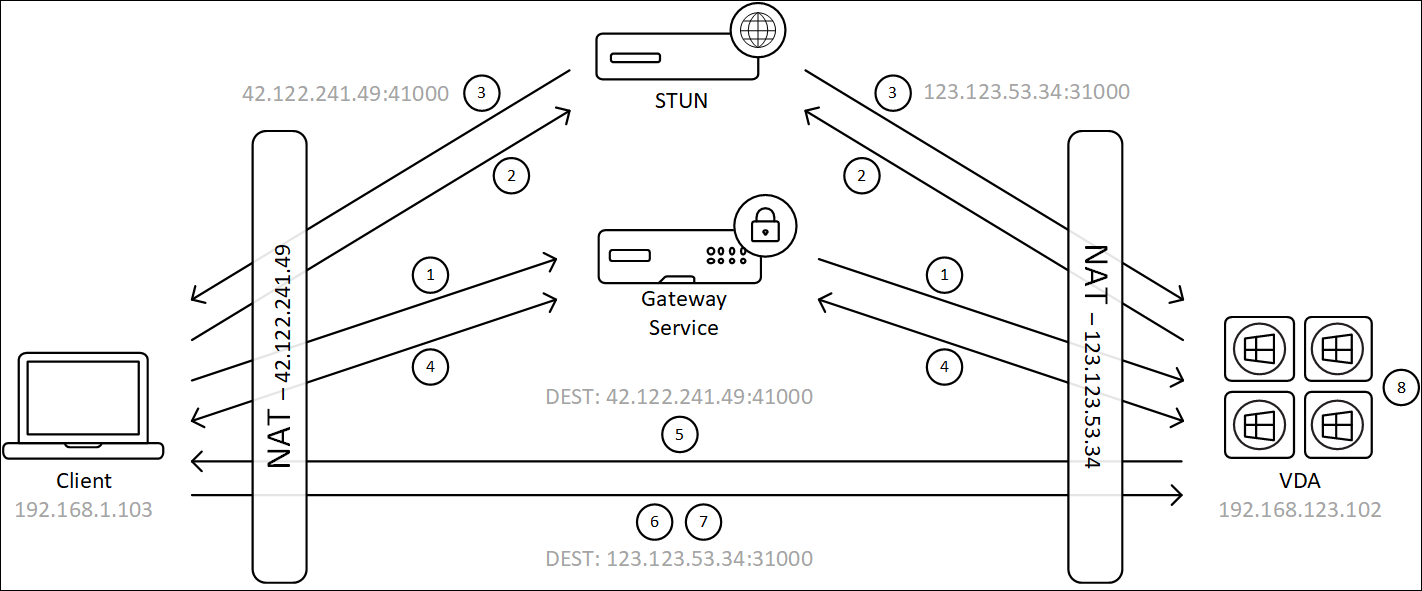

Il seguente diagramma illustra la panoramica del processo di connessione HDX Direct per gli utenti esterni:

- Il client stabilisce una sessione HDX tramite il Gateway Service.

- Dopo una connessione riuscita, sia il client che il VDA inviano una richiesta STUN per scoprire i loro indirizzi IP e porte pubblici.

- Il server STUN risponde al client e al VDA con i loro indirizzi IP e porte pubblici corrispondenti.

- Tramite la connessione HDX, il client e il VDA scambiano i loro indirizzi IP e porte UDP pubblici e il VDA invia il suo certificato al client.

- Il VDA invia pacchetti UDP all’indirizzo IP pubblico e alla porta UDP del client. Il client invia pacchetti UDP all’indirizzo IP pubblico e alla porta UDP del VDA.

- Al ricevimento di un messaggio dal VDA, il client risponde con una richiesta di connessione sicura.

- Durante l’handshake DTLS, il client verifica che il certificato corrisponda al certificato scambiato nel passaggio (4). Dopo la convalida, il client invia il suo token di autorizzazione. Una connessione diretta sicura è ora stabilita.

- Una volta stabilita con successo la connessione diretta, la sessione viene trasferita alla nuova connessione e la connessione al Gateway Service viene terminata.

Nota:

Dopo aver stabilito la connessione nel passaggio 2, la sessione è attiva. I passaggi successivi non ritardano né interferiscono con la capacità dell’utente di utilizzare l’applicazione o il desktop virtuale. Se uno dei passaggi successivi fallisce, la connessione tramite il Gateway viene mantenuta senza interrompere la sessione dell’utente.

Condividi

Condividi

In questo articolo

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.