Connessione agli ambienti Google Cloud

Creare e gestire connessioni e risorse descrive le procedure guidate che creano una connessione. Le seguenti informazioni riguardano i dettagli specifici degli ambienti Google Cloud.

Nota:

Prima di creare una connessione agli ambienti Google Cloud, è necessario completare la configurazione dell’account Google Cloud come posizione risorsa. Vedere Ambienti di virtualizzazione Google Cloud.

Aggiungere una connessione

In Studio, seguire le istruzioni in Creare e gestire connessioni e risorse. La seguente descrizione vi guida nella configurazione di una connessione di hosting:

- Da Studio, selezionare Hosting nel riquadro sinistro.

- Selezionare Aggiungi connessione e risorse nella barra delle azioni.

-

Nella pagina Connessione, selezionare Crea una nuova connessione e strumenti di provisioning Citrix™, quindi selezionare Avanti.

- Nome zona. Selezionare una zona (equivalente a una posizione risorsa) in cui si desidera che risiedano le risorse host. Le zone vengono create automaticamente quando si crea una posizione risorsa e vi si aggiunge un Cloud Connector. Per maggiori informazioni, vedere Zone.

- Tipo di connessione. Selezionare Google Cloud Platform dal menu.

-

Chiave account di servizio. Importare la chiave contenuta nel file delle credenziali Google (.json). È possibile incollare la chiave dal file delle credenziali o sfogliare il file delle credenziali. Per incollare la chiave:

- Individuare il file delle credenziali

- Aprire il file con Blocco note (o qualsiasi editor di testo)

- Copiare il contenuto.

- Tornare alla pagina Connessione, selezionare Aggiungi chiave, incollare il contenuto, quindi selezionare Fatto.

- ID account di servizio. Il campo viene popolato automaticamente con le informazioni della chiave dell’account di servizio.

- Nome connessione. Digitare un nome per la connessione.

-

Instradare il traffico tramite i Citrix Cloud Connector. Per instradare le richieste API tramite un Citrix Cloud Connector™ disponibile, selezionare questa casella di controllo. Quando i Cloud Connector non hanno accesso diretto a Internet, è possibile selezionare Utilizzare il proxy configurato sui Citrix Cloud Connector per assicurare che la connettività GCP funzioni correttamente tramite i Citrix Cloud Connector. È inoltre possibile selezionare la casella di controllo Abilitare Google Cloud Build per utilizzare pool privati per un ulteriore livello di sicurezza.

In alternativa, è possibile abilitare questa funzionalità utilizzando PowerShell. Per maggiori informazioni, vedere Creare un ambiente sicuro per il traffico gestito da GCP.

Nota:

Questa opzione è disponibile solo quando sono presenti Citrix Cloud™ Connector attivi nella distribuzione. Attualmente, questa funzionalità non è supportata per le Connector Appliance.

- Creare macchine virtuali utilizzando. Selezionare un metodo per creare macchine virtuali.

-

Nella pagina Regione, selezionare un nome di progetto dal menu, selezionare una regione contenente le risorse che si desidera utilizzare, quindi selezionare Avanti.

-

Nella pagina Rete, digitare un nome per le risorse, selezionare una rete virtuale dal menu, selezionare una sottorete, quindi selezionare Avanti. Il nome della risorsa aiuta a identificare la combinazione di regione e rete. Le reti virtuali con il suffisso (Condivisa) aggiunto al loro nome rappresentano VPC condivisi. Se si configura un ruolo IAM a livello di sottorete per un VPC condiviso, solo sottoreti specifiche del VPC condiviso appaiono nell’elenco delle sottoreti.

Nota:

- Il nome della risorsa può contenere 1-64 caratteri e non può contenere solo spazi vuoti o i caratteri

\ / ; : # . * ? = < > | [ ] { } " ' ( ).

- Il nome della risorsa può contenere 1-64 caratteri e non può contenere solo spazi vuoti o i caratteri

- Nella pagina Riepilogo, confermare le informazioni e quindi selezionare Fine per uscire dalla finestra Aggiungi connessione e risorse.

Dopo aver creato la connessione e le risorse, la connessione e le risorse create vengono elencate. Per configurare la connessione, selezionare la connessione e quindi selezionare l’opzione applicabile nella barra delle azioni.

Analogamente, è possibile eliminare, rinominare o testare le risorse create sotto la connessione. Per farlo, selezionare la risorsa sotto la connessione e quindi selezionare l’opzione applicabile nella barra delle azioni.

Creare un ambiente sicuro per il traffico gestito da GCP

È possibile consentire solo l’accesso privato di Google ai progetti Google Cloud. Questa implementazione migliora la sicurezza per la gestione dei dati sensibili. Per farlo:

- Installare i Cloud Connector nel VPC in cui si desidera applicare i controlli del servizio VPC. Vedere Controlli del servizio VPC per maggiori informazioni.

- Aggiungere

ProxyHypervisorTrafficThroughConnectorinCustomPropertiesin caso di distribuzione Citrix Cloud. Se si utilizza un pool di worker privato, aggiungereUsePrivateWorkerPoolinCustomProperties. Per informazioni sul pool di worker privato, vedere Panoramica dei pool privati.

Nota:

Attualmente, questa funzionalità non è supportata per le Connector Appliance.

Requisiti per creare un ambiente sicuro per il traffico gestito da GCP

I requisiti per creare un ambiente sicuro per il traffico gestito da GCP sono:

- Assicurarsi che la connessione di hosting sia in modalità di manutenzione durante l’aggiornamento delle proprietà personalizzate.

- Per utilizzare pool di worker privati, sono necessarie le seguenti modifiche:

- Per l’account di servizio Citrix Cloud, aggiungere i seguenti ruoli IAM:

- Account di servizio Cloud Build

- Amministratore istanze Compute

- Utente account di servizio

- Creatore token account di servizio

- Proprietario WorkerPool Cloud Build

- Creare l’account di servizio Citrix Cloud nello stesso progetto utilizzato per creare una connessione di hosting.

-

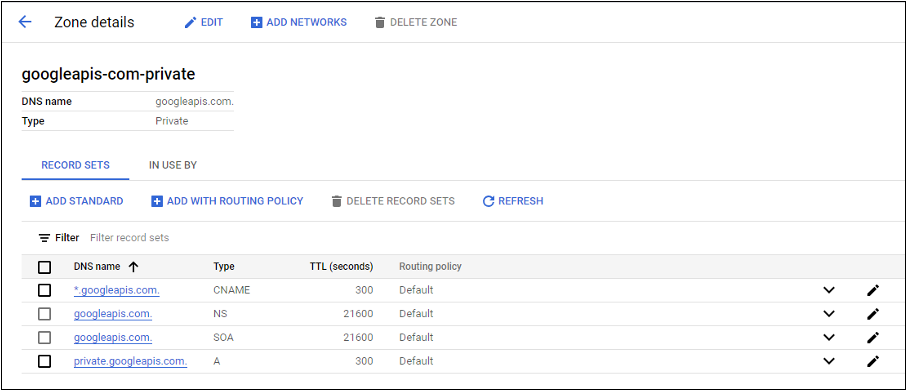

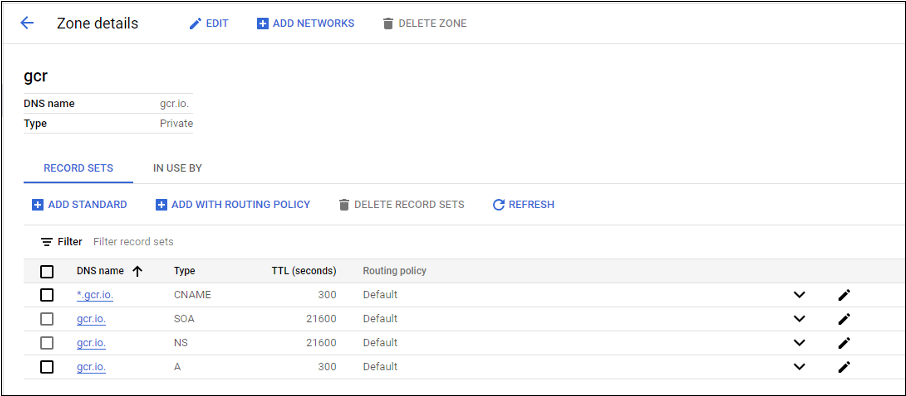

Configurare le zone DNS per

private.googleapis.comegcr.iocome descritto in Configurazione DNS.

-

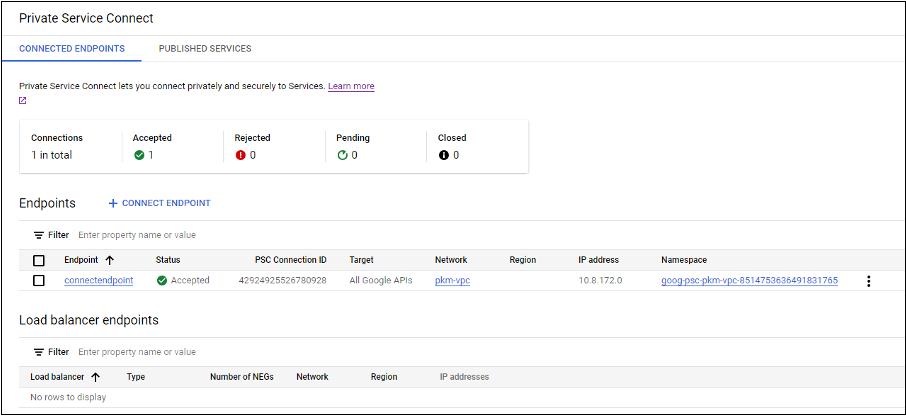

Configurare la Network Address Translation (NAT) privata o utilizzare la connessione di servizio privata. Per maggiori informazioni, vedere Accedere alle API Google tramite endpoint.

-

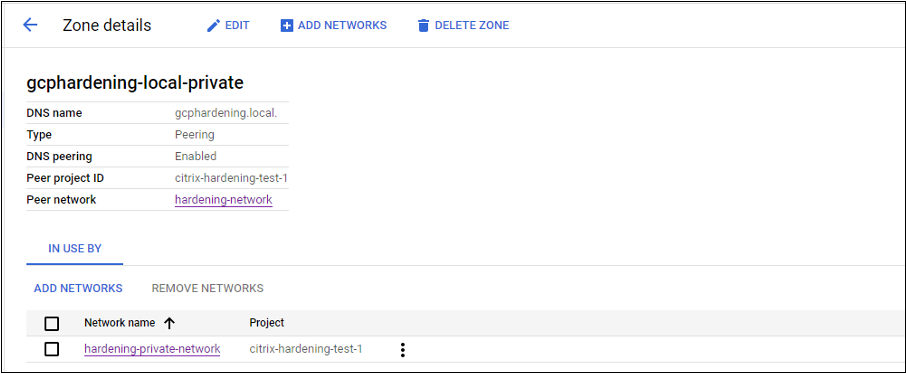

Se si utilizza un VPC con peering, creare un peering di zona Cloud DNS con il VPC con peering. Per maggiori informazioni, vedere Creare una zona di peering.

-

Nei controlli del servizio VPC, configurare le regole di Egress in modo che le API e le VM possano comunicare con Internet. Le regole di Ingress sono facoltative. Ad esempio:

Regola di Egress 1 Da: Identità:QUALSIASI_IDENTITÀ A: Progetti = Tutti i progetti Servizio = Nome servizio: Tutti i servizi <!--NeedCopy-->

- Per l’account di servizio Citrix Cloud, aggiungere i seguenti ruoli IAM:

Abilitare il proxy

Per abilitare il proxy, impostare le proprietà personalizzate come segue sulla connessione host:

- Aprire una finestra PowerShell dall’host del Delivery Controller o utilizzare l’SDK PowerShell remoto. Per maggiori informazioni sull’SDK PowerShell remoto, vedere SDK e API.

-

Eseguire i seguenti comandi:

Add-PSSnapin citrix®*cd XDHyp:\Connections\dir

- Copiare le

CustomPropertiesdalla connessione in un blocco note. -

Aggiungere l’impostazione della proprietà come segue:

-

In caso di distribuzione cloud (utilizzando pool pubblici): Aggiungere l’impostazione della proprietà

<Property xsi:type="StringProperty" Name="ProxyHypervisorTrafficThroughConnector" Value="True"/>alleCustomPropertiesper abilitare il proxy. Ad esempio:<CustomProperties xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xmlns="http://schemas.citrix.com/2014/xd/machinecreation"> <Property xsi:type="StringProperty" Name="ProxyHypervisorTrafficThroughConnector" Value="True"/> </CustomProperties> <!--NeedCopy-->Consentire la regola di ingresso per l’account di servizio Cloud Build nel perimetro del servizio VPC. Ad esempio:

Regola di Ingress 1 Da: Identità: <IDProgetto>@cloudbuild.gserviceaccount.com Origine > Tutte le origini consentite A: Progetti = Tutti i progetti Servizi = Nome servizio: Tutti i servizi <!--NeedCopy-->Per informazioni sul perimetro del servizio VPC, vedere Dettagli e configurazione del perimetro del servizio.

-

In caso di pool di worker privato in una distribuzione cloud, aggiungere l’impostazione della proprietà

<Property xsi:type="StringProperty" Name="ProxyHypervisorTrafficThroughConnector" Value="True"/>e<Property xsi:type="StringProperty" Name="UsePrivateWorkerPool" Value="True"/>alleCustomPropertiesper abilitare il proxy. Ad esempio:<CustomProperties xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xmlns="http://schemas.citrix.com/2014/xd/machinecreation"> <Property xsi:type="StringProperty" Name="ProxyHypervisorTrafficThroughConnector" Value="True"/> <Property xsi:type="StringProperty" Name="UsePrivateWorkerPool" Value="True"/> </CustomProperties> <!--NeedCopy-->

-

- Nella finestra PowerShell, assegnare una variabile alle proprietà personalizzate modificate. Ad esempio:

$customProperty = '<CustomProperties…</CustomProperties>'. - Eseguire

$gcpServiceAccount = "<INSERIRE QUI L'EMAIL DELL'ACCOUNT DI SERVIZIO>". - Eseguire

$gcpPrivateKey = "<INSERIRE QUI LA CHIAVE PRIVATA DELL'ACCOUNT DI SERVIZIO DOPO AVER RIMOSSO TUTTE LE ISTANZE DI \n >". - Eseguire

$securePassword = ConvertTo-SecureString $gcpPrivateKey -AsPlainText -Force. -

Eseguire quanto segue per aggiornare una connessione host esistente:

Set-Item -PassThru -Path @('XDHyp:\\Connections\\<INSERIRE QUI IL NOME DELLA CONNESSIONE>') -SecurePassword $securePassword -UserName $gcpServiceAccount -CustomProperties $customProperty <!--NeedCopy-->

Opzione per utilizzare il proxy di sistema sui Citrix Cloud Connector per il traffico API GCP reindirizzato

Per instradare tutto il traffico esterno tramite un proxy non trasparente, configurare la connessione host con la proprietà personalizzata UseSystemProxyForHypervisorTrafficOnConnectors. Questo reindirizza il traffico Internet API GCP sui Citrix Cloud Connector tramite il proxy di sistema.

Eseguire gli stessi passaggi descritti in Abilitare il proxy per configurare la connessione host con la proprietà personalizzata. Tuttavia, assicurarsi di aggiungere l’impostazione della proprietà <Property xsi:type="StringProperty" Name="UseSystemProxyForHypervisorTrafficOnConnectors" Value="True" /> alle CustomProperties per abilitare il proxy.

<Property xsi:type="StringProperty" Name="UseSystemProxyForHypervisorTrafficOnConnectors" Value="True" />

<!--NeedCopy-->

Esempio:

<CustomProperties xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xmlns="http://schemas.citrix.com/2014/xd/machinecreation">

<Property xsi:type="StringProperty" Name="ProxyHypervisorTrafficThroughConnector" Value="True"/>

<Property xsi:type="StringProperty" Name="UsePrivateWorkerPool" Value="True"/>

<Property xsi:type="StringProperty" Name="UseSystemProxyForHypervisorTrafficOnConnectors" Value="True" />

</CustomProperties>

<!--NeedCopy-->

Nota:

Dopo aver impostato questa proprietà, il proxy configurato nelle impostazioni

netsh winhttpsui Citrix Cloud Connector viene utilizzato per il traffico in uscita verso il provider di servizi cloud.

Specificare la chiave CMEK globale e regionale

Nota:

Il supporto per CMEK in GCP è attualmente in anteprima.

Esistono due tipi di chiavi di crittografia gestite dal cliente (CMEK) in GCP:

- Regionale: chiavi di crittografia che possono essere utilizzate solo dalle risorse nella stessa regione.

- Globale: chiavi di crittografia che possono essere utilizzate dalle risorse di più regioni.

È possibile sfogliare e utilizzare chiavi di crittografia gestite dal cliente (CMEK) globali o regionali da tutti i progetti accessibili all’account di servizio. È quindi possibile utilizzare la chiave per creare un catalogo di macchine MCS abilitato per CMEK e aggiornare un catalogo di macchine MCS abilitato per CMEK esistente utilizzando il comando Set-ProvScheme. Per informazioni sulla creazione di un catalogo abilitato per CMEK utilizzando PowerShell, vedere Creare un catalogo con CMEK utilizzando proprietà personalizzate.

Per questa funzionalità, sono necessarie autorizzazioni aggiuntive per i seguenti due account di servizio:

- L’account di servizio del progetto corrente con cui viene creata la connessione di hosting.

- L’agente di servizio Compute Engine del progetto corrente (che ha l’email:

service-PROJECT_NUMBER@compute-system.iam.gserviceaccount.com). Per maggiori informazioni, vedere Agente di servizio Compute Engine.

Negli account di servizio, è necessario assegnare i seguenti ruoli nel progetto che contiene le chiavi crittografiche che si desidera utilizzare (ad esempio, progetto condiviso):

- Visualizzatore Cloud KMS

- Crittografatore/Decrittografatore CryptoKey Cloud KMS

Se non si assegnano i ruoli, assicurarsi di disporre delle seguenti autorizzazioni:

- resourcemanager.projects.get

- cloudkms.keyRings.list

- cloudkms.keyRings.get

- cloudkms.cryptoKeys.get

- cloudkms.cryptoKeys.list

- cloudkms.cryptoKeyVersions.useToDecrypt

- cloudkms.cryptoKeyVersions.useToEncrypt

Elencare le chiavi di crittografia

È possibile elencare le chiavi di crittografia globali e regionali all’interno dello stesso progetto e di tutti gli altri progetti accessibili utilizzando i comandi PowerShell. Per farlo:

- Aprire una finestra PowerShell dall’host del Delivery Controller™ o da PowerShell remoto.

- Eseguire il comando

asnp citrix*per caricare i moduli PowerShell specifici di Citrix. -

Eseguire il comando seguente per elencare le chiavi di crittografia. Esempio:

-

Per elencare il contenuto della cartella

encryptionKeys:Get-ChildItem XDHyp:\HostingUnits\my-hostingunit\encryptionKeys.folder <!--NeedCopy--> -

Per ottenere le chiavi di crittografia globali all’interno dello stesso progetto:

Get-Item XDHyp:\HostingUnits\my-hostingunit\encryptionKeys.folder\myglobalkeyring.globalkeyring\myglobalkey.cryptokey <!--NeedCopy--> -

Per ottenere le chiavi di crittografia regionali all’interno dello stesso progetto:

Get-Item XDHyp:\HostingUnits\my-hostingunit\encryptionKeys.folder\regional-ring.keyring\shared-key.cryptokey <!--NeedCopy--> -

Per ottenere le chiavi di crittografia globali da un altro progetto accessibile (ad esempio: myanotherproject):

Get-Item XDHyp:\HostingUnits\my-hostingunit\encryptionKeys.folder\myanotherproject.project\shared-global-ring.globalkeyring\shared-key.cryptokey <!--NeedCopy--> -

Per ottenere le chiavi di crittografia regionali da un altro progetto accessibile (ad esempio: myanotherproject):

Get-Item XDHyp:\HostingUnits\my-hostingunit\encryptionKeys.folder\myanotherproject .project.project\shared-uscentral.keyring\shared-uscentral-key.cryptokey <!--NeedCopy-->

-

Nota:

- L’estensione dell’elemento di inventario del portachiavi per un portachiavi globale è

.globalkeyring.- L’ID dei portachiavi globali contiene la parola

global.

Autorizzazioni GCP richieste

Questa sezione contiene l’elenco completo delle autorizzazioni GCP. Utilizzare il set completo di autorizzazioni come indicato nella sezione affinché la funzionalità funzioni correttamente.

Nota:

GCP sta introducendo modifiche al comportamento predefinito dei servizi Cloud Build e all’utilizzo degli account di servizio dopo il 29 aprile 2024. Per maggiori informazioni, vedere Modifica dell’account di servizio Cloud Build. I progetti Google esistenti con l’API Cloud Build abilitata prima del 29 aprile 2024 non sono interessati da questa modifica. Tuttavia, se si desidera mantenere il comportamento esistente del servizio Cloud Build dopo il 29 aprile, è possibile creare o applicare la policy dell’organizzazione per disabilitare l’applicazione dei vincoli prima di abilitare l’API. Se si imposta la nuova policy dell’organizzazione, è comunque possibile seguire le autorizzazioni esistenti in questa sezione e gli elementi contrassegnati come Prima della modifica dell’account di servizio Cloud Build. In caso contrario, seguire le autorizzazioni esistenti e gli elementi contrassegnati come Dopo la modifica dell’account di servizio Cloud Build.

Creazione di una connessione host

-

Autorizzazioni minime richieste per l’account di servizio Citrix Cloud nel progetto di provisioning:

compute.instanceTemplates.list compute.instances.list compute.networks.list compute.projects.get compute.regions.list compute.subnetworks.list compute.zones.list resourcemanager.projects.get <!--NeedCopy-->I seguenti ruoli definiti da Google dispongono delle autorizzazioni elencate sopra:

- Amministratore Compute

- Utente Cloud Datastore

-

Autorizzazioni aggiuntive richieste per VPC condiviso per l’account di servizio Citrix Cloud nel progetto VPC condiviso:

compute.networks.list compute.subnetworks.list resourcemanager.projects.get <!--NeedCopy-->I seguenti ruoli definiti da Google dispongono delle autorizzazioni elencate sopra:

- Utente di rete Compute

-

Negli account di servizio, è necessario assegnare i seguenti ruoli nel progetto che contiene le chiavi crittografiche che si desidera utilizzare (ad esempio, progetto condiviso):

- Visualizzatore Cloud KMS

- Crittografatore/Decrittografatore CryptoKey Cloud KMS

Se non si assegnano i ruoli, assicurarsi di disporre delle seguenti autorizzazioni:

- resourcemanager.projects.get

- cloudkms.keyRings.list

- cloudkms.keyRings.get

- cloudkms.cryptoKeys.get

- cloudkms.cryptoKeys.list

- cloudkms.cryptoKeyVersions.useToDecrypt

- cloudkms.cryptoKeyVersions.useToEncrypt

Gestione dell’alimentazione delle VM

Autorizzazioni minime richieste per l’account di servizio Citrix Cloud nel progetto di provisioning in caso di cataloghi solo con gestione dell’alimentazione:

compute.instanceTemplates.list

compute.instances.list

compute.instances.get

compute.instances.reset

compute.instances.resume

compute.instances.start

compute.instances.stop

compute.instances.suspend

compute.networks.list

compute.projects.get

compute.regions.list

compute.subnetworks.list

compute.zones.list

resourcemanager.projects.get

compute.zoneOperations.get

<!--NeedCopy-->

I seguenti ruoli definiti da Google dispongono delle autorizzazioni elencate sopra:

- Amministratore Compute

- Utente Cloud Datastore

Creazione, aggiornamento o eliminazione di VM

-

Autorizzazioni minime richieste per l’account di servizio Citrix Cloud nel progetto di provisioning:

cloudbuild.builds.create cloudbuild.builds.get cloudbuild.builds.list compute.acceleratorTypes.list compute.diskTypes.get compute.diskTypes.list compute.disks.create compute.disks.createSnapshot compute.disks.delete compute.disks.get compute.disks.list compute.disks.setLabels compute.disks.use compute.disks.useReadOnly compute.firewalls.create compute.firewalls.delete compute.firewalls.list compute.globalOperations.get compute.images.create compute.images.delete compute.images.get compute.images.list compute.images.setLabels compute.images.useReadOnly compute.instanceTemplates.create compute.instanceTemplates.delete compute.instanceTemplates.get compute.instanceTemplates.list compute.instanceTemplates.useReadOnly compute.instances.attachDisk compute.instances.create compute.instances.delete compute.instances.detachDisk compute.instances.get compute.instances.list compute.instances.reset compute.instances.resume compute.instances.setDeletionProtection compute.instances.setLabels compute.instances.setMetadata compute.instances.setServiceAccount compute.instances.setTags compute.instances.start compute.instances.stop compute.instances.suspend compute.machineTypes.get compute.machineTypes.list compute.networks.list compute.networks.updatePolicy compute.nodeGroups.list compute.nodeTemplates.get compute.projects.get compute.regions.list compute.snapshots.create compute.snapshots.delete compute.snapshots.list compute.snapshots.get compute.snapshots.setLabels compute.snapshots.useReadOnly compute.subnetworks.get compute.subnetworks.list compute.subnetworks.use compute.zoneOperations.get compute.zoneOperations.list compute.zones.get compute.zones.list iam.serviceAccounts.actAs resourcemanager.projects.get storage.buckets.create storage.buckets.delete storage.buckets.get storage.buckets.list storage.buckets.update storage.objects.create storage.objects.delete storage.objects.get storage.objects.list compute.networks.get compute.resourcePolicies.use <!--NeedCopy-->I seguenti ruoli definiti da Google dispongono delle autorizzazioni elencate sopra:

- Amministratore Compute

- Amministratore Storage

- Editor Cloud Build

- Utente account di servizio

- Utente Cloud Datastore

-

Autorizzazioni aggiuntive richieste per VPC condiviso per l’account di servizio Citrix Cloud nel progetto VPC condiviso per creare un’unità di hosting utilizzando VPC e sottorete dal progetto VPC condiviso:

compute.firewalls.list compute.networks.list compute.projects.get compute.regions.list compute.subnetworks.get compute.subnetworks.list compute.subnetworks.use compute.zones.list resourcemanager.projects.get <!--NeedCopy-->I seguenti ruoli definiti da Google dispongono delle autorizzazioni elencate sopra:

- Utente di rete Compute

- Utente Cloud Datastore

-

(Prima della modifica dell’account di servizio Cloud Build): Autorizzazioni minime richieste per l’account di servizio Cloud Build nel progetto di provisioning richieste dal servizio Google Cloud Build durante il download del disco di istruzioni di preparazione su MCS:

-

(Dopo la modifica dell’account di servizio Cloud Build): Autorizzazioni minime richieste per l’account di servizio Cloud Compute nel progetto di provisioning richieste dal servizio Google Cloud Compute durante il download del disco di istruzioni di preparazione su MCS:

compute.disks.create compute.disks.delete compute.disks.get compute.disks.list compute.disks.setLabels compute.disks.use compute.disks.useReadOnly compute.images.get compute.images.list compute.images.useReadOnly compute.instances.create compute.instances.delete compute.instances.get compute.instances.getSerialPortOutput compute.instances.list compute.instances.setLabels compute.instances.setMetadata compute.instances.setServiceAccount compute.machineTypes.list compute.networks.get compute.networks.list compute.projects.get compute.subnetworks.list compute.subnetworks.use compute.subnetworks.useExternalIp compute.zoneOperations.get compute.zones.list iam.serviceAccounts.actAs logging.logEntries.create pubsub.topics.publish resourcemanager.projects.get source.repos.get source.repos.list storage.buckets.create storage.buckets.get storage.buckets.list storage.objects.create storage.objects.delete storage.objects.get storage.objects.list <!--NeedCopy-->I seguenti ruoli definiti da Google dispongono delle autorizzazioni elencate sopra:

- Account di servizio Cloud Build (Dopo la modifica dell’account di servizio Cloud Build, è Account di servizio Cloud Compute)

- Amministratore istanze Compute

- Utente account di servizio

-

Autorizzazioni minime richieste per l’account di servizio Cloud Compute nel progetto di provisioning richieste dal servizio Google Cloud Build durante il download del disco di istruzioni di preparazione su MCS:

resourcemanager.projects.get storage.objects.create storage.objects.get storage.objects.list <!--NeedCopy-->I seguenti ruoli definiti da Google dispongono delle autorizzazioni elencate sopra:

- Utente di rete Compute

- Utente account di archiviazione

- Utente Cloud Datastore

- (Prima della modifica dell’account di servizio Cloud Build): Autorizzazioni aggiuntive richieste per VPC condiviso per l’account di servizio Cloud Build nel progetto di provisioning richieste dal servizio Google Cloud Build durante il download del disco di istruzioni di preparazione su MCS:

-

(Dopo la modifica dell’account di servizio Cloud Build): Autorizzazioni aggiuntive richieste per VPC condiviso per l’account di servizio Cloud Compute nel progetto di provisioning richieste dal servizio Google Cloud Compute durante il download del disco di istruzioni di preparazione su MCS:

compute.firewalls.list compute.networks.list compute.subnetworks.list compute.subnetworks.use resourcemanager.projects.get <!--NeedCopy-->I seguenti ruoli definiti da Google dispongono delle autorizzazioni elencate sopra:

- Utente di rete Compute

- Utente account di archiviazione

- Utente Cloud Datastore

-

Autorizzazioni aggiuntive richieste per Cloud Key Management Service (KMS) per l’account di servizio Citrix Cloud nel progetto di provisioning:

cloudkms.cryptoKeys.get cloudkms.cryptoKeys.list cloudkms.keyRings.get cloudkms.keyRings.list <!--NeedCopy-->I seguenti ruoli definiti da Google dispongono delle autorizzazioni elencate sopra:

- Visualizzatore Compute KMS

Autorizzazioni generali

Di seguito sono riportate le autorizzazioni per l’account di servizio Citrix Cloud nel progetto di provisioning per tutte le funzionalità supportate in MCS. Queste autorizzazioni offrono la migliore compatibilità per il futuro:

resourcemanager.projects.get

cloudbuild.builds.create

cloudbuild.builds.get

cloudbuild.builds.list

compute.acceleratorTypes.list

compute.diskTypes.get

compute.diskTypes.list

compute.disks.create

compute.disks.createSnapshot

compute.disks.delete

compute.disks.get

compute.disks.setLabels

compute.disks.use

compute.disks.useReadOnly

compute.firewalls.create

compute.firewalls.delete

compute.firewalls.list

compute.globalOperations.get

compute.images.create

compute.images.delete

compute.images.get

compute.images.list

compute.images.setLabels

compute.images.useReadOnly

compute.instanceTemplates.create

compute.instanceTemplates.delete

compute.instanceTemplates.get

compute.instanceTemplates.list

compute.instanceTemplates.useReadOnly

compute.instances.attachDisk

compute.instances.create

compute.instances.delete

compute.instances.detachDisk

compute.instances.get

compute.instances.list

compute.instances.reset

compute.instances.resume

compute.instances.setDeletionProtection

compute.instances.setLabels

compute.instances.setMetadata

compute.instances.setServiceAccount

compute.instances.setTags

compute.instances.start

compute.instances.stop

compute.instances.suspend

compute.instances.update

compute.instances.updateAccessConfig

compute.instances.updateDisplayDevice

compute.instances.updateSecurity

compute.instances.updateShieldedInstanceConfig

compute.instances.updateShieldedVmConfig

compute.machineTypes.get

compute.machineTypes.list

compute.networks.list

compute.networks.updatePolicy

compute.nodeGroups.list

compute.nodeTemplates.get

compute.projects.get

compute.regions.list

compute.snapshots.create

compute.snapshots.delete

compute.snapshots.list

compute.snapshots.get

compute.snapshots.setLabels

compute.snapshots.useReadOnly

compute.subnetworks.get

compute.subnetworks.list

compute.subnetworks.use

compute.subnetworks.useExternalIp

compute.zoneOperations.get

compute.zoneOperations.list

compute.zones.get

compute.zones.list

resourcemanager.projects.get

storage.buckets.create

storage.buckets.delete

storage.buckets.get

storage.buckets.list

storage.buckets.update

storage.objects.create

storage.objects.delete

storage.objects.get

storage.objects.list

cloudkms.cryptoKeys.get

cloudkms.cryptoKeys.list

cloudkms.keyRings.get

cloudkms.keyRings.list

compute.disks.list

compute.instances.setServiceAccount

compute.networks.get

compute.networks.use

compute.networks.useExternalIp

iam.serviceAccounts.actAs

compute.resourcePolicies.use

cloudkms.cryptoKeyVersions.useToDecrypt

cloudkms.cryptoKeyVersions.useToEncrypt

<!--NeedCopy-->

Passaggi successivi

- Se si è nel processo di distribuzione iniziale, vedere Creare cataloghi di macchine.

- Per informazioni specifiche su Google Cloud Platform (GCP), vedere Creare un catalogo Google Cloud Platform.