This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

MDXアプリのSSOとプロキシの考慮事項

Citrix Endpoint ManagementとNetScaler Gatewayの統合により、ユーザーにバックエンドのすべてのHTTP/HTTPSリソースへのシングルサインオン(SSO)を提供することができます。SSO認証の要件に応じて、MDXアプリへのユーザー接続を、クライアントレスVPNの一種であるSecure Browse(トンネル - Web SSO)を使用するように構成できます。

重要:

iOSおよびAndroidデバイスの完全VPNトンネル展開で、Proxy Automatic Configuration(PAC)ファイルのサポートが廃止されました。詳しくは、「廃止」を参照してください。

お客様の環境においてSSOを提供する最善の方法がNetScaler Gatewayでない場合は、ポリシーベースのローカルパスワードキャッシュを使用してMDXアプリをセットアップできます。この記事では、Citrix Secure Webに焦点を当てて、さまざまなSSOとプロキシのオプションについて説明します。この概念は他のMDXアプリにも適用されます。

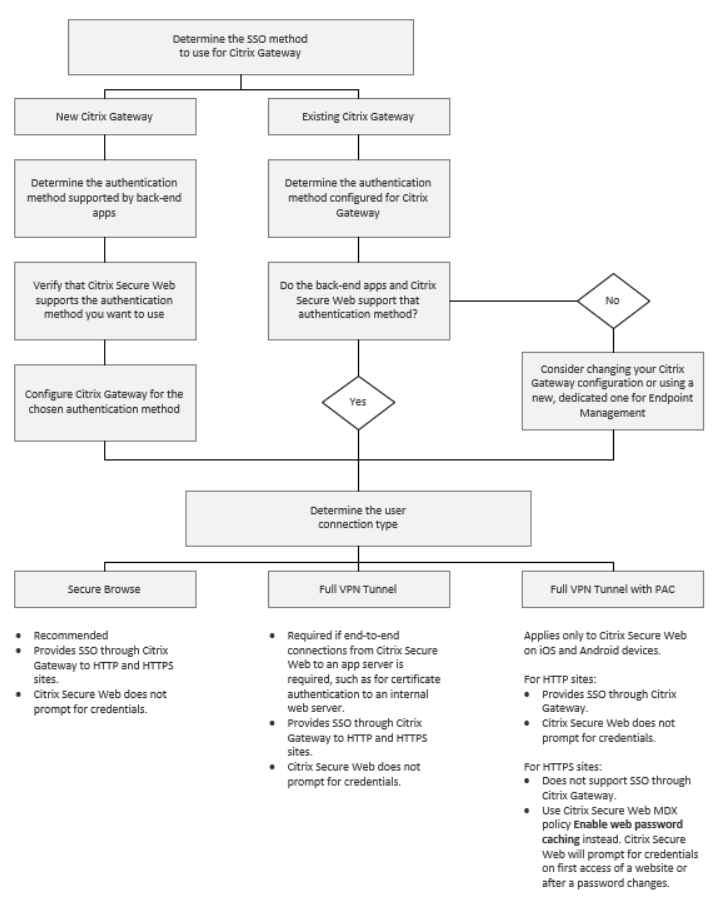

次のフローチャートは、SSOとユーザー接続の決定フローをまとめたものです。

NetScaler Gateway認証方法

ここでは、NetScaler Gatewayでサポートされる認証方法について一般的な情報を説明します。

SAML認証

SAML(Security Assertion Markup Language)を使用するようにNetScaler Gatewayを構成すると、ユーザーはシングルサインオンのSAMLプロトコルをサポートするWebアプリに接続できます。NetScaler Gatewayでは、SAML Webアプリに対してIDプロバイダー(IdP)を使用したシングルサインオンがサポートされます。

必要な構成:

- NetScaler GatewayのトラフィックプロファイルでSAML SSOを構成します。

- 要求されたサービスのSAML Idpを構成します。

NTLM認証

セッションプロファイルでWebアプリへのSSOが有効になっている場合、NetScaler GatewayはNTLM認証を自動的に実行します。

必要な構成:

- NetScaler GatewayのセッションプロファイルまたはトラフィックプロファイルでSSOを有効にします。

Kerberos偽装

Citrix Endpoint Managementでは、Citrix Secure WebについてのみKerberosをサポートします。Kerberos SSOを使用するようにNetScaler Gatewayを構成すると、NetScaler Gatewayではユーザーパスワードを使用できる場合に偽装が使用されます。偽装とは、NetScaler Gatewayがユーザーの資格情報を使用して、Citrix Secure Webなどのサービスにアクセスするために必要なチケットを取得することです。

必要な構成:

- NetScaler Gatewayの

Worxセッションポリシーを構成して、接続からKerberosレルムを識別できるようにします。 - NetScaler GatewayでKerberos制約付き委任(KCD)アカウントを構成します。このアカウントをパスワードなしで構成し、Citrix Endpoint Managementゲートウェイのトラフィックポリシーにバインドします。

- 上記およびその他の構成の詳細については、Citrixブログ:WorxWeb and Kerberos Impersonation SSO を参照してください。

Kerberosの制約付き委任

Citrix Endpoint Managementでは、Citrix Secure WebについてのみKerberosをサポートします。Kerberos SSOを使用するようにNetScaler Gatewayを構成すると、NetScaler Gatewayではユーザーパスワードを使用できない場合に制約付き委任が使用されます。

制約付き委任では、NetScaler Gatewayは指定された管理者アカウントを使用して、ユーザーとサービスに代わってチケットを取得します。

必要な構成:

- 必要な権限とNetScaler GatewayのKCDアカウントを使用して、Active DirectoryにKCDアカウントを構成します。

- NetScaler GatewayのトラフィックプロファイルでSSOを有効にします。

- Kerberos認証用のバックエンドWebサイトを構成します。

フォーム入力認証

フォームベースのシングルサインオンを使用するようにNetScaler Gatewayを構成すると、ユーザーは一度ログオンするだけで、ネットワーク内の保護されたすべてのアプリにアクセスできます。この認証方法は、トンネル - Web SSOモードを使用するアプリに適用されます。

必要な構成:

- NetScaler GatewayのトラフィックプロファイルでフォームベースのSSOを構成します。

ダイジェストHTTP認証

セッションプロファイルでWebアプリへのSSOが有効になっている場合、NetScaler GatewayはダイジェストHTTP認証を自動的に実行します。この認証方法は、トンネル - Web SSOモードを使用するアプリに適用されます。

必要な構成:

- NetScaler GatewayのセッションプロファイルまたはトラフィックプロファイルでSSOを有効にします。

HTTP基本認証

セッションプロファイルでWebアプリへのSSOが有効になっている場合、NetScaler GatewayはHTTP基本認証を自動的に実行します。この認証方法は、トンネル - Web SSOモードを使用するアプリに適用されます。

必要な構成:

- NetScaler GatewayのセッションプロファイルまたはトラフィックプロファイルでSSOを有効にします。

セキュアトンネル - Web SSO

以下のセクションでは、Citrix Secure Webのユーザー接続の種類がトンネル - Web SSOについて説明します。

内部ネットワークをトンネルする接続は、さまざまなクライアントレスVPNを使用できます。これはトンネル - Web SSOと呼ばれています。トンネル - Web SSOは、Citrix Secure Webの [優先VPNモード] ポリシーに指定されるデフォルトの構成です。シングルサインオン(SSO)を必要とする接続に対しては、[トンネル-Web SSO] が推奨されます。

トンネル-Web SSOモードの場合、NetScaler GatewayはHTTPSセッションを次の2つの部分に分割します:

- クライアントからNetScaler Gatewayまで

- NetScaler Gatewayからバックエンドリソースサーバーまで。

このようにして、クライアントとサーバー間のすべてのトランザクションを把握することにより、NetScaler GatewayでSSOが提供できるようになります。

また、トンネル-Web SSOモードで使用される場合にCitrix Secure Webに対してプロキシサーバーを構成できます。詳しくは、ブログ「Citrix Endpoint Management WorxWeb Traffic Through Proxy Server in Secure Browse Mode」を参照してください。

注:

Citrixは、PACを使用した完全VPNトンネルの廃止を発表しました。「廃止」を参照してください。

Citrix Endpoint ManagementはNetScaler Gatewayが指定するプロキシ認証をサポートします。PACファイルには、指定のURLにアクセスするためにWebブラウザーがどのようにプロキシを選択するかを定義する規則が含まれます。PACファイル規則は、内部および外部の両サイトの処理を指定できます。Citrix Secure WebはPACファイル規則を解析し、プロキシサーバー情報をNetScaler Gatewayに送信します。NetScaler GatewayはPACファイルまたはプロキシサーバーを認識しません。

HTTPS Webサイトへの認証の場合:Citrix Secure WebのMDXポリシーである [Webパスワードのキャッシュを有効化] により、MDXを介するプロキシサーバーへのSSOをCitrix Secure Webが認証して提供するようにできます。

NetScaler Gateway分割トンネリング

SSOとプロキシの構成を計画するときは、NetScaler Gateway分割トンネリングを使用するかどうかも決める必要があります。NetScaler Gateway分割トンネリングは、必要な場合にのみ使用することをお勧めします。ここでは、分割トンネリングのしくみの概要を説明します:NetScaler Gatewayでは、ルーティングテーブルに基づいてトラフィックパスが決定されます。NetScaler Gateway分割トンネリングがオンの場合、Citrix Secure Hubは内部(保護された)ネットワークのトラフィックとインターネットのトラフィックを区別します。Citrix Secure Hubは、DNSサフィックスとイントラネットアプリケーションに基づいてこの決定を行います。次にCitrix Secure Hubは、VPNトンネルを使用して内部ネットワークのトラフィックのみをトンネル処理します。NetScaler Gateway分割トンネリングがオフの場合、すべてのトラフィックがVPNトンネルを経由します。

セキュリティ上の理由からすべてのトラフィックを監視する必要がある場合は、NetScaler Gateway分割トンネリングをオフにします。これにより、すべてのトラフィックがVPNトンネルを経由します。

またNetScaler Gatewayには、マイクロVPNを使用したリバース分割トンネルモードもあります。この構成では、NetScaler Gatewayにトンネル処理されない、除外対象のIPアドレス一覧がサポートされます。これらのアドレスは、代わりにデバイスのインターネット接続を使用して送信されます。リバース分割トンネリングについて詳しくは、NetScaler Gatewayのドキュメントを参照してください。

Citrix Endpoint Managementには、リバース分割トンネルの除外対象一覧が含まれています。特定のWebサイトをNetScaler Gateway経由でトンネリングしない場合:代わりにLANを使用して接続する完全修飾ドメイン名(FQDN)またはDNSサフィックスのコンマ区切りの一覧を追加します。この一覧は、NetScaler Gatewayがリバース分割トンネリング用に構成された、トンネル-Web SSOモードにのみ適用されます。

共有

共有

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.