Android Enterprise

Android Enterpriseは、GoogleがAndroidデバイス用のエンタープライズ管理ソリューションとして提供するツールとサービスのセットです。Android Enterpriseでは:

- Citrix Endpoint Managementを使用して、会社所有のAndroidデバイスとユーザー所有の(BYOD)Androidデバイスを管理します。

- デバイス全体を管理することも、デバイス上の個別のプロファイルを管理することもできます。この個別のプロファイルでは、ビジネス用のアカウント、アプリ、データが個人のアカウント、アプリ、データと分離されています。

- 在庫管理など、特定目的専用のデバイスを管理することもできます。GoogleによるAndroid Enterpriseで実行できることの概要については、「Android Enterprise管理」を参照してください。

リソース:

-

Android Enterpriseに関連する用語と定義の一覧については、「Google Android Enterprise開発者ガイド」の記事のAndroid Enterprise terminologyを参照してください。Googleはこれらの用語を頻繁に更新します。

-

Citrix Endpoint ManagementでサポートされているAndroidのオペレーティングシステムについては、「サポートされるデバイスオペレーティングシステム」を参照してください。

-

Android Enterpriseのネットワーク環境設定時に考慮すべき発信接続については、Googleのサポート記事Android Enterprise Network Requirementsを参照してください。

-

Android Enterpriseの展開については、「リソースの展開」を参照してください。

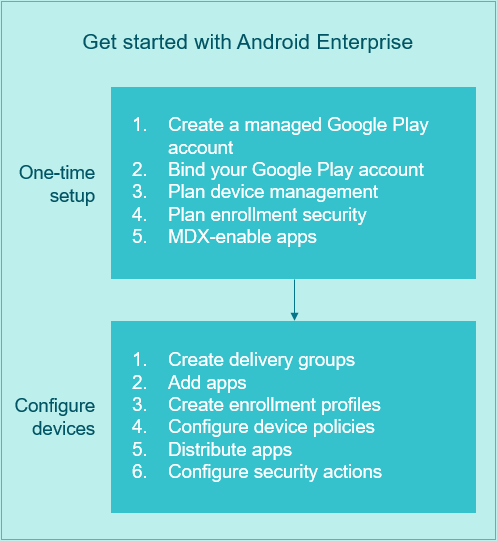

Android Enterpriseの使用開始

重要:

デバイス管理モードはサポートされなくなりました。ユーザーがデバイス管理モードのデバイスを使用している場合は、「デバイス管理からAndroid Enterpriseへの移行」を参照してください。デバイスをAndroid Enterpriseに移行した後、次の手順でAndroid Enterpriseデバイスをセットアップします。

ワンタイムセットアップ

-

管理対象のGoogle Playアカウントを作成します。

「Citrix Endpoint Managementで管理対象Google Playを使用する」および「要件」を参照してください。

-

Google PlayアカウントをCitrix Endpoint Managementにバインドします。

「Citrix Endpoint ManagementをGoogle Playに接続する」を参照してください。

-

デバイスの管理方法を計画します。

「デバイス展開シナリオとプロファイル」を参照してください。

-

ユーザーデバイスの登録セキュリティを計画します。

「登録セキュリティ」を参照してください。

-

MDX対応アプリを提供する準備をします。

MAM SDKを使用してアプリを開発します。または、新しいSDKに移行する準備ができていない場合は、コマンドラインベースのMDX Toolkitを使用してアプリをラップします。

「MAM SDKの概要」を参照してください。

この時点で、Android Enterpriseデバイスをアプリとデバイスのポリシー、登録プロファイル、およびアプリで構成する準備が整いました。ガイダンスについては、次のセクションを参照してください。

デバイスの構成

-

デリバリーグループを作成します。

誰がどのリソースをいつ取得するかを制御します。「リソースの展開」を参照してください。

従来のDAプラットフォーム用に公開されたアプリのAndroid Enterprise登録済みデバイスへの配信を停止します。Android Enterpriseデバイスの場合、Android Enterpriseプラットフォーム用のアプリを公開します。従来のDAアプリをDAモードのデバイスに引き続き公開するには、それらのアプリ用に別のデリバリーグループを作成します。「廃止」を参照してください。

-

アプリの追加Google PlayアプリはCitrix Endpoint Managementコンソールから直接承認できます。

Googleのサポート記事、Manage apps in your organizationを参照してください。

-

登録プロファイルを作成します。

デバイスとアプリの管理登録オプションを指定します。「デバイス展開シナリオとプロファイル」および「登録プロファイルの作成」を参照してください。

- Android EnterpriseパブリックアプリストアのアプリをAndroidデバイスユーザーに展開すると、そのユーザーは自動的にAndroid Enterpriseに登録されます。

- ゼロタッチ登録でデバイスを構成し、最初に電源をオンにしたときに自動で登録できるようにします。「ゼロタッチ登録」を参照してください。

-

デバイスとアプリのポリシーを構成します。

エンタープライズセキュリティとユーザープライバシーおよびユーザーエクスペリエンスのバランスを取ります。「Android Enterpriseデバイスポリシーとアプリポリシーの構成」を参照してください。

-

Appleアプリを配布します。

ビジネス向けGoogle Playを使用して、アプリを追加、購入、および承認し、デバイスのAndroid Enterpriseワークスペースに展開します。ユーザーは管理者が利用可能にした管理対象Google Playのみからアプリをインストールできます。

次を参照してください:

-

コンプライアンスを監視および確認するためのセキュリティアクションを構成します。

「セキュリティ操作」を参照してください。

Citrix Endpoint Managementで管理対象Google Playを使用する

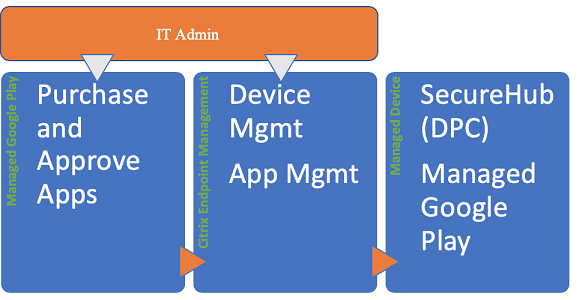

Citrix Endpoint Managementを管理対象Google Playと統合してAndroid Enterpriseを使用する場合、エンタープライズを作成します。Googleはエンタープライズを、組織とエンタープライズモバイル管理(EMM)ソリューションとの間のバインディングと定義しています。組織がソリューションを通して管理するすべてのユーザーとデバイスは、そのエンタープライズに属します。

Android Enterpriseのエンタープライズには、EMMソリューション、デバイスポリシーコントローラー(DPC)アプリ、およびGoogleエンタープライズアプリプラットフォームの3つのコンポーネントがあります。Citrix Endpoint ManagementをAndroid Enterpriseと統合すると、完成されたソリューションには次のコンポーネントが含まれます:

- Citrix Endpoint Management: Citrix EMM。Citrix Endpoint Managementは、安全なデジタルワークスペースのための統合されたCitrix Endpoint Managementです。Citrix Endpoint Managementは、IT管理者が組織のデバイスとアプリを管理する手段を提供します。

- Citrix Secure Hub: Citrix DPCアプリ。Citrix Secure Hubは、Citrix Endpoint Managementのランチパッドです。Citrix Secure Hubはデバイスにポリシーを適用します。

- 管理対象Google Play: Citrix Endpoint Managementと統合するGoogleエンタープライズアプリプラットフォーム。Google Play EMM APIがアプリポリシーを設定し、アプリを配布します。

次の図に、管理者がこれらのコンポーネントとやり取りする方法と、コンポーネントが互いにやり取りする方法を示します:

注:

管理対象Google PlayまたはGoogle Workspace(旧称:G Suite)を使用して、CitrixをEMMプロバイダーとしてGoogle Playに登録できます。この記事では、管理対象Google PlayでAndroid Enterpriseを使用する方法について説明します。組織がGoogle Workspaceを使用してアプリへのアクセスを提供している場合、Android Enterpriseで使用できます。「Google Workspaceユーザー向けの従来のAndroid Enterprise」を参照してください。

管理対象Google Playを使用する場合、デバイスおよびエンドユーザーに管理対象Google Playアカウントをプロビジョニングします。管理対象Google Playアカウントは、管理対象Google Playへのアクセスを提供し、管理者が利用可能にしたアプリをユーザーがインストールし、使用できるようにします。組織がサードパーティのIDサービスを使用する場合、ビジネス向けGoogle Playアカウントと既存のIDアカウントを関連付けることができます。

この種類のエンタープライズはドメインに関連付けられていないため、1つの組織用に1つまたは複数のエンタープライズを作成できます。たとえば、組織の各部門または各地域は異なるエンタープライズとして登録できます。さまざまなエンタープライズを使用すると、デバイスおよびアプリを個別セットとして管理できます。

Citrix Endpoint Managementの管理者のために、管理対象Google Playでは、使い慣れたGoogle Playのユーザーエクスペリエンスとアプリストアの機能が、エンタープライズ向けに設計された管理機能セットと組み合わされています。ビジネス向けGoogle Playを使用して、アプリを追加、購入、および承認し、デバイスのAndroid Enterpriseワークスペースに展開します。Google Playを使用してパブリックアプリ、プライベートアプリ、およびサードパーティアプリを展開できます。

管理対象デバイスのユーザーの場合、管理対象Google Playがエンタープライズアプリストアです。ユーザーは、アプリの閲覧、アプリの詳細の表示、アプリのインストールを実行できます。Google Playのパブリックバージョンとは異なり、ユーザーは管理者が利用可能にしたアプリのみをビジネス向けGoogle Playからインストールできます。

デバイス展開シナリオとプロファイル

デバイス展開シナリオは、展開するデバイスの所有者とデバイスの管理方法を示します。デバイスプロファイルは、DPCがデバイスのポリシーを管理および適用する方法を示します。

この仕事用プロファイルでは、ビジネス用のアカウント、アプリ、データが個人のアカウント、アプリ、データと分離されています。仕事用プロファイルと個人用プロファイルは、OSレベルで分離されています。仕事用プロファイルについて詳しくは、「仕事用プロファイルとは」を参照してください。

重要:

Android EnterpriseデバイスをAndroid 11に更新すると、Googleは[仕事用プロファイルで完全に管理]に設定された管理対象デバイスを、セキュリティが強化された新しい仕事用プロファイルエクスペリエンスに移行します。新しい登録モードは、「会社所有のデバイスの仕事用プロファイル」と呼ばれます。詳しくは、Android Enterpriseの[仕事用プロファイルで完全に管理]への変更を参照してください。 Android 12デバイスの場合、仕事用プロファイルのセキュリティとプライバシーの強化を参照してください。

| デバイス管理 | 使用例 | 仕事用プロファイル | 個人プロファイル | メモ |

|---|---|---|---|---|

| 会社所有のデバイス(完全管理対象) | 仕事での使用のみを目的とした会社所有のデバイス | いいえ | いいえ | 新規または出荷時設定のデバイスのみ。「Android Enterpriseの完全に管理されたデバイスのプロビジョニング」を参照してください。 |

| 仕事用プロファイルで完全に管理/会社所有のデバイスの仕事用プロファイル | 仕事と個人での使用を目的とした会社所有のデバイス | はい | はい。これらのデバイスで実行されるDPCの2つのコピー:1つはデバイス所有者モードでデバイスを管理し、もう1つはプロファイル所有者モードで仕事用プロファイルを管理します。デバイスと仕事用プロファイルに個別のポリシーを適用できます。 | 「Android Enterpriseの完全に管理された仕事用プロファイルデバイスまたは会社所有のデバイスの仕事用プロファイルのプロビジョニング」を参照してください。 |

| 専用デバイス* | デジタルサイネージやチケット印刷など、単一のユースケース用に構成された会社所有のデバイス | いいえ | いいえ | 「Android Enterprise専用デバイスのプロビジョニング」を参照してください。 |

| BYOD/仕事用プロファイル** | 仕事用プロファイル管理に登録されている個人用デバイス(プロファイル所有者モードとも呼ばれます) | はい | はい。DPCは、デバイス全体ではなく、仕事用プロファイルのみを管理します。 | これらのデバイスは、新品または工場出荷時の設定にリセットする必要がありません。「Android Enterpriseの仕事用プロファイルデバイスのプロビジョニング」を参照してください。 |

*ユーザーは専用デバイスを共有できます。ユーザーが専用デバイス上のアプリにサインオンすると、作業の状態はデバイスではなくアプリと連携します。

** Citrix Endpoint Managementでは、BYOD/仕事用プロファイルモードのZebraデバイスはサポートされません。Citrix Endpoint Managementは、Android Enterpriseを使用して完全に管理されたZebraデバイスをサポートします。

登録セキュリティ

登録プロファイルで、AndroidデバイスをMAM、MDM、またはMDM+MAMのいずれで登録するか、およびユーザーがMDMをオプトアウトするオプションを決定します。

セキュリティレベルの指定および必要な登録手順については、「ユーザーアカウント、役割、および登録」を参照してください。

Citrix Endpoint Managementは、MDMまたはMDM+MAMで登録したAndroidデバイスに対して、次の認証方法をサポートします。詳しくは、次の記事を参照してください:

使用頻度が少ない認証方法には、クライアント証明書とセキュリティトークンの組み合わせがあります。詳しくは、「https://support.citrix.com/article/CTX215200」を参照してください。

要件

Android Enterpriseの使用を開始するには、以下が必要となります:

-

アカウントと資格情報:

- 管理対象Google PlayでAndroid Enterpriseをセットアップする場合、企業Googleアカウント

- 最新のMDXファイルをダウンロードする場合、Citrixカスタマーアカウント

-

Citrix Endpoint Management用に構成されたFirebase Cloud Messaging(FCM)および接続のスケジューリングデバイスポリシー。「Firebase Cloud Messaging」および「接続スケジューリングデバイスポリシー」を参照してください。

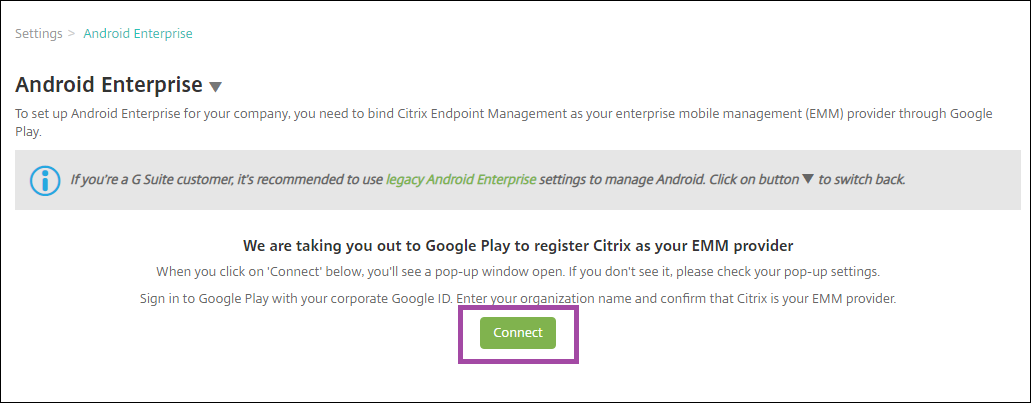

Citrix Endpoint ManagementをGoogle Playに接続する

組織のAndroid Enterpriseをセットアップするには、管理対象Google PlayからCitrixをEMMプロバイダーとして登録します。これにより、管理対象Google PlayとCitrix Endpoint Managementが接続され、Citrix Endpoint ManagementでAndroid Enterpriseのエンタープライズが作成されます。

Google Playにサインインするための企業Googleアカウントが必要です。

-

Citrix Endpoint Managementコンソールで、[設定]>[Android Enterprise] の順に移動します。

-

[接続] をクリックします。Google Playが開きます。

-

企業Googleアカウントの資格情報でGoogle Playにサインインします。組織名を入力し、CitrixがEMMプロバイダーであることを確認します。

-

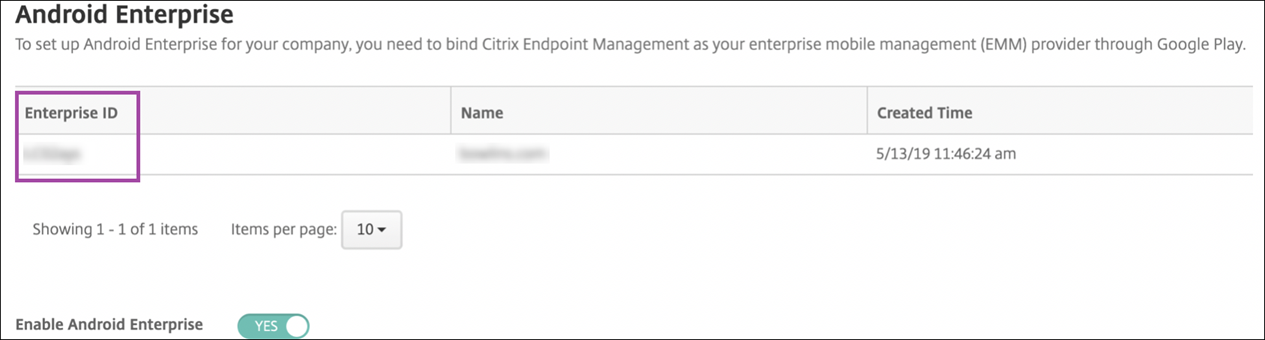

Android EnterpriseにエンタープライズIDが追加されます。Android Enterpriseを有効にするには、[Android Enterpriseの有効化] を [はい] に切り替えます。

![[Android Enterpriseの有効化]オプション](/en-us/citrix-endpoint-management/media/android-enterprise-setup-enable.png)

Citrix Endpoint ManagementコンソールにエンタープライズIDが表示されます。

使用する環境がGoogleに接続され、デバイスを管理する準備ができます。これで、ユーザーにアプリを提供できるようになりました。

Citrix Endpoint Managementを使用して、ユーザーにCitrix業務用モバイルアプリ、MDXアプリ、パブリックアプリストアアプリ、WebおよびSaaSアプリ、エンタープライズアプリ、Webリンクを提供できます。これらの種類のアプリをユーザーに提供する方法について詳しくは、「Android Enterpriseアプリの配布」を参照してください。

次のセクションでは、業務用モバイルアプリを提供する方法を示します。

Android EnterpriseユーザーにCitrix業務用モバイルアプリを提供する

Android EnterpriseユーザーにCitrix業務用モバイルアプリを提供するには、以下の手順を実行する必要があります。

-

アプリをMDXアプリとして公開します。「アプリをMDXアプリとして構成する」を参照してください。

-

ユーザーがデバイス上の仕事用プロファイルにアクセスするために使用するセキュリティ確認のルールを構成します。「セキュリティ確認ポリシーを構成する」を参照してください。

公開するアプリは、Android Enterpriseエンタープライズに登録されているデバイスで利用できます。

注:

Android EnterpriseパブリックアプリストアのアプリをAndroidユーザーに展開すると、そのユーザーは自動的にAndroid Enterpriseに登録されます。

アプリをMDXアプリとして構成する

Citrix業務用アプリをAndroid Enterprise用のMDXアプリとして構成するには、次の手順を実行します:

-

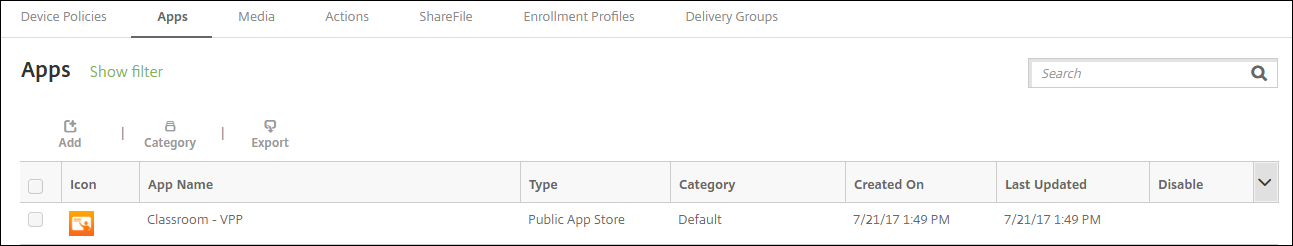

Citrix Endpoint Managementコンソールで、[構成]>[アプリ] の順にクリックします。[アプリ] ページが開きます。

-

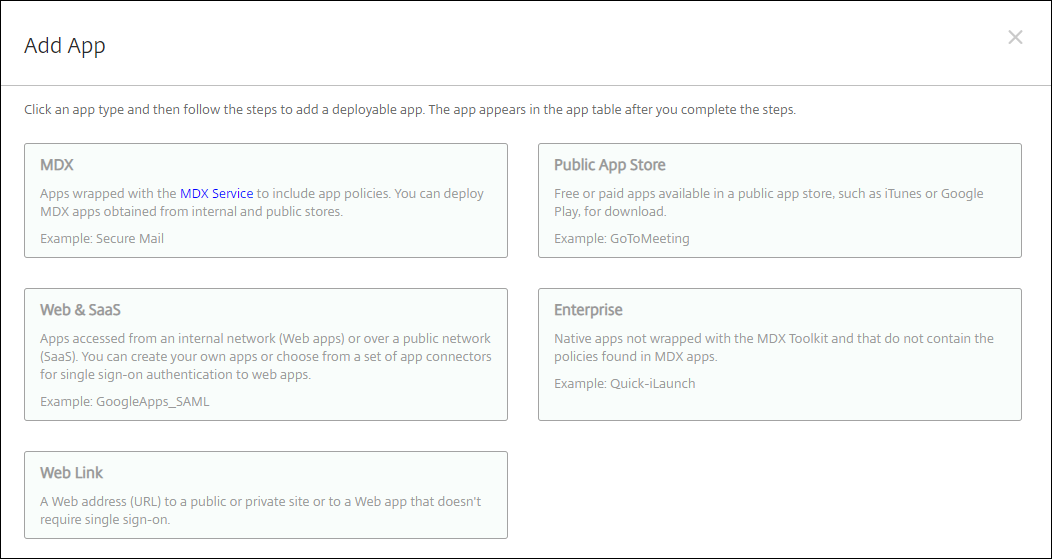

[追加] をクリックします。[アプリの追加] ダイアログボックスが開きます。

-

[MDX] をクリックします。[アプリ情報] ページが開きます。

-

ページの左側で、プラットフォームとして [Android Enterprise] を選択します。

-

[アプリケーション情報] ページで、以下の情報を入力します:

- 名前: アプリの説明的な名前を入力します。この名前は、[アプリ] の表の [アプリ名] の下に表示されます。

- 説明: 任意で、アプリの説明を入力します。

- アプリカテゴリ: 任意で、一覧から、アプリを追加するカテゴリを選択します。アプリカテゴリについて詳しくは、「アプリのカテゴリについて」を参照してください。

-

[次へ] をクリックします。[Android Enterprise MDXアプリ] ページが開きます。

-

[アップロード] をクリックしてアプリの.mdxファイルの場所に移動し、ファイル選択して [開く] をクリックします。

-

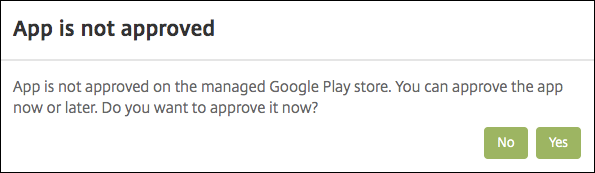

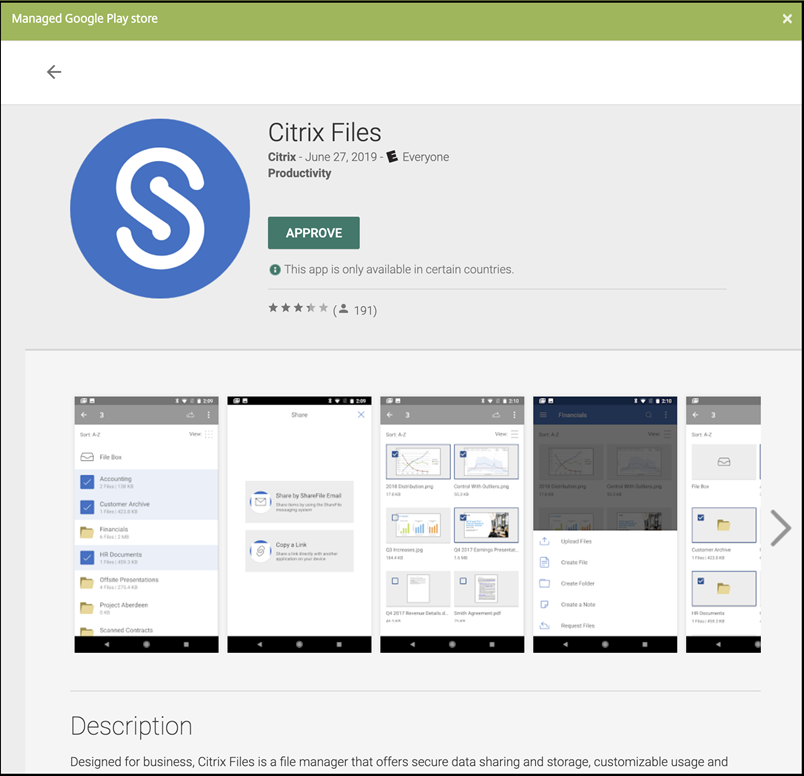

追加されたアプリケーションが、管理対象Google Playストアからの承認を必要としているかどうかがUIによって通知されます。Citrix Endpoint Managementコンソールを終了せずにアプリケーションを承認するには、[はい]をクリックします。

-

管理対象Google Playストアのページが開いたら、[承認] をクリックします。

-

[承認] を再度クリックします。

-

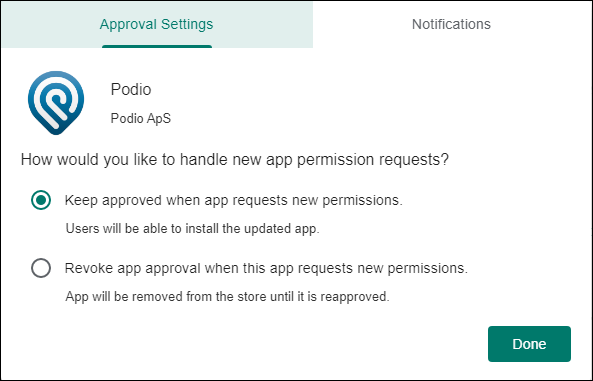

[アプリが新しい権限を要求したときには承認を維持する] を選択します。[Save] をクリックします。

-

アプリを承認して保存すると、詳細な設定がページに表示されます。次の設定を構成します:

- ファイル名: アプリに関連付けられているファイル名を入力します。

- アプリの説明: アプリの説明を入力します。

- 製品トラック: ユーザーデバイスにプッシュする製品トラックを指定します。テスト用に設計されたトラックがある場合は、そのトラックを選択してユーザーに割り当てることができます。デフォルトは[実稼働]です。

- アプリのバージョン: 任意で、アプリのバージョン番号を入力します。

- パッケージID: Google PlayストアでのアプリのURL。

- 最小OSバージョン: 任意で、アプリを使用するためにデバイスで実行できるオペレーティングシステムの最も古いバージョンを入力します。

- 最大OSバージョン: 任意で、アプリを使用するためにデバイスで実行されている必要があるオペレーティングシステムの最も新しいバージョンを入力します。

- 除外するデバイス: 任意で、アプリを実行できないデバイスの製造元またはモデルを入力します。

-

MDXポリシーを構成します。MDXアプリのアプリポリシーについて詳しくは、「MDXポリシーの概要」および「MAM SDKの概要」 を参照してください。

-

展開規則を構成します。詳しくは、「リソースの展開」を参照してください。

-

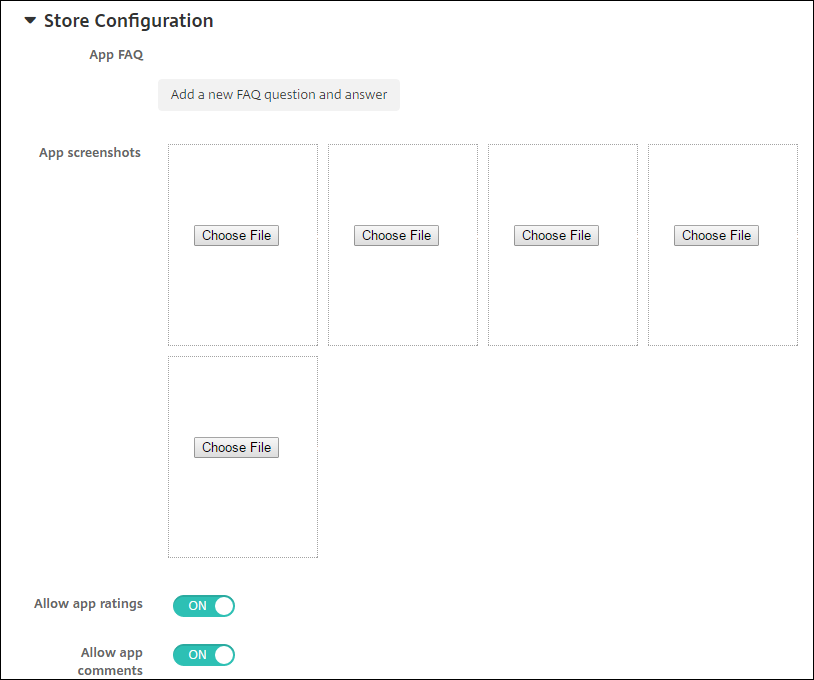

[ストア構成] を展開します。この設定は、管理対象Google Playにのみ表示されるAndroid Enterpriseアプリには適用されません。

任意で、アプリに関するFAQや、アプリストアに表示されるスクリーンショットを追加できます。また、ユーザーにアプリの評価やアプリについてのコメントを許可するかどうかも設定できます。

- 次の設定を構成します:

- アプリのFAQ: アプリに関するFAQの質問および回答を追加します。

- アプリのスクリーンショット: アプリをアプリストアで分類しやすくするためのスクリーンショットを追加します。アップロードするグラフィックはPNGである必要があります。GIF画像やJPEG画像はアップロードできません。

- アプリ評価を許可: ユーザーにアプリの評価を許可するかどうかを選択します。デフォルトは [オン] です。 アプリコメントを許可: 選択したアプリについてユーザーがコメントできるようにするかどうかを選択します。デフォルトは [オン] です。

- 次の設定を構成します:

-

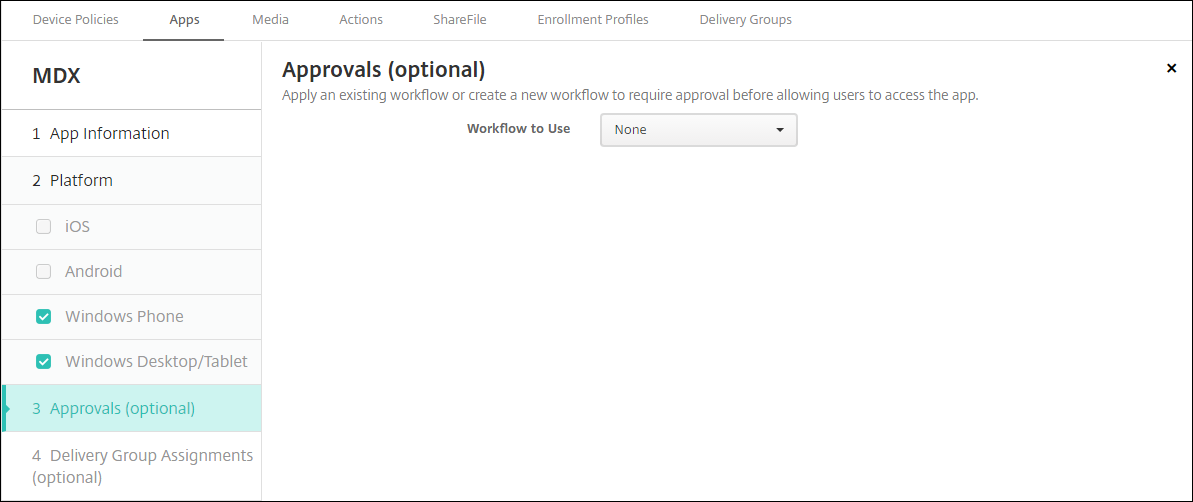

[次へ] をクリックします。[承認] ページが開きます。

ユーザーアカウントの作成時に承認が必要な場合は、ワークフローを使用します。承認ワークフローを設定しない場合は、手順15に進みます。

ワークフローを割り当てるか作成するには、次の設定を構成します:

- 使用するワークフロー: ドロップダウンリストから既存のワークフローを選択するか、[新しいワークフローの作成] をクリックします。デフォルトは [なし] です。

- [新しいワークフローの作成] を選択した場合は、次の設定を構成します。詳しくは、「ワークフローの作成および管理」を参照してください。

- 名前: ワークフローの固有の名前を入力します。

- 説明: 任意で、ワークフローの説明を入力します。

- メール承認テンプレート: 一覧から、割り当てる電子メール承認テンプレートを選択します。このフィールドの右にある目のアイコンをクリックすると、ダイアログボックスが開き、テンプレートをプレビューできます。

-

マネージャー承認のレベル: 一覧から、このワークフローで必要なマネージャー承認のレベル数を選択します。デフォルトは [1つのレベル] です。選択できるオプションは以下のとおりです:

- 不必要

- 1つのレベル

- 2つのレベル

- 3つのレベル

- Active Directoryドメインの選択: 一覧から、ワークフローで使用する適切なActive Directoryドメインを選択します。

- 追加の必須承認者を検索: 検索フィールドに、追加で必要なユーザーの名前を入力して、[検索] をクリックします。名前はActive Directoryで取得されます。

- ユーザーの名前がフィールドに表示されたら、名前の横にあるチェックボックスをオンにします。ユーザーの名前とメールアドレスが [選択した追加の必須承認者] の一覧に表示されます。

-

[選択した追加の必須承認者] の一覧からユーザーを削除するには、次のいずれかを行います:

- [検索] をクリックして、選択したドメイン内のすべてのユーザーの一覧を表示します。

- 名前の全体または一部を検索ボックスに入力して [検索] をクリックし、検索結果を絞り込みます。

- [選択した追加の必須承認者] の一覧に含まれるユーザーは、結果一覧に表示される名前の横にチェックマークがあります。一覧をスクロールし、削除するそれぞれの名前の横のチェックボックスをオフにします。

-

[選択した追加の必須承認者] の一覧からユーザーを削除するには、次のいずれかを行います:

-

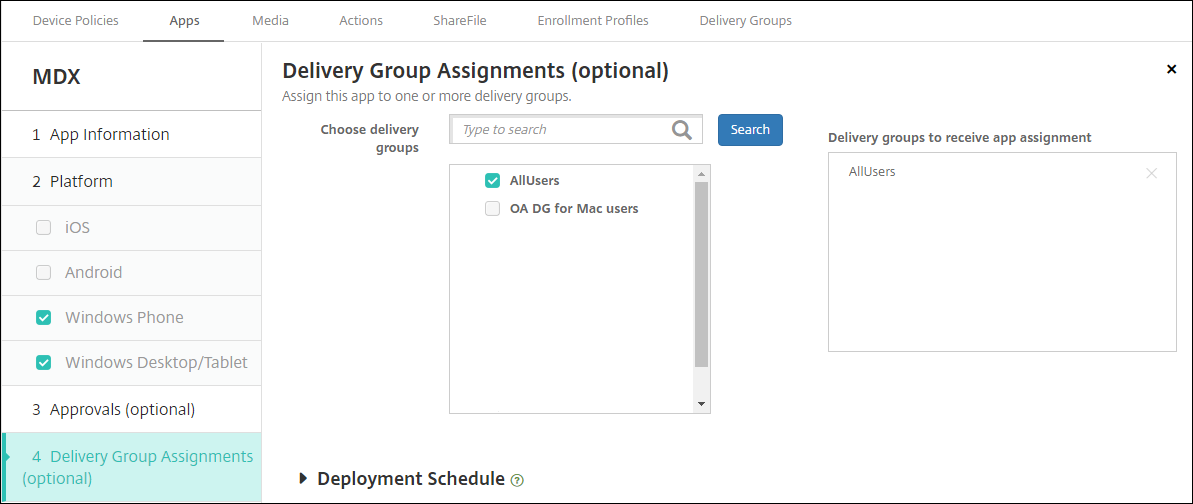

[次へ] をクリックします。[デリバリーグループ割り当て] ページが開きます。

-

[デリバリーグループを選択] の横にデリバリーグループを入力して検索するか、一覧で1つまたは複数のグループを選択します。選択したグループが [アプリ割り当てを受信するためのデリバリーグループ] 一覧に表示されます。

-

[展開スケジュール] を展開して以下の設定を構成します:

- [展開] の横の [オン] をクリックすると展開がスケジュールされ、[オフ] をクリックすると展開が行われません。デフォルトのオプションは、[オン]です。

- [Deployment schedule]の横の[Now]または[Later]をクリックします。デフォルトのオプションは、[Now] に設定されています。

- [あとで] をクリックした場合は、カレンダーアイコンをクリックして展開日時を選択します。

- [展開状態] の横の [接続するたび] をクリックするか、[以前の展開が失敗した場合のみ] をクリックします。デフォルトのオプションは、[On every connection]です。

-

[常時接続に対する展開] の横で、[オフ] が選択されていることを確認します。デフォルトのオプションは、[オフ]です。Citrix Endpoint Managementの使用を10.18.19以降のバージョンで始めたユーザーは、Android Enterpriseで常時接続を使用できません。バージョン10.18.19より前にCitrix Endpoint Managementを使い始めたユーザーには、この接続は推奨されません。

このオプションは、[設定]>[サーバープロパティ] において、バックグラウンドで展開するキーのスケジュールを構成した場合に適用されます。

構成した展開スケジュールはすべてのプラットフォームについて同一です。すべてのプラットフォームに変更が適用されます。ただし、[常時接続に対する展開] は適用されません。

-

[Save] をクリックします。

業務用モバイルアプリごとにこの手順を繰り返します。

セキュリティ確認ポリシーを構成する

Citrix Endpoint Managementパスコードデバイスポリシーでは、セキュリティ確認の規則を構成します。セキュリティ確認は、ユーザーが自分のデバイスまたはAndroid Enterpriseの仕事用プロファイルにアクセスしたときに表示されます。セキュリティ確認はパスコードか生体認証です。パスコードポリシーについて詳しくは、「パスコードデバイスポリシー」を参照してください。

- Android Enterpriseの展開にBYODデバイスが含まれる場合、仕事用プロファイルのパスコードポリシーを構成します。

- 展開に会社所有の完全管理デバイスが含まれる場合、デバイス自体のパスコードポリシーを構成します。

- 展開に両方のタイプのデバイスが含まれる場合、両方のタイプのパスコードポリシーを構成します。

パスコードポリシーを構成するには:

-

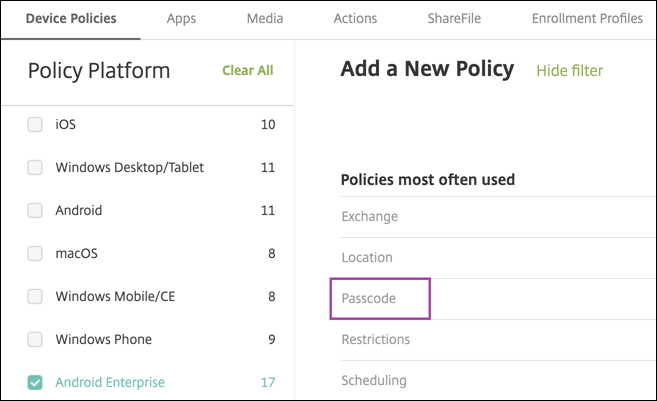

Citrix Endpoint Managementコンソールで、[構成]>[デバイスポリシー] に移動します。

-

[追加] をクリックします。

-

[フィルターを表示] をクリックして、[ポリシープラットフォーム] ペインを開きます。[ポリシープラットフォーム] ペインで、[Android Enterprise] を選択します。

-

右ペインで [パスコード] をクリックします。

-

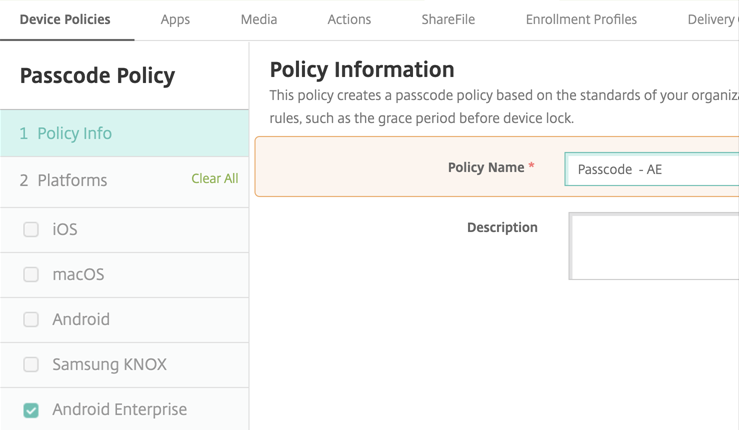

[ポリシー名] を入力します。[次へ] をクリックします。

- パスコードポリシー設定を構成します。

- デバイス自体のセキュリティ確認に使用できる設定を確認するには、[デバイスのパスコードを要求] を [オン] に設定します。

- 仕事用プロファイルのセキュリティ確認に使用できる設定を確認するには、[仕事用プロファイルのセキュリティ確認] を [オン] に設定します。

-

[次へ] をクリックします。

-

このポリシーを1つ以上のデリバリーグループに割り当てます。

- [Save] をクリックします。

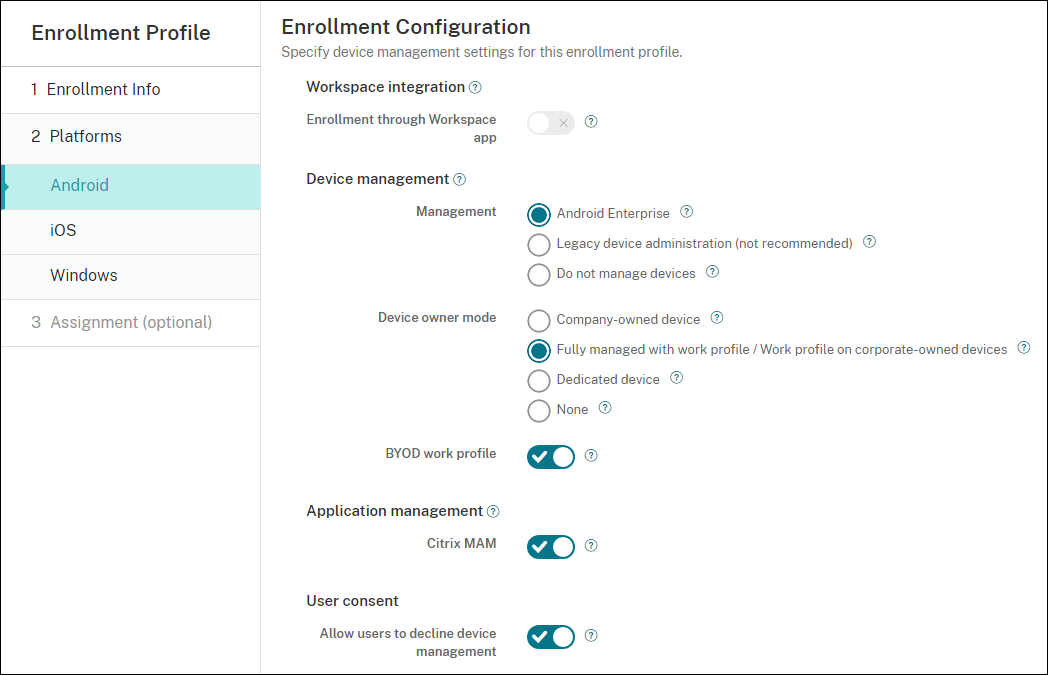

登録プロファイルの作成

Citrix Endpoint Management展開でAndroid Enterpriseが有効になっている場合、登録プロファイルによってAndroidデバイスの登録方法が制御されます。登録プロファイルを作成してAndroid Enterpriseデバイスを登録する場合は、登録プロファイルを構成して、新しいデバイスおよび工場出荷時リセットデバイスを以下のデバイスとして登録できます:

- 完全に管理されているデバイス

- 専用デバイス

- 仕事用プロファイルで完全に管理/会社所有のデバイスの仕事用プロファイル

これらのAndroid Enterpriseの登録プロファイルをそれぞれ構成して、BYODのAndroidデバイスを仕事用プロファイルデバイスとして登録することもできます。

Citrix Endpoint Management展開でAndroid Enterpriseが有効になっている場合、新しく登録または再登録したすべてのAndroidデバイスがAndroid Enterpriseデバイスとして登録されます。デフォルトでは、Global登録プロファイルは、新規および工場出荷時にリセットされたAndroidデバイスを完全に管理されたデバイスとして登録し、BYOD Androidデバイスを会社所有のデバイスの仕事用プロファイルとして登録します。

登録プロファイルを作成したら、デリバリーグループを登録プロファイルに割り当てます。異なる登録プロファイルを持つ複数のデリバリーグループにユーザーが属している場合、デリバリーグループの名前によって、使用される登録プロファイルが決まります。Citrix Endpoint Managementは、デリバリーグループのアルファベット順一覧の最後に表示されるデリバリーグループを選択します。詳しくは、「登録プロファイル」を参照してください。

完全に管理されたデバイスの登録プロファイルの追加

グローバル登録プロファイルは、デフォルトで完全に管理されたデバイスを登録しますが、完全に管理されたデバイスを登録するための登録プロファイルをさらに作成できます。

-

Citrix Endpoint Managementコンソールで、[構成]>[登録プロファイル] の順に移動します。

-

登録プロファイルを追加するには、[追加] をクリックします。[登録情報]ページで、登録プロファイルの名前を入力します。

-

このプロファイルのメンバーが登録できるデバイスの数を設定します。

-

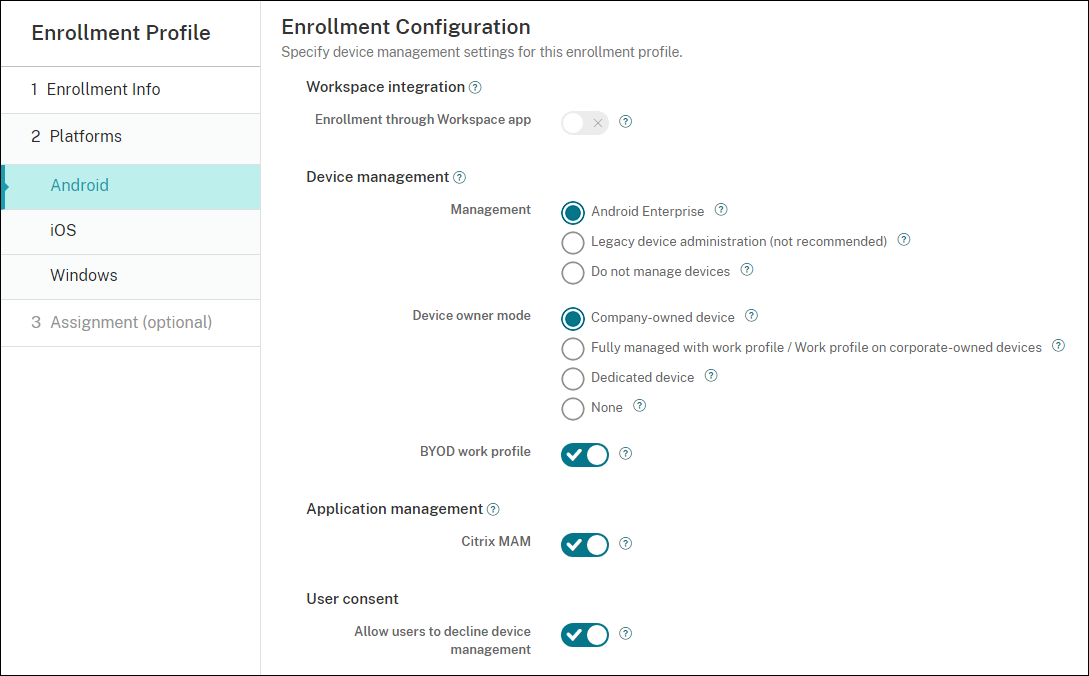

[プラットフォーム] の [Android] を選択するか、[次へ] をクリックします。[登録構成] ページが開きます。

-

[管理] を [Android Enterprise] に設定します。

-

[デバイス所有者モード] を [会社所有のデバイス] に設定します。

-

[BYOD/仕事用プロファイル] を使用すると、BYODデバイスを仕事用プロファイルデバイスとして登録するように登録プロファイルを構成できます。新しいデバイスおよび工場出荷時リセットデバイスは、完全に管理されたデバイスとして登録されます。[BYOD/仕事用プロファイル] を [オン] に設定すると、BYODデバイスを仕事用プロファイルデバイスとして登録できます。[BYOD/仕事用プロファイル] を [オフ] に設定して、登録を完全に管理されたデバイスに制限します。デフォルトは [オン] です。

-

Citrix MAMにデバイスを登録するかどうかを選択します。

-

[BYOD/仕事用プロファイル] を [オン] に設定している場合は、ユーザーの同意を構成します。BYOD/仕事用プロファイルデバイスのユーザーがデバイスの登録時にデバイス管理を拒否することを許可するには、[ユーザーにデバイス管理の許否を許可] を [オン] に設定します。

[BYOD/仕事用プロファイル] が [オン] に設定されている場合、[ユーザーにデバイス管理の許否を許可] のデフォルト値は [オン] です。[BYOD/仕事用プロファイル] が [オフ] に設定されている場合、[ユーザーにデバイス管理の許否を許可] は無効になっています。

-

[割り当て] を選択します(オプション)。[デリバリーグループ割り当て] ページが開きます。

-

完全に管理されたデバイスを登録した管理者を含む、1つまたは複数のデリバリーグループを選択します。次に、[Save] をクリックします。

[登録プロファイル]ページに、追加したプロファイルが表示されます。

専用デバイス登録プロファイルの追加

Citrix Endpoint Management展開に専用デバイスを含める場合、1人のCitrix Endpoint Management管理者、または数人の管理者グループが専用デバイスを多数登録することがあります。こうした管理者が必要なすべてのデバイスを登録できるようにするには、ユーザーごとに無制限のデバイスを許可した状態で登録プロファイルを作成します。

-

Citrix Endpoint Managementコンソールで、[構成]>[登録プロファイル] の順に移動します。

-

登録プロファイルを追加するには、[追加] をクリックします。[登録情報]ページで、登録プロファイルの名前を入力します。このプロファイルのメンバーが登録できるデバイスの数を [無制限] に設定します。

-

[プラットフォーム] の [Android] を選択するか、[次へ] をクリックします。[登録構成] ページが開きます。

-

[管理] を [Android Enterprise] に設定します。

-

[デバイス所有者モード] を [専用デバイス] に設定します。

![[登録プロファイル]ページ](/en-us/citrix-endpoint-management/media/android-enterprise-enrollment-profile-dedicated-device.png)

-

[BYOD/仕事用プロファイル] を使用すると、BYODデバイスを仕事用プロファイルデバイスとして登録するように登録プロファイルを構成できます。新しいデバイスおよび工場出荷時リセットデバイスは、専用デバイスとして登録されます。[BYOD/仕事用プロファイル] を [オン] に設定すると、BYODデバイスを仕事用プロファイルデバイスとして登録できます。[BYOD/仕事用プロファイル] を [オフ] に設定して、登録を会社所有のデバイスに制限します。デフォルトは [オン] です。

-

Citrix MAMにデバイスを登録するかどうかを選択します。

-

[BYOD/仕事用プロファイル] を [オン] に設定している場合は、ユーザーの同意を構成します。BYOD/仕事用プロファイルデバイスのユーザーがデバイスの登録時にデバイス管理を拒否することを許可するには、[ユーザーにデバイス管理の許否を許可] を [オン] に設定します。

[BYOD/仕事用プロファイル] が [オン] に設定されている場合、[ユーザーにデバイス管理の許否を許可] のデフォルト値は [オン] です。[BYOD/仕事用プロファイル] が [オフ] に設定されている場合、[ユーザーにデバイス管理の許否を許可] は無効になっています。

-

[割り当て] を選択します(オプション)。[デリバリーグループ割り当て] ページが開きます。

-

専用デバイスを登録した管理者を含む、1つまたは複数のデリバリーグループを選択します。次に、[Save] をクリックします。

[登録プロファイル]ページに、追加したプロファイルが表示されます。

仕事用プロファイルで完全に管理/会社所有のデバイスの仕事用プロファイルの登録プロファイルを追加

-

Citrix Endpoint Managementコンソールで、[構成]>[登録プロファイル] の順に移動します。

-

登録プロファイルを追加するには、[追加] をクリックします。[登録情報]ページで、登録プロファイルの名前を入力します。

-

このプロファイルのメンバーが登録できるデバイスの数を設定します。

-

[プラットフォーム] の [Android] を選択するか、[次へ] をクリックします。[登録構成] ページが開きます。

-

[管理] を [Android Enterprise] に設定します。[デバイス所有者モード] を [仕事用プロファイルで完全に管理/会社所有のデバイスの仕事用プロファイル] に設定します。

-

[BYOD/仕事用プロファイル] を使用すると、BYODデバイスを仕事用プロファイルデバイスとして登録するように登録プロファイルを構成できます。新しいデバイスおよび工場出荷時リセットデバイスは、仕事用プロファイルで完全に管理されたデバイスとして登録されます。[BYOD/仕事用プロファイル] を [オン] に設定すると、BYODデバイスを仕事用プロファイルデバイスとして登録できます。[BYOD/仕事用プロファイル] を [オフ] に設定して、登録を専用デバイスに制限します。デフォルトは「オフ」です。

-

Citrix MAMにデバイスを登録するかどうかを選択します。

-

[BYOD/仕事用プロファイル] を [オン] に設定している場合は、ユーザーの同意を構成します。BYOD/仕事用プロファイルデバイスのユーザーがデバイスの登録時にデバイス管理を拒否することを許可するには、[ユーザーにデバイス管理の許否を許可] を [オン] に設定します。

[BYOD/仕事用プロファイル] が [オン] に設定されている場合、[ユーザーにデバイス管理の許否を許可] のデフォルト値は [オン] です。[BYOD/仕事用プロファイル] が [オフ] に設定されている場合、[ユーザーにデバイス管理の許否を許可] は無効になっています。

-

[割り当て] を選択します(オプション)。[デリバリーグループ割り当て] ページが開きます。

-

仕事用プロファイルで完全に管理されたデバイスを登録した管理者を含む、1つまたは複数のデリバリーグループを選択します。次に、[Save] をクリックします。

[登録プロファイル]ページに、追加したプロファイルが表示されます。

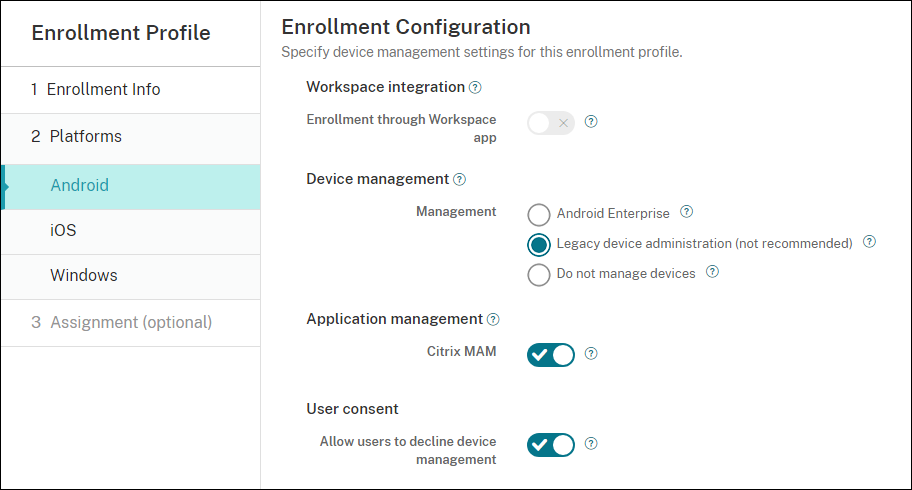

従来デバイスの登録プロファイルの追加

Googleは、デバイス管理のデバイス管理者モードを廃止しました。デバイス所有者モードまたはプロファイル所有者モードで、すべてのAndroidデバイスを管理することが推奨されています。(Google Android Enterprise開発者ガイドのDevice admin deprecationを参照してください。)

この変更を利用するには、以下の設定が必要です:

- Citrixでは、Android EnterpriseをAndroidデバイスのデフォルトの登録オプションにしました。

- Citrix Endpoint Management展開でAndroid Enterpriseが有効になっている場合、新しく登録または再登録したすべてのAndroidデバイスがAndroid Enterpriseデバイスとして登録されます。

組織では、従来のAndroidデバイスを、Android Enterpriseを使用して管理する準備ができていない可能性があります。その場合は、デバイス管理者モードで引き続き管理できます。既にデバイス管理者モードで登録されているデバイスの場合、Citrix Endpoint Managementはデバイス管理者モードでそれらを管理し続けます。

新しいAndroidデバイスの登録でデバイス管理者モードを使用できるように、従来のデバイスの登録プロファイルを作成します。

従来デバイスの登録プロファイルを作成するには、次の手順を実行します:

-

Citrix Endpoint Managementコンソールで、[構成]>[登録プロファイル] の順に移動します。

-

登録プロファイルを追加するには、[追加] をクリックします。[登録情報]ページで、登録プロファイルの名前を入力します。

-

このプロファイルのメンバーが登録できるデバイスの数を設定します。

-

[プラットフォーム] の [Android] を選択するか、[次へ] をクリックします。[登録構成] ページが開きます。

-

[管理] を [従来のデバイス管理 (非推奨)] に設定します。[次へ] をクリックします。

-

Citrix MAMにデバイスを登録するかどうかを選択します。

-

ユーザーがデバイスの登録時にデバイス管理を拒否することを許可するには、[ユーザーにデバイス管理の許否を許可] を [オン] に設定します。デフォルトは [オン] です。

-

[割り当て] を選択します(オプション)。[デリバリーグループ割り当て] ページが開きます。

-

専用デバイスを登録した管理者を含む、1つまたは複数のデリバリーグループを選択します。次に、[Save] をクリックします。

[登録プロファイル]ページに、追加したプロファイルが表示されます。

引き続きデバイス管理者モードで従来デバイスを管理するには、このプロファイルを使用して従来デバイスを登録または再登録します。仕事用プロファイルデバイスと同様のデバイス管理者デバイスを登録するには、ユーザーにCitrix Secure Hubをダウンロードさせ、登録サーバーのURLを指定します。

Android Enterpriseの仕事用プロファイルデバイスのプロビジョニング

Android Enterprise仕事用プロファイルデバイスは、プロファイル所有者モードで登録されます。これらのデバイスは、新品または工場出荷時の設定にリセットする必要がありません。BYODデバイスは、仕事用プロファイルデバイスとして登録されます。登録手順は、Citrix Endpoint ManagementでAndroidを登録する場合と同様です。ユーザーはGoogle PlayからCitrix Secure Hubをダウンロードし、デバイスを登録します。

デバイスをAndroid Enterpriseで仕事用プロファイルデバイスとして登録している場合、デフォルトでは [USBデバッグおよび不明なソース] の設定は無効になっています。

Android Enterpriseのデバイスを仕事用プロファイルデバイスとして登録する場合は、必ずGoogle Playにアクセスしてください。そこから、ユーザーの個人プロファイルでのCitrix Secure Hubの表示を有効にします。

Android Enterpriseの完全に管理されたデバイスのプロビジョニング

前のセクションで設定した展開に、完全に管理されたデバイスを登録できます。完全に管理されたデバイスは会社所有のデバイスで、デバイス所有者モードで登録されます。デバイス所有者モードで登録できるのは、新しいデバイスまたは工場出荷時の状態にリセットされたデバイスのみです。

デバイス所有者モードでデバイスを登録するには、次の登録方法のいずれかを使用します:

-

DPC IDトークン: この登録方法では、ユーザーがデバイスの設定時に「

afw#xenmobile」という文字を入力します。afw#xenmobileはCitrix DPC IDトークンです。このトークンにより、デバイスがCitrix Endpoint Managementの管理対象であると識別され、Google PlayストアからCitrix Secure Hubがダウンロードされます。「Citrix DPC識別子トークンを使用したデバイスの登録」を参照してください。 - 近距離無線通信(NFC)バンプ: NFCバンプの登録方法では、近距離無線通信を使用して2つのデバイス間でデータを転送します。新しいデバイスまたは工場出荷時設定にリセットされたデバイスでは、Bluetooth、Wi-Fi、およびそのほかの通信モードは無効になっています。この状態のデバイスが使用する通信プロトコルはNFCのみです。「NFCバンプを使用してデバイスを登録する」を参照してください。

- QRコード: QRコード登録は、NFCをサポートしていないタブレットなどの分散型端末を登録するのに使用できます。QRコードによる登録方法では、インストールウィザードからQRコードをスキャンすることによって、デバイスプロファイルモードを設定および構成します。「QRコードを使用してデバイスを登録する」を参照してください。

- ゼロタッチ: ゼロタッチ登録では、最初に電源をオンにしたときに自動で登録されるようにデバイスを構成できます。ゼロタッチ登録は、Android 9.0以降が動作する一部のAndroidデバイスでサポートされています。「ゼロタッチ登録」を参照してください。

- Googleアカウント: ユーザーは、Googleアカウントの資格情報を入力して、プロビジョニングプロセスを開始します。このオプションは、Google Workspaceを使用している企業向けです。

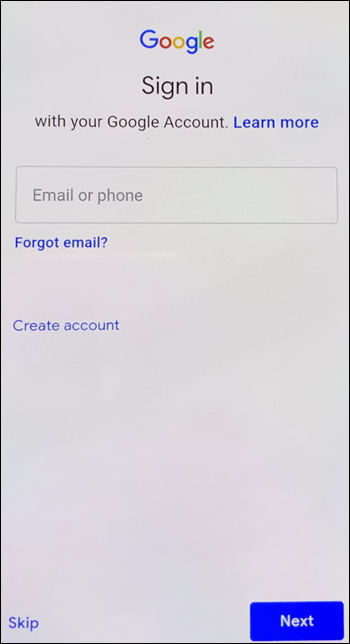

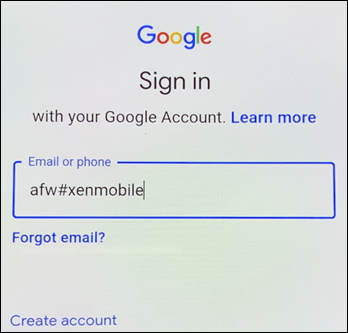

Citrix DPC識別子トークンを使用したデバイスの登録

初期セットアップで新しいデバイスまたは工場出荷時の状態にリセットされたデバイスの電源を入れた後、Googleアカウントの入力を求められたら「afw#xenmobile」と入力します。この操作により、Citrix Secure Hubがダウンロードされインストールされます。インストール後、Citrix Secure Hubの設定プロンプトに従って登録を完了します。

システム要件

- Android OSを実行するすべてのAndroidデバイスでサポートされます。

デバイスを登録するには

-

新しいデバイスまたは工場出荷時の設定にリセットされたデバイスの電源を入れます。

-

デバイスの初期セットアップが読み込まれ、Googleアカウントの入力が求められます。デバイスのホーム画面が読み込まれたら、通知バーのセットアップ完了通知を確認します。

-

メールまたは電話フィールドに「

afw#xenmobile」と入力します。

-

Citrix Secure Hubのインストールを求めるAndroid Enterprise画面で [インストール] をタップします。

-

Citrix Secure Hubインストーラー画面で [インストール] をタップします。

-

すべてのアプリの許可リクエストに対して [許可する] をタップします。

-

[同意して続行] をタップしてCitrix Secure Hubをインストールし、デバイスを管理できるようにします。

-

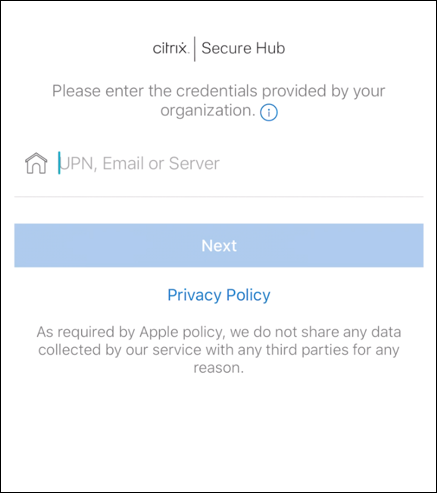

これで、Citrix Secure Hubがインストールされ、デフォルトの登録画面に表示されます。この例では、AutoDiscoveryは設定されていません。自動検出が設定されている場合、ユーザーはユーザー名/メールアドレスを入力可能で、それに対応するサーバーが検出されます。自動検出が設定されていない場合、環境の登録URLを入力して [次へ] をタップします。

-

Citrix Endpoint Managementのデフォルト設定では、MAMを使用するか、MDM+MAMを使用するかを選択できます。このようにプロンプトが表示されたら、[はい、登録します] をタップしてMDM+MAMを選択します。

-

ユーザーのメールアドレスとパスワードを入力し、[次へ] をタップします。

-

デバイスのパスコードを設定するように求められます。[設定] をタップしてパスコードを入力します。

-

仕事用プロファイルのロック解除方法を設定するよう求められます。この例では [パスワード]、[PIN] をタップしてPINを入力します。

-

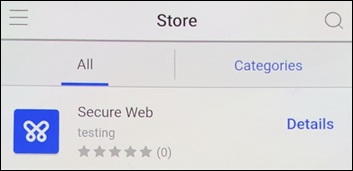

デバイスにCitrix Secure Hubの [マイアプリ] ランディング画面が表示されます。[ストアからアプリを追加] をタップします。

-

Citrix Secure Webを追加するには、[Citrix Secure Web] をタップします。

-

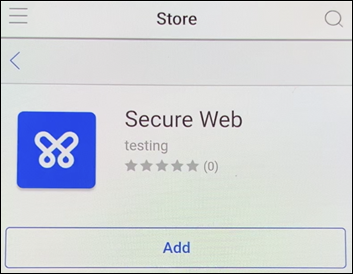

[追加] をタップします。

-

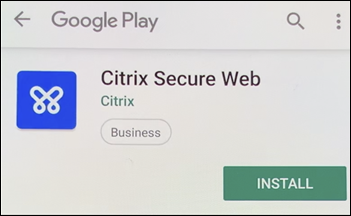

Citrix Secure Hubで、Citrix Secure WebをインストールするためにGoogle Playストアに移動します。[インストール] をタップします。

-

Citrix Secure Webがインストールされたら、[開く] をタップします。アドレスバーに内部サイトのURLを入力し、ページが読み込まれることを確認します。

-

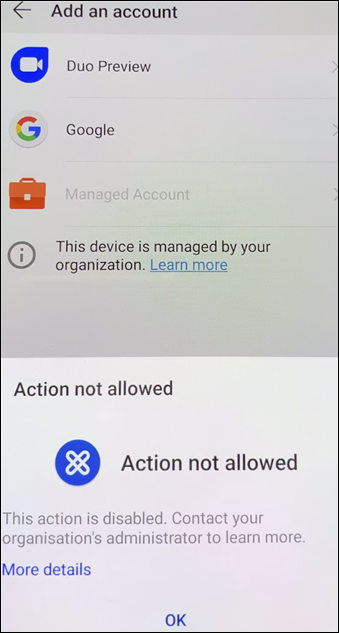

デバイスで [設定] > [アカウント] に移動します。管理対象アカウントが変更できないことを確認します。画面の共有またはリモートデバッグのための開発者オプションもブロックされます。

NFCバンプを使用してデバイスを登録する

NFCバンプを使用して完全に管理されたデバイスとしてデバイスを登録するには、工場出荷時の設定にリセットされたデバイスと、Citrix Endpoint Managementプロビジョニングツールを実行するデバイスの2台のデバイスが必要です。

システム要件および前提条件

- サポートされるAndroidデバイス

- 完全に管理されたデバイスとしてAndroid Enterprise向けにプロビジョニングされた新規デバイス、または近距離無線通信機能で工場出荷時設定にリセットされたデバイス。「Android Enterpriseの完全に管理されたデバイスのプロビジョニング」のセクションを参照してください。

- 構成済みのProvisioning Toolを実行している、近距離無線通信機能を有効にした別のデバイス。Provisioning Toolは、Citrix Secure HubまたはCitrixダウンロードページから入手できます。

各デバイスでは、Android Enterpriseプロファイルを1つのみ保有できます。この場合、プロファイルは管理対象Citrix Secure Hub用です。2つ目のDPCアプリを追加しようとすると、インストール済みのCitrix Secure Hubが削除されます。

NFCバンプを介して転送されるデータ

工場出荷時の設定にリセットされたデバイスをプロビジョニングするには、以下のデータをNFCバンプ経由で送信してAndroid Enterpriseを初期化する必要があります:

- デバイス所有者として機能するDPCアプリ(この場合はCitrix Secure Hub)のパッケージ名。

- デバイスがDPCアプリをダウンロードできるイントラネット/インターネット上の場所。

- ダウンロードが正常に完了したかどうかを確認するDPCアプリのSHA-256ハッシュ。

- 工場出荷時の設定にリセットされたデバイスがDPCアプリに接続してダウンロードできるようにするWi-Fi接続の詳細。注:現時点では、Androidはこの手順での802.1x Wi-Fiをサポートしていません。

- デバイスのタイムゾーン(オプション)。

- デバイスの地理的な場所(オプション)。

2つのデバイスがバンプされると、プロビジョニングツールのデータが工場出荷時の設定にリセットされたデバイスに送信されます。このデータはその後、管理者設定でのCitrix Secure Hubのダウンロードに使用されます。タイムゾーンと場所の値を入力しない場合、新しいデバイスではAndroidによって自動的にこれらの値が構成されます。

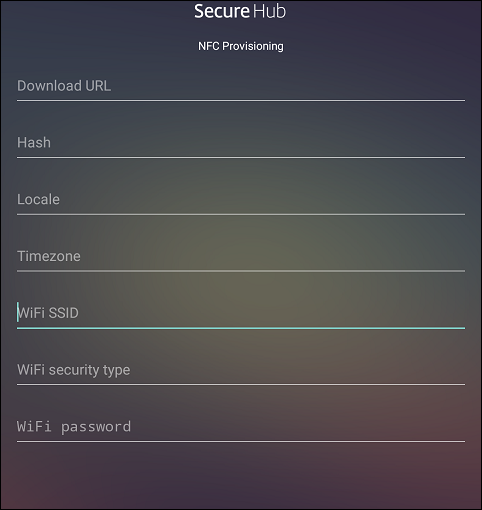

Citrix Endpoint Managementプロビジョニングツールの構成

NFCバンプを行う前に、プロビジョニングツールを構成する必要があります。この構成はその後、工場出荷時の設定にリセットされたデバイスに、NFCバンプ中に転送されます。

必須項目にデータを直接入力することも、テキストファイルを使用して入力することもできます。次の手順では、テキストファイルを構成する方法と、各フィールドを説明します。入力後のデータはアプリでは保存されないため、テキストファイルを作成して、今後の使用に備えて情報を保存しておくことをお勧めします。

テキストファイルを使用してプロビジョニングツールを構成するには

ファイルの名前をnfcprovisioning.txtにして、/sdcard/フォルダーにあるデバイスのSDカードに格納します。アプリによってこのテキストファイルが読み込まれ、値が入力されます

テキストファイルには次のデータが必要です:

android.app.extra.PROVISIONING_DEVICE_ADMIN_PACKAGE_DOWNLOAD_LOCATION=<download_location>

この行は、EMMプロバイダーアプリのイントラネット/インターネットの場所です。工場出荷時設定のデバイスがNFCバンプの後にWi-Fiに接続した場合、デバイスはダウンロードのためにこの場所にアクセスする必要があります。URLは通常のURLで、特別な形式にする必要はありません。

android.app.extra.PROVISIONING_DEVICE_ADMIN_PACKAGE_CHECKSUM=<SHA-256 hash>

この行は、EMMプロバイダーアプリのチェックサムです。このチェックサムはダウンロードが成功したかを検証するために使用されます。チェックサムを取得する手順については、後述します。

android.app.extra.PROVISIONING_WIFI_SSID=<wifi ssid>

この行は、プロビジョニングツールを実行しているデバイスが接続されているWi-FiのSSIDです。

android.app.extra.PROVISIONING_WIFI_SECURITY_TYPE=<wifi security type>

サポートされる値はWEPおよびWPA2です。Wi-Fiが保護されていない場合、このフィールドは空白にする必要があります。

android.app.extra.PROVISIONING_WIFI_PASSWORD=<wifi password>

Wi-Fiが保護されていない場合、このフィールドは空白にする必要があります。

android.app.extra.PROVISIONING_LOCALE=<locale>

言語コードと国コードを入力します。言語コードは、ISO 639-1で定義されている小文字で2文字のISO言語コード(「en」など)です。国コードは、ISO 3166-1で定義されている大文字で2文字のISO国コード(「US」など)です。たとえば、アメリカ合衆国で話されている英語の場合は「en_US」と入力します。コードを入力しない場合、国と言語は自動的に入力されます。

android.app.extra.PROVISIONING_TIME_ZONE=<timezone>

デバイスが実行されるタイムゾーンです。エリア/場所のデータベース名を入力します。たとえば、米国太平洋標準時の場合は「アメリカ/ロサンジェルス」と入力します。名前を入力しない場合、タイムゾーンは自動的に入力されます。

android.app.extra.PROVISIONING_DEVICE_ADMIN_PACKAGE_NAME=<package name>

このデータはCitrix Secure Hubとしてアプリにハードコードされるため、必須ではありません。ここでは、情報の完全性を守るためだけに記載しています。

WPA2を使用して保護されたWi-Fiの場合、完了したnfcprovisioning.txtファイルは以下の例のようになります。

android.app.extra.PROVISIONING_DEVICE_ADMIN_PACKAGE_DOWNLOAD_LOCATION=https://www.somepublicurlhere.com/path/to/securehub.apk

android.app.extra.PROVISIONING_DEVICE_ADMIN_PACKAGE_CHECKSUM=ga50TwdCmfdJ72LGRFkke4CrbAk\u003d

android.app.extra.PROVISIONING_WIFI_SSID=Protected_WiFi_Name

android.app.extra.PROVISIONING_WIFI_SECURITY_TYPE=WPA2

android.app.extra.PROVISIONING_WIFI_PASSWORD=wifiPasswordHere

android.app.extra.PROVISIONING_LOCALE=en_US

android.app.extra.PROVISIONING_TIME_ZONE=America/Los_Angeles

保護されていないWi-Fiの場合、完了したnfcprovisioning.txtファイルは以下の例のようになります:

android.app.extra.PROVISIONING_DEVICE_ADMIN_PACKAGE_DOWNLOAD_LOCATION=https://www.somepublicurlhere.com/path/to/securehub.apk

android.app.extra.PROVISIONING_DEVICE_ADMIN_PACKAGE_CHECKSUM=ga50TwdCmfdJ72LGRFkke4CrbAk\u003d

android.app.extra.PROVISIONING_WIFI_SSID=Unprotected_WiFi_Name

android.app.extra.PROVISIONING_LOCALE=en_US

android.app.extra.PROVISIONING_TIME_ZONE=America/Los_Angeles

Citrix Secure Hubのチェックサムを取得するには

Citrix Secure Hubのチェックサムは次の定数値です:qn7oZUtheu3JBAinzZRrrjCQv6LOO6Ll1OjcxT3-yKM。Citrix Secure HubのAPKファイルをダウンロードするには、次のGoogle Playストアのリンクを使用します:https://play.google.com/managed/downloadManagingApp?identifier=xenmobile。

アプリのチェックサムを取得するには

前提条件:

- Android SDKビルドツールのapksignerツール

- OpenSSLコマンドライン

アプリのチェックサムを取得するには、次の手順に従います:

- Google PlayストアからアプリのAPKファイルをダウンロードします。

-

OpenSSLコマンドラインで、apksignerツール

android-sdk/build-tools/<version>/apksignerに移動して、以下を入力します:apksigner verify -print-certs <apk_path> | perl -nle 'print $& if m{(?<=SHA-256 digest:) .*}' | xxd -r -p | openssl base64 | tr -d '=' | tr -- '+/=' '-_' <!--NeedCopy-->コマンドから有効なチェックサムが返されます。

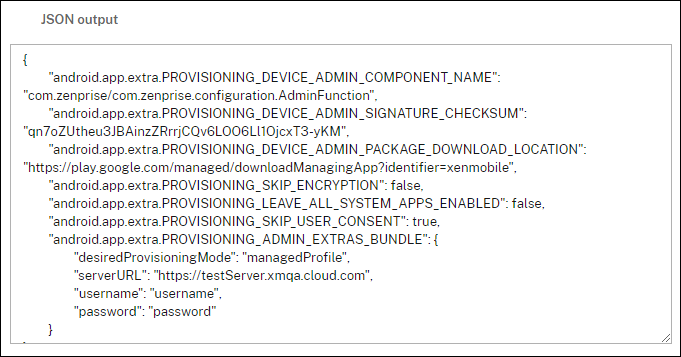

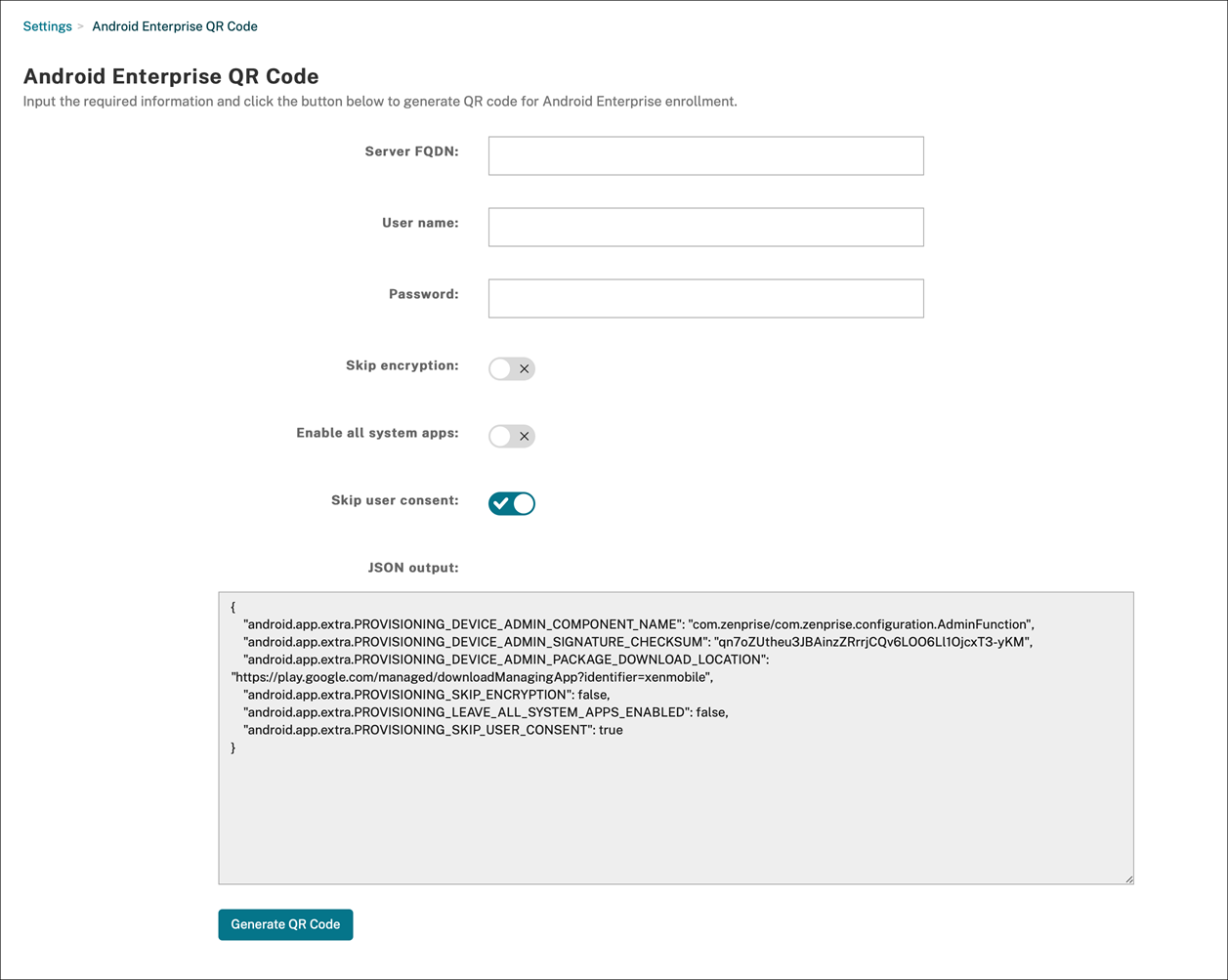

- QRコードを生成するには、

PROVISIONING_DEVICE_ADMIN_SIGNATURE_CHECKSUMフィールドにチェックサムを入力します。例:

{

"android.app.extra.PROVISIONING_DEVICE_ADMIN_COMPONENT_NAME": "com.zenprise/com.zenprise.configuration.AdminFunction",

"android.app.extra.PROVISIONING_DEVICE_ADMIN_SIGNATURE_CHECKSUM":"qn7oZUtheu3JBAinzZRrrjCQv6LOO6Ll1OjcxT3-yKM",

"android.app.extra.PROVISIONING_DEVICE_ADMIN_PACKAGE_DOWNLOAD_LOCATION": "https://play.google.com/managed/downloadManagingApp?identifier=xenmobile",

"android.app.extra.PROVISIONING_ADMIN_EXTRAS_BUNDLE": {

"serverURL": "https://supportablility.xm.cloud.com"

}

}

<!--NeedCopy-->

使用するライブラリ

プロビジョニングツールでは、以下のライブラリがソースコードに使用されています。

-

v7

appcompatlibrary、Design support library、およびv7 Palette support library by Google(Apache license 2.0)詳しくは、「Support Libraryの機能」を参照してください。

-

Butter Knife by Jake Wharton(Apache license 2.0)

QRコードを使用してデバイスを登録する

ユーザーは、完全に管理されたデバイス用に生成したQRコードを使用してデバイスを登録できます。

システム要件

Android 7.0以降を実行するAndroidデバイス。

QRコードの作成

必要に応じて登録情報を指定してQRコードを生成します。QRコードを生成したら、QRコードをローカルに保存します。Citrix Endpoint Managementはこれを保存しません。

- [設定]>[Android Enterprise QRコード] に移動します。

- 必要に応じて、次の登録情報を指定します:

-

サーバーFQDN: Citrix Endpoint ManagementサーバーのFQDNを入力します(例:

example.cem.cloud.com)。この情報は入力しなくても構いません。空のままにした場合、ユーザーは登録時にこの情報を入力する必要があります。 - ユーザー名: 登録に使用するユーザーの名前を入力します。QRコードを複数のユーザーに配布する予定がある場合は、このフィールドを空のままにしておくことをお勧めします。ユーザー名とパスワードを使用してQRコードを構成すると、キオスクデバイスを登録するのに役立ちます。フィールドを空のままにした場合、ユーザーは登録時にこの情報を入力する必要があります。

- パスワード: 入力したユーザー名に関連付けられているパスワードを入力します。フィールドを空のままにした場合、ユーザーは登録時にこの情報を入力する必要があります。

- 暗号化をスキップする: [オン] の場合、デバイスは登録中に暗号化されません。デフォルトは [オフ] です。

- すべてのシステムアプリを有効にする: [オン] の場合、デバイス上のすべてのシステムアプリへのアクセスを許可します。デフォルトは [オフ] です。

- ユーザー承認をスキップする: [オフ] の場合、ユーザーはデバイス管理をオプトアウトできます。デフォルトは [オフ] です。

[JSON出力] ボックスには、指定した情報に対応するJSONコンテンツが表示されます。

-

サーバーFQDN: Citrix Endpoint ManagementサーバーのFQDNを入力します(例:

- 登録情報をさらに追加するには、[JSON出力] ボックスのJSONコンテンツを編集します。

- [QRコードを生成] をクリックします。QRコードはJSON出力の右側に表示されます。

- QRコード画像を右クリックして保存します。

- デバイス登録のために画像をユーザーに送信します。

工場出荷時の設定にリセットされたデバイスでこのQRコードをスキャンすると、デバイスは完全管理対象デバイスとして登録されます。

デバイスを登録するには

新しいデバイスまたは工場出荷時の設定にリセットされたデバイスの電源を入れた後、以下を行います:

- ようこそ画面で画面を6回タップすると、QRコードの登録フローが開始されます。

-

プロンプトが表示されたら、Wi-Fiに接続します。QRコードにあるCitrix Secure Hubのダウンロード場所には、このWi-Fiネットワーク経由でアクセスできます。

端末がWi-Fiに接続されると、GoogleからQRコードリーダーをダウンロードしてカメラを起動します。

-

カメラをQRコードに合わせて、コードをスキャンします。

Androidは、QRコードのダウンロード場所からCitrix Secure Hubをダウンロードし、署名証明書の署名を検証し、Citrix Secure Hubをインストールし、デバイス所有者として設定します。

詳しくは、Android EMM開発者向けGoogleガイド(https://developers.google.com/android/work/prov-devices#qr_code_method)を参照してください。

ゼロタッチ登録

ゼロタッチ登録を使用すると、初めてデバイスの電源をオンにしたときに完全に管理されているデバイスとしてプロビジョニングするようにセットアップできます。

デバイスのリセラーは、Androidのゼロタッチポータルにアカウントを作成します。このポータルは、デバイスに構成を適用できるオンラインツールです。Androidのゼロタッチポータルを使用して、1つまたは複数のゼロタッチ登録構成を作成し、アカウントに割り当てられたデバイスにこの構成を適用します。ユーザーがこれらのデバイスの電源をオンにすると、デバイスは自動的にCitrix Endpoint Managementに登録されます。デバイスに割り当てられた構成によって、自動登録プロセスが定義されます。

システム要件

- ゼロタッチ登録は、Android 9.0以降でサポートされます。

リセラーからのデバイスとアカウントの情報

-

ゼロタッチ登録の対象となるデバイスは、エンタープライズリセラーまたはGoogleパートナーから購入します。Android Enterpriseのセロタッチパートナー一覧については、Android Webサイトを参照してください。

-

リセラーによって作成されたAndroid Enterpriseのゼロタッチポータルアカウント。

-

リセラーから提供されたAndroid Enterpriseのゼロタッチポータルアカウントのログイン情報。

ゼロタッチ構成の作成

ゼロタッチ構成を作成する場合は、カスタムJSONを含めて構成の詳細を指定します。

このJSONを使用して、指定したCitrix Endpoint Managementサーバーに登録するようにデバイスを構成します。この例では、サーバーのURLを「URL」に置き換えます。

{

"android.app.extra.PROVISIONING_ADMIN_EXTRAS_BUNDLE":

{

"serverURL":"URL"

}

}

<!--NeedCopy-->

オプションでより多くのパラメーターを持つJSONを使用して、構成をさらにカスタマイズできます。この例では、Citrix Endpoint Managementサーバーと、この構成を使用するデバイスがそのサーバーにログオンするために使用するユーザー名とパスワードを指定します。

{

"android.app.extra.PROVISIONING_ADMIN_EXTRAS_BUNDLE":

{

"serverURL":"URL",

"xm_username":"username",

"xm_password":"password"

}

}

<!--NeedCopy-->

重要:

企業所有デバイスのモードで仕事用プロファイルにデバイスを登録するには、

PROVISIONING_ADMIN_EXTRAS_BUNDLEにあるカスタムJSONに{"desiredProvisioningMode": "managedProfile"}を追加します。

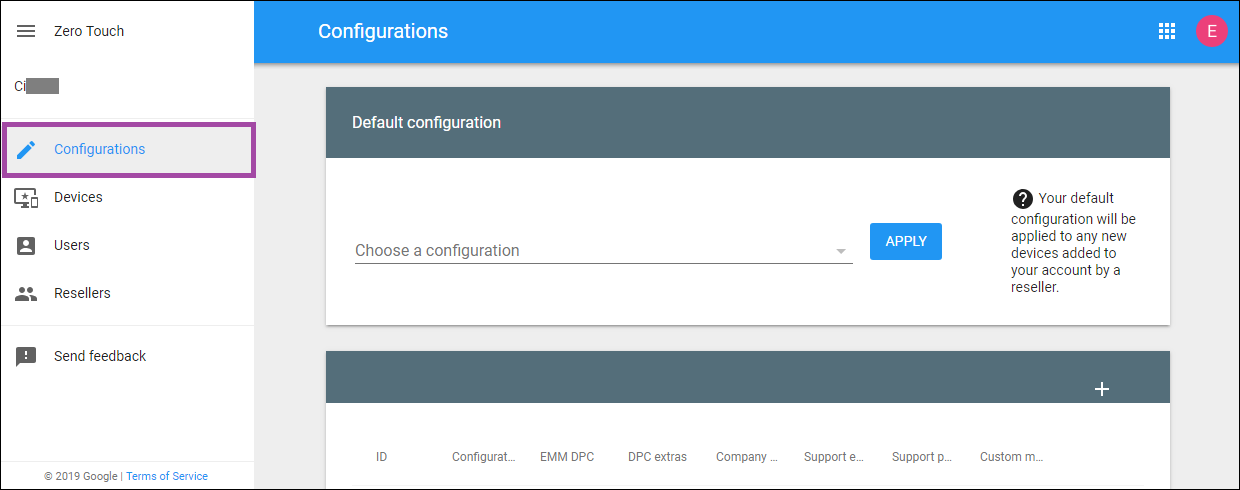

-

Androidのゼロタッチポータル(https://partner.android.com/zerotouch)にアクセスします。ゼロタッチデバイスのリセラーのアカウント情報を使用してログインします。

-

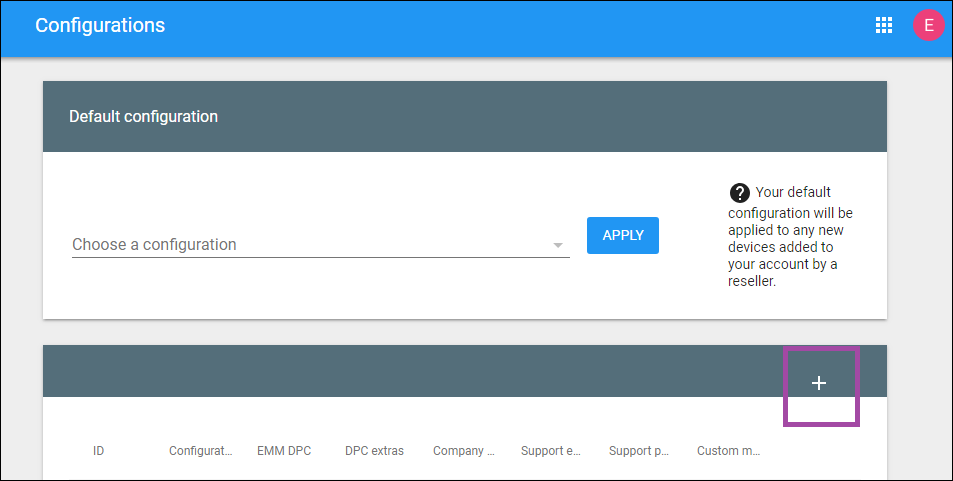

[構成] をクリックします。

-

構成テーブルの上部にある [+] をクリックします。

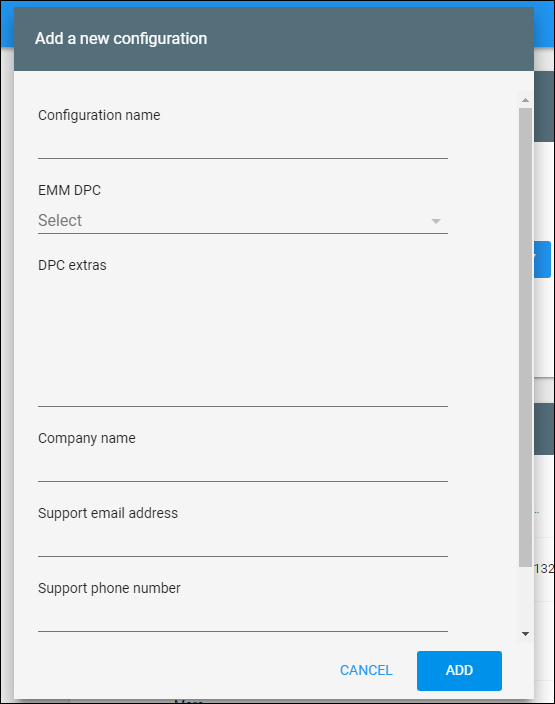

- 開いた構成ウィンドウに構成情報を入力します。

- Configuration name: この構成の名前を入力します。

- EMM DPC: [Citrix Secure Hub] を選択します。

- DPC extras: カスタムJSONテキストをフィールドに貼り付けます。

- Company name: デバイスのプロビジョニング中、Android Enterpriseのゼロタッチデバイスに表示させる名前を入力します。

- Support email address: サポートが必要なときにユーザーが連絡するメールアドレスを入力します。このアドレスは、デバイスのプロビジョニング前にAndroid Enterpriseのゼロタッチデバイスに表示されます。

- Support phone number: ユーザーがサポートが必要なときに連絡する電話番号を入力します。この電話番号は、デバイスのプロビジョニング前にAndroid Enterpriseのゼロタッチデバイスに表示されます。

- Custom Message: オプション。ユーザーが管理者にサポートを求めるように促す、またはデバイスで発生している状況をユーザーに説明するための、1、2行程度の文章を追加します。このカスタムメッセージは、デバイスのプロビジョニング前にAndroid Enterpriseのゼロタッチデバイスに表示されます。

-

[追加] をクリックします。

-

さらに構成を作成するには、手順2~4を繰り返します。

-

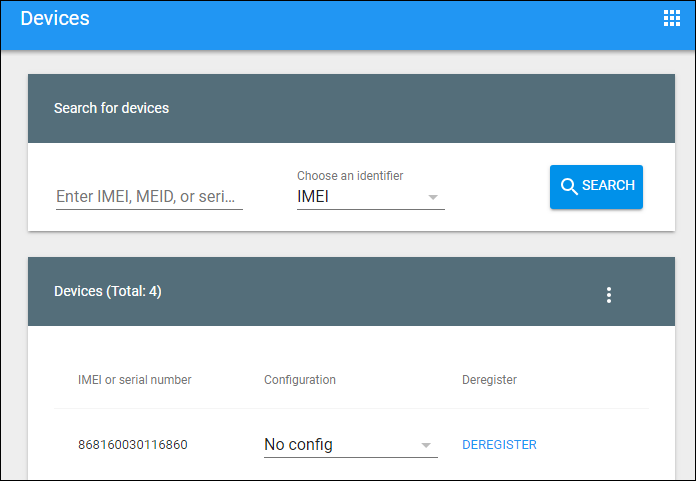

デバイスに構成を適用するには、以下の手順を実行します:

-

Androidのゼロタッチポータルで[Devices] をクリックします。

-

デバイスの一覧でデバイスを探し、割り当てる構成を選択します。

-

[Update] をクリックします。

-

CSVファイルを使用して、多数のデバイスに構成を適用できます。

多数のデバイスに構成を適用する方法については、「ゼロタッチ登録:IT管理者向け」を参照してください。このAndroid Enterpriseのトピックには、構成を管理してデバイスに適用する方法の詳細が記載されています。

Android Enterprise専用デバイスのプロビジョニング

Android Enterprise専用デバイスは、単一のユースケース専用の完全に管理されたデバイスです。これらのデバイスを、このユースケースに必要なタスクを実行する1つのアプリまたはアプリの小セットのみに限定します。また、ユーザーがこれらのデバイスで他のアプリを有効にしたり、他の操作を実行したりすることを禁止することもできます。

専用デバイスは、「Android Enterpriseの完全に管理されたデバイスのプロビジョニング」の説明のとおり、他の完全に管理されたデバイスで使用されている登録方法のいずれかを使用して登録します。専用デバイスをプロビジョニングするには、登録前に追加のセットアップが必要です。

専用デバイスをプロビジョニングするには:

- Citrix Endpoint Management管理者が専用デバイスをCitrix Endpoint Management展開に登録できるように、この管理者の登録プロファイルを追加します。「登録プロファイルの作成」を参照してください。

- 専用デバイスがアプリにアクセスできるようにするには、アプリを許可リストに追加します。

- 必要に応じて、許可されたアプリがロックタスクモードを許可するように設定します。アプリがロックタスクモードになると、ユーザーがアプリを開いたときにデバイス画面にアプリが固定されます。ホームボタンは表示されず、[戻る]ボタンは無効になります。ユーザーは、サインアウトなど、アプリでプログラムされた操作を使用してアプリを終了します。

- 追加した登録プロファイルに各デバイスを登録します。

システム要件

- 専用デバイスの登録は、Android 6.0以降でサポートされます。

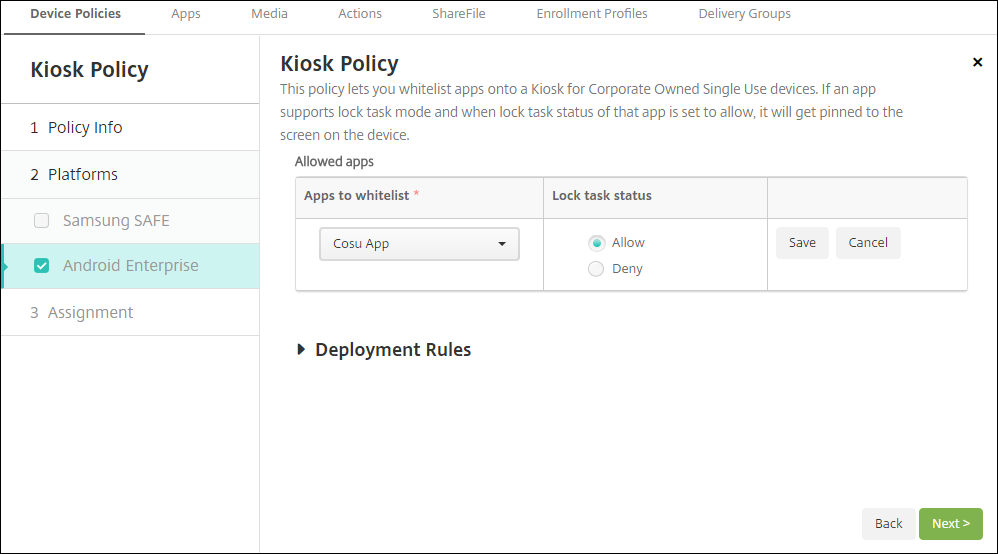

アプリの許可とロックタスクモードの設定

キオスクデバイスポリシーを使用すると、アプリを許可し、ロックタスクモードを設定できます。デフォルトでは、Citrix Secure HubとGoogle Playサービスは許可リストに登録されています。

キオスクポリシーを追加するには:

-

Citrix Endpoint Managementコンソールで、[構成]>[デバイスポリシー] の順にクリックします。[デバイスポリシー] ページが開きます。

-

[追加] をクリックします。[新しいポリシーの追加] ダイアログボックスが開きます。

-

[詳細] を展開した後、[セキュリティ]の下の [キオスク] をクリックします。[キオスクポリシー]ページが開きます。

-

[プラットフォーム]で [Android Enterprise] を選択します。他のプラットフォームをクリアします。

-

[ポリシー情報]ペインで、[ポリシー名] および任意で [説明] を入力します。

-

[次へ] をクリックし、[追加] をクリックします。

-

アプリを許可し、そのタスクのロックタスクモードを許可または拒否するには:

一覧から許可するアプリを選択します。

ユーザーがアプリを起動したときにアプリをデバイス画面に固定するには、[許可] を選択します。アプリをデバイス画面に固定しない場合は、[拒否] を選択します。デフォルトは [許可] です。

-

[Save] をクリックします。

-

別のアプリを許可し、そのタスクのロックタスクモードを許可または拒否する場合は、[追加] をクリックします。

-

展開規則を構成し、デリバリーグループを選択します。詳しくは、「デバイスポリシー」を参照してください。

Android Enterpriseでの仕事用プロファイルデバイスまたは会社所有のデバイスの仕事用プロファイルのプロビジョニング

Android 9.0~10.xを実行しているデバイスは、「仕事用プロファイルで完全に管理されている」として登録されます。Android 11以降、デバイスは「会社所有のデバイスの仕事用プロファイル」として登録されます。これらのデバイスはすべて、仕事用と個人用の両方を目的とした会社所有のデバイスです。組織はデバイス全体を管理します。あるポリシーのセットをデバイスに適用し、別のポリシーのセットを仕事用プロファイルに適用できます。

Citrix Endpoint Managementコンソールでは、仕事用プロファイルで完全に管理されたデバイスは次の用語で表示されます:

-

デバイス所有権は「Corporate」です。

-

デバイスのAndroid Enterpriseインストールの種類は「Corporate Owner Personally Enabled」です。

システム要件

- 仕事用プロファイルで完全に管理されたデバイスの登録は、Android 9.0以降でサポートされます。

デバイスを登録するには

新しいデバイスおよび工場出荷時リセットデバイスは、仕事用プロファイルで完全に管理されたデバイスとして登録します。これらのデバイスは、「Android Enterpriseの完全に管理されたデバイスのプロビジョニング」の説明のとおり、他の完全に管理されたデバイスで使用されている登録方法のいずれかを使用します。Android 11を実行しているデバイスは、そのセクションで説明されているQRコードまたはゼロタッチ登録方法を使用して、会社所有のデバイスの仕事用プロファイルモードで登録できます。

重要:

QRコード方式を使用して会社所有のデバイスの仕事用プロファイルモードでデバイスを登録する場合は、JSON出力の

serverURLフィールドの上に次を追加します:"desiredProvisioningMode": "managedProfile",

新しいデバイスまたは工場出荷時の状態にリセットされたデバイスではない場合、「Android Enterpriseの仕事用プロファイルデバイスのプロビジョニング」の説明に従って仕事用プロファイルデバイスとして登録されます。

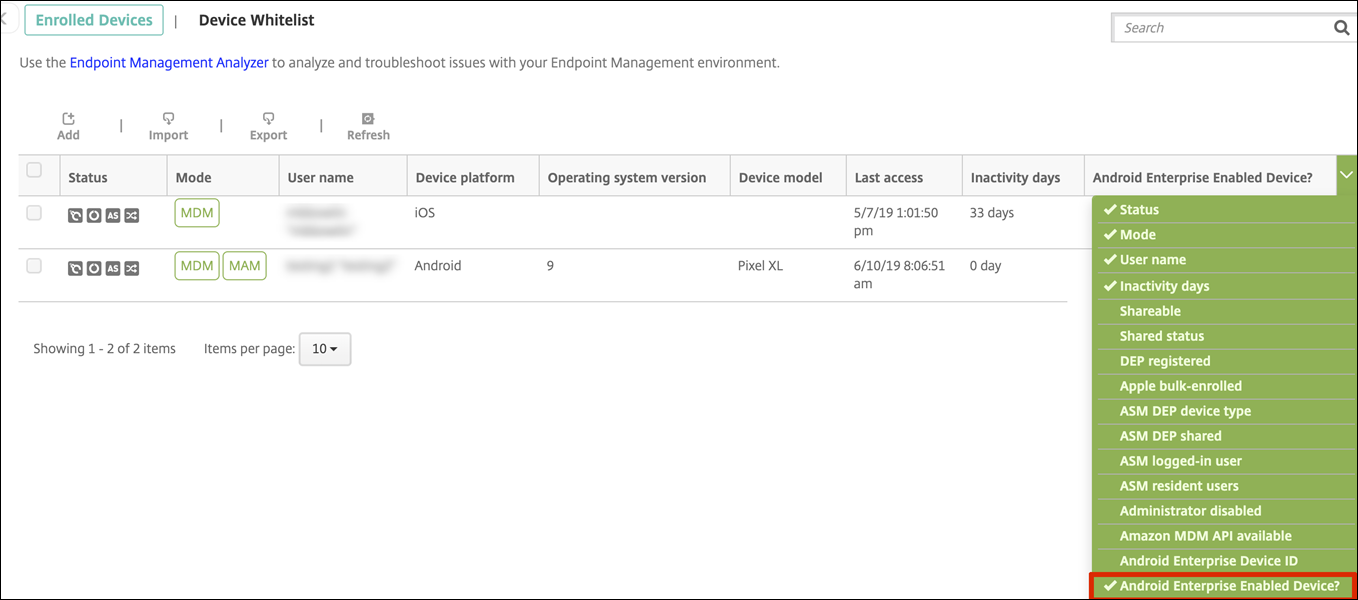

Citrix Endpoint ManagementコンソールでのAndroid Enterpriseデバイスの表示

Android Enterpriseの完全に管理されたデバイス、専用デバイス、および仕事用プロファイルで完全に管理されたデバイスを表示するには:

-

Citrix Endpoint Managementコンソールで、[管理]>[デバイス] の順に移動します。

-

表の右側にあるメニューをクリックして、[Android Enterprise対応デバイスですか?] 列を追加します。

-

利用可能なセキュリティアクションを表示するには、完全に管理されたデバイスを選択して [セキュリティ] をクリックします。デバイスが完全に管理されている場合、完全なワイプ操作は使用できますが、選択的なワイプ操作は使用できません。これは、デバイスが管理対象Google Playストアのアプリのみを許可するためです。ユーザーがパブリックストアからアプリケーションをインストールするオプションはありません。組織はデバイス上のすべてのコンテンツを管理しています。

Android Enterpriseデバイスポリシーとアプリポリシーの構成

デバイスレベルとアプリレベルの両方で制御されるポリシーの概要については、「Android EnterpriseでサポートされているデバイスポリシーとMDXポリシー」を参照してください。

ポリシーについて以下のことを把握してください:

-

デバイスの制限: 数十のデバイス制限により、次のような機能を制御できます:

- デバイスカメラの使用

- 仕事用プロファイルと個人用プロファイル間のコピーおよび貼り付けの使用

-

Per-App VPN: 管理対象構成デバイスポリシーを使用して、Android EnterpriseのVPNプロファイルを構成します。

-

メールポリシー: 管理対象構成デバイスポリシーを使用してアプリを構成することをお勧めします。

デバイスポリシー

次の表は、Android Enterpriseデバイスで使用可能なデバイスポリシーの一覧です。

重要:

Android Enterpriseに登録してMDXアプリを使用するデバイスの場合:MDXおよびAndroid Enterpriseを介して一部の設定を制御できます。MDXに対して最も制限の少ないポリシー設定を使用し、Android Enterpriseを介してポリシーを制御します。

| アプリの権限 | アプリインベントリ | アプリのアンインストール | |

| 管理対象アプリの自動更新 | 接続スケジュール | 資格情報 | |

| カスタムXML | Citrix Endpoint Managementオプション | ファイル | |

| Keyguard管理 | キオスク | Launcher構成 | |

| 場所 | 管理対象の構成 | ネットワーク | |

| OS更新 | パスコード | 制限 | |

仕事用プロファイルで完全に管理されたデバイス(COPEデバイス)のデバイスポリシー

仕事用プロファイルで完全に管理されたデバイスの場合、デバイスポリシーによっては、デバイス全体と仕事用プロファイルに個別の設定を適用できます。他のデバイスポリシーを使用して、デバイス全体にのみ設定を適用することも、仕事用プロファイルで完全に管理されたデバイスの仕事用プロファイルにのみ設定を適用することもできます。会社所有のデバイスの仕事用プロファイルモードに登録されているデバイスの場合、ポリシーは仕事用プロファイルにのみ適用され、デバイス全体には適用されません。

| ポリシー | 適用先 |

|---|---|

| アプリの権限 | 仕事用プロファイル |

| アプリインベントリ | 仕事用プロファイル |

| アプリのアンインストール | 仕事用プロファイル |

| 管理対象アプリの自動更新 | 仕事用プロファイル |

| 接続スケジュール | 仕事用プロファイル |

| 資格情報 | 仕事用プロファイル |

| カスタムXML | - |

| Citrix Endpoint Managementオプション | 仕事用プロファイル |

| ファイル | 仕事用プロファイル |

| Keyguard管理 | デバイスと仕事用プロファイル |

| キオスク | - |

| Launcher構成 | デバイスと仕事用プロファイル |

| 場所 | デバイス(位置情報モードのみ) |

| 管理対象の構成 | 仕事用プロファイル |

| ネットワーク | Device |

| OS更新 | - |

| パスコード | デバイスと仕事用プロファイル |

| 制限 | デバイスと仕事用プロファイル(デバイス向けと仕事用プロファイル向けに個別のポリシーを作成する) |

| VPN | - |

「Android EnterpriseでサポートされているデバイスポリシーとMDXポリシー」および「MAM SDKの概要」も参照してください。

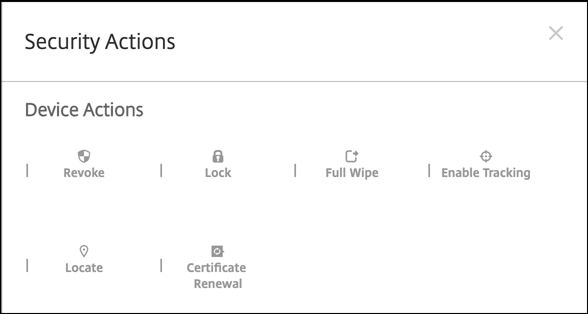

セキュリティ操作

Android Enterpriseは、以下のセキュリティ操作をサポートしています。各セキュリティ操作の説明については、「セキュリティ操作」を参照してください。

| セキュリティ操作 | 仕事用プロファイル | 完全管理対象 |

|---|---|---|

| 証明書の書き換え | はい | はい |

| 完全なワイプ | はい(選択的なワイプ後) | はい |

| 検索 | はい | はい |

| ロック | はい | はい |

| パスワードのロックとリセット | いいえ | はい |

| 通知(通知音) | はい | はい |

| 取り消し | はい | はい |

| 選択的なワイプ | はい | はい |

セキュリティ操作の注意事項

-

位置情報デバイスポリシーでデバイスの位置情報モードが [高精度] モードまたは [バッテリー節約] モードに設定されていない限り、検索セキュリティ操作は失敗します。「位置情報デバイスポリシー」を参照してください。

-

Android 9.0より前のバージョンのAndroidを実行する仕事用プロファイルデバイスの場合:

- ロックおよびパスワードのリセット操作はサポートされていません。

-

Android 9.0以降の仕事用プロファイルデバイスの場合:

- 送信されたパスコードによって仕事用プロファイルはロックされます。デバイス自体はロックされません。

- 仕事用プロファイルにパスコードが設定されていない場合:

- パスコードが送信されない場合、または送信されたパスコードがパスコードの要件を満たしていない場合:デバイスはロックされません。

- 仕事用プロファイルにパスコードが設定されている場合:

- パスコードが送信されない場合、または送信されたパスコードがパスコードの要件を満たしていない場合:仕事用プロファイルはロックされますが、デバイス自体はロックされません。

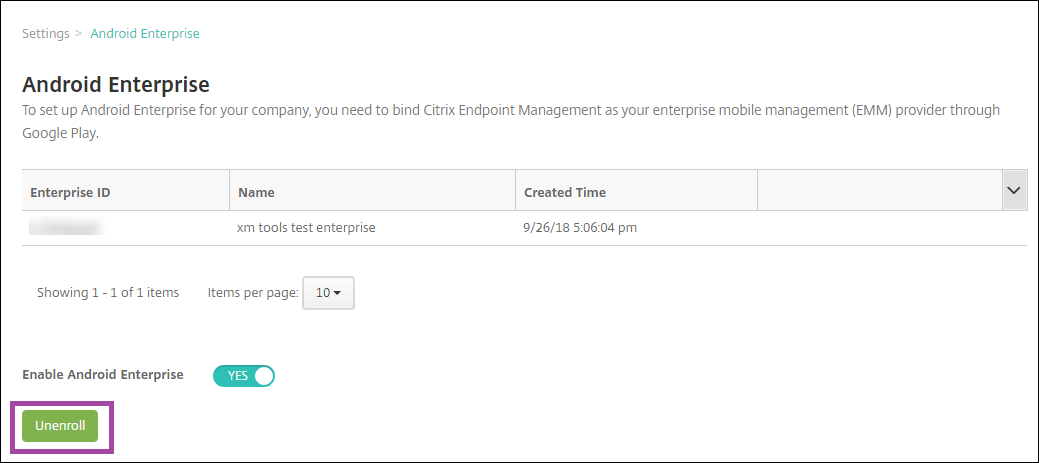

Android Enterpriseエンタープライズの登録を解除する

Android Enterpriseエンタープライズを使用しない場合は、エンタープライズの登録を解除できます。

警告:

エンタープライズの登録を解除すると、エンタープライズ経由で登録されていたデバイスのAndroid Enterpriseアプリはデフォルトの状態にリセットされます。これらのデバイスはGoogleの管理対象外になります。新しいAndroid Enterpriseエンタープライズに登録する場合は、管理対象Google Playから新しい組織のアプリを承認する必要があります。その後、Citrix Endpoint Managementコンソールでアプリを更新できます。

Android Enterpriseエンタープライズの登録を解除した後:

- エンタープライズ経由で登録されていたデバイスとユーザーのAndroid Enterpriseアプリは、デフォルト状態にリセットされます。以前に適用されていた[管理対象の構成]ポリシーは無効になります。

- Citrix Endpoint Managementは、エンタープライズ経由で登録されたデバイスを管理します。Googleからは、これらのデバイスは管理されてないと見なされるため、新しいAndroid Enterpriseアプリを追加することはできません。[管理対象の構成]ポリシーは適用できません。[スケジュール設定]、[パスワード]、[制限]などのその他のポリシーは、これらのデバイスに適用できます。

- Android Enterpriseにデバイスを登録しようとすると、Android EnterpriseデバイスではなくAndroidデバイスとして登録されます。

Citrix Endpoint ManagementサーバーコンソールとCitrix Endpoint Managementツールを使用して、Android Enterpriseエンタープライズの登録を解除できます。

このタスクを実行すると、Citrix Endpoint Managementの[ツール]ポップアップウィンドウが表示されます。始める前に、Webブラウザーに、ポップアップウィンドウを開く権限があることを確認してください。Google Chromeなどの一部のWebブラウザーでは、ポップアップブロックを無効にし、Citrix Endpoint Managementサイトのアドレスをポップアップの許可リストに追加する必要があります。

Android Enterpriseエンタープライズの登録を解除するには:

-

Citrix Endpoint Managementコンソールで、右上の歯車アイコンをクリックします。[設定] ページが開きます。

-

[設定]ページで、[Android Enterprise] をクリックします。

-

[登録解除] をクリックします。

この記事の概要

- Android Enterpriseの使用開始

- Citrix Endpoint Managementで管理対象Google Playを使用する

- デバイス展開シナリオとプロファイル

- 登録セキュリティ

- 要件

- Citrix Endpoint ManagementをGoogle Playに接続する

- Android EnterpriseユーザーにCitrix業務用モバイルアプリを提供する

- 登録プロファイルの作成

- Android Enterpriseの仕事用プロファイルデバイスのプロビジョニング

- Android Enterpriseの完全に管理されたデバイスのプロビジョニング

- Android Enterprise専用デバイスのプロビジョニング

- Android Enterpriseでの仕事用プロファイルデバイスまたは会社所有のデバイスの仕事用プロファイルのプロビジョニング

- Citrix Endpoint ManagementコンソールでのAndroid Enterpriseデバイスの表示

- Android Enterpriseデバイスポリシーとアプリポリシーの構成

- セキュリティ操作

- Android Enterpriseエンタープライズの登録を解除する