Citrix FilesでのSAMLによるシングルサインオン

免責事項:

ShareFile(現在はProgress)がサポートを終了した場合、この機能は廃止されます。

Citrix Endpoint ManagementとShareFileを構成して、SAML(Security Assertion Markup Language:セキュリティアサーションマークアップランゲージ)を使用したCitrix Filesモバイルアプリへのシングルサインオン(SSO:Single Sign-On)アクセスを提供することができます。 この機能には次のものが含まれます:

- MAM SDK対応か、MDX Toolkitを使用してラップされたCitrix Filesアプリ

-

ラップされていないCitrix Filesクライアント(Webサイト、Outlook Plug-in、同期クライアントなど)

- ラップされたCitrix Filesアプリの場合: Citrix Filesにログオンするユーザーは、ユーザー認証およびSAMLトークンを取得するためにCitrix Secure Hubにリダイレクトされます。 認証が成功した後で、Citrix Files MobileアプリからShareFileにSAMLトークンが送信されます。 最初のログオンの後、ユーザーはSSOを介してCitrix Filesモバイルアプリにアクセスできます。 また、毎回ログオンしなくても、Citrix Secure MailのメールにShareFileからドキュメントを添付できます。

- ラップされていないCitrix Filesクライアントの場合: WebブラウザーまたはほかのCitrix Filesクライアントを介してCitrix Filesにログオンするユーザーは、Citrix Endpoint Managementにリダイレクトされます。 Citrix Endpoint Managementで認証されると、ユーザーはShareFileに送信されたSAMLトークンを取得します。 最初のログオンの後は、毎回ログオンしなくてもユーザーはSSOを介してCitrix Filesクライアントにアクセスできます。

Citrix Endpoint ManagementをShareFileのSAML IDプロバイダー(IdP)として使用するには、この記事で説明するように、Enterpriseアカウントを使用するようにCitrix Endpoint Managementを構成する必要があります。 または、ストレージゾーンコネクタでのみ動作するようにCitrix Endpoint Managementを構成することもできます。 詳しくは、「ShareFileをCitrix Endpoint Managementと使用する」を参照してください。

詳細なリファレンスアーキテクチャ図については、「アーキテクチャ」を参照してください。

前提条件

Citrix Endpoint ManagementおよびCitrix FilesアプリにSSOを構成する前に、以下の前提条件を満たしている必要があります:

-

MAM SDKまたは互換性があるバージョンのMDX Toolkit(Citrix Filesモバイルアプリ用)。

詳しくは、「Citrix Endpoint Managementの互換性」を参照してください。

- 互換性があるバージョンのCitrix FilesモバイルアプリとCitrix Secure Hub。

- ShareFile管理者アカウント

- Citrix Endpoint ManagementとShareFile間の確認された接続。

ShareFileアクセスを構成する

ShareFileのためにSAMLを設定する前に、以下のようにShareFileアクセス情報を入力します。

-

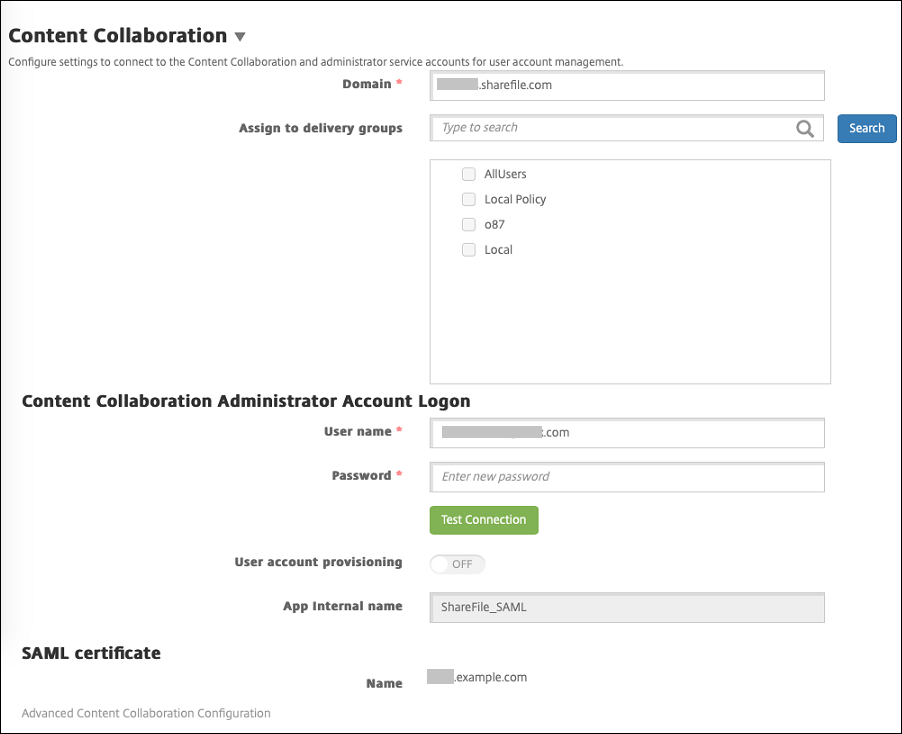

Citrix Endpoint Management Webコンソールで、[Configure]>[ShareFile]をクリックします。 [ShareFile] 構成ページが開きます。

-

次の設定を構成します:

-

ドメイン: ShareFileサブドメイン名を入力します。 たとえば、

example.sharefile.comです。 - デリバリーグループに割り当て: ShareFileと共にSSOを使用するデリバリーグループを選択または検索します。

- ShareFile管理者アカウントログオン

- ユーザー名: ShareFile管理者のユーザー名を入力します。 このユーザーには管理特権が必要です。

- パスワード: ShareFile管理者のパスワードを入力します。

- ユーザーアカウントのプロビジョニング: この設定は無効のままにします。 ユーザープロビジョニングにShareFile User Management Toolを使用します。 「ユーザーアカウントと配布グループのプロビジョニング」を参照してください。

-

ドメイン: ShareFileサブドメイン名を入力します。 たとえば、

-

[接続のテスト] をクリックして、ShareFile管理者アカウントのユーザー名とパスワードが特定のShareFileアカウントに対して認証されることを検証します。

-

[保存] をクリックします。

-

Citrix Endpoint ManagementがShareFileと同期して、ShareFileの [ShareFile発行者/エンティティID] と [ログインURL] の設定が更新されます。

-

[構成]>[ShareFile]ページにアプリの内部名が表示されます。 アプリの内部名は、後述の「[Citrix Files.comのSSO設定を変更する] (#modify-the-citrix-filescom-sso-settings)」で説明する手順を完了するために必要になります。

-

ラップされたCitrix Files MDXアプリ用のSAMLの設定

MAM SDKで準備されたCitrix Filesアプリを使用したシングルサインオン構成にNetScaler Gatewayを使用する必要はありません。 Webサイト、Outlook Plug-in、同期クライアントなど、ラップされていないCitrix Filesクライアントのアクセスを構成するには、「ほかのCitrix FilesクライアントのためにNetScaler Gatewayを構成する」を参照してください。

ラップされたCitrix Files MDXアプリ用にSAMLを構成するには:

-

Citrix Endpoint ManagementクライアントのShareFileをダウンロードします。 「ShareFile Tool/App Downloads」を参照してください。

-

MAM SDKを使用してCitrix Filesモバイルアプリを準備します。 詳しくは、「MAM SDKの概要」を参照してください。

-

Citrix Endpoint Managementコンソールで、準備されたCitrix Filesモバイルアプリをアップロードします。 MDXアプリをアップロードする方法について詳しくは、「MDXアプリをCitrix Endpoint Managementに追加するには」を参照してください。

-

SAML設定の検証:上記の手順で構成した管理者のユーザー名とパスワードでShareFileにログオンします。

-

ShareFileおよびCitrix Endpoint Managementが同じタイムゾーンで構成されていることを確認します。 構成したタイムゾーンに関して、Citrix Endpoint Managementに正しい時刻が表示されていることを確認します。 そうでない場合、SSOが失敗する可能性があります。

Citrix Filesモバイルアプリの検証

-

ユーザーデバイスにCitrix Secure Hubをインストールして構成します。

-

アプリストアからCitrix Filesモバイルアプリをダウンロードしてインストールします。

-

Citrix Filesが起動します。 ユーザー名やパスワードの入力なしで開始します。

Citrix Secure Mailによる検証

-

まだ行っていない場合は、ユーザーデバイスにCitrix Secure Hubをインストールして構成します。

-

アプリストアからCitrix Secure Mailをダウンロード、インストール、および設定します。

-

新規メールを開いて [ShareFileから添付] をタップします。 メールに添付できるファイルがユーザー名とパスワードを入力しなくても表示されます。

ほかのCitrix FilesクライアントのためにNetScaler Gatewayを構成する

Webサイト、Outlook Plug-in、SyncクライアントなどのラップされていないCitrix Filesクライアントへのアクセスを構成するには、以下のようにNetScaler Gatewayを構成して、SAML IDプロバイダーとしてのCitrix Endpoint Managementの使用をサポートする必要があります。

- ホームページのリダイレクトを無効にする。

- Citrix Filesのセッションポリシーとプロファイルを作成する。

- NetScaler Gateway Gateway仮想サーバーにポリシーを構成する。

ホームページのリダイレクトを無効にする

/cginfraパスから送られる要求に対するデフォルトの動作を無効にします。 この操作により、ユーザーは、構成されたホームページの代わりに本来要求された内部URLを見ることができるようになります。

-

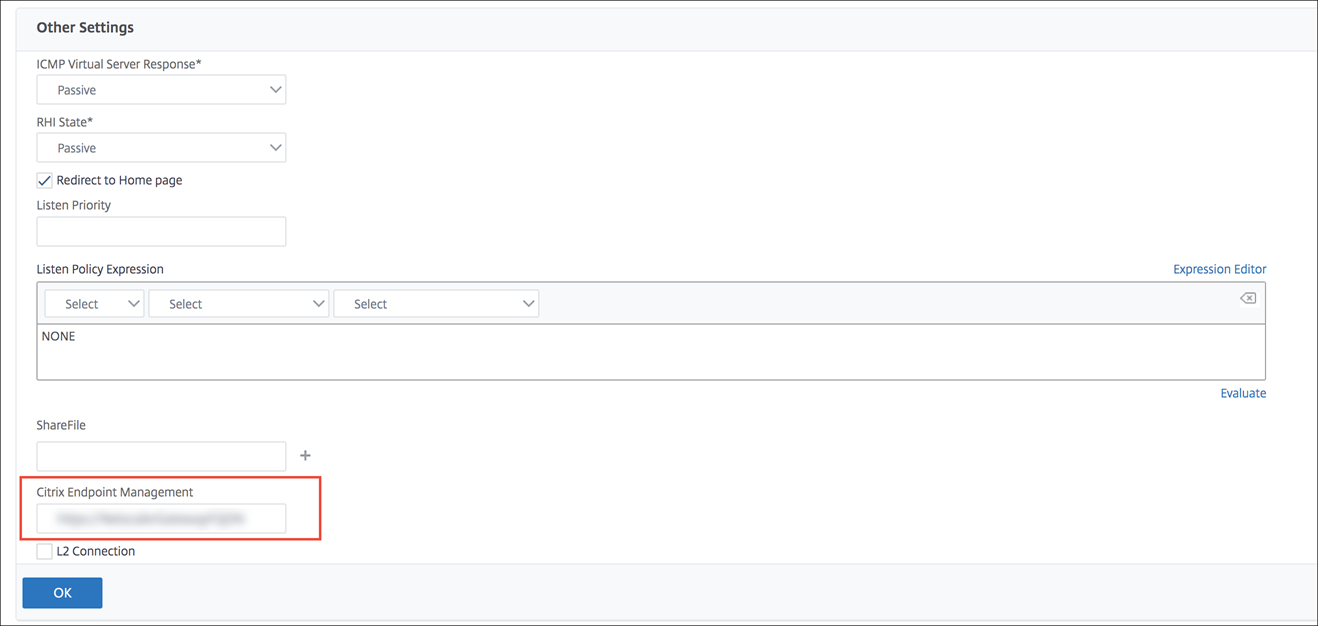

Citrix Endpoint Managementのログオンに使用されるNetScaler Gateway仮想サーバーの設定を編集します。 NetScaler Gatewayで、[Other Settings] に移動して [Redirect to Home Page] チェックボックスをオフにします。

-

[ShareFile]の下にCitrix Endpoint Managementの内部サーバー名およびポート番号を入力します。

-

Citrix Endpoint Managementで、Citrix Endpoint Management URLを入力します。

この構成により、/cginfraパスを介して入力したURLに対する要求が承認されます。

Citrix Filesのセッションポリシーと要求プロファイルを作成する

以下の設定を構成してCitrix Filesセッションポリシーと要求プロファイルを作成します:

-

NetScaler Gateway構成ユーティリティの左側のナビゲーションペインで、[NetScaler Gateway]>[Policies]>[Session]の順にクリックします。

-

セッションポリシーを作成します。 [Policies] タブで [Add] をクリックします。

-

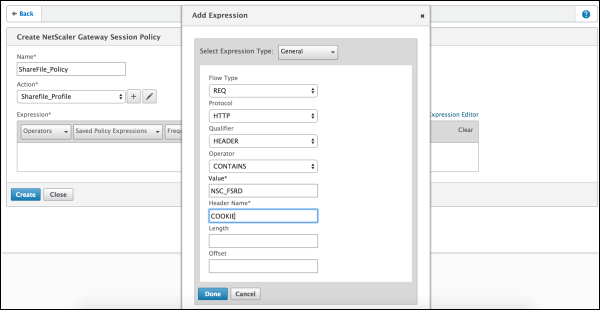

[Name] ボックスに「ShareFile_Policy」と入力します。

-

[+] をクリックして操作を作成します。 [Create NetScaler Gateway Session Profile] ページが開きます。

次の設定を構成します:

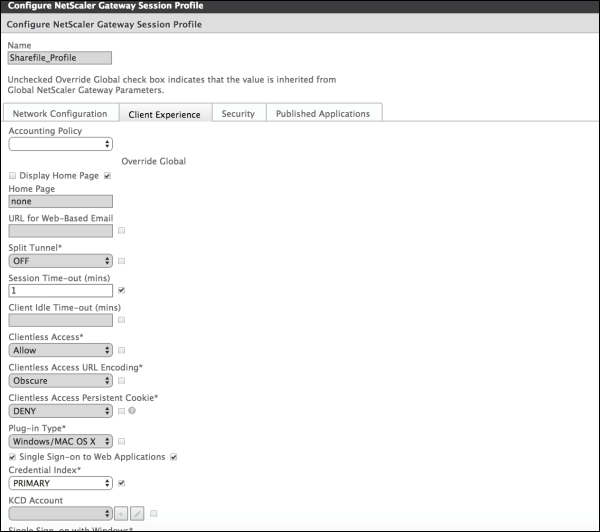

- Name:「ShareFile_Profile」と入力します。

-

[Client Experience] タブをクリックし、以下の設定を構成します:

- Home Page:「none」と入力します。

- Session Time-out (mins):「1」と入力します。

- Single Sign-on to Web Applications: この設定をクリックします。

- Credential Index:[PRIMARY]をクリックします。

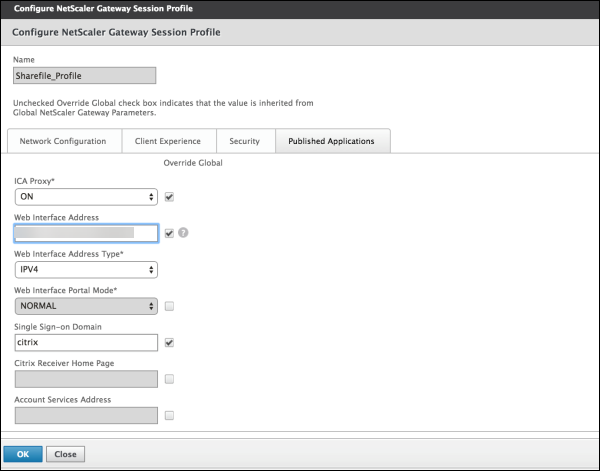

- [Published Applications] タブをクリックします。

次の設定を構成します:

- ICA Proxy: [ON] を選択します。

- Web Interface Address: Citrix Endpoint ManagementサーバーのURLを入力します。

-

Single Sign-on Domain: Active Directoryドメイン名を入力します。

When configuring the NetScaler Gateway Session Profile, the domain suffix for **Single Sign-on Domain** must match the Citrix Endpoint Management domain alias defined in LDAP.

-

[Create] をクリックしてセッションプロファイルを定義します。

-

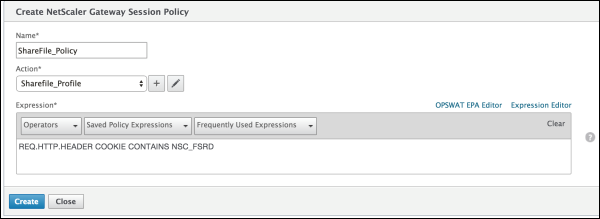

[Expression Editor] をクリックします。

次の設定を構成します:

- Value:「NSC_FSRD」と入力します。

- Header Name:「COOKIE」と入力します。

-

[Create] をクリックしてから、[Close] をクリックします。

NetScaler Gateway仮想サーバーにポリシーを構成する

以下の設定をNetScaler Gateway仮想サーバーに構成します。

-

NetScaler Gateway構成ユーティリティの左側のナビゲーションペインで、[NetScaler Gateway]>[Virtual Servers]をクリックします。

-

[Details] ペインでNetScaler Gateway仮想サーバーをクリックします。

-

[編集]をクリックします。

-

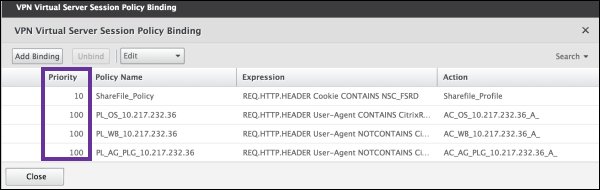

[Configured policies]>[Session policies]をクリックし、[Add binding]をクリックします。

-

[ShareFile_Policy] を選択します。

-

このポリシーの優先順位が一覧表示されるほかのポリシーよりも高くなるように、選択したポリシーに対して自動生成される [Priority] の番号を最も小さい数に変更します。 例:

-

[Done] をクリックして、NetScaler Gateway構成を保存します。

Citrix Files.comのSSO設定を変更する

MDXおよび非MDX Citrix Filesアプリの両方に対して以下の変更を行います。

重要:

内部アプリケーション名に新しい番号が追加されます:

- Citrix Filesアプリの編集または再作成の都度

- Citrix Endpoint ManagementでのShareFile設定の変更の都度

このため、Citrix Files WebサイトでログインURLも更新して、更新されたアプリ名を反映する必要があります。

-

ShareFileアカウント(

https://<subdomain>.sharefile.com)にShareFile管理者としてログオンします。 -

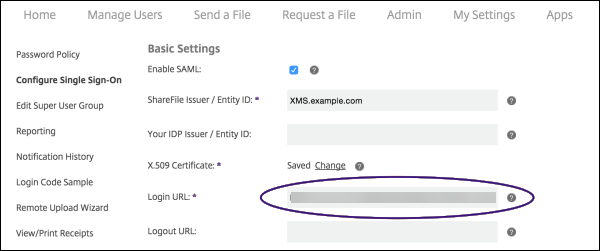

ShareFile Webインターフェイスで [管理] をクリックし、[シングルサインオンの構成] を選択します。

-

[ログインURL] を以下のように編集します:

編集前の[ログインURL]の例は次のとおりです:

https://xms.citrix.lab/samlsp/websso.do?action=authenticateUser&app=ShareFile_SAML_SP&reqtype=1。

-

Citrix Endpoint ManagementサーバーのFQDNの前にNetScaler Gateway仮想サーバーの外部FQDNおよび「/cginfra/https/」を挿入し、Citrix Endpoint ManagementのFQDNの後に「8443」を追加します。

編集したURLの例は次のとおりです:

https://nsgateway.acme.com/cginfra/https/xms.citrix.lab:8443/samlsp/websso.do?action=authenticateUser&app=ShareFile_SAML_SP&reqtype=1 -

パラメーター

&app=ShareFile_SAML_SPを、Citrix Files内部アプリ名に変更します。 内部名はデフォルトで「ShareFile_SAML」です。 ただし、構成を変更するたびに、内部名に数字が付加されます(例:ShareFile_SAML_2、ShareFile_SAML_3)。 アプリの内部名は、[構成]>[ShareFile]ページで調べることができます。編集したURLの例は次のとおりです:

https://nsgateway.acme.com/cginfra/https/xms.citrix.lab:8443/samlsp/websso.do?action=authenticateUser&app=ShareFile_SAML&reqtype=1 -

「

&nssso=true」をURLの最後に追加します。最終的なURLの例は次のとおりです:

https://nsgateway.acme.com/cginfra/https/xms.citrix.lab:8443/samlsp/websso.do?action=authenticateUser&app=ShareFile_SAML&reqtype=1&nssso=true。

-

-

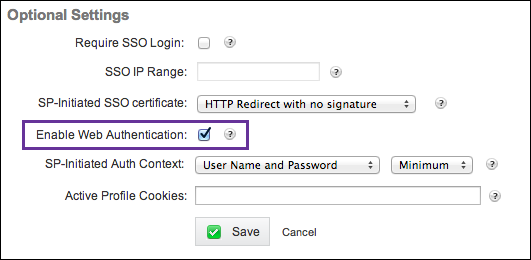

[オプション設定] の下の [Web認証の有効化] チェックボックスをオンにします。

構成を検証する

以下の操作を実行して構成を検証します。

-

ブラウザーで

https://<subdomain>sharefile.com/saml/loginにアクセスします。NetScaler Gateway Gatewayのログオンフォームにリダイレクトされます。 リダイレクトされない場合は前の構成設定を検証します。

-

NetScaler Gatewayおよび構成したCitrix Endpoint Management環境のユーザー名とパスワードを入力します。

<subdomain>.sharefile.comのCitrix Filesフォルダーが表示されます。 Citrix Filesフォルダーが表示されない場合は、正しいログオン資格情報を入力したかどうか確認します。