TLS/DTLS auf VDAs aktivieren

Aktivieren Sie TLS-Verbindungen zwischen der Citrix Workspace™-App und Virtual Delivery Agents (VDAs), indem Sie die folgenden Aufgaben ausführen:

- Installieren Sie Zertifikate auf den VDAs. Weitere Einzelheiten finden Sie unter Zertifikat anfordern und installieren.

- Konfigurieren Sie TLS auf den Maschinen, auf denen die VDAs installiert sind. (Der Einfachheit halber werden weitere Verweise auf Maschinen, auf denen VDAs installiert sind, einfach als “VDAs” bezeichnet.) Es wird dringend empfohlen, das von Citrix gelieferte PowerShell-Skript zum Konfigurieren von TLS/DTLS zu verwenden. Weitere Informationen finden Sie unter TLS auf einem VDA mit PowerShell-Skript konfigurieren. Wenn Sie TLS/DTLS jedoch manuell konfigurieren möchten, lesen Sie TLS auf einem VDA manuell konfigurieren.

- Konfigurieren Sie TLS in den Bereitstellungsgruppen, die die VDAs enthalten, indem Sie eine Reihe von PowerShell-Cmdlets in Studio ausführen. Weitere Einzelheiten finden Sie unter TLS auf Bereitstellungsgruppen konfigurieren.

Anforderungen und Überlegungen:

- Konfigurieren Sie TLS in den Bereitstellungsgruppen und auf den VDAs nach der Installation von Komponenten sowie nach dem Erstellen von Sites, Maschinenkatalogen und Bereitstellungsgruppen.

- Zum Konfigurieren von TLS in den Bereitstellungsgruppen müssen Sie die Berechtigung zum Ändern der Zugriffsregeln für Controller haben. Ein Volladministrator hat diese Berechtigung.

- Zum Konfigurieren von TLS auf den VDAs müssen Sie ein Windows-Administrator auf der Maschine sein, auf der der VDA installiert ist.

- Auf gepoolten VDAs, die von Machine Creation Services™ oder Provisioning Services bereitgestellt werden, wird das VDA-Maschinenimage beim Neustart zurückgesetzt, wodurch vorherige TLS-Einstellungen verloren gehen. Führen Sie das PowerShell-Skript bei jedem VDA-Neustart aus, um die TLS-Einstellungen neu zu konfigurieren.

Eine Bereitstellungsgruppe darf nicht eine Mischung von VDAs mit und ohne konfiguriertem TLS enthalten. Bevor Sie TLS für eine Bereitstellungsgruppe konfigurieren, müssen Sie TLS für alle darin enthaltenen VDAs konfigurieren.

Wenn Sie TLS auf VDAs konfigurieren, werden Berechtigungen auf dem installierten TLS-Zertifikat geändert. Der ICA-Dienst erhält Lesezugriff für den privaten Schlüssel des Zertifikats und wird über Folgendes informiert:

-

Für TLS zu verwendendes Zertifikat im Zertifikatspeicher.

-

Welche TCP-Portnummer für TLS-Verbindungen verwendet werden soll.

Die Windows-Firewall (wenn sie aktiviert ist) muss so konfiguriert sein, dass eingehende Verbindungen auf diesem TCP-Port zugelassen sind. Diese Konfiguration wird für Sie ausgeführt, wenn Sie das PowerShell-Skript verwenden.

-

Welche Versionen des TLS-Protokolls zulässig sind.

Wichtig:

Citrix empfiehlt die Verwendung von TLS 1.2 oder höher. SSL und ältere Versionen von TLS sind veraltet.

Die unterstützten TLS-Protokollversionen unterliegen einer Hierarchie (von der niedrigsten zur höchsten Version): SSL 3.0, TLS 1.0, TLS 1.1, TLS 1.2 und TLS 1.3. Legen Sie die zulässige Mindestversion fest. Alle Protokollverbindungen, die diese Version oder eine höhere Version verwenden, sind dann zulässig.

Wenn Sie beispielsweise TLS 1.1 als Mindestversion angeben, sind Verbindungen mit den Protokollen TLS 1.1, TLS 1.2 und TLS 1.3 zulässig. Wenn Sie SSL 3.0 als Mindestversion angeben, sind Verbindungen für alle unterstützten Versionen zulässig. Wenn Sie TLS 1.3 als Mindestversion angeben, werden nur TLS 1.3-Verbindungen zugelassen.

-

Welche TLS-Verschlüsselungssammlungen zugelassen werden sollen.

Über eine Verschlüsselungssammlung wird die Verschlüsselung für eine Verbindung gewählt. Clients und VDAs können verschiedene Gruppen von Verschlüsselungssammlungen unterstützen. Wenn ein Client (Citrix Workspace-App) eine Verbindung herstellt und eine Liste unterstützter TLS-Chiffre-Suiten sendet, vergleicht der VDA eine der Chiffre-Suiten des Clients mit einer der Chiffre-Suiten in seiner eigenen Liste konfigurierter Chiffre-Suiten und akzeptiert die Verbindung. Gibt es keine übereinstimmende Verschlüsselungssammlung, lehnt der VDA die Verbindung ab.

Der VDA unterstützt drei Verschlüsselungssammlungen (auch “Konformitätsmodi”): GOV (Government = Behörden), COM (Commercial = Kommerziell) und ALL (Alle). Welche Verschlüsselungssammlungen zulässig sind, hängt auch vom Windows FIPS-Modus ab. Weitere Informationen zum Windows FIPS-Modus finden Sie unter http://support.microsoft.com/kb/811833. Die folgende Tabelle enthält die Verschlüsselungssammlungen in jeder Gruppe:

Verschlüsselungssammlung ALL COM GOV ALL COM GOV FIPS-Modus Aus Aus Aus Ein Ein Ein TLS_AES_256_GCM_SHA384 X X X X TLS_AES_128_GCM_SHA256 X X X TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 X X X X TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 X X X X TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA X X X X Hinweis:

Der VDA unterstützt keine DHE-Chiffresuites (z. B. TLS_DHE_RSA_WITH_AES_256_GCM_SHA384, TLS_DHE_RSA_WITH_AES_256_CBC_SHA, TLS_DHE_RSA_WITH_AES_128_GCM_SHA256 und TLS_DHE_RSA_WITH_AES_128_CBC_SHA). Wenn diese Option von Windows ausgewählt wird, schlägt die Verbindung fehl.

Wenn Sie ein NetScaler Gateway verwenden, finden Sie in der NetScaler-Dokumentation Informationen zur Verschlüsselungssuite-Unterstützung für die Back-End-Kommunikation. Informationen zur Unterstützung der TLS-Verschlüsselungssammlung finden Sie unter Ciphers available on the Citrix ADC appliances. Informationen zur Unterstützung von DTLS-Chiffre-Suiten finden Sie unter DTLS-Chiffre-Unterstützung.

Anfordern und Installieren eines Zertifikats

Um TLS zu verwenden, müssen Sie ein Zertifikat installieren, dessen alternativer Name den FQDN des VDA enthält. Das Zertifikat muss von allen Clients als vertrauenswürdig eingestuft werden, die eine direkte Verbindung zum VDA herstellen (nicht über ein Citrix Gateway). Um nicht verwalteten Geräten, bei denen Sie nicht einfach Zertifikate bereitstellen können, die Verbindung zum VDA zu ermöglichen, sollten Sie die Bereitstellung eines NetScaler® Gateways in Erwägung ziehen.

Erstellen Sie ein Zertifikat mit der Microsoft-Zertifizierungsstelle

Wenn sich Ihre Clients und VDAs in einer vertrauenswürdigen Gesamtstruktur befinden und diese über eine Microsoft-Zertifizierungsstelle verfügt, können Sie ein Zertifikat vom Zertifikatregistrierungs-Assistenten des MMC-Snap-Ins “Zertifikate” abrufen.

- Öffnen Sie auf dem VDA die MMC-Konsole und fügen Sie das Zertifikat-Snap-In hinzu. Wählen Sie bei Aufforderung “Computerkonto” aus.

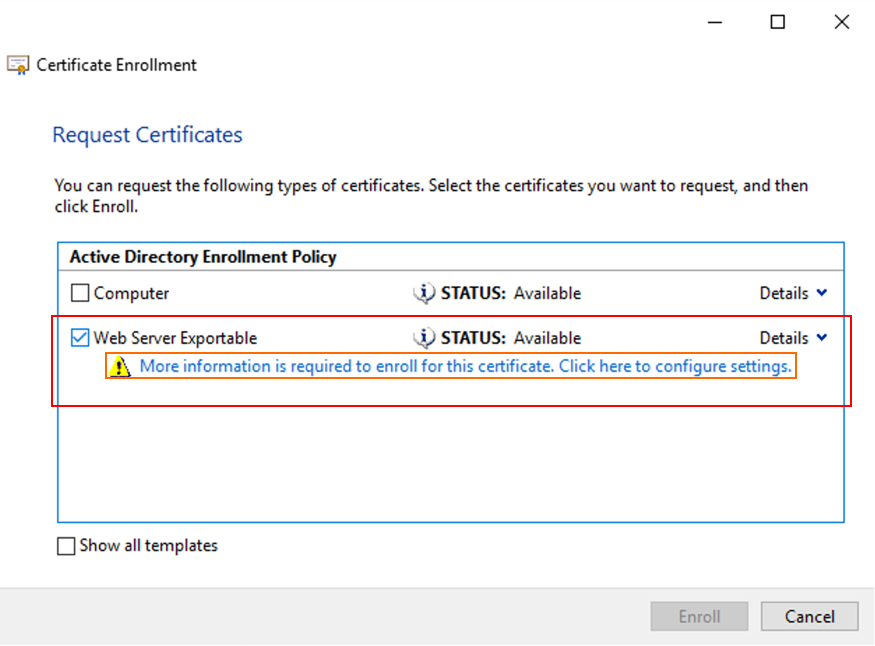

- Erweitern Sie Persönlich > Zertifikate und verwenden Sie dann den Kontextmenübefehl Alle Aufgaben > Neues Zertifikat anfordern.

- Klicken Sie auf Weiter und erneut auf Weiter, um zu bestätigen, dass Sie das Zertifikat von der Active Directory-Registrierung erwerben.

-

Wählen Sie die Vorlage für das Zertifikat “Serverauthentifizierung” aus. Es ist sowohl der standardmäßige Windows-Computer als auch Web Server Exportable zulässig. Wenn die Vorlage automatisch einen Antragsteller enthält, können Sie auf Registrieren klicken, ohne weitere Details anzugeben.

-

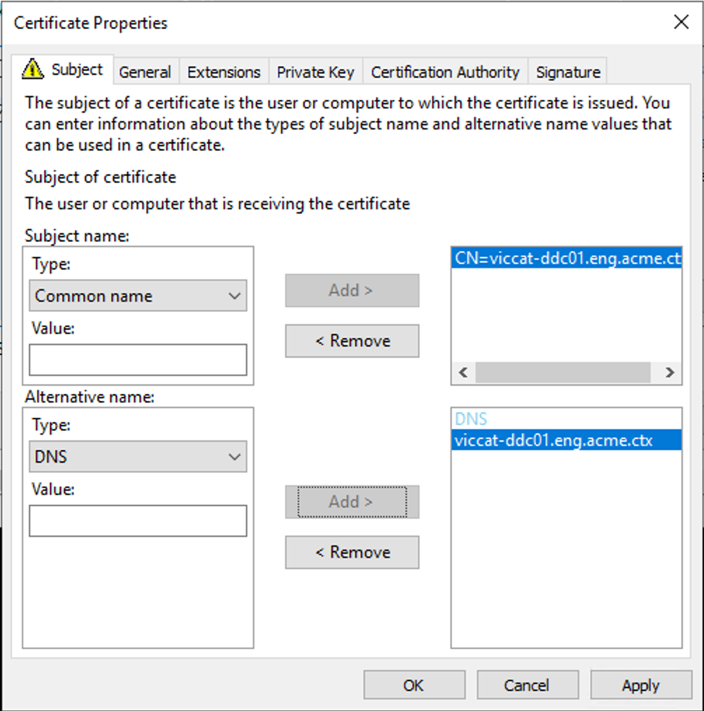

Um weitere Details für die Zertifikatvorlage anzugeben, klicken Sie auf Details und konfigurieren Sie Folgendes:

Antragstellername: Wählen Sie Allgemeiner Name und geben Sie den FQDN des VDAs an.

Alternativer Name: Wählen Sie DNS und geben Sie den FQDN des VDAs an.

Hinweis:

Verwenden Sie die automatische Registrierung von Active Directory-Zertifikatdienste-Zertifikaten zur Automatisierung des Ausstellens und Bereitstellens von Zertifikaten für die VDAs. Dies wird in Automatische Zertifikatsregistrierung aktivieren beschrieben.

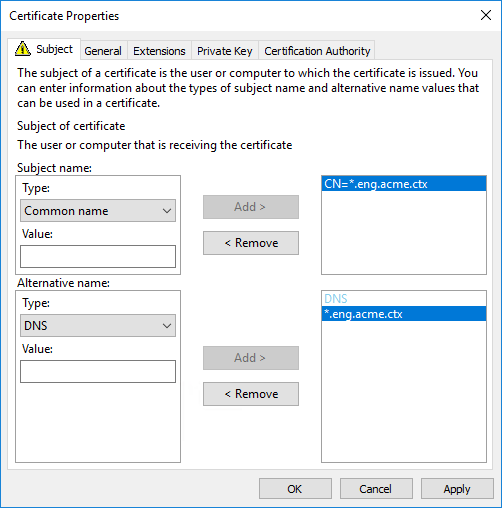

Sie können Platzhalterzertifikate verwenden, um mehrere VDAs mit einem einzelnen Zertifikat zu schützen:

Betreffname — wählen Sie den Typ Allgemeiner Name und geben Sie die *.primary.domain des VDAs ein

Alternativer Name — wählen Sie den Typ DNS und fügen Sie die *.primary.domain des VDAs hinzu

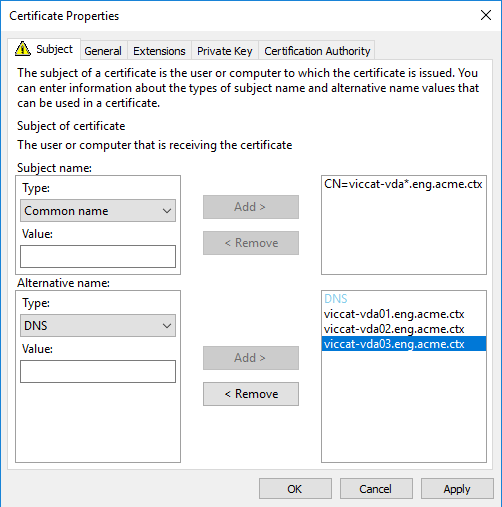

Sie können SAN-Zertifikate verwenden, um mehrere spezifische VDAs mit einem einzelnen Zertifikat zu schützen:

Antragstellername: wählen Sie Allgemeiner Name und geben Sie eine Zeichenfolge zur Identifizierung der Zertifikatnutzung ein.

Alternativer Name: Wählen Sie DNS und geben Sie einen Eintrag für den FQDN jedes VDAs an. Verwenden Sie ein Minimum alternativer Namen, um eine optimale TLS-Aushandlung zu gewährleisten.

Hinweis:

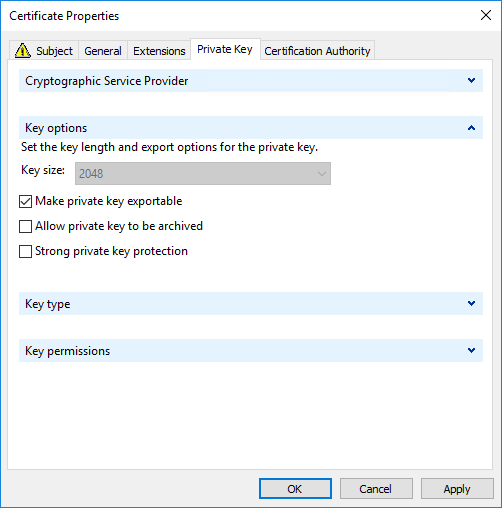

Sowohl für Platzhalter- als auch für SAN-Zertifikate muss Privaten Schlüssel exportierbar machen auf der Registerkarte “Privater Schlüssel” ausgewählt werden:

Konfigurieren von TLS auf einem VDA mit dem PowerShell-Skript

Installieren Sie das TLS-Zertifikat im Bereich “Lokaler Computer > Persönliche > Zertifikate” des Zertifikatspeichers. Sind mehrere Zertifikate an diesem Speicherort, geben Sie den Fingerabdruck des Zertifikats im PowerShell-Skript an.

Hinweis:

Ab XenApp und XenDesktop 7.15 LTSR findet das PowerShell-Skript das richtige Zertifikat basierend auf dem FQDN des VDA. Sie brauchen den Fingerabdruck nicht angeben, wenn nur ein Zertifikat für den VDA-FQDN vorhanden ist.

Das Skript Enable-VdaSSL.ps1 aktiviert oder deaktiviert den TLS-Listener auf einem VDA. Dieses Skript ist im Ordner Support > Tools > SslSupport auf dem Installationsmedium verfügbar.

Wenn Sie TLS aktivieren, werden DHE-Verschlüsselungssammlung deaktiviert. ECDHE-Verschlüsselungssammlungen sind nicht betroffen.

Wenn Sie TLS aktivieren, deaktiviert das Skript alle vorhandenen Windows-Firewallregeln für den angegebenen TCP-Port. Anschließend wird eine neue Regel hinzugefügt, durch die der ICA-Service eingehende Verbindungen nur am TLS-, TCP- und UDP-Port annehmen kann. Außerdem werden die Windows-Firewallregeln für Folgendes deaktiviert:

- Citrix ICA (Standard: 1494)

- Citrix CGP (Standard: 2598)

- Citrix WebSocket (Standard: 8008)

Die Benutzer können nur über TLS oder DTLS eine Verbindung herstellen. Sie können ICA/HDX, ICA/HDX mit Sitzungszuverlässigkeit oder HDX über WebSocket nicht ohne TLS oder DTLS verwenden.

Hinweis:

DTLS wird nicht mit ICA/HDX-Audio über UDP Real-time Transport oder mit ICA/HDX Framehawk unterstützt.

Siehe Netzwerkports.

Das Skript enthält die folgenden Syntax-Beschreibungen sowie zusätzliche Beispiele. Sie können diese Informationen mit einem Tool wie Notepad++ lesen.

Wichtig:

Geben Sie den Parameter “Enable” oder “Disable” und den Parameter “CertificateThumbPrint” an. Die übrigen Parameter sind optional.

Syntax

Enable-VdaSSL {-Enable | -Disable} -CertificateThumbPrint "<thumbprint>" [-SSLPort <port>] [-SSLMinVersion "<min-ssl-version>"] [-SSLCipherSuite"\<suite>"]

| Parameter | Beschreibung |

|---|---|

| Aktivieren | Installiert und aktiviert den TLS-Listener auf dem VDA. Es ist dieser Parameter oder der Parameter “Disable” erforderlich. |

| Deaktivieren | Deaktiviert den TLS-Listener auf dem VDA. Es ist dieser Parameter oder der Parameter “Enable” erforderlich. Wenn Sie diesen Parameter festlegen, sind keine anderen Parameter gültig. |

| CertificateThumbPrint “ |

Fingerabdruck des TLS-Zertifikats im Zertifikatspeicher in Anführungszeichen. Das Skript verwendet den angegebenen Fingerabdruck zur Auswahl des gewünschten Zertifikats. Wird dieser Parameter ausgelassen, wird ein falsches Zertifikat ausgewählt. |

| SSLPort |

TLS port. Standard: 443. |

| SSLMinVersion “ |

Mindestversion des TLS-Protokolls zwischen Anführungszeichen. Gültige Werte: SSL_3.0, TLS_1.0 (default), TLS_1.1, TLS_1.2 und TLS_1.3. TLS_1.3 erfordert Windows 11 oder Windows Server 2022 oder höher. |

| SSLCipherSuite “ |

TLS-Verschlüsselungssammlung zwischen Anführungszeichen. Gültige Werte: “GOV”, “COM” und “ALL” (Standardwert). |

Beispiele

Das folgende Skript installiert und aktiviert den TLS-Versionswert. Der Fingerabdruck (im Beispiel dargestellt als “12345678987654321”) dient zur Auswahl des Zertifikats, das verwendet werden soll.

Enable-VdaSSL -Enable -CertificateThumbPrint "12345678987654321"

Das folgende Skript installiert und aktiviert den TLS-Listener und gibt den TLS-Port 400 an sowie die Verschlüsselungssammlung GOV (Behörden) und als Mindestprotokollversion “TLS 1.2”. Der Fingerabdruck (im Beispiel dargestellt als “12345678987654321”) dient zur Auswahl des Zertifikats, das verwendet werden soll.

Enable-VdaSSL -Enable

-CertificateThumbPrint "12345678987654321"

-SSLPort 400 -SSLMinVersion "TLS_1.2"

-SSLCipherSuite "All"

Das folgende Skript deaktiviert den TLS-Listener auf dem VDA.

Enable-VdaSSL -Disable

Manuelle Konfiguration von TLS auf einem VDA

Bei der manuellen Konfiguration von TLS auf einem VDA gewähren Sie dem privaten Schlüssel des TLS-Zertifikats allgemeinen Lesezugriff für den entsprechenden Dienst auf jedem VDA: NT SERVICE\PorticaService für einen VDA für Windows-Einzelsitzungs-OS oder NT SERVICE\TermService für einen VDA für Windows-Multisitzungs-OS. Führen Sie auf der Maschine, auf der der VDA installiert ist, folgende Schritte aus:

Schritt 1. Starten Sie die Microsoft Management Console (MMC): Starten Sie > und führen Sie > mmc.exe aus.

Schritt 2. Fügen Sie dem MMC das Zertifikat-Snap-In hinzu:

- Wählen Sie Datei > Snap-In hinzufügen/entfernen.

- Wählen Sie Zertifikate aus, und klicken Sie dann auf Hinzufügen.

- Wählen Sie unter “Dieses Snap-In verwaltet die Zertifikate für:” die Option “Computerkonto” und klicken Sie dann auf “Weiter”.

- Wählen Sie unter “Wählen Sie den Computer aus, den dieses Snap-In verwalten soll” die Option “Lokalen Computer” und klicken Sie dann auf “Fertig stellen”.

Schritt 3. Klicken Sie unter Zertifikate (Lokaler Computer) > Persönlich > Zertifikate mit der rechten Maustaste auf das Zertifikat und wählen Sie dann Alle Aufgaben > Private Schlüssel verwalten.

SCHRITT 4. Der Zugriffskontrolllisten-Editor zeigt “Berechtigungen für (FriendlyName) private Schlüssel” an, wobei (FriendlyName) der Name Ihres TLS-Zertifikats ist. Fügen Sie einen der folgenden Dienste hinzu und geben Sie ihm Lesezugriff:

- Für einen VDA für Windows-Einzelsitzungs-OS: “PORTICASERVICE”

- Für einen VDA für Windows-Multisitzungs-OS: “TERMSERVICE”

SCHRITT 5. Doppelklicken Sie auf das installierte TLS-Zertifikat. Wählen Sie im Dialogfeld “Zertifikat” die Registerkarte Details und scrollen Sie dann nach unten. Klicken Sie auf Fingerabdruck.

SCHRITT 6. Führen Sie regedit aus und gehen Sie zu HKLM\SYSTEM\CurrentControlSet\Control\Tterminal Server\Wds\icawd.

- Bearbeiten Sie den SSL-Fingerabdruckschlüssel und kopieren Sie den Fingerabdruckwert des TLS-Zertifikats in den binären Wert. Sie können unbekannte Elemente im Dialogfeld Binärwert bearbeiten ignorieren (z. B. “0000” und Sonderzeichen).

- Bearbeiten Sie den Schlüssel “SSLEnabled” und ändern Sie den Wert für DWORD in “1”. (Um SSL zu einem späteren Zeitpunkt zu deaktivieren, ändern Sie den Wert für DWORD in “0&”.)

-

Wenn Sie die Standardeinstellungen ändern möchten (optional), verwenden Sie Folgendes im gleichen Registrierungspfad:

SSLPort DWORD – SSL-Portnummer. Standard: 443.

SSLMinVersion DWORD – 1 = SSL 3.0, 2 = TLS 1.0, 3 = TLS 1.1, 4 = TLS 1.2, 5 = TLS 1.3. Standard: 2 (TLS 1.0).

SSLCipherSuite DWORD – 1 = GOV, 2 = COM, 3 = ALL. Standard: 3 (ALL).

SCHRITT 7. Stellen Sie sicher, dass die TLS-TCP- und UDP-Ports in der Windows-Firewall geöffnet sind, wenn es sich nicht um die Standardports 443 handelt. (Wenn Sie die eingehende Regel für die Windows-Firewall erstellen, wählen Sie in den Eigenschaften die Optionen “Verbindung zulassen” und “Aktiviert” aus.)

SCHRITT 8. Stellen Sie sicher, dass keine anderen Anwendungen oder Dienste (wie z. B. IIS) den TLS-TCP-Port verwenden.

SCHRITT 9. Starten Sie bei Multisession-VDAs die Maschine neu, damit die Änderungen wirksam werden. (Sie müssen VDA-Maschinen mit einer Sitzung nicht neu starten.)

SCHRITT 10. Ändern Sie die Windows-Verschlüsselungssuite-Einstellung so, dass die vom VDA unterstützten Verschlüsselungssuiten die höchste Priorität haben, um Verbindungsprobleme zu vermeiden.

Wichtig:

Die unten beschriebenen Änderungen der Gruppenrichtlinie werden erst nach einem Neustart des Systems wirksam.

Wenn Sie nicht persistente Sitzungshosts verwenden, die mit MCS oder PVS bereitgestellt werden, müssen Sie diese Einstellungen im Masterimage anwenden.

Option 1:

Gehen Sie im Gruppenrichtlinien-Editor zu Computerkonfiguration > Richtlinien > Administrative Vorlagen > Netzwerk > SSL-Konfigurationseinstellungen > Reihenfolge der SSL-Verschlüsselungssammlungen. Stellen Sie sicher, dass die folgenden Verschlüsselungssammlungen ganz oben auf der Liste stehen:

TLS_AES_256_GCM_SHA384_P384

TLS_AES_256_GCM_SHA384_P256

TLS_AES_128_GCM_SHA256_P384

TLS_AES_128_GCM_SHA256_P256

TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384_P384

TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384_P256

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P384

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P256

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA_P384

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA_P256

<!--NeedCopy-->

Hinweis:

TLS_AES_256_GCM_SHA384 und TLS_AES_128_GCM_SHA256 gelten nur für Windows 11 und Windows Server 2022 oder neuer. Wenn Sie ältere Betriebssysteme verwenden, nehmen Sie diese Verschlüsselungssammlungen nicht in Ihre Liste auf.

Beachten Sie, dass die aufgelisteten Verschlüsselungssammlungen auch die elliptische Kurve P384 oder P256 angeben, um sicherzustellen, dass curve25519 nicht ausgewählt ist. Der FIPS-Modus verhindert nicht die Verwendung von curve25519.

Es ist nicht erforderlich, Verschlüsselungssammlungen aus der Liste zu entfernen. Beachten Sie, dass diese Einstellungen für das gesamte System gelten. Wenn Sie sich also dazu entschließen, Verschlüsselungssammlungen zu entfernen, müssen Sie sicherstellen, dass diese von den auf Ihren Sitzungshosts ausgeführten Anwendungen oder Diensten nicht benötigt werden.

Option 2:

Gehen Sie im Gruppenrichtlinien-Editor zu Computerkonfiguration > Richtlinien > Administrative Vorlagen > Netzwerk > SSL-Konfigurationseinstellungen > Reihenfolge der SSL-Verschlüsselungssammlungen. Stellen Sie sicher, dass die folgenden Verschlüsselungssammlungen ganz oben auf der Liste stehen:

TLS_AES_256_GCM_SHA384

TLS_AES_128_GCM_SHA256

TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA

<!--NeedCopy-->

Hinweis:

TLS_AES_256_GCM_SHA384 und TLS_AES_128_GCM_SHA256 gelten nur für Windows 11 und Windows Server 2022 oder neuer. Wenn Sie ältere Betriebssysteme verwenden, nehmen Sie diese Verschlüsselungssammlungen nicht in Ihre Liste auf.

Es ist nicht erforderlich, Verschlüsselungssammlungen aus der Liste zu entfernen. Beachten Sie, dass diese Einstellungen für das gesamte System gelten. Wenn Sie sich also dazu entschließen, Verschlüsselungssammlungen zu entfernen, müssen Sie sicherstellen, dass diese von den auf Ihren Sitzungshosts ausgeführten Anwendungen oder Diensten nicht benötigt werden.

Gehen Sie im Gruppenrichtlinien-Editor zu Computerkonfiguration > Richtlinien > Administrative Vorlagen > Netzwerk > SSL-Konfigurationseinstellungen > ECC-Kurvenreihenfolge. Aktivieren Sie die Einstellung und nehmen Sie die folgenden Kurven in die Liste auf:

NistP384

NistP256

<!--NeedCopy-->

Hinweis:

Dadurch wird sichergestellt, dass curve25519 nicht ausgewählt ist. Der FIPS-Modus verhindert nicht die Verwendung von curve25519.

Der VDA wählt eine Verschlüsselungssammlung nur aus, wenn sie in beiden Listen erscheint: der Gruppenrichtlinienliste und der Liste für den ausgewählten Konformitätsmodus (COM, GOV oder ALL). Die Verschlüsselungssammlung muss auch in der vom Client (Citrix Workspace-App) gesendeten Liste erscheinen.

Konfigurieren von TLS auf Bereitstellungsgruppen

Führen Sie diese Schritte für jede Bereitstellungsgruppe aus, die VDAs enthält, die Sie für TLS-Verbindungen konfiguriert haben.

- Öffnen Sie in Studio die PowerShell-Konsole.

- Führen Sie Get-BrokerAccessPolicyRule -DesktopGroupName ‘<delivery-group-name>’ | Set-BrokerAccessPolicyRule -HdxSslEnabled $true aus.

- Führen Sie Set-BrokerSite –DnsResolutionEnabled $true aus.

SSL für gepoolte VDAs mit der automatischen Registrierung aktivieren

Wenn Sie bei der Verwendung gepoolter VDAs dem Masterimage ein Zertifikat hinzufügen, verwenden alle VDAs dasselbe Image. Sie können ein Platzhalterzertifikat verwenden, der Nachteil besteht jedoch darin, dass bei einer Kompromittierung eines der VDAs dieses allmächtige Zertifikat dazu führen würde, dass die HDX™-Verbindungen aller VDAs gefährdet wären.

Eine sichere Alternative besteht stattdessen darin, Microsoft Active Directory-Zertifikatdienste zu nutzen, um Zertifikate automatisch mit Gruppenrichtlinien bereitzustellen. Sie können ein Startskript auf dem VDA verwenden, um dynamisch ein neues Zertifikat bereitzustellen und SSL für den VDA zu aktivieren.

Beachten Sie, dass dieser Ansatz nur für Desktop-VDAs mit einer Sitzung funktioniert. Bei Multisession-VDAs wird der ICA-Listener während des Bootvorgangs zu früh gestartet, bevor Zertifikate automatisch bereitgestellt werden können.

Da Active Directory Certificate Services eine interne Enterprise-Zertifizierungsstelle verwendet, wird sie nicht automatisch von allen Windows-Installationen als vertrauenswürdig eingestuft. Wenn die Clients vom Unternehmen verwaltet werden und Teil einer Domänengesamtstruktur sind, können die vertrauenswürdigen ZS-Zertifikate automatisch mithilfe von Gruppenrichtlinien verteilt werden. Für BYOD und andere nicht in die Domäne eingebundene Geräte müssen Sie die vertrauenswürdigen ZS-Zertifikate über einen anderen Mechanismus (z. B. durch Anbieten eines Download-Links) an Ihre Benutzer verteilen oder ein NetScaler-Gateway verwenden.

Automatische Zertifikatsregistrierung aktivieren

Stellen Sie zunächst sicher, dass Sie die Rolle “Active Directory-Zertifikatdienste” auf einem Server in Ihrer VDA-Domänengesamtstruktur installiert haben, der eine Unternehmenszertifizierungsstelle bereitstellt. Andernfalls ist eine automatische Registrierung nicht möglich.

Beachten Sie, dass dies zu einer erheblich höheren Belastung Ihrer Enterprise-CA als üblich führen kann, da VDAs bei jedem Start eine Zertifikatsanforderung übermitteln. Stellen Sie sicher, dass auf dem ZS-Server ausreichend CPU und Speicher zugewiesen sind, um die Last zu bewältigen, und testen Sie wie immer die Skalierbarkeit der Bereitstellung in einer Laborumgebung, bevor Sie mit der Produktion beginnen.

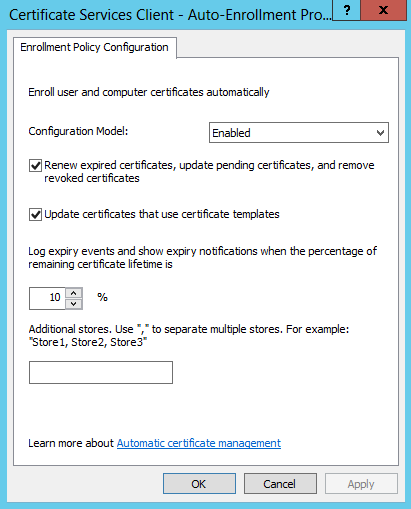

Erstellen Sie im Gruppenrichtlinienverwaltungs-Editor eine neue Richtlinie, die für die Organisationseinheit gilt, die Ihre gepoolten VDAs mit aktiviertem SSL enthält, wie folgt:

- Erweitern Sie Computerkonfiguration -> Richtlinien -> Windows-Einstellungen -> Sicherheitseinstellungen -> Richtlinien für öffentliche Schlüssel

- Bearbeiten Sie die Objekteigenschaften “Zertifikatdienste-Client – Richtlinie für automatische Registrierung”.

- Konfigurieren Sie wie im Screenshot unten gezeigt.

- Klicken Sie mit der rechten Maustaste auf den Container “Automatische Zertifikatsanforderung” und wählen Sie “Neu –> Automatische Zertifikatsanforderung…”

- Klicken Sie im Assistenten zum Einrichten automatischer Zertifikatsanforderungen auf Weiter

- Stellen Sie sicher, dass die Computerzertifikatvorlage ausgewählt ist, und klicken Sie auf Weiter.

- Klicken Sie auf Fertigstellen.

Windows-Masterimage vorbereiten

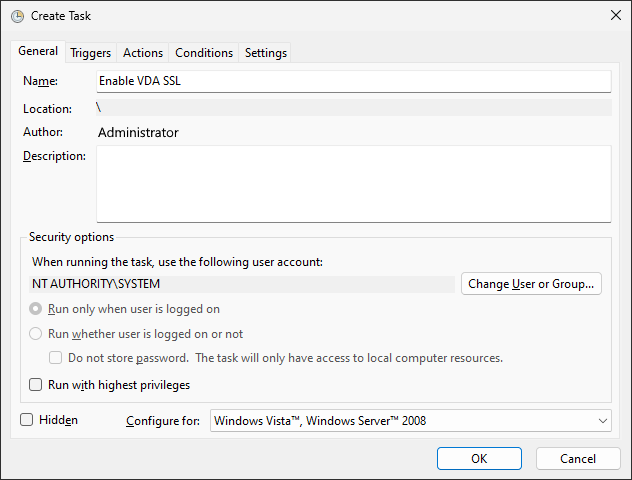

Kopieren Sie das Skript Enable-VdaSsl.ps1 vom Produktinstallationsmedium im Ordner Support\Tools\SslSupport in das VDA-Masterimage. Beachten Sie, dass das Masterimage keine Zertifikate enthalten sollte, die für HDX-SSL-Verbindungen verwendet werden sollen. Die Zertifikate werden bereitgestellt, wenn der MCS- oder PVS-Maschinenkatalog erstellt wird. Erstellen Sie nun wie folgt eine neue geplante Aufgabe (führen Sie die geplante Aufgabe jetzt nicht aus):

-

Öffnen Sie die Aufgabenplanung.

-

Drücken Sie im Bereich Aktionen auf Aufgabe erstellen…

-

Auf der Registerkarte “Allgemein”:

-

Geben Sie einen Namen ein, z. B.

VDA SSL aktivieren -

Klicken Sie auf Benutzer oder Gruppe ändern… und geben Sie im Dialogfeld Benutzer oder Gruppe auswählen

SYSTEMein und klicken Sie auf OK

-

-

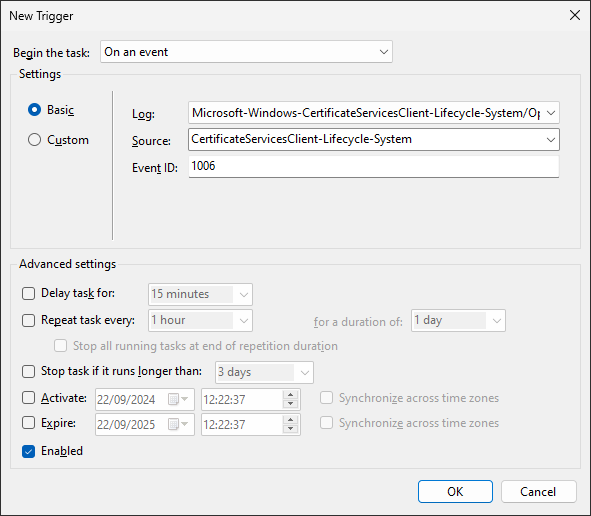

Wählen Sie die Registerkarte “Trigger”

-

Klicken Sie auf Neu…. Im Dialogfeld Neuer Trigger:

-

Setzen Sie Aufgabe beginnen auf Bei einem Ereignis

-

Setzen Sie Protokoll auf Microsoft-Windows-CertificateServicesClient-Lifecycle-System/Operational

-

Setzen Sie Quelle auf Microsoft-Windows-CertificateServicesClient-Lifecycle-System

-

Setzen Sie Ereignis-ID auf

1006 -

Klicken Sie auf OK, um den Auslöser zu speichern

-

-

Wählen Sie die Registerkarte Aktionen aus

-

Klicken Sie auf Neu…

-

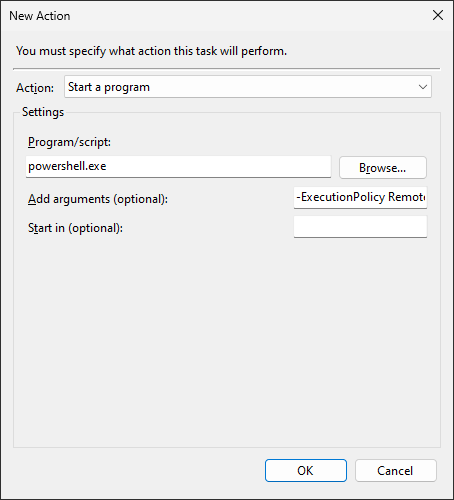

Im Dialogfeld Neue Aktion:

-

Setzen Sie Aktion auf Programm starten

-

Geben Sie im Feld Programm/Skript

powershell.exeein. -

Geben Sie im Feld “Argumente hinzufügen”

-ExecutionPolicy RemoteSigned Enable-VdaSsl.ps1 -Enable -Confirm:$Falseein, einschließlich des Pfads zum Powershell-Skript. -

Drücken Sie OK, um die Aktion zu speichern

-

-

Drücken Sie OK, um die Aufgabe zu speichern

Problembehandlung

Wenn ein Verbindungsfehler auftritt, überprüfen Sie das Systemereignisprotokoll auf dem VDA.

Tritt bei Verwendung der Citrix Workspace-App für Windows ein TLS-Verbindungsfehler auf, deaktivieren Sie Desktop Viewer und versuchen Sie eine neue Verbindung. Die Verbindung wird zwar dennoch fehlschlagen, es wird jedoch möglicherweise eine Erklärung zu der Ursache angegeben. Beispielsweise könnten Sie beim Anfordern eines Zertifikats von der Zertifizierungsstelle eine falsche Vorlage angegeben haben.

Die meisten Konfigurationen, bei denen der adaptive HDX-Transport eingesetzt wird, funktionieren mit DTLS. Das gilt auch für diejenigen mit den aktuellen Versionen der Citrix Workspace-App, von Citrix Gateway und des VDAs. Bei einigen Konfigurationen, bei denen zwischen Citrix Workspace-App und Citrix Gateway und zwischen Citrix Gateway und dem VDA DTLS verwendet wird, sind zusätzliche Maßnahmen erforderlich.

Zusätzliche Maßnahmen sind erforderlich, wenn:

- die Citrix Receiver-Version den adaptiven HDX-Transport und DTLS unterstützt (Receiver für Windows 4.7, 4.8, 4.9, Receiver für Mac 12.5, 12.6, 12.7, Receiver für iOS 7.2, 7.3.x und Receiver für Linux 13.7)

und eine der folgenden Bedingungen zutrifft:

-

Die Citrix Gateway-Version unterstützt DTLS für den Datenverkehr an den VDA, doch die VDA-Version unterstützt DTLS nicht (Versionen bis einschließlich 7.15).

-

Die VDA-Version unterstützt DTLS (ab Version 7.16), doch die Citrix Gateway-Version unterstützt DTLS für den Datenverkehr an den VDA nicht.

Führen Sie einen der folgenden Schritte aus, um zu verhindern, dass Verbindungen von Citrix Receiver™ fehlschlagen:

- Aktualisieren Sie Citrix Receiver für Windows auf Version 4.10 oder höher, Receiver für Mac auf Version 12.8 oder höher bzw. Receiver für iOS auf Version 7.5 oder höher.

- Aktualisieren Sie Citrix Gateway auf eine Version, die DTLS für den Datenverkehr an den VDA unterstützt.

- Aktualisieren Sie den VDA auf Version 7.16 oder höher.

- Deaktivieren Sie DTLS auf dem VDA.

- Deaktivieren Sie den adaptiven HDX-Transport.

Hinweis:

Ein geeignetes Update für Receiver für Linux ist noch nicht verfügbar. Receiver für Android (Version 3.12.3) unterstützt den adaptiven HDX-Transport und DTLS über Citrix Gateway nicht und ist daher nicht betroffen.

Um DTLS am VDA zu deaktivieren, deaktivieren Sie den UDP-Port 443 in der VDA-Firewallkonfiguration. Siehe Netzwerkports.

TLS- und HTML5-Videoumleitung und Browserinhaltsumleitung

Sie können mit der HTML5-Videoumleitung und der Browserinhaltsumleitung HTTPS-Websites umleiten. Das in diese Websites eingefügte JavaScript muss eine TLS-Verbindung mit dem auf dem VDA ausgeführten Citrix Service zur HDX-HTML5-Videoumleitung herstellen. Dazu generiert der HTML5-Videoumleitungsdienst zwei benutzerdefinierte Zertifikate im Zertifikatspeicher auf dem VDA. Durch das Beenden des Diensts werden auch die Zertifikate entfernt.

Die HTML5-Videoumleitungsrichtlinie ist standardmäßig deaktiviert.

Die Browserinhaltsumleitung ist standardmäßig aktiviert.

Weitere Informationen zur HTML5-Videoumleitung finden Sie unter Richtlinieneinstellungen für Multimedia.

In diesem Artikel

- Anfordern und Installieren eines Zertifikats

- Konfigurieren von TLS auf einem VDA mit dem PowerShell-Skript

- Manuelle Konfiguration von TLS auf einem VDA

- Konfigurieren von TLS auf Bereitstellungsgruppen

- SSL für gepoolte VDAs mit der automatischen Registrierung aktivieren

- Problembehandlung

- TLS- und HTML5-Videoumleitung und Browserinhaltsumleitung