VDAでTLS/DTLSを有効にする

Citrix Workspace™アプリとVirtual Delivery Agent(VDA)間のTLS接続を有効にします。これを行うには、以下のタスクを実行する必要があります:

- VDAに証明書をインストールします。 詳しくは、「証明書の要求とインストール」を参照してください

- VDAがインストールされたマシン上でTLSを構成します (便宜上、VDAがインストールされたマシンをここでは「VDA」と呼びます)。 TLS/DTLSを設定するには、Citrix提供のPowerShellスクリプトを使用することを強くお勧めします。 詳しくは、「VDA上のTLS構成:PowerShellスクリプトの使用」を参照してください。 ただし、TLS/DTLSを手動で構成する場合は、「VDA上のTLS構成:手作業による構成」を参照してください。

- VDAが追加されているデリバリーグループでTLSを構成します。これを行うには、StudioでいくつかのPowerShellコマンドレットを実行します。 詳しくは、「デリバリーグループのTLSの構成」を参照してください。

以下の要件および考慮事項があります:

- デリバリーグループおよびVDA上のTLSは、コンポーネントのインストール、サイトの作成、およびマシンカタログとデリバリーグループの作成を行った後で構成します。

- デリバリーグループでTLSを構成するには、Controllerのアクセス規則を変更するための権限が必要です。 すべての管理権限を実行できる管理者には必要な権限が付与されています。

- VDA上のTLSを構成するには、そのマシン上のWindows管理者権限が必要です。

- Machine Creation Services™またはProvisioning ServicesによってプロビジョニングされたプールされたVDAでは、VDAマシンイメージは再起動時にリセットされ、以前のTLS設定は失われます。 VDAを再起動するたびにPowerShellスクリプトを実行して、TLS設定を再構成してください。

TLSを構成したVDAと構成していないVDAを同一デリバリーグループ内で混在させることはできません。 デリバリーグループのTLSを構成する前に、そのグループに属しているすべてのVDA上でTLS構成を完了しておいてください。

VDA上にTLSを構成すると、インストールされているTLS証明書の権限が変更され、その証明書の秘密キーに対する読み取り権限がICA Serviceに付与されます。ICA® Serviceには、以下の情報が提供されます:

-

TLSで使用される証明書ストア内の証明書。

-

TLS接続で使用されるTCPポート番号。

Windowsファイアウォールを使用する環境では、このTCPでの着信接続が許可されている必要があります。 PowerShellスクリプトを使用する場合は、このファイアウォール規則が自動的に構成されます。

-

どのバージョンのTLSプロトコルが許可されるのか。

重要:

CitrixではTLS 1.2以上の使用をお勧めします。 SSLおよび古いバージョンのTLSは非推奨です。

サポートされるTLSプロトコルのバージョンは次の通りです:(低いものから)SSL 3.0、TLS 1.0、TLS 1.1、TLS 1.2、およびTLS 1.3。 サポートされるSSLプロトコルを指定するときは、許可する最低バージョンを指定します。

たとえば、最低バージョンとしてTLS 1.1を指定すると、TLS 1.1、TLS 1.2およびTLS 1.3のプロトコルを使用した接続が許可されます。 最低バージョンとしてSSL 3.0を指定すると、サポートされるSSLプロトコルのすべてのバージョンが許可されます。 最低バージョンとしてTLS 1.3を指定すると、TLS 1.3の接続のみが許可されます。

-

どのTLS暗号の組み合わせが許可されるのか。

暗号の組み合わせにより、この接続において使用する暗号化が選択されます。 クライアントとVDAは、暗号スイートの異なる組み合わせをサポートできます。 クライアント(Citrix Workspaceアプリ)がVDAに接続するときは、そのクライアントがサポートするTLS暗号スイートの一覧をVDAに送信します。VDA側では、構成済みの暗号スイートの独自の一覧内にクライアントのいずれかの暗号スイートと一致するものがあるかどうかがチェックされ、あった場合にのみ接続が確立されます。 一致する暗号スイートがない場合、その接続はVDAにより拒否されます。

VDAは、GOV(ernment)、COM(mercial)、およびALLの3つの暗号の組み合わせ(コンプライアンスモードとも呼ばれます)をサポートします。 確立できる暗号スイートは、WindowsのFIPSモードによっても異なります。WindowsのFIPSモードについては、http://support.microsoft.com/kb/811833を参照してください。 次の表は、各セットの暗号の組み合わせを示しています:

暗号の組み合わせ ALL COM GOV ALL COM GOV FIPSモード オフ オフ オフ On On On TLS_AES_256_GCM_SHA384 X X X X TLS_AES_128_GCM_SHA256 X X X TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 X X X X TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 X X X X TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA X X X X 注:

VDAは、DHEの暗号の組み合わせ(TLS_DHE_RSA_WITH_AES_256_GCM_SHA384、TLS_DHE_RSA_WITH_AES_256_CBC_SHA、TLS_DHE_RSA_WITH_AES_128_GCM_SHA256、TLS_DHE_RSA_WITH_AES_128_CBC_SHAなど)をサポートしていません。 Windowsによって選択された場合、接続は失敗します。

NetScaler Gatewayを使用している場合、バックエンド通信に対する暗号の組み合わせのサポートについては、NetScalerのドキュメントを参照してください。 TLSがサポートする暗号の組み合わせについては、「Citrix ADCアプライアンスで利用可能な暗号」を参照してください。 DTLSがサポートする暗号の組み合わせについては、「DTLS暗号サポート」を参照してください。

証明書の要求とインストール

TLSを使用するには、別名にVDAの完全修飾ドメイン名が含まれる証明書をインストールする必要があります。 証明書は、Citrix Gateway経由ではなく、VDAに直接接続するすべてのクライアントによって信頼される必要があります。 証明書を簡単に展開できない管理対象外デバイスがVDAに接続できるようにするには、NetScaler® Gatewayの展開を検討してください。

Microsoft証明機関を使用して証明書を作成する

クライアントとVDAが信頼されたフォレスト上にあり、そこにMicrosoft証明機関がある場合は、証明書MMCスナップインの証明書登録ウィザードから証明書を取得できます。

- VDAで、MMCコンソールを開き、証明書スナップインを追加します。 プロンプトが表示されたら、[コンピューターアカウント]を選択します。

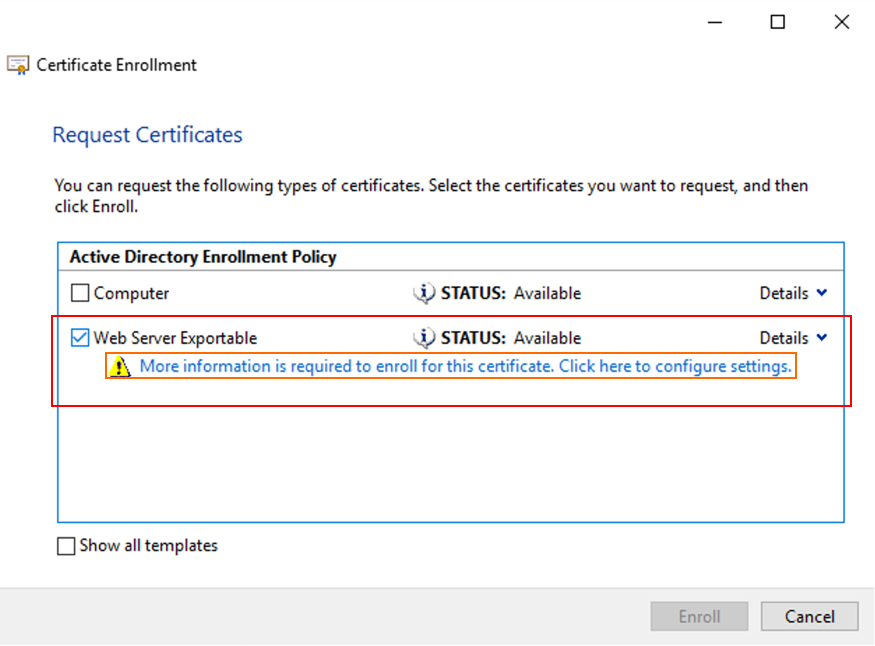

- [個人]>[証明書]を展開し、コンテキストメニューコマンドの[すべてのタスク]>[新しい証明書の要求]を使用します。

- [次へ] をクリックして開始し、[次へ] をクリックして、Active Directoryの登録から証明書を取得していることを確認します。

-

サーバー認証証明書のテンプレートを選択します。 デフォルトのWindowsのComputerまたはWeb Server Exportableの両方が使用できます。 [件名]の値が自動的に入力されるようにテンプレートが設定されている場合は、詳細を指定せずに [登録] をクリックできます。

-

証明書テンプレートの詳細情報を入力するには、[詳細] をクリックし、次の項目を構成します:

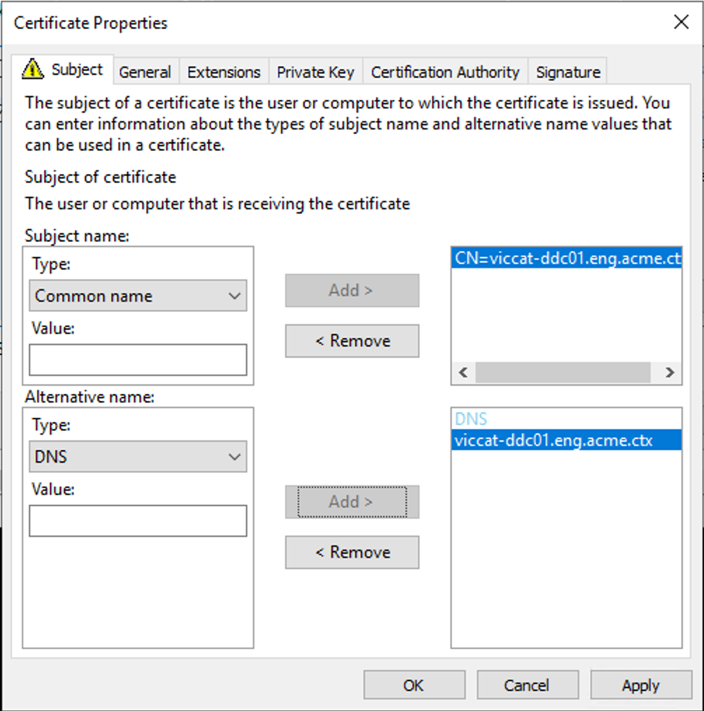

サブジェクト名 — 種類は [共通名] を選択し、VDAの完全修飾ドメイン名を追加します。

代替名 — 種類は [DNS] を選択し、VDAの完全修飾ドメイン名を追加します。

注:

Active Directory証明書サービスの証明書の自動登録を使用して、VDAへの証明書の発行と展開を自動化します。 これについては、「証明書の自動登録を有効にする」で説明されています。

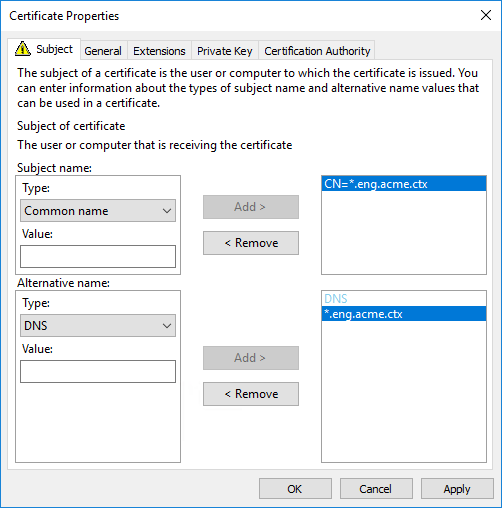

ワイルドカード証明書を使用して、単一の証明書で複数のVDAを保護するように設定できます:

サブジェクト名 — 種類は[共通名]を選択し、VDAの「*.primary.domain」を入力します

別名 — 種類は[DNS]を選択し、VDAの「*.primary.domain」を追加します

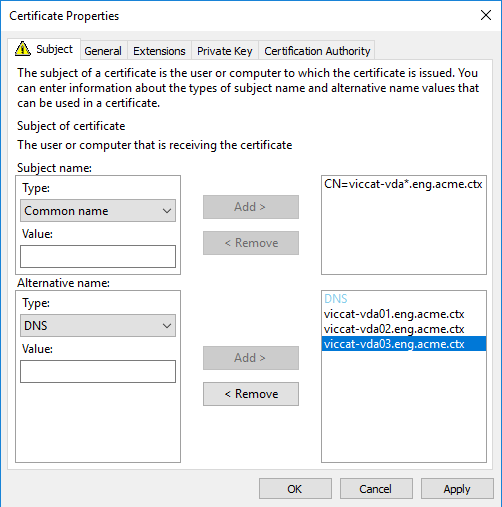

SAN証明書を使用して、単一の証明書で複数の指定のVDAを保護するように設定できます:

サブジェクト名 — 種類は [共通名] を選択し、証明書の使用方法を識別するのに役立つ文字列を入力します。

代替名 — 種類は [DNS] を選択し、各VDAの完全修飾ドメイン名を入力します。 最適なTLSネゴシエーションを確保するために、代替名の数を最小限にします。

注:

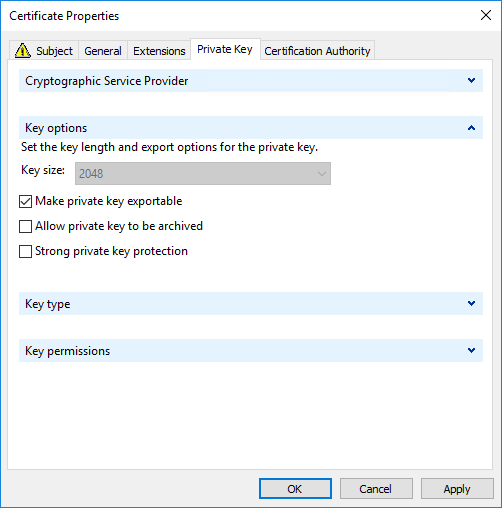

ワイルドカード証明書とSAN証明書の両方で、[秘密キー] タブの [秘密キーをエクスポート可能にする] をオンにする必要があります:

VDA上のTLS構成:PowerShellスクリプトの使用

証明書ストアの[ローカルコンピューター]>[個人]>[証明書]領域にあるTLS証明書をインストールします。 その場所に複数の証明書が存在する場合は、証明書の拇印をPowerShellスクリプトに指定します。

注:

PowerShellスクリプトは、XenAppおよびXenDesktop 7.15 LTSRから、VDAの完全修飾ドメイン名に基づいて正しい証明書を検索します。 VDAの完全修飾ドメイン名に1つの証明書のみが存在する場合は、拇印を指定する必要はありません。

VDA上でEnable-VdaSSL.ps1スクリプトを実行すると、そのVDAでのTLSリスナーを有効または無効にできます。 このスクリプトは、インストールメディアのSupport > Tools > SslSupportフォルダーにあります。

TLSを有効にすると、DHEの暗号の組み合わせは無効になります。 ECDHEの暗号の組み合わせは影響を受けません。

TLSを有効にすると、スクリプトは指定されたTCPポートの既存のWindowsファイアウォール規則をすべて無効にします。 その後、ICAサービスがTLS TCPおよびUDPポートでのみ着信接続を受け入れることを許可する新しい規則を追加します。 また、スクリプトにより以下のWindowsファイアウォール規則が無効になります:

- Citrix ICA(デフォルトで1494)

- Citrix CGP(デフォルトで2598)

- Citrix WebSocket(デフォルトで8008)

ユーザーはTLSまたはDTLSを使用した場合にのみ接続できるようになります。 TLSまたはDTLSを使用しないと、ICA/HDX、セッション画面を保持したICA/HDX、WebSocketを介したHDXを使用することはできません。

注:

DTLSは、ICA/HDXのUDPでのオーディオリアルタイムトランスポート、またはICA/HDX Framehawkではサポートされていません。

「ネットワークポート」を参照してください。

このスクリプト内には、以下の構文および使用例が記載されています。Notepad++などのツールを使用してこれらを参照できます。

重要:

EnableまたはDisableパラメーターとCertificateThumbPrintパラメーターを指定します。 その他のパラメーターはオプションです。

構文

Enable-VdaSSL {-Enable | -Disable} -CertificateThumbPrint "<thumbprint>" [-SSLPort <port>] [-SSLMinVersion "<min-ssl-version>"] [-SSLCipherSuite"\<suite>"]

| パラメーター | 説明 |

|---|---|

| Enable | TLSリスナーをVDA上にインストールして有効にします。 このパラメーターまたはDisableパラメーターのいずれかを指定する必要があります。 |

| 無効化 | VDA上のTLSリスナーを無効にします。 このパラメーターまたはEnableパラメーターのいずれかを指定する必要があります。 このパラメーターを指定した場合、ほかのパラメーターは無視されます。 |

| CertificateThumbPrint “ |

証明書ストア内のTLS証明書の拇印を二重引用符で囲んで指定します。 スクリプトは、指定された拇印によって使用する証明書を選択します。 このパラメーターを省略すると、不正な証明書が選択されます。 |

| SSLPort |

TLSポート指定します。 デフォルト: 443 |

| SSLMinVersion “ |

許可されるTLSプロトコルの最低バージョンを二重引用符で囲んで指定します。 有効な値は次のとおりです:SSL_3.0、TLS_1.0(デフォルト)、TLS_1.1、TLS_1.2、およびTLS_1.3。 TLS_1.3にはWindows 11またはWindows Server 2022以降が必要です。 |

| SSLCipherSuite “ |

TLS暗号スイートを二重引用符で囲んで指定します。 使用できる値は、「GOV」、「COM」、および「ALL」(デフォルト)です。 |

例

次のスクリプトでは、TLSプロトコルバージョン値をインストールして有効にします。 拇印(この例の場合、「12345678987654321」)を指定して、使用する証明書を選択します。

Enable-VdaSSL -Enable -CertificateThumbPrint "12345678987654321"

次のスクリプトでは、TLSリスナーをインストールして有効化し、TLSポートとして400、暗号スイートGOV、およびSSLプロトコルの最低バージョンとしてTLS 1.2を設定します。 拇印(この例の場合、「12345678987654321」)を指定して、使用する証明書を選択します。

Enable-VdaSSL -Enable

-CertificateThumbPrint "12345678987654321"

-SSLPort 400 -SSLMinVersion "TLS_1.2"

-SSLCipherSuite "All"

次のスクリプトでは、VDA上のTLSリスナーを無効にします。

Enable-VdaSSL -Disable

VDA上のTLS構成:手作業による構成

VDA上のTLSを手作業で構成するには、TLS証明書の秘密キーに対する読み取り権限をVDA上のNT SERVICE\PorticaService(WindowsシングルセッションOS対応VDAの場合)またはNT SERVICE\TermService(WindowsマルチセッションOS対応VDAの場合)に付与します。 VDAがインストールされたマシン上で、以下の手順を行います:

手順1: Microsoft管理コンソール(MMC)を起動します:[スタート]>[ファイル名を指定して実行]> mmc.exe。

手順2: MMCに証明書スナップインを追加します。

- [ファイル]>[スナップインの追加と削除] の順に選択します。

- [証明書] を選択して [追加] をクリックします。

- [このスナップインで管理する証明書]で[コンピューターアカウント]をクリックし、[次へ]をクリックします。

- [このスナップインで管理するコンピューター]で[ローカルコンピューター]をクリックし、[完了]をクリックします。

手順3: コンソールツリーの [証明書(ローカルコンピューター)]>[個人]>[証明書] で証明書を右クリックして、[すべてのタスク]>[秘密キーの管理] の順に選択します。

手順4.アクセス制御リストエディターで[(FriendlyName)プライベートキーのアクセス許可]ダイアログボックスが開きます。ここで(FriendlyName)は、TLS証明書の名前です。 以下のいずれかのサービスを追加して、[読み取り]アクセスを許可します。

- WindowsシングルセッションOS対応VDAでは「PORTICASERVICE」

- WindowsマルチセッションOS対応VDAでは「TERMSERVICE」

手順5. インストールされたTLS証明書をダブルクリックします。 [証明書]ダイアログボックスの [詳細] タブをクリックして、一番下までスクロールします。 [拇印] をクリックします。

手順6. regeditを実行して、HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\Wds\icawdを開きます。

- SSL Thumbprintキーを編集して、TLS証明書の拇印の値をバイナリ値にコピーします。 [バイナリ値の編集]ダイアログボックスでは、不明な項目(「0000」や特殊文字など)は無視して構いません。

- SSLEnabledキーを編集して、DWORD値を1に変更します (このDWORD値を0にするとSSLが無効になります)。

-

このレジストリパスでは、必要に応じて以下のデフォルト値を変更できます。

SSLPortのDWORD値 – SSLポート番号。 デフォルト:443。

SSLMinVersionのDWORD値 – 1 = SSL 3.0、2 = TLS 1.0、3 = TLS 1.1、4 = TLS 1.2、5 = TLS 1.3。 デフォルト:2(TLS 1.0)。

SSLCipherSuiteのDWORD値 – 1 = GOV、2 = COM、3 = ALL。 デフォルト:3(ALL)。

手順7. デフォルトの443以外のTLS TCPポートおよびUDPポートを使用する場合は、そのポートがWindowsファイアウォールで開放されていることを確認します。 (Windowsファイアウォールで受信規則を作成するときは、[接続を許可する]および[有効]が選択されていることを確認してください)。

手順8. ほかのアプリケーションやサービスなど(IISなど)がそのTLS TCPポートを使用していないことを確認します。

手順9. マルチセッションVDAの場合は、変更を適用するためのマシンを再起動します。 (シングルセッションVDAマシンを再起動する必要はありません。)

手順10. 接続の問題を回避するために、VDAでサポートされている暗号の組み合わせの優先順位が最優先になるように、Windowsの暗号の組み合わせの設定を変更します。

重要:

以下で概説するグループポリシーの変更は、システムの再起動後にのみ有効になります。

MCSまたはPVSでプロビジョニングされた非永続セッションホストを使用している場合は、マスターイメージでこれらの設定を適用する必要があります。

オプション1:

グループポリシーエディターを使用して、[コンピューターの構成]>[ポリシー]>[管理用テンプレート]>[ネットワーク]>[SSL構成設定]>[SSL暗号の順位]と移動します。 次の暗号の組み合わせが一覧の先頭にあることを確認します:

TLS_AES_256_GCM_SHA384_P384

TLS_AES_256_GCM_SHA384_P256

TLS_AES_128_GCM_SHA256_P384

TLS_AES_128_GCM_SHA256_P256

TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384_P384

TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384_P256

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P384

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P256

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA_P384

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA_P256

<!--NeedCopy-->

注:

TLS_AES_256_GCM_SHA384およびTLS_AES_128_GCM_SHA256は、Windows 11およびWindows Server 2022以降にのみ適用されます。 古いオペレーティングシステムを使用している場合は、これらの暗号の組み合わせを一覧に含めないでください。

一覧表示されている暗号の組み合わせでは、「curve25519」が選択されないように、楕円曲線P384またはP256も指定されていることに注意してください。 FIPSモードは、「curve25519」の使用を妨げません。

一覧から暗号の組み合わせを削除する必要はありません。 これらの設定はシステム全体に適用されるため、暗号の組み合わせを削除する場合は、セッションホストで実行されているアプリケーションやサービスでその暗号の組み合わせが必要ないことを確認する必要があります。

オプション2:

グループポリシーエディターを使用して、[コンピューターの構成]>[ポリシー]>[管理用テンプレート]>[ネットワーク]>[SSL構成設定]>[SSL暗号の順位]と移動します。 次の暗号の組み合わせが一覧の先頭にあることを確認します:

TLS_AES_256_GCM_SHA384

TLS_AES_128_GCM_SHA256

TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA

<!--NeedCopy-->

注:

TLS_AES_256_GCM_SHA384およびTLS_AES_128_GCM_SHA256は、Windows 11およびWindows Server 2022以降にのみ適用されます。 古いオペレーティングシステムを使用している場合は、これらの暗号の組み合わせを一覧に含めないでください。

一覧から暗号の組み合わせを削除する必要はありません。 これらの設定はシステム全体に適用されるため、暗号の組み合わせを削除する場合は、セッションホストで実行されているアプリケーションやサービスでその暗号の組み合わせが必要ないことを確認する必要があります。

グループポリシーエディターを使用して、[コンピューターの構成]>[ポリシー]>[管理用テンプレート]>[ネットワーク]>[SSL構成設定]>[ECC曲線の順位]と移動します。 設定を有効にして、次の曲線を一覧に含めます:

NistP384

NistP256

<!--NeedCopy-->

注:

これにより、「curve25519」が選択されなくなります。 FIPSモードは、「curve25519」の使用を妨げません。

VDAは、暗号の組み合わせを、グループポリシーの一覧と選択されたコンプライアンスモード(COM、GOVまたはALL)の一覧の両方に表示されている場合のみ選択します。 また、暗号の組み合わせは、クライアント(Citrix Workspaceアプリ)が送信する一覧にも記載されている必要があります。

デリバリーグループのTLSの構成

TLS接続を構成したVDAを含んでいるすべてのデリバリーグループで、以下の手順を行います。

- StudioからPowerShellコンソールを開きます。

- Get-BrokerAccessPolicyRule -DesktopGroupName ‘<delivery-group-name>’ | Set-BrokerAccessPolicyRule -HdxSslEnabled $trueを実行します。

- Set-BrokerSite -DnsResolutionEnabled $trueを実行します。

自動登録を使用してプールされたVDAのSSLを有効にする

プールされたVDAを使用する場合、マスターイメージに証明書を追加すると、すべてのVDAが同じイメージを共有します。 ワイルドカード証明書を使用することもできますが、欠点は、いずれかのVDAが侵害された場合、この権限が高い証明書ではすべてのVDAに属するHDX™接続が危険にさらされることになるという点です。

代わりに、Microsoft Active Directory証明書サービスを活用し、グループポリシーを使用して証明書を自動的にプロビジョニングするという安全な方法もあります。 VDAの起動スクリプトを使用して、新しい証明書を動的にプロビジョニングし、VDAへのSSLを有効にすることができます。

このアプローチは、シングルセッションのデスクトップVDAに対してのみ機能することに注意してください。 マルチセッションVDAの場合、証明書が自動的にプロビジョニングされる前に、ICAリスナーが起動プロセス中に早めに起動されます。

Active Directory証明書サービスは内部のエンタープライズ証明機関を使用するため、すべてのWindowsインストールで自動的に信頼されるわけではありません。 クライアントが企業によって管理され、ドメインフォレストの一部である場合、信頼されているCA証明書はグループポリシーを使用して自動的に配布できます。 BYODやその他のドメイン非参加デバイスの場合は、信頼できるCA証明書を他のメカニズム(ダウンロードリンクの提供など)でユーザーに配布するか、NetScaler Gatewayを使用する必要があります。

証明書の自動登録を有効にする

まず、エンタープライズCAを提供するVDAドメインフォレスト内のサーバーに「Active Directory証明書サービス」の役割がインストールされていることを確認します。そうでない場合、自動登録は実行できません。

VDAは起動のたびに証明書要求を送信するため、これによりエンタープライズCAに通常よりもかなり高い負荷がかかる可能性があることに注意してください。 負荷に対応するためにCAサーバーに十分なCPUとメモリを割り当て、実稼働環境に移行する前にラボ環境で展開のスケーラビリティをテストしてください。

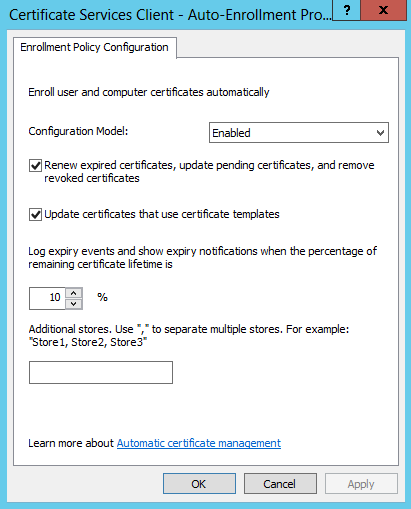

グループポリシー管理エディターで、SSLが有効になっているプールされたVDAを含む組織単位に適用する新しいポリシーを次のように作成します:

- コンピューター構成 -> ポリシー -> Windowsの設定 -> セキュリティの設定 -> 公開キーのポリシーの順に展開します

- 「証明書サービスクライアント - 自動登録ポリシー」オブジェクトのプロパティを編集します

- 以下のスクリーンショットに示すように設定します。

- 自動証明書要求コンテナを右クリックし、[新規] - > [自動証明書要求…]を選択します

- 自動証明書要求セットアップウィザードで、[次へ]をクリックします

- コンピューター証明書テンプレートが選択されていることを確認し、[次へ]をクリックします

- [完了]をクリックします

Windowsマスターイメージの準備

製品インストールメディアのSupport\Tools\SslSupportフォルダーにある「Enable-VdaSsl.ps1」スクリプトをVDAマスターイメージにコピーします。 マスターイメージには、HDX SSL接続に使用される証明書が含まれていないことに注意してください。 証明書は、MCSまたはPVSマシンカタログの作成時にプロビジョニングされます。 次に、以下のように新しいスケジュールされたタスクを作成します(スケジュールされたタスクを今すぐ実行しないでください):

-

タスクスケジューラを開きます。

-

[Actions]ペインで、[Create Task…]を押します

-

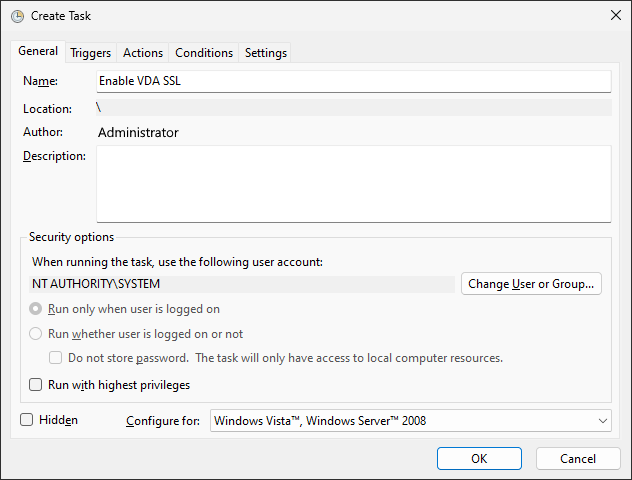

全般タブで次の操作を実行します:

-

名前を入力します(例:

VDA SSLを有効にする) -

[ユーザーまたはグループの変更…]をクリックし、ユーザーまたはグループの選択ダイアログボックスで

SYSTEMと入力してOKをクリックします

-

-

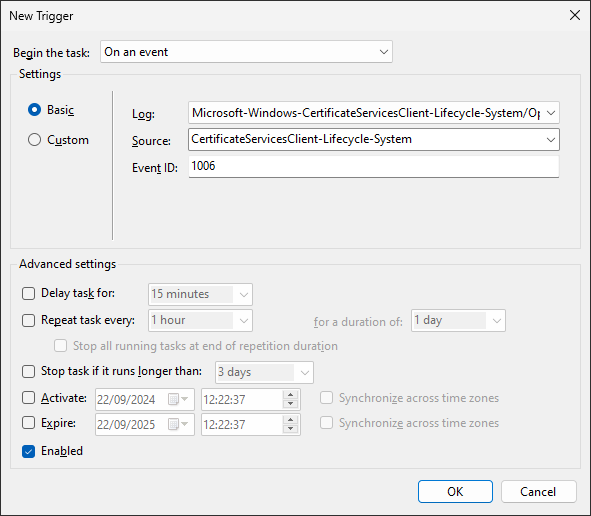

[トリガー]タブを選択します

-

[新規…]をクリックします。 新しいトリガーダイアログで、以下を実行します:

-

Begin the taskをOn an eventに設定します

-

LogをMicrosoft-Windows-CertificateServicesClient-Lifecycle-System/Operationalに設定します

-

SourceをMicrosoft-Windows-CertificateServicesClient-Lifecycle-Systemに設定します

-

Event IDを

1006に設定します -

トリガーを保存するには、OKをクリックします

-

-

[アクション]タブを選択します

-

[新規…]をクリックします

-

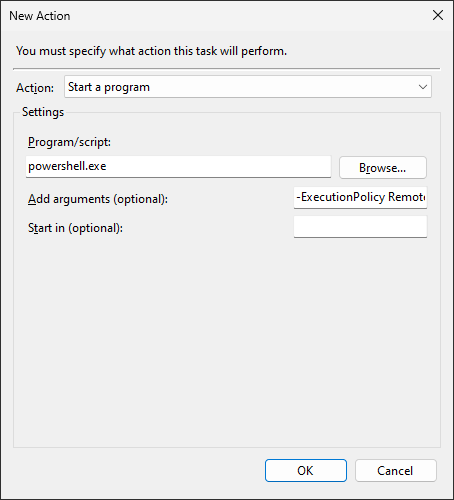

新しいアクションダイアログで、以下を実行します:

-

[アクション]を[プログラムの開始]に設定します

-

プログラム/スクリプトフィールドに、

powershell.exeと入力します -

[引数の追加]フィールドに、PowerShellスクリプトへのパスを含めて、「

-ExecutionPolicy RemoteSigned Enable-VdaSsl.ps1 -Enable -Confirm:$False」と入力します。 -

[OK]を押してアクションを保存します

-

-

タスクを保存するには、OKを押してください

トラブルシューティング

接続エラーが発生した場合は、VDAのシステムイベントログを確認してください。

Windows向けCitrix WorkspaceアプリでTLS関連の接続エラーが発生した場合は、Desktop Viewerを無効にしてから接続を再試行してください。 接続エラーは解決されないままでも、TLSの問題についての情報が表示される場合があります。 たとえば、証明機関に証明書を要求したときに正しくないテンプレートを使用したなどがあります。

HDXアダプティブトランスポートを使用するほとんどの構成は、DTLSで正常に機能します(最新バージョンのCitrix Workspaceアプリ、Citrix Gateway、およびVDAを使用するDTLSなど)。 Citrix WorkspaceアプリとCitrix Gatewayとの間でDTLSを使用する構成、およびCitrix GatewayとVDAとの間でDTLSを使用する構成には、追加で操作が必要な場合があります。

次の場合は、追加で操作が必要になります。

- HDXアダプティブトランスポートおよびDTLSをサポートするCitrix Receiverバージョン:Receiver for Windows(4.7、4.8、4.9)、Receiver for Mac(12.5、12.6、12.7)、Receiver for iOS(7.2、7.3.x)、またはReceiver for Linux(13.7)

および、次のいずれかにも該当する場合:

-

Citrix GatewayバージョンでVDAへのDTLSがサポートされていますが、VDAバージョンでDTLS(バージョン7.15以前)がサポートされていません。

-

VDAバージョンでDTLS(バージョン7.16以降)がサポートされていますが、Citrix GatewayバージョンでVDAへのDTLSがサポートされていません。

Citrix Receiver™からの接続が失敗しないようにするには、次のいずれかを実行します:

- Citrix Receiverを、Receiver for Windows Version 4.10以降、Receiver for Mac 12.8以降、またはReceiver for iOS Version 7.5以降に更新します。または、

- Citrix Gatewayを、VDAへのDTLSをサポートしているバージョンに更新します。または、

- VDAをバージョン7.16以降に更新します。または、

- VDAでDTLSを無効にします。または、

- HDXアダプティブトランスポートを無効にします。

注:

Receiver for Linux用の適切な更新プログラムは、まだ利用できません。 Receiver for Android(バージョン3.12.3)は、HDXアダプティブトランスポート、およびCitrix Gatewayを介したDTLSをサポートしていないため、影響を受けません。

VDAでDTLSを無効にするには、VDAファイアウォール構成を変更してUDPポート443を無効にします。 「ネットワークポート」を参照してください。

TLSおよびHTML5ビデオリダイレクション、およびブラウザーコンテンツリダイレクト

HTML5ビデオリダイレクションおよびブラウザーコンテンツリダイレクトを使用して、HTTPS Webサイトをリダイレクトできます。 これらのWebサイトに挿入されたJavaScriptは、VDAで動作するCitrix HDX HTML5ビデオリダイレクトサービスへのTLS接続を確立する必要があります。 これを達成するために、HTML5ビデオリダイレクトサービスはVDAの証明書ストアで2つのカスタム証明書を生成します。 このサービスを停止すると、証明書が削除されます。

HTML5ビデオリダイレクションポリシーはデフォルトで無効になっています。

Webブラウザーコンテンツリダイレクトは、デフォルトで有効になっています。

HTML5ビデオリダイレクトについて詳しくは、「マルチメディアのポリシー設定」を参照してください。