-

-

Grupos de identidad de diferentes tipos de unión de identidad de máquinas

-

Servicio independiente Citrix Secure Ticketing Authority (STA) de Cloud Connector

-

-

Integrar Citrix Virtual Apps and Desktops con Citrix Gateway

-

Habilitar TLS en los controladores de entrega

-

Comunicación WebSocket entre el VDA y el Delivery Controller™

-

-

-

-

Comparar, priorizar, modelar y solucionar problemas de directivas

-

-

Hacer copia de seguridad o migrar la configuración

-

Copia de seguridad y restauración mediante la herramienta de configuración automatizada

-

Mejores prácticas para realizar copias de seguridad y restaurar

-

Cmdlets de herramientas de configuración automatizada para la migración

-

Cmdlets de herramientas de configuración automatizada para realizar copias de seguridad y restaurar

-

Solucionar problemas con Configuración automatizada e información adicional

-

Recopilar rastreos de Citrix Diagnostic Facility (CDF) durante el inicio del sistema

-

Servicio de actualización de versiones de VDA (VUS) de Citrix - Tech Preview

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Habilitar TLS en los controladores de entrega

De forma predeterminada, tanto HTTP como HTTPS están habilitados. HTTPS usa un certificado autofirmado con el FQDN del servidor como nombre común, en el cual no confían StoreFront™ ni los exploradores web.

Para habilitar TLS en un Delivery Controller™, debe:

-

Obtenga, instale y registre un certificado de servidor en todos los controladores de entrega. Para obtener más detalles, consulte Solicitud e instalación de un certificado.

-

Configurar un puerto con el certificado TLS. Para obtener más detalles, consulte Instalación de un certificado.

- Habilitar HTTPS para el servicio de monitorización.

-

Forzar el tráfico HTTPS deshabilitando HTTP. Para obtener más detalles, consulte Aplicar solo tráfico HTTPSAplicar solo tráfico HTTPS.

- Si lo quiere, puede cambiar los puertos que Controller utiliza para escuchar el tráfico HTTP y HTTPS. Para obtener más detalles, consulte Cambiar puertos HTTP o HTTPS.

Solicitar e instalar un certificado

Para utilizar TLS, debe instalar un certificado cuyo nombre común o nombre alternativo del sujeto coincida con el FQDN del servidor. Si está utilizando un balanceador de carga delante de los controladores de entrega, incluya los FQDN del servidor y del balanceador de carga como nombres alternativos del sujeto. Para obtener más información, consulte Certificados. Para que StoreFront se conecte al Delivery Controller, debe utilizar un algoritmo de firma digital RSA. StoreFront no admite certificados que utilicen el algoritmo ECDSA.

Configurar el puerto de escucha SSL/TLS

Si el componente IIS de Windows está instalado en el mismo servidor que se instala como parte de Web Studio y Director, puede configurar TLS mediante IIS. Para obtener más información, consulte Habilitar TLS en Web Studio y Director. De lo contrario, para configurar el certificado mediante PowerShell:

-

Para comprobar si hay un certificado existente enlazado, abra un símbolo del sistema y ejecute

netsh http show sslcert:netsh http show sslcert <!--NeedCopy--> -

Si existe un enlace, elimínelo.

netsh http delete sslcert ipport=0.0.0.0:443 <!--NeedCopy-->Reemplazar

0.0.0.0:443con una dirección IP y un puerto específicos si había uno especificado en el enlace existente. -

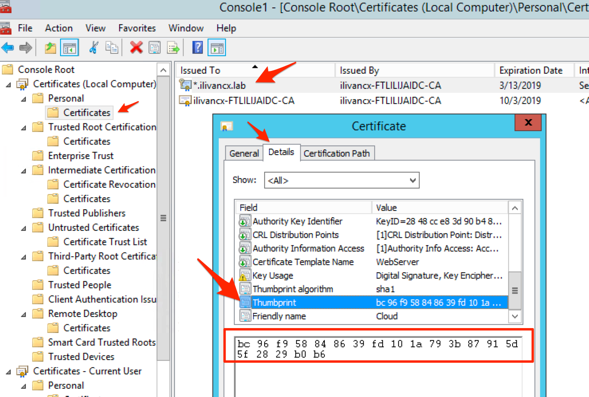

Encuentra la huella digital del certificado que instalaste anteriormente. Para ver la huella digital, abra Administrar certificados de equipo, busque el certificado, ábralo y vaya a la ficha Detalles.

Alternativamente, puede utilizar PowerShell. Por ejemplo, el siguiente script busca un certificado cuyo nombre común coincida con el nombre de host del servidor e imprime la miniatura:

$HostName = ([System.Net.Dns]::GetHostByName(($env:computerName))).Hostname $Thumbprint = (Get-ChildItem -Path Cert:\LocalMachine\My | Where-Object {$_.Subject -match ("CN=" + $HostName)}).Thumbprint -join ';' Write-Host -Object "Certificate Thumbprint for $($HostName): $($Thumbprint)" -Foreground Yellow <!--NeedCopy-->Si el nombre común del certificado no coincide con los nombres de host, esto fallará. Si hay varios certificados para el nombre de host, esto devuelve varias huellas digitales concatenadas entre sí y debe elegir la huella digital adecuada.

El siguiente ejemplo busca un certificado por nombre descriptivo:

$friendlyName = "My certificate name" $Thumbprint = (Get-ChildItem -Path Cert:\LocalMachine\My | Where-Object {$_.FriendlyName -eq $friendlyNam}).Thumbprint -join ';' Write-Host -Object "Certificate Thumbprint for $friendlyName: $($Thumbprint)" -Foreground Yellow <!--NeedCopy-->Si hay varios certificados con el nombre descriptivo especificado, esto devuelve varias huellas digitales concatenadas entre sí y debe elegir la huella digital adecuada.

-

Para enlazar el certificado al puerto, utilice el comando

netsh http add sslcert:netsh http add sslcert ipport=[IP address]:443 certhash=[certificate hash] appid=[application GUID] disablelegacytls=enable <!--NeedCopy-->-

ipportespecifica la dirección IP y el puerto. El uso de 0.0.0.0:443 aplica esto a todas las direcciones IP. En su lugar, puede especificar una dirección IP específica. -

appid- un GUID arbitrario utilizado para identificar la aplicación que agregó el enlace. Puede utilizar cualquier GUID válido, por ejemplo{91fe7386-e0c2-471b-a252-1e0a805febac}. -

disabledlegacytls=enable- deshabilita las versiones heredadas de TLS. Este parámetro está disponible en Windows 2022 y versiones superiores. Windows 2022 deshabilita TLS 1.0 y 1.1. En Windows 2025 esto no es necesario, puesto que TLS 1.0 y 1.1 están deshabilitados de forma predeterminada.

Por ejemplo, ejecute el siguiente comando para enlazar el certificado con la huella digital

bc96f958848639fd101a793b87915d5f2829b0b6al puerto443en todas las direcciones IP:netsh http add sslcert ipport=0.0.0.0:443 certhash=bc96f958848639fd101a793b87915d5f2829b0b6 appid={91fe7386-e0c2-471b-a252-1e0a805febac} disablelegacytls=enable <!--NeedCopy--> -

Una vez habilitado HTTPS, debe configurar todas las implementaciones de implementaciones de StoreFront y las puertas de enlace de Netscaler para que utilicen HTTPS en lugar de HTTP al conectarse al Delivery Controller.

Configurar la API OData del servicio de monitorización para HTTPS

El servicio de supervisión proporciona API OData v3 y v4 para permitir que Citrix® y aplicaciones de terceros consulten datos. Director se conecta al servicio de monitoreo mediante la API OData V3. Para configurar las API de monitorización OData para HTTPS, complete los siguientes pasos:

-

Ejecute el siguiente PowerShell:

$serviceGroup = Get-ConfigRegisteredServiceInstance -ServiceType Monitor | Select -First 1 ServiceGroupUid Remove-ConfigServiceGroup -ServiceGroupUid $serviceGroup.ServiceGroupUid & 'C:\Program Files\Citrix\Monitor\Service\citrix.monitor.exe' -ConfigureFirewall -RequireODataTls –OdataPort 443 -RequireODataSdkTls –OdataSdkPort 443 get-MonitorServiceInstance | register-ConfigServiceInstance Get-ConfigRegisteredServiceInstance -ServiceType Config | Reset-MonitorServiceGroupMembership <!--NeedCopy--> -

Abra el archivo

C:\Archivos de programa\Citrix\Monitor\Service\Citrix.Monitor.exe.Configcon un editor de texto. Encuentra el elemento<add key="owin:baseAddress" value="http://localhost/citrix/monitor/odata/v4" />y cámbialo a<add key="owin:baseAddress" value="https://localhost/citrix/monitor/odata/v4" />.

Configurar conjuntos de cifrado

La lista de orden de suites de cifrado debe incluir las suites de cifrado TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384o TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 (o ambas); y estas suites de cifrado deben preceder a cualquier suite de cifrado TLS_DHE_.

- Usando el Editor de directivas de grupo de Microsoft, vaya a Configuración del equipo > Plantillas administrativas > Red > Opciones de configuración SSL.

- Modifique la directiva “Orden de conjuntos de cifrado SSL”. De manera predeterminada, esta directiva está establecida en “No configurada”. Habilite esta directiva.

- Ordene los conjuntos de cifrado; quite aquellos conjuntos que no quiera usar.

Asegúrese de que TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384o TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 preceda a cualquier conjunto de cifrado TLS_DHE_.

En Microsoft Learn, consulte también Configuración del orden del conjunto de cifrado TLS.

Solo aplicar el tráfico HTTPS

Se recomienda configurar el servicio XML para ignorar el tráfico HTTP.

- Ejecutar

regedit - Abra

HKLM\Software\Citrix\DesktopServer\ - Cree un nuevo valor DWORD con el nombre

XmlServicesEnableNonSsly configúrelo en 0. - Reinicie el servicio del broker.

Hay un valor DWORD de registro correspondiente XmlServicesEnableSsl que puede crear para ignorar el tráfico HTTPS. Compruebe que no está establecido en 0.

Cambiar puertos HTTP o HTTPS

De forma predeterminada, el XML Service en el Controller escucha en los puertos 80 para el tráfico HTTP y 443 para el tráfico HTTPS. Aunque se pueden utilizar otros puertos distintos de los predeterminados, tenga en cuenta los riesgos de seguridad que implica la exposición de un Controller a redes que no son de confianza. Antes que cambiar los valores predeterminados, es preferible implementar un servidor de StoreFront independiente.

Para cambiar los puertos HTTP o HTTPS predeterminados que usa el Controller, ejecute el comando siguiente en Studio:

BrokerService.exe -StoreFrontPort <http-port> -StoreFrontTlsPort <https-port>

<!--NeedCopy-->

donde <http-port> es el número de puerto para el tráfico HTTP y <https-port> es el número de puerto para el tráfico HTTPS.

Nota:

Después de cambiar de un puerto, Studio puede mostrar un mensaje acerca de la actualización y la compatibilidad de licencias. Para resolver el problema, vuelva a registrar las instancias de servicio mediante esta secuencia de cmdlet de PowerShell:

Get-ConfigRegisteredServiceInstance -ServiceType Broker -Binding XML_HTTPS |

Unregister-ConfigRegisteredServiceInstance

Get-BrokerServiceInstance | where Binding -eq "XML_HTTPS" |

Register-ConfigServiceInstance

<!--NeedCopy-->

Compartir

Compartir

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.