Préparation à l’inscription d’appareils et à la mise à disposition de ressources

Important :

Avant de commencer, assurez-vous de terminer toutes les tâches décrites dans la section Intégration et configuration des ressources.

Tenez vos utilisateurs informés des changements à venir. Consultez Welcome to your Citrix User Adoption Kit.

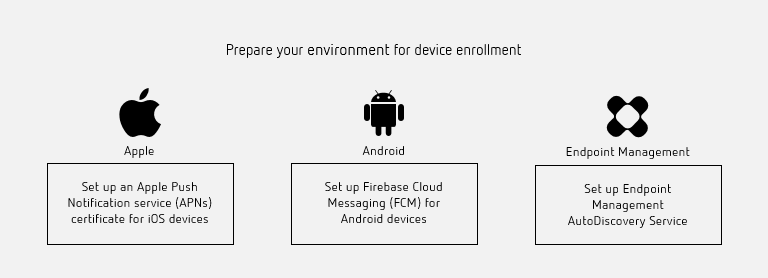

Citrix Endpoint Management prend en charge diverses options d’inscription. Cet article traite de la configuration de base requise pour permettre l’inscription de tous les appareils pris en charge. Le diagramme suivant résume la configuration de base.

Pour obtenir une liste des appareils pris en charge, consultez la section Systèmes d’exploitation d’appareils pris en charge.

Configurer un certificat Apple Push Notification Service (APNS) pour les appareils iOS

Important :

La prise en charge par Apple du protocole binaire hérité du service Apple Push Notification prend fin le 31 mars 2021. Apple recommande d’utiliser à la place l’API du fournisseur APNs basé sur HTTP/2. À partir de la version 20.1.0, Citrix Endpoint Management prend en charge l’API HTTP/2. Pour plus d’informations, consultez « Apple Push Notification Service Update » dans https://developer.apple.com/. Pour obtenir de l’aide sur la vérification de la connectivité à APNs, consultez la section Tests de connectivité.

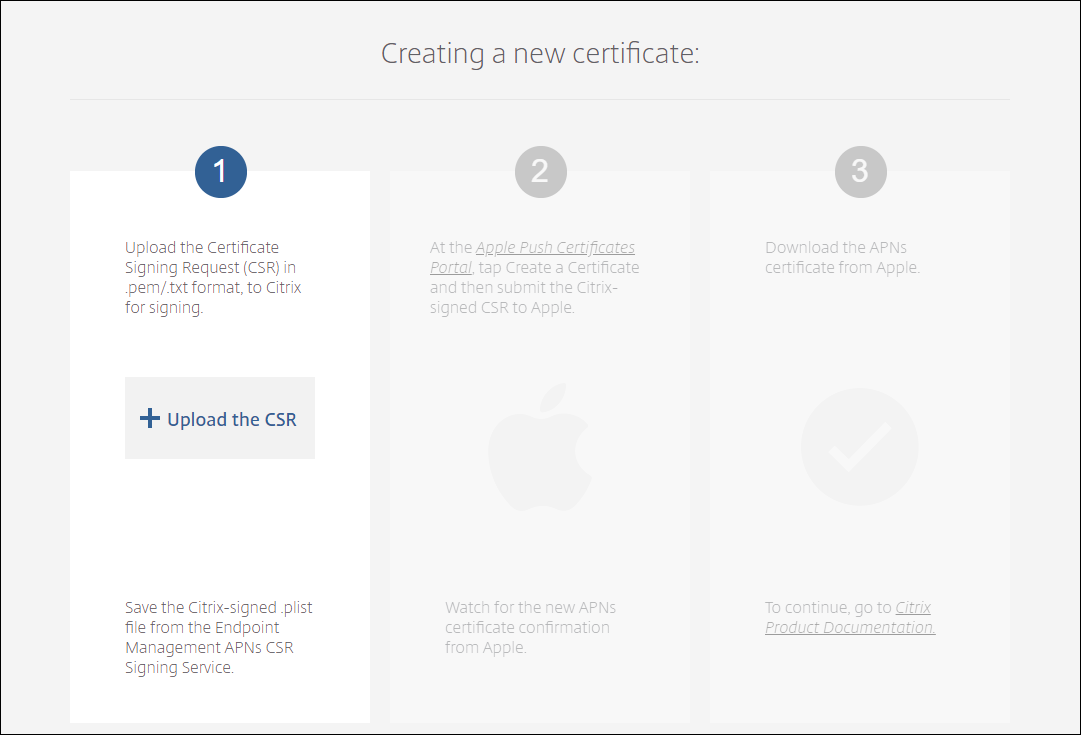

Pour inscrire et gérer des appareils iOS, Citrix Endpoint Management requiert un certificat Apple Push Notification Service (APNS). Citrix Endpoint Management requiert également un certificat APNS pour les notifications push pour Citrix Secure Mail pour iOS.

-

L’obtention d’un certificat Apple nécessite un identifiant Apple ID et un compte de développeur. Pour de plus amples informations, consultez le site Web Apple Developer Program.

-

Pour obtenir un certificat APNS et l’importer dans Citrix Endpoint Management, consultez la section Certificats APNS.

-

Pour plus d’informations sur Citrix Endpoint Management et APNS, consultez Notifications push pour Citrix Secure Mail pour iOS.

Configurer Firebase Cloud Messaging (FCM) pour les appareils Android

Firebase Cloud Messaging (FCM) permet de contrôler quand et comment les appareils Android se connectent au service Citrix Endpoint Management. Toute action de sécurité ou commande de déploiement déclenche une notification push. La notification invite les utilisateurs à se reconnecter à Citrix Endpoint Management.

-

La configuration de FCM nécessite la configuration de votre compte Google. Pour créer des informations d’identification Google Play, consultez la section Gérer les informations de votre compte développeur. Vous utilisez également Google Play pour ajouter, acheter et approuver des applications en vue de les déployer sur l’espace Android Entreprise d’un appareil. Vous pouvez utiliser Google Play pour déployer des applications Android privées, des applications tierces et publiques.

-

Pour configurer FCM, consultez la section Firebase Cloud Messaging.

Configurer la détection automatique Citrix Endpoint Management

Le service de détection automatique simplifie le processus d’inscription pour les utilisateurs via la détection d’URL basée sur une adresse e-mail. Le service de détection automatique fournit des fonctionnalités telles que la vérification de l’inscription, le certificate pinning, ainsi que des avantages supplémentaires pour les clients Citrix Workspace. Le service, hébergé dans Citrix Cloud, joue un rôle important dans la plupart des déploiements Citrix Endpoint Management.

Avec le service de détection automatique, les utilisateurs :

- Peuvent utiliser leurs informations d’identification de réseau d’entreprise pour inscrire leurs appareils.

- N’ont pas besoin d’entrer les détails sur l’adresse du serveur Citrix Endpoint Management.

- Entrent leur nom d’utilisateur au format UPN (nom d’utilisateur principal). Par exemple,

user@mycompany.com.

Nous vous recommandons d’utiliser le service de détection automatique pour les environnements à haute sécurité. Le service de détection automatique prend en charge le certificate pinning de clé publique, qui empêche les attaques « man-in-the-middle ». Le certificate pinning garantit que le certificat signé par votre entreprise est utilisé lorsque les clients Citrix communiquent avec Citrix Endpoint Management. Pour configurer les certificate pinnings pour vos sites Citrix Endpoint Management, contactez le support Citrix. Pour plus d’informations, consultez la section Certificate pinning.

Pour accéder au service de détection automatique, accédez à https://adsui.cloud.com (commercial).

Logiciels requis

- Le nouveau service de détection automatique dans Citrix Cloud requiert la dernière version de Citrix Secure Hub :

- Pour iOS, Citrix Secure Hub version 21.6.0 ou ultérieure

-

Pour Android, Citrix Secure Hub version 21.8.5 ou ultérieure

Les appareils exécutés sur des versions antérieures de Citrix Secure Hub peuvent rencontrer des interruptions de service.

-

Pour accéder au nouveau service de détection automatique, vous devez disposer d’un compte d’administrateur Citrix Cloud avec un accès complet. Le service de détection automatique ne prend pas en charge les comptes d’administrateur disposant d’un accès personnalisé. Si vous n’avez pas de compte, consultez Ouvrir un compte Citrix Cloud.

Citrix a migré tous les enregistrements de détection automatique existants vers Citrix Cloud sans interruption de service. Les enregistrements migrés n’apparaissent pas automatiquement dans la nouvelle console. Vous devez récupérer les domaines dans le nouveau service de détection automatique pour prouver la propriété. Pour plus d’informations, consultez l’article CTX312339.

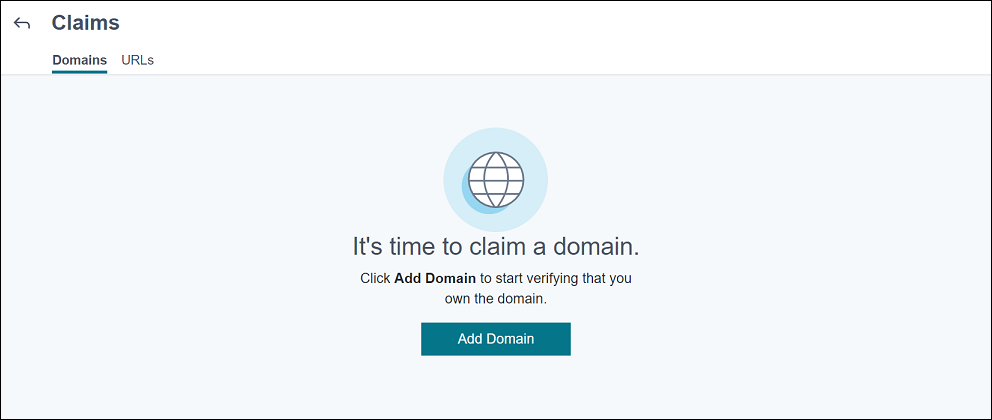

- Avant de commencer à utiliser le service de détection automatique pour vos déploiements Citrix Endpoint Management, vérifiez et revendiquez votre domaine. Vous pouvez revendiquer jusqu’à 10 domaines. La revendication associe le domaine vérifié au service de détection automatique. Pour revendiquer plus de 10 domaines, ouvrez un ticket SRE ou contactez le support technique Citrix.

- Utilisez le paramètre Port MAM au lieu de Nom de domaine complet NetScaler Gateway pour diriger le trafic MAM vers votre centre de données. Si vous entrez un nom de domaine complet avec le port de votre instance NetScaler Gateway, la machine client utilise la configuration du paramètre Port MAM.

- Si un bloqueur de publicités empêche l’ouverture du site, assurez-vous de désactiver le bloqueur de publicités pour l’ensemble du site Web.

Revendiquer un domaine

-

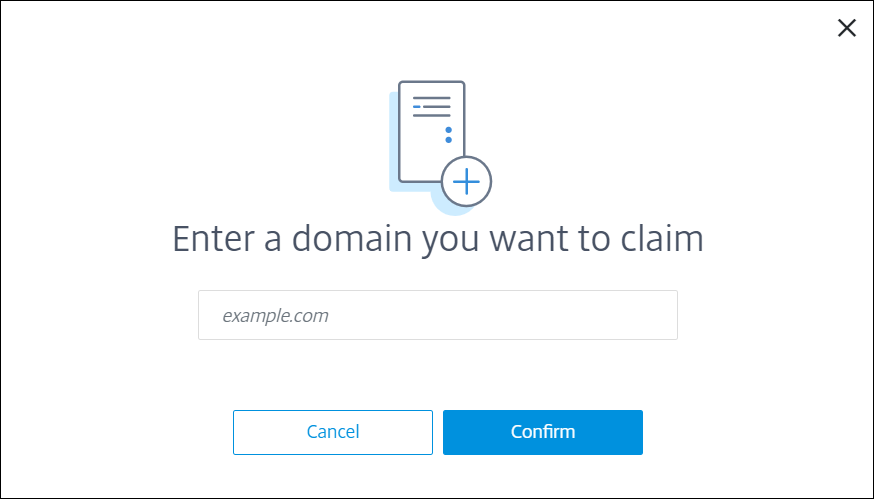

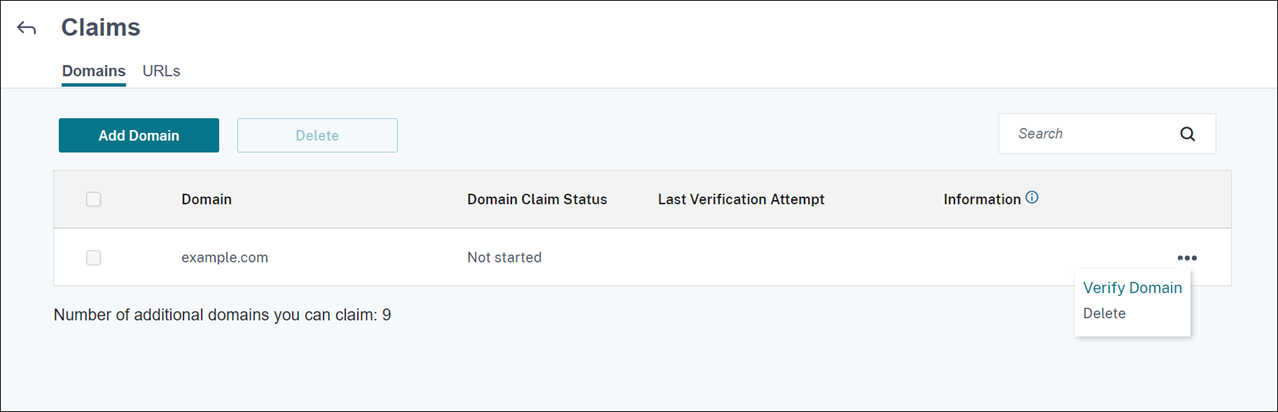

Sous l’onglet Revendications > Domaines, cliquez sur Ajouter un domaine.

-

Dans la boîte de dialogue qui s’affiche, entrez le nom de domaine de votre environnement Citrix Endpoint Management et cliquez sur Confirmer. Votre domaine apparaît dans Revendications > Domaines.

-

Dans le domaine que vous avez ajouté, cliquez sur le menu des points de suspension et sélectionnez Vérifier le domaine pour démarrer le processus de vérification. La page Vérifier votre domaine s’affiche.

-

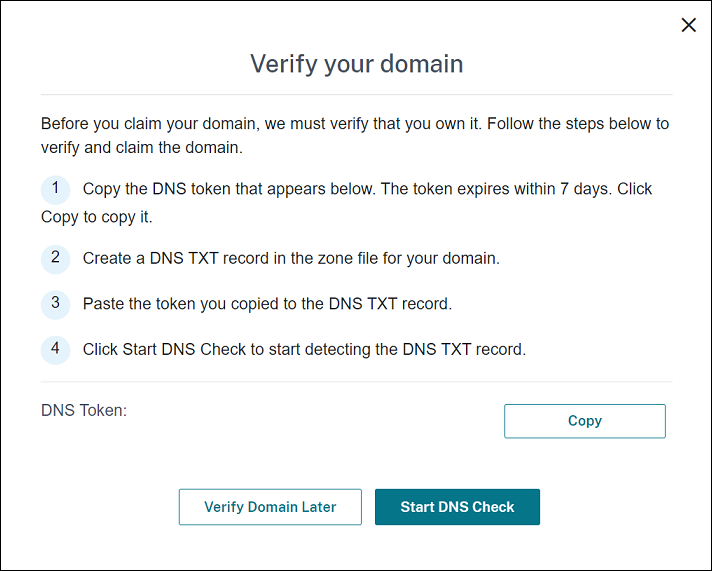

Sur la page Vérifier votre domaine, suivez les instructions pour vérifier que vous êtes propriétaire du domaine.

-

Cliquez sur Copier pour copier le jeton DNS dans le Presse-papiers.

-

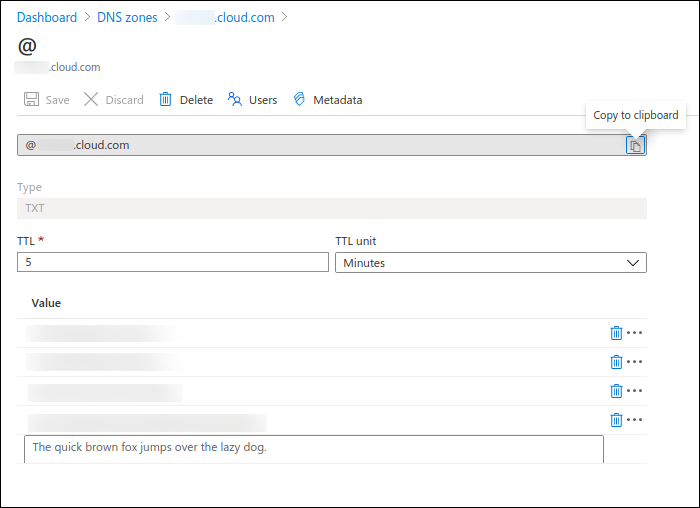

Créez un enregistrement TXT DNS dans le fichier zone de votre domaine. Pour ce faire, accédez au portail hébergeur de domaine et ajoutez le jeton DNS que vous avez copié.

La capture d’écran suivante montre un portail hébergeur de domaine. Votre portail peut sembler différent.

-

Dans Citrix Cloud, sur la page Vérifier votre domaine, cliquez sur Démarrer vérification de DNS pour commencer à détecter votre enregistrement TXT DNS. Si vous souhaitez vérifier le domaine ultérieurement, cliquez sur Vérifier le domaine ultérieurement.

Le processus de vérification prend généralement environ une heure. Cependant, la réponse peut prendre jusqu’à deux jours. Vous pouvez vous déconnecter et vous reconnecter lors de la vérification de l’état.

Une fois la configuration terminée, l’état de votre domaine passe de En attente à Vérifié.

-

-

Après avoir revendiqué votre domaine, entrez les informations relatives au service de détection automatique. Cliquez sur le menu des points de suspension du domaine que vous avez ajouté, puis cliquez sur Ajouter des informations sur Citrix Endpoint Management. La page Informations sur le service de détection automatique s’affiche.

-

Entrez les informations suivantes, puis cliquez sur Enregistrer.

-

Nom de domaine complet du serveur Citrix Endpoint Management : entrez le nom de domaine complet du serveur Citrix Endpoint Management. Par exemple :

example.xm.cloud.com. Ce paramètre est utilisé pour le trafic de contrôle MDM et MAM. -

Nom de domaine complet de NetScaler Gateway : entrez le nom de domaine complet de NetScaler Gateway, sous la forme FQDN ou FQDN:port. Par exemple :

example.com. Ce paramètre permet de diriger le trafic MAM vers votre centre de données. Pour les déploiements MDM exclusif, laissez ce champ vide.Remarque :

Citrix vous recommande d’utiliser le paramètre Port MAM au lieu de Nom de domaine complet de NetScaler Gateway pour contrôler le trafic MAM. Si vous entrez un nom de domaine complet avec le port de votre instance NetScaler Gateway, la machine client utilise la configuration du paramètre Port MAM.

-

Nom de l’instance : entrez le nom de l’instance du serveur Citrix Endpoint Management que vous avez configuré précédemment. Si vous ne connaissez pas le nom de votre instance, laissez la valeur par défaut zdm.

-

Port MDM : entrez le port utilisé pour le trafic de contrôle MDM et l’inscription MDM. Pour les services basés sur le cloud, la valeur par défaut est 443.

-

Port MAM : entrez le port utilisé pour le trafic de contrôle MAM, l’inscription MAM, l’inscription iOS et l’énumération des applications. Pour les services basés sur le cloud, la valeur par défaut est 8443.

-

Demander la détection automatique pour les appareils Windows

Si vous prévoyez d’inscrire des appareils Windows, procédez comme suit :

-

Contactez le support Citrix et créez une demande de support pour activer la détection automatique de Windows.

-

Obtenez un certificat SSL non générique, signé publiquement pour

enterpriseenrollment.mycompany.com. La partiemycompany.comest le domaine qui contient les comptes que les utilisateurs utilisent pour s’inscrire. Joignez le certificat SSL au format .pfx et son mot de passe à la demande de support créée à l’étape précédente.Pour utiliser plusieurs domaines pour inscrire des appareils Windows, vous pouvez également utiliser un certificat multi-domaines avec la structure suivante :

- Un SubjectDN avec un CN (nom commun) qui spécifie le domaine principal qu’il sert (par exemple, enterpriseenrollment.masociété1.com).

- Les SAN appropriés pour les domaines restants (par exemple, enterpriseenrollment.masociété2.com, enterpriseenrollment.masociété3.com, etc).

-

Créez un nom canonique (CNAME) dans votre DNS et mappez l’adresse de votre certificat SSL (enterpriseenrollment.masociété.com) vers autodisc.xm.cloud.com.

Lorsqu’un utilisateur d’appareil Windows s’inscrit à l’aide d’un UPN, le serveur d’inscription Citrix :

- fournit les détails de votre serveur Citrix Endpoint Management.

- indique à l’appareil de demander un certificat valide à Citrix Endpoint Management.

À ce stade, vous pouvez inscrire tous les appareils pris en charge. Passez à la section suivante pour préparer la mise à disposition de ressources aux appareils.

Intégrer avec l’accès conditionnel Azure AD

Vous pouvez configurer Citrix Endpoint Management pour appliquer la prise en charge de l’accès conditionnel Azure AD aux applications Office 365. Cette fonctionnalité vous permet de déployer la méthodologie Zero Trust pour les utilisateurs d’appareils lors du déploiement d’applications Office 365. Vous pouvez utiliser l’état de l’appareil, l’indice de risque, l’emplacement et les protections des appareils pour appliquer des actions automatisées et définir l’accès aux applications Office 365 sur les appareils Android Enterprise et iOS gérés.

Pour appliquer la conformité des appareils Azure AD, vous devez configurer des stratégies d’accès conditionnel pour les applications Office 365 individuelles. Vous pouvez restreindre l’accès des utilisateurs à des applications Office 365 spécifiques sur des appareils non gérés et non conformes et autoriser l’accès aux applications individuelles uniquement sur des appareils gérés et conformes.

Logiciels requis

- Pour cette intégration, vous devez disposer d’un abonnement Azure AD Premium valide, y compris les licences Intune et Microsoft Office 365.

- Citrix Secure Hub version 21.4.0 et ultérieure

- Configurez Azure AD en tant que fournisseur d’identité (IdP) dans Citrix Cloud, puis définissez l’identité Citrix comme type d’IdP pour Citrix Endpoint Management. Pour de plus amples informations, consultez la section Authentification avec Azure Active Directory via Citrix Cloud.

- Donnez votre consentement à l’application AAD multi-locataire Citrix pour permettre aux applications mobiles de s’authentifier auprès de l’application cliente AAD. Ceci est nécessaire uniquement si l’administrateur global Azure a défini la valeur Les utilisateurs peuvent inscrire des applications sur Non. Configurez ce paramètre dans le portail Azure sous Azure Active Directory > Utilisateurs > Paramètres utilisateur. Pour donner votre consentement, consultez la section Configurer Citrix Endpoint Management pour la gestion de la conformité Azure AD.

- Installez l’application Microsoft Authenticator sur l’appareil avant de démarrer le processus d’enregistrement d’appareil Azure AD.

- Pour la plate-forme Android Enterprise, configurez une application de navigateur Web comme application de magasin public requise.

- Désactivez les paramètres de sécurité par défaut dans la console Azure AD. Lorsque vous démarrez la configuration Azure AD, vous remplacez les paramètres de sécurité par défaut par des stratégies d’accès conditionnel Azure AD plus granulaires. Pour plus d’informations sur les valeurs par défaut de sécurité, veuillez consulter la documentation Microsoft.

Configurer la conformité des appareils via des stratégies d’accès conditionnel Azure AD

Les étapes générales pour configurer la conformité des appareils via les stratégies d’accès conditionnel Azure AD sont les suivantes :

-

Configuration de Citrix Endpoint Management :

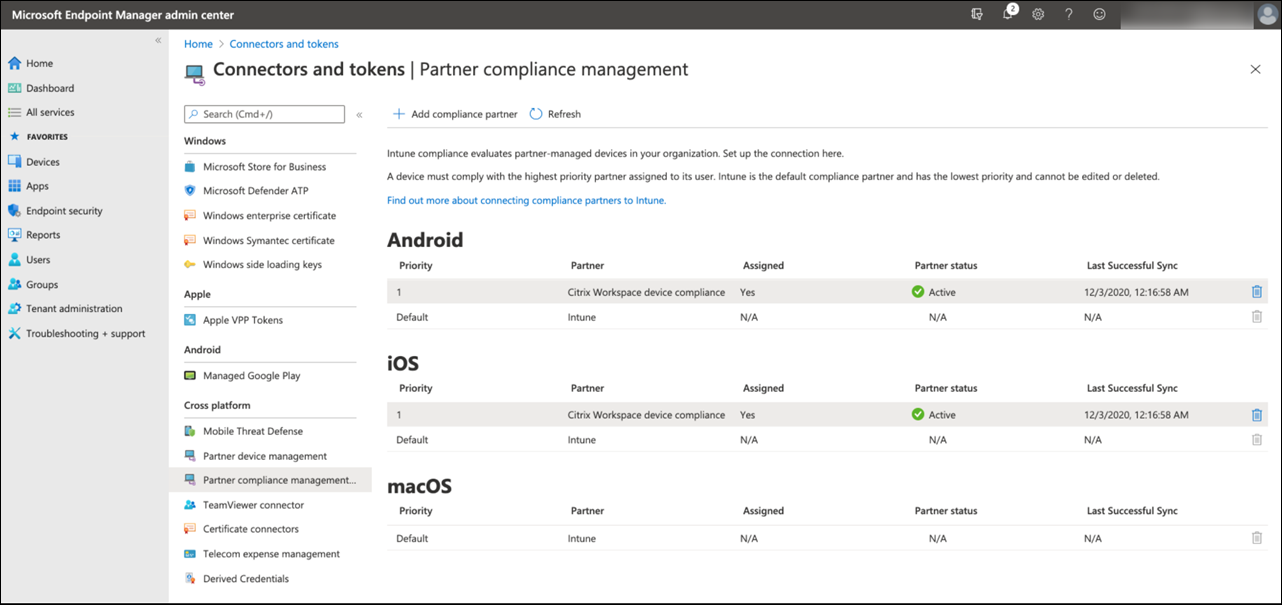

- Dans le centre d’administration Microsoft Endpoint Manager, ajoutez la conformité des appareils Citrix Workspace en tant que partenaire de conformité pour chaque plate-forme d’appareil et attribuez des groupes d’utilisateurs.

- Dans Citrix Endpoint Management, synchronisez les informations à partir du centre d’administration Microsoft Endpoint Manager.

-

Configuration Azure AD : dans le portail Azure AD, définissez des stratégies d’accès conditionnel pour les applications Office 365 individuelles.

- Configuration de Citrix Endpoint Management : après avoir configuré les stratégies d’accès conditionnel pour les applications Office 365, ajoutez l’application Microsoft Authenticator et les applications Office 365 en tant qu’applications de magasin d’applications public dans Citrix Endpoint Management. Attribuez ces applications publiques au groupe de mise à disposition et définissez-les comme applications requises.

Configurer Citrix Endpoint Management pour la gestion de la conformité Azure AD

-

Connectez-vous au centre d’administration Microsoft Endpoint Manager et accédez à Tenant administration > Connectors and tokens > Device compliance management (Administration des clients > Connecteurs et jetons > Gestion de la conformité des appareils). Cliquez sur Add compliance partner (Ajouter un partenaire de conformité) et choisissez Citrix Workspace Device Compliance (Conformité des appareils Citrix Workspace) comme partenaire de conformité pour chaque plate-forme d’appareil. Ensuite, attribuez des groupes d’utilisateurs.

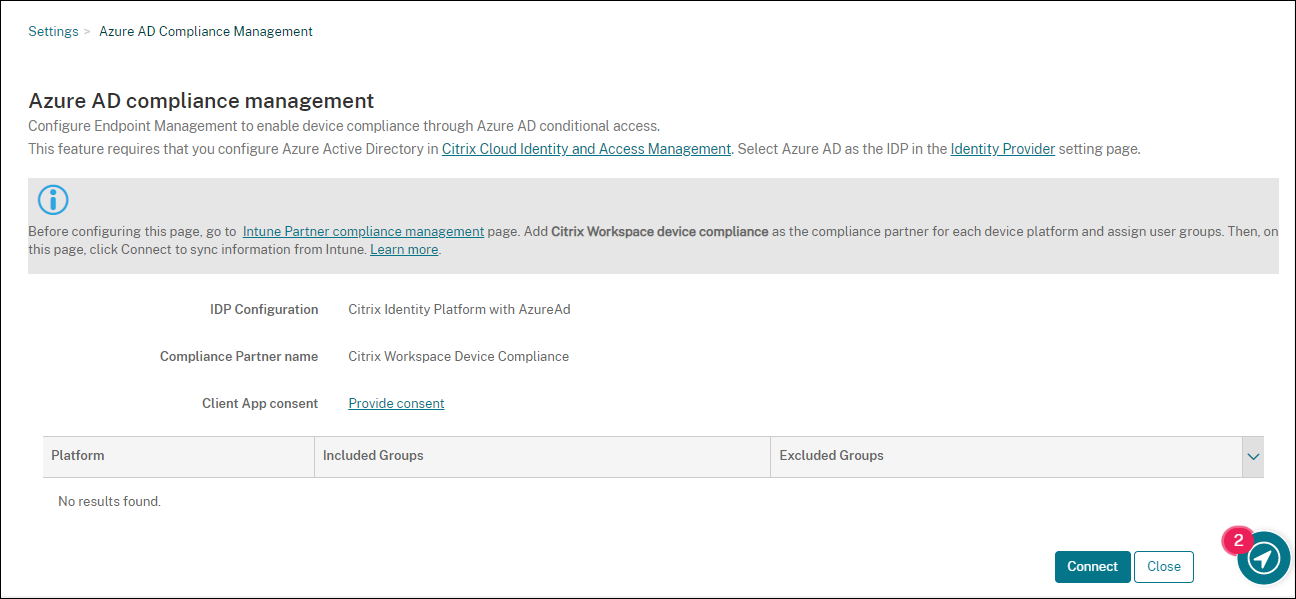

- Dans Citrix Endpoint Management, accédez à Paramètres > Gestion de la conformité aux normes Azure AD.

- Si vous le souhaitez, vous pouvez définir un consentement global afin que les utilisateurs n’aient pas besoin de fournir leur consentement sur chaque appareil. En regard de l’accord de l’application cliente, cliquez sur Donner mon accord. Entrez vos informations d’identification d’administrateur général Azure AD et suivez les invites pour fournir un consentement global pour les applications clientes.

-

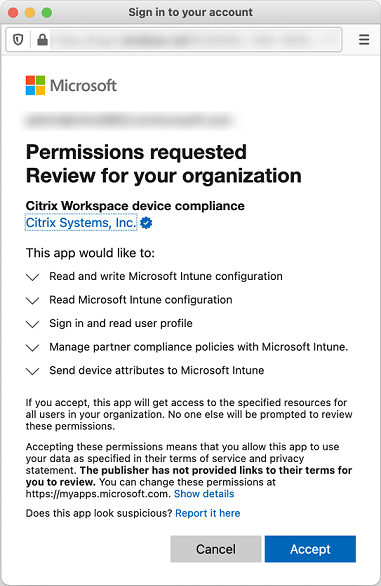

Cliquez sur Se connecter pour synchroniser les informations à partir du centre d’administration Microsoft Endpoint Manager.

Une boîte de dialogue vous invite à accepter les autorisations pour cette configuration. Cliquez sur Accepter. Une fois la configuration terminée, les plates-formes d’appareils synchronisées apparaissent dans la liste.

Configurer les stratégies d’accès conditionnel dans Azure AD

Dans le portail Azure AD, configurez des stratégies d’accès conditionnel pour les applications Office 365 afin d’appliquer la conformité des appareils. Accédez à Appareils > Accès conditionnel > Stratégies > Nouvelle stratégie. Pour plus d’informations, consultez la documentation de Microsoft.

Pour configurer la conformité des appareils pour les applications gérées Intune :

- Configurer les applications gérées par Intune pour les distribuer sur les appareils

- Exiger des applications clientes approuvées

- Exiger une stratégie de protection des applications et une application cliente approuvée pour l’accès aux applications cloud

Configurer des applications dans Citrix Endpoint Management

Après avoir configuré les stratégies d’accès conditionnel pour les applications Office 365, ajoutez l’application Microsoft Authenticator et les applications Office 365 en tant qu’applications de magasin d’applications public dans Citrix Endpoint Management. Attribuez ces applications publiques au groupe de mise à disposition et définissez-les comme applications requises. Pour plus d’informations, consultez la section Ajouter une application d’un magasin d’applications public.

Workflow d’authentification utilisateur

- Un nouvel utilisateur doit inscrire un appareil sur Citrix Endpoint Management à l’aide des informations d’identification Azure AD. Les utilisateurs qui étaient précédemment inscrits avec des informations d’identification Azure AD, n’ont pas besoin de réinscrire leurs appareils.

- Citrix Endpoint Management envoie Microsoft Authenticator et les applications Office 365 configurées sur un appareil en tant qu’applications requises. Si vous avez configuré une application de navigateur Web comme application de magasin public requise pour la plate-forme Android, Citrix Endpoint Management l’envoie également sur la machine utilisateur.

- Citrix Secure Hub installe et affiche automatiquement toutes les applications gérées via Citrix Endpoint Management.

- Lorsqu’un utilisateur tente de se connecter à une application Office 365 disponible, l’appareil invite l’utilisateur à appuyer sur le lien d’inscription Azure AD pour démarrer le processus d’inscription.

- Une fois que l’utilisateur appuie sur le lien d’inscription, l’application Microsoft Authenticator s’ouvre. L’utilisateur entre les informations d’identification Azure AD et accepte les conditions d’inscription de l’appareil. Ensuite, l’application Microsoft Authenticator se ferme et Citrix Secure Hub s’ouvre de nouveau.

-

Citrix Secure Hub affiche un message indiquant que l’inscription des appareils Azure AD est terminée. L’utilisateur peut désormais utiliser les applications Microsoft pour accéder à ses ressources cloud.

Une fois l’inscription terminée, Azure AD marque l’appareil comme géré et conforme dans la console.

Stratégies d’appareil par défaut et applications de productivité mobiles

Si vous intégrez Citrix Endpoint Management à partir de la version 19.5.0 ou version ultérieure, nous préconfigurons quelques stratégies d’appareil et applications de productivité mobiles. Cette configuration vous permet de :

- Déployer immédiatement des fonctionnalités de base sur les appareils

- Commencer par les configurations de base recommandées pour un espace de travail sécurisé

Pour les plates-formes Android, Android Enterprise, iOS, macOS et Windows Desktop/Tablet, votre site contient les stratégies d’appareil préconfigurées suivantes :

-

Stratégie de code secret : la stratégie de code secret est définie sur Activé et tous les paramètres de code secret sont activés par défaut.

-

Stratégie d’inventaire des applications : la stratégie d’inventaire des applications est définie sur Activé.

-

Stratégies de restrictions : la stratégie de restrictions est définie sur Activé et tous les paramètres de restrictions sont activés par défaut.

Ces stratégies se trouvent dans le groupe de mise à disposition AllUsers, qui contient tous les utilisateurs Active Directory et locaux. Nous vous recommandons d’utiliser le groupe de mise à disposition AllUsers uniquement pour les tests initiaux. Ensuite, créez vos propres groupes de mise à disposition et désactivez le groupe de mise à disposition AllUsers. Vous pouvez réutiliser les stratégies et les applications préconfigurées dans vos groupes de mise à disposition.

Toutes les stratégies d’appareil Citrix Endpoint Management sont documentées sous Stratégies d’appareil. Cet article contient des informations sur l’utilisation de la console pour modifier les stratégies d’appareil. Pour plus d’informations sur certaines stratégies d’appareil couramment utilisées, consultez la section Stratégies d’appareil et cas d’utilisation.

Pour les plates-formes iOS et Android, votre site contient les applications de productivité mobiles préconfigurées suivantes :

- Citrix Secure Mail

- Citrix Secure Web

- Citrix Files

Ces applications se trouvent dans le groupe de mise à disposition AllUsers.

Pour de plus amples informations, consultez la section À propos des applications de productivité mobiles.

Poursuivre la configuration Citrix Endpoint Management

Une fois que vous avez terminé la configuration de base pour l’inscription de l’appareil, la manière dont vous configurez Citrix Endpoint Management varie considérablement en fonction de vos cas d’utilisation. Par exemple :

- Quelles sont vos exigences en matière de sécurité et comment souhaitez-vous équilibrer ces exigences avec l’expérience utilisateur ?

- Quelles plates-formes d’appareils prenez-vous en charge ?

- Les utilisateurs possèdent-ils leurs appareils ou utilisent-ils des appareils appartenant à l’entreprise ?

- Quelles stratégies souhaitez-vous transmettre aux appareils ?

- Quels types d’applications proposez-vous aux utilisateurs ?

Cette section vous aide à naviguer parmi les nombreux choix de configuration en vous dirigeant vers les articles de documentation.

Lorsque vous terminez la configuration sur des sites tiers, notez les informations et leur emplacement à des fins de référence lors de la configuration des paramètres de la console Citrix Endpoint Management.

-

Sécurité et authentification. Citrix Endpoint Management utilise les certificats pour établir des connexions sécurisées et authentifier les utilisateurs. Citrix fournit des certificats génériques pour votre instance Citrix Endpoint Management.

-

Pour plus d’informations sur les composants d’authentification et les configurations recommandées par niveau de sécurité, consultez la section « Concepts avancés » dans l’article Authentification. Consultez également Sécurité et expérience utilisateur.

-

Pour une présentation des composants d’authentification utilisés lors des opérations Citrix Endpoint Management, consultez la section Certificats et authentification.

-

Vous pouvez choisir parmi les types d’authentification suivants. La configuration de l’authentification inclut des tâches dans les consoles Citrix Endpoint Management et NetScaler Gateway.

-

Pour la mise à disposition de certificats aux utilisateurs, configurez les éléments suivants :

-

Modes d’inscription sécurisée. Les modes d’inscription sécurisée des appareils spécifient les types d’informations d’identification et les étapes d’inscription des utilisateurs requis pour que les utilisateurs inscrivent leurs appareils dans Citrix Endpoint Management. Pour de plus amples informations, consultez la section Configurer les modes d’inscription sécurisée.

-

Pour permettre aux utilisateurs de s’authentifier à l’aide d’informations d’identification Azure Active Directory, consultez la section Authentification avec Azure Active Directory via Citrix Cloud.

-

-

Inscription d’appareils

- Des programmes sont disponibles pour inscrire un grand nombre d’appareils :

-

Pour inscrire des appareils Android, créez un compte d’administrateur Android Enterprise. Consultez Android Enterprise. Ou consultez Ancienne version d’Android Enterprise pour clients Google Workspace.

- Vous pouvez utiliser des invitations d’inscription ou envoyer des notifications pour l’inscription.

- Pour plus d’informations sur l’inscription, consultez la section Gestion d’appareils et les articles associés.

-

Stratégies et gestion d’appareil

-

Stratégies d’appareil (MDM). Toutes les stratégies d’appareil Citrix Endpoint Management sont documentées sous Stratégies d’appareil. Pour plus d’informations sur certaines stratégies d’appareil couramment utilisées, consultez la section Stratégies d’appareil et cas d’utilisation.

-

Propriétés du client. Les propriétés du client contiennent des informations qui sont fournies directement à Citrix Secure Hub sur les appareils des utilisateurs. Consultez Propriétés du client et Propriétés du client Citrix Endpoint Management.

-

Groupes de mise à disposition. Pour un exemple de cas d’utilisation lié à des groupes de mise à disposition, consultez les sections Communautés d’utilisateurs et Ajouter un groupe de mise à disposition.

-

-

Préparer le déploiement d’application

-

Pour plus d’informations sur les applications prises en charge par Citrix Endpoint Management, consultez la section Ajouter des applications.

-

Vous pouvez gérer les licences d’applications iOS à l’aide de l’achat en volume d’Apple. Pour de plus amples informations, consultez la section Achat en volume d’Apple.

-

Vous pouvez utiliser Citrix Endpoint Management pour déployer des iBooks que vous obtenez via l’achat en volume d’Apple. Voir Ajouter un média.

-

Citrix fournit des applications de productivité mobiles, notamment Citrix Secure Mail et Citrix Secure Web. Consultez la section À propos des applications de productivité mobiles.

-

Au lieu de Citrix Secure Mail, vous pouvez mettre à disposition des appareils une messagerie native. Consultez :

-

Pour permettre aux utilisateurs de transférer en toute sécurité des documents et des données vers les applications Microsoft Office 365, consultez les sections Autoriser l’interaction sécurisée avec les applications Office 365 et Stratégie Office.

-

Pour des informations générales sur les stratégies des applications, consultez la section Stratégies d’application et scénarios de cas d’utilisation.

-

Le MDX Toolkit est une technologie d’encapsulation d’application qui prépare les applications d’entreprise en vue de les déployer en toute sécurité avec Citrix Endpoint Management. Le SDK MAM remplace l’outil MDX Toolkit. Le MDX Toolkit devrait atteindre la fin de son cycle de vie en juillet 2023.

Pour plus d’informations sur le SDK MAM, consultez la section Présentation du SDK MAM.

-

Pour plus d’informations sur les applications, consultez les autres articles sous Ajouter des applications.

-

-

La fonctionnalité de contrôle d’accès basé sur rôle (RBAC) de Citrix Endpoint Management vous permet d’attribuer des rôles prédéfinis ou un ensemble d’autorisations aux utilisateurs et aux groupes. Ces autorisations contrôlent le niveau d’accès des utilisateurs aux fonctions du système. Pour plus d’informations, consultez la section Configurer des rôles avec RBAC.

-

Vous créez des actions automatisées dans Citrix Endpoint Management pour spécifier des actions à prendre suite à des événements, à certaines propriétés ou à la présence d’applications sur les appareils utilisateur. Pour plus d’informations, consultez la section Actions automatisées.

Dans cet article

- Configurer un certificat Apple Push Notification Service (APNS) pour les appareils iOS

- Configurer Firebase Cloud Messaging (FCM) pour les appareils Android

- Configurer la détection automatique Citrix Endpoint Management

- Intégrer avec l’accès conditionnel Azure AD

- Stratégies d’appareil par défaut et applications de productivité mobiles

- Poursuivre la configuration Citrix Endpoint Management