Vorbereitung zum Registrieren von Geräten und Bereitstellen von Ressourcen

Wichtig:

Bevor Sie fortfahren, müssen Sie alle Schritte ausführen, die unter Onboarding und Einrichten von Ressourcen beschrieben werden.

Halten Sie Ihre Benutzer über bevorstehende Änderungen auf dem Laufenden. Siehe Welcome to your Citrix User Adoption Kit.

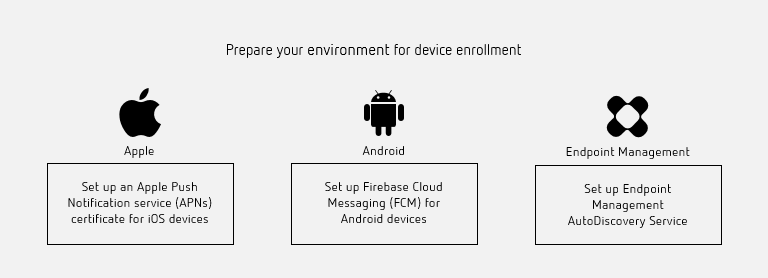

Citrix Endpoint Management unterstützt verschiedene Registrierungsoptionen. In diesem Artikel wird das Basissetup beschrieben, das für die Registrierung aller unterstützten Geräte erforderlich ist. Die folgende Abbildung fasst die Grundschritte für das Setup zusammen.

Eine Liste der unterstützten Geräte finden Sie unter Unterstützte Gerätebetriebssysteme.

Einrichten eines APNs-Zertifikats für iOS-Geräte

Wichtig:

Apple stellt die Unterstützung für das Legacy-APNs-Binärprotokoll am 31. März 2021 ein. Apple empfiehlt, stattdessen die Verwendung der HTTP/2-basierten APNS-Anbieter-API zu verwenden. Ab Version 20.1.0 unterstützt Citrix Endpoint Management die HTTP/2-basierte API. Weitere Informationen finden Sie unter “Apple Push Notification Service Update” auf https://developer.apple.com/. Informationen zum Überprüfen der Konnektivität zu APNs finden Sie unter Konnektivitätsprüfungen.

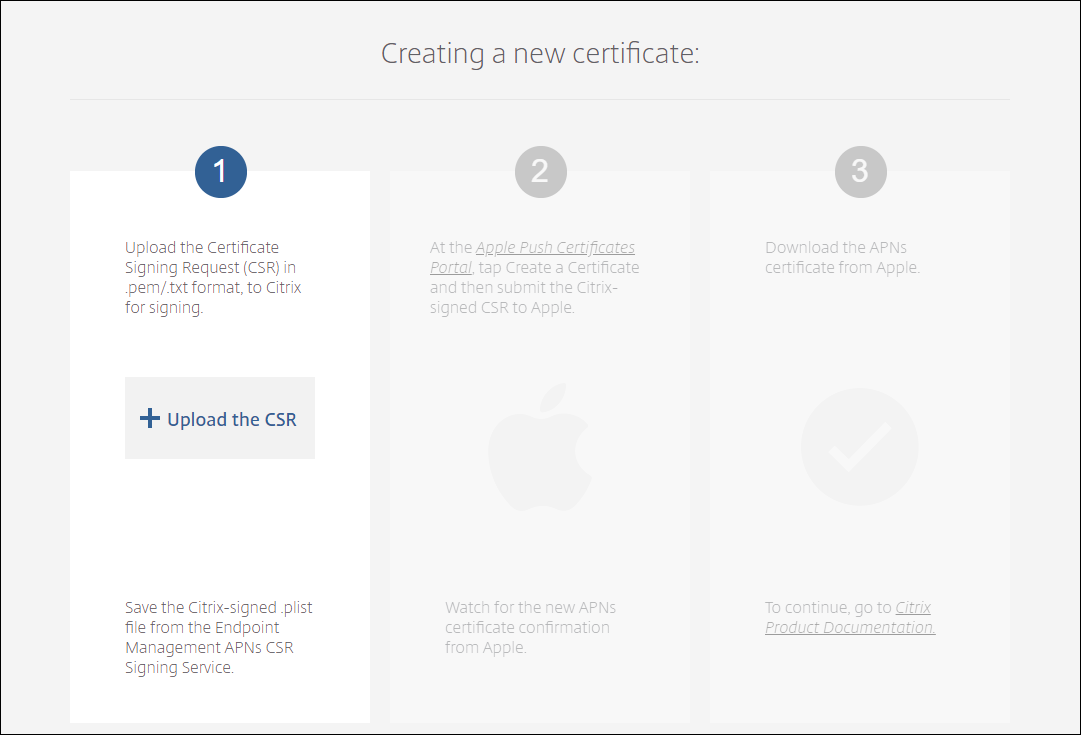

Citrix Endpoint Management erfordert ein APNs (Apple Dienst für Pushbenachrichtigungen)-Zertifikat von Apple, um iOS-Geräte zu registrieren und zu verwalten. Citrix Endpoint Management erfordert außerdem ein APNs-Zertifikat für Citrix Secure Mail für iOS-Pushbenachrichtigungen.

-

Um ein Zertifikat von Apple zu erhalten, benötigen Sie eine Apple-ID und ein Entwicklerkonto. Informationen finden Sie unter Apple Developer Program.

-

Um ein APNs-Zertifikat zu erhalten und in Citrix Endpoint Management zu importieren, siehe APNs-Zertifikate.

-

Weitere Informationen zu Citrix Endpoint Management und APNs finden Sie unter Pushbenachrichtigungen für Citrix Secure Mail für iOS.

Einrichten von Firebase Cloud Messaging (FCM) für Android-Geräte

Firebase Cloud Messaging (FCM) steuert, wie und wann Android-Geräte eine Verbindung zum Citrix Endpoint Management-Dienst herstellen. Sicherheitsaktionen oder Bereitstellungsbefehle lösen eine Pushbenachrichtigung aus. Die Benachrichtigung fordert Benutzer auf, sich neu mit Citrix Endpoint Management zu verbinden.

-

Für das FCM-Setup müssen Sie Ihr Google-Konto konfigurieren. Zum Erstellen von Google Play-Anmeldeinformationen siehe Manage your developer account information. Sie verwenden auch Google Play zum Hinzufügen, Erwerben und Genehmigen von Apps für die Bereitstellung in dem Android Enterprise-Workspace von Geräten. Über Google Play können Sie private Android-Apps, öffentliche Apps und solche von Drittanbietern bereitstellen.

-

Zum Einrichten von FCM, siehe Firebase Cloud Messaging.

Einrichten von Citrix Endpoint Management AutoDiscovery Service

Der Autodiscoverydienst vereinfacht die Registrierung von Benutzern über eine E-Mail-basierte URL-Erkennung. Citrix Workspace-Kunden erhalten mit dem Autodiscoverydienst zudem Features wie die Registrierungsüberprüfung, das Zertifikatpinning sowie weitere Vorteile. Der in Citrix Cloud gehostete Dienst ist wichtiger Bestandteil vieler Citrix Endpoint Management-Bereitstellungen.

Der Autodiscoverydienst bietet folgende Vorteile:

- Benutzer können ihre Geräte mit den Anmeldeinformationen für das Unternehmensnetzwerk registrieren.

- Benutzer müssen keine Details zur Citrix Endpoint Management-Serveradresse eingeben.

- Der Benutzername wird im Benutzerprinzipalnamenformat (UPN) eingegeben Beispiel:

user@mycompany.com.

Die Verwendung des Autodiscoverydiensts wird für Umgebungen mit hohem Sicherheitsbedarf empfohlen. Der Autodiscoverydienst unterstützt das Zertifikatpinning mit öffentlichem Schlüssel und verhindert auf diese Weise Man-in-the-Middle-Angriffe. Zertifikatpinning stellt sicher, dass das von Ihrem Unternehmen signierte Zertifikat bei der Kommunikation zwischen Citrix-Clients und Citrix Endpoint Management verwendet wird. Wenden Sie sich an den Citrix Support, um das Zertifikatpinning für Ihre Citrix Endpoint Management-Sites zu konfigurieren. Informationen über das Zertifikatpinning finden Sie unter Zertifikatpinning.

Für den Zugriff auf den Autodiscoverydienst gehen Sie zu https://adsui.cloud.com (Unternehmen).

Voraussetzungen

- Der neue Autodiscoverydienst in Citrix Cloud erfordert die neueste Version von Citrix Secure Hub:

- Für iOS: Citrix Secure Hub Version 21.6.0 oder höher

-

Für Android: Citrix Secure Hub Version 21.8.5 oder höher

Bei Geräten mit früheren Versionen von Citrix Secure Hub kann es zu Dienstausfällen kommen.

-

Um auf den neuen AutoDiscovery-Dienst zugreifen zu können, benötigen Sie ein Citrix Cloud-Administratorkonto mit Vollzugriff. Der AutoDiscovery-Dienst unterstützt keine Administratorkonten mit benutzerdefiniertem Zugriff. Wenn Sie kein Konto haben, finden Sie Informationen unter Registrierung bei Citrix Cloud.

Citrix hat alle vorhandenen AutoDiscovery-Datensätze ohne Betriebsunterbrechung in Citrix Cloud migriert. Die migrierten Datensätze werden nicht automatisch in der neuen Konsole angezeigt. Sie müssen Domänen im neuen AutoDiscovery-Dienst zurückfordern, um die Inhaberschaft nachzuweisen. Weitere Informationen finden Sie unter CTX312339.

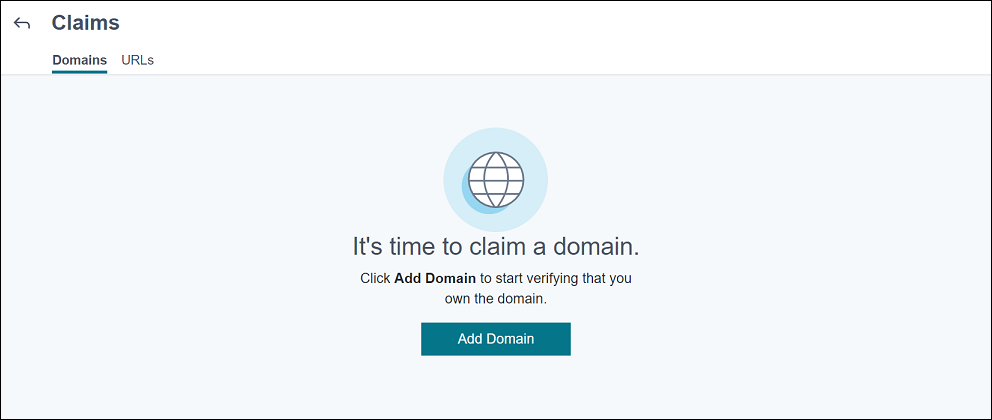

- Bevor Sie den Autodiscoverydienst für Ihre Citrix Endpoint Management-Bereitstellungen verwenden, müssen Sie Ihre Domäne verifizieren und beanspruchen. Sie können bis zu 10 Domänen beanspruchen. Die verifizierte und beanspruchte Domäne wird dann mit dem Autodiscoverydienst verknüpft. Um mehr als 10 Domänen zu beanspruchen, erstellen Sie ein SRE-Ticket oder kontaktieren Sie den technischen Support von Citrix.

- Verwenden Sie die Einstellung MAM-Port anstelle von NetScaler Gateway-FQDN, um MAM-Datenverkehr an Ihr Datencenter zu leiten. Wenn Sie einen vollqualifizierten Domänennamen zusammen mit dem Port von NetScaler Gateway eingeben, verwendet das Clientgerät die Konfiguration aus der Einstellung MAM-Port.

- Wenn ein Werbeblocker das Öffnen der Site verhindert, müssen Sie ihn für die gesamte Website deaktivieren.

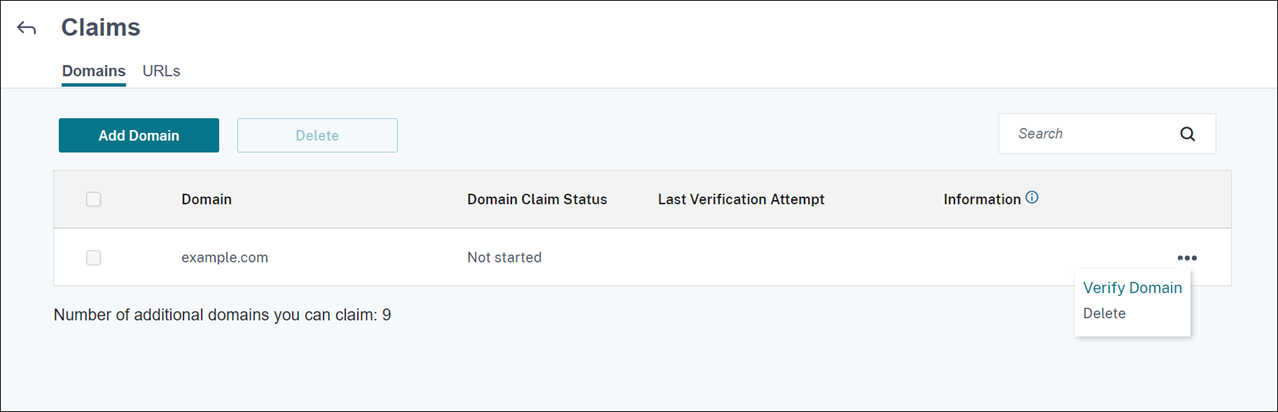

Beanspruchen einer Domäne

-

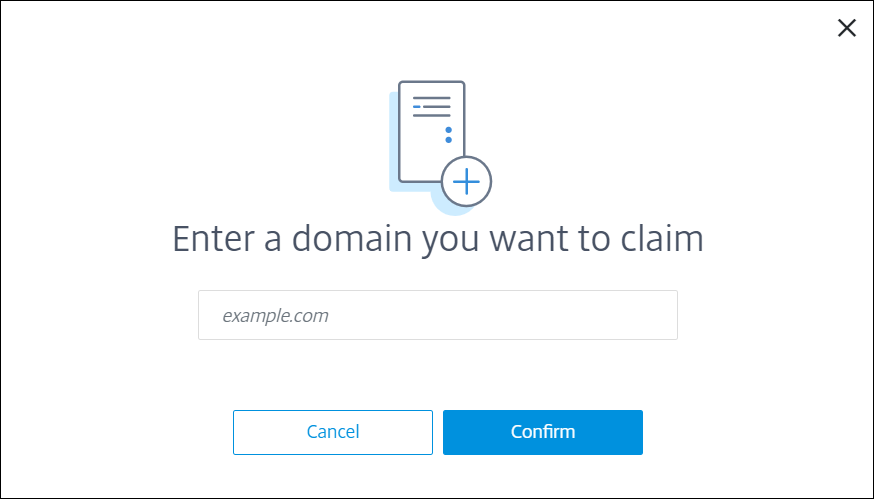

Klicken Sie auf der Registerkarte Ansprüche > Domänen auf Domäne hinzufügen.

-

Geben Sie im angezeigten Dialogfeld den Domänennamen Ihrer Citrix Endpoint Management-Umgebung ein und klicken Sie auf Bestätigen. Ihre Domäne wird unter Ansprüche > Domänen angezeigt.

-

Klicken Sie in der hinzugefügten Domäne auf die Auslassungspunkte (…) und wählen Sie Domäne überprüfen, um die Verifizierung zu starten. Die Seite Überprüfen Ihrer Domäne wird angezeigt.

-

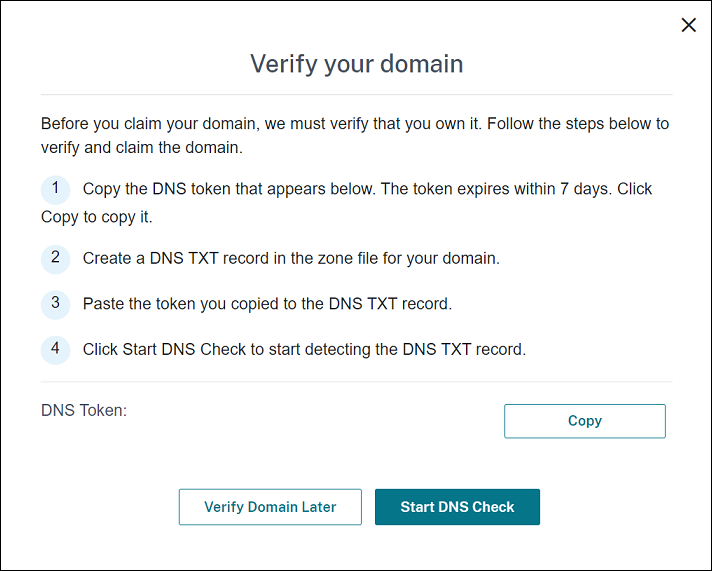

Folgen Sie auf der Seite Überprüfen Ihrer Domäne den Anweisungen, um zu verifizieren, dass Sie die Domäne besitzen.

-

Klicken Sie auf Kopieren, um den DNS-Token in die Zwischenablage zu kopieren.

-

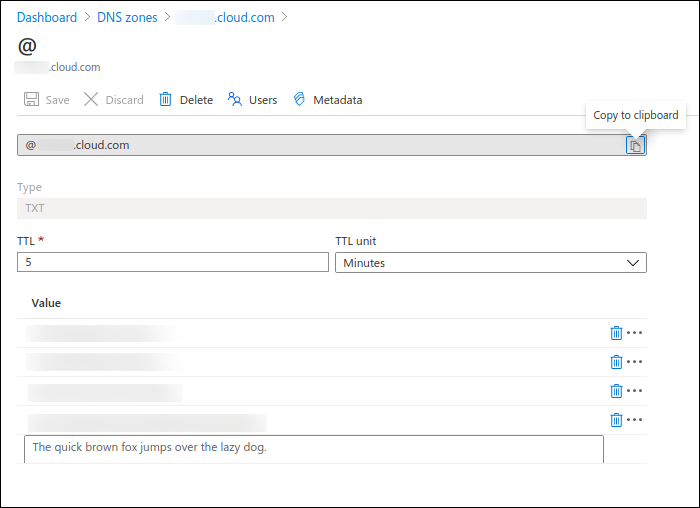

Erstellen Sie einen DNS-TXT-Datensatz in der Zonendatei für Ihre Domäne. Gehen Sie dazu zum Portal Ihres Domänenhostinganbieters und fügen Sie den kopierten DNS-Token hinzu.

Der folgende Screenshot zeigt ein Portal des Domänenhostinganbieters an. Ihr Portal kann anders aussehen.

-

Klicken Sie in Citrix Cloud auf der Seite Überprüfen Ihrer Domäne auf DNS-Prüfung starten, damit Ihr DNS-TXT-Datensatz erkannt wird. Wenn Sie die Domäne später überprüfen möchten, klicken Sie auf Domäne später überprüfen.

Die Überprüfung dauert in der Regel rund eine Stunde. Es kann jedoch bis zu zwei Tage dauern, bis eine Rückmeldung erfolgt. Sie können sich während der Statusüberprüfung abmelden und erneut anmelden.

Nach Abschluss der Konfiguration ändert sich der Status Ihrer Domäne von Ausstehend in Verifiziert.

-

-

Nachdem Sie Ihre Domäne beansprucht haben, geben Sie Informationen zum Autodiscoverydienst ein. Klicken Sie auf die Auslassungspunkte (…) der hinzugefügten Domäne und dann auf die Option zum Hinzufügen von Citrix Endpoint Management-Informationen. Die Seite Informationen zum Autodiscoverydienst wird angezeigt.

-

Geben Sie die folgenden Informationen ein und klicken Sie auf Speichern.

-

Server-FQDN für Citrix Endpoint Management: Geben Sie den vollqualifizierten Domänennamen des Citrix Endpoint Management-Servers ein. Beispiel:

example.xm.cloud.com. Diese Einstellung wird für MDM- und MAM-Datenverkehr verwendet. -

NetScaler Gateway-FQDN: Geben Sie den vollqualifizierten Domänennamen von NetScaler Gateway in der Form FQDN oder FQDN:Port ein. Beispiel:

example.com. Diese Einstellung wird verwendet, um MAM-Verkehr an Ihr Datencenter zu leiten. Bei Nur-MDM-Bereitstellungen lassen Sie dieses Feld leer.Hinweis:

Citrix empfiehlt, dass Sie die Einstellung MAM-Port anstelle von NetScaler Gateway-FQDN verwenden, um MAM-Datenverkehr zu steuern. Wenn Sie einen vollqualifizierten Domänennamen zusammen mit dem Port von NetScaler Gateway eingeben, verwendet das Clientgerät die Konfiguration aus der Einstellung MAM-Port.

-

Instanzname: Geben Sie den Instanznamen des Citrix Endpoint Management-Servers ein, den Sie zuvor konfiguriert haben. Wenn Sie sich bezüglich Ihres Instanznamens nicht sicher sind, übernehmen Sie den Standardwert zdm.

-

MDM-Port: Geben Sie den Port ein, der für den MDM-Datenverkehr und die MDM-Registrierung verwendet werden soll. Für Cloud-basierte Dienste lautet die Standardeinstellung 443.

-

MAM-Port: Geben Sie den Port ein, der für MAM-Datenverkehr, MAM-Registrierung, iOS-Registrierung und App-Enumeration verwendet werden soll. Für Cloud-basierte Dienste lautet die Standardeinstellung 8443.

-

Anfordern von AutoDiscovery für Windows-Geräte

Wenn Windows-Geräte registriert werden sollen, führen Sie die folgenden Schritte aus:

-

Erstellen Sie eine Supportanfrage beim Citrix Support, um Windows AutoDiscovery zu aktivieren.

-

Beziehen Sie ein öffentlich signiertes SSL-Zertifikat ohne Platzhalter für

enterpriseenrollment.mycompany.com. Der Teilmycompany.comist die Domäne mit den Konten, die die Benutzer für die Registrierung verwenden. Senden Sie das SSL-Zertifikat in PFX-Format und das zugehörige Kennwort im Anhang Ihrer Supportanfrage.Wenn Sie mehrere Domänen zum Registrieren von Windows-Geräten verwenden möchten, können Sie auch ein Multidomänen-Zertifikat mit der folgenden Struktur verwenden:

- SubjectDN mit einem CN, der die primäre Domäne für das Zertifikat angibt (z. B. enterpriseenrollment.mycompany1.com)

- SANs der restlichen Domänen (z. B. enterpriseenrollment.mycompany2.com, enterpriseenrollment.mycompany3.com usw.)

-

Erstellen Sie einen Datensatz mit einem kanonischen Namen (CNAME) im DNS und weisen Sie die Adresse des SSL-Zertifikats (enterpriseenrollment.mycompany.com) der Adresse autodisc.xm.cloud.com zu.

Wenn sich ein Windows-Gerätebenutzer mit einem UPN anmeldet, führt der Citrix Registrierungsserver Folgendes aus:

- Bereitstellen der Details des Citrix Endpoint Management-Servers.

- Anweisen des Geräts, ein gültiges Zertifikat von Citrix Endpoint Management anzufordern.

An diesem Punkt können Sie alle unterstützten Geräte registrieren. Fahren Sie mit dem nächsten Abschnitt fort, um die Bereitstellung von Ressourcen für Geräte vorzubereiten.

Integration in bedingten Azure AD-Zugriff

Sie können Citrix Endpoint Management so konfigurieren, dass Unterstützung für bedingten Azure AD-Zugriff auf Office 365-Anwendungen angewendet wird. Mit diesem Feature können Sie die Zero-Trust-Methode für Gerätebenutzer bei der Bereitstellung von Office 365-Anwendungen bereitstellen. Sie können den Gerätestatus, die Risikobewertung, den Standort und den Geräteschutz verwenden, um automatisierte Aktionen anzuwenden und den Zugriff auf die Office 365-Anwendungen auf verwalteten Android Enterprise- und iOS-Geräten zu definieren.

Um die Compliance von Azure AD-Geräten durchzusetzen, müssen Sie Richtlinien für bedingten Zugriff für einzelne Office 365-Anwendungen konfigurieren. Sie können den Benutzerzugriff auf bestimmte Office 365-Anwendungen auf nicht verwalteten und nicht richtlinientreuen Geräten einschränken und den Zugriff auf einzelne Anwendungen nur auf verwalteten und richtlinientreuen Geräten zulassen.

Voraussetzungen

- Für diese Integration müssen Sie über ein gültiges Azure AD Premium-Abonnement verfügen, einschließlich Intune- und Microsoft Office 365-Lizenzen.

- Citrix Secure Hub Version 21.4.0 und höher

- Konfigurieren Sie Azure AD als Identitätsanbieter (IdP) in Citrix Cloud und legen Sie dann Citrix-Identität als IdP-Typ für Citrix Endpoint Management fest. Weitere Informationen finden Sie unter Authentifizierung mit Azure Active Directory über Citrix Cloud.

- Akzeptieren Sie die Citrix Mehrmandanten-AAD-Anwendung, damit mobile Anwendungen sich bei der AAD-Client-App authentifizieren können. Nur erforderlich, wenn der globale Azure-Administrator fürBenutzer können Anwendungen registrieren den Wert Nein festgelegt hat. Konfigurieren Sie diese Einstellung im Azure-Portal unter Azure Active Directory > Benutzer > Benutzereinstellungen. Informationen zur Zustimmung finden Sie unter Konfigurieren von Citrix Endpoint Management für Azure AD-Complianceverwaltung.

- Installieren Sie die Microsoft Authenticator-Anwendung auf dem Gerät, bevor Sie den Registrierungsprozess für Azure AD-Geräte starten.

- Konfigurieren Sie für die Android Enterprise-Plattform eine Webbrowser-App als erforderliche App für den öffentlichen Store.

- Deaktivieren Sie die Einstellung Sicherheitsstandards in der Azure AD-Konsole. Wenn Sie die Azure AD-Konfiguration starten, ersetzen Sie Sicherheitsstandards durch genauere Richtlinien für den bedingten Azure AD-Zugriff. Weitere Informationen zu Sicherheitsstandards finden Sie in der Dokumentation von Microsoft.

Konfigurieren der Gerätecompliance durch Richtlinien für bedingten Azure AD-Zugriff

Die allgemeinen Schritte zur Konfiguration der Gerätecompliance durch Richtlinien für bedingten Azure AD-Zugriff lauten wie folgt:

-

Citrix Endpoint Management-Konfiguration:

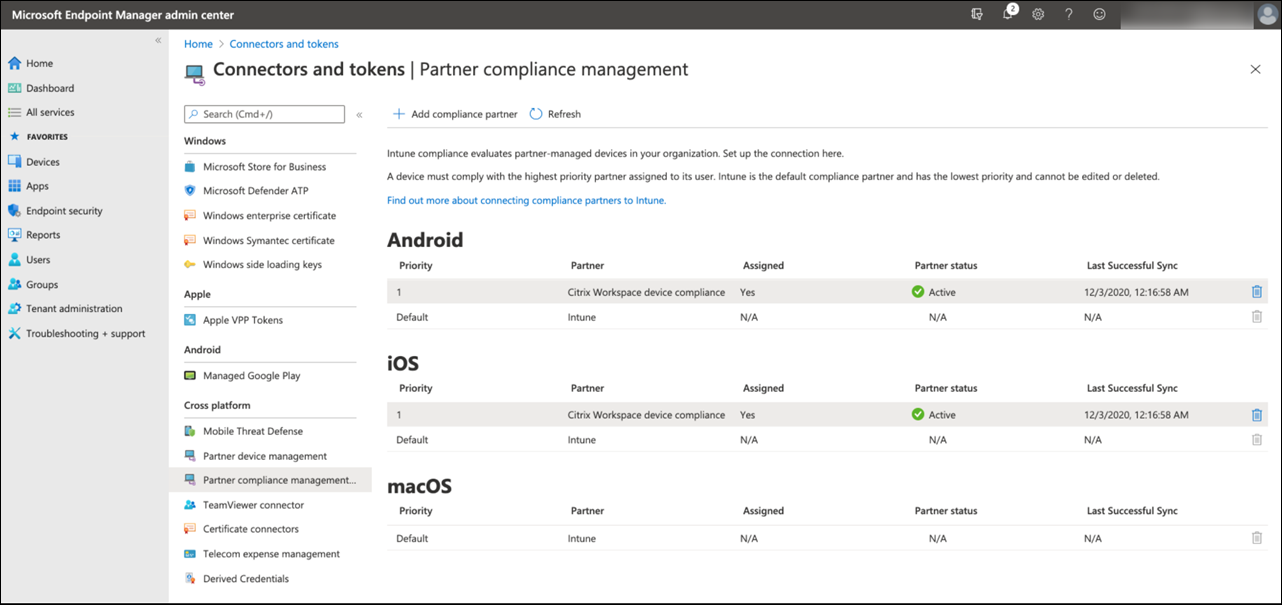

- Fügen Sie im Microsoft Endpoint Manager Admin Center Citrix Workspace-Gerätecompliance als Compliancepartner für jede Geräteplattform hinzu und weisen Sie Benutzergruppen zu.

- Synchronisieren Sie in Citrix Endpoint Management Informationen aus dem Microsoft Endpoint Manager Admin Center.

-

Azure AD-Konfiguration: Legen Sie im Azure AD-Portal Richtlinien für bedingten Zugriff für einzelne Office 365-Apps fest.

- Citrix Endpoint Management-Konfiguration: Nachdem Sie Richtlinien für bedingten Zugriff für Office 365-Apps konfiguriert haben, fügen Sie die Microsoft Authenticator-App und Office 365-Apps als Apps im öffentlichen App Store in Citrix Endpoint Management hinzu. Weisen Sie diese öffentlichen Apps der Bereitstellungsgruppe zu und legen Sie sie als erforderliche Apps fest.

Konfigurieren von Citrix Endpoint Management für Azure AD-Complianceverwaltung

-

Melden Sie sich im Microsoft Endpoint Manager Admin Center an und navigieren Sie zu Mandantenverwaltung > Connectors und Token > Gerätecomplianceverwaltung. Klicken Sie auf Compliancepartner hinzufügen und wählen Sie Citrix Workspace-Gerätecompliance als Compliancepartner für jede Geräteplattform aus. Weisen Sie dann Benutzergruppen zu.

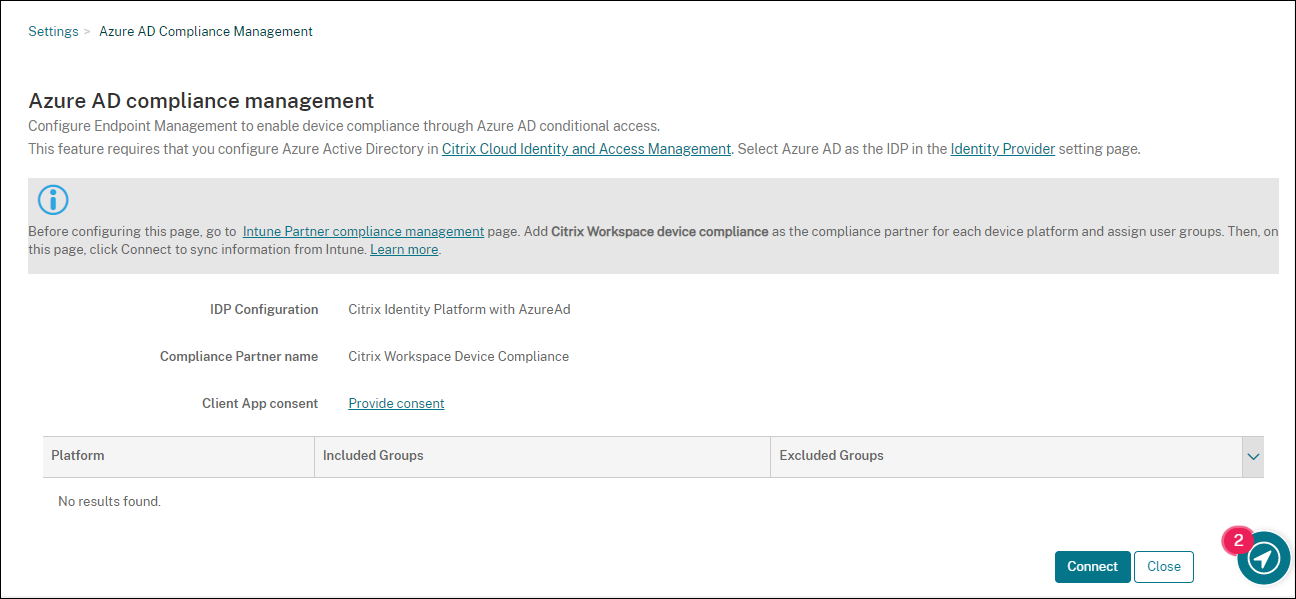

- Gehen Sie in Citrix Endpoint Management zu Einstellungen > Azure AD-Complianceverwaltung.

- Legen Sie optional die globale Zustimmung fest, damit Benutzer nicht auf jedem Gerät ihre Zustimmung geben müssen. Klicken Sie neben Zustimmung zur Client-App auf Zustimmen. Geben Sie Ihre globalen Azure AD-Administratoranmeldeinformationen ein und folgen Sie den Anweisungen, um die globale Zustimmung für die Client-Apps zu geben.

-

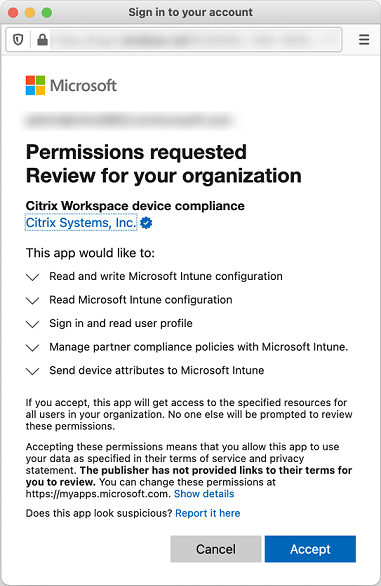

Klicken Sie auf Verbinden, um Informationen aus dem Microsoft Endpoint Manager Admin Center zu synchronisieren

In einem Dialogfeld werden Sie aufgefordert, die Berechtigungen für diese Konfiguration zu akzeptieren. Klicken Sie auf Akzeptieren. Nach Abschluss der Konfiguration werden synchronisierte Geräteplattformen in der Liste angezeigt.

Konfigurieren von Richtlinien für bedingten Zugriff in Azure AD

Konfigurieren Sie im Azure AD-Portal Richtlinien für bedingten Zugriff für Office 365-Apps, um die Gerätecompliance durchzusetzen. Gehen Sie zu Geräte > Bedingter Zugriff > Richtlinien > Neue Richtlinie. Informationen hierzu finden Sie in der Dokumentation von Microsoft.

So konfigurieren Sie die Gerätecompliance für mit Intune verwaltete Apps:

- Konfigurieren der Bereitstellung von mit Intune verwalteten Apps auf Geräten

- Genehmigte Client-Apps erforderlich

- App-Schutzrichtlinie und genehmigte Client-App für Cloud-App-Zugriff erforderlich

Konfigurieren von Apps in Citrix Endpoint Management

Nachdem Sie Richtlinien für bedingten Zugriff für Office 365-Apps konfiguriert haben, fügen Sie die Microsoft Authenticator-App und Office 365-Apps als Apps im öffentlichen App Store in Citrix Endpoint Management hinzu. Weisen Sie diese öffentlichen Apps der Bereitstellungsgruppe zu und legen Sie sie als erforderliche Apps fest. Weitere Informationen finden Sie unter Hinzufügen von Apps aus einem öffentlichen App-Store.

Workflow für Benutzerauthentifizierung

- Ein neuer Benutzer muss ein Gerät mit Azure AD-Anmeldeinformationen bei Citrix Endpoint Management registrieren. Benutzer, die sich zuvor mit Azure AD-Anmeldeinformationen registriert haben, müssen ihre Geräte nicht erneut registrieren.

- Citrix Endpoint Management überträgt Microsoft Authenticator und konfigurierte Office 365-Apps per Push als erforderliche Apps auf ein Gerät. Wenn Sie eine Webbrowser-App als erforderliche App im öffentlichen Store für die Android-Plattform konfiguriert haben, überträgt Citrix Endpoint Management sie ebenfalls per Push auf das Benutzergerät.

- Alle über Citrix Endpoint Management verwalteten Apps werden von Citrix Secure Hub automatisch installiert und angezeigt.

- Wenn ein Benutzer versucht, sich bei einer verfügbaren Office 365-App anzumelden, fordert das Gerät den Benutzer auf, auf den Link zur Azure AD-Registrierung zu tippen, um den Registrierungsprozess zu starten.

- Nachdem der Benutzer auf den Registrierungslink geklickt hat, wird die Microsoft Authenticator-App geöffnet. Der Benutzer gibt Azure AD-Anmeldeinformationen ein und stimmt den Bedingungen für die Geräteregistrierung zu. Dann wird die Microsoft Authenticator-App geschlossen und Citrix Secure Hub wird wieder geöffnet.

-

Citrix Secure Hub zeigt eine Meldung an, die besagt, dass die Azure AD-Geräteregistrierung abgeschlossen ist. Der Benutzer kann jetzt Microsoft-Apps verwenden, um auf seine Cloudressourcen zuzugreifen.

Nach Abschluss der Registrierung kennzeichnet Azure AD das Gerät in der Konsole als verwaltet und richtlinientreu.

Standard-Geräterichtlinien und mobile Produktivitätsapps

Bei einer Erstverwendung von Citrix Endpoint Management ab Version 19.5.0 oder höher sind einige Geräterichtlinien und mobile Produktivitätsapps bereits vorab konfiguriert. Mit dieser Konfiguration haben Sie folgende Möglichkeiten:

- Sofortige Bereitstellung grundlegender Funktionen auf Geräten

- Start mit den empfohlenen Grundkonfigurationen für einen sicheren Workspace

Für die Plattformen Android, Android Enterprise, iOS, macOS und Windows Desktop/Tablet enthält Ihre Site folgende vorkonfigurierte Geräterichtlinien:

-

Passcode-Geräterichtlinie: Die Passcode-Geräterichtlinie ist auf Ein gesetzt und alle Passcode-Standardeinstellungen sind aktiviert.

-

App-Bestandsrichtlinie für Geräte: Die App-Bestandsrichtlinie für Geräte ist auf Ein gesetzt.

-

Geräteeinschränkungsrichtlinie: Die Geräteeinschränkungsrichtlinie ist auf Ein gesetzt und alle Standardeinstellungen zu Einschränkungen sind aktiviert.

Diese Richtlinien befinden sich in der Bereitstellungsgruppe AllUsers, die alle Active Directory- und lokalen Benutzer enthält. Es wird empfohlen, die Bereitstellungsgruppe “AllUsers” nur für erste Tests zu verwenden. Erstellen Sie anschließend Ihre Bereitstellungsgruppen und deaktivieren Sie die Bereitstellungsgruppe “AllUsers”. Sie können die vorkonfigurierten Geräterichtlinien und Apps in Ihren Bereitstellungsgruppen wiederverwenden.

Alle Citrix Endpoint Management-Geräterichtlinien werden unter Geräterichtlinien dokumentiert. Dieser Artikel enthält Informationen zum Bearbeiten von Geräterichtlinien über die Konsole. Informationen zu häufig verwendeten Geräterichtlinien finden Sie unter Geräterichtlinien und Anwendungsverhalten.

Für die Plattformen iOS und Android enthält Ihre Site folgende vorkonfigurierte mobile Produktivitätsapps:

- Citrix Secure Mail

- Citrix Secure Web

- Citrix Files

Diese Apps sind in der Bereitstellungsgruppe AllUsers.

Weitere Informationen finden Sie unter Mobile Produktivitätsapps.

Fortsetzen der Citrix Endpoint Management-Konfiguration

Nachdem Sie das Basissetup für die Geräteregistrierung abgeschlossen haben, hängt die Konfiguration von Citrix Endpoint Management stark von Ihrem Anwendungsfall ab. Beispiel:

- Was sind Ihre Sicherheitsanforderungen und wie möchten Sie diese Anforderungen mit der Benutzererfahrung in Einklang bringen?

- Welche Geräteplattformen unterstützen Sie?

- Besitzen Benutzer die Geräte oder verwenden sie unternehmenseigene Geräte?

- Welche Geräterichtlinien möchten Sie auf Geräte übertragen?

- Welche Arten von Apps stellen Sie Benutzern zur Verfügung?

Dieser Abschnitt hilft, durch die zahlreichen Konfigurationsentscheidungen zu navigieren, indem Sie auf die entsprechenden Artikeln in dieser Dokumentation geführt werden.

Wenn Sie die Konfiguration auf Websites von Drittanbietern abschließen, notieren Sie die Informationen und ihren Speicherort zur Referenz beim Konfigurieren der Einstellungen in der Citrix Endpoint Management-Konsole.

-

Sicherheit und Authentifizierung. Citrix Endpoint Management verwendet Zertifikate, um sichere Verbindungen zu erstellen und Benutzer zu authentifizieren. Citrix stellt Platzhalterzertifikate für Ihre Citrix Endpoint Management-Instanz bereit.

-

Eine Besprechung der Authentifizierungskomponenten und der empfohlenen Konfigurationen nach Sicherheitsstufe finden Sie unter “Erweiterte Konzepte” im Artikel Authentifizierung. Siehe auch Sicherheit und Benutzererfahrung.

-

Eine Übersicht über die Authentifizierungskomponenten, die während der Citrix Endpoint Management-Vorgänge verwendet werden, finden Sie unter Zertifikate und Authentifizierung.

-

Sie können unter den folgenden Authentifizierungstypen wählen. Die Konfiguration der Authentifizierung umfasst Aufgaben in den Konsolen von Citrix Endpoint Management und NetScaler Gateway.

-

Um Zertifikate an Benutzer zu übermitteln, konfigurieren Sie:

-

Registrierungssicherheitsmodi für Geräte. Registrierungssicherheitsmodi für Geräte geben die Arten der Anmeldeinformationen an und verwenden Registrierungsschritte, die die Benutzer für die Registrierung ihrer Geräte bei Citrix Endpoint Management benötigen. Weitere Informationen finden Sie unter Registrierungssicherheitsmodi konfigurieren.

-

Informationen zur Authentifizierung von Benutzern mit Azure Active Directory-Anmeldeinformationen finden Sie unter Authentifizierung mit Azure Active Directory über Citrix Cloud.

-

-

Geräteregistrierung

- Für die Registrierung einer großen Anzahl von Geräten stehen Programme zur Verfügung:

-

Erstellen Sie für die Registrierung von Android-Geräten ein Android Enterprise-Administratorkonto. Siehe Android Enterprise. Oder siehe Kunden mit Legacy Android Enterprise für Google Workspace.

- Sie können Registrierungseinladungen verwenden oder Benachrichtigungen für die Registrierung senden.

- Weitere Informationen zur Registrierung finden Sie unter Geräteverwaltung und Artikeln unter diesem Knoten.

-

Geräterichtlinien und -verwaltung

-

Geräterichtlinien (MDM). Alle Citrix Endpoint Management-Geräterichtlinien werden unter Geräterichtlinien dokumentiert. Informationen zu häufig verwendeten Geräterichtlinien finden Sie unter Geräterichtlinien und Anwendungsverhalten.

-

Clienteigenschaften. Clienteigenschaften enthalten Informationen, die direkt in Citrix Secure Hub auf den Geräten der Benutzer bereitgestellt werden. Siehe Clienteigenschaften und Citrix Endpoint Management-Clienteigenschaften.

-

Bereitstellungsgruppen. Ein Beispiel für einen Anwendungsfall für Bereitstellungsgruppen finden Sie unter Benutzergemeinschaften und Hinzufügen einer Bereitstellungsgruppe.

-

-

Vorbereiten von Apps für die Bereitstellung

-

Informationen zu den von Citrix Endpoint Management unterstützten Apps finden Sie unter Apps hinzufügen.

-

Sie können die Lizenzierung von iOS-Apps über Apple Volume Purchase verwalten. Weitere Informationen finden Sie unter Apple Volume Purchase.

-

Mit Citrix Endpoint Management können Sie iBooks bereitstellen, die Sie über Apple Volume Purchase beschafft haben. Siehe Hinzufügen von Medien.

-

Citrix bietet mobile Produktivitätsapps, einschließlich Citrix Secure Mail und Citrix Secure Web. Siehe Mobile Produktivitätsapps.

-

Als Alternative zu Citrix Secure Mail können Sie native E-Mails an Geräte senden. Siehe:

-

Informationen zum sicheren Übertragen von Daten und Dokumenten an Microsoft Office 365-Apps finden Sie unter Zulassen der sicheren Interaktion mit Office 365-Apps und Office-Geräterichtlinie.

-

Allgemeine Informationen zu App-Richtlinien finden Sie unter Szenarios für App-Richtlinien und Anwendungsfälle.

-

Das MDX Toolkit ist eine Technologie zum Umschließen von Apps, mit denen Unternehmensapps für die sichere Bereitstellung mit Citrix Endpoint Management vorbereitet werden. Das MAM-SDK ersetzt das MDX Toolkit. Das MDX Toolkit erreicht das Ende des Lebenszyklus (EOL) im Juli 2023.

Weitere Informationen zum MAM-SDK finden Sie unter Überblick über das MAM-SDK.

-

Weitere Informationen zu Apps finden Sie in anderen Artikeln unter Apps hinzufügen.

-

-

Mit der rollenbasierten Zugriffssteuerung (RBAC) in Citrix Endpoint Management können Sie Benutzern und Gruppen vordefinierte Rollen bzw. Berechtigungssätze zuweisen. Diese Berechtigungen steuern den Zugriff der Benutzer auf Systemfunktionen. Informationen finden Sie unter Rollen mit RBAC konfigurieren.

-

Sie können in Citrix Endpoint Management mit automatisierten Aktionen eine Reaktion auf Ereignisse, bestimmte Einstellungen oder das Vorhandensein von Apps auf Benutzergeräten festlegen. Informationen finden Sie unter Automatisierte Aktionen.

In diesem Artikel

- Einrichten eines APNs-Zertifikats für iOS-Geräte

- Einrichten von Firebase Cloud Messaging (FCM) für Android-Geräte

- Einrichten von Citrix Endpoint Management AutoDiscovery Service

- Integration in bedingten Azure AD-Zugriff

- Standard-Geräterichtlinien und mobile Produktivitätsapps

- Fortsetzen der Citrix Endpoint Management-Konfiguration