デバイス登録とリソース配信の準備

重要:

先に進む前に、「オンボードとリソースのセットアップ」で説明したすべてのタスクを完了してください。

今後の変更についてユーザーに通知します。Welcome to your Citrix User Adoption Kitを参照してください。

Citrix Endpoint Managementでは、さまざまな登録オプションがあります。この記事では、サポートされているすべてのデバイスの登録に必要な基本的なセットアップについて説明します。次の図に、基本的なセットアップの概要を示します。

サポートされているデバイスのリストについては、「サポート対象のデバイスオペレーティングシステム」を参照してください。

iOSデバイス用のAppleプッシュ通知サービス(APNs)証明書のセットアップ

重要:

APNsの従来のバイナリプロトコルに対するAppleのサポートは、2021年3月31日で終了します。代わりにHTTP/2ベースのAPNプロバイダーAPIの使用をお勧めします。リリース20.1.0以降、Citrix Endpoint ManagementはHTTP/2ベースのAPIをサポートしています。詳しくは、https://developer.apple.com/のニュースとアップデートで「Apple Push Notification Serviceのアップデート」を参照してください。APNsへの接続を確認する方法については、「接続確認」を参照してください。

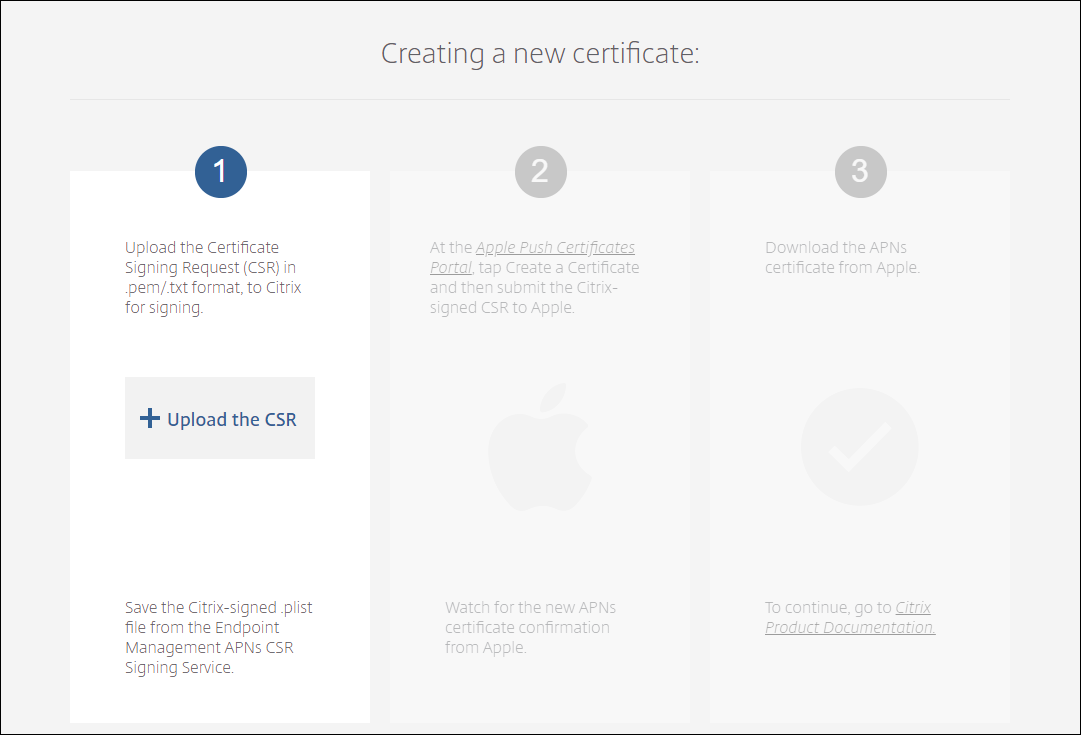

Citrix Endpoint ManagementでiOSデバイスを登録して管理するには、AppleのAppleプッシュ通知サービス(APNs)証明書が必要です。Citrix Secure Mail for iOSのプッシュ通知の場合も、Citrix Endpoint ManagementでAPNs証明書が必要です。

-

Appleから証明書を取得するには、Apple IDと開発者アカウントが必要です。詳しくは、Apple Developer ProgramのWebサイトを参照してください。

-

APNs証明書を取得してCitrix Endpoint Managementにインポートするには、「APNs証明書」を参照してください。

-

Citrix Endpoint ManagementとAPNsについて詳しくは、「Citrix Secure Mail for iOSのプッシュ通知」を参照してください。

Androidデバイス用のFirebase Cloud Messaging(FCM)のセットアップ

Firebase Cloud Messaging(FCM)は、AndroidデバイスがCitrix Endpoint Managementサービスに接続する方法とタイミングを制御します。セキュリティ操作や展開コマンドを実行しようとすると、プッシュ通知が送信されます。この通知は、ユーザーにCitrix Endpoint Managementへの再接続を求めます。

-

FCMをセットアップするには、Googleアカウントの設定が必要です。Google Play資格情報を作成するには、「デベロッパーアカウント情報の管理」を参照してください。Google Playは、アプリを追加、購入、および承認し、デバイスのAndroid Enterpriseワークスペースに展開するためにも使用します。Google Playを使用してプライベートなAndroidアプリ、パブリックアプリ、およびサードパーティアプリを展開できます。

-

FCMをセットアップするには、「Firebase Cloud Messaging」を参照してください。

Citrix Endpoint Management AutoDiscoveryサービスのセットアップ

AutoDiscoveryサービスでは、メールベースのURL検出によってユーザー登録処理が簡単になります。また、AutoDiscoveryサービスは、登録確認や証明書のピン留めなどの機能をCitrix Workspaceのお客様に提供します。Citrix Cloudにホストされているこのサービスは、多くのCitrix Endpoint Management環境で重要な要素となります。

AutoDiscoveryサービスでは、ユーザーに次のメリットがあります:

- 社内ネットワークの資格情報を使用して、デバイスを登録できます。

- Citrix Endpoint Managementのサーバーアドレスの詳細を入力する必要がありません。

- ユーザーは、ユーザー名をユーザープリンシパル名(UPN)形式で入力します。例:

user@mycompany.com。

高セキュリティ環境では、AutoDiscoveryサービスを使用することをお勧めします。AutoDiscoveryサービスは、中間者攻撃を防ぐ公開キー証明書ピン留めをサポートしています。証明書ピン留めにより、CitrixクライアントがCitrix Endpoint Managementと通信するときに所属組織が署名した証明書が使用されます。Citrix Endpoint Managementサイトの証明書ピン留めを構成する方法については、Citrixサポートにお問い合わせください。証明書のピン留めについて詳しくは、「証明書ピン留め」を参照してください。

AutoDiscoveryサービスにアクセスするには、https://adsui.cloud.com(商用)に移動します。

前提条件

- Citrix Cloudの新しいAutoDiscoveryサービスには、最新バージョンのCitrix Secure Hubが必要です:

- iOSの場合、Citrix Secure Hubバージョン21.6.0以降

-

Androidの場合、Citrix Secure Hubバージョン21.8.5以降

以前のバージョンのCitrix Secure Hubで実行されているデバイスでは、サービスが中断する可能性があります。

-

新しいAutoDiscoveryサービスにアクセスするには、フルアクセス権を持つCitrix Cloud管理者アカウントが必要です。AutoDiscoveryサービスは、カスタムアクセス権を持つ管理者アカウントをサポートしていません。アカウントをお持ちでない場合は、「Citrix Cloudへの登録」を参照してください。

Citrixは、サービスを中断することなく、既存のすべてのAutoDiscoveryレコードをCitrix Cloudに移行しました。移行されたレコードは、新しいコンソールに自動的に表示されません。所有権を証明するには、新しいAutoDiscoveryサービスでドメインを解放する必要があります。詳しくは、CTX312339を参照してください。

- Citrix Endpoint Management環境でAutoDiscoveryサービスの使用を開始する前に、ドメインを確認して要求してください。最大10個のドメインを要求できます。要求により、確認済みドメインがAutoDiscoveryサービスに関連付けられます。10を超えるドメインを申請するには、SREチケットを開くか、Citrixテクニカルサポートにお問い合わせください。

- MAMトラフィックをデータセンターに転送するには、[NetScaler Gateway FQDN]の代わりに [MAMポート] 設定を使用します。NetScaler Gatewayのポートと共に完全修飾ドメイン名を入力すると、クライアントデバイスは [MAMポート] 設定の構成を使用します。

- 広告ブロッカーによってWebサイトが開かない場合は、Webサイト全体で広告ブロッカーを無効にしてください。

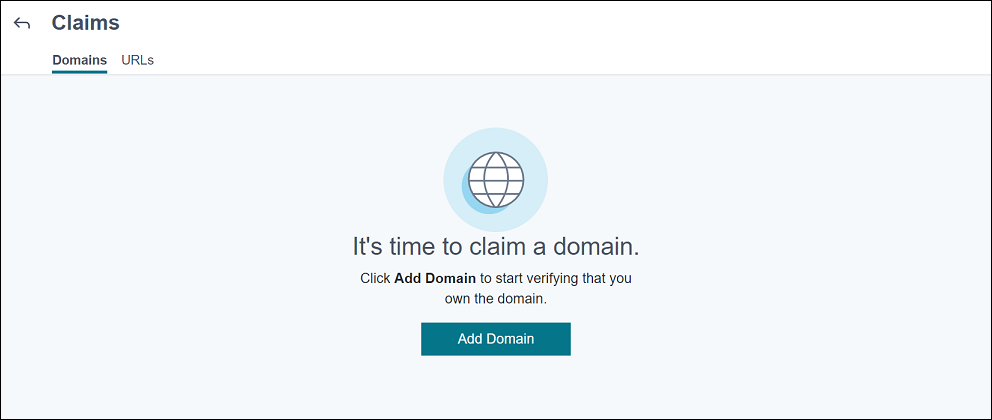

ドメインの要求

-

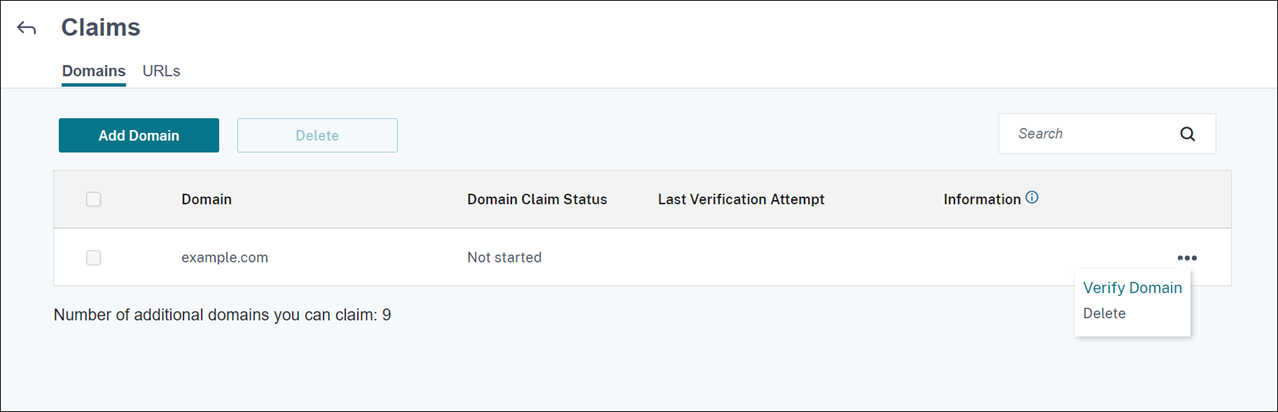

[要求]>[ドメイン] タブで、[ドメインの追加]をクリックします。

-

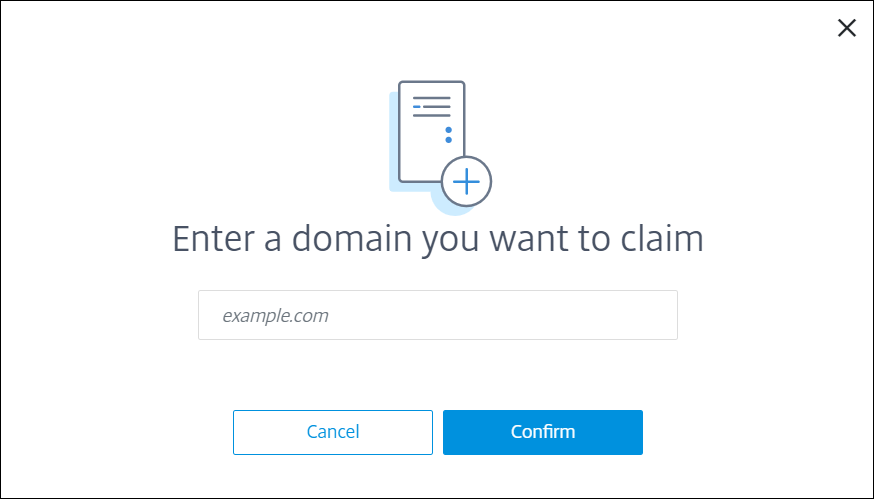

表示されたダイアログボックスで、Citrix Endpoint Management環境のドメイン名を入力してから [確認] をクリックします。ドメインは [要求]>[ドメイン] に表示されます。

-

追加したドメイン上で、省略記号メニューをクリックし、[ドメインの確認]を選択して確認プロセスを開始します。[ドメインの確認] ページが開きます。

-

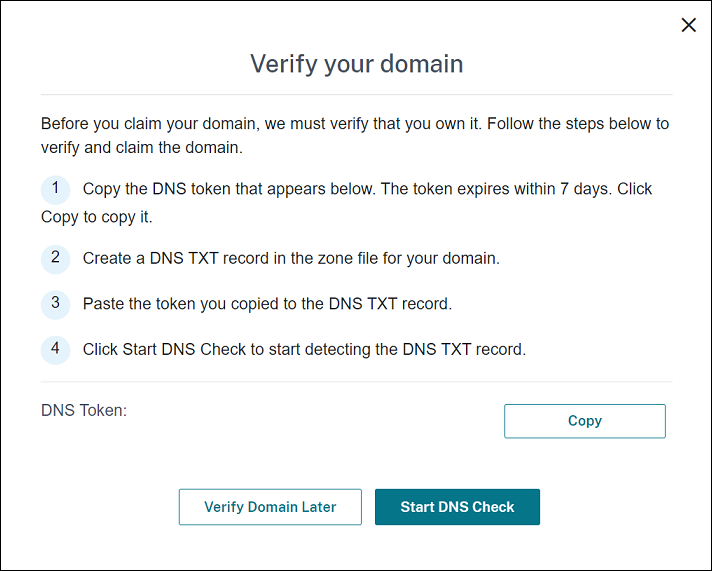

[ドメインの確認] ページで、指示に従ってドメインを所有していることを確認します。

-

[コピー] をクリックして、DNSトークンをクリップボードにコピーします。

-

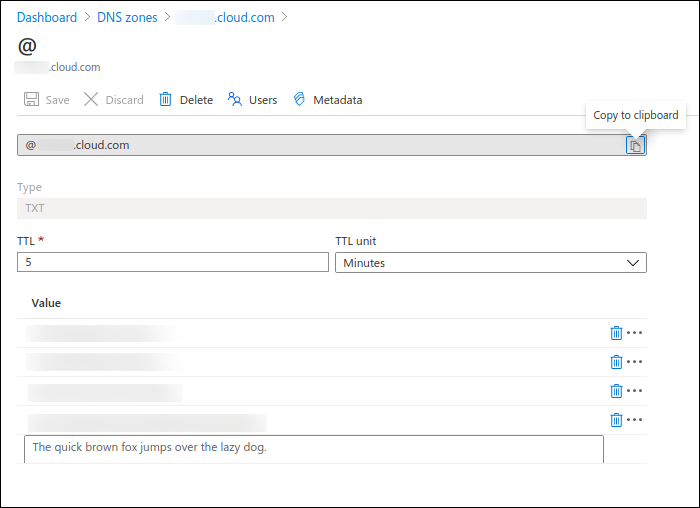

ドメインのゾーンファイルでDNS TXTレコードを作成します。これを行うには、ドメインホスティングプロバイダーポータルに移動し、コピーしたDNSトークンを追加します。

次のスクリーンショットは、ドメインホスティングプロバイダーポータルを示しています。ポータルの内容は異なる場合があります。

-

Citrix Cloudの [ドメインの確認] ページで、[DNSチェックの開始]をクリックして、DNS TXTレコードの検出を開始します。後でドメインを確認する場合は、[後でドメインを確認する]をクリックします。

確認プロセスには通常、約1時間かかります。ただし、回答が返されるまでに最大で2日かかる場合があります。状態チェック中に、ログアウトしてから再度ログインしても問題ありません。

構成が完了すると、ドメインの状態が [保留中] > [確認済] に変わります。

-

-

ドメインを要求した後に、AutoDiscoveryサービス情報を提供します。追加したドメインの省略記号メニューをクリックしてから、[Citrix Endpoint Management情報の追加]をクリックします。[AutoDiscoveryサービス情報] ページが表示されます。

-

次の情報を入力してから、[保存]をクリックします。

-

Citrix Endpoint ManagementサーバーFQDN: Citrix Endpoint Managementサーバーの完全修飾ドメイン名を入力します。例:

example.xm.cloud.com。この設定は、MDMおよびMAM制御トラフィックに使用されます。 -

NetScaler Gateway FQDN: NetScaler Gatewayの完全修飾ドメイン名をFQDN形式またはFQDN:portで入力します。例:

example.com。この設定は、MAMトラフィックをデータセンターに転送するために使用されます。MDMのみの環境の場合、このフィールドは空白のままにします。注:

MAMトラフィックを制御するには、[NetScaler Gateway FQDN]の代わりに [MAMポート] 設定を使用することをお勧めします。NetScaler Gatewayのポートと共に完全修飾ドメイン名を入力すると、クライアントデバイスは [MAMポート] 設定の構成を使用します。

-

インスタンス名: 上記で構成したCitrix Endpoint Managementサーバーのインスタンス名を入力します。インスタンス名がわからない場合は、デフォルト値のzdmのままにします。

-

MDMポート: MDM制御トラフィックとMDM登録に使用されるポートを入力します。クラウドベースのサービスの場合、デフォルトは443です。

-

MAMポート: MAM制御トラフィック、MAM登録、iOS登録、アプリの列挙に使用されるポートを入力します。クラウドベースのサービスの場合、デフォルトは8443です。

-

WindowsデバイスのAutoDiscoveryの要請

Windowsデバイスを登録する場合は、以下を実行します。

-

Citrixサポートに連絡して、Windows AutoDiscoveryの有効化を要求するサポートリクエストを作成します。

-

enterpriseenrollment.mycompany.comの公式に署名された、非ワイルドカードSSL証明書を取得します。ここで、mycompany.com部分はユーザーが登録に使用するアカウントが含まれるドメインです。サポートリクエストに前述の手順で作成した.pfx形式のSSL証明書とパスワードを添付します。複数のドメインを使用してWindowsデバイスを登録する場合、以下の構造のマルチドメイン証明書を使用することもできます:

- 対応するプライマリドメインを指定する、SubjectDNおよびCN(たとえば、enterpriseenrollment.mycompany1.com)。

- 残りのドメインの適切なSAN(たとえば、enterpriseenrollment.mycompany2.com、enterpriseenrollment.mycompany3.comなど)。

-

DNSで正規名(CNAME)レコードを作成し、SSL証明書のアドレス(enterpriseenrollment.mycompany.com)をautodisc.xm.cloud.comにマップします。

ユーザーがWindowsデバイスの登録時にUPNを使用する場合、Citrix登録サーバーは以下を行います:

- Citrix Endpoint Managementサーバーの詳細を入力します。

- デバイスに対してCitrix Endpoint Managementの有効な証明書を要求するよう指示します。

この時点で、サポートされているすべてのデバイスを登録できます。次のセクションの手順に従って、リソースをデバイスに配信する準備をします。

Azure AD条件付きアクセスとの統合

Azure AD条件付きアクセスサポートをOffice 365アプリケーションに適用するようにCitrix Endpoint Managementを構成できます。この機能は、Office 365アプリケーションを展開するときにデバイスユーザーにゼロトラスト手法を展開できます。デバイスの状態、リスクスコア、位置情報、およびデバイス保護を使用して、自動化されたアクションを適用し、管理対象のAndroid EnterpriseおよびiOSデバイス上のOffice 365アプリケーションへのアクセスを定義できます。

Azure ADデバイスのコンプライアンスを適用するには、個々のOffice 365アプリケーションの条件付きアクセスポリシーを構成する必要があります。管理対象外および非準拠デバイス上の特定のOffice 365アプリケーションへのユーザーアクセスを制限し、管理対象および準拠デバイス上でのみ個々のアプリケーションへのアクセスを許可できます。

前提条件

- この統合には、IntuneおよびMicrosoft Office 365ライセンスなど、有効なAzure AD Premiumサブスクリプションが必要です。

- Citrix Secure Hubバージョン21.4.0以降

- Azure ADをCitrix CloudのIDプロバイダー(IDP)として構成してから、Citrix IDをCitrix Endpoint ManagementのIDPの種類として設定します。詳しくは、「Citrix Cloudを介したAzure Active Directoryでの認証」を参照してください。

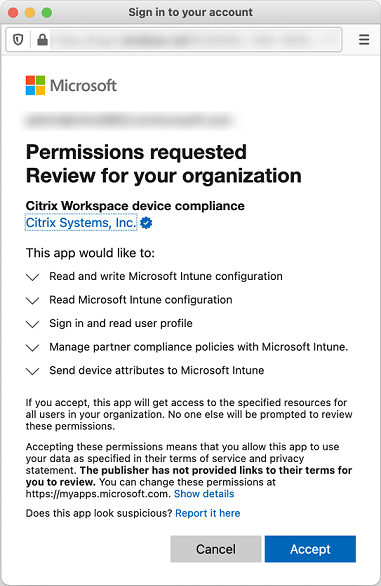

- モバイルアプリケーションがAADクライアントアプリで認証できるようにするためのCitrixマルチテナントAADアプリケーションへの同意。Azureグローバル管理者が [ユーザーはアプリケーションを登録できます] の値を [いいえ] に設定した場合にのみ必要です。この設定は、[Azure Active Directory]>[ユーザー]>[ユーザー設定] のAzure Portalで構成します。同意の提供方法については、「Azure ADコンプライアンス管理用のCitrix Endpoint Managementを構成する」を参照してください。

- Azure ADデバイスの登録プロセスを開始する前に、Microsoft Authenticatorアプリケーションをデバイスにインストールします。

- Android Enterpriseプラットフォームの場合、Webブラウザーアプリを必要なパブリックストアアプリとして構成します。

- Azure ADコンソールで [セキュリティの既定値] 設定を無効にします。Azure AD構成を開始すると、セキュリティのデフォルトを、より詳細なAzure AD条件付きアクセスポリシーに置き換えることができます。セキュリティのデフォルトについて詳しくは、Microsoftのドキュメントを参照してください。

Azure AD条件付きアクセスポリシーを使用してデバイスコンプライアンスを構成する

Azure AD条件付きアクセスポリシーを使用してデバイスコンプライアンスを構成する一般的な手順は次のとおりです:

-

Citrix Endpoint Management構成:

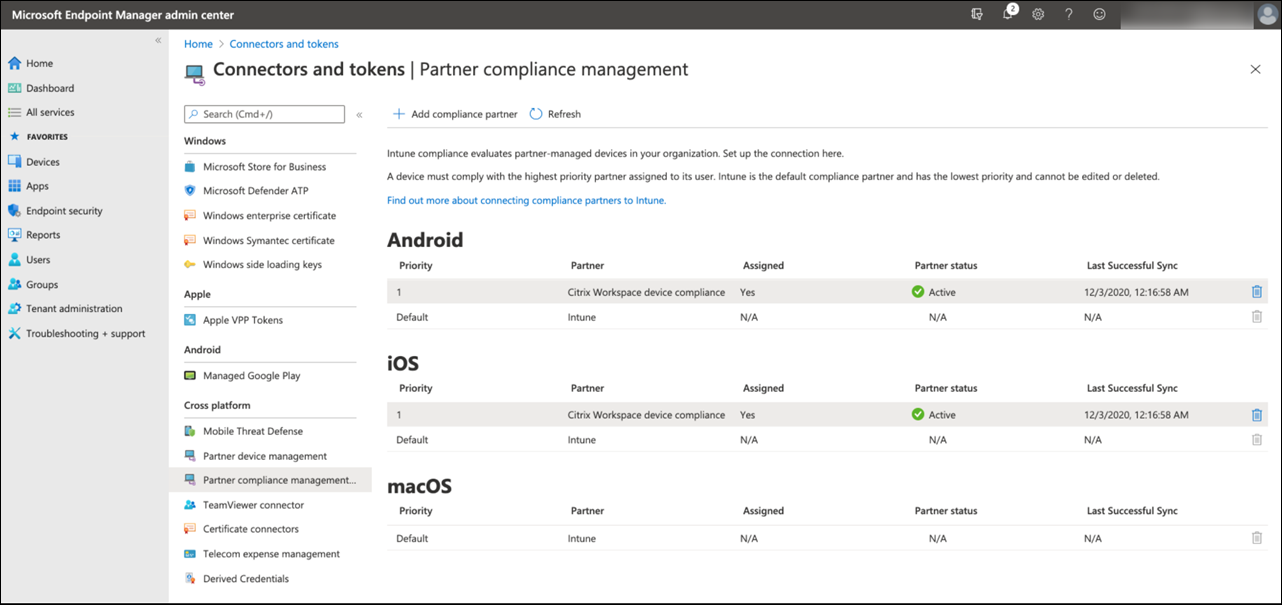

- Microsoft Endpoint Manager管理センターで、Citrix Workspaceデバイスコンプライアンスを各デバイスプラットフォームのコンプライアンスパートナーとして追加し、ユーザーグループを割り当てます。

- Citrix Endpoint Managementで、Microsoft Endpoint Manager管理センターからの情報を同期します。

-

Azure AD構成: Azure ADポータルで、個々のOffic 365アプリの条件付きアクセスポリシーを設定します。

- Citrix Endpoint Management構成: Office 365アプリの条件付きアクセスポリシーを構成した後、Microsoft AuthenticatorアプリとOffice 365アプリをCitrix Endpoint Managementのパブリックアプリストアのアプリとして追加します。これらのパブリックアプリをデリバリーグループに割り当て、必要なアプリとして設定します。

Azure ADコンプライアンス管理用のCitrix Endpoint Managementを構成する

-

Microsoft Endpoint Manager管理センターにサインインして、[テナント管理]>[コネクタとトークン]>[デバイスコンプライアンス管理] に移動します。[コンプライアンスパートナーの追加] をクリックし、各デバイスプラットフォームのコンプライアンスパートナーとしてCitrix Workspaceデバイスコンプライアンスを選択します。次に、ユーザーグループを割り当てます。

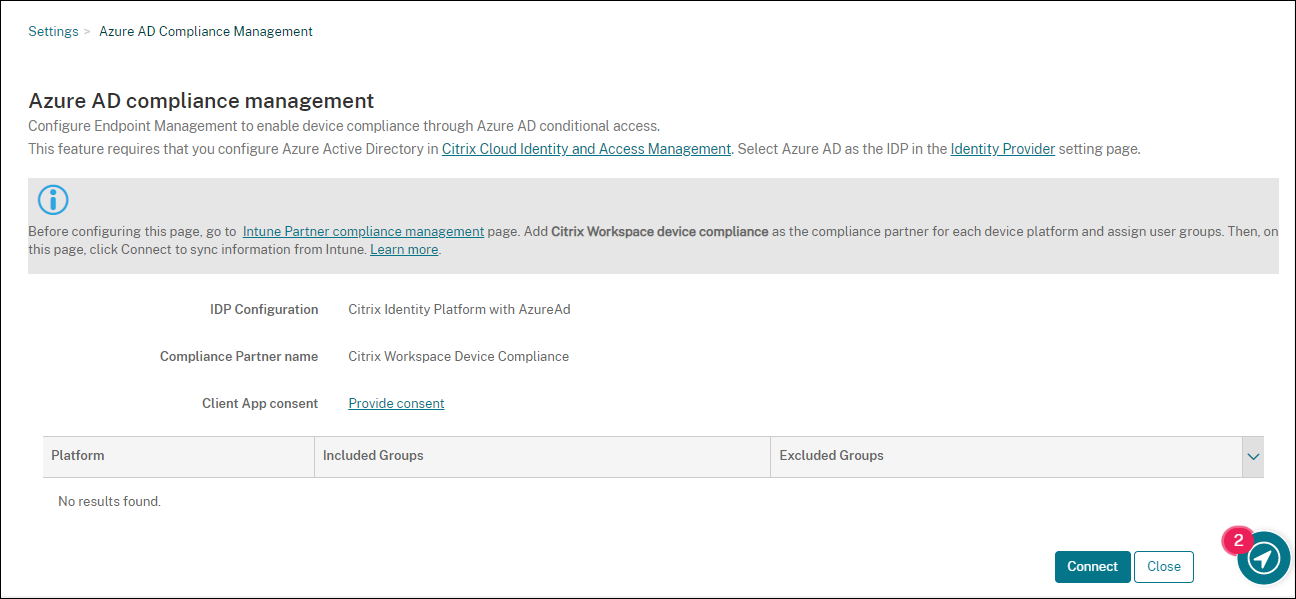

- Citrix Endpoint Managementで、[設定]>[Azure ADコンプライアンス管理] に移動します。

- オプションで、ユーザーが各デバイスで同意する必要がないように、グローバルの同意を設定します。[クライアントアプリの同意] の横にある [同意する] をクリックします。グローバル管理者のAzure AD資格情報を入力し、プロンプトに従ってそのクライアントアプリについてグローバルの同意を行います。

-

[接続] をクリックして、Microsoft Endpoint Manager管理センターからの情報を同期します。

この構成のアクセス許可を承認するよう求めるダイアログボックスが表示されます。[同意する] をクリックします。構成が完了すると、同期されたデバイスプラットフォームがリストに表示されます。

Azure ADで条件付きアクセスポリシーを構成する

Azure ADポータルで、Office 365アプリの条件付きアクセスポリシーを構成して、デバイスコンプライアンスを適用します。[デバイス]>[条件付きアクセス]>[ポリシー]>[新しいポリシー] に移動します。詳しくは、Microsoft社のドキュメントを参照してください。

Intune管理対象アプリのデバイスコンプライアンスを構成するには:

Citrix Endpoint Managementでアプリを構成する

Office 365アプリの条件付きアクセスポリシーを構成した後、Microsoft AuthenticatorアプリとOffice 365アプリをCitrix Endpoint Managementのパブリックアプリストアのアプリとして追加します。これらのパブリックアプリをデリバリーグループに割り当て、必要なアプリとして設定します。詳しくは、「パブリックアプリケーションストアのアプリケーションの追加」を参照してください。

ユーザー認証ワークフロー

- 新しいユーザーは、Azure AD資格情報を使用してデバイスをCitrix Endpoint Managementに登録する必要があります。以前Azure AD資格情報で登録したユーザーは、デバイスを再登録する必要はありません。

- Citrix Endpoint Managementは、Microsoft Authenticatorと構成済みのOffice 365アプリを必要なアプリとしてデバイスにプッシュします。Androidプラットフォームに必要なパブリックストアアプリとしてWebブラウザーアプリを構成した場合、Citrix Endpoint Managementはそれをユーザーデバイスにもプッシュします。

- Citrix Secure Hubは、Citrix Endpoint Managementで管理されているすべてのアプリを自動的にインストールして表示します。

- 利用可能なOffice 365アプリにユーザーがサインインしようとすると、デバイスはユーザーにAzure AD登録リンクをタップして登録プロセスを開始するように求めます。

- ユーザーが登録リンクをタップすると、Microsoft Authenticatorアプリが開きます。ユーザーはAzure AD資格情報を入力し、デバイスの登録条件に同意します。次に、Microsoft Authenticatorアプリが閉じ、Citrix Secure Hubが再び開きます。

-

Citrix Secure Hubは、Azure ADデバイスの登録が完了したことを示すメッセージを表示します。これで、ユーザーはMicrosoftアプリを使用してクラウドリソースにアクセスできます。

登録が完了すると、Azure ADは、コンソールでデバイスを管理対象および準拠としてマークします。

デフォルトのデバイスポリシーおよび業務用モバイルアプリ

Citrix Endpoint Management 19.5.0以降を使用してオンボードを開始する場合、いくつかのデバイスポリシーと業務用モバイルアプリが事前に構成されています。この構成により、以下を実行できます:

- デバイスに基本機能をすぐに導入できます

- セキュアなWorkspaceの推奨ベースライン構成を使用して開始できます

Android、Android Enterprise、iOS、macOS、Windowsデスクトップ/タブレットプラットフォームの場合、サイトでは次のデバイスポリシーが事前に構成されています:

-

パスコードデバイスポリシー: パスコードデバイスポリシーが [オン] になっていて、すべてのデフォルトのパスコード設定が有効になっています。

-

アプリインベントリデバイスポリシー: アプリインベントリデバイスポリシー [オン] になっています。

-

制限デバイスポリシー: 制限デバイスポリシーが [オン] になっていて、すべてのデフォルトの制限設定が有効になっています。

これらのポリシーは、すべてのActive Directoryおよびローカルユーザーを含むAllUsersデリバリーグループに含まれています。AllUsersデリバリーグループは、初期テストにのみ使用することをお勧めします。次に、デリバリーグループを作成し、AllUsersデリバリーグループを無効にします。デリバリーグループで事前構成されたデバイスポリシーやアプリは再利用できます。

すべてのCitrix Endpoint Managementデバイスポリシーは、「デバイスポリシー」に記載されています。ここでは、コンソールを使用してデバイスポリシーを編集する方法について説明します。すべてのデバイスに共通の一部のデバイスポリシーについて、「デバイスポリシーとユースケースの動作」を参照してください。

サイトには次の事前構成されたiOSおよびAndroidプラットフォームの業務用モバイルアプリが含まれています:

- Citrix Secure Mail

- Citrix Secure Web

- Citrix Files

これらのアプリは、AllUsersデリバリーグループに含まれています。

詳しくは、「業務用モバイルアプリについて」を参照してください。

Citrix Endpoint Managementの構成(続き)

デバイス登録の基本的なセットアップの完了後にCitrix Endpoint Managementを構成する方法は、ユースケースにより大きく異なります。例:

- セキュリティ要件は何ですか?また、セキュリティ要件とユーザーエクスペリエンスとをどのように両立させたいですか?

- どのデバイスプラットフォームをサポートしていますか?

- ユーザー所有のデバイスとコーポレート所有端末のどちらを使用していますか?

- どのデバイスポリシーをデバイスにプッシュしますか?

- ユーザーにどのような種類のアプリを提供していますか?

このセクションでは、製品ドキュメントの各記事にリンクして、多様な構成オプションについて説明します。

サードパーティのサイトでの設定を完了したら、情報とその場所を書き留めて、Citrix Endpoint Managementコンソール設定を構成するときに参照してください。

-

セキュリティと認証。Citrix Endpoint Managementでは証明書を使用して、セキュアな接続を作成してユーザーを認証します。Citrixでは、Citrix Endpoint Managementインスタンスで使用できるワイルドカード証明書を提供しています。

-

認証コンポーネントセキュリティレベル別に推奨される構成については、「高度な概念」の記事「認証」を参照してください。また、「セキュリティとユーザーエクスペリエンス」も参照してください。

-

Citrix Endpoint Managementの運用で使用される認証コンポーネントの概要については、「証明書と認証」を参照してください。

-

次の種類の認証から選択できます。認証の構成には、Citrix Endpoint ManagementコンソールおよびNetScaler Gatewayコンソールのタスクが含まれます。

-

証明書をユーザーに配信するには、以下を構成します:

-

デバイス登録セキュリティモード。デバイス登録セキュリティモードは、資格情報の種類を指定し、ユーザーがCitrix Endpoint Managementにデバイスを登録するために必要な登録手順を使用します。詳しくは、「登録セキュリティモードを構成する」を参照してください。

-

ユーザーがAzure Active Directoryの資格情報を使用して認証できるようにするには、「Citrix Cloudを介したAzure Active Directoryでの認証」を参照してください。

-

-

デバイス登録

- 多数のデバイスを登録するためのプログラムを利用できます:

-

Androidデバイスを登録するには、Android Enterprise管理者アカウントを作成します。「Android Enterprise」を参照してください。または、「Google Workspaceユーザー向けの従来のAndroid Enterprise」を参照してください。

- 登録招待状を使用するか、登録の通知を送信できます。

- 登録について詳しくは、「デバイス管理」の記事を参照してください。

-

デバイスポリシーと管理

-

デバイス(MDM)ポリシー。すべてのCitrix Endpoint Managementデバイスポリシーは、「デバイスポリシー」に記載されています。すべてのデバイスに共通の一部のデバイスポリシーについて、「デバイスポリシーとユースケースの動作」を参照してください。

-

クライアントプロパティ。クライアントプロパティには、ユーザーのデバイスのCitrix Secure Hubに直接提供される情報が含まれています。「クライアントプロパティ」および「Citrix Endpoint Managementクライアントプロパティ」を参照してください。

-

デリバリーグループ。デリバリーグループに関連するサンプルユースケースは、「ユーザーコミュニティ」および「デリバリーグループの追加」を参照してください。

-

-

アプリの展開準備

-

Citrix Endpoint Managementでサポートされているアプリについては、「アプリの追加」を参照してください。

-

Appleの一括購入を使用すると、iOSアプリのライセンスを管理することができます。詳しくは、「Appleの一括購入」を参照してください。

-

Citrix Endpoint Managementを使用して、Appleの一括購入を介して取得したiBooksを展開することができます。「メディアの追加」を参照してください。

-

Citrixでは、Citrix Secure MailやCitrix Secure Webなどの業務用モバイルアプリを提供しています。「業務用モバイルアプリについて」を参照してください。

-

Citrix Secure Mailの代わりに、ネイティブメールをデバイスに配信することができます。次を参照してください:

-

ユーザーがドキュメントとデータをMicrosoft Office 365アプリにセキュアに転送できるようにするには、「Office 365アプリとのセキュアな対話式操作の許可」および「Officeデバイスポリシー」を参照してください。

-

アプリポリシーについては、「アプリポリシーとユースケースのシナリオ」を参照してください。

-

MDX Toolkitは、Citrix Endpoint Managementを使用する安全な展開環境でエンタープライズアプリを準備するためのアプリラッピングテクノロジです。MAM SDKは、MDX Toolkitに代わるものです。MDX Toolkitは、2023年7月に製品終了(EOL)になる予定です。

MAM SDKについて詳しくは、「MAM SDKの概要」を参照してください。

-

アプリについて詳しくは、「アプリの追加」の他の記事を参照してください。

-

-

Citrix Endpoint Managementの役割ベースのアクセス制御(Role-Based Access Control:RBAC)機能では、権限の定義済みセットである役割をユーザーとグループに割り当てることができます。これらの権限によって、システム機能に対するユーザーのアクセスレベルを制御します。詳しくは、「RBACを使用した役割の構成」を参照してください。

-

Citrix Endpoint Managementで自動化された操作を作成して、イベント、特定の設定、またはユーザーデバイスでのアプリの存在に対する対応を指定します。詳しくは、「自動化された操作」を参照してください。