-

Pianificare e creare una distribuzione

-

Creare e gestire le connessioni

-

Creare cataloghi di macchine con immagini preparate

-

Creare un'immagine preparata per le istanze gestite di Amazon WorkSpaces Core

-

Creare un catalogo di istanze gestite di Amazon WorkSpaces Core

-

Creare un catalogo di macchine con immagini preparate in Azure

-

Creare un catalogo di macchine con immagini preparate in Red Hat OpenShift

-

Creare un catalogo di macchine con immagini preparate in VMware

-

Creare un catalogo di macchine con immagini preparate in XenServer

-

-

Pool di identità di diversi tipi di join di identità delle macchine

-

-

-

Rendezvous V2

-

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Rendezvous V2

Quando si utilizza il servizio Citrix Gateway, il protocollo Rendezvous consente ai VDA di bypassare i connettori Citrix Cloud™ per connettersi direttamente e in modo sicuro al piano di controllo di Citrix Cloud.

Rendezvous V2 è supportato con macchine aggiunte a dominio standard, macchine aggiunte a dominio ibrido Azure AD, macchine aggiunte ad Azure AD e macchine non aggiunte a dominio.

Nota:

Attualmente, le distribuzioni senza connettore sono possibili solo con macchine aggiunte ad Azure AD e non aggiunte a dominio. Le macchine aggiunte a dominio AD standard e le macchine aggiunte a dominio ibrido Azure AD richiedono ancora i Cloud Connector per la registrazione VDA e il brokering delle sessioni. Tuttavia, non ci sono requisiti DNS per l’utilizzo di Rendezvous V2.

I requisiti dei Cloud Connector per altre funzioni non correlate alla comunicazione VDA, come la connessione al dominio AD locale, il provisioning MCS agli hypervisor locali, ecc., rimangono invariati.

Requisiti

I requisiti per l’utilizzo di Rendezvous V2 sono:

- Accesso all’ambiente tramite Citrix Workspace™ e Citrix Gateway Service

- Piano di controllo: Citrix DaaS™

- Versione VDA 2203

- Abilitare il protocollo Rendezvous nella policy Citrix. Per maggiori informazioni, vedere Impostazione della policy del protocollo Rendezvous.

- La Session Reliability deve essere abilitata sui VDA

- Le macchine VDA devono avere accesso a:

-

https://*.xendesktop.netsuTCP 443. Se non è possibile consentire tutti i sottodomini in questo modo, è possibile utilizzarehttps://<customer_ID>.xendesktop.net, dove <customer_ID> è l’ID cliente di Citrix Cloud come mostrato nel portale di amministrazione di Citrix Cloud. -

https://*.*.nssvc.netsuTCP 443per la connessione di controllo con Gateway Service. -

https://*.*.nssvc.netsuTCP 443eUDP 443rispettivamente per le sessioni HDX su TCP e EDT.

Nota:

Se non è possibile consentire tutti i sottodomini utilizzando

https://*.*.nssvc.net, è possibile utilizzarehttps://*.c.nssvc.netehttps://*.g.nssvc.netin alternativa. Per maggiori informazioni, vedere l’articolo del Knowledge Center CTX270584. -

Configurazione proxy

Il VDA supporta la connessione tramite proxy sia per il traffico di controllo che per il traffico di sessione HDX™ quando si utilizza Rendezvous. I requisiti e le considerazioni per entrambi i tipi di traffico sono diversi, quindi esaminarli attentamente.

Considerazioni sul proxy per il traffico di controllo

- Sono supportati solo i proxy HTTP.

- La decrittografia e l’ispezione dei pacchetti non sono supportate. Configurare un’eccezione in modo che il traffico di controllo tra il VDA e il piano di controllo di Citrix Cloud non venga intercettato, decrittografato o ispezionato. In caso contrario, la connessione fallisce.

- L’autenticazione basata su macchina è supportata solo se la macchina VDA è aggiunta a un dominio AD. Può utilizzare l’autenticazione Negotiate/Kerberos o NTLM.

Nota:

Per utilizzare Kerberos, creare il nome dell’entità servizio (SPN) per il server proxy e associarlo all’account Active Directory del proxy. Il VDA genera l’SPN nel formato

HTTP/<proxyURL>quando stabilisce una connessione con Citrix Cloud. Se non si crea un SPN, l’autenticazione ricade su NTLM. In entrambi i casi, l’identità della macchina VDA viene utilizzata per l’autenticazione.

Considerazioni sul proxy per il traffico HDX

- Sono supportati i proxy HTTP e SOCKS5.

- EDT può essere utilizzato solo con proxy SOCKS5.

- Per impostazione predefinita, il traffico HDX utilizza il proxy definito per il traffico di controllo. Se è necessario utilizzare un proxy diverso per il traffico HDX, sia esso un proxy HTTP diverso o un proxy SOCKS5, utilizzare l’impostazione della policy Configurazione proxy Rendezvous.

- La decrittografia e l’ispezione dei pacchetti non sono supportate. Configurare un’eccezione in modo che il traffico HDX tra il VDA e il piano di controllo di Citrix Cloud non venga intercettato, decrittografato o ispezionato. In caso contrario, la connessione fallisce.

- L’autenticazione basata su macchina è supportata solo con proxy HTTP e se la macchina VDA è aggiunta a un dominio AD. Può utilizzare l’autenticazione Negotiate/Kerberos o NTLM.

Nota:

Per utilizzare Kerberos, creare il nome dell’entità servizio (SPN) per il server proxy e associarlo all’account Active Directory del proxy. Il VDA genera l’SPN nel formato

HTTP/<proxyURL>quando stabilisce una sessione, dove l’URL del proxy viene recuperato dall’impostazione della policy Configurazione proxy Rendezvous. Se non si crea un SPN, l’autenticazione ricade su NTLM. In entrambi i casi, l’identità della macchina VDA viene utilizzata per l’autenticazione. - L’autenticazione con un proxy SOCKS5 non è attualmente supportata. Se si utilizza un proxy SOCKS5, configurare un’eccezione in modo che il traffico destinato agli indirizzi del Gateway Service (specificati nei requisiti) possa bypassare l’autenticazione.

- Solo i proxy SOCKS5 supportano il trasporto dati tramite EDT. Per un proxy HTTP, utilizzare TCP come protocollo di trasporto per ICA.

Proxy trasparente

Se si utilizza un proxy trasparente nella propria rete, non è richiesta alcuna configurazione aggiuntiva sul VDA.

Proxy non trasparente

Se si utilizza un proxy non trasparente nella propria rete, specificare il proxy durante l’installazione del VDA in modo che il traffico di controllo possa raggiungere il piano di controllo di Citrix Cloud. Assicurarsi di esaminare le considerazioni sul proxy per il traffico di controllo prima di procedere con l’installazione e la configurazione.

Nella procedura guidata di installazione del VDA, selezionare Rendezvous Proxy Configuration nella pagina Additional Components. Questa opzione rende disponibile la pagina Rendezvous Proxy Configuration più avanti nella procedura guidata di installazione. Una volta qui, inserire l’indirizzo del proxy o il percorso del file PAC affinché il VDA sappia quale proxy utilizzare. Ad esempio:

- Indirizzo proxy:

http://<URL or IP>:<port> - File PAC:

http://<URL or IP>/<path/<filename>.pac

Come indicato nelle considerazioni sul proxy per il traffico HDX, il traffico HDX utilizza per impostazione predefinita il proxy definito durante l’installazione del VDA. Se è necessario utilizzare un proxy diverso per il traffico HDX, sia esso un proxy HTTP diverso o un proxy SOCKS5, utilizzare l’impostazione della policy Configurazione proxy Rendezvous. Quando l’impostazione è abilitata, specificare l’indirizzo del proxy HTTP o SOCKS5. È anche possibile inserire il percorso del file PAC affinché il VDA sappia quale proxy utilizzare. Ad esempio:

- Indirizzo proxy:

http://<URL or IP>:<port>osocks5://<URL or IP>:<port> - File PAC:

http://<URL or IP>/<path/<filename>.pac

Se si utilizza il file PAC per configurare il proxy, definire il proxy utilizzando la sintassi richiesta dal servizio HTTP di Windows: PROXY [<scheme>=]<URL or IP>:<port>. Ad esempio, PROXY socks5=<URL or IP>:<port>.

Come configurare Rendezvous

Di seguito sono riportati i passaggi per la configurazione di Rendezvous nel proprio ambiente:

- Assicurarsi che tutti i requisiti siano soddisfatti.

- Se è necessario utilizzare un proxy HTTP non trasparente nel proprio ambiente, configurarlo durante l’installazione del VDA. Fare riferimento alla sezione Configurazione proxy per i dettagli.

- Riavviare la macchina VDA al termine dell’installazione.

- Creare una policy Citrix o modificarne una esistente:

- Impostare l’opzione Rendezvous Protocol su Allowed.

- Se è necessario configurare un proxy HTTP o SOCKS5 per il traffico HDX, configurare l’impostazione Rendezvous proxy configuration.

- Assicurarsi che i filtri della policy Citrix siano impostati correttamente. La policy si applica alle macchine che necessitano di Rendezvous abilitato.

- Assicurarsi che la policy Citrix abbia la priorità corretta in modo che non ne sovrascriva un’altra.

Nota:

Se si utilizza la versione VDA 2308 o precedente, V1 viene utilizzata per impostazione predefinita. Per maggiori informazioni su come configurare la versione da utilizzare, vedere Funzionalità HDX gestite tramite il registro.

Convalida di Rendezvous

Se si soddisfano tutti i requisiti e si è completata la configurazione, seguire questi passaggi per convalidare se Rendezvous è in uso:

- All’interno del desktop virtuale, aprire un prompt dei comandi o PowerShell.

- Eseguire

ctxsession.exe -v. - I protocolli di trasporto visualizzati indicano il tipo di connessione:

- TCP Rendezvous: TCP > SSL > CGP > ICA

- EDT Rendezvous: UDP > DTLS > CGP > ICA

- Non Rendezvous: TCP > CGP > ICA

- La versione di Rendezvous riportata indica la versione in uso.

Altre considerazioni

Ordine delle suite di cifratura di Windows

Se l’ordine delle suite di cifratura è stato modificato nelle macchine VDA, assicurarsi di includere le suite di cifratura supportate dal VDA:

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA

Se l’ordine personalizzato delle suite di cifratura non contiene queste suite di cifratura, la connessione Rendezvous fallisce.

Zscaler Private Access

Se si utilizza Zscaler Private Access (ZPA), si consiglia di configurare le impostazioni di bypass per il Gateway Service per evitare l’aumento della latenza e l’impatto sulle prestazioni associato. Per fare ciò, è necessario definire segmenti di applicazione per gli indirizzi del Gateway Service – specificati nei requisiti – e impostarli in modo che bypassino sempre. Per informazioni sulla configurazione dei segmenti di applicazione per bypassare ZPA, vedere la documentazione di Zscaler.

Problemi noti

Il programma di installazione VDA 2203 non consente di inserire una barra ( / ) per l’indirizzo proxy

Come soluzione alternativa, è possibile configurare il proxy nel registro dopo l’installazione del VDA:

Key: HKEY_LOCAL_MACHINE\SOFTWARE\Citrix\VirtualDesktopAgent

Value type: String

Value name: ProxySettings

Value data: Proxy address or path to pac file. For example:

Proxy address: http://squidk.test.local:3128

Pac file: http://file.test.com/config/proxy.pac

<!--NeedCopy-->

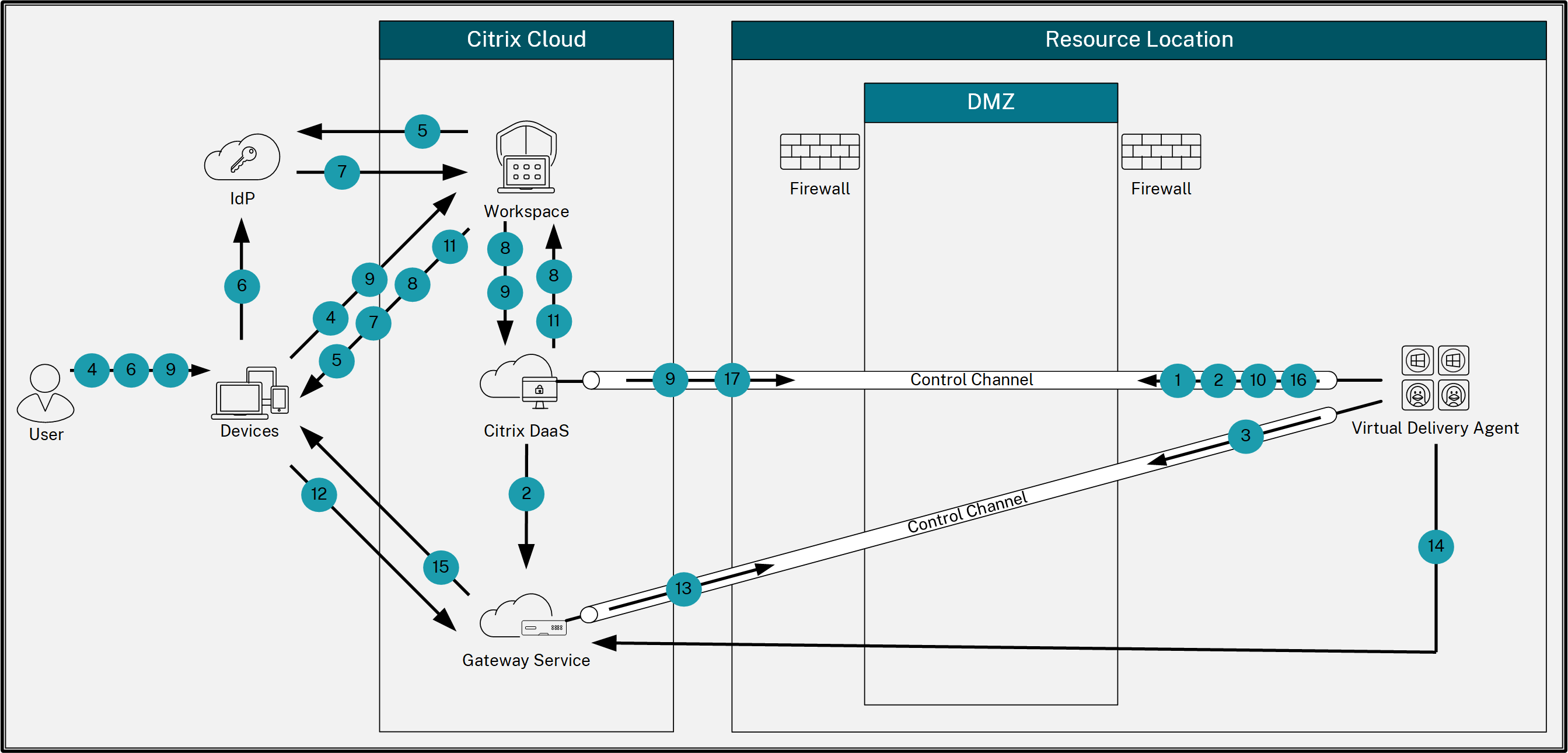

Flusso del traffico Rendezvous

Il seguente diagramma illustra la sequenza di passaggi relativi al flusso del traffico Rendezvous.

- Il VDA stabilisce una connessione WebSocket con Citrix Cloud e si registra.

- Il VDA si registra con Citrix Gateway Service e ottiene un token dedicato.

- Il VDA stabilisce una connessione di controllo persistente con il Gateway Service.

- L’utente naviga in Citrix Workspace.

- Workspace valuta la configurazione di autenticazione e reindirizza gli utenti all’IdP appropriato per l’autenticazione.

- L’utente inserisce le proprie credenziali.

- Dopo aver convalidato con successo le credenziali dell’utente, l’utente viene reindirizzato a Workspace.

- Workspace conta le risorse per l’utente e le visualizza.

- L’utente seleziona un desktop o un’applicazione da Workspace. Workspace invia la richiesta a Citrix DaaS, che gestisce la connessione e istruisce il VDA a prepararsi per la sessione.

- Il VDA risponde con la capacità Rendezvous e la sua identità.

- Citrix DaaS genera un ticket di avvio e lo invia al dispositivo dell’utente tramite Workspace.

- L’endpoint dell’utente si connette al Gateway Service e fornisce il ticket di avvio per autenticare e identificare la risorsa a cui connettersi.

- Il Gateway Service invia le informazioni di connessione al VDA.

- Il VDA stabilisce una connessione diretta per la sessione con il Gateway Service.

- Il Gateway Service completa la connessione tra l’endpoint e il VDA.

- Il VDA verifica la licenza per la sessione.

- Citrix DaaS invia le policy applicabili al VDA.

Condividi

Condividi

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.