-

-

-

Configurar el control de acceso de Windows Defender relacionado con la instalación del VDA

-

Comprobación previa a la instalación y actualización de versión de VDA

-

-

Grupos de identidad de diferentes tipos de unión de identidad de máquinas

-

Servicio independiente Citrix Secure Ticketing Authority (STA) de Cloud Connector

-

-

-

-

Comparar, priorizar, modelar y solucionar problemas de directivas

-

-

Hacer copia de seguridad o migrar la configuración

-

Copia de seguridad y restauración mediante la herramienta de configuración automatizada

-

Mejores prácticas para realizar copias de seguridad y restaurar

-

Cmdlets de herramientas de configuración automatizada para la migración

-

Cmdlets de herramientas de configuración automatizada para realizar copias de seguridad y restaurar

-

Solucionar problemas con Configuración automatizada e información adicional

-

Recopilar rastreos de Citrix Diagnostic Facility (CDF) durante el inicio del sistema

-

Servicio de actualización de versiones de VDA (VUS) de Citrix - Tech Preview

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Configurar el control de acceso de Windows Defender relacionado con la instalación del VDA

Los clientes configuran los parámetros de Control de acceso de Windows Defender (WDAC) para prohibir la carga de archivos binarios sin firmar. Por lo tanto, se prohíben los archivos binarios no firmados que se distribuyen a través de los instaladores de VDA, lo que restringe la instalación del VDA.

Citrix® ahora firma todos los binarios generados por Citrix con un certificado de firma de código de Citrix. Además, Citrix también firma los archivos binarios de terceros que se distribuyen junto con nuestro producto con un certificado que autentica esos archivos binarios de terceros como archivos binarios de confianza.

Importante:

La actualización de un VDA antiguo con archivos binarios de terceros sin firmar a una versión más reciente de VDA con archivos binarios firmados puede no colocar siempre los archivos binarios firmados en la máquina actualizada. Esto se debe a un mecanismo del sistema operativo por el que la actualización del sistema no reemplaza los archivos binarios que tienen la misma versión. Aunque los archivos binarios de terceros están firmados, Citrix no puede actualizar sus versiones, que están controladas por terceros, por lo que estos archivos binarios no se actualizan. Para evitar esta limitación:

- Incluya los archivos binarios en una lista de permitidos. Esto elimina la necesidad de firmar los archivos binarios.

- Desinstale el VDA anterior e instale el nuevo. Es como una instalación nueva de un VDA y se instalarán las versiones firmadas.

Crear una nueva directiva base con el asistente

WDAC le permite agregar archivos binarios de confianza para que se ejecuten en su sistema. Tras la instalación de WDAC, se abre automáticamente el Asistente para directivas de control de aplicaciones de Windows Defender.

Para agregar los archivos binarios, se debe crear una nueva directiva WDAC base. En esta sección se proporcionan las directrices recomendadas por Citrix para crear una directiva base.

- Seleccione el modo firmado y de confianza como plantilla base, ya que autoriza los componentes operativos de Windows, las aplicaciones instaladas desde Microsoft Store, todo el software firmado por Microsoft y los controladores de terceros de hardware compatible con Windows.

- Habilite el modo de auditoría, puesto que le permite probar las nuevas directivas de control de aplicaciones de Windows Defender antes de aplicarlas.

- Agregue una regla personalizada para las reglas de archivo para especificar el nivel en el que se identifican las aplicaciones y se confía en ellas, y proporcione un archivo de referencia. Al seleccionar “Publicador” (Publisher) como tipo de regla, se puede seleccionar un archivo de referencia firmado por uno de los certificados de Citrix.

- Después de agregar las reglas, vaya a la carpeta donde se guardan los archivos

.XMLy.CIP. El archivo.XMLtiene todas las reglas definidas en la directiva. Se puede configurar para cambiar, agregar o quitar cualquier regla. - Antes de implementar las directivas de WDAC, el archivo

.XMLdebe convertirse a su formato binario. El archivo WDAC convierte el archivo.XMLen un archivo.CIP. - Copie el archivo

.CIPy péguelo en: C:\WINDOWS\System32\CodeIntegrity\CiPolicies\Active y reinicie la máquina. La directiva generada se aplicará en modo de auditoría. - Para ver un proceso paso a paso para crear una directiva base, consulte Creación de una nueva directiva base con el Asistente.

Cuando se aplica esta directiva, WDAC no emite advertencias sobre ningún archivo de Citrix que esté firmado por la entidad de certificación/publicación.

Del mismo modo, podemos crear una regla de nivel de publicador para los archivos que han sido firmados por un tercero.

Verificar la directiva aplicada

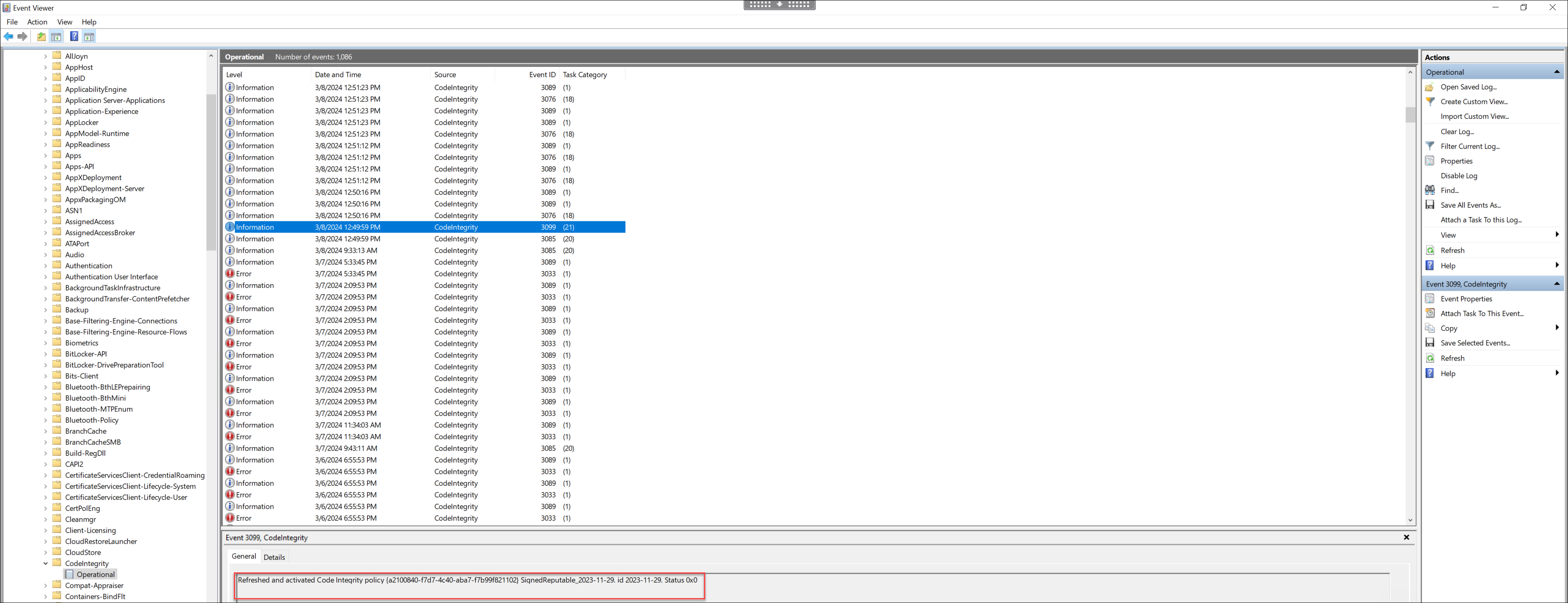

- Después de reiniciar la máquina, abra el Visor de eventos y vaya a Registros de aplicaciones y servicios > Microsoft > Windows > CodeIntegrity > Operational.

-

Asegúrese de que la directiva aplicada esté activada.

- Busque los registros que hayan infringido la directiva y compruebe las propiedades de ese archivo. En primer lugar, confirme que se ha firmado. Si no es así y ha habido una actualización de versión de VDA en esta máquina, lo más probable es que se trate del caso descrito en la limitación anterior. Si tiene firma, es posible que este archivo se haya firmado con el certificado alternativo, como se describió anteriormente.

Un ejemplo de un archivo generado por Citrix firmado con un certificado de Citrix es C:\Windows\System32\drivers\picadm.sys. Un ejemplo de un binario de terceros firmado con el certificado de terceros de Citrix es C:\Archivos de programa\Citrix\IcaConfigTool\Microsoft.Practices.Unity.dll.

Compartir

Compartir

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.