This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

証明書の管理

TLSは証明書を使用して2者間の信頼を確立します。 サービスを提供する各サーバーに適切な証明書をインストールし、そのサーバーに接続するマシンがその証明書を信頼していることを確認する必要があります。 証明書に署名するには、次のオプションがあります:

- 自己署名証明書。 これらは推奨されません。 この証明書を信頼する必要がある他のマシンに手動でコピーする必要があるため、管理が困難です。

- エンタープライズ証明機関。 既存のPKIが導入されている場合、これは通常、内部デバイス間で使用する証明書に署名する最もシンプルなオプションです。

- 公的証明機関。 この場合、証明機関に対してドメインの所有権を証明する必要があります。 管理されていないクライアントデバイスは通常、主要な公的証明機関からの証明書を信頼するように事前に構成されているという点でメリットがあります。

新しい証明書を作成する

証明書を作成する場合は、組織のポリシーと手順に従ってください。

Microsoft証明機関を使用して証明書を作成する

Microsoft証明機関が、Active DirectoryドメインまたはDelivery Controllerが参加している信頼されたフォレストに統合されている場合は、証明書MMCスナップインの証明書登録ウィザードから証明書を取得できます。 Microsoft証明機関は、Webサーバーの使用に適した証明書テンプレートを保有している必要があります。

ルート証明書は、グループポリシーを使用してドメイン上の他のマシンに自動的に展開されます。 したがって、ドメイン上の他のすべてのマシンは、Microsoft証明機関を使用して作成された証明書を信頼します。 ドメインにないマシンがある場合は、ルート証明機関証明書をエクスポートして、それらのマシンにインポートする必要があります。

-

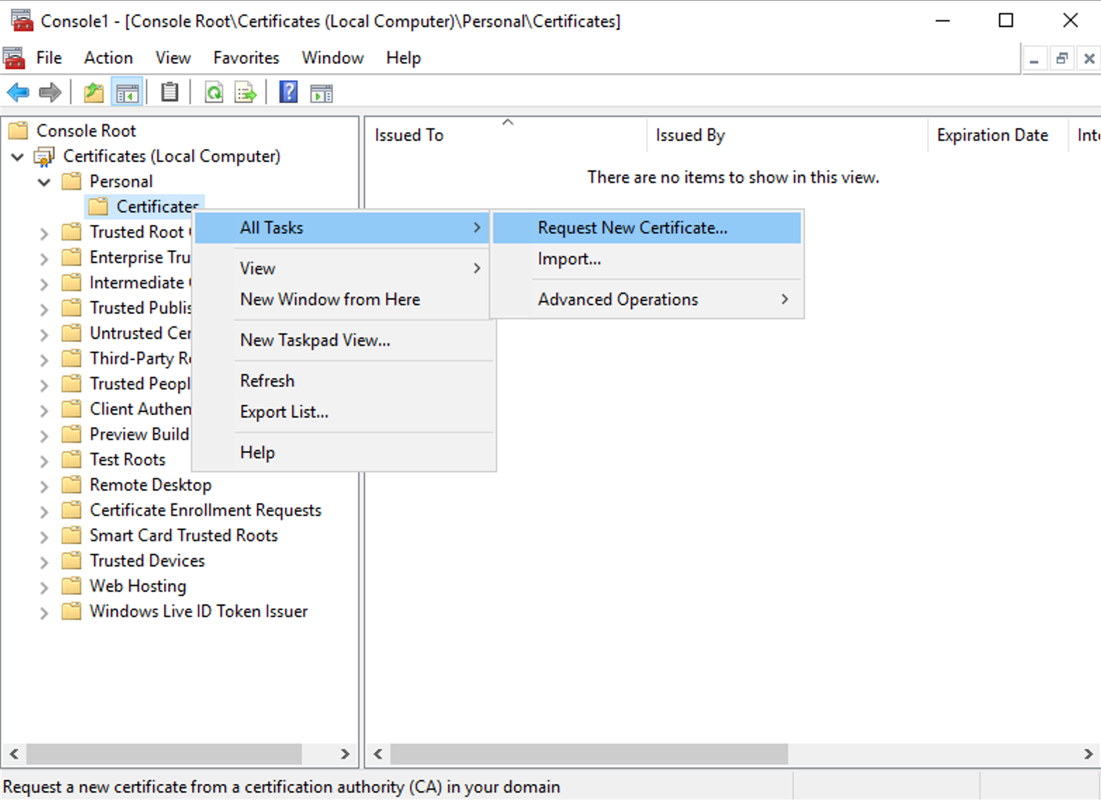

サーバーでMMCコンソールを開き、証明書スナップインを追加します。 プロンプトが表示されたら、[コンピューターアカウント]を選択します。

-

[個人]>[証明書]を展開し、[すべてのタスク]>[新しい証明書の要求] コンテキストメニューコマンドを使用します。

-

[次へ] をクリックして開始し、[次へ] をクリックして、Active Directoryの登録から証明書を取得していることを確認します。

-

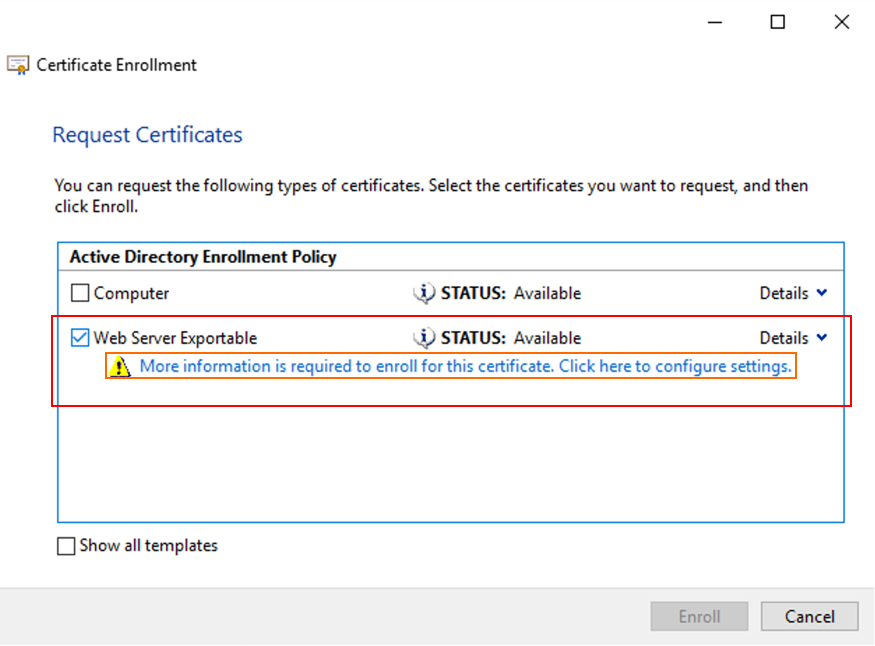

Web Server Exportableなどの適切なテンプレートを選択します。 [件名]の値が自動的に入力されるようにテンプレートが設定されている場合は、詳細を指定せずに [登録] をクリックできます。 それ以外の場合は、次をクリックします。「More information is required to enroll for this certificate. Click here to configure settings.」

-

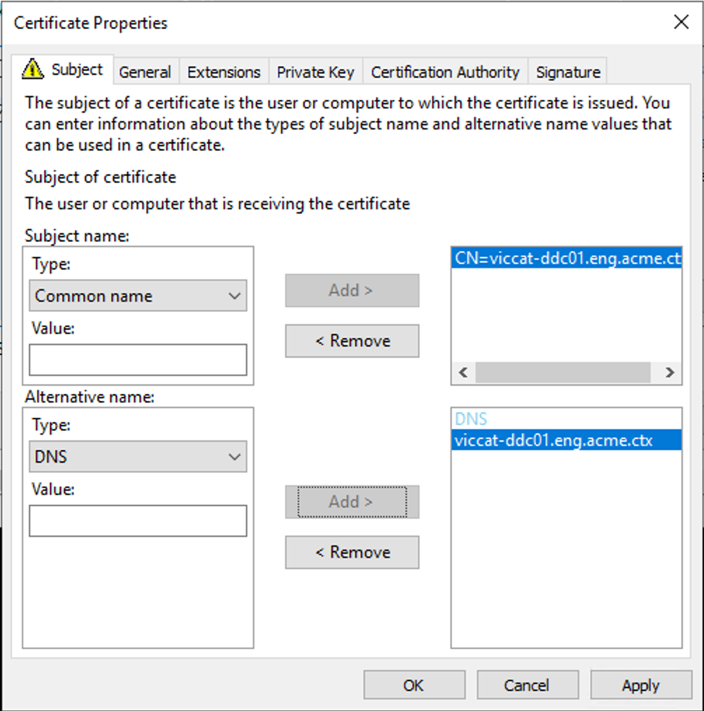

証明書テンプレートの詳細情報を入力するには、[詳細] 矢印ボタンをクリックし、次の項目を構成します:

サブジェクト名: 共通名を選択し、サーバーの完全修飾ドメイン名を追加します。

代替名:DNSを選択し、サーバーの完全修飾ドメイン名を追加します。

-

[OK]を押します。

-

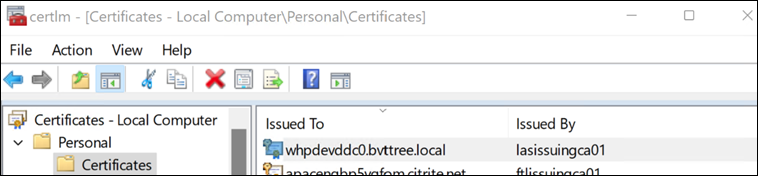

証明書を作成するには、[登録]を押します。 証明書の一覧に表示されます。

IISを使用して証明書要求を作成する

サーバーにIISがインストールされている場合は、次の手順を実行します:

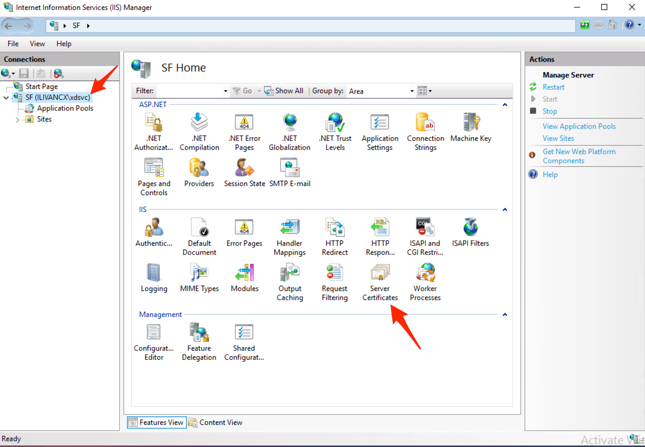

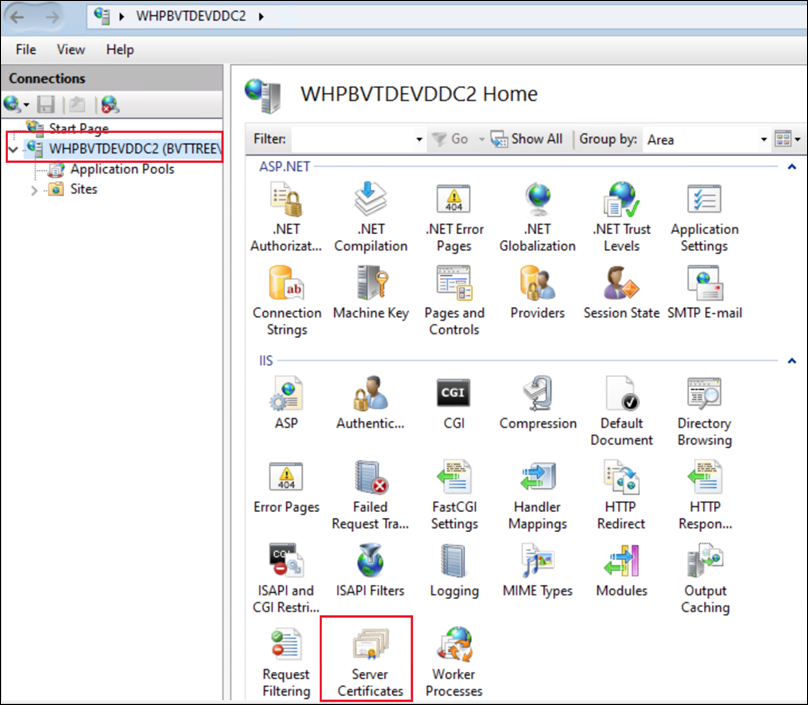

- インターネットインフォメーションサービス(IIS)マネージャーコンソールを開きます

- 接続一覧でサーバーノードを選択します。

-

サーバー証明書を開きます。

-

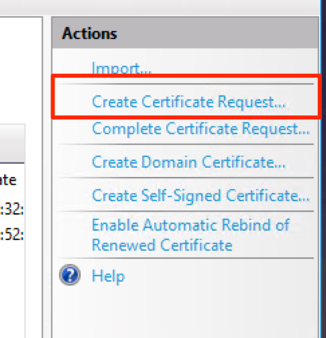

アクションペインから、証明書要求の作成…を選択します。

-

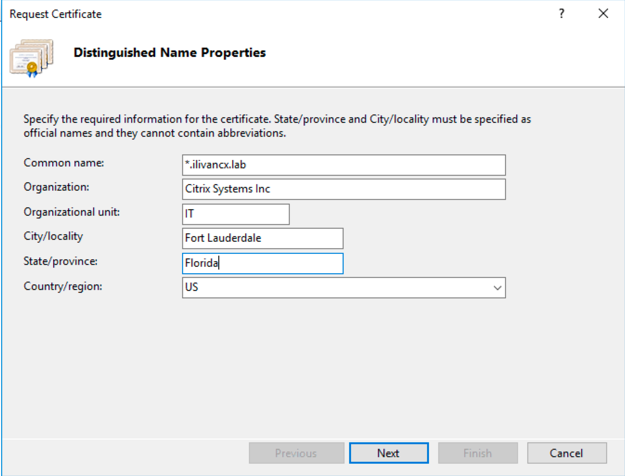

識別名のプロパティを入力します。

-

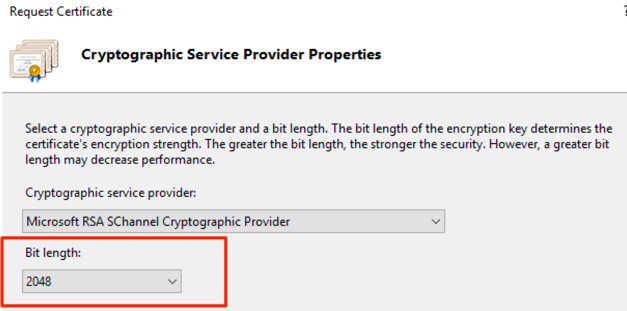

暗号化サービスプロバイダーのプロパティ画面で、暗号化サービスプロバイダーをデフォルトのままにします。 2048以上のキーサイズを選択します。

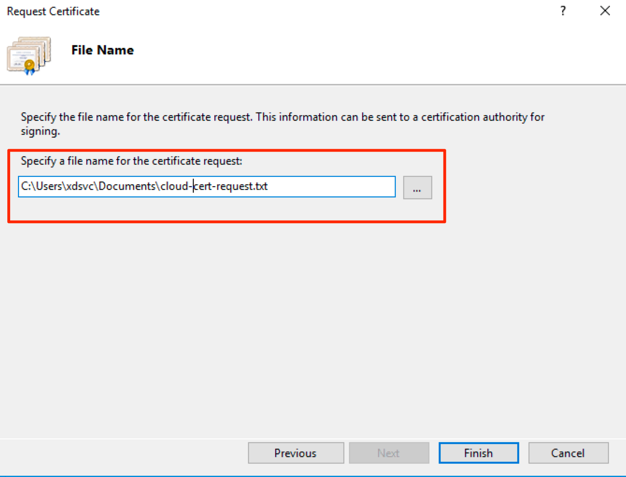

- ファイル名を選択し、完了を押します。

- CSRを証明機関にアップロードします。

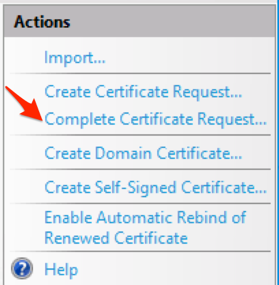

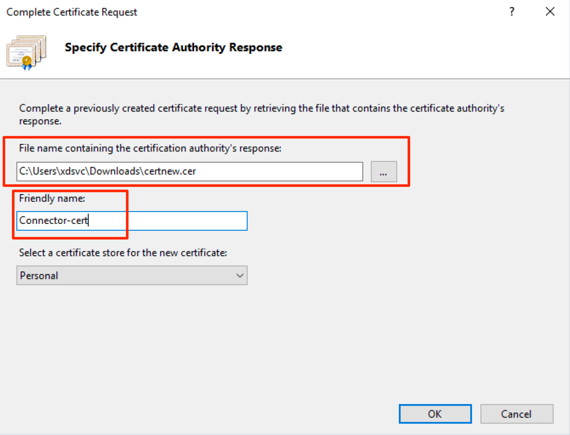

- 証明書を受け取ったら、アクションペインから、証明書要求の完了…を選択します。

- 証明書を選択し、フレンドリ名を入力して、OKを押します。

サブジェクトの別名を設定する方法はありません。 したがって、証明書は共通名を使用し、指定されたサーバーに限定されます。

証明書スナップインから証明書署名要求を作成する

証明書MMCスナップイン内から、証明書署名要求を作成できます。 これにより、証明書を提供する証明機関に送信できるファイルが生成されます。 次に、証明書をインポートして、ローカルの秘密キーと結合する必要があります。

-

サーバーでMMCコンソールを開き、証明書スナップインを追加します。 プロンプトが表示されたら、[コンピューターアカウント]を選択します。

- 個人 > 証明書を展開します

- すべてのタスク > 高度な操作 > カスタム要求の作成を選択します。

- 開始する前にで、次へを選択します。

- 証明書の登録ポリシーの選択画面で、適切な既存のポリシーを選択するか、登録ポリシーなしで続行します。

- カスタムリクエスト画面で、登録ポリシーを使用する場合は、使用可能な場合はWeb Server Exportableなどの適切なテンプレートを選択します。

- 証明書情報画面で、詳細を展開し、プロパティを選択します。

- 証明書のプロパティウィンドウの一般タブに、適切なフレンドリ名を入力します。

-

サブジェクトタブ:

- サブジェクト名の下で、共通名を選択し、サーバーの完全修飾ドメイン名を入力します。 ワイルドカードを入力できます。 [Add] を選択します。

- サブジェクト名の下で、組織、組織単位、地域、州、国に適切な値を追加します。

- 代替名の下で、DNSを選択します。 サーバーの完全修飾ドメイン名を追加します。 複数のサーバーの完全修飾ドメイン名またはワイルドカードの完全修飾ドメイン名を追加できます。

-

拡張機能タブ:

- キー使用法の下に、デジタル署名とキーの暗号化を追加します。

- 拡張キー使用法(アプリケーション ポリシー)の下に、サーバー認証とクライアント認証を追加します。

-

秘密キータブ。

- 暗号化サービスプロバイダー(CSP)の選択で、適切なプロバイダーを選択します。

- キーオプションで、適切なキーサイズを選択します。 RSAプロバイダーの場合、少なくとも2048のキーサイズを使用します。 セキュリティを強化するために4096を選択することもできますが、パフォーマンスに若干の影響が出ます。

- キーオプションで、秘密キーをエクスポート可能にするを選択します。

- OKを選択します。

- 次へを選択します。

- 参照を選択して、要求を保存します。

- 完了を選択します。

- CSRを証明機関にアップロードします。

- 証明書を受け取ったら、それを同じサーバーにインポートして、秘密キーにリンクさせます。

新しい自己署名証明書を作成する

Delivery Controller™とWeb Studioのインストール中に自己署名証明書が作成されます。 新しい自己署名証明書を生成し、それを使用して既存の証明書を置き換えることができます。

IISマネージャーを使用する

サーバーにIISがインストールされている場合は、次の手順を実行できます:

-

管理者としてサーバーにログオンします。

- IISマネージャーを開きます

- サーバー証明書を開きます

-

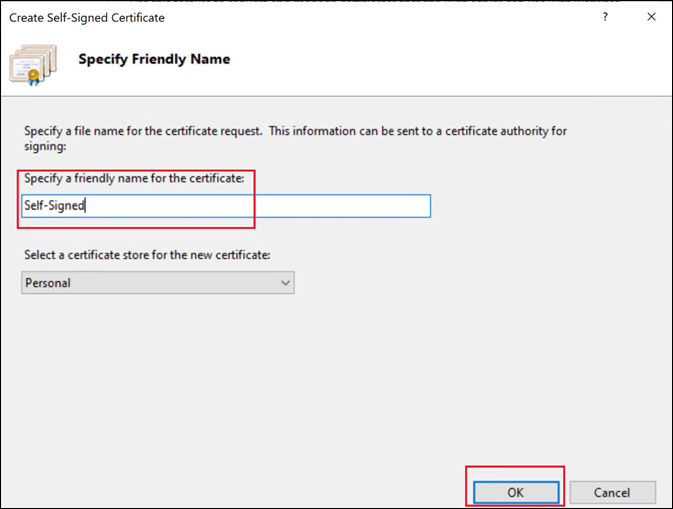

アクションペインで、自己署名証明書の作成を選択します。

-

[自己署名証明書の作成] で、証明書の名前を入力し、[OK] をクリックします。 その後、自己署名証明書が作成されます。

PowerShellの使用

PowerShellを使用して自己署名証明書を作成できます:

$certSubject = "CN=myddc.example.com" # The FQDN of the server.

$friendlyName = "Self-Signed-3"

$expireYears = 5

## Create new self-signed certificate under LocalMachine\My

$certificate = New-SelfSignedCertificate -Subject $certSubject -CertStoreLocation "Cert:\LocalMachine\My\" -KeyExportPolicy Exportable -KeySpec Signature -KeyLength 2048 -KeyAlgorithm RSA -HashAlgorithm SHA256 -FriendlyName $friendlyName -NotAfter $([System.DateTime]::Now.AddYears($expireYears))

# Add to trusted root certificates

$rootCertStore = Get-Item "Cert:\LocalMachine\Root\"

$rootCertStore.Open([System.Security.Cryptography.X509Certificates.OpenFlags]::ReadWrite)

$rootCertStore.Add($certificate)

<!--NeedCopy-->

既存の証明書をインポートする

次のいずれかの方法を使用して、既存の証明書をサーバーにインポートできます。

証明書のインポートウィザード

-

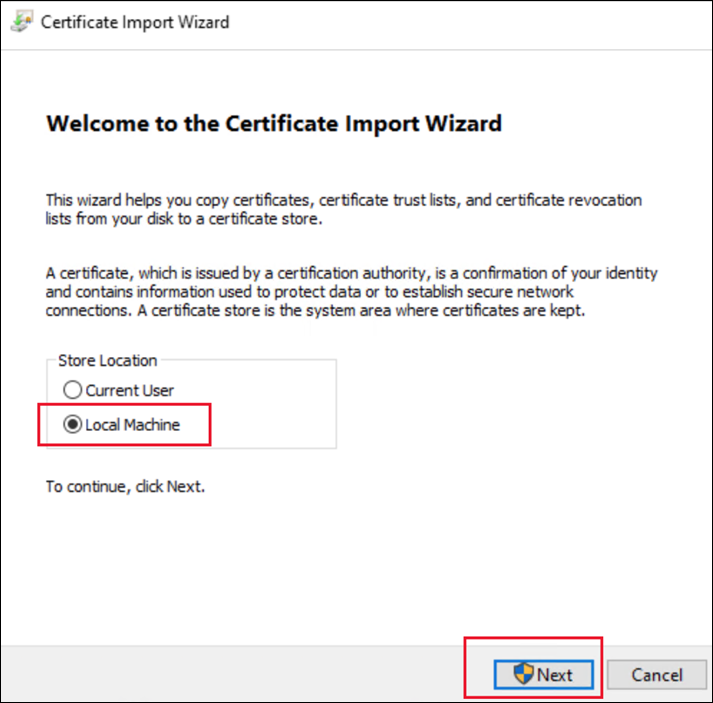

PFXファイルをダブルクリックするか、ファイルを右クリックしてPFXのインストールを選択します。 これにより、証明書のインポートウィザードが開きます。

-

[保存場所] で [ローカルマシン] を選択します。

-

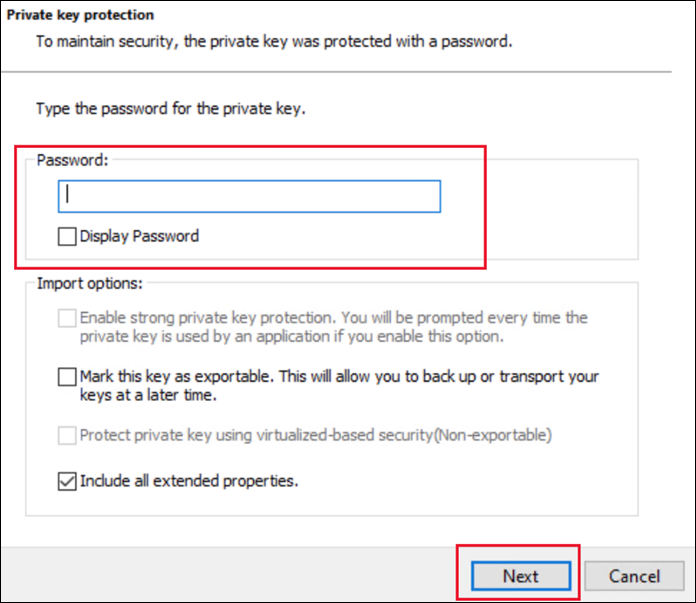

必要に応じてパスワードを入力します。

-

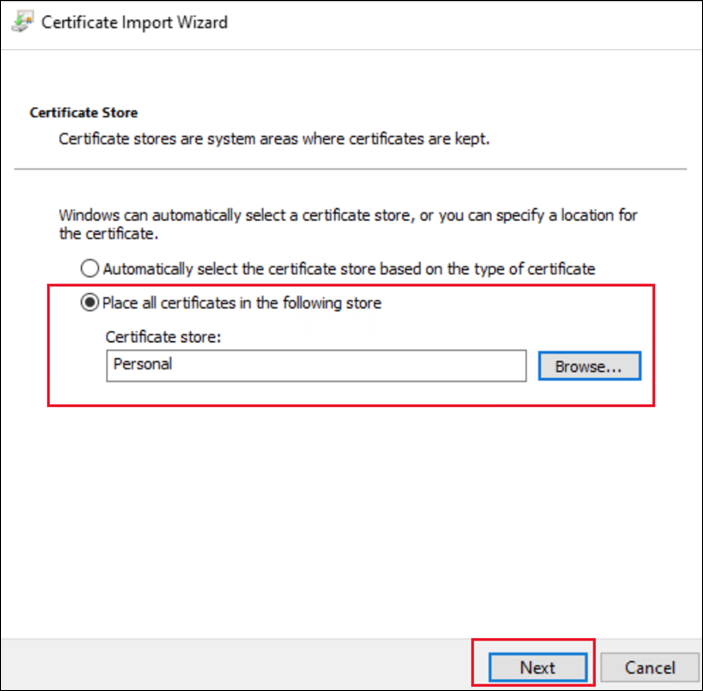

証明書ストアを選択します。 サーバー証明書の場合は、個人を選択します。 これが、このマシンから信頼するルート証明書または自己署名証明書の場合、信頼されたルート証明機関を選択します。

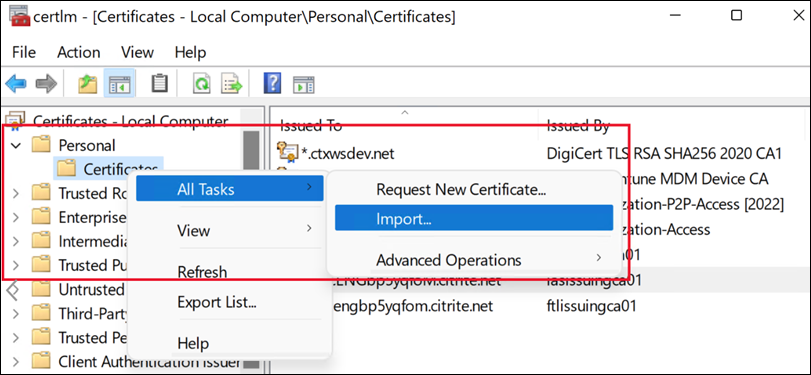

コンピューター証明書の管理コンソールを使用する

-

コンピューター証明書の管理コンソールを開き、適切な証明書ストアに移動します。 サーバー証明書の場合、通常は次のように移動します。 個人 > 証明書。 ルート証明書または自己署名証明書を信頼するには、信頼されたルート証明機関 > 証明書を選択します。

-

証明書を右クリックし、> すべてのタスク > インポート…を選択します。

-

Browse…を選択し、ファイルを選択します。

-

必要に応じてパスワードを入力します。

PowerShellの使用

証明書をインポートするには、PowerShellコマンドレットImport-PfxCertificateを使用します。 たとえば、パスワード123456の証明書certificate.pfxを個人証明書ストアにインポートするには、次のコマンドを実行します:

Import-PfxCertificate -Password $(ConvertTo-SecureString -String "123456" -AsPlainText -Force) -CertStoreLocation Cert:\LocalMachine\My\ -FilePath .\Desktop\certificate.pfx

<!--NeedCopy-->

信頼されたルート証明書をインポートするには、CertStoreLocationを「Cert:\LocalMachine\Root\」に設定します。

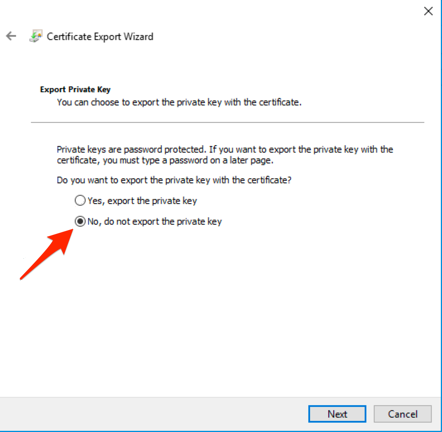

秘密キーなしで証明書をエクスポートする

証明書をエクスポートして他のデバイスにインポートし、証明書を信頼できるようにするには、秘密キーを除外する必要があります。

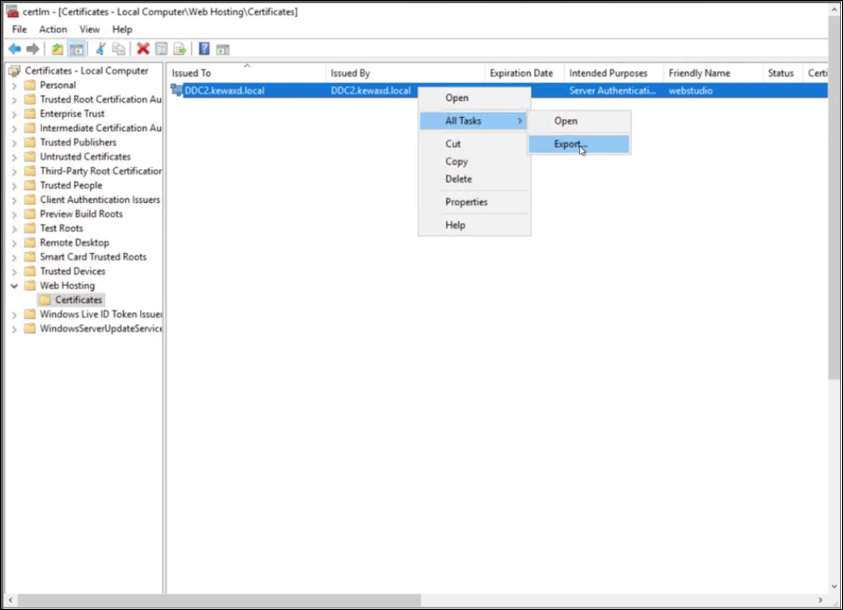

-

コンピューター証明書の管理を開きます。 個人 > 証明書に移動し、エクスポートする証明書を選択します。

-

アクションメニューから、すべてのタスクを選択し、エクスポートを選択します。

-

いいえ、秘密キーをエクスポートしませんを選択し、次へを押します。

-

DERエンコードバイナリX.509(.CER)(デフォルト)の形式を選択し、次へを押します。

-

ファイル名を入力して、次へを押します。

-

完了を選択します。

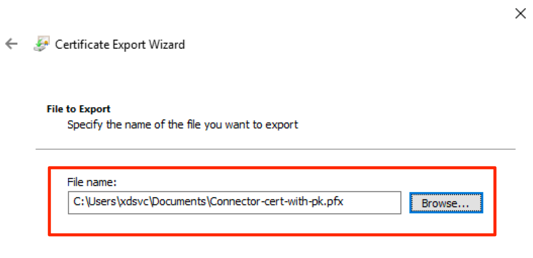

秘密キー付きの証明書をエクスポートする

証明書をエクスポートして他のサーバーで使用できるようにするには、秘密キーを含める必要があります。

-

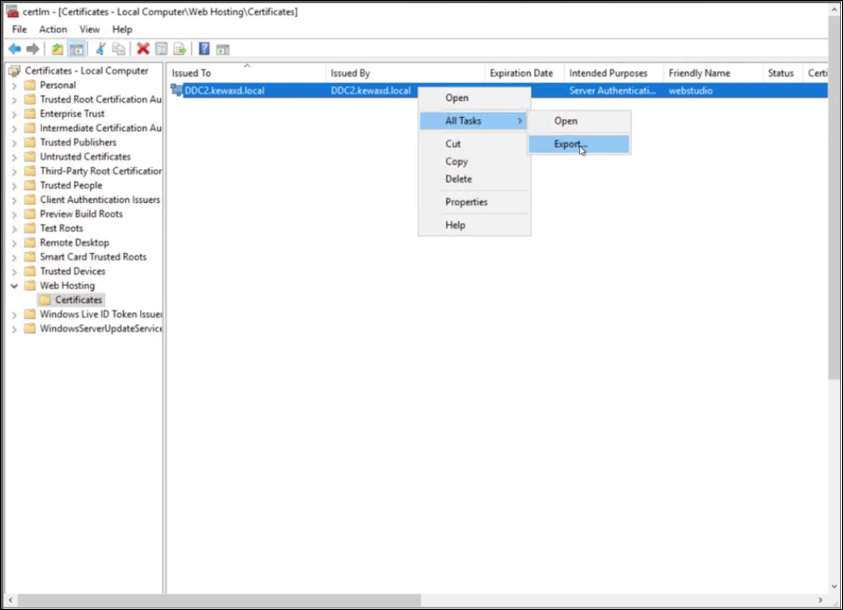

コンピューター証明書の管理を開きます。 個人 > 証明書に移動し、エクスポートする証明書を選択します。

-

アクションメニューから、すべてのタスクを選択し、エクスポートを選択します。

-

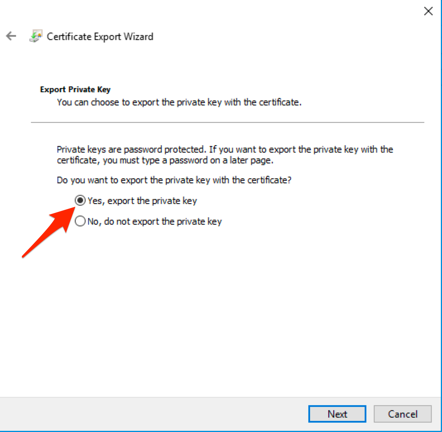

はい、秘密キーをエクスポートしますを選択し、次へを選択します。

-

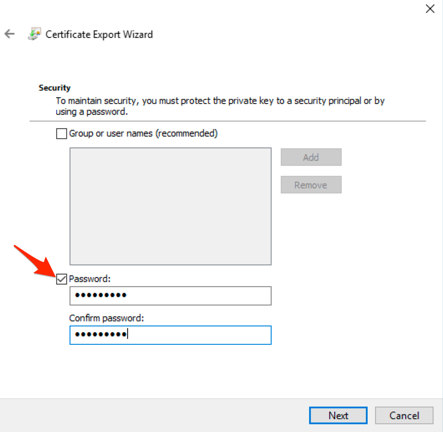

セキュリティタブでパスワードを入力し、次へを選択します。

-

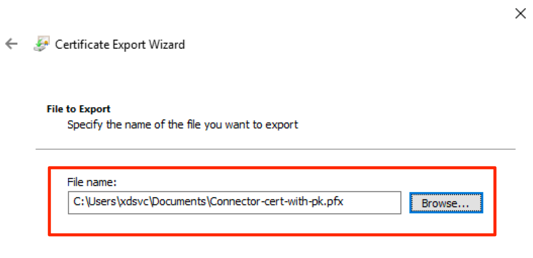

ファイル名を入力して、次へを選択します。

-

完了を選択します。

証明書をPEM形式に変換する

デフォルトでは、WindowsはPKCS#12形式の証明書を、秘密キーを含む.pfxファイルとしてエクスポートします。 NetScaler® Gatewayまたはライセンスサーバーで証明書を使用するには、証明書と秘密キーをPEM形式の別々のファイルに抽出する必要があります。 opensslを使用するとこれを実行できます。

証明書をPEM形式でエクスポートするには、次のコマンドを実行します:

openssl pkcs12 -in name.pfx -clcerts -nokeys -out name.cer

<!--NeedCopy-->

既存のパスワードと新しいパスフレーズの入力を求められます

キーをPEM形式でエクスポートするには、次のコマンドを実行します:

openssl pkcs12 -in name.pfx -nocerts -out name.key

<!--NeedCopy-->

証明書の信頼

- 公的証明機関からの証明書を使用する場合、デバイスは通常、ルート証明書を使用して事前構成されます。

- エンタープライズ証明機関を使用する場合は、その証明書を信頼する必要があるすべてのデバイスにルート証明書を展開する必要があります。 Active Directory証明サービスを使用する場合、ルート証明書はグループポリシーを使用してドメイン上のすべてのマシンにも展開されます。 NetScaler Gatewayなどのドメインに参加していないマシンや他のドメインのマシンには、ルート証明書を手動でインポートする必要があります。

- 自己署名証明書を使用している場合は、証明書を信頼する必要があるすべてのマシンに手動でインストールする必要があります。

Windowsから自己署名証明書または信頼されたルート証明書をエクスポートするには、「秘密キーなしで証明書をエクスポートする」を参照してください。

Windowsが証明書を信頼するには、証明書を信頼されたルート証明機関ストアにインポートする必要があります。 PowerShellを使用する場合は、ストア「Cert:\LocalMachine\Root\」を入力します。

NetScalerが証明書を信頼するには、まず証明書をPEM形式に変換し、次にルート証明書をインストールします。

共有

共有

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.