Citrix Gateway 및 XenMobile

XenMobile을 사용하여 Citrix Gateway를 구성할 때 내부 네트워크에 대한 원격 장치 액세스를 위한 인증 메커니즘을 설정합니다. 이 기능을 사용하면 모바일 장치의 앱이 인트라넷의 회사 서버에 액세스할 수 있습니다. XenMobile은 장치의 앱에서 Citrix Gateway로 Micro VPN을 만들 수 있습니다.

Citrix Gateway에서 실행되는 XenMobile에서 스크립트를 내보내어 XenMobile과 함께 사용할 Citrix Gateway를 구성합니다.

Citrix Gateway 구성 스크립트 사용을 위한 필수 구성 요소

Citrix ADC 요구 사항:

- Citrix ADC(최소 버전 11.0, 빌드 70.12).

- LDAP가 부하 분산되는 경우 이외에는 Citrix ADC IP 주소가 구성되고 LDAP 서버에 연결됩니다.

- Citrix ADC 서브넷(SNIP) IP 주소가 구성되어 있고 필요한 백엔드 서버에 연결되며 포트 8443/TCP를 통해 공용 네트워크 액세스가 가능합니다.

- DNS가 공용 도메인을 확인할 수 있습니다.

- Citrix ADC가 플랫폼/범용 또는 평가판 라이센스로 라이센스 허가되었습니다. 자세한 내용은 https://support.citrix.com/article/CTX126049에서 참조하십시오.

- Citrix Gateway SSL 인증서가 Citrix ADC에 업로드되고 설치되었습니다. 자세한 내용은 https://support.citrix.com/article/CTX136023에서 참조하십시오.

XenMobile 요구 사항:

- XenMobile Server(최소 버전 10.6).

- LDAP 서버가 구성되었습니다.

내부 네트워크에 대한 원격 장치 액세스를 위한 인증 구성

-

XenMobile 콘솔에서 콘솔의 오른쪽 맨 위에 있는 기어 아이콘을 클릭합니다. 설정 페이지가 나타납니다.

-

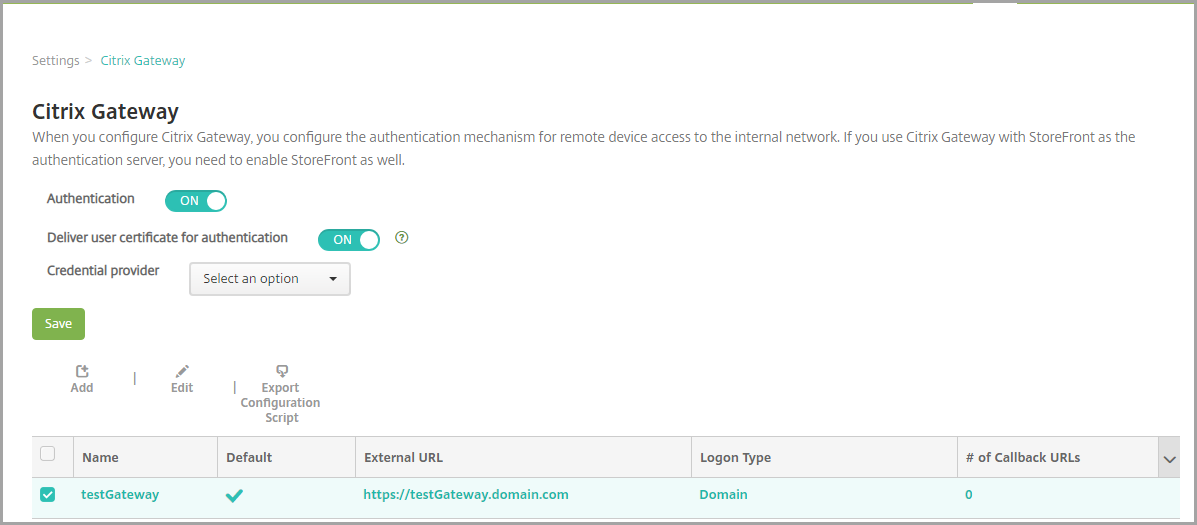

서버 아래에서 Citrix Gateway를 클릭합니다. Citrix Gateway 페이지가 나타납니다. 다음 예제에서는 Citrix Gateway 인스턴스가 존재합니다.

-

다음 설정을 구성합니다.

- 인증: 인증을 사용하도록 설정하지 여부를 선택합니다. 기본값은 켜짐입니다.

- 인증을 위한 사용자 인증서 제공: Citrix Gateway에서 클라이언트 인증서 인증을 처리할 수 있도록 XenMobile에서 Secure Hub와 인증 인증서를 공유하기를 원하는지 여부를 선택합니다. 기본값은 꺼짐입니다.

- 자격 증명 공급자: 목록에서 사용할 자격 증명 공급자를 클릭합니다. 자세한 내용은 자격 증명 공급자를 참조하십시오.

-

저장을 클릭합니다.

Citrix Gateway 인스턴스 추가

인증 설정을 저장한 후 Citrix Gateway 인스턴스를 XenMobile에 추가합니다.

-

XenMobile 콘솔에서 콘솔의 오른쪽 맨 위에 있는 기어 아이콘을 클릭합니다. 설정 페이지가 열립니다.

-

서버 아래에서 Citrix Gateway를 클릭합니다. Citrix Gateway 페이지가 나타납니다.

-

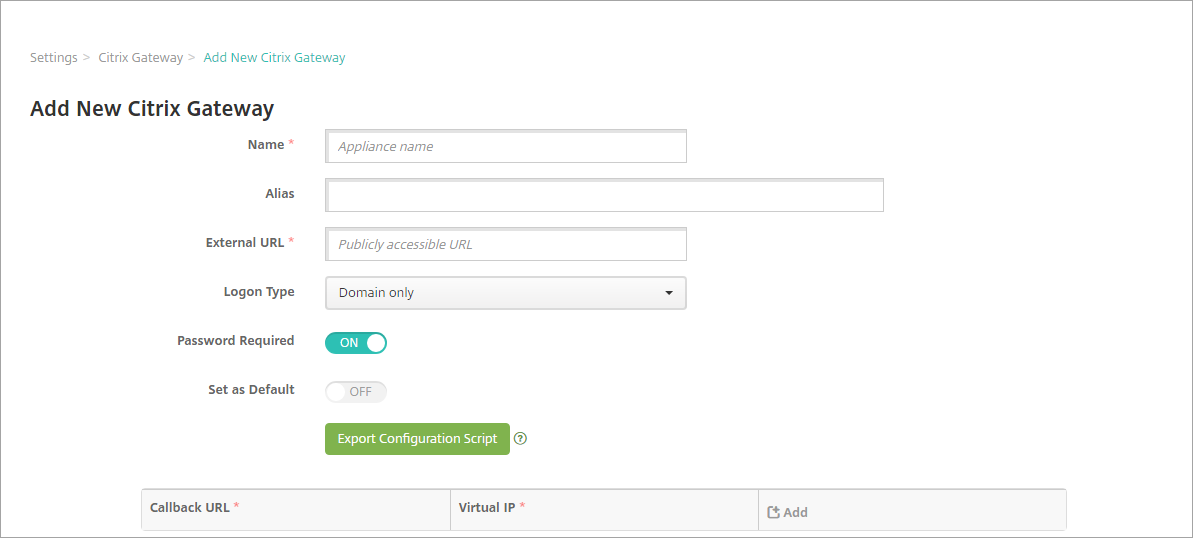

추가를 클릭합니다. 새 Citrix Gateway 추가 페이지가 나타납니다.

-

다음 설정을 구성합니다.

- 이름: Citrix Gateway 인스턴스의 이름을 입력합니다.

- 별칭: 원하는 경우 Citrix Gateway의 별칭 이름을 포함합니다.

-

외부 URL: Citrix Gateway의 공개적으로 액세스 가능한 URL을 입력합니다. 예를 들어,

https://receiver.com입니다. - 로그온 유형: 로그온 유형을 선택합니다. 유형에는 도메인만, 보안 토큰만, 도메인 및 보안 토큰, 인증서, 인증서 및 도메인, 인증서 및 보안 토큰이 포함됩니다. 암호 필요 필드의 기본 설정은 선택한 로그온 유형에 따라 달라집니다. 기본값은 도메인만입니다.

여러 개의 도메인이 있는 경우 인증서 및 도메인을 사용합니다. XenMobile 및 Citrix Gateway를 통한 여러 도메인 인증 구성에 대한 자세한 내용은 여러 도메인에 대한 인증 구성을 참조하십시오.

인증서 및 보안 토큰을 사용하는 경우 Secure Hub를 지원하기 위해 Citrix Gateway에서 몇 가지 추가 구성이 필요합니다. 자세한 내용은 Configuring XenMobile for Certificate and Security Token Authentication(인증서 및 보안 토큰 인증을 사용하기 위한 XenMobile 구성)을 참조하십시오.

자세한 내용은 배포 안내서의 인증을 참조하십시오.

- 암호 필요: 암호 인증을 요구할지 여부를 선택합니다. 기본값은 선택한 로그온 유형에 따라 달라집니다.

- 기본값으로 설정: 이 Citrix Gateway를 기본값으로 사용할지 여부를 선택합니다. 기본값은 꺼짐입니다.

- 구성 스크립트 내보내기: 단추를 클릭하면 Citrix Gateway에 업로드하는 구성 번들을 내보내서 XenMobile 설정으로 구성할 수 있습니다. 자세한 내용은 이 단계 뒤의 “XenMobile Server와 함께 사용할 온-프레미스 Citrix Gateway 구성”을 참조하십시오.

- 콜백 URL 및 가상 IP: 이러한 필드를 추가하기 전에 설정을 저장하십시오. 자세한 내용은 이 문서의 콜백 URL 및 Citrix Gateway VPN 가상 IP 추가를 참조하십시오.

-

저장을 클릭합니다.

새 Citrix Gateway가 추가되고 테이블에 나타납니다. 인스턴스를 편집하거나 삭제하려면 목록에서 이름을 클릭합니다.

XenMobile Server와 함께 사용할 Citrix Gateway 구성

XenMobile과 함께 사용할 온-프레미스 Citrix Gateway를 구성하려면 이 문서에서 자세히 설명하는 다음 일반 단계를 수행하십시오.

-

XenMobile Server에서 스크립트 및 관련 파일을 다운로드합니다. 최신의 상세 지침을 보려면 스크립트와 함께 제공되는 추가 정보 파일을 참조하십시오.

-

환경이 필수 구성 요소를 충족하는지 확인합니다.

-

스크립트를 환경에 맞게 업데이트합니다.

-

Citrix ADC에서 스크립트를 실행합니다.

-

구성을 테스트합니다.

이 스크립트로 XenMobile에 필요한 Citrix Gateway 설정을 구성합니다.

- MDM 및 MAM에 필요한 Citrix Gateway 가상 서버

- Citrix Gateway 가상 서버의 세션 정책

- XenMobile Server 세부 정보

- Citrix Gateway 가상 서버의 인증 정책 및 동작 스크립트에 LDAP 구성 설정이 설명됩니다.

- 프록시 서버의 트래픽 동작 및 정책

- 클라이언트 없는 액세스 프로필

- Citrix ADC의 정적 로컬 DNS 레코드

- 기타 바인딩: 서비스 정책, CA 인증서

다음 구성은 스크립트에서 처리되지 않습니다.

- Exchange 부하 분산

- Citrix Files 부하 분산

- ICA 프록시 구성

- SSL 오프로드

스크립트를 다운로드, 업데이트 및 실행하려면

-

Citrix Gateway를 추가하는 경우 새 Citrix Gateway 추가 페이지에서 구성 스크립트 내보내기를 클릭합니다.

또는 Citrix Gateway 인스턴스를 추가하고 스크립트를 내보내기 전에 저장을 클릭하는 경우: 설정 > Citrix Gateway로 돌아가서 Citrix ADC를 선택한 다음 구성 스크립트 내보내기와 다운로드를 차례로 클릭합니다.

구성 스크립트 내보내기를 클릭하면 XenMobile에서 .tar.gz 스크립트 번들이 만들어집니다. 스크립트 번들에는 다음이 포함됩니다.

- 상세 지침이 포함된 추가 정보 파일

- Citrix ADC에서 필요한 구성 요소를 구성하는 데 사용되는 Citrix ADC CLI 명령이 포함된 스크립트

- 공용 루트 CA 인증서와 XenMobile Server의 중간 CA 인증서(현재 릴리스에서는 SSL 오프로드에 대해 이러한 인증서가 필요하지 않음)

- Citrix ADC 구성을 제거하는 데 사용되는 Citrix ADC CLI 명령이 포함된 스크립트

-

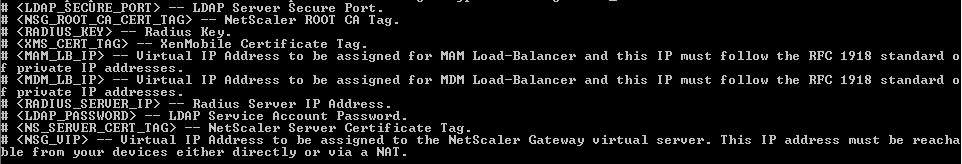

스크립트(NSGConfigBundle_CREATESCRIPT.txt)를 편집하여 모든 자리 표시자를 환경의 세부 정보로 바꿉니다.

-

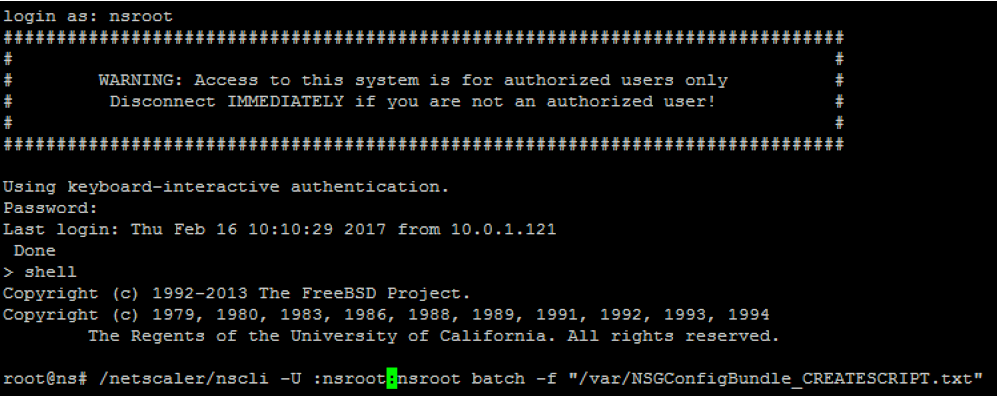

스크립트 번들에 포함된 추가 정보 파일의 설명에 따라, 편집된 스크립트를 Citrix ADC 배시 셸(shell)에서 실행합니다. 예:

/netscaler/nscli -U :<NetScaler Management Username>:<NetScaler Management Password> batch -f "/var/NSGConfigBundle_CREATESCRIPT.txt"

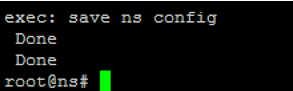

스크립트가 완료되면 다음 줄이 나타납니다.

구성 테스트

-

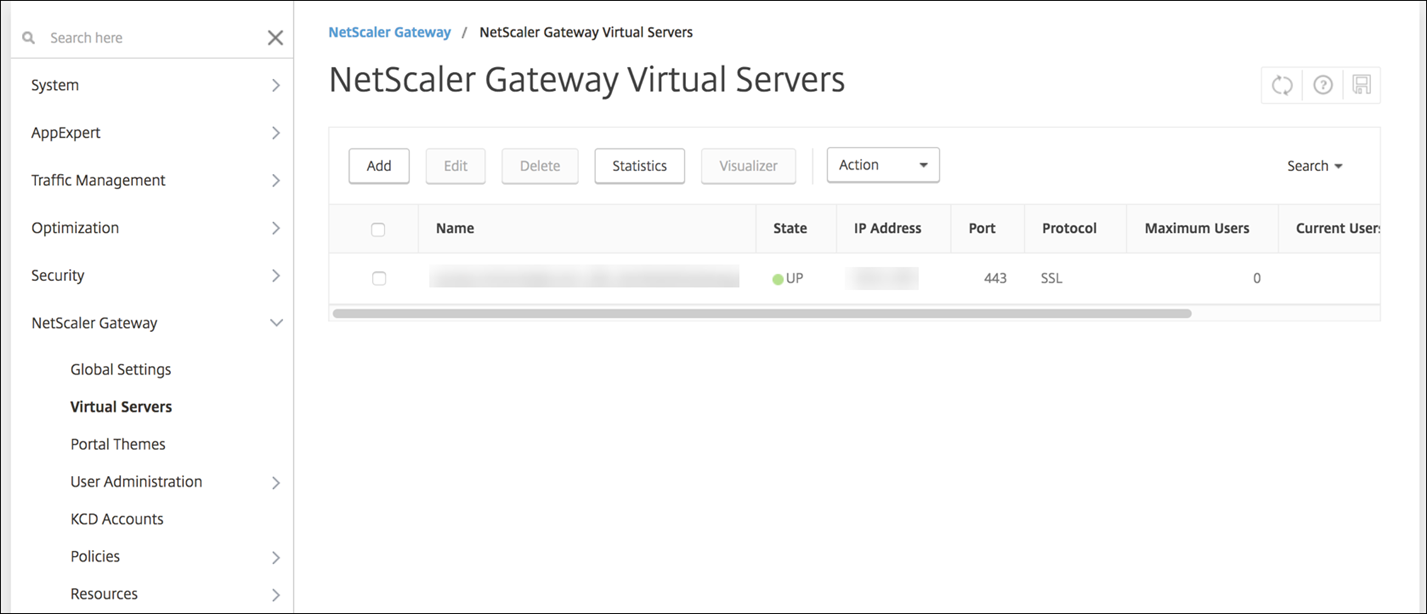

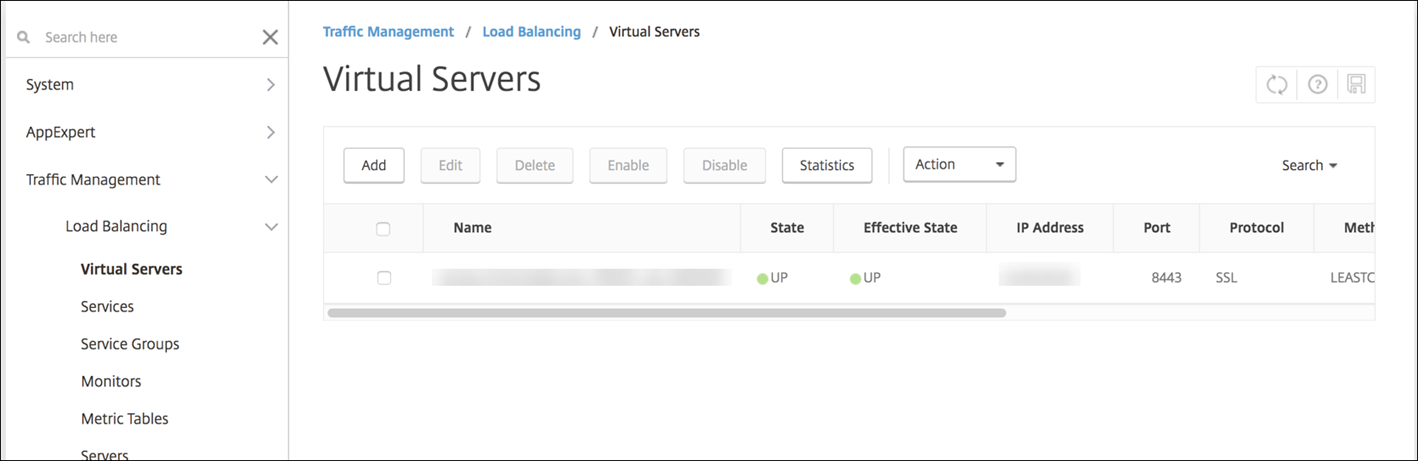

Citrix Gateway 가상 서버의 상태가 작동인지 확인합니다.

-

프록시 부하 분산 가상 서버의 상태가 작동인지 확인합니다.

-

웹 브라우저를 열고 Citrix Gateway URL에 연결하여 인증을 시도합니다. 인증이 실패하면 HTTP 상태 404 - 찾을 수 없음 메시지가 나타납니다.

-

장치를 등록하고 MDM 및 MAM 모두에 등록되었는지 확인합니다.

콜백 URL 및 Citrix Gateway VPN 가상 IP 추가

Citrix Gateway 인스턴스를 추가한 후 콜백 URL을 추가하고 Citrix Gateway 가상 IP 주소를 지정할 수 있습니다. 이 설정은 선택 사항이지만 특히 XenMobile Server가 DMZ에 있는 경우 보안을 강화하기 위해 구성할 수 있습니다.

-

설정 > Citrix Gateway에서 Citrix Gateway를 선택하고 편집을 클릭합니다.

-

테이블에서 추가를 클릭합니다.

-

콜백 URL로 FQDN(정규화된 도메인 이름)을 입력합니다. 콜백 URL은 요청이 Citrix Gateway에서 온 요청인지 확인합니다.

콜백 URL이 XenMobile Server에서 연결 가능한 IP 주소로 확인되는지 확인합니다. 콜백 URL은 외부 Citrix Gateway URL 또는 다른 URL일 수 있습니다.

-

Citrix Gateway 가상 IP 주소를 입력한 다음 저장을 클릭합니다.

여러 도메인에 대한 인증 구성

테스트, 개발 및 프로덕션 환경을 위한 다수의 XenMobile Server 인스턴스가 있는 경우 추가 환경에 대한 Citrix Gateway를 수동으로 구성합니다. XenMobile용 Citrix ADC 마법사는 한 번만 사용할 수 있습니다.

Citrix Gateway 구성

여러 도메인 환경에 대한 Citrix Gateway 인증 정책 및 세션 정책을 구성하려면:

- Citrix Gateway 구성 유틸리티의 구성 탭에서 Citrix Gateway > 정책 > 인증을 확장합니다.

- 탐색 창에서 LDAP를 클릭합니다.

-

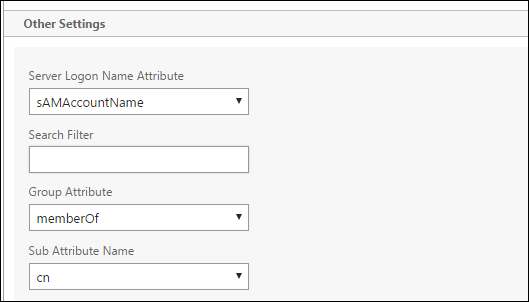

LDAP 프로필을 클릭하여 편집합니다. 서버 로그온 이름 특성을 userPrincipalName 또는 검색에 사용하려는 특성으로 변경합니다. XenMobile 콘솔에서 LDAP 설정 구성 시 사용할 수 있도록 지정한 특성을 메모해 둡니다.

- 각 LDAP 정책에 대해 이러한 단계를 반복합니다. 각 도메인에는 개별 LDAP 정책이 필요합니다.

- Citrix Gateway 가상 서버에 바인딩된 세션 정책에서 Edit session profile(세션 프로필 편집) > Published Applications(게시된 응용 프로그램)로 이동합니다. Single Sign-On Domain(Single Sign-On 도메인)이 비어 있는지 확인합니다.

XenMobile Server 구성

여러 도메인의 XenMobile 환경에 대한 LDAP를 구성하려면:

-

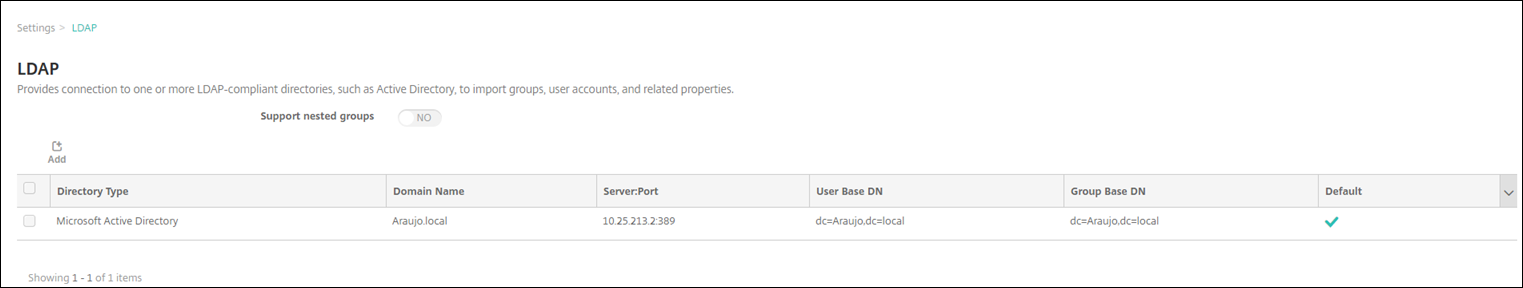

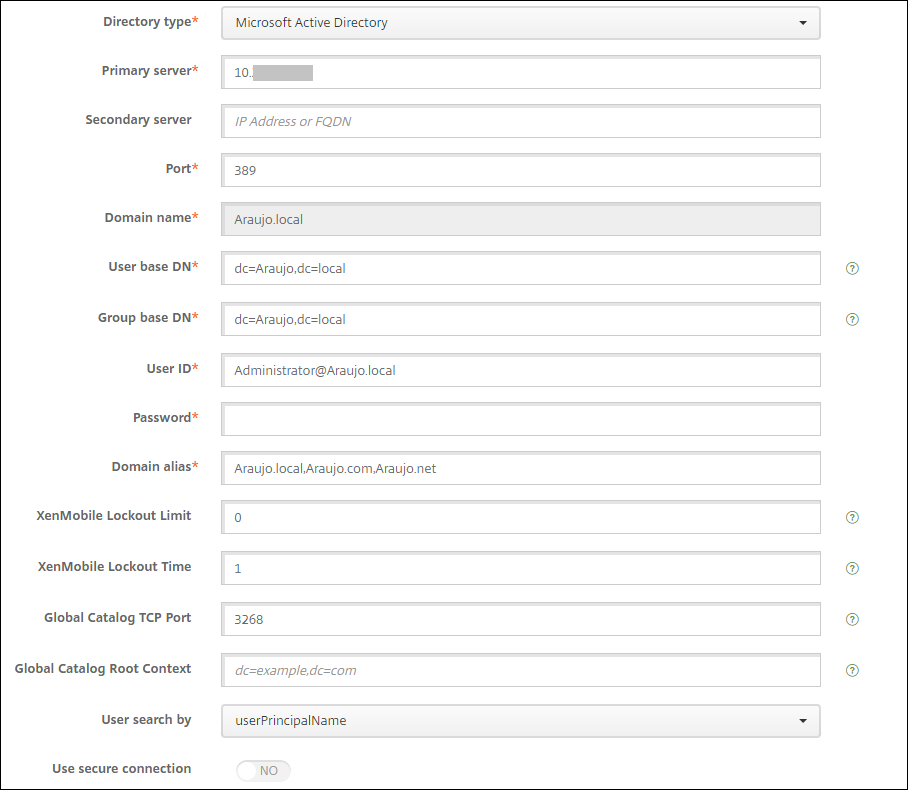

XenMobile 콘솔에서 설정 > LDAP로 이동하고 디렉터리를 추가하거나 편집합니다.

-

다음 정보를 제공합니다.

-

도메인 별칭에서 사용자 인증에 사용할 각 도메인을 지정합니다. 도메인을 쉼표로 구분하십시오. 도메인 사이에 공백을 사용하지 마십시오. 예:

domain1.com,domain2.com,domain3.com -

사용자 검색 기준 필드가 Citrix Gateway LDAP 정책에서 지정한 Server Logon Name Attribute(서버 로그온 이름 특성)와 일치하는지 확인합니다.

-

특정 URL에 대한 인바운드 연결 요청 삭제

사용자 환경의 Citrix Gateway에 SSL 오프로드가 구성된 경우 게이트웨이에서 특정 URL에 대한 인바운드 연결 요청을 삭제하는 것이 좋습니다.

추가 보안을 원하는 경우 Citrix Gateway에서 두 개의 MDM 부하 분산 장치 가상 서버(포트 443용 및 포트 8443용)를 구성합니다. 설정 시 다음 정보를 템플릿으로 활용합니다.

중요:

다음 업데이트는 SSL 오프로드가 구성된 Citrix Gateway에만 적용됩니다.

-

XMS_DropURLs라는 이름의 패턴 집합을 만듭니다.add policy patset XMS_DropURLs <!--NeedCopy--> -

이 새로운 패턴 집합에 다음 URL을 추가합니다. 필요에 따라 이 목록을 사용자 지정합니다.

bind policy patset XMS_DropURLs /zdm/shp/console -index 6 bind policy patset XMS_DropURLs /zdm/login_xdm_uc.jsp -index 5 bind policy patset XMS_DropURLs /zdm/helper.jsp -index 4 bind policy patset XMS_DropURLs /zdm/log.jsp -index 3 bind policy patset XMS_DropURLs /zdm/login.jsp -index 2 bind policy patset XMS_DropURLs /zdm/console -index 1 <!--NeedCopy--> -

연결 요청이 지정된 서브넷에서 시작되지 않는 한 이러한 URL에 대한 모든 트래픽을 삭제하는 정책을 만듭니다.

add responder policy XMS_DROP_pol “CLIENT.IP.SRC.IN_SUBNET(192.168.0.0/24).NOT && HTTP.REQ.URL.CONTAINS_ANY(”XMS_DropURLs”)” DROP -comment "Allow only subnet 192.168.0.0/24 to access these URLs. All other connections are DROPed" <!--NeedCopy--> -

새 정책을 두 MDM 부하 분산 장치 가상 서버(포트 443 및 8443)에 바인딩합니다.

bind lb vserver _XM_LB_MDM_XenMobileMDM_443 -policyName XMS_DROP_pol -priority 100 -gotoPriorityExpression END -type REQUEST bind lb vserver _XM_LB_MDM_XenMobileMDM_8443 -policyName XMS_DROP_pol -priority 100 -gotoPriorityExpression END -type REQUEST <!--NeedCopy--> -

브라우저를 통한 MAM URL 액세스 차단

브라우저를 통해 MAM URL에 직접 액세스하면 사용자에게 Active Directory 자격 증명을 입력하라는 메시지가 표시됩니다. 이는 사용자가 자격 증명의 유효성을 검사하는 도구 역할을 하지만 일부 사용자는 이를 보안 위반으로 간주할 수 있습니다. 다음 섹션은 NetScaler의 응답자 정책 기능을 사용하여 MAM URL(NetScaler Gateway VIP)에 대한 브라우저 액세스를 제한하는 데 도움이 됩니다.

다음 응답자 정책 중 하나를 만들어 NetScaler Gateway 가상 서버에 바인딩합니다.

-

add responder policy Resp_Brow_Pol "HTTP.REQ.HEADER(\"User-Agent\").CONTAINS(\"Mozilla\")&&HTTP.REQ.URL.PATH_AND_QUERY.EQ(\"/vpn/index.html\")" DROP -

add responder policy Resp_Brow_Pol_CR "!HTTP.REQ.HEADER(\"User-Agent\").CONTAINS(\"CitrixReceiver\")&&HTTP.REQ.URL.PATH_AND_QUERY.EQ(\"/vpn/index.html\")" DROP -

add responder policy Resp_Brow_Pol_CR "HTTP.REQ.HEADER(\"User-Agent\").CONTAINS(\"CitrixReceiver\").NOT&&HTTP.REQ.URL.PATH_AND_QUERY.EQ(\"/vpn/index.html\")" DROP

bind vpn vserver _XM_XenMobileGateway -policy Resp_Brow_Pol_CR -priority 100 -gotoPriorityExpression END -type REQUEST를 사용하여 NetScaler Gateway 가상 서버에 바인딩참고:

_XM_XenMobileGateway는 NetScaler Gateway 가상 서버의 예제 이름입니다. -