Citrix Files의 SSO(Single Sign-on)용 SAML

면책조항:

ShareFile(현재 Progress)의 지원이 중단되면 이 기능도 더 이상 제공되지 않습니다.

SAML(Security Assertion Markup Language)을 사용하여 Citrix Files 모바일 응용 프로그램에 대한 SSO(Single Sign-On) 액세스를 제공하도록 XenMobile 및 ShareFile을 구성할 수 있습니다. 이 기능에는 다음이 포함됩니다.

- MDX Toolkit을 통해 MAM SDK를 사용하거나 래핑된 Citrix Files 앱

-

웹사이트, Outlook 플러그인 또는 동기화 클라이언트와 같이 래핑되지 않은 Citrix Files 클라이언트

- 래핑된 Citrix Files 앱의 경우. Citrix Files 모바일 앱을 통해 Citrix Files에 로그온하는 사용자는 사용자 인증과 SAML 토큰 획득을 위해 Secure Hub로 리디렉션됩니다. 인증이 성공하면 Citrix Files 모바일 응용 프로그램이 SAML 토큰을 ShareFile로 전송합니다. 초기 로그온 후 사용자는 SSO를 통해 Citrix Files 모바일 앱에 액세스할 수 있습니다. 또한 매번 로그온하지 않고도 ShareFile의 문서를 Secure Mail 메일에 첨부할 수 있습니다.

- 래핑되지 않은 Citrix Files 클라이언트의 경우. 웹 브라우저 또는 다른 Citrix Files 클라이언트를 사용하여 Citrix Files에 로그온하는 사용자가 XenMobile로 리디렉션됩니다. XenMobile이 사용자를 인증하면 인증된 사용자가 받은 SAML 토큰이 ShareFile로 전송됩니다. 초기 로그온 후 사용자는 매번 로그온하지 않고 SSO를 통해 Citrix Files 클라이언트에 액세스할 수 있습니다.

XenMobile을 ShareFile에 대한 SAML IdP(ID 공급자)로 사용하려면 이 문서에 설명된 대로 Enterprise 계정과 사용하도록 XenMobile을 구성해야 합니다. 또한 StorageZone 커넥터에서만 작동하도록 XenMobile을 구성할 수 있습니다. 자세한 내용은 XenMobile에서 ShareFile 사용을 참조하십시오.

자세한 참조 아키텍처 다이어그램은 아키텍처를 참조하십시오.

사전 요구 사항

XenMobile 및 Citrix Files 앱에서 SSO를 구성하려면 먼저 다음과 같은 사전 요구 사항을 충족해야 합니다.

-

MAM SDK 또는 호환되는 버전의 MDX Toolkit(Citrix Files 모바일 앱용)

자세한 내용은 XenMobile 호환성을 참조하십시오.

- 호환되는 버전의 Citrix Files 모바일 앱 및 Secure Hub.

- ShareFile 관리자 계정.

- XenMobile과 ShareFile 간의 연결이 확인됨

ShareFile 액세스 구성

ShareFile를 위한 SAML을 설정하기 전에 다음과 같이 ShareFile 액세스 정보를 제공합니다.

-

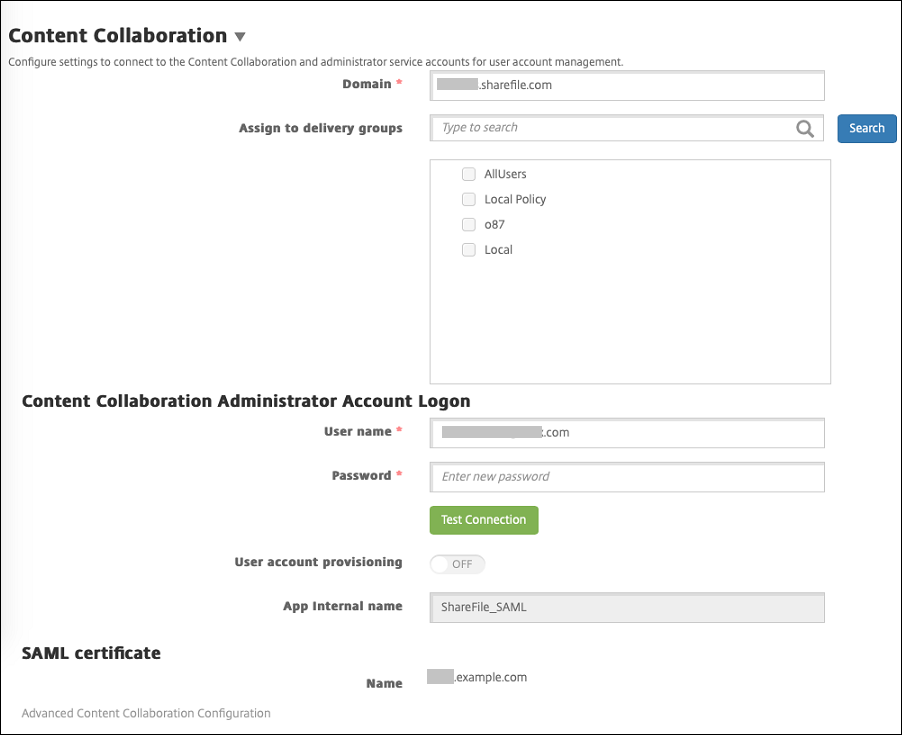

XenMobile 웹 콘솔에서 구성 > ShareFile을 클릭합니다. ShareFile 구성 페이지가 나타납니다.

-

다음 설정을 구성합니다.

-

도메인: ShareFile 하위 도메인 이름을 입력합니다. 예:

example.sharefile.com. - 배달 그룹에 할당: ShareFile에서 SSO를 사용할 수 있게 하려는 배달 그룹을 선택하거나 검색합니다.

- ShareFile 관리자 계정 로그온

- 사용자 이름: ShareFile 관리자 사용자 이름을 입력합니다. 이 사용자는 관리자 권한을 가지고 있어야 합니다.

- 암호: ShareFile 관리자 암호를 입력합니다.

- 사용자 계정 프로비저닝: 이 설정을 사용하지 않도록 설정합니다. ShareFile 사용자 관리 도구를 사용자 프로비전에 사용합니다. 사용자 계정 및 메일 그룹 프로비전을 참조하십시오.

-

도메인: ShareFile 하위 도메인 이름을 입력합니다. 예:

-

연결 테스트를 클릭하여 ShareFile 관리자 계정이 지정된 ShareFile 계정으로 인증하는 사용자 이름과 암호를 확인합니다.

-

저장을 클릭합니다.

-

XenMobile이 ShareFile과 동기화되고 ShareFile 설정인 ShareFile 발급자/엔터티 ID 및 로그인 URL이 업데이트됩니다.

-

구성 > ShareFile 페이지에는 앱 내부 이름이 표시됩니다. Citrix Files.com SSO 설정 수정의 뒷부분에 설명된 단계를 완료하려면 이 이름이 필요합니다.

-

래핑된 Citrix Files MDX 앱을 위한 SAML 설정

래핑된 Citrix Files MDX 앱의 Single Sign-on 구성에 Citrix Gateway를 사용하지 않아도 됩니다. 웹사이트, Outlook 플러그인 또는 동기화 클라이언트와 같이 래핑되지 않은 Citrix Files 클라이언트에 대한 액세스를 구성하려면 다른 Citrix Files 클라이언트에 대한 Citrix Gateway 구성을 참조하십시오.

다음 단계는 iOS 및 Android 앱 및 장치에 적용됩니다. 래핑된 Citrix Files MDX 앱에 대해 SAML을 구성하려면 다음을 수행합니다.

-

MDX Toolkit을 사용하여 Citrix Files 모바일 앱을 래핑합니다. MDX Toolkit으로 앱 래핑에 대한 자세한 내용은 MDX Toolki으로 앱 래핑을 참조하십시오.

-

XenMobile 콘솔에서 래핑된 Citrix Files 모바일 앱을 업로드합니다. MDX 앱 업로드에 대한 자세한 내용은 MDX 앱을 XenMobile에 추가하려면을 참조하십시오.

-

위에서 구성한 관리자 사용자 이름과 암호로 ShareFile에 로그인하여 SAML 설정을 확인합니다.

-

ShareFile 및 XenMobile이 동일한 표준 시간대로 구성되어 있는지 확인합니다. XenMobile이 구성된 표준 시간대를 기준으로 정확한 시간을 표시하는지 확인합니다. 그렇지 않은 경우 SSO가 실패할 수 있습니다.

Citrix Files 모바일 앱의 유효성 검사

-

사용자 장치에서 Secure Hub를 설치하고 구성합니다.

-

XenMobile Store에서 Citrix Files 모바일 앱을 다운로드하고 설치합니다.

-

Citrix Files 모바일 앱을 시작합니다. Citrix Files는 사용자 이름이나 암호를 입력하라는 메시지 없이 시작됩니다.

Secure Mail로 유효성 검사

-

아직 완료하지 않은 경우 사용자 장치에서 Secure Hub를 설치하고 구성합니다.

-

XenMobile Store에서 Secure Mail을 다운로드하여 설치하고 설정합니다.

-

새 전자 메일 양식을 열고 Citrix Files에서 첨부를 누릅니다. 사용자 이름이나 암호를 묻지 않고 전자 메일에 첨부할 수 있는 파일이 표시됩니다.

다른 Citrix Files 클라이언트에 대한 Citrix Gateway 구성

웹 사이트, Outlook 플러그인 또는 동기화 클라이언트와 같이 래핑되지 않은 Citrix Files 클라이언트에 대한 액세스 권한을 구성하려면 다음과 같이 XenMobile을 SAML ID 공급자로 사용하는 것을 지원하도록 Citrix Gateway를 구성합니다.

- 홈 페이지 리디렉션을 사용하지 않도록 설정합니다.

- Citrix Files 세션 정책 및 프로필을 만듭니다.

- Citrix Gateway 가상 서버에서 정책을 구성합니다.

홈 페이지 리디렉션 사용 안 함

/cginfra 경로를 통해 수신되는 요청의 기본 동작을 사용하지 않도록 설정합니다. 이렇게 하면 사용자가 구성된 홈 페이지 대신 원래 요청된 내부 URL을 볼 수 있습니다.

-

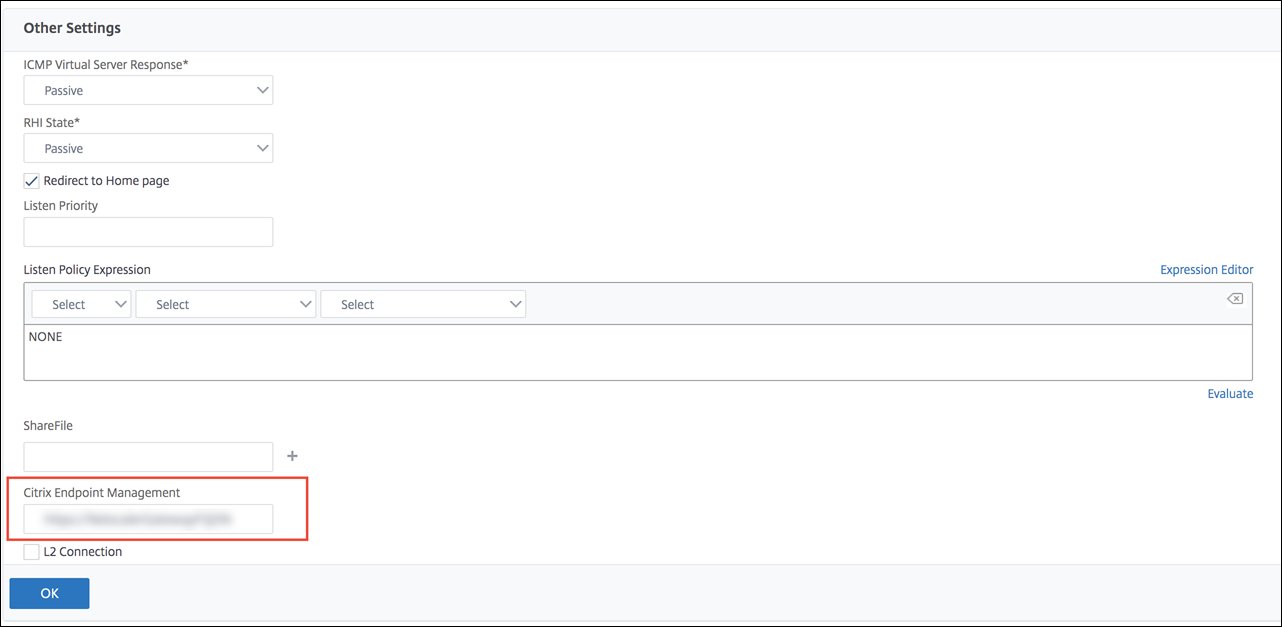

XenMobile 로그온에 사용되는 Citrix Gateway 가상 서버의 설정을 편집합니다. Citrix ADC에서 Other Settings(기타 설정)로 이동한 다음 Redirect to Home Page(홈 페이지로 리디렉션) 확인란을 선택 취소합니다.

-

ShareFile(현재 ShareFile)에서 XenMobile 내부 서버의 이름과 포트 번호를 입력합니다.

-

Citrix Endpoint Management 아래에 XenMobile URL을 입력합니다. 사용 중인 Citrix Gateway 버전에 이전 제품 이름인 AppController가 표시될 수 있습니다.

이 구성은 /cginfra 경로를 통해 입력된 URL에 대한 요청을 인증합니다.

Citrix Files 세션 정책 및 요청 프로필 만들기

다음과 같은 설정을 구성하여 Citrix Files 세션 정책 및 요청된 프로필을 만듭니다.

-

Citrix Gateway 구성 유틸리티의 왼쪽 탐색 창에서 Citrix Gateway > 정책 > 세션을 클릭합니다.

-

세션 정책을 만듭니다. 정책 탭에서 추가를 클릭합니다.

-

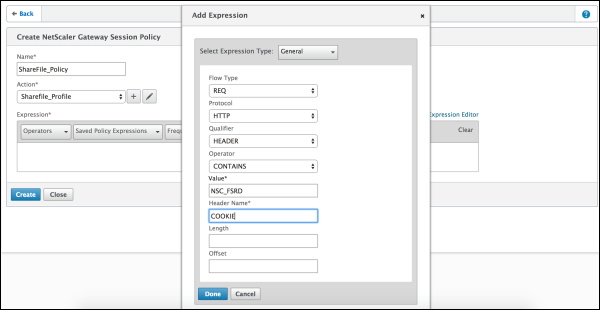

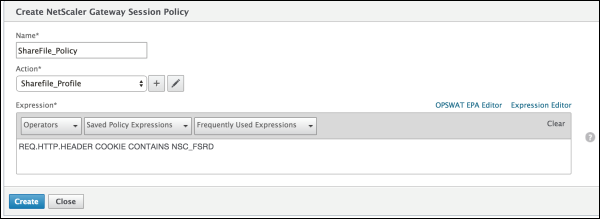

이름 필드에 ShareFile_Policy를 입력합니다.

-

단추를 클릭하여 동작을 만듭니다. 세션 프로필 만들기 페이지가 나타납니다.

다음 설정을 구성합니다.

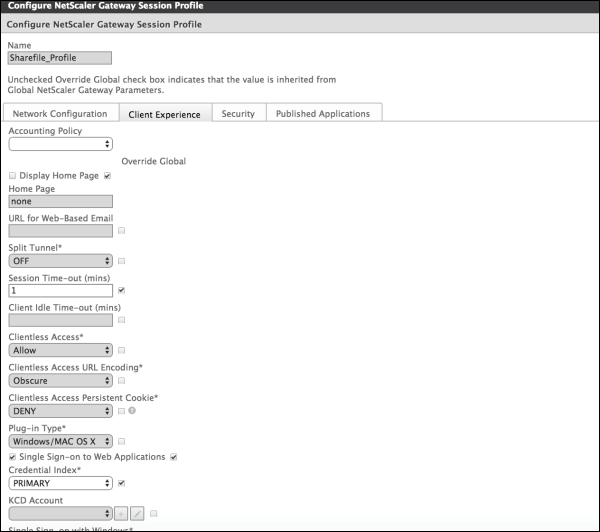

- Name(이름): ShareFile_Profile을 입력합니다.

-

Client Experience(클라이언트 환경) 탭을 클릭하고 다음과 같은 설정을 구성합니다.

- Home Page(홈 페이지): none을 입력합니다.

- Session Time-out (mins)(세션 시간 제한(분)): 1을 입력합니다.

- Single Sign-on to Web Applications(웹 응용 프로그램에 대한 SSO): 이 설정을 선택합니다.

- Credential Index(자격 증명 색인): 목록에서 PRIMARY를 클릭합니다.

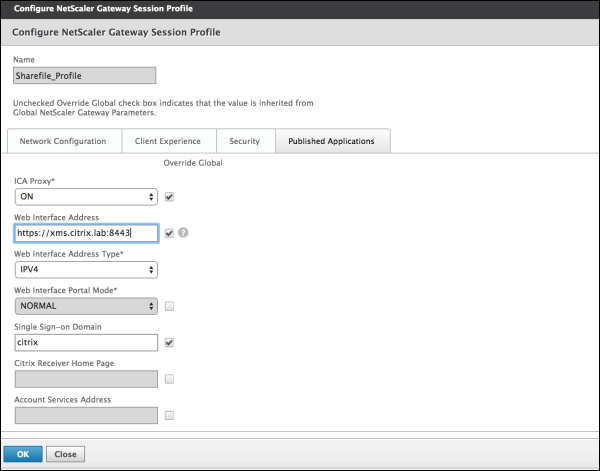

- Published Applications(게시된 응용 프로그램) 탭을 클릭합니다.

다음 설정을 구성합니다.

- ICA Proxy(ICA 프록시): ON(켜짐)을 클릭합니다.

- Web Interface Address(웹 인터페이스 주소): XenMobile Server URL을 입력합니다.

-

Single Sign-on Domain(SSO 도메인): Active Directory 도메인 이름을 입력합니다.

When configuring the Citrix Gateway Session Profile, the domain suffix for **Single Sign-on Domain** must match the XenMobile domain alias defined in LDAP.

-

Create(만들기)를 클릭하여 세션 프로필을 정의합니다.

-

Expression Editor(식 편집기)를 클릭합니다.

다음 설정을 구성합니다.

- Value(값): NSC_FSRD를 입력합니다.

- Header Name(헤더 이름): COOKIE를 입력합니다.

-

Create(만들기)를 클릭한 다음 Close(닫기)를 클릭합니다.

Citrix Gateway 가상 서버에서 정책 구성

Citrix Gateway 가상 서버에서 다음과 같은 설정을 구성합니다.

-

Citrix Gateway 구성 유틸리티의 왼쪽 탐색 창에서 Citrix Gateway > 가상 서버를 클릭합니다.

-

Details(세부 정보) 창에서 Citrix Gateway 가상 서버를 클릭합니다.

-

편집을 클릭합니다.

-

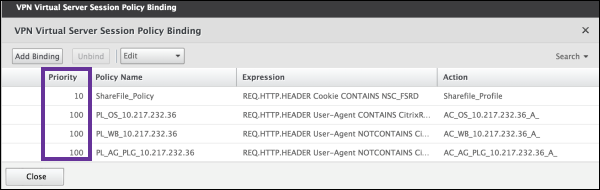

구성된 정책 > 세션 정책을 클릭한 다음 바인딩 추가를 클릭합니다.

-

ShareFile_Policy를 선택합니다.

-

선택한 정책의 자동 생성된 Priority(우선 순위) 번호를 편집하여 나열된 다른 정책과 비교하여 가장 높은 우선 순위(가장 작은 숫자)를 갖도록 설정합니다. 예를 들면 다음과 같습니다.

-

Done(완료)을 클릭한 다음 실행 중인 Citrix ADC 구성을 저장합니다.

Citrix Files.com SSO 설정 수정

MDX 및 비 MDX Citrix Files 앱을 다음과 같이 변경합니다.

중요:

다음과 같은 경우 내부 응용 프로그램 이름에 새 번호가 추가됩니다.

- Citrix Files 앱을 수정 또는 재생성할 때마다

- XenMobile에서 ShareFile 설정을 변경할 때마다

그러므로 Citrix Files 웹 사이트에서 로그인 URL을 업데이트하여 업데이트된 앱 이름을 반영해야 합니다.

-

ShareFile 계정(

https://<subdomain>.sharefile.com)에 ShareFile 관리자로 로그온합니다. -

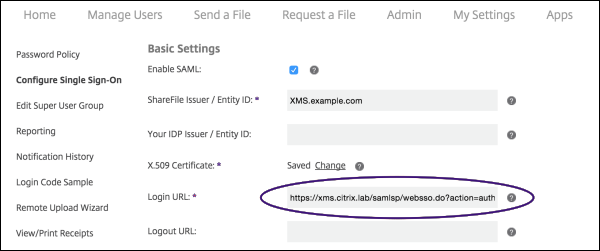

ShareFile 웹 인터페이스에서 관리를 클릭한 다음 Single Sign-On 설정 구성을 선택합니다.

-

Login URL(로그인 URL)을 다음과 같이 편집합니다.

편집 전의 샘플 로그인 URL은 다음과 같습니다.

https://xms.citrix.lab/samlsp/websso.do?action=authenticateUser&app=ShareFile_SAML_SP&reqtype=1.

-

XenMobile Server FQDN 앞에 Citrix Gateway 가상 서버 외부 FQDN과

/cginfra/https/를 삽입한 다음 XenMobile FQDN 뒤에 8443을 추가합니다.편집된 URL 샘플은 다음과 같습니다.

https://nsgateway.acme.com/cginfra/https/xms.citrix.lab:8443/samlsp/websso.do?action=authenticateUser&app=SHareFile_SAML_SP&reqtype=1 -

매개 변수

&app=ShareFile_SAML_SP를 내부 Citrix Files 응용 프로그램 이름으로 변경합니다. 기본적으로 내부 이름은ShareFile_SAML입니다. 그러나 구성을 변경할 때마다 내부 이름에 숫자가 추가됩니다(ShareFile_SAML_2,ShareFile_SAML_3등). 구성 > ShareFile 페이지에서 앱 내부 이름을 조회할 수 있습니다.편집된 URL 샘플은 다음과 같습니다.

https://nsgateway.acme.com/cginfra/https/xms.citrix.lab:8443/samlsp/websso.do?action=authenticateUser&app=ShareFile_SAML&reqtype=1 -

URL 끝에

&nssso=true를 추가합니다.최종 URL 샘플은 다음과 같습니다.

https://nsgateway.acme.com/cginfra/https/xms.citrix.lab:8443/samlsp/websso.do?action=authenticateUser&app=ShareFile_SAML&reqtype=1&nssso=true.

-

-

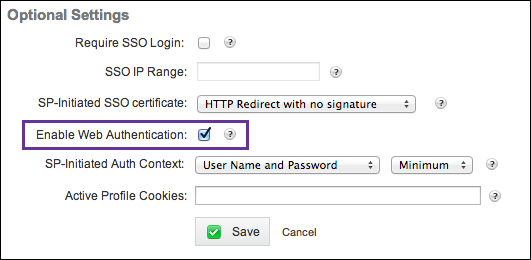

옵션 설정에서 웹 인증 사용 확인란을 선택합니다.

구성 유효성 검사

다음을 수행하여 구성의 유효성을 검사합니다.

-

브라우저에서

https://<subdomain>sharefile.com/saml/login으로 이동하십시오.Citrix Gateway 로그온 양식으로 리디렉션됩니다. 리디렉션되지 않으면 이전 구성 설정을 확인하십시오.

-

구성한 Citrix Gateway 및 XenMobile 환경의 사용자 이름과 암호를 입력합니다.

<subdomain>.sharefile.com에 Citrix Files 폴더가 나타납니다. Citrix Files 폴더가 보이지 않으면 적절한 로그온 자격 증명을 입력했는지 확인하십시오.