VPN 장치 정책

VPN 장치 정책은 사용자 장치에서 회사 리소스에 안전하게 연결할 수 있게 하는 VPN(가상 사설망) 설정을 구성합니다. 다음 플랫폼에 대한 VPN 장치 정책을 구성할 수 있습니다. 플랫폼마다 서로 다른 값이 필요합니다. 이에 대해서는 이 문서에 자세히 설명되어 있습니다.

이 정책을 추가하거나 구성하려면 구성 > 장치 정책으로 이동합니다. 자세한 내용은 장치 정책을 참조하십시오.

앱별 VPN에 대한 요구 사항

VPN 정책을 통해 다음 플랫폼에 대해 앱별 VPN 기능을 구성합니다.

- iOS

- macOS

- Android(레거시 DA)

- Samsung SAFE

- Samsung Knox

Android Enterprise 장치에 대한 VPN을 구성하려면 Citrix SSO 앱에 대한 관리되는 구성 장치 정책을 만듭니다. Android Enterprise에 대한 VPN 프로필 구성을 참조하십시오.

특정 연결 유형에 대해 앱별 VPN 옵션을 사용할 수 있습니다. 다음 표는 앱별 VPN 옵션이 제공되는 경우를 보여줍니다.

| 플랫폼 | Connection type(연결 유형) | 비고 |

|---|---|---|

| iOS | Cisco Legacy AnyConnect, Juniper SSL, F5 SSL, SonicWALL Mobile Connect, Ariba VIA, Citrix SSO 또는 사용자 지정 SSL. | |

| macOS | Cisco AnyConnect, Juniper SSL, F5 SSL, SonicWALL Mobile Connect, Ariba VIA 또는 사용자 지정 SSL. | |

| Android(레거시 DA) | Citrix SSO | |

| Samsung SAFE | IPSEC, SSL | VPN 유형이 일반으로 설정됨 |

| Samsung Knox | IPSEC, SSL | VPN 유형이 일반으로 설정됨 |

Citrix SSO 앱을 사용하여 iOS 및 Android(레거시 DA) 장치에 대한 앱별 VPN을 만들려면 VPN 정책 구성 외에 추가 단계를 수행해야 합니다. 또한 다음 사전 요구 사항도 충족하는지 확인해야 합니다.

- 온프레미스 Citrix Gateway

- 다음 응용 프로그램이 장치에 설치됩니다.

- Citrix SSO

- Citrix Secure Hub

Citrix SSO 앱을 사용하여 iOS 및 Android 장치에 대한 앱별 VPN을 구성하는 일반적인 워크플로는 다음과 같습니다.

-

이 문서에 설명된 대로 VPN 장치 정책을 구성합니다.

-

iOS의 경우 iOS용 Citrix SSO 프로토콜 구성을 참조하십시오. VPN 장치 정책을 통해 iOS용 Citrix SSO 프로토콜을 구성한 후에는 앱을 앱별 VPN 정책에 연결하는 앱 특성 정책도 만들어야 합니다. 자세한 내용은 앱별 VPN 구성을 참조하십시오.

- 연결을 위한 인증 유형 필드에 대해 인증서를 선택할 경우 인증서 기반 Endpoint Management 인증을 먼저 구성해야 합니다. 클라이언트 인증서 인증 또는 인증서와 도메인 인증을 참조하십시오.

-

Android(레거시 DA)에 대해서는 Android용 Citrix SSO 프로토콜 구성을 참조하십시오.

- 연결을 위한 인증 유형 필드에 대해 인증서 또는 암호 및 인증서를 선택할 경우 인증서 기반 Endpoint Management 인증을 먼저 구성해야 합니다. 클라이언트 인증서 인증 또는 인증서와 도메인 인증을 참조하십시오.

-

-

앱별 VPN에서 트래픽을 허용하도록 Citrix ADC를 구성합니다. 자세한 내용은 Citrix Gateway에서 전체 VPN 설정을 참조하십시오.

iOS 설정

iOS 12로 장치 업그레이드를 준비하려면:

iOS용 VPN 장치 정책의 Citrix VPN 연결 유형은 iOS 12를 지원하지 않습니다. 다음 단계를 수행하여 기존 VPN 장치 정책을 삭제하고 Citrix SSO 연결 유형으로 VPN 장치 정책을 만듭니다.

- iOS용 VPN 장치 정책을 삭제합니다.

- iOS용 VPN 장치 정책을 추가합니다. 중요 설정:

- Connection type = Citrix SSO

- Enable per-app VPN = On

- Provider type = Packet tunnel

- iOS에 대한 앱 특성 장치 정책을 추가합니다. 앱별 VPN 식별자의 경우 iOS_VPN을 선택합니다.

- 연결 이름: 연결 이름을 입력합니다.

-

연결 유형: 목록에서 이 연결에 사용할 프로토콜을 선택합니다. 기본값은 L2TP입니다.

- L2TP: 미리 공유한 키 인증을 사용하는 계층 2 터널링 프로토콜입니다.

- PPTP: 지점 간 터널링입니다.

- IPSec: 회사 VPN 연결입니다.

-

Cisco Legacy AnyConnect: 이 연결 유형을 사용하려면 Cisco Legacy AnyConnect VPN 클라이언트가 사용자 장치에 설치되어 있어야 합니다. 이제는 사용되지 않는 VPN 프레임워크에 기반하는 Cisco Legacy AnyConnect 클라이언트는 단계적으로 중단됩니다. 자세한 내용은 지원 문서 https://support.citrix.com/article/CTX227708에서 참조하십시오.

현재 Cisco AnyConnect 클라이언트를 사용하려면 연결 유형에서 사용자 지정 SSL을 선택합니다. 필요한 설정은 이 섹션에서 “사용자 지정 SSL 프로토콜 구성”을 참조하십시오.

- Juniper SSL: Juniper Networks SSL VPN 클라이언트입니다.

- F5 SSL: F5 Networks SSL VPN 클라이언트입니다.

- SonicWALL Mobile Connect: iOS용 Dell 통합 VPN 클라이언트입니다.

- Ariba VIA: Ariba Networks Virtual Internet Access 클라이언트입니다.

- IKEv2(iOS에만 해당): iOS 전용 Internet Key Exchange 버전 2입니다.

- AlwaysOn IKEv2: IKEv2를 사용하여 상시 액세스를 제공합니다.

- AlwaysOn IKEv2 이중 구성: IKEv2 이중 구성을 사용하여 상시 액세스를 제공합니다.

- Citrix SSO: iOS 12 이상을 위한 Citrix SSO 클라이언트입니다.

- 사용자 지정 SSL: 사용자 지정 Secure Socket Layer입니다. 이 연결 유형은 번들 ID가 com.cisco.anyconnect인 Cisco AnyConnect 클라이언트에 필요합니다. 연결 이름을 Cisco AnyConnect로 지정합니다. VPN 정책을 배포하고 iOS 장치에 대해 NAC(네트워크 액세스 제어) 필터를 사용하도록 설정할 수도 있습니다. 이 필터는 호환되지 않는 앱이 설치된 장치에 대한 VPN 연결을 차단합니다. 이 구성에는 다음 iOS 섹션에 설명된 대로 iOS VPN 정책에 대한 특정 설정이 필요합니다. NAC 필터를 사용하는 데 필요한 기타 설정에 대한 자세한 내용은 네트워크 액세스 제어를 참조하십시오.

다음 섹션에는 이전에 설명한 각 연결 유형에 대한 구성 옵션이 나열되어 있습니다.

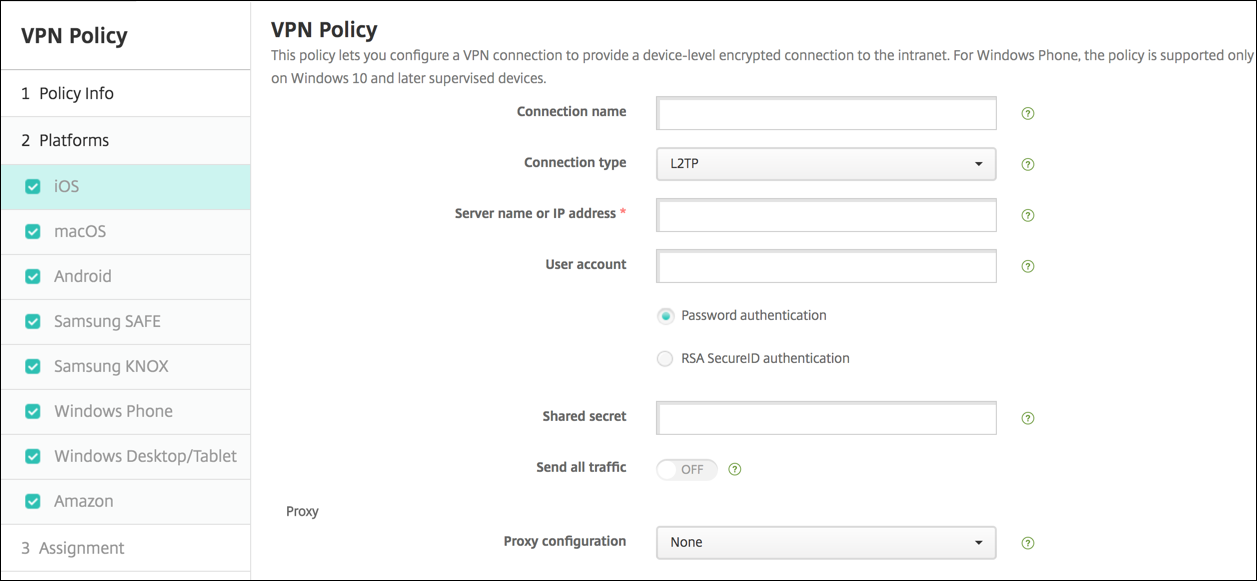

iOS용 L2TP 프로토콜 구성

- 서버 이름 또는 IP 주소: VPN 서버의 서버 이름 또는 IP 주소를 입력합니다.

- 사용자 계정: 선택적 사용자 계정을 입력합니다.

- 암호 인증 또는 RSA SecurID 인증을 선택합니다.

- 공유 암호: IPsec 공유 암호 키를 입력합니다.

- 모든 트래픽 보내기: VPN을 통해 모든 트래픽을 보낼 지 여부를 선택합니다. 기본값은 꺼짐입니다.

iOS용 PPTP 프로토콜 구성

- 서버 이름 또는 IP 주소: VPN 서버의 서버 이름 또는 IP 주소를 입력합니다.

- 사용자 계정: 선택적 사용자 계정을 입력합니다.

- 암호 인증 또는 RSA SecurID 인증을 선택합니다.

-

암호화 수준: 목록에서 암호화 수준을 선택합니다. 기본값은 없음입니다.

- 없음: 암호화를 사용하지 않습니다.

- 자동: 서버에서 지원하는 가장 강력한 암호화 수준을 사용합니다.

- 최대(128비트): 항상 128비트 암호화를 사용합니다.

- 모든 트래픽 보내기: VPN을 통해 모든 트래픽을 보낼 지 여부를 선택합니다. 기본값은 꺼짐입니다.

iOS용 IPsec 프로토콜 구성

- 서버 이름 또는 IP 주소: VPN 서버의 서버 이름 또는 IP 주소를 입력합니다.

- 사용자 계정: 선택적 사용자 계정을 입력합니다.

- 연결에 대한 인증 유형: 목록에서 이 연결에 대한 인증 유형으로 공유 암호 또는 인증서를 선택합니다. 기본값은 공유 암호입니다.

-

공유 암호를 사용하는 경우 다음 설정을 구성합니다.

- 그룹 이름: 선택적 그룹 이름을 입력합니다.

- 공유 암호: 선택적 공유 암호 키를 입력합니다.

- 하이브리드 인증 사용: 하이브리드 인증을 사용할지 여부를 선택합니다. 하이브리드 인증을 사용하면 서버가 먼저 클라이언트에서 자체 인증된 후 클라이언트가 서버에서 자체 인증됩니다. 기본값은 꺼짐입니다.

- 암호 확인: 사용자가 네트워크에 연결할 때 암호 확인 메시지를 표시할지 여부를 선택합니다. 기본값은 꺼짐입니다.

-

인증서를 사용하는 경우 다음 설정을 구성합니다.

- ID 자격 증명: 목록에서 사용할 ID 자격 증명을 선택합니다. 기본값은 없음입니다.

- 연결할 때 PIN 확인: 사용자가 네트워크에 연결할 때 PIN을 입력하도록 할지 여부를 선택합니다. 기본값은 꺼짐입니다.

- 주문형 VPN 사용: 사용자가 네트워크에 연결할 때 VPN 연결 트리거를 사용할지 여부를 선택합니다. 기본값은 꺼짐입니다. 주문형 VPN 사용이 켜짐인 경우 설정 구성에 대한 자세한 내용은 iOS용 주문형 VPN 사용 설정 구성을 참조하십시오.

- 앱별 VPN 사용: 앱별 VPN을 사용할지 여부를 선택합니다. 기본값은 꺼짐입니다.

- 주문형 일치 앱 사용: 앱별 VPN 서비스에 연결된 앱이 네트워크 통신을 시작할 때 앱별 VPN 연결을 자동으로 트리거할지 여부를 선택합니다. 기본값은 꺼짐입니다.

- Safari 도메인: 추가를 클릭하여 Safari 도메인 이름을 추가합니다.

iOS용 Cisco Legacy AnyConnect 프로토콜 구성

Cisco Legacy AnyConnect 클라이언트에서 새로운 Cisco AnyConnect 클라이언트로 전환하려면 사용자 지정 SSL 프로토콜을 사용합니다.

- 공급자 번들 식별자: Legacy AnyConnect 클라이언트의 번들 ID는 com.cisco.anyconnect.gui입니다.

- 서버 이름 또는 IP 주소: VPN 서버의 서버 이름 또는 IP 주소를 입력합니다.

- 사용자 계정: 선택적 사용자 계정을 입력합니다.

- 그룹: 선택적 그룹 이름을 입력합니다.

-

연결에 대한 인증 유형: 목록에서 이 연결에 대한 인증 유형으로 암호 또는 인증서를 선택합니다. 기본값은 암호입니다.

- 암호를 사용하는 경우 인증 암호 필드에 선택적 인증 암호를 입력합니다.

-

인증서를 사용하는 경우 다음 설정을 구성합니다.

- ID 자격 증명: 목록에서 사용할 ID 자격 증명을 선택합니다. 기본값은 없음입니다.

- 연결할 때 PIN 확인: 사용자가 네트워크에 연결할 때 PIN 확인 메시지를 표시할지 여부를 선택합니다. 기본값은 꺼짐입니다.

- 주문형 VPN 사용: 사용자가 네트워크에 연결할 때 VPN 연결 트리거를 사용할지 여부를 선택합니다. 기본값은 꺼짐입니다. 주문형 VPN 사용이 켜짐인 경우 설정 구성에 대한 자세한 내용은 iOS용 주문형 VPN 사용 설정 구성을 참조하십시오.

-

앱별 VPN 사용: 앱별 VPN을 사용할지 여부를 선택합니다. 기본값은 꺼짐입니다. 이 옵션을 사용하는 경우 다음 설정을 구성합니다.

- 주문형 일치 앱 사용: 앱별 VPN 서비스에 연결된 앱이 네트워크 통신을 시작할 때 앱별 VPN 연결을 자동으로 트리거할지 여부를 선택합니다. 기본값은 꺼짐입니다.

- 공급자 유형: 앱별 VPN을 앱 프록시로 제공할지, 아니면 패킷 터널로 제공할지를 선택합니다. 기본값은 앱 프록시입니다.

-

Safari 도메인: 포함하려는 앱별 VPN 연결을 트리거할 수 있는 각 Safari 도메인에 대해 추가를 클릭하고 다음을 수행합니다.

- 도메인: 추가할 도메인을 입력합니다.

- 저장을 클릭하여 도메인을 저장하거나 취소를 클릭하여 도메인을 저장하지 않습니다.

iOS용 Juniper SSL 프로토콜 구성

- 공급자 번들 식별자: 앱별 VPN 프로필에 앱의 번들 식별자와 동일한 유형의 여러 VPN 공급자가 포함되는 경우 여기서 사용할 공급자를 지정합니다.

- 서버 이름 또는 IP 주소: VPN 서버의 서버 이름 또는 IP 주소를 입력합니다.

- 사용자 계정: 선택적 사용자 계정을 입력합니다.

- 영역: 선택적 영역 이름을 입력합니다.

- 역할: 선택적 역할 이름을 입력합니다.

-

연결에 대한 인증 유형: 목록에서 이 연결에 대한 인증 유형으로 암호 또는 인증서를 선택합니다. 기본값은 암호입니다.

- 암호를 사용하는 경우 인증 암호 필드에 선택적 인증 암호를 입력합니다.

-

인증서를 사용하는 경우 다음 설정을 구성합니다.

- ID 자격 증명: 목록에서 사용할 ID 자격 증명을 선택합니다. 기본값은 없음입니다.

- 연결할 때 PIN 확인: 사용자가 네트워크에 연결할 때 PIN 확인 메시지를 표시할지 여부를 선택합니다. 기본값은 꺼짐입니다.

- 주문형 VPN 사용: 사용자가 네트워크에 연결할 때 VPN 연결 트리거를 사용할지 여부를 선택합니다. 기본값은 꺼짐입니다. 주문형 VPN 사용이 켜짐인 경우 설정 구성에 대한 자세한 내용은 iOS용 주문형 VPN 사용 설정 구성을 참조하십시오.

-

앱별 VPN 사용: 앱별 VPN을 사용할지 여부를 선택합니다. 기본값은 꺼짐입니다. 이 옵션을 사용하는 경우 다음 설정을 구성합니다.

- 주문형 일치 앱 사용: 앱별 VPN 서비스에 연결된 앱이 네트워크 통신을 시작할 때 앱별 VPN 연결을 자동으로 트리거할지 여부를 선택합니다. 기본값은 꺼짐입니다.

- 공급자 유형: 앱별 VPN을 앱 프록시로 제공할지, 아니면 패킷 터널로 제공할지를 선택합니다. 기본값은 앱 프록시입니다.

-

Safari 도메인: 포함하려는 앱별 VPN 연결을 트리거할 수 있는 각 Safari 도메인에 대해 추가를 클릭하고 다음을 수행합니다.

- 도메인: 추가할 도메인을 입력합니다.

- 저장을 클릭하여 도메인을 저장하거나 취소를 클릭하여 도메인을 저장하지 않습니다.

iOS용 F5 SSL 프로토콜 구성

- 공급자 번들 식별자: 앱별 VPN 프로필에 앱의 번들 식별자와 동일한 유형의 여러 VPN 공급자가 포함되는 경우 여기서 사용할 공급자를 지정합니다.

- 서버 이름 또는 IP 주소: VPN 서버의 서버 이름 또는 IP 주소를 입력합니다.

- 사용자 계정: 선택적 사용자 계정을 입력합니다.

-

연결에 대한 인증 유형: 목록에서 이 연결에 대한 인증 유형으로 암호 또는 인증서를 선택합니다. 기본값은 암호입니다.

- 암호를 사용하는 경우 인증 암호 필드에 선택적 인증 암호를 입력합니다.

-

인증서를 사용하는 경우 다음 설정을 구성합니다.

- ID 자격 증명: 목록에서 사용할 ID 자격 증명을 선택합니다. 기본값은 없음입니다.

- 연결할 때 PIN 확인: 사용자가 네트워크에 연결할 때 PIN 확인 메시지를 표시할지 여부를 선택합니다. 기본값은 꺼짐입니다.

- 주문형 VPN 사용: 사용자가 네트워크에 연결할 때 VPN 연결 트리거를 사용할지 여부를 선택합니다. 기본값은 꺼짐입니다. 주문형 VPN 사용이 켜짐인 경우 설정 구성에 대한 자세한 내용은 iOS용 주문형 VPN 사용 설정 구성을 참조하십시오.

-

앱별 VPN 사용: 앱별 VPN을 사용할지 여부를 선택합니다. 기본값은 꺼짐입니다. 이 옵션을 사용하는 경우 다음 설정을 구성합니다.

- 주문형 일치 앱 사용: 앱별 VPN 서비스에 연결된 앱이 네트워크 통신을 시작할 때 앱별 VPN 연결을 자동으로 트리거할지 여부를 선택합니다.

- 공급자 유형: 앱별 VPN을 앱 프록시로 제공할지, 아니면 패킷 터널로 제공할지를 선택합니다. 기본값은 앱 프록시입니다.

-

Safari 도메인: 포함하려는 앱별 VPN 연결을 트리거할 수 있는 각 Safari 도메인에 대해 추가를 클릭하고 다음을 수행합니다.

- 도메인: 추가할 도메인을 입력합니다.

- 저장을 클릭하여 도메인을 저장하거나 취소를 클릭하여 도메인을 저장하지 않습니다.

iOS용 SonicWALL 프로토콜 구성

- 공급자 번들 식별자: 앱별 VPN 프로필에 앱의 번들 식별자와 동일한 유형의 여러 VPN 공급자가 포함되는 경우 여기서 사용할 공급자를 지정합니다.

- 서버 이름 또는 IP 주소: VPN 서버의 서버 이름 또는 IP 주소를 입력합니다.

- 사용자 계정: 선택적 사용자 계정을 입력합니다.

- 로그온 그룹 또는 도메인: 선택적 로그온 그룹 또는 도메인을 입력합니다.

-

연결에 대한 인증 유형: 목록에서 이 연결에 대한 인증 유형으로 암호 또는 인증서를 선택합니다. 기본값은 암호입니다.

- 암호를 사용하는 경우 인증 암호 필드에 선택적 인증 암호를 입력합니다.

-

인증서를 사용하는 경우 다음 설정을 구성합니다.

- ID 자격 증명: 목록에서 사용할 ID 자격 증명을 선택합니다. 기본값은 없음입니다.

- 연결할 때 PIN 확인: 사용자가 네트워크에 연결할 때 PIN 확인 메시지를 표시할지 여부를 선택합니다. 기본값은 꺼짐입니다.

- 주문형 VPN 사용: 사용자가 네트워크에 연결할 때 VPN 연결 트리거를 사용할지 여부를 선택합니다. 기본값은 꺼짐입니다. 주문형 VPN 사용이 켜짐인 경우 설정 구성에 대한 자세한 내용은 iOS용 주문형 VPN 사용 설정 구성을 참조하십시오.

-

앱별 VPN 사용: 앱별 VPN을 사용할지 여부를 선택합니다. 기본값은 꺼짐입니다. 이 옵션을 켜짐으로 설정하는 경우 다음 설정을 구성합니다.

- 주문형 일치 앱 사용: 앱별 VPN 서비스에 연결된 앱이 네트워크 통신을 시작할 때 앱별 VPN 연결을 자동으로 트리거할지 여부를 선택합니다.

- 공급자 유형: 앱별 VPN을 앱 프록시로 제공할지, 아니면 패킷 터널로 제공할지를 선택합니다. 기본값은 앱 프록시입니다.

-

Safari 도메인: 포함하려는 앱별 VPN 연결을 트리거할 수 있는 각 Safari 도메인에 대해 추가를 클릭하고 다음을 수행합니다.

- 도메인: 추가할 도메인을 입력합니다.

- 저장을 클릭하여 도메인을 저장하거나 취소를 클릭하여 도메인을 저장하지 않습니다.

iOS용 Ariba VIA 프로토콜 구성

- 공급자 번들 식별자: 앱별 VPN 프로필에 앱의 번들 식별자와 동일한 유형의 여러 VPN 공급자가 포함되는 경우 여기서 사용할 공급자를 지정합니다.

- 서버 이름 또는 IP 주소: VPN 서버의 서버 이름 또는 IP 주소를 입력합니다.

- 사용자 계정: 선택적 사용자 계정을 입력합니다.

-

연결에 대한 인증 유형: 목록에서 이 연결에 대한 인증 유형으로 암호 또는 인증서를 선택합니다. 기본값은 암호입니다.

- 암호를 사용하는 경우 인증 암호 필드에 선택적 인증 암호를 입력합니다.

-

인증서를 사용하는 경우 다음 설정을 구성합니다.

- ID 자격 증명: 목록에서 사용할 ID 자격 증명을 선택합니다. 기본값은 없음입니다.

- 연결할 때 PIN 확인: 사용자가 네트워크에 연결할 때 PIN 확인 메시지를 표시할지 여부를 선택합니다. 기본값은 꺼짐입니다.

- 주문형 VPN 사용: 사용자가 네트워크에 연결할 때 VPN 연결 트리거를 사용할지 여부를 선택합니다. 기본값은 꺼짐입니다. 주문형 VPN 사용이 켜짐인 경우 설정 구성에 대한 자세한 내용은 iOS용 주문형 VPN 사용 설정 구성을 참조하십시오.

-

앱별 VPN 사용: 앱별 VPN을 사용할지 여부를 선택합니다. 기본값은 꺼짐입니다. 이 옵션을 사용하는 경우 다음 설정을 구성합니다.

- 주문형 일치 앱 사용: 앱별 VPN 서비스에 연결된 앱이 네트워크 통신을 시작할 때 앱별 VPN 연결을 자동으로 트리거할지 여부를 선택합니다.

-

Safari 도메인: 포함하려는 앱별 VPN 연결을 트리거할 수 있는 각 Safari 도메인에 대해 추가를 클릭하고 다음을 수행합니다.

- 도메인: 추가할 도메인을 입력합니다.

- 저장을 클릭하여 도메인을 저장하거나 취소를 클릭하여 도메인을 저장하지 않습니다.

iOS용 IKEv2 프로토콜 구성

이 섹션에는 IKEv2, AlwaysOn IKEv2 및 AlwaysOn IKEv2 이중 구성 프로토콜에 사용되는 설정이 포함되어 있습니다. AlwaysOn IKEv2 이중 구성 프로토콜의 경우 셀룰러 및 Wi-Fi 네트워크에 대해 이러한 모든 설정을 구성합니다.

-

사용자가 자동 연결을 비활성화하도록 허용: AlwaysOn 프로토콜용입니다. 사용자가 자신의 장치에서 네트워크 자동 연결을 끌 수 있게 허용할지 여부를 선택합니다. 기본값은 꺼짐입니다.

-

서버의 호스트 이름 또는 IP 주소: VPN 서버의 서버 이름 또는 IP 주소를 입력합니다.

-

로컬 식별자: IKEv2 클라이언트의 FQDN 또는 IP 주소입니다. 이것은 필수 필드입니다.

-

원격 식별자: VPN 서버의 FQDN 또는 IP 주소입니다. 이것은 필수 필드입니다.

-

장치 인증: 이 연결에 대한 인증 유형으로 공유 암호, 인증서 또는 장치 ID에 기반한 장치 인증서를 선택합니다. 기본값은 공유 암호입니다.

-

공유 암호를 선택하는 경우 선택적 공유 암호 키를 입력합니다.

-

인증서를 선택하는 경우 사용할 ID 자격 증명을 선택합니다. 기본값은 없음입니다.

-

장치 ID에 기반한 장치 인증서를 선택할 경우 사용할 장치 ID 유형을 선택합니다. 기본값은 IMEI입니다. 이 옵션을 사용하려면 REST API를 사용하여 인증서를 일괄적으로 가져옵니다. REST API로 iOS 장치에 인증서 일괄 업로드를 참조하십시오. IKEv2 항상 켜짐을 선택한 경우에만 사용할 수 있습니다.

-

-

확장 인증 사용: EAP(확장 인증 프로토콜)를 사용할지 여부를 선택합니다. 켜짐을 선택하는 경우 사용자 계정과 인증 암호를 입력합니다.

-

데드 피어 감지 간격: 피어 장치에 접속하여 피어 장치가 연결 가능한 상태로 유지되는지를 확인할 빈도를 선택합니다. 기본값은 없음입니다. 옵션은 다음과 같습니다.

-

없음: 데드 피어 감지를 사용하지 않습니다.

-

낮음: 30분마다 피어에 접속합니다.

-

중간: 10분마다 피어에 접속합니다.

-

높음: 1분마다 피어에 접속합니다.

-

-

모바일 및 다중 홈 사용 안 함: 이 기능을 사용하지 않도록 설정할지 여부를 선택합니다.

-

IPv4/IPv6 내부 서브넷 특성 사용: 이 기능을 사용하도록 설정할지 여부를 선택합니다.

-

리디렉션 사용 안 함: 리디렉션을 사용하지 않도록 설정할지 여부를 선택합니다.

-

장치가 절전 상태일 때 NAT Keepalive 사용: AlwaysOn 프로토콜용입니다. Keepalive 패킷에 IKEv2 연결에 대한 NAT 매핑이 유지됩니다. 칩은 장치가 활성 상태일 때 이러한 패킷을 정기적인 간격으로 전송합니다. 이 설정이 켜짐인 경우 장치가 절전 상태일 때도 칩이 Keepalive 패킷을 전송합니다. 기본 간격은 Wi-Fi를 사용하면 20초이고 셀룰러를 사용하면 110초입니다. 간격은 NAT keepalive 간격 매개 변수를 사용하여 변경할 수 있습니다.

-

NAT keepalive 간격(초): 기본값은 20초입니다.

-

PFS(Perfect Forward Secrecy) 사용: 이 기능을 사용하도록 설정할지 여부를 선택합니다.

-

DNS 서버 IP 주소: 선택 사항입니다. DNS 서버 IP 주소 문자열의 목록입니다. 이러한 IP 주소에는 IPv4 주소 및 IPv6 주소가 혼합되어 포함될 수 있습니다. 추가를 클릭하여 주소를 입력합니다.

-

도메인 이름: 선택 사항입니다. 터널의 기본 도메인입니다.

-

검색 도메인: 선택 사항입니다. 단일 레이블 호스트 이름을 정규화하는 데 사용되는 도메인 문자열의 목록입니다.

-

추가 일치 도메인을 확인자 목록에 추가합니다: 선택 사항입니다. 보조 일치 도메인 목록을 확인자의 검색 도메인 목록에 추가할지 여부를 결정합니다. 기본값은 켜짐입니다.

-

보조 일치 도메인: 선택 사항입니다. DNS 서버 주소에 포함된 DNS 확인자 설정을 사용할 DNS 쿼리를 결정하는 데 사용되는 도메인 문자열 목록입니다. 이 키는 특정 도메인의 호스트만 터널의 DNS 확인자를 사용하여 확인되는 분할 DNS 구성을 생성합니다. 이 목록의 도메인 중 하나에 포함되지 않은 호스트는 시스템의 기본 확인자를 사용하여 확인됩니다.

이 매개 변수에 빈 문자열이 포함된 경우 해당 문자열이 기본 도메인입니다. 분할 터널 구성은 이 방법으로 먼저 모든 DNS 쿼리를 직접 VPN DNS 서버로 전달한 후 기본 DNS 서버로 전달할 수 있습니다. VPN 터널이 네트워크의 기본 경로인 경우 나열된 DNS 서버가 기본 확인자가 됩니다. 이 경우 보조 일치 도메인 목록이 무시됩니다.

-

IKE SA 매개 변수 및 하위 SA 매개 변수. 각 SA(보안 연결) 매개 변수 옵션에 대해 다음 설정을 구성합니다.

-

암호화 알고리즘: 목록에서 사용할 IKE 암호화 알고리즘을 선택합니다. 기본값은 3DES입니다.

-

무결성 알고리즘: 목록에서 사용할 무결성 알고리즘을 선택합니다. 기본값은 SHA1-96입니다.

-

Diffie Hellman 그룹: 목록에서 Diffie Hellman 그룹 번호를 선택합니다. 기본값은 2입니다.

-

IKE 수명(분): SA 수명(키 다시 지정 간격)을 나타내는 10에서 1440 사이의 정수를 입력합니다. 기본값은 1440분입니다.

-

-

서비스 예외: AlwaysOn 프로토콜용입니다. 서비스 예외는 AlwaysOn VPN에서 제외되는 시스템 서비스입니다. 다음 서비스 예외 설정을 구성합니다.

-

음성 사서함: 목록에서 음성 사서함 예외의 처리 방법을 선택합니다. 기본값은 트래픽이 터널을 통해 전달되도록 허용입니다.

-

AirPrint: 목록에서 AirPrint 예외의 처리 방법을 선택합니다. 기본값은 트래픽이 터널을 통해 전달되도록 허용입니다.

-

종속 웹 시트의 트래픽이 VPN 터널 외부로 전달되도록 허용: 사용자가 VPN 터널 외부의 공용 핫스폿에 연결할 수 있게 허용할지 여부를 선택합니다. 기본값은 꺼짐입니다.

-

모든 종속 네트워킹 앱의 트래픽이 VPN 터널 외부로 전달되도록 허용: VPN 터널 외부에 있는 모든 핫스폿 네트워킹 앱을 허용할지 여부를 선택합니다. 기본값은 꺼짐입니다.

-

종속 네트워킹 앱 번들 식별자: 사용자 액세스가 허용되는 각 핫스폿 네트워킹 앱 번들 식별자에 대해 추가를 클릭하고 핫스폿 네트워킹 앱 번들 식별자를 입력합니다. 저장을 클릭하여 앱 번들 식별자를 저장합니다.

-

-

앱별 VPN. IKEv2 연결 유형에 대한 설정을 구성합니다.

- 앱별 VPN 사용: 앱별 VPN을 사용할지 여부를 선택합니다. 기본값은 꺼짐입니다.

- 주문형 일치 앱 사용: 앱별 VPN 서비스에 연결된 앱이 네트워크 통신을 시작할 때 앱별 VPN 연결을 자동으로 트리거할지 여부를 선택합니다. 기본값은 꺼짐입니다.

- Safari 도메인: 추가를 클릭하여 Safari 도메인 이름을 추가합니다.

-

프록시 구성: 프록시 서버를 통해 VPN 연결을 라우팅하는 방법을 선택합니다. 기본값은 없음입니다.

iOS용 Citrix SSO 프로토콜 구성

Citrix SSO 클라이언트는 Apple Store(https://apps.apple.com/us/app/citrix-sso/id1333396910)에서 제공됩니다.

- 서버 이름 또는 IP 주소: VPN 서버의 서버 이름 또는 IP 주소를 입력합니다.

- 사용자 계정: 선택적 사용자 계정을 입력합니다.

-

연결에 대한 인증 유형: 목록에서 이 연결에 대한 인증 유형으로 암호 또는 인증서를 선택합니다. 기본값은 암호입니다.

- 암호를 사용하는 경우 인증 암호 필드에 선택적 인증 암호를 입력합니다.

-

인증서를 사용하는 경우 다음 설정을 구성합니다.

- ID 자격 증명: 목록에서 사용할 ID 자격 증명을 선택합니다. 기본값은 없음입니다.

- 연결할 때 PIN 확인: 사용자가 네트워크에 연결할 때 PIN 확인 메시지를 표시할지 여부를 선택합니다. 기본값은 꺼짐입니다.

- 주문형 VPN 사용: 사용자가 네트워크에 연결할 때 VPN 연결 트리거를 사용할지 여부를 선택합니다. 기본값은 꺼짐입니다. 주문형 VPN 사용이 켜짐인 경우 설정 구성에 대한 자세한 내용은 iOS용 주문형 VPN 사용 설정 구성을 참조하십시오.

-

앱별 VPN 사용: 앱별 VPN을 사용할지 여부를 선택합니다. 기본값은 꺼짐입니다. 이 옵션을 켜짐으로 설정하는 경우 다음 설정을 구성합니다.

- 주문형 일치 앱 사용: 앱별 VPN 서비스에 연결된 앱이 네트워크 통신을 시작할 때 앱별 VPN 연결을 자동으로 트리거할지 여부를 선택합니다.

- 공급자 유형: 앱별 VPN을 앱 프록시로 제공할지, 아니면 패킷 터널로 제공할지를 선택합니다. 기본값은 앱 프록시입니다.

- 공급자 유형: 패킷 터널로 설정합니다.

-

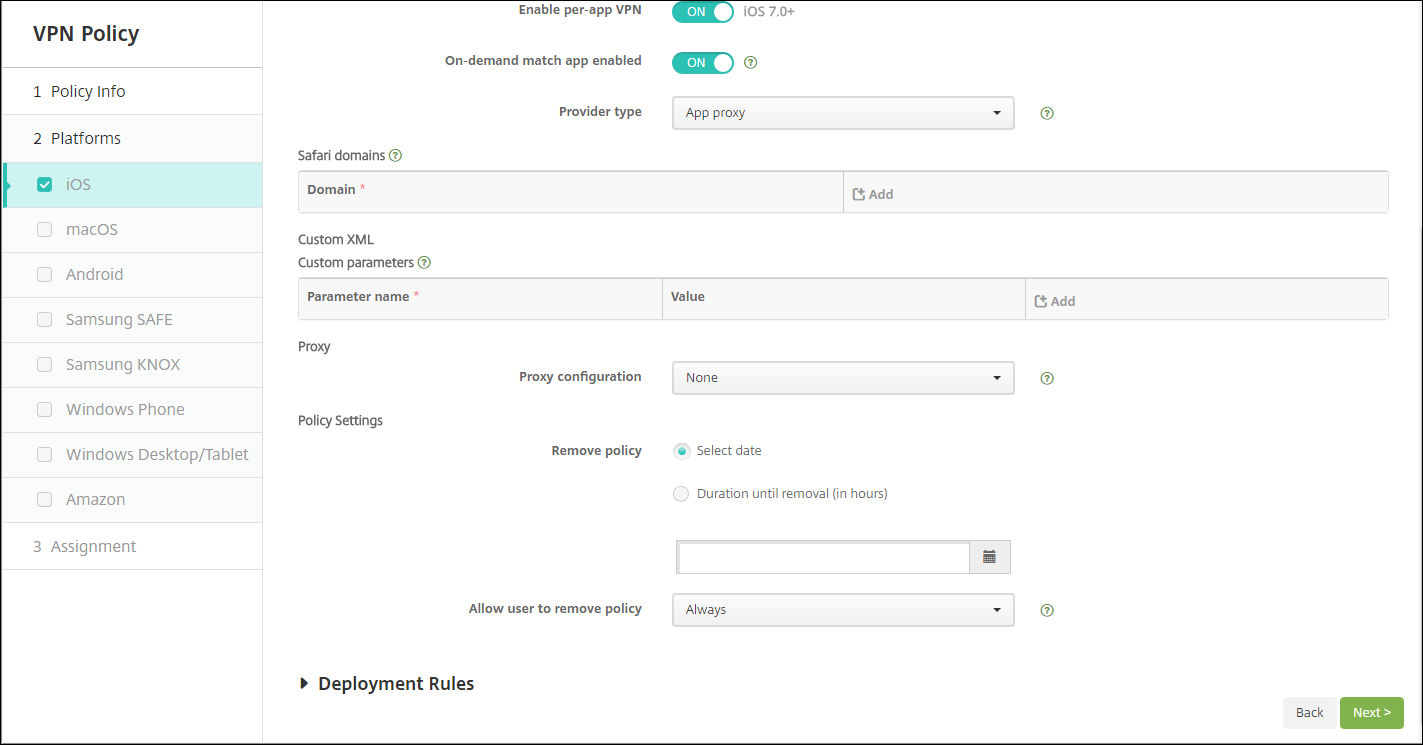

Safari 도메인: 포함하려는 앱별 VPN 연결을 트리거할 수 있는 각 Safari 도메인에 대해 추가를 클릭하고 다음을 수행합니다.

- 도메인: 추가할 도메인을 입력합니다.

- 저장을 클릭하여 도메인을 저장하거나 취소를 클릭하여 도메인을 저장하지 않습니다.

-

사용자 지정 XML: 추가할 각 사용자 지정 XML 매개 변수에 대해 추가를 클릭하고 키/값 쌍을 지정합니다. 사용 가능한 매개 변수는 다음과 같습니다.

- disableL3: 시스템 수준 VPN을 사용하지 않습니다. 앱별 VPN만 허용합니다. 값이 필요하지 않습니다.

- useragent: 이 장치 정책에 VPN 플러그인 클라이언트를 대상으로 하는 모든 Citrix Gateway 정책을 연결합니다. 플러그인에서 시작된 요청의 경우 이 키의 값이 VPN 플러그인에 자동으로 추가됩니다.

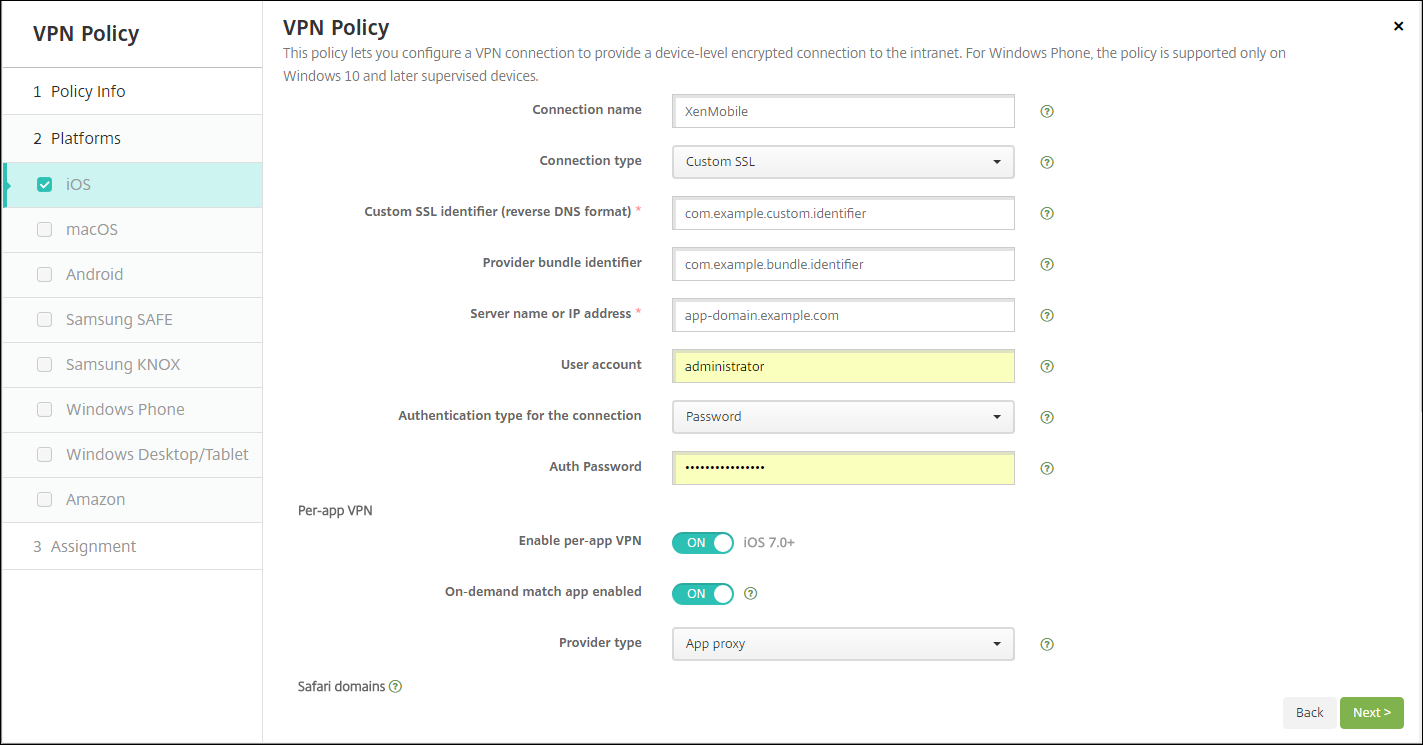

iOS용 사용자 지정 SSL 프로토콜 구성

Cisco Legacy AnyConnect 클라이언트에서 Cisco AnyConnect 클라이언트로 전환하려면:

- 사용자 지정 SSL 프로토콜을 사용하여 VPN 장치 정책을 구성합니다. 정책을 iOS 장치에 배포합니다.

- https://apps.apple.com/us/app/cisco-anyconnect/id1135064690에서 Cisco AnyConnect 클라이언트를 업로드하고 앱을 XenMobile에 추가한 다음 iOS 장치에 앱을 배포합니다.

- iOS 장치에서 이전 VPN 장치 정책을 제거합니다.

설정:

- 사용자 지정 SSL 식별자(역방향 DNS 형식): 번들 식별자로 설정합니다. Cisco AnyConnect 클라이언트의 경우 com.cisco.anyconnect를 사용합니다.

- 공급자 번들 식별자: 사용자 지정 SSL 식별자에서 지정한 앱에 동일한 유형(앱 프록시 또는 패킷 터널)의 여러 VPN 공급자가 있는 경우 이 번들 식별자를 지정합니다. Cisco AnyConnect 클라이언트의 경우 com.cisco.anyconnect를 사용합니다.

- 서버 이름 또는 IP 주소: VPN 서버의 서버 이름 또는 IP 주소를 입력합니다.

- 사용자 계정: 선택적 사용자 계정을 입력합니다.

-

연결에 대한 인증 유형: 목록에서 이 연결에 대한 인증 유형으로 암호 또는 인증서를 선택합니다. 기본값은 암호입니다.

- 암호를 사용하는 경우 인증 암호 필드에 선택적 인증 암호를 입력합니다.

-

인증서를 사용하는 경우 다음 설정을 구성합니다.

- ID 자격 증명: 목록에서 사용할 ID 자격 증명을 선택합니다. 기본값은 없음입니다.

- 연결할 때 PIN 확인: 사용자가 네트워크에 연결할 때 PIN 확인 메시지를 표시할지 여부를 선택합니다. 기본값은 꺼짐입니다.

- 주문형 VPN 사용: 사용자가 네트워크에 연결할 때 VPN 연결 트리거를 사용할지 여부를 선택합니다. 기본값은 꺼짐입니다. 주문형 VPN 사용이 켜짐인 경우 설정 구성에 대한 자세한 내용은 iOS용 주문형 VPN 사용 설정 구성을 참조하십시오.

-

앱별 VPN 사용: 앱별 VPN을 사용할지 여부를 선택합니다. 기본값은 꺼짐입니다. 이 옵션을 켜짐으로 설정하는 경우 다음 설정을 구성합니다.

- 주문형 일치 앱 사용: 앱별 VPN 서비스에 연결된 앱이 네트워크 통신을 시작할 때 앱별 VPN 연결을 자동으로 트리거할지 여부를 선택합니다.

- 공급자 유형: 공급자가 VPN 서비스인지 프록시 서비스인지를 나타내는 공급자 유형입니다. VPN 서비스의 경우 패킷 터널을 선택합니다. 프록시 서비스의 경우 앱 프록시를 선택합니다. Cisco AnyConnect 클라이언트의 경우 패킷 터널을 선택합니다.

-

Safari 도메인: 포함하려는 앱별 VPN 연결을 트리거할 수 있는 각 Safari 도메인에 대해 추가를 클릭하고 다음을 수행합니다.

- 도메인: 추가할 도메인을 입력합니다.

- 저장을 클릭하여 도메인을 저장하거나 취소를 클릭하여 도메인을 저장하지 않습니다.

-

사용자 지정 XML: 추가할 각 사용자 지정 XML 매개 변수에 대해 추가를 클릭하고 다음을 수행합니다.

- 매개 변수 이름: 추가할 매개 변수의 이름을 입력합니다.

- 값: 매개 변수 이름에 연결된 값을 입력합니다.

- 저장을 클릭하여 매개 변수를 저장하거나 취소를 클릭하여 매개 변수를 저장하지 않습니다.

NAC를 지원하도록 VPN 장치 정책 구성

- NAC 필터를 구성하려면 연결 유형이 사용자 지정 SSL이어야 합니다.

- VPN의 연결 이름을 지정합니다.

- 사용자 지정 SSL 식별자에는 com.citrix.NetScalerGateway.ios.app를 입력합니다.

- 공급자 번들 식별자에는 com.citrix.NetScalerGateway.ios.app.vpnplugin을 입력합니다.

3단계와 4단계의 값은 NAC 필터링에 필요한 Citrix SSO 설치에서 가져옵니다. 인증 암호는 구성하지 않습니다. NAC 기능 사용에 대한 자세한 내용은 네트워크 액세스 제어를 참조하십시오.

iOS용 주문형 VPN 사용 옵션 구성

- 주문형 도메인: 각 도메인과 사용자가 연결할 때 수행할 관련 작업에 대해 추가를 클릭하고 다음을 수행합니다.

- 도메인: 추가할 도메인을 입력합니다.

-

동작: 목록에서 가능한 동작 중 하나를 선택합니다.

- 항상 설정: 도메인에서 항상 VPN 연결이 트리거됩니다.

- 설정 안 함: 도메인에서 VPN 연결이 트리거되지 않습니다.

- 필요한 경우 설정: 도메인 이름 확인에 실패하는 경우 도메인이 VPN 연결 시도를 트리거합니다. 실패는 DNS 서버에서 도메인을 확인할 수 없거나 다른 서버로 리디렉션되거나 시간 초과되는 경우 발생합니다.

- 저장을 클릭하여 도메인을 저장하거나 취소를 클릭하여 도메인을 저장하지 않습니다.

-

주문형 규칙

-

동작: 목록에서 수행할 동작을 선택합니다. 기본값은 EvaluateConnection입니다. 가능한 동작은 다음과 같습니다.

- 허용: 트리거 시 주문형 VPN 연결을 허용합니다.

- 연결: VPN 연결을 무조건 시작합니다.

- 연결 끊기: VPN 연결을 제거하고 규칙이 일치하지 않는 한 주문형 VPN에 다시 연결하지 않습니다.

- EvaluateConnection: 각 연결에 대한 ActionParameters 배열을 평가합니다.

- 무시: 기존 VPN 연결을 유지하지만 규칙이 일치하지 않는 한 주문형 VPN에 다시 연결하지 않습니다.

-

DNSDomainMatch: 장치의 검색 도메인 목록과 일치할 수 있는 추가할 각 도메인에 대해 추가를 클릭하고 다음을 수행합니다.

- DNS 도메인: 도메인 이름을 입력합니다. 와일드카드 “*” 접두사를 사용하여 여러 도메인을 일치할 수 있습니다. 예를 들어 *.example.com은 mydomain.example.com, yourdomain.example.com 및 herdomain.example.com과 일치합니다.

- 저장을 클릭하여 도메인을 저장하거나 취소를 클릭하여 도메인을 저장하지 않습니다.

-

DNSServerAddressMatch: 네트워크의 지정된 DNS 서버와 일치할 수 있는 추가할 각 IP 주소에 대해 추가를 클릭하고 다음을 수행합니다.

- DNS 서버 주소: 추가할 DNS 서버 주소를 입력합니다. 와일드카드 “*” 접미사를 사용하여 DNS 서버를 일치할 수 있습니다. 예를 들어 17.*는 클래스 A 서브넷의 모든 DNS 서버와 일치합니다.

- 저장을 클릭하여 DNS 서버 주소를 저장하거나 취소를 클릭하여 DNS 서버 주소를 저장하지 않습니다.

-

InterfaceTypeMatch: 목록에서 사용하는 기본 네트워크 인터페이스 하드웨어 유형을 선택합니다. 기본값은 지정되지 않음입니다. 가능한 값은 다음과 같습니다.

- 지정되지 않음: 모든 네트워크 인터페이스 하드웨어와 일치합니다. 이 옵션은 기본값입니다.

- 이더넷: 이더넷 네트워크 인터페이스 하드웨어만 일치합니다.

- WiFi: WiFi 네트워크 인터페이스 하드웨어만 일치합니다.

- 셀룰러: 셀룰러 네트워크 인터페이스 하드웨어만 일치합니다.

-

SSIDMatch: 현재 네트워크와 일치할 추가할 각 SSID에 대해 추가를 클릭하고 다음을 수행합니다.

- SSID: 추가할 SSID를 입력합니다. 네트워크가 Wi-Fi 네트워크가 아닌 경우 또는 SSID가 표시되지 않는 경우 일치가 실패합니다. 모든 SSID와 일치하려면 이 목록을 비워 둡니다.

- 저장을 클릭하여 SSID를 저장하거나 취소를 클릭하여 SSID를 저장하지 않습니다.

- URLStringProbe: 가져올 URL을 입력합니다. 이 URL을 리디렉션 없이 성공적으로 가져온 경우 이 규칙이 일치합니다.

-

ActionParameters : Domains: EvaluateConnection이 검사하는 추가할 각 도메인에 대해 추가를 클릭하고 다음을 수행합니다.

- 도메인: 추가할 도메인을 입력합니다.

- 저장을 클릭하여 도메인을 저장하거나 취소를 클릭하여 도메인을 저장하지 않습니다.

-

ActionParameters : DomainAction: 목록에서 지정된 ActionParameters : Domains 도메인에 대한 VPN 동작을 선택합니다. 기본값은 ConnectIfNeeded입니다. 가능한 동작은 다음과 같습니다.

- ConnectIfNeeded: 도메인 이름 확인에 실패하는 경우 도메인이 VPN 연결 시도를 트리거합니다. 실패는 DNS 서버에서 도메인을 확인할 수 없거나 다른 서버로 리디렉션되거나 시간 초과되는 경우 발생합니다.

- NeverConnect: 도메인에서 VPN 연결이 트리거되지 않습니다.

-

ActionParameters: RequiredDNSServers: 지정된 도메인을 확인할 때 사용할 각 DNS 서버 IP 주소에 대해 추가를 클릭하고 다음을 수행합니다.

- DNS 서버: ActionParameters : DomainAction = ConnectIfNeeded인 경우에만 유효합니다. 추가할 DNS 서버를 입력합니다. 이 서버는 장치의 현재 네트워크 구성에 포함된 서버가 아니어도 됩니다. DNS 서버에 연결할 수 없는 경우 VPN 연결이 대신 설정됩니다. 이 DNS 서버는 내부 DNS 서버 또는 신뢰할 수 있는 외부 DNS 서버여야 합니다.

- 저장을 클릭하여 DNS 서버를 저장하거나 취소를 클릭하여 DNS 서버를 저장하지 않습니다.

- ActionParameters : RequiredURLStringProbe: 필요한 경우 GET 요청을 사용하여 검색할 HTTP 또는 HTTPS(기본 설정) URL을 입력합니다. URL의 호스트 이름을 확인할 수 없거나 서버에 연결할 수 없거나 서버가 응답하지 않는 경우 VPN 연결이 설정됩니다. ActionParameters : DomainAction = ConnectIfNeeded인 경우에만 유효합니다.

-

OnDemandRules : XML 콘텐츠: XML 구성 주문형 규칙을 입력하거나 복사 후 붙여 넣습니다.

- 사전 확인을 클릭하여 XML 코드의 유효성을 검사합니다. XML이 올바른 경우 XML 콘텐츠 텍스트 상자 아래에 올바른 XML이 녹색 텍스트로 표시됩니다. 올바르지 않은 경우 오류를 설명하는 오류 메시지가 주황색 텍스트로 표시됩니다.

-

동작: 목록에서 수행할 동작을 선택합니다. 기본값은 EvaluateConnection입니다. 가능한 동작은 다음과 같습니다.

-

프록시

-

프록시 구성: 목록에서 프록시 서버를 통해 VPN 연결을 라우팅하는 방법을 선택합니다. 기본값은 없음입니다.

-

수동을 사용하는 경우 다음 설정을 구성합니다.

- 프록시 서버의 호스트 이름 또는 IP 주소: 프록시 서버의 호스트 이름 또는 IP 주소를 입력합니다. 이것은 필수 필드입니다.

- 프록시 서버용 포트: 프록시 서버 포트 번호를 입력합니다. 이것은 필수 필드입니다.

- 사용자 이름: 선택적 프록시 서버 사용자 이름을 입력합니다.

- 암호: 선택적 프록시 서버 암호를 입력합니다.

-

자동을 구성하는 경우 다음 설정을 구성합니다.

- 프록시 서버 URL: 프록시 서버의 URL을 입력합니다. 이것은 필수 필드입니다.

-

수동을 사용하는 경우 다음 설정을 구성합니다.

-

프록시 구성: 목록에서 프록시 서버를 통해 VPN 연결을 라우팅하는 방법을 선택합니다. 기본값은 없음입니다.

-

정책 설정

- 정책 설정의 정책 제거 옆에서 날짜 선택 또는 제거할 때까지의 기간(시간)을 선택합니다.

- 날짜 선택을 선택하는 경우 달력을 클릭하여 제거할 특정 날짜를 선택합니다.

- 사용자가 정책을 제거하도록 허용 목록에서 항상, 암호 필요 또는 안 함을 선택합니다.

- 암호 필요를 선택하는 경우 제거 암호 옆에 필요한 암호를 입력합니다.

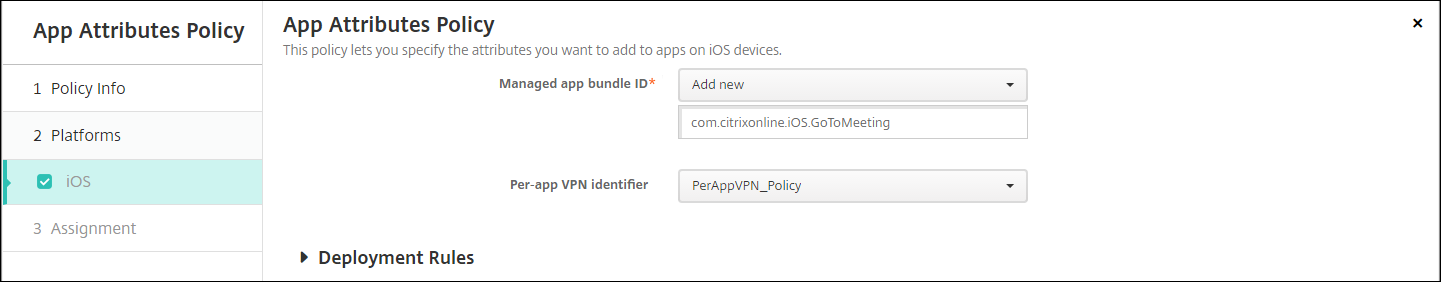

앱별 VPN 구성

iOS에 대한 앱별 VPN 옵션은 Cisco Legacy AnyConnect, Juniper SSL, F5 SSL, SonicWALL Mobile Connect, Ariba VIA, Citrix VPN, Citrix SSO 및 사용자 지정 SSL 연결 유형에 사용할 수 있습니다.

앱별 VPN을 구성하려면:

-

구성 > 장치 정책에서 VPN 정책을 생성합니다. 예:

-

구성 > 장치 정책에서 앱을 앱별 VPN 정책에 연결하는 앱 특성 정책을 생성합니다. 앱별 VPN 식별자에 대해 1단계에서 생성한 VPN 정책의 이름을 선택합니다. 관리되는 앱 번들 ID에 대해 앱 목록에서 선택하거나 앱 번들 ID를 입력합니다. (iOS 앱 인벤토리 정책을 배포하는 경우 앱 목록에 앱이 포함됩니다.)

-

정책 설정

-

정책 제거: 정책 제거를 예약할 때 사용할 방법을 선택합니다. 사용 가능한 옵션은 날짜 선택과 제거할 때까지의 기간(시간)입니다.

- 날짜 선택: 달력을 클릭하여 제거할 특정 날짜를 선택합니다.

- 제거할 때까지의 기간(시간): 정책 제거가 발생할 때까지 시간을 숫자로 입력합니다. iOS 6.0 이상에서만 사용할 수 있습니다.

-

정책 제거: 정책 제거를 예약할 때 사용할 방법을 선택합니다. 사용 가능한 옵션은 날짜 선택과 제거할 때까지의 기간(시간)입니다.

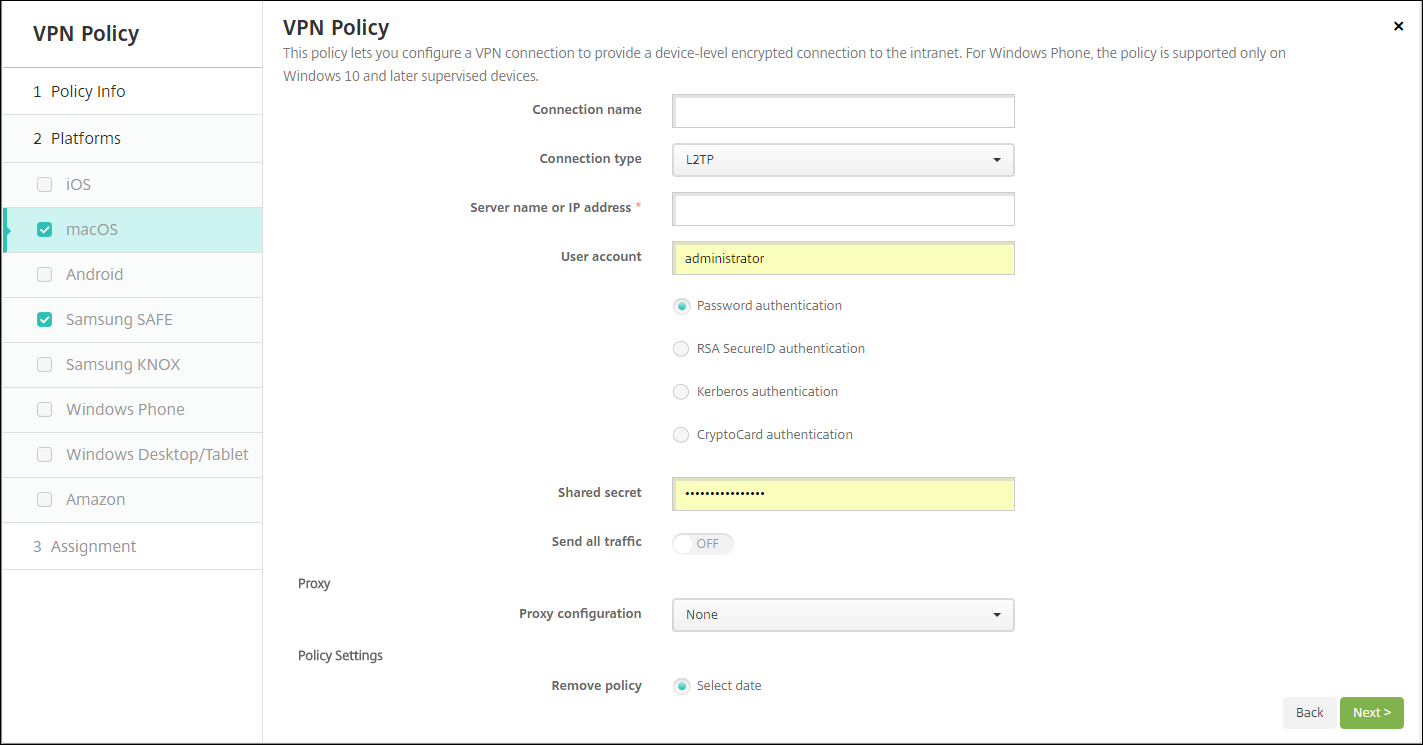

macOS 설정

- 연결 이름: 연결 이름을 입력합니다.

-

연결 유형: 목록에서 이 연결에 사용할 프로토콜을 선택합니다. 기본값은 L2TP입니다.

- L2TP: 미리 공유한 키 인증을 사용하는 계층 2 터널링 프로토콜입니다.

- PPTP: 지점 간 터널링입니다.

- IPSec: 회사 VPN 연결입니다.

- Cisco AnyConnect: Cisco AnyConnect VPN 클라이언트입니다.

- Juniper SSL: Juniper Networks SSL VPN 클라이언트입니다.

- F5 SSL: F5 Networks SSL VPN 클라이언트입니다.

- SonicWALL Mobile Connect: iOS용 Dell 통합 VPN 클라이언트입니다.

- Ariba VIA: Ariba Networks Virtual Internet Access 클라이언트입니다.

- Citrix VPN: Citrix VPN 클라이언트입니다.

- 사용자 지정 SSL: 사용자 지정 Secure Socket Layer입니다.

다음 섹션에는 이전에 설명한 각 연결 유형에 대한 구성 옵션이 나열되어 있습니다.

macOS용 L2TP 프로토콜 구성

- 서버 이름 또는 IP 주소: VPN 서버의 서버 이름 또는 IP 주소를 입력합니다.

- 사용자 계정: 선택적 사용자 계정을 입력합니다.

- 암호 인증, RSA SecurID 인증, Kerberos 인증 또는 CryptoCard 인증을 선택합니다. 기본값은 암호 인증입니다.

- 공유 암호: IPsec 공유 암호 키를 입력합니다.

- 모든 트래픽 보내기: VPN을 통해 모든 트래픽을 보낼 지 여부를 선택합니다. 기본값은 꺼짐입니다.

macOS용 PPTP 프로토콜 구성

- 서버 이름 또는 IP 주소: VPN 서버의 서버 이름 또는 IP 주소를 입력합니다.

- 사용자 계정: 선택적 사용자 계정을 입력합니다.

- 암호 인증, RSA SecurID 인증, Kerberos 인증 또는 CryptoCard 인증을 선택합니다. 기본값은 암호 인증입니다.

-

암호화 수준: 원하는 암호화 수준을 선택합니다. 기본값은 없음입니다.

- 없음: 암호화를 사용하지 않습니다.

- 자동: 서버에서 지원하는 가장 강력한 암호화 수준을 사용합니다.

- 최대(128비트): 항상 128비트 암호화를 사용합니다.

- 모든 트래픽 보내기: VPN을 통해 모든 트래픽을 보낼 지 여부를 선택합니다. 기본값은 꺼짐입니다.

macOS용 IPsec 프로토콜 구성

- 서버 이름 또는 IP 주소: VPN 서버의 서버 이름 또는 IP 주소를 입력합니다.

- 사용자 계정: 선택적 사용자 계정을 입력합니다.

-

연결에 대한 인증 유형: 목록에서 이 연결에 대한 인증 유형으로 공유 암호 또는 인증서를 선택합니다. 기본값은 공유 암호입니다.

-

공유 암호 인증을 사용하는 경우 다음 설정을 구성합니다.

- 그룹 이름: 선택적 그룹 이름을 입력합니다.

- 공유 암호: 선택적 공유 암호 키를 입력합니다.

- 하이브리드 인증 사용: 하이브리드 인증을 사용할지 여부를 선택합니다. 하이브리드 인증을 사용하면 서버가 먼저 클라이언트에서 자체 인증된 후 클라이언트가 서버에서 자체 인증됩니다. 기본값은 꺼짐입니다.

- 암호 확인: 사용자가 네트워크에 연결할 때 암호 확인 메시지를 표시할지 여부를 선택합니다. 기본값은 꺼짐입니다.

-

인증서 인증을 사용하는 경우 다음 설정을 구성합니다.

- ID 자격 증명: 목록에서 사용할 ID 자격 증명을 선택합니다. 기본값은 없음입니다.

- 연결할 때 PIN 확인: 사용자가 네트워크에 연결할 때 PIN을 입력하도록 할지 여부를 선택합니다. 기본값은 꺼짐입니다.

- 주문형 VPN 사용: 사용자가 네트워크에 연결할 때 VPN 연결 트리거를 사용할지 여부를 선택합니다. 기본값은 꺼짐입니다. 주문형 VPN 사용이 켜짐인 경우 설정 구성에 대한 자세한 내용은 주문형 VPN 사용 옵션 구성을 참조하십시오.

-

공유 암호 인증을 사용하는 경우 다음 설정을 구성합니다.

macOS용 Cisco AnyConnect 프로토콜 구성

- 서버 이름 또는 IP 주소: VPN 서버의 서버 이름 또는 IP 주소를 입력합니다.

- 사용자 계정: 선택적 사용자 계정을 입력합니다.

- 그룹: 선택적 그룹 이름을 입력합니다.

-

연결에 대한 인증 유형: 목록에서 이 연결에 대한 인증 유형으로 암호 또는 인증서를 선택합니다. 기본값은 암호입니다.

- 암호를 사용하는 경우 인증 암호 필드에 선택적 인증 암호를 입력합니다.

-

인증서를 사용하는 경우 다음 설정을 구성합니다.

- ID 자격 증명: 목록에서 사용할 ID 자격 증명을 선택합니다. 기본값은 없음입니다.

- 연결할 때 PIN 확인: 사용자가 네트워크에 연결할 때 PIN 확인 메시지를 표시할지 여부를 선택합니다. 기본값은 꺼짐입니다.

- 주문형 VPN 사용: 사용자가 네트워크에 연결할 때 VPN 연결 트리거를 사용할지 여부를 선택합니다. 기본값은 꺼짐입니다. 주문형 VPN 사용이 켜짐인 경우 설정 구성에 대한 자세한 내용은 주문형 VPN 사용 옵션 구성을 참조하십시오.

-

앱별 VPN 사용: 앱별 VPN을 사용할지 여부를 선택합니다. 기본값은 꺼짐입니다. 이 옵션을 사용하는 경우 다음 설정을 구성합니다.

- 주문형 일치 앱 사용: 앱별 VPN 서비스에 연결된 앱이 네트워크 통신을 시작할 때 앱별 VPN 연결을 자동으로 트리거할지 여부를 선택합니다. 기본값은 꺼짐입니다.

-

Safari 도메인: 포함하려는 앱별 VPN 연결을 트리거할 수 있는 각 Safari 도메인에 대해 추가를 클릭하고 다음을 수행합니다.

- 도메인: 추가할 도메인을 입력합니다.

- 저장을 클릭하여 도메인을 저장하거나 취소를 클릭하여 도메인을 저장하지 않습니다.

macOS용 Juniper SSL 프로토콜 구성

- 서버 이름 또는 IP 주소: VPN 서버의 서버 이름 또는 IP 주소를 입력합니다.

- 사용자 계정: 선택적 사용자 계정을 입력합니다.

- 영역: 선택적 영역 이름을 입력합니다.

- 역할: 선택적 역할 이름을 입력합니다.

-

연결에 대한 인증 유형: 목록에서 이 연결에 대한 인증 유형으로 암호 또는 인증서를 선택합니다. 기본값은 암호입니다.

- 암호를 사용하는 경우 인증 암호 필드에 선택적 인증 암호를 입력합니다.

-

인증서를 사용하는 경우 다음 설정을 구성합니다.

- ID 자격 증명: 목록에서 사용할 ID 자격 증명을 선택합니다. 기본값은 없음입니다.

- 연결할 때 PIN 확인: 사용자가 네트워크에 연결할 때 PIN 확인 메시지를 표시할지 여부를 선택합니다. 기본값은 꺼짐입니다.

- 주문형 VPN 사용: 사용자가 네트워크에 연결할 때 VPN 연결 트리거를 사용할지 여부를 선택합니다. 기본값은 꺼짐입니다. 주문형 VPN 사용이 켜짐인 경우 설정 구성에 대한 자세한 내용은 주문형 VPN 사용 설정 구성을 참조하십시오.

-

앱별 VPN 사용: 앱별 VPN을 사용할지 여부를 선택합니다. 기본값은 꺼짐입니다. 이 옵션을 사용하는 경우 다음 설정을 구성합니다.

- 주문형 일치 앱 사용: 앱별 VPN 서비스에 연결된 앱이 네트워크 통신을 시작할 때 앱별 VPN 연결을 자동으로 트리거할지 여부를 선택합니다. 기본값은 꺼짐입니다.

-

Safari 도메인: 포함하려는 앱별 VPN 연결을 트리거할 수 있는 각 Safari 도메인에 대해 추가를 클릭하고 다음을 수행합니다.

- 도메인: 추가할 도메인을 입력합니다.

- 저장을 클릭하여 도메인을 저장하거나 취소를 클릭하여 도메인을 저장하지 않습니다.

macOS용 F5 SSL 프로토콜 구성

- 서버 이름 또는 IP 주소: VPN 서버의 서버 이름 또는 IP 주소를 입력합니다.

- 사용자 계정: 선택적 사용자 계정을 입력합니다.

-

연결에 대한 인증 유형: 목록에서 이 연결에 대한 인증 유형으로 암호 또는 인증서를 선택합니다. 기본값은 암호입니다.

- 암호를 사용하는 경우 인증 암호 필드에 선택적 인증 암호를 입력합니다.

-

인증서를 사용하는 경우 다음 설정을 구성합니다.

- ID 자격 증명: 목록에서 사용할 ID 자격 증명을 선택합니다. 기본값은 없음입니다.

- 연결할 때 PIN 확인: 사용자가 네트워크에 연결할 때 PIN 확인 메시지를 표시할지 여부를 선택합니다. 기본값은 꺼짐입니다.

- 주문형 VPN 사용: 사용자가 네트워크에 연결할 때 VPN 연결 트리거를 사용할지 여부를 선택합니다. 기본값은 꺼짐입니다. 주문형 VPN 사용이 켜짐인 경우 설정 구성에 대한 자세한 내용은 주문형 VPN 사용 설정 구성을 참조하십시오.

-

앱별 VPN 사용: 앱별 VPN을 사용할지 여부를 선택합니다. 기본값은 꺼짐입니다. 이 옵션을 사용하는 경우 다음 설정을 구성합니다.

- 주문형 일치 앱 사용: 앱별 VPN 서비스에 연결된 앱이 네트워크 통신을 시작할 때 앱별 VPN 연결을 자동으로 트리거할지 여부를 선택합니다. 기본값은 꺼짐입니다.

-

Safari 도메인: 포함하려는 앱별 VPN 연결을 트리거할 수 있는 각 Safari 도메인에 대해 추가를 클릭하고 다음을 수행합니다.

- 도메인: 추가할 도메인을 입력합니다.

- 저장을 클릭하여 도메인을 저장하거나 취소를 클릭하여 도메인을 저장하지 않습니다.

macOS용 SonicWALL Mobile Connect 프로토콜 구성

- 서버 이름 또는 IP 주소: VPN 서버의 서버 이름 또는 IP 주소를 입력합니다.

- 사용자 계정: 선택적 사용자 계정을 입력합니다.

- 로그온 그룹 또는 도메인: 선택적 로그온 그룹 또는 도메인을 입력합니다.

-

연결에 대한 인증 유형: 목록에서 이 연결에 대한 인증 유형으로 암호 또는 인증서를 선택합니다. 기본값은 암호입니다.

- 암호를 사용하는 경우 인증 암호 필드에 선택적 인증 암호를 입력합니다.

-

인증서를 사용하는 경우 다음 설정을 구성합니다.

- ID 자격 증명: 목록에서 사용할 ID 자격 증명을 선택합니다. 기본값은 없음입니다.

- 연결할 때 PIN 확인: 사용자가 네트워크에 연결할 때 PIN 확인 메시지를 표시할지 여부를 선택합니다. 기본값은 꺼짐입니다.

- 주문형 VPN 사용: 사용자가 네트워크에 연결할 때 VPN 연결 트리거를 사용할지 여부를 선택합니다. 기본값은 꺼짐입니다. 주문형 VPN 사용이 켜짐인 경우 설정 구성에 대한 자세한 내용은 주문형 VPN 사용 설정 구성을 참조하십시오.

-

앱별 VPN 사용: 앱별 VPN을 사용할지 여부를 선택합니다. 기본값은 꺼짐입니다. 이 옵션을 사용하는 경우 다음 설정을 구성합니다.

- 주문형 일치 앱 사용: 앱별 VPN 서비스에 연결된 앱이 네트워크 통신을 시작할 때 앱별 VPN 연결을 자동으로 트리거할지 여부를 선택합니다. 기본값은 꺼짐입니다.

-

Safari 도메인: 포함하려는 앱별 VPN 연결을 트리거할 수 있는 각 Safari 도메인에 대해 추가를 클릭하고 다음을 수행합니다.

- 도메인: 추가할 도메인을 입력합니다.

- 저장을 클릭하여 도메인을 저장하거나 취소를 클릭하여 도메인을 저장하지 않습니다.

macOS용 Ariba VIA 프로토콜 구성

- 서버 이름 또는 IP 주소: VPN 서버의 서버 이름 또는 IP 주소를 입력합니다.

- 사용자 계정: 선택적 사용자 계정을 입력합니다.

-

연결에 대한 인증 유형: 목록에서 이 연결에 대한 인증 유형으로 암호 또는 인증서를 선택합니다. 기본값은 암호입니다.

- 암호를 사용하는 경우 인증 암호 필드에 선택적 인증 암호를 입력합니다.

-

인증서를 사용하는 경우 다음 설정을 구성합니다.

- ID 자격 증명: 목록에서 사용할 ID 자격 증명을 선택합니다. 기본값은 없음입니다.

- 연결할 때 PIN 확인: 사용자가 네트워크에 연결할 때 PIN 확인 메시지를 표시할지 여부를 선택합니다. 기본값은 꺼짐입니다.

- 주문형 VPN 사용: 사용자가 네트워크에 연결할 때 VPN 연결 트리거를 사용할지 여부를 선택합니다. 기본값은 꺼짐입니다. 주문형 VPN 사용이 켜짐인 경우 설정 구성에 대한 자세한 내용은 주문형 VPN 사용 설정 구성을 참조하십시오.

-

앱별 VPN 사용: 앱별 VPN을 사용할지 여부를 선택합니다. 기본값은 꺼짐입니다. 이 옵션을 사용하는 경우 다음 설정을 구성합니다.

- 주문형 일치 앱 사용: 앱별 VPN 서비스에 연결된 앱이 네트워크 통신을 시작할 때 앱별 VPN 연결을 자동으로 트리거할지 여부를 선택합니다. 기본값은 꺼짐입니다.

-

Safari 도메인: 포함하려는 앱별 VPN 연결을 트리거할 수 있는 각 Safari 도메인에 대해 추가를 클릭하고 다음을 수행합니다.

- 도메인: 추가할 도메인을 입력합니다.

- 저장을 클릭하여 도메인을 저장하거나 취소를 클릭하여 도메인을 저장하지 않습니다.

macOS용 사용자 지정 SSL 프로토콜 구성

- 사용자 지정 SSL 식별자(역방향 DNS 형식): SSL 식별자를 역방향 DNS 형식으로 입력합니다. 이것은 필수 필드입니다.

- 서버 이름 또는 IP 주소: VPN 서버의 서버 이름 또는 IP 주소를 입력합니다. 이것은 필수 필드입니다.

-

사용자 계정: 선택적 사용자 계정을 입력합니다.

- 연결에 대한 인증 유형: 목록에서 이 연결에 대한 인증 유형으로 암호 또는 인증서를 선택합니다. 기본값은 암호입니다.

- 암호를 사용하는 경우 인증 암호 필드에 선택적 인증 암호를 입력합니다.

-

인증서를 사용하는 경우 다음 설정을 구성합니다.

- ID 자격 증명: 목록에서 사용할 ID 자격 증명을 선택합니다. 기본값은 없음입니다.

- 연결할 때 PIN 확인: 사용자가 네트워크에 연결할 때 PIN 확인 메시지를 표시할지 여부를 선택합니다. 기본값은 꺼짐입니다.

- 주문형 VPN 사용: 사용자가 네트워크에 연결할 때 VPN 연결 트리거를 사용할지 여부를 선택합니다. 기본값은 꺼짐입니다. 주문형 VPN 사용이 켜짐인 경우 설정 구성에 대한 자세한 내용은 주문형 VPN 사용 설정 구성을 참조하십시오.

-

앱별 VPN: 앱별 VPN을 사용할지 여부를 선택합니다. 기본값은 꺼짐입니다. 이 옵션을 사용하는 경우 다음 설정을 구성합니다.

- 주문형 일치 앱 사용: 앱별 VPN 서비스에 연결된 앱이 네트워크 통신을 시작할 때 앱별 VPN 연결을 자동으로 트리거할지 여부를 선택합니다.

-

Safari 도메인: 포함하려는 앱별 VPN 연결을 트리거할 수 있는 각 Safari 도메인에 대해 추가를 클릭하고 다음을 수행합니다.

- 도메인: 추가할 도메인을 입력합니다.

- 저장을 클릭하여 도메인을 저장하거나 취소를 클릭하여 도메인을 저장하지 않습니다.

-

사용자 지정 XML: 추가할 각 사용자 지정 XML 매개 변수에 대해 추가를 클릭하고 다음을 수행합니다.

- 매개 변수 이름: 추가할 매개 변수의 이름을 입력합니다.

- 값: 매개 변수 이름에 연결된 값을 입력합니다.

- 저장을 클릭하여 도메인을 저장하거나 취소를 클릭하여 도메인을 저장하지 않습니다.

주문형 VPN 사용 옵션 구성

-

주문형 도메인: 추가할 각 도메인 및 사용자가 도메인에 연결할 때 수행할 동작에 대해 추가를 클릭하고 다음을 수행합니다.

- 도메인: 추가할 도메인을 입력합니다.

-

동작: 목록에서 가능한 동작 중 하나를 선택합니다.

- 항상 설정: 도메인에서 항상 VPN 연결이 트리거됩니다.

- 설정 안 함: 도메인에서 VPN 연결이 트리거되지 않습니다.

- 필요한 경우 설정: 도메인 이름 확인에 실패하는 경우 도메인이 VPN 연결 시도를 트리거합니다. 실패는 DNS 서버에서 도메인을 확인할 수 없거나 다른 서버로 리디렉션되거나 시간 초과되는 경우 발생합니다.

- 저장을 클릭하여 도메인을 저장하거나 취소를 클릭하여 도메인을 저장하지 않습니다.

-

주문형 규칙

-

동작: 목록에서 수행할 동작을 선택합니다. 기본값은 EvaluateConnection입니다. 가능한 동작은 다음과 같습니다.

- 허용: 트리거 시 주문형 VPN 연결을 허용합니다.

- 연결: VPN 연결을 무조건 시작합니다.

- 연결 끊기: VPN 연결을 제거하고 규칙이 일치하지 않는 한 주문형 VPN에 다시 연결하지 않습니다.

- EvaluateConnection: 각 연결에 대한 ActionParameters 배열을 평가합니다.

- 무시: 기존 VPN 연결을 유지하지만 규칙이 일치하지 않는 한 주문형 VPN에 다시 연결하지 않습니다.

-

DNSDomainMatch: 사용자 장치의 검색 도메인 목록과 일치할 수 있는 추가할 각 도메인에 대해 추가를 클릭하고 다음을 수행합니다.

- DNS 도메인: 도메인 이름을 입력합니다. 와일드카드 “*” 접두사를 사용하여 여러 도메인을 일치할 수 있습니다. 예를 들어 *.example.com은 mydomain.example.com, yourdomain.example.com 및 herdomain.example.com과 일치합니다.

- 저장을 클릭하여 도메인을 저장하거나 취소를 클릭하여 도메인을 저장하지 않습니다.

-

DNSServerAddressMatch: 네트워크의 지정된 DNS 서버와 일치할 수 있는 추가할 각 IP 주소에 대해 추가를 클릭하고 다음을 수행합니다.

- DNS 서버 주소: 추가할 DNS 서버 주소를 입력합니다. 와일드카드 “*” 접미사를 사용하여 DNS 서버를 일치할 수 있습니다. 예를 들어 17.*는 클래스 A 서브넷의 모든 DNS 서버와 일치합니다.

- 저장을 클릭하여 DNS 서버 주소를 저장하거나 취소를 클릭하여 DNS 서버 주소를 저장하지 않습니다.

-

InterfaceTypeMatch: 목록에서 사용하는 기본 네트워크 인터페이스 하드웨어 유형을 클릭합니다. 기본값은 지정되지 않음입니다. 가능한 값은 다음과 같습니다.

- 지정되지 않음: 모든 네트워크 인터페이스 하드웨어와 일치합니다. 이 옵션은 기본값입니다.

- 이더넷: 이더넷 네트워크 인터페이스 하드웨어만 일치합니다.

- WiFi: WiFi 네트워크 인터페이스 하드웨어만 일치합니다.

- 셀룰러: 셀룰러 네트워크 인터페이스 하드웨어만 일치합니다.

-

SSIDMatch: 현재 네트워크와 일치할 추가할 각 SSID에 대해 추가를 클릭하고 다음을 수행합니다.

- SSID: 추가할 SSID를 입력합니다. 네트워크가 Wi-Fi 네트워크가 아닌 경우 또는 SSID가 표시되지 않는 경우 일치가 실패합니다. 모든 SSID와 일치하려면 이 목록을 비워 둡니다.

- 저장을 클릭하여 SSID를 저장하거나 취소를 클릭하여 SSID를 저장하지 않습니다.

- URLStringProbe: 가져올 URL을 입력합니다. 이 URL을 리디렉션 없이 성공적으로 가져온 경우 이 규칙이 일치합니다.

-

ActionParameters : Domains: EvaluateConnection이 검사하는 추가할 각 도메인에 대해 추가를 클릭하고 다음을 수행합니다.

- 도메인: 추가할 도메인을 입력합니다.

- 저장을 클릭하여 도메인을 저장하거나 취소를 클릭하여 도메인을 저장하지 않습니다.

-

ActionParameters : DomainAction: 목록에서 지정된 ActionParameters : Domains 도메인에 대한 VPN 동작을 선택합니다. 기본값은 ConnectIfNeeded입니다. 가능한 동작은 다음과 같습니다.

- ConnectIfNeeded: 도메인 이름 확인에 실패하는 경우 도메인이 VPN 연결 시도를 트리거합니다. 실패는 DNS 서버에서 도메인을 확인할 수 없거나 다른 서버로 리디렉션되거나 시간 초과되는 경우 발생합니다.

- NeverConnect: 도메인에서 VPN 연결이 트리거되지 않습니다.

-

ActionParameters: RequiredDNSServers: 지정된 도메인을 확인할 때 사용할 각 DNS 서버 IP 주소에 대해 추가를 클릭하고 다음을 수행합니다.

- DNS 서버: ActionParameters : DomainAction = ConnectIfNeeded인 경우에만 유효합니다. 추가할 DNS 서버를 입력합니다. 이 서버는 장치의 현재 네트워크 구성에 포함된 서버가 아니어도 됩니다. DNS 서버에 연결할 수 없는 경우 VPN 연결이 대신 설정됩니다. 이 DNS 서버는 내부 DNS 서버 또는 신뢰할 수 있는 외부 DNS 서버여야 합니다.

- 저장을 클릭하여 DNS 서버를 저장하거나 취소를 클릭하여 DNS 서버를 저장하지 않습니다.

- ActionParameters : RequiredURLStringProbe: 필요한 경우 GET 요청을 사용하여 검색할 HTTP 또는 HTTPS(기본 설정) URL을 입력합니다. URL의 호스트 이름을 확인할 수 없거나 서버에 연결할 수 없거나 서버가 응답하지 않는 경우 VPN 연결이 설정됩니다. ActionParameters : DomainAction = ConnectIfNeeded인 경우에만 유효합니다.

-

OnDemandRules : XML 콘텐츠: XML 구성 주문형 규칙을 입력하거나 복사 후 붙여 넣습니다.

- 사전 확인을 클릭하여 XML 코드의 유효성을 검사합니다. XML이 올바른 경우 XML 콘텐츠 텍스트 상자 아래에 올바른 XML이 녹색 텍스트로 표시됩니다. 올바르지 않은 경우 오류를 설명하는 오류 메시지가 주황색 텍스트로 표시됩니다.

-

동작: 목록에서 수행할 동작을 선택합니다. 기본값은 EvaluateConnection입니다. 가능한 동작은 다음과 같습니다.

-

프록시

-

프록시 구성: 목록에서 프록시 서버를 통해 VPN 연결을 라우팅하는 방법을 선택합니다. 기본값은 없음입니다.

-

수동을 사용하는 경우 다음 설정을 구성합니다.

- 프록시 서버의 호스트 이름 또는 IP 주소: 프록시 서버의 호스트 이름 또는 IP 주소를 입력합니다. 이것은 필수 필드입니다.

- 프록시 서버용 포트: 프록시 서버 포트 번호를 입력합니다. 이것은 필수 필드입니다.

- 사용자 이름: 선택적 프록시 서버 사용자 이름을 입력합니다.

- 암호: 선택적 프록시 서버 암호를 입력합니다.

-

자동을 구성하는 경우 다음 설정을 구성합니다.

- 프록시 서버 URL: 프록시 서버의 URL을 입력합니다. 이것은 필수 필드입니다.

-

수동을 사용하는 경우 다음 설정을 구성합니다.

-

프록시 구성: 목록에서 프록시 서버를 통해 VPN 연결을 라우팅하는 방법을 선택합니다. 기본값은 없음입니다.

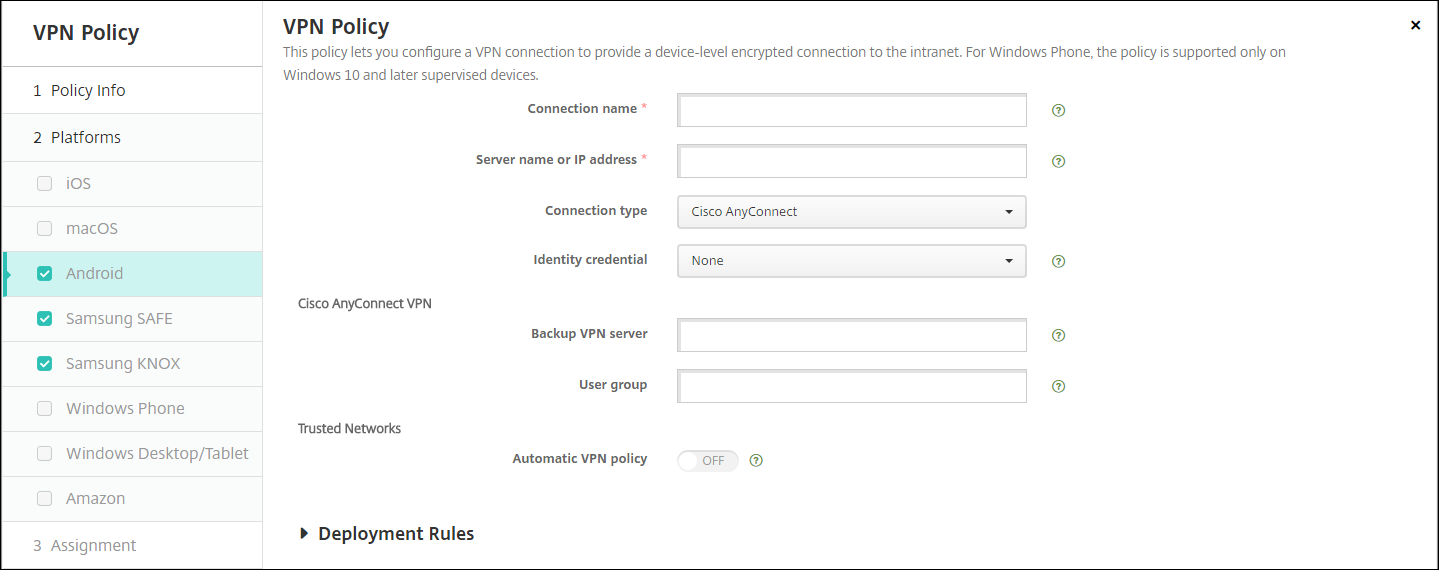

Android 설정

Android용 Cisco AnyConnect VPN 프로토콜 구성

- 연결 이름: Cisco AnyConnect VPN 연결의 이름을 입력합니다. 이것은 필수 필드입니다.

- 서버 이름 또는 IP 주소: VPN 서버의 이름 또는 IP 주소를 입력합니다. 이것은 필수 필드입니다.

- ID 자격 증명: 목록에서 ID 자격 증명을 선택합니다.

- 백업 VPN 서버: 백업 VPN 서버 정보를 입력합니다.

- 사용자 그룹: 사용자 그룹 정보를 입력합니다.

-

신뢰할 수 있는 네트워크

-

자동 VPN 정책: 이 옵션을 사용하거나 사용하지 않도록 설정하여 VPN이 신뢰할 수 있는 네트워크 및 신뢰할 수 없는 네트워크에 반응하는 방법을 설정합니다. 사용하는 경우 다음 설정을 구성합니다.

-

신뢰할 수 있는 네트워크 정책: 목록에서 원하는 정책을 선택합니다. 기본값은 연결 끊기입니다. 사용 가능한 옵션은 다음과 같습니다.

- 연결 끊기: 클라이언트가 신뢰할 수 있는 네트워크에서 VPN 연결을 종료합니다. 이 설정은 기본값입니다.

- 연결: 클라이언트가 신뢰할 수 있는 네트워크에서 VPN 연결을 시작합니다.

- 아무 작업도 하지 않음: 클라이언트가 아무런 동작을 수행하지 않습니다.

- 일시 중지: 사용자가 신뢰할 수 있는 네트워크 외부에서 VPN 세션을 설정한 후 신뢰할 수 있는 네트워크로 구성된 네트워크로 들어가면 VPN 세션이 일시 중지됩니다. 사용자가 신뢰할 수 있는 네트워크에서 다시 나가면 세션이 다시 시작됩니다. 이 설정을 사용하면 신뢰할 수 있는 네트워크에서 나간 후 새 VPN 세션을 설정할 필요가 없습니다.

-

신뢰할 수 없는 네트워크 정책: 목록에서 원하는 정책을 선택합니다. 기본값은 연결입니다. 사용 가능한 옵션은 다음과 같습니다.

- 연결: 클라이언트가 신뢰할 수 없는 네트워크에서 VPN 연결을 시작합니다.

- 아무 작업도 하지 않음: 클라이언트가 신뢰할 수 없는 네트워크에서 VPN 연결을 시작합니다. 이 옵션을 사용하면 항상 VPN 연결이 사용되지 않습니다.

-

신뢰할 수 있는 네트워크 정책: 목록에서 원하는 정책을 선택합니다. 기본값은 연결 끊기입니다. 사용 가능한 옵션은 다음과 같습니다.

-

신뢰할 수 있는 도메인: 클라이언트가 신뢰할 수 있는 도메인에 있을 때 네트워크 인터페이스에 포함되는 각 도메인 접미사에 대해 추가를 클릭하고 다음을 수행합니다.

- 도메인: 추가할 도메인을 입력합니다.

- 저장을 클릭하여 도메인을 저장하거나 취소를 클릭하여 도메인을 저장하지 않습니다.

-

신뢰할 수 있는 서버: 클라이언트가 신뢰할 수 있는 도메인에 있을 때 네트워크 인터페이스에 포함되는 각 서버 주소에 대해 추가를 클릭하고 다음을 수행합니다.

- 서버: 추가할 서버를 입력합니다.

- 저장을 클릭하여 서버를 저장하거나 취소를 클릭하여 서버를 저장하지 않습니다.

-

자동 VPN 정책: 이 옵션을 사용하거나 사용하지 않도록 설정하여 VPN이 신뢰할 수 있는 네트워크 및 신뢰할 수 없는 네트워크에 반응하는 방법을 설정합니다. 사용하는 경우 다음 설정을 구성합니다.

Android용 Citrix SSO 프로토콜 구성

-

연결 이름: VPN 연결의 이름을 입력합니다. 이것은 필수 필드입니다.

-

서버 이름 또는 IP 주소: Citrix Gateway의 FQDN 또는 IP 주소를 입력합니다.

-

연결에 대한 인증 유형: 인증 유형을 선택하고 유형에 대해 나타나는 다음 필드를 모두 작성합니다.

-

사용자 이름 및 암호: 암호 또는 암호 및 인증서의 인증 유형에 대한 VPN 자격 증명을 입력합니다. 선택 사항입니다. VPN 자격 증명을 입력하지 않으면 Citrix VPN 앱에 사용자 이름과 암호를 입력하라는 메시지가 표시됩니다.

-

ID 자격 증명: 인증 유형이 인증서 또는 암호 및 인증서인 경우 표시됩니다. 목록에서 ID 자격 증명을 선택합니다.

-

-

앱별 VPN 사용: 앱별 VPN을 사용할지 여부를 선택합니다. 앱별 VPN을 사용하지 않는 경우 모든 트래픽이 Citrix VPN 터널을 통과합니다. 앱별 VPN을 사용하는 경우 다음 설정을 지정합니다. 기본값은 꺼짐입니다.

-

화이트리스트 또는 블랙리스트: 화이트리스트인 경우 허용된 모든 앱이 이 VPN 터널을 통과합니다. 블랙리스트인 경우 차단 목록의 앱을 제외한 모든 앱이 이 VPN 터널을 통과합니다.

참고:

XenMobile Server 콘솔에는 “블랙리스트” 및 “화이트리스트”라는 용어가 포함됩니다. 향후 릴리스에서 이러한 용어를 “차단 목록” 및 “허용 목록”으로 변경하는 중입니다.

-

응용 프로그램 목록: 허용되거나 차단된 앱을 지정합니다. 추가를 클릭한 다음 앱 패키지 이름의 쉼표로 구분된 목록을 입력합니다.

-

-

사용자 지정 XML: 추가를 클릭한 다음 사용자 지정 매개 변수를 입력합니다. XenMobile은 Citrix VPN에 대해 다음 매개 변수를 지원합니다.

- DisableUserProfiles: 선택 사항입니다. 이 매개 변수를 사용하려면 값에 예를 입력합니다. 사용하도록 설정한 경우 XenMobile은 사용자가 추가한 VPN 연결을 표시하지 않으며 사용자가 연결을 추가할 수 없습니다. 이 설정은 글로벌 제한이며 모든 VPN 프로필에 적용됩니다.

- userAgent: 문자열 값입니다. 각 HTTP 요청에 보낼 사용자 지정 사용자 에이전트 문자열을 지정할 수 있습니다. 지정한 사용자 에이전트 문자열이 기존 Citrix VPN 사용자 에이전트에 추가됩니다.

NAC를 지원하도록 VPN 구성

- 연결 유형을 사용자 지정 SSL로 사용하여 NAC 필터를 구성합니다.

- VPN의 연결 이름을 지정합니다.

-

사용자 지정 XML에서 추가를 클릭하고 다음을 수행합니다.

- 매개 변수 이름: XenMobileDeviceId를 입력합니다. 이 필드는 XenMobile의 장치 등록을 기준으로 NAC 확인에 사용할 장치 ID입니다. XenMobile에서 장치를 등록하고 관리하는 경우 VPN 연결이 허용됩니다. 그렇지 않으면 VPN 설정 시 인증이 거부됩니다.

- 값: XenMobileDeviceId 매개 변수의 값인 DeviceID_${device.id}를 입력합니다.

- 저장을 클릭하여 매개 변수를 저장합니다.

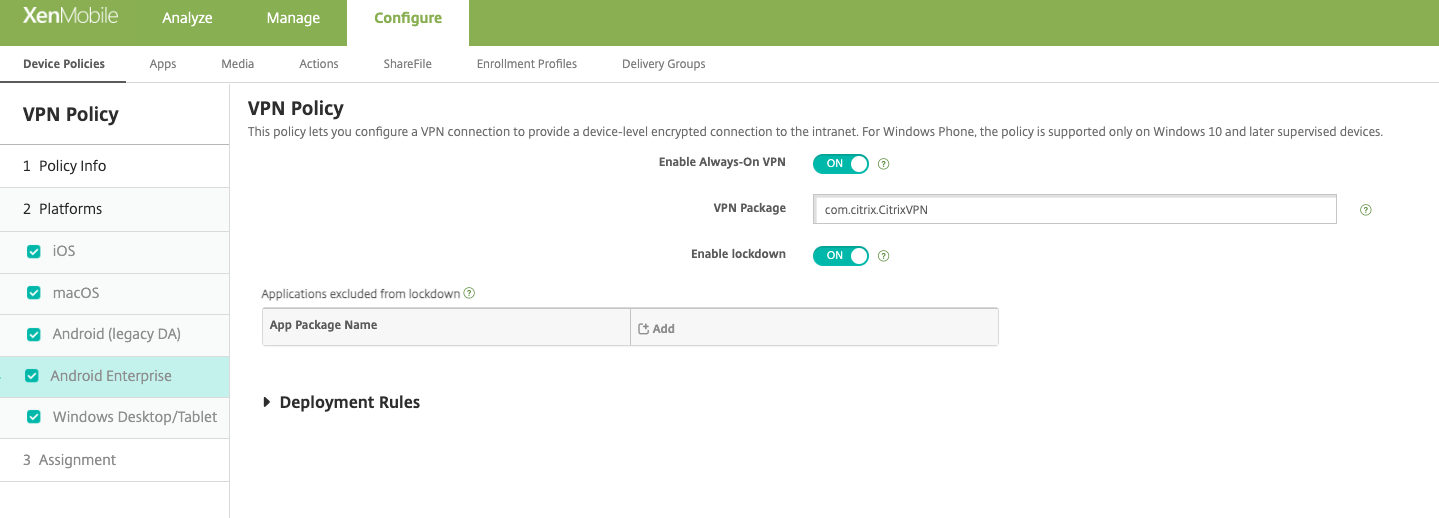

Android Enterprise에 대한 VPN 구성

Android Enterprise 장치에 대한 VPN을 구성하려면 Citrix SSO 앱에 대한 관리되는 구성 장치 정책을 만듭니다. Android Enterprise에 대한 VPN 프로필 구성을 참조하십시오.

Android Enterprise 설정

- 항상 VPN 연결 사용: VPN을 항상 연결할지 여부를 선택합니다. 기본값은 꺼짐입니다. 사용하는 경우 사용자가 수동으로 연결을 끊기 전까지 VPN 연결이 연결된 상태로 유지됩니다.

- VPN 패키지: VPN 앱 장치에서 사용할 패키지 이름을 입력합니다.

- 잠금 활성화: 비활성화하면 VPN 연결이 없는 경우 어떤 앱도 네트워크에 액세스할 수 없습니다. 활성화하면 VPN 연결이 없는 경우에도 다음 설정에서 구성한 앱이 네트워크에 액세스할 수 있습니다. Android 10 이상 장치에서 사용할 수 있습니다.

- 잠금에서 제외되는 애플리케이션: 추가를 클릭하여 잠금 설정을 바이패스할 앱의 패키지 이름을 입력합니다.

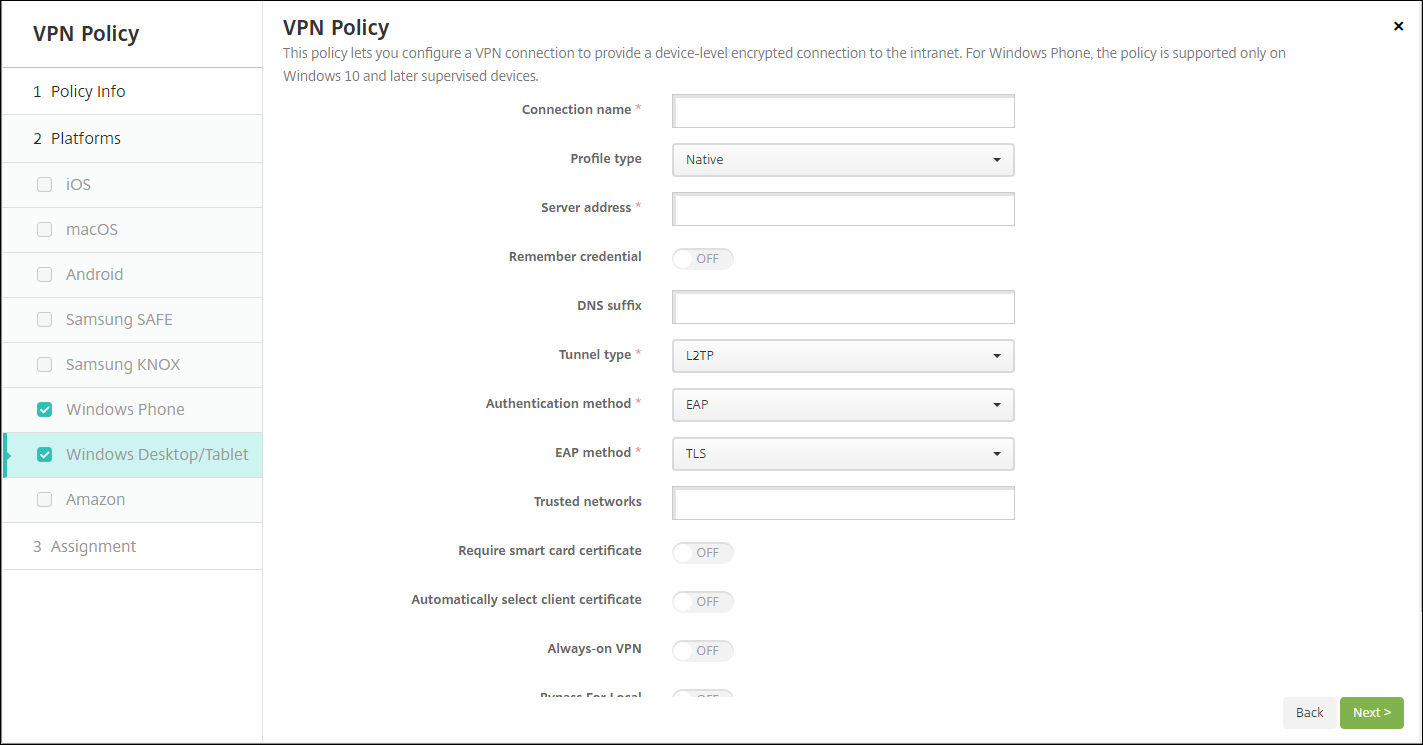

Windows 데스크톱/태블릿 설정

- 연결 이름: 연결 이름을 입력합니다. 이것은 필수 필드입니다.

- 프로필 유형: 목록에서 기본 또는 플러그인을 선택합니다. 기본값은 기본입니다.

-

기본 프로필 유형 구성: 사용자의 Windows 장치에 기본 제공되는 VPN에 적용되는 설정입니다.

- 서버 주소: VPN 서버의 FQDN 또는 IP 주소를 입력합니다. 이것은 필수 필드입니다.

- 자격 증명 저장: 자격 증명을 캐시할지 여부를 선택합니다. 기본값은 꺼짐입니다. 사용하면 가능한 경우 항상 자격 증명이 캐시됩니다.

- DNS 접미사: DNS 접미사를 입력합니다.

-

터널 유형: 목록에서 사용할 VPN 터널 유형을 선택합니다. 기본값은 L2TP입니다. 사용 가능한 옵션은 다음과 같습니다.

- L2TP: 미리 공유한 키 인증을 사용하는 계층 2 터널링 프로토콜입니다.

- PPTP: 지점 간 터널링입니다.

- IKEv2: Internet Key Exchange 버전 2입니다.

-

인증 방법: 목록에서 사용할 인증 방법을 선택합니다. 기본값은 EAP입니다. 사용 가능한 옵션은 다음과 같습니다.

- EAP: Extended Authentication Protocol의 약어로 확장 인증 프로토콜을 의미합니다.

- MSChapV2: Microsoft의 Challenge Handshake 인증을 상호 인증에 사용합니다. IKEv2를 터널 유형으로 선택하는 경우 이 옵션을 사용할 수 없습니다.

-

EAP 방법: 목록에서 사용할 EAP 방법을 선택합니다. 기본값은 TLS입니다. MSChapV2 인증을 사용하는 경우 이 필드를 사용할 수 없습니다. 사용 가능한 옵션은 다음과 같습니다.

- TLS: 전송 계층 보안

- PEAP: 보호되는 확장 인증 프로토콜

- 신뢰할 수 있는 네트워크: 액세스 시 VPN 연결이 필요하지 않은 네트워크 목록을 쉼표로 구분하여 입력합니다. 예를 들어 회사 무선 네트워크에 있는 사용자는 보호되는 리소스에 직접 액세스할 수 있습니다.

- 스마트 카드 인증서 필요: 스마트 카드 인증서가 필요한지 여부를 선택합니다. 기본값은 꺼짐입니다.

- 자동으로 클라이언트 인증서 선택: 인증에 사용할 클라이언트 인증서를 자동으로 선택할지 여부를 선택합니다. 기본값은 꺼짐입니다. 스마트 카드 인증서 필요를 사용하는 경우 이 옵션을 사용할 수 없습니다.

- 항상 VPN 연결: VPN을 항상 연결할지 여부를 선택합니다. 기본값은 꺼짐입니다. 사용하는 경우 사용자가 수동으로 연결을 끊기 전까지 VPN 연결이 연결된 상태로 유지됩니다.

- 로컬에 대해서는 바이패스: 로컬 리소스의 프록시 서버 바이패스를 허용할 주소 및 포트 번호를 입력합니다.

-

플러그인 프로필 유형 구성: Windows 스토어에서 가져와 사용자 장치에 설치한 VPN 플러그인에 적용되는 설정입니다.

- 서버 주소: VPN 서버의 FQDN 또는 IP 주소를 입력합니다. 이것은 필수 필드입니다.

- 자격 증명 저장: 자격 증명을 캐시할지 여부를 선택합니다. 기본값은 꺼짐입니다. 사용하면 가능한 경우 항상 자격 증명이 캐시됩니다.

- DNS 접미사: DNS 접미사를 입력합니다.

- 클라이언트 앱 ID: VPN 플러그인의 패키지 제품군 이름을 입력합니다.

- 플러그인 프로필 XML: 찾아보기를 클릭하고 파일 위치로 이동하여 사용할 사용자 지정 VPN 플러그인을 선택합니다. 형식 및 세부 정보는 플러그인 공급자에게 문의하십시오.

- 신뢰할 수 있는 네트워크: 액세스 시 VPN 연결이 필요하지 않은 네트워크 목록을 쉼표로 구분하여 입력합니다. 예를 들어 회사 무선 네트워크에 있는 사용자는 보호되는 리소스에 직접 액세스할 수 있습니다.

- 항상 VPN 연결: VPN을 항상 연결할지 여부를 선택합니다. 기본값은 꺼짐입니다. 사용하는 경우 사용자가 수동으로 연결을 끊기 전까지 VPN 연결이 연결된 상태로 유지됩니다.

- 로컬에 대해서는 바이패스: 로컬 리소스의 프록시 서버 바이패스를 허용할 주소 및 포트 번호를 입력합니다.