Google Workspace 고객을 위한 레거시 Android Enterprise(이전 명칭 G Suite)

Google Workspace(이전 명칭 G Suite) 고객은 레거시 Android Enterprise 설정을 사용하여 레거시 Android Enterprise를 구성해야 합니다.

레거시 Android Enterprise 요구 사항:

- 공개적으로 액세스할 수 있는 도메인

- Google 관리자 계정

- 관리되는 프로필을 지원하고 Android 5.0 Lollipop 이상을 실행 중인 장치

- Google Play가 설치된 Google 계정

- 장치에 설정된 작업 프로필

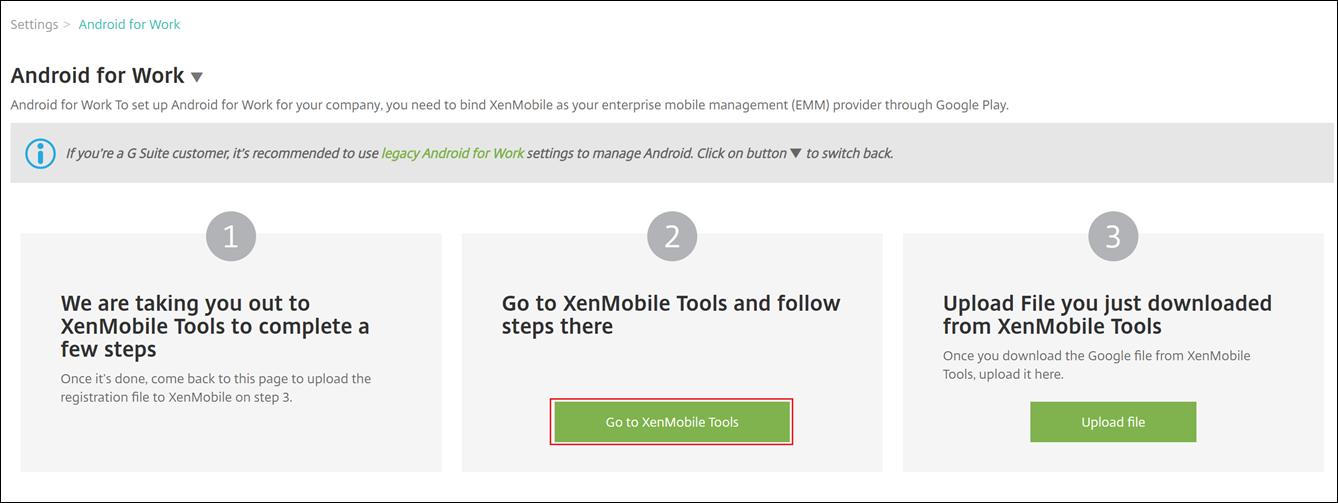

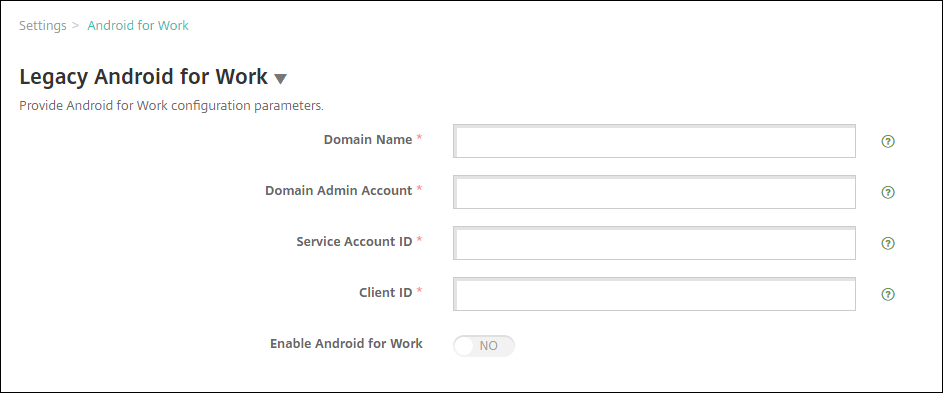

레거시 Android Enterprise를 구성하려면 XenMobile 설정의 Android Enterprise 페이지에서 레거시 Android Enterprise를 클릭합니다.

Android Enterprise 계정 만들기

Android Enterprise 계정을 설정하려면 먼저 Google에서 도메인 이름을 확인해야 합니다.

Google에서 이미 도메인 이름을 확인한 경우 Android Enterprise 서비스 계정 설정 및 Android Enterprise 인증서 다운로드 단계로 건너뛸 수 있습니다.

-

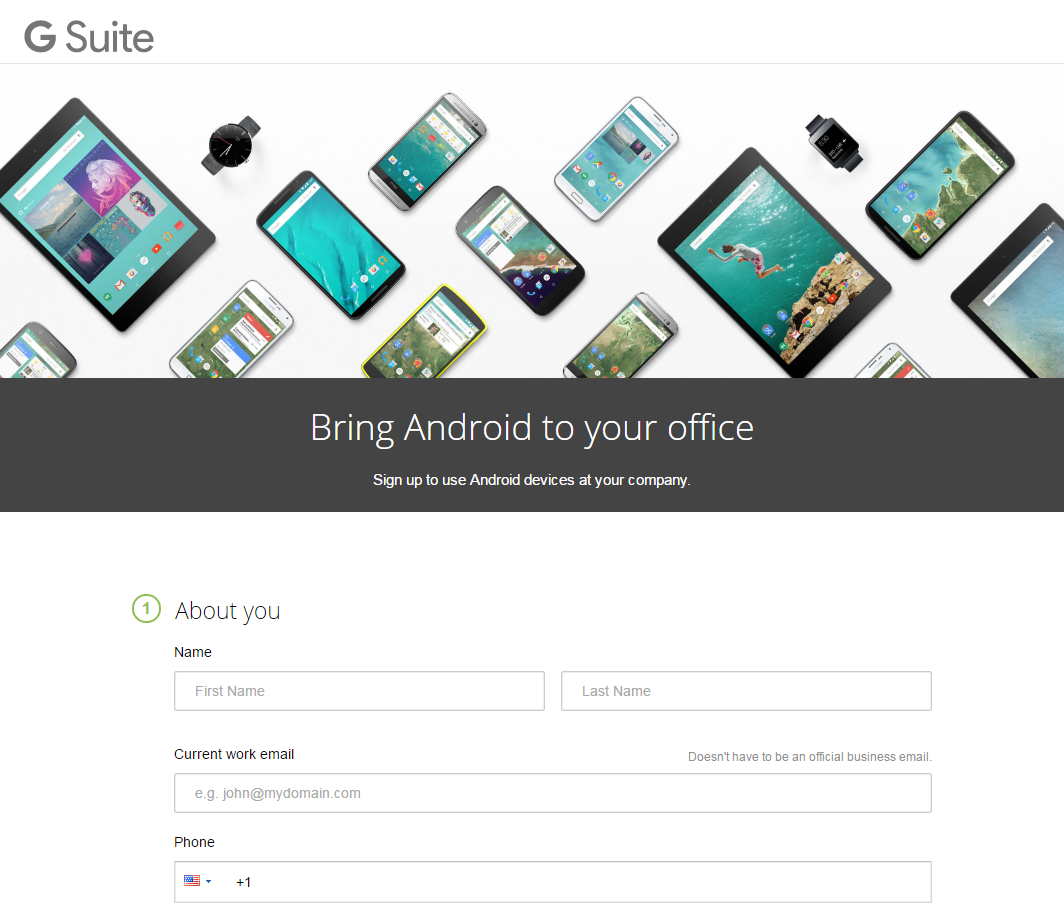

https://gsuite.google.com/signup/basic/welcome로 이동합니다.

관리자 및 회사 정보를 입력하는 다음과 같은 페이지가 표시됩니다.

-

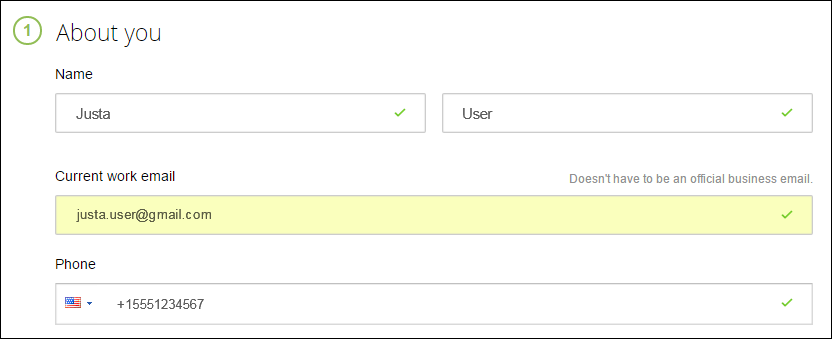

관리자 사용자 정보를 입력합니다.

-

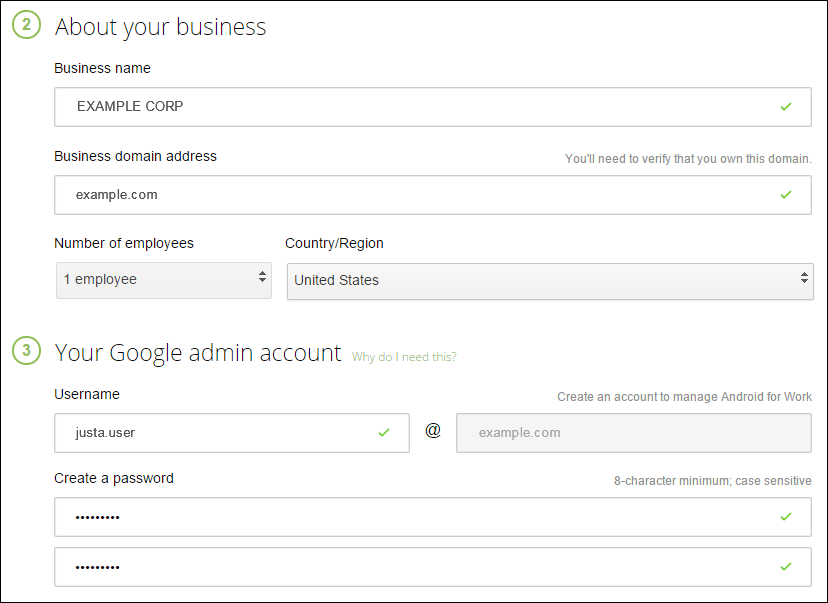

관리자 계정 정보와 더불어 회사 정보를 입력합니다.

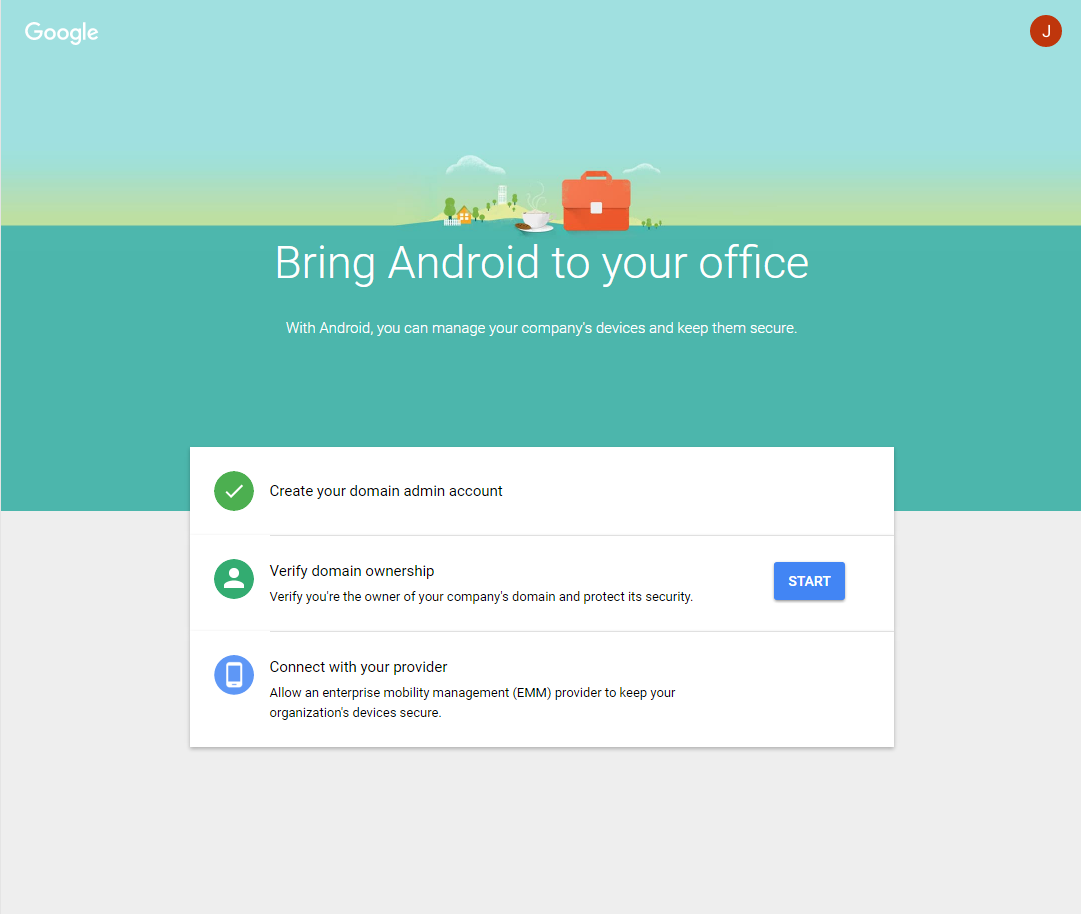

프로세스의 첫 번째 단계가 완료되면 다음 페이지가 표시됩니다.

도메인 소유권 확인

다음 방법 중 하나를 사용하여 Google이 도메인을 확인할 수 있게 만듭니다.

- TXT 또는 CNAME 레코드를 도메인 호스트의 웹 사이트에 추가합니다.

- 도메인의 웹 서버에 HTML 파일을 업로드합니다.

- 홈 페이지에

<meta>태그를 추가합니다. 첫 번째 방법을 사용하는 것이 좋습니다. 이 문서에서는 도메인 소유권을 확인하는 단계를 다루지 않습니다. 필요한 정보는 https://support.google.com/a/answer/6248925에서 찾을 수 있습니다.

-

Start(시작)를 클릭하여 도메인 확인을 시작합니다.

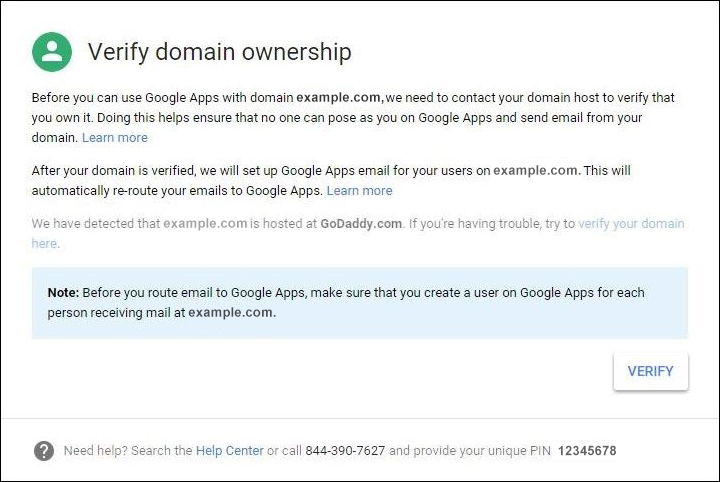

Verify domain ownership(도메인 소유권 확인) 페이지가 나타납니다. 페이지의 지침에 따라 도메인을 확인합니다.

-

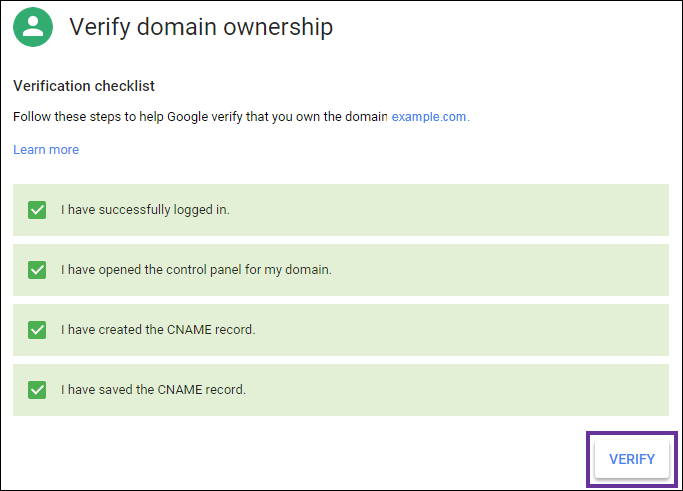

Verify(확인)를 클릭합니다.

-

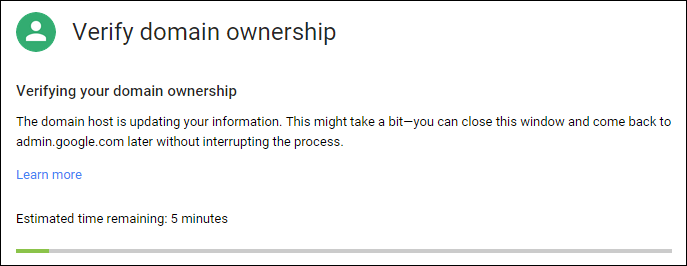

Google이 도메인 소유권을 확인합니다.

-

확인이 성공하면 다음 페이지가 나타납니다. Continue(계속)를 클릭합니다.

-

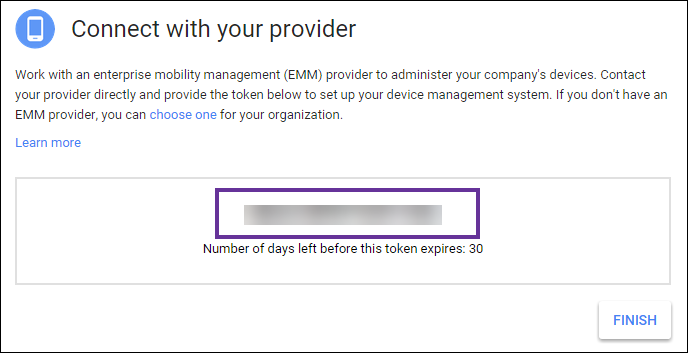

Citrix에 제공하고 Android Enterprise 설정을 구성할 때 사용하는 EMM 바인딩 토큰이 만들어집니다. 토큰을 복사하여 저장합니다. 나중에서 설정 절차에서 이 토큰이 필요합니다.

-

Finish(마침)를 클릭하여 Android Enterprise 설정을 완료합니다. 도메인을 확인했음을 나타내는 페이지가 나타납니다.

Android Enterprise 서비스 계정을 만든 후 Google 관리 콘솔에 로그인하여 모바일 관리 설정을 관리할 수 있습니다.

Android Enterprise 서비스 계정 설정 및 Android Enterprise 인증서 다운로드

XenMobile이 Google Play 및 디렉터리 서비스에 액세스할 수 있게 하려면 개발자를 위한 Google 프로젝트 포털을 사용하여 서비스 계정을 만들어야 합니다. 이 서비스 계정은 XenMobile과 Android용 Google 서비스 사이의 서버 간 통신에 사용됩니다. 사용되는 인증 프로토콜에 대한 자세한 내용은 https://developers.google.com/identity/protocols/OAuth2ServiceAccount를 참조하십시오.

-

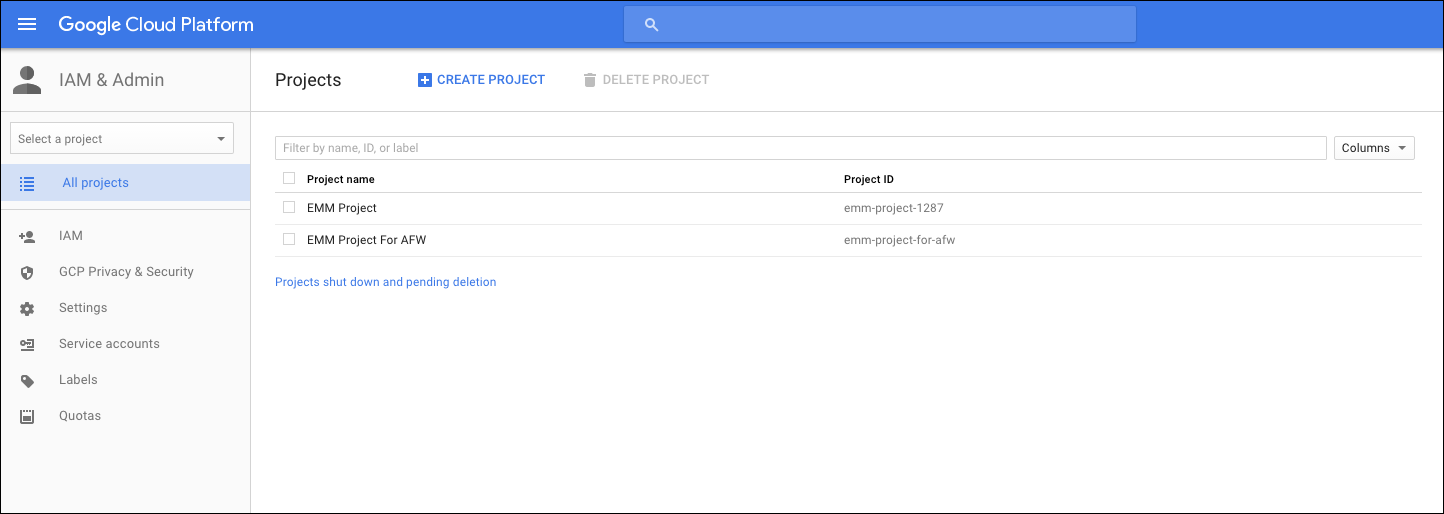

웹 브라우저에서 https://console.cloud.google.com/project로 이동하여 Google 관리자 자격 증명으로 로그인합니다.

-

Projects(프로젝트) 목록에서 Create Project(프로젝트 만들기)를 클릭합니다.

-

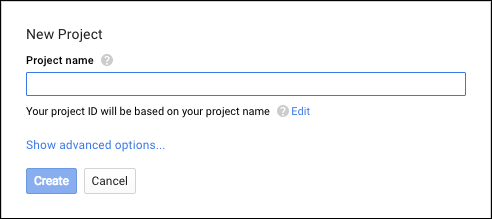

Project name(프로젝트 이름)에 프로젝트 이름을 입력합니다.

-

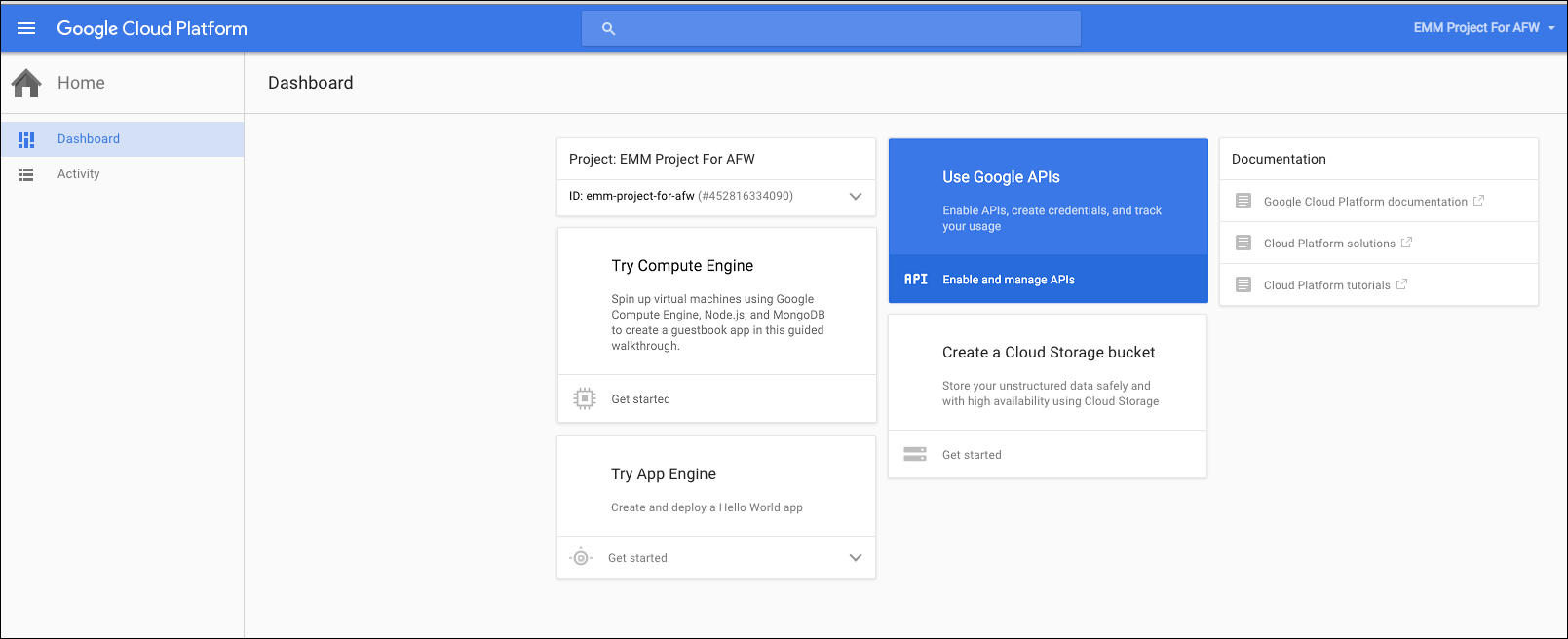

대시보드에서 Use Google APIs(Google API 사용)를 클릭합니다.

-

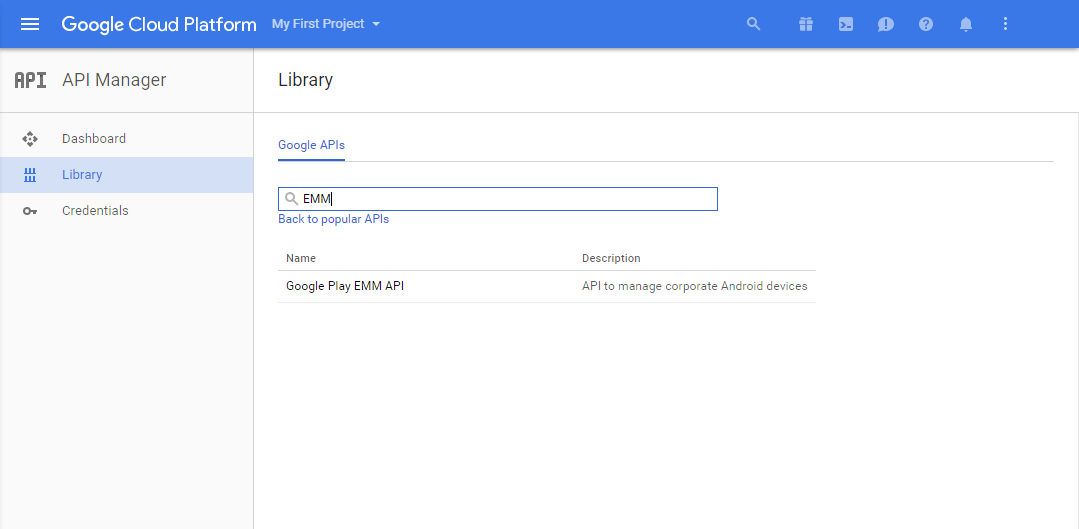

Library(라이브러리)를 클릭하고 Search(검색)에 EMM을 입력한 다음 검색 결과를 클릭합니다.

-

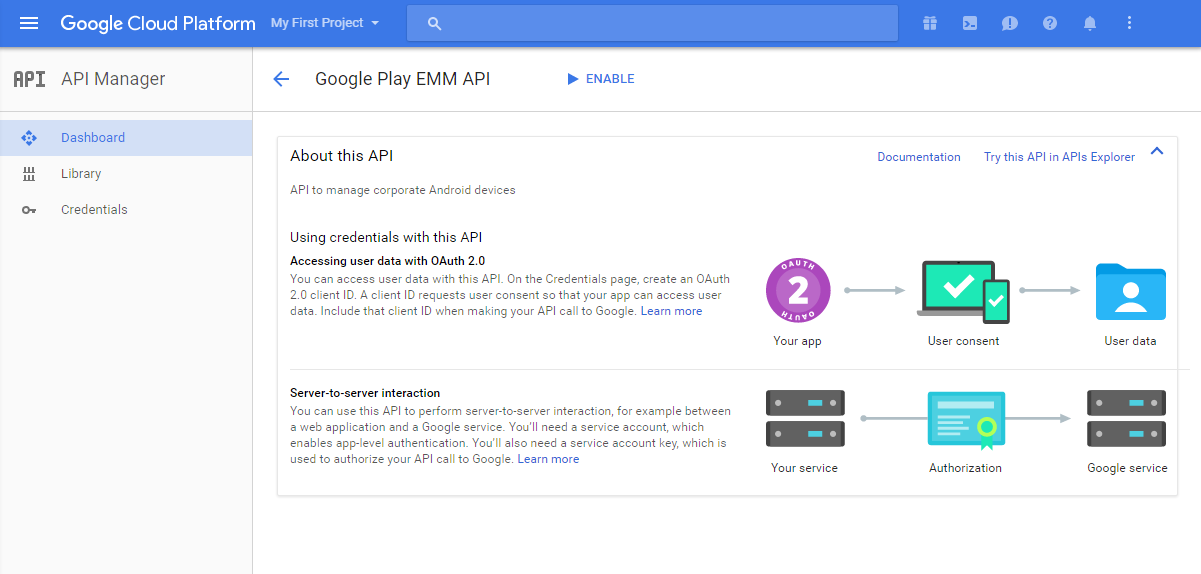

Overview(개요) 페이지에서 Enable(사용)을 클릭합니다.

-

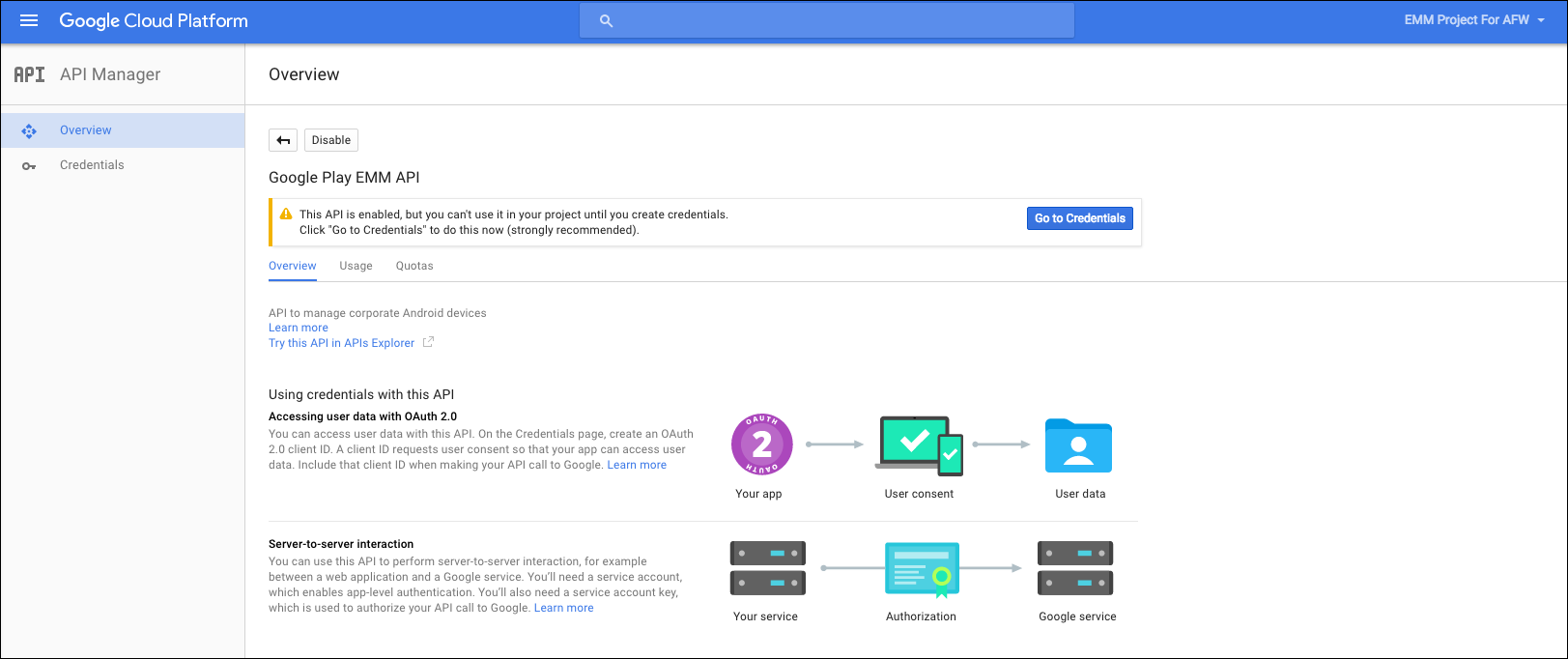

Google Play EMM API 옆에서 Go to Credentials(자격 증명으로 이동)를 클릭합니다.

-

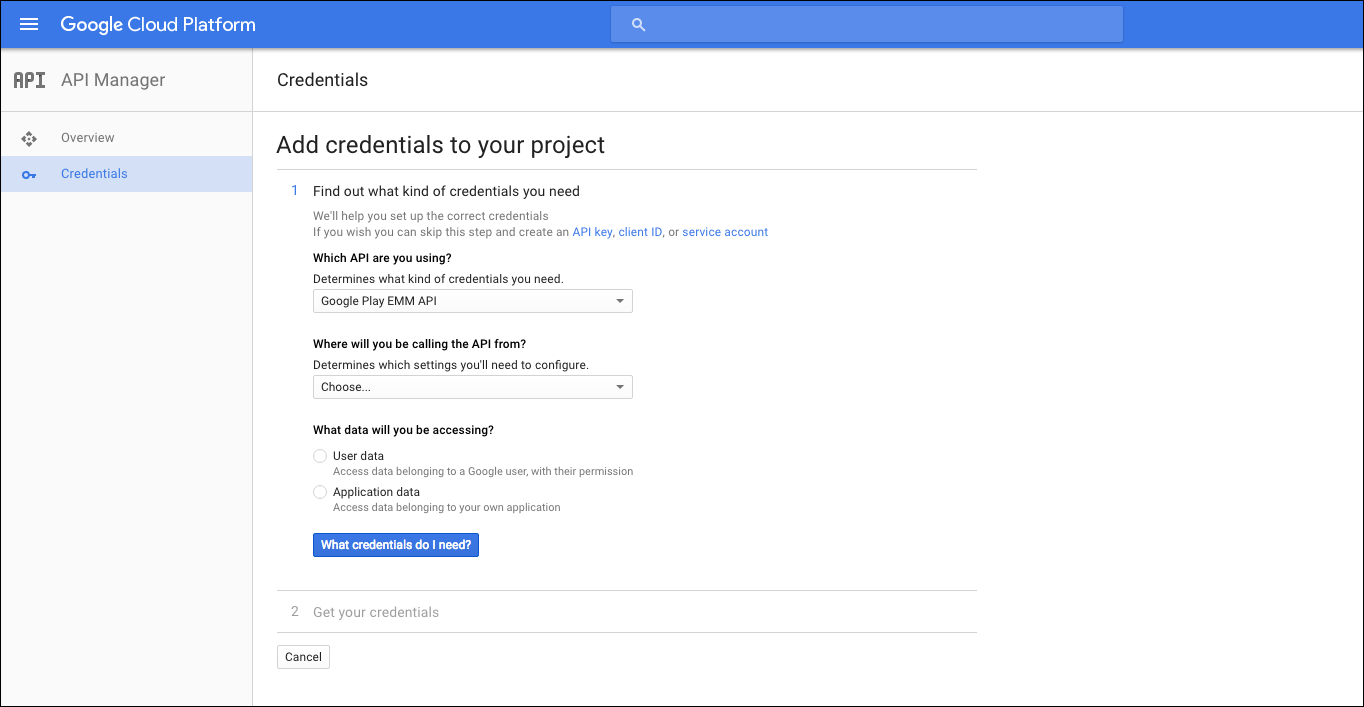

Add credentials to our project(프로젝트에 자격 증명 추가) 목록의 1단계에서 service account(서비스 계정)를 클릭합니다.

-

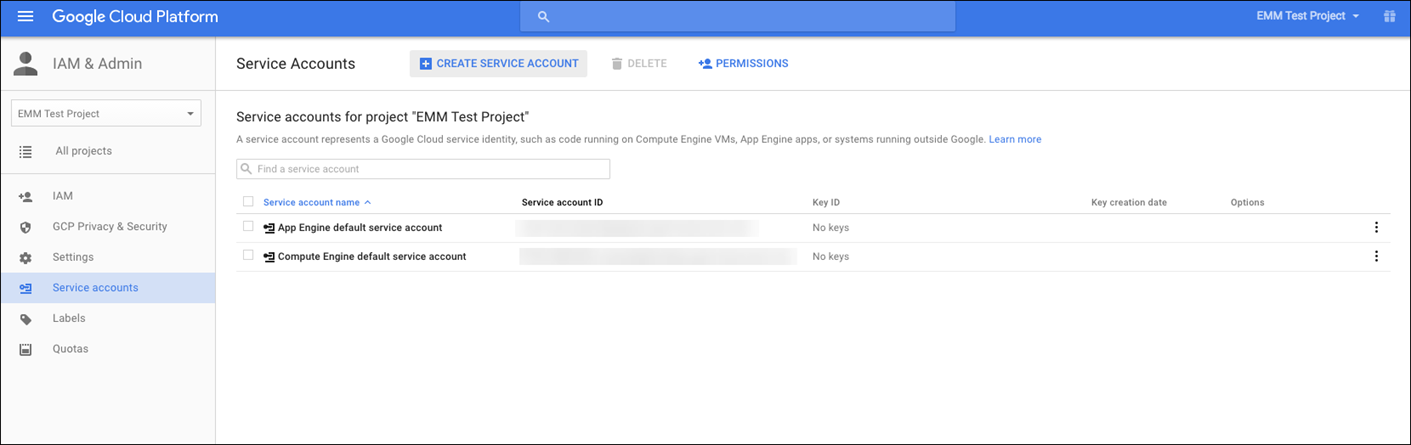

Service Accounts(서비스 계정) 페이지에서 Create Service Account(서비스 계정 만들기)를 클릭합니다.

-

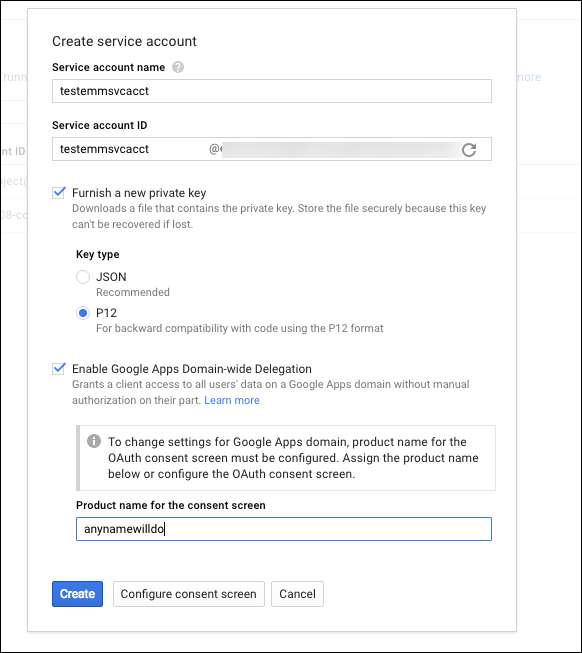

Create service account(서비스 계정 만들기)에서 계정 이름을 지정하고 Furnish a new private key(새 개인 키 준비) 확인란을 선택합니다. P12를 클릭하고 Enable Google Apps Domain-wide Delegation(Google Apps 도메인 전체 위임 사용) 확인란을 선택한 후 Create(만들기)를 클릭합니다.

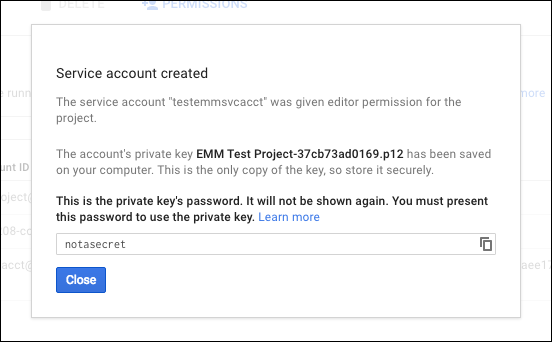

인증서(P12 파일)가 컴퓨터에 다운로드됩니다. 인증서를 안전한 위치에 저장합니다.

-

Service account created(서비스 계정 만들어짐) 확인 페이지에서 Close(닫기)를 클릭합니다.

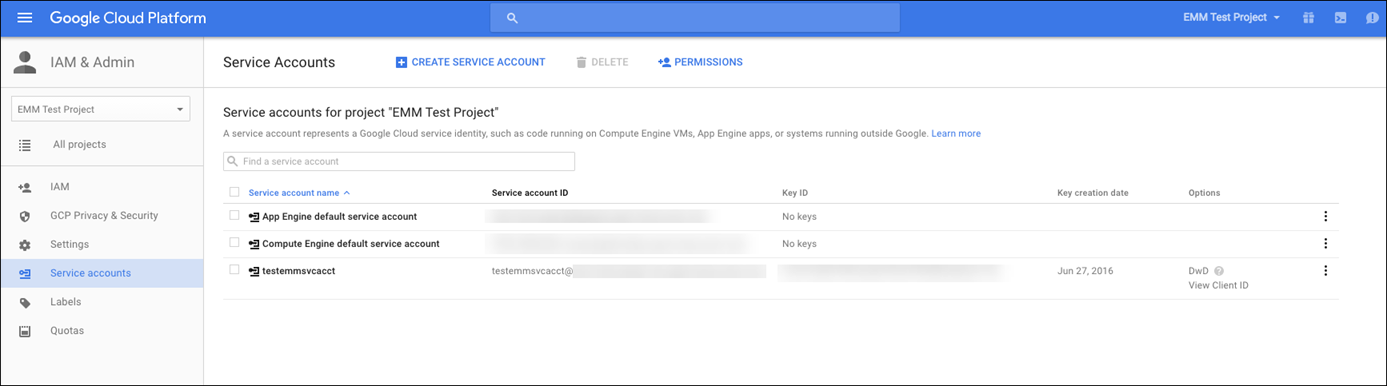

-

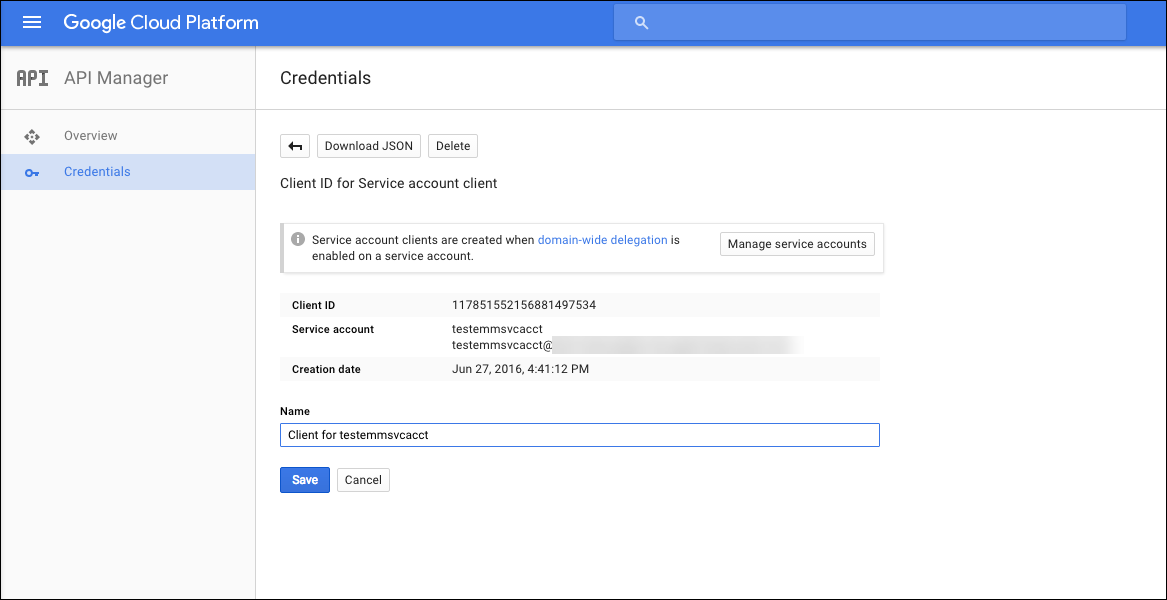

Permissions(권한)에서 Service accounts(서비스 계정)를 클릭한 다음 서비스 계정의 Options(옵션)에서 View Client ID(클라이언트 ID보기)를 클릭합니다.

-

Google 관리 콘솔의 계정 승인에 필요한 세부 정보가 표시됩니다. Client ID(클라이언트 ID) 및 Service account ID(서비스 계정 ID)를 나중에 정보를 검색할 수 있는 위치에 복사합니다. 허용하기 위해 Citrix 지원에 도메인 이름을 보낼 때 이 정보가 필요합니다.

-

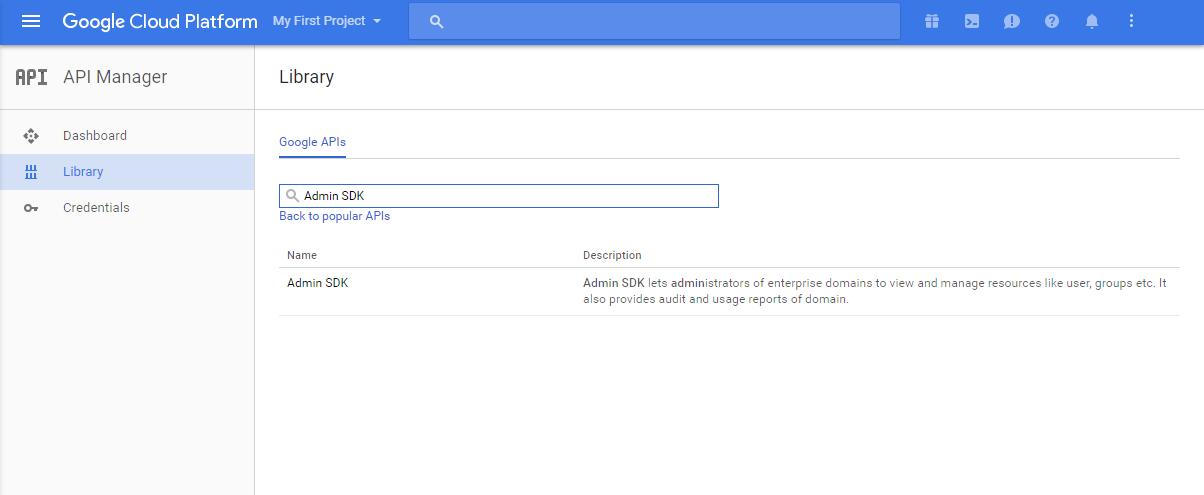

Library(라이브러리) 페이지에서 Admin SDK를 검색한 다음 검색 결과를 클릭합니다.

-

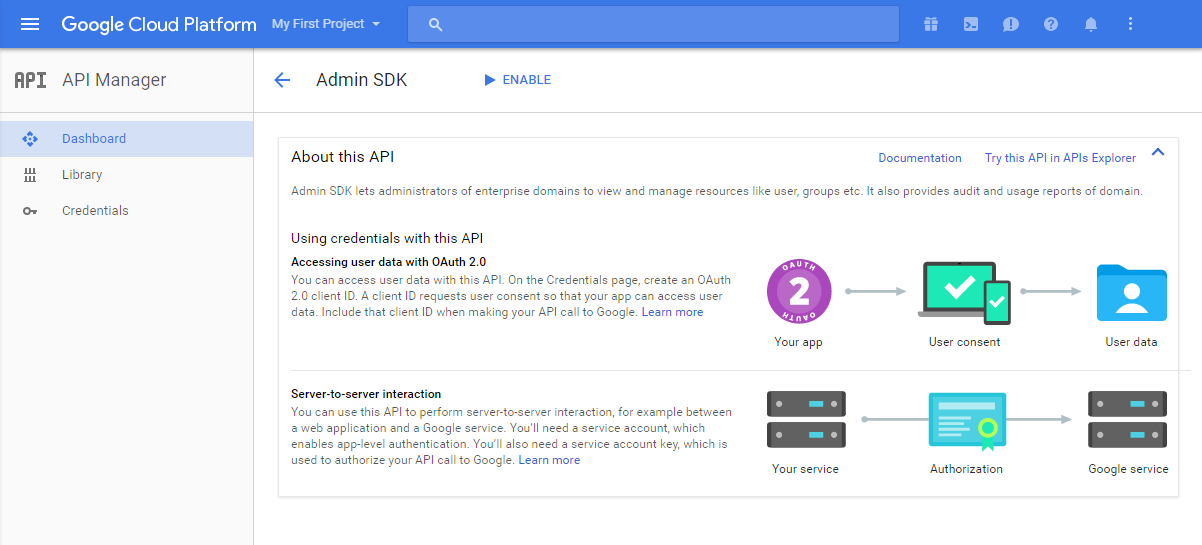

Overview(개요) 페이지에서 Enable(사용)을 클릭합니다.

-

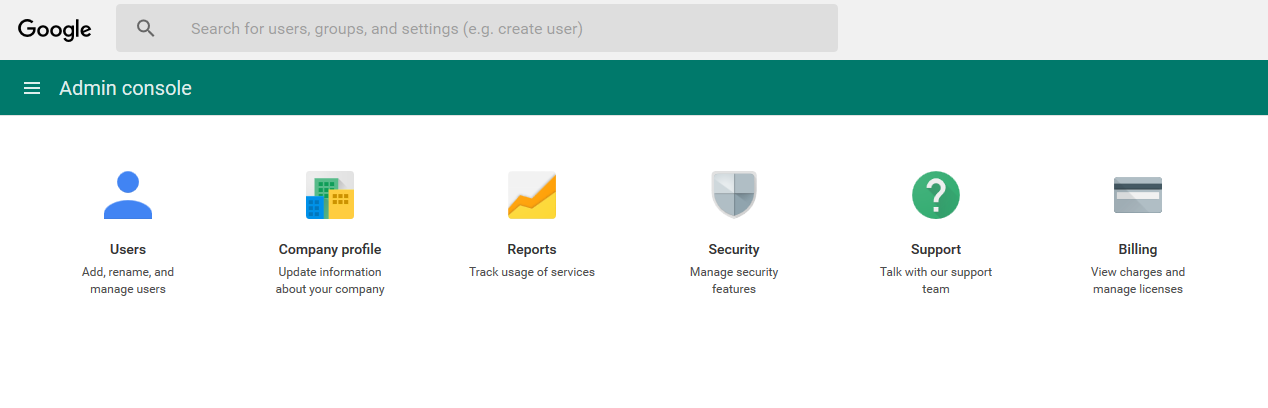

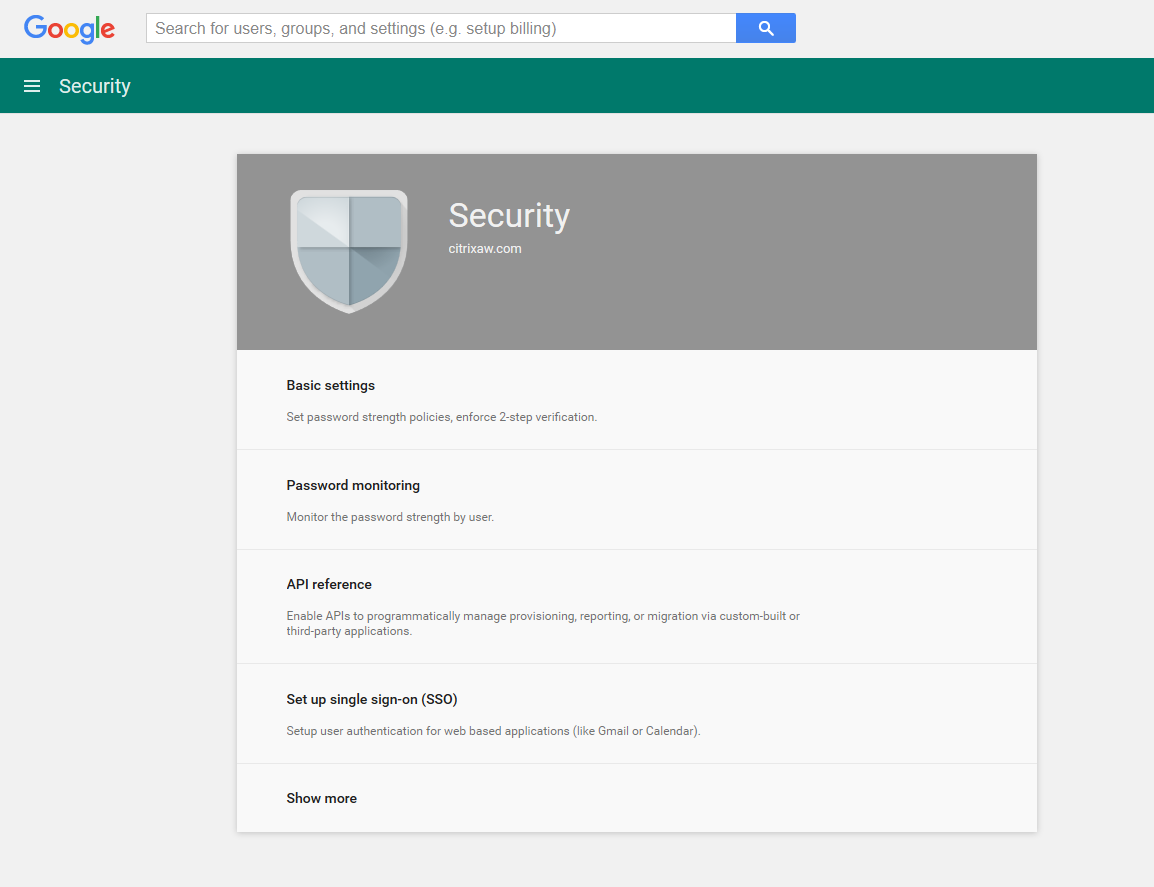

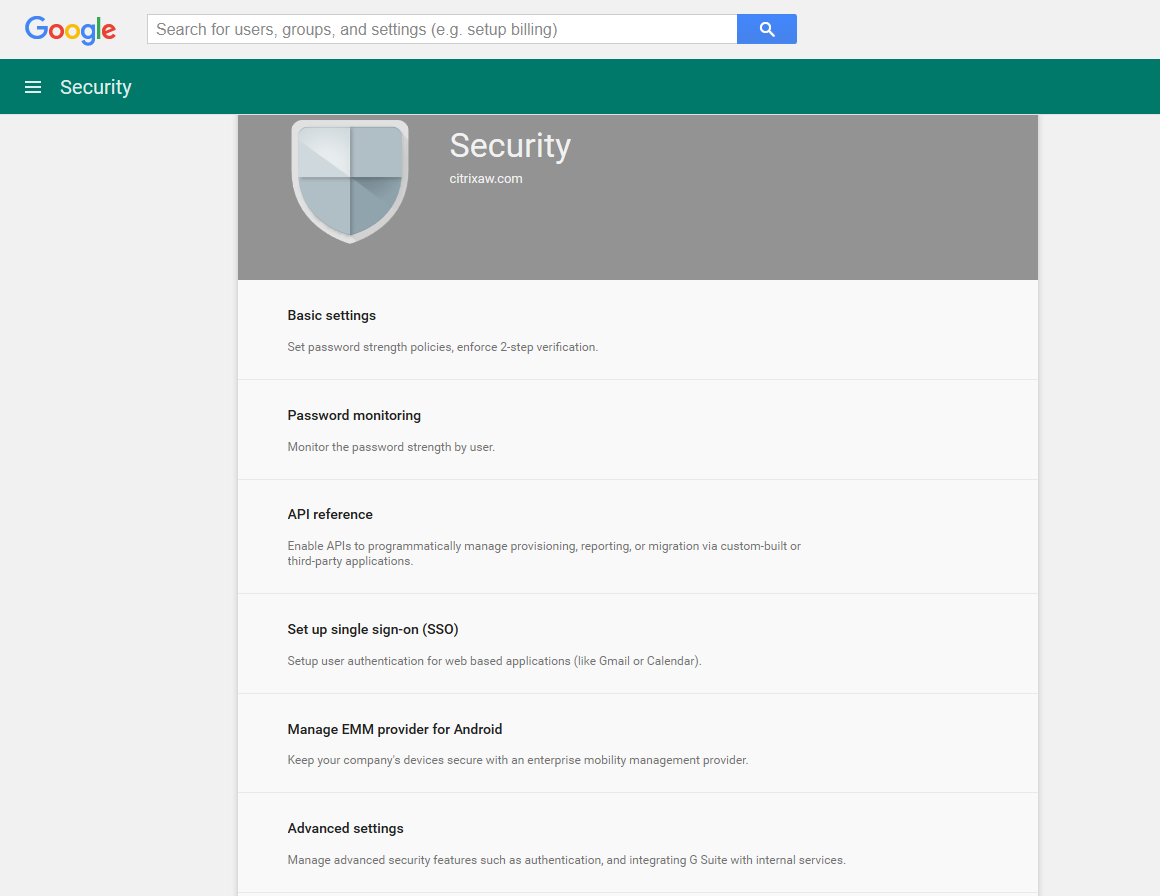

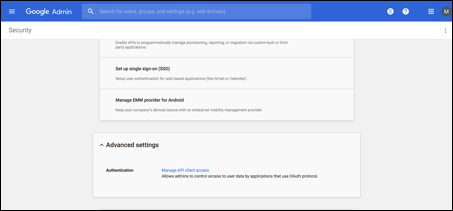

도메인에 대한 Google 관리 콘솔을 연 다음 Security(보안)를 클릭합니다.

-

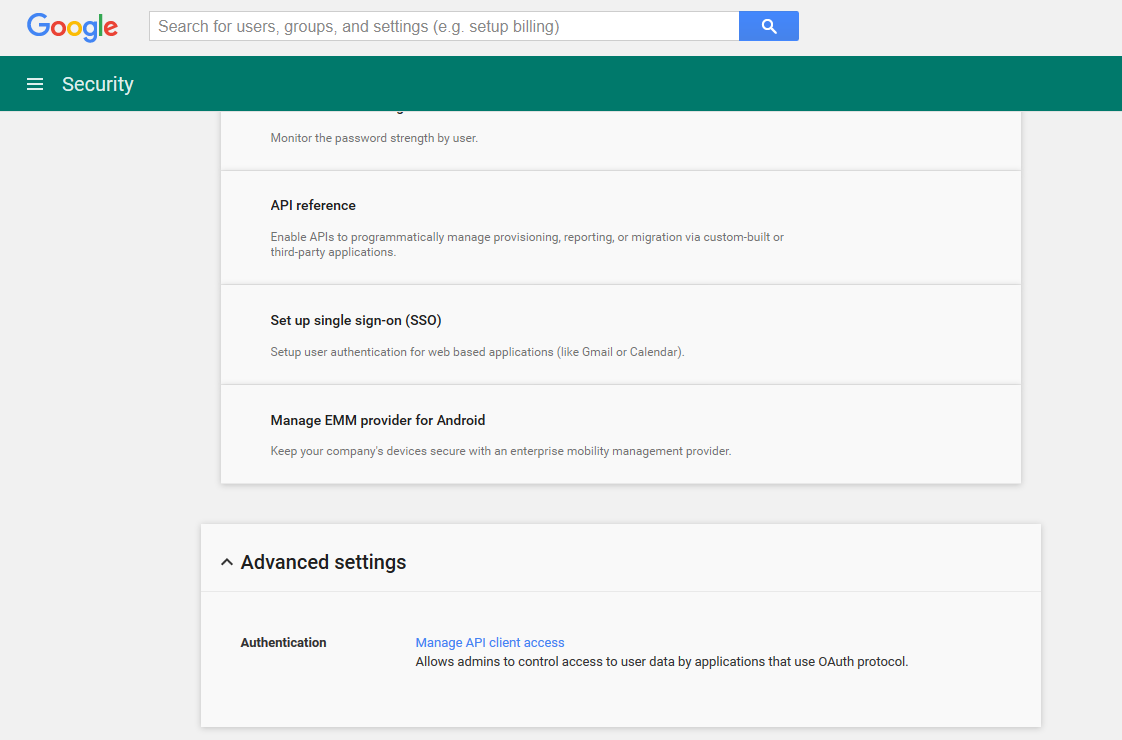

Settings(설정) 페이지에서 Show more(자세히 표시)를 클릭한 다음 Advanced settings(고급 설정)를 클릭합니다.

-

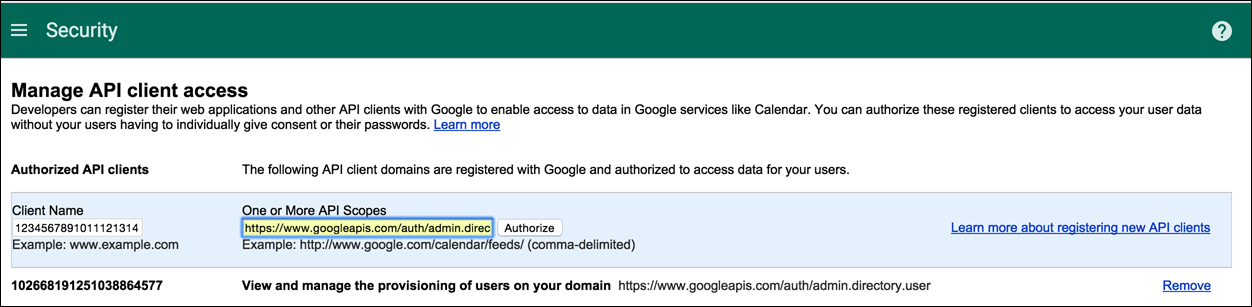

Manage API client access(API 클라이언트 액세스 관리)를 클릭합니다.

-

Client Name(클라이언트 이름)에 앞서 저장한 클라이언트 ID를 입력하고, One or More API Scopes(하나 이상의 API 범위)에

https://www.googleapis.com/auth/admin.directory.user를 입력한 다음 Authorize(승인)를 클릭합니다.

EMM 바인딩

XenMobile을 사용하여 Android 장치를 관리하려면 먼저 Citrix 기술 지원 팀에 연락하여 도메인 이름, 서비스 계정 및 바인딩 토큰을 제공해야 합니다. Citrix는 해당 토큰을 사용자의 EMM(엔터프라이즈 모빌리티 관리) 공급자로 XenMobile에 바인딩합니다. Citrix 기술 지원의 연락처 정보는 Citrix Technical Support(Citrix 기술 지원)를 참조하십시오.

-

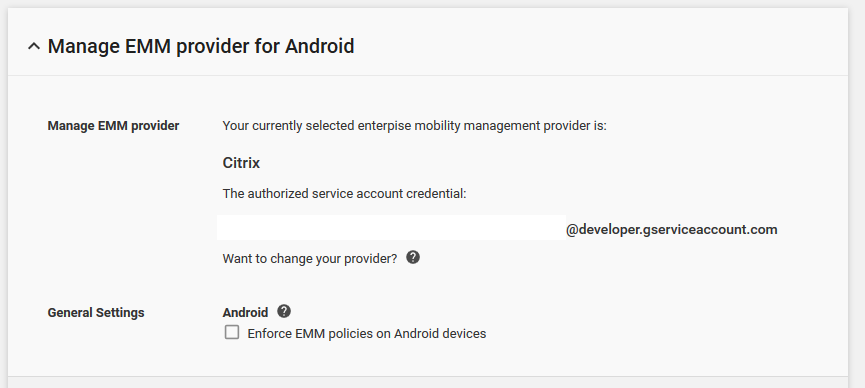

바인딩을 확인하려면 Google Admin 포털에 로그인한 다음 Security(보안)를 클릭합니다.

-

Manage EMM provider for Android(Android용 EMM 공급자 관리)를 클릭합니다.

Google Android Enterprise 계정이 EMM 공급자로 Citrix에 바인딩되었음을 확인할 수 있습니다.

토큰 바인딩을 확인한 후 XenMobile 콘솔을 사용하여 Android 장치를 관리할 수 있습니다. 14단계에서 생성한 P12 인증서를 가져옵니다. Android Enterprise 서버 설정을 지정하고, SAML 기반 SSO(Single Sign On)를 사용하도록 설정하고, Android Enterprise 장치 정책을 하나 이상 정의합니다.

P12 인증서 가져오기

Android Enterprise P12 인증서를 가져오려면 다음 단계를 따르십시오.

-

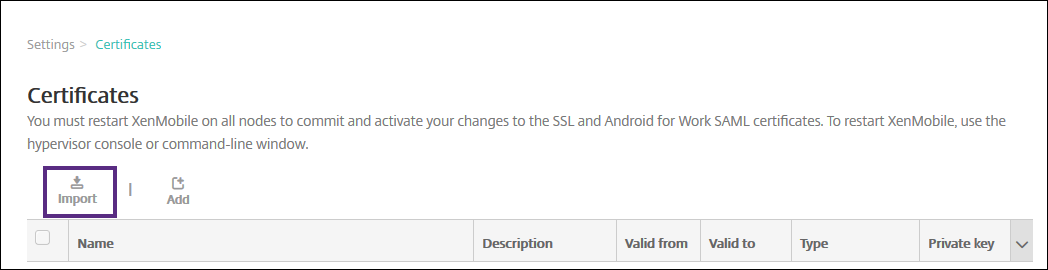

XenMobile 콘솔에 로그인합니다.

-

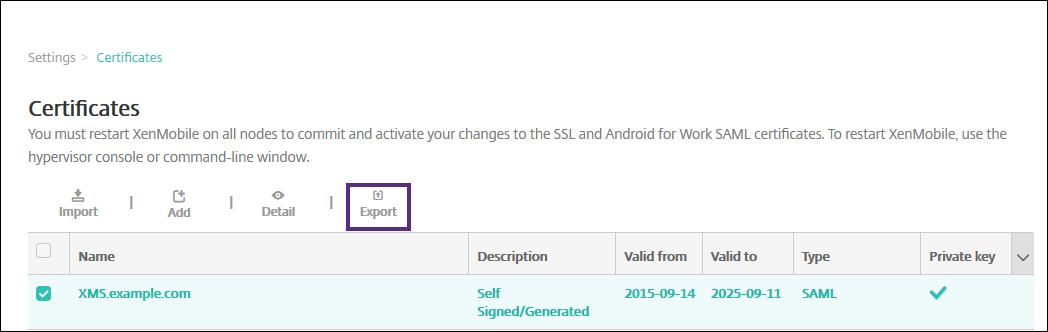

콘솔의 오른쪽 맨 위에 있는 기어 아이콘을 클릭하여 설정 페이지를 연 다음 인증서를 클릭합니다. 인증서 페이지가 나타납니다.

-

가져오기를 클릭합니다. 가져오기 대화 상자가 나타납니다.

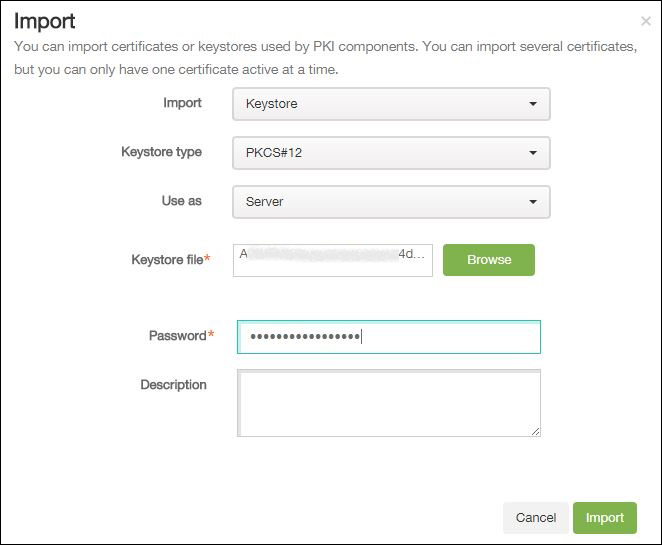

다음 설정을 구성합니다.

- 가져오기: 목록에서 키 저장소를 클릭합니다.

- 키 저장소 유형: 목록에서 PKCS#12를 클릭합니다.

- 용도: 목록에서 서버를 클릭합니다.

- 키 저장소 파일: 찾아보기를 클릭하고 P12 인증서를 찾아 선택합니다.

- 암호: 키 저장소 암호를 입력합니다.

- 설명: 인증서에 대한 선택적 설명을 입력합니다.

-

가져오기를 클릭합니다.

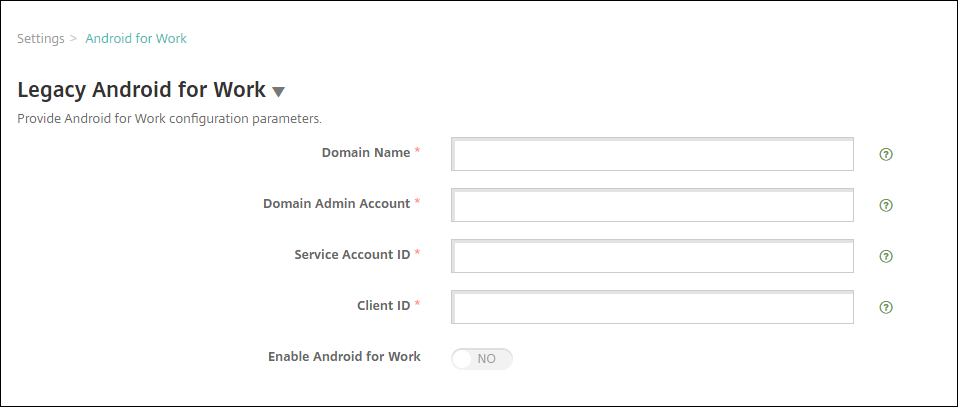

Android Enterprise 서버 설정

-

XenMobile 콘솔에서 콘솔의 오른쪽 맨 위에 있는 기어 아이콘을 클릭합니다. 설정 페이지가 나타납니다.

-

서버 아래에서 Android Enterprise를 클릭합니다. Android Enterprise 페이지가 나타납니다.

다음 설정을 구성한 후 저장을 클릭합니다.

- 도메인 이름: Android Enterprise 도메인 이름을 입력합니다(예: domain.com).

- 도메인 관리자 계정: 도메인 관리자 사용자 이름을 입력합니다(예: Google 개발자 포털에 사용되는 전자 메일 계정).

-

서비스 계정 ID: 서비스 계정 ID를 입력합니다. 예를 들어 Google 서비스 계정에 연결된 전자 메일(

serviceaccountemail@xxxxxxxxx.iam.gserviceaccount.com)을 입력합니다. - 클라이언트 ID: Google 서비스 계정의 클라이언트 ID(숫자)를 입력합니다.

- Android Enterprise 사용: Android Enterprise를 사용하거나 사용하지 않도록 선택합니다.

SAML 기반 SSO(Single Sign On) 사용

-

XenMobile 콘솔에 로그인합니다.

-

콘솔 오른쪽 위 모서리에서 기어 아이콘을 클릭합니다. 설정 페이지가 나타납니다.

-

인증서를 클릭합니다. 인증서 페이지가 나타납니다.

-

인증서 목록에서 SAML 인증서를 클릭합니다.

-

내보내기를 클릭하고 인증서를 컴퓨터에 저장합니다.

-

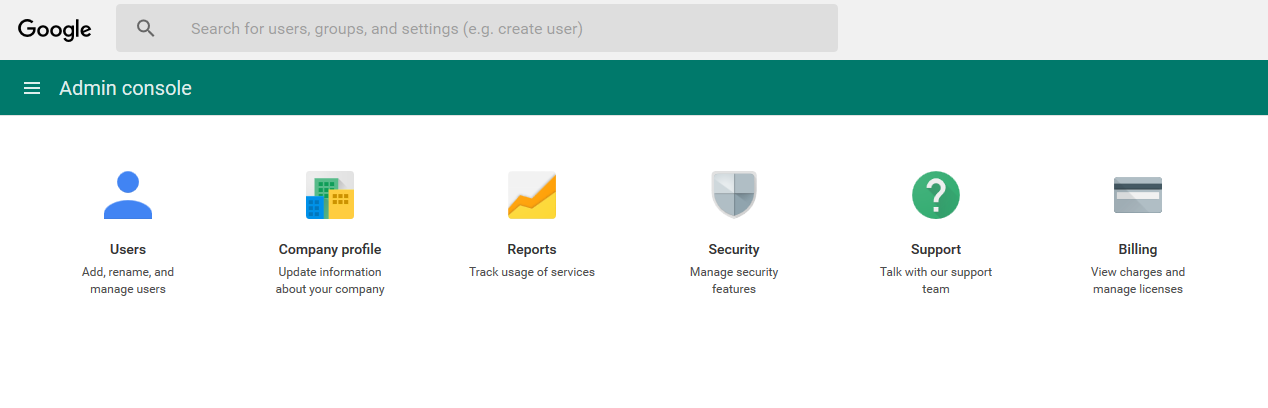

Android Enterprise 관리자 자격 증명을 사용하여 Google Admin 포털에 로그인합니다. 포털 액세스에 대한 자세한 내용은 Google Admin 포털을 참조하십시오.

-

Security(보안)를 클릭합니다.

-

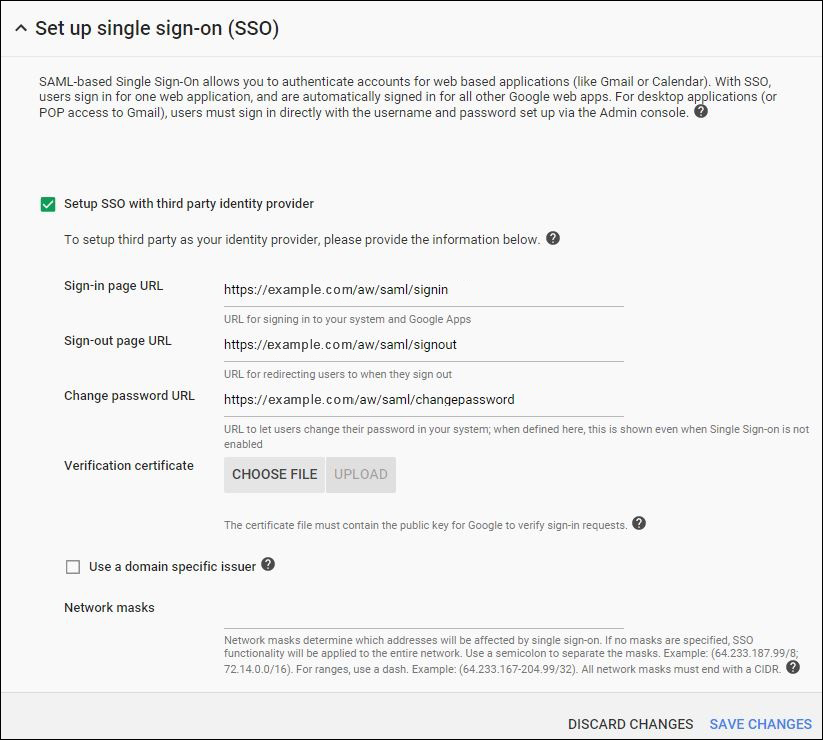

Security(보안) 아래에서 Set up single sign-on (SSO)(SSO(Single Sign-On) 설정)을 클릭한 후 다음과 같은 설정을 구성합니다.

-

Sign-in page URL(로그인 페이지 URL): 사용자가 시스템 및 Google Apps에 로그인할 수 있는 URL을 입력합니다. 예:

https://<Xenmobile-FQDN>/aw/saml/signin. -

Sign out page URL(로그아웃 페이지 URL): 사용자가 로그아웃한 경우 리디렉션되는 URL을 입력합니다. 예:

https://<Xenmobile-FQDN>/aw/saml/signout. -

Change password URL(암호 변경 URL): 사용자가 시스템의 암호를 변경할 수 있는 URL을 입력합니다. 예:

https://<Xenmobile-FQDN>/aw/saml/changepassword. 이 필드가 정의되어 있으면 SSO를 사용할 수 없는 경우에도 이 메시지가 표시됩니다. - Verification certificate(확인 인증서): CHOOSE FILE(파일 선택)을 클릭한 다음 XenMobile에서 내보낸 SAML 인증서를 찾아 선택합니다.

-

Sign-in page URL(로그인 페이지 URL): 사용자가 시스템 및 Google Apps에 로그인할 수 있는 URL을 입력합니다. 예:

-

SAVE CHANGES(변경 내용 저장)를 클릭합니다.

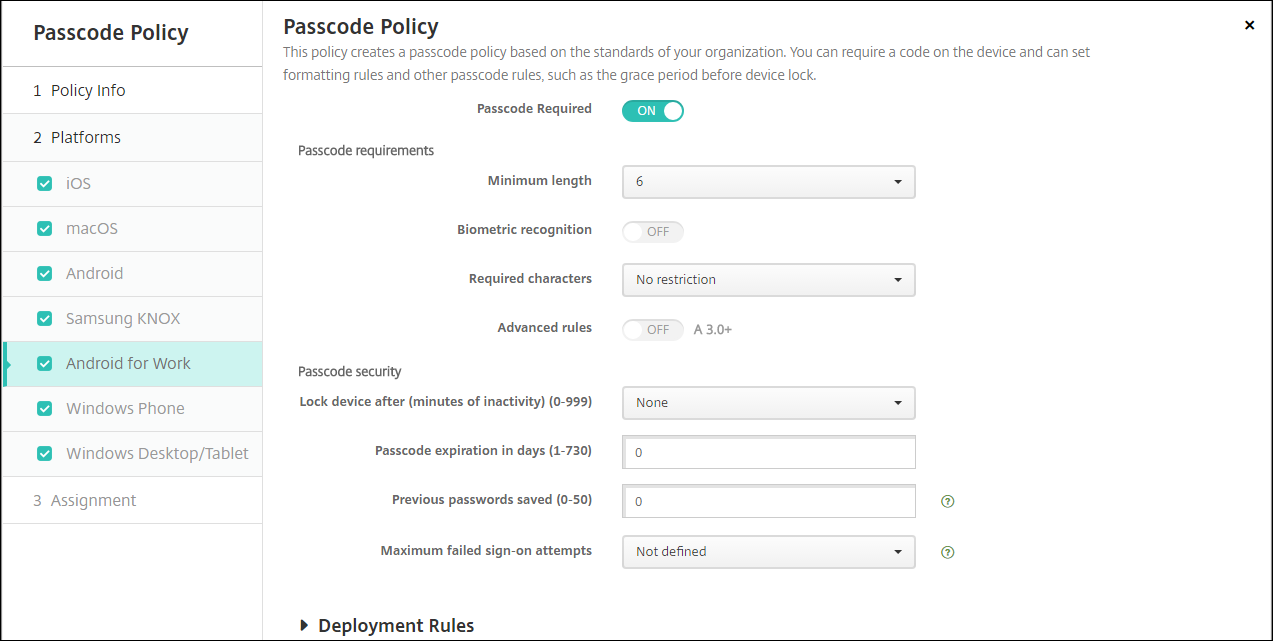

Android Enterprise 장치 정책 설정

사용자가 처음 등록할 때 장치에 대한 암호를 설정해야 하도록 암호 정책을 설정하십시오.

모든 장치 정책을 설정하는 기본 단계는 다음과 같습니다.

-

XenMobile 콘솔에 로그온합니다.

-

구성을 클릭한 다음 장치 정책을 클릭합니다.

-

추가를 클릭한 다음 새 정책 추가 대화 상자에서 추가하려는 정책을 선택합니다. 이 예제에서는 암호를 클릭합니다.

-

정책 정보 페이지를 완성합니다.

-

Android Enterprise를 클릭한 다음 정책에 대한 설정을 구성합니다.

-

배달 그룹에 정책을 할당합니다.

Android Enterprise 계정 설정 구성

장치에서 Android 앱 및 정책 관리를 시작하려면 먼저 XenMobile에서 Android Enterprise 도메인 및 계정 정보를 설정해야 합니다. 먼저 Google에서 Android Enterprise 설정 작업을 완료하여 도메인 관리자를 설정하고 서비스 계정 ID 및 바인딩 토큰을 얻습니다.

-

XenMobile 웹 콘솔에서 오른쪽 위 모서리의 기어 아이콘을 클릭합니다. 설정 페이지가 나타납니다.

-

서버 아래에서 Android Enterprise를 클릭합니다. Android Enterprise 구성 페이지가 나타납니다.

-

Android Enterprise 페이지에서 다음 설정을 구성합니다.

- 도메인 이름: 도메인 이름을 입력합니다.

- 도메인 관리자 계정: 도메인 관리자 사용자 이름을 입력합니다.

- 서비스 계정 ID: Google 서비스 계정 ID를 입력합니다.

- 클라이언트 ID: Google 서비스 계정의 클라이언트 ID를 입력합니다.

- Android Enterprise 사용: Android Enterprise를 사용할지 여부를 선택합니다.

-

저장을 클릭합니다.

XenMobile에 대한 Google Workspace 파트너 액세스 설정

일부 Chrome용 엔드포인트 관리 기능은 Google 파트너 API를 사용하여 XenMobile과 Google Workspace 도메인 간에 통신합니다. 예를 들어 XenMobile에는 시크릿 모드와 게스트 모드 같은 Chrome 기능을 관리하기 위한 장치 정책용 API가 필요합니다.

파트너 API를 사용하려면 XenMobile 콘솔에서 Google Workspace 도메인을 설정한 다음 Google Workspace 계정을 구성합니다.

XenMobile에서 Google Workspace(이전 명칭 G Suite) 도메인 설정

XenMobile이 Google Workspace 도메인의 API와 통신하도록 설정하려면 설정 > Google Chrome 구성으로 이동하여 설정을 구성합니다.

- G Suite 도메인: XenMobile에 필요한 API를 호스팅하는 Google Workspace 도메인입니다.

- G Suite 관리 도메인: G Suite 도메인의 관리자 계정입니다.

- G Suite 클라이언트 ID: Citrix의 클라이언트 ID입니다. Google Workspace 도메인에 대한 파트너 액세스를 구성하려면 이 값을 사용합니다.

- G Suite 엔터프라이즈 ID: 계정의 엔터프라이즈 ID로, Google Enterprise 계정에서 채워집니다.

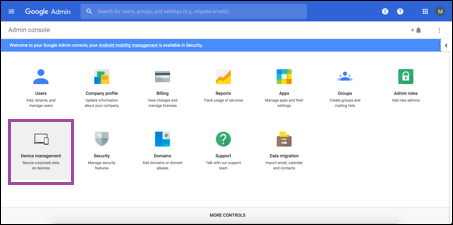

Google Workspace 도메인의 장치와 사용자에 대한 파트너 액세스 설정

-

Google 관리자 콘솔에 로그인합니다. https://admin.google.com

-

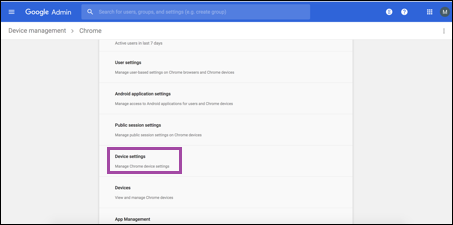

Device Management(장치 관리)를 클릭합니다.

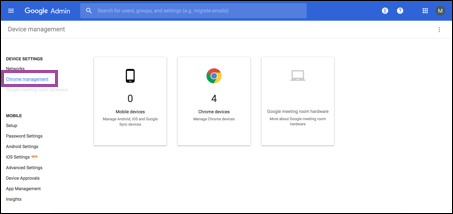

-

Chrome management(Chrome 관리)를 클릭합니다.

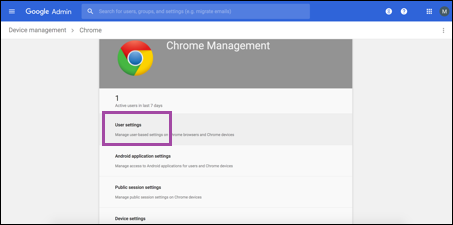

-

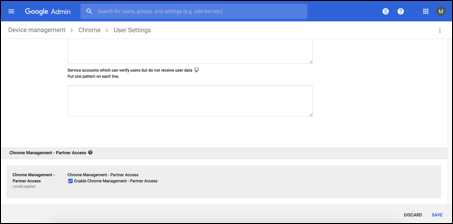

User settings(사용자 설정)를 클릭합니다.

-

Chrome Management - Partner Access(Chrome 관리 - 파트너 액세스)를 검색합니다.

-

Enable Chrome Management - Partner Access(Chrome 관리 - 파트너 액세스 사용) 확인란을 선택합니다.

-

파트너 액세스를 이해하고 사용하길 원한다는 데 동의합니다. 저장을 클릭합니다.

-

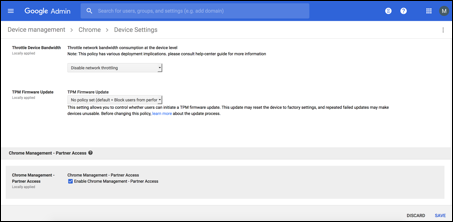

Chrome 관리 페이지에서 Device Settings(장치 설정)를 클릭합니다.

-

Chrome Management - Partner Access(Chrome 관리 - 파트너 액세스)를 검색합니다.

-

Enable Chrome Management - Partner Access(Chrome 관리 - 파트너 액세스 사용) 확인란을 선택합니다.

-

파트너 액세스를 이해하고 사용하길 원한다는 데 동의합니다. 저장을 클릭합니다.

-

Security(보안) 페이지로 이동한 다음 Advanced Settings(고급 설정)를 클릭합니다.

-

Manage API client access(API 클라이언트 액세스 관리)를 클릭합니다.

-

XenMobile 콘솔에서 설정 > Google Chrome 구성으로 이동하여 Google Workspace Client ID의 값을 복사합니다. 그런 다음 Manage API client Access(API 클라이언트 액세스 관리) 페이지로 돌아가서 복사한 값을 Client Name(클라이언트 이름) 필드에 붙여 넣습니다.

-

One or More API Scopes(하나 이상의 API 범위)에서 URL(

https://www.googleapis.com/auth/chromedevicemanagementapi)을 추가합니다.

-

Authorize(승인)을 클릭합니다.

“Your settings have been saved(설정이 저장되었습니다)”라는 메시지가 표시됩니다.

Android Enterprise 장치 등록

장치 등록 프로세스 동안 사용자가 사용자 이름 또는 사용자 ID를 입력해야 하는 경우 XenMobile 서버가 무엇(UPN(사용자 계정 이름) 또는 SAM 계정 이름)으로 사용자를 검색하도록 구성되었는지에 따라 사용 가능한 형식이 달라집니다.

XenMobile 서버가 UPN으로 사용자를 검색하도록 구성된 경우 다음 형식으로 UPN을 입력해야 합니다.

- username@domain

XenMobile 서버가 SAM으로 사용자를 검색하도록 구성된 경우 다음 형식으로 SAM을 입력해야 합니다.

- username@domain

- domain\username

XenMobile 서버가 어떤 사용자 이름 유형으로 구성되었는지 확인하려면:

- XenMobile 서버 콘솔에서 오른쪽 맨 위의 기어 아이콘을 클릭합니다. 설정 페이지가 나타납니다.

- LDAP를 클릭하여 LDAP 연결 구성을 봅니다.

-

페이지 하단 가까이에 있는 사용자 검색 기준 필드를 확인합니다.

- userPrincipalName으로 설정된 경우 XenMobile 서버가 UPN으로 검색하도록 설정된 것입니다.

- sAMAccountName으로 설정된 경우 XenMobile 서버가 SAM으로 검색하도록 설정된 것입니다.

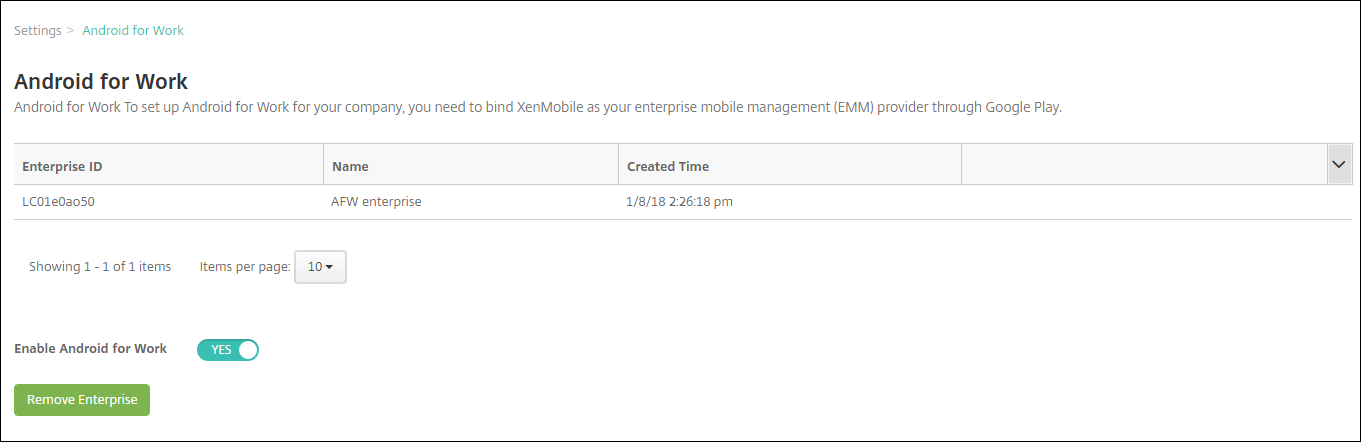

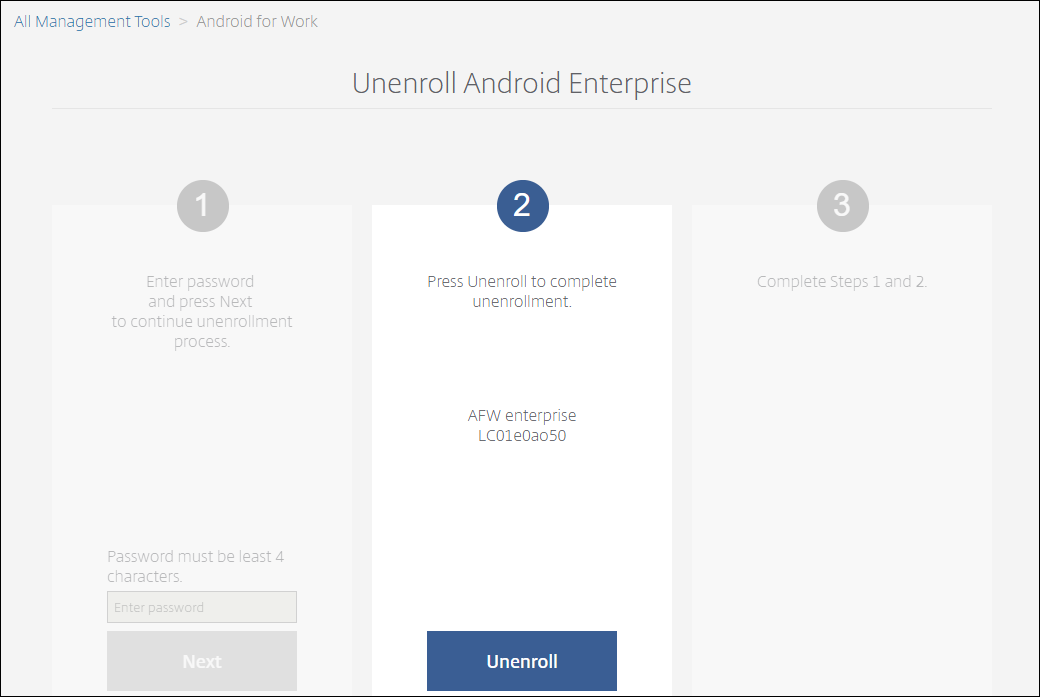

Android Enterprise 엔터프라이즈 등록 취소

XenMobile Server 콘솔 및 XenMobile Tools를 사용하여 Android Enterprise 엔터프라이즈를 등록 취소할 수 있습니다.

이 작업을 수행하면 XenMobile Server에서 XenMobile Tools에 대한 팝업 창이 열립니다. 시작하기 전에 사용하는 브라우저에서 팝업 창을 여는 데 필요한 권한이 XenMobile Server에 있는지 확인하십시오. Google Chrome 같은 일부 브라우저의 경우 팝업 차단을 사용하지 않도록 설정하고 XenMobile 사이트 주소를 팝업 차단 허용 목록에 추가해야 합니다.

경고:

엔터프라이즈 등록이 취소되면 엔터프라이즈를 통해 이미 등록된 장치의 Android Enterprise 앱이 기본 상태로 재설정됩니다. 장치가 더 이상 Google을 통해 관리되지 않습니다. Android Enterprise 엔터프라이즈에 다시 등록하는 경우 추가 구성을 수행하지 않으면 이전 기능이 복원되지 않을 수 있습니다.

Android Enterprise 엔터프라이즈 등록 취소 후:

- 엔터프라이즈를 통해 등록된 장치 및 사용자의 Android Enterprise 앱이 기본 상태로 재설정됩니다. 이전에 적용된 Android Enterprise 앱 권한 및 Android Enterprise 앱 제한 정책이 더 이상 유효하지 않습니다.

- 엔터프라이즈를 통해 등록된 장치는 XenMobile을 통해 관리되지만 Google 측면에서는 관리되지 않습니다. 새로운 Android Enterprise 앱을 추가할 수 없습니다. 새로운 Android Enterprise 앱 권한 또는 Android Enterprise 앱 제한 정책을 적용할 수 없습니다. 예약, 암호 및 제한 같은 다른 정책은 계속해서 이러한 장치에 적용할 수 있습니다.

- Android Enterprise에 장치를 등록하려고 하면 Android Enterprise 장치가 아닌 Android 장치로 등록됩니다.

Android Enterprise 엔터프라이즈를 등록 취소하려면:

-

XenMobile 콘솔에서 오른쪽 맨 위의 기어 아이콘을 클릭합니다. 설정 페이지가 나타납니다.

-

설정 페이지에서 Android Enterprise를 클릭합니다.

-

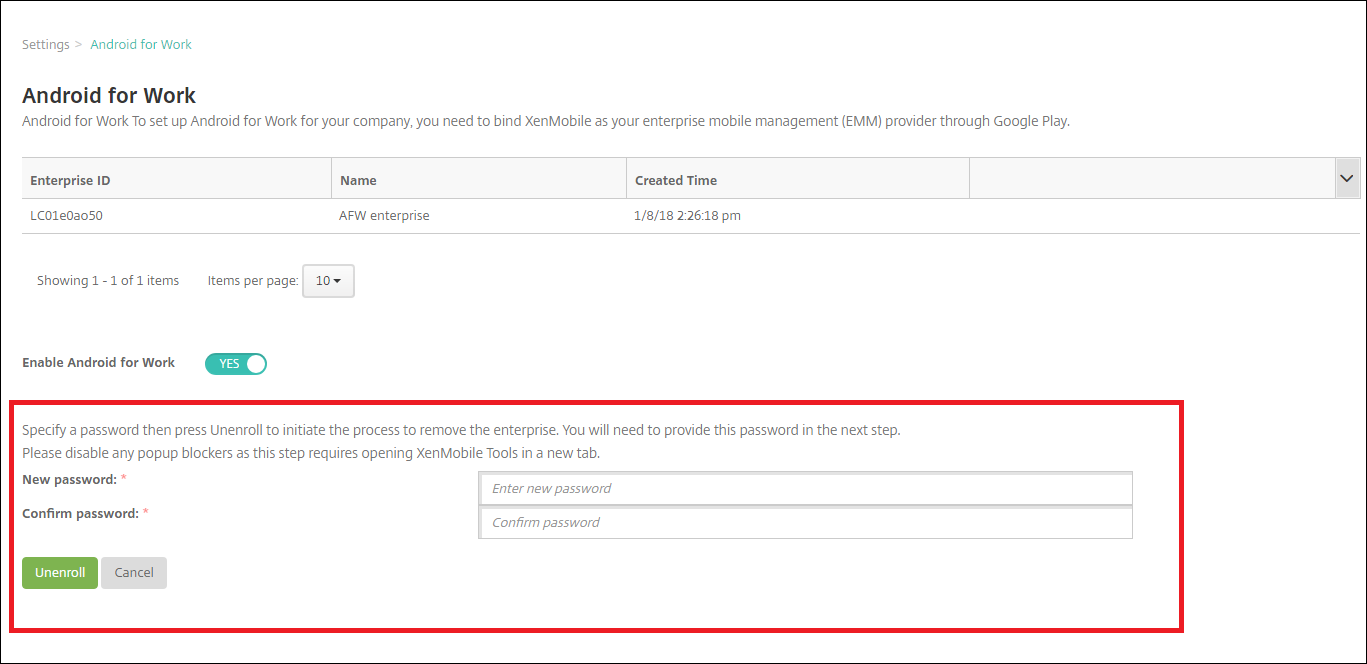

엔터프라이즈 제거를 클릭합니다.

-

암호를 지정합니다. 그 다음 단계에서 등록 취소를 완료하려면 암호가 필요합니다. 그런 다음 등록 취소를 클릭합니다.

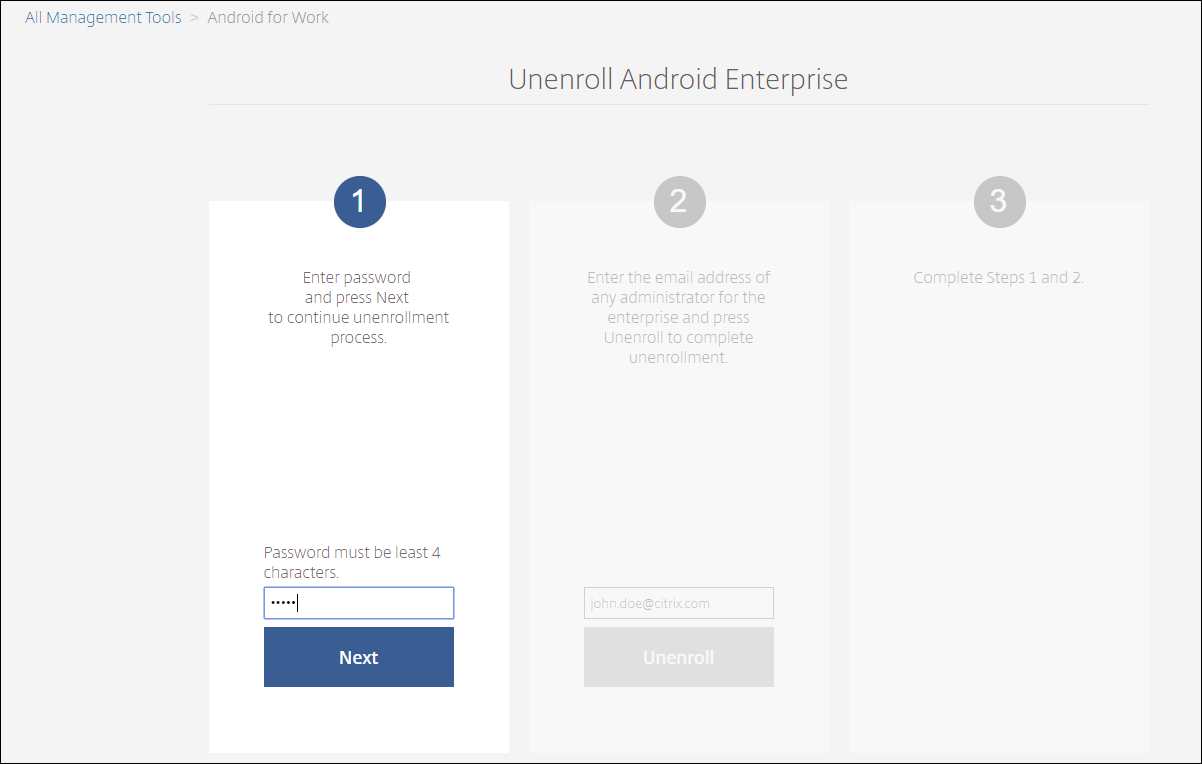

-

XenMobile Tools 페이지가 열리면 이전 단계에서 만든 암호를 입력합니다.

-

등록 취소를 클릭합니다.

Android Enterprise에서 완전하게 관리되는 장치 프로비전

회사 소유 장치만 Android Enterprise에서 완전하게 관리되는 장치가 될 수 있습니다. 완전하게 관리되는 장치에서는 작업 프로필뿐만 아니라 전체 장치가 회사 또는 조직에 의해 제어됩니다. 완전하게 관리되는 장치를 작업 관리 장치라고도 합니다.

XenMobile은 완전하게 관리되는 장치에 대해 다음과 같은 등록 방법을 지원합니다.

- afw#xenmobile: 이 등록 방법을 사용하는 경우 사용자가 장치를 설정할 때 “afw#xenmobile” 문자를 입력합니다. 이 토큰은 XenMobile이 관리하는 장치로 장치를 식별하고 Secure Hub를 다운로드합니다.

- QR 코드: QR 코드 프로비저닝을 통해 태블릿과 같이 NFC를 지원하지 않는 분산된 제품군의 장치를 간편하게 프로비저닝할 수 있습니다. QR 코드 등록 방법은 출고 기본값으로 재설정된 제품군 장치에 사용할 수 있습니다. QR 코드 등록 방법은 설치 마법사에서 QR 코드를 스캔하여 완전하게 관리되는 장치를 설정하고 구성합니다.

- NFC(근거리 통신) 범프: NFC 범프 등록 방법은 출고 기본값으로 재설정된 제품군 장치에 사용할 수 있습니다. NFC 범프는 근거리 통신을 사용하여 두 장치 간 데이터를 전송합니다. 출고 기본값으로 재설정된 장치에서는 Bluetooth, Wi-Fi 및 기타 통신 모드를 사용할 수 없습니다. NFC는 이 상태에서 장치가 사용할 수 있는 유일한 통신 프로토콜입니다.

afw#xenmobile

이 등록 방법은 새 장치 또는 출고 기본값으로 재설정된 장치의 전원을 켠 후 초기 설정 시 사용됩니다. Google 계정을 입력하라는 메시지가 표시되면 사용자가 “afw#xenmobile”을 입력합니다. 이 동작을 수행하면 Secure Hub가 다운로드되고 설치됩니다. 그런 다음 사용자는 Secure Hub 설정 메시지에 따라 등록을 완료합니다.

최신 버전의 Secure Hub가 Google Play Store에서 다운로드되므로 이 등록 방법이 대부분의 고객에게 권장됩니다. 다른 등록 방법과 달리, XenMobile Server에서 다운로드하기 위해 Secure Hub를 제공하지 않습니다.

필수 구성 요소:

- Android 5.0 이상을 실행하는 모든 Android 장치에서 지원됩니다.

QR 코드

장치 모드에서 QR 코드를 사용하여 장치를 등록하려면 JSON을 생성하고 JSON을 QR 코드로 변환하여 QR 코드를 생성합니다. QR 코드가 장치 카메라로 스캔되어 장치가 등록됩니다.

필수 구성 요소:

- Android 7.0 이상을 실행하는 모든 Android 장치에서 지원됩니다.

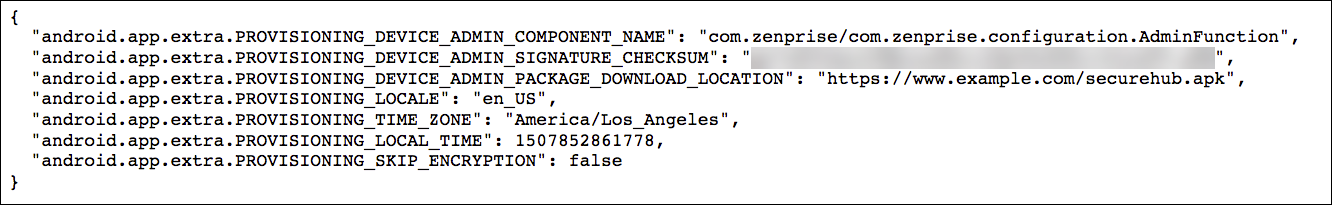

JSON에서 QR 코드 생성

다음 필드를 사용하여 JSON을 생성합니다.

다음 필드는 필수입니다.

키: android.app.extra.PROVISIONING_DEVICE_ADMIN_COMPONENT_NAME

값: com.zenprise/com.zenprise.configuration.AdminFunction

키: android.app.extra.PROVISIONING_DEVICE_ADMIN_SIGNATURE_CHECKSUM

값: qn7oZUtheu3JBAinzZRrrjCQv6LOO6Ll1OjcxT3-yKM

키: android.app.extra.PROVISIONING_DEVICE_ADMIN_PACKAGE_DOWNLOAD_LOCATION

값: https://path/to/securehub.apk

참고:

Secure Hub가 엔터프라이즈 앱으로 Citrix XenMobile 서버에 업로드된 경우

https://<fqdn>:4443/*instanceName*/worxhome.apk에서 다운로드할 수 있습니다. Secure Hub APK의 경로는 프로비저닝 시 장치가 연결되는 Wi-Fi 연결을 통해 액세스할 수 있어야 합니다.

다음 필드는 선택 사항입니다.

-

android.app.extra.PROVISIONING_LOCALE: 언어 및 국가 코드를 입력합니다.

언어 코드는 ISO 639-1에 정의된 대로 소문자 두 자로 구성된 ISO 언어 코드입니다(예: en). 국가 코드는 ISO 3166-1에 정의된 대로 대문자 두 자로 구성된 ISO 국가 코드입니다(예: US). 예를 들어, 미국에서 사용하는 영어의 경우 en_US를 입력합니다.

-

android.app.extra.PROVISIONING_TIME_ZONE: 장치가 실행되고 있는 표준 시간대입니다.

지역/위치 형식의 Olson 이름을 입력합니다. 예를 들어 태평양 표준시의 경우 America/Los_Angeles를 입력합니다. 입력하지 않으면 표준 시간대가 자동으로 입력됩니다.

-

android.app.extra.PROVISIONING_LOCAL_TIME: Epoch 이후의 시간(밀리초)입니다.

Unix Epoch(즉 Unix 시간 또는 POSIX 시간 Unix 타임스탬프)는 1970년 1월 1일(자정 UTC/GMT) 이후 경과한 시간이며, 윤초는 계산되지 않습니다(ISO 8601: 1970-01-01T00:00:00Z).

-

android.app.extra.PROVISIONING_SKIP_ENCRYPTION: 프로필 생성 시 암호화를 건너뛰려면 true로 설정합니다. 프로필 생성 시 암호화를 적용하려면 false로 설정합니다.

일반적인 JSON은 다음과 같은 형식입니다.

JSON 유효성 검사 도구(예: https://jsonlint.com)를 사용하여 생성된 JSON의 유효성을 검사하고 온라인 QR 코드 생성기(예: https://goqr.me)를 사용하여 해당 JSON 문자열을 QR 코드로 변환합니다.

이 QR 코드는 출고 기본값으로 재설정된 장치에서 스캔되어 해당 장치가 작업 관리 장치 모드로 등록됩니다.

장치를 등록하려면

완전하게 관리되는 장치로 장치를 등록하려면 장치가 출고 기본값으로 재설정된 상태여야 합니다.

- 시작 화면에서 화면을 6번 눌러 QR 코드 등록 흐름을 시작합니다.

-

메시지가 표시되면 Wi-Fi에 연결합니다. QR 코드에 있는 Secure Hub의 다운로드 위치(JSON으로 인코딩됨)는 이 Wi-Fi 네트워크를 통해 액세스할 수 있습니다.

장치가 Wi-Fi에 연결되면 Google에서 QR 코드 판독기를 다운로드하고 카메라를 시작합니다.

-

카메라로 QR 코드를 가리키고 코드를 스캔합니다.

Android는 QR 코드에 있는 다운로드 위치에서 Secure Hub를 다운로드하고 서명 인증서 서명의 유효성을 검사한 후 Secure Hub를 설치하고 장치 소유자로 설정합니다.

자세한 내용은 Android EMM 개발자용 Google 가이드(https://developers.google.com/android/work/prov-devices#qr_code_method)를 참조하십시오.

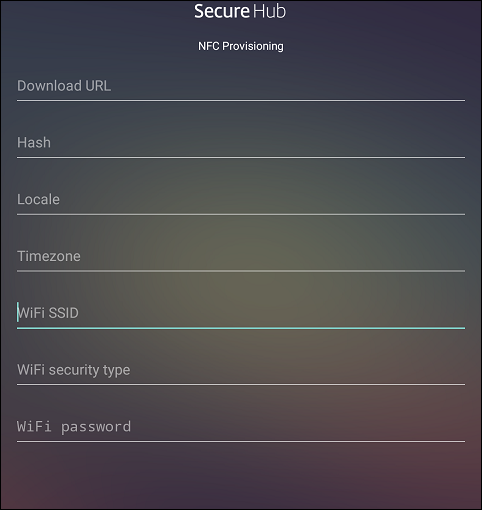

NFC 범프

NFC 범프를 사용하여 완전하게 관리되는 장치로 장치를 등록하려면 두 장치, 즉 출고 기본값으로 재설정된 장치와 XenMobile Provisioning Tool을 실행하는 장치가 필요합니다.

필수 구성 요소:

- Android 5.0, Android 5.1, Android 6.0 이상을 실행하는 모든 Android 장치에서 지원됩니다.

- Android Enterprise를 사용하도록 설정한 XenMobile Server 버전 10.4

- 완전하게 관리되는 장치로서 Android Enterprise용으로 프로비전된 새 장치 또는 출고 기본값으로 재설정된 장치. 이 사전 요구 사항을 완료하는 단계는 이 문서의 뒷부분에서 찾을 수 있습니다.

- NFC 호환성이 있으며 구성된 Provisioning Tool이 실행되고 있는 또 다른 장치. Provisioning Tool은 Secure Hub 10.4 또는 Citrix 다운로드 페이지에서 사용할 수 있습니다.

각 장치에는 EMM(엔터프라이즈 모빌리티 관리) 앱으로 관리되는 Android Enterprise 프로필이 하나만 있을 수 있습니다. XenMobile에서 Secure Hub는 EMM 앱입니다. 각 장치에는 하나의 프로필만 허용됩니다. 두 번째 EMM 앱을 추가하면 첫 번째 EMM 앱이 제거됩니다.

NFC 범프를 통해 전송된 데이터

출고 기본값으로 재설정된 장치를 프로비저닝하려면 NFC 범프를 통해 다음 데이터를 전송하여 Android Enterprise를 초기화해야 합니다.

- 장치 소유자(이 경우 Secure Hub) 역할을 하는 EMM 공급자 앱의 패키지 이름

- 장치가 EMM 공급자 앱을 다운로드 할 수 있는 인트라넷/인터넷 위치

- 다운로드가 성공했는지 확인하기 위한 EMM 공급자 앱의 SHA1 해시

- 출고 기본값으로 재설정된 장치가 연결하여 EMM 공급자 앱을 다운로드할 수 있는 Wi-Fi 연결 세부 정보. 참고: 이 단계에서 Android는 802.1x Wi-Fi를 지원하지 않습니다.

- 장치의 표준 시간대(선택 사항)

- 장치의 지리적 위치(선택 사항)

두 장치가 범프되면 Provisioning Tool의 데이터가 출고 기본값으로 재설정된 장치로 전송됩니다. 이 데이터는 관리자 설정으로 Secure Hub를 다운로드하는 데 사용됩니다. 표준 시간대 및 위치 값을 입력하지 않으면 Android가 자동으로 새 장치에서 이러한 값을 구성합니다.

XenMobile Provisioning Tool 구성

NFC 범프를 수행하기 전에 Provisioning Tool을 구성해야 합니다. 이 구성은 NFC 범프 중에 출고 기본값으로 재설정된 장치로 전송됩니다.

필요한 필드에 데이터를 입력하거나 텍스트 파일을 통해 데이터를 채울 수 있습니다. 다음 절차의 단계에서는 텍스트 파일을 구성하고 각 필드에 대한 설명을 포함시키는 방법에 대해 설명합니다. 입력한 정보가 앱에 저장되지 않으므로 나중에 사용할 수 있도록 정보를 유지하려면 텍스트 파일을 만들 수 있습니다.

텍스트 파일을 사용하여 Provisioning Tool을 구성하려면

파일의 이름을 nfcprovisioning.txt 로 지정하고 장치의 SD 카드에 있는 /sdcard/ 폴더에 파일을 저장합니다. 그러면 앱에서 텍스트 파일을 읽고 값을 채울 수 있습니다.

텍스트 파일에는 다음과 같은 데이터가 포함되어야 합니다.

android.app.extra.PROVISIONING_DEVICE_ADMIN_PACKAGE_DOWNLOAD_LOCATION=<download_location>

이 줄은 EMM 공급자 앱의 인트라넷/인터넷 위치입니다. NFC 범프 후에 출고 기본값으로 재설정된 장치가 Wi-Fi에 연결되면 장치가 이 위치에 액세스하여 다운로드할 수 있어야 합니다. URL은 특수한 형식이 필요하지 않은 일반 URL입니다.

android.app.extra.PROVISIONING_DEVICE_ADMIN_PACKAGE_CHECKSUM=<SHA1 hash>

이 줄은 EMM 공급자 앱의 체크섬입니다. 이 체크섬은 다운로드가 성공했는지 확인하는 데 사용됩니다. 체크섬을 얻는 단계에 대해서는 이 문서 뒷부분에서 설명합니다.

android.app.extra.PROVISIONING_WIFI_SSID=<wifi ssid>

이 줄은 Provisioning Tool이 실행되고 있는 장치의 연결된 Wi-Fi SSID입니다.

android.app.extra.PROVISIONING_WIFI_SECURITY_TYPE=<wifi security type>

지원되는 값은 WEP 및 WPA2입니다. Wi-Fi가 보호되지 않는 경우 이 필드는 비어 있어야 합니다.

android.app.extra.PROVISIONING_WIFI_PASSWORD=<wifi password>

Wi-Fi가 보호되지 않는 경우 이 필드는 비어 있어야 합니다.

android.app.extra.PROVISIONING_LOCALE=<locale>

언어 및 국가 코드를 입력합니다. 언어 코드는 ISO 639-1에 정의된 대로 소문자 두 자로 구성된 ISO 언어 코드입니다(예: en). 국가 코드는 ISO 3166-1에 정의된 대로 대문자 두 자로 구성된 ISO 국가 코드입니다(예: US). 예를 들어, 미국에서 사용하는 영어의 경우 en_US를 입력합니다. 코드를 입력하지 않으면 국가 및 언어가 자동으로 입력됩니다.

android.app.extra.PROVISIONING_TIME_ZONE=<timezone>

장치가 실행되는 표준 시간대입니다. 지역/위치 형식의 Olson 이름을 입력합니다. 예를 들어 태평양 표준시의 경우 America/Los_Angeles를 입력합니다. 이름을 입력하지 않으면 표준 시간대가 자동으로 입력됩니다.

android.app.extra.PROVISIONING_DEVICE_ADMIN_PACKAGE_NAME=<package name>

값이 앱에 Secure Hub로 하드 코딩되어 있기 때문에 이 데이터는 필요하지 않습니다. 여기서는 완결성을 위해 언급되었습니다.

예를 들어 WPA2를 사용하여 보호되는 Wi-Fi가 있는 경우 완성된 nfcprovisioning.txt 파일은 다음과 같습니다.

android.app.extra.PROVISIONING_DEVICE_ADMIN_PACKAGE_DOWNLOAD_LOCATION=https://www.somepublicurlhere.com/path/to/securehub.apk

android.app.extra.PROVISIONING_DEVICE_ADMIN_PACKAGE_CHECKSUM=ga50TwdCmfdJ72LGRFkke4CrbAk\u003d

android.app.extra.PROVISIONING_WIFI_SSID=Protected_WiFi_Name

android.app.extra.PROVISIONING_WIFI_SECURITY_TYPE=WPA2

android.app.extra.PROVISIONING_WIFI_PASSWORD=wifiPasswordHere

android.app.extra.PROVISIONING_LOCALE=en_US

android.app.extra.PROVISIONING_TIME_ZONE=America/Los_Angeles

예를 들어 보호되지 않는 Wi-Fi가 있는 경우 완성된 nfcprovisioning.txt 파일은 다음과 같습니다.

android.app.extra.PROVISIONING_DEVICE_ADMIN_PACKAGE_DOWNLOAD_LOCATION=https://www.somepublicurlhere.com/path/to/securehub.apk

android.app.extra.PROVISIONING_DEVICE_ADMIN_PACKAGE_CHECKSUM=ga50TwdCmfdJ72LGRFkke4CrbAk\u003d

android.app.extra.PROVISIONING_WIFI_SSID=Unprotected_WiFi_Name

android.app.extra.PROVISIONING_LOCALE=en_US

android.app.extra.PROVISIONING_TIME_ZONE=America/Los_Angeles

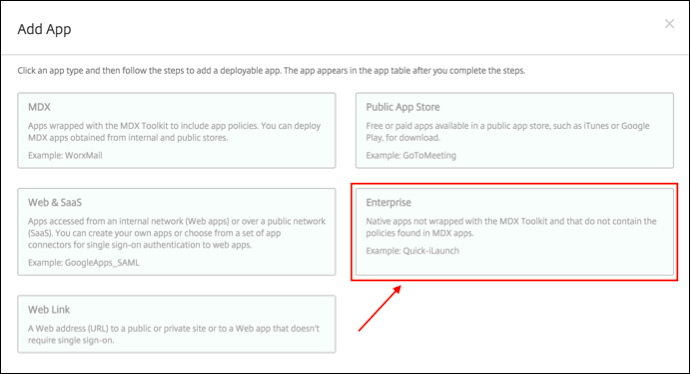

Secure Hub 체크섬을 얻으려면

특정 앱의 체크섬을 얻으려면 앱을 엔터프라이즈 앱으로 추가합니다.

-

XenMobile 콘솔에서 구성 > 앱으로 이동한 후 추가를 클릭합니다.

앱 추가 창이 나타납니다.

-

엔터프라이즈를 클릭합니다.

앱 정보 페이지가 나타납니다.

-

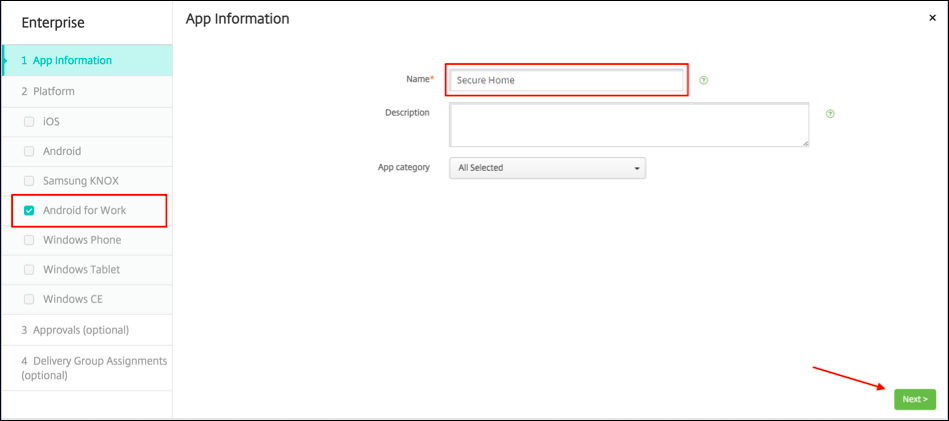

다음과 같은 구성을 선택한 후 다음을 클릭합니다.

Android Enterprise 엔터프라이즈 앱 페이지가 나타납니다.

-

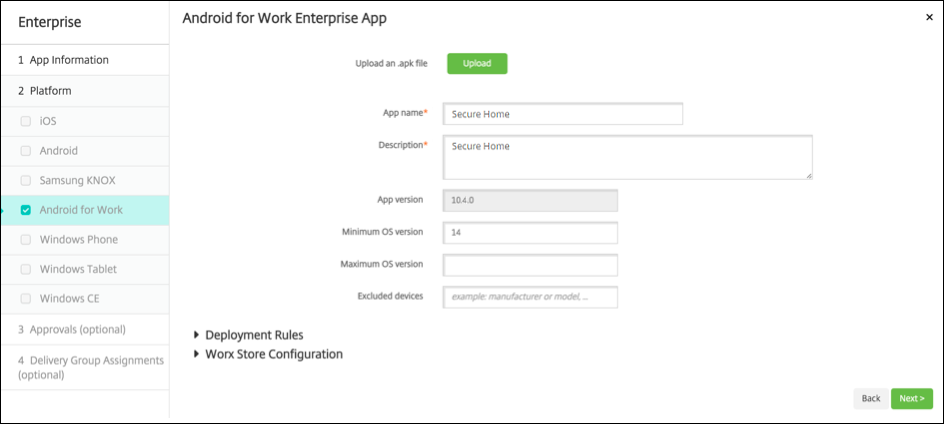

.apk에 대한 경로를 제공한 후 다음을 클릭하고 파일을 업로드합니다.

업로드가 완료되면 업로드된 패키지의 세부 정보가 나타납니다.

-

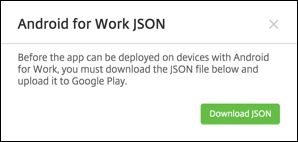

다음을 클릭하여 JSON 파일을 다운로드하는 페이지를 엽니다. 이 파일을 사용하여 Google Play에 업로드할 수 있습니다. Secure Hub의 경우 Google Play에 업로드할 필요가 없지만 SHA1 값을 읽으려면 JSON 파일이 필요합니다.

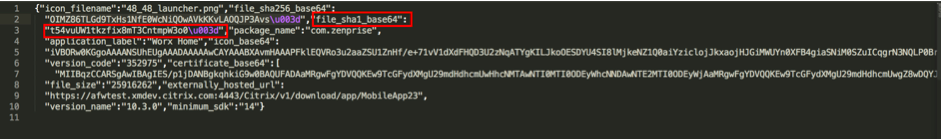

일반적인 JSON 파일은 다음과 같은 형식입니다.

-

file_sha1_base64 값을 복사한 후 Provisioning Tool의 해시 필드에 이 값을 사용합니다.

참고:

해시는 URL로 사용할 수 있는 형식이어야 합니다.

- 모든 + 기호를 -로 변환합니다.

- 모든 / 기호를 _로 변환합니다.

- 끝에 있는 \u003d를 =로 바꿉니다.

장치의 SD 카드에 있는 nfcprovisioning.txt 파일에 해시를 저장하면 앱에서 안전을 위한 변환을 수행합니다. 하지만 수동으로 해시를 입력하는 경우 URL 안전성을 보장하는 것은 사용자의 책임입니다.

사용된 라이브러리

Provisioning Tool의 소스 코드에는 다음과 같은 라이브러리가 사용되었습니다.

-

Apache 라이센스 2.0에 따라 Google이 제작한 v7 appcompat 라이브러리, 디자인 지원 라이브러리 및 v7 Palette 라이브러리

자세한 내용은 지원 라이브러리 기능 가이드를 참조하십시오.

-

Apache 라이센스 2.0에 따라 Jake Wharton이 제작한 Butter Knife

Android Enterprise에서 작업 프로필 장치 프로비전

Android Enterprise에서 작업 프로필 장치에 대해 회사 영역과 개인 영역을 안전하게 분리할 수 있습니다. 예를 들어 BYOD 장치는 작업 프로필 장치가 될 수 있습니다. 작업 프로필 장치의 등록 환경은 XenMobile의 Android 등록과 비슷합니다. 사용자가 Google Play에서 Secure Hub를 다운로드하고 장치를 등록합니다.

Android Enterprise에서 작업 프로필 장치로 장치를 등록하는 경우 USB 디버깅 및 알 수 없는 소스 설정은 장치에서 기본적으로 비활성화됩니다.

팁:

Android Enterprise에서 작업 프로필 장치로 장치를 등록하는 경우 항상 Google Play로 이동하십시오. 거기서 사용자의 개인 프로필에 Secure Hub가 표시되도록 설정합니다.

이 문서

- Android Enterprise 계정 만들기

- Android Enterprise 서비스 계정 설정 및 Android Enterprise 인증서 다운로드

- EMM 바인딩

- P12 인증서 가져오기

- Android Enterprise 서버 설정

- SAML 기반 SSO(Single Sign On) 사용

- Android Enterprise 장치 정책 설정

- Android Enterprise 계정 설정 구성

- XenMobile에 대한 Google Workspace 파트너 액세스 설정

- Android Enterprise 장치 등록

- Android Enterprise 엔터프라이즈 등록 취소

- Android Enterprise에서 완전하게 관리되는 장치 프로비전

- Android Enterprise에서 작업 프로필 장치 프로비전