Control de acceso de red

Puede utilizar la solución de control de acceso de red (NAC) para ampliar la evaluación de seguridad que ofrece Citrix Endpoint Management para dispositivos Android y Apple. La solución NAC usa la evaluación de seguridad de Citrix Endpoint Management para facilitar y gestionar las decisiones de autenticación. Después de configurar el dispositivo NAC, se aplican las directivas de dispositivo y los filtros NAC que configure en Citrix Endpoint Management.

El uso de Citrix Endpoint Management con una solución NAC agrega QoS y un control más detallado sobre los dispositivos internos de la red. Para obtener un resumen de las ventajas de integrar NAC en Citrix Endpoint Management, consulte Control de acceso.

Citrix admite estas soluciones para la integración en Citrix Endpoint Management:

- NetScaler Gateway

- ForeScout

Citrix no garantiza la integración de otras soluciones NAC.

Con un dispositivo NAC en la red:

-

Citrix Endpoint Management admite NAC como una función de seguridad para dispositivos de punto final que sean iOS, Android Enterprise y Android.

-

Puede habilitar filtros en Citrix Endpoint Management para establecer dispositivos como conformes o no conformes con NAC, en función de una serie de reglas o propiedades. Por ejemplo:

-

Si un dispositivo administrado en Citrix Endpoint Management no cumple los criterios especificados, Citrix Endpoint Management lo marca como no conforme. Un dispositivo NAC bloquea dispositivos no conformes que haya presentes en su red.

-

Si un dispositivo administrado en Citrix Endpoint Management tiene instaladas aplicaciones no conformes, un filtro NAC puede bloquear la conexión VPN. Como resultado, un dispositivo de usuario no conforme no puede acceder a aplicaciones ni sitios web a través de la VPN.

-

Si utiliza NetScaler Gateway para NAC, puede habilitar el túnel dividido para evitar que el plug-in de NetScaler Gateway envíe tráfico de red innecesario a NetScaler Gateway. Para obtener más información sobre los túneles divididos, consulte Configurar el túnel dividido.

-

Filtros de conformidad con NAC admitidos

Citrix Endpoint Management admite los siguientes filtros de conformidad para NAC:

Dispositivos anónimos: Comprueba si un dispositivo está en modo anónimo. Esta comprobación está disponible si Citrix Endpoint Management no puede volver a autenticar al usuario cuando un dispositivo intenta reconectar.

Aplicaciones prohibidas: Comprueba si un dispositivo tiene aplicaciones prohibidas, según se definen en la directiva Acceso a aplicaciones. Para obtener más información acerca de esa directiva, consulte Directivas de acceso a aplicaciones.

Dispositivos inactivos: Comprueba si un dispositivo está inactivo según se define en el parámetro Umbral de días de inactividad en Propiedades de servidor. Para obtener más información, consulte Propiedades de servidor.

Aplicaciones obligatorias que faltan: Comprueba si en un dispositivo falta alguna aplicación obligatoria, según se definen en la directiva Acceso a aplicaciones.

Aplicaciones no sugeridas: Comprueba si un dispositivo tiene aplicaciones no sugeridas, según se definen en la directiva Acceso a aplicaciones.

Contraseña no conforme: Comprueba si la contraseña del usuario cumple los requisitos de conformidad. En dispositivos iOS y Android, Citrix Endpoint Management puede determinar si la contraseña actual del dispositivo cumple los requisitos de conformidad con la directiva Código de acceso enviada al dispositivo. Por ejemplo, en iOS, el usuario tiene 60 minutos para definir una contraseña si Citrix Endpoint Management envía una directiva Código de acceso al dispositivo. Antes de que el usuario defina la contraseña, el código de acceso podría no cumplir los requisitos de conformidad.

Dispositivos no conformes: Comprueba si un dispositivo ya no es conforme, según lo definido en la propiedad de dispositivo No conforme. Por regla general, las acciones automatizadas o el uso que terceros hacen de las API de Citrix Endpoint Management modifican esa propiedad.

Estado revocado: Comprueba si el certificado del dispositivo se ha revocado. Un dispositivo revocado no se puede volver a inscribir hasta que se autorice de nuevo.

Dispositivos Android o iOS liberados por root/jailbreak: Comprueba si un dispositivo iOS está liberado por jailbreak o un dispositivo Android está liberado por rooting.

Dispositivos no administrados: Comprueba si Citrix Endpoint Management administra un dispositivo. Por ejemplo, un dispositivo inscrito en MAM o que se haya desinscrito no es un dispositivo administrado.

Nota:

El filtro “Conformidad/No conformidad implícita” establece el valor predeterminado solo en los dispositivos que administra Citrix Endpoint Management. Por ejemplo, los dispositivos que tengan instalada una aplicación bloqueada o que no estén inscritos se marcan como no conformes. El dispositivo NAC bloquea dichos dispositivos en la red.

Introducción a la configuración

Se recomienda configurar los componentes de NAC en el orden indicado.

-

Configure directivas de dispositivo para admitir NAC:

Para dispositivos iOS: Consulte Configurar la directiva de VPN para admitir NAC.

Para dispositivos Android Enterprise: Consulte Crear una configuración administrada por Android Enterprise para Citrix SSO.

Para dispositivos Android: Consulte Configurar el protocolo Citrix SSO para Android.

-

Configure una solución NAC:

-

NetScaler Gateway, detallado en Actualizar las directivas de NetScaler Gateway para admitir NAC

Requiere instalar Citrix SSO en los dispositivos. Consulte Clientes de NetScaler Gateway.

-

ForeScout: Consulte la documentación de ForeScout.

-

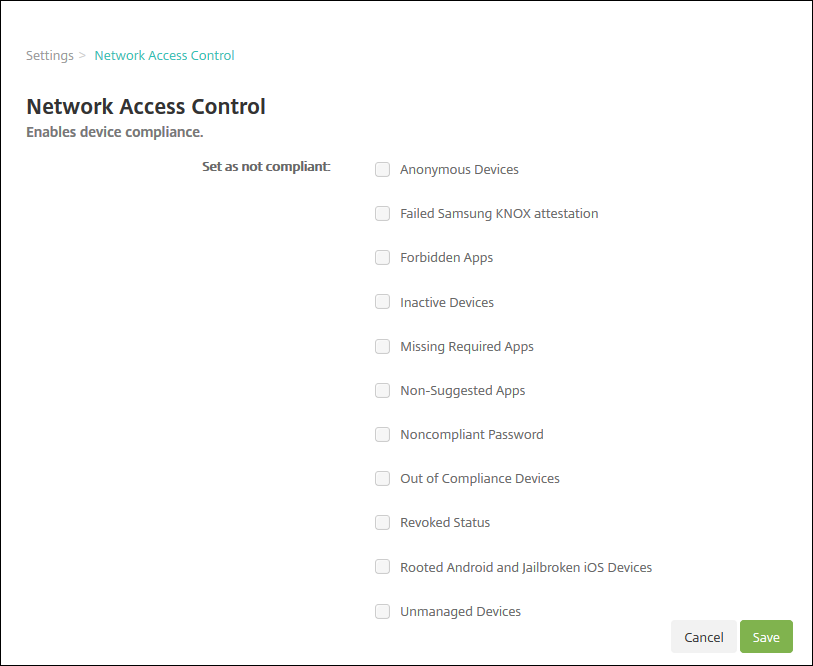

Habilitar filtros NAC en Citrix Endpoint Management

-

En la consola de Citrix Endpoint Management, vaya a Parámetros > Control de acceso de red.

-

Marque las casillas de los filtros Establecer como no conforme que quiera habilitar.

-

Haga clic en Guardar.

Actualizar las directivas de NetScaler Gateway para admitir NAC

Debe configurar directivas avanzadas (no clásicas) de autenticación y de sesiones VPN en el servidor virtual de su VPN.

Estos pasos actualizan un dispositivo NetScaler Gateway con cualquiera de estas características:

- Está integrado en Citrix Endpoint Management.

- O bien, está configurado para VPN, no forma parte del entorno de Citrix Endpoint Management, y puede establecer contacto con Citrix Endpoint Management.

En su servidor de VPN virtual desde una ventana de consola, haga lo siguiente. Las direcciones IP y los FQDN de los comandos y los ejemplos son ficticios.

-

Elimine y desenlace todas las directivas clásicas si las utiliza en su servidor de VPN virtual. Para verificar, escriba:

show vpn vserver <VPN_VServer>Elimine todos los resultados que contengan la palabra Classic. Por ejemplo:

VPN Session Policy Name: PL_OS_10.10.1.1 Type: Classic Priority: 0Para eliminar la directiva, escriba:

unbind vpn vserver <VPN_VServer> -policy <policy_name> -

Cree la directiva de sesión avanzada correspondiente. Para ello, escriba lo siguiente.

add vpn sessionPolicy <policy_name> <rule> <session action>Por ejemplo:

add vpn sessionPolicy vpn_nac true AC_OS_10.10.1.1_A_ -

Enlace la directiva a su servidor de VPN virtual. Para ello, escriba lo siguiente.

bind vpn vserver _XM_EndpointManagement -policy vpn_nac -priority 100 -

Cree un servidor virtual de autenticación. Para ello, escriba lo siguiente.

add authentication vserver <authentication vserver name> <service type> <ip address>Por ejemplo:

add authentication vserver authvs SSL 0.0.0.0En el ejemplo,0.0.0.0significa que el servidor virtual de autenticación no es público. -

Enlace un certificado SSL con el servidor virtual. Para ello, escriba lo siguiente.

bind ssl vserver <authentication vserver name> -certkeyName <Webserver certificate>Por ejemplo:

bind ssl vserver authvs -certkeyName Star_mpg_citrix.pfx_CERT_KEY -

Asocie un perfil de autenticación al servidor virtual de autenticación desde el servidor de VPN virtual. Primero, cree el perfil de autenticación. Para ello, escriba lo siguiente.

add authentication authnProfile <profile name> -authnVsName <authentication vserver name>Por ejemplo:

add authentication authnProfile xm_nac_prof -authnVsName authvs -

Asocie el perfil de autenticación al servidor de VPN virtual. Para ello, escriba lo siguiente.

set vpn vserver <vpn vserver name> -authnProfile <authn profile name>Por ejemplo:

set vpn vserver _XM_EndpointManagement -authnProfile xm_nac_prof -

Compruebe la conexión desde NetScaler Gateway a un dispositivo. Para ello, escriba lo siguiente.

curl -v -k https://<Endpoint Management_server>:4443/Citrix/Device/v1/Check --header "X-Citrix-VPN-Device-ID: deviceid_<device_id>"Por ejemplo, esta consulta verifica la conectividad obteniendo el estado de cumplimiento del primer dispositivo (

deviceid_1) inscrito en el entorno:curl -v -k https://10.10.1.1:4443/Citrix/Device/v1/Check --header "X-Citrix-VPN-Device-ID: deviceid_1"Un resultado correcto es similar al siguiente ejemplo.

HTTP/1.1 200 OK < Server: Apache-Coyote/1.1 < X-Citrix-Device-State: Non Compliant < Set-Cookie: ACNODEID=181311111;Path=/; HttpOnly; Secure <!--NeedCopy--> -

Si el paso anterior da el resultado correcto, cree la acción de autenticación web en Citrix Endpoint Management. Primero, cree una expresión de directiva para extraer el ID del dispositivo desde el complemento VPN de iOS. Escriba lo siguiente.

add policy expression xm_deviceid_expression "HTTP.REQ.BODY(10000).TYPECAST_NVLIST_T(\'=\',\'&\').VALUE(\"deviceidvalue\")" -

Envíe la solicitud a Citrix Endpoint Management. Para ello, escriba lo siguiente. En este ejemplo, la IP de Citrix Endpoint Management es

10.207.87.82y el FQDN esexample.em.cloud.com:4443.add authentication webAuthAction xm_nac -serverIP 10.207.87.82 -serverPort 4443 -fullReqExpr q{"GET /Citrix/Device/v1/Check HTTP/1.1\r\n" + "Host: example.em.cloud.com:4443\r\n" + "X-Citrix-VPN-Device-ID: " + xm_deviceid_expression + "\r\n\r\n"} -scheme https -successRule "HTTP.RES.STATUS.EQ(\"200\") &&HTTP.RES.HEADER(\"X-Citrix-Device-State\").EQ(\"Compliant\")"El resultado correcto para NAC de Citrix Endpoint Management es

HTTP status 200 OK. El encabezadoX-Citrix-Device-Statedebe tener el valorCompliant. -

Cree una directiva Autenticación con la que asociar la acción. Para ello, escriba lo siguiente.

add authentication Policy <policy name> -rule <rule> -action <web authentication action>Por ejemplo:

add authentication Policy xm_nac_webauth_pol -rule "HTTP.REQ.HEADER(\"User-Agent\").CONTAINS(\"NAC\")" -action xm_nac -

Convierta la directiva de LDAP existente en una directiva avanzada. Para ello, escriba lo siguiente.

add authentication Policy <policy_name> -rule <rule> -action <LDAP action name>Por ejemplo:

add authentication Policy ldap_xm_test_pol -rule true -action 10.10.1.1_LDAP -

Agregue una etiqueta de directiva con la que asociar la directiva de LDAP. Para ello, escriba lo siguiente.

add authentication policylabel <policy_label_name>Por ejemplo:

add authentication policylabel ldap_pol_label -

Asocie la directiva de LDAP a la etiqueta de directiva. Para ello, escriba lo siguiente.

bind authentication policylabel ldap_pol_label -policyName ldap_xm_test_pol -priority 100 -gotoPriorityExpression NEXT -

Conecte un dispositivo conforme para hacer una prueba de NAC y confirmar la autenticación LDAP correcta. Escriba lo siguiente.

bind authentication vserver <authentication vserver> -policy <web authentication policy> -priority 100 -nextFactor <ldap policy label> -gotoPriorityExpression END -

Agregue la interfaz de usuario a asociar con el servidor virtual de autenticación. Escriba el siguiente comando para recuperar la identificación del dispositivo.

add authentication loginSchemaPolicy <schema policy>-rule <rule> -action lschema_single_factor_deviceid -

Enlace el servidor virtual de autenticación. Para ello, escriba lo siguiente.

bind authentication vserver authvs -policy lschema_xm_nac_pol -priority 100 -gotoPriorityExpression END -

Cree una directiva de LDAP avanzada de autenticación para permitir la conexión Citrix Secure Hub. Escriba lo siguiente.

add authentication Policy ldap_xm_test_pol -rule "HTTP.REQ.HEADER(\"User-Agent\").CONTAINS(\"NAC\").NOT" -action 10.200.80.60_LDAPbind authentication vserver authvs -policy ldap_xm_test_pol -priority 110 -gotoPriorityExpression NEXT