This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

MDX 앱에 대한 SSO 및 프록시 고려 사항

XenMobile을 Citrix ADC와 통합하면 모든 백엔드 HTTP/HTTPS 리소스에 대한 SSO(Single Sign-on)를 사용자에게 제공할 수 있습니다. SSO 인증 요구 사항에 따라 다음 옵션 중 하나를 사용하도록 MDX 앱에 대한 사용자 연결을 구성할 수 있습니다.

- 클라이언트 없는 VPN 유형인 Secure Browse

- 전체 VPN 터널

환경에서 SSO를 제공하기에 Citrix ADC가 적합하지 않은 경우 정책 기반 로컬 암호 캐싱을 통해 MDX 앱을 구성할 수 있습니다. 이 문서에서는 Secure Web을 중심으로 다양한 SSO 및 프록시 옵션에 대해 알아봅니다. 개념은 다른 MDX 앱에도 적용됩니다.

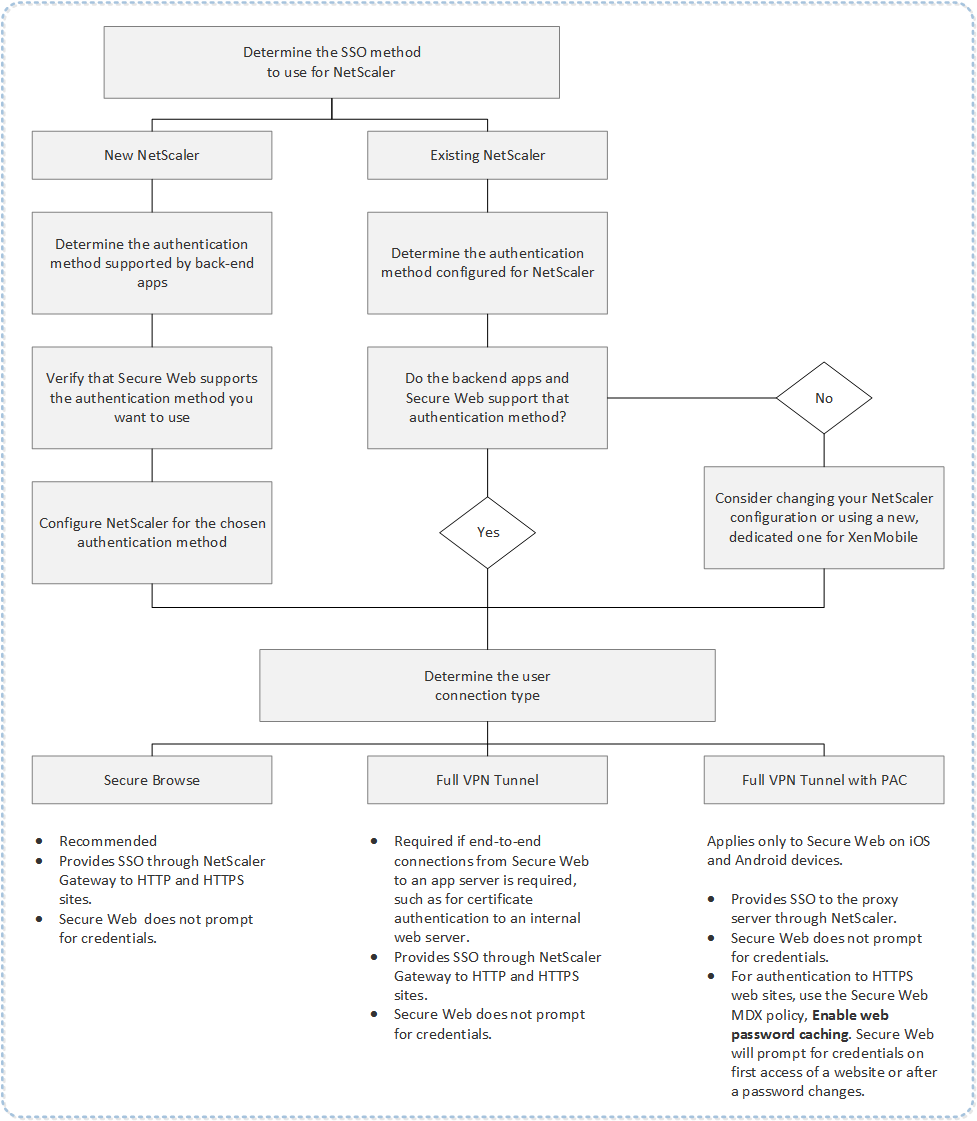

다음 순서도는 SSO 및 사용자 연결에 대한 의사 결정 흐름을 요약한 것입니다.

Citrix ADC 인증 방법

이 섹션에서는 Citrix ADC가 지원하는 인증 방법에 대한 일반 정보를 제공합니다.

SAML 인증

SAML(Security Assertion Markup Language)을 사용하도록 Citrix ADC를 구성하는 경우 사용자는 SSO(Single Sign-on)에 SAML 프로토콜을 지원하는 웹 앱에 연결할 수 있습니다. Citrix Gateway는 SAML 웹 앱에 대해 IdP(ID 공급자) SSO(Single Sign-on)를 지원합니다.

필요한 구성:

- Citrix ADC 트래픽 프로필에서 SAML SSO를 구성합니다.

- 요청한 서비스에 대한 SAML IdP를 구성합니다.

NTLM 인증

세션 프로필에서 웹 앱에 대한 SSO를 사용하도록 설정하면 Citrix ADC가 자동으로 NTLM 인증을 수행합니다.

필요한 구성:

- Citrix ADC 세션 또는 트래픽 프로필에서 SSO를 사용하도록 설정합니다.

Kerberos 가장

XenMobile은 Secure Web에 대해서만 Kerberos를 지원합니다. Kerberos SSO를 사용하도록 Citrix ADC를 구성하는 경우 사용자 암호가 Citrix ADC에 제공되면 Citrix ADC가 가장을 사용합니다. 가장은 Citrix ADC가 Secure Web 같은 서비스에 액세스하는 데 필요한 티켓을 사용자 자격 증명을 사용하여 가져온다는 것을 의미합니다.

필요한 구성:

- 연결에서 Kerberos 영역을 식별할 수 있도록 Citrix ADC “Worx” 세션 정책을 구성합니다.

- Citrix ADC에서 KCD(Kerberos 제한 위임) 계정을 구성합니다. 이 계정을 암호 없이 구성하고 XenMobile 게이트웨이의 트래픽 정책에 바인딩합니다.

- 이러한 구성 및 다른 구성에 대한 세부 정보는 Citrix 블로그 WorxWeb and Kerberos Impersonation SSO(WorxWeb 및 Kerberos 가장 SSO)를 참조하십시오.

Kerberos 제한 위임

XenMobile은 Secure Web에 대해서만 Kerberos를 지원합니다. Kerberos SSO를 사용하도록 Citrix ADC를 구성하는 경우 사용자 암호가 Citrix ADC에 제공되지 않으면 Citrix ADC가 제한 위임을 사용합니다.

제한 위임을 사용하는 경우 Citrix ADC는 사용자 및 서비스에 대한 티켓을 가져올 때 지정된 관리자 계정을 사용합니다.

필요한 구성:

- Citrix ADC의 필요한 권한 및 KCD 계정을 사용하여 Active Directory에서 KCD 계정을 구성합니다.

- Citrix ADC 트래픽 프로필에서 SSO를 사용하도록 설정합니다.

- Kerberos 인증에 대한 백엔드 웹 사이트를 구성합니다.

양식 입력 인증

양식 기반 SSO(Single Sign-on)를 사용하도록 Citrix ADC를 구성하는 경우 사용자는 단 한 번의 로그온으로 네트워크의 모든 보호되는 앱에 액세스할 수 있습니다. 이 인증 방법은 Secure Browse 또는 전체 VPN 모드를 사용하는 앱에 적용됩니다.

필요한 구성:

- Citrix ADC 트래픽 프로필에서 양식 기반 SSO를 구성합니다.

다이제스트 HTTP 인증

세션 프로필에서 웹 앱에 대한 SSO를 사용하도록 설정하면 Citrix ADC가 자동으로 다이제스트 HTTP 인증을 수행합니다. 이 인증 방법은 Secure Browse 또는 전체 VPN 모드를 사용하는 앱에 적용됩니다.

필요한 구성:

- Citrix ADC 세션 또는 트래픽 프로필에서 SSO를 사용하도록 설정합니다.

기본 HTTP 인증

세션 프로필에서 웹 앱에 대한 SSO를 사용하도록 설정하면 Citrix ADC가 자동으로 기본 HTTP 인증을 수행합니다. 이 인증 방법은 Secure Browse 또는 전체 VPN 모드를 사용하는 앱에 적용됩니다.

필요한 구성:

- Citrix ADC 세션 또는 트래픽 프로필에서 SSO를 사용하도록 설정합니다.

Secure Browse, 전체 VPN 터널 또는 PAC 포함 전체 VPN 터널

다음 섹션에서는 Secure Web에 대한 사용자 연결 유형에 대해 설명합니다. 자세한 내용은 Citrix 설명서에서 Secure Web 문서 사용자 연결 구성을 참조하십시오.

전체 VPN 터널

내부 네트워크로 터널링되는 연결은 전체 VPN 터널을 사용할 수 있습니다. Secure Web의 기본 설정 VPN 모드 정책을 사용하여 전체 VPN 터널을 구성할 수 있습니다. 클라이언트 인증서 또는 종단 간 SSL을 사용하여 내부 네트워크의 리소스로 연결되는 경우 전체 VPN 터널을 사용하는 것이 좋습니다. 전체 VPN 터널은 모든 프로토콜을 TCP를 통해 처리합니다. 전체 VPN 터널을 Windows, Mac, iOS 및 Android 장치에서 사용할 수 있습니다.

전체 VPN 터널 모드에서 Citrix ADC는 HTTPS 세션 내부를 볼 수 없습니다.

Secure Browse

내부 네트워크에 터널링되는 연결은 Secure Browse라고 하는 클라이언트 없는 VPN의 변형을 사용할 수 있습니다. Secure Browse는 Secure Web의 기본 설정 VPN 모드 정책에 대해 지정된 기본 구성입니다. SSO(Single Sign-On)가 필요한 연결에는 Secure Browse를 사용하는 것이 좋습니다.

Secure Browse 모드에서 Citrix ADC는 HTTPS 세션을 두 부분으로 분리합니다.

- 클라이언트에서 Citrix ADC로

- Citrix ADC에서 백엔드 리소스 서버로

Citrix ADC는 이와 같은 분리를 통해 클라이언트와 서버 간의 모든 트랜잭션을 파악하고 SSO를 제공합니다.

Secure Browse 모드에서 사용될 때 Secure Web에 대해 프록시 서버를 구성할 수도 있습니다. 자세한 XenMobile WorxWeb Traffic Through Proxy Server in Secure Browse Mode(Secure Browse 모드에서 프록시 서버를 통한 XenMobile WorxWeb 트래픽) 블로그를 참조하십시오.

PAC 포함 전체 VPN 터널

iOS 및 Android 장치의 Secure Web에 대해 전체 VPN 터널 배포와 함께 PAC(Proxy Automatic Configuration) 파일을 사용할 수 있습니다. XenMobile은 Citrix ADC에 의해 제공되는 프록시 인증을 지원합니다. PAC 파일에는 웹 브라우저에서 해당 URL에 액세스하기 위해 프록시를 선택하는 방식을 정의하는 규칙이 포함됩니다. PAC 파일 규칙은 내부 및 외부 사이트에 대한 처리 방식을 지정할 수 있습니다. Secure Web은 PAC 파일 규칙을 구문 분석하고 프록시 서버 정보를 Citrix Gateway로 보냅니다. Citrix Gateway는 PAC 파일 또는 프록시 서버를 인지하지 못합니다.

HTTPS 웹 사이트 인증의 경우 Secure Web MDX 정책인 웹 암호 캐싱 사용을 통해 Secure Web을 인증하고 MDX를 통해 프록시 서버에 SSO를 제공할 수 있습니다.

Citrix ADC 분할 터널링

SSO 및 프록시 구성을 계획할 때는 Citrix ADC 분할 터널링을 사용할지 여부 또한 결정해야 합니다. Citrix ADC 분할 터널링은 필요한 경우에만 사용하는 것이 좋습니다. 이 섹션에서는 분할 터널링의 작동 방식을 간략히 설명합니다. Citrix ADC는 라우팅 테이블에 따라 트래픽 경로를 결정합니다. Citrix ADC 분할 터널링이 켜져 있는 경우 Secure Hub는 인터넷 트래픽에서 내부(보호되는) 네트워크 트래픽을 구분합니다. Secure Hub는 DNS 접미사 및 인트라넷 응용 프로그램을 사용하여 트래픽을 구분합니다. 그런 다음 Secure Hub는 내부 네트워크 트래픽만 VPN 터널을 통해 터널링합니다. Citrix ADC 분할 터널링이 꺼져 있는 경우 모든 트래픽이 VPN 터널을 통과합니다.

- 보안상의 이유로 모든 트래픽을 모니터링해야 하는 경우 Citrix ADC 분할 터널링을 사용 중지하십시오. 그러면 모든 트래픽이 VPN 터널을 통과합니다.

- PAC 포함 전체 VPN 터널을 사용하는 경우 Citrix Gateway 분할 터널링을 사용하지 않아야 합니다. 분할 터널링이 켜져 있고 PAC 파일이 구성된 경우 PAC 파일 규칙이 Citrix ADC 분할 터널링 규칙보다 우선합니다. 트래픽 정책에 구성된 프록시 서버는 Citrix ADC 분할 터널링 규칙을 재정의하지 않습니다.

기본적으로 네트워크 액세스 정책은 Secure Web에 대해 내부 네트워크로 터널링됨으로 설정됩니다. 이 구성에서 MDX 앱은 Citrix ADC 분할 터널링 설정을 사용합니다. 일부 다른 모바일 생산성 앱의 경우 네트워크 액세스 정책의 기본값이 다릅니다.

Citrix Gateway에는 Micro VPN 역분할 터널링 모드도 있습니다. 이 구성에서는 Citrix ADC로 터널링되지 않는 IP 주소로 구성된 제외 목록을 사용할 수 있습니다. 이러한 주소는 장치의 인터넷 연결을 사용하여 전송됩니다. 역분할 터널링에 대한 자세한 내용은 Citrix Gateway 설명서를 참조하십시오.

XenMobile에는 역분할 터널링 제외 목록이 포함됩니다. 특정 웹 사이트를 Citrix Gateway를 통해 터널링하지 않으려는 경우 LAN을 대신 사용하여 연결하는 FQDN(정규화된 도메인 이름) 또는 DNS 접미사의 쉼표로 구분된 목록을 추가할 수 있습니다. 이 목록은 역분할 터널링이 구성된 Citrix Gateway의 Secure Browse 모드에서만 적용됩니다.

공유

공유

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.