XenMobile Server 10.11의 새로운 기능

XenMobile Server 10.11(PDF 다운로드)

Apple Volume Purchase Program을 ABM(Apple Business Manager) 및 ASM(Apple School Manager)으로 마이그레이션

Apple VPP(Volume Purchase Program)를 사용하는 회사 및 교육 기관에서는 2019년 12월 1일 전에 Apple Business Manager 또는 Apple School Manager의 앱 및 서적으로 마이그레이션해야 합니다.

XenMobile에서 VPP 계정을 마이그레이션하기 전에 이 Apple 지원 문서를 참조하십시오.

조직 또는 학교에서 VPP(Volume Purchase Program)만 사용하는 경우 ABM/ASM에 등록한 다음 기존 VPP 구매자를 새 ABM/ASM 계정으로 초대할 수 있습니다. ASM의 경우 https://school.apple.com으로 이동하십시오. ABM의 경우 https://business.apple.com으로 이동하십시오.

XenMobile에서 볼륨 구매(이전 VPP) 계정을 업데이트하려면:

-

XenMobile 콘솔에서 오른쪽 맨 위의 기어 아이콘을 클릭합니다. 설정 페이지가 나타납니다.

-

볼륨 구매를 클릭합니다. 볼륨 구매 구성 페이지가 나타납니다.

-

ABM 또는 ASM 계정에 이전 VPP 계정과 동일한 앱 구성이 있는지 확인합니다.

-

ABM 또는 ASM 포털에서 업데이트된 토큰을 다운로드합니다.

-

XenMobile 콘솔에서 다음을 수행합니다.

-

해당 위치에 대한 업데이트된 토큰 정보로 기존 볼륨 구매 계정을 편집합니다.

-

ABM 또는 ASM 자격 증명을 편집합니다. 접미사를 변경하지 마십시오.

-

저장을 두 번 클릭합니다.

-

iOS 13에 대한 추가 지원

중요:

iOS 12 이상으로 장치를 업그레이드하기 위한 준비: iOS용 VPN 장치 정책의 Citrix VPN 연결 유형은 iOS 12 이상을 지원하지 않습니다. VPN 장치 정책을 삭제하고 Citrix SSO 연결 유형으로 VPN 장치 정책을 만듭니다.

VPN 장치 정책을 삭제한 후 Citrix VPN 연결은 이전에 배포된 장치에서 계속 작동합니다. 새 VPN 장치 정책 구성은 사용자 등록 중에 XenMobile Server 10.11에서 적용됩니다.

XenMobile Server는 iOS 13으로 업그레이드된 장치를 지원합니다. 업그레이드는 사용자에게 다음과 같은 영향을 미칩니다.

-

등록하는 동안 몇 개의 새로운 iOS Setup Assistant(설정 도우미) 옵션 화면이 나타납니다. Apple은 iOS 13에 새로운 iOS Setup Assistant(설정 도우미) 옵션 화면을 추가했습니다. 이 버전의 설정 > Apple 기기 등록 프로그램(DEP) 페이지에는 새로운 옵션이 포함되어 있지 않습니다. 따라서 이러한 화면을 건너뛰도록 XenMobile Server를 구성할 수 없습니다. 이러한 페이지는 iOS 13 장치 사용자에게 나타납니다.

-

iOS 13 이상에서는 이전 버전의 iOS에 대한 감독 또는 감독되지 않은 장치에서 사용할 수 있었던 일부 제한 장치 정책 설정을 감독되는 장치에서만 사용할 수 있습니다. 현재 XenMobile Server 콘솔의 도구 설명에는 이러한 설정이 iOS 13 이상에서 감독되는 장치 전용이라는 설명이 표시되지 않습니다.

- 하드웨어 제어 허용:

- FaceTime

- 앱 설치

- 앱 허용:

- iTunes 스토어

- Safari

- Safari > 자동 채우기

- 네트워크 - iCloud 동작 허용:

- iCloud 문서 & 데이터

- 감독되는 경우에만 해당되는 설정 - 허용:

- 게임 센터 > 친구 추가

- 게임 센터 > 멀티플레이어 게임

- 미디어 콘텐츠 - 허용:

- 음악, 팟캐스트 및 iTunes U의 성인 등급 자료

- 하드웨어 제어 허용:

이러한 제한은 다음과 같이 적용됩니다.

- iOS 12 이하 장치가 이미 XenMobile Server에 등록되어 있는 상태에서 iOS 13으로 업그레이드하는 경우 위의 제한 사항은 감독되지 않는 장치 및 감독되는 장치에 적용됩니다.

- 감독되지 않는 iOS 13 이상 장치를 XenMobile Server에 등록하는 경우 위의 제한 사항은 감독되는 장치에만 적용됩니다.

- 감독되는 iOS 13 이상 장치를 XenMobile Server에 등록하는 경우 위의 제한 사항은 감독되는 장치에만 적용됩니다.

iOS 13 및 macOS 15의 신뢰할 수 있는 인증서에 대한 요구 사항

Apple은 TLS 서버 인증서에 대한 새로운 요구 사항을 도입했습니다. 모든 인증서가 새로운 Apple 요구 사항을 따르는지 확인하십시오. Apple 출판물 https://support.apple.com/en-us/HT210176을 참조하십시오. 인증서 관리에 대한 도움말은 XenMobile에서 인증서 업로드를 참조하십시오.

GCM에서 FCM으로 업그레이드

2018년 4월 10일을 기준으로 Google은 GCM(Google Cloud Messaging)을 더 이상 사용하지 않습니다. Google은 2019년 5월 29일에 GCM 서버 및 클라이언트 API를 제거했습니다.

중요 요구 사항:

- 최신 버전의 XenMobile Server로 업그레이드하십시오.

- 최신 버전의 Secure Hub로 업그레이드하십시오.

Google에서는 FCM의 새로운 기능을 활용할 수 있도록 즉시 FCM(Firebase Cloud Messaging)으로 업그레이드할 것을 권장합니다. Google에서 제공하는 정보는 https://developers.google.com/cloud-messaging/faq 및 https://firebase.googleblog.com/2018/04/time-to-upgrade-from-gcm-to-fcm.html을 참조하십시오.

Android 장치로의 푸시 알림에 대한 지원을 계속하려면: XenMobile Server에서 GCM을 사용하는 경우 FCM으로 마이그레이션합니다. 그런 다음 Firebase Cloud Messaging 콘솔에서 제공되는 새 FCM 키를 사용하여 XenMobile Server를 업데이트합니다.

다음 단계는 신뢰할 수 있는 인증서를 사용할 때의 등록 워크플로에 대한 것입니다.

업그레이드 단계:

- Google의 정보에 따라 GCM에서 FCM으로 업그레이드합니다.

- Firebase Cloud Messaging 콘솔에서 새 FCM 키를 복사합니다. 이 키는 다음 단계를 수행하는 데 필요합니다.

- XenMobile Server 콘솔에서 설정 > Firebase 클라우드 메시징으로 이동하여 설정을 구성합니다.

다음에 XenMobile Server로 체크인하고 정책 새로 고침을 수행하면 장치가 FCM으로 전환됩니다. Secure Hub에서 정책을 강제로 새로 고치려면 Secure Hub에서 환경 설정 > 장치 정보로 이동하고 정책 새로 고침을 누릅니다. FCM 구성에 대한 자세한 내용은 Firebase Cloud Messaging을 참조하십시오.

XenMobile 10.11로 업그레이드하기 전에(온-프레미스)

일부 시스템 요구 사항이 변경되었습니다. 자세한 내용은 시스템 요구 사항 및 호환성과 XenMobile 호환성을 참조하십시오.

-

최신 버전의 XenMobile Server 10.11로 업데이트하기 전에 Citrix License Server를 11.15 이상으로 업데이트하십시오.

최신 버전의 XenMobile에는 Citrix License Server 11.15(최소 버전)가 필요합니다.

참고:

미리 보기에 자체 라이센스를 사용하려는 경우 XenMobile 10.11의 Customer Success Services 날짜(이전의 Subscription Advantage 날짜)는 2019년 4월 9일이라는 점을 숙지하십시오. Citrix 라이센스의 Customer Success Services 날짜는 이 날짜보다 이후여야 합니다.

날짜는 라이센스 서버의 라이센스 옆에서 볼 수 있습니다. 최신 버전의 XenMobile을 이전 버전의 라이센스 서버 환경에 연결하면 연결 확인이 실패하고 라이센스 서버를 구성할 수 없게 됩니다.

라이센스의 날짜를 갱신하려면 Citrix 포털에서 최신 라이센스 파일을 다운로드하고 라이센스 서버에 파일을 업로드하십시오. 자세한 내용은 Customer Success Services를 참조하십시오.

-

클러스터된 환경의 경우: iOS 11 이상을 실행하는 장치에 iOS 정책 및 앱을 배포하려면 다음과 같은 요구 사항이 충족되어야 합니다. Citrix Gateway에 SSL 지속성이 구성되어 있으면 모든 XenMobile Server 노드에서 포트 80을 열어야 합니다.

-

업그레이드할 XenMobile Server를 실행하는 가상 컴퓨터의 RAM이 4GB 미만인 경우 4GB 이상으로 RAM을 늘리십시오. 프로덕션 환경에 권장되는 최소 RAM은 8GB입니다.

-

XenMobile 업데이트를 설치하기 전에 VM의 기능을 사용하여 시스템 스냅샷을 생성합니다. 또한 시스템 구성 데이터베이스를 백업합니다. 업그레이드 도중 문제가 발생하는 경우 전체 백업을 사용하여 복구할 수 있습니다.

업그레이드하려면

XenMobile 10.10.x 또는 10.9.x에서 XenMobile 10.11로 직접 업그레이드할 수 있습니다. 업그레이드를 수행하려면 사용 가능한 최신 바이너리를 다운로드합니다. https://www.citrix.com/downloads로 이동하십시오. Citrix Endpoint Management(및 Citrix XenMobile Server) > XenMobile Server(온-프레미스) > 제품 소프트웨어 > XenMobile Server 10으로 이동합니다. 해당하는 하이퍼바이저에 대한 XenMobile Server 소프트웨어 타일에서 파일 다운로드를 클릭합니다.

업그레이드를 업로드하려면 XenMobile 콘솔의 릴리스 관리 페이지를 사용합니다. 자세한 내용은 릴리스 관리 페이지를 사용하여 업그레이드하려면을 참조하십시오.

업그레이드 후

XenMobile 10.11으로 업그레이드한 후(온-프레미스):

연결 구성을 변경하지 않았는데도 발신 연결이 관련된 기능이 작동을 중지하는 경우 XenMobile Server 로그에 다음과 같은 오류가 있는지 확인하십시오. “VPP Server에 연결할 수 없습니다. 호스트 이름 ‘192.0.2.0’이 피어가 제공한 인증서 제목과 일치하지 않습니다.”

이 인증서 유효성 검사 오류는 XenMobile Server에서 호스트 이름 유효성 검사를 비활성화해야 함을 나타냅니다. 기본적으로 호스트 이름 유효성 검사는 Microsoft PKI 서버를 제외한 발신 연결에 대해 활성화됩니다. 호스트 이름 유효성 검사로 인해 배포가 중단되는 경우 서버 속성 disable.hostname.verification을 true로 변경하십시오. 이 속성의 기본값은 false입니다.

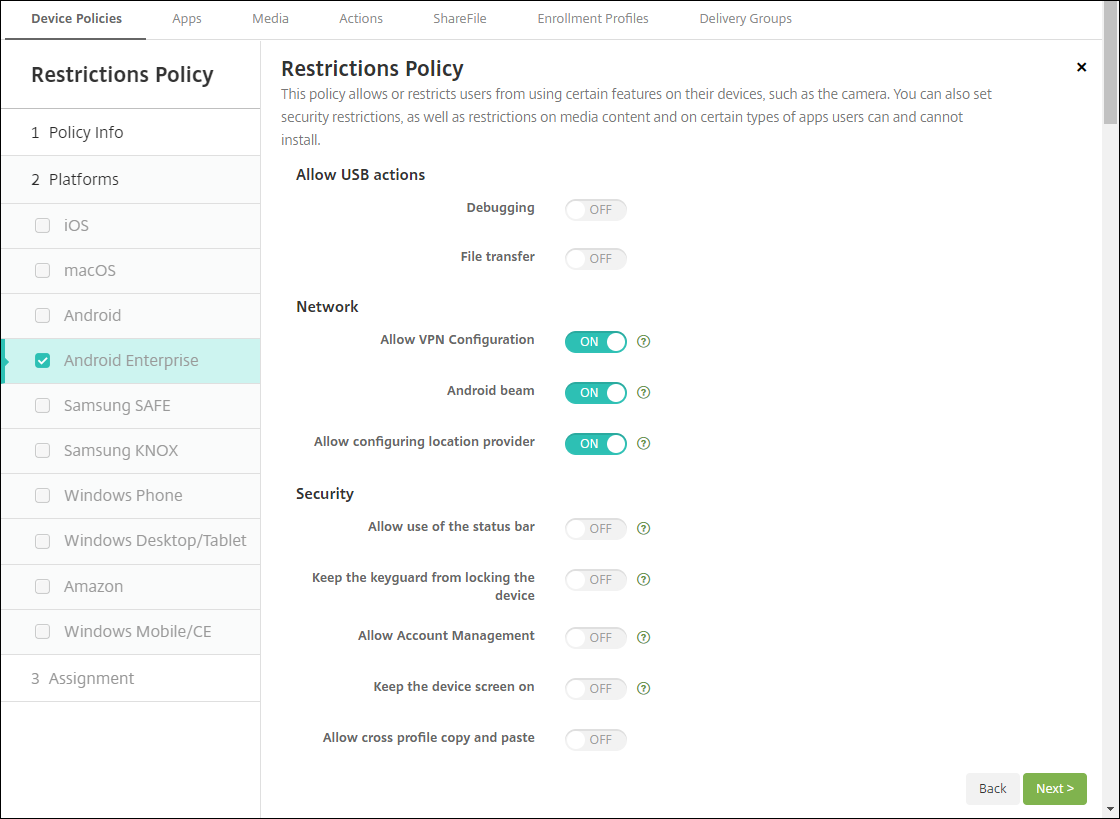

Android Enterprise 장치의 신규 및 업데이트된 장치 정책 설정

Samsung Knox와 Android Enterprise 정책 통합. Samsung Knox 3.0 이상 및 Android 8.0 이상을 실행하는 Android Enterprise 기기의 경우 Knox와 Android Enterprise가 통합 장치 및 프로필 관리 솔루션으로 결합되었습니다. 다음 장치 정책의 Android Enterprise 페이지에서 Knox 설정을 구성합니다.

- OS 업데이트 장치 정책. Samsung Enterprise FOTA 업데이트에 대한 설정이 포함되어 있습니다.

- 암호 장치 정책.

- Samsung MDM 라이선스 키 장치 정책. Knox 라이선스 키를 구성합니다.

- 제한 장치 정책 설정.

Android Enterprise의 앱 인벤토리 장치 정책. 이제 관리 장치에서 Android Enterprise 앱 인벤토리를 수집할 수 있습니다. 앱 인벤토리 장치 정책을 참조하십시오.

관리 Google Play 스토어의 모든 Google Play 앱에 액세스합니다. 관리 Google Play 스토어의 모든 앱에 액세스 서버 속성을 사용하면 관리 Google Play 스토어에서 공개 Google Play 스토어의 모든 앱에 액세스할 수 있습니다. 이 속성을 true로 설정하면 모든 Android Enterprise 사용자에 대한 공용 Google Play Store 앱이 허용됩니다. 이후 관리자는 제한 장치 정책을 사용하여 이러한 앱에 대한 액세스를 제어할 수 있습니다.

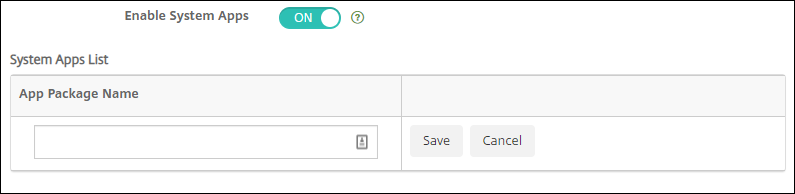

Android Enterprise 장치에서 시스템 앱을 활성화합니다. 사용자가 Android Enterprise 작업 프로필 모드 또는 완전 관리 모드에서 사전 설치된 시스템 앱을 실행할 수 있도록 하려면 제한 장치 정책을 구성하십시오. 이 구성은 카메라, 갤러리 및 기타 기본 장치 앱에 대한 액세스 권한을 사용자에게 부여합니다. 특정 앱에 대한 액세스를 제한하려면 Android Enterprise 앱 권한 장치 정책을 사용하여 앱 권한을 설정합니다.

Android Enterprise 전용 장치 지원. XenMobile은 이제 전용 장치(이전 회사 소유 일회용(COSU) 장치)의 관리를 지원합니다.

전용 Android Enterprise 장치는 단일 사용 사례를 이행하는 데 전용으로 사용되는 완전 관리형 장치입니다. 이러한 장치는 이 사용 사례에 필요한 작업을 수행하는 데 필요한 단일 앱 또는 소수의 앱으로 제한되어야 합니다. 또한 사용자가 장치에서 다른 앱을 사용하도록 설정하거나 다른 작업을 수행하지 못하도록 차단해야 합니다.

Android Enterprise 장치 프로비저닝에 대한 자세한 내용은 전용 Android Enterprise 장치 프로비저닝을 참조하십시오.

정책 이름이 변경되었습니다. Google 용어에 맞게 Android Enterprise 앱 제한 장치 정책이 이제 관리 구성 장치 정책으로 변경되었습니다. 관리되는 구성 장치 정책의 내용을 참조하십시오.

Android Enterprise의 잠금 및 암호 재설정

XenMobile은 이제 Android Enterprise 장치에 대한 잠금 및 암호 재설정 보안 동작을 지원합니다. 이러한 장치는 Android 8.0 이상을 실행하는 작업 프로필 모드에 등록되어야 합니다.

- 전송된 암호로 작업 프로필이 잠깁니다. 장치는 잠기지 않습니다.

- 암호가 전송되지 않았거나 전송된 암호가 암호 요구 사항을 충족하지 않는 경우:

- 작업 프로필에 암호가 이미 설정되어 있지 않으면 장치가 잠깁니다.

- 그리고 작업 프로필에는 암호가 이미 설정되어 있습니다. 작업 프로필은 잠기지만 장치는 잠기지 않습니다.

잠금 및 암호 재설정 보안 동작에 대한 자세한 내용은 보안 동작을 참조하십시오.

iOS 또는 macOS의 새로운 제한 장치 정책 설정

- 관리되지 않는 앱이 관리되는 연락처 읽기: 선택 사항. 관리되지 않는 앱에 있는 관리되는 앱의 문서가 사용되지 않는 경우에만 사용할 수 있습니다. 사용하도록 설정하면 관리되지 않는 앱이 관리되는 계정의 연락처에서 데이터를 읽을 수 있습니다. 기본값은 꺼짐입니다. iOS 12부터 사용할 수 있습니다.

- 관리되는 앱이 관리되지 않는 연락처 쓰기: 선택 사항. 사용하도록 설정하면 관리되는 앱에서 관리되지 않는 계정의 연락처에 연락처를 쓸 수 있습니다. 관리되지 않는 앱에 있는 관리되는 앱의 문서를 사용하는 경우 이 제한은 영향을 미치지 않습니다. 기본값은 꺼짐입니다. iOS 12부터 사용할 수 있습니다.

- 암호 자동 채우기: 선택 사항입니다. 사용하지 않는 경우 사용자는 암호 자동 채우기 또는 강력한 자동 암호 기능을 사용할 수 없습니다. 기본값은 켜짐입니다. iOS 12 및 macOS 10.14부터 사용할 수 있습니다.

- 암호 근접 요청: 선택 사항입니다. 사용하지 않는 경우 사용자의 장치는 주변 장치에서 암호를 요청하지 않습니다. 기본값은 켜짐입니다. iOS 12 및 macOS 10.14부터 사용할 수 있습니다.

- 암호 공유: 선택 사항입니다. 사용하지 않는 경우 사용자는 AirDrop 암호 기능을 사용하여 암호를 공유할 수 없습니다. 기본값은 켜짐입니다. iOS 12 및 macOS 10.14부터 사용할 수 있습니다.

- 자동 날짜 및 시간 적용: 감독되는 장치. 이 옵션을 활성화하면 사용자는 일반 > 날짜 & 시간 > 자동으로 설정 옵션을 비활성화할 수 없습니다. 기본값은 꺼짐입니다. iOS 12부터 사용할 수 있습니다.

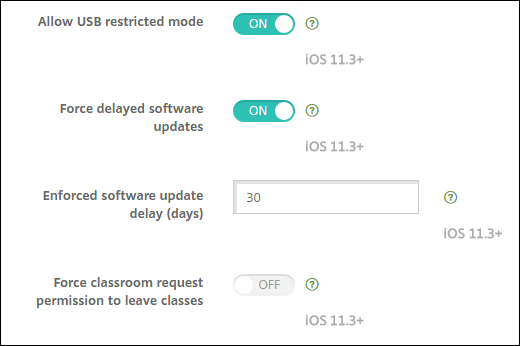

- USB 제한 모드 허용: 감독되는 장치에서만 사용할 수 있습니다. 꺼짐인 경우 장치가 잠겨 있는 동안 항상 USB 액세서리에 연결할 수 있습니다. 기본값은 켜짐입니다. iOS 11.3부터 사용할 수 있습니다.

- 소프트웨어 업데이트 강제 지연: 감독되는 장치에서만 사용할 수 있습니다. 켜짐으로 설정하면 사용자에게 소프트웨어 업데이트 표시가 지연됩니다. 이 제한을 적용하면 소프트웨어 업데이트 릴리스 날짜로부터 지정된 기간(일)까지 소프트웨어 업데이트가 표시되지 않습니다. 기본값은 꺼짐입니다. iOS 11.3 및 macOS 10.13.4부터 사용할 수 있습니다.

- 소프트웨어 업데이트 시행 지연(일): 감독되는 장치에서만 사용할 수 있습니다. 관리자는 이 제한을 사용하여 장치의 소프트웨어 업데이트를 지연할 일 수를 설정할 수 있습니다. 최대값은 90일이고 기본값은 30입니다. iOS 11.3 및 macOS 10.13.4부터 사용할 수 있습니다.

- 교실에서 클래스를 나갈 때 허가 요청 시행: 감독되는 장치에서만 사용할 수 있습니다. 켜짐으로 설정하면 교실 앱을 통해 관리되지 않는 과정에 등록한 학생이 과정을 나가려면 교사의 허가를 요청해야 합니다. 기본값은 꺼짐입니다. iOS 11.3부터 사용할 수 있습니다.

제한 장치 정책을 참조하십시오.

iOS 또는 macOS에 대한 Exchange 장치 정책 업데이트

iOS 12부터 S/MIME Exchange 서명 및 암호화 설정이 추가되었습니다. 이제 Exchange 장치 정책에 S/MIME 서명 및 암호화를 구성하는 설정이 포함되었습니다.

S/MIME 서명의 경우:

- 서명 ID 자격 증명: 사용할 서명 자격 증명을 선택합니다.

- S/MIME 서명 사용자 재정의 가능: 켜짐으로 설정하면 사용자가 장치 설정에서 S/MIME 서명을 켜거나 끌 수 있습니다. 기본값은 꺼짐입니다.

- S/MIME 서명 인증서 UUID 사용자 재정의 가능: 켜짐으로 설정하면 사용자가 장치 설정에서 사용할 서명 자격 증명을 선택할 수 있습니다. 기본값은 꺼짐입니다.

S/MIME 암호화의 경우:

- 암호화 ID 자격 증명: 사용할 암호화 자격 증명을 선택합니다.

- 메시지별 S/MIME 전환 사용: 켜짐으로 설정하면 작성하는 각 메시지에 대해 S/MIME 암호화를 켜거나 끌 수 있는 옵션이 표시됩니다. 기본값은 꺼짐입니다.

- 기본적으로 S/MIME 암호화 사용자 재정의 가능: 켜짐으로 설정하면 사용자가 장치 설정에서 S/MIME를 기본적으로 켤지 여부를 선택할 수 있습니다. 기본값은 꺼짐입니다.

- S/MIME 암호화 인증서 UUID 사용자 재정의 가능: 켜짐으로 설정하면 사용자가 장치 설정에서 S/MIME 암호화 ID 및 암호화를 켜거나 끌 수 있습니다. 기본값은 꺼짐입니다.

iOS 12부터 Exchange OAuth 설정이 추가되었습니다. 이제 Exchange와의 연결을 구성하여 인증에 OAuth를 사용할 수 있습니다.

macOS 10.14부터 Exchange OAuth 설정이 추가되었습니다. 이제 Exchange와의 연결을 구성하여 인증에 OAuth를 사용할 수 있습니다. OAuth를 사용한 인증의 경우 자동 검색을 사용하지 않는 설정에 대한 로그인 URL을 지정할 수 있습니다.

Exchange 장치 정책을 참조하십시오.

iOS용 메일 장치 정책 업데이트

iOS 12부터 S/MIME Exchange 서명 및 암호화 설정이 추가되었습니다. 메일 장치 정책에 S/MIME 서명 및 암호화를 구성하는 설정이 더 많이 포함되었습니다.

S/MIME 서명의 경우:

-

S/MIME 서명 사용: 이 계정이 S/MIME 서명을 지원하는지 여부를 선택합니다. 기본값은 켜짐입니다. 켜짐으로 설정하면 다음 필드가 나타납니다.

- S/MIME 서명 사용자 재정의 가능: 켜짐으로 설정하면 사용자가 장치 설정에서 S/MIME 서명을 켜거나 끌 수 있습니다. 기본값은 꺼짐입니다. 이 옵션은 iOS 12.0 이상에 적용됩니다.

- S/MIME 서명 인증서 UUID 사용자 재정의 가능: 켜짐으로 설정하면 사용자가 장치 설정에서 사용할 서명 자격 증명을 선택할 수 있습니다. 기본값은 꺼짐입니다. 이 옵션은 iOS 12.0 이상에 적용됩니다.

S/MIME 암호화의 경우:

-

S/MIME 암호화 사용: 이 계정이 S/MIME 암호화를 지원하는지 여부를 선택합니다. 기본값은 꺼짐입니다. 켜짐으로 설정하면 다음 필드가 나타납니다.

- 메시지별 S/MIME 전환 사용: 켜짐으로 설정하면 작성하는 각 메시지에 대해 S/MIME 암호화를 켜거나 끌 수 있는 옵션이 표시됩니다. 기본값은 꺼짐입니다.

- 기본적으로 S/MIME 암호화 사용자 재정의 가능: 켜짐으로 설정하면 사용자가 장치 설정에서 S/MIME를 기본적으로 켤지 여부를 선택할 수 있습니다. 기본값은 꺼짐입니다. 이 옵션은 iOS 12.0 이상에 적용됩니다.

- S/MIME 암호화 인증서 UUID 사용자 재정의 가능: 켜짐으로 설정하면 사용자가 장치 설정에서 S/MIME 암호화 ID 및 암호화를 켜거나 끌 수 있습니다. 기본값은 꺼짐입니다. 이 옵션은 iOS 12.0 이상에 적용됩니다.

메일 장치 정책을 참조하십시오.

iOS용 앱 알림 장치 정책 업데이트

다음 앱 알림 설정은 iOS 12부터 사용할 수 있습니다.

- CarPlay로 표시: 켜짐인 경우 Apple CarPlay에 알림이 표시됩니다. 기본값은 켜짐입니다.

- 중요 알림 사용: 켜짐인 경우 앱이 방해 금지 및 벨소리 설정을 무시하는 중요 알림으로 알림을 표시할 수 있습니다. 기본값은 꺼짐입니다.

앱 알림 장치 정책을 참조하십시오.

Apple Education에 사용되는 공유 iPad 지원

XenMobile과 Apple Education 통합 기능에서 이제 공유 iPad가 지원됩니다. 한 교실에 있는 여러 학생이 한 명 또는 여러 명의 강사가 가르치는 다양한 과목에서 iPad를 공유할 수 있습니다.

관리자 또는 강사는 공유 iPad를 등록한 다음 장치 정책, 앱 및 미디어를 장치에 배포합니다. 그런 다음 수강생은 관리되는 Apple ID 자격 증명을 제공하여 공유 iPad에 로그인합니다. 이전에 교육 구성 정책을 학생에게 배포한 경우 학생은 장치를 공유할 때 “기타 사용자”로 로그인하지 않습니다.

공유 iPad에 대한 사전 요구 사항:

- 모든 iPad Pro, iPad 5세대, iPad Air 2 이상 및 iPad 미니 4 이상

- 최소 32GB의 스토리지

- 감독됨

자세한 내용은 공유 iPad 구성을 참조하십시오.

RBAC(역할 기반 액세스 제어) 권한 변경

로컬 사용자 추가/삭제 RBAC 권한이 로컬 사용자 추가와 로컬 사용자 삭제의 두 가지 권한으로 분할되었습니다.

자세한 내용은 RBAC를 사용하여 역할 구성을 참조하십시오.

이 문서

- Apple Volume Purchase Program을 ABM(Apple Business Manager) 및 ASM(Apple School Manager)으로 마이그레이션

- iOS 13에 대한 추가 지원

- iOS 13 및 macOS 15의 신뢰할 수 있는 인증서에 대한 요구 사항

- GCM에서 FCM으로 업그레이드

- XenMobile 10.11로 업그레이드하기 전에(온-프레미스)

- 업그레이드하려면

- 업그레이드 후

- Android Enterprise 장치의 신규 및 업데이트된 장치 정책 설정

- Android Enterprise의 잠금 및 암호 재설정

- iOS 또는 macOS의 새로운 제한 장치 정책 설정

- iOS 또는 macOS에 대한 Exchange 장치 정책 업데이트

- iOS용 메일 장치 정책 업데이트

- iOS용 앱 알림 장치 정책 업데이트

- Apple Education에 사용되는 공유 iPad 지원

- RBAC(역할 기반 액세스 제어) 권한 변경