Novedades en XenMobile Server 10.11

XenMobile Server 10.11 (Descarga en PDF)

Migración del Programa de compras por volumen de Apple a Apple Business Manager (ABM) y Apple School Manager (ASM)

Las empresas e instituciones que utilizan el Programa de compras por volumen de Apple deben migrar a aplicaciones y libros en Apple Business Manager o Apple School Manager antes del 1 de diciembre de 2019.

Antes de migrar cuentas VPP en XenMobile, consulte este artículo de soporte de Apple.

Si su organización o centro educativo solo utiliza el Programa de compras por volumen (VPP), puede inscribirse en ABM/ASM e invitar a los compradores de VPP actuales a su nueva cuenta de ABM/ASM. Para ASM, vaya a https://school.apple.com. Para ABM, vaya a https://business.apple.com.

Para actualizar su cuenta de compras por volumen (anteriormente llamada VPP) en XenMobile:

-

En la consola de XenMobile, haga clic en el icono con forma de engranaje situado en la esquina superior derecha. Aparecerá la página Parámetros.

-

Haga clic en Compras por volumen. Aparecerá la página de configuración de Compras por volumen.

-

Asegúrese de que su cuenta de ABM o ASM tenga la misma configuración de aplicación que su cuenta VPP anterior.

-

En el portal de ABM o ASM, descargue un token actualizado.

-

En la consola de XenMobile, haga lo siguiente:

-

Modifique la cuenta de compras por volumen existente con la información actualizada del token para esa ubicación.

-

Modifique sus credenciales de ABM o ASM. No cambie el sufijo.

-

Haga clic en Guardar dos veces.

-

Compatibilidad adicional con iOS 13

Importante:

Con respecto a las actualizaciones de dispositivos a una versión posterior a iOS 12, tenga en cuenta que el tipo de conexión VPN de Citrix en la directiva VPN para iOS no admite versiones posteriores a iOS 12. Por eso, debe eliminar la directiva VPN existente y crear una directiva VPN con el tipo de conexión Citrix SSO.

La conexión Citrix VPN seguirá funcionando en dispositivos implementados anteriormente después de que elimine la directiva VPN. La nueva configuración de la directiva VPN surte efecto en XenMobile Server 10.11, durante la inscripción de usuario.

XenMobile Server admite dispositivos actualizados a iOS 13. La actualización afecta a los usuarios de la siguiente manera:

-

Durante la inscripción, aparecen nuevas pantallas de opciones del Asistente de configuración de iOS. Apple ha agregado a iOS 13 nuevas pantallas de opciones del Asistente de configuración de iOS. Las nuevas opciones no están incluidas en la página Parámetros > Apple Device Enrollment Program (DEP) en esta versión. Por eso, no se puede configurar XenMobile Server para omitir esas pantallas. Esas páginas aparecen a los usuarios en los dispositivos iOS 13.

-

Algunas configuraciones de la directiva Restricciones que estaban disponibles en dispositivos supervisados o no supervisados para versiones anteriores de iOS solo están disponibles en dispositivos supervisados para versiones posteriores a iOS 13. El texto actual de ayuda en la consola de XenMobile Server aún no indica que estos parámetros son solo para dispositivos supervisados posteriores a iOS 13.

- Permitir controles del hardware:

- FaceTime

- Instalar aplicaciones

- Permitir aplicaciones

- iTunes Store

- Safari

- Safari > Autorrelleno

- Red: Permitir acciones de iCloud

- Datos y documentos de iCloud

- Parámetros solo para dispositivos supervisados: Permitir

- Game Center > Invitar amigos

- Game Center > Juegos multijugador

- Contenido multimedia: Permitir

- Música, podcasts y contenido de iTunes U explícito

- Permitir controles del hardware:

Estas restricciones se aplican de la siguiente manera:

- Si un dispositivo con iOS 12 (o una versión anterior) ya está inscrito en XenMobile Server y, a continuación, se actualiza a iOS 13, las restricciones anteriores se aplican a los dispositivos no supervisados y supervisados.

- Si un dispositivo no supervisado con una versión posterior a iOS 13 se inscribe en XenMobile Server, las restricciones anteriores solo se aplican a los dispositivos supervisados.

- Si un dispositivo supervisado con una versión posterior a iOS 13 se inscribe en XenMobile Server, las restricciones anteriores solo se aplican a los dispositivos supervisados.

Requisitos para certificados de confianza en iOS 13 y macOS 15

Apple tiene nuevos requisitos para certificados de servidor TLS. Verifique que todos los certificados cumplen los nuevos requisitos de Apple. Consulte la publicación de Apple, en https://support.apple.com/en-us/HT210176. Para obtener ayuda sobre la administración de certificados, consulte Cargar certificados en XenMobile.

Actualizar la versión de GCM a la versión de FCM

El 10 de abril de 2018 Google retiró Google Cloud Messaging (GCM). El 29 de mayo de 2019 Google eliminó las API de servidores y clientes de GCM.

Requisitos importantes:

- Actualice a la versión más reciente de XenMobile Server.

- Actualice a la versión más reciente de Secure Hub.

Google recomienda actualizar la versión de GCM a Firebase Cloud Messaging (FCM) de inmediato para empezar a disfrutar de las nuevas funciones que ofrece FCM. Para obtener información de Google, consulte https://developers.google.com/cloud-messaging/faq y https://firebase.googleblog.com/2018/04/time-to-upgrade-from-gcm-to-fcm.html.

Para que las notificaciones push sigan estando disponibles en sus dispositivos Android: Si utiliza GCM con XenMobile Server, pásese a FCM. Luego, actualice XenMobile Server con la nueva clave de FCM disponible en Firebase Cloud Messaging Console.

Los pasos siguientes reflejan el flujo de trabajo de las inscripciones cuando se utilizan certificados de confianza.

Pasos de la actualización:

- Siga las instrucciones de Google para actualizar la versión de GCM a la versión de FCM.

- En Firebase Cloud Messaging Console, copie la nueva clave de FCM. Lo necesitará para el siguiente paso.

- En la consola de XenMobile Server, vaya a Parámetros > Firebase Cloud Messaging y configure los parámetros.

Los dispositivos se pasarán a FCM la próxima vez que se conecten con XenMobile Server y actualicen sus directivas. Para obligar a Secure Hub a actualizar las directivas: En Secure Hub, vaya a Preferencias > Información del dispositivo y toque Actualizar directiva. Para obtener más información sobre la configuración de FCM, consulte Firebase Cloud Messaging.

Antes de actualizar la versión de XenMobile a la 10.11 (instalación local)

Han cambiado algunos requisitos del sistema. Para obtener información, consulte Requisitos del sistema y compatibilidad y Compatibilidad de XenMobile.

-

Actualice Citrix License Server a la versión 11.15 o a una posterior antes de actualizarlo a la versión más reciente de XenMobile Server 10.11.

La versión más reciente de XenMobile requiere Citrix License Server 11.15 (versión mínima).

Nota: No

Si quiere utilizar su propia licencia para Preview, tenga en cuenta que la fecha de Customer Success Services (anteriormente, la fecha de Subscription Advantage) en XenMobile 10.11 es el 9 de abril de 2019. La fecha de Customer Success Services de su licencia de Citrix debe ser posterior a esta fecha.

Puede ver la fecha junto a la licencia en el servidor de licencias. Si conecta la versión más reciente de XenMobile a un entorno de servidor de licencias anterior, la comprobación de conectividad falla y no se puede configurar el servidor de licencias.

Para renovar la fecha que consta en la licencia, descargue el archivo de licencias más reciente del Portal de Citrix y cárguelo en el servidor de licencias. Para obtener más información, consulte Customer Success Services.

-

Para un entorno en clúster, las implementaciones de aplicaciones y directivas iOS a dispositivos iOS 11 y posterior presentan estos requisitos. Si Citrix Gateway está configurado para la persistencia de SSL, debe abrir el puerto 80 en todos los nodos de XenMobile Server.

-

Si la máquina virtual que ejecuta XenMobile Server que quiere actualizar tiene menos de 4 GB de RAM, debe aumentarla a por lo menos 4 GB. Tenga en cuenta que la memoria RAM mínima recomendada es de 8 GB para entornos de producción.

-

Recomendación: Antes de instalar una actualización de XenMobile, utilice las funcionalidades de la máquina virtual (VM) para tomar una instantánea del sistema. Asimismo, realice una copia de seguridad de la base de datos de configuración del sistema. Si tiene problemas durante la actualización, las copias de seguridad completas le permitirán recuperar los datos.

Para actualizar la versión

Puede actualizar directamente la versión 10.10.x o 10.9.x de XenMobile a 10.11. Para realizar la actualización de versión, descargue el último binario disponible: vaya a https://www.citrix.com/downloads. Vaya a Citrix Endpoint Management (y Citrix XenMobile Server) > XenMobile Server (local) > Software de producto > XenMobile Server 10. En el mosaico del software XenMobile Server para su hipervisor, haga clic en Download File (Descargar archivo).

Para cargar la actualización de la versión, utilice la página Administración de versiones de la consola de XenMobile. Para obtener más información, consulte Para actualizar desde la página “Administración de versiones”.

Después de actualizar la versión

Después de actualizar la versión de XenMobile a la 10.11 (instalación local):

Si la funcionalidad relacionada con las conexiones de salida deja de funcionar y no ha cambiado la configuración de las conexiones, busque errores similares a los siguientes en el registro de XenMobile Server: “No se puede conectar con el servidor del programa VPP: El nombre de host ‘192.0.2.0’ no coincide con el sujeto de certificado suministrado por el servidor homólogo”.

Si recibe el error de validación de certificado, inhabilite la verificación de nombres de host en el XenMobile Server. De forma predeterminada, la verificación de nombres de host está habilitada en las conexiones salientes, excepto para el servidor PKI de Microsoft. Si la verificación de nombres de host deja inoperativa la implementación, cambie la propiedad de servidor disable.hostname.verification a true. El valor predeterminado de esta propiedad es false.

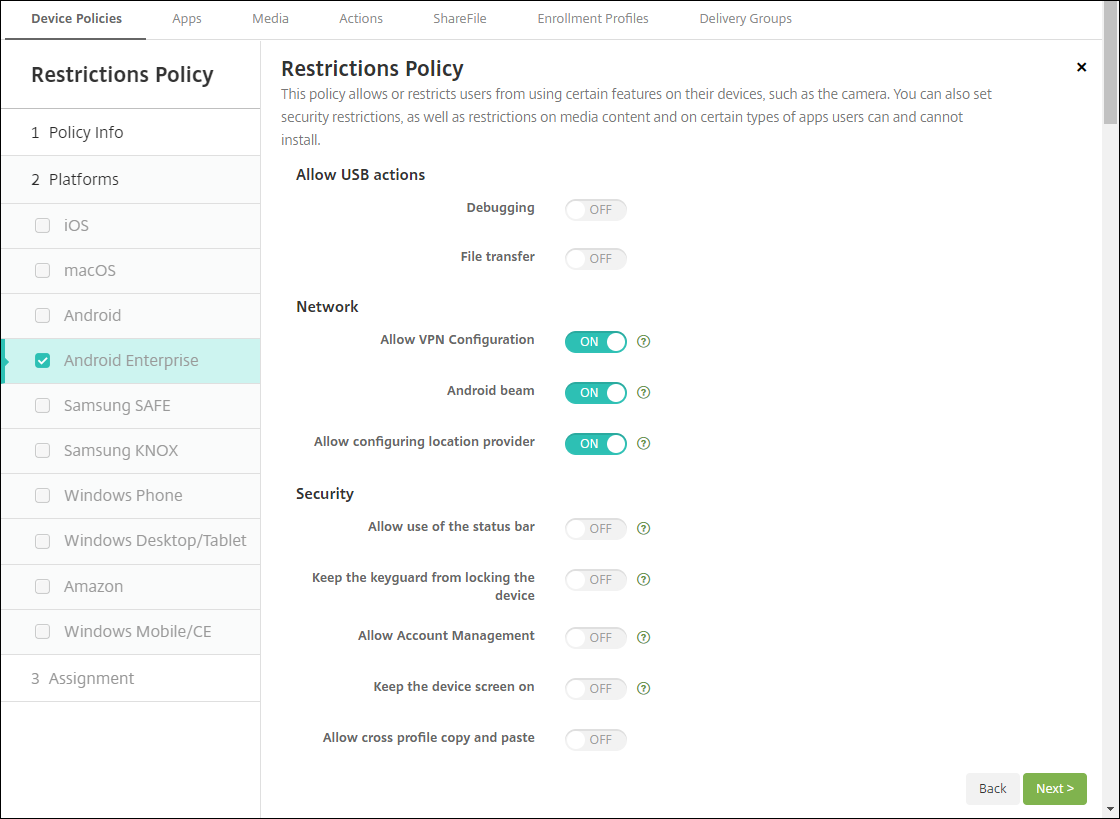

Configuraciones de directiva nuevas y actualizadas para dispositivos Android Enterprise

Unificación de directivas de Samsung Knox y Android Enterprise. Para dispositivos Android Enterprise con Samsung Knox 3.0 o posterior y Android 8.0 o posterior, Knox y Android Enterprise se han combinado en una solución unificada de administración de perfiles y dispositivos. Configure los ajustes de Knox en la página Android Enterprise de las siguientes directivas de dispositivo:

- Directiva de actualización del sistema operativo. Incluye parámetros para actualizaciones de Samsung Enterprise FOTA.

- Directiva de código de acceso.

- Directiva de clave de licencia MDM de Samsung. Configura la clave de licencia de Knox.

- Configuraciones de la directiva Restricciones.

Directiva de inventario de aplicaciones para Android Enterprise. Ahora puede recopilar un inventario de las aplicaciones de Android Enterprise en dispositivos administrados. Consulte Directiva de inventario de aplicaciones.

Acceder a todas las aplicaciones de Google Play en Google Play Store administrado. La propiedad de servidor Acceder a todas las aplicaciones de Google Play en Google Play Store administrado hace que todas las aplicaciones del Google Play Store público estén disponibles en el Google Play Store administrado. Al establecer esta propiedad en true, se permiten las aplicaciones de la tienda pública de Google Play para todos los usuarios de Android Enterprise. A continuación, los administradores pueden usar la directiva de restricciones para controlar el acceso a estas aplicaciones.

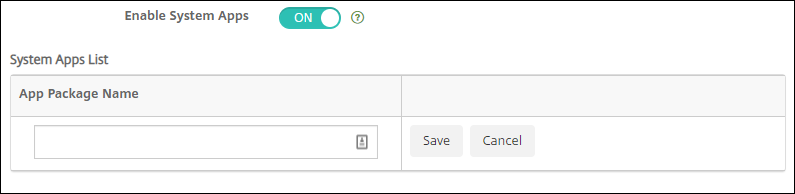

Habilitar aplicaciones del sistema en dispositivos Android Enterprise. Para permitir que los usuarios ejecuten aplicaciones del sistema preinstaladas en el modo de perfil de trabajo o en el modo totalmente administrado de Android Enterprise, configure la <directiva de restricciones. Esa configuración otorga a los usuarios acceso a las aplicaciones predeterminadas de los dispositivos, como la cámara, la galería y otras. Para restringir el acceso a una aplicación concreta, establezca los permisos de aplicación mediante la directiva de permisos de aplicación de Android Enterprise.

Compatibilidad con dispositivos dedicados de Android Enterprise. XenMobile ahora admite la administración de dispositivos dedicados, anteriormente llamados dispositivos de uso único y propiedad de la empresa (COSU).

Los dispositivos Android Enterprise dedicados son dispositivos totalmente administrados que se destinan a cumplir un solo caso de uso. Así, restringe estos dispositivos a una aplicación o a un pequeño conjunto de aplicaciones que permitan realizar las tareas necesarias para este caso de uso. También impide que los usuarios habiliten otras aplicaciones o realicen otras acciones en el dispositivo.

Para obtener información sobre el aprovisionamiento de dispositivos Android Enterprise, consulte Aprovisionar dispositivos Android Enterprise dedicados.

Cambio de nombre de directiva. Para ofrecer una mayor concordancia con la terminología de Google, la directiva Restricciones a aplicaciones para Android Enterprise ahora se denomina directiva Configuraciones administradas. Consulte Directiva de configuraciones administradas.

Bloquear y restablecer contraseña para Android Enterprise

Ahora XenMobile admite la acción de seguridad Bloquear y restablecer contraseña para dispositivos Android Enterprise. Esos dispositivos deben estar inscritos en el modo perfil de trabajo con Android 8.0 o posterior.

- El código de acceso enviado bloquea el perfil de trabajo. El dispositivo no se bloquea.

- Si no se envía ningún código de acceso o el código enviado no cumple los requisitos de código de acceso:

- Si aún no hay ningún código de acceso establecido en el perfil de trabajo, el dispositivo se bloquea.

- Y ya hay un código de acceso establecido en el perfil de trabajo. El perfil de trabajo está bloqueado, pero el dispositivo no.

Para obtener más información sobre las acciones de seguridad de bloqueo y restablecimiento de contraseña, consulte Acciones de seguridad.

Nuevas configuraciones de la directiva Restricciones para iOS o macOS

- Las aplicaciones no administradas pueden leer contactos administrados: Opcional. Solo disponible si Documentos de aplicaciones administradas en aplicaciones no administradas está desactivado. Si esta directiva está habilitada, las aplicaciones no administradas pueden leer datos de los contactos de las cuentas administradas. Actualice la Versión de la aplicación. Disponible a partir de iOS 12.

- Las aplicaciones administradas pueden registrar contactos no administrados: Opcional. Si está habilitado, se permite que las aplicaciones administradas agreguen contactos a los contactos de cuentas no administradas. Si Documentos de aplicaciones administradas en aplicaciones no administradas está habilitado, esta restricción no tiene efecto. Actualice la Versión de la aplicación. Disponible a partir de iOS 12.

- Autorrelleno de contraseñas: Opcional. Si está inhabilitado, los usuarios no pueden usar las funciones de autorrelleno de contraseñas o sugerencias de contraseñas seguras. El valor predeterminado es activado. Disponible en iOS 12 y macOS 10.14.

- Solicitud de contraseña a los contactos cercanos: Opcional. Si está inhabilitado, los dispositivos de los usuarios no solicitan contraseñas de los dispositivos cercanos. El valor predeterminado es activado. Disponible en iOS 12 y macOS 10.14.

- Compartir contraseña: Opcional. Si está inhabilitado, los usuarios no pueden compartir sus contraseñas mediante la función de contraseñas de AirDrop. El valor predeterminado es activado. Disponible en iOS 12 y macOS 10.14.

- Forzar fecha y hora automáticas: Supervisado. Si está habilitado, los usuarios no pueden inhabilitar la opción General > Fecha y hora > Establecer automáticamente. Actualice la Versión de la aplicación. Disponible a partir de iOS 12.

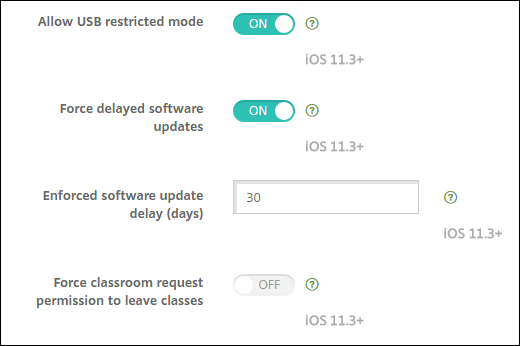

- Permitir modo restringido de USB: Solo disponible para dispositivos supervisados. Si está desactivado, el dispositivo siempre se puede conectar a accesorios USB mientras está bloqueado. El valor predeterminado es activado. Disponible a partir de iOS 11.3.

- Forzar demora de actualizaciones de software: Solo disponible para dispositivos supervisados. Si se activa, el usuario ve las actualizaciones de software más tarde. Con esta restricción activada, el usuario no verá una actualización de software hasta que transcurra la cantidad especificada de días después de la fecha de publicación de la actualización. Actualice la Versión de la aplicación. Disponible a partir de iOS 11.3 y macOS 10.13.4.

- Demora forzosa para actualizaciones de software (días): Solo disponible para dispositivos supervisados. Esta restricción permite al administrador establecer la demora de una actualización de software en el dispositivo. El valor máximo es de 90 días y el valor predeterminado es 30. Disponible a partir de iOS 11.3 y macOS 10.13.4.

- Forzar permiso del aula para abandonar clases: Solo está disponible para dispositivos supervisados. Si está activado, un alumno matriculado en un curso no gestionado con Aula debe solicitar el permiso del profesor cuando intenta abandonar el curso. Actualice la Versión de la aplicación. Disponible a partir de iOS 11.3.

Consulte Directiva de restricciones.

Actualizaciones en la directiva de Exchange para iOS o macOS

Más parámetros de cifrado y firma S/MIME en Exchange a partir de iOS 12. La directiva de Exchange ahora incluye parámetros para configurar el cifrado y la firma S/MIME.

Para la firma S/MIME:

- Credencial de identidad para firma. Seleccione la credencial de firma que se va a usar.

- Firma S/MIME reemplazable por el usuario: Si se activa, los usuarios pueden activar y desactivar la firma S/MIME en la configuración de sus dispositivos. El valor predeterminado es Ninguno.

- UUID de certificado de firma S/MIME reemplazable por el usuario: Si se activa, los usuarios pueden seleccionar, en la configuración de sus dispositivos, la credencial de firma que se va a usar. El valor predeterminado es Ninguno.

Para el cifrado S/MIME:

- Credencial de identidad para cifrado. Seleccione la credencial de cifrado que se va a usar.

- Habilitar cambio de opción S/MIME para cada mensaje: Cuando se activa, los usuarios ven una opción para activar o desactivar el cifrado S/MIME para cada mensaje que escriban. El valor predeterminado es Ninguno.

- Cifrado S/MIME predeterminado reemplazable por el usuario: Si se activa, los usuarios pueden, en la configuración de sus dispositivos, seleccionar si S/MIME está activado de forma predeterminada. El valor predeterminado es Ninguno.

- UUID de certificado de cifrado S/MIME reemplazable por el usuario: Si se activa, los usuarios pueden activar y desactivar el cifrado S/MIME y la identidad del cifrado S/MIME en la configuración de sus dispositivos. El valor predeterminado es Ninguno.

Parámetros de OAuth en Exchange a partir de iOS 12. Ahora puede configurar la conexión con Exchange para usar OAuth para la autenticación.

Parámetros de OAuth en Exchange a partir de macOS 10.14. Ahora puede configurar la conexión con Exchange para usar OAuth para la autenticación. Para la autenticación mediante OAuth, puede especificar la URL de inicio de sesión para una instalación que no utilice la detección automática.

Consulte Directiva de Exchange.

Actualizaciones en la directiva Correo para iOS

Más parámetros de cifrado y firma S/MIME en Exchange a partir de iOS 12. La directiva de Mail ahora incluye parámetros para configurar el cifrado y la firma S/MIME.

Para la firma S/MIME:

-

Habilitar firma S/MIME: Seleccione si esta cuenta admite la firma S/MIME. El valor predeterminado es activado. Si se activa, aparecen los siguientes campos.

- Firma S/MIME reemplazable por el usuario: Si se activa, los usuarios pueden activar y desactivar la firma S/MIME en la configuración de sus dispositivos. El valor predeterminado es Ninguno. Esta opción se aplica a iOS 12.0 y versiones posteriores.

- UUID de certificado de firma S/MIME reemplazable por el usuario: Si se activa, los usuarios pueden seleccionar, en la configuración de sus dispositivos, la credencial de firma que se va a usar. El valor predeterminado es Ninguno. Esta opción se aplica a iOS 12.0 y versiones posteriores.

Para el cifrado S/MIME:

-

Habilitar cifrado S/MIME: Seleccione si esta cuenta admite el cifrado S/MIME. El valor predeterminado es Ninguno. Si se activa, aparecen los siguientes campos.

- Habilitar cambio de opción S/MIME para cada mensaje: Cuando se activa, los usuarios ven una opción para activar o desactivar el cifrado S/MIME para cada mensaje que escriban. El valor predeterminado es Ninguno.

- Cifrado S/MIME predeterminado reemplazable por el usuario: Si se activa, los usuarios pueden, en la configuración de sus dispositivos, seleccionar si S/MIME está activado de forma predeterminada. El valor predeterminado es Ninguno. Esta opción se aplica a iOS 12.0 y versiones posteriores.

- UUID de certificado de cifrado S/MIME reemplazable por el usuario: Si se activa, los usuarios pueden activar y desactivar el cifrado S/MIME y la identidad del cifrado S/MIME en la configuración de sus dispositivos. El valor predeterminado es Ninguno. Esta opción se aplica a iOS 12.0 y versiones posteriores.

Consulte Directiva de correo.

Actualizaciones en la directiva Notificaciones de aplicaciones para iOS

A partir de iOS 12, están disponibles las siguientes configuraciones en la directiva Notificaciones de aplicaciones.

- Mostrar en CarPlay: Si está activado, se muestran notificaciones en Apple CarPlay. El valor predeterminado es activado.

- Habilitar alerta crítica: Si está activado, permite que una aplicación marque una notificación como crítica, con lo que esa aplicación ignora los parámetros de No molestar y de tono. Actualice la Versión de la aplicación.

Consulte Directiva de notificaciones de aplicaciones.

Compatibilidad con iPads compartidos utilizados con Apple Education

La integración de XenMobile con las funciones de Apple Education ahora admite iPads compartidos. Varios alumnos de un aula pueden compartir un iPad para las diferentes materias o asignaturas impartidas por uno o varios profesores.

O usted o los profesores inscriben los iPads compartidos y luego implementan directivas de dispositivo, aplicaciones y archivos multimedia en ellos. A continuación, los alumnos proporcionan sus credenciales administradas de ID de Apple para iniciar sesión en un iPad compartido. Si implementó anteriormente una directiva de configuración de la educación en los dispositivos de los alumnos, no es necesario que inicien sesión como “Otro usuario” para compartir esos dispositivos.

Requisitos previos para iPads compartidos:

- Cualquier iPad Pro, iPad de 5.ª generación, iPad Air 2 o posterior y iPad mini 4 o posterior

- Al menos 32 GB de almacenamiento

- Supervisado

Para obtener más información, consulte Configurar iPads compartidos.

Cambio en los permisos del control de acceso por roles (RBAC)

Ahora el permiso RBAC Agregar/Eliminar usuarios locales se divide en dos permisos: Agregar usuarios locales y Eliminar usuarios locales.

Para obtener información, consulte Configurar roles con RBAC.

En este artículo

- Migración del Programa de compras por volumen de Apple a Apple Business Manager (ABM) y Apple School Manager (ASM)

- Compatibilidad adicional con iOS 13

- Requisitos para certificados de confianza en iOS 13 y macOS 15

- Actualizar la versión de GCM a la versión de FCM

- Antes de actualizar la versión de XenMobile a la 10.11 (instalación local)

- Para actualizar la versión

- Después de actualizar la versión

- Configuraciones de directiva nuevas y actualizadas para dispositivos Android Enterprise

- Bloquear y restablecer contraseña para Android Enterprise

- Nuevas configuraciones de la directiva Restricciones para iOS o macOS

- Actualizaciones en la directiva de Exchange para iOS o macOS

- Actualizaciones en la directiva Correo para iOS

- Actualizaciones en la directiva Notificaciones de aplicaciones para iOS

- Compatibilidad con iPads compartidos utilizados con Apple Education

- Cambio en los permisos del control de acceso por roles (RBAC)