Conexión con AWS

Crear y administrar conexiones y recursos describe los asistentes que crean una conexión. La siguiente información incluye detalles específicos de los entornos de nube de AWS.

Nota: No

Antes de crear una conexión con AWS, debe terminar de configurar su instancia de AWS como ubicación de recursos. Consulte Entornos de virtualización de AWS.

Crear una conexión

Cuando se crea una conexión desde Studio:

- Debe proporcionar la clave de API y los valores de clave secreta. Puede exportar el archivo de claves que contiene esos valores de AWS y, a continuación, importarlos. También debe proporcionar la región, la zona de disponibilidad, el nombre de la nube VPC, las direcciones de subred, el nombre de dominio, los nombres de los grupos de seguridad y las credenciales.

- El archivo de credenciales para la cuenta raíz de AWS, (que se puede obtener de la consola de AWS), no está en el mismo formato que los archivos de credenciales descargados para los usuarios estándar de AWS. Por lo tanto, Citrix DaaS no puede usar el archivo para rellenar los campos de la clave de API y la clave secreta. Debe utilizar archivos de credenciales de Identity Access Management (IAM) de AWS.

Nota: No

Después de crear una conexión, los intentos de actualizar la clave de API y la clave secreta podrían fallar. Para resolver el problema, verifique las restricciones de su servidor proxy o firewall y asegúrese de que se pueda contactar con la siguiente dirección:

https://*.amazonaws.com.

Limitación

Si cambia el nombre de una nube privada virtual (VPC) de AWS en la consola de AWS, se desconfigura la unidad de alojamiento existente en Citrix Cloud. Si la unidad de alojamiento se rompe, no se pueden crear catálogos nuevos ni agregar máquinas a catálogos existentes. Para resolver este problema, cambie el nombre de la VPC de AWS al nombre original.

Valores predeterminados de conexión de host

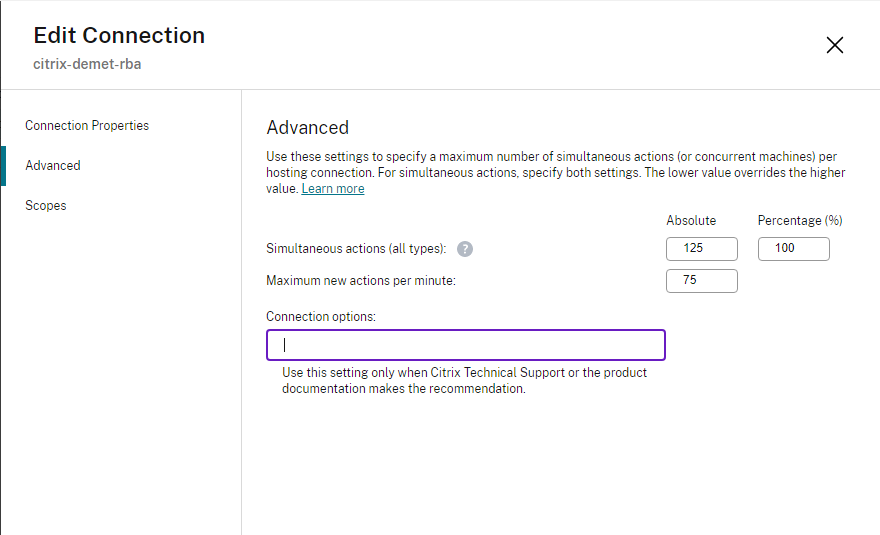

Al crear conexiones de host en Studio para el entorno de nube de AWS, se muestran los siguientes valores predeterminados:

| Opción | Absoluta | Porcentaje |

|---|---|---|

| Acciones simultáneas (de cualquier tipo) | 125 | 100 |

| Máximo de acciones nuevas por minuto | 150 | n/d |

| Máximo de operaciones de aprovisionamiento simultáneas | 100 | n/d |

MCS admite un máximo de 100 operaciones simultáneas de aprovisionamiento de forma predeterminada.

Para configurar estos valores, vaya a la sección Avanzado de Citrix Studio, en la pantalla Modificar conexión:

También puede usar el SDK de PowerShell remoto y, así, definir el máximo de operaciones simultáneas para establecer una configuración óptima según su entorno.

Use la propiedad personalizada de PowerShell, MaximumConcurrentProvisioningOperations, para especificar la cantidad máxima de operaciones de aprovisionamiento simultáneas de AWS.

Antes de la configuración:

- Asegúrese de haber instalado el SDK de PowerShell para Cloud.

- Tenga en cuenta que el valor predeterminado de

MaximumConcurrentProvisioningOperationses 100.

Siga estos pasos para personalizar el valor de MaximumConcurrentProvisioningOperations:

- Abra una ventana de PowerShell.

- Ejecute

asnp citrix*para cargar los módulos de PowerShell específicos de Citrix. - Escriba

cd xdhyp:\Connections\. - Escriba

dirpara ver una lista de las conexiones. -

Cambie o inicialice la cadena CustomProperties:

-

Si la cadena CustomProperties tiene un valor, copie las CustomProperties en el Bloc de notas. A continuación, cambie el valor de la propiedad

MaximumConcurrentProvisioningOperationspor el que prefiera. Puede introducir un valor comprendido entre 1 y 1000. Por ejemplo,<Property xsi:type="IntProperty" Name="MaximumConcurrentProvisioningOperations" Value="xyz"/>. -

Si la cadena CustomProperties está vacía o es nula, deberá inicializarla introduciendo la sintaxis correcta, tanto para el esquema como para la propiedad

MaximumConcurrentProvisioningOperations.

-

-

En la ventana de PowerShell, pegue las CustomProperties modificadas del Bloc de notas y asigne una variable a las CustomProperties modificadas. Si inicializó las Custom Properties, agregue estas líneas después de la sintaxis:

$customProperties = '<CustomProperties xmlns="http://schemas.citrix.com/2014/xd/machinecreation" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"><Property xsi:type="IntProperty" Name="MaximumConcurrentProvisioningOperations" Value="100"/></CustomProperties>'.Esta cadena establece la propiedad

MaximumConcurrentProvisioningOperationsen 100. En la cadena CustomProperties, debe establecer la propiedadMaximumConcurrentProvisioningOperationsen un valor que se adapte a sus necesidades. - Introduzca

Get-XDAuthentication, lo que le solicitará sus credenciales. - Ejecute

$cred = Get-Credential, lo que es posible que le solicite únicamente una contraseña (o un nombre y una contraseña). También es posible que se le pida el ID de la aplicación y el secreto asociado. Para las conexiones que utilizan la autenticación basada en roles, role_based_auth es el nombre y la contraseña a la vez. De lo contrario, introduzca el secreto y el ID de la API de AWS. - Ejecute

set-item -PSPath 'XDHyp:\Connections<connection-name>' -CustomProperties $customProperties -username $cred.username -Securepassword $cred.password. Debe definir <connection-name> como el nombre de la conexión. - Introduzca

dirpara verificar la cadena CustomProperties actualizada.

Configurar grupos de seguridad por interfaz de red

Al modificar una conexión de host, ahora puede configurar la cantidad máxima de grupos de seguridad permitidos por interfaz de red elástica (ENI) mediante un comando de PowerShell. Para obtener información sobre los valores de cuota de los grupos de seguridad de AWS, consulte Grupos de seguridad.

Para configurar grupos de seguridad por interfaz de red:

- Abra una ventana de PowerShell.

- Ejecute

asnp citrix*para cargar los módulos de PowerShell específicos de Citrix. - Ejecute

cd xdhy p:\Connections\. - Ejecute

dirpara ver una lista de las conexiones. -

Ejecute el siguiente comando de PowerShell para configurar los grupos de seguridad por interfaz de red:

Set-HypHypervisorConnectionMetadata -HypervisorConnectionName aws -Name "Citrix_MachineManagement_Options" -Value " AwsMaxENISecurityGroupLimit=<number>" <!--NeedCopy-->Nota: No

Si no establece un valor para

AwsMaxENISecurityGroupLimit, tomará 5 como valor predeterminado.

URL de “punto de enlace” de servicio

URL de “punto de enlace” de servicio de zona estándar

Cuando utiliza MCS, se agrega una nueva conexión de AWS con una clave de API y un secreto de API. Con esta información, junto con la cuenta autenticada, MCS consulta a AWS las zonas admitidas mediante la llamada a la API de EC2 con la acción de AWS DescribeRegions. La consulta se realiza utilizando una URL de punto final de servicio EC2 genérica https://ec2.amazonaws.com/. Use MCS para seleccionar la zona de la conexión en la lista de zonas admitidas. La URL de punto de enlace del servicio de AWS preferida se selecciona automáticamente para la zona. Sin embargo, después de crear la URL de punto de enlace de servicio, ya no podrá establecerla ni modificarla.

URL de “punto de enlace” de servicio no estándar

Puede haber situaciones en las que no necesite la URL de punto de enlace de servicio de AWS elegida automáticamente para la conexión. En estos casos, puede usar el SDK de Citrix Cloud y PowerShell para crear una conexión con una URL de punto de enlace de servicio no estándar. Por ejemplo, para crear una conexión mediante la URL de punto de enlace de servicio https://ec2.cn-north-1.amazonaws.com.cn:

- Configure el Cloud Connector alojado en AWS y compruebe que tiene conectividad.

-

Ejecute los siguientes comandos de PowerShell para ver la lista de Cloud Connectors.

PS C:\> asnp citrix.* PS C:\> Get-XDAuthentication PS C:\> Get-ConfigEdgeServer <!--NeedCopy--> -

Busque el UID de zona del Cloud Connector recién creado e introdúzcalo en los siguientes comandos de PowerShell. Sustituya los elementos en cursiva por los valores respectivos.

PS C:\> $hyp= New-Item -Path xdhyp:\Connections -ZoneUidZoneUid-Name“My New Connection”-ConnectionType "AWS" -HypervisorAddress @("https://ec2.cn-north-1.amazonaws.com.cn") -UserName“APIkey”-Password“API Secret”-PersistPS C:\> New-BrokerHypervisorConnection -HypHypervisorConnectionUid $hyp. HypervisorConnectionUid - Actualice la ficha Alojamiento para verificar que se ha creado la conexión de EC2.

- Agregue una ubicación de recursos mediante la nueva conexión.

Definir permisos de IAM

Utilice la información de esta sección para definir los permisos de IAM para Citrix DaaS en AWS. El servicio IAM de Amazon permite cuentas con varios usuarios que se pueden organizar en grupos. Estos usuarios pueden tener diferentes permisos para controlar su capacidad de realizar operaciones asociadas con la cuenta. Para obtener más información acerca de los permisos de IAM, consulte Referencia de directivas JSON de IAM.

Para aplicar la directiva de permisos de IAM a un nuevo grupo de usuarios:

- Inicie sesión en la consola de administración de AWS y seleccione el servicio IAM en la lista desplegable.

- Seleccione Create a New Group of Users.

- Escriba un nombre para el nuevo grupo de usuarios y seleccione Continue.

- En la página Permissions, elija Custom Policy y, luego, Select.

- Escriba un nombre para la directiva de permisos (Permissions policy).

- En la sección Policy Document, introduzca los permisos correspondientes.

Después de indicar información sobre la directiva, seleccione Continue para completar la aplicación de la directiva de permisos de IAM al grupo de usuarios. A los usuarios del grupo se les conceden permisos para realizar solo aquellas acciones que son necesarias para Citrix DaaS.

Importante:

Use el texto de directiva proporcionado en el ejemplo de este artículo para indicar las acciones que Citrix DaaS utiliza para realizar operaciones en una cuenta de AWS sin restringir esas operaciones a recursos específicos. Citrix recomienda utilizar el ejemplo como prueba. Para entornos de producción, puede optar por agregar más restricciones a los recursos.

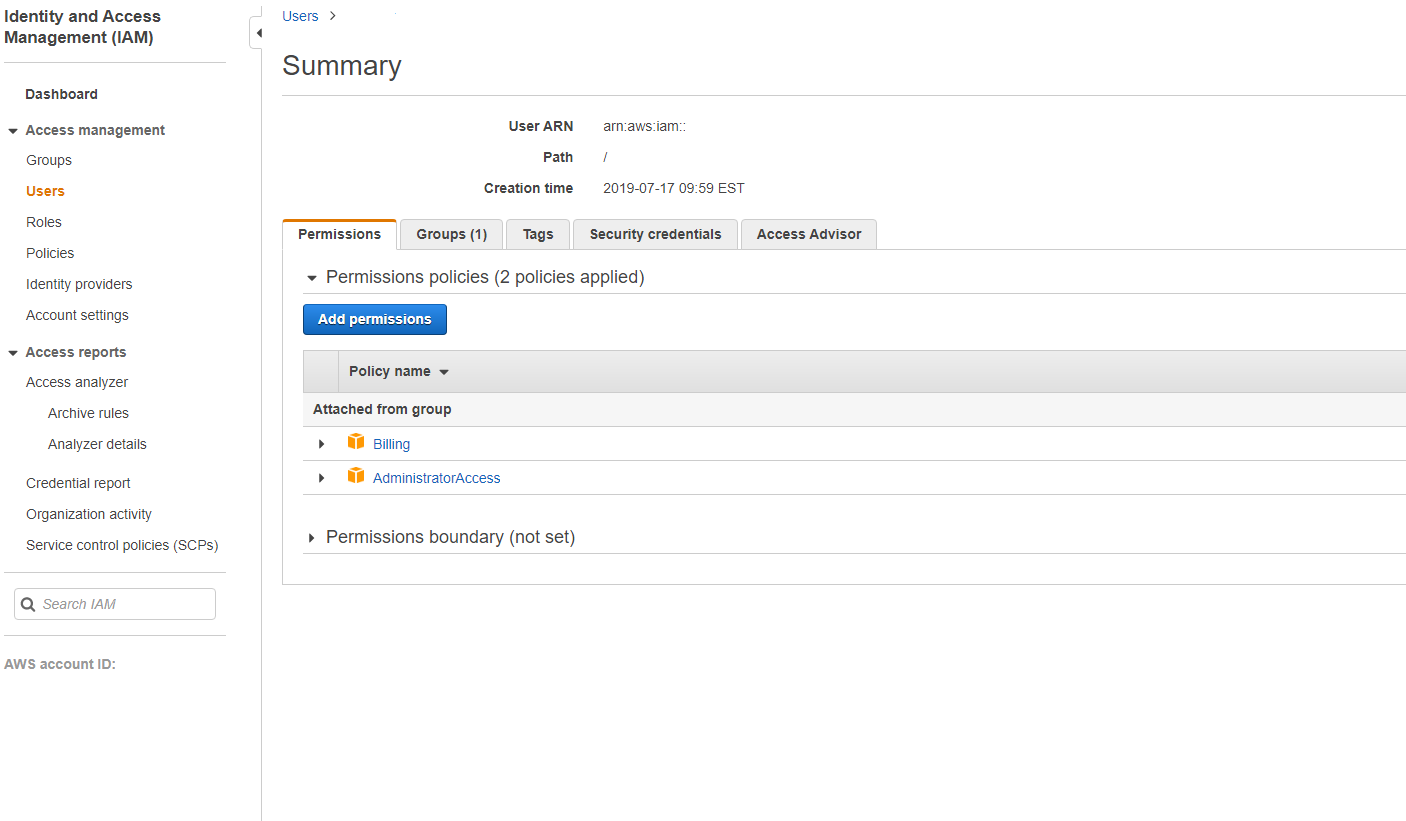

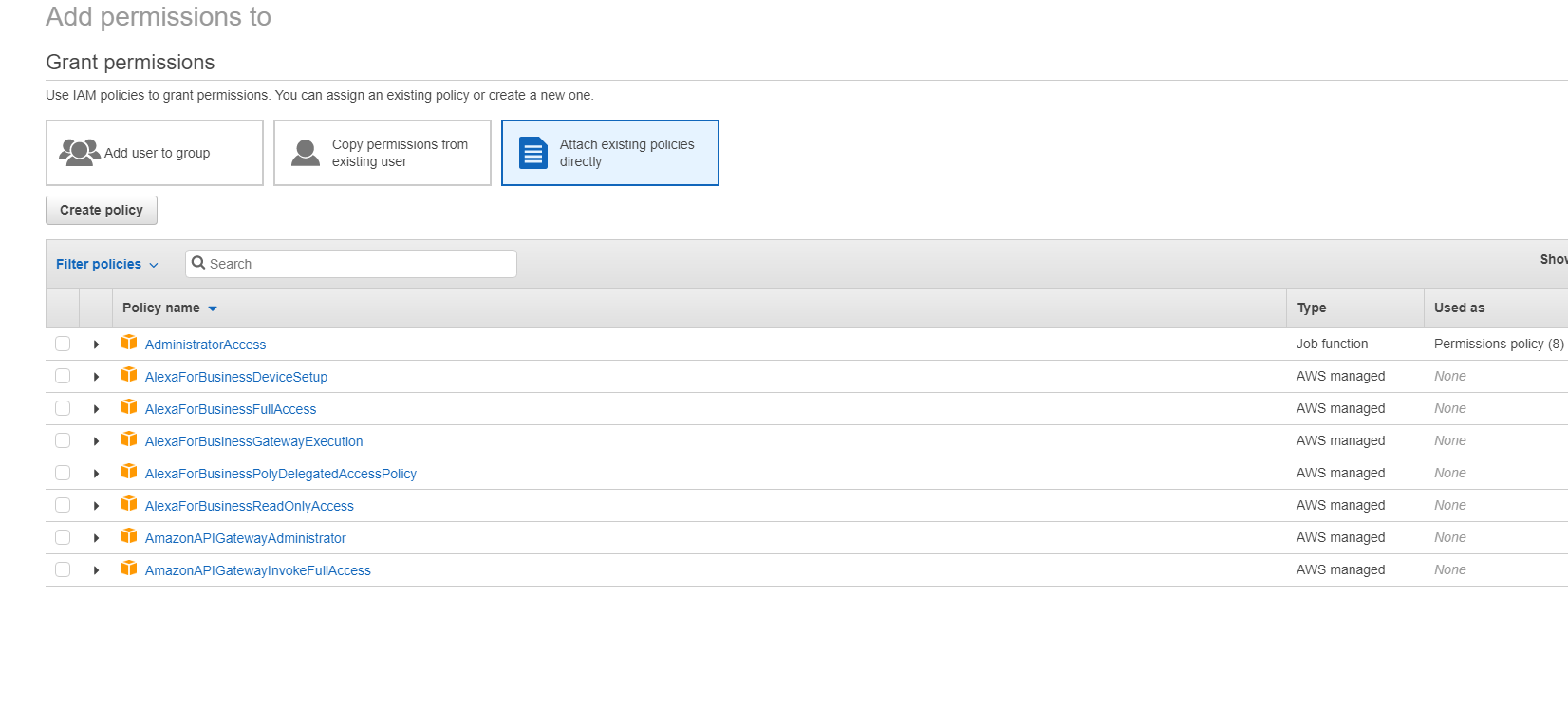

Agregar permisos de IAM

Agregue los permisos en la sección IAM de la consola de administración de AWS (AWS Management Console):

- En el panel Summary, seleccione la ficha Permissions.

- Seleccione Add permissions.

En la pantalla Add Permissions to, conceda los permisos:

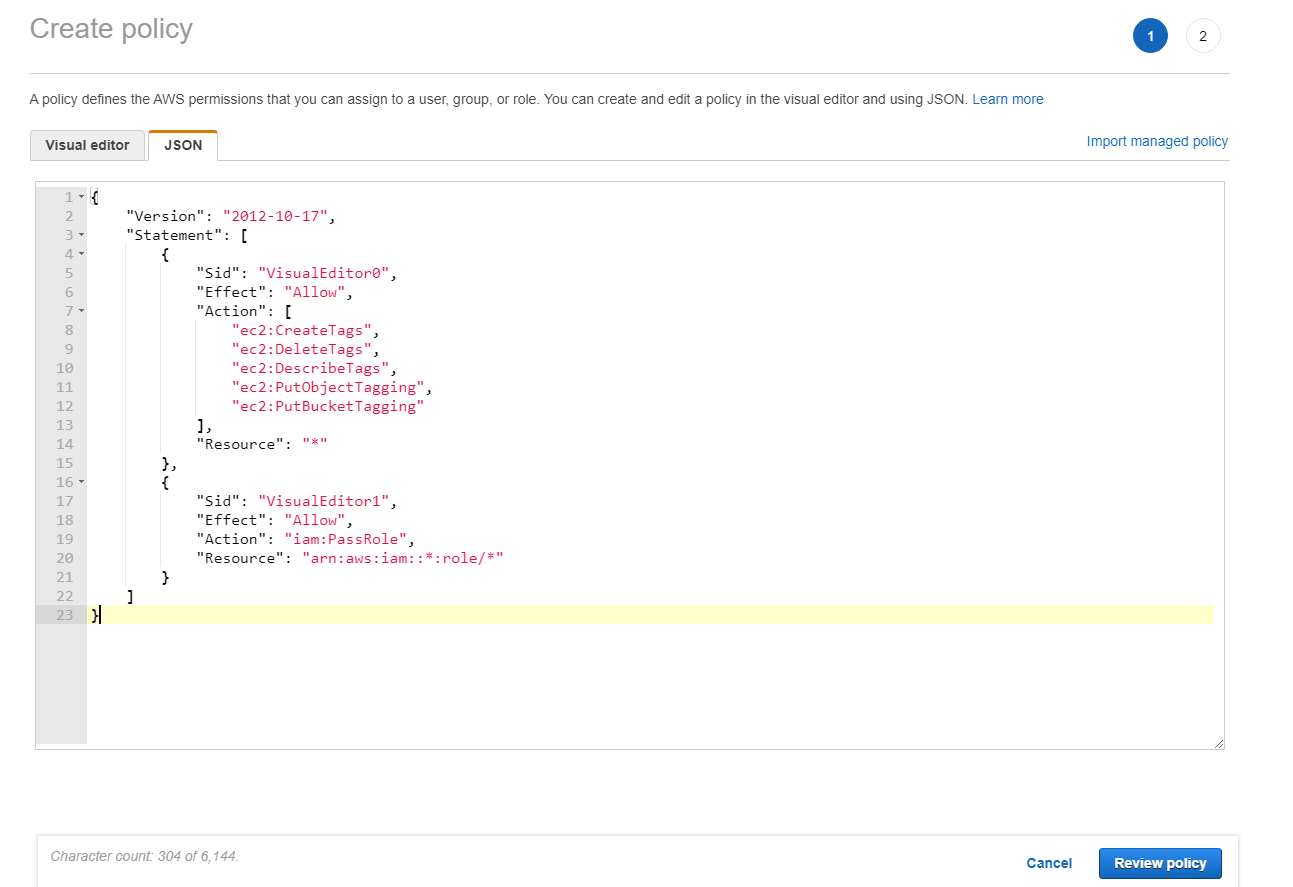

Utilice lo siguiente como ejemplo en la ficha JSON:

Sugerencia:

Es posible que el ejemplo sobre JSON indicado no incluya todos los permisos necesarios para su entorno. Para obtener más información, consulte Acerca de los permisos de AWS.

Permisos de AWS requeridos

Esta sección contiene la lista completa de permisos de AWS. Utilice el conjunto completo de permisos que se indica en la sección para que la funcionalidad opere correctamente.

Nota: No

El permiso

iam:PassRolesolo es necesario para role_based_auth.

Crear una conexión de host

Se agrega una nueva conexión de host con la información obtenida de AWS.

{

"Version": "2012-10-17",

"Statement": [

{

"Action": [

"ec2:DescribeAvailabilityZones",

"ec2:DescribeSubnets",

"ec2:DescribeVpcs",

"ec2:DescribeRegions",

],

"Effect": "Allow",

"Resource": "*"

}

]

}

<!--NeedCopy-->

Administración de energía de las máquinas virtuales

Las máquinas virtuales están encendidas o apagadas.

{

"Version": "2012-10-17",

"Statement": [

{

"Action": [

"ec2:DescribeInstances",,

"ec2:StartInstances",

"ec2:StopInstances",

"ec2:RebootInstances"

],

"Effect": "Allow",

"Resource": "*"

}

]

}

<!--NeedCopy-->

Creación, actualización o eliminación de máquinas virtuales

Se crea, actualiza o elimina un catálogo de máquinas con las máquinas virtuales aprovisionadas como instancias de AWS.

{

"Version": "2012-10-17",

"Statement": [

{

"Action": [

"ec2:AttachVolume",

"ec2:AssociateIamInstanceProfile",

"ec2:AuthorizeSecurityGroupEgress",

"ec2:AuthorizeSecurityGroupIngress",

"ec2:CreateImage",

"ec2:CreateLaunchTemplate",

"ec2:CreateSecurityGroup",

"ec2:CreateTags",

"ec2:CreateVolume",

"ec2:DeleteVolume",

"ec2:DescribeAccountAttributes",

"ec2:DescribeAvailabilityZones",

"ec2:DescribeIamInstanceProfileAssociations",

"ec2:DescribeImages",

"ec2:DescribeInstances",

"ec2:DescribeInstanceTypes",

"ec2:DescribeLaunchTemplates",

"ec2:DescribeLaunchTemplateVersions",

"ec2:DescribeNetworkInterfaces",

"ec2:DescribeRegions",

"ec2:DescribeSecurityGroups",

"ec2:DescribeSnapshots",

"ec2:DescribeSubnets",

"ec2:DescribeTags",

"ec2:DescribeSpotInstanceRequests",

"ec2:DescribeInstanceCreditSpecifications",

"ec2:DescribeInstanceAttribute",

"ec2:GetLaunchTemplateData",

"ec2:DescribeVolumes",

"ec2:DescribeVpcs",

"ec2:DetachVolume",

"ec2:DisassociateIamInstanceProfile",

"ec2:RunInstances",

"ec2:StartInstances",

"ec2:StopInstances",

"ec2:TerminateInstances"

],

"Effect": "Allow",

"Resource": "*"

},

{

"Action": [

"ec2:CreateSecurityGroup",

"ec2:DeleteSecurityGroup",

],

"Effect": "Allow",

"Resource": "*"

},

{

"Action": [

"ebs:StartSnapshot",

"ebs:GetSnapshotBlock",

"ebs:PutSnapshotBlock",

"ebs:CompleteSnapshot",

"ebs:ListSnapshotBlocks",

"ebs:ListChangedBlocks",

"ec2:CreateSnapshot"

],

"Effect": "Allow",

"Resource": "*"

}

]

}

<!--NeedCopy-->

Nota: No

- La sección EC2 relacionada con SecurityGroups solo es necesaria si se debe crear un grupo de seguridad de aislamiento para la máquina virtual de preparación durante la creación del catálogo. Una vez hecho esto, no se requieren estos permisos.

Carga y descarga directa en disco

La carga directa en disco elimina el requisito de trabajador de volumen para el aprovisionamiento de catálogos de máquinas y, en su lugar, utiliza las API públicas que proporciona AWS. Esta funcionalidad reduce el coste asociado a las cuentas de almacenamiento adicionales y la complejidad para mantener las operaciones de trabajador de volumen.

Nota: No

Se ha retirado la función de trabajador de volumen.

Se deben agregar los siguientes permisos a la directiva:

ebs:StartSnapshotebs:GetSnapshotBlockebs:PutSnapshotBlockebs:CompleteSnapshotebs:ListSnapshotBlocksebs:ListChangedBlocksec2:CreateSnapshotec2:DeleteSnapshotec2:DescribeLaunchTemplates

Importante:

- Puede agregar una nueva máquina virtual a los catálogos de máquinas existentes sin ningún recurso de trabajador de volumen, como AMI de trabajador de volumen y VM de trabajador de volumen.

- Si elimina un catálogo que utilizaba cualquier trabajador de volumen anteriormente, se eliminan todos los artefactos relacionados con el trabajador de volumen.

Cifrado de EBS de volúmenes creados

EBS puede cifrar automáticamente los volúmenes recién creados si la imagen AMI está cifrada o si EBS está configurado para cifrar todos los volúmenes nuevos. Sin embargo, para implementar la funcionalidad, se deben incluir los siguientes permisos en la directiva de IAM.

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"kms:CreateGrant",

"kms:Decrypt",

"kms:DescribeKey",

"kms:GenerateDataKeyWithoutPlainText",

"kms:GenerateDataKey",

"kms:ReEncryptTo",

"kms:ReEncryptFrom"

],

"Resource": "*"

}

]

}

<!--NeedCopy-->

Nota: No

Los permisos se pueden limitar a claves específicas si se incluye un recurso y bloque de condición, a discreción del usuario. Por ejemplo: Permisos de KMS con condición:

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"kms:CreateGrant",

"kms:Decrypt",

"kms:DescribeKey",

"kms:GenerateDataKeyWithoutPlainText",

"kms:GenerateDataKey",

"kms:ReEncryptTo",

"kms:ReEncryptFrom"

],

"Resource": [

"arn:aws:kms:us-east-2:123456789012:key/abcd1234-a123-456d-a12b-a123b4cd56ef"

],

"Condition": {

"Bool": {

"kms:GrantIsForAWSResource": true

}

}

}

]

}

<!--NeedCopy-->

La siguiente instrucción de directiva de claves es la predeterminada para las claves KMS, que es necesaria para permitir que la cuenta utilice las directivas de IAM para delegar el permiso para todas las acciones (kms:*) en la clave KMS.

{

"Sid": "Enable IAM policies",

"Effect": "Allow",

"Principal": {

"AWS": "arn:aws:iam::111122223333:root"

},

"Action": "kms:",

"Resource": ""

}

<!--NeedCopy-->

Para obtener más información, consulte la documentación oficial de AWS Key Management Service.

Autenticación basada en roles de IAM

Estos permisos se agregan para admitir la autenticación basada en roles.

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": "iam:PassRole",

"Resource": "arn:aws:iam::*:role/*"

}

]

}

<!--NeedCopy-->

Directiva de permisos mínimos de IAM

El siguiente código JSON puede utilizarse para todas las funciones compatibles actualmente. Mediante esta directiva, puede crear conexiones de host, crear, actualizar o eliminar máquinas virtuales y administrar la energía. La directiva se puede aplicar a los usuarios como se explica en las secciones Definir permisos de IAM o también puede usar la autenticación basada en roles mediante la clave de seguridad y la clave secreta de role_based_auth .

Importante:

Para usar role_based_auth, primero configure el rol de IAM deseado en la instancia EC2 del conector de nube al configurar el conector de nube. Con Citrix Studio, agregue la conexión de host y suministre “role_based_auth” para la clave de autenticación y el secreto. Una conexión de host con estos parámetros utiliza la autenticación basada en roles.

{

"Version": "2012-10-17",

"Statement": [

{

"Action": [

"ec2:AttachVolume",

"ec2:AssociateIamInstanceProfile",

"ec2:AuthorizeSecurityGroupEgress",

"ec2:AuthorizeSecurityGroupIngress",

"ec2:CreateImage",

"ec2:CreateLaunchTemplate",

"ec2:CreateNetworkInterface",

"ec2:CreateTags",

"ec2:CreateVolume",

"ec2:DeleteLaunchTemplate",

"ec2:DeleteNetworkInterface",

"ec2:DeleteSecurityGroup",

"ec2:DeleteSnapshot",

"ec2:DeleteTags",

"ec2:DeleteVolume",

"ec2:DeregisterImage",

"ec2:DescribeAccountAttributes",

"ec2:DescribeAvailabilityZones",

"ec2:DescribeIamInstanceProfileAssociations",

"ec2:DescribeImages",

"ec2:DescribeInstances",

"ec2:DescribeInstanceTypes",

"ec2:DescribeLaunchTemplates",

"ec2:DescribeLaunchTemplateVersions",

"ec2:DescribeNetworkInterfaces",

"ec2:DescribeRegions",

"ec2:DescribeSecurityGroups",

"ec2:DescribeSnapshots",

"ec2:DescribeSubnets",

"ec2:DescribeTags",

"ec2:DescribeSpotInstanceRequests",

"ec2:DescribeInstanceCreditSpecifications",

"ec2:DescribeInstanceAttribute",

"ec2:GetLaunchTemplateData",

"ec2:DescribeVolumes",

"ec2:DescribeVpcs",

"ec2:DetachVolume",

"ec2:DisassociateIamInstanceProfile",

"ec2:RebootInstances",

"ec2:RunInstances",

"ec2:StartInstances",

"ec2:StopInstances",

"ec2:TerminateInstances"

],

"Effect": "Allow",

"Resource": "*"

},

{

"Action": [

"ec2:CreateSecurityGroup",

"ec2:DeleteSecurityGroup",

],

"Effect": "Allow",

"Resource": "*"

},

{

"Action": [

"ebs:StartSnapshot",

"ebs:GetSnapshotBlock",

"ebs:PutSnapshotBlock",

"ebs:CompleteSnapshot",

"ebs:ListSnapshotBlocks",

"ebs:ListChangedBlocks",

"ec2:CreateSnapshot"

],

"Effect": "Allow",

"Resource": "*"

},

{

"Effect": "Allow",

"Action": [

"kms:CreateGrant",

"kms:Decrypt",

"kms:DescribeKey",

"kms:GenerateDataKeyWithoutPlainText",

"kms:GenerateDataKey",

"kms:ReEncryptTo",

"kms:ReEncryptFrom"

],

"Resource": "*"

},

{

"Effect": "Allow",

"Action": "iam:PassRole",

"Resource": "arn:aws:iam::*:role/*"

}

]

}

<!--NeedCopy-->

Nota: No

- La sección EC2 relacionada con SecurityGroups solo es necesaria si se debe crear un grupo de seguridad de aislamiento para la máquina virtual de preparación durante la creación del catálogo. Una vez hecho esto, no se requieren estos permisos.

- La sección KMS solo es necesaria cuando se utiliza el cifrado de volúmenes de EBS.

- La sección de permisos

iam:PassRolesolo es necesaria para role_based_auth.- Se pueden agregar permisos específicos a nivel de recursos, en lugar de pleno acceso, en función de los requisitos y el entorno. Para obtener más información, consulte los documentos de AWS Demystifying EC2 Resource-Level Permissions y Access management for AWS resources.

- Use los permisos

ec2:CreateNetworkInterfaceyec2:DeleteNetworkInterfacesolo si usa el método de trabajador de volumen.

Validar permisos en la conexión de host

Puede validar los permisos en una conexión de host para realizar tareas relacionadas con la creación y la administración de catálogos de máquinas de MCS. Esta implementación le ayuda a conocer con antelación los permisos ausentes necesarios para diferentes situaciones, como la creación, la eliminación y la actualización de máquinas virtuales, la administración de energía de las máquinas virtuales y el cifrado de EBS, para evitar el bloqueo en momentos críticos.

Puede validar los permisos de una conexión de host mediante el comando Test-HypHypervisorConnection de PowerShell. El resultado del comando se captura como una lista en la que cada elemento de la lista se divide en tres secciones.

- Categoría: La acción o tarea que un usuario puede realizar para crear y administrar un catálogo de máquinas de MCS.

- Acción correctiva: El paso que debe seguir un administrador para resolver la discrepancia de permisos ausentes de un usuario.

- Permiso que falta: La lista de permisos ausentes para una categoría.

Para validar los permisos, haga lo siguiente:

- Cree una conexión de host con AWS.

- Abra una ventana de PowerShell desde el host del Delivery Controller.

- Ejecute

asnp citrix*para cargar los módulos de PowerShell específicos de Citrix. -

Ejecute el siguiente comando para verificar si tiene los permisos necesarios para buscarlos.

Test-HypHypervisorConnection -LiteralPath "XDHyp:\Connections\AWSCon" <!--NeedCopy--> -

Después de agregar los permisos ausentes necesarios para buscar los permisos, ejecuta el siguiente comando para verificar si tiene permisos en las siguientes categorías:

- Crear, Actualizar, Eliminar

- Administración de energía

- Cifrado EBS

Test-HypHypervisorConnection -LiteralPath "XDHyp:\Connections\AWSCon" [-SecurePassword -Password] "password" -UserName "" -CustomProperties "" <!--NeedCopy-->

Para obtener más información sobre cómo agregar permisos, consulte Agregar permisos de IAM.

Qué hacer a continuación

- Si está en el proceso de implementación inicial, consulte Crear catálogos de máquinas.

- Para obtener información específica de AWS, consulte Crear un catálogo de AWS.