Disponibilidad de la autenticación con dominio o dominio y token de seguridad

Citrix Endpoint Management admite la autenticación por dominios en uno o varios directorios que cumplan el protocolo ligero de acceso a directorios (LDAP). Puede configurar una conexión en Citrix Endpoint Management a uno o varios directorios. Citrix Endpoint Management utiliza la configuración de LDAP para importar grupos, cuentas de usuario y propiedades relacionadas.

Importante:

Una vez que los usuarios hayan inscrito sus dispositivos en Citrix Endpoint Management, Citrix Endpoint Management no admite que se cambie el modo de autenticación del modo de un tipo de autenticación dominio a otro modo de autenticación. Por ejemplo, no puede cambiar el modo de autenticación de Dominio de autenticación a Dominio + certificado una vez que los usuarios se hayan inscrito.

Acerca de LDAP

El protocolo LDAP es un protocolo de aplicación de código abierto y no vinculado a ningún proveedor específico. Se utiliza para acceder a servicios de información sobre directorios distribuidos a través de una red de protocolo de Internet (IP) y para su mantenimiento. Los servicios de información de directorios se usan para compartir información acerca de usuarios, sistemas, redes, servicios y aplicaciones disponibles a través de la red.

Un uso común de LDAP es proporcionar Single Sign-On a los usuarios, donde muchos servicios comparten una sola contraseña (por usuario). Single Sign-On permite a los usuarios iniciar sesión una vez en el sitio web de la empresa para obtener acceso autenticado a la intranet corporativa.

Un cliente inicia una sesión LDAP al conectarse a un servidor LDAP, denominado Directory System Agent (DSA). El cliente envía una solicitud de operación al servidor, y el servidor responde con la autenticación pertinente.

Para agregar o modificar conexiones LDAP en Citrix Endpoint Management

Por regla general, las conexiones LDAP se configuran cuando se empieza a utilizar Citrix Endpoint Management, como se describe en Para configurar LDAP. Si empezó a utilizar Endpoint Management antes de que estuvieran disponibles las pantallas mostradas en esa sección, utilice la información de esta sección para agregar conexiones LDAP.

-

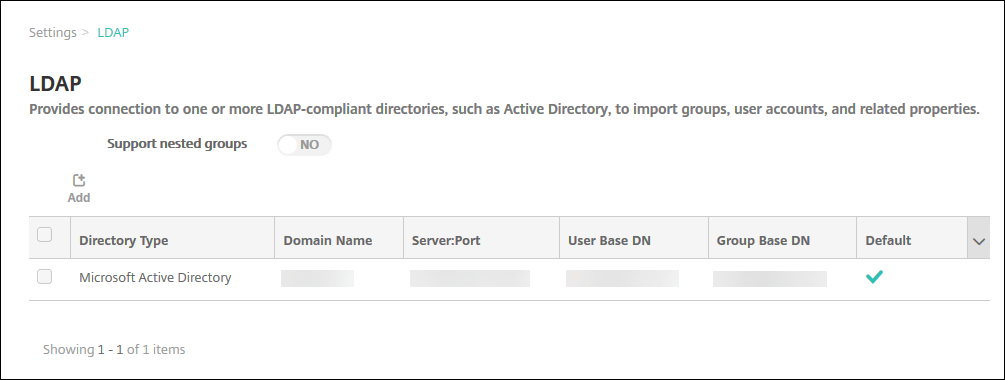

En la consola de Citrix Endpoint Management, vaya a Parámetros > LDAP.

-

En Servidor, haga clic en LDAP. Aparecerá la página LDAP.

-

En la página LDAP, haga clic en Agregar o Modificar. Aparecerá la página Agregar LDAP o Modificar LDAP.

-

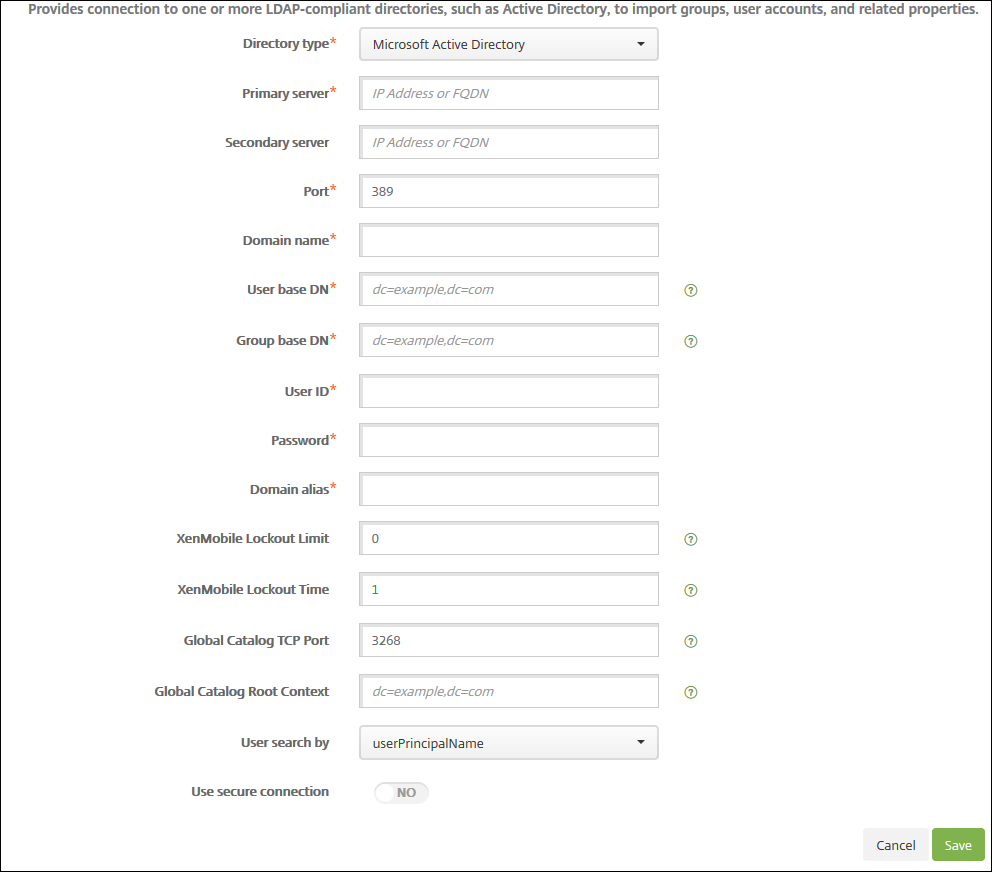

Configure estos parámetros:

- Tipo de directorio: en la lista desplegable, haga clic en el tipo de directorio apropiado. El valor predeterminado es Microsoft Active Directory.

- Servidor principal: Escriba el servidor principal usado para el protocolo LDAP; puede escribir la dirección IP o el nombre de dominio completo (FQDN).

- Servidor secundario: Si quiere, puede introducir la dirección IP o el nombre de dominio completo (FQDN) del servidor secundario (si se ha configurado). Este es un servidor de conmutación por error que se utilizará si no se puede establecer contacto con el servidor principal.

- Puerto: Escriba el número de puerto que utiliza el servidor LDAP. De forma predeterminada, el número de puerto es 389 para conexiones LDAP no protegidas. Use el número de puerto 636 para conexiones LDAP protegidas, el 3268 para conexiones LDAP no protegidas de Microsoft o el 3269 para conexiones LDAP protegidas de Microsoft.

- Nombre de dominio: Introduzca el nombre de dominio.

-

DN base de usuarios: Mediante un identificador único, escriba la ubicación de los usuarios en Active Directory. Los ejemplos de sintaxis son:

ou=users,dc=exampleodc=com. -

DN base de grupos: Escriba la ubicación de los grupos de Active Directory. Por ejemplo,

cn=users, dc=domain, dc=net, dondecn=usersrepresenta el nombre del contenedor de los grupos ydcrepresenta el componente de dominio de Active Directory. - ID de usuario: Escriba el ID de usuario asociado a la cuenta de Active Directory.

- Contraseña: Escriba la contraseña asociada al usuario.

- Alias de dominio: Escriba un alias del nombre de dominio. Si cambia el parámetro Alias del dominio después de la inscripción, los usuarios deben volver a inscribirse.

-

Límite de bloqueo de Citrix Endpoint Management: Escriba un número comprendido entre 0 y 999 para la cantidad de intentos fallidos de inicio de sesión. Si escribe 0 en este campo, indicará a Citrix Endpoint Management que nunca bloquee al usuario en función de los intentos fallidos de inicio de sesión. El valor predeterminado es 0.

Debe decidir si establecer este límite de bloqueo en un valor inferior al de la directiva de bloqueo de LDAP. Con ello, evitará que haya usuarios bloqueados si Citrix Endpoint Management no puede autenticarse en el servidor LDAP. Por ejemplo, si la directiva de bloqueo LDAP es de 5 intentos, configure este límite de bloqueo en 4 o menos.

- Duración de bloqueo de Citrix Endpoint Management: Escriba un número comprendido entre 0 y 99999; este dígito representará la cantidad de minutos que el usuario debe esperar una vez superado el límite de bloqueo. Un valor de 0 significa que no se obliga al usuario a esperar después de un bloqueo. El valor predeterminado es 1.

- Puerto TCP del catálogo global: Escriba el número del puerto TCP destinado al servidor de catálogo global. De forma predeterminada, el número de puerto TCP está establecido en 3268; para las conexiones SSL, utilice el número de puerto 3269.

- Contexto raíz del catálogo global: Si quiere, puede escribir el valor del contexto raíz del catálogo global utilizado para habilitar una búsqueda en el catálogo global de Active Directory. Esta búsqueda se agrega a la búsqueda estándar LDAP en cualquier dominio y sin necesidad de especificar el nombre de dominio real.

-

Buscar usuarios por: Seleccione el formato de nombre de usuario o ID de usuario que Citrix Endpoint Management utiliza para buscar usuarios en este directorio. Los usuarios introducen su nombre de usuario o su ID de usuario en este formato al inscribirse. Si cambia el parámetro Buscar usuarios por después de la inscripción, los usuarios deben volver a inscribirse.

Si elige userPrincipalName, los usuarios escriben un nombre principal de usuario (UPN) en este formato:

*username*@*domain*

Si elige sAMAccountName, los usuarios escriben un nombre de administrador de cuentas de seguridad (SAM) en uno de estos formatos:

*username*@*domain**domain\username*

- Usar conexión segura: Seleccione si utilizar conexiones protegidas. De forma predeterminada, está desactivado.

-

Haga clic en Guardar.

Para eliminar un directorio compatible con LDAP

-

En la tabla LDAP, seleccione el directorio a eliminar.

Puede eliminar más de una propiedad. Para ello, marque la casilla de verificación situada junto a cada propiedad.

-

Haga clic en Eliminar. Aparecerá un cuadro de diálogo de confirmación. Vuelva a hacer clic en Eliminar.

Configurar la autenticación de dominio y token de seguridad

Puede configurar Citrix Endpoint Management para exigir a los usuarios que se autentiquen mediante el protocolo RADIUS con sus credenciales de LDAP más una contraseña de un solo uso.

Para una experiencia de uso óptima, puede combinar esta configuración con el PIN de Citrix y el almacenamiento en caché de contraseñas de Active Directory. Con esa configuración, los usuarios no tienen que escribir repetidamente sus nombres de usuario ni contraseñas LDAP. Los usuarios escriben su nombre de usuario y contraseña para la inscripción, la caducidad de contraseñas y el bloqueo de cuentas.

Configurar parámetros de LDAP

Si quiere usar el protocolo LDAP para la autenticación, debe instalar un certificado SSL desde una entidad de certificación en Citrix Endpoint Management. Para obtener información, consulte Cargar certificados.

-

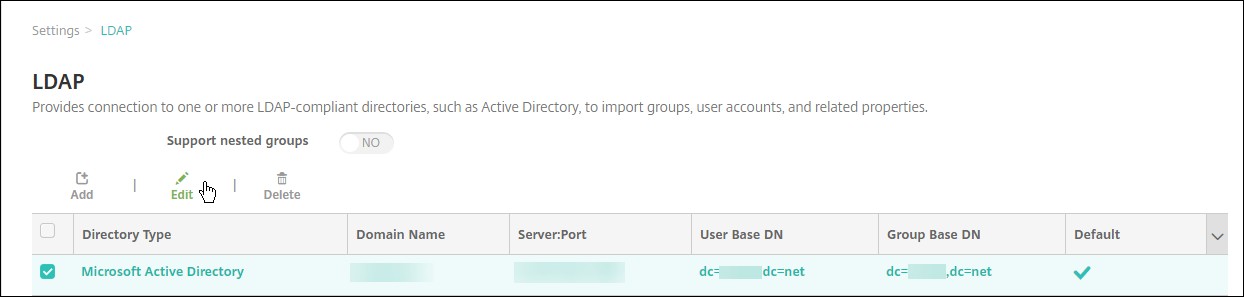

En Parámetros, haga clic en LDAP.

-

Seleccione Microsoft Active Directory y, a continuación, haga clic en Modificar.

-

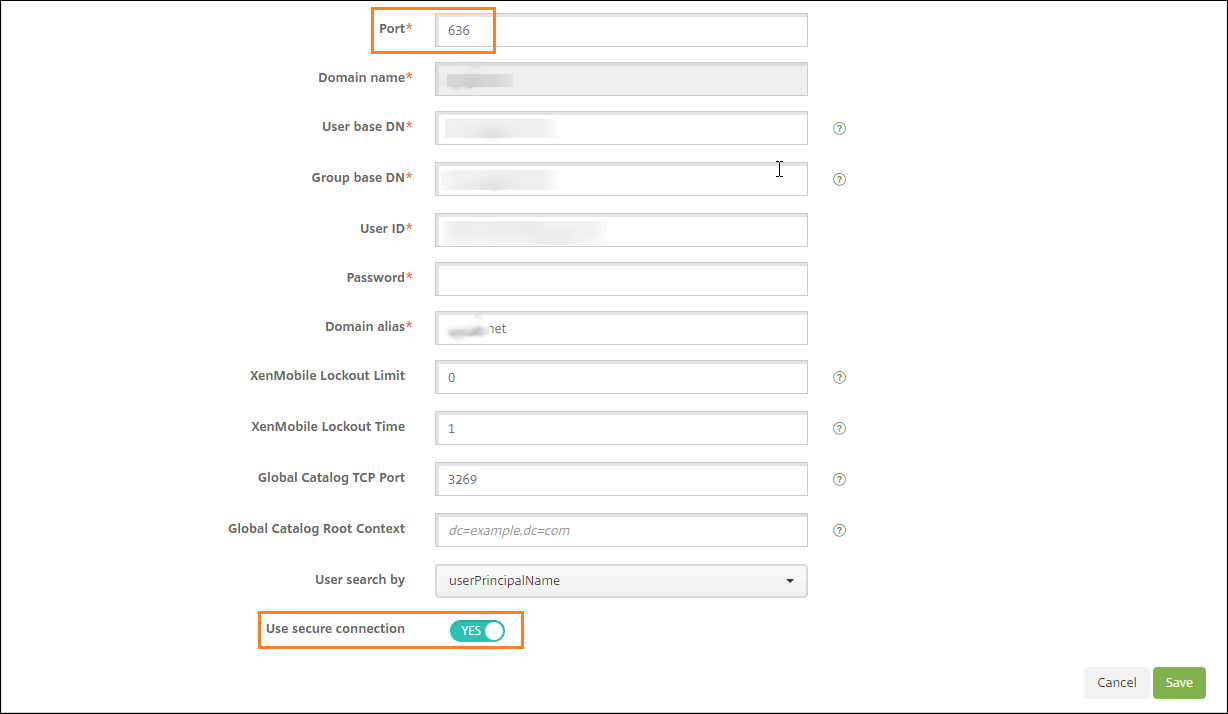

Verifique que el campo “Puerto” tiene el valor 636 para conexiones LDAP seguras, o bien 3269 para conexiones LDAP seguras de Microsoft.

-

Cambie Usar conexión segura a Sí.

Configurar parámetros de NetScaler Gateway

En los siguientes pasos se supone que ya ha agregado una instancia de NetScaler Gateway a Citrix Endpoint Management. Para agregar una instancia de NetScaler Gateway, consulte NetScaler Gateway y Citrix Endpoint Management .

-

En Parámetros, haga clic en NetScaler Gateway.

-

Seleccione NetScaler Gateway y, a continuación, haga clic en Modificar.

-

En Tipo de inicio de sesión, seleccione Dominio y token de seguridad.

Habilitar el PIN de Citrix y el almacenamiento en caché de contraseñas de usuario

Para habilitar el PIN de Citrix y el almacenamiento en caché de contraseñas, vaya a Parámetros > Propiedades de cliente y marque las casillas Enable Citrix PIN Authentication y Enable User Password Caching. Para obtener más información, consulte Propiedades de cliente.

Configurar NetScaler Gateway para la autenticación de dominio y token de seguridad

Configure directivas y perfiles de sesión de NetScaler Gateway para los servidores virtuales que utilice con Citrix Endpoint Management. Para obtener información, consulte la documentación de NetScaler Gateway.