Cargar, actualizar y renovar certificados

Se recomienda enumerar los certificados necesarios para la implementación de Citrix Endpoint Management. Utilice la lista para realizar un seguimiento de las fechas de caducidad y las contraseñas del certificado. Este artículo le ayuda a administrar certificados a lo largo de su vida útil.

Es posible que su entorno contenga estos certificados:

- Servidor Citrix Endpoint Management

- Certificado SSL para FQDN de MDM (necesario si ha migrado de XenMobile Server a Citrix Endpoint Management). De lo contrario, Citrix administra este certificado).

- Certificado SAML (para Citrix Files)

- Certificados de CA raíz e intermedios para los certificados anteriores y otros recursos internos (StoreFront, Proxy, etc.)

- Certificado APNs para la administración de dispositivos iOS

- Certificado de usuario PKI para la conectividad con PKI (necesario si su entorno requiere autenticación basada en certificados)

- MDX Toolkit

- Certificado de desarrollador de Apple

- Perfil de datos de Apple (por aplicación)

- Certificado APNs de Apple (para usar con Citrix Secure Mail)

- Archivo JKS de Android

El SDK de MAM no empaqueta aplicaciones, por lo que no requiere un certificado.

- NetScaler Gateway

- Certificado SSL para FQDN de MDM

- Certificado SSL para FQDN de Gateway

- Certificado SSL para FQDN de StorageZones Controller de ShareFile

- Certificado SSL para el equilibrio de carga con Exchange (configuración de descarga)

- Certificado SSL para el equilibrio de carga con StoreFront

- Certificados de CA raíz e intermedios para los certificados anteriores

Nota:

El dispositivo cliente debe tener el certificado raíz o intermedio requerido para establecer la confianza con la entidad de certificación que emitió el certificado del servidor. De lo contrario, es posible que obtenga el error SSL 61. Para solucionar el problema:

- Descargue u obtenga el archivo de certificado raíz o intermedio SSL (.crt o .cer) emitido por su proveedor de certificados SSL. Por lo general, el certificado raíz, intermedio o de servidor está presente en el paquete de certificados proporcionado por su proveedor de servicios SSL.

- Instale el certificado raíz o intermedio en el dispositivo cliente.

- Si hay un antivirus instalado en el dispositivo cliente, asegúrese de que el antivirus confíe en el certificado.

Cargar certificados

A cada certificado que cargue, le corresponderá una entrada en la tabla “Certificados”, con un resumen de su contenido. Al configurar componentes de integración con PKI que requieran un certificado, elija un certificado de servidor que cumpla los criterios. Por ejemplo, es posible que quiera configurar Citrix Endpoint Management para integrarlo en su entidad de certificación (CA) de Microsoft. La conexión a la entidad de certificación de Microsoft debe autenticarse con un certificado de cliente.

Citrix Endpoint Management puede contener o no la clave privada de un certificado determinado. Del mismo modo, Citrix Endpoint Management puede requerir o no una clave privada para los certificados que se carguen.

Esta sección ofrece instrucciones generales para cargar certificados. Para obtener más información sobre cómo crear, cargar y configurar los certificados de cliente, consulte Autenticación de certificado de cliente o certificado + dominio.

Tiene dos opciones para cargar certificados:

- Cargue los certificados en la consola individualmente.

- Realice una carga en bloque de certificados con la API de REST. Esta opción solo está disponible para dispositivos iOS.

Al cargar certificados en la consola:

- Importe un almacén de claves. Luego, debe identificar la entrada en el repositorio del almacén de claves que quiere instalar, a menos que quiera cargar un formato PKCS #12.

- Importe un certificado.

Puede cargar el certificado de CA (sin la clave privada) que usa la CA para firmar las solicitudes. También puede cargar un certificado de cliente SSL (con la clave privada) para la autenticación de clientes.

Cuando configure la entidad CA de Microsoft, especifique el certificado de CA. Seleccione el certificado de CA desde una lista de todos los certificados de servidor que sean certificados de CA. Del mismo modo, cuando configure la autenticación de cliente, podrá seleccionar un certificado de servidor de una lista que contiene todos los certificados de servidor para los que Citrix Endpoint Management tiene la clave privada.

Para importar un almacén de claves

Un almacén de claves es un repositorio de certificados de seguridad. Por diseño, los almacenes de claves pueden tener muchas entradas. Al cargar entradas desde un almacén de claves, debe especificar el alias de entrada que identifica la entrada que quiere cargar. Si no se especifica ningún alias, se cargará la primera entrada del almacén. Como los archivos PKCS #12 suelen contener solo una entrada, el campo de alias no aparece cuando se selecciona PKCS #12 como tipo de almacén de claves.

-

En la consola de Citrix Endpoint Management, haga clic en el icono con forma de engranaje, situado en la esquina superior derecha de la consola. Use la barra de búsqueda para buscar y abrir el parámetro Certificados.

-

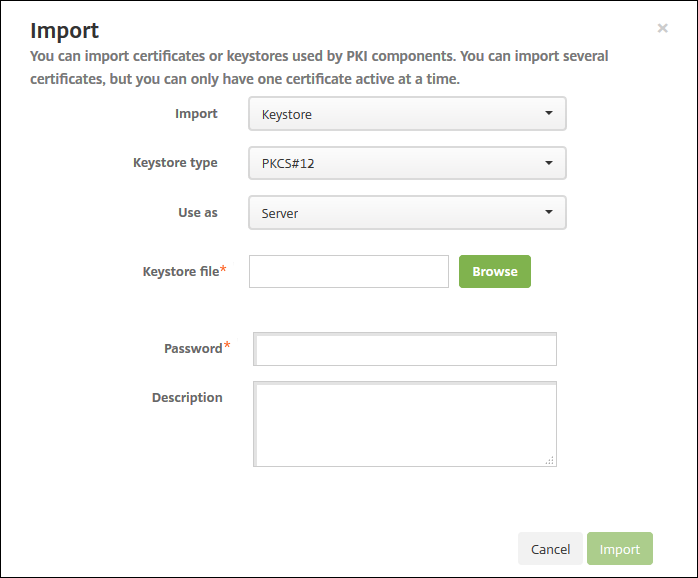

Haga clic en Importar. Aparecerá el cuadro de diálogo Importar.

-

Configure estos parámetros:

- Importar: Seleccione Almacén de claves.

- Tipo de almacén de claves: haga clic en PKCS #12 en la lista desplegable.

-

Usar como: En la lista, haga clic en la forma en que usará el certificado. Las opciones disponibles son:

- Servidor: Los certificados de servidor son certificados utilizados de manera funcional por Citrix Endpoint Management. Usted carga los certificados de servidor en la consola web de Citrix Endpoint Management. En este grupo se incluyen: los certificados de la entidad de certificación (CA), los certificados de la entidad de registro (RA) y los certificados para la autenticación del cliente en los demás componentes de la infraestructura. Además, puede utilizar los certificados de servidor como un almacén para los certificados que quiera implementar en los dispositivos. Este uso se aplica especialmente a certificados de entidades de certificación utilizados para establecer una relación de confianza en el dispositivo.

- SAML: La certificación de SAML (Security Assertion Markup Language) permite ofrecer acceso Single Sign-On a los servidores, los sitios web y las aplicaciones.

- APNs: los certificados APNs de Apple permiten la administración de dispositivos móviles a través de Apple Push Network.

- Escucha SSL: La escucha de Secure Sockets Layer (SSL) notifica a Citrix Endpoint Management acerca de la actividad de cifrado SSL.

- Archivo de almacén de claves: Busque el almacén de claves que quiere importar. El almacén de claves es un archivo P12 o PFX. Seleccione el archivo y haga clic en Abrir.

- Contraseña: Escriba la contraseña asignada al certificado.

- Descripción: Escriba una descripción opcional del almacén de claves que le ayude a distinguirlo de otros almacenes.

-

Haga clic en Importar. El almacén de claves se agrega a la tabla “Certificados”.

Para importar un certificado

Al importar un certificado, Citrix Endpoint Management intenta crear una cadena de certificados a partir de la entrada. Citrix Endpoint Management importa todos los certificados de una cadena para crear una entrada de certificado de servidor para cada certificado. Esta operación solo funciona si los certificados del archivo o del almacén de claves forman una cadena. Cada certificado subsiguiente de la cadena debe ser el emisor del certificado anterior.

Si lo prefiere, puede agregar una descripción opcional para el certificado importado. La descripción solo se vincula al primer certificado de la cadena. Más tarde, podrá actualizar la descripción de los certificados restantes.

-

En la consola de Citrix Endpoint Management, haga clic en el icono con forma de engranaje, situado en la esquina superior derecha de la consola. Use la barra de búsqueda para buscar y abrir el parámetro Certificados.

-

En la página Certificados, haga clic en Importar. Aparecerá el cuadro de diálogo Importar. Configure las siguientes opciones:

- Importar: Haga clic en Certificado.

-

Usar como: Seleccione la forma en que usará el certificado. Las opciones disponibles son:

- Servidor: Los certificados de servidor son certificados utilizados de manera funcional por Citrix Endpoint Management. Usted carga los certificados de servidor en la consola web de Citrix Endpoint Management. En este grupo se incluyen: los certificados de la entidad de certificación (CA), los certificados de la entidad de registro (RA) y los certificados para la autenticación del cliente en los demás componentes de la infraestructura. Además, puede utilizar los certificados de servidor como un almacén para los certificados que quiera implementar en los dispositivos. Esta opción se aplica especialmente a entidades de certificación utilizadas para establecer una relación de confianza en el dispositivo.

- SAML: La certificación de SAML (Security Assertion Markup Language) permite ofrecer acceso Single Sign-On (SSO) a los servidores, los sitios web y las aplicaciones.

- Escucha SSL: La escucha de Secure Sockets Layer (SSL) notifica a Citrix Endpoint Management acerca de la actividad de cifrado SSL.

- Importación de certificado: Busque el certificado que quiere importar. Seleccione el archivo y haga clic en Abrir.

- Archivo de clave privada: Busque el archivo de clave privada opcional del certificado. Junto con el certificado, la clave privada se usa para el cifrado y el descifrado. Seleccione el archivo y haga clic en Abrir.

- Descripción: Si quiere, escriba una descripción del certificado que le ayude a distinguirlo de otros certificados.

-

Haga clic en Importar. El certificado se agrega a la tabla “Certificados”.

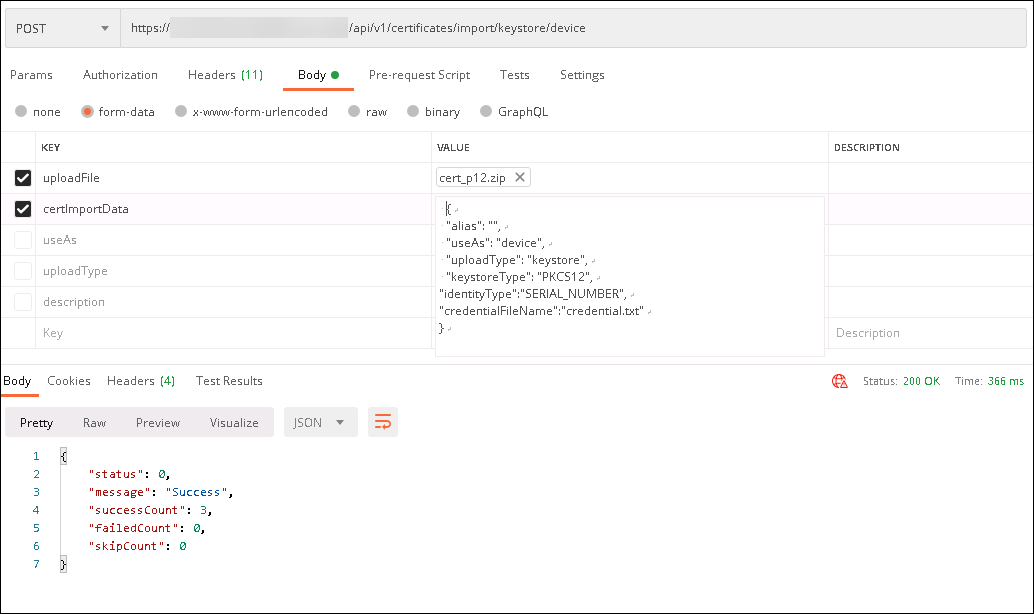

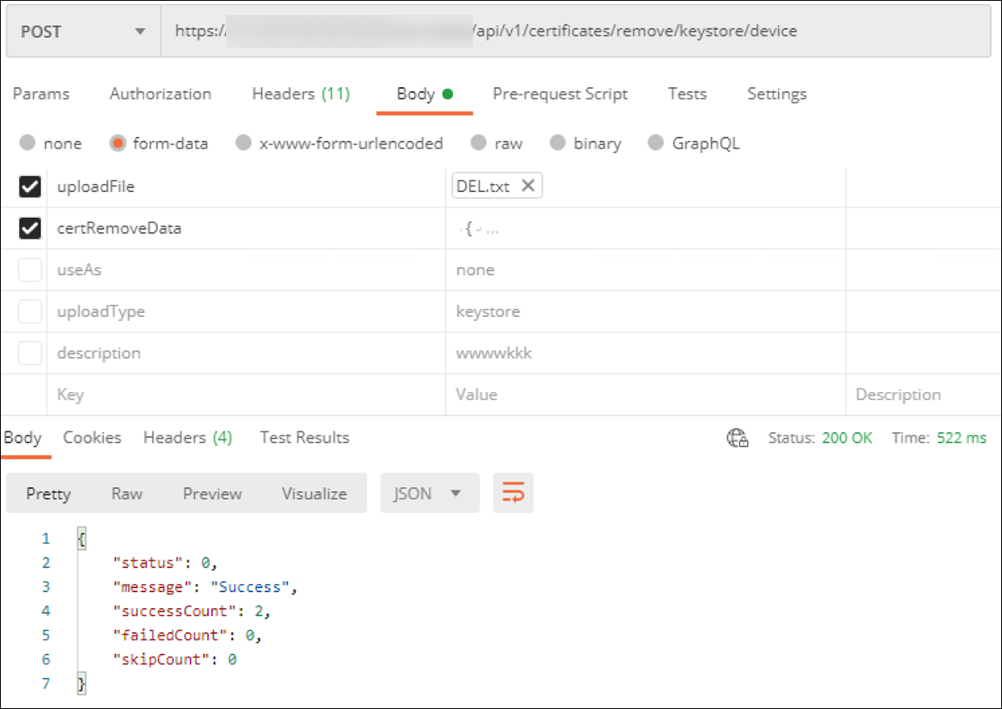

Cargar certificados en bloque con la API de REST

A veces no es razonable cargar certificados de uno en uno. En esos casos, realice una carga en bloque de certificados con la API de REST. Este método admite certificados en el formato P12. Para obtener más información acerca de la API de REST, consulte API de REST.

-

Cambie el nombre de cada uno de los archivos de certificado en el formato

device_identity_value.p12.device_identity_valuepuede ser el IMEI, el número de serie o el MEID de cada dispositivo.A modo de ejemplo, elija utilizar números de serie como método de identificación. Hay un dispositivo con el número de serie

A12BC3D4EFGH, así que el nombre del archivo de certificado que espera instalar en ese dispositivo deberá serA12BC3D4EFGH.p12. -

Cree un archivo de texto para almacenar las contraseñas de los certificados P12. En ese archivo, escriba el identificador de dispositivo y la contraseña de cada dispositivo en una línea nueva. Utilice el formato

device_identity_value=password. Observe a continuación:A12BC3D4EFGH.p12=password1! A12BC3D4EFIJ.p12=password2@ A12BC3D4EFKL.p12=password3# <!--NeedCopy--> - Empaquete todos los certificados y el archivo de texto que ha creado en un archivo ZIP.

- Inicie su cliente con API de REST, inicie sesión en Citrix Endpoint Management y obtenga un token de autenticación.

-

Importe sus certificados y asegúrese de poner lo siguiente en el cuerpo del mensaje:

{ "alias": "", "useAs": "device", "uploadType": "keystore", "keystoreType": "PKCS12", "identityType":"SERIAL_NUMBER", # identity type can be "SERIAL_NUMBER","IMEI","MEID" "credentialFileName":"credential.txt" # The credential file name in .zip } <!--NeedCopy-->

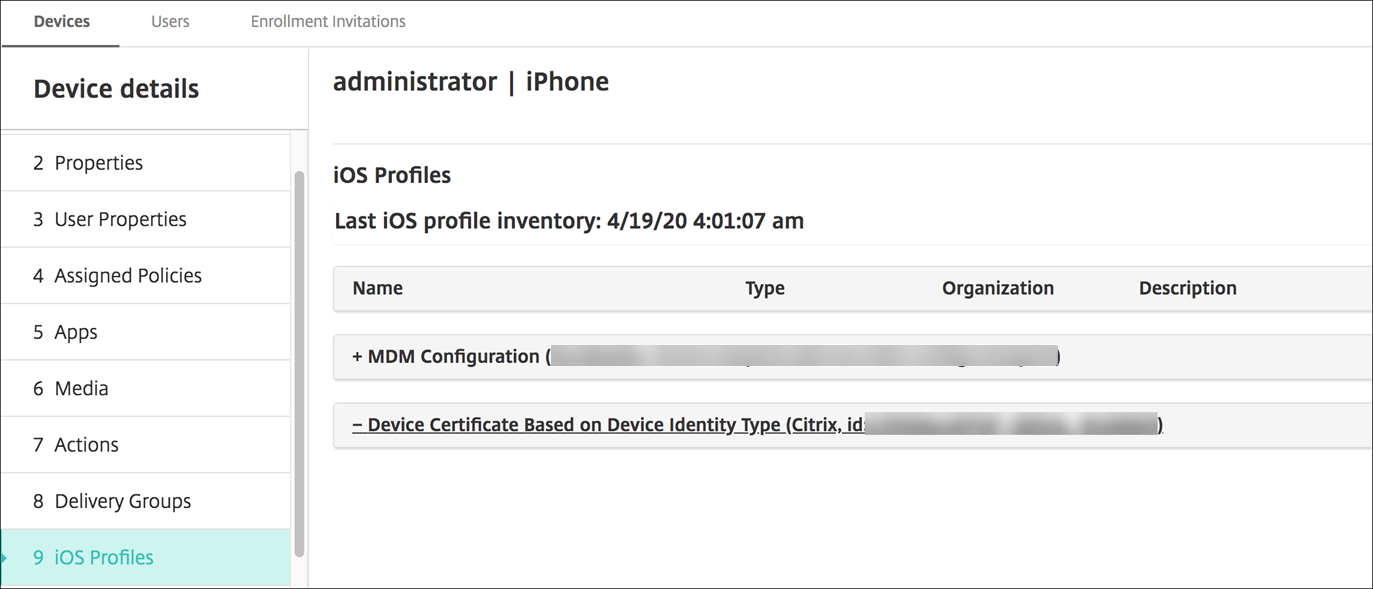

- Cree una directiva de VPN con el tipo de credencial Always on IKEv2 y el método de autenticación de dispositivo Certificado de dispositivo basado en la identidad del dispositivo. Seleccione el tipo de identidad de dispositivo que utilizó en los nombres de los archivos de certificado. Consulte Directiva de VPN.

-

Inscriba un dispositivo iOS y espere a que se implemente la directiva de VPN. Para confirmar la instalación del certificado, compruebe la configuración de MDM en el dispositivo. También puede comprobar los detalles del dispositivo en la consola de Citrix Endpoint Management.

También puede eliminar certificados en bloque mediante la creación de un archivo de texto con el valor device_identity_value listado para cada certificado que quiere eliminar. En la API de REST, llame a la API de eliminación y use esta solicitud, y sustituya device_identity_value por el identificador correspondiente:

```

{

"identityType"="device_identity_value"

}

<!--NeedCopy--> ```

Actualizar un certificado

Citrix Endpoint Management solo permite un certificado por clave pública en el sistema a la vez. Si intenta importar un certificado para el mismo par de claves que un certificado ya importado, puede:

- Reemplazar la entrada existente.

- Eliminar la entrada.

Después de cargar un certificado nuevo para reemplazar un certificado antiguo, no se puede eliminar ese certificado. Al configurar el parámetro “Entidades de PKI”, ambos certificados existen en el menú Certificado de cliente SSL. El certificado más reciente está por debajo de la lista con respecto al certificado antiguo.

Para actualizar los certificados

-

Para crear un certificado de sustitución, siga los pasos descritos en Autenticación con certificado de cliente o certificado y dominio.

Importante:

No utilice la opción para crear un certificado con la clave privada existente. Al crear un certificado para actualizar un certificado que pronto caducará, la clave privada también debe ser nueva.

- En la consola de Citrix Endpoint Management, haga clic en el icono con forma de engranaje, situado en la esquina superior derecha de la consola. Use la barra de búsqueda para buscar y abrir el parámetro Certificados.

- En el cuadro de diálogo Importar, importe el nuevo certificado.

Al actualizar un certificado de servidor, los componentes que utilizaban el certificado anterior pasan automáticamente a utilizar el nuevo. Del mismo modo, si ha implementado el certificado de servidor en dispositivos, el certificado se actualizará automáticamente en la siguiente implementación.

Para actualizar un certificado APNs, siga los pasos necesarios para crear un certificado y, a continuación, vaya al Portal de certificados push de Apple. Para obtener más información, consulte Para renovar un certificado APNs.

Si NetScaler Gateway se ha configurado para la descarga de SSL, debe actualizar el equilibrador de carga con el nuevo cacert.perm.

Nota:

Si migró de XenMobile local a Citrix Endpoint Management y piensa actualizar el certificado, contacte con Citrix Support después de completar los pasos anteriores. Debe proporcionarles una copia del nuevo certificado (en formato PFX), incluida la contraseña del certificado. Citrix Support actualiza NetScaler de la nube y reiniciará los nodos de arrendatarios para finalizar el proceso de actualización de certificados.

Para actualizar una entidad de certificación (CA) de servicio de PKI

Puede solicitar que Citrix Cloud Operations actualice o regenere las entidades internas de certificación de PKI en su entorno de Citrix Endpoint Management. Abra un caso de asistencia técnica para estas solicitudes.

When the new CAs are available, Cloud Operations lets you know that you can proceed with renewing the device certificates for your users.

Renovar certificados de dispositivo

Si un certificado de un dispositivo caduca, el certificado pasa a ser no válido. No podrá seguir ejecutando operaciones seguras en su entorno ni acceder a los recursos de Citrix Endpoint Management. La entidad de certificación (CA) le pide que renueve su certificado SSL antes de la fecha de caducidad. Siga los pasos descritos anteriormente para actualizar el certificado y, a continuación, iniciar una renovación de certificados en los dispositivos inscritos.

Para dispositivos iOS, macOS, y Android compatibles, puede iniciar la renovación de certificados mediante la acción de seguridad Renovación de certificado. Los certificados de dispositivos se renuevan desde la consola de Citrix Endpoint Management o la API pública de REST. En caso de dispositivos Windows inscritos, los usuarios deben volver a inscribir sus dispositivos para recibir una nueva entidad de certificación (CA) de dispositivo.

La próxima vez que los dispositivos se conecten a Citrix Endpoint Management, el servidor de Citrix Endpoint Management emitirá nuevos certificados de dispositivo basados en la nueva CA.

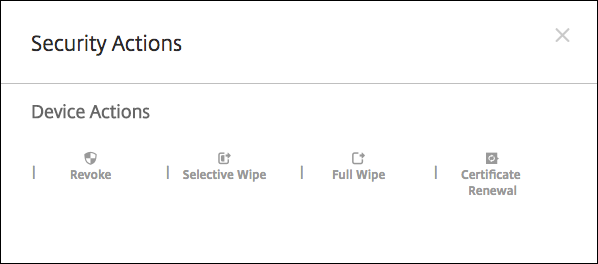

Para renovar certificados de dispositivo mediante la consola

- Vaya a Administrar > Dispositivos y seleccione los dispositivos cuyos certificados quiera renovar.

-

Haga clic en Proteger y en Renovación de certificados.

Los dispositivos inscritos continúan funcionando sin interrupciones. Citrix Endpoint Management emite un certificado de dispositivo cuando este se conecta de nuevo al servidor.

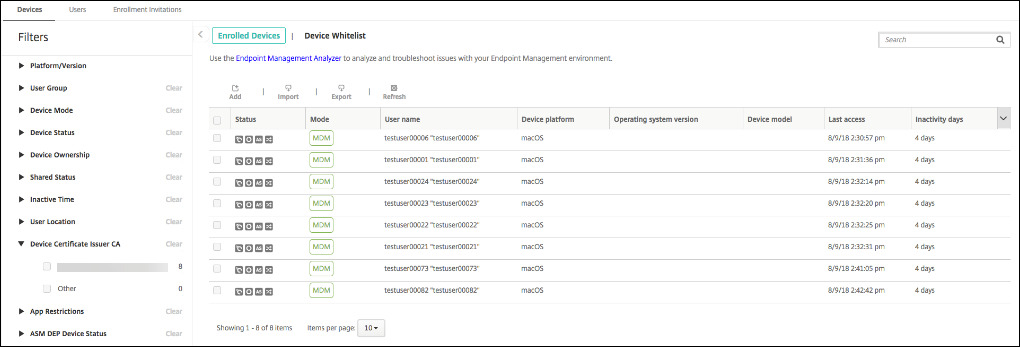

Para enviar consultas sobre los dispositivos que se encuentran en un grupo de CA emisora de certificados específico:

- En Administrar > Dispositivos, expanda el panel Filtros.

-

En el panel Filtros, expanda CA de emisión de certificados para dispositivos y seleccione las CA emisoras que quiere renovar.

En la tabla de dispositivos, aparecen los dispositivos de las CA emisoras seleccionadas.

Para renovar certificados de dispositivo mediante la API de REST

Citrix Endpoint Management utiliza internamente las siguientes entidades de certificación (CA) para PKI: CA raíz, CA del dispositivo y CA del servidor. Esas CA se clasifican como un grupo lógico y se les proporciona un nombre de grupo. Durante el aprovisionamiento de Citrix Endpoint Management, el servidor genera tres CA y les asigna el nombre de grupo “predeterminado”.

La entidad de certificación emite las siguientes API para administrar y renovar los certificados de dispositivo. Los dispositivos ya inscritos continúan funcionando sin interrupciones. Citrix Endpoint Management emite un certificado de dispositivo cuando este se conecta de nuevo al servidor. Para obtener más información, descargue el documento PDF Public API for REST Services.

- Envíe una lista de dispositivos que todavía utilicen la CA antigua (consulte la sección 3.16.2 en el PDF Public API for REST Services)

- Renovar certificado de dispositivo (véase la sección 3.16.58)

- Obtener todos los grupos de CA (véase la sección 3.23.1)

Certificado APNs para Citrix Secure Mail

Los certificados Apple Push Notification Service (APNs) caducan cada año. Debe crear un certificado SSL de APNs y actualizarlo en el portal de Citrix antes de que caduque. Si el certificado caduca, los usuarios sufrirán interrupciones del servicio de notificaciones push en Citrix Secure Mail. Tampoco podrá seguir enviando notificaciones push a sus aplicaciones.

Certificado APNs para la administración de dispositivos iOS

Para inscribir y administrar dispositivos iOS en Citrix Endpoint Management, debe configurar y crear un certificado del servicio de notificaciones push de Apple (APNs) proveniente de Apple. Si el certificado caduca, los usuarios no podrán inscribirse en Citrix Endpoint Management y usted no podrá administrar sus dispositivos iOS. Para obtener información más detallada, consulte Certificados APNs.

Para ver el estado y la fecha de caducidad del certificado APNs, inicie sesión en el portal Apple Push Certificates Portal. Debe iniciar sesión con el mismo usuario con que creó el certificado.

Asimismo, Apple le enviará una notificación por correo electrónico entre 30 y 10 días antes de la fecha de caducidad. Esa notificación contendrá la siguiente información:

The following Apple Push Notification Service certificate, created for Apple ID CustomerID will expire on Date. Revoking or allowing this certificate to expire will require existing devices to be re-enrolled with a new push certificate.

Please contact your vendor to generate a new request (a signed CSR), then visit https://identity.apple.com/pushcert to renew your Apple Push Notification Service certificate.

Thank You,

Apple Push Notification Service

<!--NeedCopy-->

MDX Toolkit (certificado de distribución iOS)

Una aplicación que se ejecute en un dispositivo iOS físico (aparte de las aplicaciones del App Store de Apple) presenta estos requisitos de firma:

- Debe firmar la aplicación con un perfil de datos.

- Debe firmar la aplicación con un certificado de distribución correspondiente.

Para comprobar que dispone de un certificado de distribución iOS válido, lleve a cabo lo siguiente:

- Desde el portal Apple Enterprise Developer, cree un ID de aplicación explícito para cada aplicación que quiera empaquetar con MDX. Un ejemplo de ID de aplicación válido es:

com.CompanyName.ProductName. - Desde el portal Apple Enterprise Developer, vaya a Provisioning Profiles > Distribution y cree un perfil de datos interno. Repita este paso para cada ID de aplicación que haya creado en el paso anterior.

- Descargue todos los perfiles de datos. Para obtener más información, consulte Empaquetado de aplicaciones móviles iOS.

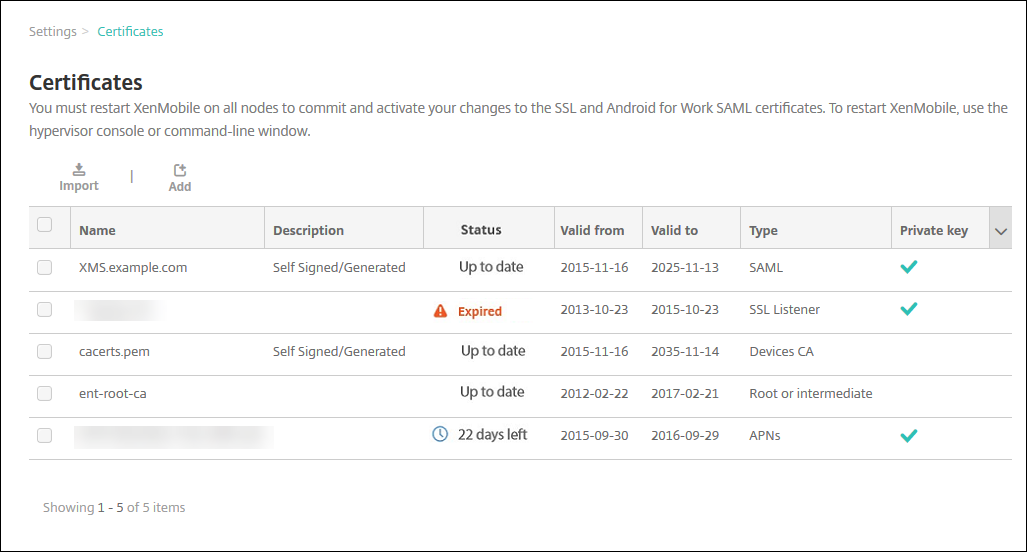

Para confirmar que todos los certificados de servidor Citrix Endpoint Management son válidos, lleve a cabo lo siguiente:

- En la consola de Citrix Endpoint Management, haga clic en Parámetros > Certificados.

- Compruebe que todos los certificados (APNs, escucha de SSL, raíz e intermedio) son válidos.

Almacén de claves Android

El almacén de claves es un archivo que contiene certificados utilizados para firmar las aplicaciones Android. Cuando una clave caduca, los usuarios ya no pueden actualizar fácilmente la aplicación a una nueva versión.

NetScaler Gateway

Para obtener información más detallada sobre cómo gestionar la caducidad de los certificados en NetScaler Gateway, consulte How to handle certificate expiry on NetScaler en Knowledge Center de la asistencia de Citrix.

Un certificado caducado de NetScaler Gateway impide que los usuarios inscriban sus dispositivos y accedan a la tienda. El certificado caducado también impide que los usuarios se conecten al servidor Exchange cuando utilicen Citrix Secure Mail. Además, los usuarios no podrán conocer ni abrir las aplicaciones HDX (según el certificado caducado).

Command Center (Centro de comandos) y Expiry Monitor (Centro de supervisión de caducidad) son dos herramientas que pueden ayudarle a hacer un seguimiento de los certificados de NetScaler Gateway. Command Center le notifica cuándo caduca el certificado. Esas herramientas ayudan a supervisar los siguientes certificados de NetScaler Gateway:

- Certificado SSL para FQDN de MDM

- Certificado SSL para FQDN de Gateway

- Certificado SSL para FQDN de StorageZones Controller de ShareFile

- Certificado SSL para el equilibrio de carga con Exchange (configuración de descarga)

- Certificado SSL para el equilibrio de carga con StoreFront

- Certificados de CA raíz e intermedios para los certificados anteriores