Entornos de Google Cloud

Citrix Virtual Apps and Desktops™ le permite aprovisionar y administrar máquinas en Google Cloud.

Requisitos

- Cuenta de Citrix Cloud™. La función descrita en este artículo solo está disponible en Citrix Cloud.

- Un proyecto de Google Cloud. El proyecto almacena todos los recursos de procesamiento asociados al catálogo de máquinas. Puede ser un proyecto existente o uno nuevo.

- Habilite cuatro API en su proyecto de Google Cloud. Para obtener información más detallada, consulte Habilitar las API de Google Cloud.

- Cuenta de servicio de Google Cloud. La cuenta de servicio se autentica en Google Cloud para permitir el acceso al proyecto. Para obtener información detallada, consulte Configurar y actualizar cuentas de servicio.

- Habilitar el acceso privado a Google. Para obtener información detallada, consulte Habilitar el acceso privado a Google.

Habilitar las API de Google Cloud

Para utilizar la funcionalidad de Google Cloud a través de Web Studio, habilite estas API en su proyecto de Google Cloud:

- API de Compute Engine

- API de Cloud Resource Manager

- API de Identity and Access Management (IAM)

- API de Cloud Build

- Servicio de administración de claves (KMS) en la nube

En la consola de Google Cloud, siga estos pasos:

-

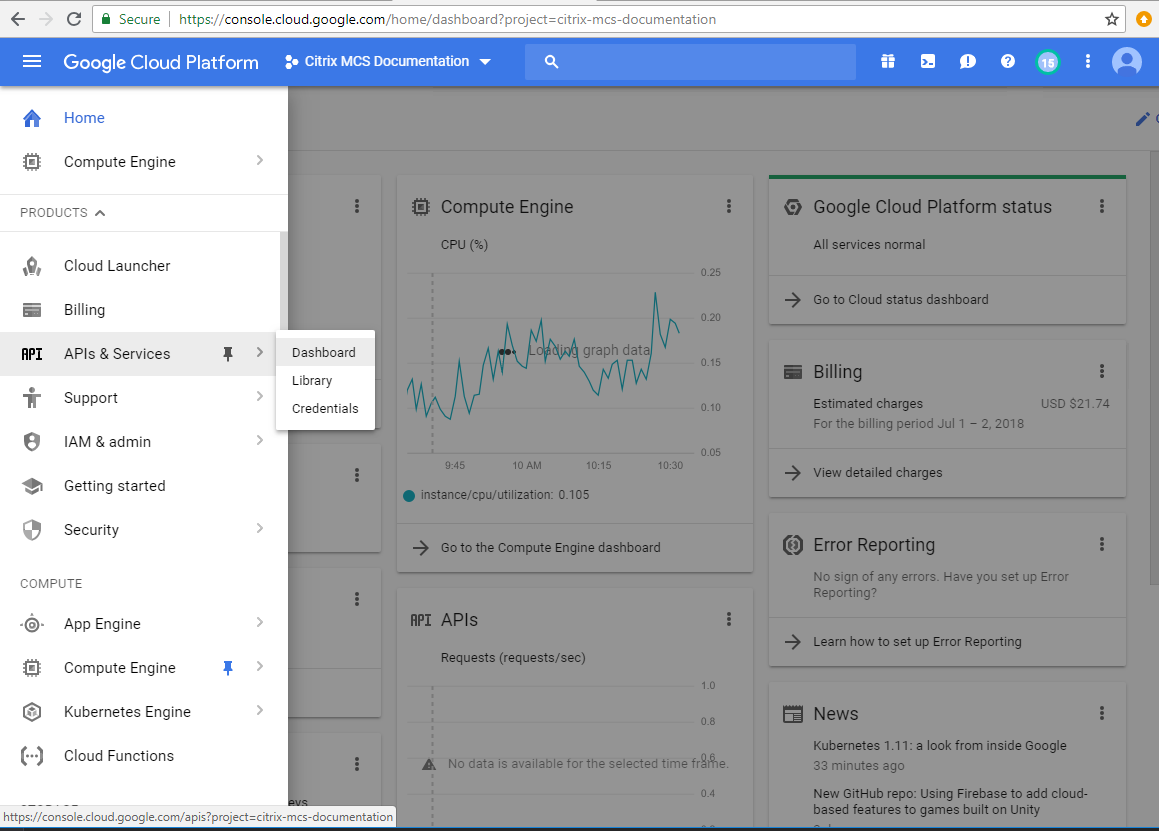

En el menú superior izquierdo, seleccione APIs and Services > Dashboard.

-

En la pantalla Dashboard, compruebe que la API de Compute Engine esté habilitada. Si no es el caso, siga estos pasos:

-

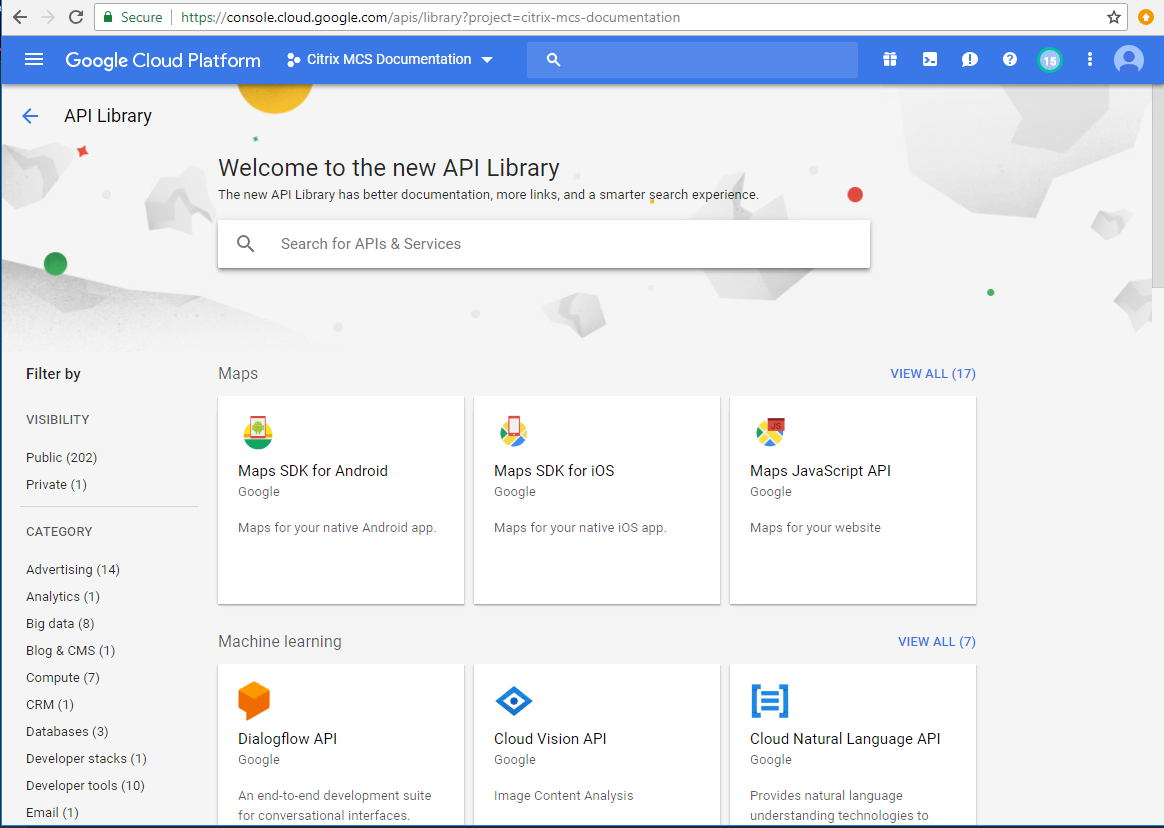

Vaya a APIs and Services > Library.

-

En el cuadro de búsqueda, escriba Compute Engine.

-

En los resultados de la búsqueda, seleccione Compute Engine API.

-

En la página Compute Engine API, seleccione Enable.

-

-

Habilite la API de Cloud Resource Manager.

-

Vaya a APIs and Services > Library.

-

En el cuadro de búsqueda, escriba Cloud Resource Manager.

-

En los resultados de búsqueda, seleccione Cloud Resource Manager API.

-

En la página Cloud Resource Manager API, seleccione Enable. Aparece el estado de la API.

-

-

Del mismo modo, habilite la API de Identity and Access Management (IAM) y la API de Cloud Build.

También puede usar Google Cloud Shell para habilitar las API. Para hacer esto:

- Abra la consola de Google y cargue Cloud Shell.

-

Ejecute estos cuatro comandos en Cloud Shell:

- gcloud services enable compute.googleapis.com

- gcloud services enable cloudresourcemanager.googleapis.com

- gcloud services enable iam.googleapis.com

- gcloud services enable cloudbuild.googleapis.com

- Haga clic en Authorize si Cloud Shell lo solicita.

Configurar y actualizar cuentas de servicio

Nota:

GCP presentará cambios en el comportamiento predeterminado de los servicios de Cloud Build y en el uso de las cuentas de servicio a partir del 29 de abril de 2024. Para obtener más información, consulte Cambio de la cuenta de servicio de Cloud Build. Los proyectos de Google existentes con la API de Cloud Build habilitada antes del 29 de abril de 2024 no se ven afectados por este cambio. No obstante, si quiere mantener el comportamiento actual del servicio de Cloud Build a partir del 29 de abril, puede crear o aplicar una directiva de organización para inhabilitar la aplicación de restricciones antes de habilitar la API de Cloud Build. Como resultado, el siguiente contenido se divide en dos: Antes del 29 de abril de 2024 y A partir del 29 de abril de 2024. Si establece la nueva directiva de la organización, vaya a la sección Antes del 29 de abril de 2024.

Antes del 29 de abril de 2024

Citrix Cloud usa tres cuentas de servicio independientes en el proyecto de Google Cloud:

-

Cuenta de servicio de Citrix Cloud: Esta cuenta de servicio permite a Citrix Cloud acceder al proyecto de Google y aprovisionar y administrar máquinas. Esta cuenta de servicio se autentica en Google Cloud mediante una clave generada por Google Cloud.

Debe crear esta cuenta de servicio manualmente, tal y como se describe aquí. Para obtener más información, consulte Crear una cuenta de Citrix Cloud Service.

Puede identificar esta cuenta de servicio con una dirección de correo electrónico. Por ejemplo,

<my-service-account>@<project-id>.iam.gserviceaccount.com. -

Cuenta de servicio de Cloud Build: Esta cuenta de servicio se aprovisiona automáticamente después de habilitar todas las API mencionadas en Habilitar las API de Google Cloud. Para ver todas las cuentas de servicio creadas automáticamente, vaya a IAM & Admin > IAM en la consola de Google Cloud y seleccione la casilla de verificación Include Google-provided role grants.

Puede identificar esta cuenta de servicio mediante una dirección de correo electrónico que comience por el ID del proyecto y la palabra cloudbuild. Por ejemplo,

<project-id>@cloudbuild.gserviceaccount.comVerifique si a la cuenta de servicio se le han concedido los siguientes roles. Si debe agregar roles, siga los pasos descritos en Agregar roles a la cuenta de servicio de Cloud Build.

- Cuenta de servicio de Cloud Build

- Administrador de instancias de proceso

- Usuario de cuenta de servicio

-

Cuenta de servicio de Cloud Compute: Google Cloud agrega esta cuenta de servicio a las instancias creadas en Google Cloud una vez que se activa la API de Compute. Esta cuenta tiene el rol de editor básico de IAM para realizar las operaciones. Sin embargo, si elimina el permiso predeterminado para tener un control más granular, deberá agregar el rol Administrador de almacenamiento que requiere los siguientes permisos:

- resourcemanager.projects.get

- storage.objects.create

- storage.objects.get

- storage.objects.list

Puede identificar esta cuenta de servicio mediante una dirección de correo electrónico que comience por el ID del proyecto y la palabra compute. Por ejemplo, <project-id>-compute@developer.gserviceaccount.com.

Crear una cuenta de servicio de Citrix Cloud

Para crear una cuenta de servicio de Citrix Cloud, siga estos pasos:

- En la consola de Google Cloud, vaya a IAM & Admin > Service accounts.

- En la página Service accounts, seleccione CREATE SERVICE ACCOUNT.

- En la página Create service account, introduzca la información necesaria y, a continuación, seleccione CREATE AND CONTINUE.

-

En la página Grant this service account access to project, haga clic en el menú desplegable Select a role y seleccione los roles necesarios. Haga clic en +ADD ANOTHER ROLE si quiere agregar más roles.

Cada cuenta (personal o de servicio) tiene varios roles que definen la gestión del proyecto. Otorgue estos roles a esta cuenta de servicio:

- Administrador de procesos

- Administrador de almacenamiento

- Editor de compilaciones en la nube

- Usuario de cuenta de servicio

- Usuario de almacén de datos en la nube

- Operador criptográfico de Cloud KMS

El operador criptográfico de Cloud KMS requiere los siguientes permisos:

- cloudkms.cryptoKeys.get

- cloudkms.cryptoKeys.list

- cloudkms.keyRings.get

- cloudkms.keyRings.list

- cloudkms.cryptoKeyVersions.useToDecrypt

- cloudkms.cryptoKeyVersions.useToEncrypt

Nota:

Habilite todas las API para obtener la lista completa de roles disponibles al crear una cuenta de servicio.

- Haga clic en CONTINUE

- En la página Grant users access to this service account, agregue usuarios o grupos para permitirles realizar acciones en esta cuenta de servicio.

- Haga clic en DONE.

- Vaya a la consola principal de IAM.

- Identifique la cuenta de servicio creada.

- Compruebe que los roles se hayan asignado correctamente.

Consideraciones:

Al crear la cuenta de servicio, tenga en cuenta lo siguiente:

- Los pasos Grant this service account access to project y Grant users access to this service account son opcionales. Si decide omitir estos pasos de configuración opcionales, la cuenta de servicio recién creada no se mostrará en la página IAM & Admin > IAM .

- Para mostrar los roles asociados a una cuenta de servicio, agregue los roles sin omitir los pasos opcionales. Este proceso garantiza que aparezcan roles para la cuenta de servicio configurada.

Clave de la cuenta de servicio de Citrix Cloud

La clave de la cuenta de Citrix Cloud Service es necesaria para crear una conexión en Citrix DaaS. La clave se halla en un archivo de credenciales (JSON). El archivo se descarga automáticamente y se guarda en la carpeta Descargas después de crear la clave. Al crear la clave, establezca el tipo de clave en JSON. De lo contrario, Web Studio no podrá analizarla.

Para crear una clave de cuenta de servicio, vaya a IAM & Admin > Service accounts y haga clic en la dirección de correo electrónico de la cuenta de servicio de Citrix Cloud. Cambie a la ficha Keys y seleccione Add Key > Create new key. Asegúrese de seleccionar JSON como tipo de clave.

Consejo:

Cree claves mediante la página Service accounts de la consola de Google Cloud. Le recomendamos cambiar las claves con frecuencia por motivos de seguridad. Para proporcionar claves nuevas a la aplicación de Citrix Virtual Apps and Desktops, modifique una conexión de Google Cloud existente.

Agregar roles a la cuenta de servicio de Citrix Cloud

Para agregar roles a la cuenta de servicio de Citrix Cloud:

- En la consola de Google Cloud, vaya a IAM & Admin > IAM.

-

En la página IAM > PERMISSIONS, busque la cuenta de servicio que creó, identificable con una dirección de correo electrónico.

Por ejemplo,

<my-service-account>@<project-id>.iam.gserviceaccount.com - Seleccione el icono del lápiz para modificar el acceso a la entidad principal de la cuenta de servicio.

- En la página Edit access to “project-id” para la opción de la entidad principal seleccionada, seleccione ADD ANOTHER ROLE para agregar los roles necesarios a su cuenta de servicio uno por uno y, a continuación, seleccione SAVE.

Agregar roles a la cuenta de servicio de Cloud Build

Para agregar roles a la cuenta de servicio de Cloud Build:

- En la consola de Google Cloud, vaya a IAM & Admin > IAM.

-

En la página IAM, busque la cuenta de servicio de Cloud Build, identificable con una dirección de correo electrónico que comience por el ID del proyecto y la palabra cloudbuild.

Por ejemplo,

<project-id>@cloudbuild.gserviceaccount.com - Seleccione el icono del lápiz para modificar los roles de la cuenta de Cloud Build.

-

En la página Edit access to “project-id” para la opción de la entidad principal seleccionada, seleccione ADD ANOTHER ROLE para agregar los roles necesarios a su cuenta de servicio de Cloud Build uno por uno y, a continuación, seleccione SAVE.

Nota:

Habilite todas las API para obtener la lista completa de roles.

A partir del 29 de abril de 2024

Citrix Cloud usa dos cuentas de servicio independientes en el proyecto de Google Cloud:

-

Cuenta de servicio de Citrix Cloud: Esta cuenta de servicio permite a Citrix Cloud acceder al proyecto de Google y aprovisionar y administrar máquinas. Esta cuenta de servicio se autentica en Google Cloud mediante una clave generada por Google Cloud.

Debe crear esta cuenta de servicio manualmente.

Puede identificar esta cuenta de servicio con una dirección de correo electrónico. Por ejemplo,

<my-service-account>@<project-id>.iam.gserviceaccount.com. -

Cuenta de servicio de Cloud Compute: Esta cuenta de servicio se aprovisiona automáticamente después de habilitar todas las API mencionadas en Habilitar las API de Google Cloud. Para ver todas las cuentas de servicio creadas automáticamente, vaya a IAM & Admin > IAM en la consola de Google Cloud y seleccione la casilla de verificación Include Google-provided role grants. Esta cuenta tiene el rol de editor básico de IAM para realizar las operaciones. Sin embargo, si elimina el permiso predeterminado para tener un control más granular, deberá agregar el rol Administrador de almacenamiento que requiere los siguientes permisos:

- resourcemanager.projects.get

- storage.objects.create

- storage.objects.get

- storage.objects.list

Puede identificar esta cuenta de servicio mediante una dirección de correo electrónico que comience por el ID del proyecto y la palabra compute. Por ejemplo,

<project-id>-compute@developer.gserviceaccount.com.Verifique si a la cuenta de servicio se le han concedido los siguientes roles.

- Cuenta de servicio de Cloud Build

- Administrador de instancias de proceso

- Usuario de cuenta de servicio

Crear una cuenta de servicio de Citrix Cloud

Para crear una cuenta de servicio de Citrix Cloud, siga estos pasos:

- En la consola de Google Cloud, vaya a IAM & Admin > Service accounts.

- En la página Service accounts, seleccione CREATE SERVICE ACCOUNT.

- En la página Create service account, introduzca la información necesaria y, a continuación, seleccione CREATE AND CONTINUE.

-

En la página Grant this service account access to project, haga clic en el menú desplegable Select a role y seleccione los roles necesarios. Haga clic en +ADD ANOTHER ROLE si quiere agregar más roles.

Cada cuenta (personal o de servicio) tiene varios roles que definen la gestión del proyecto. Otorgue estos roles a esta cuenta de servicio:

- Administrador de procesos

- Administrador de almacenamiento

- Editor de compilaciones en la nube

- Usuario de cuenta de servicio

- Usuario de almacén de datos en la nube

- Operador criptográfico de Cloud KMS

El operador criptográfico de Cloud KMS requiere los siguientes permisos:

- cloudkms.cryptoKeys.get

- cloudkms.cryptoKeys.list

- cloudkms.keyRings.get

- cloudkms.keyRings.list

Nota:

Habilite todas las API para obtener la lista completa de roles disponibles al crear una cuenta de servicio.

- Haga clic en CONTINUE

- En la página Grant users access to this service account, agregue usuarios o grupos para permitirles realizar acciones en esta cuenta de servicio.

- Haga clic en DONE.

- Vaya a la consola principal de IAM.

- Identifique la cuenta de servicio creada.

- Compruebe que los roles se hayan asignado correctamente.

Consideraciones:

Al crear la cuenta de servicio, tenga en cuenta lo siguiente:

- Los pasos Grant this service account access to project y Grant users access to this service account son opcionales. Si decide omitir estos pasos de configuración opcionales, la cuenta de servicio recién creada no se mostrará en la página IAM & Admin > IAM .

- Para mostrar los roles asociados a una cuenta de servicio, agregue los roles sin omitir los pasos opcionales. Este proceso garantiza que aparezcan roles para la cuenta de servicio configurada.

Clave de la cuenta de servicio de Citrix Cloud

La clave de la cuenta de Citrix Cloud Service es necesaria para crear una conexión en Citrix DaaS. La clave se halla en un archivo de credenciales (JSON). El archivo se descarga automáticamente y se guarda en la carpeta Descargas después de crear la clave. Al crear la clave, establezca el tipo de clave en JSON. De lo contrario, Web Studio no podrá analizarla.

Para crear una clave de cuenta de servicio, vaya a IAM & Admin > Service accounts y haga clic en la dirección de correo electrónico de la cuenta de servicio de Citrix Cloud. Cambie a la ficha Keys y seleccione Add Key > Create new key. Asegúrese de seleccionar JSON como tipo de clave.

Consejo:

Cree claves mediante la página Service accounts de la consola de Google Cloud. Le recomendamos cambiar las claves con frecuencia por motivos de seguridad. Para proporcionar claves nuevas a la aplicación de Citrix Virtual Apps and Desktops, modifique una conexión de Google Cloud existente.

Agregar roles a la cuenta de servicio de Citrix Cloud

Para agregar roles a la cuenta de servicio de Citrix Cloud:

- En la consola de Google Cloud, vaya a IAM & Admin > IAM.

-

En la página IAM > PERMISSIONS, busque la cuenta de servicio que creó, identificable con una dirección de correo electrónico.

Por ejemplo,

<my-service-account>@<project-id>.iam.gserviceaccount.com - Seleccione el icono del lápiz para modificar el acceso a la entidad principal de la cuenta de servicio.

- En la página Edit access to “project-id” para la opción de la entidad principal seleccionada, seleccione ADD ANOTHER ROLE para agregar los roles necesarios a su cuenta de servicio uno por uno y, a continuación, seleccione SAVE.

Agregar roles a la cuenta de servicio de Cloud Compute

Para agregar roles a la cuenta de servicio de Cloud Compute:

- En la consola de Google Cloud, vaya a IAM & Admin > IAM.

-

En la página IAM, busque la cuenta de servicio de Cloud Compute, identificable con una dirección de correo electrónico que comience por el ID del proyecto y la palabra compute.

Por ejemplo,

<project-id>-compute@developer.gserviceaccount.com - Seleccione el icono del lápiz para modificar los roles de la cuenta de Cloud Build.

-

En la página Edit access to “project-id” para la opción de la entidad principal seleccionada, seleccione ADD ANOTHER ROLE para agregar los roles necesarios a su cuenta de servicio de Cloud Build uno por uno y, a continuación, seleccione SAVE.

Nota:

Habilite todas las API para obtener la lista completa de roles.

Permisos de almacenamiento y administración de depósitos

Citrix Virtual Apps and Desktops mejora el proceso de notificación de errores de compilación en la nube para el servicio de Google Cloud. Este servicio ejecuta compilaciones en Google Cloud. Citrix Virtual Apps and Desktops crea un depósito de almacenamiento llamado citrix-mcs-cloud-build-logs-{region}-{5 random characters}, donde los servicios de Google Cloud capturan la información del registro de compilación. Se establece una opción en este depósito que elimina el contenido tras un período de 30 días. Este proceso requiere que la cuenta de servicio utilizada para la conexión tenga los permisos de Google Cloud establecidos en storage.buckets.update. Si la cuenta de servicio no tiene este permiso, Citrix Virtual Apps and Desktops ignora los errores y continúa con el proceso de creación del catálogo. Sin este permiso, el tamaño de los registros de compilación aumenta y se requiere una limpieza manual.

Habilitar el acceso privado a Google

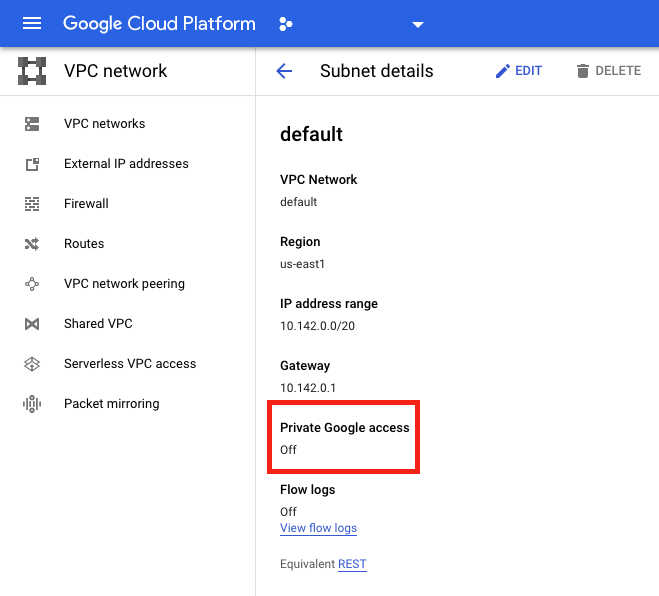

Cuando una máquina virtual carece de una dirección IP externa asignada a su interfaz de red, los paquetes solo se envían a otros destinos de direcciones IP internas. Cuando habilita el acceso privado, la máquina virtual se conecta al conjunto de direcciones IP externas utilizadas por la API de Google y los servicios asociados.

Nota:

Independientemente de si el acceso privado a Google está habilitado, todas las máquinas virtuales con y sin direcciones IP públicas deben poder acceder a las API públicas de Google, especialmente si se han instalado dispositivos de red de terceros en el entorno.

Para asegurarse de que una máquina virtual de la subred pueda acceder a las API de Google sin una dirección IP pública para el aprovisionamiento de MCS:

- En Google Cloud, acceda a la configuración de red de VPC.

- En la pantalla Detalles de subred, active Acceso privado a Google.

Para obtener más información, consulte Configura el Acceso privado a Google.

Importante:

Si la red está configurada para impedir el acceso de la máquina virtual a Internet, asegúrese de que su organización asume los riesgos asociados con la habilitación del acceso privado a Google para la subred a la que está conectada la máquina virtual.

Qué hacer a continuación

- Instalar componentes principales

- Instalar VDA

- Crear un sitio

- Para crear y administrar una conexión en entornos de Google Cloud, consulte Conexión con entornos de Google Cloud