Directiva de VPN

La directiva “VPN” permite configurar los parámetros de una red privada virtual (VPN) que permita a los dispositivos de los usuarios conectarse de forma segura a los recursos de la empresa. Puede configurar la directiva de VPN para las plataformas siguientes. Cada plataforma requiere un conjunto diferente de valores, que se describen detalladamente en este artículo.

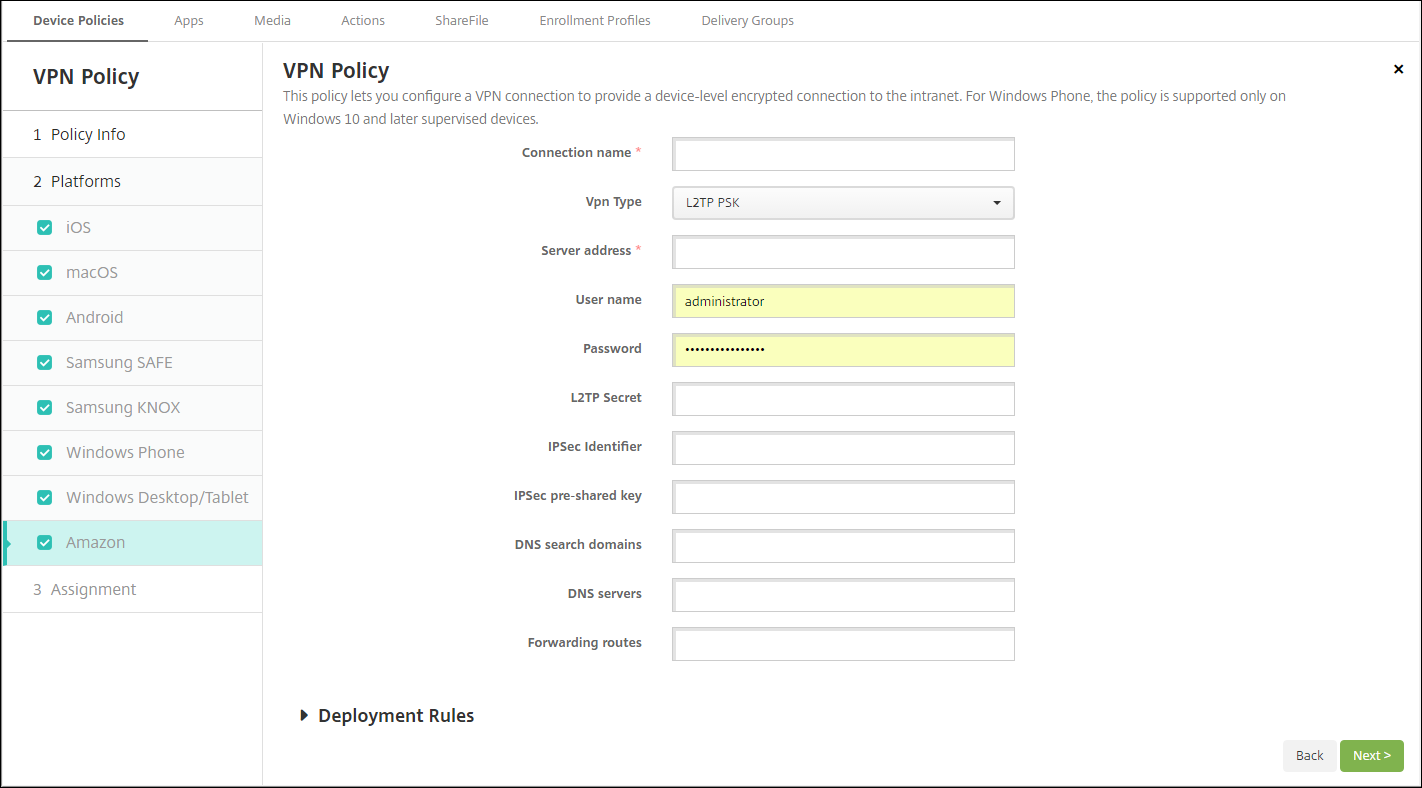

Para agregar o configurar esta directiva, vaya a Configurar > Directivas de dispositivo. Para obtener más información, consulte Directivas de dispositivo.

Nota:

Citrix SSO para Android y Citrix SSO para iOS ahora se denomina Citrix Secure Access. Estamos actualizando nuestra documentación para reflejar este cambio de nombre.

Requisitos para las redes VPN por aplicación

Puede configurar la función de VPN por aplicación para estas plataformas a través de directivas VPN:

- iOS

- macOS

- Android (AD heredado)

Para Android Enterprise, use la directiva Configuraciones administradas para configurar perfiles de VPN.

Las opciones de VPN por aplicación están disponibles para ciertos tipos de conexión. Esta tabla indica cuándo están disponibles las opciones de VPN por aplicación.

| Plataforma | Tipo de conexión | Comentario |

|---|---|---|

| iOS | Cisco Legacy AnyConnect, Juniper SSL, F5 SSL, SonicWALL Mobile Connect, Ariba VIA, Citrix SSO o SSL personalizado. | |

| macOS | Cisco AnyConnect, Juniper SSL, SSL F5, SonicWALL Mobile Connect, Ariba VIA o SSL personalizado. | |

| Android (AD heredado) | Citrix SSO |

Para crear una VPN por aplicación en dispositivos iOS y Android (AD heredado) mediante la aplicación Citrix SSO, debe realizar otros pasos, además de la configuración de la directiva VPN. Además, debe comprobar que se cumplen estos requisitos previos:

- NetScaler Gateway local

- Estas aplicaciones están instaladas en el dispositivo:

- Citrix SSO

- Citrix Secure Hub

He aquí un flujo de trabajo general para configurar una VPN por aplicación en dispositivos iOS y Android mediante la aplicación Citrix SSO:

-

Configure una directiva de dispositivos VPN tal y como se describe en este artículo.

-

Para iOS, consulte Configurar el protocolo Citrix SSO para iOS. Después de configurar el protocolo de Citrix SSO para iOS a través de una directiva de dispositivos VPN, también debe crear una directiva de atributos de aplicación para asociar las aplicaciones a la directiva VPN por aplicación. Para obtener más información, consulte Configurar una VPN por aplicación.

- Para el campo Tipo de autenticación para la conexión, si selecciona Certificado, primero debe configurar la autenticación por certificado para Citrix Endpoint Management. Consulte Autenticación con certificado de cliente o certificado y dominio.

-

Para Android (AD heredado), consulte Configurar el protocolo Citrix SSO para Android.

- Para el campo Tipo de autenticación para la conexión, si selecciona Certificado o Contraseña y certificado, primero debe configurar la autenticación por certificado para Citrix Endpoint Management. Consulte Autenticación con certificado de cliente o certificado y dominio.

-

-

Configure Citrix ADC para aceptar el tráfico de la VPN por aplicación. Para obtener información detallada, consulte Configuración de VPN completa en NetScaler Gateway.

Parámetros de iOS

Tenga en cuenta que el tipo de conexión VPN de Citrix en la directiva VPN para iOS no admite iOS 12. Lleve a cabo estos pasos para eliminar la directiva de VPN existente y crear otra directiva de VPN con el tipo de conexión Citrix SSO:

- Elimine su directiva de VPN para iOS.

- Agregue una directiva de redes VPN para iOS con la siguiente configuración:

- Tipo de conexión: Citrix SSO

- Habilitar VPN por aplicación: Sí

- Tipo de proveedor: Túnel de paquete

- Agregue una directiva de atributos de aplicaciones para iOS. En Identificador de VPN por aplicación, elija iOS_VPN.

- Nombre de la conexión: Escriba un nombre para la conexión.

-

Tipo de conexión: En la lista, seleccione el protocolo que se va a usar para esta conexión. El valor predeterminado es L2TP.

- L2TP: Protocolo Layer 2 Tunneling Protocol (L2TP) con la autenticación de clave previamente compartida.

- PPTP: Túnel punto a punto.

- IPsec: La conexión VPN de su empresa.

-

Cisco Legacy AnyConnect. Este tipo de conexión requiere que el cliente VPN de Cisco Legacy AnyConnect esté instalado en el dispositivo del usuario. Cisco ha empezado a retirar progresivamente el cliente Cisco Legacy AnyConnect, basado en un framework de VPN que se ha retirado.

Para utilizar el cliente actual de Cisco AnyConnect, use el Tipo de conexión llamado SSL personalizado. Para conocer la configuración requerida, consulte “Configurar el protocolo SSL personalizado” en esta sección.

- Juniper SSL: Cliente SSL VPN de Juniper Networks.

- F5 SSL: Cliente SSL VPN de F5 Networks.

- SonicWALL Mobile Connect: Cliente VPN unificado de Dell para iOS.

- Ariba VIA: Cliente de acceso virtual a Internet de Ariba Networks.

- IKEv2 (solo iOS). Intercambio de claves por red versión 2 solo para iOS.

- AlwaysOn IKEv2: Acceso permanente mediante IKEv2.

- Configuración dual de AlwaysOn IKEv2: Acceso permanente mediante la configuración dual de IKEv2.

- Citrix SSO: Cliente de Citrix SSO para iOS 12 y versiones posteriores.

- SSL personalizado: Secure Sockets Layer (SSL) personalizada. Se requiere este tipo de conexión para el cliente Cisco AnyConnect que tiene un ID de paquete com.cisco.anyconnect. Indique el Nombre de conexión llamado Cisco AnyConnect. También puede implementar la directiva de VPN y habilitar un filtro de Control de acceso a red (NAC) para dispositivos iOS. El filtro NAC bloquea una conexión VPN para dispositivos que tienen instaladas aplicaciones no conformes. La configuración requiere configuraciones específicas para la directiva de VPN de iOS, como se describe en la siguiente sección de iOS. Para obtener más información sobre otras configuraciones necesarias para habilitar el filtro NAC, consulte Control de acceso a red.

En las siguientes secciones se ofrecen las opciones de configuración para cada uno de los tipos de conexión mencionados.

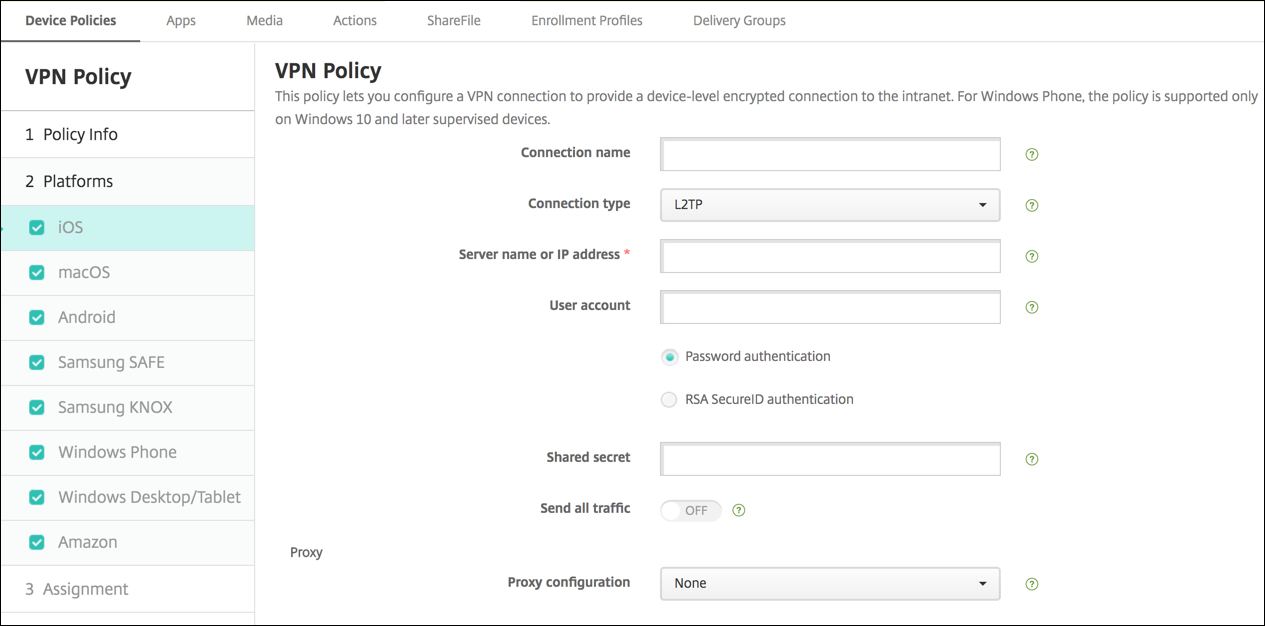

Configurar el protocolo L2TP para iOS

- Nombre o dirección IP del servidor: Escriba el nombre o la dirección IP del servidor VPN.

- Cuenta de usuario: Escriba una cuenta de usuario opcional.

- Seleccione Autenticación por contraseña o Autenticación con RSA SecureID.

- Secreto compartido: Escriba la clave de secreto compartido de IPsec.

- Enviar todo el tráfico: Seleccione si enviar todo el tráfico por la red privada virtual (VPN). De forma predeterminada, está desactivado.

Configurar el protocolo PPTP para iOS

- Nombre o dirección IP del servidor: Escriba el nombre o la dirección IP del servidor VPN.

- Cuenta de usuario: Escriba una cuenta de usuario opcional.

- Seleccione Autenticación por contraseña o Autenticación con RSA SecureID.

-

Nivel de cifrado. En la lista, seleccione un nivel de cifrado. El valor predeterminado es Ninguno.

- Ninguno: No se usa ningún cifrado.

- Automático: Se usa el nivel más alto de cifrado que admite el servidor.

- Máximo (128 bits): Se usa siempre el cifrado de 128 bits.

- Enviar todo el tráfico: Seleccione si enviar todo el tráfico por la red privada virtual (VPN). De forma predeterminada, está desactivado.

Configurar el protocolo IPsec para iOS

- Nombre o dirección IP del servidor: Escriba el nombre o la dirección IP del servidor VPN.

- Cuenta de usuario: Escriba una cuenta de usuario opcional.

- Tipo de autenticación para la conexión: En la lista, seleccione Secreto compartido o Certificado para elegir el tipo de autenticación de esta conexión. El valor predeterminado es Secreto compartido.

- Si ha seleccionado Secreto compartido, configure los siguientes parámetros:

- Nombre del grupo: Escriba un nombre de grupo opcional.

- Secreto compartido: Escriba una clave opcional de secreto compartido.

- Usar autenticación híbrida: Seleccione si utilizar la autenticación híbrida. Con la autenticación híbrida, el servidor se autentica primero en el cliente, y, a continuación, se autentica en el servidor. De forma predeterminada, está desactivado.

- Pedir contraseña: Seleccione si solicitar a los usuarios sus contraseñas cuando se conectan a la red. De forma predeterminada, está desactivado.

- Si habilita Certificado, defina las siguientes configuraciones:

- Credencial de identidad: En la lista, seleccione la credencial de identidad que se va a usar. El valor predeterminado es Ninguno.

- Pedir PIN al conectar: Seleccione esta opción para obligar a los usuarios a introducir su PIN cuando se conecten a la red. De forma predeterminada, está desactivado.

- Habilitar VPN a demanda: Seleccione si permitir la activación de una conexión VPN cuando los usuarios se conectan a la red. De forma predeterminada, está desactivado. Para obtener información acerca de la configuración de parámetros cuando la opción Habilitar VPN a demanda está activada, consulte Configurar opciones de Habilitar VPN a demanda para iOS.

- Habilitar VPN por aplicación: Seleccione si habilitar redes VPN para cada aplicación. De forma predeterminada, está desactivado.

- Correspondencia de aplicación a demanda habilitada: Seleccione si activar automáticamente conexiones de red VPN por aplicación cuando las aplicaciones asociadas al servicio VPN por aplicación inician una comunicación de red. De forma predeterminada, está desactivado.

- Dominios de Safari: Haga clic en Agregar para agregar un nombre de dominio de Safari.

Configurar el protocolo Cisco Legacy AnyConnect para iOS

Para realizar la transición del cliente Cisco Legacy AnyConnect al nuevo cliente Cisco AnyConnect, use el protocolo “SSL personalizado”.

- Identificador de paquete de proveedor. Para el cliente Legacy AnyConnect, el ID de paquete es com.cisco.anyconnect.gui.

- Nombre o dirección IP del servidor: Escriba el nombre o la dirección IP del servidor VPN.

- Cuenta de usuario: Escriba una cuenta de usuario opcional.

- Grupo: Escriba un nombre de grupo opcional.

-

Tipo de autenticación para la conexión: En la lista, seleccione Contraseña o Certificado para elegir el tipo de autenticación de esta conexión. El valor predeterminado es Contraseña.

- Si habilita Contraseña, escriba una contraseña opcional de autenticación en el campo Contraseña de autenticación.

- Si habilita Certificado, defina las siguientes configuraciones:

- Credencial de identidad: En la lista, seleccione la credencial de identidad que se va a usar. El valor predeterminado es Ninguno.

- Pedir PIN al conectar: Seleccione si solicitar a los usuarios sus PIN cuando se conectan a la red. De forma predeterminada, está desactivado.

- Habilitar VPN a demanda: Seleccione si permitir la activación de una conexión VPN cuando los usuarios se conectan a la red. De forma predeterminada, está desactivado. Para obtener información acerca de la configuración de parámetros cuando la opción Habilitar VPN a demanda está activada, consulte Configurar opciones de Habilitar VPN a demanda para iOS.

- Incluir todas las redes: Seleccione si permitir que todas las redes utilicen esta conexión. De forma predeterminada, está desactivado.

- Excluir redes locales: Seleccione si prohibir que las redes locales usen la conexión. De forma predeterminada, está desactivado.

-

Habilitar VPN por aplicación: Seleccione si habilitar redes VPN para cada aplicación. De forma predeterminada, está desactivado. Si activa esta opción, defina las siguientes configuraciones:

- Correspondencia de aplicación a demanda habilitada: Seleccione si activar automáticamente conexiones de red VPN por aplicación cuando las aplicaciones asociadas al servicio VPN por aplicación inician una comunicación de red. De forma predeterminada, está desactivado.

- Tipo de proveedor: Seleccione si la VPN por aplicación se ofrece como proxy de aplicación o como túnel de paquete. El valor predeterminado es Proxy de aplicación.

-

Dominios de Safari: Haga clic en Agregar y lleve a cabo lo siguiente para incluir cada dominio de Safari que puede activar una conexión VPN por aplicación:

- Dominio: Escriba el dominio que se va a agregar.

- Haga clic en Guardar para guardar el dominio, o bien haga clic en Cancelar para no guardarlo.

Configurar el protocolo Juniper SSL para iOS

- Identificador de paquetes de proveedor: Si el perfil de su VPN por aplicación contiene el identificador de paquetes de una aplicación con varios proveedores de VPN del mismo tipo, especifique el proveedor que quiere utilizar aquí.

- Nombre o dirección IP del servidor: Escriba el nombre o la dirección IP del servidor VPN.

- Cuenta de usuario: Escriba una cuenta de usuario opcional.

- Territorio: Escriba un nombre opcional para el territorio Kerberos.

- Rol: Escriba un nombre opcional para el rol.

- Tipo de autenticación para la conexión: En la lista, seleccione Contraseña o Certificado para elegir el tipo de autenticación de esta conexión. El valor predeterminado es Contraseña.

- Si habilita Contraseña, escriba una contraseña opcional de autenticación en el campo Contraseña de autenticación.

- Si habilita Certificado, defina las siguientes configuraciones:

- Credencial de identidad: En la lista, seleccione la credencial de identidad que se va a usar. El valor predeterminado es Ninguno.

- Pedir PIN al conectar: Seleccione si solicitar a los usuarios sus PIN cuando se conectan a la red. De forma predeterminada, está desactivado.

- Habilitar VPN a demanda: Seleccione si permitir la activación de una conexión VPN cuando los usuarios se conectan a la red. De forma predeterminada, está desactivado. Para obtener información acerca de la configuración de parámetros cuando la opción Habilitar VPN a demanda está activada, consulte Configurar opciones de Habilitar VPN a demanda para iOS.

- Habilitar VPN por aplicación: Seleccione si habilitar redes VPN para cada aplicación. De forma predeterminada, está desactivado. Si activa esta opción, defina las siguientes configuraciones:

- Correspondencia de aplicación a demanda habilitada: Seleccione si activar automáticamente conexiones de red VPN por aplicación cuando las aplicaciones asociadas al servicio VPN por aplicación inician una comunicación de red. De forma predeterminada, está desactivado.

- Tipo de proveedor: Seleccione si la VPN por aplicación se ofrece como proxy de aplicación o como túnel de paquete. El valor predeterminado es Proxy de aplicación.

- Dominios de Safari: Haga clic en Agregar y lleve a cabo lo siguiente para incluir cada dominio de Safari que puede activar una conexión VPN por aplicación:

- Dominio: Escriba el dominio que se va a agregar.

- Haga clic en Guardar para guardar el dominio, o bien haga clic en Cancelar para no guardarlo.

Configurar el protocolo F5 SSL para iOS

- Identificador de paquetes de proveedor: Si el perfil de su VPN por aplicación contiene el identificador de paquetes de una aplicación con varios proveedores de VPN del mismo tipo, especifique el proveedor que quiere utilizar aquí.

- Nombre o dirección IP del servidor: Escriba el nombre o la dirección IP del servidor VPN.

- Cuenta de usuario: Escriba una cuenta de usuario opcional.

-

Tipo de autenticación para la conexión: En la lista, seleccione Contraseña o Certificado para elegir el tipo de autenticación de esta conexión. El valor predeterminado es Contraseña.

- Si habilita Contraseña, escriba una contraseña opcional de autenticación en el campo Contraseña de autenticación.

- Si habilita Certificado, defina las siguientes configuraciones:

- Credencial de identidad: En la lista, seleccione la credencial de identidad que se va a usar. El valor predeterminado es Ninguno.

- Pedir PIN al conectar: Seleccione si solicitar a los usuarios sus PIN cuando se conectan a la red. De forma predeterminada, está desactivado.

- Habilitar VPN a demanda: Seleccione si permitir la activación de una conexión VPN cuando los usuarios se conectan a la red. De forma predeterminada, está desactivado. Para obtener información acerca de la configuración de parámetros cuando la opción Habilitar VPN a demanda está activada, consulte Configurar opciones de Habilitar VPN a demanda para iOS.

-

Habilitar VPN por aplicación: Seleccione si habilitar redes VPN para cada aplicación. De forma predeterminada, está desactivado. Si activa esta opción, defina las siguientes configuraciones:

- Correspondencia de aplicación a demanda habilitada: Seleccione si activar automáticamente conexiones de red VPN por aplicación cuando las aplicaciones asociadas al servicio VPN por aplicación inician una comunicación de red.

- Tipo de proveedor: Seleccione si la VPN por aplicación se ofrece como proxy de aplicación o como túnel de paquete. El valor predeterminado es Proxy de aplicación.

-

Dominios de Safari: Haga clic en Agregar y lleve a cabo lo siguiente para incluir cada dominio de Safari que puede activar una conexión VPN por aplicación:

- Dominio: Escriba el dominio que se va a agregar.

- Haga clic en Guardar para guardar el dominio, o bien haga clic en Cancelar para no guardarlo.

Configurar el protocolo SonicWALL para iOS

- Identificador de paquetes de proveedor: Si el perfil de su VPN por aplicación contiene el identificador de paquetes de una aplicación con varios proveedores de VPN del mismo tipo, especifique el proveedor que quiere utilizar aquí.

- Nombre o dirección IP del servidor: Escriba el nombre o la dirección IP del servidor VPN.

- Cuenta de usuario: Escriba una cuenta de usuario opcional.

- Dominio o grupo de inicio de sesión: Escriba un dominio o grupo opcional de inicio de sesión.

-

Tipo de autenticación para la conexión: En la lista, seleccione Contraseña o Certificado para elegir el tipo de autenticación de esta conexión. El valor predeterminado es Contraseña.

- Si habilita Contraseña, escriba una contraseña opcional de autenticación en el campo Contraseña de autenticación.

- Si habilita Certificado, defina las siguientes configuraciones:

- Credencial de identidad: En la lista, seleccione la credencial de identidad que se va a usar. El valor predeterminado es Ninguno.

- Pedir PIN al conectar: Seleccione si solicitar a los usuarios sus PIN cuando se conectan a la red. De forma predeterminada, está desactivado.

- Habilitar VPN a demanda: Seleccione si permitir la activación de una conexión VPN cuando los usuarios se conectan a la red. De forma predeterminada, está desactivado. Para obtener información acerca de la configuración de parámetros cuando la opción Habilitar VPN a demanda está activada, consulte Configurar opciones de Habilitar VPN a demanda para iOS.

-

Habilitar VPN por aplicación: Seleccione si habilitar redes VPN para cada aplicación. De forma predeterminada, está desactivado. Si activa esta opción, configure los siguientes parámetros:

- Correspondencia de aplicación a demanda habilitada: Seleccione si activar automáticamente conexiones de red VPN por aplicación cuando las aplicaciones asociadas al servicio VPN por aplicación inician una comunicación de red.

- Tipo de proveedor: Seleccione si la VPN por aplicación se ofrece como proxy de aplicación o como túnel de paquete. El valor predeterminado es Proxy de aplicación.

-

Dominios de Safari: Haga clic en Agregar y lleve a cabo lo siguiente para incluir cada dominio de Safari que puede activar una conexión VPN por aplicación:

- Dominio: Escriba el dominio que se va a agregar.

- Haga clic en Guardar para guardar el dominio, o bien haga clic en Cancelar para no guardarlo.

Configurar el protocolo Ariba VIA para iOS

- Identificador de paquetes de proveedor: Si el perfil de su VPN por aplicación contiene el identificador de paquetes de una aplicación con varios proveedores de VPN del mismo tipo, especifique el proveedor que quiere utilizar aquí.

- Nombre o dirección IP del servidor: Escriba el nombre o la dirección IP del servidor VPN.

- Cuenta de usuario: Escriba una cuenta de usuario opcional.

-

Tipo de autenticación para la conexión: En la lista, seleccione Contraseña o Certificado para elegir el tipo de autenticación de esta conexión. El valor predeterminado es Contraseña.

- Si habilita Contraseña, escriba una contraseña opcional de autenticación en el campo Contraseña de autenticación.

- Si habilita Certificado, defina las siguientes configuraciones:

- Credencial de identidad: En la lista, seleccione la credencial de identidad que se va a usar. El valor predeterminado es Ninguno.

- Pedir PIN al conectar: Seleccione si solicitar a los usuarios sus PIN cuando se conectan a la red. De forma predeterminada, está desactivado.

- Habilitar VPN a demanda: Seleccione si permitir la activación de una conexión VPN cuando los usuarios se conectan a la red. De forma predeterminada, está desactivado. Para obtener información acerca de la configuración de parámetros cuando la opción Habilitar VPN a demanda está activada, consulte Configurar opciones de Habilitar VPN a demanda para iOS.

-

Habilitar VPN por aplicación: Seleccione si habilitar redes VPN para cada aplicación. De forma predeterminada, está desactivado. Si activa esta opción, defina las siguientes configuraciones:

- Correspondencia de aplicación a demanda habilitada: Seleccione si activar automáticamente conexiones de red VPN por aplicación cuando las aplicaciones asociadas al servicio VPN por aplicación inician una comunicación de red.

-

Dominios de Safari: Haga clic en Agregar y lleve a cabo lo siguiente para incluir cada dominio de Safari que puede activar una conexión VPN por aplicación:

- Dominio: Escriba el dominio que se va a agregar.

- Haga clic en Guardar para guardar el dominio, o bien haga clic en Cancelar para no guardarlo.

Configurar protocolos IKEv2 para iOS

Esta sección incluye parámetros utilizados para los protocolos IKEv2, Always On IKEv2 y de configuración dual de Always On IKEv2. Para el protocolo de configuración dual de Always On IKEv2, configure todos estos parámetros tanto para redes móviles como para redes Wi-Fi.

-

Permitir que el usuario inhabilite la conexión automática: Para protocolos Always On. Seleccione si permitir a los usuarios inhabilitar la conexión automática a la red en sus dispositivos. De forma predeterminada, está desactivado.

-

Nombre de host o dirección IP del servidor: Escriba el nombre o la dirección IP del servidor VPN.

-

Identificador local: El FQDN o la dirección IP del cliente IKEv2. Este campo es obligatorio.

-

Identificador remoto: El FQDN o la dirección IP del servidor VPN. Este campo es obligatorio.

-

Autenticación del dispositivo: Seleccione Secreto compartido, Certificado o Certificado de dispositivo basado en la identidad del dispositivo para elegir el tipo de autenticación de esta conexión. El valor predeterminado es Secreto compartido.

-

Si elige Secreto compartido, escriba una clave opcional de secreto compartido.

-

Si elige Certificado, elija la Credencial de identidad que quiere utilizar. El valor predeterminado es Ninguno.

-

Si elige Certificado de dispositivo basado en la identidad del dispositivo, seleccione el Tipo de identidad del dispositivo que quiere utilizar. El valor predeterminado es IMEI. Para utilizar esta opción, importe certificados en bloque con la API de REST. Consulte Cargar certificados en bloque con la API de REST. Solo está disponible si selecciona Always On IKEv2.

-

-

Autenticación extendida habilitada: Seleccione si habilitar el Protocolo de autenticación extensible (EAP). Si lo activa, escriba la Cuenta de usuario y la Contraseña de autenticación.

-

Intervalo DPD (Dead Peer Detection): Seleccione la frecuencia con que un nodo establece contacto con otro del mismo nivel con el fin de garantizar que este permanece contactable. El valor predeterminado es Ninguno. Las opciones son:

-

Ninguno: Inhabilita la opción Dead Peer Detection (detección de actividad en un nodo del mismo nivel).

-

Bajo: Establece contacto con un nodo del mismo nivel cada 30 minutos.

-

Medio: Establece contacto con un nodo del mismo nivel cada 10 minutos.

-

Alto: Establece contacto con un nodo del mismo nivel cada minuto.

-

-

Inhabilitar movilidad y multihoming: Seleccione si inhabilitar esta función.

-

Utilizar atributos de subred interna IPv4/IPv6: Seleccione si habilitar esta función.

-

Inhabilitar redirecciones: Seleccione si inhabilitar las redirecciones.

-

Habilitar opción de reserva: Si está habilitado, esta configuración permite que un túnel de datos móviles lleve tráfico apto para Wi-Fi Assist y requiera una VPN. El valor predeterminado es Desactivado.

-

Habilitar NAT Keep-Alive mientras el dispositivo está en modo de suspensión: Para los protocolos Always On. Los paquetes Keep-Alive mantienen las asignaciones NAT para las conexiones IKEv2. El chip envía esos paquetes regularmente cuando el dispositivo está activado. Si este parámetro está activado, el chip envía paquetes Keep-Alive incluso aunque el dispositivo esté en modo de suspensión. El intervalo predeterminado es de 20 segundos por Wi-Fi y 110 segundos por red móvil. Puede cambiar el intervalo con el parámetro Intervalo de NAT Keep-Alive.

-

Intervalo de NAT Keep-Alive (segundos): El valor predeterminado es de 20 segundos.

-

Habilitar PFS (Perfect Forward Secrecy): Seleccione si habilitar esta función.

-

Direcciones IP de servidores DNS. Opcional. Una lista de cadenas de direcciones IP pertenecientes a servidores DNS. Estas direcciones IP pueden incluir una mezcla de direcciones IPv4 e IPv6. Haga clic en Agregar para escribir una dirección.

-

Nombre de dominio. Opcional. El dominio principal del túnel.

-

Dominios de búsqueda. Opcional. Una lista de dominios que se utiliza para calificar totalmente los nombres de host de etiqueta única.

-

Agregar dominios complementarios a la lista de resolución: Opcional. Determina si agregar la lista de dominios suplementarios de correspondencia a la lista de dominios de búsqueda para la resolución. De forma predeterminada, está activado.

-

Dominios suplementarios de correspondencia. Opcional. Una lista de los dominios que se utilizan para determinar qué consultas DNS van a usar los parámetros de resolución DNS que contienen las direcciones de servidor DNS. Esta clave crea una configuración de DNS dividido donde solo los hosts de dominios determinados van a resolverse mediante la resolución DNS del túnel. Los hosts que no consten en uno de los dominios de esta lista se resuelven con la resolución predeterminada del sistema.

Si este parámetro contiene una cadena vacía, esa cadena se utilizará como el dominio predeterminado. Así, una configuración de túnel dividido puede dirigir todas las consultas DNS a los servidores DNS de las redes VPN antes de dirigirlas a los servidores DNS principales. Si el túnel VPN es la ruta predeterminada de la red, los servidores DNS de la lista pasan a ser la resolución predeterminada. En ese caso, se ignora la lista de los dominios complementarios de correspondencia.

-

Parámetros de IKE SA y Parámetros de Child SA: Configure estos parámetros para cada opción de asociación de seguridad (SA):

-

Algoritmo de cifrado: En la lista, seleccione el algoritmo de cifrado IKE que se va a usar. El valor predeterminado es 3DES.

-

Algoritmo de integridad: En la lista, seleccione el algoritmo de integridad que se va a usar. El valor predeterminado es SHA-256.

-

Grupo Diffie-Hellman: En la lista, seleccione el número de grupo de Diffie Hellman. El valor predeterminado es 2.

-

Tiempo de vida de IKE (en minutos): Escriba un número entero comprendido entre 10 y 1440 que represente la vigencia de la asociación de seguridad (intervalo de regeneración de claves). El valor predeterminado es 1440 minutos.

-

-

Excepciones de servicios: Para los protocolos Always On. Las excepciones de servicios son aquellos servicios del sistema que se eximen de la VPN de Always On. Configure estos parámetros de excepciones de servicios:

-

Correo de voz: En la lista, seleccione cómo gestionar la excepción del correo de voz. El valor predeterminado es Permitir tráfico a través de túnel.

-

AirPrint: En la lista, seleccione cómo gestionar la excepción de AirPrint. El valor predeterminado es Permitir tráfico a través de túnel.

-

Permitir tráfico desde hojas Web cautivas fuera del túnel VPN. Seleccione si permitir que los usuarios se conecten a puntos de acceso a Internet (hotspots) públicos que se encuentren fuera del túnel VPN. De forma predeterminada, está desactivado.

-

Permitir tráfico desde todas las aplicaciones de redes cautivas fuera del túnel VPN: Seleccione si permitir todas las aplicaciones provenientes de hotspots que se encuentren fuera del túnel VPN. De forma predeterminada, está desactivado.

-

Identificadores de paquetes de aplicaciones de redes cautivas: Para cada ID de paquete de aplicación de red de hotspot al que los usuarios tengan autorizado el acceso, haga clic en Agregar y escriba el Identificador de paquete de aplicación relativo a la red del hotspot. Haga clic en Guardar para guardar el identificador del paquete de aplicación.

-

-

VPN por aplicación: Configure estas opciones para los tipos de conexión IKEv2.

- Habilitar VPN por aplicación: Seleccione si habilitar redes VPN para cada aplicación. De forma predeterminada, está desactivado.

- Correspondencia de aplicación a demanda habilitada: Seleccione si activar automáticamente conexiones de red VPN por aplicación cuando las aplicaciones asociadas al servicio VPN por aplicación inician una comunicación de red. De forma predeterminada, está desactivado.

- Dominios de Safari: Haga clic en Agregar para agregar un nombre de dominio de Safari.

-

Configuración de proxy. Seleccione cómo se enruta la conexión VPN a través de un servidor proxy. El valor predeterminado es Ninguno.

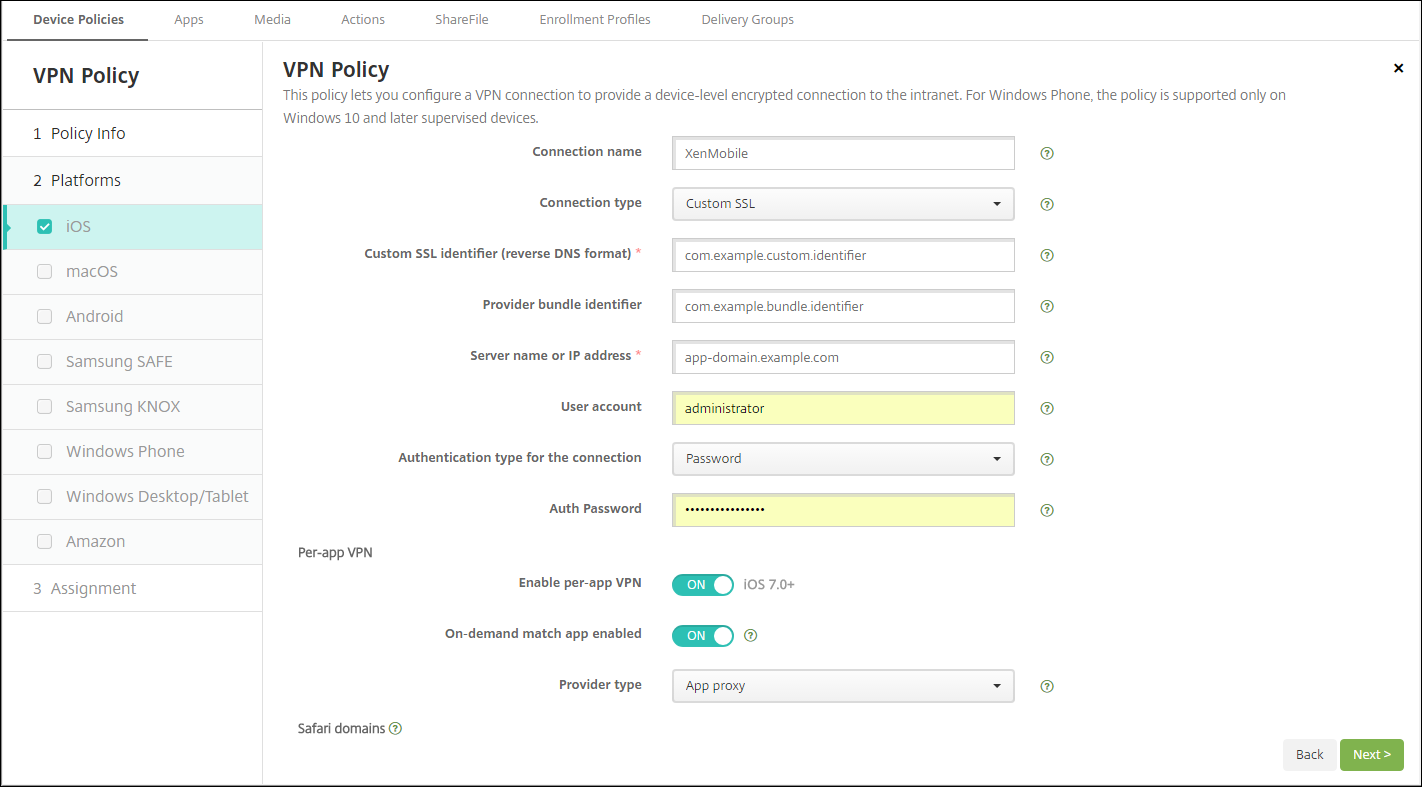

Configurar el protocolo Citrix SSO para iOS

El cliente de Citrix SSO está disponible en el Apple Store.

- Nombre o dirección IP del servidor: Escriba el nombre o la dirección IP del servidor VPN.

- Cuenta de usuario: Escriba una cuenta de usuario opcional.

-

Tipo de autenticación para la conexión: En la lista, seleccione Contraseña o Certificado para elegir el tipo de autenticación de esta conexión. El valor predeterminado es Contraseña.

- Si habilita Contraseña, escriba una contraseña opcional de autenticación en el campo Contraseña de autenticación.

- Si habilita Certificado, defina las siguientes configuraciones:

- Credencial de identidad: En la lista, seleccione la credencial de identidad que se va a usar. El valor predeterminado es Ninguno.

- Pedir PIN al conectar: Seleccione si solicitar a los usuarios sus PIN cuando se conectan a la red. De forma predeterminada, está desactivado.

- Habilitar VPN a demanda: Seleccione si permitir la activación de una conexión VPN cuando los usuarios se conectan a la red. De forma predeterminada, está desactivado. Para obtener información acerca de la configuración de parámetros cuando la opción Habilitar VPN a demanda está activada, consulte Configurar opciones de Habilitar VPN a demanda para iOS.

-

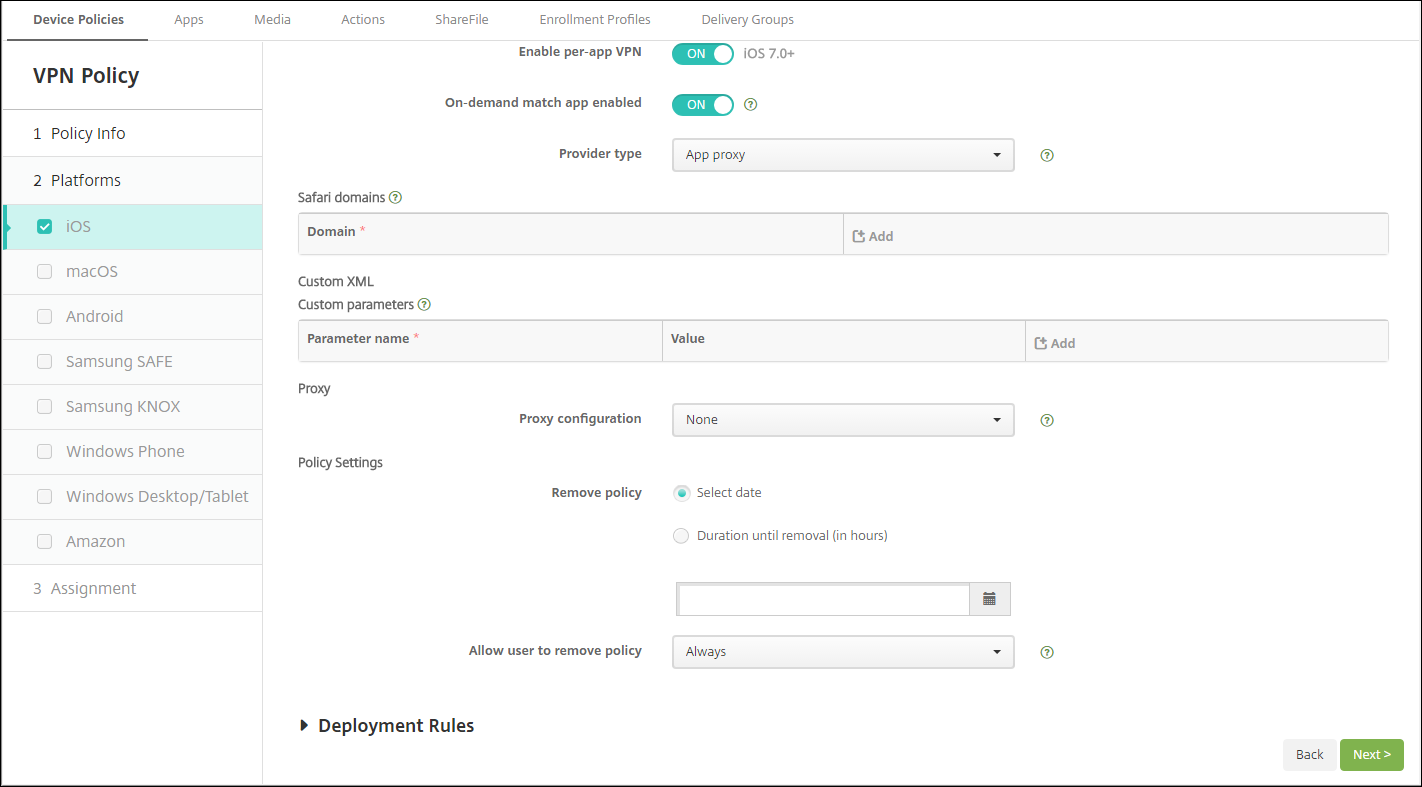

Habilitar VPN por aplicación: Seleccione si habilitar redes VPN para cada aplicación. De forma predeterminada, está desactivado. Si activa esta opción, configure los siguientes parámetros:

- Correspondencia de aplicación a demanda habilitada: Seleccione si activar automáticamente conexiones de red VPN por aplicación cuando las aplicaciones asociadas al servicio VPN por aplicación inician una comunicación de red.

- Tipo de proveedor: Seleccione si la VPN por aplicación se ofrece como proxy de aplicación o como túnel de paquete. El valor predeterminado es Proxy de aplicación.

- Tipo de proveedor: Establezca la configuración en Túnel de paquete.

-

Dominios de Safari: Haga clic en Agregar y lleve a cabo lo siguiente para incluir cada dominio de Safari que puede activar una conexión VPN por aplicación:

- Dominio: Escriba el dominio que se va a agregar.

- Haga clic en Guardar para guardar el dominio, o bien haga clic en Cancelar para no guardarlo.

-

XML personalizado: Haga clic en Agregar y especifique los pares clave/valor para agregar cada parámetro XML personalizado. Los parámetros disponibles son:

- disableL3: Inhabilita conexiones VPN a nivel del sistema. Permite únicamente conexiones VPN por aplicación. No se necesita ningún Valor.

- user agent: Asocia, a esta directiva, las directivas de NetScaler Gateway dirigidas a clientes con plug-in VPN. El Valor de esta clave se agrega automáticamente al plug-in VPN para las solicitudes iniciadas por el plug-in.

Configurar el protocolo SSL personalizado para iOS

Para realizar la transición del cliente Cisco Legacy AnyConnect al nuevo cliente Cisco AnyConnect:

- Configure la directiva de VPN con el protocolo SSL personalizado. Implemente esa directiva en los dispositivos iOS.

- Cargue el cliente Cisco AnyConnect desde https://apps.apple.com/us/app/cisco-secure-client/id1135064690, agregue la aplicación a Citrix Endpoint Management y, a continuación, impleméntela en los dispositivos iOS.

- Quite la directiva de VPN antigua que hubiera en los dispositivos iOS.

Parámetros:

- Identificador de SSL personalizado (formato DNS inverso). Establézcalo en el ID del paquete. Para el cliente Cisco AnyConnect, use com.cisco.anyconnect.

- Identificador de paquete de proveedor. Si la aplicación especificada en Identificador de SSL personalizado tiene varios proveedores VPN del mismo tipo (proxy de aplicación o túnel de paquetes), especifique este identificador de paquete. Para el cliente Cisco AnyConnect, use com.cisco.anyconnect.

- Nombre o dirección IP del servidor: Escriba el nombre o la dirección IP del servidor VPN.

- Cuenta de usuario: Escriba una cuenta de usuario opcional.

-

Tipo de autenticación para la conexión: En la lista, seleccione Contraseña o Certificado para elegir el tipo de autenticación de esta conexión. El valor predeterminado es Contraseña.

- Si habilita Contraseña, escriba una contraseña opcional de autenticación en el campo Contraseña de autenticación.

- Si habilita Certificado, defina las siguientes configuraciones:

- Credencial de identidad: En la lista, seleccione la credencial de identidad que se va a usar. El valor predeterminado es Ninguno.

- Pedir PIN al conectar: Seleccione si solicitar a los usuarios sus PIN cuando se conectan a la red. De forma predeterminada, está desactivado.

- Habilitar VPN a demanda: Seleccione si permitir la activación de una conexión VPN cuando los usuarios se conectan a la red. De forma predeterminada, está desactivado. Para obtener información acerca de la configuración de parámetros cuando la opción Habilitar VPN a demanda está activada, consulte Configurar opciones de Habilitar VPN a demanda para iOS.

- Incluir todas las redes: Seleccione si permitir que todas las redes utilicen esta conexión. De forma predeterminada, está desactivado.

- Excluir redes locales: Seleccione si prohibir que las redes locales usen la conexión. De forma predeterminada, está desactivado.

-

Habilitar VPN por aplicación: Seleccione si habilitar redes VPN para cada aplicación. De forma predeterminada, está desactivado. Si activa esta opción, configure los siguientes parámetros:

- Correspondencia de aplicación a demanda habilitada: Seleccione si activar automáticamente conexiones de red VPN por aplicación cuando las aplicaciones asociadas al servicio VPN por aplicación inician una comunicación de red.

- Tipo de proveedor. El tipo de proveedor indica si este es un servicio proxy o un servicio VPN. Para el servicio VPN, elija Túnel de paquete. Para el servicio proxy, elija Proxy de aplicación. Para el cliente Cisco AnyConnect, elija Túnel de paquete.

-

Dominios de Safari: Haga clic en Agregar y lleve a cabo lo siguiente para incluir cada dominio de Safari que puede activar una conexión VPN por aplicación:

- Dominio: Escriba el dominio que se va a agregar.

- Haga clic en Guardar para guardar el dominio, o bien haga clic en Cancelar para no guardarlo.

-

XML personalizado: Haga clic en Agregar y lleve a cabo lo siguiente para agregar cada parámetro XML personalizado:

- Nombre del parámetro: Escriba el nombre del parámetro que se va a agregar.

- Valor: Escriba el valor asociado al Nombre del parámetro.

- Haga clic en Guardar para guardar el parámetro, o bien haga clic en Cancelar para no guardarlo.

Configurar la directiva de VPN para admitir NAC

- Se requiere el Tipo de conexión de SSL personalizado para configurar el filtro NAC.

- Especifique VPN como Nombre de conexión.

- En Identificador de SSL personalizado, escriba com.citrix.NetScalerGateway.ios.app

- En Identificador de paquete de proveedor, escriba com.citrix.NetScalerGateway.ios.app.vpnplugin

Los valores de los pasos 3 y 4 se toman de la instalación requerida de Citrix SSO para el filtrado de NAC. No se configura una contraseña de autenticación. Para obtener más información sobre el uso de la función NAC, consulte Control de acceso a red.

Configurar opciones de Habilitar VPN a demanda para iOS

- Dominio a demanda: Por cada dominio y acción asociada que deben realizarse cuando los usuarios se conecten, pinche en Agregar y haga lo siguiente:

- Dominio: Escriba el dominio que se va a agregar.

-

Acción: En la lista, seleccione en una de las posibles acciones:

- Establecer siempre: El dominio siempre activa una conexión VPN.

- No establecer nunca: El dominio no activa nunca una conexión VPN.

- Establecer si es necesario: El dominio activa un intento de conexión VPN si falla la resolución de nombres de dominio. El error ocurre cuando el servidor DNS no puede resolver el dominio, redirige a un servidor diferente o agota el tiempo de espera.

- Haga clic en Guardar para guardar el dominio, o bien haga clic en Cancelar para no guardarlo.

-

Reglas a demanda

-

Acción: En la lista, seleccione la acción que se debe realizar. El valor predeterminado es EvaluateConnection. Las acciones posibles son:

- Permitir: Al activarse, permite que la VPN a demanda se conecte.

- Conectar: inicia incondicionalmente una conexión VPN.

- Desconectar: Quita la conexión VPN y no vuelve a conectarse a demanda mientras la regla se cumpla.

- EvaluateConnection: Evalúa la matriz ActionParameters para cada conexión.

- Ignorar: Deja activa cualquier conexión VPN existente, pero no vuelve a conectarse a demanda mientras la regla se cumpla.

-

DNSDomainMatch: Para agregar cada dominio que se va a cotejar con la lista de búsqueda de dominios de un dispositivo, haga clic en Agregar y lleve a cabo lo siguiente:

- Dominio DNS: Escriba el nombre del dominio. Puede usar el prefijo comodín “*” para abarcar varios dominios. Por ejemplo: *.ejemplo.com abarca midominio.ejemplo.com, tudominio.ejemplo.com y sudominio.ejemplo.com.

- Haga clic en Guardar para guardar el dominio, o bien haga clic en Cancelar para no guardarlo.

-

DNSServerAddressMatch: Para agregar cada dirección IP con la que puede coincidir cualquier servidor DNS indicado en la red, haga clic en Agregar y lleve a cabo lo siguiente:

- Dirección del servidor DNS: Escriba la dirección del servidor DNS que quiere agregar. Puede usar el sufijo comodín “*” para abarcar varios servidores DNS. Por ejemplo: 17.* abarca cualquier servidor DNS incluido en la subred de clase A.

- Haga clic en Guardar para guardar el servidor DNS, o bien haga clic en Cancelar para no guardarlo.

-

InterfaceTypeMatch: En la lista, seleccione el tipo de hardware de interfaz de red principal que se está utilizando. El valor predeterminado es No especificado. Los valores posibles son:

- No especificado: Coincide con cualquier hardware de interfaz de red. Esta es la opción predeterminada.

- Ethernet: Solo coincide con el hardware de interfaz de red Ethernet.

- Wi-Fi: Solo coincide con el hardware de interfaz de red Wi-Fi.

- Móvil: Solo coincide con el hardware de interfaz de red móvil.

-

SSIDMatch: Haga clic en Agregar y haga lo siguiente para agregar cada SSID que se va a cotejar con la red actual.

- SSID: Escriba el SSID que se va a agregar. Si no se trata de una red Wi-Fi, o bien si el SSID no aparece, el cotejo falla. Deje esta lista vacía para que abarque cualquier SSID.

- Haga clic en Guardar para guardar el SSID, o bien haga clic en Cancelar para descartarlo.

- URLStringProbe: Escriba una URL a capturar. Si la URL se captura correctamente sin redirección, se cumple esta regla.

-

ActionParameters: Domains: Haga clic en Agregar y lleve a cabo lo siguiente para agregar cada dominio que va a comprobar EvaluateConnection:

- Dominio: Escriba el dominio que se va a agregar.

- Haga clic en Guardar para guardar el dominio, o bien haga clic en Cancelar para no guardarlo.

-

ActionParameters: DomainAction: En la lista, seleccione el comportamiento de la red VPN correspondiente para los dominios especificados en ActionParameters: Domains. El valor predeterminado es ConnectIfNeeded. Las acciones posibles son:

- ConnectIfNeeded: El dominio activa un intento de conexión VPN si falla la resolución de nombres de dominio. El error ocurre cuando el servidor DNS no puede resolver el dominio, redirige a un servidor diferente o agota el tiempo de espera.

- NeverConnect: El dominio no activa nunca una conexión VPN.

-

Action Parameters: RequiredDNSServers: Haga clic en Agregar y lleve a cabo lo siguiente para agregar cada servidor DNS que se use para resolver los dominios especificados:

- Servidor DNS: Solo válido si ActionParameters : DomainAction es ConnectIfNeeded. Escriba la dirección IP del servidor DNS. Este servidor puede residir fuera de la configuración de red actual del dispositivo. Si el servidor DNS no es accesible, se establece una conexión VPN. Este servidor DNS debe ser un servidor DNS interno o un servidor DNS externo de confianza.

- Haga clic en Save para guardar el servidor DNS, o bien haga clic en Cancel para no guardarlo.

- ActionParameters : RequiredURLStringProbe: Si quiere, escriba una URL en formato HTTP o HTTPS (preferentemente este) para llevar a cabo un sondeo con la ayuda de una solicitud GET. Si el nombre de host de la URL no se puede resolver, o si el servidor es inaccesible o el servidor no responde, se establece una conexión VPN. Válido solamente si ActionParameters: DomainAction = ConnectIfNeeded.

-

OnDemandRules : XML content. Escriba o copie y pegue las reglas a demanda de la configuración XML.

- Haga clic en Diccionario de comprobación para validar la sintaxis del código XML. XML válido aparece debajo del cuadro de texto Contenido XML si el XML es válido. Si no es válido, un mensaje de error describe el error.

-

Acción: En la lista, seleccione la acción que se debe realizar. El valor predeterminado es EvaluateConnection. Las acciones posibles son:

-

Proxy

-

Configuración de proxy: En la lista, seleccione cómo se redirige la conexión VPN a través de un servidor proxy. El valor predeterminado es Ninguno.

- Si habilita Manual, configure los siguientes parámetros:

- Nombre de host o dirección IP del servidor proxy: Escriba el nombre de host o la dirección IP del servidor proxy. Este campo es obligatorio.

- Puerto del servidor proxy. Escriba el número de puerto del servidor proxy. Este campo es obligatorio.

- Nombre de usuario: Escriba un nombre de usuario opcional para el servidor proxy.

- Contraseña: Escriba una contraseña opcional de servidor proxy.

- Si selecciona Automático, configure este parámetro:

- URL del servidor proxy: Escriba la URL del servidor proxy. Este campo es obligatorio.

- Si habilita Manual, configure los siguientes parámetros:

-

Configuración de proxy: En la lista, seleccione cómo se redirige la conexión VPN a través de un servidor proxy. El valor predeterminado es Ninguno.

-

Configuraciones de directivas

-

Quitar directiva: Elija un método para programar la eliminación de directivas. Las opciones disponibles son Seleccionar fecha y Demora hasta la eliminación (en horas).

- Seleccionar fecha: Haga clic en el calendario para seleccionar la fecha específica de la eliminación.

- Demora hasta la eliminación (en horas): Introduzca un número, en horas, hasta que tenga lugar la eliminación de la directiva. Disponible solo para iOS 6.0 y versiones posteriores.

-

Quitar directiva: Elija un método para programar la eliminación de directivas. Las opciones disponibles son Seleccionar fecha y Demora hasta la eliminación (en horas).

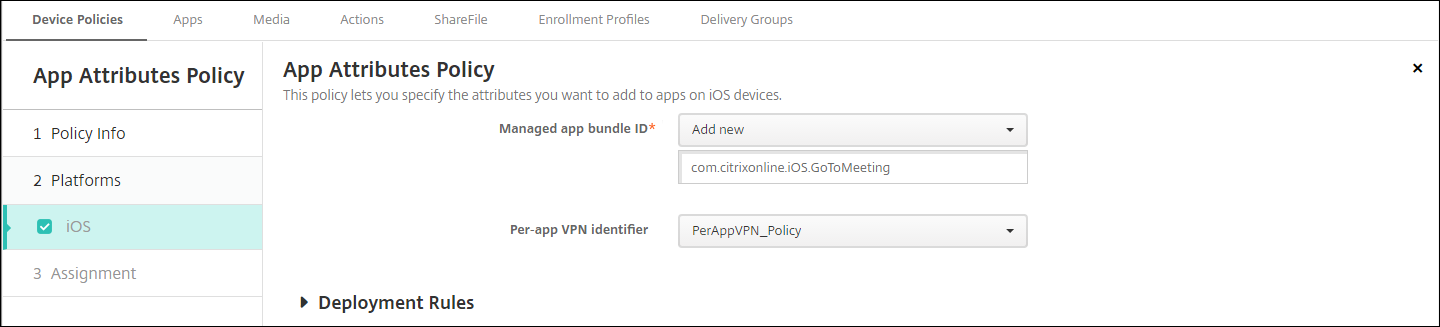

Configurar una VPN por aplicación

Las opciones de VPN por aplicación para iOS están disponibles para estos tipos de conexión: Cisco Legacy AnyConnect, Juniper SSL, F5 SSL, SonicWALL Mobile Connect, Ariba VIA, Citrix VPN, Citrix SSO y SSL personalizado.

Para configurar una VPN por aplicación:

-

En Configurar > Directivas de dispositivo, cree una directiva de red VPN. Por ejemplo:

-

En Configurar > Directivas de dispositivo, cree una directiva de atributos de aplicaciones para asociar una aplicación a la directiva de VPN por aplicación. Para Identificador de VPN por aplicación, elija el nombre de la directiva de VPN creada en el paso 1. Para ID de paquete de la aplicación administrada, elija un ID de la lista de aplicaciones o introduzca el ID de paquete de aplicación (si implementa una directiva Inventario de aplicaciones en iOS, la lista contendrá aplicaciones).

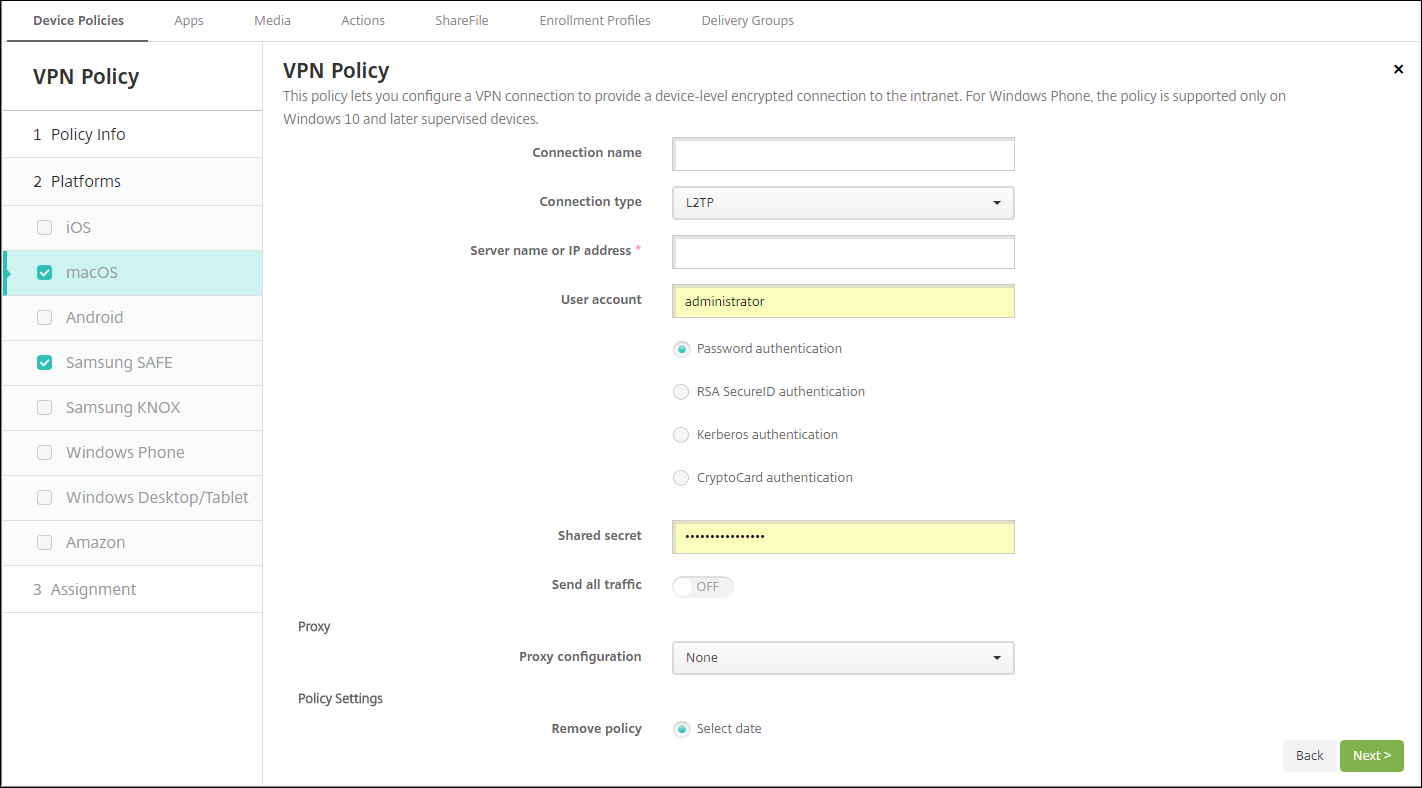

Parámetros de macOS

- Nombre de la conexión: Escriba un nombre para la conexión.

-

Tipo de conexión: En la lista, seleccione el protocolo que se va a usar para esta conexión. El valor predeterminado es L2TP.

- L2TP: Protocolo Layer 2 Tunneling Protocol (L2TP) con la autenticación de clave previamente compartida.

- PPTP: Túnel punto a punto.

- IPsec: La conexión VPN de su empresa.

- Cisco AnyConnect: Cliente VPN de Cisco AnyConnect.

- Juniper SSL: Cliente SSL VPN de Juniper Networks.

- F5 SSL: Cliente SSL VPN de F5 Networks.

- SonicWALL Mobile Connect: Cliente VPN unificado de Dell para iOS.

- Ariba VIA: Cliente de acceso virtual a Internet de Ariba Networks.

- Citrix VPN: Cliente VPN de Citrix.

- SSL personalizado: Secure Sockets Layer (SSL) personalizada.

En las siguientes secciones se ofrecen las opciones de configuración para cada uno de los tipos de conexión mencionados.

Configurar el protocolo L2TP para macOS

- Nombre o dirección IP del servidor: Escriba el nombre o la dirección IP del servidor VPN.

- Cuenta de usuario: Escriba una cuenta de usuario opcional.

- Seleccione Autenticación por contraseña, Autenticación con RSA SecureID, Autenticación Kerberos o Autenticación CryptoCard. El valor predeterminado es Autenticación por contraseña.

- Secreto compartido: Escriba la clave de secreto compartido de IPsec.

- Enviar todo el tráfico: Seleccione si enviar todo el tráfico por la red privada virtual (VPN). De forma predeterminada, está desactivado.

Configurar el protocolo PPTP para macOS

- Nombre o dirección IP del servidor: Escriba el nombre o la dirección IP del servidor VPN.

- Cuenta de usuario: Escriba una cuenta de usuario opcional.

- Seleccione Autenticación por contraseña, Autenticación con RSA SecureID, Autenticación Kerberos o Autenticación CryptoCard. El valor predeterminado es Autenticación por contraseña.

-

Nivel de cifrado. Seleccione el nivel de cifrado pertinente. El valor predeterminado es Ninguno.

- Ninguno: No se usa ningún cifrado.

- Automático: Se usa el nivel más alto de cifrado que admite el servidor.

- Máximo (128 bits): Se usa siempre el cifrado de 128 bits.

- Enviar todo el tráfico: Seleccione si enviar todo el tráfico por la red privada virtual (VPN). De forma predeterminada, está desactivado.

Configurar el protocolo IPsec para macOS

- Nombre o dirección IP del servidor: Escriba el nombre o la dirección IP del servidor VPN.

- Cuenta de usuario: Escriba una cuenta de usuario opcional.

-

Tipo de autenticación para la conexión: En la lista, seleccione Secreto compartido o Certificado para elegir el tipo de autenticación de esta conexión. El valor predeterminado es Secreto compartido.

- Si habilita la autenticación Secreto compartido, configure los siguientes parámetros:

- Nombre del grupo: Escriba un nombre de grupo opcional.

- Secreto compartido: Escriba una clave opcional de secreto compartido.

- Usar autenticación híbrida: Seleccione si utilizar la autenticación híbrida. Con la autenticación híbrida, el servidor se autentica primero en el cliente, y, a continuación, se autentica en el servidor. De forma predeterminada, está desactivado.

- Pedir contraseña: Seleccione si solicitar a los usuarios sus contraseñas cuando se conectan a la red. De forma predeterminada, está desactivado.

- Si habilita la autenticación Certificado, configure los siguientes parámetros:

- Credencial de identidad: En la lista, seleccione la credencial de identidad que se va a usar. El valor predeterminado es Ninguno.

- Pedir PIN al conectar: Seleccione esta opción para obligar a los usuarios a introducir su PIN cuando se conecten a la red. De forma predeterminada, está desactivado.

- Habilitar VPN a demanda: Seleccione si permitir la activación de una conexión VPN cuando los usuarios se conectan a la red. De forma predeterminada, está desactivado. Para obtener información acerca de la configuración de parámetros cuando la opción Habilitar VPN a demanda está activada, consulte Configurar opciones de Habilitar VPN a demanda.

- Si habilita la autenticación Secreto compartido, configure los siguientes parámetros:

Configurar el protocolo Cisco AnyConnect para macOS

- Nombre o dirección IP del servidor: Escriba el nombre o la dirección IP del servidor VPN.

- Cuenta de usuario: Escriba una cuenta de usuario opcional.

- Grupo: Escriba un nombre de grupo opcional.

-

Tipo de autenticación para la conexión: En la lista, seleccione Contraseña o Certificado para elegir el tipo de autenticación de esta conexión. El valor predeterminado es Contraseña.

- Si habilita Contraseña, escriba una contraseña opcional de autenticación en el campo Contraseña de autenticación.

- Si habilita Certificado, defina las siguientes configuraciones:

- Credencial de identidad: En la lista, seleccione la credencial de identidad que se va a usar. El valor predeterminado es Ninguno.

- Pedir PIN al conectar: Seleccione si solicitar a los usuarios sus PIN cuando se conectan a la red. De forma predeterminada, está desactivado.

- Habilitar VPN a demanda: Seleccione si permitir la activación de una conexión VPN cuando los usuarios se conectan a la red. De forma predeterminada, está desactivado. Para obtener información acerca de la configuración de parámetros cuando la opción Habilitar VPN a demanda está activada, consulte Configurar opciones de Habilitar VPN a demanda.

-

Habilitar VPN por aplicación: Seleccione si habilitar redes VPN para cada aplicación. De forma predeterminada, está desactivado. Si activa esta opción, defina las siguientes configuraciones:

- Correspondencia de aplicación a demanda habilitada: Seleccione si activar automáticamente conexiones de red VPN por aplicación cuando las aplicaciones asociadas al servicio VPN por aplicación inician una comunicación de red. De forma predeterminada, está desactivado.

-

Dominios de Safari: Haga clic en Agregar y lleve a cabo lo siguiente para incluir cada dominio de Safari que puede activar una conexión VPN por aplicación:

- Dominio: Escriba el dominio que se va a agregar.

- Haga clic en Guardar para guardar el dominio, o bien haga clic en Cancelar para no guardarlo.

Configurar el protocolo Juniper SSL para macOS

- Nombre o dirección IP del servidor: Escriba el nombre o la dirección IP del servidor VPN.

- Cuenta de usuario: Escriba una cuenta de usuario opcional.

- Territorio: Escriba un nombre opcional para el territorio Kerberos.

- Rol: Escriba un nombre opcional para el rol.

-

Tipo de autenticación para la conexión: En la lista, seleccione Contraseña o Certificado para elegir el tipo de autenticación de esta conexión. El valor predeterminado es Contraseña.

- Si habilita Contraseña, escriba una contraseña opcional de autenticación en el campo Contraseña de autenticación.

- Si habilita Certificado, defina las siguientes configuraciones:

- Credencial de identidad: En la lista, seleccione la credencial de identidad que se va a usar. El valor predeterminado es Ninguno.

- Pedir PIN al conectar: Seleccione si solicitar a los usuarios sus PIN cuando se conectan a la red. De forma predeterminada, está desactivado.

- Habilitar VPN a demanda: Seleccione si permitir la activación de una conexión VPN cuando los usuarios se conectan a la red. De forma predeterminada, está desactivado. Para obtener información acerca de la configuración de parámetros cuando la opción Habilitar VPN a demanda está activada, consulte Configurar opciones de Habilitar VPN a demanda.

-

Habilitar VPN por aplicación: Seleccione si habilitar redes VPN para cada aplicación. De forma predeterminada, está desactivado. Si activa esta opción, configure los siguientes parámetros:

- Correspondencia de aplicación a demanda habilitada: Seleccione si activar automáticamente conexiones de red VPN por aplicación cuando las aplicaciones asociadas al servicio VPN por aplicación inician una comunicación de red. De forma predeterminada, está desactivado.

-

Dominios de Safari: Haga clic en Agregar y lleve a cabo lo siguiente para incluir cada dominio de Safari que puede activar una conexión VPN por aplicación:

- Dominio: Escriba el dominio que se va a agregar.

- Haga clic en Guardar para guardar el dominio, o bien haga clic en Cancelar para no guardarlo.

Configurar el protocolo F5 SSL para macOS

- Nombre o dirección IP del servidor: Escriba el nombre o la dirección IP del servidor VPN.

- Cuenta de usuario: Escriba una cuenta de usuario opcional.

-

Tipo de autenticación para la conexión: En la lista, seleccione Contraseña o Certificado para elegir el tipo de autenticación de esta conexión. El valor predeterminado es Contraseña.

- Si habilita Contraseña, escriba una contraseña opcional de autenticación en el campo Contraseña de autenticación.

- Si habilita Certificado, defina las siguientes configuraciones:

- Credencial de identidad: En la lista, seleccione la credencial de identidad que se va a usar. El valor predeterminado es Ninguno.

- Pedir PIN al conectar: Seleccione si solicitar a los usuarios sus PIN cuando se conectan a la red. De forma predeterminada, está desactivado.

- Habilitar VPN a demanda: Seleccione si permitir la activación de una conexión VPN cuando los usuarios se conectan a la red. De forma predeterminada, está desactivado. Para obtener información acerca de la configuración de parámetros cuando la opción Habilitar VPN a demanda está activada, consulte Configurar opciones de Habilitar VPN a demanda.

-

Habilitar VPN por aplicación: Seleccione si habilitar redes VPN para cada aplicación. De forma predeterminada, está desactivado. Si activa esta opción, defina las siguientes configuraciones:

- Correspondencia de aplicación a demanda habilitada: Seleccione si activar automáticamente conexiones de red VPN por aplicación cuando las aplicaciones asociadas al servicio VPN por aplicación inician una comunicación de red. De forma predeterminada, está desactivado.

-

Dominios de Safari: Haga clic en Agregar y lleve a cabo lo siguiente para incluir cada dominio de Safari que puede activar una conexión VPN por aplicación:

- Dominio: Escriba el dominio que se va a agregar.

- Haga clic en Guardar para guardar el dominio, o bien haga clic en Cancelar para no guardarlo.

Configurar el protocolo SonicWALL Mobile Connect para macOS

- Nombre o dirección IP del servidor: Escriba el nombre o la dirección IP del servidor VPN.

- Cuenta de usuario: Escriba una cuenta de usuario opcional.

- Dominio o grupo de inicio de sesión: Escriba un dominio o grupo opcional de inicio de sesión.

-

Tipo de autenticación para la conexión: En la lista, seleccione Contraseña o Certificado para elegir el tipo de autenticación de esta conexión. El valor predeterminado es Contraseña.

- Si habilita Contraseña, escriba una contraseña opcional de autenticación en el campo Contraseña de autenticación.

- Si habilita Certificado, defina las siguientes configuraciones:

- Credencial de identidad: En la lista, seleccione la credencial de identidad que se va a usar. El valor predeterminado es Ninguno.

- Pedir PIN al conectar: Seleccione si solicitar a los usuarios sus PIN cuando se conectan a la red. De forma predeterminada, está desactivado.

- Habilitar VPN a demanda: Seleccione si permitir la activación de una conexión VPN cuando los usuarios se conectan a la red. De forma predeterminada, está desactivado. Para obtener información acerca de la configuración de parámetros cuando la opción Habilitar VPN a demanda está activada, consulte Configurar opciones de Habilitar VPN a demanda.

-

Habilitar VPN por aplicación: Seleccione si habilitar redes VPN para cada aplicación. De forma predeterminada, está desactivado. Si activa esta opción, defina las siguientes configuraciones:

- Correspondencia de aplicación a demanda habilitada: Seleccione si activar automáticamente conexiones de red VPN por aplicación cuando las aplicaciones asociadas al servicio VPN por aplicación inician una comunicación de red. De forma predeterminada, está desactivado.

-

Dominios de Safari: Haga clic en Agregar y lleve a cabo lo siguiente para incluir cada dominio de Safari que puede activar una conexión VPN por aplicación:

- Dominio: Escriba el dominio que se va a agregar.

- Haga clic en Guardar para guardar el dominio, o bien haga clic en Cancelar para no guardarlo.

Configurar el protocolo Ariba VIA para macOS

- Nombre o dirección IP del servidor: Escriba el nombre o la dirección IP del servidor VPN.

- Cuenta de usuario: Escriba una cuenta de usuario opcional.

-

Tipo de autenticación para la conexión: En la lista, seleccione Contraseña o Certificado para elegir el tipo de autenticación de esta conexión. El valor predeterminado es Contraseña.

- Si habilita Contraseña, escriba una contraseña opcional de autenticación en el campo Contraseña de autenticación.

- Si habilita Certificado, defina las siguientes configuraciones:

- Credencial de identidad: En la lista, seleccione la credencial de identidad que se va a usar. El valor predeterminado es Ninguno.

- Pedir PIN al conectar: Seleccione si solicitar a los usuarios sus PIN cuando se conectan a la red. De forma predeterminada, está desactivado.

- Habilitar VPN a demanda: Seleccione si permitir la activación de una conexión VPN cuando los usuarios se conectan a la red. De forma predeterminada, está desactivado. Para obtener información acerca de la configuración de parámetros cuando la opción Habilitar VPN a demanda está activada, consulte Configurar opciones de Habilitar VPN a demanda.

-

Habilitar VPN por aplicación: Seleccione si habilitar redes VPN para cada aplicación. De forma predeterminada, está desactivado. Si activa esta opción, defina las siguientes configuraciones:

- Correspondencia de aplicación a demanda habilitada: Seleccione si activar automáticamente conexiones de red VPN por aplicación cuando las aplicaciones asociadas al servicio VPN por aplicación inician una comunicación de red. De forma predeterminada, está desactivado.

-

Dominios de Safari: Haga clic en Agregar y lleve a cabo lo siguiente para incluir cada dominio de Safari que puede activar una conexión VPN por aplicación:

- Dominio: Escriba el dominio que se va a agregar.

- Haga clic en Guardar para guardar el dominio, o bien haga clic en Cancelar para no guardarlo.

Configurar el protocolo SSL personalizado para macOS

- Identificador de SSL personalizado (formato DNS inverso). Escriba el identificador de SSL en formato DNS inverso. Este campo es obligatorio.

- Nombre o dirección IP del servidor: Escriba el nombre o la dirección IP del servidor VPN. Este campo es obligatorio.

-

Cuenta de usuario: Escriba una cuenta de usuario opcional.

- Tipo de autenticación para la conexión: En la lista, seleccione Contraseña o Certificado para elegir el tipo de autenticación de esta conexión. El valor predeterminado es Contraseña.

- Si habilita Contraseña, escriba una contraseña opcional de autenticación en el campo Contraseña de autenticación.

- Si habilita Certificado, defina las siguientes configuraciones:

- Credencial de identidad: En la lista, seleccione la credencial de identidad que se va a usar. El valor predeterminado es Ninguno.

- Pedir PIN al conectar: Seleccione si solicitar a los usuarios sus PIN cuando se conectan a la red. De forma predeterminada, está desactivado.

- Habilitar VPN a demanda: Seleccione si permitir la activación de una conexión VPN cuando los usuarios se conectan a la red. De forma predeterminada, está desactivado. Para obtener información acerca de la configuración de parámetros cuando la opción Habilitar VPN a demanda está activada, consulte Configurar opciones de Habilitar VPN a demanda.

-

VPN por aplicación: Seleccione si habilitar redes VPN para cada aplicación. De forma predeterminada, está desactivado. Si activa esta opción, defina las siguientes configuraciones:

- Correspondencia de aplicación a demanda habilitada: Seleccione si activar automáticamente conexiones de red VPN por aplicación cuando las aplicaciones asociadas al servicio VPN por aplicación inician una comunicación de red.

-

Dominios de Safari: Haga clic en Agregar y lleve a cabo lo siguiente para incluir cada dominio de Safari que puede activar una conexión VPN por aplicación:

- Dominio: Escriba el dominio que se va a agregar.

- Haga clic en Guardar para guardar el dominio, o bien haga clic en Cancelar para no guardarlo.

-

XML personalizado: Haga clic en Agregar y lleve a cabo lo siguiente para agregar cada parámetro XML personalizado:

- Nombre del parámetro: Escriba el nombre del parámetro que se va a agregar.

- Valor: Escriba el valor asociado al Nombre del parámetro.

- Haga clic en Guardar para guardar el dominio, o bien haga clic en Cancelar para no guardarlo.

Configurar opciones de Habilitar VPN a demanda

-

Dominio a demanda: Para agregar un dominio y la acción asociada que se realizará cuando los usuarios se conecten a él, haga clic en Agregar y lleve a cabo lo siguiente:

- Dominio: Escriba el dominio que se va a agregar.

-

Acción: En la lista, seleccione en una de las posibles acciones:

- Establecer siempre: El dominio siempre activa una conexión VPN.

- No establecer nunca: El dominio no activa nunca una conexión VPN.

- Establecer si es necesario: El dominio activa un intento de conexión VPN si falla la resolución de nombres de dominio. El error ocurre cuando el servidor DNS no puede resolver el dominio, redirige a un servidor diferente o agota el tiempo de espera.

- Haga clic en Guardar para guardar el dominio, o bien haga clic en Cancelar para no guardarlo.

-

Reglas a demanda

-

Acción: En la lista, seleccione la acción que se debe realizar. El valor predeterminado es EvaluateConnection. Las acciones posibles son:

- Permitir: Al activarse, permite que la VPN a demanda se conecte.

- Conectar: Inicia incondicionalmente una conexión VPN.

- Desconectar: Quita la conexión VPN y no vuelve a conectarse a demanda mientras la regla se cumpla.

- EvaluateConnection: evalúa la matriz ActionParameters para cada conexión.

- Ignorar: Deja activa cualquier conexión VPN existente, pero no vuelve a conectarse a demanda mientras la regla se cumpla.

-

DNSDomainMatch: Para los dominios que se pueden cotejar con la lista de dominios de la búsqueda de un dispositivo, haga clic en Agregar y lleve a cabo lo siguiente:

- Dominio DNS: Escriba el nombre del dominio. Puede usar el prefijo comodín “*” para abarcar varios dominios. Por ejemplo: *.ejemplo.com abarca midominio.ejemplo.com, tudominio.ejemplo.com y sudominio.ejemplo.com.

- Haga clic en Guardar para guardar el dominio, o bien haga clic en Cancelar para no guardarlo.

-

DNSServerAddressMatch: Para agregar cada dirección IP con la que puede coincidir cualquier servidor DNS indicado en la red, haga clic en Agregar y lleve a cabo lo siguiente:

- Dirección del servidor DNS: Escriba la dirección del servidor DNS que quiere agregar. Puede usar el sufijo comodín “*” para abarcar varios servidores DNS. Por ejemplo: 17.* abarca cualquier servidor DNS incluido en la subred de clase A.

- Haga clic en Guardar para guardar el servidor DNS, o bien haga clic en Cancelar para no guardarlo.

-

InterfaceTypeMatch: En la lista, haga clic en el tipo de hardware de interfaz de red principal que se está utilizando. El valor predeterminado es No especificado. Los valores posibles son:

- No especificado: Coincide con cualquier hardware de interfaz de red. Esta es la opción predeterminada.

- Ethernet: Solo coincide con el hardware de interfaz de red Ethernet.

- Wi-Fi: Solo coincide con el hardware de interfaz de red Wi-Fi.

- Móvil: Solo coincide con el hardware de interfaz de red móvil.

-

SSIDMatch: Haga clic en Agregar y haga lo siguiente para agregar cada SSID que se va a cotejar con la red actual.

- SSID: Escriba el SSID que se va a agregar. Si no se trata de una red Wi-Fi, o bien si el SSID no aparece, el cotejo falla. Deje esta lista vacía para que abarque cualquier SSID.

- Haga clic en Guardar para guardar el SSID, o bien haga clic en Cancelar para descartarlo.

- URLStringProbe: Escriba una URL a capturar. Si la URL se captura correctamente sin redirección, se cumple esta regla.

-

ActionParameters: Domains: Haga clic en Agregar y lleve a cabo lo siguiente para agregar cada dominio que va a comprobar EvaluateConnection:

- Dominio: Escriba el dominio que se va a agregar.

- Haga clic en Guardar para guardar el dominio, o bien haga clic en Cancelar para no guardarlo.

-

ActionParameters: DomainAction: En la lista, seleccione el comportamiento de la red VPN correspondiente para los dominios especificados en ActionParameters: Domains. El valor predeterminado es ConnectIfNeeded. Las acciones posibles son:

- ConnectIfNeeded: El dominio activa un intento de conexión VPN si falla la resolución de nombres de dominio. El error ocurre cuando el servidor DNS no puede resolver el dominio, redirige a un servidor diferente o agota el tiempo de espera.

- NeverConnect: El dominio no activa nunca una conexión VPN.

-

Action Parameters: RequiredDNSServers: Haga clic en Agregar y lleve a cabo lo siguiente para agregar cada servidor DNS que se use para resolver los dominios especificados:

- Servidor DNS: Solo válido si ActionParameters : DomainAction es ConnectIfNeeded. Escriba la dirección IP del servidor DNS que agregar. Este servidor puede residir fuera de la configuración de red actual del dispositivo. Si el servidor DNS no es accesible, se establece una conexión VPN. Este debe ser un servidor DNS interno o un servidor DNS externo de confianza.

- Haga clic en Save para guardar el servidor DNS, o bien haga clic en Cancel para no guardarlo.

- ActionParameters : RequiredURLStringProbe: Si quiere, escriba una URL en formato HTTP o HTTPS (preferentemente este) para llevar a cabo un sondeo con la ayuda de una solicitud GET. Si el nombre de host de la URL no se puede resolver, o si el servidor es inaccesible o el servidor no responde, se establece una conexión VPN. Válido solamente si ActionParameters: DomainAction = ConnectIfNeeded.

-

OnDemandRules : XML content: Escriba o copie y pegue las reglas a demanda de la configuración XML.

- Haga clic en Diccionario de comprobación para validar la sintaxis del código XML. XML válido aparece debajo del cuadro de texto Contenido XML si el XML es válido. Si no es válido, un mensaje de error describe el error.

-

Acción: En la lista, seleccione la acción que se debe realizar. El valor predeterminado es EvaluateConnection. Las acciones posibles son:

-

Proxy

-

Configuración de proxy: En la lista, seleccione cómo se redirige la conexión VPN a través de un servidor proxy. El valor predeterminado es Ninguno.

- Si habilita Manual, configure los siguientes parámetros:

- Nombre de host o dirección IP del servidor proxy: Escriba el nombre de host o la dirección IP del servidor proxy. Este campo es obligatorio.

- Puerto del servidor proxy. Escriba el número de puerto del servidor proxy. Este campo es obligatorio.

- Nombre de usuario: Escriba un nombre de usuario opcional para el servidor proxy.

- Contraseña: Escriba una contraseña opcional de servidor proxy.

- Si selecciona Automático, configure este parámetro:

- URL del servidor proxy: Escriba la URL del servidor proxy. Este campo es obligatorio.

- Si habilita Manual, configure los siguientes parámetros:

-

Configuración de proxy: En la lista, seleccione cómo se redirige la conexión VPN a través de un servidor proxy. El valor predeterminado es Ninguno.

-

Configuraciones de directivas

-

Quitar directiva: Elija un método para programar la eliminación de directivas. Las opciones disponibles son Seleccionar fecha y Demora hasta la eliminación (en horas).

- Seleccionar fecha: Haga clic en el calendario para seleccionar la fecha específica de la eliminación.

- Demora hasta la eliminación (en horas): Introduzca un número, en horas, hasta que tenga lugar la eliminación de la directiva.

- Permitir al usuario quitar la directiva: Puede seleccionar cuándo los usuarios pueden quitar la directiva de su dispositivo. Seleccione Siempre, Código de acceso requerido o Nunca en el menú. Si selecciona Código de acceso requerido, introduzca un código en el campo Código de acceso para la eliminación.

- Ámbito del perfil: Seleccione si esta directiva se aplica a un usuario o a todo el sistema. El valor predeterminado es Usuario. Esta opción solo está disponible para macOS 10.7 y versiones posteriores.

-

Quitar directiva: Elija un método para programar la eliminación de directivas. Las opciones disponibles son Seleccionar fecha y Demora hasta la eliminación (en horas).

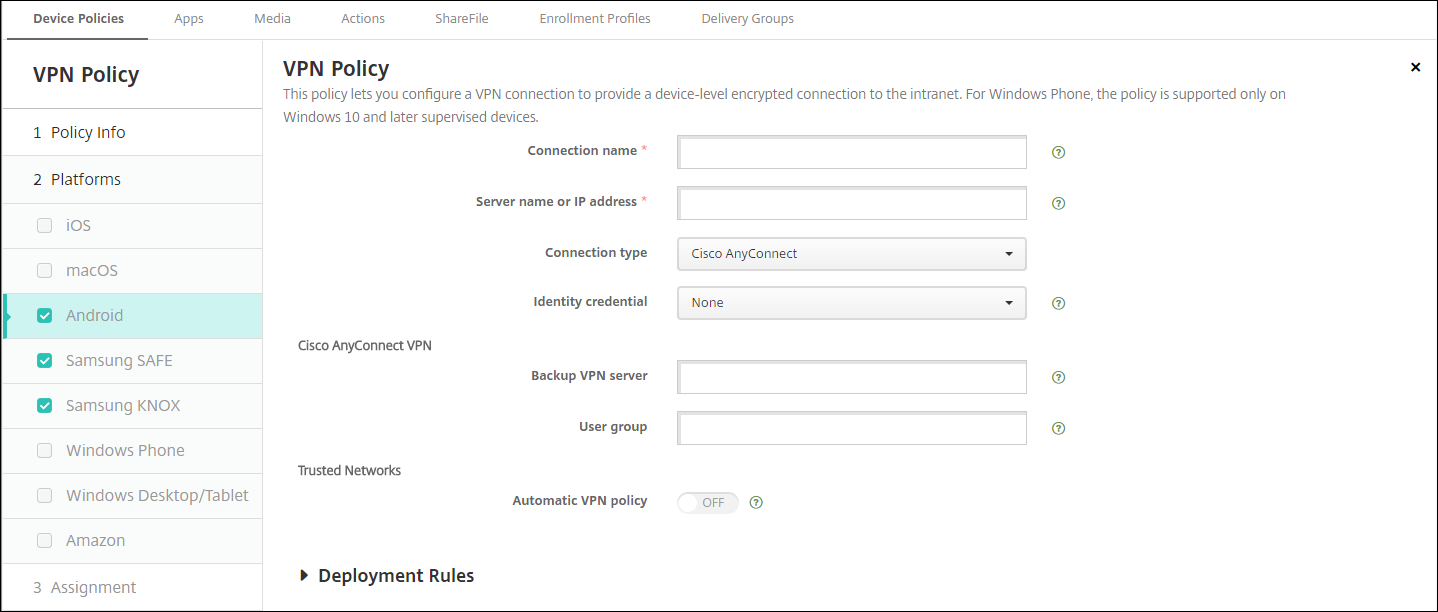

Parámetros de Android (AD heredado)

Configurar el protocolo VPN de Cisco AnyConnect para Android

- Nombre de la conexión. Escriba un nombre para la conexión VPN de Cisco AnyConnect. Este campo es obligatorio.

- Nombre o dirección IP del servidor. Escriba el nombre o la dirección IP del servidor VPN. Este campo es obligatorio.

- Credencial de identidad: En la lista, seleccione una credencial de identidad.

- Servidor VPN de reserva: Escriba la información del servidor VPN de reserva.

- Grupo de usuarios. Escriba la información del grupo de usuarios.

-

Redes de confianza

-

Directiva de VPN automática. Habilite o inhabilite esta opción para establecer cómo reaccionará la red privada virtual ante redes con las que se haya establecido una relación de confianza o de no confianza. Si habilita esta opción, configure los siguientes parámetros:

-

Directiva de redes de confianza. En la lista, seleccione la directiva pertinente. El valor predeterminado es Desconectar. Las opciones posibles son:

- Desconectar. El cliente termina la conexión VPN en la red de confianza. Este es el valor predeterminado.

- Conectar: El cliente inicia una conexión VPN en una red de confianza.

- No hacer nada: El cliente no lleva a cabo ninguna acción.

- Pausa: Cuando un usuario establece una sesión VPN fuera de la red de confianza y luego entra en una red configurada como “de confianza”, la sesión VPN se suspende. Cuando el usuario abandona esa red de confianza, la sesión se reanuda. Este parámetro elimina la necesidad de establecer una nueva sesión VPN después de abandonar una red de confianza.

-

Directiva de redes no seguras: En la lista, seleccione la directiva pertinente. El valor predeterminado es Conectar. Las opciones posibles son:

- Conectar: El cliente inicia una conexión VPN en una red que no es de confianza.

- No hacer nada: El cliente no lleva a cabo ninguna acción. Esta opción inhabilita la opción “VPN permanente”.

-

Directiva de redes de confianza. En la lista, seleccione la directiva pertinente. El valor predeterminado es Desconectar. Las opciones posibles son:

-

Dominios de confianza. Haga clic en Agregar y lleve a cabo lo siguiente para agregar cada sufijo de dominio que tenga la interfaz de red cuando el cliente se encuentra en la red de confianza:

- Dominio: Escriba el dominio que se va a agregar.

- Haga clic en Guardar para guardar el dominio, o bien haga clic en Cancelar para no guardarlo.

-

Servidores de confianza. Haga clic en Agregar y lleve a cabo lo siguiente para agregar cada dirección de servidor que tenga la interfaz de red cuando el cliente se encuentra en la red de confianza:

- Servidores. Escriba el servidor que se va a agregar.

- Haga clic en Guardar para guardar el servidor, o bien haga clic en Cancelar para descartarlo.

-

Directiva de VPN automática. Habilite o inhabilite esta opción para establecer cómo reaccionará la red privada virtual ante redes con las que se haya establecido una relación de confianza o de no confianza. Si habilita esta opción, configure los siguientes parámetros:

Configurar el protocolo Citrix SSO para Android

-

Nombre de la conexión. Escriba un nombre para la conexión VPN. Este campo es obligatorio.

-

Nombre o dirección IP del servidor. Escriba el FQDN o la dirección IP de NetScaler Gateway.

-

Tipo de autenticación para la conexión. Elija un tipo de autenticación y complete cualquiera de los campos que aparecen para el tipo de conexión:

-

Nombre de usuario y Contraseña. Escriba las credenciales de la red VPN para los tipos de autenticación que sean Contraseña o Contraseña y certificado. Opcional. Si no proporciona las credenciales de VPN, la aplicación Citrix VPN solicitará un nombre de usuario y una contraseña.

-

Credencial de identidad: Aparece cuando los valores de los Tipos de autenticación son Contraseña o Contraseña y certificado. En la lista, seleccione una credencial de identidad.

-

-

Habilitar VPN por aplicación: Seleccione si habilitar redes VPN para cada aplicación. Si no habilita VPN por aplicación, todo el tráfico pasará por el túnel VPN de Citrix. Si habilita VPN por aplicación, especifique los siguientes parámetros. De forma predeterminada, está desactivado.

- Lista de permitidos o Lista de bloqueados: Con Lista de permitidos, todas las aplicaciones que contenga la lista de permitidos pasarán a través del túnel de esta red VPN. Con Lista de bloqueados, todas las aplicaciones, excepto aquellas de la lista de bloqueados, pasarán a través de esta red VPN.

- Lista de aplicaciones: Las aplicaciones de una lista de permitidos o una lista de bloqueados. Haga clic en Agregar y, a continuación, escriba una lista separada por comas de nombres de paquetes de aplicación.

-

XML personalizado: Haga clic en Agregar y, a continuación, escriba los parámetros personalizados. Citrix Endpoint Management admite estos parámetros para Citrix VPN:

- DisableUserProfiles: Opcional. Para habilitar este parámetro, escriba Sí en Valor. Si está habilitado, Citrix Endpoint Management no muestra las conexiones VPN que haya agregado el usuario y este no puede agregar conexiones. Este parámetro es una restricción global y se aplica a todos los perfiles de red VPN.

- userAgent: Un valor de cadena. Puede especificar una cadena personalizada de agente de usuario que se enviará en cada solicitud HTTP. La cadena del agente de usuario indicada se agrega al agente de usuario existente de Citrix VPN.

- IsAlwaysOnVpn: opcional. Esta propiedad determina si el perfil de VPN es un perfil de VPN siempre activo o no. Se establece en Sí para indicar que el perfil de VPN es un perfil de VPN siempre activo; el valor predeterminado es No. Solo un perfil de VPN puede tener esta propiedad establecida en Sí para que Always On VPN funcione de manera confiable.

Configurar redes VPN para poder utilizar NAC

- Utilice el Tipo de conexión llamado SSL personalizado para configurar el filtro NAC.

- Especifique VPN como Nombre de conexión.

- Para XML personalizado, haga clic en Agregar y lleve a cabo lo siguiente:

- Nombre del parámetro: Escriba XenMobileDeviceId. Este campo es el ID de dispositivo que se utilizará para la comprobación de acceso a red basada en la inscripción de dispositivos en Citrix Endpoint Management. Si Citrix Endpoint Management se inscribe y administra el dispositivo, se permite la conexión VPN. De lo contrario, la autenticación queda denegada al establecer la VPN.

- Valor: Escriba DeviceID_${device.id}, que es el valor del parámetro XenMobileDeviceId.

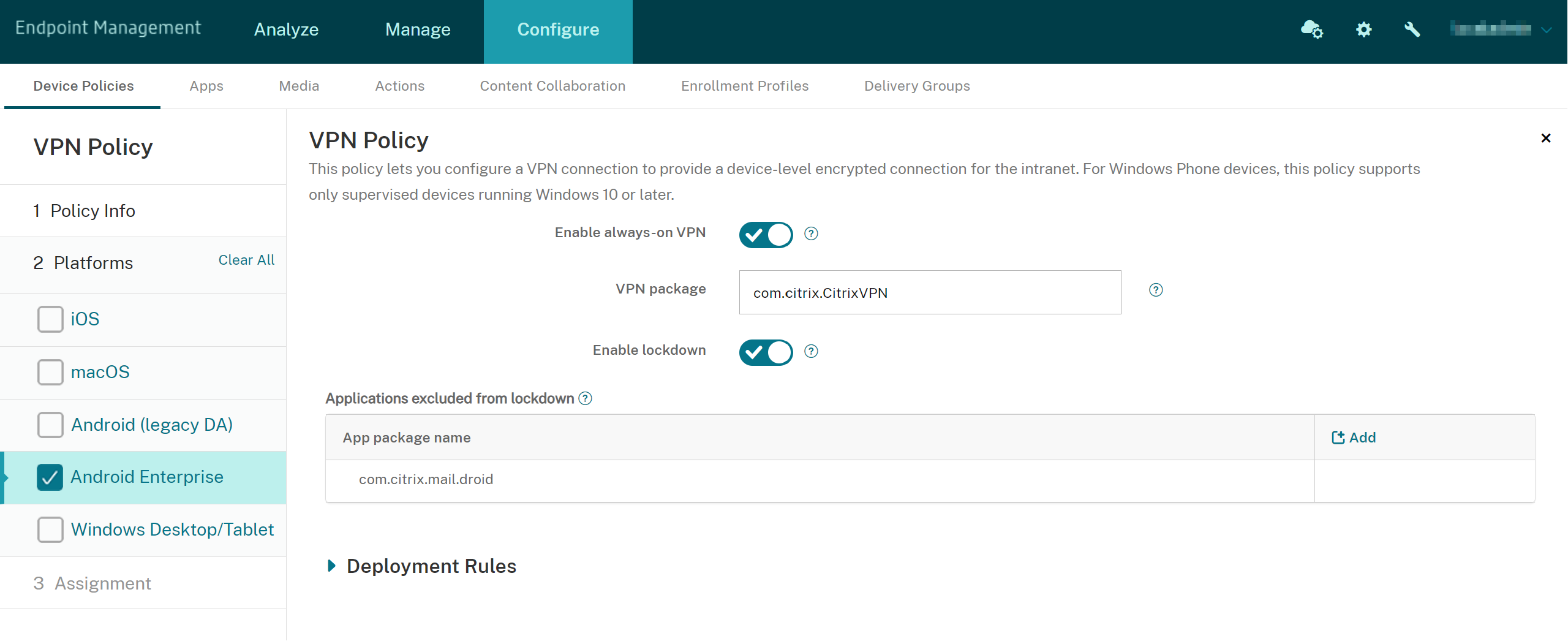

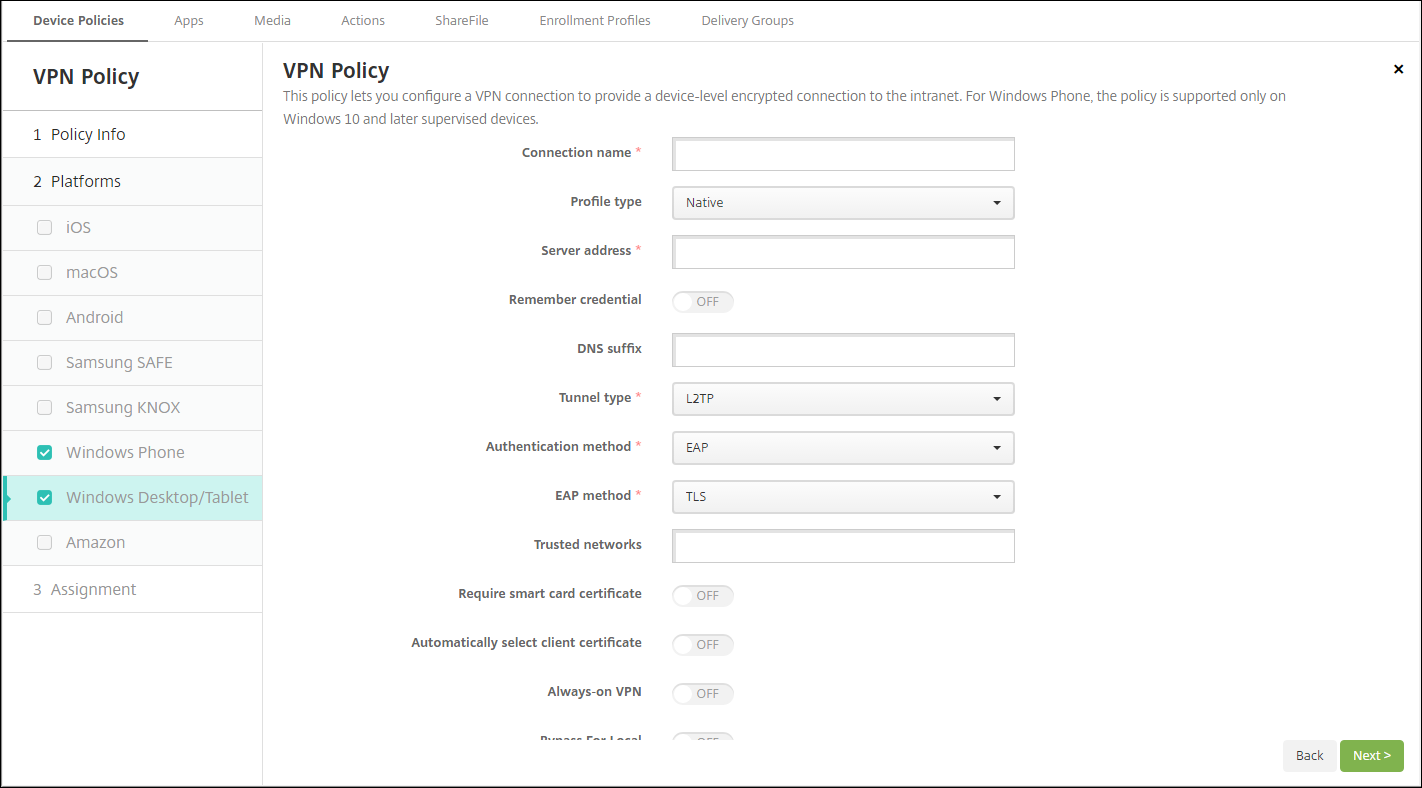

- Haga clic en Guardar para guardar el parámetro.