-

-

Créer et gérer des connexions et des ressources

-

Pools d'identités de machines de différents types de jonction

-

Service Citrix Secure Ticketing Authority (STA) autonome Cloud Connector

-

-

Intégrer Citrix Virtual Apps and Desktops avec Citrix Gateway

-

Gérer les certificats

-

-

-

-

Comparer, donner un ordre de priorité, modéliser et résoudre les problèmes de stratégies

-

-

Sauvegarder ou faire migrer votre configuration

-

Sauvegarder et restaurer à l'aide de l'outil de configuration automatisée

-

Applets de commande d'outils de configuration automatisée pour la migration

-

Applets de commande d'outils de configuration automatisée pour la sauvegarde et la restauration

-

Dépannage de la configuration automatisée et informations supplémentaires

-

Collecter une trace CDF (Citrix Diagnostic Facility) au démarrage du système

-

Service de mise à niveau de Citrix VDA (VUS) - Technical Preview

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Gérer les certificats

TLS utilise des certificats pour établir la confiance entre deux parties. Vous devez installer un certificat approprié sur chaque serveur fournissant un service et vous assurer que les machines se connectant à ce serveur font confiance à ce certificat. Pour signer des certificats, vous disposez des options suivantes :

- Certificats auto-signés. Ces certificats ne sont pas recommandés. Ils sont difficiles à gérer parce que vous devez les copier manuellement sur n’importe quelle autre machine qui doit leur faire confiance.

- Autorité de certification d’entreprise. Si vous disposez déjà d’une PKI, il s’agit généralement de l’option la plus simple pour signer un certificat à utiliser entre des périphériques internes.

- Autorité publique de certification. Cette option nécessite de prouver la propriété du domaine à l’autorité de certification. L’avantage, c’est que les appareils clients non gérés sont normalement préconfigurés pour faire confiance aux certificats des principales autorités de certification publiques.

Créer un nouveau certificat

Suivez les stratégies et les procédures de votre organisation pour créer des certificats.

Créer un certificat à l’aide de l’autorité de certification Microsoft

Si l’autorité de certification Microsoft est intégrée à un domaine Active Directory ou à la forêt approuvée à laquelle les Delivery Controller sont joints, vous pouvez acquérir un certificat à partir de l’Assistant Inscription de certificats du composant logiciel enfichable MMC Certificats. L’autorité de certification Microsoft doit disposer d’un modèle de certificat publié adapté à une utilisation par les serveurs Web.

Le certificat racine est automatiquement déployé sur une autre machine du domaine à l’aide de la stratégie de groupe. Ainsi, toutes les autres machines du domaine font confiance aux certificats créés à l’aide de l’autorité de certification Microsoft. Si des machines n’appartiennent pas au domaine, vous devez exporter le certificat d’autorité de certification racine et l’importer sur ces machines.

-

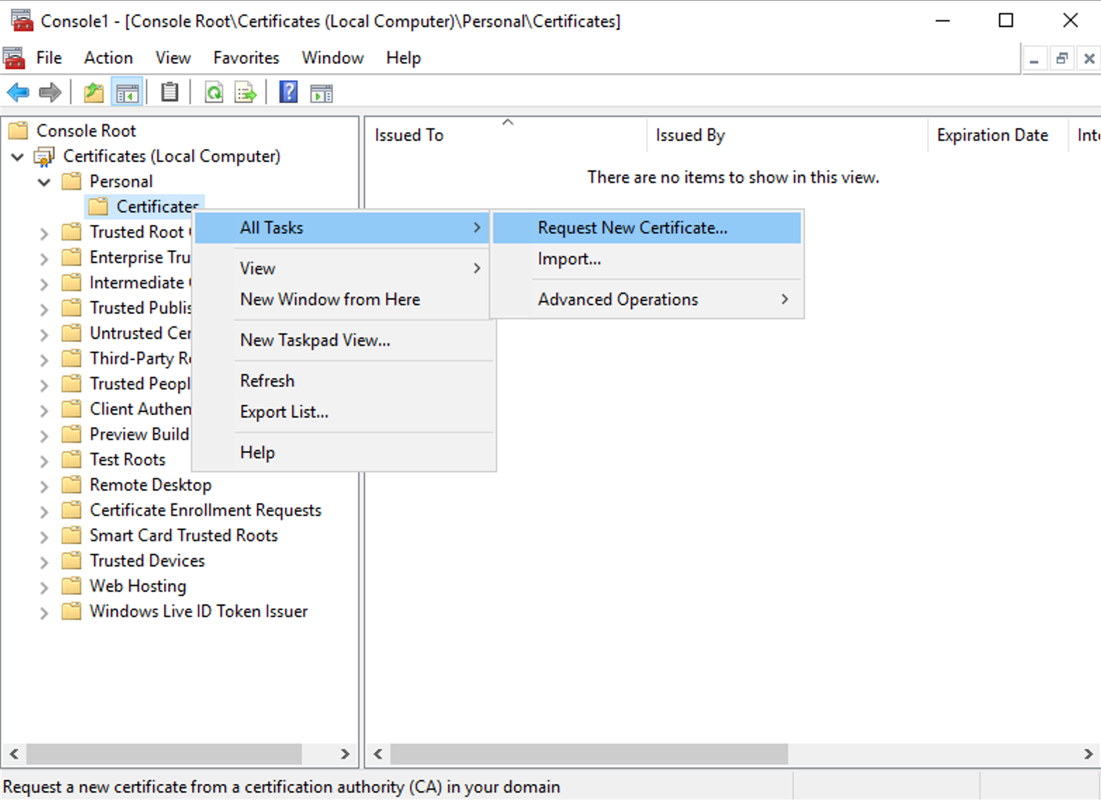

Sur le serveur, ouvrez la console MMC et ajoutez le composant logiciel enfichable Certificats. Lorsque vous y êtes invité, sélectionnez Un compte d’ordinateur.

-

Développez Personnel > Certificats, puis utilisez la commande de menu contextuel Toutes les tâches > Demander un nouveau certificat.

-

Cliquez sur Suivant pour commencer, puis sur Suivant pour confirmer que vous obtenez le certificat à partir de l’inscription Active Directory.

-

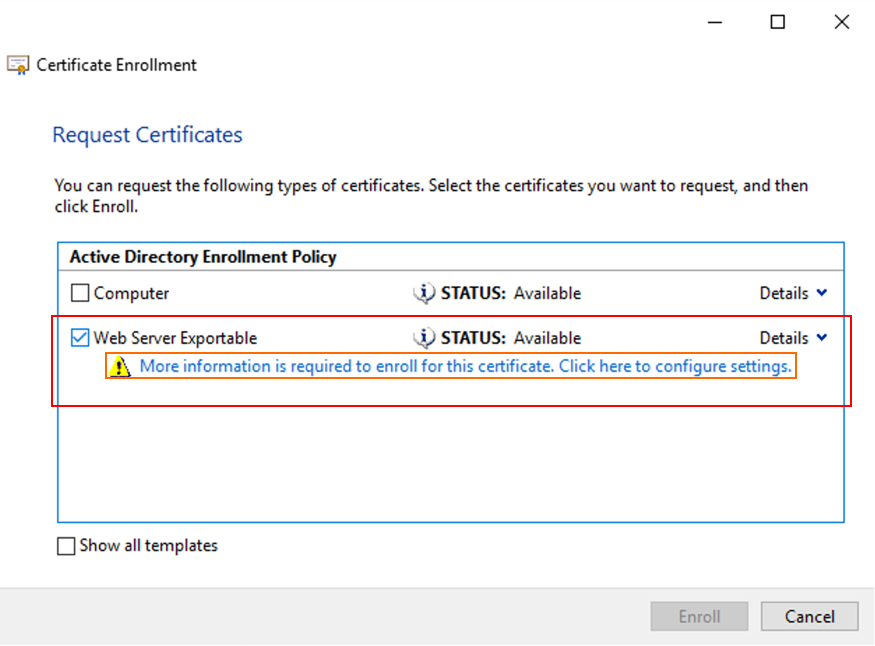

Sélectionnez un modèle approprié tel que Web Server Exportable. Si le modèle a été configuré pour fournir automatiquement les valeurs du sujet, vous pouvez cliquer sur Inscrire sans fournir plus de détails. Sinon, cliquez sur Des informations supplémentaires sont nécessaires pour vous inscrire à ce certificat. Cliquez ici pour configurer les paramètres.

-

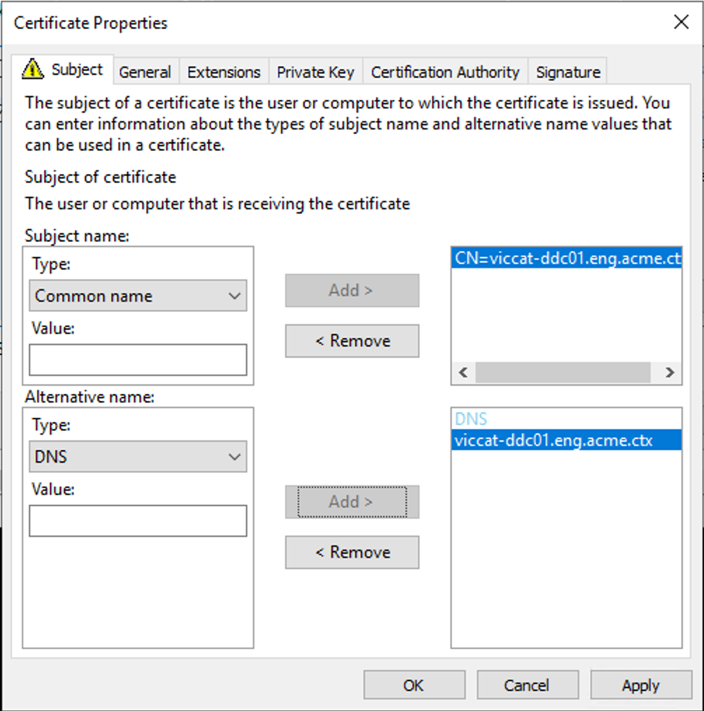

Pour fournir plus de détails sur le modèle de certificat, cliquez sur le bouton flèche Détails et configurez les éléments suivants :

Nom du sujet : sélectionnez un nom courant et ajoutez le FQDN du serveur.

Nom alternatif : sélectionnez DNS et ajoutez le FQDN du serveur.

-

Appuyez sur OK.

-

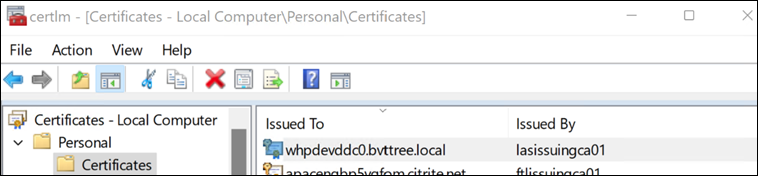

Appuyez sur Inscription pour créer le certificat. Il est affiché dans la liste des certificats.

Créer une demande de certificat à l’aide d’IIS

Si IIS est installé sur le serveur, procédez comme suit :

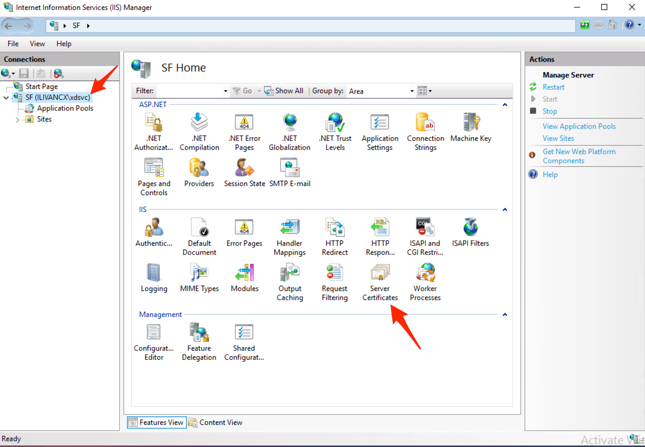

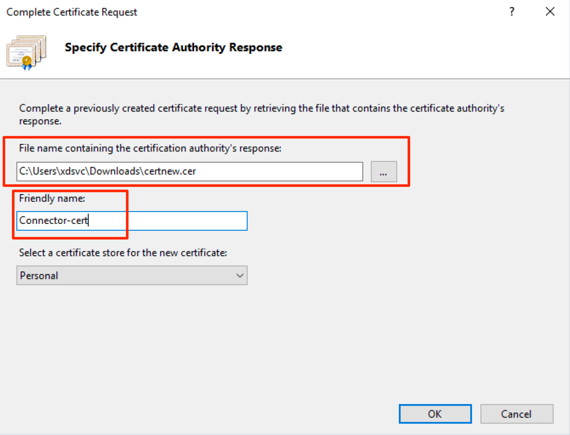

- Ouvrez le Gestionnaire Internet Information Services (IIS)

- Sélectionnez le nœud du serveur dans la liste Connexions.

- Ouvrez Certificats de serveur.

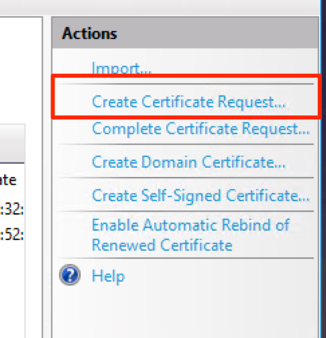

- Dans le volet Actions, sélectionnez Créer une demande de certificat….

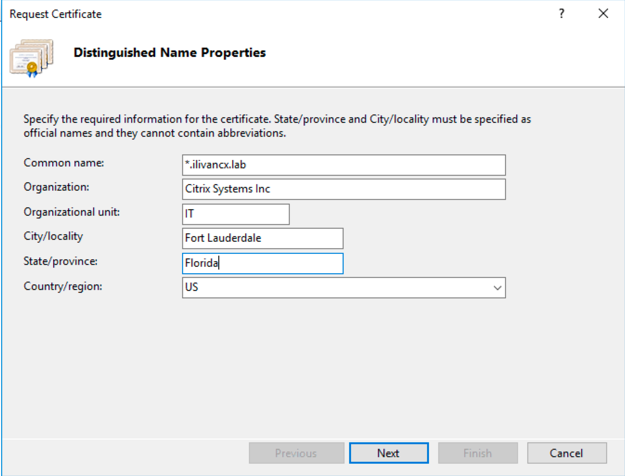

- Saisissez les propriétés du nom unique**.

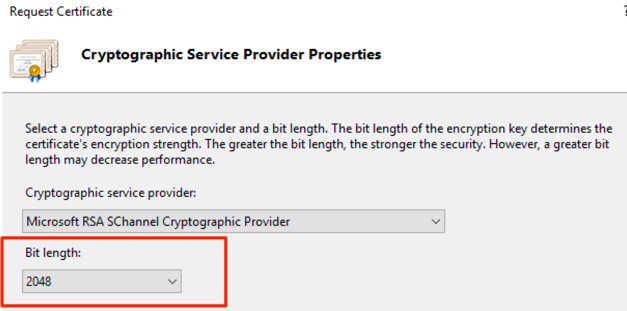

- Sur l’écran Propriétés du fournisseur de services cryptographiques, laissez le fournisseur de services cryptographiques ** par défaut. Sélectionnez une taille de clé de **2048 ou plus.

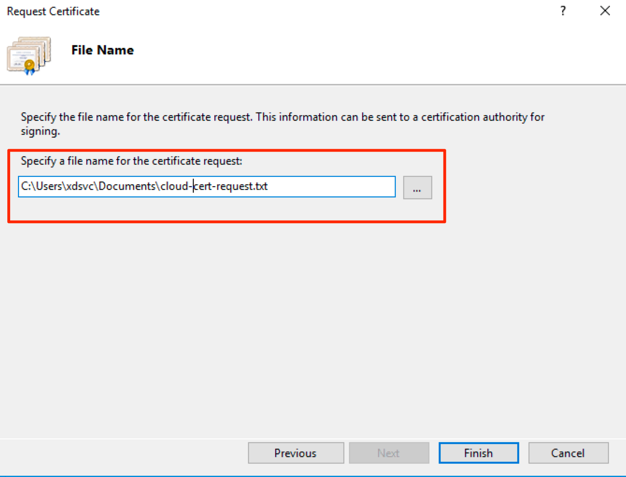

- Choisissez un nom de fichier et appuyez sur Terminer.

- Chargez la demande CSR sur l’autorité de certification.

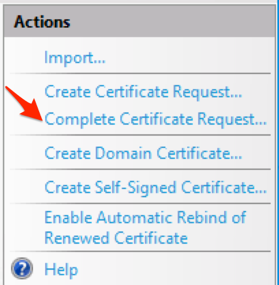

- Une fois que vous avez reçu le certificat, dans le volet Actions, sélectionnez Terminer la demande de certificat….

- Sélectionnez le certificat, fournissez un nom convivial ** et appuyez sur **OK.

Il n’existe aucun moyen de définir un autre nom de sujet. En conséquence, le certificat se limite au serveur spécifié à l’aide du nom commun.

Créer une demande de signature de certificat à partir du composant logiciel enfichable Certificats

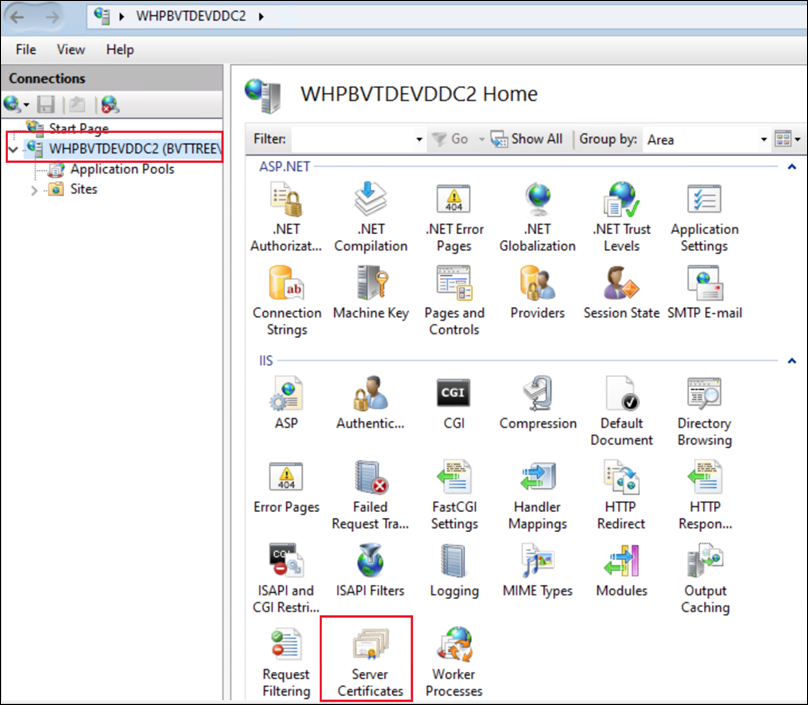

À partir du composant logiciel enfichable Certificats mmc, vous pouvez créer une demande de signature de certificat. Ce processus génère un fichier à envoyer à l’autorité de certification qui fournira le certificat. Vous devez ensuite importer le certificat pour le combiner avec la clé privée locale.

-

Sur le serveur, ouvrez la console MMC et ajoutez le composant logiciel enfichable Certificats. Lorsque vous y êtes invité, sélectionnez Un compte d’ordinateur.

- Développer Personnel > Certificats

- Sélectionnez Toutes les tâches > Opérations avancées > Créer une demande personnalisée.

- Sur l’écran Avant de commencer, sélectionnez Suivant.

- Sur l’écran Sélectionner la stratégie d’inscription au certificat, sélectionnez une stratégie appropriée ou Continuer sans stratégie d’inscription.

- Sur l’écran Demande personnalisée, si vous utilisez une stratégie d’inscription, choisissez un modèle approprié, s’il est disponible, tel que Exportable sur serveur Web.

- Sur l’écran Informations sur le certificat, développez Détails et sélectionnez Propriétés.

- Dans la fenêtre Propriétés du certificat, dans l’onglet Général, entrez un nom convivial approprié.

-

Dans l’onglet Objet :

- Sous Nom de l’objet, sélectionnez Nom commun et entrez le FQDN du serveur. Vous pouvez saisir un caractère générique. Sélectionnez Add.

- Sous Nom de l’objet, ajoutez les valeurs appropriées pour Organisation, Unité d’organisation, Localité, État, Pays.

- Sous Nom alternatif, sélectionnez DNS. Ajoutez le FQDN du serveur. Vous pouvez ajouter plusieurs noms de domaine complets de serveur ou un nom de domaine complet générique.

-

Dans l’onglet Extensions :

- Sous Utilisation de la clé ajoutez Signature numérique et Chiffrement de la clé.

- Sous Utilisation étendue des clés (stratégies d’application), ajoutez Authentification du serveur et Authentification du client.

-

Dans l’onglet Clé privée.

- Sous Sélectionnez le fournisseur de services cryptographiques (CSP) choisissez un fournisseur approprié.

- Sous Options de clé, sélectionnez une taille de clé appropriée. Pour les fournisseurs RSA, utilisez au minimum une taille de clé de 2048. Pour plus de sécurité, vous pouvez choisir 4096, mais cela aura un léger impact sur les performances.

- Sous Options de clé, sélectionnez Rendre la clé privée exportable.

- Sélectionnez OK.

- Sélectionnez Suivant.

- Sélectionnez Parcourir et enregistrez votre demande.

- Sélectionnez Terminer.

- Chargez la demande CSR sur l’autorité de certification.

- Une fois que vous avez reçu le certificat, importez-le sur le même serveur afin de le lier à la clé privée.

Créer un nouveau certificat autosigné

Un certificat autosigné est créé lors de l’installation d’un serveur Delivery Controller™ et d’un serveur Web Studio. Vous pouvez générer un nouveau certificat auto-signé et l’utiliser pour remplacer le certificat existant.

Utilisation du gestionnaire IIS

Si le gestionnaire IIS est installé sur le serveur, vous pouvez effectuer les étapes suivantes :

-

Connectez-vous au serveur en tant qu’administrateur.

- Ouvrir le gestionnaire IIS

- Ouvrez Certificats de serveur

-

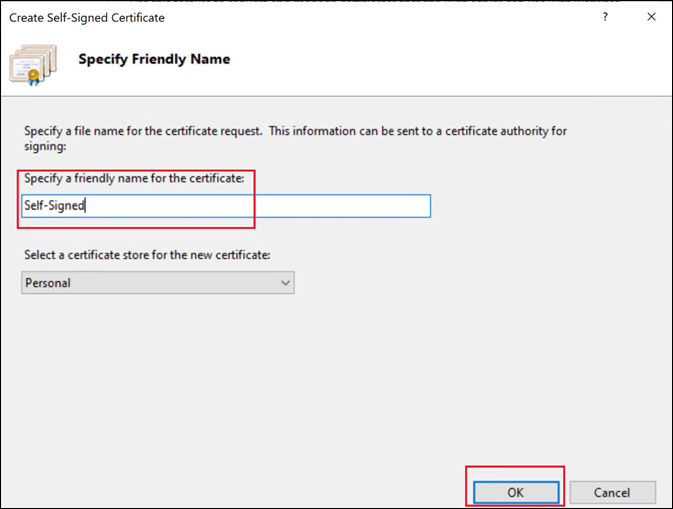

Dans le volet Actions, sélectionnez Créer un certificat autosigné.

-

Dans Créer un certificat auto-signé, entrez le nom du certificat et cliquez sur OK. Le certificat auto-signé est alors créé.

Utilisation de PowerShell

Vous pouvez utiliser PowerShell pour créer un certificat autosigné :

$certSubject = "CN=myddc.example.com" # The FQDN of the server.

$friendlyName = "Self-Signed-3"

$expireYears = 5

## Create new self-signed certificate under LocalMachine\My

$certificate = New-SelfSignedCertificate -Subject $certSubject -CertStoreLocation "Cert:\LocalMachine\My\" -KeyExportPolicy Exportable -KeySpec Signature -KeyLength 2048 -KeyAlgorithm RSA -HashAlgorithm SHA256 -FriendlyName $friendlyName -NotAfter $([System.DateTime]::Now.AddYears($expireYears))

# Add to trusted root certificates

$rootCertStore = Get-Item "Cert:\LocalMachine\Root\"

$rootCertStore.Open([System.Security.Cryptography.X509Certificates.OpenFlags]::ReadWrite)

$rootCertStore.Add($certificate)

<!--NeedCopy-->

Importer un certificat

Vous pouvez importer un certificat sur le serveur à l’aide de l’une des méthodes suivantes.

Assistant d’importation de certificats

-

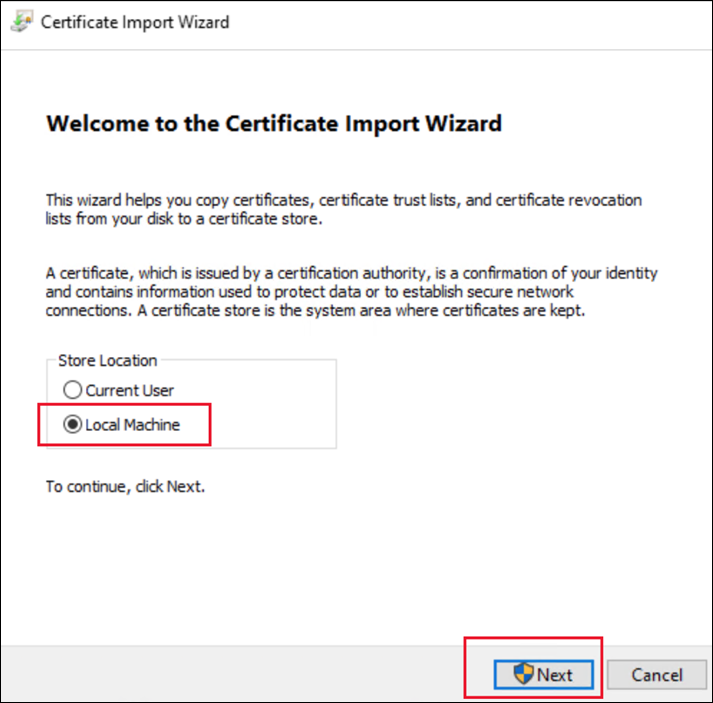

Double-cliquez ou faites un clic droit sur le fichier PFX et sélectionnez Installer PFX. L’assistant d’importation de certificat s’ouvre.

-

Pour Emplacement de stockage, sélectionnez Machine locale.

-

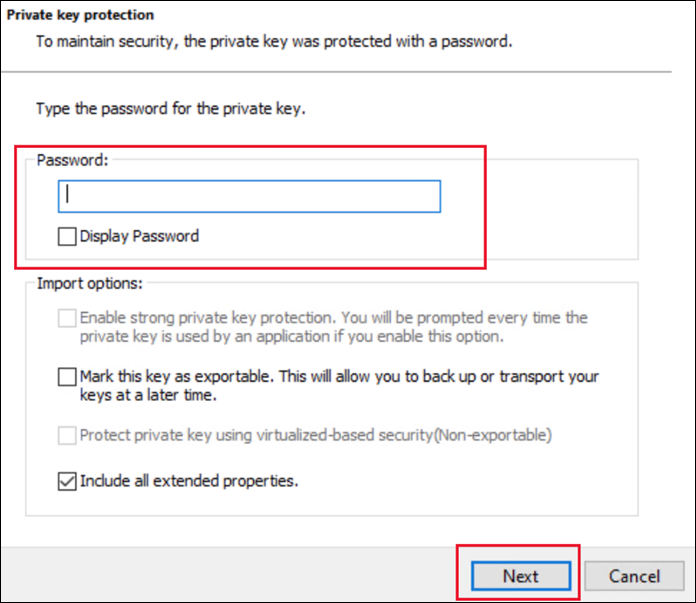

Entrez le mot de passe si nécessaire.

-

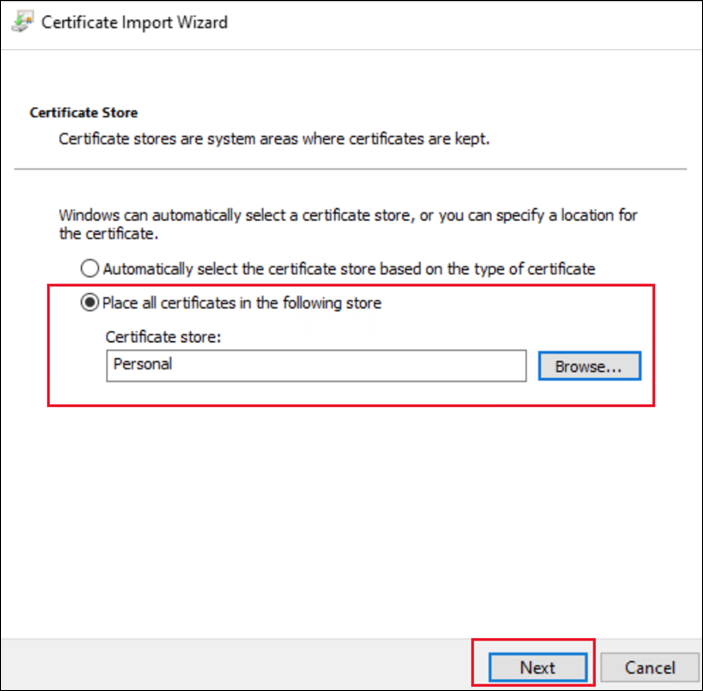

Sélectionnez le magasin de certificats **. Pour les certificats de serveur, choisissez **Personnel. S’il s’agit d’un certificat racine ou d’un certificat autosigné auquel vous souhaitez faire confiance à partir de cette machine, choisissez Autorités de certification racines de confiance.

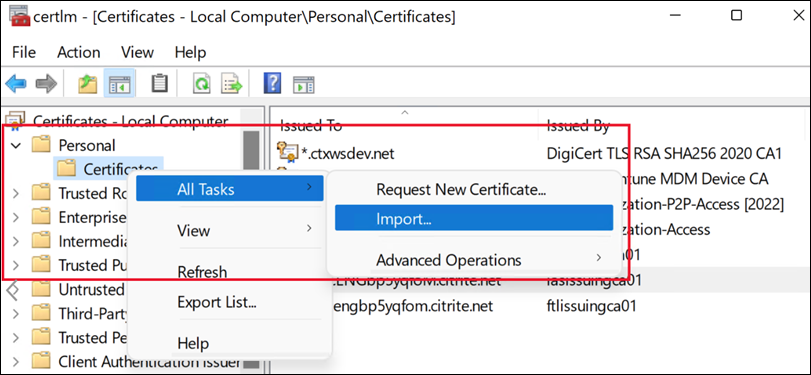

Utilisez la console de gestion des certificats d’ordinateur

-

Ouvrez la console Gérer les certificats d’ordinateur et accédez au magasin de certificats approprié. Pour les certificats de serveur, accédez à : Personnel > Certificats. Pour approuver un certificat racine ou autosigné, choisissez Autorités de certification racines de confiance > Certificats.

-

Faites un clic droit sur le certificat et sélectionnez > Toutes les tâches > Importer….

-

Sélectionnez Parcourir… et sélectionnez le fichier.

-

Entrez le mot de passe si nécessaire.

Utiliser PowerShell

Pour importer un certificat, utilisez l’applet de commande PowerShell Import-PfxCertificate. Par exemple, pour importer le certificat certificate.pfx avec le mot de passe 123456 dans le magasin de certificats personnels, exécutez la commande suivante :

Import-PfxCertificate -Password $(ConvertTo-SecureString -String "123456" -AsPlainText -Force) -CertStoreLocation Cert:\LocalMachine\My\ -FilePath .\Desktop\certificate.pfx

<!--NeedCopy-->

Pour importer un certificat racine de confiance, définissez CertStoreLocation sur Cert:\LocalMachine\Root\.

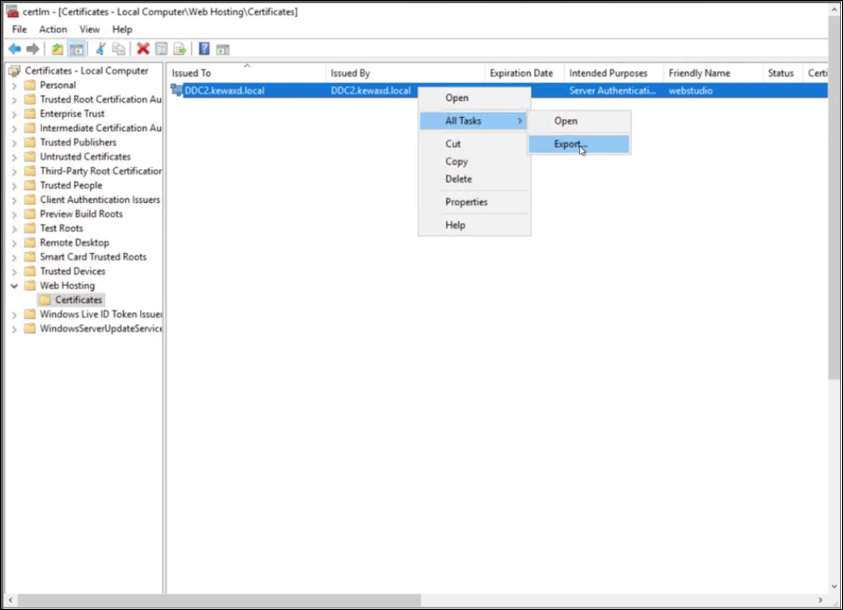

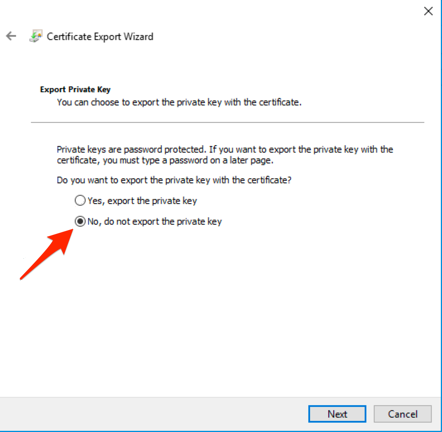

Exporter un certificat sans clé privée

Pour exporter un certificat afin de pouvoir l’importer dans d’autres appareils et l’approuver, vous devez exclure la clé privée.

-

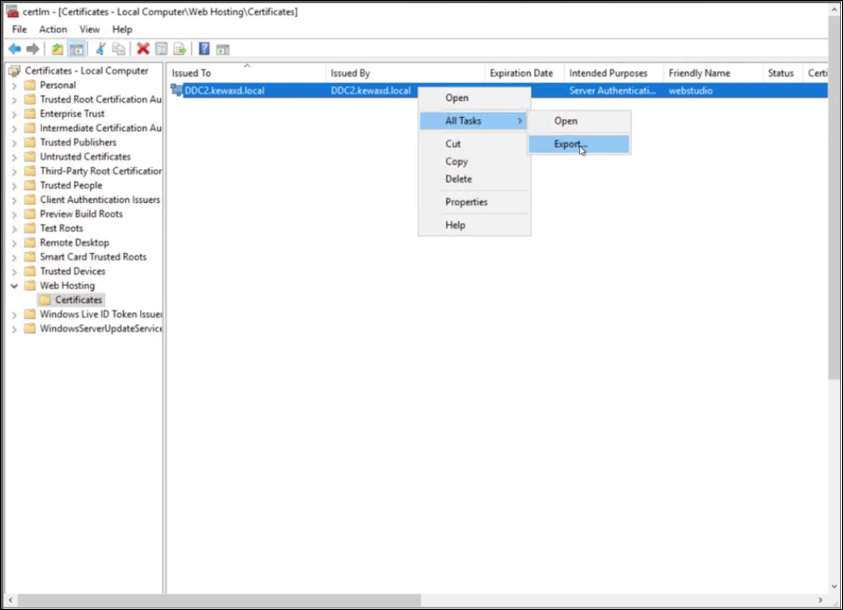

Ouvrez Gérer les certificats d’ordinateur. Accédez à Personnel > Certificats et sélectionnez le certificat que vous souhaitez exporter.

-

Dans le menu Action, sélectionnez Toutes les tâches puis Exporter.

-

Choisissez Non, ne pas exporter la clé privée, puis appuyez sur Suivant.

-

Sélectionnez le format binaire codé DER X.509 (.CER) (par défaut) et appuyez sur Suivant.

-

Entrez un nom de fichier et appuyez sur Suivant.

-

Sélectionnez Terminer.

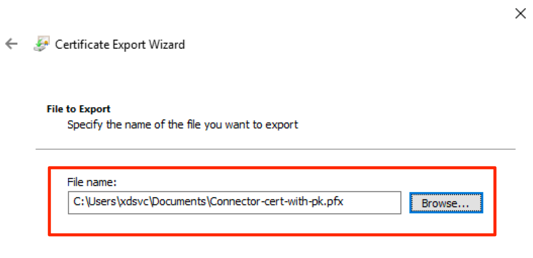

Exporter un certificat avec une clé privée

Pour exporter un certificat afin de pouvoir l’utiliser sur d’autres serveurs, vous devez inclure la clé privée.

-

Ouvrez Gérer les certificats d’ordinateur. Accédez à Personnel > Certificats et sélectionnez le certificat que vous souhaitez exporter.

-

Dans le menu Action, sélectionnez Toutes les tâches puis Exporter.

-

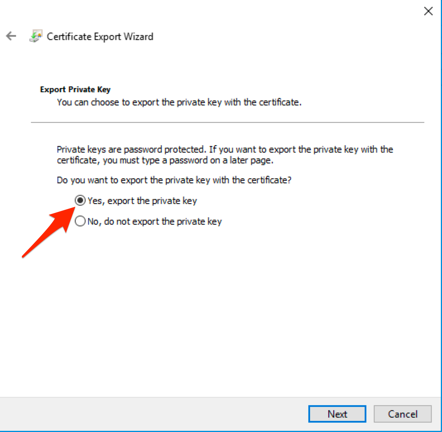

Choisissez Oui, exporter la clé privée, puis sélectionnez Suivant.

-

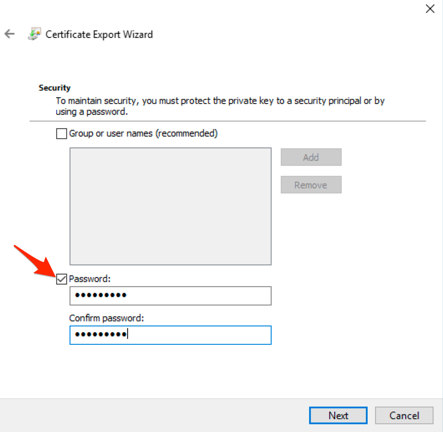

Dans l’onglet Sécurité, saisissez un mot de passe puis sélectionnez Suivant.

-

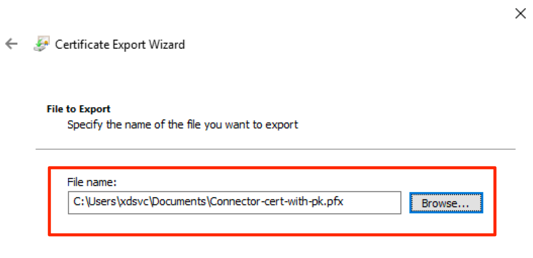

Entrez un nom de fichier et sélectionnez Suivant.

-

Sélectionnez Terminer.

Convertir le certificat au format PEM

Par défaut, Windows exporte les certificats au format PKCS#12 sous forme de fichier .pfx qui inclut la clé privée. Pour utiliser le certificat sur une passerelle NetScaler® Gateway ou un serveur de licences, vous devez extraire le certificat et les clés privées dans des fichiers distincts au format PEM. Vous pouvez le faire en utilisant openssl.

Pour exporter le certificat au format PEM, exécutez :

openssl pkcs12 -in name.pfx -clcerts -nokeys -out name.cer

<!--NeedCopy-->

Il vous sera demandé de saisir le mot de passe existant et une nouvelle phrase secrète.

Pour exporter la clé au format PEM, exécutez :

openssl pkcs12 -in name.pfx -nocerts -out name.key

<!--NeedCopy-->

Certificats de confiance

- Si vous utilisez un certificat provenant d’une autorité de certification publique, les machines sont normalement préconfigurées avec les certificats racine.

- Si vous utilisez une autorité de certification d’entreprise, vous devez déployer le certificat racine sur toutes les machines qui doivent approuver ce certificat. Si vous utilisez les services de certification Active Directory, les certificats racine sont également déployés sur toutes les machines du domaine à l’aide de la stratégie de groupe. En cas de machines n’appartenant pas au domaine, telles que NetScaler Gateway, ou de machines appartenant à d’autres domaines, vous devez importer manuellement le certificat racine.

- Si vous utilisez un certificat autosigné, il doit être installé manuellement sur toute machine devant faire confiance au certificat.

Pour exporter un certificat racine autosigné ou approuvé depuis Windows, consultez la section Exporter un certificat sans clé privée.

Pour que Windows approuve le certificat, vous devez importer le certificat dans le magasin Autorités de certification racines de confiance. Si vous utilisez PowerShell, entrez le magasin Cert:\LocalMachine\Root\.

Pour que NetScaler approuve le certificat, convertissez d’abord le certificat au format PEM, puis Installez le certificat racine.

Partager

Partager

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.