클라이언트 인증서 인증 또는 인증서와 도메인 인증

XenMobile에 대한 기본 구성은 사용자 이름 및 암호 인증입니다. XenMobile 환경에 대한 등록 및 액세스 시 추가 보안 계층을 추가하려면 인증서 기반 인증을 사용하는 것이 좋습니다. XenMobile 환경에서 이 구성은 보안과 사용자 환경을 모두 고려한 최고의 조합입니다. 인증서 인증과 도메인 인증을 함께 사용하면 SSO를 사용하는 동시에 Citrix ADC의 2단계 인증을 통해 강화된 보안이 적용됩니다.

사용 편의성을 최적화하기 위해 인증서 및 도메인 인증을 Citrix PIN 및 Active Directory 암호 캐싱과 결합할 수 있습니다. 그러면 사용자가 LDAP 사용자 이름과 암호를 반복적으로 입력하지 않아도 됩니다. 등록, 암호 만료 및 계정 잠금의 경우 사용자가 사용자 이름과 암호를 입력합니다.

중요:

XenMobile은 사용자가 XenMobile에서 장치를 등록한 후 도메인 인증에서 다른 인증 모드로의 인증 모드 변경을 지원하지 않습니다.

LDAP를 허용하지 않고 스마트 카드 또는 유사한 방법을 사용하는 경우 인증서를 구성하면 XenMobile에 스마트 카드를 나타낼 수 있습니다. 그런 다음 사용자는 XenMobile에서 생성된 고유한 PIN을 사용하여 등록합니다. 사용자가 액세스 권한을 획득하면 XenMobile이 XenMobile 환경에 인증하는 데 사용될 인증서를 만들어 배포합니다.

Citrix ADC 인증서 전용 인증 또는 인증서 및 도메인 인증을 사용하는 경우 XenMobile용 Citrix ADC 마법사를 통해 XenMobile에 필요한 구성을 수행할 수 있습니다. XenMobile용 Citrix ADC 마법사는 한 번만 실행할 수 있습니다.

보안이 매주 중요한 환경에서는 조직 외부의 공용 네트워크 또는 보안되지 않은 네트워크에서 LDAP 자격 증명을 사용하는 것이 조직에 큰 보안 위협으로 간주됩니다. 이러한 환경에서는 클라이언트 인증서와 보안 토큰을 사용하는 2단계 인증을 선택할 수 있습니다. 자세한 내용은 Configuring XenMobile for Certificate and Security Token Authentication(인증서 및 보안 토큰 인증을 사용하기 위한 XenMobile 구성)을 참조하십시오.

클라이언트 인증서 인증은 XenMobile MAM 모드(MAM 단독) 및 ENT 모드(사용자가 MDM으로 등록 시)에 사용할 수 있습니다. 하지만 사용자가 레거시 MAM 모드로 등록하는 경우 클라이언트 인증서 인증을 XenMobile ENT 모드에 사용할 수 없습니다. XenMobile ENT 및 MAM 모드로 클라이언트 인증서 인증을 사용하려면 Microsoft 서버와 XenMobile Server를 구성한 후 Citrix Gateway를 구성해야 합니다. 이 문서에 설명된 대로 다음의 일반적인 단계를 따릅니다.

Microsoft 서버:

- Microsoft Management Console에 인증서 스냅인을 추가합니다.

- CA(인증 기관)에 템플릿을 추가합니다.

- CA 서버에서 PFX 인증서를 만듭니다.

XenMobile Server:

- XenMobile에 인증서를 업로드합니다.

- 인증서 기반 인증을 위한 PKI 엔터티를 만듭니다.

- 자격 증명 공급자를 구성합니다.

- 인증을 위한 사용자 인증서를 제공하도록 Citrix Gateway를 구성합니다.

Citrix Gateway 구성에 대한 자세한 내용은 Citrix ADC 설명서의 다음 문서를 참조하십시오.

- Client authentication(클라이언트 인증)

- SSL profile infrastructure(SSL 프로필 인프라)

- Configuring and Binding a Client Certificate Authentication Policy(클라이언트 인증서 인증 구성 및 바인딩)

사전 요구 사항

-

Microsoft 인증서 서비스 엔터티 템플릿을 생성할 때는 특수 문자를 제외하여 등록된 장치와 관련된 인증 문제를 방지하십시오. 예를 들어 템플릿 이름에 다음 문자를 사용하지 마십시오.

: ! $ () # % + * ~ ? | {} [] - Exchange ActiveSync에 대한 인증서 기반 인증을 구성하려면 이 Microsoft 블로그를 참조하십시오. 클라이언트 인증서를 요구하도록 Exchange ActiceSync의 인증 기관(CA) 서버 사이트를 구성합니다..

- Exchange Server로의 ActiveSync 트래픽을 보안하기 위해 개인 서버 인증서를 사용하는 경우, 필요한 모든 루트 및 중간 인증서가 모바일 장치에 있어야 합니다. 그렇지 않으면 Secure Mail에서 사서함을 설정하는 동안 인증서 기반 인증이 실패합니다. Exchange IIS 콘솔에서 다음 작업을 수행해야 합니다.

- Exchange와 함께 XenMobile을 사용하기 위한 웹 사이트를 추가하고 웹 서버 인증서를 바인딩합니다.

- 포트 9443을 사용합니다.

- 해당 웹 사이트에 대해 “Microsoft Server ActiveSync”용 하나와 “EWS”용 하나의 두 가지 응용 프로그램을 추가해야 합니다. 이러한 응용 프로그램 모두에 대해 SSL 설정 아래에서 SSL 필요를 선택합니다.

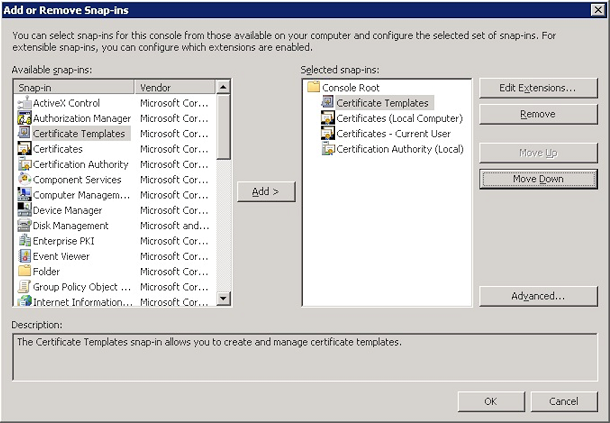

Microsoft Management Console에 인증서 스냅인을 추가합니다

-

콘솔을 열고 스냅인 추가/제거를 클릭합니다.

-

다음과 같은 스냅인을 추가합니다.

- 인증서 템플릿

- 인증서(로컬 컴퓨터)

- 인증서 - 현재 사용자

- 인증 기관(로컬)

-

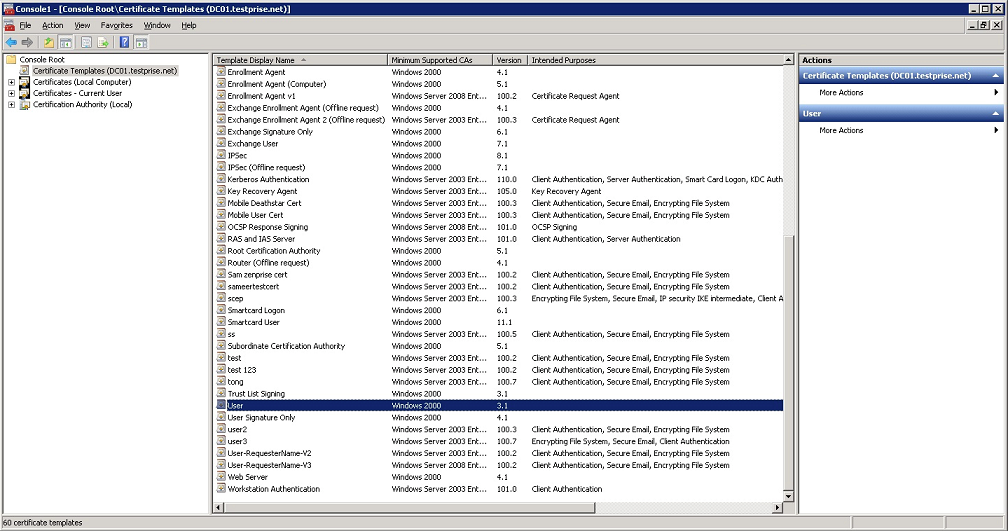

인증서 템플릿을 확장합니다.

-

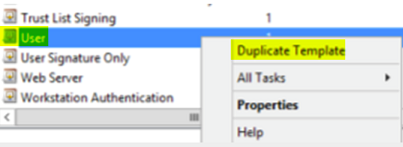

사용자 템플릿과 템플릿 복제를 선택합니다.

-

템플릿 표시 이름을 제공합니다.

중요:

Active Directory에 인증서 게시 옵션을 선택하지 않는 것이 좋습니다. 이 옵션을 선택하면 Active Directory의 모든 사용자에 대한 클라이언트 인증서가 생성되어 Active Directory 데이터베이스가 복잡해질 수 있습니다.

-

템플릿 유형으로 Windows 2003 Server를 선택합니다. Windows 2012 R2 서버에서 호환성 아래에 있는 인증 기관을 선택하고 받는 사람을 Windows 2003으로 설정합니다.

-

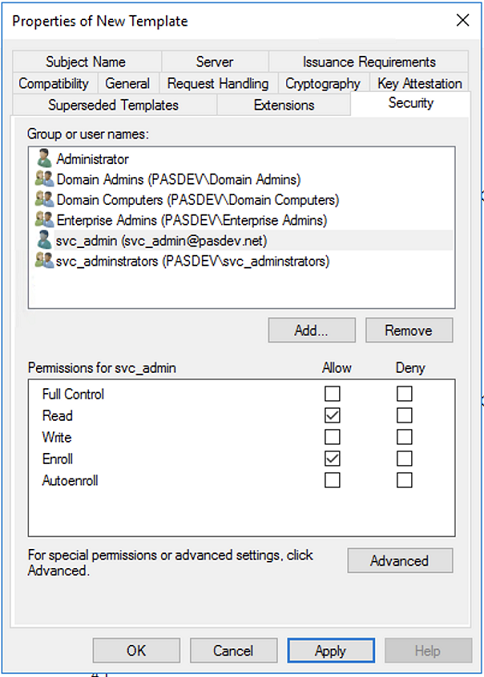

보안에서 XenMobile Server용 PKI 엔티티 설정으로 구성된 특정 사용자 또는 PKI 엔티티 설정으로 구성된 사용자가 있는 사용자 그룹에 대해 허용 열의 등록 옵션을 선택합니다.

-

암호화 아래에서 키 크기를 제공하는지 확인합니다. 키 크기는 나중에 XenMobile을 구성할 때 입력합니다.

-

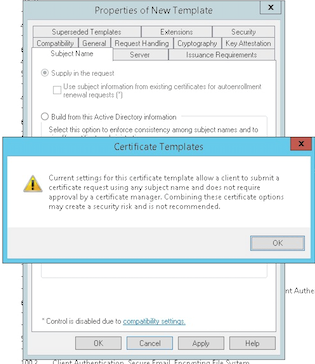

주체 이름 아래에서 요청에서 제공을 선택합니다. 변경 내용을 적용한 후 저장합니다.

인증 기관에 템플릿 추가

-

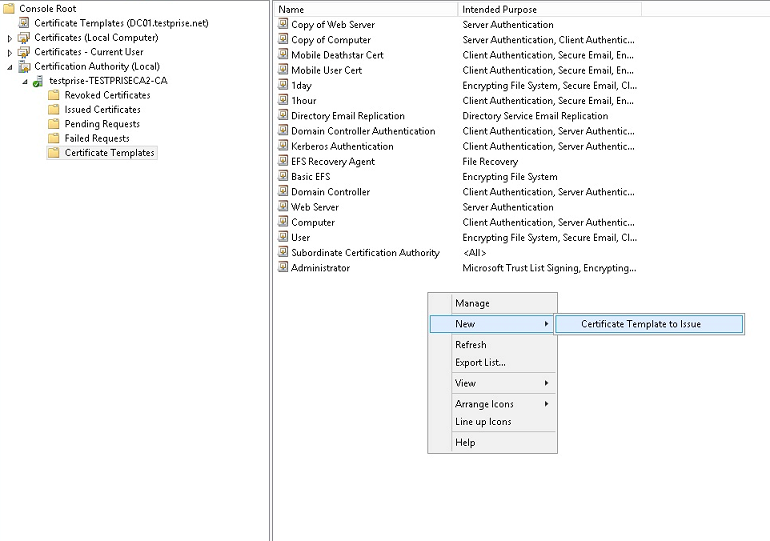

인증 기관으로 이동하여 인증서 템플릿을 선택합니다.

-

오른쪽 창에서 마우스 오른쪽 버튼을 클릭한 다음 새로 만들기 > 발급할 인증서 템플릿을 선택합니다.

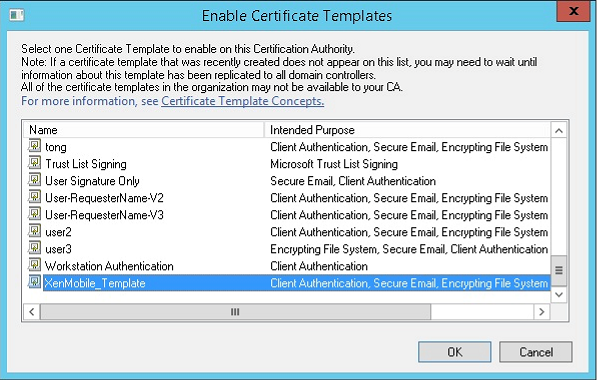

-

이전 단계에서 만든 템플릿을 선택한 다음 확인을 클릭하여 인증 기관에 추가합니다.

CA 서버에서 PFX 인증서 만들기

-

로그인한 서비스 계정을 사용하여 사용자 .pfx 인증서를 만듭니다. .pfx를 XenMobile에 업로드하면 XenMobile이 장치를 등록하는 사용자에 대해 사용자 인증서를 요구하게 됩니다.

-

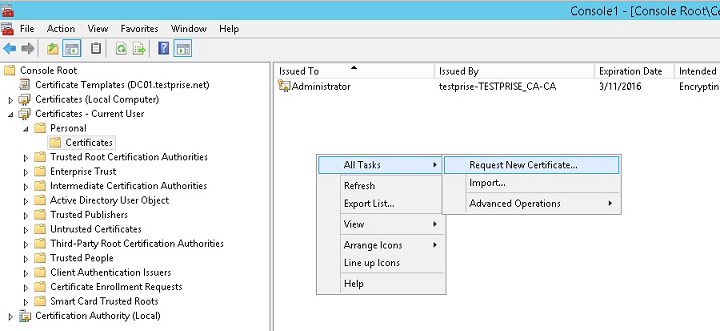

현재 사용자 아래에서 인증서를 확장합니다.

-

오른쪽 창을 마우스 오른쪽 단추로 클릭하고 새 인증서 요청을 클릭합니다.

-

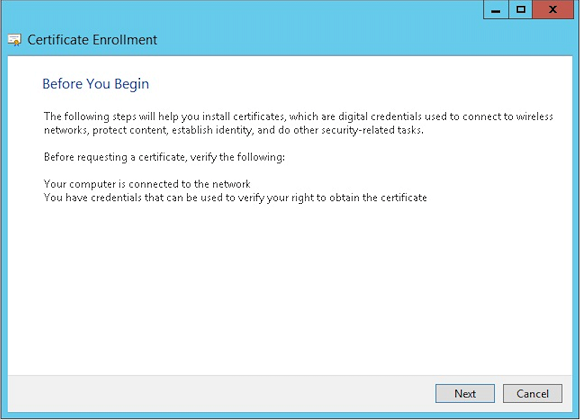

인증서 등록 화면이 나타납니다. 다음을 클릭합니다.

-

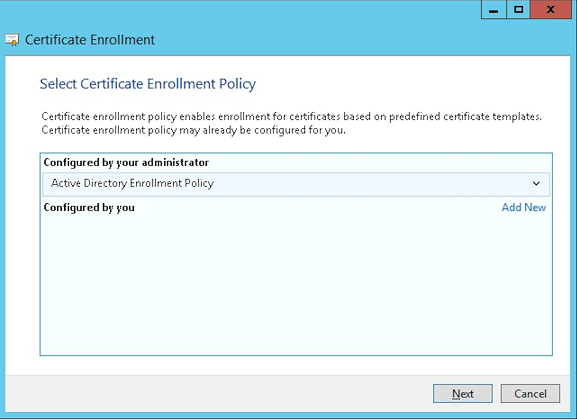

Active Directory 등록 정책을 선택하고 다음을 클릭합니다.

-

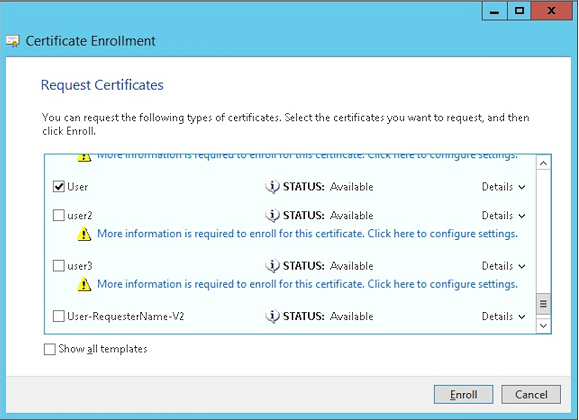

사용자 템플릿을 선택한 후 등록을 클릭합니다.

-

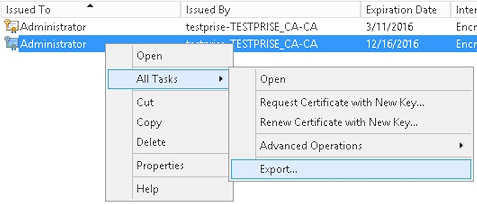

이전 단계에서 만든 .pfx 파일을 내보냅니다.

-

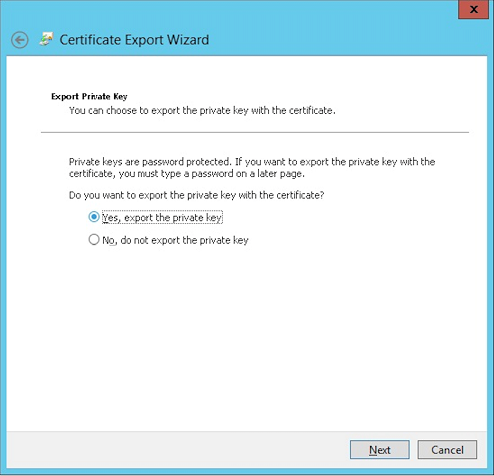

예, 개인 키를 내보냅니다를 클릭합니다.

-

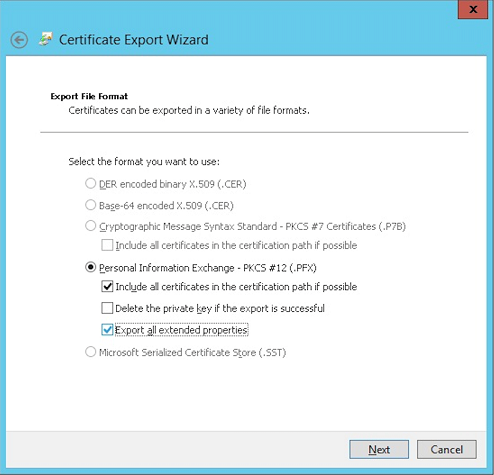

가능하면 인증 경로에 있는 인증서 모두 포함 및 확장 속성 모두 내보내기 확인란을 선택합니다.

-

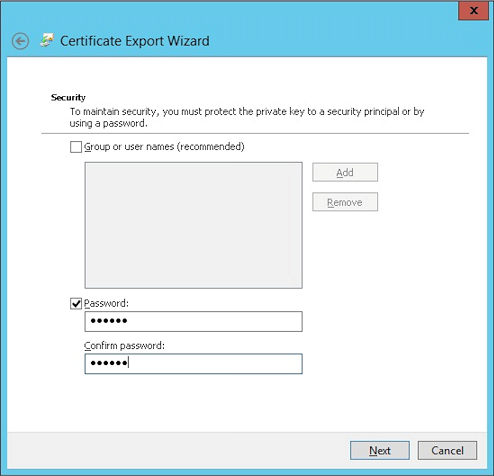

XenMobile에 이 인증서를 업로드할 때 사용할 암호를 설정합니다.

-

하드 드라이브에 인증서를 저장합니다.

XenMobile에 인증서 업로드

-

XenMobile 콘솔에서 오른쪽 맨 위의 기어 아이콘을 클릭합니다. 설정 화면이 나타납니다.

-

인증서를 클릭한 후 가져오기를 클릭합니다.

-

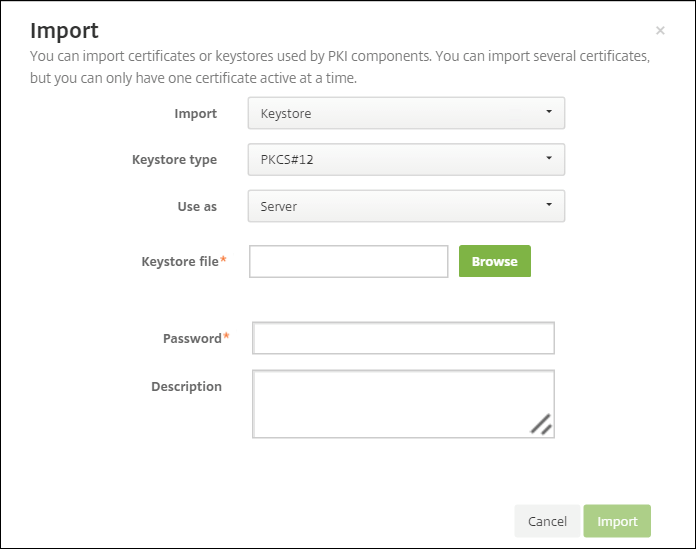

다음 매개 변수를 입력합니다.

- 가져오기: 키 저장소

- 키 저장소 유형: PKCS #12

- 용도: 서버

-

키 저장소 파일: 찾아보기를 클릭하여 생성한

.pfx인증서를 선택합니다. - 암호: 이 인증서에 대해 만든 암호를 입력합니다.

-

가져오기를 클릭합니다.

-

인증서가 올바르게 설치되었는지 확인합니다. 올바르게 설치된 인증서가 사용자 인증서로 표시됩니다.

인증서 기반 인증을 위한 PKI 엔터티 만들기

-

설정에서 자세히 > 인증서 관리 > PKI 엔터티로 이동합니다.

-

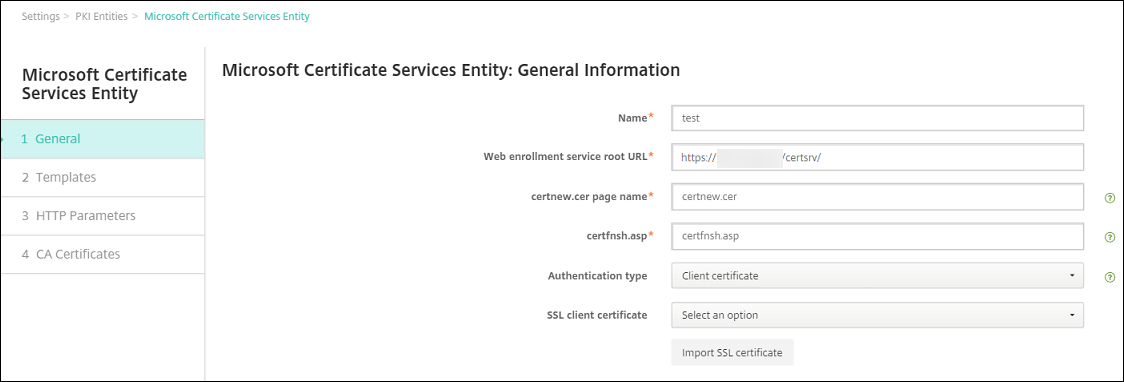

추가를 클릭한 후 Microsoft 인증서 서비스 엔터티를 클릭합니다. Microsoft 인증서 서비스 엔터티: 일반 정보 화면이 나타납니다.

-

다음 매개 변수를 입력합니다.

- 이름: 원하는 이름을 입력합니다.

-

웹 등록 서비스 루트 URL:

https://RootCA-URL/certsrv/(URL 경로에 마지막 /를 추가해야 합니다.) - certnew.cer 페이지 이름: certnew.cer(기본값)

- certfnsh.asp: certfnsh.asp(기본값)

- 인증 유형: 클라이언트 인증서

- SSL 클라이언트 인증서: XenMobile 클라이언트 인증서를 발급하는 데 사용할 사용자 인증서를 선택합니다.

-

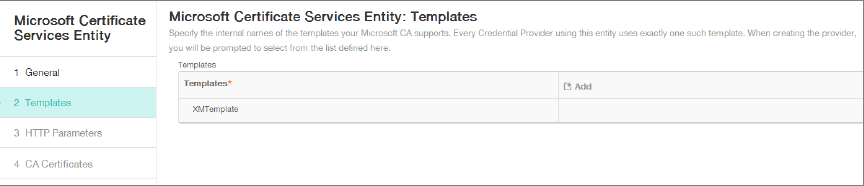

템플릿 아래에서 Microsoft 인증서를 구성할 때 만든 템플릿을 추가합니다. 공백을 추가하지 마십시오.

-

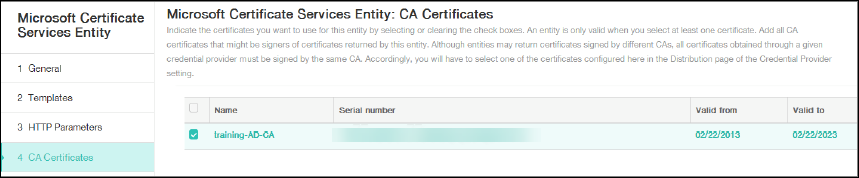

HTTP 매개 변수를 생략하고 CA 인증서를 클릭합니다.

-

사용자 환경에 해당하는 루트 CA 이름을 선택합니다. 이 루트 CA는 XenMobile 클라이언트 인증서에서 가져온 체인의 일부입니다.

-

저장을 클릭합니다.

자격 증명 공급자 구성

-

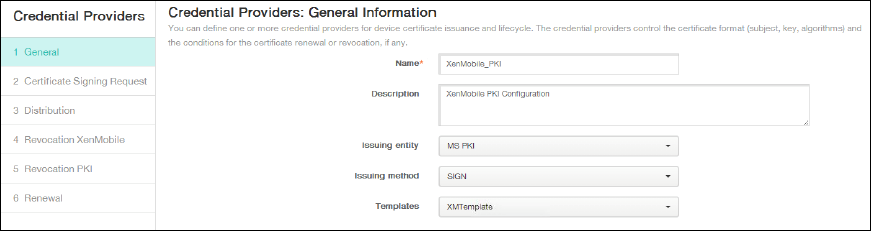

설정에서 자세히 > 인증서 관리 > 자격 증명 공급자로 이동합니다.

-

추가를 클릭합니다.

-

일반 아래에서 다음 매개 변수를 입력합니다.

- 이름: 원하는 이름을 입력합니다.

- 설명: 원하는 설명을 입력합니다.

- 발급 엔터티: 이전에 만든 PKI 엔터티를 선택합니다.

- 발급 방법: 서명

- 템플릿: PKI 엔터티 아래에서 추가한 템플릿을 선택합니다.

-

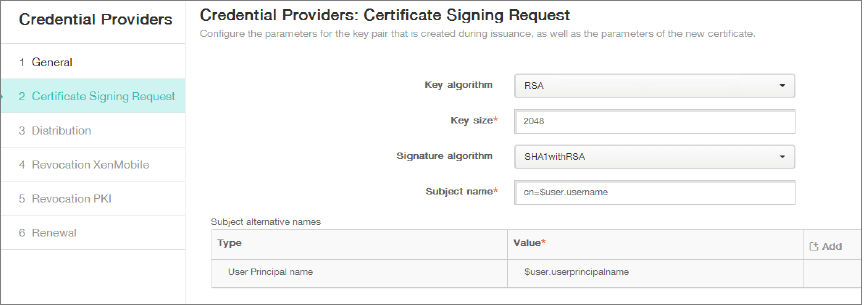

CSR을 클릭한 후 다음 매개 변수를 입력합니다.

- 키 알고리즘: RSA

- 키 크기: 2048

- 서명 알고리즘: SHA256withRSA

-

주체 이름:

cn=$user.username

주체 대체 이름에 대해 추가를 클릭한 후 다음 매개 변수를 입력합니다.

- 유형: 사용자 계정 이름

-

값:

$user.userprincipalname

-

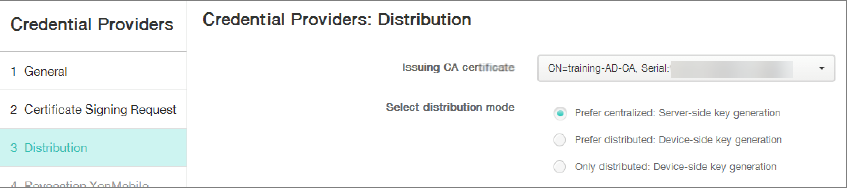

배포를 클릭한 후 다음 매개 변수를 입력합니다.

- CA 인증서 발급: XenMobile 클라이언트 인증서에 서명한 발급 CA를 선택합니다.

- 배포 모드 선택: 중앙 집중식 선호: 서버측 키 생성을 선택합니다.

-

그 다음의 두 섹션, 즉 해지 XenMobile 및 해지 PKI에 대해 필요에 따라 매개 변수를 설정합니다. 이 예에서는 두 옵션을 모두 건너뜁니다.

-

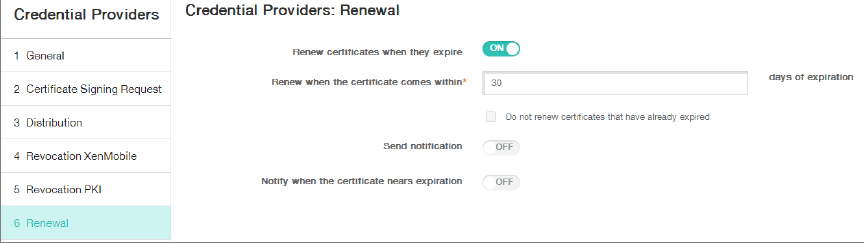

갱신을 클릭합니다.

-

인증서가 만료될 때 갱신에 대해 켜짐을 선택합니다.

-

다른 모든 설정을 기본값으로 그대로 두거나 필요에 따라 변경합니다.

-

저장을 클릭합니다.

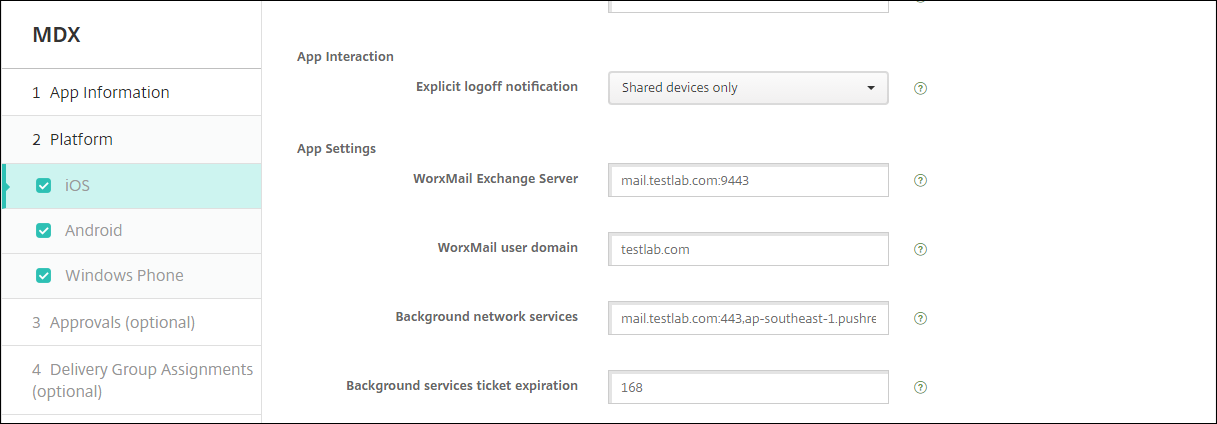

인증서 기반 인증을 사용하도록 Secure Mail 구성

Secure Mail을 XenMobile에 추가할 경우, 앱 설정 아래에서 Exchange 설정을 구성해야 합니다.

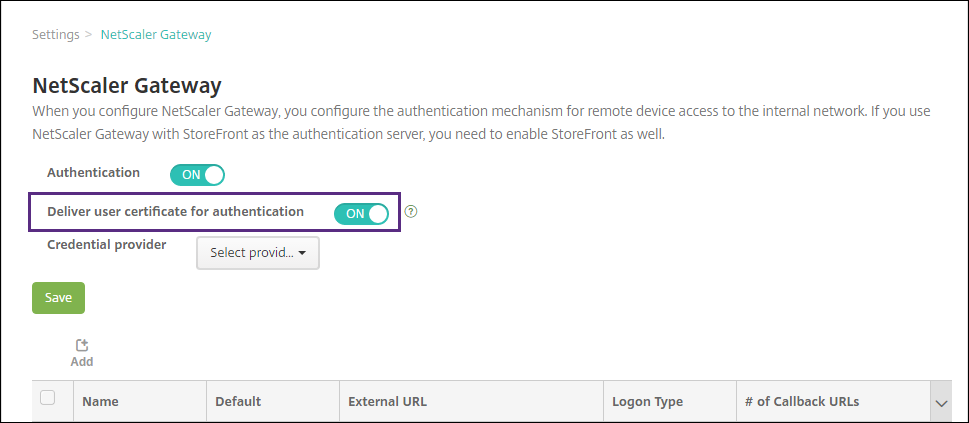

XenMobile에서 Citrix ADC 인증서 제공 구성

-

XenMobile 콘솔에 로그온하고 오른쪽 위 모서리의 기어 아이콘을 클릭합니다. 설정 화면이 나타납니다.

-

서버 아래에서 Citrix Gateway를 클릭합니다.

-

Citrix Gateway가 아직 추가되지 않은 경우 추가를 클릭하고 설정을 지정합니다.

-

외부 URL:

https://YourCitrixGatewayURL - 로그온 유형: 인증서 및 도메인

- 암호 필요: 꺼짐

- 기본값으로 설정: 켜짐

-

외부 URL:

-

인증을 위한 사용자 인증서 제공에서 켜짐을 선택합니다.

-

자격 증명 공급자에서 공급자를 선택한 다음 저장을 클릭합니다.

-

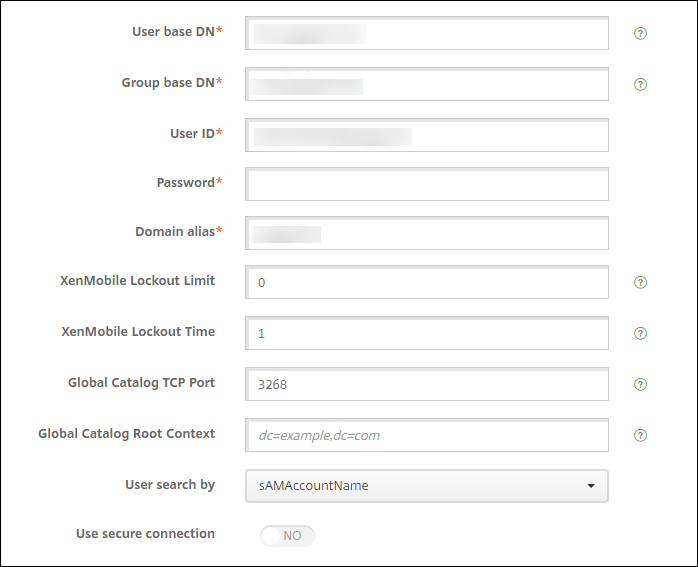

사용자 인증서의 sAMAccount 특성을 UPN(사용자 계정 이름)에 대한 대안으로 사용하려면 XenMobile의 LDAP 커넥터를 다음과 같이 구성합니다. 설정 > LDAP로 이동하고, 디렉터리를 선택하고, 편집을 클릭한 후, 사용자 검색 기준에서 sAMAccountName을 선택합니다.

Citrix PIN 및 사용자 암호 캐싱 사용

Citrix PIN 및 사용자 암호 캐싱을 사용하도록 설정하려면 설정 > 클라이언트 속성으로 이동하고 다음 확인란을 선택합니다. Citrix PIN 인증 사용 및 사용자 암호 캐싱 사용. 자세한 내용은 클라이언트 속성을 참조하십시오.

클라이언트 인증서 구성 문제 해결

위의 구성과 Citrix Gateway 구성을 성공적으로 완료한 후 사용자 워크플로는 다음과 같습니다.

-

사용자가 모바일 장치를 등록합니다.

-

XenMobile에서 Citrix PIN을 만들라는 메시지를 사용자에게 표시합니다.

-

그런 다음 사용자가 XenMobile Store로 리디렉션됩니다.

-

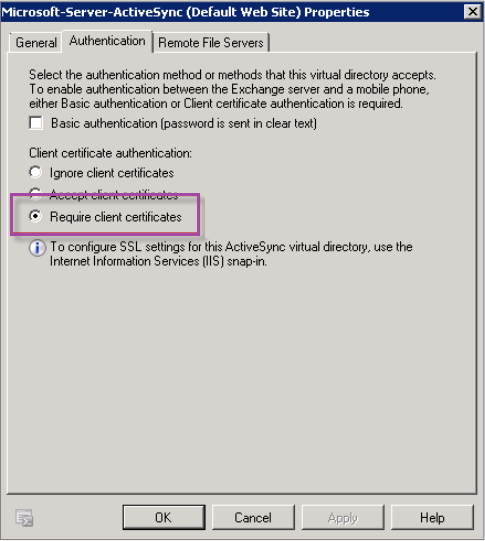

사용자가 Secure Mail을 시작할 때는 XenMobile이 사서함 구성을 위한 사용자 자격 증명을 입력하라는 메시지를 표시하지 않습니다. 대신 Secure Mail이 Secure Hub에서 클라이언트 인증서를 요청하고 인증을 위해 Microsoft Exchange Server에 제출합니다. 사용자가 Secure Mail을 시작할 때 자격 증명을 입력하라는 메시지가 XenMobile에 표시될 경우 구성을 확인하십시오.

사용자가 Secure Mail을 다운로드하고 설치할 수 있지만 사서함 구성 중에 Secure Mail이 구성을 완료하지 못할 경우:

-

Microsoft Exchange Server ActiveSync에서 트래픽을 보안하기 위해 개인 SSL 서버 인증서를 사용하는 경우, 모든 루트 및 중간 인증서가 모바일 장치에 설치되어 있는지 확인합니다.

-

ActiveSync에 대해 선택한 인증 유형이 클라이언트 인증서 필요인지 확인합니다.

-

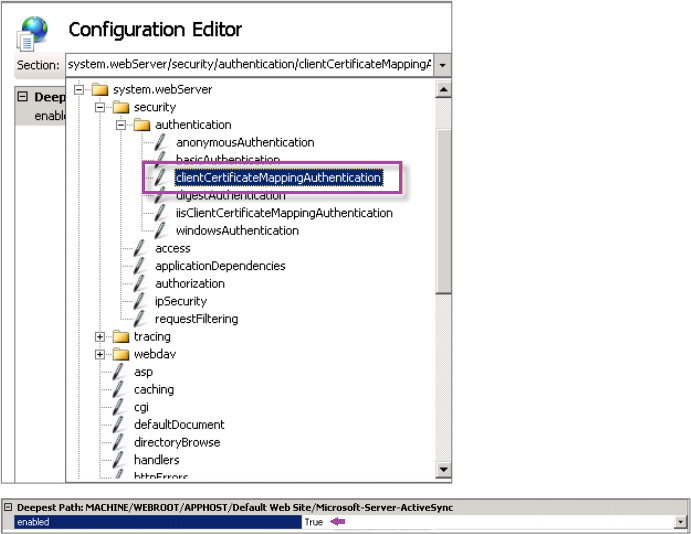

Microsoft Exchange Server에서 Microsoft-Server-ActiveSync 사이트를 확인하여 클라이언트 인증서 매핑 인증이 사용하도록 설정되어 있는지 검토합니다. 기본적으로 클라이언트 인증서 매핑은 사용되지 않습니다. 이 옵션은 구성 편집기 > 보안 > 인증 아래에 있습니다.

True를 선택한 후에 적용을 클릭해야 변경 내용이 적용됩니다.

-

XenMobile 콘솔에서 Citrix Gateway 설정을 확인합니다. 인증을 위한 사용자 인증서 제공이 켜짐이고 자격 증명 공급자에 올바른 프로필이 선택되어 있는지 확인합니다.

클라이언트 인증서가 모바일 장치에 제공되었는지 확인하려면

-

XenMobile 콘솔에서 관리 > 장치로 이동하고 장치를 선택합니다.

-

편집 또는 자세히 표시를 클릭합니다.

-

배달 그룹 섹션으로 이동하여 다음 항목을 검색합니다.

Citrix Gateway Credentials: Requested credential, CertId=

클라이언트 인증서 협상을 사용하도록 설정했는지 확인하려면

-

다음

netsh명령을 실행하여 IIS 웹 사이트에 바인딩된 SSL 인증서 구성을 표시합니다.netsh http show sslcert -

클라이언트 인증서 협상의 값이 사용 안 함인 경우 다음 명령을 실행하여 사용하도록 설정합니다.

netsh http delete sslcert ipport=0.0.0.0:443netsh http add sslcert ipport=0.0.0.0:443 certhash=cert_hash appid={app_id} certstorename=store_name verifyclientcertrevocation=Enable VerifyRevocationWithCachedClientCertOnly=Disable UsageCheck=Enable clientcertnegotiation=Enable예를 들면 다음과 같습니다.

netsh http add sslcert ipport=0.0.0.0:443 certhash=609da5df280d1f54a7deb714fb2c5435c94e05da appid={4dc3e181-e14b-4a21-b022-59fc669b0914} certstorename=ExampleCertStoreName verifyclientcertrevocation=Enable VerifyRevocationWithCachedClientCertOnly=Disable UsageCheck=Enable clientcertnegotiation=Enable