Acciones automatizadas

En Citrix Endpoint Management, puede crear acciones automatizadas para programar una reacción a:

- Eventos

- Propiedades de usuario o dispositivo

- La presencia de aplicaciones en los dispositivos de usuario

Cuando crea una acción automatizada, los desencadenantes definidos para la acción determinan qué sucede en el dispositivo del usuario cuando este se conecta a Citrix Endpoint Management. Cuando un evento tiene lugar, usted puede enviar una notificación al usuario para que este corrija el problema antes de tomar medidas más terminantes.

Los efectos automáticos que establezca varían entre:

- Borrar totalmente o de forma selectiva el dispositivo.

- Establecer el dispositivo como dispositivo que no cumple los requisitos.

- Revocar el dispositivo.

- Enviar una notificación al usuario para corregir el problema antes de tomar medidas más terminantes.

Las acciones de bloqueo y borrado de aplicaciones solo se pueden configurar en el modo de solo MAM.

Puede utilizar acciones automatizadas para marcar dispositivos con Windows 10 o Windows 11 unidos a Azure Active Directory como no conformes en Azure AD.

Nota:

Para poder notificar a los usuarios, primero debe configurar servidores de notificaciones en los parámetros de Citrix Endpoint Management para SMTP, de modo que Citrix Endpoint Management pueda enviar los mensajes. Para obtener más información, consulte Notificaciones. Configure las plantillas de notificaciones que vaya a utilizar antes de continuar. Para obtener más información, consulte Notificaciones. Consulte Crear y actualizar plantillas de notificaciones.

Acciones de ejemplo

Estos son algunos ejemplos del uso de acciones automatizadas:

Ejemplo 1

- Quiere detectar una aplicación que ha bloqueado previamente (por ejemplo, “Words with Friends”). Puedes especificar un desencadenador que marcar el dispositivo del usuario como no conforme tras detectar la aplicación “Words with Friends”. Luego, la acción notifica a los usuarios de que quitar eliminar la aplicación para que su dispositivo vuelva a marcarse como conforme. También puede establecer un límite de tiempo de espera para que los usuarios realicen las acciones correctivas pertinentes. Después de ese límite de tiempo, se produce la acción definida (como borrar selectivamente el dispositivo).

Ejemplo 2

- Quiere verificar si los clientes están utilizando el firmware más reciente y bloquear el acceso a los recursos si los usuarios no tienen sus dispositivos actualizados. Puede especificar un desencadenante que establezca el dispositivo de usuario como no conforme cuando este no tenga la versión más reciente. Utilice las acciones automatizadas para bloquear recursos y notificar a los clientes.

Ejemplo tres

- Un dispositivo de usuario se establece en el estado no conforme y el usuario corrige el problema con el dispositivo. Puede configurar una directiva para implementar un paquete que restablezca el dispositivo al estado conforme.

Ejemplo cuatro

-

Quiere marcar como no conformes los dispositivos de usuario que han estado inactivos durante un período de tiempo determinado. Puede crear una acción automatizada para dispositivos inactivos de la siguiente manera:

- En la consola de Citrix Endpoint Management, vaya a Parámetros > Control de acceso de red y, a continuación, seleccione Dispositivos inactivos. Para obtener información sobre el parámetro Dispositivos inactivos, consulte Control de acceso de red.

- Siga los pasos para agregar una acción, tal y como se describe en Agregar y administrar acciones. La única diferencia es que configura los parámetros siguientes en la página Detalles de la acción:

- Desencadenante. Seleccione Propiedad del dispositivo, No conforme y Verdadero.

- Acción. Seleccione Enviar notificación y, a continuación, una plantilla que haya creado con Plantilla de notificación en Parámetros. A continuación, establezca la demora en días, horas o minutos antes de realizar la acción. Establezca el intervalo durante el que se repite la acción hasta que el usuario solucione el problema que ha provocado la activación del desencadenante.

Consejo:

Para eliminar dispositivos inactivos en bloque, use la API de REST pública de Citrix Endpoint Management. Obtenga, en primer lugar, el ID de dispositivo de los dispositivos inactivos que quiere eliminar y, a continuación, ejecute la API de eliminación para eliminarlos en bloque.

Agregar y administrar acciones

Para agregar, modificar y filtrar acciones automatizadas:

-

En la consola de Citrix Endpoint Management, haga clic en Configurar > Acciones. Aparecerá la página Acciones.

-

En la página Acciones, lleve a cabo alguna de estas acciones:

- Haga clic en Agregar para agregar una acción.

- Seleccione una acción existente para modificarla o eliminarla. Haga clic en la opción pertinente.

-

Aparecerá la página Información de la acción.

-

En la página Información de la acción, escriba o modifique la información siguiente:

- Nombre: Escriba un nombre para identificar la acción. Este campo es obligatorio.

- Descripción: Describa qué debe hacer la acción.

-

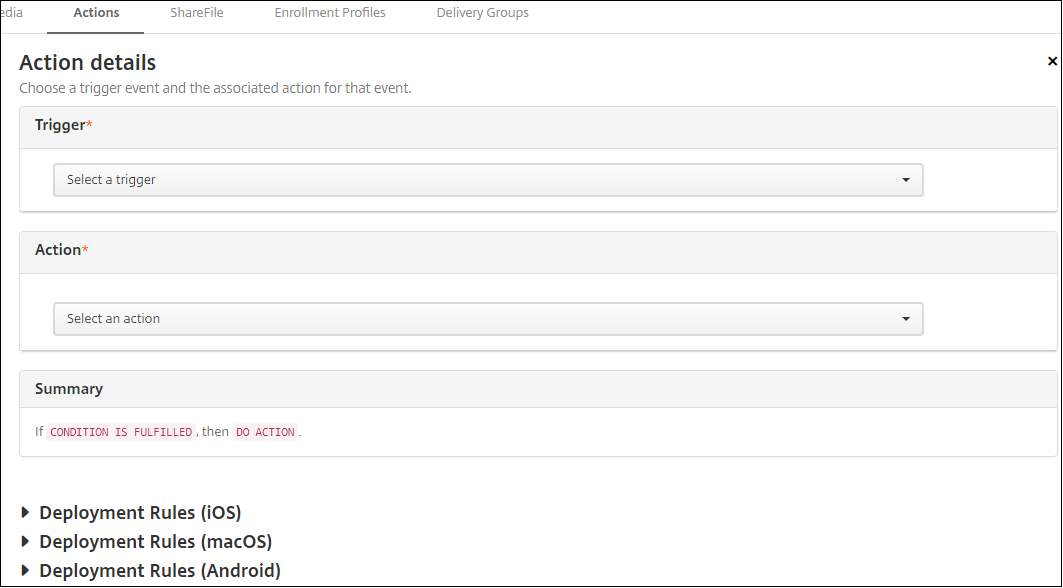

Haga clic en Siguiente. Aparecerá la página Detalles de la acción.

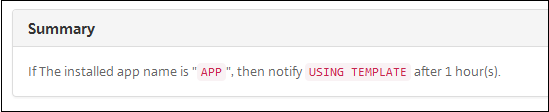

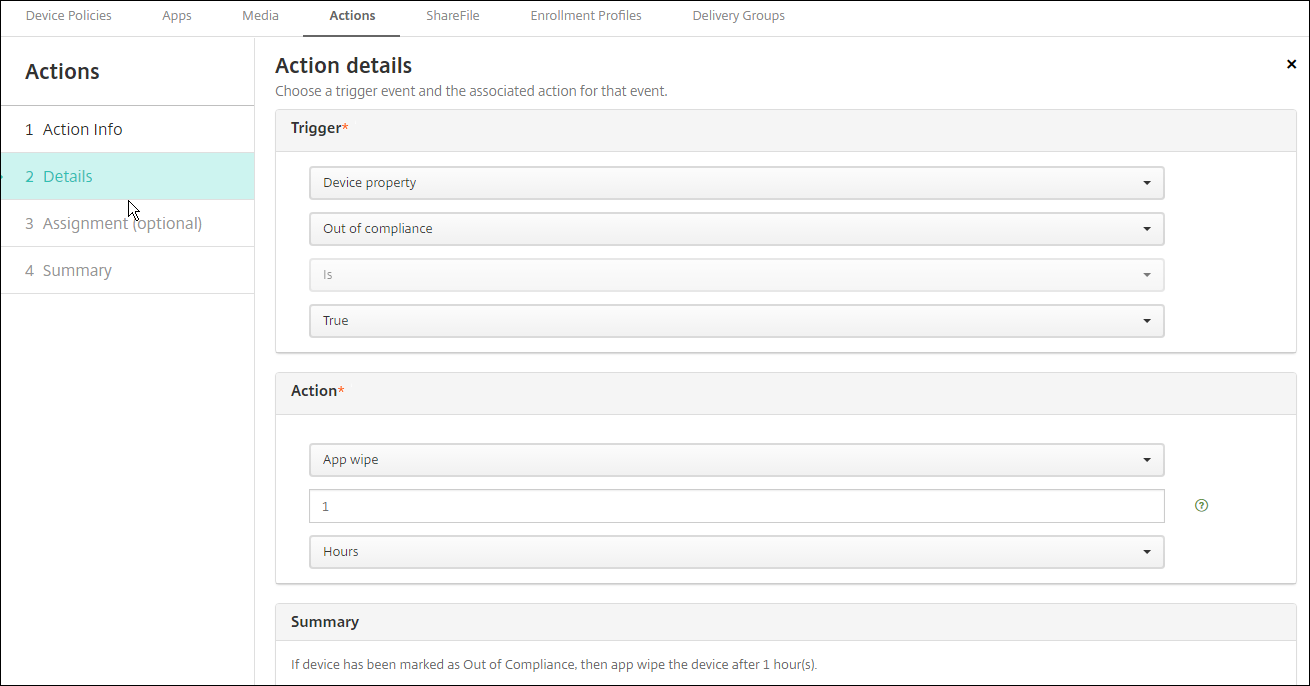

En el siguiente ejemplo, se muestra cómo configurar un desencadenante de eventos. Si selecciona otro desencadenante, las opciones resultantes difieren de las mostradas aquí.

-

En la página Detalles de la acción, escriba o modifique la información siguiente:

En la lista Desencadenante, haga clic en el tipo de desencadenante de eventos para esta acción. Seleccione uno de los siguientes desencadenantes:

- Evento: Comprueba si el estado del dispositivo coincide con el evento de incumplimiento seleccionado y, a continuación, reacciona a él.

- Propiedad del dispositivo: Consulta un atributo en un dispositivo administrado por MDM y, a continuación, reacciona a él. Para obtener más información, consulte el documento PDF Valores y nombres de propiedades de dispositivo.

- Propiedad del usuario: Reacciona a un valor concreto del atributo de usuario, generalmente de Active Directory.

- Nombre de la aplicación instalada: Reacciona ante una aplicación instalada. No se aplica al modo solo MAM. Requiere que la directiva “Inventario de aplicaciones” esté habilitada en el dispositivo. De forma predeterminada, la directiva “Inventario de aplicaciones” está habilitada en todas las plataformas. Para obtener más información, consulte Directiva de inventario de aplicaciones.

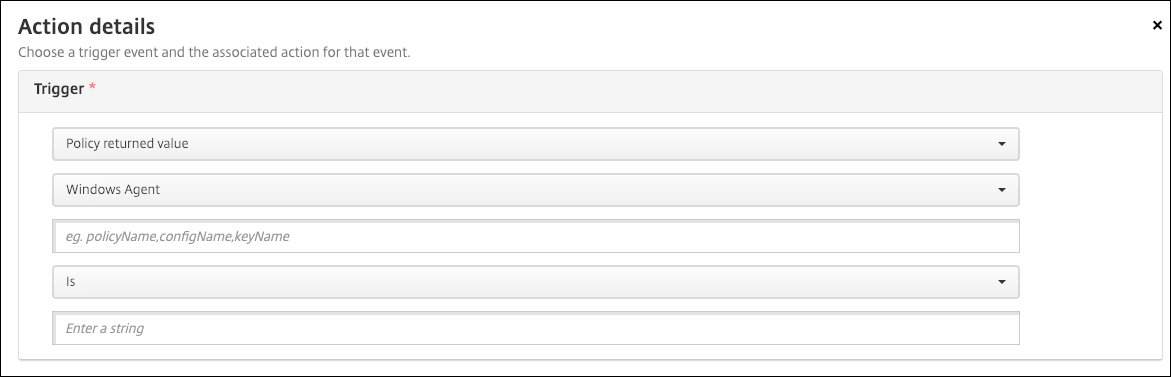

- Valor devuelto por la directiva: Comprueba si el valor devuelto por los scripts de PowerShell cumple determinados criterios lógicos. La directiva de Agente de Windows debe estar habilitada y configurada. Para obtener más información acerca de la directiva Agente Windows, consulte Directiva de Agente de Windows.

-

En la siguiente lista, haga clic en la respuesta del desencadenante.

-

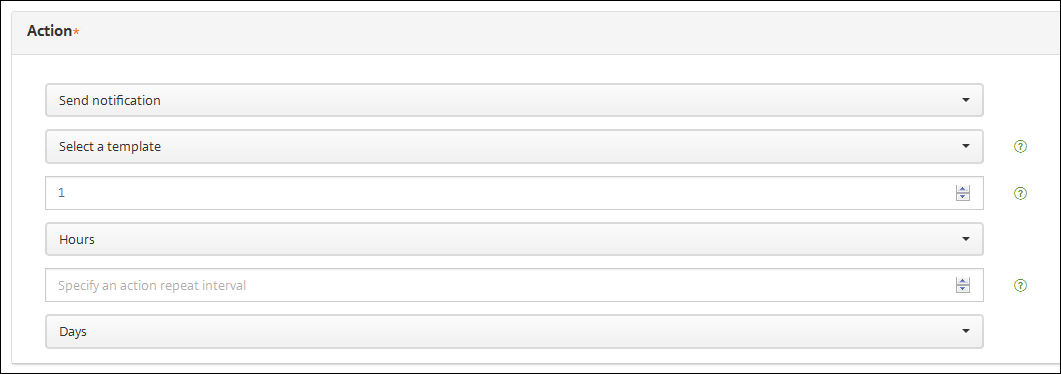

En la lista Acción, haga clic en la acción que se debe realizar cuando se cumplan los criterios del desencadenante. A excepción de la acción Enviar notificación, puede elegir un intervalo de tiempo en que los usuarios puedan resolver el problema que haya activado el desencadenante. Si el problema no se resuelve en ese período de tiempo, se llevará a cabo la acción seleccionada. Para ver la definición de las acciones, consulte Acciones de seguridad.

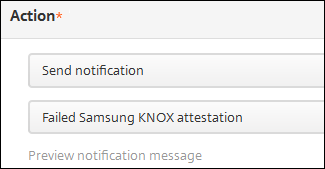

Si elige Enviar notificación, use los siguientes pasos para enviar una acción de notificación.

-

En la siguiente lista, seleccione la plantilla a utilizar para la notificación. Aparecerán las plantillas de las notificaciones pertinentes para el evento seleccionado. Si no hay plantilla para el tipo de notificación, se le solicitará que configure una plantilla con el mensaje: “No hay ninguna plantilla para este tipo de evento”. Cree una plantilla en Plantilla de notificación, en Parámetros.

Para poder notificar a los usuarios, utilice Parámetros > Servidor de notificaciones para definir la configuración de SMTP de modo que Citrix Endpoint Management pueda enviar los mensajes. Consulte Notificaciones. Además, antes de continuar, utilice Parámetros > Plantilla de notificaciones para configurar las plantillas que va a usar. Consulte Crear y actualizar plantillas de notificaciones.

Después de seleccionar la plantilla, haga clic en Vista previa del mensaje de notificación.

-

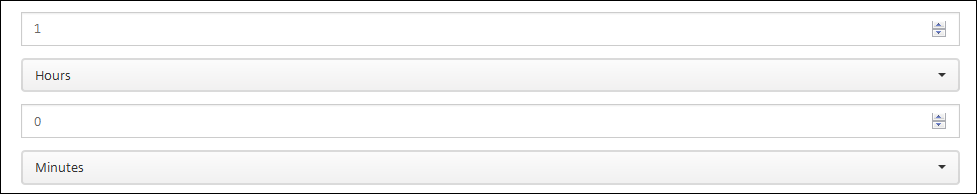

En los siguientes campos, configure la demora en días, horas o minutos antes de realizar la acción. Establezca el intervalo durante el que se repite la acción hasta que el usuario solucione el problema que ha provocado la activación del desencadenante.

-

En Resumen, verifique que la acción automatizada que ha creado es la acción esperada.

-

Después de configurar los datos de la acción, puede configurar las reglas de implementación para cada plataforma individualmente. Para ello, siga el paso 13 para cada plataforma seleccionada.

-

Configure las reglas de implementación. Para obtener más información sobre cómo configurar las reglas de implementación, consulte Implementar recursos.

Para este ejemplo:

- La propiedad del dispositivo debe ser BYOD.

- El dispositivo debe ser conforme con el código de acceso.

- El código de país móvil del dispositivo no puede ser solo Andorra.

-

Tras configurar las reglas de implementación de las plataformas para la acción, haga clic en Siguiente. Aparecerá la página de asignaciones de acciones, en la que puede asignar la acción a un grupo o grupos de entrega. Este paso es opcional.

-

Junto a Elegir grupos de entrega, escriba el nombre de un grupo de entrega para buscarlo, o bien seleccione grupos de la lista. Los grupos que seleccione aparecerán en la lista Grupos de entrega a recibir asignaciones de aplicaciones.

-

Expanda Programación de implementación y, a continuación, configure estos parámetros:

-

Junto a Implementar, haga clic en Sí para programar la implementación, o bien, haga clic en No para cancelarla. De forma predeterminada, está activado. Si elige No, no habrá ninguna otra opción que configurar.

-

Junto a Programación de implementación, haga clic en Ahorao en Más tarde. La opción predeterminada es Now.

-

Si hace clic en Más tarde, haga clic en el icono de calendario y seleccione la fecha y la hora previstas para la implementación.

-

Junto a Condición de implementación, puede hacer clic en En cada conexión o en Solo cuando haya fallado la implementación anterior. La opción predeterminada es En cada conexión.

-

Junto a Implementar para conexiones permanentes, haga clic en Sí o No. De forma predeterminada, está desactivado.

Esta opción se aplica cuando se ha configurado la clave de implementación en segundo plano para la programación. Esta opción se configura en Parámetros > Propiedades de servidor.

Nota:

Esta opción se aplica cuando se ha configurado la clave de implementación en segundo plano para la programación. Esta opción se configura en Parámetros > Propiedades de servidor.

La opción permanente:

- No está disponible para dispositivos iOS

- No está disponible para Android y Android Enterprise cuando se trata de clientes que comenzaron a usar Citrix Endpoint Management a partir de la versión 10.18.19 o una posterior

- No se recomienda para Android y Android Enterprise cuando se trata de clientes que comenzaron a usar Citrix Endpoint Management antes de la versión 10.18.19

La programación de implementaciones que configure es la misma para todas las plataformas. Todos los cambios que se realicen se aplicarán a todas las plataformas, excepto la opción Implementar para conexiones permanentes.

-

-

Haga clic en Siguiente. Aparecerá la página Resumen, donde puede comprobar la configuración de la acción.

-

Haga clic en Guardar para guardar la acción.

Acciones de bloqueo y borrado de aplicaciones en el modo de solo MAM

Puede bloquear o borrar las aplicaciones de un dispositivo en respuesta a las cuatro categorías de desencadenantes que se enumeran en la consola de Citrix Endpoint Management: evento, propiedad de dispositivo, propiedad de usuario y nombre de aplicación instalada.

Para configurar el borrado o bloqueo automático de aplicaciones

-

En la consola de Citrix Endpoint Management, haga clic en Configurar > Acciones.

-

En la página Acciones, haga clic en Agregar.

-

En la página Información de la acción, escriba un nombre para la acción y una descripción opcional.

-

En la página Detalles de la acción, seleccione el desencadenante pertinente.

-

En Acción, seleccione una acción.

Para este paso, no olvide las siguientes condiciones:

Si el tipo de desencadenante es Evento, pero el valor no es Usuario de Active Directory inhabilitado, las acciones Borrado de aplicaciones y Bloqueo de aplicaciones no aparecerán.

Si el tipo de desencadenante es Propiedad del dispositivo y el valor es Modo perdido de MDM habilitado, aparecerán las siguientes acciones:

- Borrar datos selectivamente del dispositivo

- Borrar datos completamente del dispositivo

- Revocar el dispositivo

Para cada opción, se establece una demora de 1 hora automáticamente, pero se puede seleccionar el periodo de demora en minutos, horas o días. La intención de la demora es dar tiempo a los usuarios para solucionar el problema antes de que ocurra la acción. Para obtener más información sobre las acciones Borrado de aplicaciones y Bloqueo de aplicaciones, consulte Acciones de seguridad.

Nota:

Si establece el desencadenante en Evento, el intervalo de repetición es automáticamente 1 hora como mínimo. Para recibir la notificación en el dispositivo, deben actualizarse las directivas en él, es decir, debe estar sincronizado con el servidor. Por lo general, un dispositivo se sincroniza con el servidor cuando los usuarios inician sesión o actualizan manualmente sus directivas a través de Citrix Secure Hub.

También es posible que exista una demora de aproximadamente una hora antes de que la acción se lleve a cabo, para permitir que la base de datos de Active Directory se sincronice con Citrix Endpoint Management.

-

Configure las reglas de implementación y, a continuación, haga clic en Siguiente.

-

Configure las asignaciones de los grupos de entrega y una programación de la implementación. A continuación, haga clic en Siguiente.

-

Haga clic en Guardar.

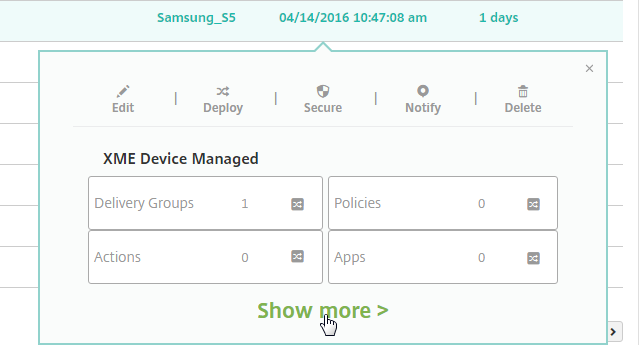

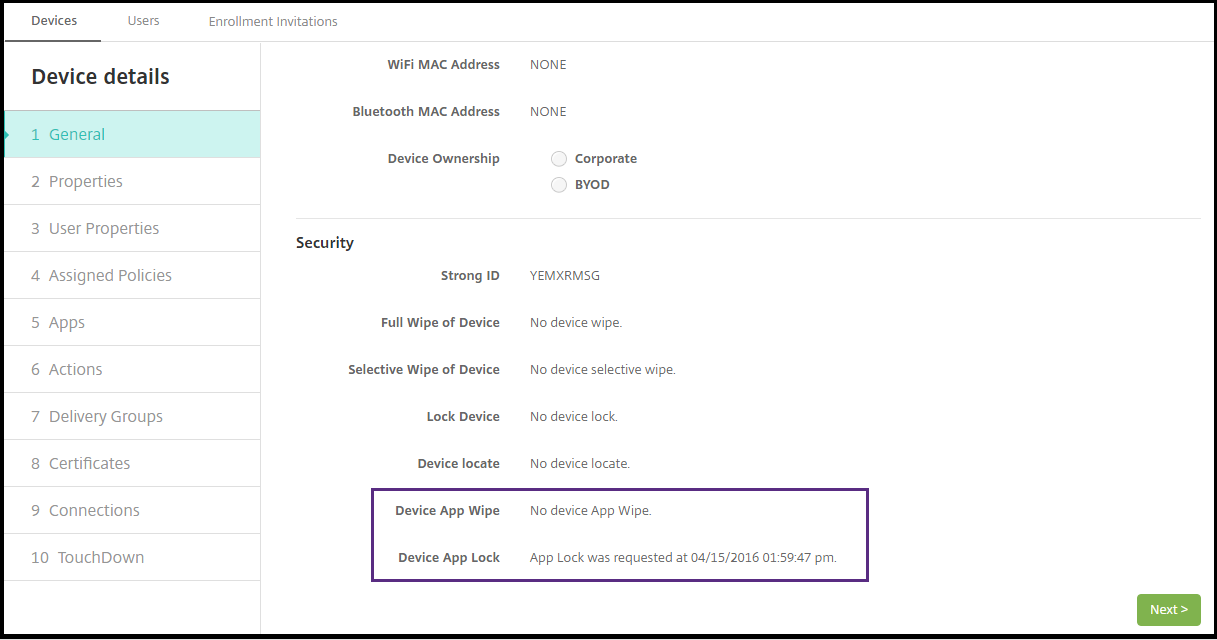

Para comprobar el estado del bloqueo o borrado de las aplicaciones

-

Vaya a Administrar > Dispositivos, haga clic en un dispositivo y haga clic en Mostrar más.

-

Vaya a Borrado de aplicaciones de dispositivo y Bloqueo de aplicaciones de dispositivo.

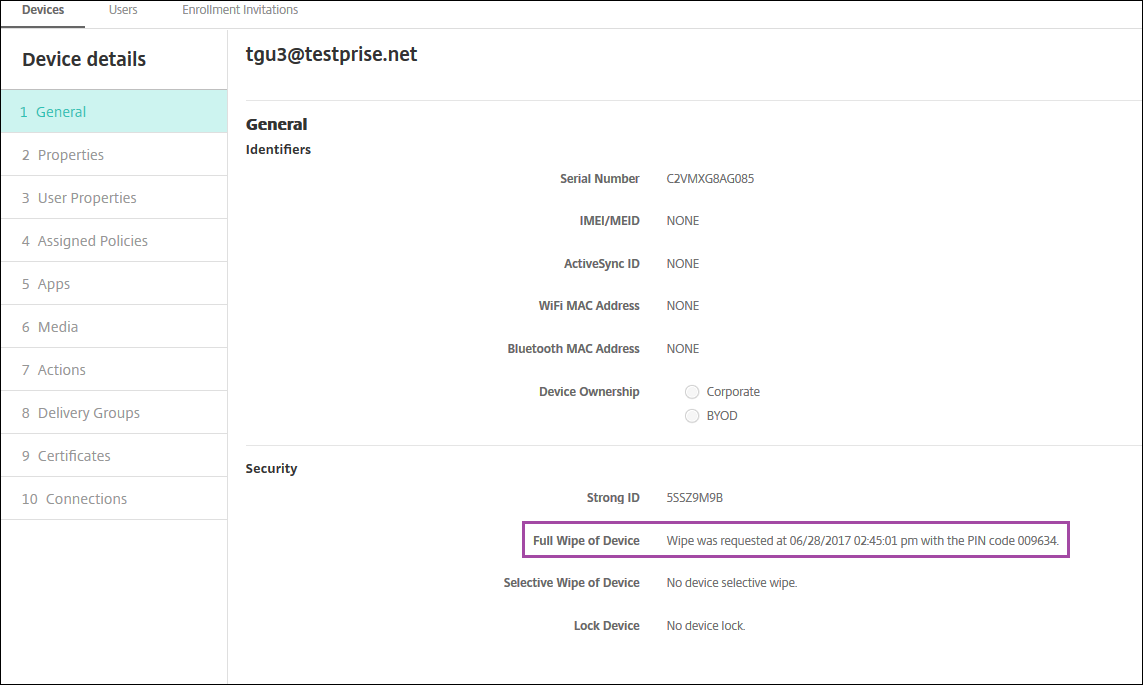

Después de borrarse un dispositivo, se solicita al usuario que introduzca un código PIN. Si el usuario no consigue recordar el código, usted puede buscarlo en “Detalles del dispositivo”.

Marcar dispositivos con Windows 10 o Windows 11 como no conformes en Azure AD

Cuando Citrix Endpoint Management marca como no conformes dispositivos con Windows 10 o Windows 11 unidos a Azure AD, estos dispositivos también se pueden marcar como no conformes en Azure AD. Para habilitar esta función, conceda permisos para que la aplicación MDM local acceda a la API de Microsoft Graph en el portal de Azure AD.

-

Inicie sesión en el portal de Azure AD con sus credenciales de administrador de Azure AD.

-

En el portal de Azure AD, vaya a Azure Active Directory > Movilidad (MDM y MAM). Elija Configuración de la aplicación MDM local.

-

Haga clic en Configuración de la aplicación MDM local > Permisos necesarios > Agregar > Seleccionar una API > Microsoft Graph. Haga clic en Seleccionar y guarde la configuración.

-

En Permisos necesarios, seleccione Microsoft Graph. En Habilitar acceso, seleccione Leer y escribir en datos de directorio.

-

En Permisos necesarios, seleccione Microsoft Graph. Haga clic en Conceder permisos.

-

Haga clic en Sí para conceder los permisos.

Cuando un dispositivo inscrito de Azure AD con Windows 10 o Windows 11 no es conforme, Citrix Endpoint Management también lo marca como no conforme en Azure AD.

Crear una acción automatizada basada en un resultado de la directiva de Agente de Windows

Utilice la directiva “Agente Windows” para implementar scripts que supervisan los valores de Registro en escritorios y tabletas Windows administrados. Puede definir que una acción automatizada se ejecute o no en función de los valores que devuelva un script.

-

Configure una directiva de Agente de Windows y consulte los valores que devuelva el script. Para obtener más información acerca de la directiva Agente Windows, consulte Directiva de Agente de Windows.

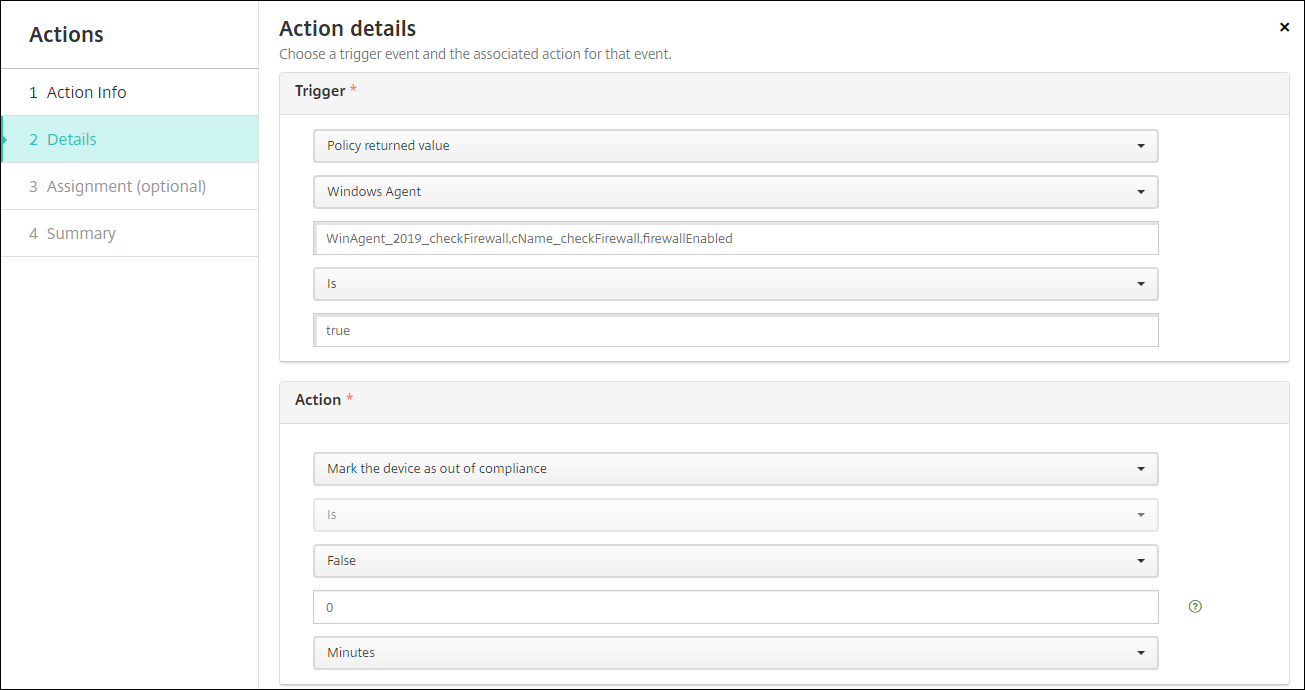

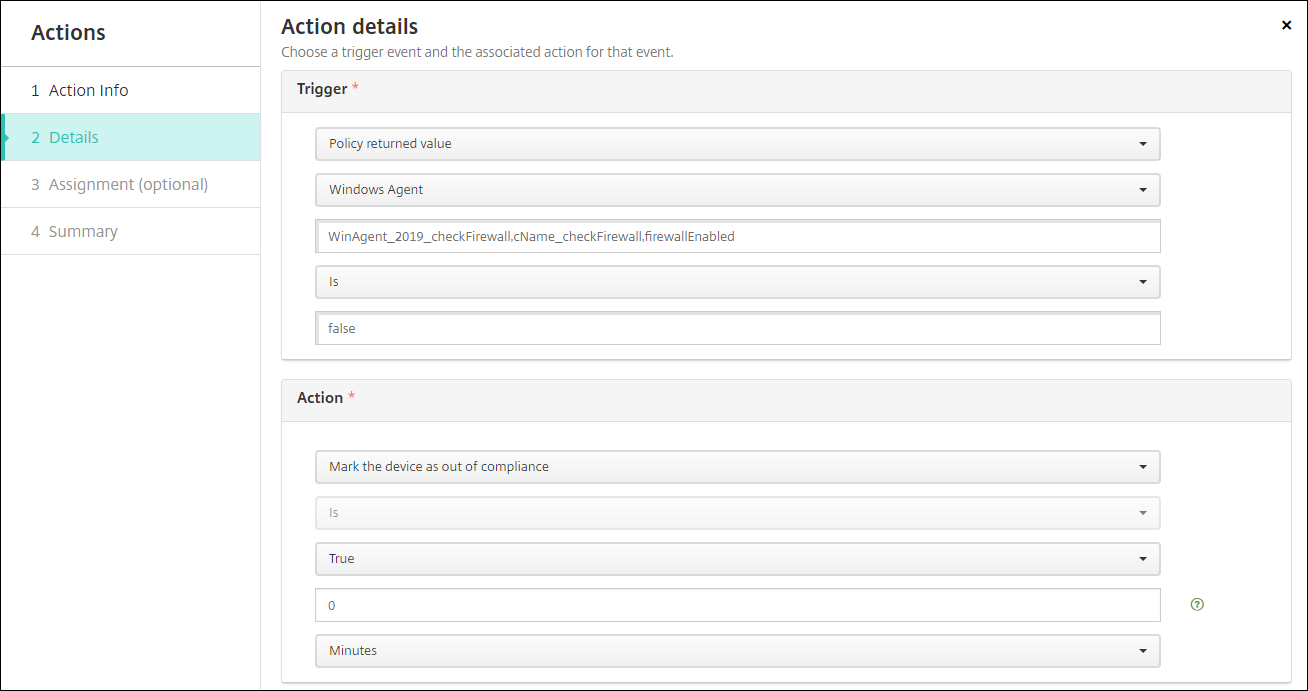

En ese artículo y en esta sección, se incluye un ejemplo basado en un script llamado

EntApp_2019_checkFirewall. La directiva de Agente de Windows relacionada define una configuración denominadacName_checkFirewall. Esa configuración ejecuta el script de ejemplo.Una vez ejecutado el script en un dispositivo, obtendrá la información necesaria para crear una acción, como se describe en Directiva de Agente de Windows.

- En la consola de Citrix Endpoint Management, haga clic en Configurar > Acciones.

- En la página Acciones, haga clic en Agregar.

- En la página Información de la acción, escriba un nombre para la acción y una descripción opcional.

-

En la página Detalles de la acción, seleccione el desencadenante Valor devuelto por la directiva.

-

En los campos que aparecen, defina el desencadenante y la acción:

- Parámetros del Agente Windows: Escriba el nombre de la directiva, el nombre de configuración y el nombre de la clave para el Agente Windows que ha creado.

- Menú desplegable: Seleccione la lógica Es, No es, Contiene o No contiene. Esta lógica se aplica al siguiente campo y hace que la acción se desencadene si se aplica la lógica.

- Introduzca una cadena: Escriba la cadena resultante de ejecutar el script de PowerShell cargado en la directiva. Para obtener información sobre cómo localizar esa cadena, consulte Directiva de Agente de Windows.

- Acción: Seleccione una acción, un valor para la acción y elija una franja de tiempo para llevarla a cabo.

En nuestro ejemplo, si la clave de nombre

firewallEnableddevuelve el valortrue, la siguiente acción marca el dispositivo como conforme.

Si la clave de nombre

firewallEnableddevuelve el valorfalse, la siguiente acción marca el dispositivo como no conforme.

- Si es necesario, establezca una programación de implementación y elija los grupos de entrega.