Tableta y escritorio Windows

Citrix Endpoint Management inscribe los dispositivos con Windows 10 o Windows 11 en MDM. Citrix Endpoint Management admite los siguientes tipos de autenticación para dispositivos con Windows 10 o Windows 11 inscritos en MDM.

- Autenticación basada en dominios

- Active Directory

- Azure Active Directory

- Proveedores de identidades:

- Azure Active Directory

- Proveedor de identidades de Citrix

Para obtener más información acerca de los tipos de autenticación admitidos, consulte Certificados y autenticación.

Un flujo de trabajo general para iniciar la administración de dispositivos con Windows 10 o Windows 11 es el siguiente:

-

Complete el proceso de incorporación. Consulte Incorporarse como usuario y configurar recursos y Preparar la inscripción de dispositivos y la entrega de recursos.

Si tiene pensado inscribir dispositivos Windows con el servicio de detección automática, primero debe configurar el servicio de detección automática de Citrix. Póngase en contacto con la asistencia técnica de Citrix para obtener ayuda. Para obtener más información, consulte Solicitar detección automática para dispositivos Windows.

-

Elija y configure un método de inscripción. Consulte Métodos de inscripción admitidos.

-

Configure directivas de dispositivo para escritorios y tabletas Windows.

-

Los usuarios inscriben dispositivos con Windows 10 o Windows 11.

-

Configure las acciones de seguridad para los dispositivos y las aplicaciones. Consulte Acciones de seguridad.

Para conocer los sistemas operativos admitidos, consulte Sistemas operativos admitidos.

Métodos de inscripción admitidos

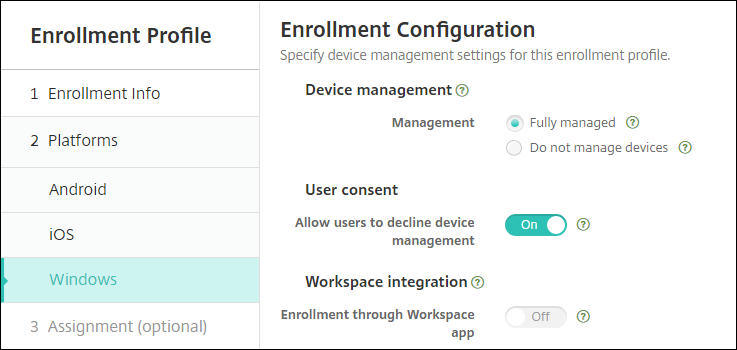

La manera de administrar los dispositivos con Windows 10 o Windows 11 se especifica en los perfiles de inscripción. Hay dos opciones disponibles:

- Totalmente administrado (inscripción en MDM)

- No administrar dispositivos (sin inscripción en MDM)

Para configurar los parámetros de inscripción de dispositivos con Windows 10 o Windows 11, vaya a Configurar > Perfiles de inscripción > Windows. Para obtener más información sobre los perfiles de inscripción, consulte Perfiles de inscripción.

En la siguiente tabla se indican los métodos de inscripción que Citrix Endpoint Management admite para dispositivos con Windows 10 o Windows 11:

| Método | Compatible |

|---|---|

| Inscripción a través de Azure Active Directory | Sí |

| Inscripción en el servicio de detección automática | Sí |

| Inscripción en bloque de Windows | Sí |

| Inscripción manual | Sí |

| Invitaciones de inscripción | No |

Nota:

- En la inscripción manual, los usuarios deben introducir el nombre de dominio completo (FQDN) del servidor de Citrix Endpoint Management. No se recomienda el uso de la inscripción manual. En su lugar, utilice otros métodos a fin de simplificar el proceso de inscripción para los usuarios.

- No puede enviar invitaciones de inscripción a los dispositivos Windows. Los usuarios de Windows se inscriben directamente a través de sus dispositivos.

Configurar directivas de dispositivo para escritorios y tabletas Windows

Use estas directivas para configurar cómo interactúa Citrix Endpoint Management con escritorios y tabletas con Windows 10 o Windows 11. En esta tabla se indican todas las directivas de dispositivo disponibles para escritorios y tabletas Windows.

| | | | |— |— |—| |[Configuración de aplicaciones](/es-es/citrix-endpoint-management/policies/app-configuration-policy.html#windows-desktoptablet-settings) |[Inventario de aplicaciones](/es-es/citrix-endpoint-management/policies/app-inventory-policy.html) |[Bloqueo de aplicaciones](/es-es/citrix-endpoint-management/policies/app-lock-policy.html#windows-desktop-and-tablet-settings) | |[Desinstalación de aplicaciones](/es-es/citrix-endpoint-management/policies/app-uninstall-policy.html) |[Protección de aplicaciones](/es-es/citrix-endpoint-management/policies/application-guard-policy.html) |[BitLocker](/es-es/citrix-endpoint-management/policies/bitlocker-policy.html#windows-desktop-and-tablet-settings) | |[Credenciales](/es-es/citrix-endpoint-management/policies/credentials-policy.html#windows-desktoptablet-settings) |[XML personalizado](/es-es/citrix-endpoint-management/policies/custom-xml-policy.html) |[Defender](/es-es/citrix-endpoint-management/policies/defender-policy.html) | |[Device Guard](/es-es/citrix-endpoint-management/policies/device-guard-policy.html) |[Atestación de mantenimiento de dispositivos](/es-es/citrix-endpoint-management/policies/device-health-attestation-policy.html) |[Exchange](/es-es/citrix-endpoint-management/policies/exchange-policy.html#windows-desktoptablet-settings) | |[Firewall](/es-es/citrix-endpoint-management/policies/firewall-device-policy.html#windows-desktop-and-tablet-settings) |[Quiosco](/es-es/citrix-endpoint-management/policies/kiosk-policy.html#windows-desktop-and-tablet-settings)|[Red](/es-es/citrix-endpoint-management/policies/network-policy.html#windows-desktoptablet-settings) | |[Office](/es-es/citrix-endpoint-management/policies/office-policy.html) |[Actualización de SO](/es-es/citrix-endpoint-management/policies/control-os-updates.html#windows-desktop-and-tablet-settings) |[Código de acceso](/es-es/citrix-endpoint-management/policies/passcode-policy.html#windows-desktoptablet-settings) | |[Restricciones](/es-es/citrix-endpoint-management/policies/restrictions-policy.html#windows-desktoptablet-settings) |[Almacén](/es-es/citrix-endpoint-management/policies/store-policy.html) |[Términos y condiciones](/es-es/citrix-endpoint-management/policies/terms-and-conditions-policy.html#windows-tablet-settings) | |[VPN](/es-es/citrix-endpoint-management/policies/vpn-policy.html#windows-desktoptablet-settings) |[Clip web](/es-es/citrix-endpoint-management/policies/webclip-policy.html#windows-desktoptablet-settings) |[Agente Windows](/es-es/citrix-endpoint-management/policies/windows-agent-policy.html)| | Configuración de GPO de Windows|Windows Hello para empresas |

Inscribir dispositivos con Windows 10 o Windows 11 a través de Azure Active Directory

Importante:

Antes de que los usuarios puedan inscribirse, debe configurar los parámetros de Azure Active Directory (AD) en Azure y, a continuación, configurar Citrix Endpoint Management. Para obtener información detallada, consulte Conectar Citrix Endpoint Management a Azure AD.

Los dispositivos con Windows 10 o Windows 11 pueden inscribirse con Azure como método federado de autenticación de AD. Este método de inscripción requiere una suscripción a Azure AD Premium.

Puede unir dispositivos con Windows 10 o Windows 11 a Microsoft Azure AD con cualquiera de los métodos siguientes:

-

Para dispositivos propiedad de la empresa:

-

Inscribirse en MDM al unir los dispositivos a Azure AD la primera vez que los encienda. En este caso, los usuarios completan la inscripción como se describe en el siguiente artículo: https://docs.microsoft.com/en-us/azure/active-directory/devices/azuread-joined-devices-frx.

Para los dispositivos Windows que inscriba con este método, puede usar Windows AutoPilot para instalar y preconfigurar los dispositivos. Para obtener más información, consulte Usar Windows AutoPilot para instalar y configurar dispositivos.

-

Inscribirse en MDM al unir el dispositivo a Azure AD desde la página Configuración de Windows una vez que el dispositivo se haya configurado. En este caso, los usuarios completan la inscripción como se describe en Inscribirse en MDM al unirse a Azure AD después de configurar dispositivos.

-

-

Para dispositivos personales (BYOD o dispositivos móviles):

- Inscribirse en MDM al registrarse en Azure AD mientras se agrega la cuenta de trabajo de Microsoft a Windows. En este caso, los usuarios completan la inscripción como se describe en Inscribirse en MDM al registrarse en Azure AD.

Inscribirse en MDM al unirse a Azure AD después de configurar dispositivos

-

En el menú Inicio de un dispositivo, vaya a Configuración > Cuentas > Obtener acceso a trabajo o escuela y haga clic en Conectar.

-

En el cuadro de diálogo Configurar una cuenta profesional o educativa, en Acciones alternativas, haga clic en Unir este dispositivo a Azure Active Directory.

-

Introduzca las credenciales de Azure AD y haga clic en Iniciar sesión.

-

Acepte los términos y condiciones que requiere la organización.

- Si los usuarios hacen clic en Rechazar, el dispositivo no se une a Azure AD ni se inscribe en Citrix Endpoint Management.

-

Haga clic en Unirse para continuar con el proceso de inscripción.

-

Haga clic en Hecho para completar el proceso de inscripción.

Inscribirse en MDM al registrarse en Azure AD

-

En el menú Inicio de un dispositivo, vaya a Configuración > Cuentas > Obtener acceso a trabajo o escuela y haga clic en Conectar.

-

En el cuadro de diálogo Configurar una cuenta profesional o educativa, introduzca las credenciales de Azure AD y haga clic en Iniciar sesión.

-

Acepte los términos y condiciones que requiere la organización. El dispositivo se registra en Azure AD y se inscribe en Citrix Endpoint Management.

- Si los usuarios hacen clic en Rechazar, el dispositivo se registra en Azure AD, pero no se inscribe en Citrix Endpoint Management. No hay ningún botón Información en la cuenta.

-

Haga clic en Unirse para continuar con el proceso de inscripción.

-

Haga clic en Hecho para completar el proceso de inscripción.

Inscribir dispositivos Windows mediante el servicio de detección automática

Para configurar el servicio de detección automática para dispositivos Windows, solicite ayuda a la asistencia técnica de Citrix. Para obtener más información, consulte Solicitar detección automática para dispositivos Windows.

Nota:

Para que los dispositivos Windows se puedan inscribir, el certificado SSL de escucha debe ser un certificado público. La inscripción falla si se cargan certificados SSL autofirmados.

Los usuarios siguen estos pasos para completar la inscripción:

-

En el menú Inicio de un dispositivo, vaya a Configuración > Cuentas > Obtener acceso a trabajo o escuela y haga clic en Inscribirse solo en la administración de dispositivos.

-

En el cuadro de diálogo Configurar una cuenta profesional o educativa, introduzca una dirección de correo electrónico corporativa y haga clic en Siguiente.

Para inscribirse como un usuario local, introduzca una dirección de correo electrónico que no exista y un nombre de dominio correcto (por ejemplo,

foo\@mydomain.com). Ese paso permite a un usuario omitir una limitación conocida de Microsoft donde la administración de dispositivos integrada de Windows realiza la inscripción. En el cuadro de diálogo Conectando con un servicio, escriba el nombre de usuario y la contraseña asociados al usuario local. A continuación, el dispositivo detecta el servidor de Citrix Endpoint Management y se inicia el proceso de inscripción. -

Introduzca las credenciales y haga clic en Continuar.

-

En el cuadro de diálogo Condiciones de uso, acepte que el dispositivo sea administrado y, a continuación, haga clic en Aceptar.

El proceso de inscribir dispositivos Windows unidos a un dominio a través del servicio de detección automática falla si la directiva de dominio inhabilita la inscripción MDM. Los usuarios pueden utilizar, en su lugar, cualquiera de los métodos siguientes:

- Quitar los dispositivos del dominio, inscribir y volverlos a unir.

- Introducir el nombre de dominio completo FQDN del servidor de Citrix Endpoint Management para continuar.

Inscripción en bloque de Windows

Con la inscripción en bloque de Windows, puede configurar varios dispositivos para que un servidor MDM los administre sin necesidad de restablecer la imagen inicial de los dispositivos. Puede usar un paquete de aprovisionamiento para la inscripción en bloque de escritorios y portátiles con Windows 10 o Windows 11. Para obtener información, consulte Inscribir dispositivos Windows en bloque.

Acciones de seguridad

Los dispositivos con Windows 10 o Windows 11 permiten estas acciones de seguridad. Para ver una descripción de cada acción de seguridad, consulte Acciones de seguridad.

| Localizar | Bloquear | Reiniciar |

| Revocar | Borrado selectivo | Borrar |

Conectar Citrix Endpoint Management a Azure AD

Los dispositivos con Windows 10 o Windows 11 pueden inscribirse en Azure. Los usuarios creados en Azure AD pueden acceder a los dispositivos. Citrix Endpoint Management se implementa en Microsoft Azure como servicio MDM. La conexión de Citrix Endpoint Management a Azure AD permite a los usuarios inscribir automáticamente sus dispositivos en Citrix Endpoint Management cuando los inscriben en Azure AD.

Para conectar Citrix Endpoint Management a Azure AD, siga estos pasos:

-

En el portal de Azure AD, vaya a Azure Active Directory > Movilidad (MDM y MAM) > Agregar aplicación y haga clic en Configuración de la aplicación MDM local.

-

Proporcione un nombre para la aplicación y haga clic en Agregar.

-

(Opcional) Azure no permite el uso de dominios no verificados, como cloud.com, para la configuración de IDP. Si el FQDN de inscripción de Citrix Endpoint Management incluye cloud.com, contacte con Citrix Support y envíeles el registro TXT de Azure. Citrix Support verifica el subdominio, lo que le permite continuar con la configuración. Si su FQDN pertenece a su propio dominio, puede verificarlo como siempre en Azure.

-

Seleccione la aplicación que creó, configure lo siguiente y, a continuación, haga clic en Guardar.

- Ámbito de usuario de MDM. Seleccione Todo.

-

URL de condiciones de uso MDM. Introduzca en el formato

https://<Citrix Endpoint Management Enrollment FQDN>:8443/zdm/wpe/tou. -

URL de detección MDM. Introduzca en el formato

https:// <Citrix Endpoint Management Enrollment FQDN>:8443/zdm/wpe.

-

Haga clic en Configuración de la aplicación MDM local.

- En el panel Propiedades, establezca el URI de id. de aplicación en el formato

https:// < Citrix Endpoint Management Enrollment FQDN>:8443. Este URI de ID de aplicación es un ID único que no puede volver a usar en ninguna otra aplicación. - En el panel Permisos necesarios, seleccione Microsoft Graph y Windows Azure Active Directory.

- En el panel Claves, cree la clave de autenticación. Haga clic en Guardar para ver el valor de la clave. El valor de la clave aparece solo una vez. Guarde la clave para su uso posterior. Necesitará la clave en el paso 7.

- En el panel Propiedades, establezca el URI de id. de aplicación en el formato

-

En la consola de Citrix Endpoint Management, vaya a Parámetros > Proveedor de identidades (IDP) y, a continuación, haga clic en Agregar.

-

En la página URL de detección, configure lo siguiente y haga clic en Siguiente.

- Nombre de IDP. Escriba un nombre único para identificar la conexión del proveedor de identidades que va a crear.

- Tipo de IDP. Seleccione Azure Active Directory.

- ID de arrendatario. El ID del directorio en Azure. Lo verá cuando vaya a Azure Active Directory > Propiedades en Azure.

-

En la página Información sobre MDM con Windows, configure lo siguiente y haga clic en Siguiente.

- URI de ID de la aplicación. El valor de URI de ID de aplicación que escribió en Azure.

- ID de cliente. El ID de aplicación que aparece en el panel Propiedades de Azure.

- Clave. El valor clave que creó y guardó en el paso 4 anterior.

-

En la página Uso de notificaciones IDP, configure lo siguiente y haga clic en Siguiente:

- Tipo de identificador del usuario. Seleccione userPrincipalName.

-

Cadena de identificador del usuario. Escriba

${id_token}.upn.

-

Haga clic en Guardar.

-

Agregue un usuario de Azure AD como usuario local y asígnelo a un grupo de usuarios local.

-

Cree una directiva de términos y condiciones y un grupo de entrega que incluya ese grupo de usuarios local.

Administración de dispositivos cuando se integra con Workspace Environment Management

No es posible implementar MDM únicamente con Workspace Environment Management (WEM). Si utiliza únicamente Citrix Endpoint Management, se le limita a administrar dispositivos con Windows 10 o Windows 11. Al integrar ambos, WEM puede acceder a funciones de MDM, y usted puede administrar un espectro más amplio de sistemas operativos Windows a través de Citrix Endpoint Management. Esa administración adopta la forma de configurar objetos de directivas de grupo de Windows. Actualmente, los administradores importan un archivo ADMX a Citrix Endpoint Management y lo envían a escritorios y tabletas con Windows 10 o Windows 11 para configurar aplicaciones específicas. Mediante la directiva de configuración de objetos de directiva de grupo de Windows, puede configurar los objetos de directiva de grupo e insertar cambios en el servicio WEM. A continuación, el agente de WEM aplica los objetos de directiva de grupo (GPO) a los dispositivos y sus aplicaciones.

La administración de MDM no es un requisito para la integración de WEM. Se pueden enviar configuraciones de GPO a cualquier dispositivo compatible con WEM, incluso si Citrix Endpoint Management no admite ese dispositivo de forma nativa.

Para ver una lista de los dispositivos admitidos, consulte Requisitos del sistema operativo.

Los dispositivos que reciben la directiva de configuración de GPO de Windows se ejecutan en un nuevo modo de Citrix Endpoint Management denominado WEM. En la lista Administrar > Dispositivos de dispositivos inscritos, la columna Modo para dispositivos administrados por WEM muestra WEM.

Para obtener más información, consulte Directiva de configuración de GPO de Windows.

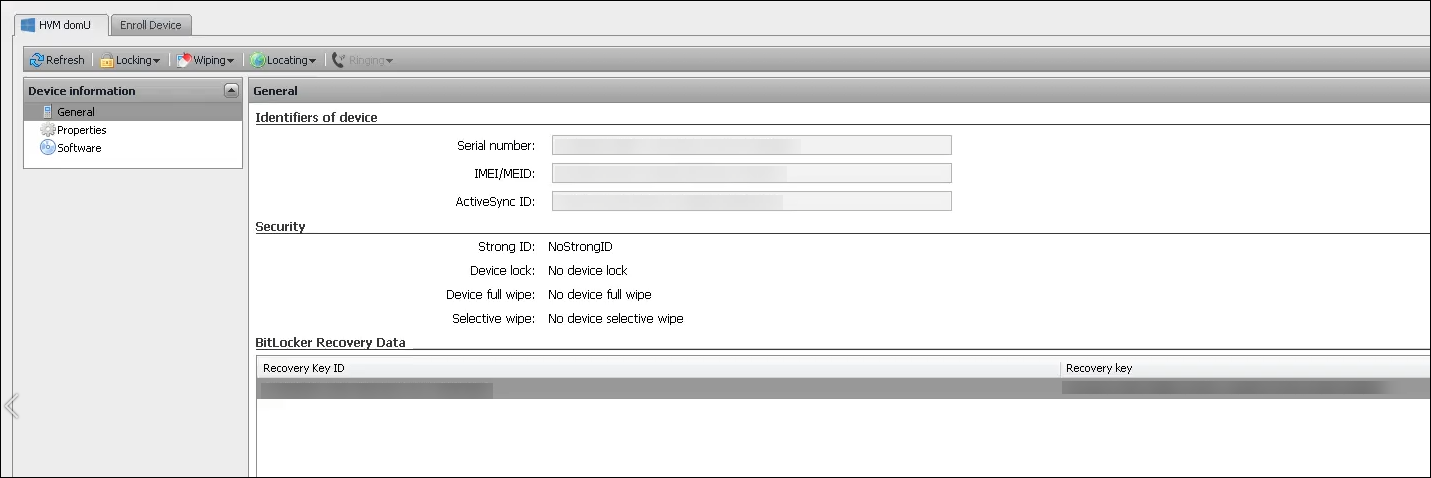

Clave de recuperación de BitLocker

El cifrado de discos mediante BitLocker es una útil función de seguridad. Sin embargo, desbloquear dispositivos puede ser complicado si el usuario pierde su clave de recuperación de BitLocker. Ahora, Citrix Endpoint Management puede guardar automáticamente y de forma segura las claves de recuperación de BitLocker de los usuarios. Los usuarios pueden encontrar su clave de recuperación de BitLocker en Self Help Portal. Para habilitar y buscar la clave de recuperación de BitLocker:

- En la consola de Citrix Endpoint Management, vaya a Parámetros > Propiedades del servidor.

- Busque

shpy habilite la funciónshp.console.enable. Asegúrese de queenable.new.shppermanezca inhabilitado. Para obtener más información sobre cómo habilitar Self Help Portal, consulte Configurar modos de seguridad de inscripción. - Vaya a Configurar > Directivas de dispositivo. Busque la directiva de BitLocker o cree una y habilite Recuperación de seguridad de BitLocker en Citrix Endpoint Management.

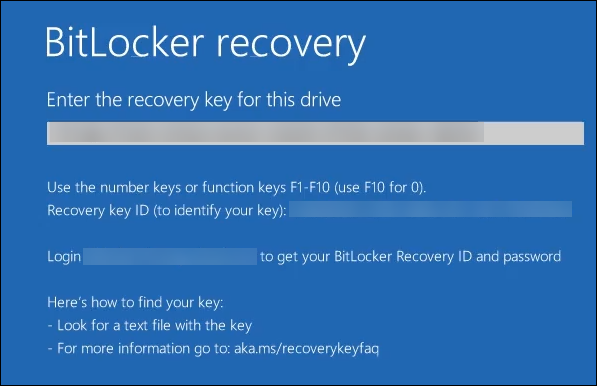

Al desbloquear su dispositivo, los usuarios finales pueden ver un mensaje en el que se les pide que introduzcan su clave. El mensaje muestra también el ID de clave de recuperación.

Para encontrar su clave de recuperación de BitLocker, los usuarios se dirigen a Self Help Portal.

- En los detalles de General, consulte Datos de recuperación de BitLocker.

- ID de la clave de recuperación: El identificador de la clave de recuperación de BitLocker utilizada para cifrar el disco. Este ID debe coincidir con el ID de clave indicado en el mensaje anterior.

-

Clave de recuperación: La clave que el usuario debe introducir para desbloquear el disco. Introduzca esta tecla en la solicitud de desbloqueo.

Para obtener más información sobre la directiva de dispositivo BitLocker, consulte Directiva BitLocker.

En este artículo

- Métodos de inscripción admitidos

- Configurar directivas de dispositivo para escritorios y tabletas Windows

- Inscribir dispositivos con Windows 10 o Windows 11 a través de Azure Active Directory

- Inscribir dispositivos Windows mediante el servicio de detección automática

- Inscripción en bloque de Windows

- Acciones de seguridad

- Conectar Citrix Endpoint Management a Azure AD

- Administración de dispositivos cuando se integra con Workspace Environment Management

- Clave de recuperación de BitLocker