-

Planifier et créer un déploiement

-

-

Créer des catalogues de machines

-

Pools d'identités de machines de différents types de jonction

-

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

HDX Direct

Lors de l’accès aux ressources fournies par Citrix, HDX Direct permet aux périphériques clients internes et externes d’établir une connexion directe sécurisée avec l’hôte de la session si une communication directe est possible.

Configuration système requise

Configuration système requise pour utiliser HDX Direct :

-

Plan de contrôle

- Citrix DaaS

- Citrix Virtual Apps and Desktops 2503 ou version ultérieure

-

Virtual Delivery Agent (VDA)

- Windows : version 2503 ou ultérieure

-

Application Workspace

- Windows : version 2503 ou ultérieure

- Linux : version 2411 ou ultérieure

- Mac : version 2411 ou ultérieure

-

Niveau d’accès

- Citrix Workspace

- Citrix Storefront 2503 ou version ultérieure

- Citrix Gateway Service

- Citrix NetScaler Gateway

Configuration réseau requise

La configuration réseau requise pour utiliser HDX Direct est la suivante :

Hôtes de sessions

Si vos hôtes de session disposent d’un pare-feu tel que le pare-feu Windows Defender, vous devez autoriser le trafic entrant suivant pour les connexions internes. | Description | Source | Protocole | Port | | — | — | — | — | | Connexion interne directe | Client | TCP | 443 | | Connexion interne directe | Client | UDP | 443 |

Remarque

Le programme d’installation du VDA ajoute les règles entrantes appropriées au pare-feu Windows Defender. Si vous utilisez un autre pare-feu, vous devez ajouter les règles ci-dessus.

Réseau client

Le tableau suivant décrit le réseau client pour les utilisateurs internes et externes.

Utilisateurs internes

| Description | Protocole | Source | Port source | Destination | Port de destination | — | — | — | — | — | — | Connexion interne directe | TCP | Réseau client | 1024–65535 | Réseau VDA | 443 | Connexion interne directe | UDP | Réseau client | 1024–65535 | Réseau VDA | 443 |

Utilisateurs externes

| Description | Protocole | Source | Port source | Destination | Port de destination | — | — | — | — | — | — | STUN (utilisateurs externes uniquement) | UDP | Réseau client | 1024–65535 | Internet (voir note ci-dessous) | 3478, 19302 | Connexion utilisateur externe | UDP | Réseau client | 1024–65535 | Adresse IP publique du centre de données | 1024–65535 |

Réseau de centres de données

Le tableau suivant décrit le réseau du centre de données pour les utilisateurs internes et externes.

Utilisateurs internes

| Description | Protocole | Source | Port source | Destination | Port de destination | — | — | — | — | — | — | Connexion interne directe | TCP | Réseau client | 1024–65535 | Réseau VDA | 443 | Connexion interne directe | UDP | Réseau client | 1024–65535 | Réseau VDA | 443 |

Utilisateurs externes

| Description | Protocole | Source | Port source | Destination | Port de destination | — | — | — | — | — | — | STUN (utilisateurs externes uniquement) | UDP | Réseau VDA | 1024–65535 | Internet (voir note ci-dessous) | 3478, 19302 | Connexion utilisateur externe | UDP | DMZ / Réseau interne | 1024–65535 | Réseau VDA | 55000–55250 | Connexion utilisateur externe | UDP | Réseau VDA | 55000–55250 | IP publique du client | 1024–65535 |

REMARQUE :

Le VDA et l’application Workspace tentent d’envoyer des requêtes STUN aux serveurs suivants dans le même ordre :

- stun.cloud.com:3478

- stun.cloudflare.com:3478

- stun.l.google.com:19302

Si vous modifiez la plage de ports par défaut pour les connexions utilisateur externes à l’aide du paramètre de stratégie Plage de ports HDX Direct, les règles de pare-feu correspondantes doivent correspondre à votre plage de ports personnalisée.

Configuration

HDX Direct est désactivé par défaut. Vous pouvez configurer cette fonctionnalité à l’aide du paramètre HDX Direct dans la stratégie Citrix.

- HDX Direct : permet d’activer ou de désactiver une fonctionnalité.

- Mode HDX Direct : détermine si HDX Direct est disponible pour les clients internes uniquement ou pour les clients internes et externes.

- Plage de ports HDX Direct : définit la plage de ports que le VDA utilise pour les connexions provenant de clients externes.

Si nécessaire, la liste des serveurs STUN utilisés par HDX Direct peut être modifiée en modifiant la valeur de registre suivante :

- Clé : HKLM\SOFTWARE\Citrix\HDX-Direct

- Type de valeur : REG_MULTI_SZ

- Nom de la valeur : STUNServers

- Données : stun.cloud.com:3478 stun.cloudflare.com:3478 stun.l.google.com:19302

REMARQUE :

HDX Direct pour les utilisateurs externes est uniquement disponible avec EDT (UDP) comme protocole de transport. Le transport adaptatif doit donc être activé.

Considérations

Les points suivants sont à prendre en compte lors de l’utilisation de HDX Direct :

- HDX Direct pour les utilisateurs externes est uniquement disponible avec EDT (UDP) comme protocole de transport. Le transport adaptatif doit donc être activé.

- Si vous utilisez HDX Insight, notez que l’utilisation de HDX Direct empêche la collecte de données HDX Insight, car la session ne serait plus transmise par proxy via NetScaler Gateway.

Fonctionnement

HDX Direct permet aux clients d’établir une connexion directe avec l’hôte de session lorsqu’une communication directe est disponible. Lorsque des connexions directes sont établies à l’aide de HDX Direct, des certificats auto-signés sont utilisés pour sécuriser la connexion directe à l’aide du cryptage au niveau du réseau (TLS/DTLS).

Utilisateurs internes

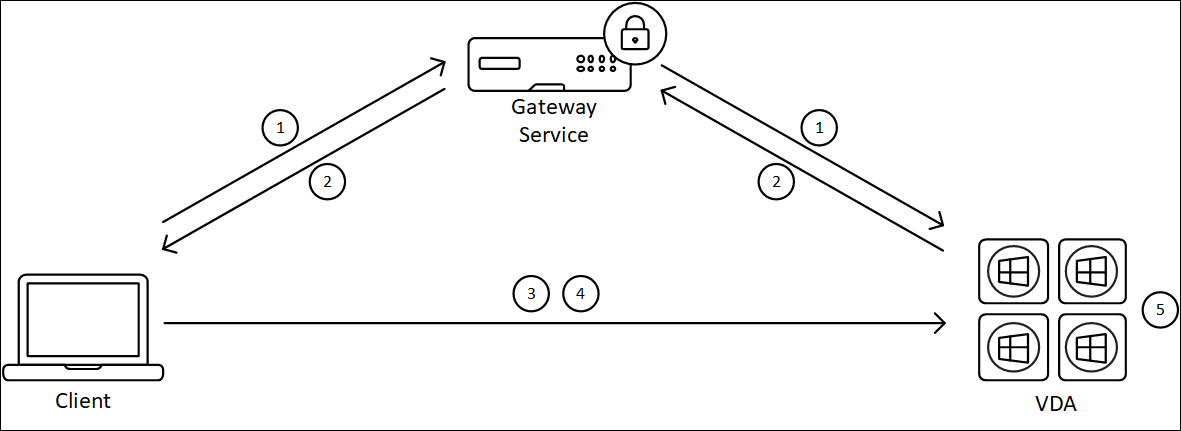

Le schéma suivant présente une vue d’ensemble du processus de connexion HDX Direct des utilisateurs internes.

- Le client établit une session HDX via Gateway Service.

- Une fois la connexion établie, le VDA envoie au client le nom de domaine complet de la machine VDA, une liste de ses adresses IP et le certificat de la machine VDA via la connexion HDX.

- Le client analyse les adresses IP pour voir s’il peut accéder directement au VDA.

- Si le client peut accéder directement au VDA avec l’une des adresses IP partagées, il établit une connexion directe avec le VDA, sécurisée par (D)TLS à l’aide d’un certificat correspondant à celui échangé à l’étape (2).

- Une fois la connexion directe établie, la session est transférée vers la nouvelle connexion, mettant fin à la connexion à Gateway Service.

Remarque

Après avoir établi la connexion à l’étape 2 ci-dessus, la session est active. Les étapes suivantes ne retardent ni n’entravent pas la capacité de l’utilisateur à utiliser l’application ou le bureau virtuel. Si l’une des étapes suivantes échoue, la connexion via Gateway est maintenue sans interrompre la session de l’utilisateur.

Connexions directes traditionnelles

Lorsque vous utilisez Storefront, un espace de travail avec connexion directe à la charge de travail ou un espace de travail configuré pour une connectivité interne uniquement, des connexions directes sont établies entre le client et l’hôte de session sans qu’il soit nécessaire de passer d’abord par une passerelle.

Dans ces cas, HDX Direct n’est pas déclenché car les connexions sont intrinsèquement directes. Cependant, si HDX Direct est activé, ces connexions utiliseront les certificats HDX Direct pour sécuriser les sessions.

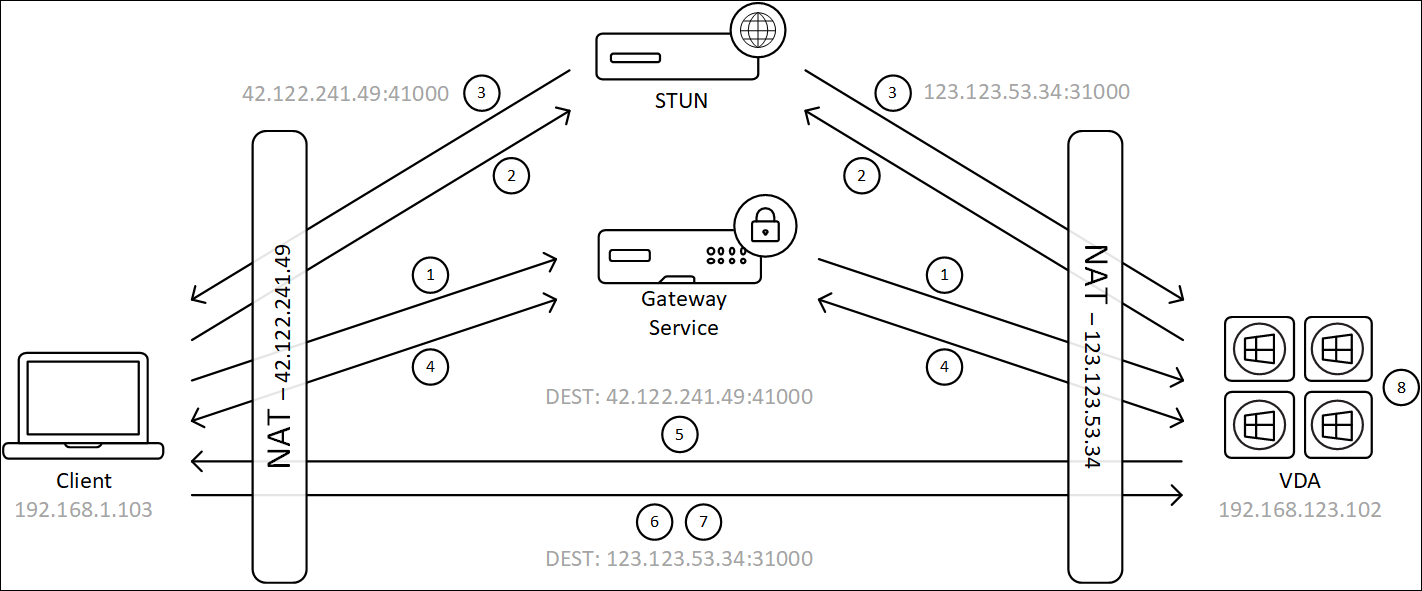

Utilisateurs externes

Le schéma suivant présente une vue d’ensemble du processus de connexion HDX Direct pour les utilisateurs externes :

- Le client établit une session HDX via Gateway Service.

- Une fois la connexion établie, le client et le VDA envoient une requête STUN pour découvrir leurs adresses IP et ports publics.

- Le serveur STUN répond au client et au VDA avec leurs adresses IP et ports publics correspondants.

- Par le biais de la connexion HDX, le client et le VDA échangent leurs adresses IP publiques et leurs ports UDP, et le VDA envoie son certificat au client.

- Le VDA envoie des paquets UDP à l’adresse IP publique et au port UDP du client. Le client envoie des paquets UDP à l’adresse IP publique et au port UDP du VDA.

- À la réception d’un message du VDA, le client répond par une demande de connexion sécurisée.

- Lors de la prise de contact DTLS, le client vérifie que le certificat correspond au certificat échangé à l’étape (4). Après validation, le client envoie son jeton d’autorisation. Une connexion directe sécurisée est désormais établie.

- Une fois la connexion directe établie, la session est transférée vers la nouvelle connexion, mettant fin à la connexion à Gateway Service.

Remarque

Après avoir établi la connexion à l’étape 2 ci-dessus, la session est active. Les étapes suivantes ne retardent ni n’entravent pas la capacité de l’utilisateur à utiliser l’application ou le bureau virtuel. Si l’une des étapes suivantes échoue, la connexion via Gateway est maintenue sans interrompre la session de l’utilisateur.

Partager

Partager

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.