-

Planifier et créer un déploiement

-

-

Créer des catalogues de machines

-

Pools d'identités de machines de différents types de jonction

-

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Rendezvous V2

Lors de l’utilisation du service Citrix Gateway, le protocole Rendezvous permet de contourner les Citrix Cloud Connector pour se connecter directement et en toute sécurité au plan de contrôle Citrix Cloud.

Rendezvous V2 est pris en charge avec des machines jointes à un domaine standard, des machines jointes à Azure AD et des machines non jointes à un domaine.

Remarque :

Actuellement, les déploiements sans connecteur sont possibles uniquement avec des machines jointes à Azure AD et n’appartenant pas à un domaine. Les machines jointes à un domaine AD standard nécessitent toujours des composants Cloud Connector pour l’enregistrement du VDA et la négociation de session. Cependant, il n’existe pas d’exigences DNS pour utiliser Rendezvous V2.

Les exigences de Cloud Connector pour d’autres fonctions non liées à la communication VDA, telles que la connexion à votre domaine AD sur site, le provisioning MCS sur des hyperviseurs sur site, etc., restent les mêmes.

Exigences

Les conditions requises pour utiliser Rendezvous V2 sont les suivantes :

- Accès à l’environnement à l’aide du service Citrix Workspace et Citrix Gateway.

- Plan de contrôle : Citrix DaaS

- VDA version 2203

- Activez le protocole Rendezvous dans la stratégie Citrix. Pour plus d’informations, consultez la section Paramètre de stratégie de protocole Rendezvous.

- La fiabilité de session doit être activée sur les VDA.

- Les machines VDA doivent avoir accès aux éléments suivants :

-

https://*.xendesktop.netsurTCP 443. Si vous ne pouvez pas autoriser tous les sous-domaines de cette manière, vous pouvez utiliserhttps://<customer_ID>.xendesktop.net, où <customer_ID> est votre identifiant client Citrix Cloud, affiché sur le portail de l’administrateur Citrix Cloud. -

https://*.*.nssvc.netsurTCP 443pour la connexion de contrôle avec Gateway Service. -

https://*.*.nssvc.netsurTCP 443etUDP 443pour les sessions HDX sur TCP et EDT, respectivement.

Remarque :

Si vous ne pouvez pas autoriser tous les sous-domaines à l’aide de

https://*.*.nssvc.net, vous pouvez utiliserhttps://*.c.nssvc.netethttps://*.g.nssvc.net. Pour obtenir davantage d’informations, veuillez consulter l’article CTX270584 du centre de connaissances. -

Configuration du proxy

Le VDA prend en charge la connexion via des proxys pour contrôler le trafic et le trafic de session HDX lors de l’utilisation de Rendezvous. Les exigences et les considérations relatives aux deux types de trafic étant différentes, examinez-les attentivement.

Considérations relatives au proxy de trafic

- Seuls les proxys HTTP sont pris en charge.

- Le décryptage et l’inspection des paquets ne sont pas pris en charge. Configurez une exception afin que le trafic de contrôle entre le VDA et le plan de contrôle Citrix Cloud ne soit pas intercepté, décrypté ou inspecté. Sinon, la connexion échoue.

- L’authentification du proxy n’est pas prise en charge.

Considérations relatives au proxy de trafic HD

- Les proxys HTTP et SOCKS5 sont pris en charge.

- EDT ne peut être utilisé qu’avec des proxys SOCKS5.

- Par défaut, le trafic HDX utilise le proxy défini pour le trafic de contrôle. Si vous devez utiliser un proxy différent pour le trafic HDX, qu’il s’agisse d’un autre proxy HTTP ou d’un proxy SOCKS5, utilisez le paramètre de stratégie Configuration du proxy Rendezvous.

- Le décryptage et l’inspection des paquets ne sont pas pris en charge. Configurez une exception afin que le trafic HDX entre le VDA et le plan de contrôle Citrix Cloud ne soit pas intercepté, décrypté ou inspecté. Sinon, la connexion échoue.

- L’authentification basée sur la machine est prise en charge uniquement avec les proxys HTTP et si la machine VDA est jointe à un domaine AD. Elle peut utiliser l’authentification Negotiate/Kerberos ou NTLM.

Remarque :

Pour utiliser Kerberos, créez le nom principal de service (SPN) du serveur proxy et associez-le au compte Active Directory du proxy. Le VDA génère le SPN au format

HTTP/<proxyURL>lorsqu’il établit une session, où l’URL du proxy est extraite du paramètre de stratégie Configuration du proxy Rendezvous. Si vous ne créez pas de SPN, l’authentification bascule vers NTLM. Dans les deux cas, l’identité de la machine VDA est utilisée pour l’authentification. - L’authentification avec un proxy SOCKS5 n’est actuellement pas prise en charge. Si vous utilisez un proxy SOCKS5, configurez une exception afin que le trafic destiné aux adresses du service de passerelle (spécifié dans les exigences) puisse contourner l’authentification.

- Seuls les proxies SOCKS5 prennent en charge le transport de données via EDT. Pour un proxy HTTP, utilisez TCP comme protocole de transport pour ICA.

Proxy transparent

Si vous utilisez un proxy transparent dans votre réseau, aucune configuration supplémentaire n’est requise sur le VDA.

Proxy non transparent

Si vous utilisez un proxy non transparent dans votre réseau, spécifiez le proxy lors de l’installation du VDA afin que le trafic de contrôle puisse atteindre le plan de contrôle Citrix Cloud. Assurez-vous de prendre en compte les considérations relatives au proxy du trafic de contrôle avant de procéder à l’installation et à la configuration.

Dans l’assistant d’installation du VDA, sélectionnez Configuration du proxy Rendezvous sur la page Composants supplémentaires. Lorsque vous sélectionnez cette option, la page Configuration du proxy Rendezvous est disponible ultérieurement dans l’assistant d’installation. Une fois sur place, entrez l’adresse du proxy ou le chemin d’accès au fichier PAC pour que le VDA sache quel proxy utiliser. Par exemple :

- Adresse proxy :

http://<URL or IP>:<port> - Fichier PAC :

http://<URL or IP>/<path/<filename>.pac

Comme indiqué dans les considérations relatives au proxy de trafic HDX, le trafic HDX utilise le proxy défini par défaut lors de l’installation du VDA. Si vous devez utiliser un proxy différent pour le trafic HDX, qu’il s’agisse d’un autre proxy HTTP ou d’un proxy SOCKS5, utilisez le paramètre de stratégie Configuration du proxy Rendezvous. Lorsque le paramètre est activé, spécifiez l’adresse proxy HTTP ou SOCKS5. Vous pouvez également entrer le chemin d’accès au fichier PAC afin que le VDA sache quel proxy utiliser. Par exemple :

- Adresse proxy :

http://<URL or IP>:<port>ousocks5://<URL or IP>:<port> - Fichier PAC :

http://<URL or IP>/<path/<filename>.pac

Si vous utilisez le fichier PAC pour configurer le proxy, définissez le proxy en utilisant la syntaxe requise par le service HTTP Windows : PROXY [<scheme>=]<URL or IP>:<port>. Par exemple, PROXY socks5=<URL or IP>:<port>.

Comment configurer Rendezvous

Voici les étapes à suivre pour configurer Rendezvous dans votre environnement :

- Assurez-vous que toutes les exigences sont respectées.

- Si vous devez utiliser un proxy HTTP non transparent dans votre environnement, configurez-le lors de l’installation du VDA. Reportez-vous à la section Configuration du proxy pour plus de détails.

- Redémarrez la machine VDA une fois l’installation terminée.

- Créez une stratégie Citrix ou modifiez une stratégie existante :

- Définissez le paramètre Protocole Rendezvous sur Autorisé.

- Si vous devez configurer un proxy HTTP ou SOCKS5 pour le trafic HDX, configurez le paramètre Configuration du proxy Rendezvous.

- Assurez-vous que les filtres de stratégie Citrix sont correctement définis. La stratégie s’applique aux machines pour lesquelles Rendezvous doit être activé.

- Assurez-vous que la stratégie Citrix a la bonne priorité afin de ne pas en remplacer une autre.

Remarque :

Si vous utilisez la version 2308 ou antérieure du VDA, la V1 est utilisée par défaut. Pour plus d’informations sur la configuration de la version à utiliser, consultez la section Fonctionnalités HDX gérées via le registre.

Validation de Rendezvous

Si vous répondez à toutes les exigences et que vous avez terminé la configuration, procédez comme suit pour vérifier si Rendezvous est utilisé :

- Dans le bureau virtuel, ouvrez une invite de commande ou PowerShell.

- Exécutez

ctxsession.exe -v. - Les protocoles de transport utilisés indiquent le type de connexion :

- TCP Rendezvous : TCP > SSL > CGP > ICA

- EDT Rendezvous : UDP > DTLS > CGP > ICA

- Pas Rendez-vous : TCP > CGP > ICA

- La version de Rendezvous signalée indique la version en cours d’utilisation.

Autres considérations

Ordre de la suite de chiffrement Windows

Si l’ordre des suites de chiffrement a été modifié dans les machines VDA, assurez-vous d’inclure les suites de chiffrement prises en charge par les VDA :

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA

Si l’ordre de la suite de chiffrement personnalisé ne contient pas ces suites de chiffrement, la connexion Rendezvous échoue.

Zscaler Private Access

Si vous utilisez Zscaler Private Access (ZPA), il est recommandé de configurer des paramètres de contournement pour Gateway Service afin d’éviter une latence accrue et son impact sur les performances. Pour ce faire, vous devez définir des segments d’application pour les adresses Gateway Service (spécifiées dans les conditions requises) et les définir de manière à toujours appliquer le contournement. Pour plus d’informations sur la configuration de segments d’application pour contourner ZPA, reportez-vous à la documentation Zscaler.

Problèmes connus

Le programme d’installation du VDA 2203 n’autorise pas la saisie d’une barre oblique (/) pour l’adresse du proxy

Pour contourner le problème, vous pouvez configurer le proxy dans le registre après l’installation du VDA :

Key: HKEY_LOCAL_MACHINE\SOFTWARE\Citrix\VirtualDesktopAgent

Value type: String

Value name: ProxySettings

Value data: Proxy address or path to pac file. For example:

Proxy address: http://squidk.test.local:3128

Pac file: http://file.test.com/config/proxy.pac

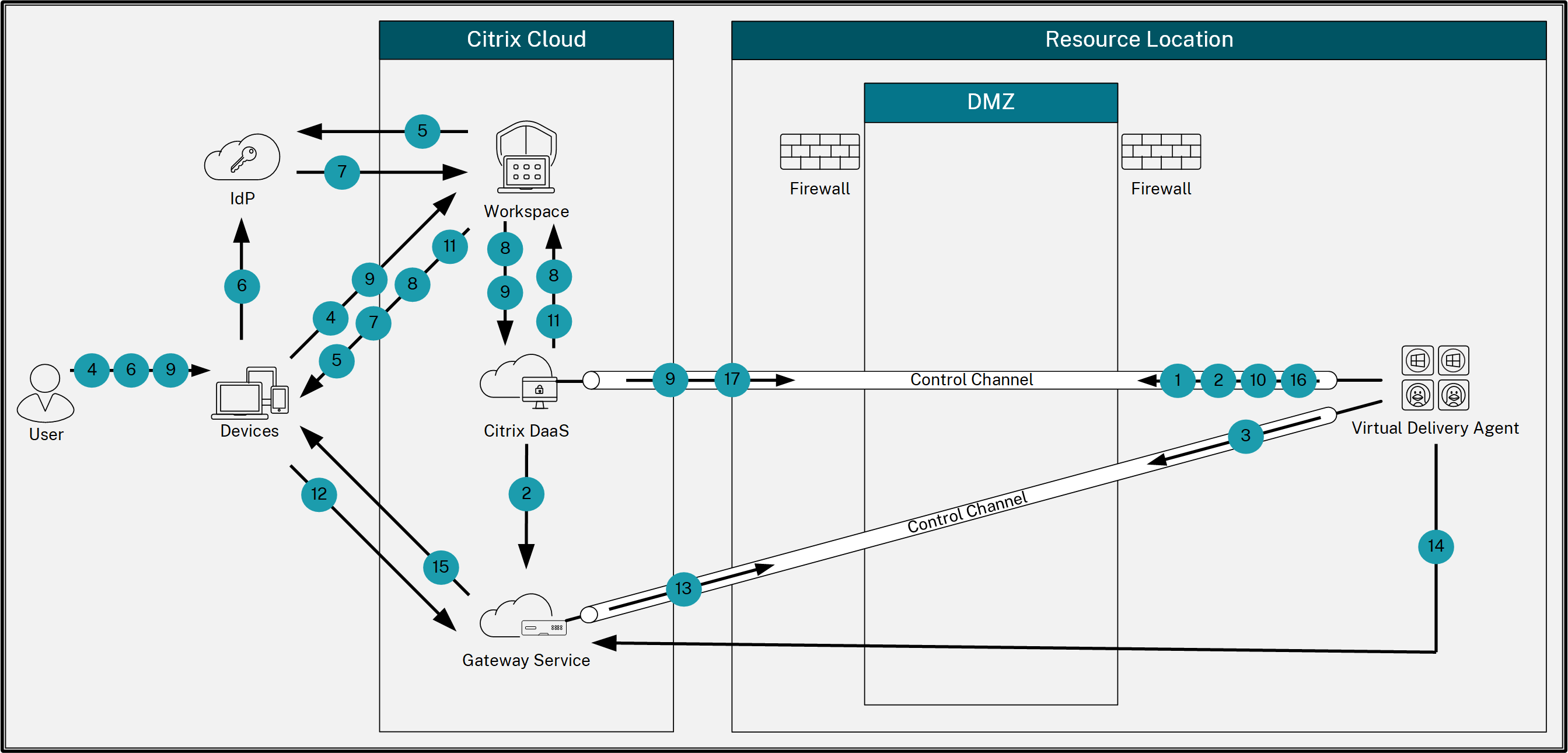

Flux de trafic Rendez-vous

Le schéma suivant illustre la séquence des étapes relatives au flux de trafic Rendezvous.

- Le VDA établit une connexion WebSocket avec Citrix Cloud et s’enregistre.

- Le VDA s’enregistre auprès de Citrix Gateway Service et obtient un jeton dédié.

- Le VDA établit une connexion de contrôle permanente avec Gateway Service.

- L’utilisateur accède à Citrix Workspace.

- Workspace évalue la configuration de l’authentification et redirige les utilisateurs vers le fournisseur d’identité approprié pour l’authentification.

- L’utilisateur saisit ses informations d’identification.

- Une fois les informations d’identification de l’utilisateur validées, l’utilisateur est redirigé vers Workspace.

- Workspace compte les ressources liées à l’utilisateur et les affiche.

- L’utilisateur sélectionne un bureau ou une application dans Workspace. Workspace envoie la demande à Citrix DaaS qui négocie la connexion et demande au VDA de préparer la session.

- Le VDA répond à l’aide de la fonctionnalité Rendezvous et de son identité.

- Citrix DaaS génère un ticket de lancement et l’envoie à la machine utilisateur via Workspace.

- Le point de terminaison de l’utilisateur se connecte à Gateway Service et fournit le ticket de lancement pour authentifier et identifier la ressource à laquelle se connecter.

- Gateway Service envoie les informations de connexion au VDA.

- Le VDA établit une connexion directe pour la session avec Gateway Service.

- Gateway Service établit la connexion entre le point de terminaison et le VDA.

- Le VDA vérifie les licences pour la session.

- Citrix DaaS envoie les stratégies applicables au VDA.

Partager

Partager

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.