-

-

Créer et gérer des connexions et des ressources

-

Pools d'identités de machines de différents types de jonction

-

Service Citrix Secure Ticketing Authority (STA) autonome Cloud Connector

-

-

-

-

Comparer, donner un ordre de priorité, modéliser et résoudre les problèmes de stratégies

-

-

Sauvegarder ou faire migrer votre configuration

-

Sauvegarder et restaurer à l'aide de l'outil de configuration automatisée

-

Applets de commande d'outils de configuration automatisée pour la migration

-

Applets de commande d'outils de configuration automatisée pour la sauvegarde et la restauration

-

Dépannage de la configuration automatisée et informations supplémentaires

-

Collecter une trace CDF (Citrix Diagnostic Facility) au démarrage du système

-

Clés de sécurité

-

Service de mise à niveau de Citrix VDA (VUS) - Technical Preview

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

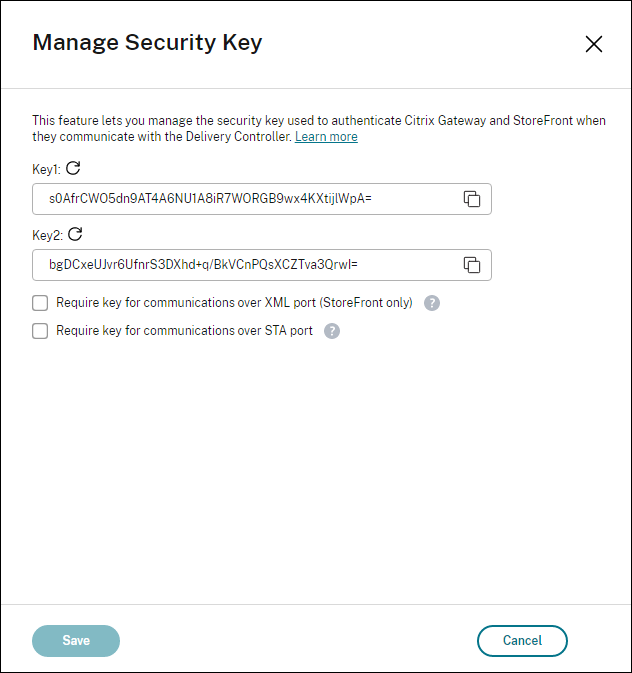

Gérer les clés de sécurité

Important :

- Vous devez utiliser cette fonctionnalité en conjonction avec StoreFront™ 1912 LTSR CU2 ou version ultérieure.

- La fonctionnalité Secure XML n’est prise en charge que sur Citrix ADC et Citrix Gateway version 12.1 et versions ultérieures.

Remarque :

Vous pouvez gérer votre déploiement de Citrix Virtual Apps and Desktops™ à l’aide de deux consoles de gestion : Web Studio (console basée sur le Web) et Citrix Studio (console basée sur Windows). Cet article ne concerne que Web Studio. Pour plus d’informations sur Citrix Studio, consultez l’article équivalent dans Citrix Virtual Apps and Desktops 7 2212 ou version antérieure.

Cette fonctionnalité vous permet d’autoriser uniquement les machines StoreFront et Citrix Gateway approuvées à communiquer avec des Delivery Controller. Une fois cette fonctionnalité activée, toutes les requêtes qui ne contiennent pas la clé sont bloquées. Utilisez cette fonctionnalité pour ajouter une couche de sécurité supplémentaire afin de vous protéger contre les attaques provenant du réseau interne.

Voici un flux de travail général pour utiliser cette fonctionnalité :

-

Activer Web Studio pour afficher les paramètres de fonctionnalités

-

Configurer les paramètres du site

-

Configurer les paramètres dans StoreFront

-

Configurer les paramètres dans Citrix ADC

Configurer les paramètres du site

Vous pouvez utiliser Web Studio ou PowerShell pour configurer les paramètres de clé de sécurité de votre site.

Utiliser Web Studio

- Connectez-vous à Web Studio et sélectionnez Paramètres dans le volet de gauche.

-

Localisez la vignette Gérer la clé de sécurité et cliquez sur Modifier. La page Gérer la clé de sécurité s’affiche.

-

Cliquez sur l’icône d’actualisation pour générer les clés.

Important :

- Deux clés sont disponibles. Vous pouvez utiliser la même clé ou des clés différentes pour les communications via les ports XML et STA. Nous vous recommandons d’utiliser une seule clé à la fois. La clé inutilisée est utilisée uniquement pour la rotation de la clé.

- Ne cliquez pas sur l’icône Actualiser pour mettre à jour la clé déjà utilisée. Si vous le faites, une interruption de service se produira.

-

Sélectionnez les instances où une clé est requise pour les communications :

-

Exiger une clé pour les communications via le port XML (StoreFront uniquement). Si cette option est sélectionnée, une clé est requise pour authentifier les communications via le port XML. StoreFront communique avec Citrix Cloud via ce port. Pour plus d’informations sur la modification du port XML, consultez l’article Centre de connaissances CTX127945.

-

Exiger une clé pour les communications via le port STA. Si cette option est sélectionnée, une clé est requise pour authentifier les communications via le port STA. Citrix Gateway et StoreFront communiquent avec Citrix Cloud via ce port. Pour plus d’informations sur la modification du port STA, consultez l’article Centre de connaissances CTX101988.

-

- Cliquez sur Enregistrer pour appliquer les modifications et fermer la fenêtre.

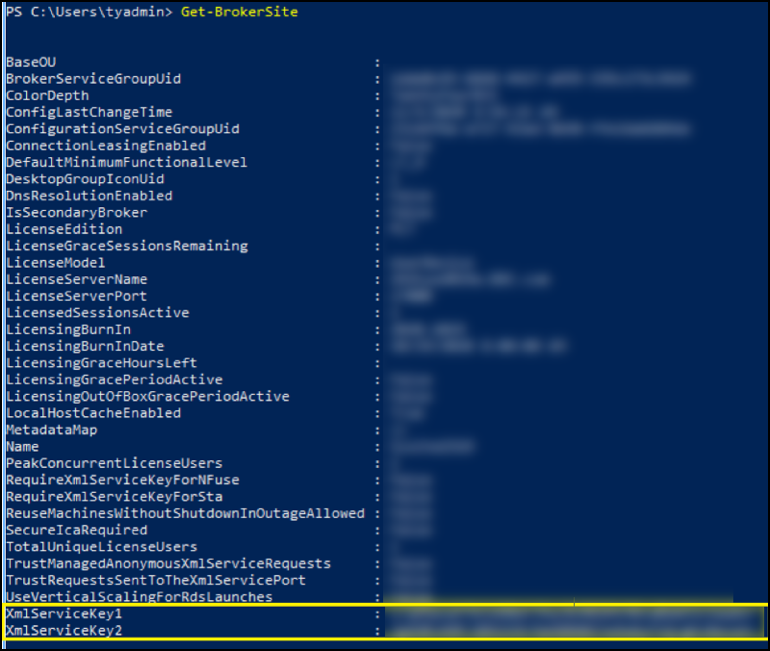

Utiliser PowerShell

Voici des étapes PowerShell équivalentes aux opérations Web Studio.

-

Exécutez le kit de développement logiciel distant SDK Citrix Virtual Apps and Desktops Remote PowerShell.

- Dans une fenêtre de commandes, exécutez la commande suivante :

Add-PSSnapIn Citrix*

- Exécutez les commandes suivantes pour générer une clé et configurer Key1 :

New-BrokerXmlServiceKeySet-BrokerSite -XmlServiceKey1 <the key you generated>

- Exécutez les commandes suivantes pour générer une clé et configurer Key2 :

New-BrokerXmlServiceKeySet-BrokerSite -XmlServiceKey2 <the key you generated>

- Exécutez l’une des commandes suivantes ou les deux pour activer l’utilisation d’une clé dans l’authentification des communications :

- Pour authentifier les communications via le port XML :

Set-BrokerSite -RequireXmlServiceKeyForNFuse $true

- Pour authentifier les communications via le port STA :

Set-BrokerSite -RequireXmlServiceKeyForSta $true

- Pour authentifier les communications via le port XML :

Consultez l’aide de la commande PowerShell pour plus d’informations et la syntaxe.

Configurer les paramètres dans StoreFront

Après avoir effectué la configuration de votre site, vous devez configurer les paramètres requis dans StoreFront à l’aide de PowerShell.

Sur le serveur StoreFront, exécutez les commandes PowerShell suivantes :

| Pour configurer la clé pour les communications sur le port XML, utilisez la commande [Set-STFStoreFarm | https://developer-docs.citrix.com/en-us/storefront-powershell-sdk/current-release/Set-STFStoreFarm.html]. Par exemple |

$store = Get-STFStoreService -VirtualPath [Path to store]

$farm = Get-STFStoreFarm -StoreService $store -FarmName [Resource feed name]

Set-STFStoreFarm -Farm $farm -XMLValidationEnabled $true -XMLValidationSecret [secret]

<!--NeedCopy-->

Entrez les valeurs appropriées pour les paramètres suivants :

Path to storeResource feed namesecret

Pour configurer la clé pour les communications sur le port STA, utilisez les commandes New-STFSecureTicketAuthority et Set-STFRoamingGateway. Par exemple :

$gateway = Get-STFRoamingGateway -Name [Gateway name]

$sta1 = New-STFSecureTicketAuthority -StaUrl [STA1 URL] -StaValidationEnabled $true -StaValidationSecret [secret]

$sta2 = New-STFSecureTicketAuthority -StaUrl [STA2 URL] -StaValidationEnabled $true -StaValidationSecret [secret]

Set-STFRoamingGateway -Gateway $gateway -SecureTicketAuthorityObjs $sta1,$sta2

<!--NeedCopy-->

Entrez les valeurs appropriées pour les paramètres suivants :

Gateway nameSTA URLSecret

Consultez l’aide de la commande PowerShell pour plus d’informations et la syntaxe.

Configurer les paramètres dans Citrix ADC

Remarque :

La configuration de cette fonctionnalité dans Citrix ADC n’est pas requise sauf si vous utilisez Citrix ADC comme passerelle. Si vous utilisez Citrix ADC, procédez comme suit :

-

Assurez-vous que la configuration préalable suivante est déjà en place :

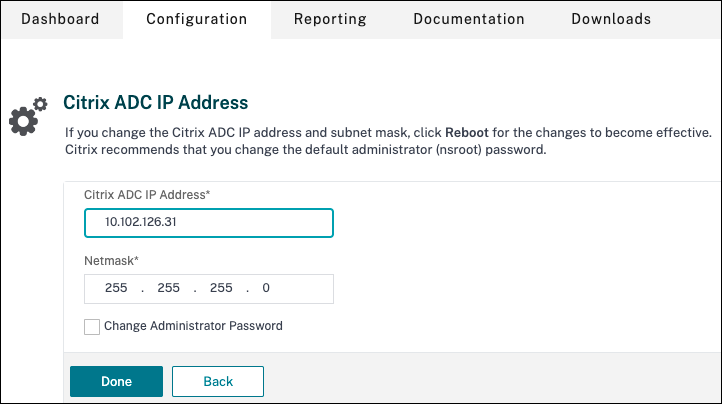

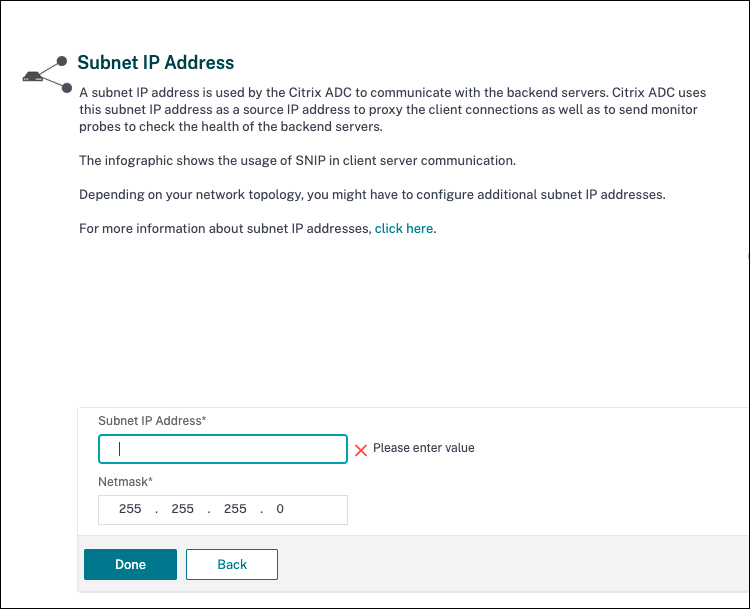

- Les adresses IP associées à Citrix ADC suivantes sont configurées.

- Adresse IP Citrix ADC Management (NSIP) permettant d’accéder à la console Citrix ADC. Pour plus d’informations, consultez la section Configuration de l’adresse NSIP.

- Adresse IP de sous-réseau (SNIP) permettant la communication entre l’appliance Citrix ADC et les serveurs principaux. Pour plus d’informations, consultez la section Configuration des adresses IP de sous-réseau.

- Adresse IP virtuelle Citrix Gateway et adresse IP virtuelle de l’équilibreur de charge pour se connecter à l’appliance ADC pour le lancement de session. Pour plus d’informations, consultez la section Créer un serveur virtuel.

- Les modes et fonctionnalités requis dans l’appliance Citrix ADC sont activés.

- Pour activer les modes, dans l’interface utilisateur graphique de Citrix ADC, accédez à Système > Paramètres > Configurer le mode.

- Pour activer les fonctionnalités, dans l’interface utilisateur graphique de Citrix ADC, accédez à Système > Paramètres > Configurer les fonctionnalités de base.

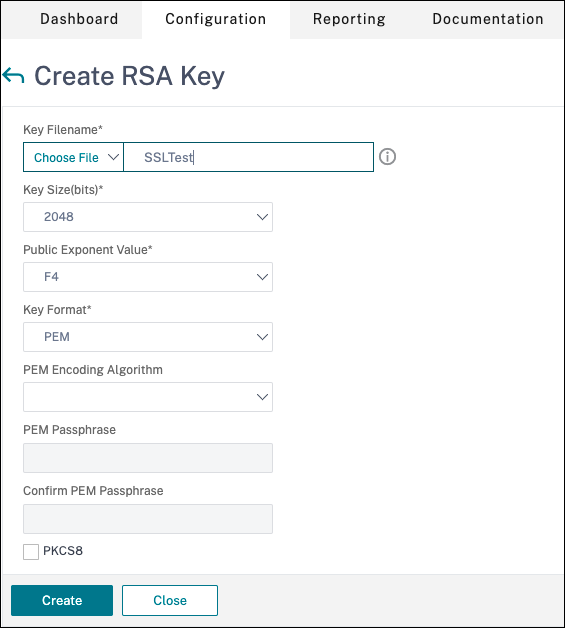

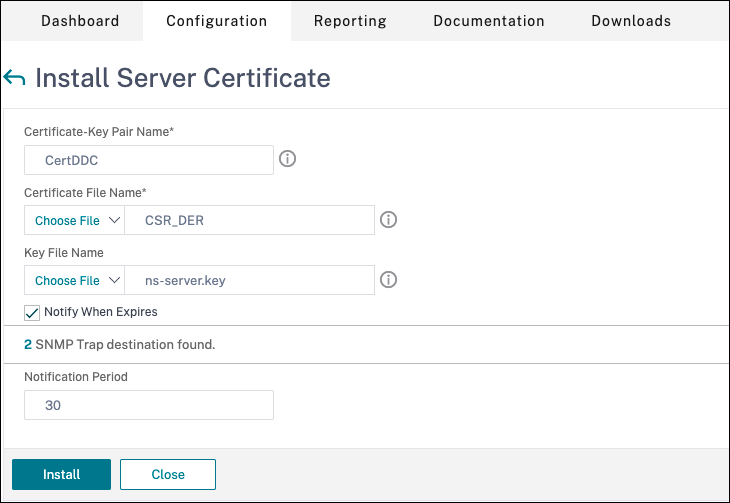

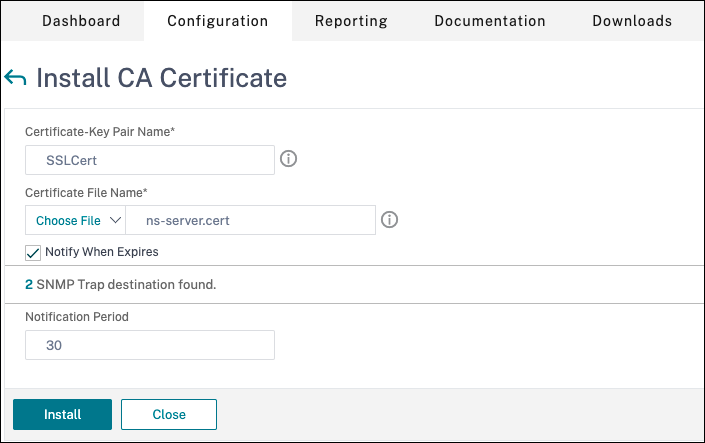

- Les configurations liées aux certificats sont terminées.

- La demande de signature de certificat (CSR) est créée. Pour plus d’informations, consultez la section Créer un certificat.

- Les certificats du serveur et de l’autorité de certification ainsi que les certificats racine sont installés. Pour plus d’informations, consultez la section Installer, lier et mettre à jour.

- Une instance de Citrix Gateway a été créée pour Citrix Virtual Desktops. Testez la connectivité en cliquant sur le bouton Tester STA pour vérifier que les serveurs virtuels sont en ligne. Pour plus d’informations, consultez la section Configuration de Citrix ADC pour Citrix Virtual Apps and Desktops.

- Les adresses IP associées à Citrix ADC suivantes sont configurées.

-

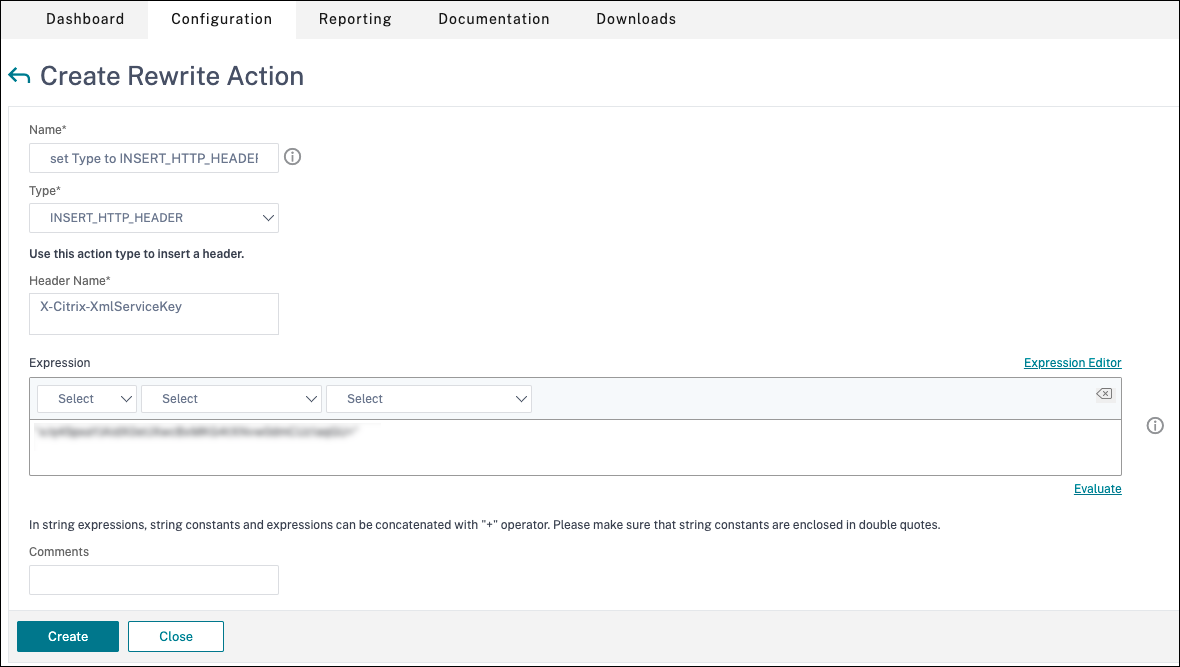

Ajoutez une action de réécriture. Pour plus d’informations, consultez la section Configuration d’une action de réécriture.

- Accédez à AppExpert > Réécrire > Actions.

- Cliquez sur Add pour ajouter une nouvelle action de réécriture. Vous pouvez nommer l’action « set Type to INSERT_HTTP_HEADER ».

- Dans Type, sélectionnez INSERT_HTTP_HEADER.

- Dans Header Name, entrez X-Citrix-XmlServiceKey.

- Dans Expression, ajoutez

<XmlServiceKey1 value>avec des guillemets. Vous pouvez copier la valeur XmlServiceKey1 à partir de votre configuration Desktop Delivery Controller™.

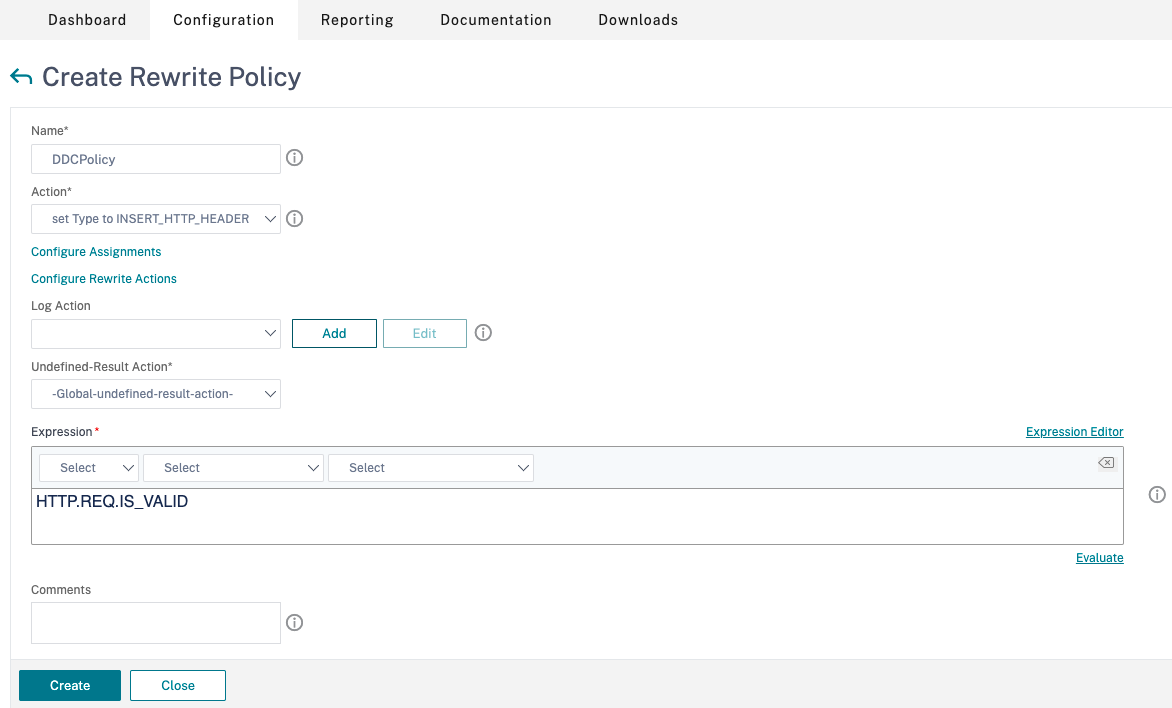

- Ajoutez une stratégie de réécriture. Pour plus d’informations, consultez la section Configuration d’une stratégie de réécriture.

-

Accédez à AppExpert > Réécrire > Stratégies.

-

Cliquez sur Add pour ajouter une nouvelle stratégie.

- Dans Action, sélectionnez l’action créée à l’étape précédente.

- Dans Expression, ajoutez HTTP.REQ.IS_VALID.

- Cliquez sur OK.

-

-

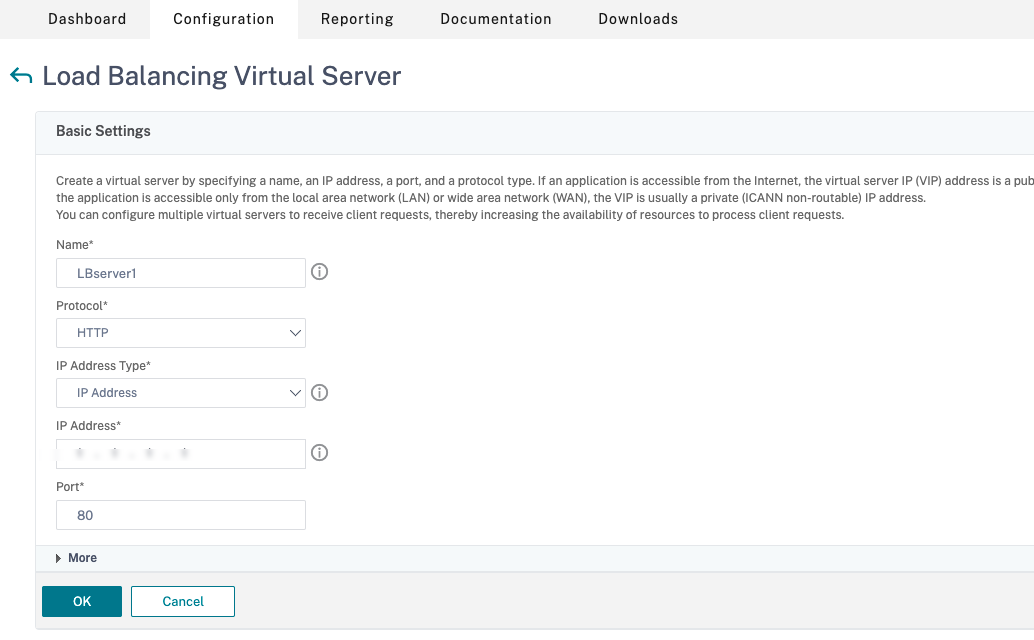

Configurez l’équilibrage de charge. Vous devez configurer un serveur virtuel d’équilibrage de charge par serveur STA. Sinon, les sessions ne parviennent pas à se lancer.

Pour plus d’informations, consultez la section Configurer l’équilibrage de charge de base.

- Créez un serveur virtuel d’équilibrage de charge.

- Accédez à Gestion du trafic > Équilibrage de charge > Serveurs.

- Dans la page Virtual Servers, cliquez sur Add.

- Dans Protocol, sélectionnez HTTP.

- Ajoutez l’adresse IP virtuelle d’équilibrage de charge et sélectionnez 80 dans Port.

- Cliquez sur OK.

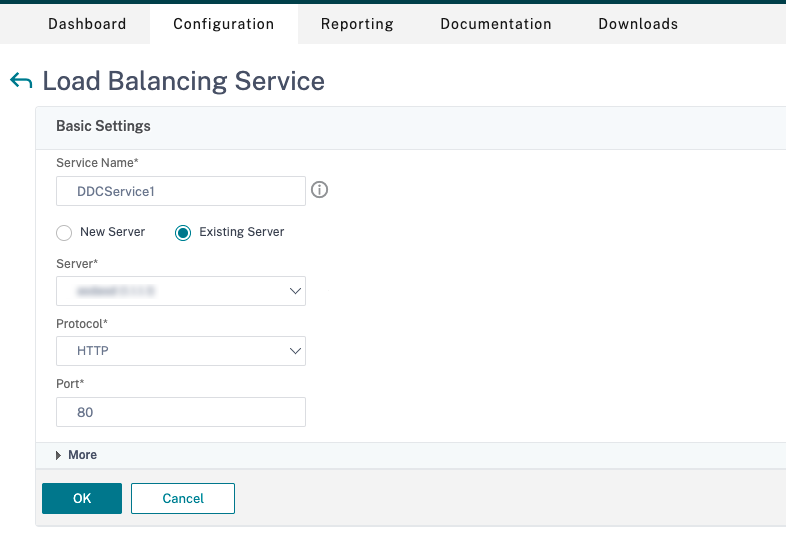

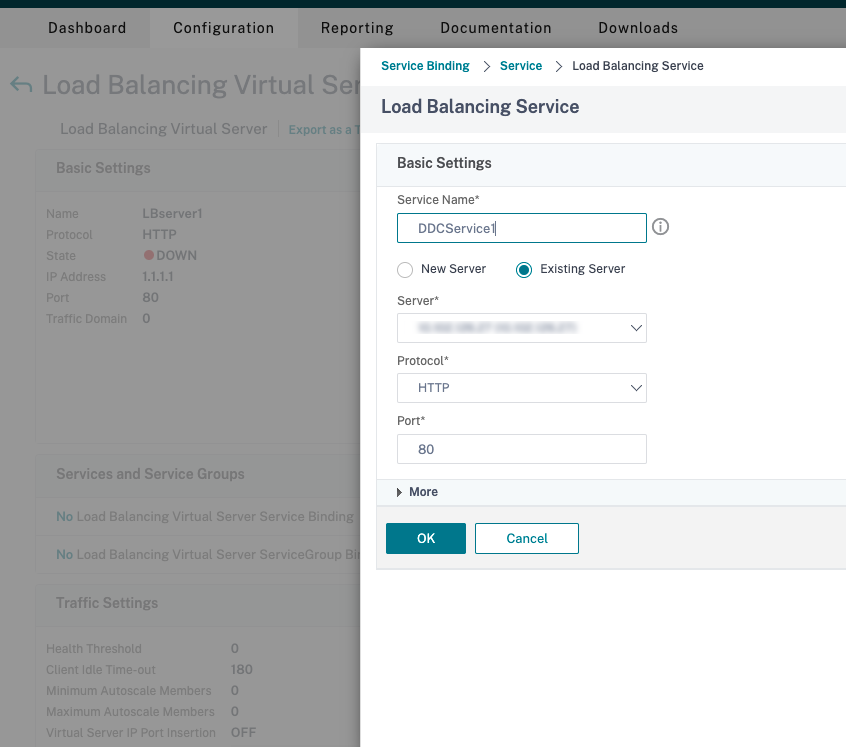

- Créez un service d’équilibrage de charge.

- Accédez à Gestion du trafic > Équilibrage de charge > Services.

- Dans Existing Server, sélectionnez le serveur virtuel créé à l’étape précédente.

- Dans Protocol, sélectionnez HTTP et dans Port, sélectionnez 80.

- Cliquez sur OK, puis cliquez sur Done.

- Liez le service au serveur virtuel.

- Sélectionnez le serveur virtuel créé précédemment, puis cliquez sur Edit.

- Dans Services and Service Groups, cliquez sur No Load Balancing Virtual Server Service Binding.

- Dans Service Binding, sélectionnez le service créé précédemment.

- Cliquez sur Bind.

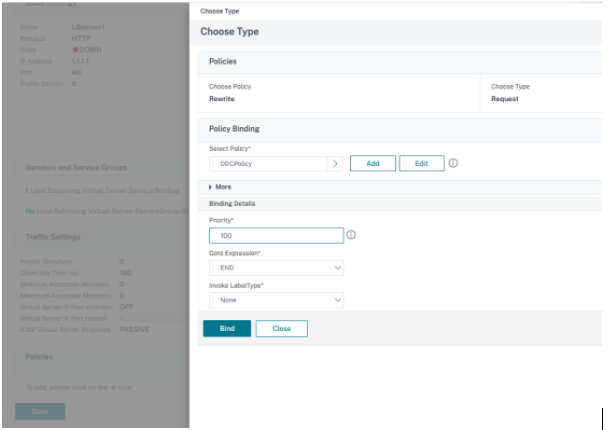

- Liez la stratégie de réécriture créée précédemment au serveur virtuel.

- Sélectionnez le serveur virtuel créé précédemment, puis cliquez sur Edit.

- Dans Advanced Settings, cliquez sur Policies, puis dans la section Policies, cliquez sur +.

- Dans Choose Policy, sélectionnez Rewrite et, dans Choose Type, sélectionnez Request.

- Cliquez sur Continuer.

- Dans Select Policy, sélectionnez la stratégie de réécriture créée précédemment.

- Cliquez sur Bind.

- Cliquez sur Terminé.

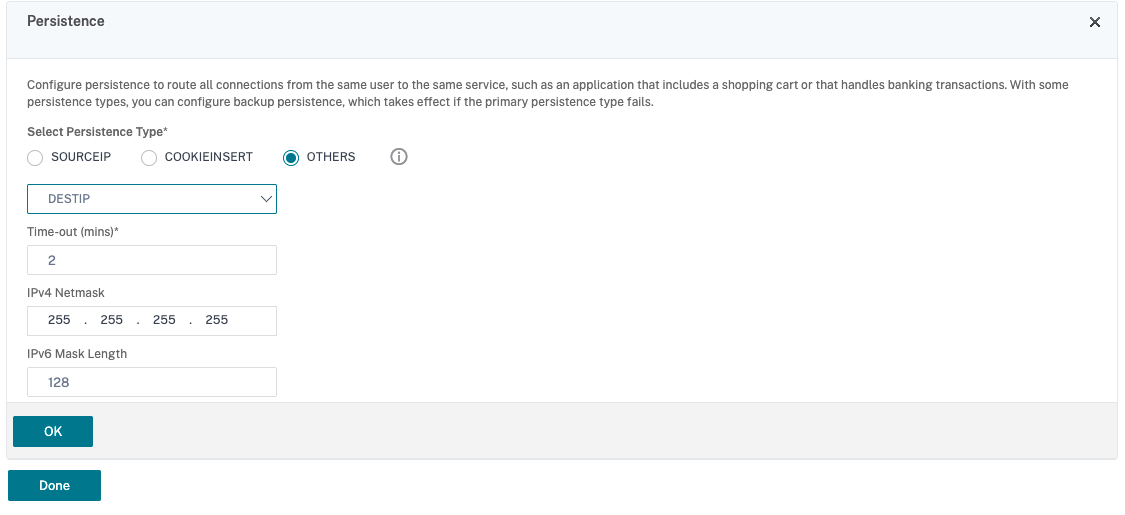

- Configurez la persistance du serveur virtuel, si nécessaire.

- Sélectionnez le serveur virtuel créé précédemment, puis cliquez sur Edit.

- Dans Advanced Settings, cliquez sur Persistence.

- Sélectionnez Others comme type de persistance.

- Sélectionnez DESTIP pour créer des sessions de persistance basées sur l’adresse IP du service sélectionné par le serveur virtuel (adresse IP de destination).

- Dans IPv4 Netmask, ajoutez un masque de réseau identique à celui du DDC.

- Cliquez sur OK.

- Répétez également ces étapes pour l’autre serveur virtuel.

- Créez un serveur virtuel d’équilibrage de charge.

Modification de la configuration si l’appliance Citrix ADC est déjà configurée avec Citrix Virtual Desktops™

Si vous avez déjà configuré l’appliance Citrix ADC avec Citrix Virtual Desktops, pour utiliser la fonctionnalité Secure XML, vous devez apporter les modifications de configuration suivantes.

- Avant le lancement de la session, modifiez l’URL Security Ticket Authority de la passerelle pour utiliser les noms de domaine complets des serveurs virtuels d’équilibrage de charge.

- Assurez-vous que le paramètre

TrustRequestsSentToTheXmlServicePortest défini sur False. Par défaut, le paramètreTrustRequestsSentToTheXmlServicePortest défini sur False. Cependant, si le client a déjà configuré Citrix ADC pour Citrix Virtual Desktops,TrustRequestsSentToTheXmlServicePortest défini sur True.

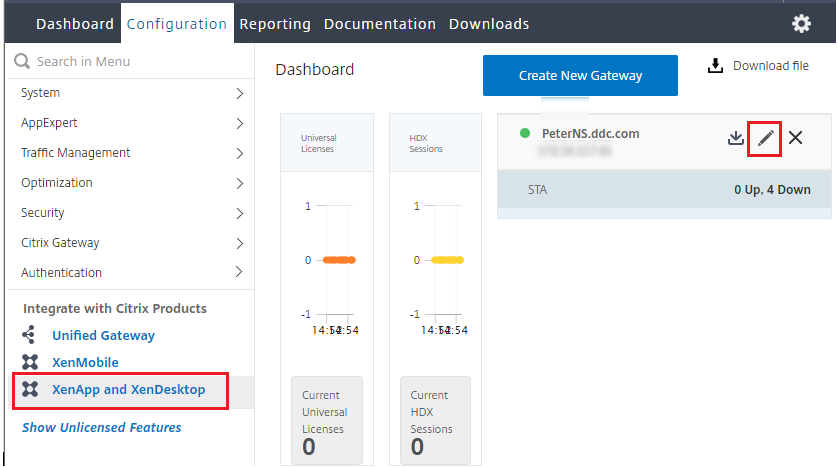

- Dans l’interface utilisateur graphique de Citrix ADC, accédez à Configuration > Intégration avec les produits Citrix et cliquez sur XenApp et XenDesktop®.

-

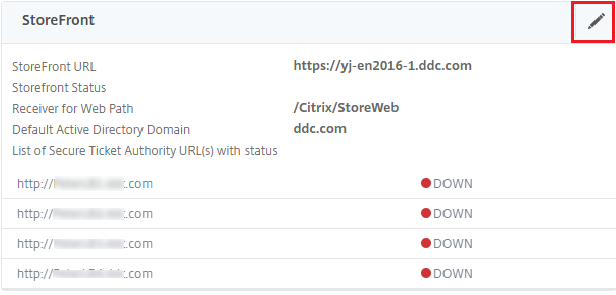

Sélectionnez l’instance de passerelle et cliquez sur l’icône de modification.

-

Dans le volet StoreFront, cliquez sur l’icône de modification.

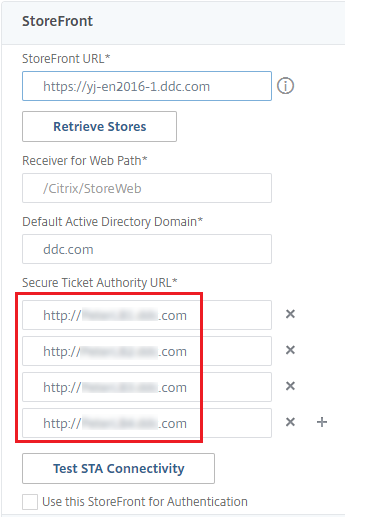

- Ajoutez l’URL Secure Ticket Authority.

- Si la fonctionnalité Secure XML est activée, l’URL STA doit être l’URL du service d’équilibrage de charge.

- Si la fonctionnalité Secure XML est désactivée, l’URL STA doit être l’URL de STA (adresse du DDC) et le paramètre

TrustRequestsSentToTheXmlServicePortsur le DDC doit être défini sur True.

Partager

Partager

This Preview product documentation is Citrix Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Citrix Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Citrix product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.