Panoramica sulla sicurezza tecnica

Panoramica sulla sicurezza

Questo documento si applica a Citrix DaaS (precedentemente servizio Citrix Virtual Apps and Desktops) ospitato in Citrix Cloud. Queste informazioni includono Citrix Virtual Apps Essentials e Citrix Virtual Desktops Essentials.

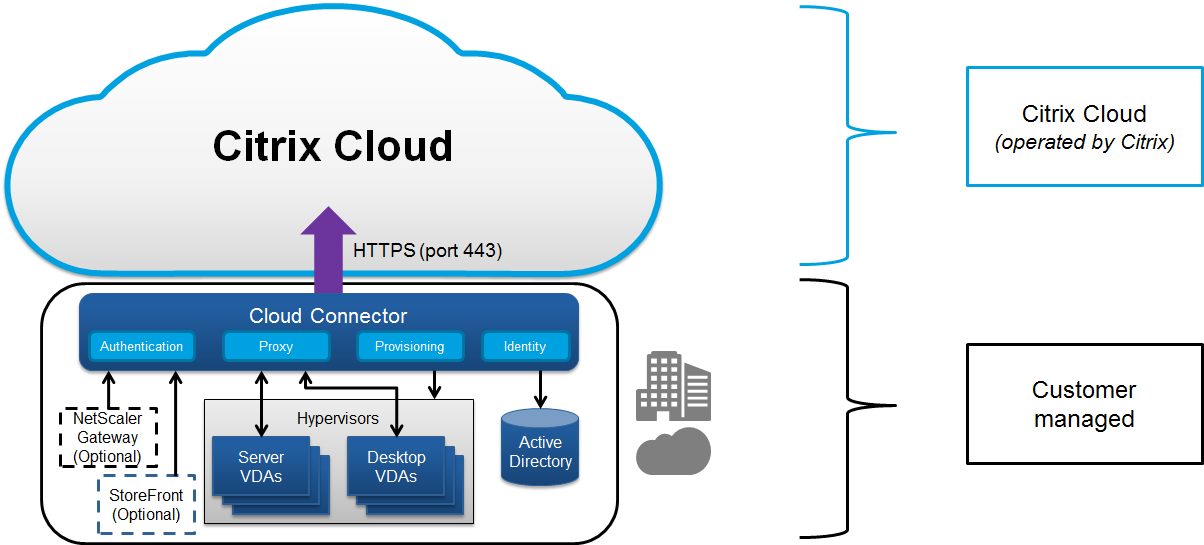

Citrix Cloud gestisce il funzionamento del piano di controllo per gli ambienti Citrix DaaS. Il piano di controllo include i Delivery Controller, le console di gestione, il database SQL, il server licenze e, facoltativamente, StoreFront e Citrix Gateway (precedentemente NetScaler Gateway). I Virtual Delivery Agent (VDA) che ospitano le app e i desktop rimangono sotto il controllo del cliente nel data center di sua scelta, sia cloud che on-premise. Questi componenti sono connessi al servizio cloud utilizzando un agente chiamato Citrix Cloud Connector. Se i clienti scelgono di utilizzare Citrix Workspace™, possono anche optare per l’utilizzo del servizio Citrix Gateway invece di eseguire Citrix Gateway all’interno del proprio data center. Il seguente diagramma illustra Citrix DaaS e i suoi confini di sicurezza.

Conformità basata su cloud Citrix

Visitare il Citrix Trust Center per maggiori informazioni sulle certificazioni Citrix Cloud e controllare frequentemente gli aggiornamenti.

Nota:

L’uso di Citrix Managed Azure Capacity con varie edizioni di Citrix DaaS™ e Universal Hybrid Multi-Cloud non è stato valutato per Citrix SOC 2 (Tipo 1 o 2), ISO 27001, HIPAA o altri requisiti di conformità cloud.

Flusso di dati

Citrix DaaS non ospita i VDA, quindi i dati delle applicazioni del cliente e le immagini richieste per il provisioning sono sempre ospitati nella configurazione del cliente. Il piano di controllo ha accesso ai metadati, come nomi utente, nomi macchina e collegamenti alle applicazioni, limitando l’accesso alla proprietà intellettuale del cliente dal piano di controllo.

I dati che fluiscono tra il cloud e le sedi del cliente utilizzano connessioni TLS sicure sulla porta 443.

Isolamento dei dati

Citrix DaaS memorizza solo i metadati necessari per il brokering e il monitoraggio delle applicazioni e dei desktop del cliente. Le informazioni sensibili, incluse immagini, profili utente e altri dati delle applicazioni, rimangono presso le sedi del cliente o nell’abbonamento del loro fornitore di cloud pubblico.

Edizioni del servizio

Le capacità di Citrix DaaS variano in base all’edizione. Ad esempio, Citrix Virtual Apps Essentials™ supporta solo il servizio Citrix Gateway e Citrix Workspace. Consultare la documentazione del prodotto per saperne di più sulle funzionalità supportate.

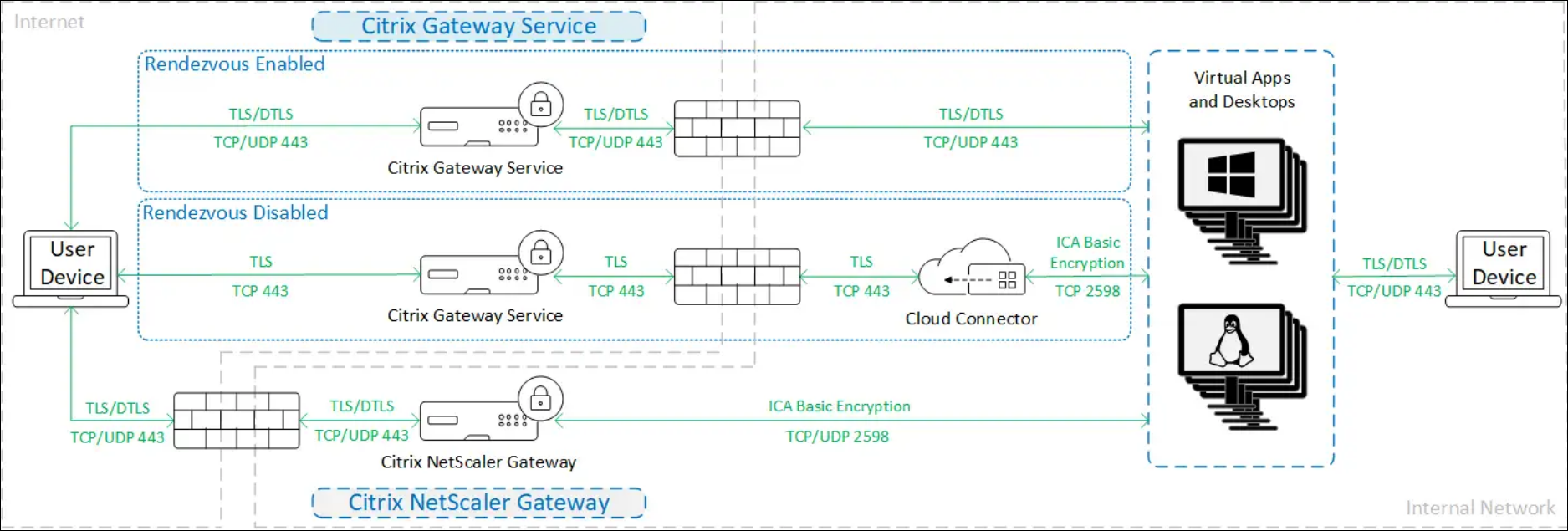

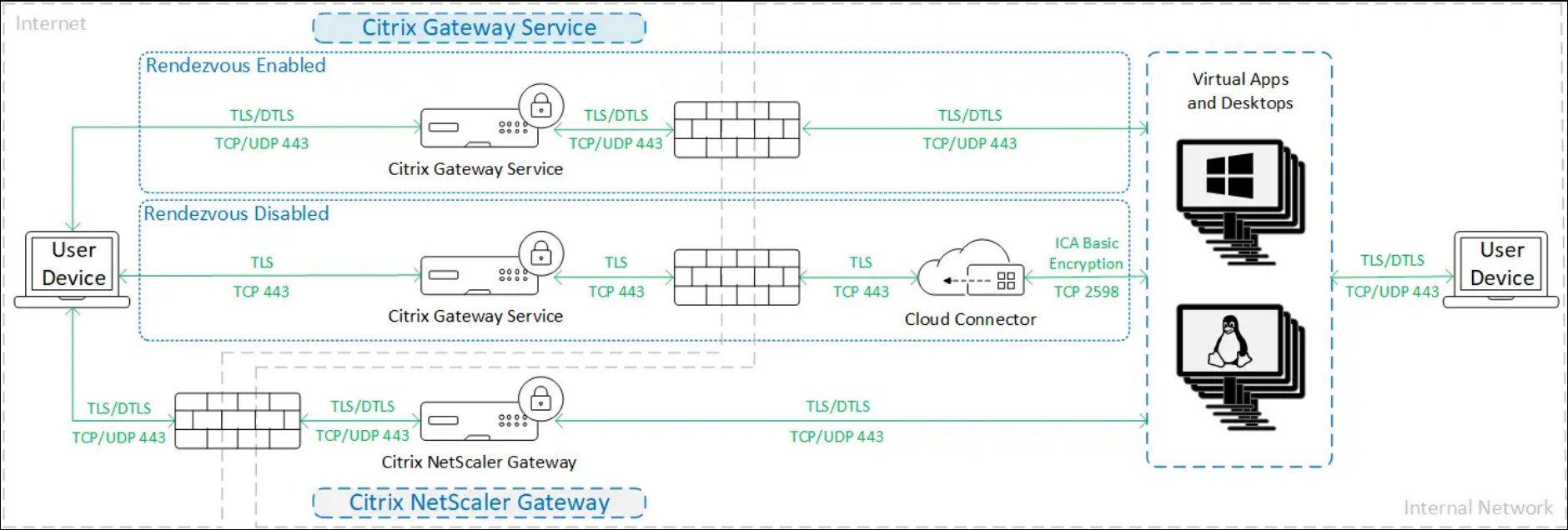

Sicurezza ICA®

Citrix DaaS offre diverse opzioni per proteggere il traffico ICA in transito. Di seguito sono riportate le opzioni disponibili:

- Crittografia di base: L’impostazione predefinita.

- Secure HDX™: Consente una vera crittografia end-to-end dei dati di sessione utilizzando AES-256.

- SecureICA: Consente la crittografia dei dati di sessione utilizzando la crittografia RC5 (128 bit).

- HDX Direct: Consente l’utilizzo della crittografia a livello di rete tramite TLS/DTLS.

- VDA TLS/DTLS: Consente l’utilizzo della crittografia a livello di rete tramite TLS/DTLS.

- Protocollo Rendezvous: Disponibile solo quando si utilizza il servizio Citrix Gateway. Quando si utilizza il protocollo Rendezvous, tutti i segmenti delle connessioni delle sessioni ICA sono crittografati utilizzando TLS/DTLS.

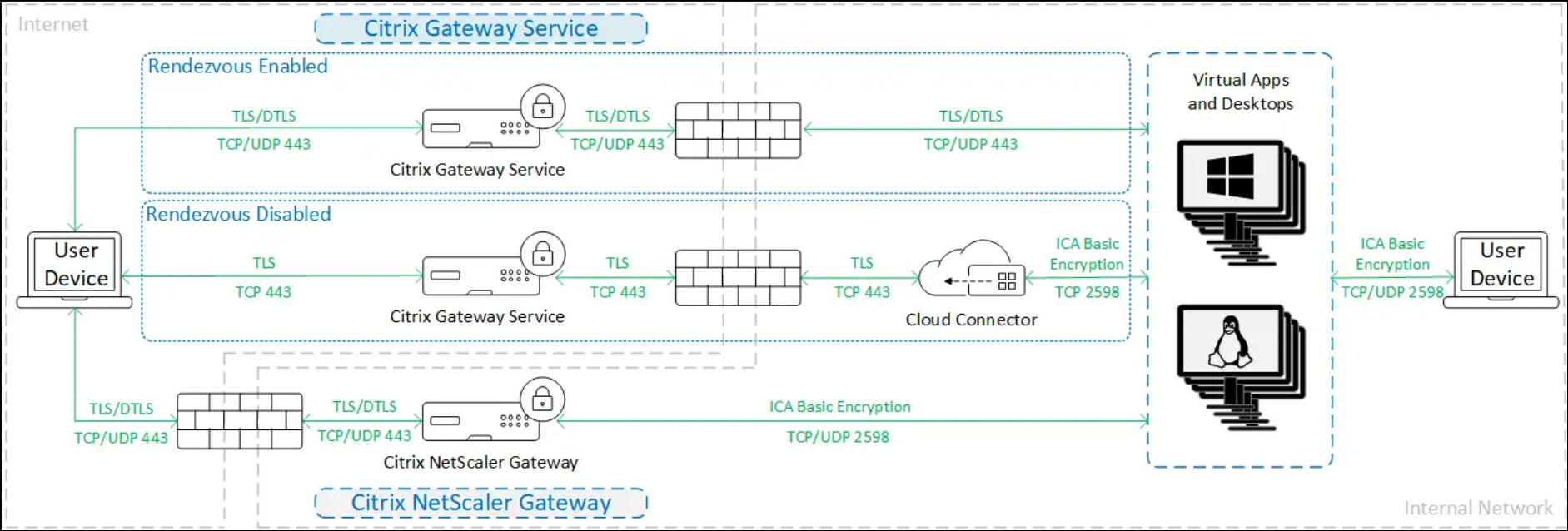

Crittografia di base

Quando si utilizza la crittografia di base, il traffico viene crittografato come mostrato nel seguente diagramma.

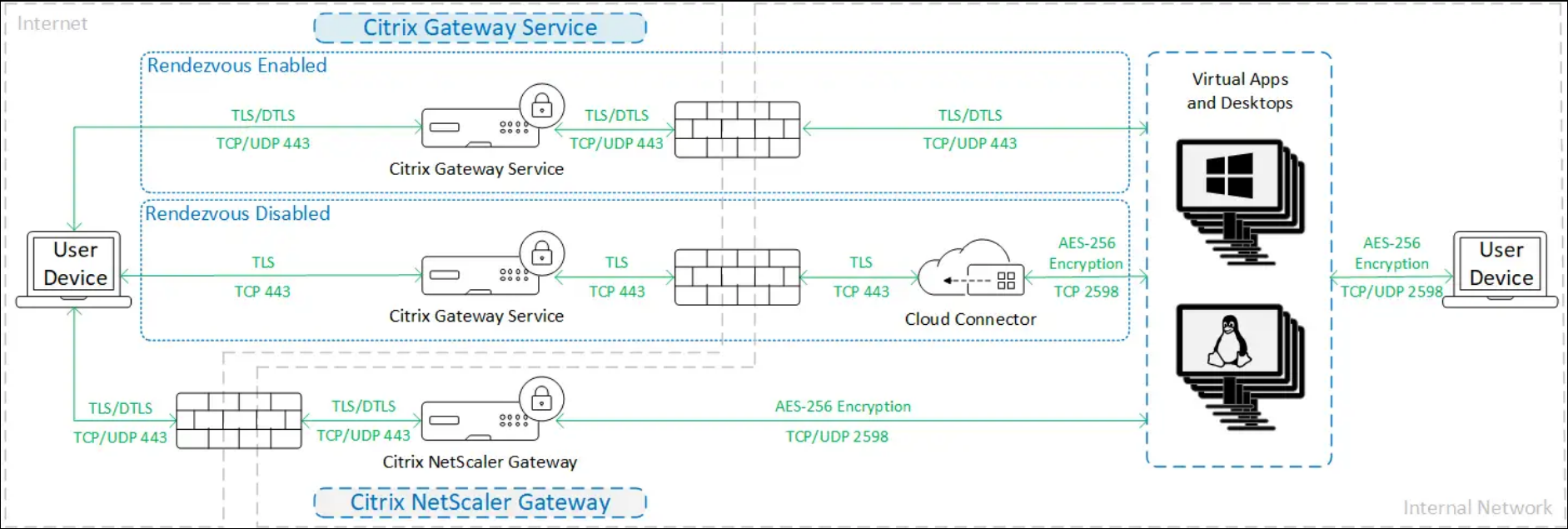

Secure HDX

Quando si utilizza Secure HDX, il traffico viene crittografato come mostrato nel seguente diagramma.

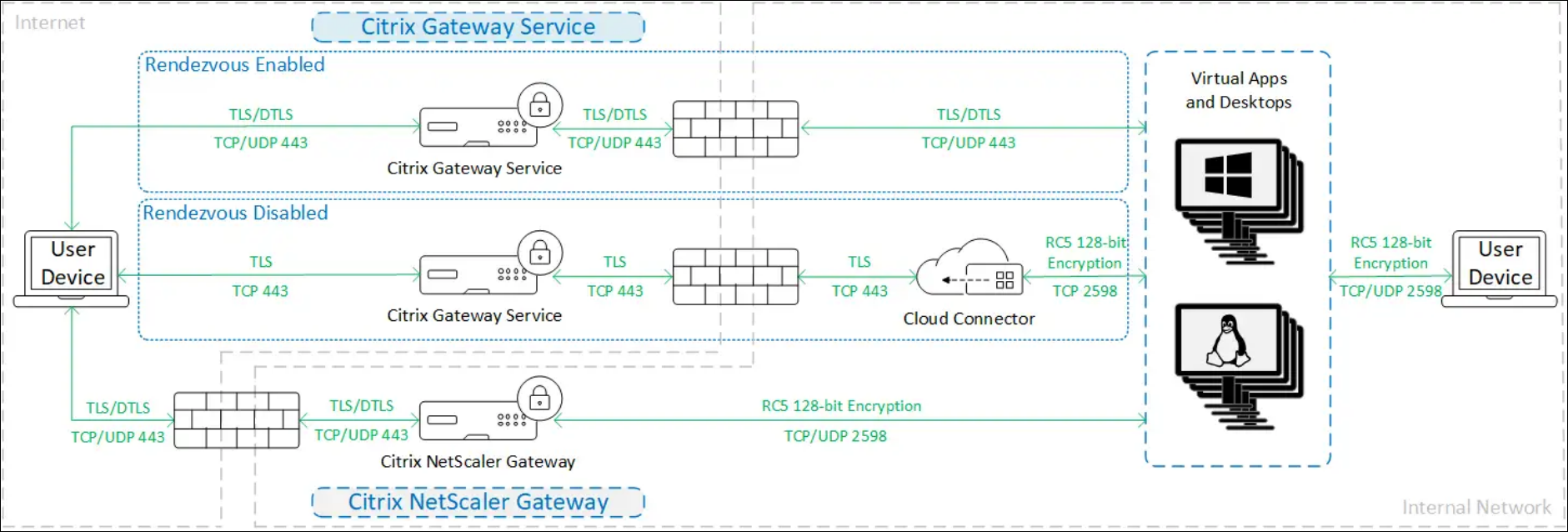

SecureICA

Quando si utilizza SecureICA, il traffico viene crittografato come mostrato nel seguente diagramma.

Nota:

Si consiglia di utilizzare Secure HDX. Secure ICA è stato deprecato con il rilascio di Citrix Virtual Apps and Desktops 2402.

SecureICA non è supportato quando si utilizza l’app Workspace per HTML5.

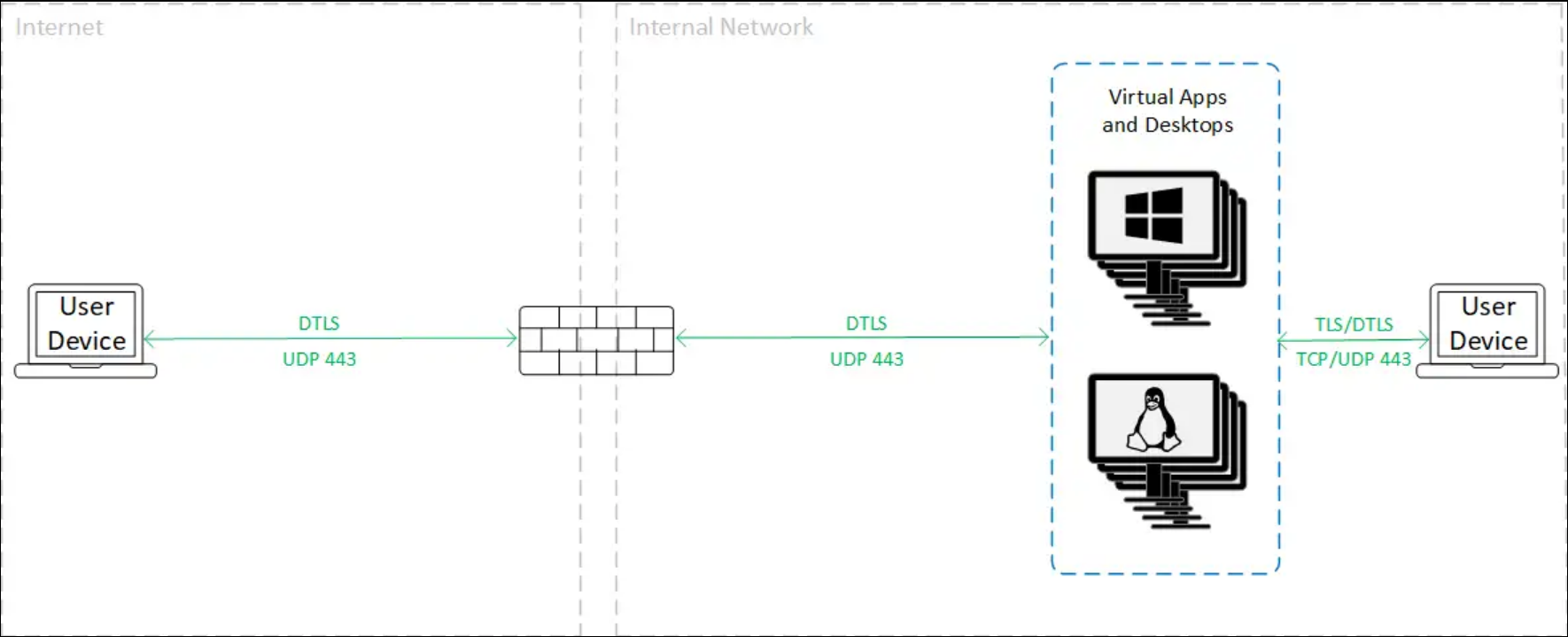

HDX Direct

Interno

Quando si utilizza HDX Direct in modalità solo interna, il traffico viene crittografato come mostrato nel seguente diagramma.

Esterno

Quando si utilizza HDX Direct in modalità interna ed esterna, il traffico viene crittografato come mostrato nel seguente diagramma.

VDA TLS/DTLS

Quando si utilizza la crittografia VDA TLS/DTLS, il traffico viene crittografato come mostrato nel seguente diagramma.

Nota:

Quando si utilizza il servizio Gateway senza Rendezvous, il traffico tra il VDA e il Cloud Connector non è crittografato TLS, perché il Cloud Connector non supporta la connessione al VDA con crittografia a livello di rete.

Altre risorse

Per maggiori informazioni sulle opzioni di sicurezza ICA e su come configurarle, vedere:

- Secure HDX: Secure HDX

- HDX Direct: HDX Direct

- SecureICA: Impostazioni dei criteri di sicurezza

- VDA TLS/DTLS: Transport Layer Security

- Protocollo Rendezvous: Protocollo Rendezvous

Gestione delle credenziali

Citrix DaaS gestisce quattro tipi di credenziali:

- Credenziali utente: quando gli utenti si autenticano a Workspace o StoreFront™ utilizzando il proprio nome utente e password di Active Directory, queste vengono memorizzate per fornire il single sign-on ai VDA. Quando si utilizza StoreFront gestito dal cliente, queste vengono normalmente crittografate dal connettore prima di essere inviate a DaaS; per maggiori informazioni, vedere Accesso client tramite StoreFront.

- Credenziali amministratore: gli amministratori si autenticano su Citrix Cloud. L’autenticazione genera un JSON Web Token (JWT) firmato una tantum che concede all’amministratore l’accesso a Citrix DaaS.

- Password dell’hypervisor: gli hypervisor on-premise che richiedono una password per l’autenticazione hanno una password generata dall’amministratore che viene archiviata direttamente crittografata nel database SQL nel cloud. Citrix gestisce le chiavi peer per garantire che le credenziali dell’hypervisor siano disponibili solo per i processi autenticati.

- Credenziali di Active Directory (AD): Machine Creation Services™ utilizza il Cloud Connector per creare account macchina in un AD del cliente. Poiché l’account macchina del Cloud Connector ha solo accesso in lettura all’AD, all’amministratore vengono richieste le credenziali per ogni operazione di creazione o eliminazione di macchine. Queste credenziali vengono memorizzate solo in memoria e sono mantenute solo per un singolo evento di provisioning.

Considerazioni sulla distribuzione

Citrix raccomanda agli utenti di consultare la documentazione sulle best practice pubblicata per la distribuzione delle applicazioni Citrix Gateway e dei VDA all’interno dei propri ambienti.

Cloud Connector

Comunicazione con Citrix Cloud

Tutte le connessioni dai Citrix Cloud Connector a DaaS e ad altri servizi Citrix Cloud utilizzano HTTPS con TLS 1.2.

HTTPS per il servizio XML e STA

Se si utilizzano StoreFront o NetScaler Gateway on-premise, si consiglia di abilitare HTTPS e disabilitare HTTP sul connettore. Per maggiori informazioni, vedere Configurazione HTTPS.

Requisiti di accesso alla rete

Oltre alle porte descritte in Configurazione delle porte in entrata e in uscita, i Cloud Connector hanno i seguenti requisiti di accesso alla rete:

- I Citrix Cloud Connector richiedono solo traffico in uscita sulla porta 443 verso Internet e possono essere ospitati dietro un proxy HTTP.

- All’interno della rete interna, il Cloud Connector necessita dell’accesso a quanto segue per Citrix DaaS:

- VDA: Porta 80, sia in entrata che in uscita, più 1494 e 2598 in entrata se si utilizza il servizio Citrix Gateway.

- Server StoreFront: Porta 443 in entrata se si utilizza HTTPS (consigliato) o porta 80 se si utilizza HTTP (non consigliato).

- Citrix Gateway, se configurato come STA: Porta 443 in entrata se si utilizza HTTPS (consigliato) o porta 80 se si utilizza HTTP (non consigliato).

- Controller di dominio Active Directory

- Hypervisor: Solo in uscita. Vedere Porte di comunicazione utilizzate dalle tecnologie Citrix per le porte specifiche.

Il traffico tra i VDA e i Cloud Connector è crittografato utilizzando la sicurezza a livello di messaggio Kerberos.

Chiavi di sicurezza

È possibile utilizzare le Chiavi di sicurezza per garantire che solo i server StoreFront e gli appliance Citrix Gateway autorizzati possano connettersi a DaaS tramite i Cloud Connector. Ciò è particolarmente importante se è stata abilitata la fiducia XML.

Accesso client

È possibile fornire l’accesso client tramite Workspace ospitato da Citrix o ospitando la propria distribuzione StoreFront.

Gli utenti possono connettersi a Workspace o StoreFront utilizzando l’app Citrix Workspace o un browser web. Per le raccomandazioni sulla sicurezza per l’app Citrix Workspace, consultare la documentazione per ciascuna piattaforma.

Accesso client tramite Workspace

Citrix Workspace è un servizio gestito da Citrix che consente alle app client di accedere alle risorse DaaS senza la necessità di alcuna infrastruttura on-premise. Per le versioni supportate dell’app Citrix Workspace e altri requisiti, vedere Requisiti di sistema di Workspace. Per informazioni sulla sicurezza, vedere Panoramica sulla sicurezza di Citrix Workspace.

Accesso client tramite StoreFront

In alternativa a Workspace, è possibile fornire l’accesso client distribuendo Citrix StoreFront nel proprio ambiente locale. Ciò offre maggiori opzioni di configurazione della sicurezza e flessibilità per l’architettura di distribuzione, inclusa la possibilità di mantenere le credenziali utente on-premise. Il server StoreFront può essere ospitato dietro un Citrix Gateway per fornire accesso remoto sicuro, applicare l’autenticazione a più fattori e aggiungere altre funzionalità di sicurezza. Per maggiori informazioni, vedere Proteggere la distribuzione di StoreFront.

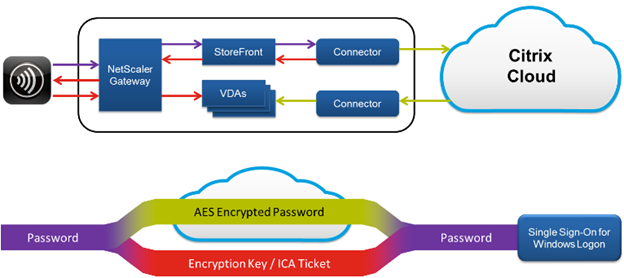

Credenziali utente

Se l’utente si è autenticato a StoreFront con le proprie credenziali di Active Directory, quando un utente avvia un’applicazione, StoreFront passa le credenziali al Cloud Connector. Per impostazione predefinita, il Cloud Connector crittografa le credenziali utente utilizzando la crittografia AES e una chiave monouso casuale generata per ogni avvio. La chiave non viene mai passata al cloud e viene restituita solo all’app Citrix Workspace. L’app Citrix Workspace passa quindi questa chiave al VDA per decrittografare la password dell’utente durante l’avvio della sessione per un’esperienza di single sign-on. Il flusso è mostrato nella seguente figura.

È importante configurare HTTPS tra il client, il gateway, StoreFront e il connettore per garantire che la password sia sempre crittografata all’interno della rete.

Con il comportamento predefinito, poiché Citrix Cloud non ha accesso alle credenziali, non è in grado di inoltrare le credenziali ad altri Cloud Connector o Connector Appliance per la convalida. Ciò è necessario se si utilizzano più domini senza relazioni di fiducia. È possibile disabilitare questo comportamento e consentire il caricamento delle credenziali su Citrix Cloud in modo che possa inoltrarle ad altri Cloud Connector e Connector Appliance per la convalida. Per configurare ciò, utilizzare il cmdlet SDK PowerShell di DaaS Set-Brokersite con il parametro CredentialForwardingToCloudAllowed.

Connessione ai Cloud Connector tramite HTTPS

Si consiglia di configurare StoreFront per connettersi ai Cloud Connector utilizzando HTTPS per garantire che tutte le comunicazioni siano crittografate. Ciò richiede che sia stato abilitato HTTPS per il servizio XML e STA. Per configurare StoreFront per la connessione tramite HTTPS, vedere Aggiungere feed di risorse per Citrix Desktops as a Service e Aggiungere l’appliance Citrix Gateway.

Fiducia XML

Per impostazione predefinita, quando StoreFront si connette a DaaS per azioni come l’enumerazione e l’avvio, StoreFront deve passare le credenziali di Active Directory dell’utente in modo che DaaS possa autenticare l’utente e controllare l’appartenenza al gruppo dell’utente. Tuttavia, quando si utilizzano altri metodi di autenticazione come il pass-through di dominio, le smart card o SAML, StoreFront non dispone della password di Active Directory. In questo caso, è necessario abilitare la “fiducia XML”. Con la fiducia XML abilitata, DaaS consente a StoreFront di eseguire azioni per conto di un utente, come l’enumerazione e l’avvio di applicazioni, senza convalidare la password dell’utente. Prima di abilitare la fiducia XML, utilizzare le Chiavi di sicurezza o un altro meccanismo come firewall o IPsec per garantire che solo i server StoreFront attendibili possano connettersi ai Cloud Connector.

Per abilitare la fiducia XML in Studio, andare su Impostazioni > Impostazioni sito e attivare Abilita fiducia XML.

Per utilizzare l’SDK Citrix DaaS per controllare il valore corrente della fiducia XML, eseguire Get-BrokerSite e ispezionare il valore di TrustRequestsSentToTheXMLServicePort.

Per utilizzare l’SDK Citrix DaaS per abilitare o disabilitare la fiducia XML, eseguire Set-BrokerSite con il parametro TrustRequestsSentToTheXMLServicePort.

Servizio Citrix Gateway

L’utilizzo del servizio Citrix Gateway evita la necessità di distribuire Citrix Gateway all’interno dei data center dei clienti.

Per i dettagli, vedere Servizio Citrix Gateway.

Tutte le connessioni TLS tra il Cloud Connector e Citrix Cloud vengono avviate dal Cloud Connector verso Citrix Cloud. Non è richiesta alcuna mappatura delle porte firewall in entrata.

Gateway NetScaler® on-premise

È possibile utilizzare un gateway NetScaler on-premise per fornire accesso alle risorse. Il Gateway deve essere in grado di raggiungere i Cloud Connector per riscattare i ticket STA. Si consiglia di configurare il gateway per connettersi ai Cloud Connector utilizzando HTTPS; vedere HTTPS per il servizio XML e STA. Se sono state abilitate le Chiavi di sicurezza, è necessario configurare il gateway per includere le chiavi.

Maggiori informazioni

Le seguenti risorse contengono informazioni sulla sicurezza:

-

Panoramica sulla sicurezza tecnica per Citrix Managed Azure.

-

Citrix Trust Center: Il Trust Center contiene documentazione su standard e certificazioni importanti per mantenere un ambiente IT sicuro e conforme.

-

Guida alla distribuzione sicura per la piattaforma Citrix Cloud: Questa guida fornisce una panoramica delle best practice di sicurezza quando si utilizza Citrix Cloud e descrive le informazioni che Citrix Cloud raccoglie e gestisce. Questa guida contiene anche collegamenti a informazioni complete sul Citrix Cloud Connector.

Nota:

Questo documento ha lo scopo di fornire al lettore un’introduzione e una panoramica delle funzionalità di sicurezza di Citrix Cloud; e di definire la divisione delle responsabilità tra Citrix e i clienti per quanto riguarda la protezione della distribuzione di Citrix Cloud. Non è inteso come manuale di configurazione e amministrazione per Citrix Cloud o per uno qualsiasi dei suoi componenti o servizi.

In questo articolo

- Panoramica sulla sicurezza

- Conformità basata su cloud Citrix

- Flusso di dati

- Isolamento dei dati

- Edizioni del servizio

- Sicurezza ICA®

- Gestione delle credenziali

- Considerazioni sulla distribuzione

- Cloud Connector

- Chiavi di sicurezza

- Accesso client

- Accesso client tramite Workspace

- Accesso client tramite StoreFront

- Servizio Citrix Gateway

- Gateway NetScaler® on-premise

- Maggiori informazioni