Zertifikate hochladen, aktualisieren und erneuern

Wir empfehlen, dass Sie die für Ihre Citrix Endpoint Management-Bereitstellung benötigten Zertifikate auflisten. Überwachen Sie anhand der Liste Ablaufdatum und Kennwörter der Zertifikate. Dieser Artikel enthält Informationen zur Verwaltung von Zertifikaten während deren gesamter Nutzungszeit.

Ihre Umgebung kann die folgenden Zertifikate enthalten:

- Citrix Endpoint Management-Server

- SSL-Zertifikat für MDM-FQDN (erforderlich, wenn Sie von XenMobile Server zu Citrix Endpoint Management migriert haben. Andernfalls verwaltet Citrix dieses Zertifikat.)

- SAML-Zertifikat (für Citrix Files)

- Stamm- und Zwischenzertifikate für die zuvor genannten Zertifikate und andere interne Ressourcen (StoreFront, Proxy usw.)

- APNs-Zertifikat für die Verwaltung von iOS-Geräten

- PKI-Benutzerzertifikat für die Verbindung mit der PKI (erforderlich, wenn eine zertifikatbasierte Authentifizierung erforderlich ist)

- MDX Toolkit

- Apple Developer-Zertifikat

- Apple-Provisioningprofil (pro Anwendung)

- APNs-Zertifikat von Apple (zur Verwendung für Citrix Secure Mail)

- Android-Schlüsselspeicherdatei

Das MAM-SDK umschließt Apps nicht und erfordert daher kein Zertifikat.

- NetScaler Gateway

- SSL-Zertifikat für MDM-FQDN

- SSL-Zertifikat für Gateway-FQDN

- SSL-Zertifikat für ShareFile StorageZones Controller-FQDN

- SSL-Zertifikat für Exchange-Lastausgleich (Abladung der Konfiguration)

- SSL-Zertifikat für StoreFront-Lastausgleich

- Stamm- und Zwischenzertifikate für die o. g. Zertifikate

Hinweis:

Das Clientgerät muss über das erforderliche Stamm-/Zwischenzertifikat verfügen, um eine Vertrauensstellung mit der Zertifizierungsstelle herzustellen, die das Serverzertifikat ausgestellt hat. Andernfalls wird möglicherweise der SSL-Fehler 61 angezeigt. Problemlösung:

- Wählen Sie die vom SSL-Zertifikatanbieter ausgestellte SSL-Stamm-/Zwischenzertifikatdatei (CRT oder CER), oder laden Sie sie herunter. Das Stamm-/Zwischen-/Serverzertifikat ist normalerweise im Zertifikatspaket, das vom SSL-Dienstanbieter bereitgestellt wird.

- Installieren Sie das Stamm-/Zwischenzertifikat auf dem Clientgerät.

- Wenn ein Antivirenprogramm auf dem Clientgerät installiert ist, muss das Programm das Zertifikat für vertrauenswürdig halten.

Hochladen von Zertifikaten

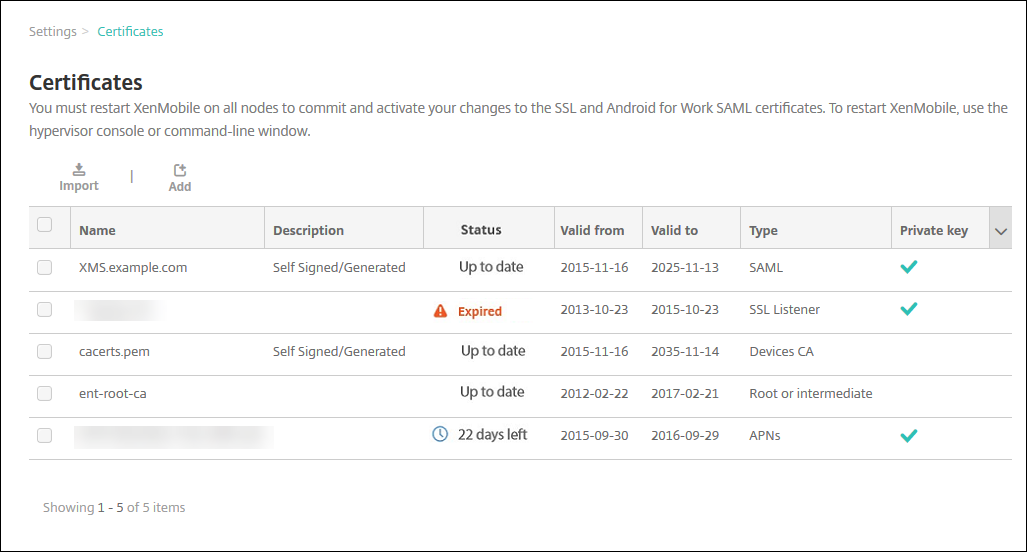

Jedes hochgeladene Zertifikat erhält einen Eintrag in der Tabelle der Zertifikate mit einer Zusammenfassung seines Inhalts. Wenn Sie Komponenten zur PKI-Integration konfigurieren, die ein Zertifikat erfordern, wählen Sie ein Serverzertifikat aus, das die Kriterien erfüllt. Beispiel: Sie konfigurieren die Integration von Citrix Endpoint Management in Ihrer Microsoft-Zertifizierungsstelle. Die Verbindung mit der Microsoft-Zertifizierungsstelle erfordert eine Authentifizierung mit einem Clientzertifikat.

Citrix Endpoint Management hat evtl. den privaten Schlüssel für ein bestimmtes Zertifikat nicht. Analog erfordert Citrix Endpoint Management möglicherweise keinen privaten Schlüssel für hochgeladene Zertifikate.

In diesem Abschnitt finden Sie allgemeine Anleitungen zum Hochladen von Zertifikaten. Einzelheiten zum Erstellen, Hochladen und Konfigurieren von Clientzertifikaten finden Sie unter Authentifizierung mit Clientzertifikat oder Zertifikat und Domäne.

Sie haben zwei Optionen zum Hochladen von Zertifikaten:

- Einzelupload auf die Konsole.

- Massenupload mit der REST-API. Die Option ist nur für iOS-Geräte verfügbar.

Beim Hochladen von Zertifikaten in die Konsole haben Sie folgende Möglichkeiten:

- Importieren eines Schlüsselspeichers. Anschließend geben Sie im Schlüsselspeicherrepository an, welchen Eintrag Sie installieren möchten (es sei denn, Sie laden ein PKCS #12-Zertifikat hoch).

- Importieren eines Zertifikats.

Sie können das ZS-Zertifikat (ohne privaten Schlüssel) hochladen, das von der Zertifizierungsstelle zum Signieren von Zertifikatsanforderungen verwendet wird. Sie können auch ein SSL-Clientzertifikat (mit privatem Schlüssel) für die Clientauthentifizierung hochladen.

Beim Konfigurieren der Entität der Microsoft-Zertifizierungsstelle müssen Sie das ZS-Zertifikat angeben. Dieses wählen Sie aus der Liste aller Serverzertifikate aus, die ZS-Zertifikate sind. Analog können Sie bei der Konfiguration der Clientauthentifizierung aus einer Liste mit allen Serverzertifikaten auswählen, für die Citrix Endpoint Management den privaten Schlüssel hat.

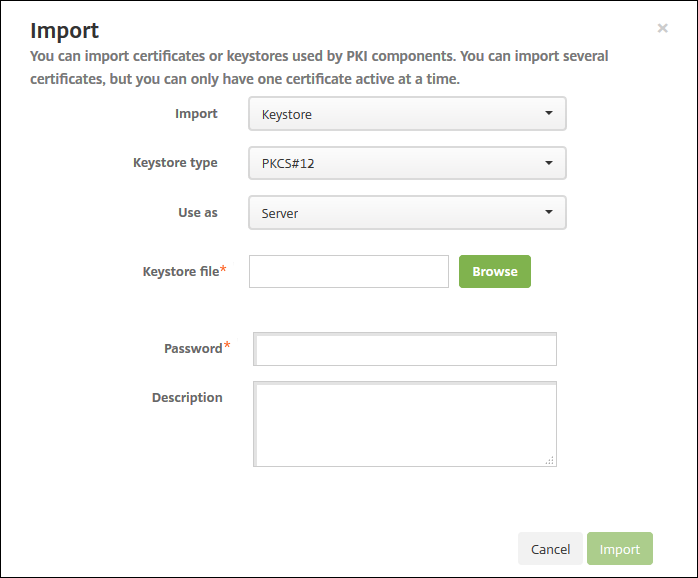

Importieren eines Schlüsselspeichers

Ein Schlüsselspeicher ist ein Repository von Sicherheitszertifikaten. Schlüsselspeicher können konstruktionsbedingt viele Einträge enthalten. Beim Laden aus einem Schlüsselspeicher müssen Sie das Alias des gewünschten Eintrags angeben. Wenn Sie kein Alias angeben, wird der erste Eintrag aus dem Speicher geladen. Da PKCS #12-Dateien normalerweise nur einen Eintrag enthalten, wird das Aliasfeld nicht angezeigt, wenn Sie PKCS #12 als Schlüsselspeichertyp auswählen.

-

Klicken Sie in der Citrix Endpoint Management-Konsole auf das Zahnradsymbol rechts oben. Mit der Suchleiste können Sie die Einstellung Zertifikate suchen und öffnen.

-

Klicken Sie auf Importieren. Das Dialogfeld Importieren wird angezeigt.

-

Konfigurieren Sie folgende Einstellungen:

- Importieren: Wählen Sie Schlüsselspeicher.

- Keystore-Typ: Klicken Sie in der Dropdownliste auf PKCS #12.

-

Verwenden als: Wählen Sie in der Liste aus, wie Sie das Zertifikat verwenden möchten. Es gibt folgende Optionen:

- Server: Serverzertifikate werden funktional von Citrix Endpoint Management verwendet. Sie laden Serverzertifikate in die Citrix Endpoint Management-Webkonsole hoch. Zu diesen Zertifikaten gehören ZS-Zertifikate, RA-Zertifikate und Zertifikate für die Clientauthentifizierung bei anderen Komponenten der Infrastruktur. Außerdem können Sie Serverzertifikate als Speicher für Zertifikate verwenden, die Sie Geräten bereitstellen möchten. Dies gilt insbesondere für Zertifizierungsstellen, die zur Herstellung einer Vertrauensbeziehung auf dem Gerät verwendet werden.

- SAML: Mit der SAML-Zertifizierung (Security Assertion Markup Language) können Sie Single Sign-On auf Servern, Websites und für Apps bereitstellen.

- APNs: APN-Zertifikate von Apple ermöglichen die Mobilgeräteverwaltung über das Apple Push-Netzwerk.

- SSL-Listener: Der Secure Sockets Layer-Listener benachrichtigt Citrix Endpoint Management über SSL-Kryptografieaktivitäten.

- Schlüsselspeicherdatei: Navigieren Sie zu dem Schlüsselspeicher, den Sie importieren möchten. Der Schlüsselspeicher ist eine P12- oder PFX-Datei. Wählen Sie die Datei aus und klicken Sie auf Öffnen.

- Kennwort: Geben Sie das dem Zertifikat zugewiesene Kennwort ein.

- Beschreibung: Geben Sie optional eine Beschreibung für den Schlüsselspeicher ein, anhand derer Sie diesen von anderen Schlüsselspeichern unterscheiden können.

-

Klicken Sie auf Importieren. Der Schlüsselspeicher wird der Zertifikattabelle hinzugefügt.

Importieren eines Zertifikats

Beim Importieren eines Zertifikats versucht Citrix Endpoint Management die Erstellung einer Zertifikatkette aus der Eingabe. Citrix Endpoint Management importiert alle Zertifikate in dieser Kette, um jeweils einen Serverzertifikateintrag für jedes Zertifikat zu erstellen. Dies funktioniert nur, wenn die Zertifikate in der Datei oder dem Schlüsselspeichereintrag tatsächlich eine Kette bilden, Jedes folgende Zertifikat in der Kette muss Aussteller des vorherigen Zertifikats sein.

Sie können optional eine Beschreibung für die importierten Zertifikate eingeben. Die Beschreibung wird nur dem ersten Zertifikat in der Kette angefügt. Sie können die Beschreibung der verbleibenden Zertifikate später aktualisieren.

-

Klicken Sie in der Citrix Endpoint Management-Konsole auf das Zahnradsymbol rechts oben. Mit der Suchleiste können Sie die Einstellung Zertifikate suchen und öffnen.

-

Klicken Sie auf der Seite Zertifikate auf Importieren. Das Dialogfeld Importieren wird angezeigt. Konfigurieren Sie Folgendes:

- Importieren: Klicken Sie auf Zertifikat.

-

Verwenden als: Wählen Sie aus, wie Sie das Zertifikat verwenden möchten. Es gibt folgende Optionen:

- Server: Serverzertifikate werden funktional von Citrix Endpoint Management verwendet. Sie laden Serverzertifikate in die Citrix Endpoint Management-Webkonsole hoch. Zu diesen Zertifikaten gehören ZS-Zertifikate, RA-Zertifikate und Zertifikate für die Clientauthentifizierung bei anderen Komponenten der Infrastruktur. Außerdem können Sie Serverzertifikate als Speicher für Zertifikate verwenden, die Sie Geräten bereitstellen möchten. Dies gilt insbesondere für Zertifizierungsstellen, die zur Herstellung einer Vertrauensbeziehung auf dem Gerät verwendet werden.

- SAML: Mit der SAML-Zertifizierung (Security Assertion Markup Language) können Sie Single Sign-On (SSO) auf Servern, Websites und für Apps bereitstellen.

- SSL-Listener: Der Secure Sockets Layer-Listener benachrichtigt Citrix Endpoint Management über SSL-Kryptografieaktivitäten.

- Zertifikatimport: Navigieren Sie zu dem Zertifikat, das Sie importieren möchten. Wählen Sie die Datei aus und klicken Sie auf Öffnen.

- Datei für privaten Schlüssel: Navigieren Sie optional zu einer Datei eines privaten Schlüssels für das Zertifikat. Der private Schlüssel wird für die Ver- und Entschlüsselung im Zusammengang mit dem Zertifikat verwendet. Wählen Sie die Datei aus und klicken Sie auf Öffnen.

- Beschreibung: Geben Sie optional eine Beschreibung für das Zertifikat ein, um es von anderen Zertifikaten unterscheiden zu können.

-

Klicken Sie auf Importieren. Das Zertifikat wird der Zertifikattabelle hinzugefügt.

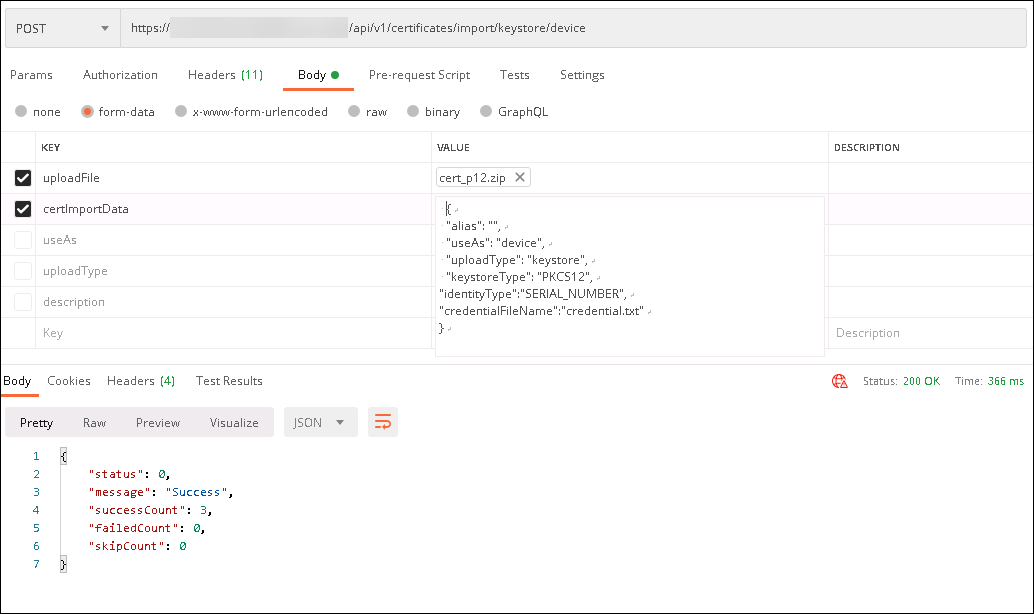

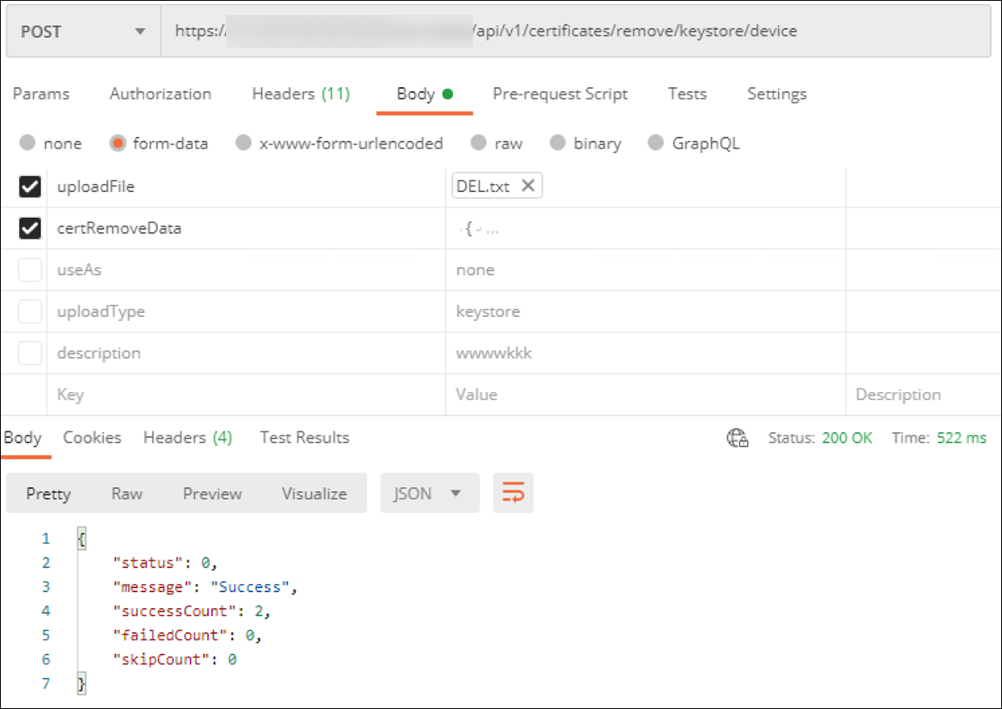

Massenupload von Zertifikaten mit der REST-API

Manchmal ist das Hochladen einzelner Zertifikate nacheinander nicht sinnvoll. Führen Sie in diesen Fällen einen Massenupload mit der REST-API durch. Diese Methode unterstützt Zertifikate im Format .p12. Weitere Informationen zur REST-API finden Sie unter REST-APIs.

-

Benennen Sie jede Zertifikatdatei um und verwenden Sie dabei das Format

device_identity_value.p12.device_identity_valuekann für die IMEI, Seriennummer oder MEID jedes Geräts stehen.Beispiel: Sie verwenden die Seriennummern als ID. Für ein Gerät mit der Seriennummer

A12BC3D4EFGHnennen Sie die Zertifikatdatei, die Sie auf dem Gerät installieren möchten,A12BC3D4EFGH.p12. -

Erstellen Sie eine Textdatei, um die Kennwörter für die P12-Zertifikate zu speichern. Geben Sie in dieser Datei die ID und das Kennwort für jedes Gerät auf einer neuen Zeile ein. Verwenden Sie das Format

device_identity_value=password. Beispiel:A12BC3D4EFGH.p12=password1! A12BC3D4EFIJ.p12=password2@ A12BC3D4EFKL.p12=password3# <!--NeedCopy--> - Komprimieren Sie alle Zertifikate und die von Ihnen erstellte Textdatei in eine ZIP-Datei.

- Starten Sie den REST API-Client, melden Sie sich bei Citrix Endpoint Management an und rufen Sie ein Authentifizierungstoken ab.

-

Importieren Sie Ihre Zertifikate und stellen Sie sicher, dass Sie Folgendes in den Nachrichtentext einfügen:

{ "alias": "", "useAs": "device", "uploadType": "keystore", "keystoreType": "PKCS12", "identityType":"SERIAL_NUMBER", # identity type can be "SERIAL_NUMBER","IMEI","MEID" "credentialFileName":"credential.txt" # The credential file name in .zip } <!--NeedCopy-->

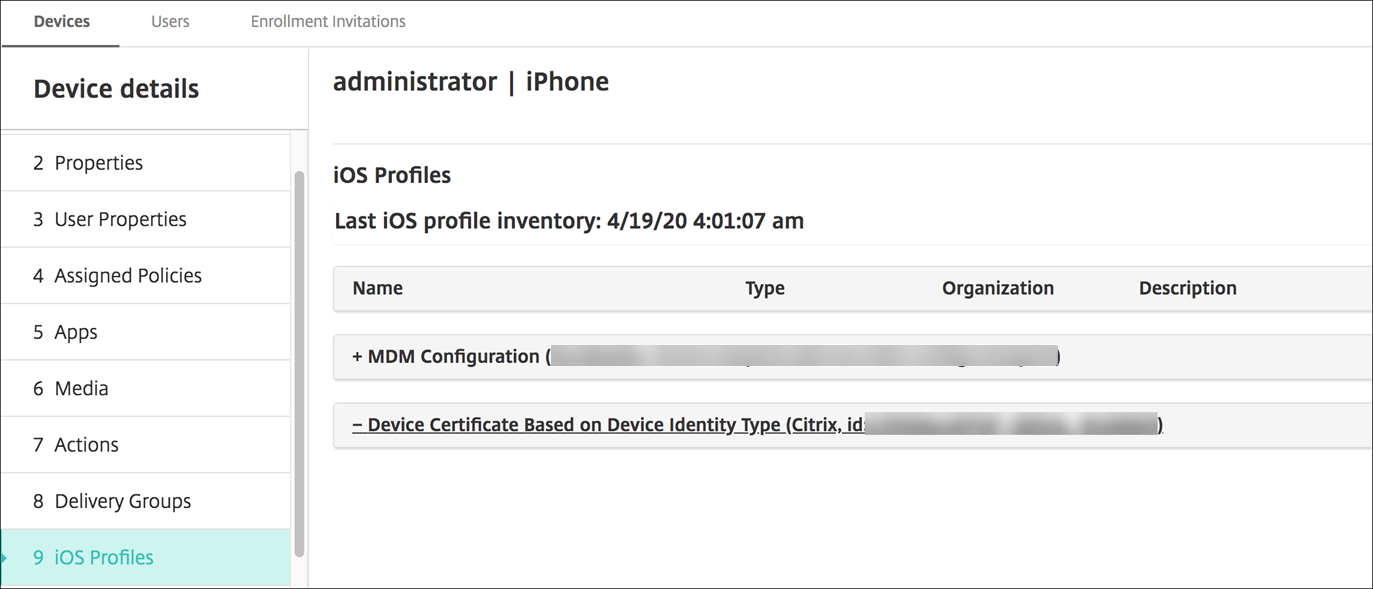

- Erstellen Sie eine VPN-Richtlinie mit dem Anmeldeinformationstyp Always on IKEv2 und der Geräteauthentifizierungsmethode Gerätezertifikat basierend auf Geräteidentität. Wählen Sie den Geräteidentitätstyp aus, den Sie für die Benennung der Zertifikatdateien verwendet haben Weitere Informationen finden Sie unter VPN-Geräterichtlinie.

-

Registrieren Sie ein iOS-Gerät und warten Sie die Bereitstellung der VPN-Richtlinie ab. Überprüfen Sie die Zertifikatinstallation anhand der MDM-Konfiguration auf dem Gerät. Sie können auch die Geräteinformationen in der Citrix Endpoint Management-Konsole überprüfen.

Sie können auch eine Massenlöschung von Zertifikaten ausführen, indem Sie eine Textdatei mit dem Wert von device_identity_value für jedes zu löschende Zertifikat erstellen. Rufen Sie in der REST API die Lösch-API auf und verwenden Sie die folgende Anforderung, wobei Sie device_identity_value durch die entsprechende ID ersetzen:

```

{

"identityType"="device_identity_value"

}

<!--NeedCopy--> ```

Aktualisieren eines Zertifikats

In Citrix Endpoint Management darf nur jeweils ein Zertifikat pro öffentlichem Schlüssel im System vorhanden sein. Wenn Sie versuchen, ein Zertifikat für ein Schlüsselpaar zu importieren, das bereits ein importiertes Zertifikat besitzt, können Sie folgende Aktionen ausführen:

- Sie ersetzen den vorhandenen Eintrag.

- Sie löschen den Eintrag.

Nachdem Sie ein neues Zertifikat hochgeladen haben, können Sie das alte Zertifikat nicht löschen. Wenn Sie die Einstellung “PKI-Entitäten” konfigurieren, sind beide Zertifikate im Menü SSL-Clientzertifikat vorhanden. Das neuere Zertifikat steht weiter unten in der Liste als das alte Zertifikat.

Aktualisieren von Zertifikaten

-

Führen Sie die Schritte unter Authentifizierung mit Clientzertifikat oder Zertifikat und Domäne aus, um ein Ersatzzertifikat zu erstellen.

Wichtig:

Verwenden Sie die Option nicht, um ein Zertifikat mit dem vorhandenen privaten Schlüssel zu erstellen. Wenn Sie ein Zertifikat zum Aktualisieren eines ablaufenden Zertifikats erstellen, muss der private Schlüssel ebenfalls neu sein.

- Klicken Sie in der Citrix Endpoint Management-Konsole auf das Zahnradsymbol rechts oben. Mit der Suchleiste können Sie die Einstellung Zertifikate suchen und öffnen.

- Importieren Sie das neue Zertifikat im Dialogfeld Importieren.

Wenn Sie ein Serverzertifikat aktualisieren, wechseln Komponenten, die das vorherige Zertifikat verwendet haben, automatisch zu dem neuen. Gleichermaßen wird das Serverzertifikat auf Geräten, auf denen es bereitgestellt ist, bei der nächsten Bereitstellung automatisch aktualisiert.

Um ein APNs-Zertifikat zu aktualisieren, führen Sie die Schritte zum Erstellen eines Zertifikats aus und rufen dann das Apple Push Certificates Portal auf. Weitere Informationen finden Sie unter Erneuern eines APNs-Zertifikats.

Ist NetScaler Gateway für SSL-Offload eingerichtet, stellen Sie beim Generieren eines neuen Zertifikats sicher, dass Sie den Load Balancer mit der neuen cacert.perm aktualisieren.

Hinweis:

Wenn Sie von on-premises XenMobile zu Citrix Endpoint Management migriert haben und Ihr Zertifikat aktualisieren, wenden Sie sich nach Abschluss der vorherigen Schritte an den Citrix Support. Sie müssen ihnen eine Kopie des neuen Zertifikats (im PFX-Format), einschließlich des Zertifikatskennworts, zur Verfügung stellen. Der Citrix Support aktualisiert Cloud-NetScaler und startet die Mandantenknoten neu, um den Zertifikatsupdateprozess abzuschließen.

Aktualisieren einer PKI-Dienstzertifizierungsstelle

Sie können anfordern, dass Citrix Cloud Operations die internen PKI-Zertifizierungsstellen in Ihrer Citrix Endpoint Management-Bereitstellung aktualisiert oder neu generiert. Öffnen Sie einen Technischer Support-Fall für diese Anfragen.

When the new CAs are available, Cloud Operations lets you know that you can proceed with renewing the device certificates for your users.

Verlängern von Gerätezertifikaten

Wenn ein Zertifikat auf einem Gerät abläuft, wird es ungültig. Sie können dann keine weiteren sicheren Transaktionen in Ihrer Umgebung ausführen und haben keinen Zugriff mehr auf Citrix Endpoint Management-Ressourcen. Die Zertifizierungsstelle (ZS) fordert Sie vor dem Ablaufdatum zur Verlängerung des SSL-Zertifikats auf. Führen Sie die zuvor beschriebenen Schritte aus, um das Zertifikat zu aktualisieren, und erneuern Sie dann das Zertifikat auf registrierten Geräten.

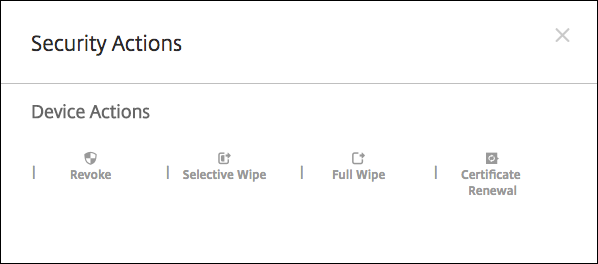

Für unterstützte iOS-, macOS- und Android-Geräte können Sie die Zertifikatsverlängerung über die Sicherheitsaktion “Zertifikatserneuerung” einleiten. Sie erneuern Gerätezertifikate über die Citrix Endpoint Management-Konsole oder die öffentliche REST API. Registrierte Windows-Geräte müssen von den Benutzern erneut registriert werden, damit sie eine neue Gerätezertifizierungsstelle erhalten.

Wenn Geräte das nächste Mal eine Verbindung zu Citrix Endpoint Management herstellen, gibt der Citrix Endpoint Management-Server neue Gerätezertifikate basierend auf der neuen Zertifizierungsstelle aus.

Erneuern der Gerätezertifikate über die Konsole

- Gehen Sie zu Verwalten > Geräte und wählen Sie die Geräte aus, für die Sie Gerätezertifikate erneuern möchten.

-

Klicken Sie auf Sichern und klicken Sie dann auf Zertifikaterneuerung.

Registrierte Geräte funktionieren weiterhin ohne Unterbrechung. Citrix Endpoint Management gibt ein Gerätezertifikat aus, wenn ein Gerät eine Verbindung zum Server herstellt.

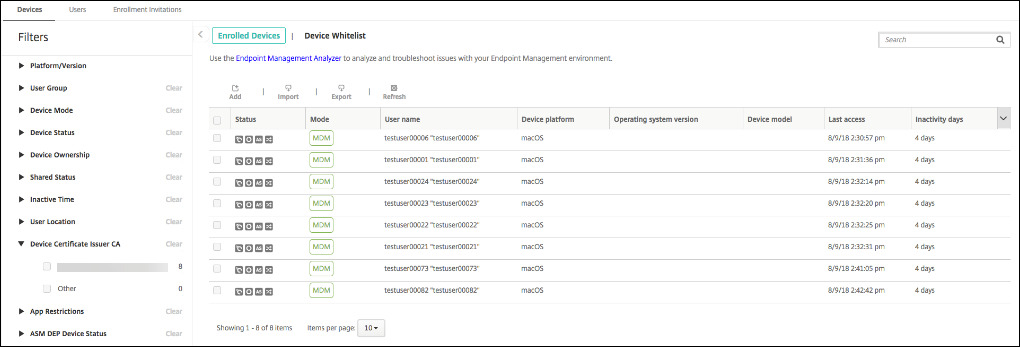

Abfragen der Geräte, die in einer bestimmten Zertifizierungsstellengruppe für Gerätezertifikate sind:

- Erweitern Sie unter Verwalten > Geräte den Bereich Filter.

-

Erweitern Sie im Bereich Filter die Option Ausstellende ZS für Gerätezertifikat und wählen Sie dann die ausstellende ZS, die Sie erneuern möchten.

In der Gerätetabelle werden die Geräte für die ausgewählten ausstellenden Zertifizierungsstellen angezeigt.

Erneuern der Gerätezertifikate über die REST API

Citrix Endpoint Management verwendet intern folgende Zertifizierungsstellen für PKI: Stamm-ZS, Geräte-ZS und Server-ZS. Diese Zertifizierungsstellen sind eine logische Gruppe und haben einen Gruppennamen. Während des Citrix Endpoint Management-Provisioning generiert der Server drei Zertifizierungsstellen und gibt ihnen den Gruppennamen “Standard”.

Die Zertifizierungsstelle stellt die folgenden APIs zum Verwalten und Erneuern der Gerätezertifikate bereit. Registrierte Geräte funktionieren weiterhin ohne Unterbrechung. Citrix Endpoint Management gibt ein Gerätezertifikat aus, wenn ein Gerät eine Verbindung zum Server herstellt. Weitere Informationen finden Sie im PDF-Dokument Public API for REST Services.

- Liefert eine Liste von Geräten, die noch die alte ZS verwenden (siehe Abschnitt 3.16.2 im PDF-Dokument “Public API for REST Services”).

- Gerätezertifikat erneuern (siehe Abschnitt 3.16.58)

- Alle ZS-Gruppen abrufen (siehe Abschnitt 3.23.1)

APNs-Zertifikat für Citrix Secure Mail

APNs-Zertifikate laufen jeweils nach einem Jahr ab. Erstellen Sie vor dem Ablaufen ein APNs-SSL-Zertifikat und aktualisieren Sie es im Citrix Portal. Läuft das Zertifikat ab, verursacht dies für Benutzer Inkonsistenzen bei Citrix Secure Mail-Pushbenachrichtigungen. Außerdem können Sie keine weiteren Pushbenachrichtigungen für Ihre Apps senden.

APNs-Zertifikat für die Verwaltung von iOS-Geräten

Zum Registrieren und Verwalten von iOS-Geräten bei bzw. mit Citrix Endpoint Management müssen Sie ein APNs-Zertifikat von Apple erstellen und einrichten. Wenn das Zertifikat abläuft, können die Benutzer keine Registrierung bei Citrix Endpoint Management durchführen und Sie können keine iOS-Geräte verwalten. Informationen finden Sie unter APNs-Zertifikate.

Sie können den APNs-Zertifikatstatus und das Ablaufdatum anzeigen, indem Sie sich beim Apple Push Certificate Portal anmelden. Sie müssen sich mit demselben Benutzerkonto anmelden, das bei der Erstellung des Zertifikats verwendet wurde.

Sie erhalten außerdem 30 und 10 Tage vor dem Ablaufdatum eine E-Mail-Benachrichtigung von Apple: Die Benachrichtigung enthält die folgenden Informationen:

The following Apple Push Notification Service certificate, created for Apple ID CustomerID will expire on Date. Revoking or allowing this certificate to expire will require existing devices to be re-enrolled with a new push certificate.

Please contact your vendor to generate a new request (a signed CSR), then visit https://identity.apple.com/pushcert to renew your Apple Push Notification Service certificate.

Thank You,

Apple Push Notification Service

<!--NeedCopy-->

MDX Toolkit (iOS-Verteilungszertifikat)

Für alle nicht aus dem Apple App Store stammenden Apps, die auf einem physischen iOS-Gerät ausgeführt werden, gelten folgend Anforderungen:

- Signieren Sie die App mit einem Provisioningprofil.

- Signieren Sie die App mit einem entsprechenden Verteilungszertifikat.

Um sich zu vergewissern, dass Sie ein gültiges iOS-Verteilungszertifikat haben, führen Sie die folgenden Schritte aus:

- Erstellen Sie über das Apple Enterprise Developer-Portal eine explizite App-ID für jede App, die Sie mit MDX umschließen möchten. Beispiel einer zulässigen App-ID:

com.CompanyName.ProductName. - Wählen Sie im Apple Enterprise Developer-Portal Provisioning Profiles > Distribution und erstellen Sie ein Provisioningprofil zum hausinternen Gebrauch. Wiederholen Sie diesen Schritt für jede zuvor erstellte App-ID.

- Laden Sie alle Provisioningprofile herunter. Weitere Informationen finden Sie unter Umschließen von mobilen iOS-Apps.

Um sich zu vergewissern, dass alle Citrix Endpoint Management-Serverzertifikate gültig sind, führen Sie die folgenden Schritte aus:

- Klicken Sie in der Citrix Endpoint Management-Konsole auf Einstellungen > Zertifikate.

- Vergewissern Sie sich, dass alle Zertifikate (APNs-, SSL- Listener-, Stamm- und Zwischenzertifikate) gültig sind.

Android-Schlüsselspeicher

Der Schlüsselspeicher ist eine Datei mit den Zertifikaten, mit denen Sie Android-Apps signieren. Wenn die Gültigkeit der Schlüssel abläuft, können Benutzer kein nahtloses Upgrade auf neue App-Versionen mehr ausführen.

NetScaler Gateway

Weitere Informationen zur Handhabung des Zertifikatablaufs beim NetScaler Gateway finden Sie unter How to handle certificate expiry on NetScaler im Knowledge Center des Citrix Supports.

Ein abgelaufenes NetScaler Gateway-Zertifikat hindert Benutzer daran, Geräte zu registrieren und auf den Store zuzugreifen. Das abgelaufene Zertifikat verhindert außerdem, dass Benutzer bei der Verwendung von Citrix Secure Mail eine Verbindung mit Exchange Server herstellen. Darüber hinaus können Benutzer keine HDX-Apps anzeigen und öffnen (je nachdem, welches Zertifikat abgelaufen ist).

Expiry Monitor und Command Center ermöglichen Ihnen, Ihre NetScaler Gateway-Zertifikate zu überwachen. Das Center benachrichtigt Sie zudem, wenn ein Zertifikatablauf ansteht. Die Tools helfen bei der Überwachung der folgenden NetScaler Gateway-Zertifikate:

- SSL-Zertifikat für MDM-FQDN

- SSL-Zertifikat für Gateway-FQDN

- SSL-Zertifikat für ShareFile StorageZones Controller-FQDN

- SSL-Zertifikat für Exchange-Lastausgleich (Abladung der Konfiguration)

- SSL-Zertifikat für StoreFront-Lastausgleich

- Stamm- und Zwischenzertifikate für die o. g. Zertifikate