Authentifizierung mit Okta über NetScaler Gateway für die MAM-Registrierung

Citrix Endpoint Management unterstützt die Authentifizierung mit Okta-Anmeldeinformationen über NetScaler Gateway. Diese Authentifizierungsmethode ist nur für Benutzer verfügbar, die sich über Citrix Secure Hub bei MAM registrieren.

Voraussetzungen

Um Citrix Endpoint Management so zu konfigurieren, dass Okta über NetScaler Gateway als Identitätsanbieter (IdP) für Geräte verwendet wird, die mit MAM registriert wurden, stellen Sie sicher, dass die folgenden Voraussetzungen erfüllt sind:

- Konfigurieren Sie Citrix Endpoint Management mit Okta über Citrix Cloud als Identitätsanbieter für Geräte, die mit MDM registriert sind. Weitere Informationen zur Konfiguration von Okta für MDM finden Sie unter Authentifizierung mit Okta über Citrix Cloud.

- Aktivieren Sie je nach Plattform die folgenden entsprechenden Featureflags:

- iOS:

- iOS-V3Form-MAM

- iOS-SAMLAuth-MAM

- Android:

- Android-V3Form-MAM

- Android-SAMLAuth-MAM

- iOS:

Hinweis

Wenden Sie sich an das Supportteam, um dieses Feature zu aktivieren.

- Laden Sie die neueste Version von Citrix Secure Hub herunter und installieren Sie sie.

- Stellen Sie sicher, dass der Okta-Dienst für Ihre Organisation verfügbar ist und die entsprechenden Benutzer und Gruppen erstellt oder in Okta importiert wurden.

NetScaler Gateway in Citrix Endpoint Management konfigurieren

-

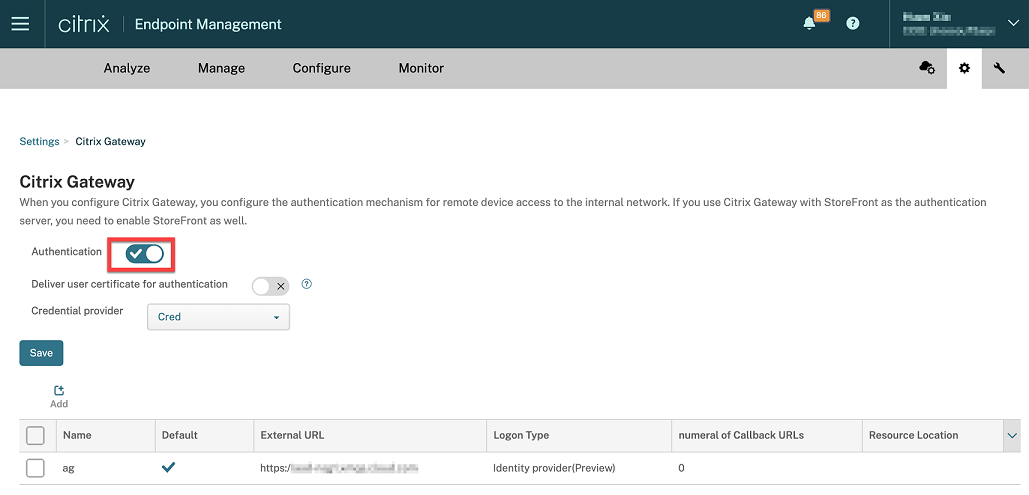

Melden Sie sich bei der Citrix Endpoint Management-Konsole an und klicken Sie dann auf das Symbol Einstellungen

.

. -

Klicken Sie unter Server auf NetScaler Gateway.

-

Aktivieren Sie die Umschalttaste Authentifizierung.

-

Stellen Sie sicher, dass der Anmeldetyp des Gateways Identitätsanbieter ist.

-

Klicken Sie auf Speichern.

On-Premises NetScaler Gateway vorbereiten

-

Wenn Sie kein on-premises NetScaler Gateway für Citrix Endpoint Management konfiguriert haben, führen Sie die folgenden Schritte aus:

-

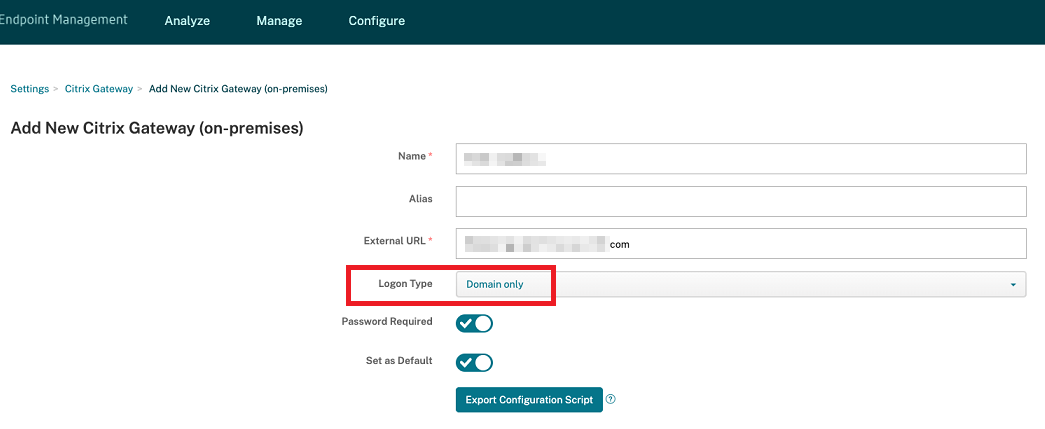

In der Citrix Endpoint Management-Konsole. Klicken Sie auf das Symbol Einstellungen

.

. -

Klicken Sie unter Server auf NetScaler Gateway.

-

Klicken Sie auf Bearbeiten.

-

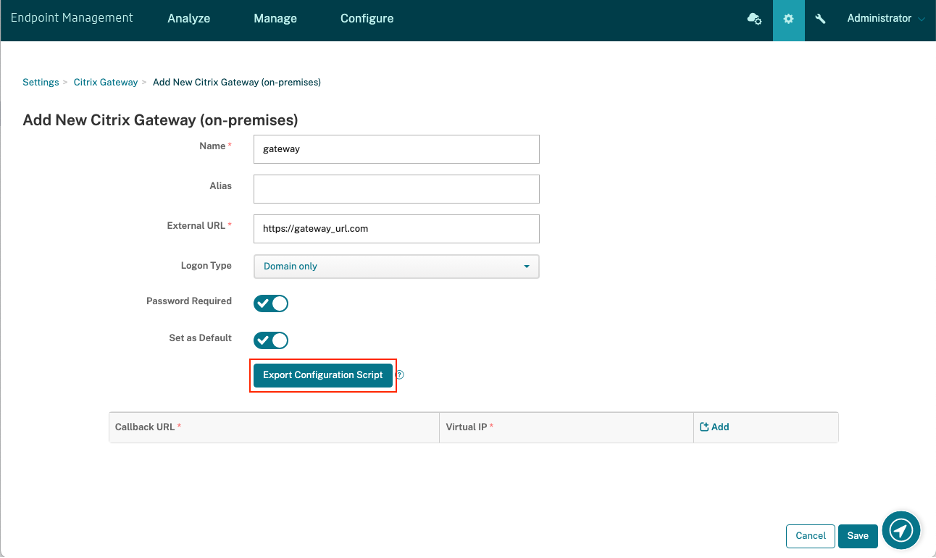

Klicken Sie auf das Dropdownmenü Anmeldetyp und wählen Sie Nur Domäne.

-

Klicken Sie auf Konfigurationsskript exportieren.

Das Exportkonfigurationsskript wird heruntergeladen.

Das Exportkonfigurationsskript wird heruntergeladen. -

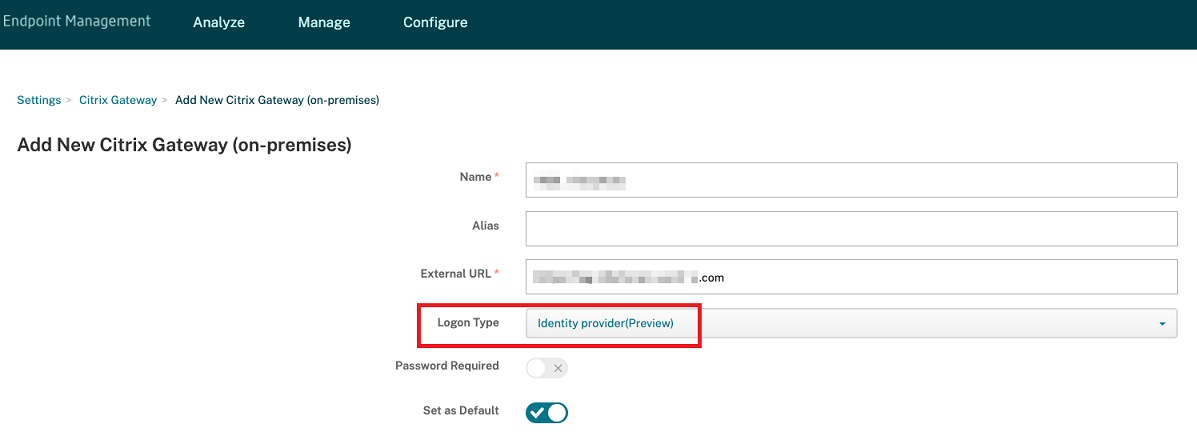

Klicken Sie auf das Dropdownmenü Anmeldetyp und wählen Sie Identitätsanbieter.

-

Klicken Sie auf Speichern.

-

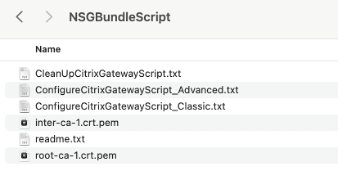

Öffnen Sie die heruntergeladene ZIP-Datei und extrahieren Sie die Dateien.

-

Führen Sie die Skripts in den extrahierten TXT-Dateien aus, um das on-premises NetScaler Gateway vorzubereiten.

-

-

Melden Sie sich bei der Citrix ADC-Verwaltungskonsole an und navigieren Sie dann zu NetScaler Gateway > Virtual Servers.

-

Klicken Sie auf das Gateway, das für Ihre Citrix Endpoint Management-Einrichtung relevant ist.

-

Heben Sie die Bindung aller vorhandenen Authentifizierungsrichtlinien auf dem on-premises NetScaler Gateway auf.

Okta konfigurieren

-

Melden Sie sich bei Okta als Administrator an.

-

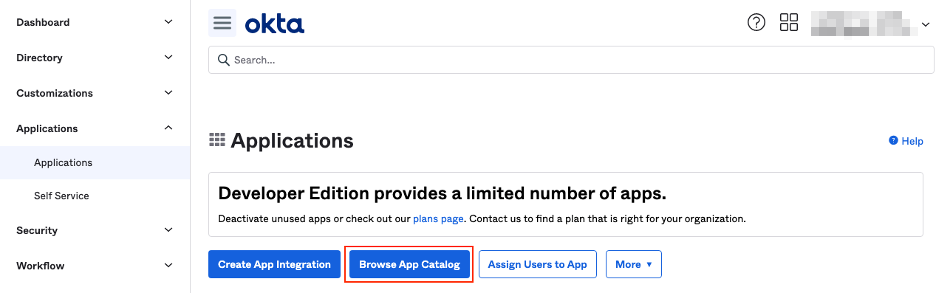

Klicken Sie auf Anwendungen > Anwendungen > App-Katalog durchsuchen.

-

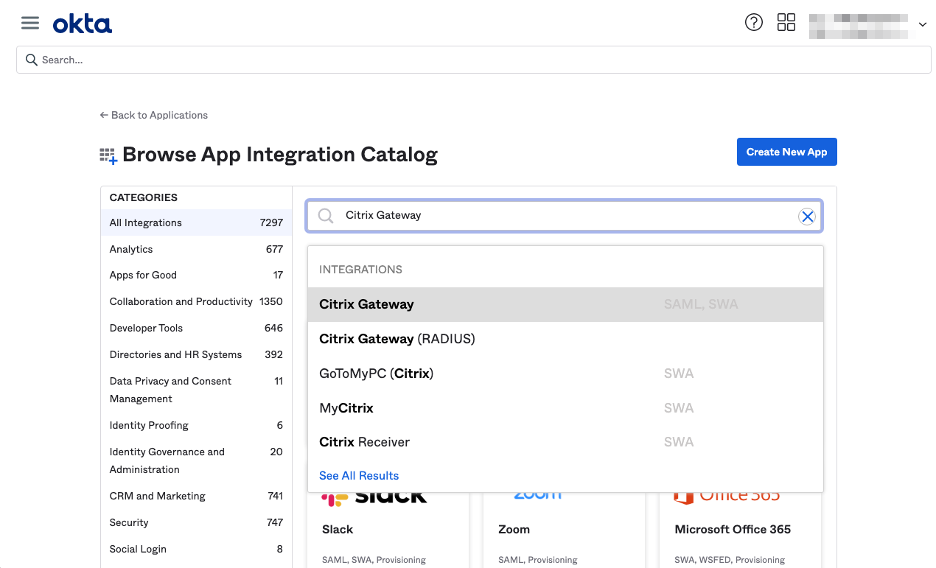

Geben Sie NetScaler Gateway in die Suchleiste unter Browse App Integration Catalog ein und wählen Sie dann NetScaler Gateway (SAML, SWA).

-

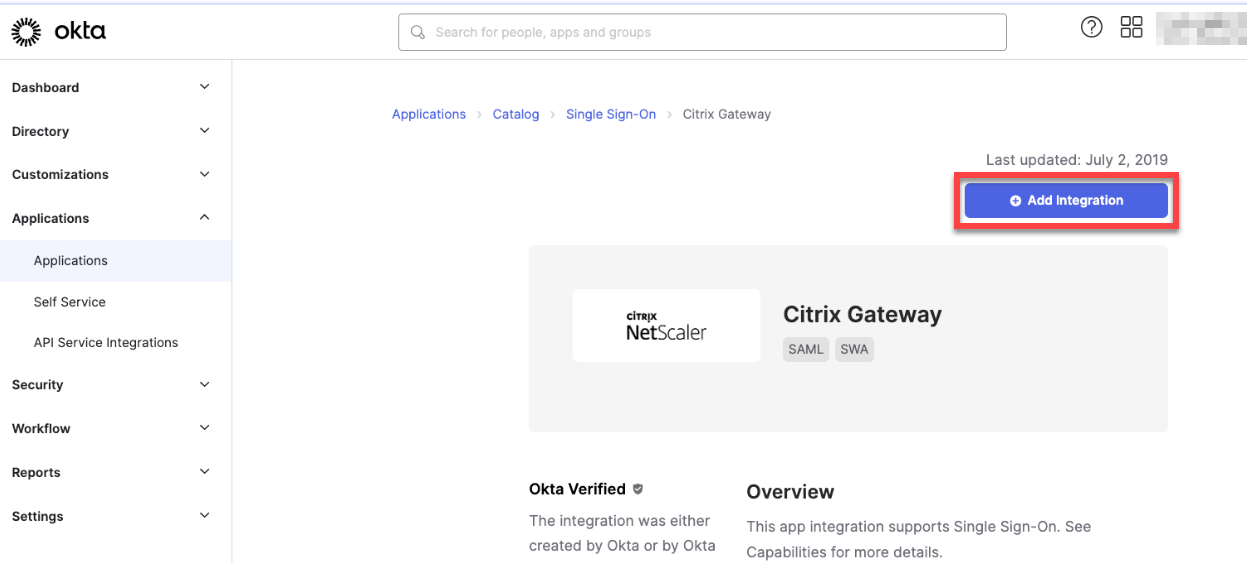

Klicken Sie auf Add Integration.

-

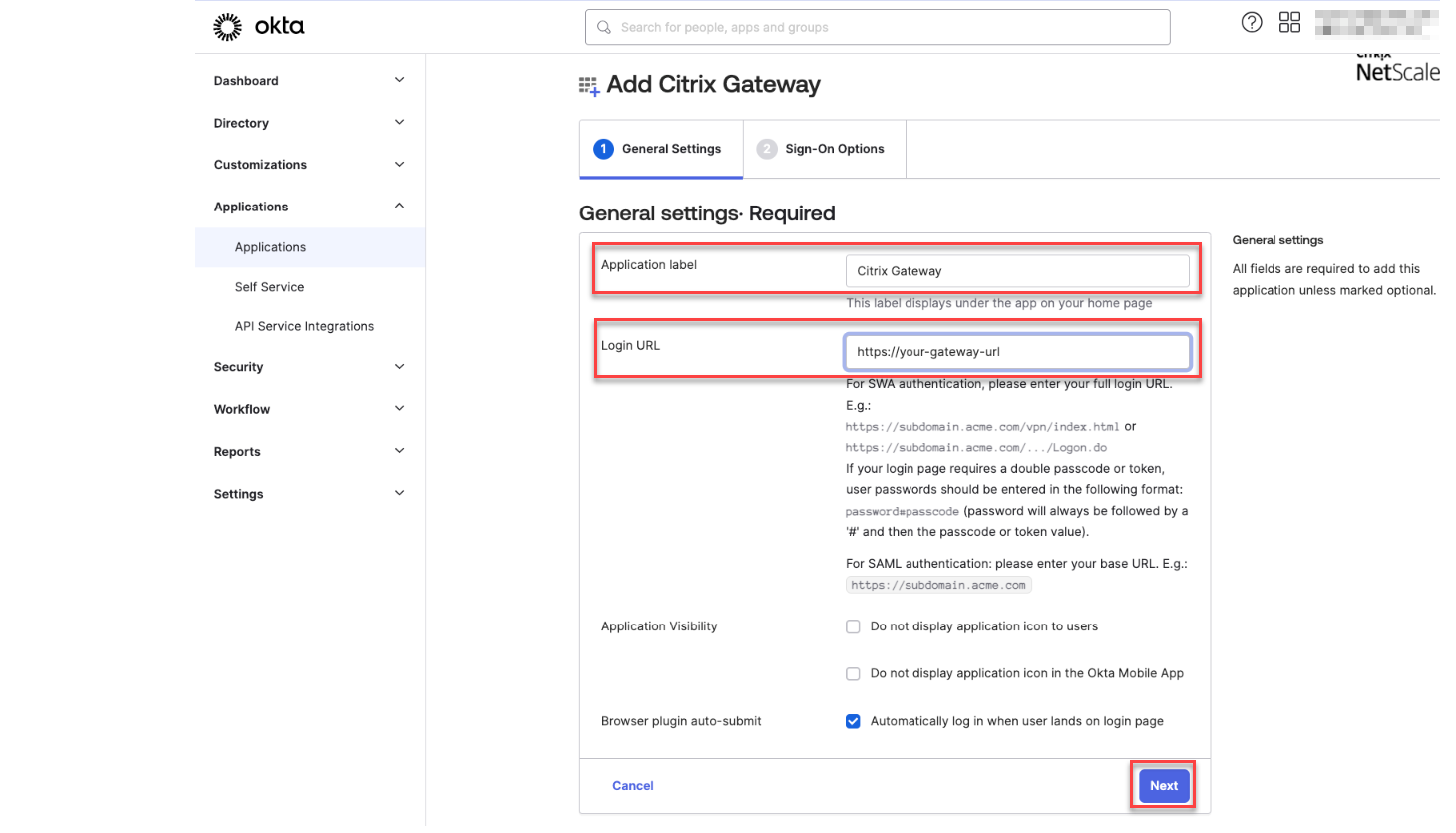

Geben Sie den entsprechenden Namen in das Feld Application label ein.

-

Geben Sie die URL des virtuellen Gateway-Servers in das Feld Login URL ein und klicken Sie dann auf Next.

Hinweis

Die im Feld Login-URL eingegebene URL muss mit der NetScaler Gateway-URL für die Citrix Endpoint Management-Einstellungen übereinstimmen.

-

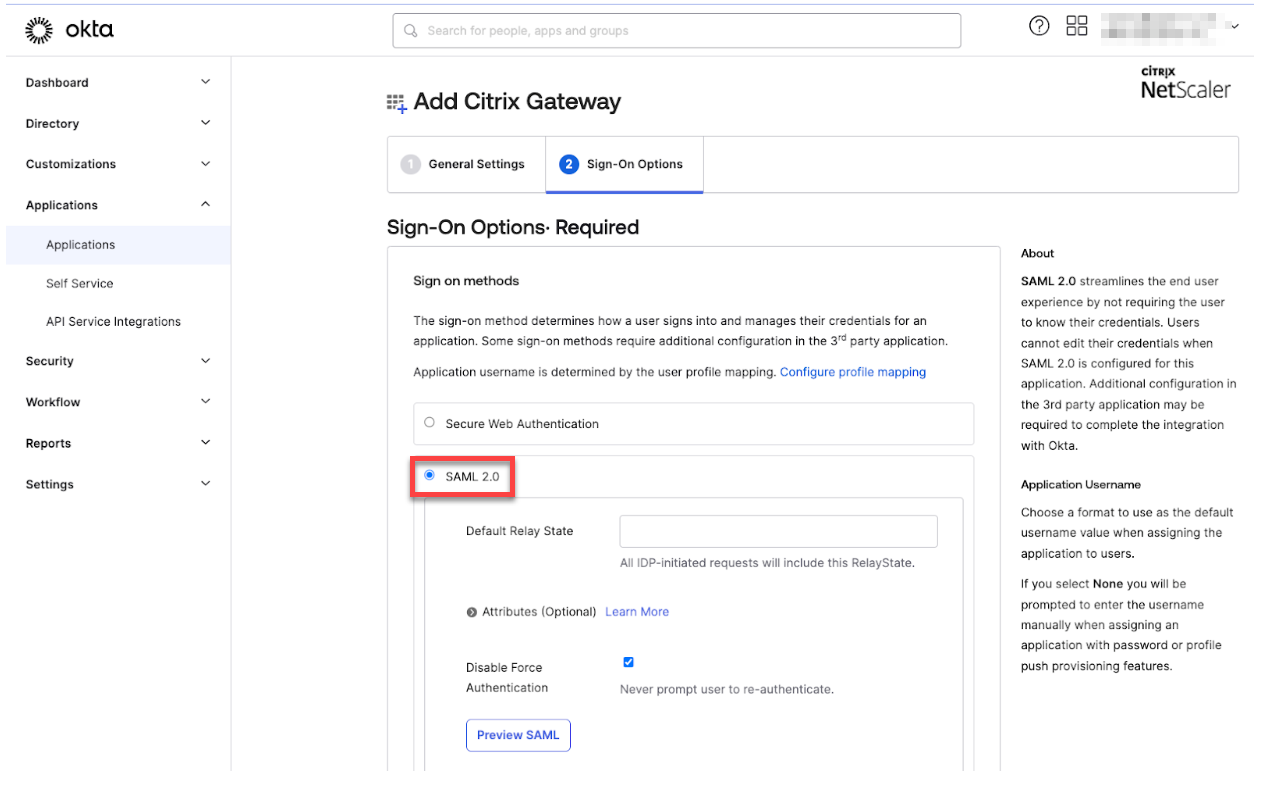

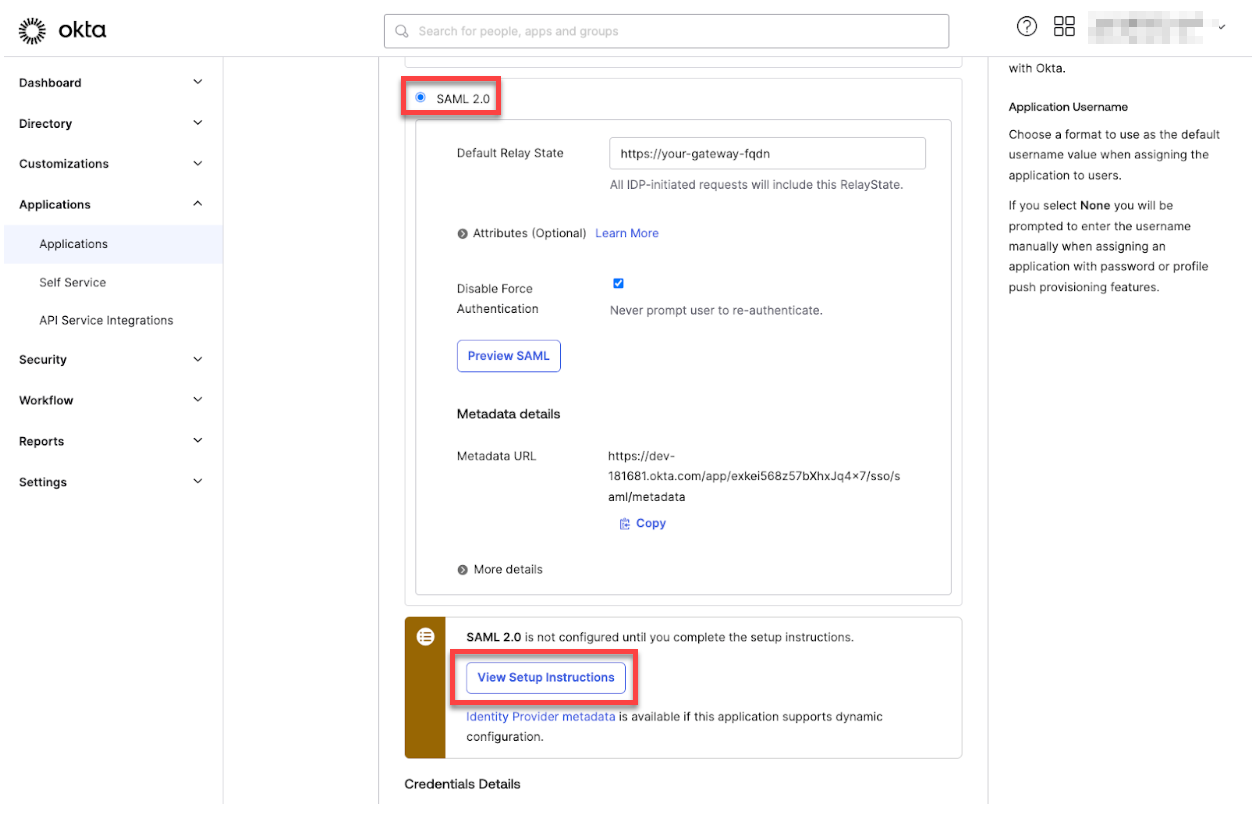

Wählen Sie unter Erforderliche Anmeldeoptionen > Anmeldemethoden die Option SAML 2.0 aus.

-

Klicken Sie auf View Setup Instructions und folgen Sie den Anweisungen auf der Seite, um die SAML-Richtlinie in der Citrix On-Premises-Gateway-Administratorkonsole zu erstellen.

Hinweis

- Nach der Installation des Zertifizierungsstellenzertifikats bei der Konfiguration von NetScaler Gateway, Version 11.1 oder höher, erstellen Sie eine SAML-Aktion. Um eine SAML-Aktion zu erstellen, navigieren Sie zu Sicherheit > AAA - Anwendungsverkehr > Richtlinien > Authentifizierung > Erweiterte Richtlinien > Aktionen > SAML-Aktionen. Klicken Sie auf Add und geben Sie die Informationen ein, die auf der vorhergehenden Seite angegeben sind. Folgen Sie nicht der auf der Seite bereitgestellten Navigation, d. h. Netscaler Gateway > Richtlinien > Authentifizierung > SAML > Server.

- Folgen Sie auch nicht den angegebenen Schritten zum Erstellen einer SAML-Richtlinie, da diese Schritte die klassische Richtlinie verwenden. Wir verwenden jetzt die erweiterte Richtlinie. Führen Sie den folgenden Schritt 9 aus, um eine SAML-Richtlinie mit einer erweiterten Richtlinie zu erstellen.

-

Erstellen Sie eine entsprechende SAML-Richtlinie für die SAML-Aktion, und binden Sie die Richtlinie wie folgt an den virtuellen Authentifizierungsserver:

-

Navigieren Sie zu Sicherheit > AAA-Anwendungsverkehr > Richtlinien > Authentifizierung > Erweiterte Richtlinien und klicken Sie auf Hinzufügen.

-

Geben Sie auf der Seite “Create Authentication Policy” die folgenden Details an:

- Name - Geben Sie einen Namen für die SAML-Richtlinie an.

- Action Type - Wählen Sie SAML als Authentifizierungsaktionstyp aus.

- Action - Wählen Sie das SAML-Serverprofil aus, an das die SAML-Richtlinie gebunden werden soll.

-

Expression - Zeigt den Namen der Regel oder des Ausdrucks an, den die SAML-Richtlinie verwendet, um zu bestimmen, ob sich der Benutzer beim SAML-Server authentifizieren muss. Legen Sie im Textfeld den Wert Regel =

truefest, damit die SAML-Richtlinie wirksam wird und die entsprechende SAML-Aktion ausgeführt wird.

-

Binden Sie die SAML-Richtlinie an den virtuellen VPN-Server und verknüpfen Sie den virtuellen VPN-Server mit dem virtuellen Authentifizierungsserver über ein Authentifizierungsprofil. Weitere Informationen zum Bindungsvorgang finden Sie unter Authentifizierungsrichtlinie binden.

-

-

Erstellen Sie einen virtuellen AAA-Server mit So richten Sie einen virtuellen Authentifizierungsserver über die GUI ein.

-

Konfigurieren Sie den virtuellen AAA-Server mit Konfigurieren des virtuellen Authentifizierungsservers.

-

Erstellen und konfigurieren Sie das Authentifizierungsprofil mithilfe von Authentifizierungsprofilen.

-

Verbinden Sie das Authentifizierungsprofil mit dem virtuellen Gateway-Server und speichern Sie alle Konfigurationen.

-

Nachdem Sie die SAML-Richtlinie in der Administratorkonsole des Citrix on-premises-Gateways erstellt haben, klicken Sie auf “Done”.

Jetzt müssen Sie in der Lage sein, zwei Anwendungen für die Citrix Endpoint Management-Integration zu sehen, eine Webanwendung für Citrix Cloud und eine SAML-Anwendung für die Citrix Endpoint Management MAM-Authentifizierung.

-

Weisen Sie der soeben erstellten SAML-Anwendung die entsprechenden Benutzer und Gruppen zu.

Jetzt wird Okta als Identitätsanbieter für mit MAM registrierte Geräte hinzugefügt, und Sie können sie mit Okta authentifizieren.

Erwartetes Verhalten

Das folgende Beispiel verwendet ein Android-Gerät:

-

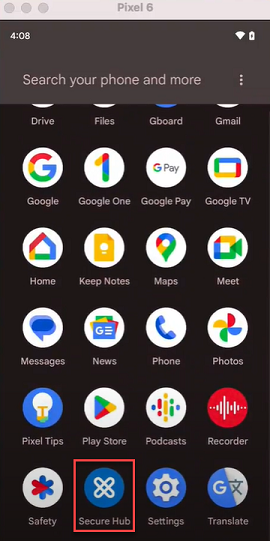

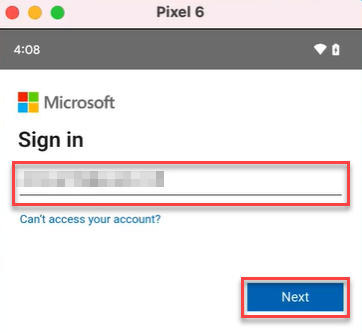

Öffnen Sie auf Ihrem Mobilgerät die Citrix Secure Hub-App.

-

Geben Sie die erforderlichen Berechtigungen an.

-

Geben Sie auf der Anmeldeseite die von Ihrer Organisation bereitgestellten Anmeldeinformationen ein und tippen Sie dann auf Weiter.

Sie werden zur Okta-Anmeldeseite weitergeleitet.

-

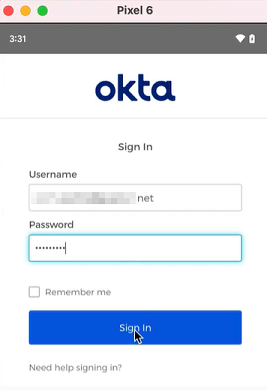

Geben Sie auf der Okta-Anmeldeseite Ihre Anmeldeinformationen ein und tippen Sie dann auf Anmelden.

-

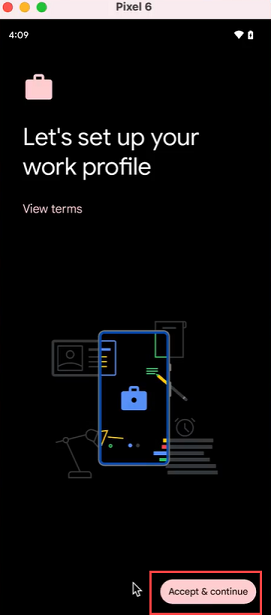

Tippen Sie auf der Seite Richten wir Ihr Arbeitsprofil ein auf Akzeptieren & Weiter.

-

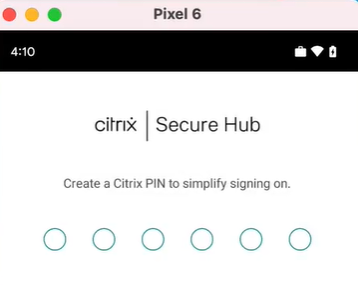

Erstellen Sie die PIN für die Citrix Secure Hub-App und bestätigen Sie diese.

Sie werden zur Citrix Secure Hub-Homepage weitergeleitet.