Consideraciones sobre SSO y proxies para aplicaciones MDX

La integración de Citrix Endpoint Management en NetScaler Gateway permite ofrecer a los usuarios un inicio de sesión único (SSO) en todos los recursos back-end HTTP o HTTPS. Dependiendo de sus requisitos de autenticación para SSO, configure las conexiones de usuario para que una aplicación MDX utilice Secure Browse (SSO web en túnel), que es un tipo de VPN sin cliente.

Importante:

Citrix ha retirado el archivo de configuración automática de proxy (PAC) con una implementación de túnel completo de VPN para los dispositivos iOS y Android. Para obtener más información, consulte Elementos retirados.

Si NetScaler Gateway no es el mejor medio para ofrecer SSO en el entorno, puede configurar directivas para que las aplicaciones MDX almacenen las contraseñas en caché local. En este artículo se exploran las diversas opciones SSO y proxy, centrándose sobre todo en Citrix Secure Web. Los conceptos se aplican a otras aplicaciones MDX.

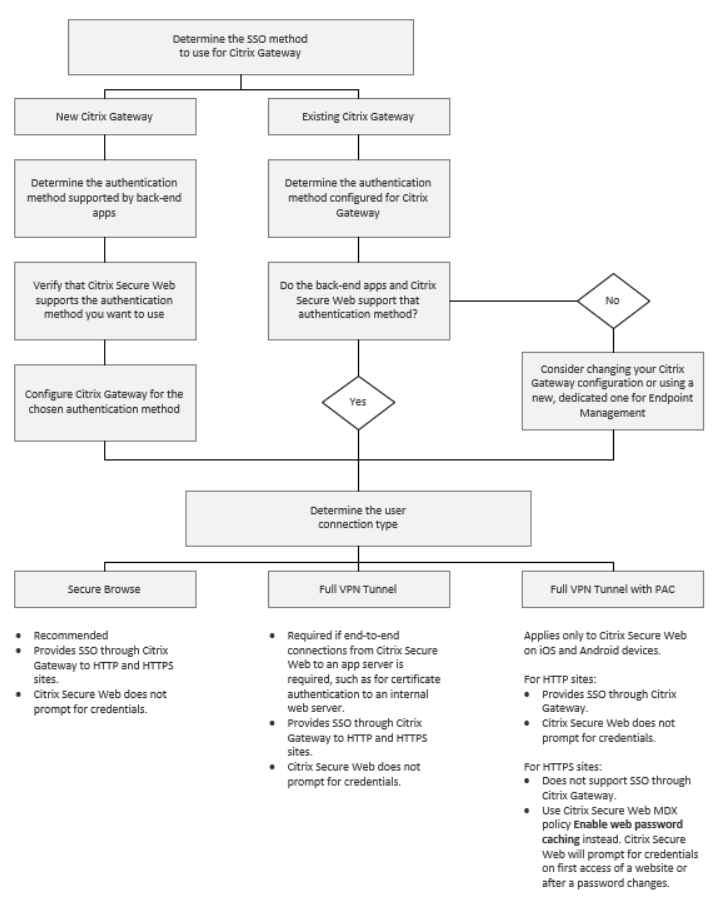

En el siguiente diagrama de flujo, se resume el recorrido de decisiones para SSO y las conexiones de usuario.

Métodos de autenticación de NetScaler Gateway

En esta sección se ofrece información general sobre los métodos de autenticación que admite NetScaler Gateway.

Autenticación SAML

Cuando configura NetScaler Gateway para SAML (Security Assertion Markup Language), los usuarios pueden conectarse a las aplicaciones Web que admiten el protocolo SAML para el inicio SSO. NetScaler Gateway admite el inicio SSO del proveedor de identidades (IdP) para aplicaciones Web SAML.

Configuración requerida:

- Configure SSO con SAML en el perfil de tráfico de NetScaler Gateway.

- Configure un proveedor de identidades con SAML para el servicio solicitado.

Autenticación NTLM

Si el inicio SSO para las aplicaciones Web está habilitado en el perfil de la sesión, NetScaler Gateway realiza automáticamente la autenticación NTLM.

Configuración requerida:

- Habilite SSO en la sesión o el perfil de tráfico de NetScaler Gateway.

Suplantación Kerberos

Citrix Endpoint Management solo admite Kerberos para Citrix Secure Web. Cuando configura NetScaler Gateway para el inicio SSO con Kerberos, NetScaler Gateway utiliza la suplantación cuando NetScaler Gateway dispone de una contraseña de usuario. La suplantación significa que NetScaler Gateway usa credenciales de usuario para obtener el tíquet necesario y acceder a servicios como Citrix Secure Web.

Configuración requerida:

- Configure la directiva de sesión

Worxde NetScaler Gateway para que pueda identificar el territorio Kerberos en la conexión. - Configure una cuenta de delegación limitada de Kerberos (KCD) en NetScaler Gateway. Configure esa cuenta sin contraseña y vincúlela a una directiva de tráfico en la puerta de enlace de Citrix Endpoint Management.

- Para conocer esos y otros detalles de configuración, consulte el blog de Citrix: WorxWeb and Kerberos Impersonation SSO.

Delegación limitada de Kerberos

Citrix Endpoint Management solo admite Kerberos para Citrix Secure Web. Cuando configura NetScaler Gateway para el inicio SSO con Kerberos, NetScaler Gateway utiliza la delegación limitada cuando NetScaler Gateway no dispone de la contraseña de usuario.

Con la delegación limitada, NetScaler Gateway usa una cuenta de administrador específica para obtener tíquets para usuarios y servicios.

Configuración requerida:

- Configure una cuenta KCD en Active Directory con los permisos necesarios y una cuenta KDC en NetScaler Gateway.

- Habilite SSO en el perfil de tráfico de NetScaler Gateway.

- Configure el sitio web back-end para la autenticación Kerberos.

Autenticación con rellenado de formularios

Cuando configura NetScaler Gateway para el inicio SSO basado en formularios, los usuarios pueden iniciar sesión una vez para acceder a todas las aplicaciones protegidas de la red. Este método de autenticación es aplicable a las aplicaciones que usan el modo SSO web en túnel.

Configuración requerida:

- Configure el inicio SSO basado en formularios en el perfil de tráfico de NetScaler Gateway.

Autenticación HTTP implícita

Si habilita el inicio SSO para las aplicaciones Web en el perfil de la sesión, NetScaler Gateway realiza automáticamente la autenticación HTTP implícita. Este método de autenticación es aplicable a las aplicaciones que usan el modo SSO web en túnel.

Configuración requerida:

- Habilite SSO en la sesión o el perfil de tráfico de NetScaler Gateway.

Autenticación HTTP básica

Si habilita el inicio SSO para las aplicaciones Web en el perfil de la sesión, NetScaler Gateway realiza automáticamente la autenticación HTTP básica. Este método de autenticación es aplicable a las aplicaciones que usan el modo SSO web en túnel.

Configuración requerida:

- Habilite SSO en la sesión o el perfil de tráfico de NetScaler Gateway.

SSO web en túnel seguro

En esta sección se describen los tipos de conexión de usuario SSO web en túnel para Citrix Secure Web.

Las conexiones por túnel con la red interna pueden utilizar una variante de VPN sin cliente, conocida como SSO web en túnel. SSO web en túnel es la configuración predeterminada para la directiva Modo preferido de VPN de Citrix Secure Web. Citrix recomienda el valor Túnel - SSO web para conexiones que requieren Single Sign-On (SSO).

En el modo “SSO web en túnel”, NetScaler Gateway divide la sesión HTTPS en dos partes:

- Del cliente a NetScaler Gateway

- Desde NetScaler Gateway hasta el servidor back-end de recursos.

De esta manera, NetScaler Gateway tiene una visibilidad total de todas las transacciones entre el cliente y el servidor, lo que le permite ofrecer SSO.

También puede configurar los servidores proxy de Citrix Secure Web cuando se usa el modo “SSO web en túnel”. Para obtener más información, consulte la entrada de blog XenMobile WorxWeb Traffic Through Proxy Server in Secure Browse Mode.

Nota:

Citrix anunció la retirada del túnel VPN completo con PAC. Consulte Elementos retirados.

Citrix Endpoint Management admite la autenticación de proxy suministrada por NetScaler Gateway. Un archivo PAC contiene reglas que definen el modo en que los exploradores web seleccionan un proxy para acceder a una dirección URL especificada. Las reglas del archivo PAC pueden especificar cómo gestionar tanto sitios internos como sitios externos. Citrix Secure Web analiza las reglas del archivo PAC y envía la información del servidor proxy a NetScaler Gateway. NetScaler Gateway no detecta el archivo PAC ni el servidor proxy.

Para la autenticación en sitios web HTTPS, la directiva MDX Habilitar caché de contraseñas Web permite a Citrix Secure Web autenticarse y ofrecer SSO en el servidor proxy a través de MDX.

Túnel dividido de NetScaler Gateway

Cuando planifique la configuración de SSO y proxy, también debe decidir si usar el túnel dividido de NetScaler Gateway o no. Citrix recomienda que utilice el túnel dividido de NetScaler Gateway solo si es necesario. En esta sección se ofrece una vista de alto nivel sobre cómo funciona el túnel dividido: NetScaler Gateway determina la ruta del tráfico en función de su tabla de enrutamiento. Cuando el túnel dividido de NetScaler Gateway está activado, Citrix Secure Hub distingue el tráfico de red interno (protegido) del tráfico de Internet. Citrix Secure Hub realiza esa distinción en función del sufijo DNS y las aplicaciones de la intranet. A continuación, Citrix Secure Hub envía por el túnel VPN solo el tráfico de la red interna. Cuando el túnel dividido de NetScaler Gateway está desactivado, todo el tráfico pasa por el túnel VPN.

Si, por motivos de seguridad, prefiere supervisar todo el tráfico, desactive el túnel dividido de NetScaler Gateway. Como resultado, todo el tráfico pasará por el túnel VPN.

NetScaler Gateway también tiene un modo de túnel dividido inverso de micro VPN. Esta configuración admite una lista de exclusión de direcciones IP que no se envían por el túnel de NetScaler Gateway. En vez de ello, esas direcciones se envían mediante la conexión a Internet del dispositivo. Para obtener más información sobre el túnel dividido inverso, consulte la documentación de NetScaler Gateway.

Citrix Endpoint Management incluye una Lista de exclusión para revertir túnel dividido. Para impedir que determinados sitios web usen el túnel a través de NetScaler Gateway, agregue una lista de nombres de dominio completo (FQDN) o sufijos DNS, separados por comas, para que se conecten a través de la red LAN en lugar del túnel. Esta lista se aplica solamente al modo “SSO web en túnel” cuando NetScaler Gateway está configurado en el modo túnel dividido revertido.