Android Enterprise

Android Enterprise es un conjunto de herramientas y servicios proporcionados por Google como una solución de administración empresarial para dispositivos Android. Con Android Enterprise:

- Puede utilizar Citrix Endpoint Management para administrar dispositivos Android que sean propiedad de la empresa y dispositivos Android BYOD.

- Puede administrar todo el dispositivo o un perfil independiente en el dispositivo. Ese perfil independiente aísla las cuentas, las aplicaciones y los datos empresariales de las cuentas por un lado, y las aplicaciones y los datos personales por el otro.

- También puede administrar dispositivos dedicados a un solo uso, como la administración de inventario. Para obtener una descripción general de Google sobre lo que puede hacer Android Enterprise, consulte Android Enterprise Management.

Recursos:

-

Para obtener una lista de términos y definiciones relacionados con Android Enterprise, consulte Android Enterprise terminology en la guía para desarrolladores de Google Android Enterprise. Google actualiza estos términos con frecuencia.

-

Para obtener una lista de los sistemas operativos Android compatibles con Citrix Endpoint Management, consulte Sistemas operativos compatibles.

-

Para obtener información sobre las conexiones salientes que se deben tener en cuenta al configurar entornos de red para Android Enterprise, consulte el artículo Android Enterprise Network Requirements de la asistencia técnica de Google.

-

Para obtener información sobre cómo implementar Android Enterprise, consulte Implementar recursos).

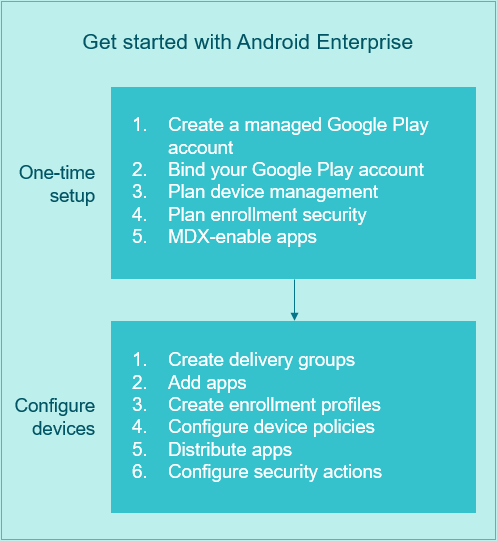

Introducción a Android Enterprise

Importante:

Ya no se admite el modo de administración de dispositivos. Si los usuarios tienen dispositivos en el modo de administración de dispositivos, consulte Migrar de la administración de dispositivos a Android Enterprise. Después de migrar los dispositivos a Android Enterprise, siga estos pasos para configurar dispositivos Android Enterprise.

Configuración de una sola vez

-

Cree una cuenta de Google Play administrado.

Consulte Usar Google Play administrado con Citrix Endpoint Management y Requisitos.

-

Vincule la cuenta de Google Play con Citrix Endpoint Management.

-

Decida cómo administrar los dispositivos.

Consulte Perfiles y casos de implementación de dispositivos.

-

Planifique la seguridad presente en la inscripción de los dispositivos de usuario.

Consulte Seguridad de la inscripción.

-

Prepare aplicaciones habilitadas para MDX para entregarlas.

Utilice el SDK de MAM para desarrollar las aplicaciones. O bien, si no lo tiene todo listo para realizar la transición al nuevo SDK, utilice el MDX Toolkit basado en línea de comandos para empaquetar las aplicaciones.

Consulte Introducción al SDK de MAM.

Ahora lo tiene todo listo para configurar sus dispositivos Android Enterprise con directivas de aplicación y dispositivo, perfiles de inscripción y aplicaciones. Consulte la siguiente sección para obtener directrices.

Configurar dispositivos

-

Cree grupos de entrega.

Con ello, podrá decidir quién obtiene qué recursos y cuándo los obtienen. Consulte Implementar recursos.

Dejaremos de ofrecer aplicaciones publicadas para la plataforma AD heredada a los dispositivos inscritos en Android Enterprise. Para los dispositivos Android Enterprise, debe publicar aplicaciones para la plataforma Android Enterprise. Para continuar publicando aplicaciones en modo AD heredado para dispositivos en modo AD, cree un grupo de entrega aparte para esas aplicaciones. Consulte Elementos retirados.

-

Agregue aplicaciones. Puede aprobar las aplicaciones en Google Play directamente desde la consola de Citrix Endpoint Management.

Consulte el artículo de asistencia de Google Manage apps in your organization.

-

Cree perfiles de inscripción.

Especifique las opciones de administración de dispositivos y aplicaciones que sean necesarias para la inscripción. Consulte Perfiles y casos de implementación de dispositivos y Crear perfiles de inscripción.

- Cuando se implementa una aplicación de tienda pública de Android Enterprise al usuario de un dispositivo Android, ese usuario se inscribe automáticamente en Android Enterprise.

- La activación automática le permite configurar los dispositivos para que se inscriban automáticamente cuando se enciendan por primera vez. Consulte Activación automática.

-

Configure las directivas de dispositivo y aplicación.

Equilibre la seguridad empresarial con la privacidad del usuario y la experiencia del usuario. Consulte Configurar directivas de aplicaciones y de dispositivo para Android Enterprise.

-

Distribuya las aplicaciones.

Se utiliza Google Play administrado para agregar, comprar y aprobar aplicaciones para implementarlas en el espacio de trabajo de Android Enterprise del dispositivo. Los usuarios solo podrán instalarse las aplicaciones de Google Play administrado que usted haya puesto a su disposición.

Consulte:

-

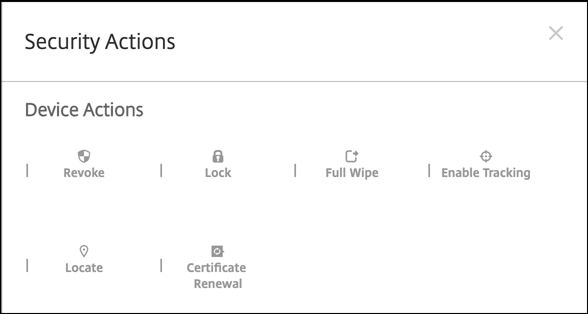

Configure acciones de seguridad para supervisar y ofrecer el cumplimiento de normas.

Consulte Acciones de seguridad.

Usar Google Play administrado con Citrix Endpoint Management

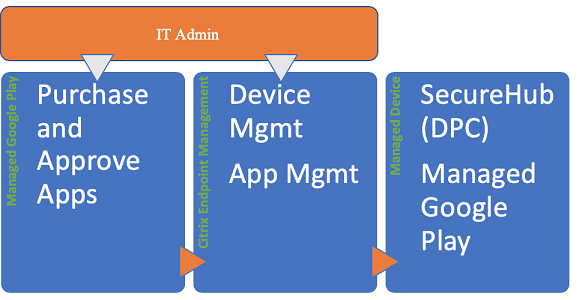

Al integrar Citrix Endpoint Management en Google Play administrado para utilizar Android Enterprise, se crea una empresa. Google define una empresa como un vínculo entre la organización y la solución de administración móvil empresarial (EMM). Todos los usuarios y los dispositivos que la organización administra a través de esa solución pertenecen a la empresa.

Una empresa de Android Enterprise tiene tres componentes: una solución EMM, una aplicación de controlador de directivas de dispositivos (DPC) y una plataforma de aplicaciones de empresa de Google. Al integrar Citrix Endpoint Management en Android Enterprise, la solución completa tiene estos componentes:

- Citrix Endpoint Management: La administración de movilidad empresarial (EMM) de Citrix. Citrix Endpoint Management es la Citrix Endpoint Management unificada para un espacio de trabajo digital y seguro. Citrix Endpoint Management proporciona los medios para que los administradores de TI gestionen dispositivos y aplicaciones para sus organizaciones.

- Citrix Secure Hub: La aplicación DPC de Citrix. Citrix Secure Hub es el panel de inicio de Citrix Endpoint Management. Citrix Secure Hub aplica directivas en el dispositivo.

- Google Play administrado: Una plataforma de aplicaciones de empresa de Google que se integra en Citrix Endpoint Management. La API de EMM de Google Play establece directivas de aplicación y distribuye aplicaciones.

En esta ilustración se muestra cómo interactúan los administradores con estos componentes y cómo interactúan los componentes entre sí:

Nota:

Puede utilizar Google Play administrado o Google Workspace (antes denominado G Suite) para registrar Citrix como su proveedor EMM. En este artículo se analiza el uso de Android Enterprise con Google Play administrado. Si su organización usa Google Workspace para ofrecer acceso a las aplicaciones, puede utilizarlo con Android Enterprise. Consulte Android Enterprise heredado para clientes de Google Workspace.

Al utilizar Google Play administrado, puede aprovisionar cuentas de Google Play administrado para dispositivos y usuarios finales. Las cuentas de Google Play administrado proporcionan acceso a Google Play administrado, lo que permite a los usuarios instalar y utilizar las aplicaciones que ponga a su disposición. Si su organización utiliza un servicio de identidad de terceros, puede vincular las cuentas de Google Play administrado a las cuentas de identidad existentes.

Puesto que las empresas de este tipo no están vinculadas a un dominio, puede crear más de una empresa para una sola organización. Por ejemplo, cada departamento o región de una organización puede inscribirse como una empresa diferente. El uso de diferentes empresas le permite administrar conjuntos separados de dispositivos y aplicaciones.

Para los administradores de Citrix Endpoint Management, Google Play administrado combina la experiencia de usuario y las funciones de la tienda de aplicaciones de Google Play con un conjunto de funciones de gestión diseñadas para las empresas. Se utiliza Google Play administrado para agregar, comprar y aprobar aplicaciones para implementarlas en el espacio de trabajo de Android Enterprise del dispositivo. Se puede utilizar Google Play para implementar aplicaciones públicas, privadas y de terceros.

Para los usuarios de dispositivos administrados, Google Play administrado es la tienda de aplicaciones de empresa. Los usuarios pueden explorar aplicaciones, ver los detalles de la aplicación e instalarlas. A diferencia de la versión pública de Google Play, los usuarios solo podrán instalar las aplicaciones de Google Play administrado que usted haya puesto a su disposición.

Perfiles y casos de implementación de dispositivos

Los casos de implementación de dispositivos se distinguen en función de a quién pertenecen los dispositivos que usted implementa y cómo los administra usted. En cambio, los perfiles de dispositivo se distinguen en función de cómo el DPC administra y aplica las directivas en los dispositivos.

Un perfil de trabajo aísla las cuentas, las aplicaciones y los datos de empresa por un lado, y las cuentas, las aplicaciones y los datos personales por el otro. Los perfiles de trabajo y los perfiles personales se separan a nivel de sistema operativo. Para obtener más información sobre los perfiles de trabajo, consulte ¿Qué es un perfil de trabajo?

Importante:

Cuando los dispositivos Android Enterprise se actualicen a la versión Android 11, Google migra los dispositivos administrados como “totalmente administrados con un perfil de trabajo” a una nueva experiencia de perfil de trabajo con seguridad mejorada. El nuevo modo de inscripción se denomina “perfil de trabajo en dispositivos propiedad de la empresa”. Para obtener más información, consulte Changes ahead for Android Enterprise’s Fully Managed with Work Profile. Para dispositivos con Android 12, consulte Mejoras de seguridad y privacidad para el perfil de trabajo.

| Administración de dispositivos | Casos de uso | Perfil de trabajo | Perfil personal | Notas |

|---|---|---|---|---|

| Dispositivos propiedad de la empresa (totalmente administrados) | Dispositivos propiedad de la empresa destinados únicamente al uso profesional | No | No | Solo para dispositivos nuevos o de restablecimiento de fábrica. Consulte Aprovisionar dispositivos Android Enterprise totalmente administrados. |

| Totalmente administrado con un perfil de trabajo/Perfil de trabajo en dispositivos propiedad de la empresa | Dispositivos propiedad de la empresa destinados al uso personal y profesional | Sí | Sí. En estos dispositivos, se ejecutan dos copias del DPC: Una administra el dispositivo en modo propietario del dispositivo y la otra administra el perfil de trabajo en modo propietario del perfil. Puede aplicar directivas independientes al dispositivo y al perfil de trabajo. | Consulte Aprovisionar dispositivos Android Enterprise totalmente administrados con un perfil de trabajo o un perfil de trabajo en dispositivos propiedad de la empresa. |

| Dispositivos dedicados* | Dispositivos propiedad de la empresa configurados para un solo caso de uso, como la señalización digital o la impresión de tíquets | No | No | Consulte Aprovisionar dispositivos Android Enterprise dedicados. |

| Perfil de trabajo BYOD** | Dispositivos personales inscritos en la administración del perfil de trabajo (también conocido como modo propietario del perfil) | Sí | Sí. DPC administra solo el perfil de trabajo, no todo el dispositivo. | Estos dispositivos no necesitan ser nuevos ni haberse restablecido a los valores de fábrica. Consulte Aprovisionar dispositivos de perfil de trabajo en Android Enterprise. |

* Los usuarios pueden compartir un dispositivo dedicado. Cuando un usuario inicia sesión en una aplicación en un dispositivo dedicado, el estado de su trabajo está relacionado con la aplicación, no con el dispositivo.

** Citrix Endpoint Management no admite dispositivos Zebra en el modo perfil de trabajo BYOD. Citrix Endpoint Management admite dispositivos Zebra como dispositivos totalmente administrados mediante Android Enterprise.

Seguridad de la inscripción

Los perfiles de inscripción determinan si los dispositivos Android se inscriben en MAM, MDM o MDM+MAM, con la posibilidad de que los usuarios se excluyan de MDM.

Para obtener información sobre la especificación del nivel de seguridad y los pasos necesarios para la inscripción, consulte Inscripción, roles y cuentas de usuario.

Citrix Endpoint Management admite los siguientes métodos de autenticación para dispositivos Android inscritos en MDM o MDM+MAM. Para obtener información, consulte estos artículos:

- Disponibilidad de la autenticación con dominio o dominio y token de seguridad

- Autenticación con certificado de cliente o certificado y dominio

- Proveedores de identidades:

- Autenticación con Azure Active Directory a través de Citrix Cloud (Tech Preview)

- Autenticación con Okta a través de Citrix Cloud (Tech Preview)

Otro método de autenticación que rara vez se utiliza es el certificado de cliente junto con el token de seguridad. Para obtener información, consulte https://support.citrix.com/article/CTX215200.

Requisitos

Antes de comenzar a usar Android Enterprise, necesita:

-

Cuentas y credenciales:

- Para configurar Android Enterprise con Google Play administrado, una cuenta corporativa de Google

- Para descargar los archivos MDX más recientes, una cuenta de cliente de Citrix

-

Firebase Cloud Messaging (FCM) y una directiva Programación de conexiones configurada para Citrix Endpoint Management. Consulte Firebase Cloud Messaging y Directiva de programación de conexiones.

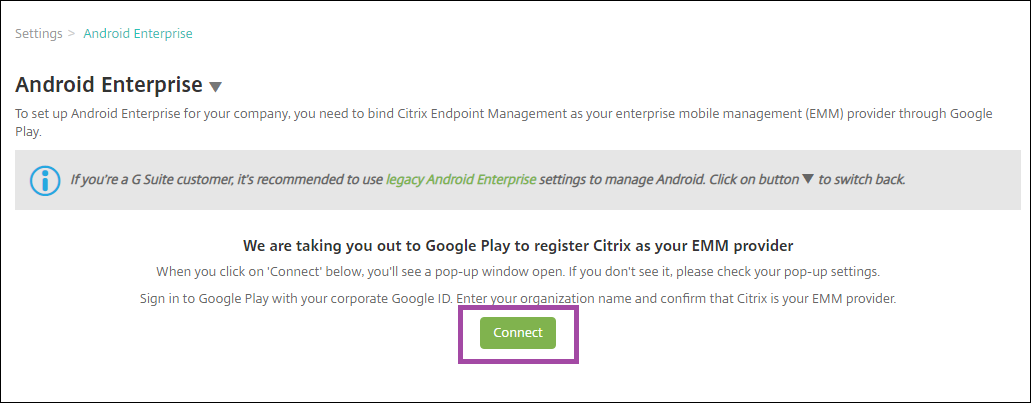

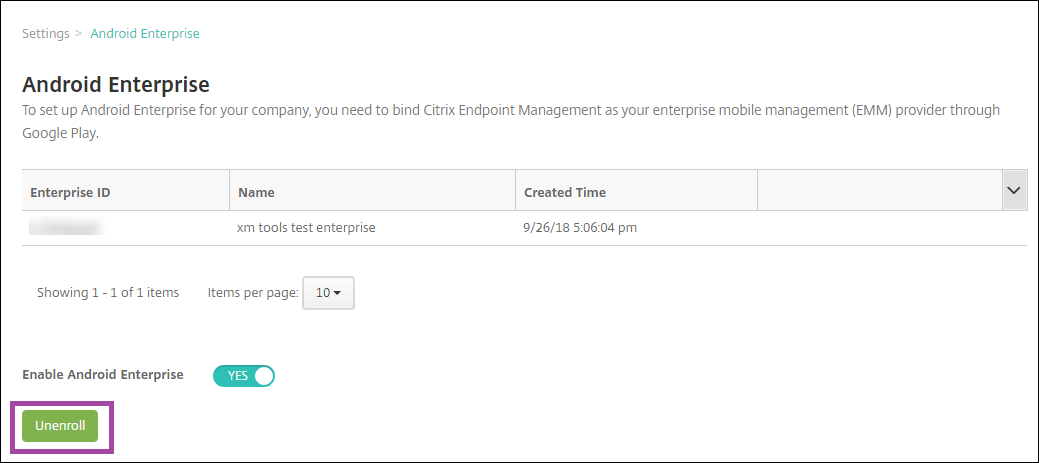

Conectar Citrix Endpoint Management a Google Play

Para configurar Android Enterprise en su organización, registre Citrix como su proveedor de EMM a través de Google Play administrado. Esta configuración conecta Google Play administrado con Citrix Endpoint Management y crea una empresa para Android Enterprise en Citrix Endpoint Management.

Necesita una cuenta corporativa de Google para iniciar sesión en Google Play.

-

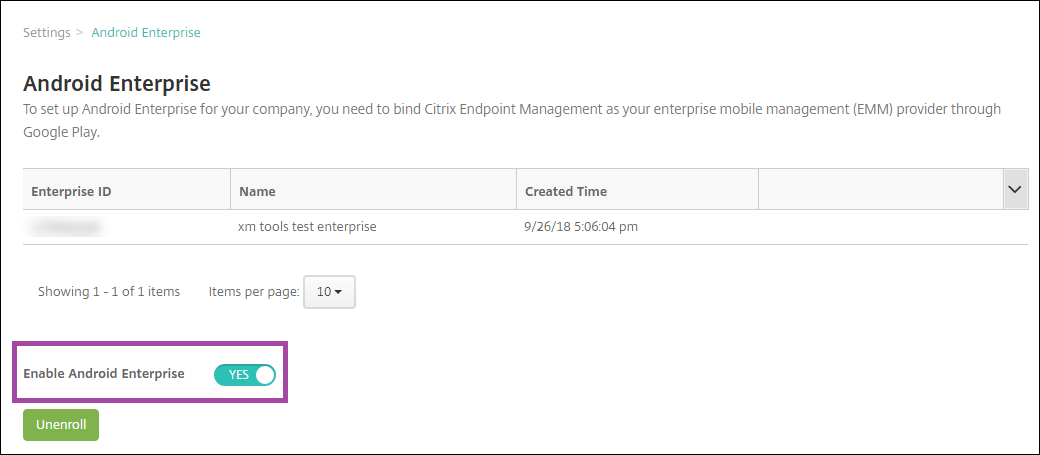

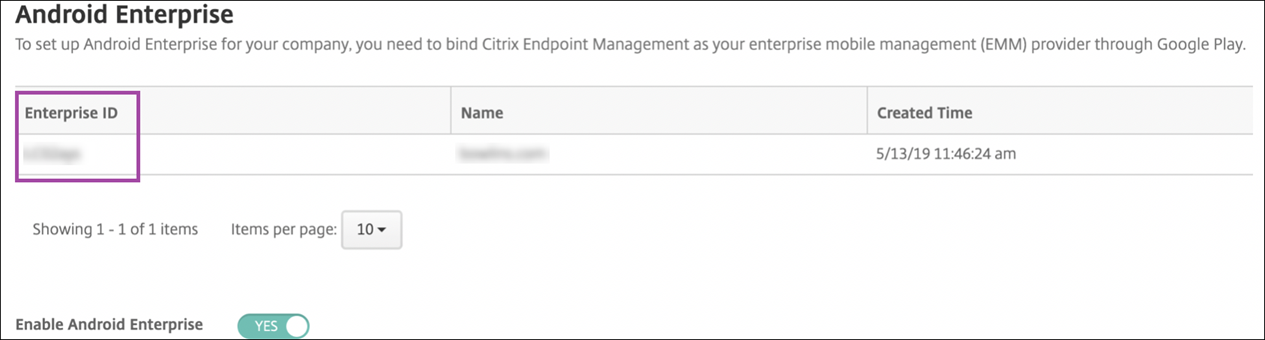

En la consola de Citrix Endpoint Management, vaya a Parámetros > Android Enterprise.

-

Haga clic en Connect. Se abre Google Play.

-

Inicia sesión en Google Play con las credenciales de su cuenta corporativa de Google. Introduzca el nombre de su organización y confirme que Citrix es su proveedor de EMM.

-

Se agrega una ID de empresa para Android Enterprise. Para habilitar Android Enterprise, ajuste Habilitar Android Enterprise en Sí.

El ID de Enterprise aparece en la consola de Citrix Endpoint Management.

Su entorno está conectado a Google y está listo para administrar los dispositivos. Ya puede proporcionar aplicaciones a los usuarios.

Citrix Endpoint Management puede ofrecer a los usuarios aplicaciones móviles de productividad de Citrix, aplicaciones MDX, aplicaciones de tiendas públicas, aplicaciones web y SaaS, aplicaciones de empresa y enlaces web. Para obtener más información sobre cómo proporcionar estos tipos de aplicaciones a los usuarios, consulte Distribuir aplicaciones de Android Enterprise.

En esta sección se muestra cómo ofrecer aplicaciones de productividad móvil.

Proporcionar aplicaciones móviles de productividad de Citrix a usuarios de Android Enterprise

Para proporcionar aplicaciones móviles de productividad de Citrix a usuarios de Android Enterprise, debe seguir estos pasos.

-

Publique las aplicaciones como aplicaciones MDX. Consulte Configurar aplicaciones como aplicaciones MDX.

-

Configure las reglas para el desafío de seguridad que emplean los usuarios con el fin de acceder a los perfiles de trabajo de sus dispositivos. Consulte Configurar la directiva de desafío de seguridad.

Las aplicaciones que publique están disponibles para los dispositivos inscritos de su empresa de Android Enterprise.

Nota:

Cuando implementa una aplicación de tienda pública de Android Enterprise en un usuario de dispositivo Android, ese usuario se inscribe automáticamente en Android Enterprise.

Configurar aplicaciones como aplicaciones MDX

Para configurar una aplicación de productividad de Citrix como una aplicación MDX para Android Enterprise:

-

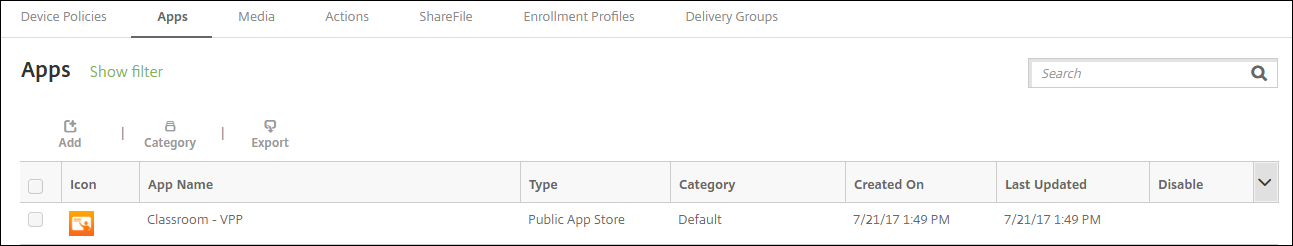

En la consola de Citrix Endpoint Management, haga clic en Configurar > Aplicaciones. Aparecerá la página Aplicaciones.

-

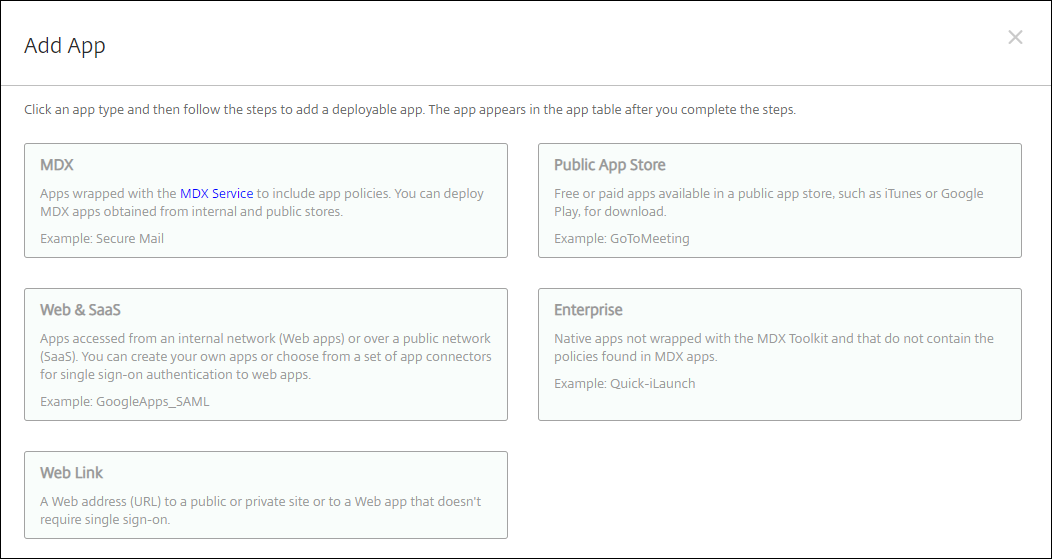

Haga clic en Agregar. Aparecerá el cuadro de diálogo Agregar aplicación.

-

Haga clic en MDX. Aparecerá la página Información de la aplicación.

-

En el lado izquierdo de la página, seleccione Android Enterprise como plataforma.

-

En la página Información de la aplicación, escriba la información siguiente:

- Nombre: Escriba un nombre descriptivo para la aplicación. Este nombre figurará en Nombre de la aplicación, en la tabla Aplicaciones.

- Descripción: Escriba, si quiere, una descripción de la aplicación.

- Categoría de la aplicación: En la lista, puede hacer clic en la categoría a la que se agregará la aplicación. Para obtener más información acerca de las categorías de aplicaciones, consulte Acerca de las categorías de aplicaciones.

-

Haga clic en Siguiente. Aparecerá la página Aplicación MDX para Android Enterprise.

-

Haga clic en Cargar y vaya a la ubicación de los archivos .mdx para la aplicación. Seleccione el archivo y haga clic en Abrir.

-

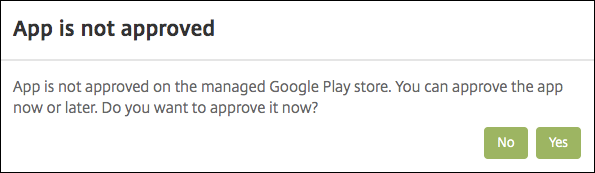

La interfaz de usuario le notifica si la aplicación adjunta requiere la aprobación de Google Play Store administrado. Para aprobar la aplicación sin salir de la consola de Citrix Endpoint Management, haga clic en Sí.

-

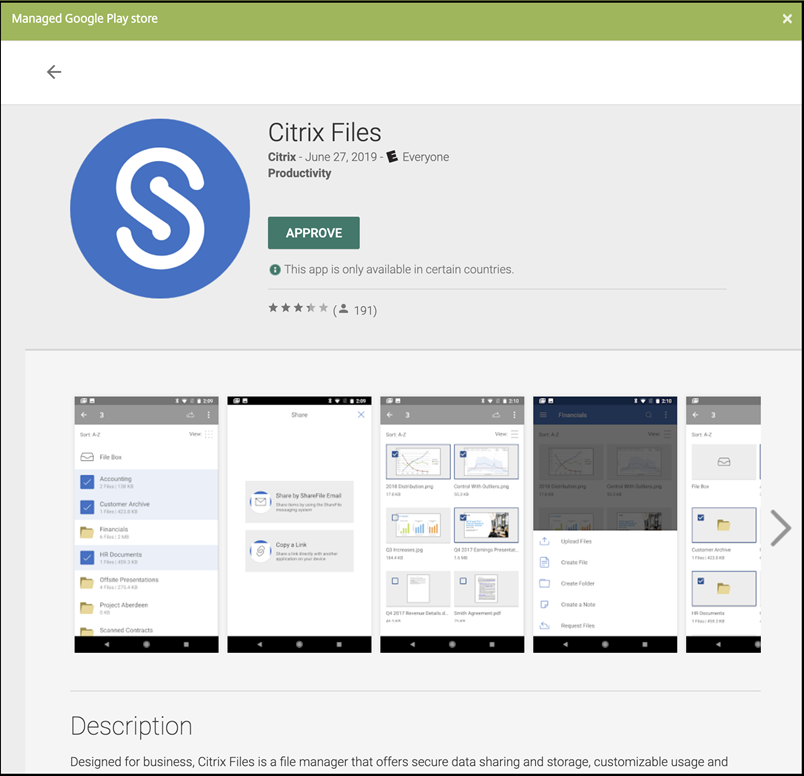

Cuando se abra la página de Google Play Store administrado, haga clic en Approve.

-

Vuelva a hacer clic en Approve.

-

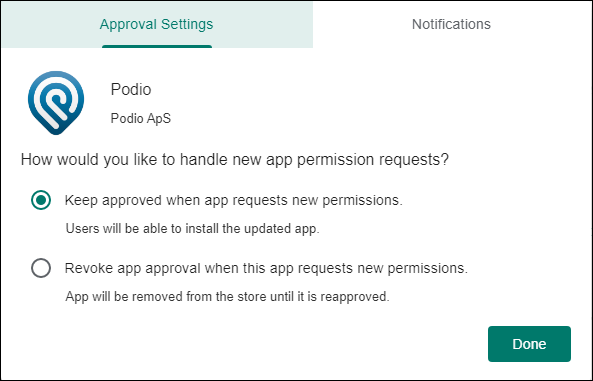

Seleccione Keep approved when app requests new permissions. Haga clic en Guardar.

-

Cuando se aprueba y guarda la aplicación, aparecen más parámetros en la página. Configure estos parámetros:

- Nombre de archivo: Escriba el nombre del archivo asociado a la aplicación.

- Descripción de la aplicación: Escriba una descripción de la aplicación.

- Seguimiento del producto: Especifique qué tipo de seguimiento de producto quiere enviar a los dispositivos de usuario. Si tiene un seguimiento diseñado para prueba, puede seleccionarlo y asignárselo a sus usuarios. El valor predeterminado es Producción.

- Versión de la aplicación: Si quiere, escriba el número de versión de la aplicación.

- ID del paquete: La URL de la aplicación de Google Play Store.

- Versión mínima de SO: Si quiere, escriba la versión más antigua del sistema operativo que se puede ejecutar en el dispositivo para utilizar la aplicación.

- Versión máxima de SO: Si quiere, escriba la versión más reciente del sistema operativo que debe ejecutar el dispositivo para utilizar la aplicación.

- Dispositivos excluidos: Si quiere, escriba el fabricante o los modelos de los dispositivos en los que no se puede ejecutar la aplicación.

-

Configure las directivas MDX. Para obtener más información sobre directivas para aplicaciones MDX, consulte Vista general de las directivas MDX e Introducción al SDK de MAM.

-

Configurar las reglas de implementación. Para obtener información, consulte Implementar recursos.

-

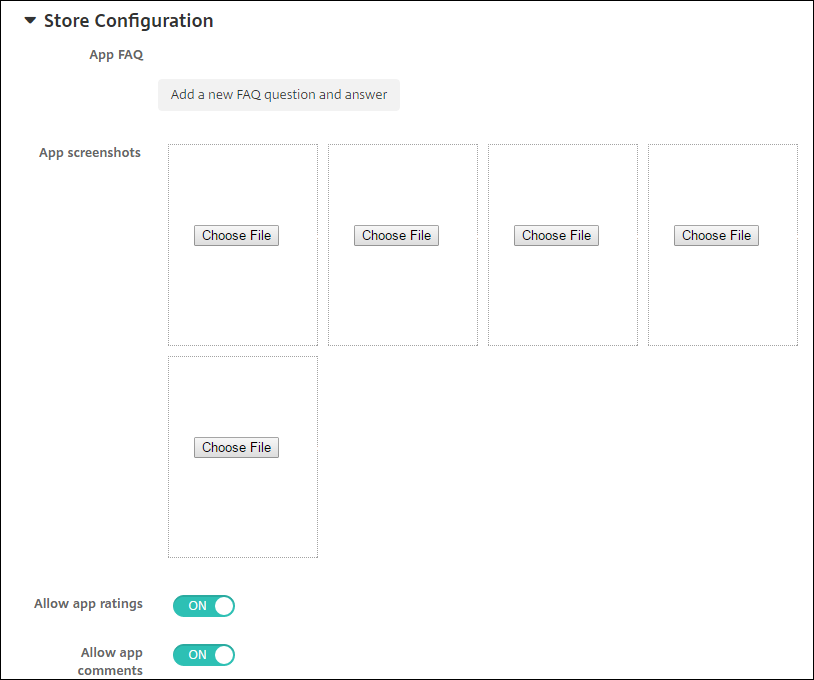

Expanda Configuración del almacén. Este parámetro no se aplica a las aplicaciones de Android Enterprise, que solo aparecen en Google Play administrado.

Si quiere, puede agregar una sección de preguntas frecuentes sobre la aplicación o capturas de pantalla que aparecen en el almacén de aplicaciones. También puede definir si los usuarios pueden puntuar o comentar la aplicación.

- Configure estos parámetros:

- Preguntas frecuentes sobre aplicaciones: Agregue una sección de preguntas frecuentes sobre la aplicación (junto con sus respuestas).

- Capturas de pantalla de aplicaciones: Agregue capturas de pantalla para ayudar a clasificar la aplicación en el almacén de aplicaciones. El formato del gráfico que cargue debe ser PNG. No puede cargar imágenes en formato GIF o JPEG.

- Permitir puntuación de aplicaciones: Seleccione si permitir a los usuarios puntuar la aplicación. Está activado de forma predeterminada. Permitir comentarios de aplicaciones: Seleccione si permitir a los usuarios publicar comentarios referentes a la aplicación seleccionada. Está activado de forma predeterminada.

- Configure estos parámetros:

-

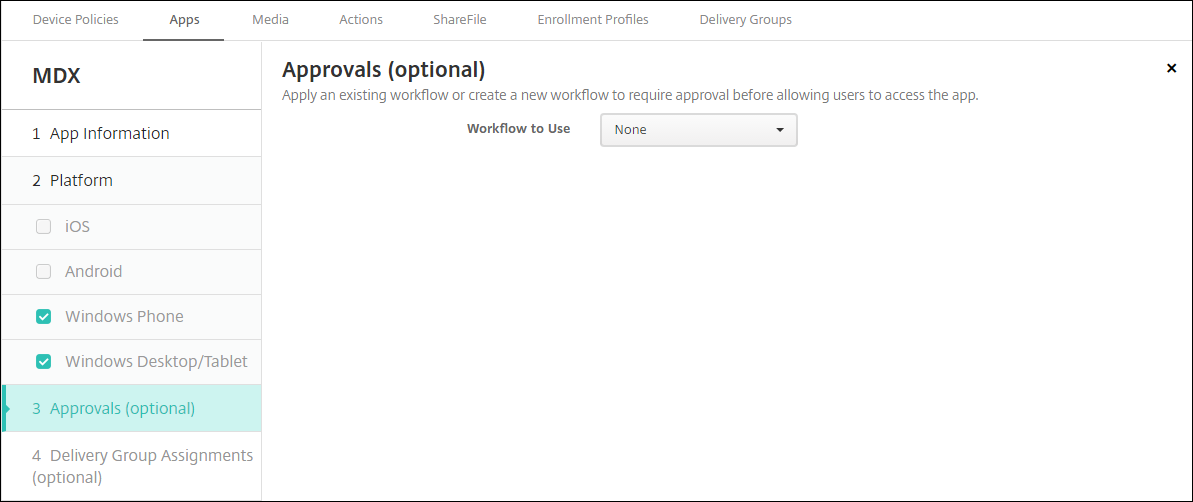

Haga clic en Siguiente. Aparecerá la página Aprobaciones.

Los flujos de trabajo se utilizan cuando se necesita aprobación para crear cuentas de usuario. Si no quiere establecer flujos de trabajo de aprobación, puede ir directamente al paso 15.

Configure estos parámetros para asignar o crear un flujo de trabajo:

- Flujo de trabajo para usar: En la lista desplegable, haga clic en un flujo de trabajo existente o haga clic en Crear un flujo de trabajo. El valor predeterminado es Ninguno.

- Si selecciona Crear un flujo de trabajo configure los siguientes parámetros: Para obtener más información, consulte Crear y administrar flujos de trabajo.

- Nombre: Escriba un nombre único para el flujo de trabajo.

- Descripción: Si quiere, escriba una descripción del flujo de trabajo.

- Plantillas de correo electrónico de aprobación: En la lista, seleccione la plantilla de aprobación por correo electrónico que se va a asignar al flujo de trabajo. Cuando haga clic en el icono con forma de ojo situado a la derecha de este campo, aparecerá un cuadro de diálogo en el que puede obtener una vista previa de la plantilla.

-

Niveles de aprobación administrativa: En la lista, seleccione la cantidad de niveles de aprobación administrativa necesarios para este flujo de trabajo. El valor predeterminado es 1 nivel. Las opciones posibles son:

- No se necesita

- 1 nivel

- 2 niveles

- 3 niveles

- Seleccionar dominio de Active Directory: En la lista, seleccione el dominio correspondiente de Active Directory que se va a usar para el flujo de trabajo.

- Buscar aprobadores adicionales requeridos: Escriba el nombre de la persona obligatoria adicional en el campo de búsqueda y, a continuación, haga clic en Buscar. Los nombres se originan en Active Directory.

- Cuando el nombre aparezca en el campo, marque la casilla situada al lado. El nombre y la dirección de correo electrónico aparecen en la lista Aprobadores adicionales requeridos seleccionados.

- Para quitar a una persona de la lista Aprobadores adicionales requeridos seleccionados, realice una de las siguientes acciones:

- Haga clic en Buscar para ver una lista de todos los usuarios del dominio seleccionado.

- Escriba un nombre completo o parcial en el cuadro de búsqueda y, a continuación, haga clic en Buscar para limitar los resultados de la búsqueda.

- Las personas de la lista Aprobadores adicionales requeridos seleccionados tienen marcas de verificación junto a sus nombres en la lista de resultados de la búsqueda. Desplácese por la lista y desmarque la casilla situada junto a cada nombre que quiera quitar.

- Para quitar a una persona de la lista Aprobadores adicionales requeridos seleccionados, realice una de las siguientes acciones:

-

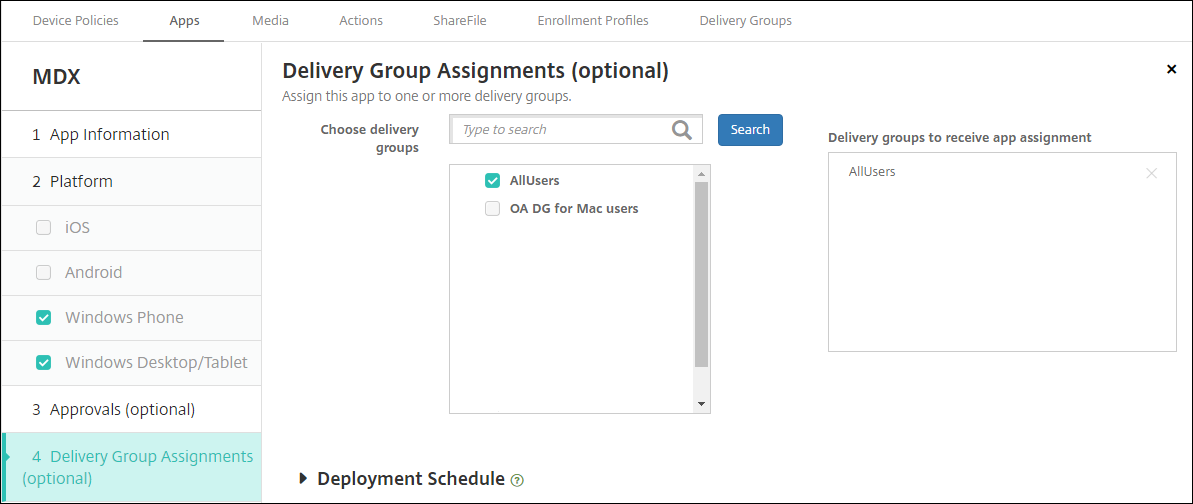

Haga clic en Siguiente. Aparecerá la página Asignación de grupos de entrega.

-

Junto a Elegir grupos de entrega, escriba el nombre de un grupo de entrega para buscarlo, o bien seleccione un grupo o varios de la lista. Los grupos que seleccione aparecerán en la lista Grupos de entrega a recibir asignaciones de aplicaciones.

-

Expanda Programación de implementación y, a continuación, configure estos parámetros:

- Junto a Implementar, haga clic en Sí para programar la implementación, o bien, haga clic en No para cancelarla. De forma predeterminada, está activado.

- Junto a Programación de implementación, haga clic en Ahora o en Más tarde. La opción predeterminada es Now.

- Si hace clic en Más tarde, haga clic en el icono de calendario y seleccione la fecha y la hora previstas para la implementación.

- Junto a Condición de implementación, puede hacer clic en En cada conexión o en Solo cuando haya fallado la implementación anterior. La opción predeterminada es En cada conexión.

-

Junto a Implementar para conexiones permanentes, asegúrese de que está seleccionado No. De forma predeterminada, está desactivado. Las conexiones permanentes no están disponibles para Android Enterprise cuando se trata de clientes que comenzaron a usar Citrix Endpoint Management a partir de la versión 10.18.19 o una posterior. No recomendamos las conexiones en el caso de clientes que comenzaron a utilizar Citrix Endpoint Management antes de la versión 10.18.19.

Esta opción se aplica cuando se ha configurado la clave de implementación en segundo plano para la programación. Esta opción se configura en Parámetros > Propiedades de servidor.

La programación de implementaciones que configure es la misma para todas las plataformas. Todos los cambios que se realicen se aplicarán a todas las plataformas, excepto la opción Implementar para conexiones permanentes.

-

Haga clic en Guardar.

Repita los pasos para cada aplicación móvil de productividad.

Configurar la directiva de desafío de seguridad

La directiva de dispositivos de código de acceso de Citrix Endpoint Management configura las reglas de reto de seguridad. Los retos aparecen cuando los usuarios acceden a sus dispositivos o a los perfiles de trabajo de Android Enterprise en sus dispositivos. Un desafío de seguridad puede ser un código de acceso o un reconocimiento biométrico. Para obtener más información acerca de la directiva Código de acceso, consulte Directiva de código de acceso.

- Si la implementación de Android Enterprise incluye dispositivos BYOD, configure la directiva de código de acceso para el perfil de trabajo.

- Si la implementación incluye dispositivos totalmente administrados y propiedad de la empresa, configure la directiva de código de acceso para el propio dispositivo.

- Si la implementación incluye ambos tipos de dispositivos, configure ambos tipos de directiva de código de acceso.

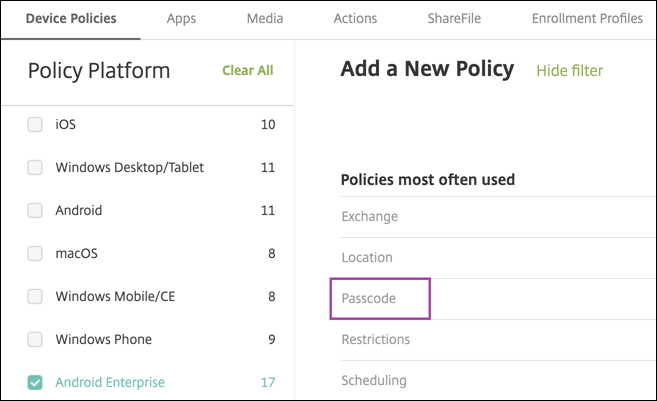

Para configurar la directiva de código de acceso:

-

En la consola de Citrix Endpoint Management, vaya a Configurar > Directivas de dispositivo.

-

Haga clic en Agregar.

-

Haga clic en Mostrar filtro para ver el panel Plataformas de la directiva. En el panel Plataformas de la directiva, seleccione Android Enterprise.

-

Haga clic en Código de acceso en el panel derecho.

-

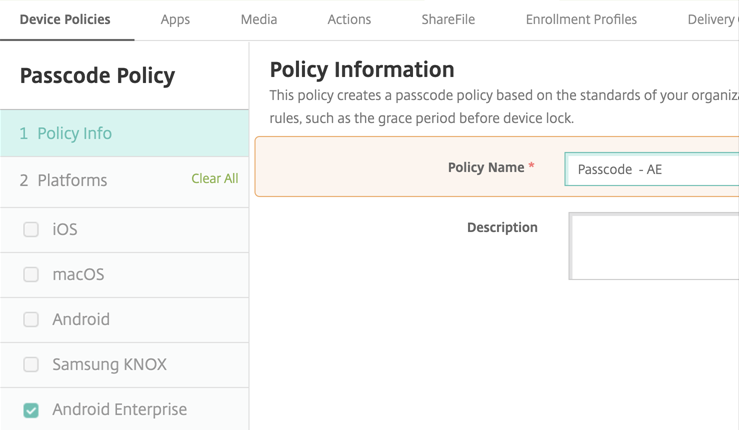

Introduzca un nombre de directiva. Haga clic en Siguiente.

- Establezca la configuración para la directiva de código de acceso.

- Active la opción Código de acceso de dispositivo obligatorio para ver los parámetros disponibles de los desafíos de seguridad en el propio dispositivo.

- Establezca Desafío de seguridad de perfil de trabajo en Sí para ver los parámetros disponibles de los desafíos de seguridad de perfil de trabajo.

-

Haga clic en Siguiente.

-

Asigne la directiva a uno o varios grupos de entrega.

- Haga clic en Guardar.

Creación de perfiles de inscripción

Los perfiles de inscripción controlan la forma en que se inscriben los dispositivos Android si Android Enterprise está habilitado para la implementación de Citrix Endpoint Management. Cuando crea un perfil de inscripción para dispositivos Android Enterprise, puede configurarlo para inscribir los dispositivos nuevos y restablecidos a los valores de fábrica como:

- Dispositivos totalmente administrados

- Dispositivos dedicados

- Dispositivos totalmente administrados con un perfil de trabajo/Perfil de trabajo en dispositivos propiedad de la empresa

También puede configurar cada uno de estos perfiles de inscripción de Android Enterprise para inscribir dispositivos Android BYOD como dispositivos de perfil de trabajo.

Si Android Enterprise está habilitado para la implementación de Citrix Endpoint Management, todos los dispositivos Android recién inscritos (o que se han inscrito de nuevo) se inscriben como dispositivos Android Enterprise. De forma predeterminada, el perfil de inscripción global registra los dispositivos Android nuevos y de restablecimiento de fábrica como dispositivos totalmente administrados e inscribe los dispositivos BYOD Android como dispositivos propiedad de la empresa de perfil de trabajo.

Cuando crea los perfiles de inscripción, les asigna grupos de entrega. Si un usuario pertenece a muchos grupos de entrega que tienen perfiles de inscripción diferentes, el nombre del grupo de entrega determina el perfil de inscripción utilizado. Citrix Endpoint Management selecciona el grupo de entrega que aparece en último lugar en una lista alfabética de grupos de entrega. Para obtener más información, consulte Perfiles de inscripción.

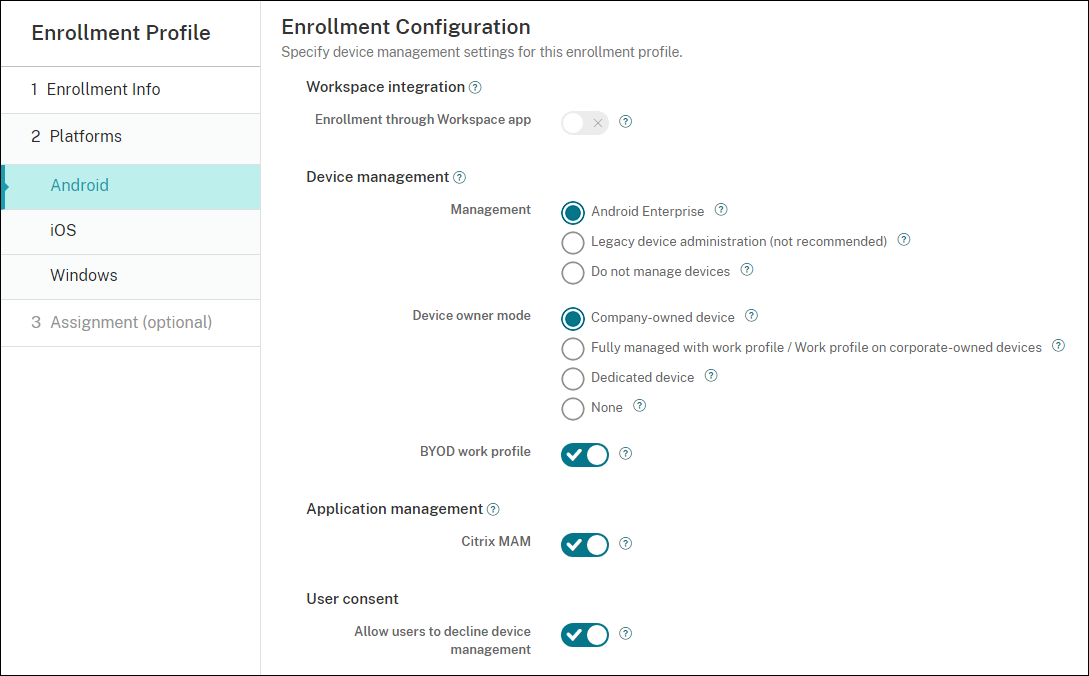

Agregar un perfil de inscripción para dispositivos totalmente administrados

De forma predeterminada, los dispositivos totalmente administrados se inscriben utilizando el perfil de inscripción global, pero se pueden crear otros perfiles para inscribir dispositivos totalmente administrados.

-

En la consola de Citrix Endpoint Management, vaya a Configurar > Perfiles de inscripción.

-

Para agregar un perfil de inscripción, haga clic en Agregar. En la página “Información de inscripción”, escriba un nombre para el perfil de inscripción.

-

Establezca la cantidad de dispositivos que los miembros con este perfil pueden inscribir.

-

Seleccione Android en Plataformas o haga clic en Siguiente. Aparecerá la página Configuración de inscripción.

-

Establezca Administración en Android Enterprise.

-

Establezca Modo propietario del dispositivo en Dispositivo propiedad de la empresa.

-

El perfil de trabajo BYOD le permite configurar el perfil de inscripción para inscribir dispositivos BYOD como dispositivos de perfil de trabajo. Los dispositivos nuevos y restablecidos a los valores de fábrica se inscriben como dispositivos totalmente administrados. Establezca el perfil de trabajo BYOD en Sí para permitir la inscripción de dispositivos BYOD como dispositivos de perfil de trabajo. Establezca el perfil de trabajo BYOD en No para restringir la inscripción a los dispositivos totalmente administrados. De forma predeterminada, está activado.

-

Elija si quiere inscribir dispositivos en Citrix MAM.

-

Si establece el perfil de trabajo BYOD en Sí, configure el consentimiento del usuario. Si quiere que los usuarios de dispositivos de perfil de trabajo BYOD puedan rechazar la administración de dispositivos al inscribirlos, establezca Permitir a los usuarios rechazar la administración de dispositivos en Sí.

Si el perfil de trabajo BYOD está activado, el valor predeterminado de Permitir a los usuarios rechazar la administración de dispositivos es Sí. Si el perfil de trabajo BYOD está establecido en No, la opción Permitir a los usuarios rechazar la administración de dispositivos está desactivada.

-

Seleccione Asignación (opciones). Aparecerá la pantalla Asignación de grupos de entrega.

-

Elija un grupo o varios grupos de entrega que contengan los administradores que inscriben los dispositivos totalmente administrados. A continuación, haga clic en Guardar.

La página “Perfil de inscripción” aparece con el perfil que agregó.

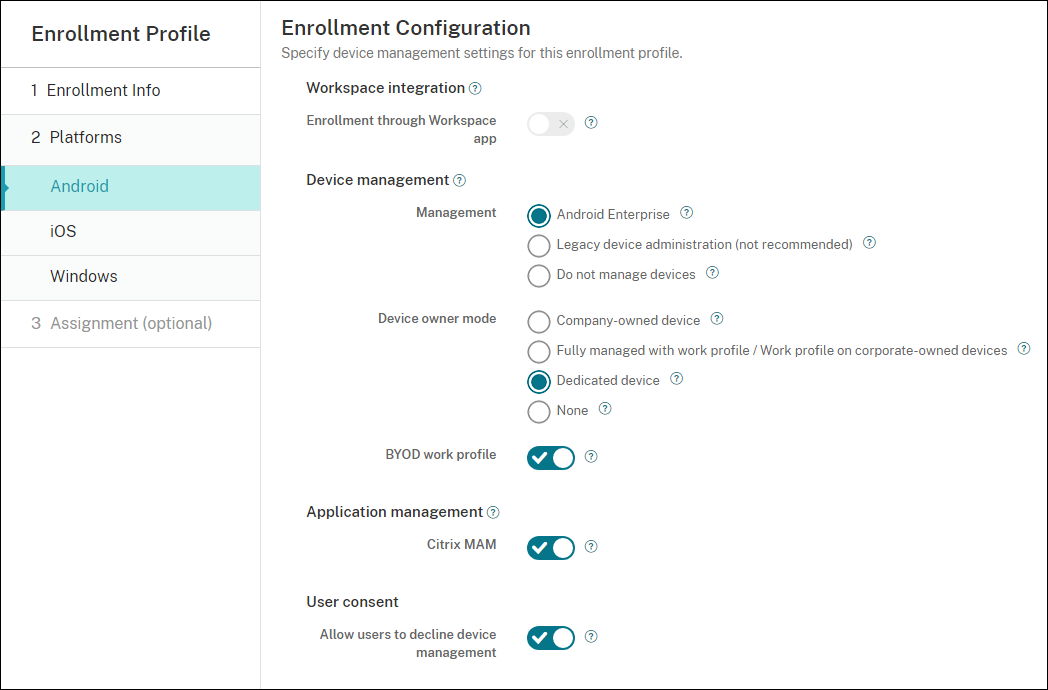

Agregar un perfil de inscripción de dispositivos dedicado

Cuando su implementación de Citrix Endpoint Management incluye dispositivos dedicados, un único administrador de Citrix Endpoint Management o un pequeño grupo de administradores inscriben muchos dispositivos dedicados. Para garantizar que estos administradores puedan inscribir todos los dispositivos necesarios, cree un perfil de inscripción para ellos con dispositivos ilimitados permitidos por usuario.

-

En la consola de Citrix Endpoint Management, vaya a Configurar > Perfiles de inscripción.

-

Para agregar un perfil de inscripción, haga clic en Agregar. En la página “Información de inscripción”, escriba un nombre para el perfil de inscripción. Establezca en Sin límite la cantidad de dispositivos que los miembros con este perfil pueden inscribir.

-

Seleccione Android en Plataformas o haga clic en Siguiente. Aparecerá la página Configuración de inscripción.

-

Establezca Administración en Android Enterprise.

-

Establezca Modo propietario del dispositivo en Dispositivo dedicado.

-

El perfil de trabajo BYOD le permite configurar el perfil de inscripción para inscribir dispositivos BYOD como dispositivos de perfil de trabajo. Los dispositivos nuevos y restablecidos a los valores de fábrica se inscriben como dispositivos dedicados. Establezca el perfil de trabajo BYOD en Sí para permitir la inscripción de dispositivos BYOD como dispositivos de perfil de trabajo. Establezca el perfil de trabajo BYOD en No para restringir la inscripción a los dispositivos propiedad de la empresa. De forma predeterminada, está activado.

-

Elija si quiere inscribir dispositivos en Citrix MAM.

-

Si establece el perfil de trabajo BYOD en Sí, configure el consentimiento del usuario. Si quiere que los usuarios de dispositivos de perfil de trabajo BYOD puedan rechazar la administración de dispositivos al inscribirlos, establezca Permitir a los usuarios rechazar la administración de dispositivos en Sí.

Si el perfil de trabajo BYOD está activado, el valor predeterminado de Permitir a los usuarios rechazar la administración de dispositivos es Sí. Si el perfil de trabajo BYOD está establecido en No, la opción Permitir a los usuarios rechazar la administración de dispositivos está desactivada.

-

Seleccione Asignación (opciones). Aparecerá la pantalla Asignación de grupos de entrega.

-

Elija un grupo o varios grupos de entrega que contengan los administradores que inscriben los dispositivos dedicados. A continuación, haga clic en Guardar.

La página “Perfil de inscripción” aparece con el perfil que agregó.

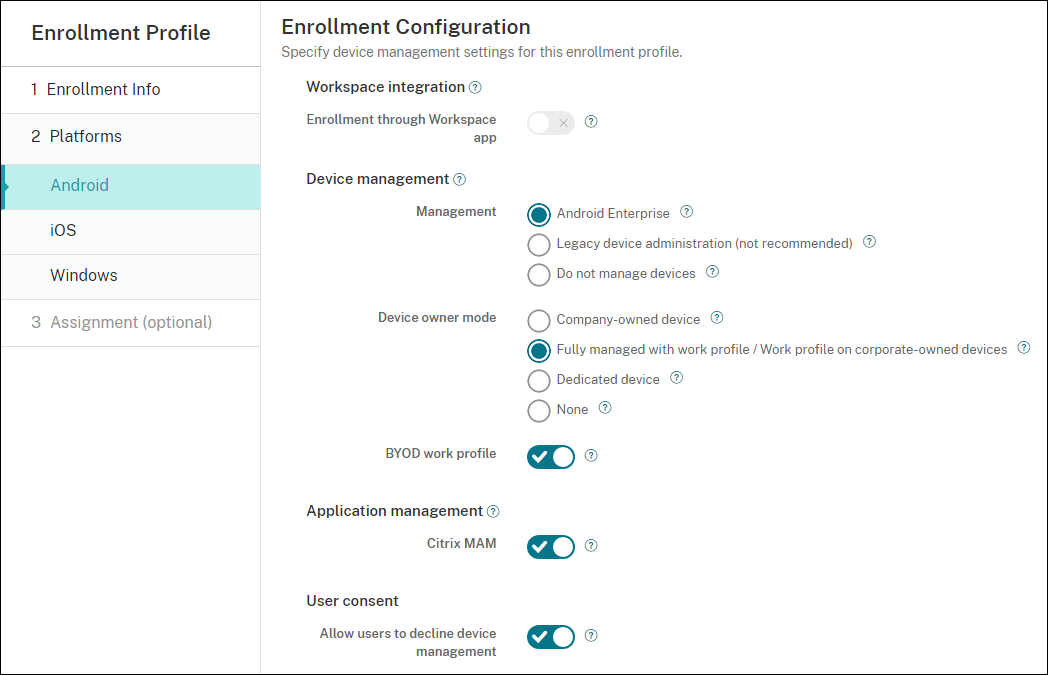

Agregar un perfil de inscripción para dispositivos totalmente administrados con un perfil de trabajo o un perfil de trabajo en dispositivos propiedad de la empresa

-

En la consola de Citrix Endpoint Management, vaya a Configurar > Perfiles de inscripción.

-

Para agregar un perfil de inscripción, haga clic en Agregar. En la página “Información de inscripción”, escriba un nombre para el perfil de inscripción.

-

Establezca la cantidad de dispositivos que los miembros con este perfil pueden inscribir.

-

Seleccione Android en Plataformas o haga clic en Siguiente. Aparecerá la página Configuración de inscripción.

-

Establezca Administración en Android Enterprise. Establezca Modo propietario del dispositivo en Totalmente administrado con un perfil de trabajo/Perfil de trabajo en dispositivos propiedad de la empresa.

-

El perfil de trabajo BYOD le permite configurar el perfil de inscripción para inscribir dispositivos BYOD como dispositivos de perfil de trabajo. Los dispositivos nuevos y restablecidos a los valores de fábrica se inscriben como dispositivos totalmente administrados con un perfil de trabajo. Establezca el perfil de trabajo BYOD en Sí para permitir la inscripción de dispositivos BYOD como dispositivos de perfil de trabajo. Establezca el perfil de trabajo BYOD en No para restringir la inscripción a los dispositivos dedicados. El valor predeterminado es Desactivado.

-

Elija si quiere inscribir dispositivos en Citrix MAM.

-

Si establece el perfil de trabajo BYOD en Sí, configure el consentimiento del usuario. Si quiere que los usuarios de dispositivos de perfil de trabajo BYOD puedan rechazar la administración de dispositivos al inscribirlos, establezca Permitir a los usuarios rechazar la administración de dispositivos en Sí.

Si el perfil de trabajo BYOD está activado, el valor predeterminado de Permitir a los usuarios rechazar la administración de dispositivos es Sí. Si el perfil de trabajo BYOD está establecido en No, la opción Permitir a los usuarios rechazar la administración de dispositivos está desactivada.

-

Seleccione Asignación (opciones). Aparecerá la pantalla Asignación de grupos de entrega.

-

Elija un grupo o varios grupos de entrega que contengan los administradores que inscriben los dispositivos totalmente administrados con un perfil de trabajo. A continuación, haga clic en Guardar.

La página “Perfil de inscripción” aparece con el perfil que agregó.

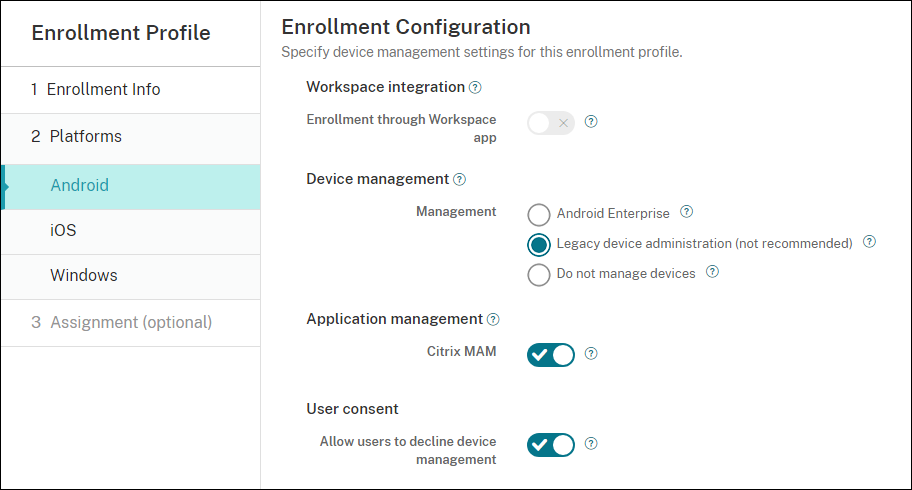

Agregar un perfil de inscripción para dispositivos antiguos

Google ha retirado el modo de administrador de dispositivos de la administración de dispositivos. Google anima a los clientes a administrar todos los dispositivos Android en el modo propietario del dispositivo o en el modo propietario del perfil (consulte Retirada del administrador de dispositivos en las guías para desarrolladores de Google Android Enterprise).

Para habilitar este cambio:

- Citrix ha establecido Android Enterprise como opción de inscripción predeterminada para dispositivos Android.

- Si Android Enterprise está habilitado para la implementación de Citrix Endpoint Management, todos los dispositivos Android recién inscritos (o que se han inscrito de nuevo) se inscriben como dispositivos Android Enterprise.

Es posible que su organización no esté preparada para comenzar a administrar dispositivos Android antiguos mediante Android Enterprise. En ese caso, puede seguir administrándolos en el modo de administrador de dispositivos. En el caso de los dispositivos ya inscritos en el modo de administrador de dispositivos, Citrix Endpoint Management continúa administrándolos en el modo de administrador de dispositivos.

Cree un perfil de inscripción para dispositivos antiguos para permitir que las nuevas inscripciones de dispositivos Android utilicen el modo de administrador de dispositivos.

Para crear un perfil de inscripción para los dispositivos antiguos:

-

En la consola de Citrix Endpoint Management, vaya a Configurar > Perfiles de inscripción.

-

Para agregar un perfil de inscripción, haga clic en Agregar. En la página “Información de inscripción”, escriba un nombre para el perfil de inscripción.

-

Establezca la cantidad de dispositivos que los miembros con este perfil pueden inscribir.

-

Seleccione Android en Plataformas o haga clic en Siguiente. Aparecerá la página Configuración de inscripción.

-

Establezca Administración en Administración de dispositivos antigua (no se recomienda). Haga clic en Siguiente.

-

Elija si quiere inscribir dispositivos en Citrix MAM.

-

Si quiere que los usuarios puedan rechazar la administración de dispositivos al inscribirlos, establezca Permitir a los usuarios rechazar la administración de dispositivos en Sí. De forma predeterminada, está activado.

-

Seleccione Asignación (opciones). Aparecerá la pantalla Asignación de grupos de entrega.

-

Elija un grupo o varios grupos de entrega que contengan los administradores que inscriben los dispositivos dedicados. A continuación, haga clic en Guardar.

La página “Perfil de inscripción” aparece con el perfil que agregó.

Para seguir administrando dispositivos antiguos en el modo de administrador de dispositivos, inscríbalos o vuelva a inscribirlos con este perfil. Para inscribir dispositivos de administrador de dispositivos similares a los dispositivos de perfil de trabajo, los usuarios deben descargar Citrix Secure Hub y proporcionar una URL de servidor de inscripción.

Aprovisionar dispositivos de perfil de trabajo en Android Enterprise

Los dispositivos de perfil de trabajo de Android Enterprise se inscriben en el modo propietario de perfil. Estos dispositivos no necesitan ser nuevos ni haberse restablecido a los valores de fábrica. Los dispositivos BYOD se inscriben como dispositivos de perfil de trabajo. La experiencia de inscripción es similar a la inscripción de Android en Citrix Endpoint Management. Los usuarios descargan Citrix Secure Hub desde Google Play e inscriben sus dispositivos.

De forma predeterminada, los parámetros de depuración por USB y fuentes desconocidas están inhabilitados en un dispositivo cuando se inscribe en Android Enterprise como dispositivo de perfil de trabajo.

Cuando inscriba dispositivos en Android Enterprise como dispositivos de perfil de trabajo, vaya siempre a Google Play. Desde allí, habilite Citrix Secure Hub para que aparezca en el perfil personal del usuario.

Aprovisionar dispositivos Android Enterprise totalmente administrados

Puede inscribir dispositivos totalmente administrados en la implementación que configuró en las secciones anteriores. Los dispositivos totalmente administrados son dispositivos propiedad de la empresa y se inscriben en el modo propietario del dispositivo. Solo los dispositivos nuevos o los restablecidos a los valores de fábrica se pueden inscribir en el modo propietario del dispositivo.

Puede inscribir dispositivos en el modo propietario del dispositivo mediante cualquiera de estos métodos de inscripción:

-

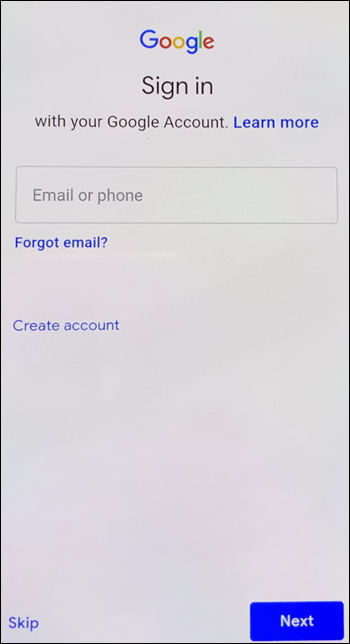

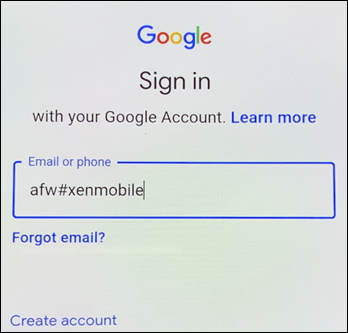

Token identificador DPC: Con este método de inscripción, los usuarios escriben los caracteres

afw#xenmobileal configurar el dispositivo.afw#xenmobilees el token identificador DPC de Citrix. Este token identifica el dispositivo como administrado por Citrix Endpoint Management y descarga Citrix Secure Hub de Google Play Store. Consulte Inscribir dispositivos mediante el token identificador DPC de Citrix. - Conexión de transmisión de datos en proximidad (NFC): El método de inscripción de la conexión NFC transfiere datos entre dos dispositivos por transmisión de datos en proximidad. Bluetooth, Wi-Fi y otros modos de comunicación están inhabilitados en un dispositivo nuevo o que ha sido restablecido a sus valores de fábrica. NFC es el único protocolo de comunicación que el dispositivo puede utilizar en ese estado. Consulte Inscribir dispositivos con una conexión NFC.

- Código QR: La inscripción con códigos QR se puede utilizar para inscribir una flota distribuida de dispositivos que no admiten NFC, como las tabletas. El método de inscripción por código QR define y configura el modo de perfil del dispositivo al escanear un código QR desde el asistente de configuración. Consulte Inscribir dispositivos con un código QR.

- Zero Touch: La activación automática le permite configurar los dispositivos para que se inscriban automáticamente cuando se enciendan por primera vez. La activación automática se admite en algunos dispositivos Android con Android 9.0 o versiones posteriores. Consulte Activación automática.

- Cuentas de Google: Los usuarios introducen sus credenciales de cuenta de Google para iniciar el proceso de aprovisionamiento. Esta opción es para empresas que utilizan Google Workspace.

Inscribir dispositivos mediante el token identificador DPC de Citrix

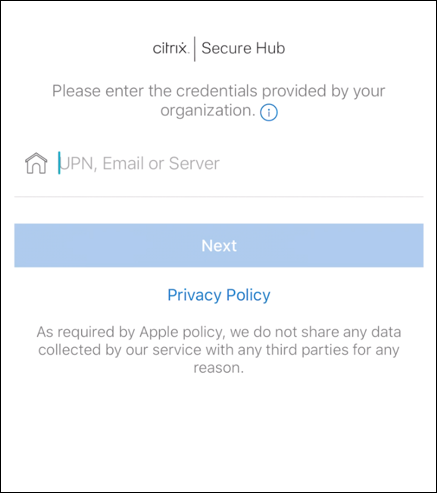

Los usuarios escriben afw#xenmobile cuando se les pide que introduzcan una cuenta de Google después de encender dispositivos nuevos o restablecidos a los valores de fábrica para la configuración inicial. Esta acción descarga e instala Citrix Secure Hub. Los usuarios siguen las indicaciones de configuración de Citrix Secure Hub para completar la inscripción.

Requisitos del sistema

- Compatible con todos los dispositivos Android que ejecutan el sistema operativo Android.

Para inscribir el dispositivo

-

Encienda un dispositivo nuevo o restablecido a los valores de fábrica.

-

La configuración inicial del dispositivo se carga y solicita una cuenta de Google. Si el dispositivo carga la pantalla de inicio del dispositivo, compruebe que en la barra de notificaciones hay la notificación Finalizar configuración.

-

Escriba

afw#xenmobileen el campo Correo electrónico o Teléfono.

-

Toque Instalar en la pantalla de Android Enterprise que solicita la instalación de Citrix Secure Hub.

-

Toque Instalar en la pantalla del instalador de Citrix Secure Hub.

-

Toque Permitir para todas las solicitudes de permisos de la aplicación.

-

Toque Aceptar y continuar para instalar Citrix Secure Hub y permitirle que administre el dispositivo.

-

Citrix Secure Hub ya se ha instalado y se halla en la pantalla de inscripción predeterminada. En este ejemplo, la detección automática no está configurada. Si lo estuviera, el usuario puede introducir su nombre de usuario o su correo electrónico y se le encontraría un servidor. En lugar de seguir este método, introduzca la URL de inscripción del entorno y toque Siguiente.

-

La configuración predeterminada de Citrix Endpoint Management permite a los usuarios elegir MAM o MDM+MAM. Si se le pide de esta manera, toque Sí, inscribirlo para elegir MDM+MAM.

-

Introduzca la dirección de correo electrónico y la contraseña del usuario y, a continuación, toque Siguiente.

-

Se pide al usuario que configure un código de acceso de dispositivo. Toque Establecer e introduzca un código de acceso.

-

Se solicita al usuario que configure un método de desbloqueo del perfil de trabajo. En este ejemplo, toque Contraseña y PIN, e introduzca un PIN.

-

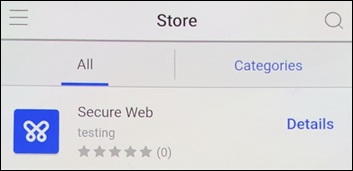

El dispositivo se encuentra ahora en la pantalla de inicio de Citrix Secure Hub Mis aplicaciones. Toque Agregar aplicaciones desde la tienda.

-

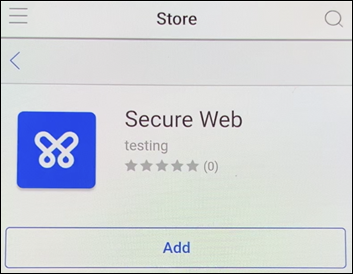

Para agregar Citrix Secure Web, toque Citrix Secure Web.

-

Toque Agregar.

-

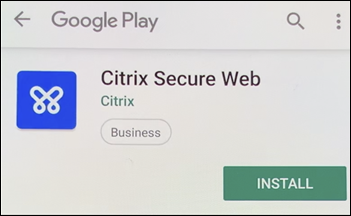

Citrix Secure Hub dirige al usuario a Google Play Store para instalar Citrix Secure Web. Toque Instalar.

-

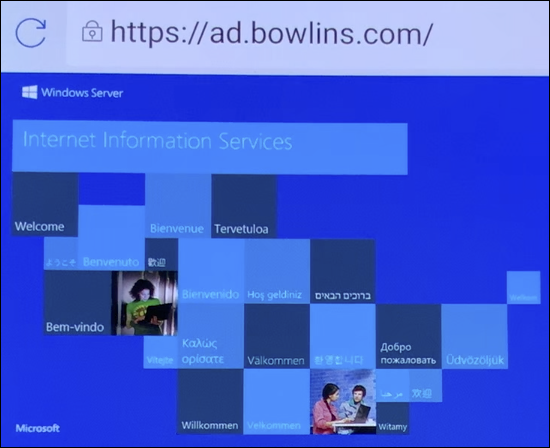

Después de que Citrix Secure Web se instale, toque Abrir. Introduzca una dirección URL de un sitio interno en la barra de direcciones y compruebe que se carga la página.

-

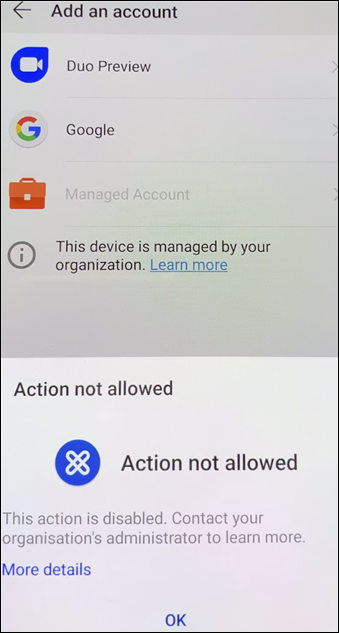

Vaya a Parámetros > Cuentas en el dispositivo. Observe que la cuenta administrada no se puede modificar. Las opciones de desarrollador para compartir la pantalla o la depuración remota también están bloqueadas.

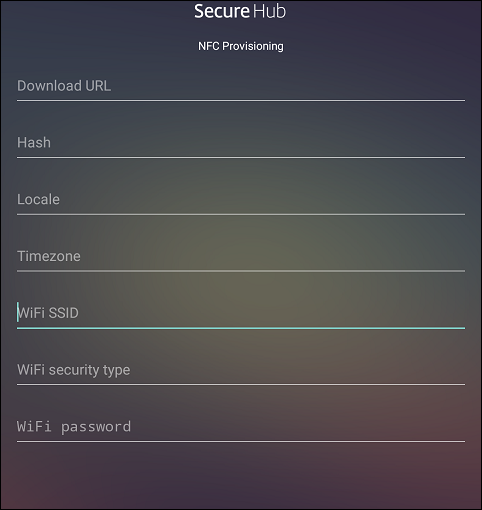

Inscribir dispositivos con una conexión NFC

Para inscribir un dispositivo como dispositivo totalmente administrado mediante conexiones NFC, se necesitan dos dispositivos: uno que se haya restablecido a sus valores de fábrica y otro con la herramienta Citrix Endpoint Management Provisioning Tool.

Requisitos del sistema y requisitos previos

- Dispositivos Android compatibles.

- Un dispositivo nuevo o restablecido a los valores de fábrica con la función de NFC, aprovisionado para Android Enterprise como un dispositivo totalmente administrado. Consulte la sección de Aprovisionar dispositivos Android Enterprise totalmente administrados.

- Otro dispositivo con la función de NFC, que ejecuta la herramienta de aprovisionamiento configurada. La herramienta Provisioning Tool está disponible en Citrix Secure Hub o en la página de descargas de Citrix.

Un dispositivo solo puede tener un perfil Android Enterprise. En este caso, el perfil es para Citrix Secure Hub administrado. Al intentar agregar una segunda aplicación DPC, se quita la instancia instalada de Citrix Secure Hub.

Datos transferidos a través de la conexión NFC

Para aprovisionar un dispositivo restablecido a sus valores de fábrica, debe enviar los siguientes datos vía una conexión NFC para inicializar Android Enterprise:

- Nombre del paquete de la aplicación DPC que actuará como propietaria del dispositivo (en este caso, Citrix Secure Hub).

- Ubicación de intranet o Internet desde donde el dispositivo puede descargar la aplicación DPC.

- Valor hash SHA-256 de la aplicación DPC para verificar si la descarga se ha realizado correctamente.

- Datos de la conexión Wi-Fi para que un dispositivo restablecido a sus valores de fábrica pueda conectarse y descargar la aplicación DPC. Nota: Android no admite 802.1x Wi-Fi para este paso.

- Zona horaria del dispositivo (opcional).

- Ubicación geográfica del dispositivo (opcional).

Cuando los dos dispositivos se conectan por NFC, los datos de la herramienta Provisioning Tool se envían al dispositivo restablecido a los valores de fábrica. Esos datos se utilizan para descargar Citrix Secure Hub con los parámetros del administrador. Si no introduce valores para la zona horaria y la ubicación geográfica, Android los configurará automáticamente en el nuevo dispositivo.

Configuración de la herramienta Citrix Endpoint Management Provisioning Tool

Antes de una conexión NFC, es necesario configurar la herramienta Provisioning Tool. Esta configuración se transfiere, a continuación, al dispositivo restablecido a los valores de fábrica durante la conexión NFC.

Puede introducir los datos en los campos requeridos o rellenar los campos mediante un archivo de texto. En los pasos del siguiente procedimiento, se describe cómo configurar un archivo de texto con descripciones para cada campo. La aplicación no guarda información una vez introducida esta, por lo que puede ser conveniente crear un archivo de texto para conservar esa información para el futuro.

Para configurar Provisioning Tool mediante un archivo de texto

Nombre el archivo nfcprovisioning.txt y colóquelo en la carpeta /sdcard/ de la tarjeta SD del dispositivo. La aplicación leerá el archivo de texto y rellenará los valores.

El archivo de texto debe contener estos datos:

android.app.extra.PROVISIONING_DEVICE_ADMIN_PACKAGE_DOWNLOAD_LOCATION=<download_location>

Esta línea es la ubicación de intranet o Internet de la aplicación de proveedor EMM. Una vez que el dispositivo restablecido a los valores de fábrica se haya conectado a una red Wi-Fi por conexión NFC, el dispositivo debe tener acceso a esta ubicación para la descarga. La URL es una dirección URL normal, sin formato especial.

android.app.extra.PROVISIONING_DEVICE_ADMIN_PACKAGE_CHECKSUM=<SHA-256 hash>

Esta línea es la suma de comprobación de la aplicación de proveedor EMM. Esta suma de comprobación se utiliza para verificar que la descarga se ha realizado correctamente. Los pasos para obtener la suma de comprobación se describen más adelante en este artículo.

android.app.extra.PROVISIONING_WIFI_SSID=<wifi ssid>

Esta línea es el SSID del dispositivo conectado por Wi-Fi donde se está ejecutando la herramienta Provisioning Tool.

android.app.extra.PROVISIONING_WIFI_SECURITY_TYPE=<wifi security type>

Los valores admitidos son WEP y WPA2. Si la red Wi-Fi no está protegida, este campo debe estar vacío.

android.app.extra.PROVISIONING_WIFI_PASSWORD=<wifi password>

Si la red Wi-Fi no está protegida, este campo debe estar vacío.

android.app.extra.PROVISIONING_LOCALE=<locale>

Introduzca códigos de idioma y país. Los códigos de idioma son códigos de idioma ISO de dos letras minúsculas (por ejemplo, “es” para español), según se definen en ISO 639-1. Los códigos de país son códigos de país de dos letras mayúsculas (por ejemplo, “ES” para España), según se definen en ISO 3166-1. Por ejemplo, introduzca es_ES para el español hablado en España. Si no introduce ningún código, el país y el idioma se rellenan automáticamente.

android.app.extra.PROVISIONING_TIME_ZONE=<timezone>

La zona horaria en que se ejecuta el dispositivo. Escriba el nombre de la base de datos del área o ubicación. Por ejemplo, America/Los_Angeles para la zona horaria del Pacífico en Estados Unidos. Si no introduce ningún nombre, la zona horaria se rellena automáticamente.

android.app.extra.PROVISIONING_DEVICE_ADMIN_PACKAGE_NAME=<package name>

Este dato no es necesario, porque el valor está codificado en la aplicación como “Citrix Secure Hub”. Se menciona aquí a título meramente informativo.

Si existe una red Wi-Fi protegida con WPA2, un archivo nfcprovisioning.txt completado puede tener el siguiente aspecto:

android.app.extra.PROVISIONING_DEVICE_ADMIN_PACKAGE_DOWNLOAD_LOCATION=https://www.somepublicurlhere.com/path/to/securehub.apk

android.app.extra.PROVISIONING_DEVICE_ADMIN_PACKAGE_CHECKSUM=ga50TwdCmfdJ72LGRFkke4CrbAk\u003d

android.app.extra.PROVISIONING_WIFI_SSID=Protected_WiFi_Name

android.app.extra.PROVISIONING_WIFI_SECURITY_TYPE=WPA2

android.app.extra.PROVISIONING_WIFI_PASSWORD=wifiPasswordHere

android.app.extra.PROVISIONING_LOCALE=en_US

android.app.extra.PROVISIONING_TIME_ZONE=America/Los_Angeles

Si existe una red Wi-Fi no protegida, un archivo nfcprovisioning.txt completado puede tener el siguiente aspecto:

android.app.extra.PROVISIONING_DEVICE_ADMIN_PACKAGE_DOWNLOAD_LOCATION=https://www.somepublicurlhere.com/path/to/securehub.apk

android.app.extra.PROVISIONING_DEVICE_ADMIN_PACKAGE_CHECKSUM=ga50TwdCmfdJ72LGRFkke4CrbAk\u003d

android.app.extra.PROVISIONING_WIFI_SSID=Unprotected_WiFi_Name

android.app.extra.PROVISIONING_LOCALE=en_US

android.app.extra.PROVISIONING_TIME_ZONE=America/Los_Angeles

Para obtener la suma de comprobación de Citrix Secure Hub

La suma de comprobación de Citrix Secure Hub es un valor constante: qn7oZUtheu3JBAinzZRrrjCQv6LOO6Ll1OjcxT3-yKM. Para descargar un archivo APK destinado para Citrix Secure Hub, utilice el siguiente enlace de Google Play Store: https://play.google.com/managed/downloadManagingApp?identifier=xenmobile.

Para obtener la suma de comprobación de una aplicación

Requisitos previos:

- La herramienta apksigner del componente Android SDK Build-Tools

- Línea de comandos de OpenSSL

Para obtener la suma de comprobación de una aplicación, siga estos pasos:

- Descargue el archivo APK de la aplicación desde Google Play.

-

En la línea de comandos de OpenSSL, vaya a la herramienta apksigner:

android-sdk/build-tools/<version>/apksignery escriba lo siguiente:apksigner verify -print-certs <apk_path> | perl -nle 'print $& if m{(?<=SHA-256 digest:) .*}' | xxd -r -p | openssl base64 | tr -d '=' | tr -- '+/=' '-_' <!--NeedCopy-->El comando devuelve una suma de comprobación válida.

- Para generar el código QR, introduzca la suma de comprobación en el campo

PROVISIONING_DEVICE_ADMIN_SIGNATURE_CHECKSUM. Por ejemplo:

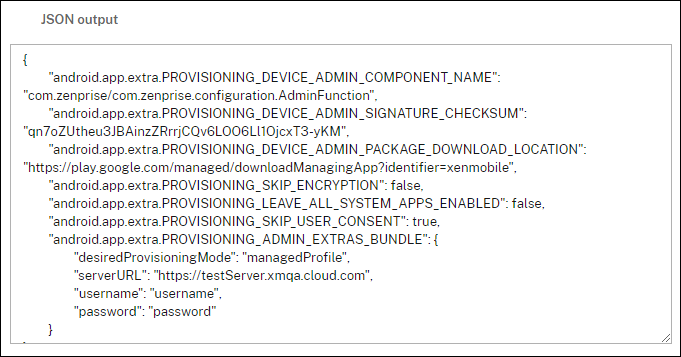

{

"android.app.extra.PROVISIONING_DEVICE_ADMIN_COMPONENT_NAME": "com.zenprise/com.zenprise.configuration.AdminFunction",

"android.app.extra.PROVISIONING_DEVICE_ADMIN_SIGNATURE_CHECKSUM":"qn7oZUtheu3JBAinzZRrrjCQv6LOO6Ll1OjcxT3-yKM",

"android.app.extra.PROVISIONING_DEVICE_ADMIN_PACKAGE_DOWNLOAD_LOCATION": "https://play.google.com/managed/downloadManagingApp?identifier=xenmobile",

"android.app.extra.PROVISIONING_ADMIN_EXTRAS_BUNDLE": {

"serverURL": "https://supportablility.xm.cloud.com"

}

}

<!--NeedCopy-->

Bibliotecas usa das

La herramienta Provisioning Tool utiliza las bibliotecas siguientes en su código fuente:

-

Biblioteca

appcompatv7, biblioteca Design support y biblioteca Palette v7 de Google bajo la licencia de Apache 2.0Para obtener información, consulte Support Library Features Guide.

-

Butter Knife de Jake Wharton bajo la licencia de Apache 2.0

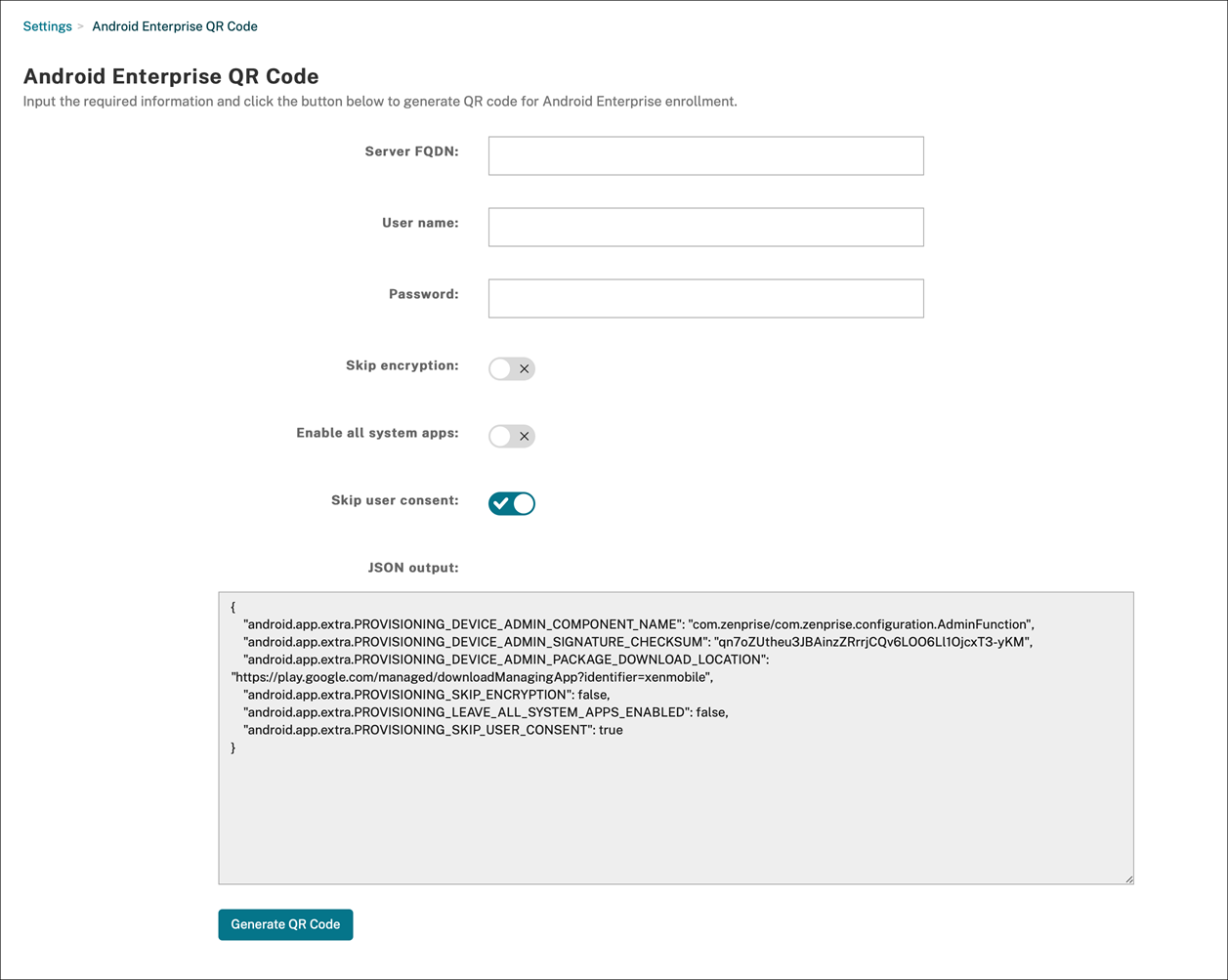

Inscribir dispositivos con un código QR

Los usuarios pueden inscribir un dispositivo totalmente administrado mediante el código QR que genera para ellos.

Requisitos del sistema

Dispositivos Android con Android 7.0 o una versión posterior.

Crear un código QR

Para generar un código QR, especifique la información de inscripción que se necesite. Una vez generado el código QR, guárdelo localmente. Citrix Endpoint Management no lo guarda.

- Vaya a Ajustes > Código QR de Android Enterprise.

- Si es necesario, especifique esta información de inscripción:

-

FQDN del servidor: Escriba el nombre de dominio completo (FQDN) del servidor de Citrix Endpoint Management (por ejemplo,

example.cem.cloud.com). Este campo es opcional. Si la deja vacía, los usuarios deben rellenar esta información cuando se inscriban. - Nombre de usuario: Escriba el nombre de usuario utilizado para inscribirse. Si piensa distribuir el código QR a más de un usuario, recomendamos dejar este campo vacío. Configurar un código QR con un nombre de usuario y una contraseña es útil para inscribir dispositivos de quiosco. Si deja el campo vacío, los usuarios deberán rellenar esta información cuando se inscriban.

- Contraseña: Escriba la contraseña asociada al nombre de usuario escrito. Si deja el campo vacío, los usuarios deberán rellenar esta información cuando se inscriban.

- Omitir cifrado: Si está activada, el dispositivo no se cifra durante la inscripción. De forma predeterminada, está desactivado.

- Habilitar todas las aplicaciones del sistema: Si está activada, permite acceder a todas las aplicaciones del sistema que hay en el dispositivo. De forma predeterminada, está desactivado.

- Omitir el consentimiento del usuario: Si está desactivada, los usuarios pueden optar por no participar en la administración de dispositivos. De forma predeterminada, está desactivado.

El cuadro Salida de JSON muestra el contenido JSON que corresponde a la información especificada.

-

FQDN del servidor: Escriba el nombre de dominio completo (FQDN) del servidor de Citrix Endpoint Management (por ejemplo,

- Para agregar más información sobre la inscripción, modifique el contenido JSON en el cuadro Salida de JSON.

- Haga clic en Generar código QR. El código QR aparece a la derecha de la salida de JSON.

- Haga clic con el botón secundario en la imagen del código QR y guárdela.

- Envíe la imagen a los usuarios para la inscripción de dispositivos.

Un dispositivo con valores de fábrica restablecido escanea este código QR para inscribirse como un dispositivo totalmente administrado.

Para inscribir el dispositivo

Después de encender un dispositivo nuevo o restablecido a los valores de fábrica:

- Toque seis veces en la pantalla de bienvenida para iniciar la inscripción por código QR.

-

Cuando se le solicite, conéctese a la Wi-Fi. Se puede acceder a la ubicación de descarga que tenga establecido Citrix Secure Hub en el código QR a través de esta red Wi-Fi.

Una vez que el dispositivo se haya conectado a la red Wi-Fi, descarga un lector de códigos QR desde Google e inicia la cámara.

-

Apunte la cámara al código QR para escanear el código.

Android descarga Citrix Secure Hub de la ubicación de descarga del código QR, valida la firma del certificado de firma, instala Citrix Secure Hub y establece el modo propietario del dispositivo.

Para obtener más información, consulte esta guía de Google para desarrolladores de Android EMM: https://developers.google.com/android/work/prov-devices#qr_code_method.

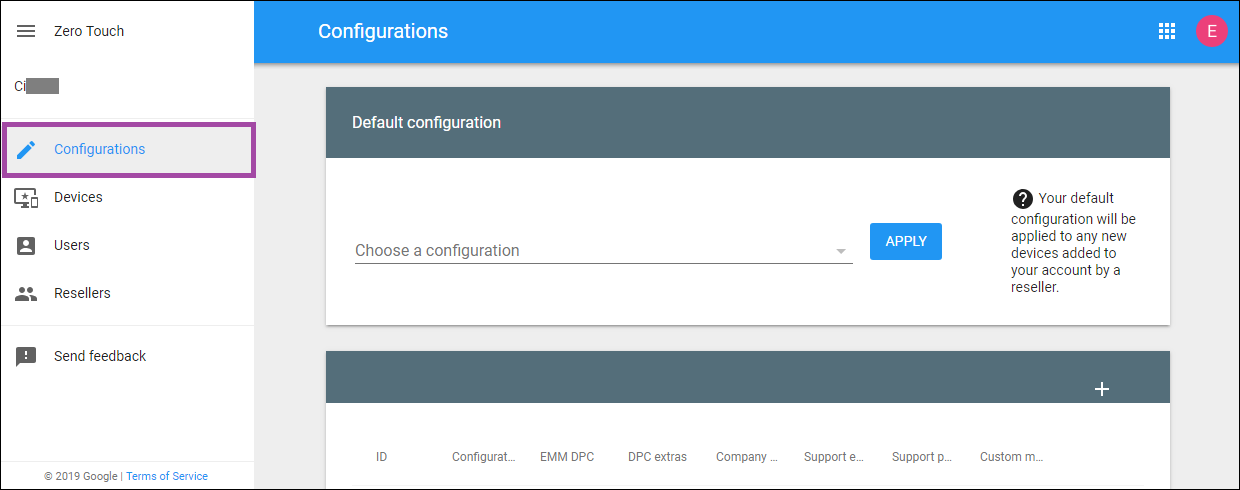

Activación automática

La activación automática le permite configurar dispositivos para que se aprovisionen como dispositivos totalmente administrados cuando al encenderse por primera vez.

Su distribuidor de dispositivos creará una cuenta para usted en el portal de activación automática de Android, una herramienta en línea que le permite aplicar configuraciones a los dispositivos. Con portal de activación automática de Android, cree una o más configuraciones de activación automática y aplique las configuraciones a los dispositivos asignados a su cuenta. Cuando los usuarios encienden estos dispositivos, los dispositivos se inscriben automáticamente en Citrix Endpoint Management. La configuración asignada al dispositivo define su proceso de inscripción automática.

Requisitos del sistema

- La activación automática se ofrece a partir de la versión Android 9.0.

Información de su distribuidor sobre dispositivos y cuentas

-

Los dispositivos aptos para la activación automática se compran a un distribuidor empresarial o a un socio de Google. Para obtener una lista de los socios de activación automática de Android Enterprise, consulte el sitio web de Android.

-

Una cuenta de portal de activación automática de Android Enterprise, creada por su distribuidor.

-

Datos de inicio de sesión de la cuenta de portal de activación automática de Android Enterprise, proporcionados por su distribuidor.

Crear una configuración de activación automática

Cuando cree una configuración de activación automática, incluya un JSON personalizado para especificar los detalles de la configuración.

Utilice este JSON para configurar el dispositivo para que se inscriba en el servidor de Citrix Endpoint Management que especifique. Sustituya la URL de su servidor por “URL” en este ejemplo.

{

"android.app.extra.PROVISIONING_ADMIN_EXTRAS_BUNDLE":

{

"serverURL":"URL"

}

}

<!--NeedCopy-->

Puede utilizar un JSON opcional con más parámetros para personalizar su configuración en mayor profundidad. En este ejemplo, se especifica el servidor de Citrix Endpoint Management y el nombre de usuario y la contraseña que utilizan los dispositivos que utilizan esta configuración para iniciar sesión en el servidor.

{

"android.app.extra.PROVISIONING_ADMIN_EXTRAS_BUNDLE":

{

"serverURL":"URL",

"xm_username":"username",

"xm_password":"password"

}

}

<!--NeedCopy-->

Importante:

Para inscribir dispositivos en el perfil de trabajo en el modo de dispositivos propiedad de la empresa, agregue

{"desiredProvisioningMode": "managedProfile"}al JSON personalizado enPROVISIONING_ADMIN_EXTRAS_BUNDLE.

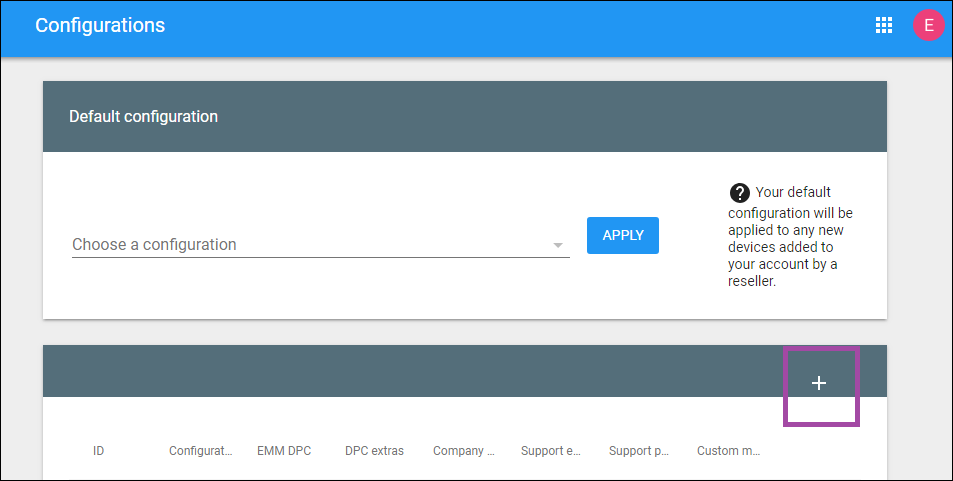

-

Vaya al portal de activación automática de Android en https://partner.android.com/zerotouch. Inicie sesión con la información de la cuenta de su distribuidor de dispositivos de activación automática.

-

Haga clic en Configuration.

-

Haga clic en + sobre la tabla de configuración.

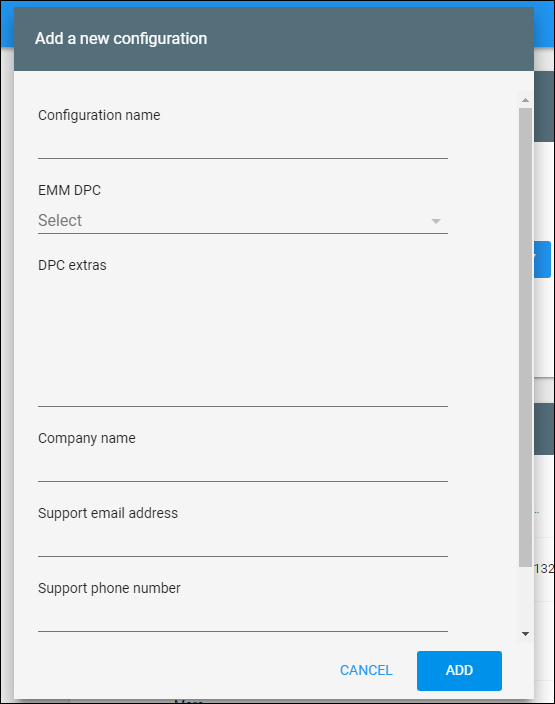

- Introduzca la información de configuración en la ventana de configuración que aparece.

- Nombre de configuración: Escriba el nombre que quiera para esta configuración.

- Controlador de políticas de dispositivo de EMM: Elija Citrix Secure Hub.

- Información adicional de DPC: Pegue el texto JSON personalizado en este campo.

- Nombre de empresa: Escriba el nombre que quiera que aparezca en sus dispositivos Android Enterprise de activación automática durante el aprovisionamiento del dispositivo.

- Dirección de correo de electrónico de asistencia: Escriba una dirección de correo electrónico con la que los usuarios puedan ponerse en contacto para obtener ayuda. Esta dirección aparece en los dispositivos Android Enterprise de activación automática antes del aprovisionamiento de dispositivos.

- Teléfono de asistencia: Escriba un número de teléfono con el que los usuarios puedan ponerse en contacto para obtener ayuda. Este número de teléfono aparece en los dispositivos Android Enterprise de activación automática antes del aprovisionamiento de dispositivos.

- Mensaje personalizado: Si quiere, agregue una o dos frases para ayudar a los usuarios a ponerse en contacto con usted o para darles más detalles sobre lo que ocurre con su dispositivo. Este mensaje personalizado aparece en los dispositivos Android Enterprise de activación automática antes del aprovisionamiento de dispositivos.

-

Haga clic en Agregar.

-

Para crear más configuraciones, repita los pasos 2, 3 y 4.

-

Para aplicar una configuración a un dispositivo:

-

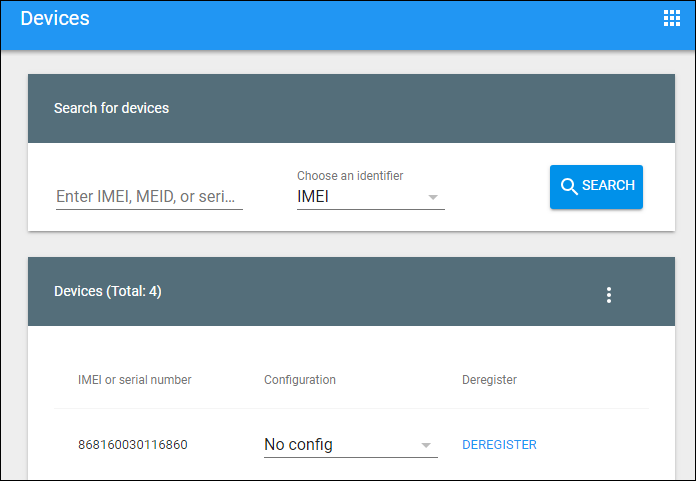

En el portal de activación automática de Android, haga clic en Dispositivos.

-

Busque el dispositivo en la lista de dispositivos y elija la configuración que quiera asignar.

-

Haga clic en Update.

-

Puede aplicar una configuración a muchos dispositivos mediante un archivo CSV.

Para obtener información sobre cómo aplicar una configuración a muchos dispositivos, consulte Activación automática para administradores de TI. Esta sección de Android Enterprise tiene más información sobre cómo administrar configuraciones y aplicarlas a los dispositivos.

Aprovisionar dispositivos Android Enterprise dedicados

Los dispositivos Android Enterprise dedicados son dispositivos totalmente administrados que se destinan a cumplir un solo caso de uso. Así, restringe estos dispositivos a una aplicación o a un pequeño conjunto de aplicaciones que permitan realizar las tareas necesarias para este caso de uso. También impide que los usuarios habiliten otras aplicaciones o realicen otras acciones en el dispositivo.

Inscriba los dispositivos dedicados mediante cualquiera de los métodos de inscripción utilizados para otros dispositivos totalmente administrados, como se describe en Aprovisionar dispositivos Android Enterprise totalmente administrados. Aprovisionar dispositivos dedicados requiere una configuración adicional antes de inscribirlos.

Para aprovisionar dispositivos dedicados:

- Agregue un perfil de inscripción para los administradores de Citrix Endpoint Management a los que permite inscribir dispositivos dedicados en su implementación de Citrix Endpoint Management. Consulte Crear perfiles de inscripción.

- Para habilitar un dispositivo dedicado de modo que pueda acceder a las aplicaciones, agréguelas a la lista de aplicaciones permitidas.

- Si quiere, configure la aplicación permitida para permitir el modo de bloqueo de tarea. Cuando una aplicación se encuentra en el modo de bloqueo de tarea, esa aplicación queda anclada a la pantalla del dispositivo cuando el usuario la abre. No aparece el botón Inicio y el botón Atrás está desactivado. El usuario sale de la aplicación mediante una acción programada en la aplicación, como cerrar sesión.

- Inscriba cada dispositivo en el perfil de inscripción que ha agregado.

Requisitos del sistema

- La inscripción de dispositivos Android dedicados comienza a ofrecerse a partir de Android 6.0.

Permitir aplicaciones y establecer el modo de bloqueo de tarea

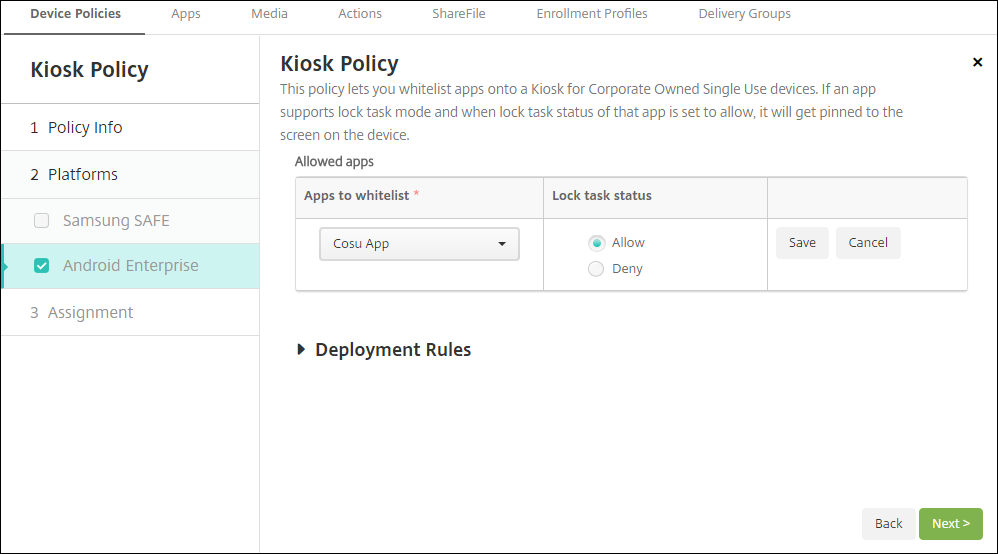

Con la directiva Quiosco, puede permitir aplicaciones y establecer el modo de bloqueo de tarea. De forma predeterminada, los servicios Citrix Secure Hub y Google Play están en la lista de permitidos.

Para agregar la directiva de quiosco

-

En la consola de Citrix Endpoint Management, haga clic en Configurar > Directivas de dispositivo. Aparecerá la página Directivas de dispositivo.

-

Haga clic en Agregar. Aparecerá el cuadro de diálogo Agregar nueva directiva.

-

Expanda Más y, a continuación, en “Seguridad”, haga clic en Quiosco. Aparecerá la página de asignación Directiva de quiosco.

-

En Plataformas, seleccione Android Enterprise. Desmarque las demás plataformas.

-

En el panel “Información de directiva”, escriba el nombre de la directiva y una descripción opcional.

-

Haga clic en Siguiente y, a continuación, en Agregar.

-

Para permitir una aplicación y permitir o denegar el modo de bloqueo de tarea para esa aplicación:

En la lista, seleccione la aplicación que quiere permitir.

Seleccione Permitir para que la aplicación quede anclada en la pantalla del dispositivo cuando el usuario la abra. Elija Denegar para que la aplicación no quede anclada. El valor predeterminado es Permitir.

-

Haga clic en Guardar.

-

Para permitir otra aplicación y permitir o denegar el modo de bloqueo de tarea para esa aplicación, haga clic en Agregar.

-

Configure las reglas de implementación y elija los grupos de entrega. Para obtener más información, consulte Directivas de dispositivo.

Aprovisionar dispositivos Android Enterprise totalmente administrados con un perfil de trabajo o un perfil de trabajo en dispositivos propiedad de la empresa

Los dispositivos con Android 9.0-10.x se inscriben como “totalmente administrados con un perfil de trabajo”. A partir de Android 11, los dispositivos se inscriben como “perfil de trabajo en dispositivos propiedad de la empresa”. Todos estos dispositivos son dispositivos propiedad de la empresa que se utilizan tanto para el trabajo como para fines personales. Su organización administra todo el dispositivo. Puede aplicar un conjunto de directivas al dispositivo y un conjunto de directivas diferente al perfil de trabajo.

En la consola de Citrix Endpoint Management, los dispositivos totalmente administrados con un perfil de trabajo aparecen con estos términos:

-

El propietario del dispositivo es “Empresa”.

-

El tipo de instalación del dispositivo en Android Enterprise es “COPE (propiedad de la empresa con acceso privado)”.

Requisitos del sistema

- La inscripción de dispositivos totalmente administrados con perfiles de trabajo se admite a partir de la versión Android 9.0.

Para inscribir el dispositivo

Los dispositivos nuevos y restablecidos a los valores de fábrica se inscriben como dispositivos totalmente administrados con un perfil de trabajo. Estos dispositivos emplean uno de los métodos de inscripción utilizados para otros dispositivos totalmente administrados, como se describe en Aprovisionar dispositivos Android Enterprise totalmente administrados. Los dispositivos con Android 11 pueden inscribirse en el modo de perfil de trabajo en dispositivos propiedad de la empresa con el código QR o los métodos de activación automática descritos en esa sección.

Importante:

Al inscribir dispositivos en el modo de perfil de trabajo en dispositivos propiedad de la empresa con el método de código QR, agregue esto a la salida de JSON, encima del campo

serverURL:"desiredProvisioningMode": "managedProfile",

Los dispositivos que no son nuevos o restablecidos a los valores de fábrica se inscriben como dispositivos de perfil de trabajo como se describe en Aprovisionar dispositivos de perfil de trabajo en Android Enterprise.

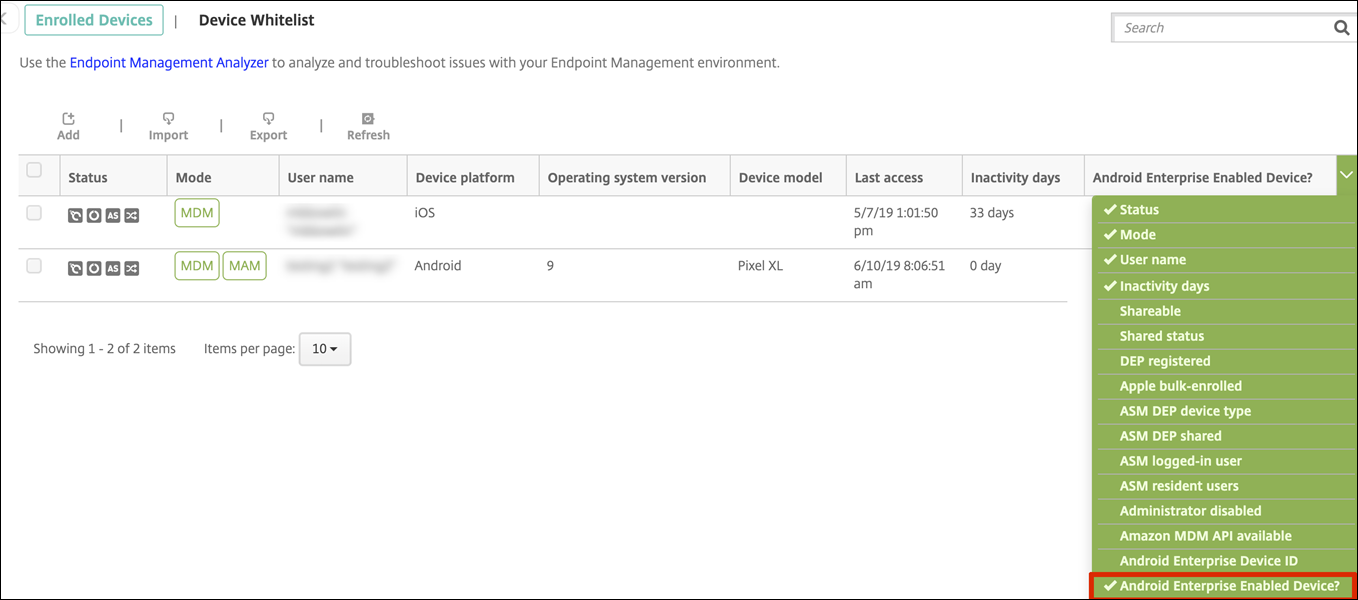

Ver dispositivos Android Enterprise en la consola de Citrix Endpoint Management

Para ver los dispositivos Android Enterprise totalmente administrados, dedicados y totalmente administrados con un perfil de trabajo:

-

En la consola de Citrix Endpoint Management, vaya a Administrar > Dispositivos.

-

Para agregar la columna ¿Dispositivo habilitado para Android Enterprise?, haga clic en el menú del borde derecho de la tabla.

-

Para ver las acciones de seguridad disponibles, seleccione un dispositivo totalmente administrado y haga clic en Proteger. Cuando el dispositivo está totalmente administrado, la acción Borrado completo está disponible, pero Borrado selectivo no. Esta diferencia se debe a que el dispositivo solo permite aplicaciones de Google Play Store administrado. No hay una opción para que el usuario instale aplicaciones desde la tienda pública. Su organización administra todo el contenido del dispositivo.

Configurar directivas de aplicaciones y de dispositivo para Android Enterprise

Para obtener información general de las directivas controladas tanto a nivel de dispositivo como de aplicación, consulte Directivas MDX y directivas de dispositivo compatibles con Android Enterprise.

Qué debe saber sobre las directivas:

-

Restricciones a dispositivos: Docenas de restricciones para los dispositivos le permiten controlar funciones como:

- El uso de la cámara del dispositivo

- Copiar y pegar contenido entre perfiles personales y de trabajo

-

VPN por aplicación: Utilice la directiva Configuraciones administradas para configurar perfiles de VPN para Android Enterprise.

-

Directiva de correo electrónico: Se recomienda utilizar la directiva Configuraciones administradas para configurar aplicaciones.

Directivas de dispositivo

En esta tabla se indican todas las directivas de dispositivo disponibles para dispositivos Android Enterprise.

Importante:

Para los dispositivos que se inscriben en Android Enterprise y utilizan aplicaciones MDX, puede controlar algunos parámetros a través de MDX y Android Enterprise. Utilice la configuración de directiva menos restrictiva para MDX y controle la directiva a través de Android Enterprise.

Directivas de dispositivo para los dispositivos totalmente administrados con un perfil de trabajo (dispositivos COPE)

En el caso de los dispositivos totalmente administrados con perfiles de trabajo, puede usar algunas directivas de dispositivo para aplicar configuraciones diferentes a todo el dispositivo y al perfil de trabajo. También puede usar otras directivas de dispositivo para aplicar una configuración solo a todo el dispositivo o solo al perfil de trabajo. En el caso de dispositivos inscritos en el modo de perfil de trabajo en dispositivos propiedad de la empresa, las directivas solo se aplican al perfil de trabajo, no a todo el dispositivo.

| Directiva | Aplicable a |

|---|---|

| Permisos de aplicación | Perfil de trabajo |

| Inventario de aplicaciones | Perfil de trabajo |

| Desinstalación de aplicaciones | Perfil de trabajo |

| Actualizar automáticamente aplicaciones administradas | Perfil de trabajo |

| Programación de conexiones | Perfil de trabajo |

| Credenciales | Perfil de trabajo |

| XML personalizado | N/D |

| Opciones de Citrix Endpoint Management | Perfil de trabajo |

| Archivos | Perfil de trabajo |

| Administración de Keyguard | Dispositivo y perfil de trabajo |

| Quiosco | N/D |

| Configuración de Launcher | Dispositivo y perfil de trabajo |

| Ubicación | Dispositivo (solo modo de ubicación) |

| Configuraciones administradas | Perfil de trabajo |

| Red | Dispositivo |

| Actualización de SO | N/D |

| Código de acceso | Dispositivo y perfil de trabajo |

| Restricciones | Dispositivo y perfil de trabajo (crear directivas separadas para el dispositivo y el perfil de trabajo) |

| VPN | N/D |

Consulte también Directivas MDX y directivas de dispositivo compatibles con Android Enterprise e Introducción al SDK de MAM.

Acciones de seguridad

Android Enterprise admite las siguientes acciones de seguridad. Para ver una descripción de cada acción de seguridad, consulte Acciones de seguridad.

| Acciones de seguridad | Perfil de trabajo | Totalmente administrado |

|---|---|---|

| Renovación de certificados | Sí | Sí |

| Borrado completo | Sí (después de un borrado selectivo) | Sí |

| Localizar | Sí | Sí |

| Bloquear | Sí | Sí |

| Bloqueo y restablecimiento de contraseña | No | Sí |

| Notificar (Hacer sonar) | Sí | Sí |

| Revocar | Sí | Sí |

| Borrado selectivo | Sí | Sí |

Notas de acciones de seguridad

-

La acción de seguridad “Localizar” falla, a menos que la directiva Localización establezca el modo de ubicación para el dispositivo en Alta precisión o Ahorro de batería. Consulte Directiva de ubicación.

-

En dispositivos de perfil de trabajo con versiones de Android anteriores a Android 9.0:

- La acción de bloqueo y restablecimiento de contraseña no es compatible.

-

En dispositivos de perfil de trabajo con la versión de Android 9.0 o posterior:

- El código de acceso enviado bloquea el perfil de trabajo. El dispositivo en sí no se bloquea.

- Si no hay un código de acceso establecido en el perfil de trabajo:

- Si no se envía ningún código de acceso o el código enviado no cumple los requisitos de código de acceso, el dispositivo se bloquea.

- Si hay un código de acceso establecido en el perfil de trabajo:

- Si no se envía ningún código de acceso o el código enviado no cumple los requisitos de código de acceso, el perfil de trabajo se bloquea, pero el dispositivo no se bloquea.

Desinscribir una empresa de Android Enterprise

Si ya no quiere utilizar su empresa de Android Enterprise, puede desinscribirla.

Advertencia:

Una vez que desinscriba una empresa, las aplicaciones de Android Enterprise en dispositivos ya inscritos a través de ella se restablecen a sus estados predeterminados. Google ya no administra los dispositivos. Si se inscribe en una nueva empresa de Android Enterprise, deberá aprobar aplicaciones para la nueva organización desde Google Play administrado. A continuación, puede actualizar las aplicaciones desde la consola de Citrix Endpoint Management.

Después de que la empresa Android Enterprise se ha desinscrito:

- En los dispositivos y los usuarios inscritos a través de la empresa, las aplicaciones de Android Enterprise se restablecen a sus estados predeterminados. Las directivas Configuraciones administradas que se hayan aplicado ya no afectan a las operaciones.

- Citrix Endpoint Management administra los dispositivos inscritos a través de la empresa. Desde el punto de vista de Google, esos dispositivos no están administrados. No puede agregar nuevas aplicaciones de Android Enterprise. No se pueden aplicar directivas Configuraciones administradas. Se pueden aplicar otras directivas, tales como Programación, Contraseña y Restricciones, a estos dispositivos.

- Si intenta inscribir dispositivos en Android Enterprise, se inscriben como dispositivos Android, no como dispositivos Android Enterprise.

Desinscriba una empresa de Android Enterprise mediante la consola del servidor de Citrix Endpoint Management y las herramientas de Citrix Endpoint Management Tools.

Cuando realiza esta tarea, Citrix Endpoint Management abre una ventana emergente para las herramientas. Antes de comenzar, asegúrese de que el explorador tenga permiso para abrir ventanas emergentes. Algunos exploradores web, como Google Chrome, requieren que se inhabilite el bloqueo de ventanas emergentes y se agregue la dirección del sitio de Citrix Endpoint Management a la lista de permitidos del bloqueo de ventanas emergentes.

Para desinscribir una empresa de Android Enterprise:

-

En la consola de Citrix Endpoint Management, haga clic en el icono con forma de engranaje situado en la esquina superior derecha. Aparecerá la página Parámetros.

-

En la página Parámetros, haga clic en Android Enterprise.

-

Haga clic en Desinscribir.

En este artículo

- Introducción a Android Enterprise

- Usar Google Play administrado con Citrix Endpoint Management

- Perfiles y casos de implementación de dispositivos

- Seguridad de la inscripción

- Requisitos

- Conectar Citrix Endpoint Management a Google Play