Integración de Citrix Endpoint Management con Microsoft Endpoint Manager

La integración de Citrix Endpoint Management en Microsoft Endpoint Manager (MEM) agrega el valor de una red micro VPN de Citrix Endpoint Management a las aplicaciones compatibles con Microsoft Intune, como el explorador web Microsoft Edge.

Para activar la integración, póngase en contacto con el equipo Citrix Cloud Operations.

Esta versión admite los siguientes casos de uso:

-

MAM de Intune con MDM+MAM de Citrix Endpoint Management.

Este artículo se centra en el caso de uso de MAM de Intune con MDM+MAM de Citrix Endpoint Management. Después de agregar Citrix como proveedor de MDM, configure las aplicaciones administradas de Intune para su entrega a dispositivos.

Importante:

Para este caso de uso, Citrix Secure Mail no admite la integración en Intune. Citrix Secure Mail solo funciona con dispositivos inscritos en modo MDX.

- MAM de Intune y MDM de Citrix Endpoint Management.

- MAM de Intune.

- MAM de Intune y MDM de Intune. Citrix Secure Mail para iOS admite el inicio de sesión único (SSO) para este caso de uso.

Para obtener una guía gráfica e intuitiva para configurar la integración de Citrix Endpoint Management en MEM, consulte Guía de introducción.

Para obtener información sobre la integración en el acceso condicional con Azure AD, consulte Integración en el acceso condicional de Azure AD.

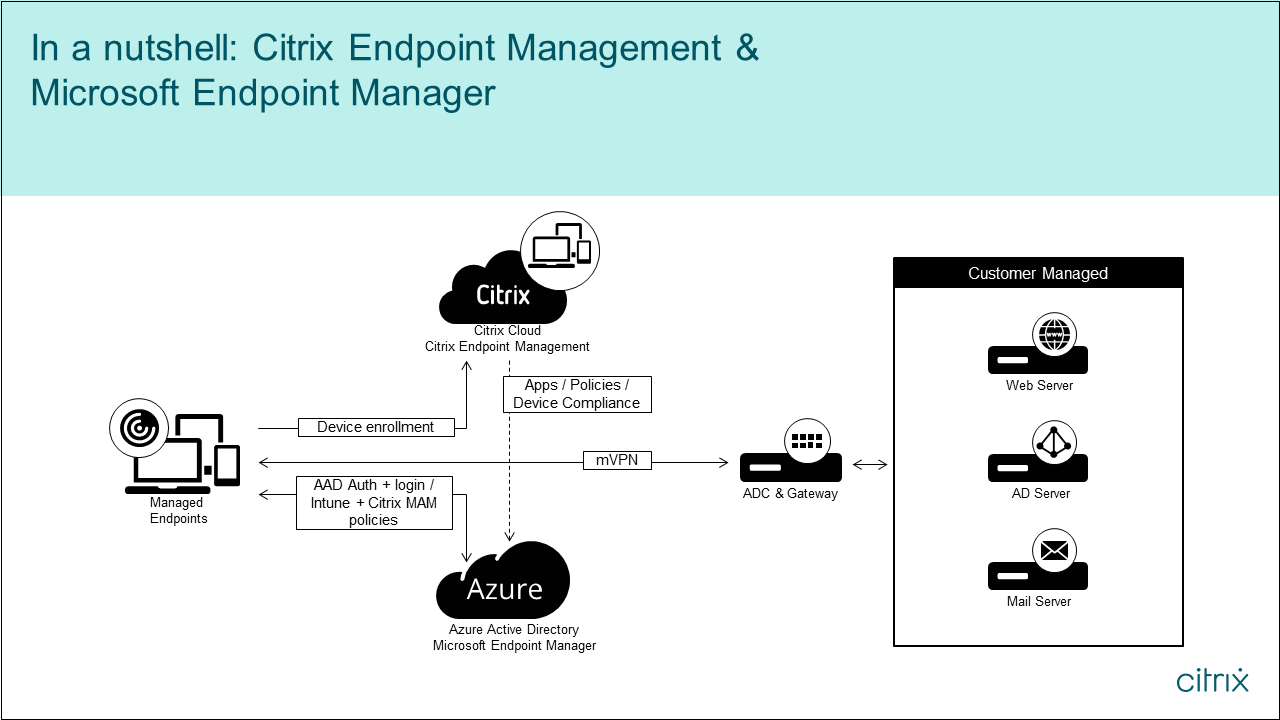

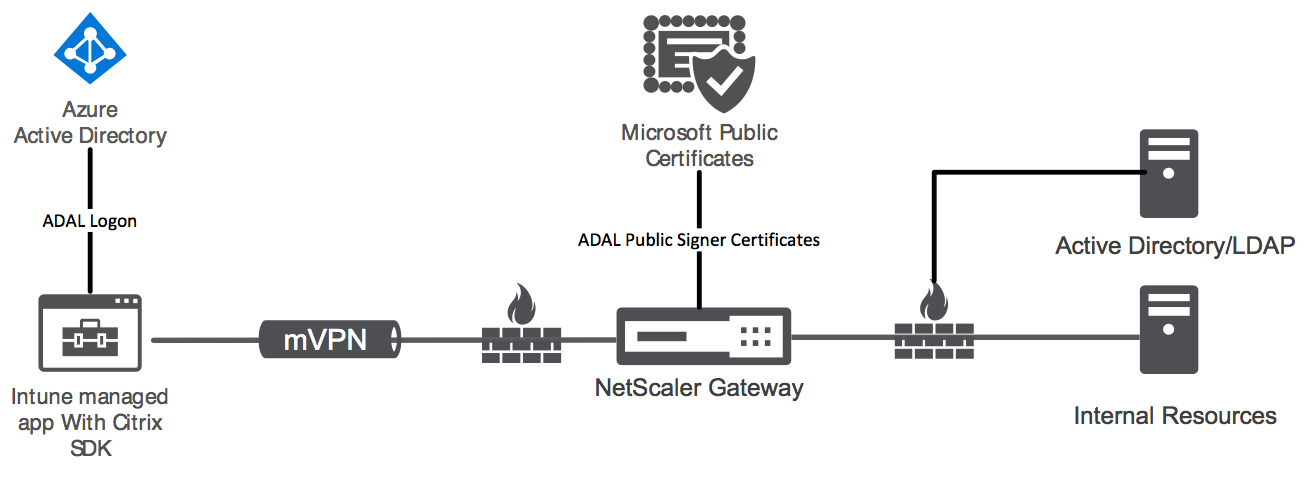

Este diagrama ofrece una descripción general de la integración de Citrix Endpoint Management en Microsoft Endpoint Manager.

Requisitos del sistema

Habilitación de MDX

-

o bien

Microsoft

- Acceso a Azure Active Directory (con privilegios de administrador de arrendatarios)

- Arrendatario compatible con Intune

Regla de firewall

- Habilite una regla de firewall para permitir el tráfico de DNS y SSL desde una IP de subred de NetScaler Gateway a

*.manage.microsoft.com,https://login.microsoftonline.comyhttps://graph.windows.net(puertos 53 y 443)

Requisitos previos

- Explorador Microsoft Edge: Mobile Apps SDK está integrado en la aplicación del explorador Microsoft Edge para iOS y Android. Para obtener más información sobre Microsoft Edge, consulte la documentación de Microsoft Edge.

-

Cuenta de Citrix Cloud: Si quiere registrar una cuenta de Citrix y solicitar una prueba de Citrix Endpoint Management, póngase en contacto con un representante de Ventas de Citrix. Cuando tenga todo listo para continuar, vaya a https://onboarding.cloud.com. Para obtener más información sobre cómo solicitar una cuenta de Citrix Cloud, consulte Registrarse en Citrix Cloud.

Nota

El correo electrónico que proporcione debe ser una dirección que no esté asociada a Azure AD. Puede utilizar cualquier servicio de correo electrónico gratuito.

- Certificados APNs para iOS: Debe configurar un certificado APNs para iOS. Para obtener más información sobre la configuración de estos certificados, consulte esta entrada del blog de Citrix: Creating and Importing APNs Certificates.

- Sincronización de Azure AD: Configure la sincronización entre Azure AD y Active Directory local. No instale la herramienta de sincronización de AD en la máquina del controlador de dominio. Para obtener más información sobre cómo configurar esta sincronización, consulte la documentación de Microsoft sobre Azure Active Directory.

Configurar NetScaler Gateway

Si va a configurar una nueva implementación de Citrix Endpoint Management, instale uno de estos dispositivos NetScaler Gateway:

- NetScaler Gateway, serie VPX 3000 o una posterior

- NetScaler Gateway MPX o una instancia de SDX dedicada

Para usar NetScaler Gateway con la integración de Citrix Endpoint Management en MEM:

- Configure NetScaler Gateway con una interfaz de administración y una IP de subred.

- Utilice TLS 1.2 para todas las comunicaciones de cliente a servidor. Para obtener información sobre la configuración de TLS 1.2 para NetScaler Gateway, consulte CTX247095.

Si utiliza la integración de Citrix Endpoint Management en MEM con una implementación MDM+MAM de Citrix Endpoint Management, configure dos dispositivos Citrix Gateway. El tráfico de las aplicaciones MDX se dirige a través de un NetScaler Gateway. El tráfico de las aplicaciones Intune se redirige a través del otro dispositivo NetScaler Gateway. Configure:

- Dos IP públicas.

- Si quiere, una dirección IP de red traducida.

- Dos nombres DNS. Ejemplo:

https://mam.empresa.com. - Dos certificados SSL públicos. Configure los certificados que coincidan con el nombre DNS público reservado o utilice certificados comodín.

- Un equilibrador de carga de MAM con una dirección IP de RFC 1918 interna y no redirigible.

- Una cuenta de servicio LDAP de Active Directory.

Consentimiento a las solicitudes de permisos delegados

Para las aplicaciones administradas que requieren que los usuarios se autentiquen, las aplicaciones solicitan permisos de aplicación que Microsoft Graph indica al usuario. Tras dar su consentimiento a las solicitudes de permisos, la aplicación puede acceder a los recursos y las API pertinentes. Algunas aplicaciones requieren el consentimiento del administrador global de Microsoft Azure AD. Para estos permisos delegados, el administrador global debe conceder a Citrix Cloud el permiso de solicitar tokens. Tras ello, los tokens habilitan estos permisos. Para obtener más información, consulte la referencia sobre permisos de Microsoft Graph.

- Permiso Iniciar sesión y leer el perfil del usuario: Este permiso permite a los usuarios iniciar sesión y conectarse a Azure AD. Citrix no puede ver las credenciales de usuario.

- Permiso Leer los perfiles básicos de todos los usuarios: La aplicación lee las propiedades del perfil para los usuarios de la organización. Las propiedades incluyen el nombre simplificado, el nombre y el apellido, la dirección de correo electrónico y la foto de los usuarios de la organización.

- Permiso Leer todos los grupos: Este permiso permite que los grupos de Azure AD se especifiquen para la asignación de aplicaciones y directivas.

- Permiso Acceder al directorio en nombre del usuario con la sesión iniciada: Este permiso verifica la suscripción de Intune y habilita las configuraciones de NetScaler Gateway y VPN.

-

Permiso Leer y escribir en aplicaciones de Microsoft Intune: La aplicación puede leer y escribir lo siguiente:

- Propiedades administradas por Microsoft

- Asignaciones de grupos y estado de las aplicaciones

- Configuración de aplicaciones

- Directivas de protección de aplicaciones

Además, durante la configuración de NetScaler Gateway, el administrador global de Azure AD debe:

-

Aprobar el Active Directory elegido para la micro VPN. El administrador global también debe generar un secreto de cliente que NetScaler Gateway use para comunicarse con Azure AD e Intune.

-

No tener el rol de administrador de Citrix. En vez de ello, el administrador de Citrix asigna cuentas de Azure AD a los usuarios con los privilegios de administrador de aplicaciones de Intune adecuados. Entonces, el administrador de Intune cumple la función de administrador de Citrix Cloud para administrar Intune desde Citrix Cloud.

Nota

Citrix solo usa la contraseña del administrador global de Intune durante la instalación y redirige la autenticación a Microsoft. Citrix no puede acceder a la contraseña.

Para configurar la integración de Citrix Endpoint Management en MEM

-

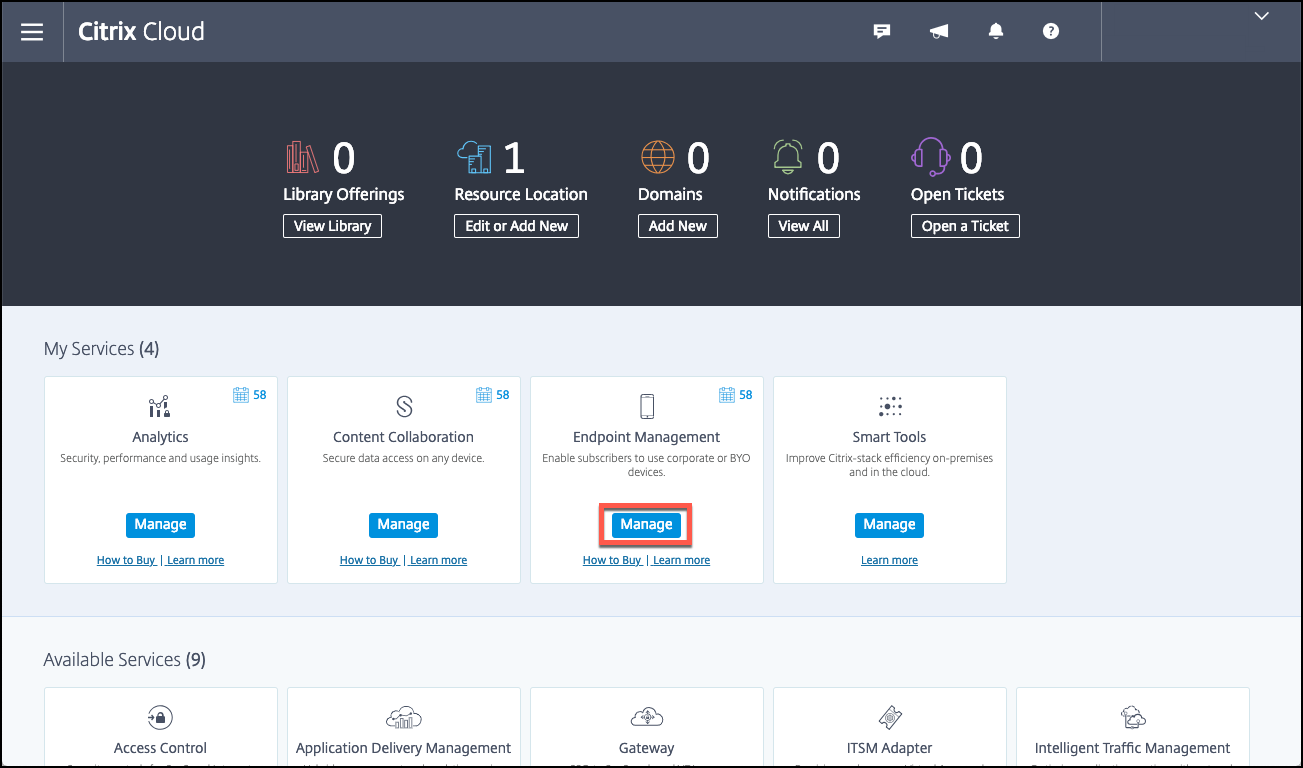

Inicie sesión en el sitio de Citrix Cloud y solicite una versión de prueba para Citrix Endpoint Management.

-

Un ingeniero de ventas organizará una reunión para incorporarlo como usuario. Dígale que quiere integrar Citrix Endpoint Management en MEM. Una vez aprobada la solicitud que haya realizado, haga clic en Administrar.

-

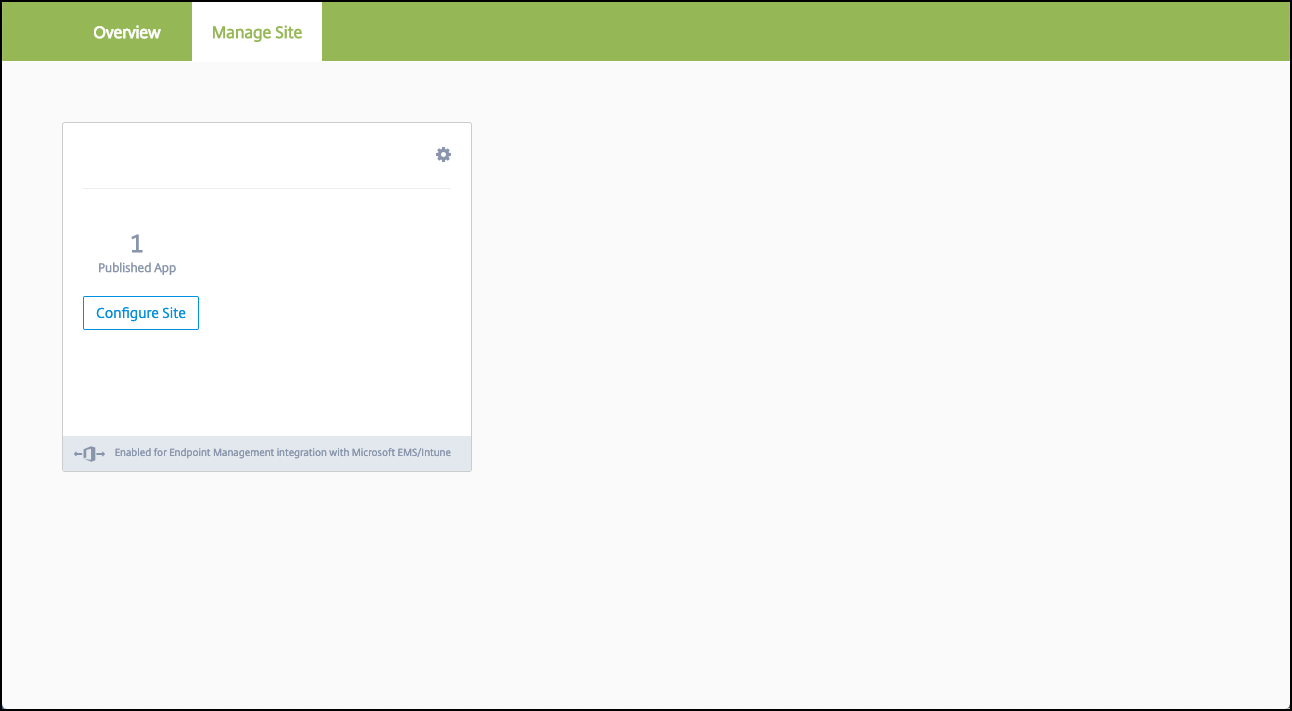

Desde aquí puede hacer clic en el icono de engranaje situado en la parte superior derecha del sitio web, o bien puede hacer clic en Configurar sitio.

-

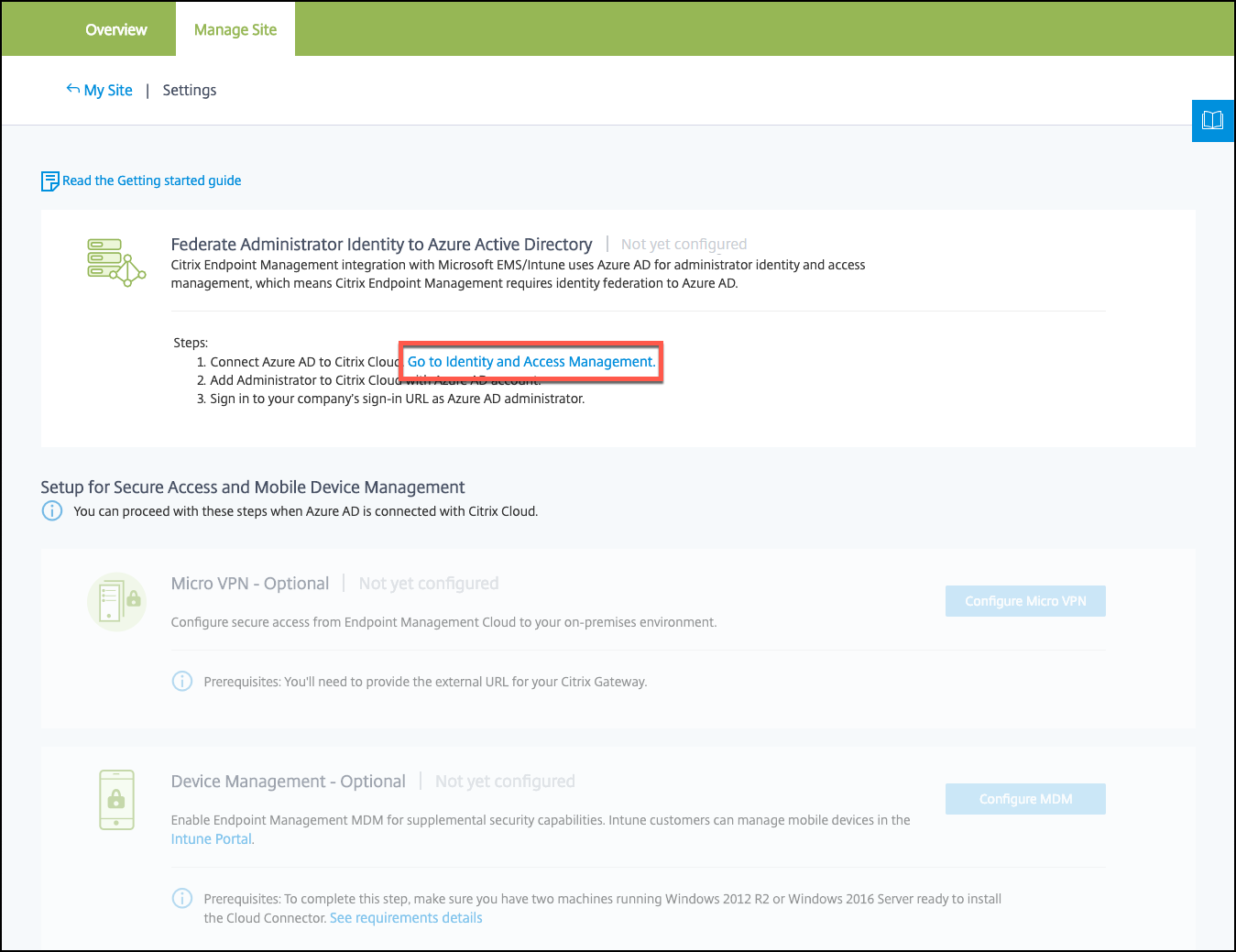

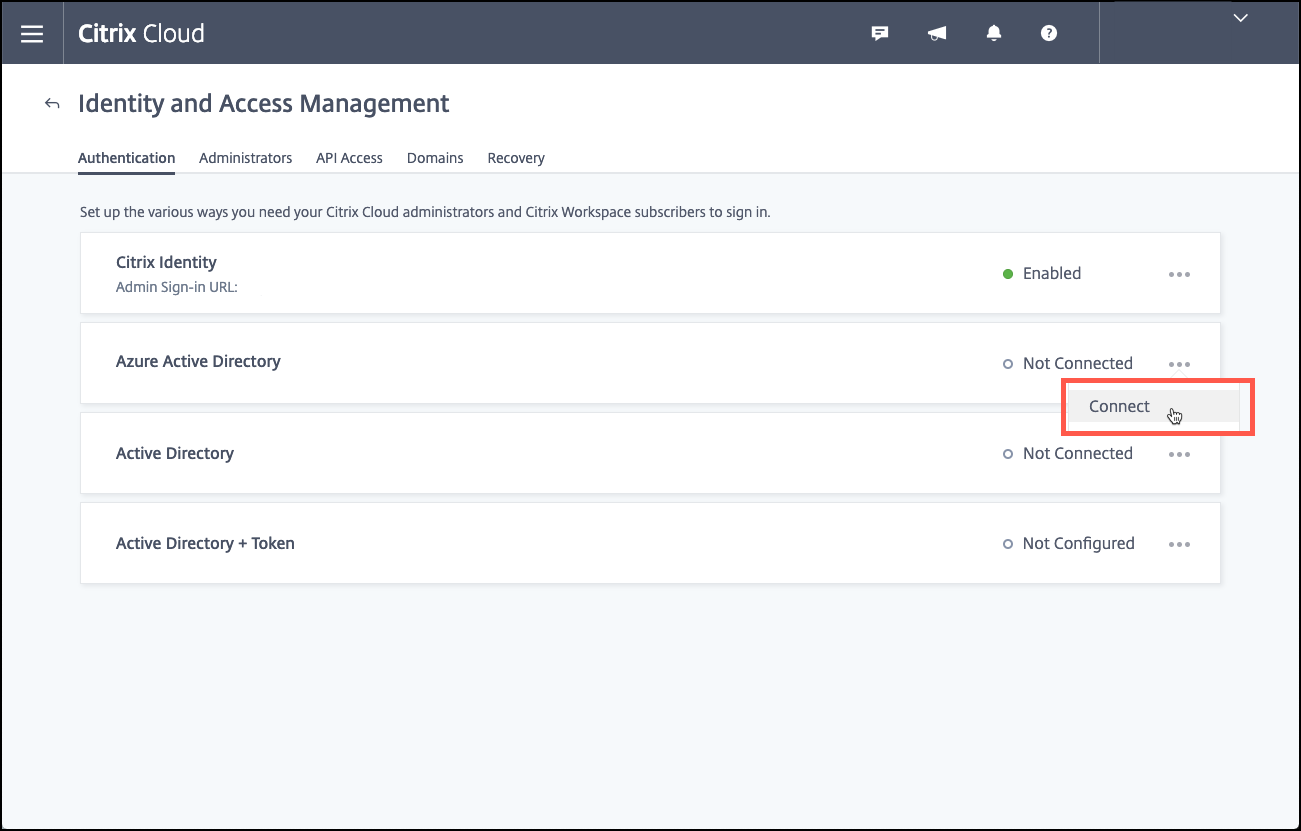

Siga el enlace del primer paso a la página Administración de acceso e identidad.

-

Haga clic en Conectar para conectar la instalación de Azure AD.

-

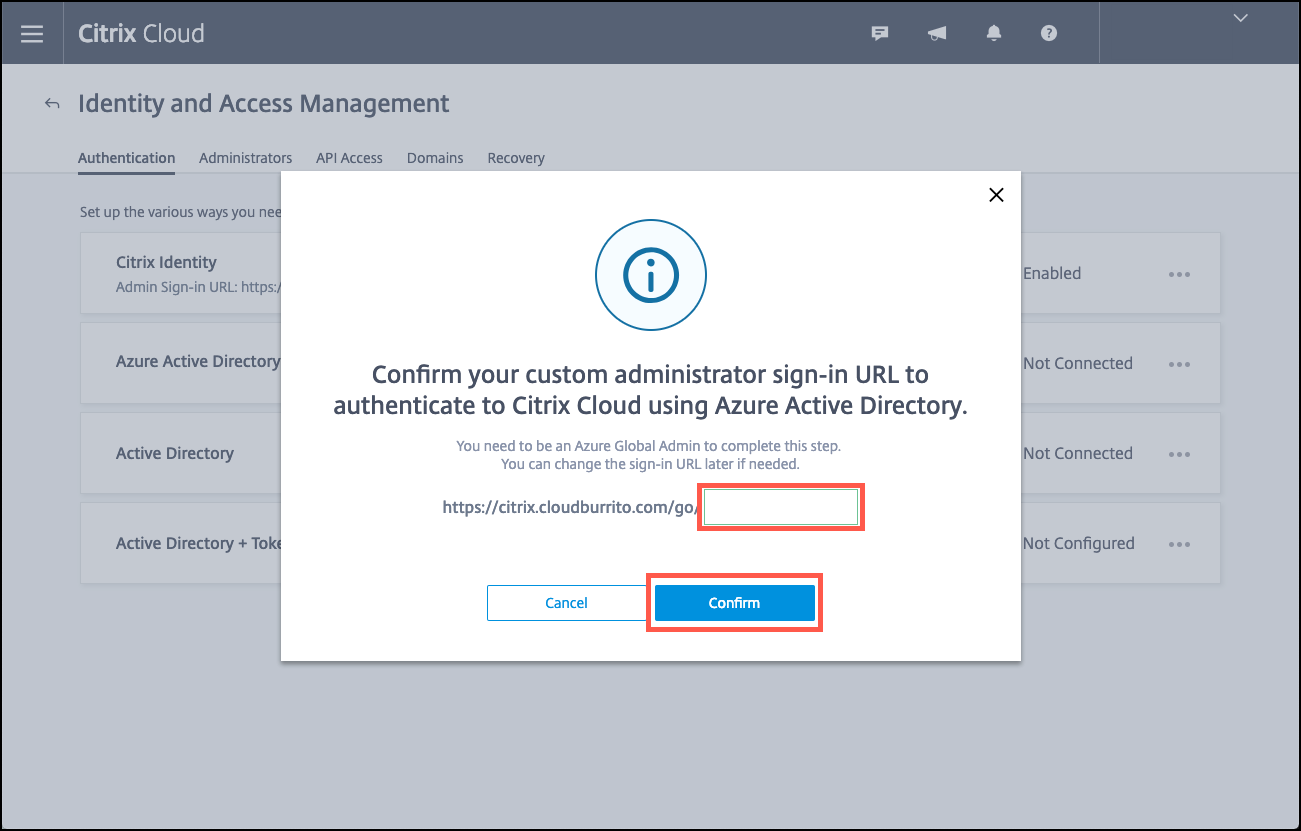

Escriba la dirección URL de inicio de sesión única que usa el administrador de Azure AD para iniciar sesión y, a continuación, haga clic en Confirmar.

-

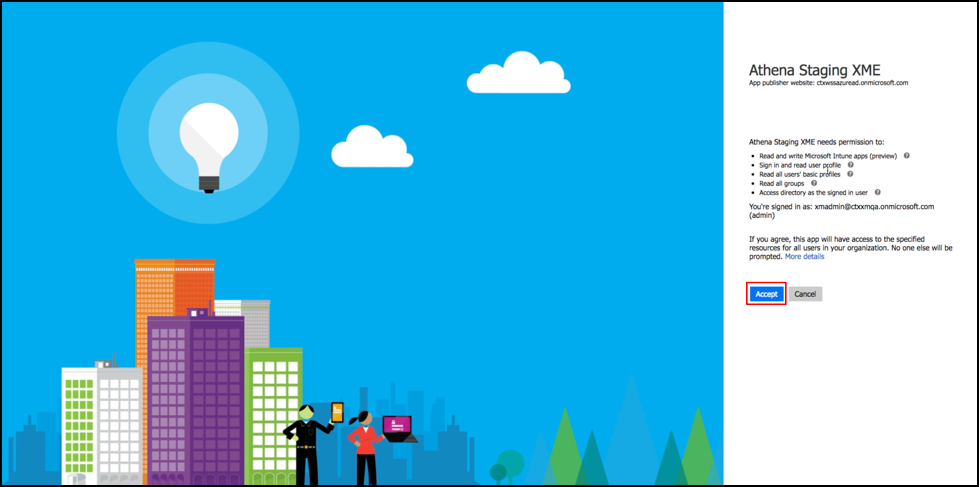

Agregue una cuenta de administrador global de Azure AD y acepte la solicitud de permisos.

-

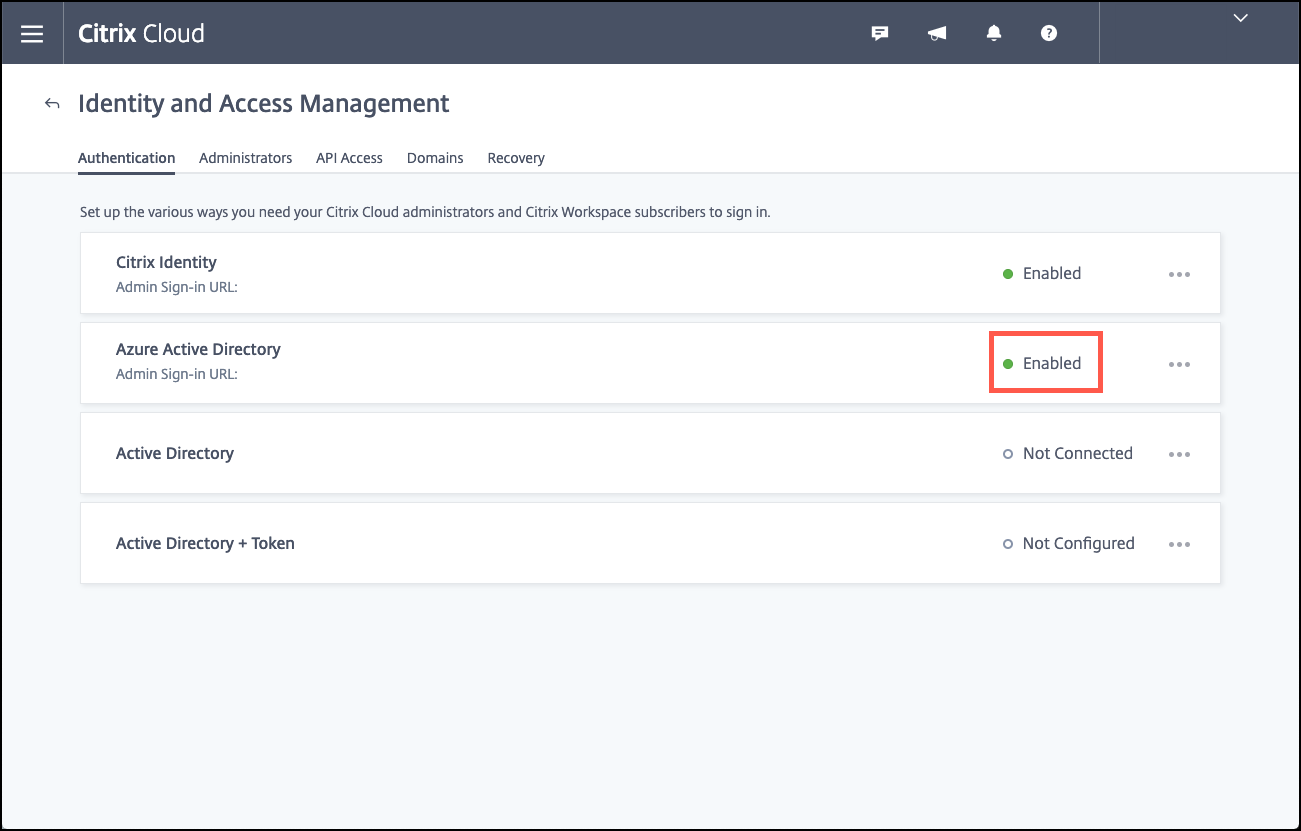

Confirme que la instancia de Azure AD se conecta correctamente. Para indicar una conexión correcta, el texto No conectado cambia a Habilitado.

-

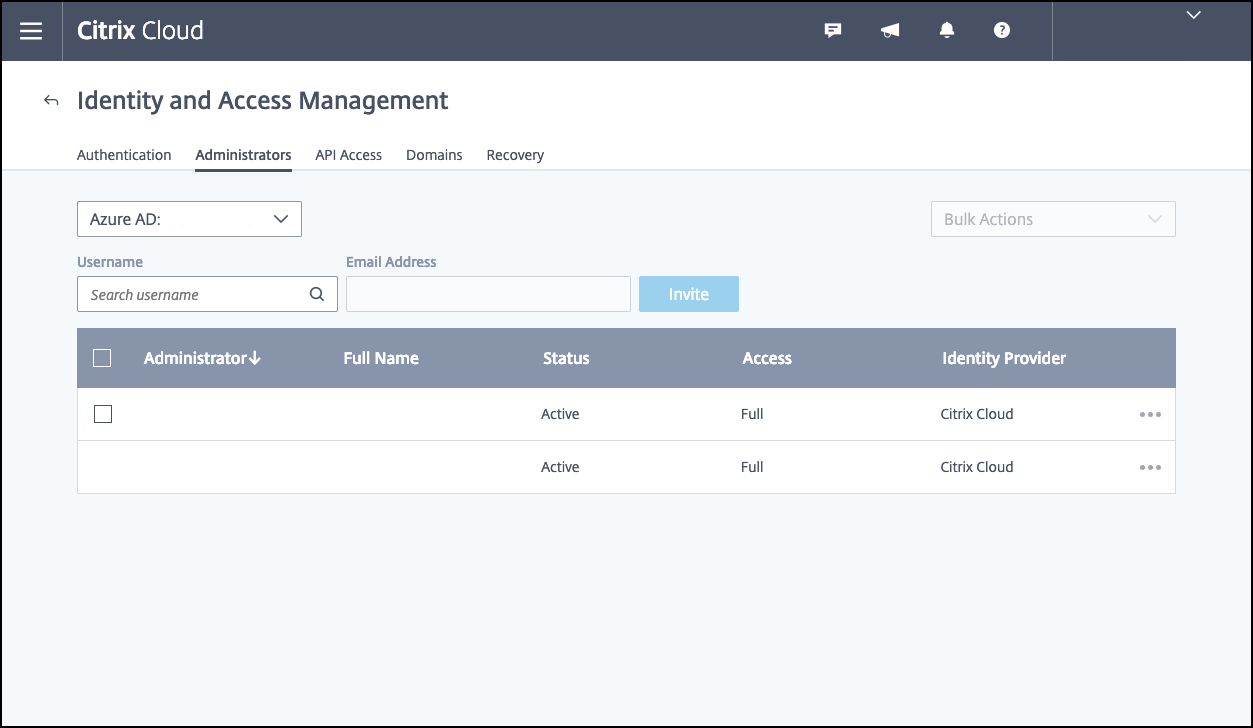

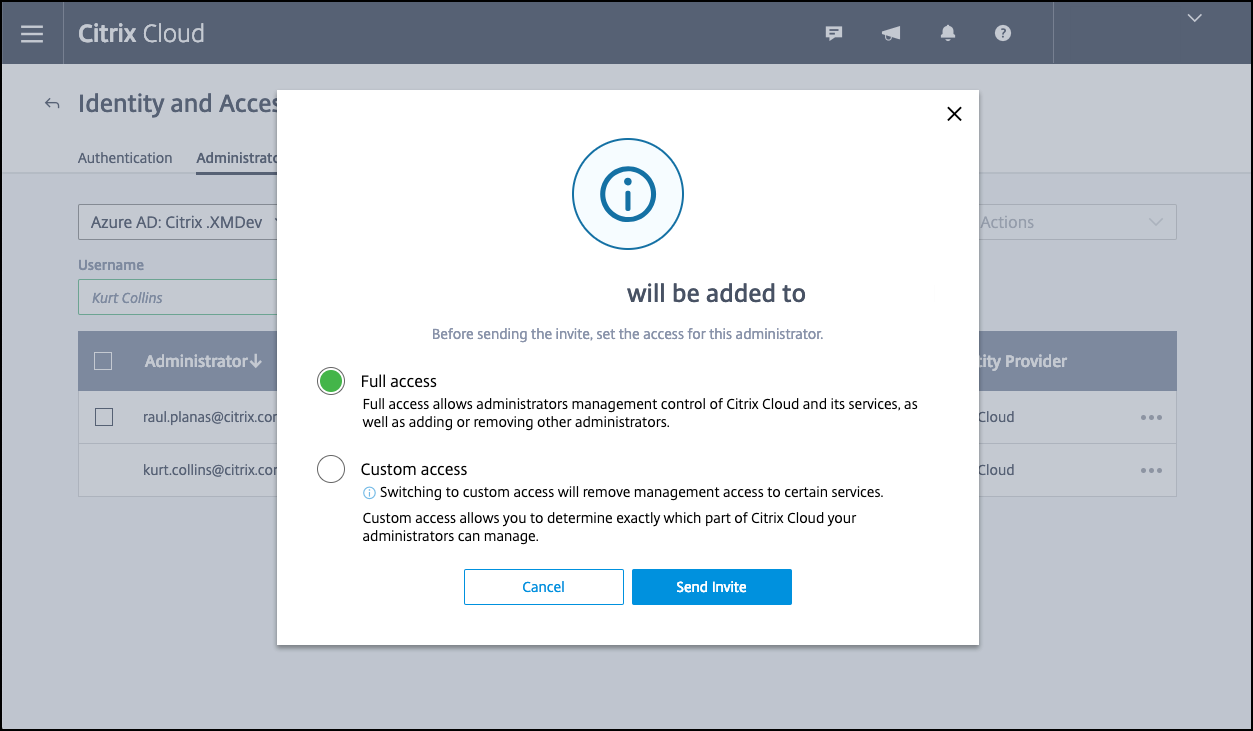

Haga clic en la ficha Administradores y, a continuación, agregue al administrador de Azure AD Intune como administrador de Citrix Cloud. Seleccione Azure AD o Citrix Identity en el menú desplegable y, a continuación, busque el nombre de usuario que quiere agregar. Haga clic en Invitar y conceda acceso completo o acceso personalizado al usuario antes de hacer clic en Enviar invitación.

Nota

Citrix Endpoint Management requiere las siguientes reglas para el acceso personalizado: Library y Citrix Endpoint Management.

Una vez agregado, el administrador de Azure AD Intune recibe una invitación por correo electrónico para crear una contraseña e iniciar sesión en Citrix Cloud. Antes de que el administrador inicie sesión, debe cerrar sesión en todas las demás cuentas.

El administrador de Azure AD Intune debe seguir los pasos restantes de este procedimiento.

-

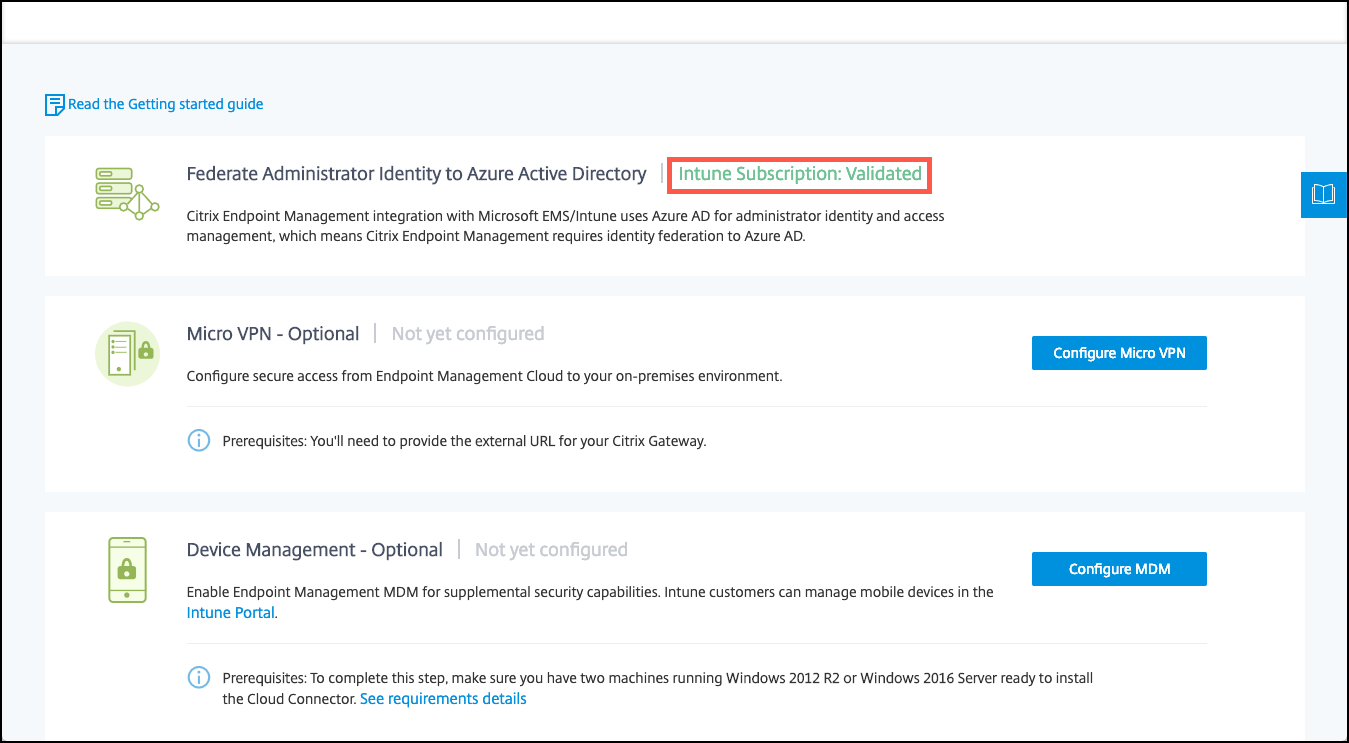

Después de iniciar sesión con la nueva cuenta, en Citrix Endpoint Management, haga clic en Administrar. Si todo está configurado correctamente, la página muestra que el administrador de Azure AD ha iniciado sesión y que la suscripción de Intune es válida.

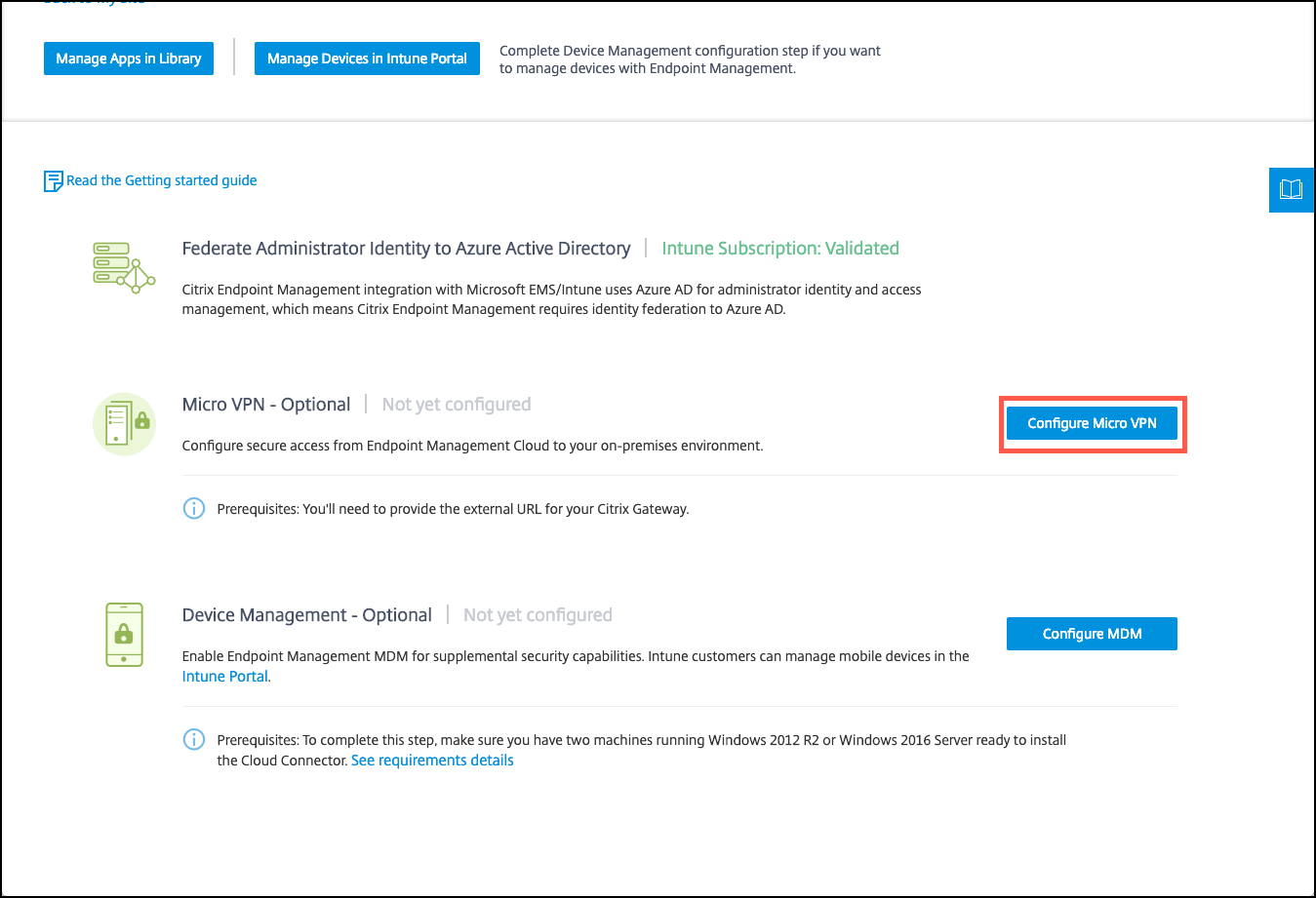

Para configurar NetScaler Gateway para micro VPN

Para usar una micro VPN con Intune, debe configurar NetScaler Gateway para que se autentique en Azure AD. Un servidor virtual de NetScaler Gateway que ya exista no funciona para este caso de uso.

En primer lugar, configure Azure AD para que se sincronice con Active Directory local. Este paso es necesario para que la autenticación entre Intune y NetScaler Gateway se realice correctamente.

-

En la consola de Citrix Cloud, en Citrix Endpoint Management, haga clic en Administrar.

-

Junto a Micro VPN, haga clic en Configure Micro VPN.

-

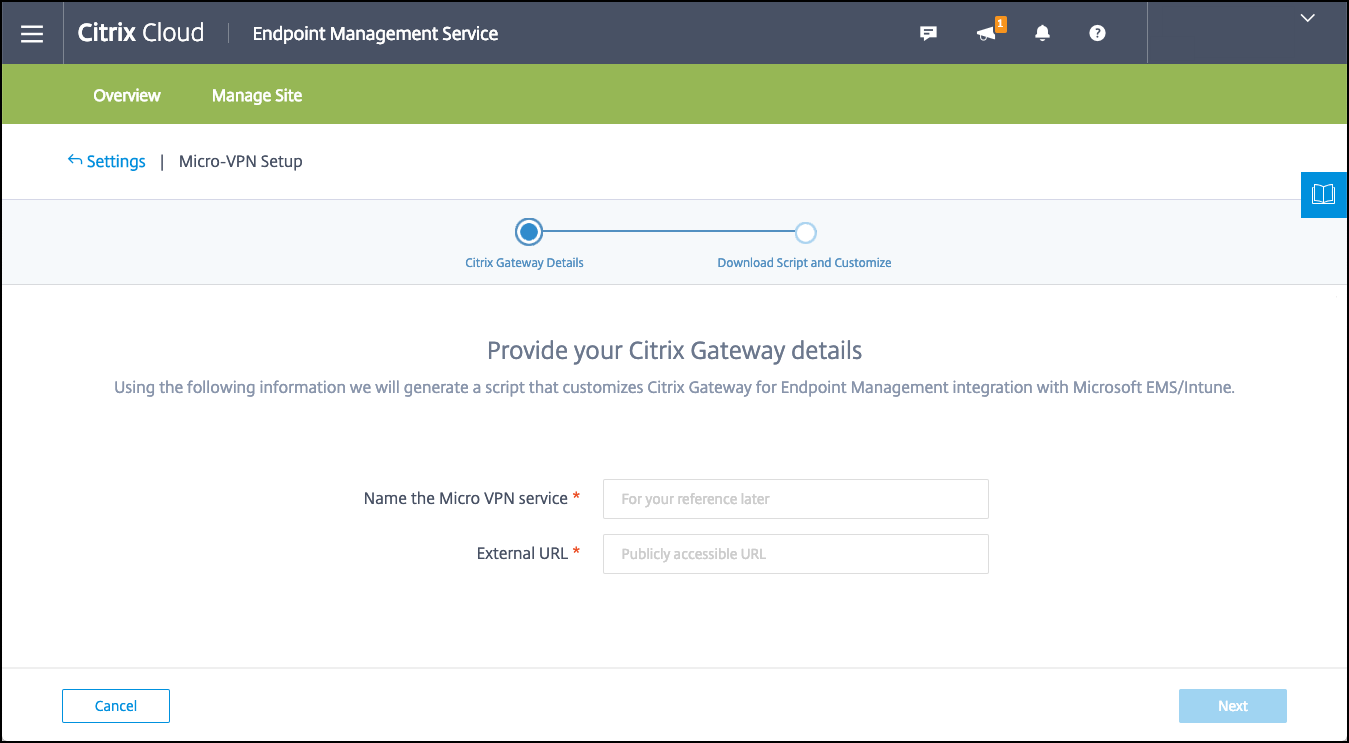

Escriba un nombre para el servicio micro VPN y la URL externa de NetScaler Gateway y, a continuación, haga clic en Siguiente.

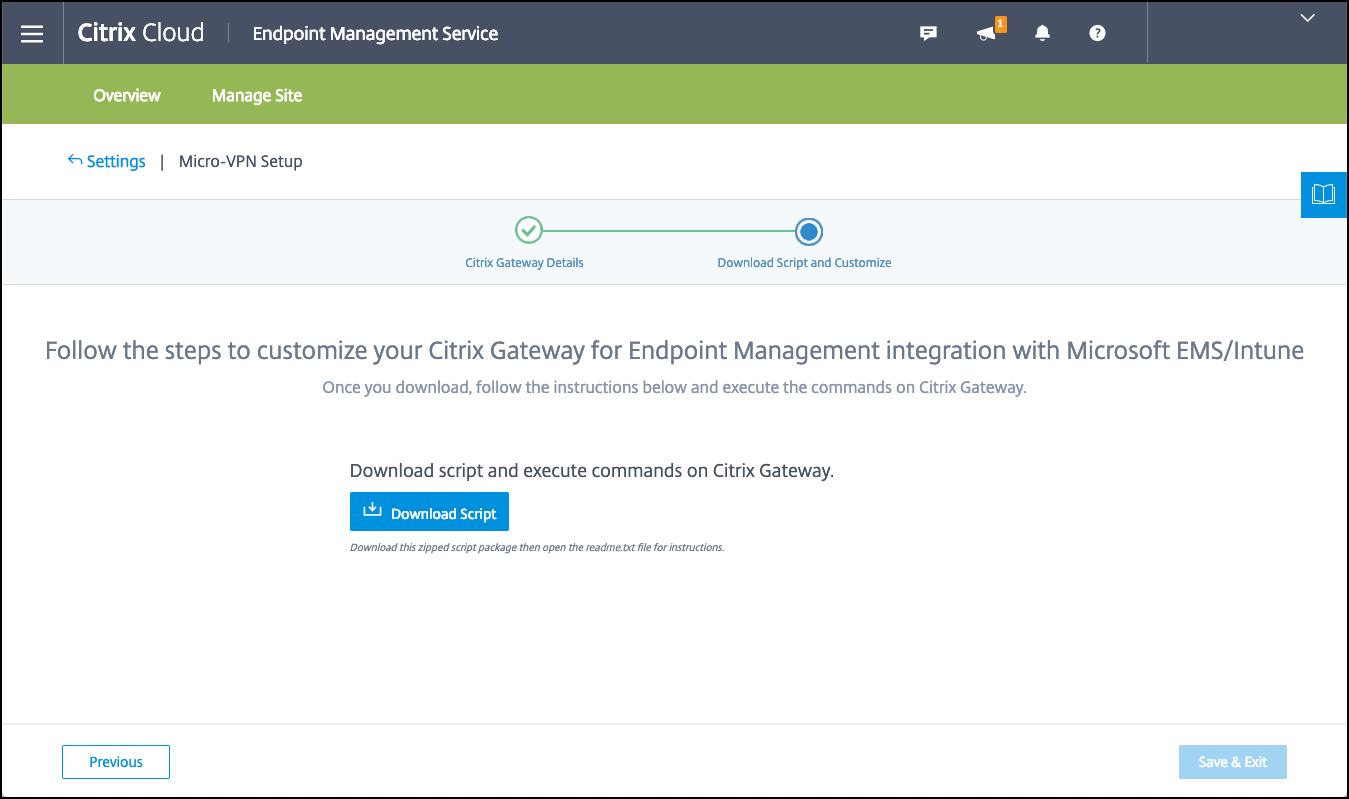

Este script configura NetScaler Gateway para que admita Azure AD y las aplicaciones de Intune.

-

Haga clic en Download Script. El archivo ZIP contiene un archivo Léame con instrucciones para implementar el script. Aunque puede guardar el proceso y salir a partir de este punto del procedimiento, la micro VPN no estará configurada hasta que ejecute el script en la instalación de NetScaler Gateway.

Nota

Cuando termine el proceso de configuración de NetScaler Gateway, si ve un estado de autenticación OAuth que no sea “COMPLETE”, consulte la sección “Solucionar problemas”.

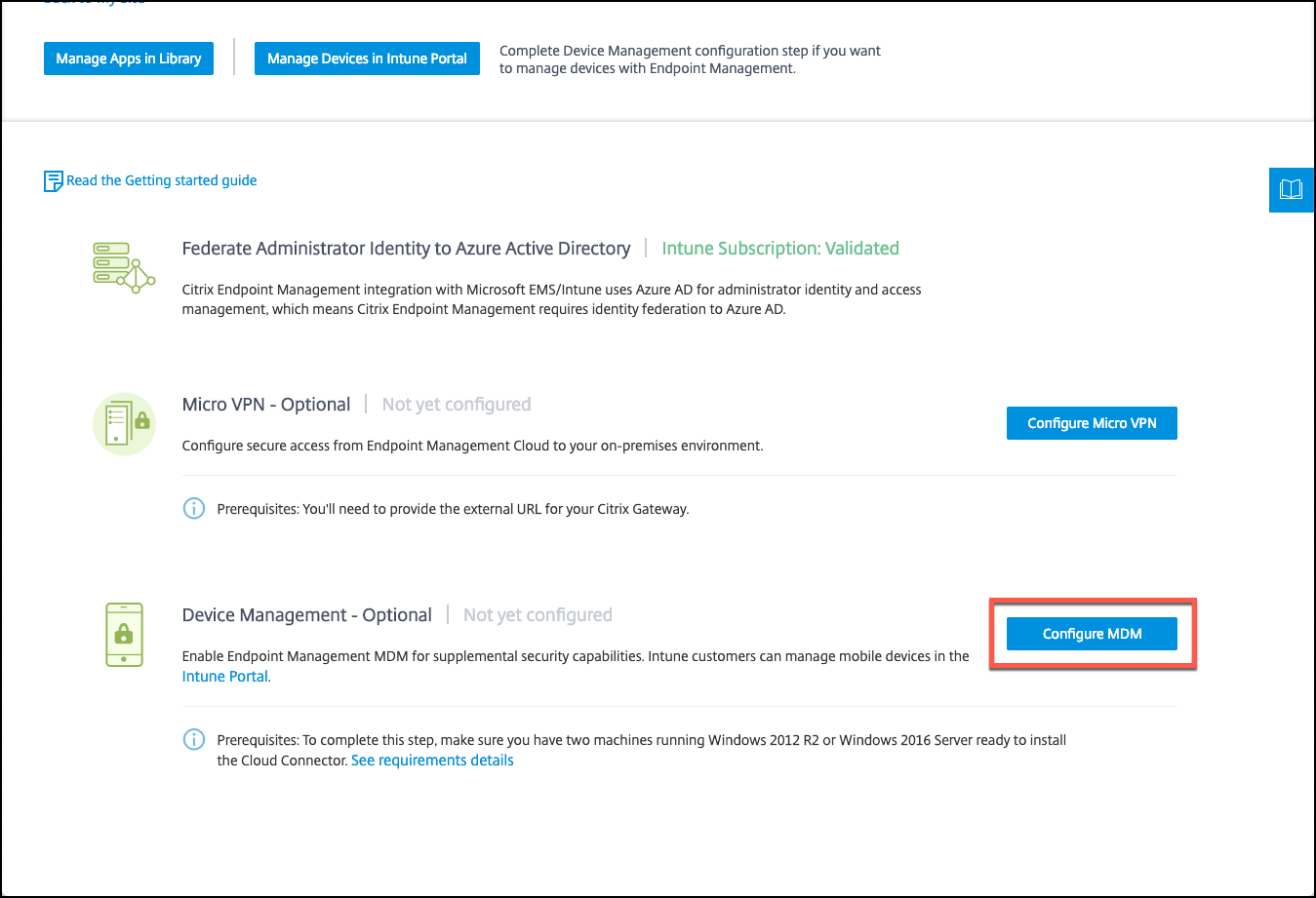

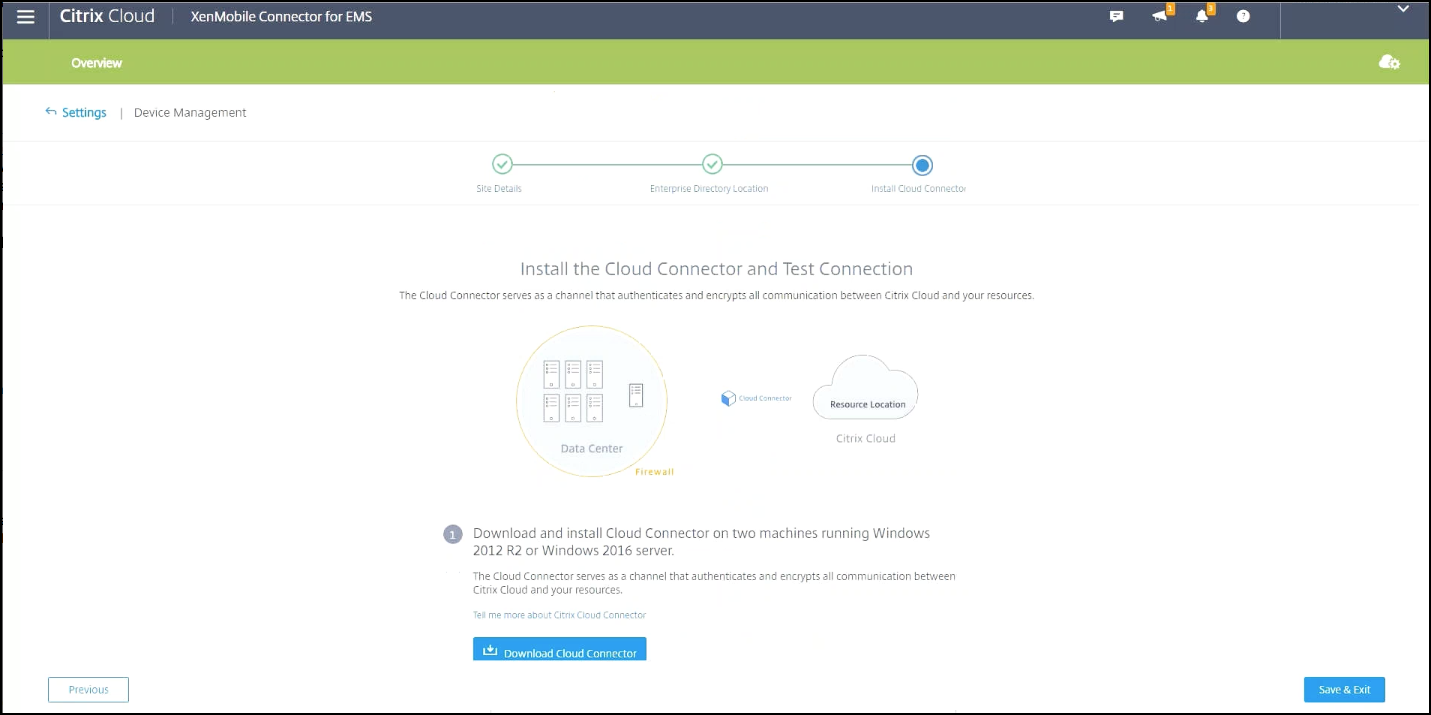

Para configurar la administración de dispositivos

Si quiere administrar dispositivos además de aplicaciones, elija un método de administración de los dispositivos. Puede utilizar MDM+MAM de Citrix Endpoint Management o MDM de Intune.

Nota

El valor predeterminado de la consola es MDM de Intune. Para usar Intune como su proveedor de MDM, consulte la documentación de Microsoft Intune.

-

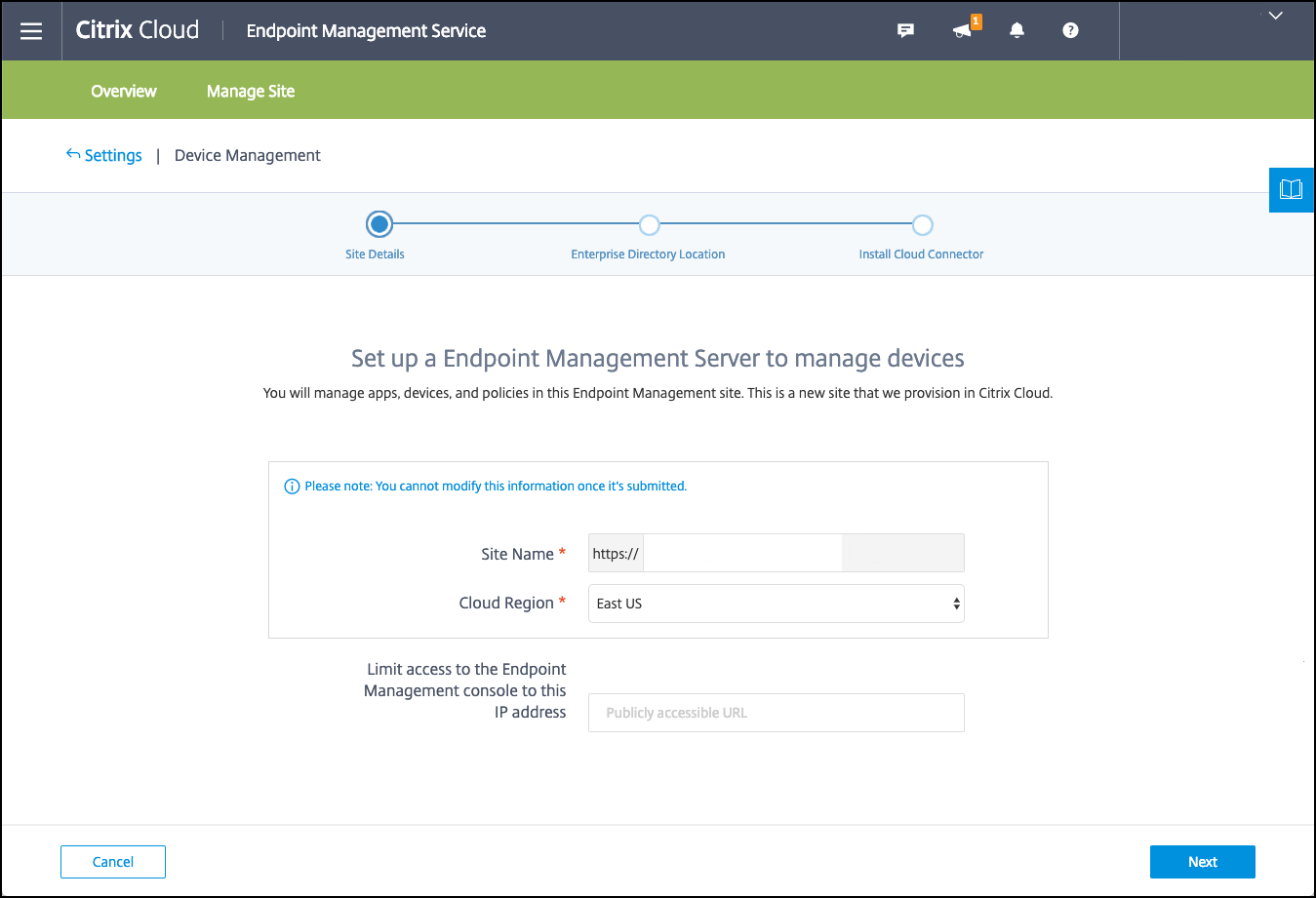

Desde la consola de Citrix Cloud, en la integración de Citrix Endpoint Management en MEM, haga clic en Manage. Junto a Device Management - Optional, haga clic en Configure MDM.

-

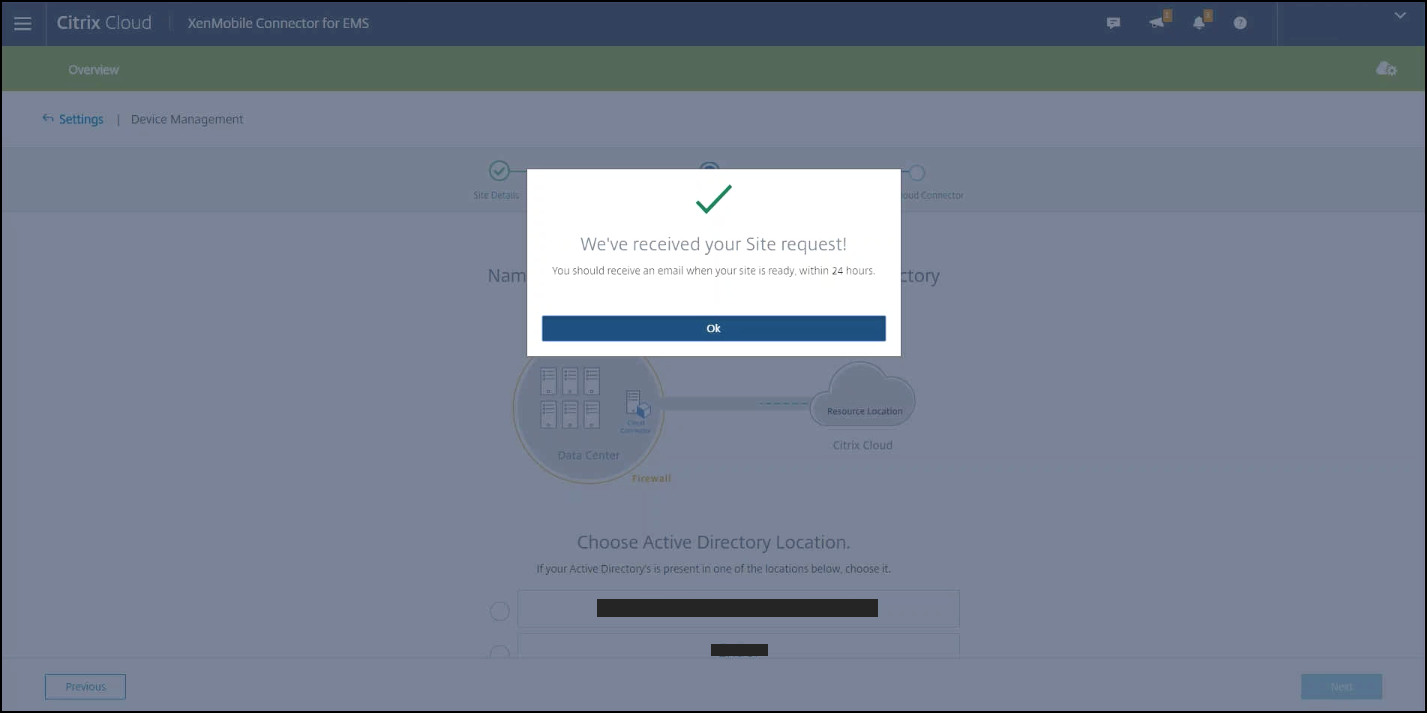

Introduzca un nombre de sitio único, seleccione la región de Cloud más cercana y, a continuación, haga clic en Request a Site. Recibirá un mensaje de correo electrónico cuando el sitio esté listo.

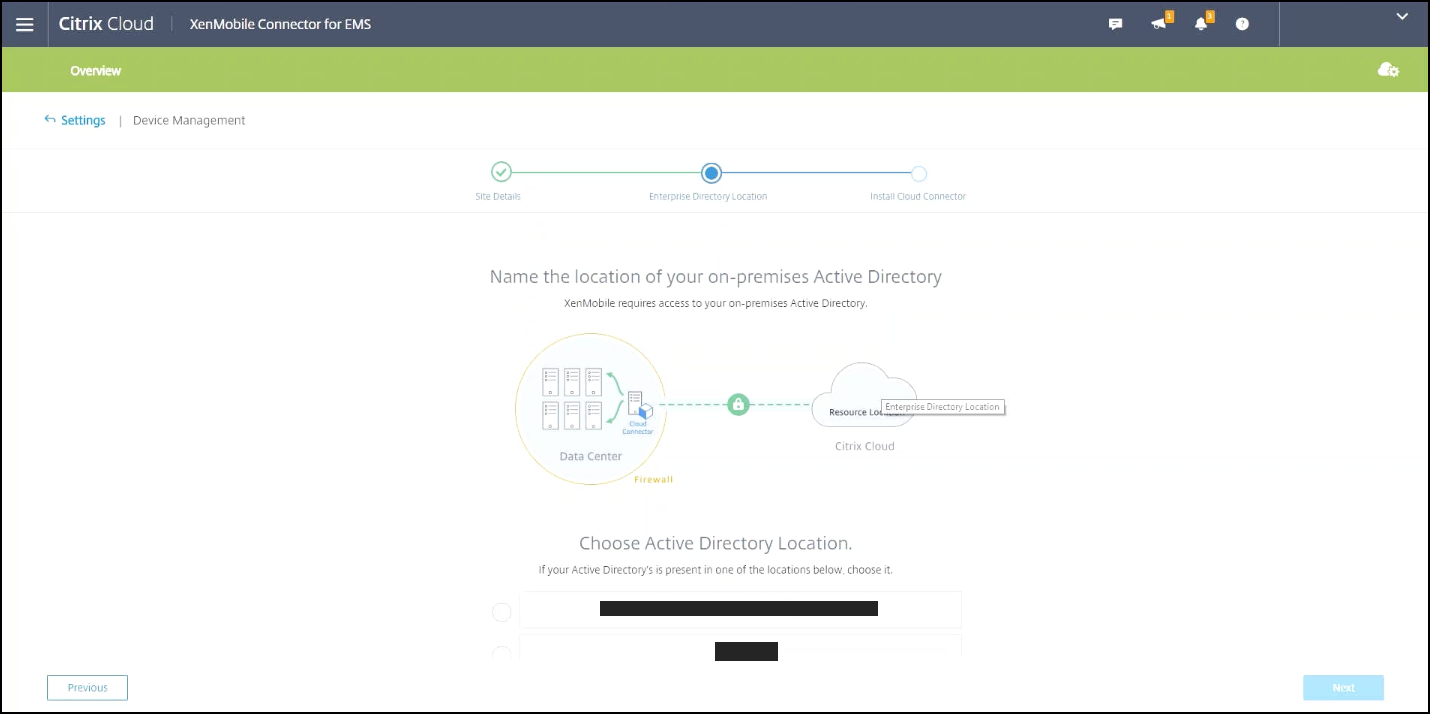

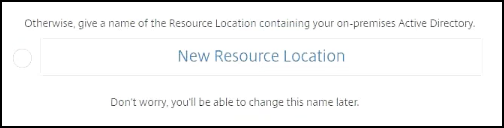

-

Haga clic en OK para cerrar la solicitud. Seleccione una ubicación de Active Directory para asociarla al sitio o cree una ubicación de recursos y, a continuación, haga clic en Siguiente.

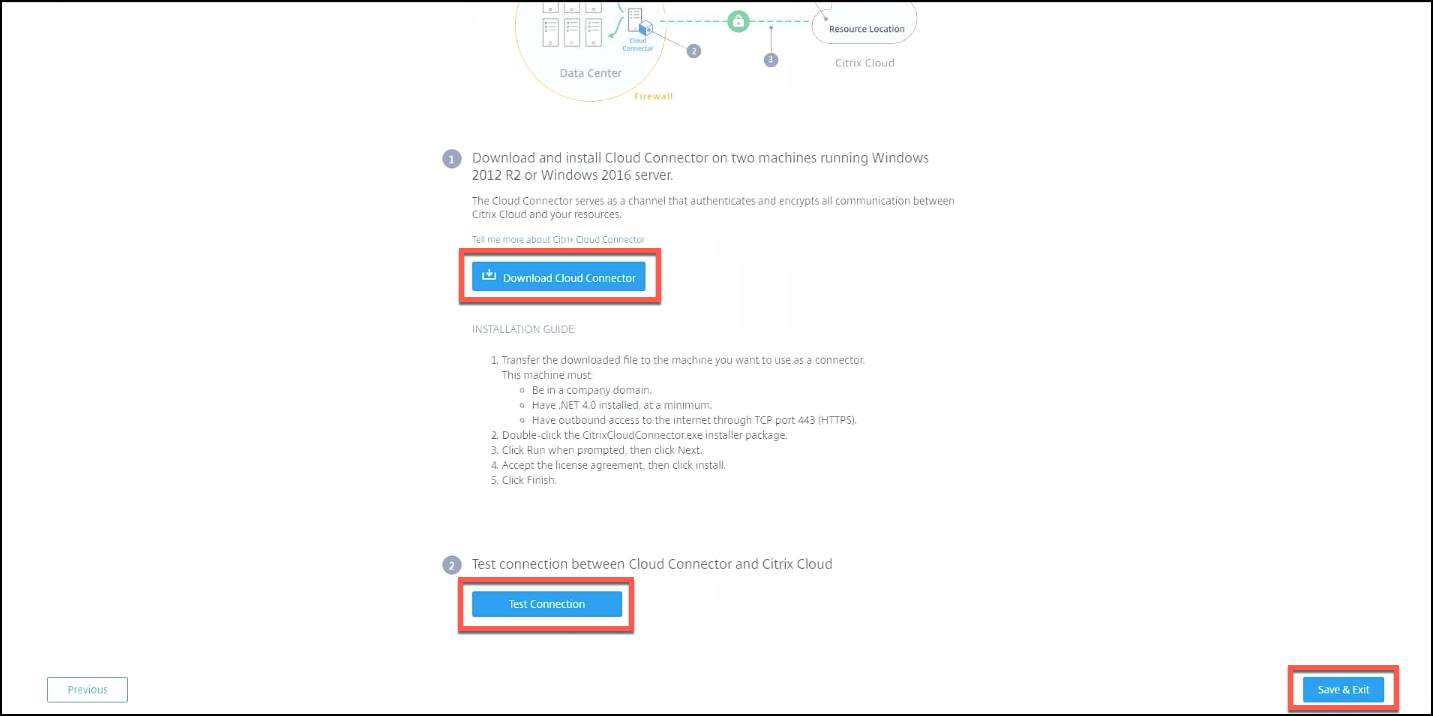

-

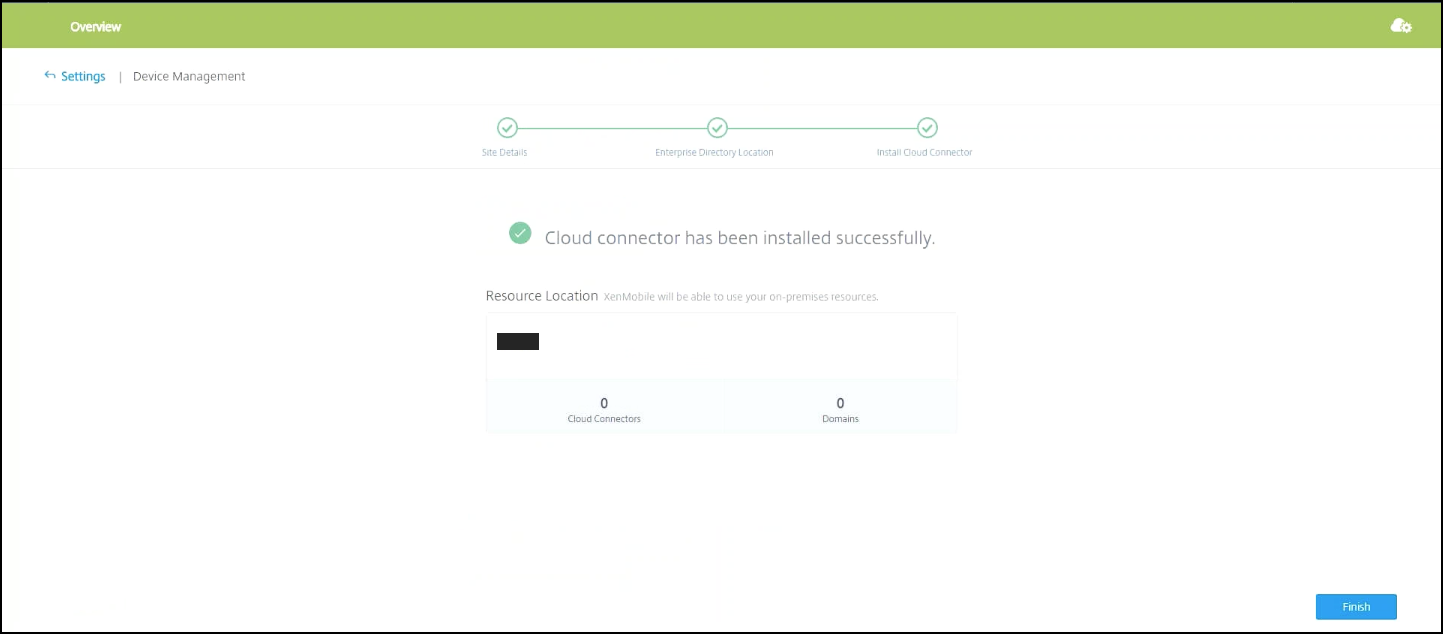

Haga clic en Download Cloud Connector y siga las instrucciones que aparecen en pantalla para instalar Citrix Cloud Connector. Después de la instalación, haga clic en Probar conexión para verificar la conexión entre Citrix Cloud y el Cloud Connector.

-

Haga clic en Guardar y salir para finalizar el proceso. Aparecerá la ubicación de recursos. Al hacer clic en Finalizar, volverá a la pantalla de configuración.

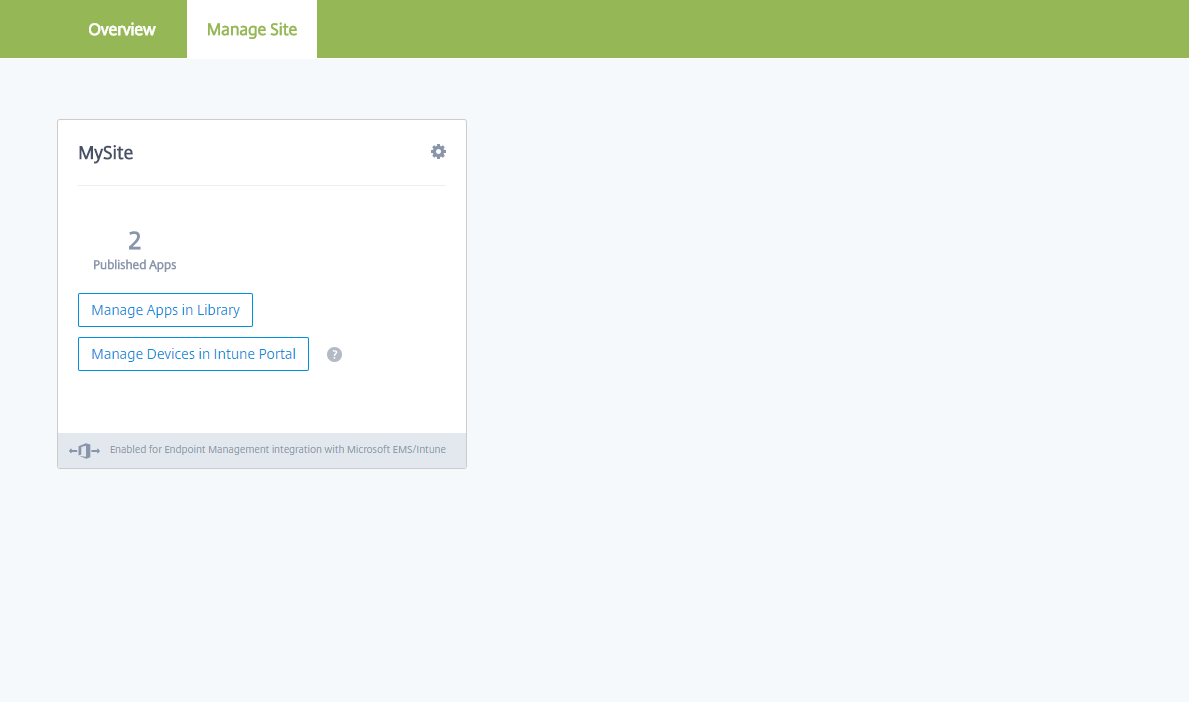

-

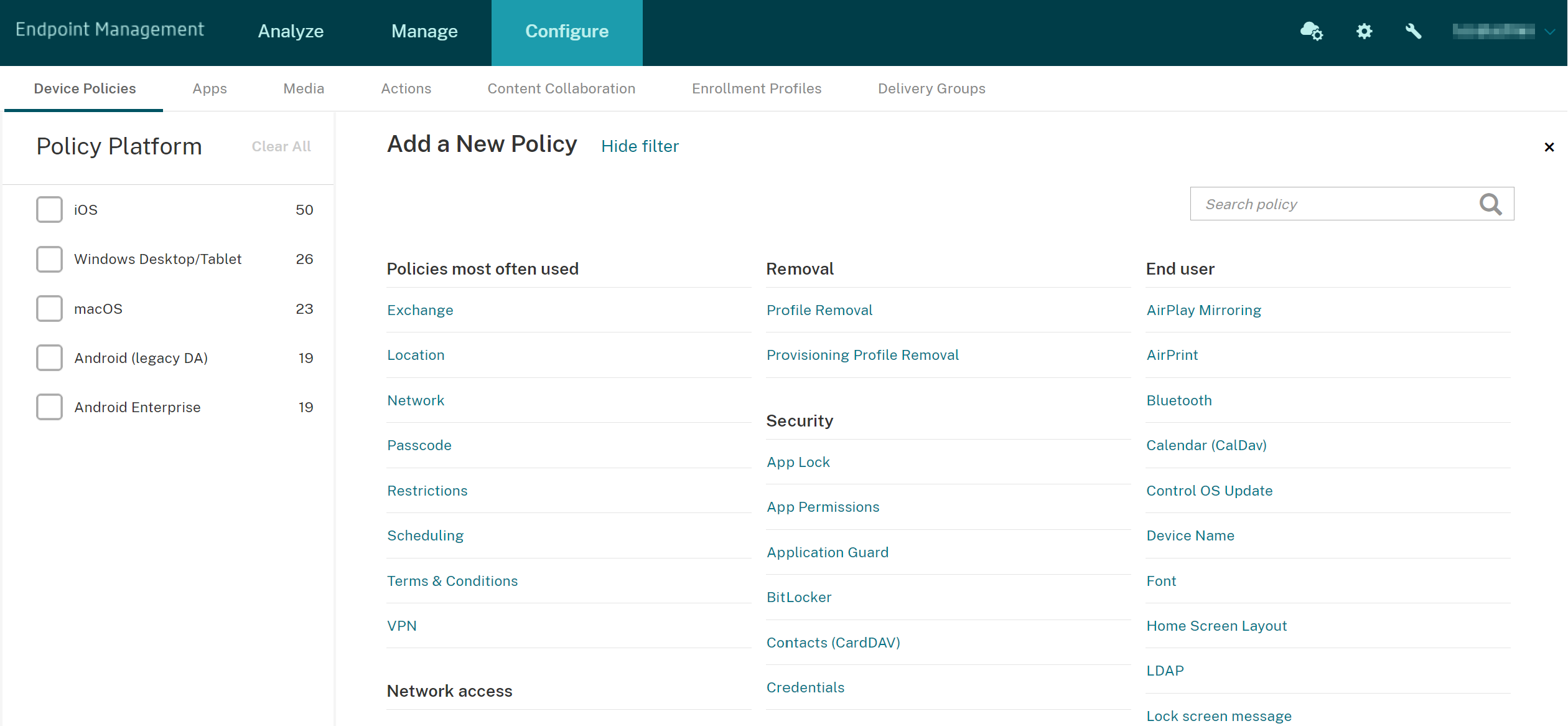

Ahora ya puede acceder a la consola de Citrix Endpoint Management desde el icono del sitio. Desde aquí, puede realizar tareas de administración de MDM y asignar directivas de dispositivo. Consulte Directivas de dispositivo para obtener más información acerca de las directivas de dispositivo.

Configurar aplicaciones administradas de Intune para entrega a dispositivos

Nota

Desde el 1 de abril de 2025, la administración de aplicaciones de Microsoft Intune a través de la Biblioteca no está disponible. Si necesita ayuda con servicios relevantes, contacte con Citrix Support para habilitar esta función.

Para configurar las aplicaciones administradas de Intune para entrega:

- Agregue las aplicaciones a la biblioteca de Citrix Cloud.

- Cree directivas de dispositivo de Citrix Endpoint Management para controlar el flujo de datos.

- Cree un grupo de entrega para las aplicaciones y directivas.

Agregar aplicaciones de Microsoft Intune a la biblioteca de Citrix Cloud

Para cada aplicación que quiera agregar:

-

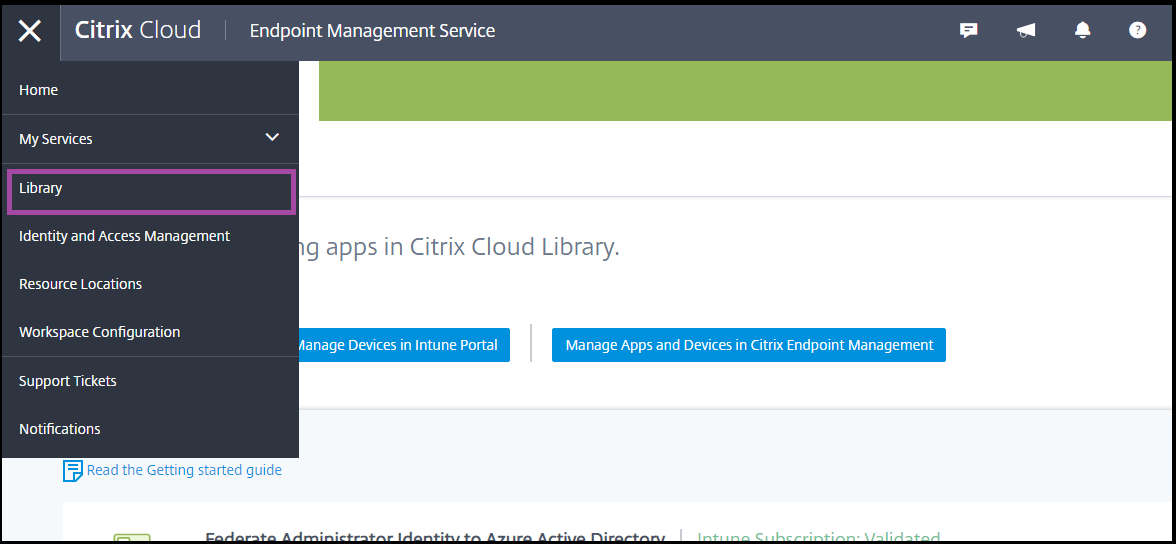

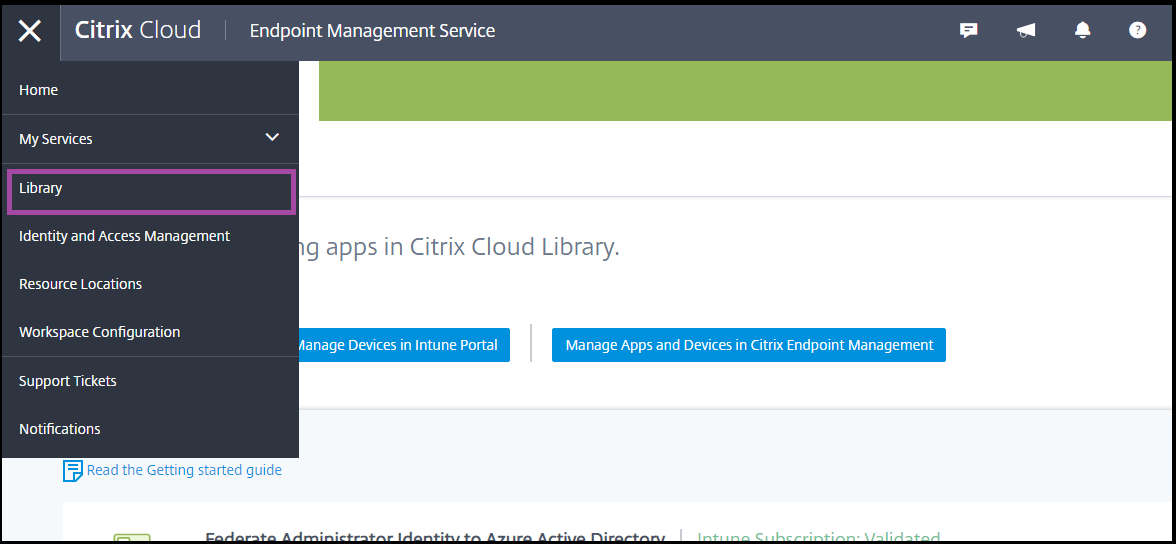

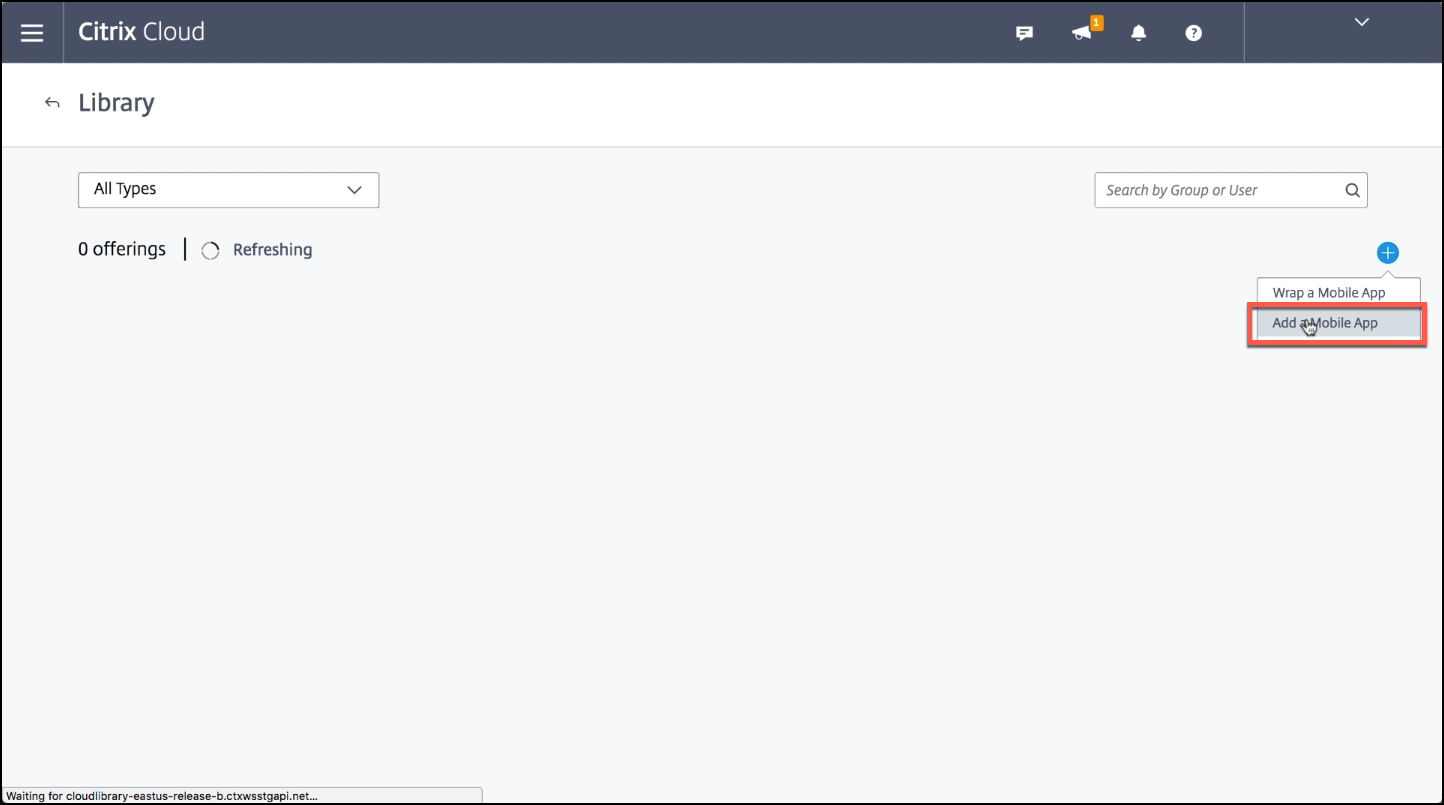

En la consola de Citrix Cloud, haga clic en el icono de menú y, a continuación, haga clic en Biblioteca.

-

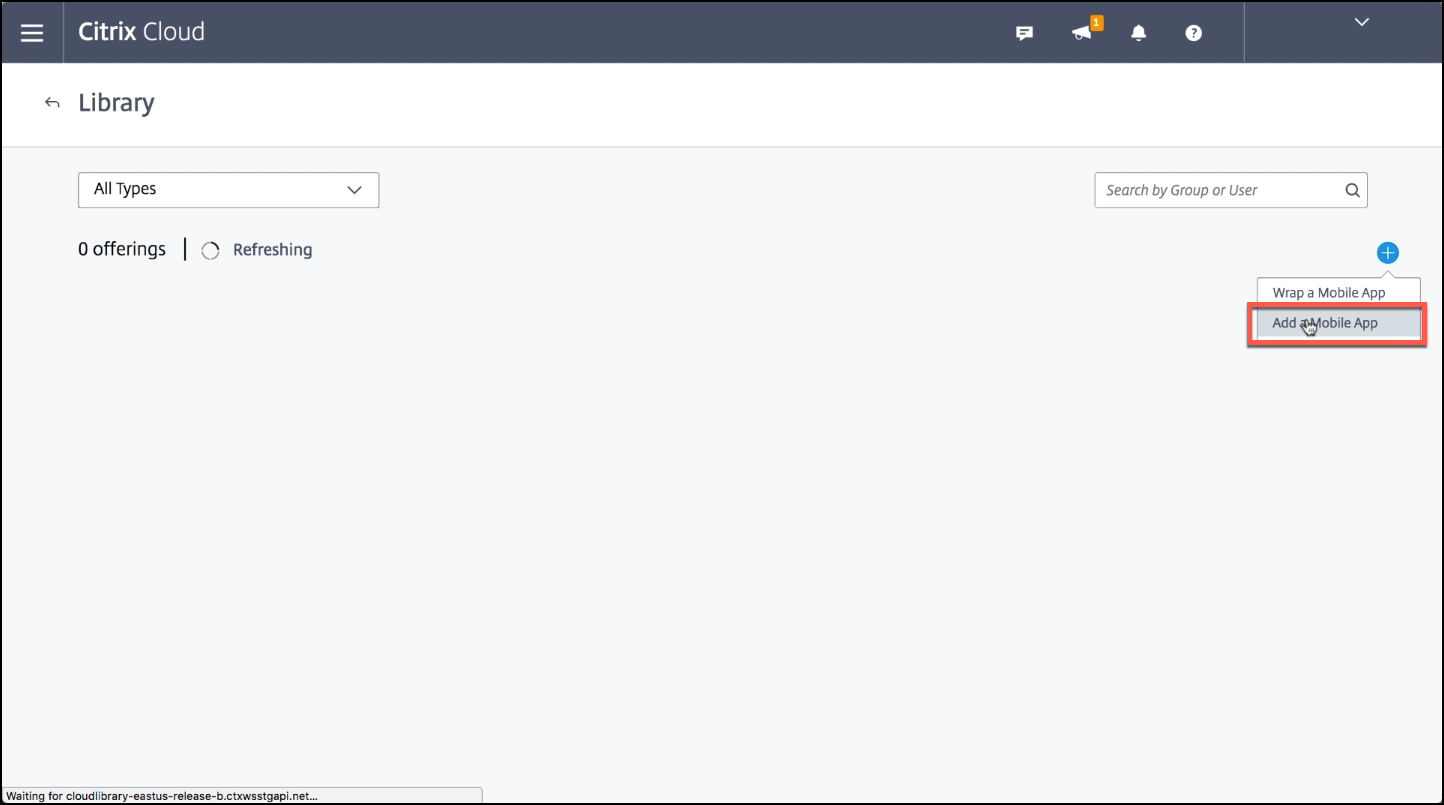

Haga clic en el icono azul del signo + situado en la parte superior derecha y, a continuación, haga clic en Add a Mobile app.

-

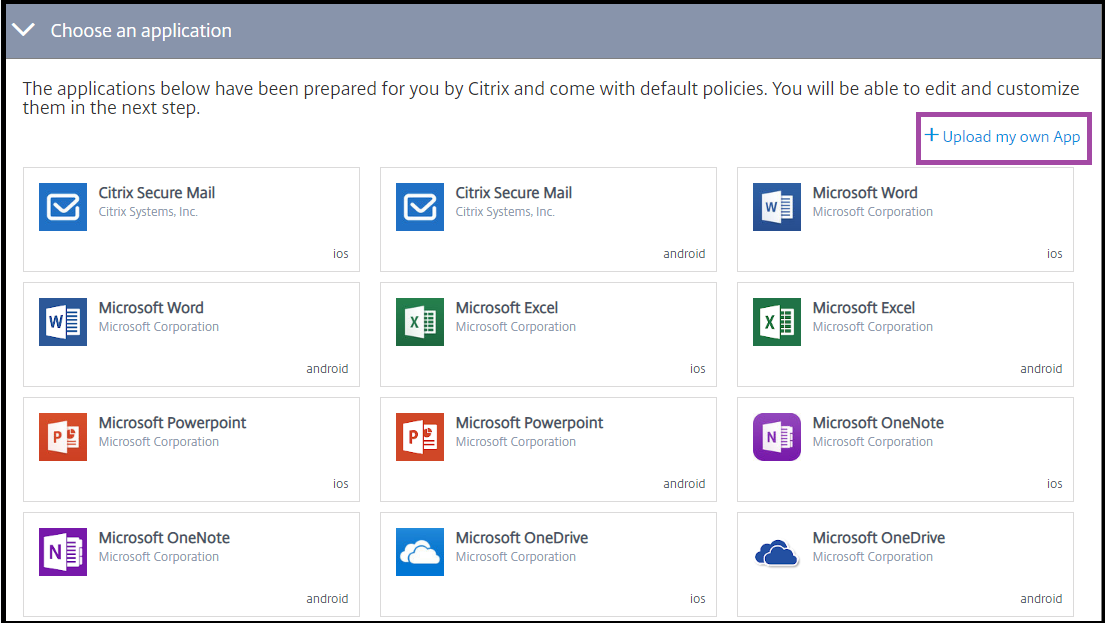

Si tiene Android Enterprise configurado en la consola de Citrix Endpoint Management, seleccione Aplicaciones de Microsoft Intune en Elegir una aplicación. Seleccione una plantilla de aplicación a personalizar o haga clic en Upload my own App.

Citrix suministra las plantillas de aplicación existentes, cada una de las cuales incluye un conjunto de directivas preconfiguradas. Se aplican las siguientes directivas a las aplicaciones que carguen los clientes:

-

Archivos MDX: Incluye aplicaciones habilitadas para el SDK de MAM o aplicaciones empaquetadas con MDX, como:

- Directivas de protección de aplicaciones de Intune y las directivas MDX predeterminadas en el paquete

- Aplicaciones de tiendas públicas, como las directivas de protección de aplicaciones de Intune y las directivas MDX predeterminadas que coinciden con el ID del bundle o el ID del paquete

- Archivos IPA: Directivas de protección de aplicaciones de Intune.

- Archivos APK: Directivas de protección de aplicaciones de Intune.

Nota

Si la aplicación no se empaqueta con Intune, la protección de aplicaciones Intune no se aplica.

-

Archivos MDX: Incluye aplicaciones habilitadas para el SDK de MAM o aplicaciones empaquetadas con MDX, como:

-

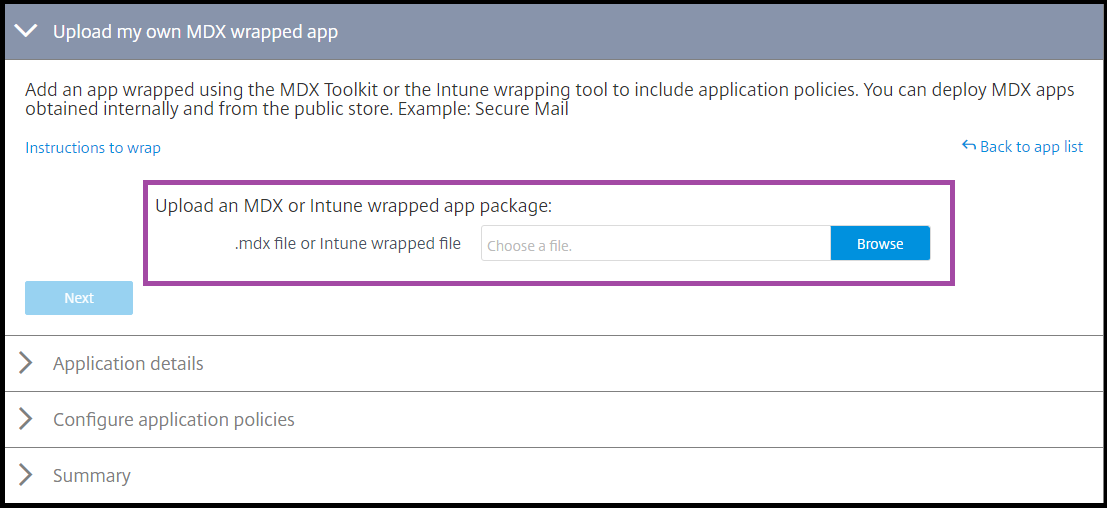

Haga clic en Upload my own App y cargue su archivo MDX o Intune empaquetado.

-

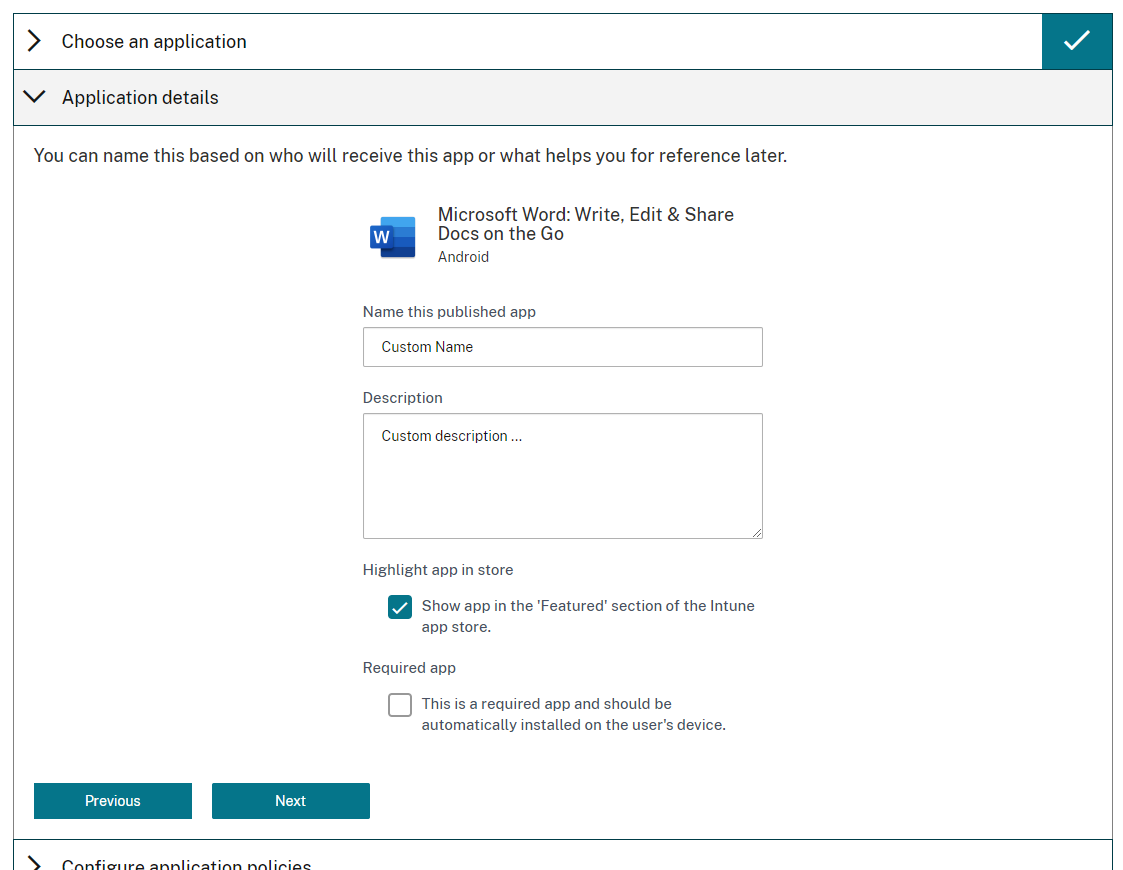

Introduzca un nombre y una descripción para la aplicación, elija si la aplicación será opcional u obligatoria y, a continuación, haga clic en Siguiente.

-

Configure los parámetros de la aplicación. Las siguientes configuraciones permiten que los contenedores de Intune y Citrix Endpoint Management transfieran datos entre sí.

- Allow apps to receive data from other apps (Permitir que las aplicaciones reciban datos de otras aplicaciones): Seleccione Policy managed apps (Aplicaciones administradas por directivas).

- Allow app to transfer data to other apps (Permitir que la aplicación transfiera datos a otras aplicaciones):Seleccione All apps (Todas las aplicaciones).

- Restrict cut, copy, paste with other apps (Restringir cortar, copiar y pegar con otras aplicaciones): Seleccione Policy managed apps (Aplicaciones administradas por directivas).

-

Configure los repositorios de almacenamiento para los datos guardados. En Select which storage services corporate data can be saved to (Seleccionar en qué servicios de almacenamiento se pueden guardar los datos corporativos), seleccione LocalStorage.

-

Opcional: Establezca directivas de reubicación de datos, acceso y PIN para la aplicación. Haga clic en Siguiente.

-

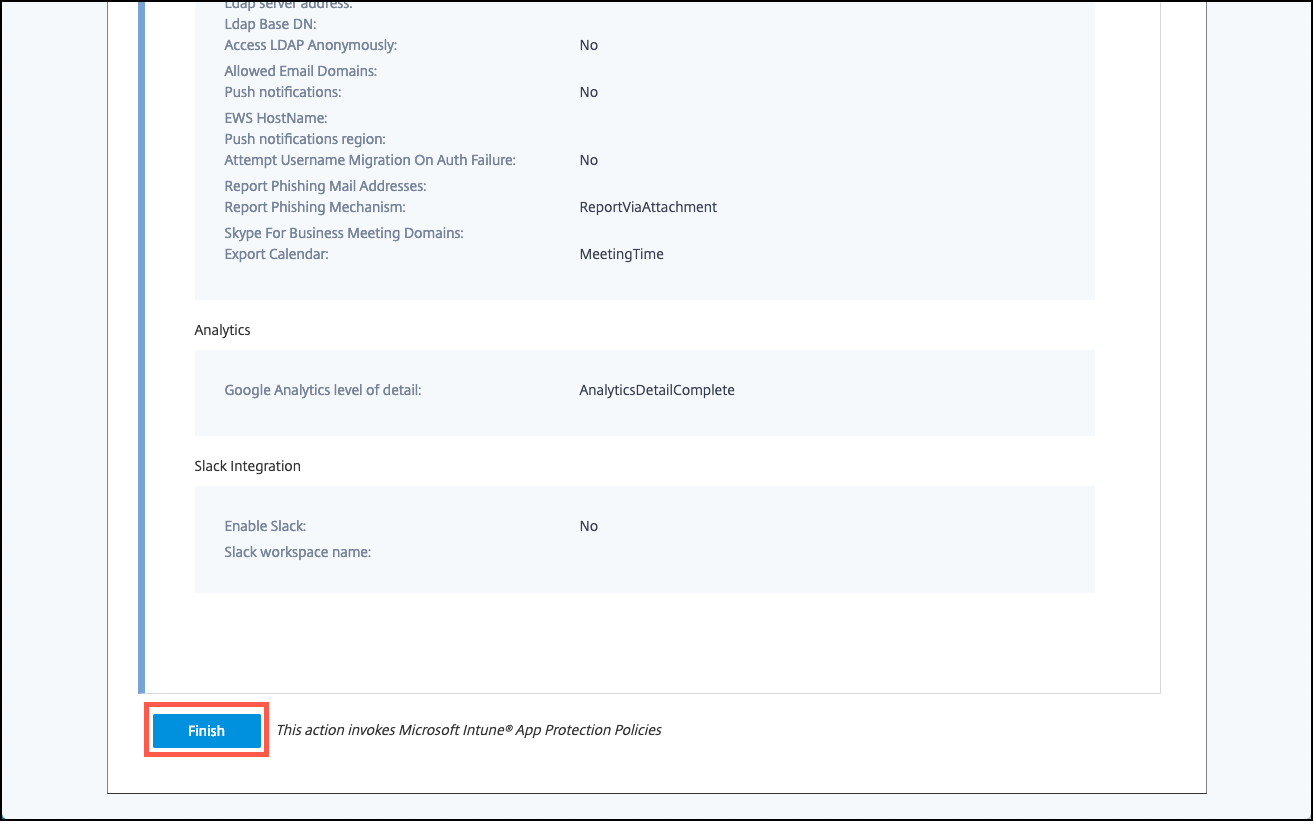

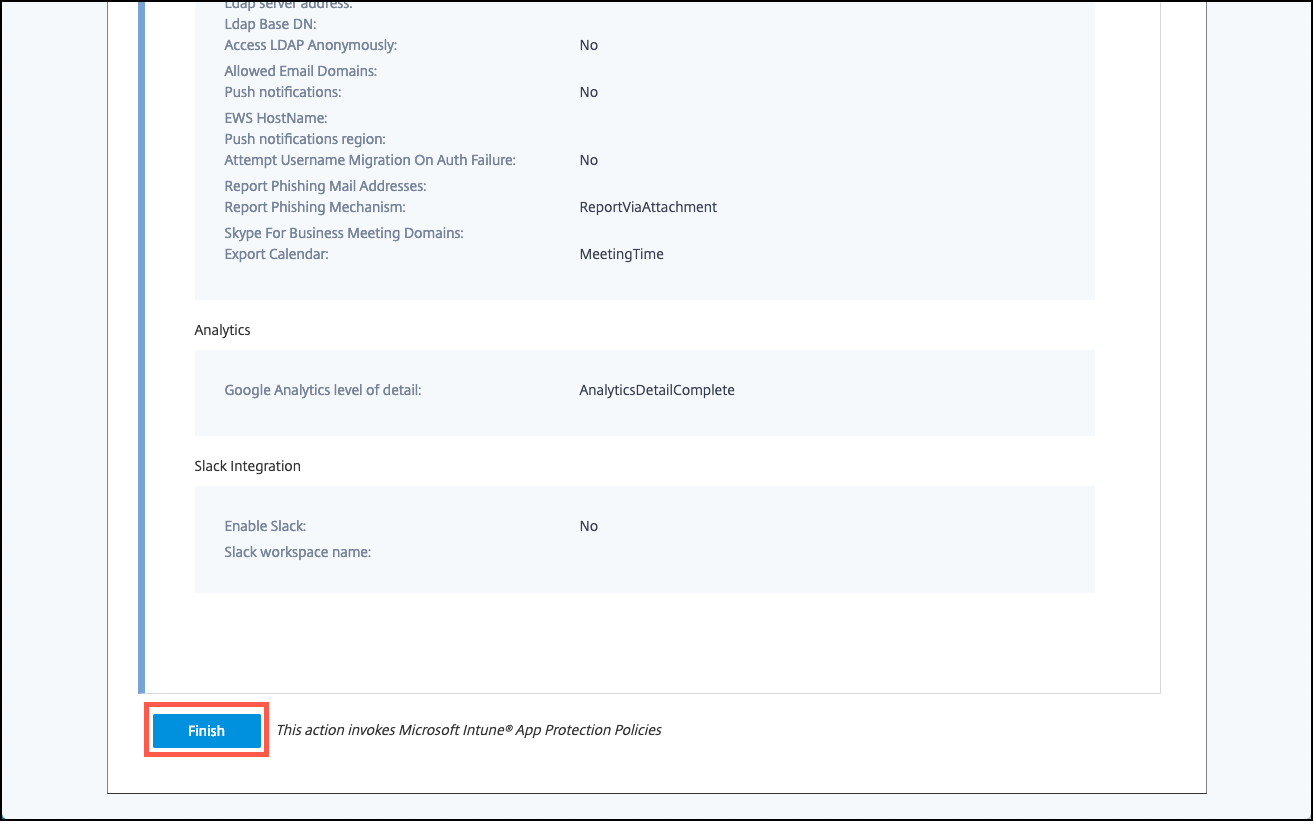

Revise el resumen de la aplicación y, a continuación, haga clic en Finalizar.

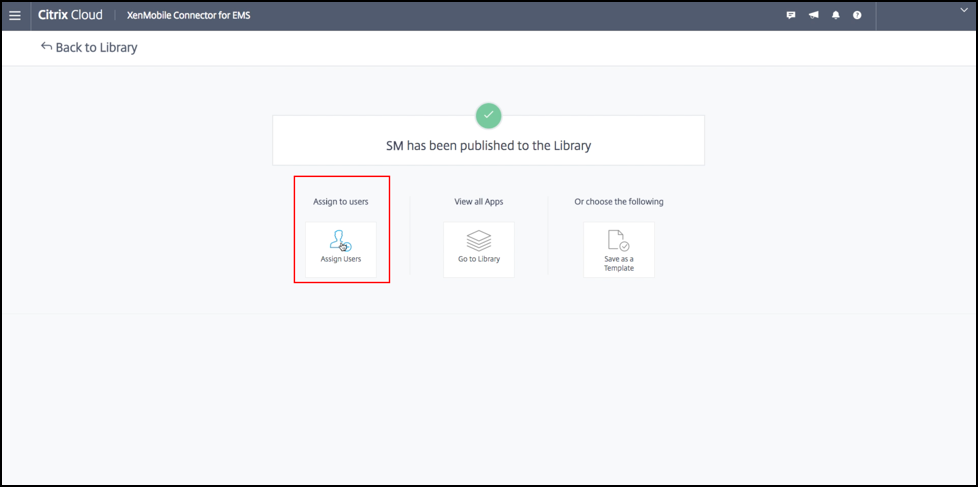

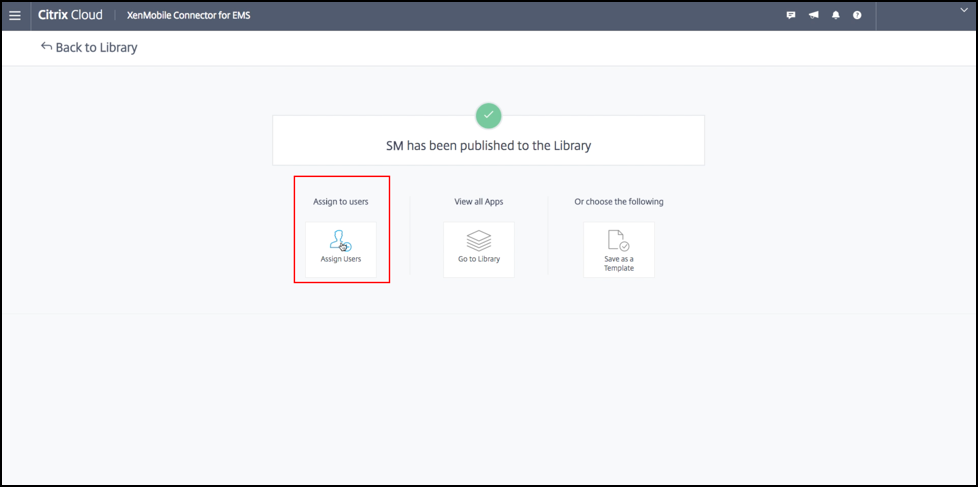

Es posible que el proceso de configuración de la aplicación tarde unos instantes. Una vez completado el proceso, un mensaje indica que la aplicación se ha publicado en la biblioteca.

-

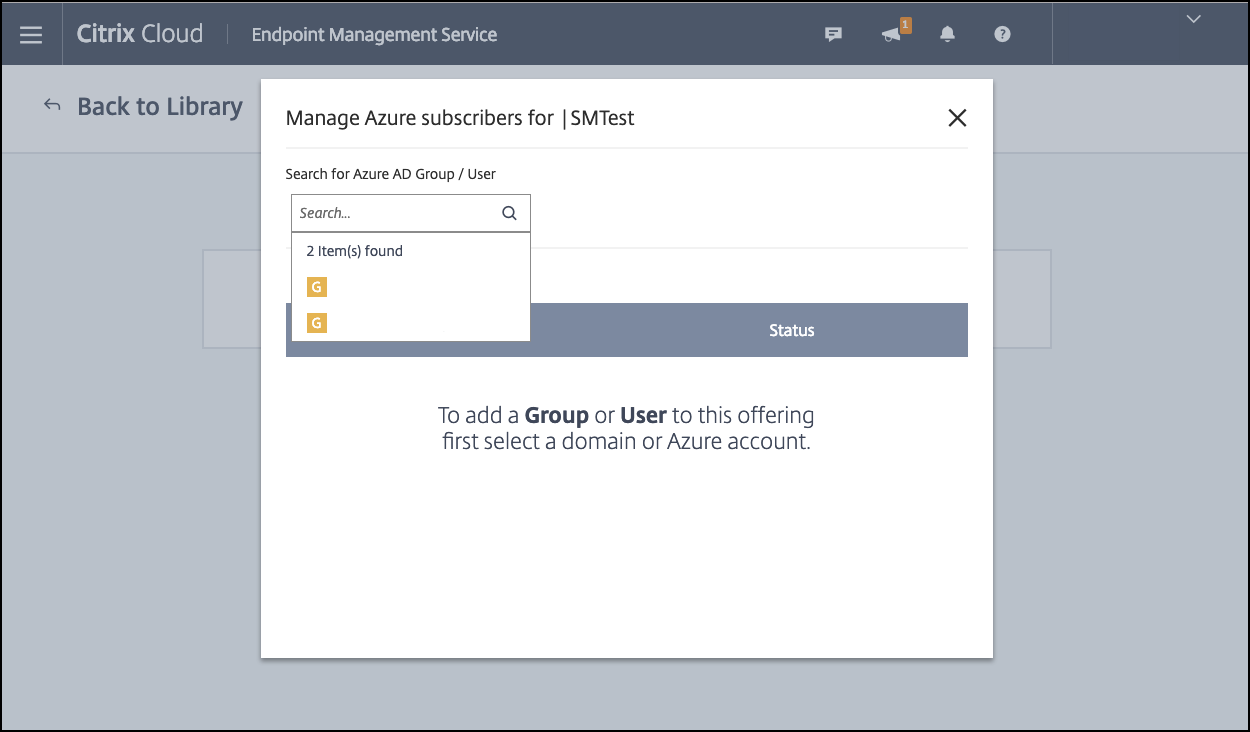

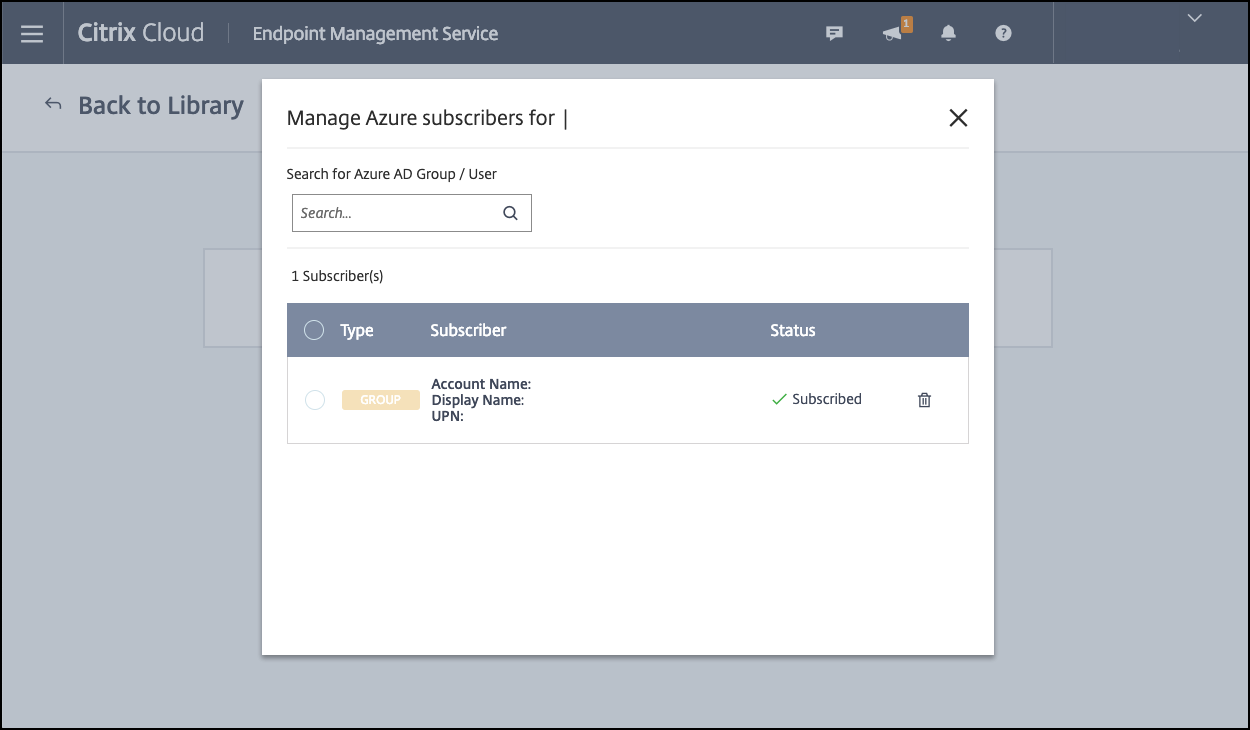

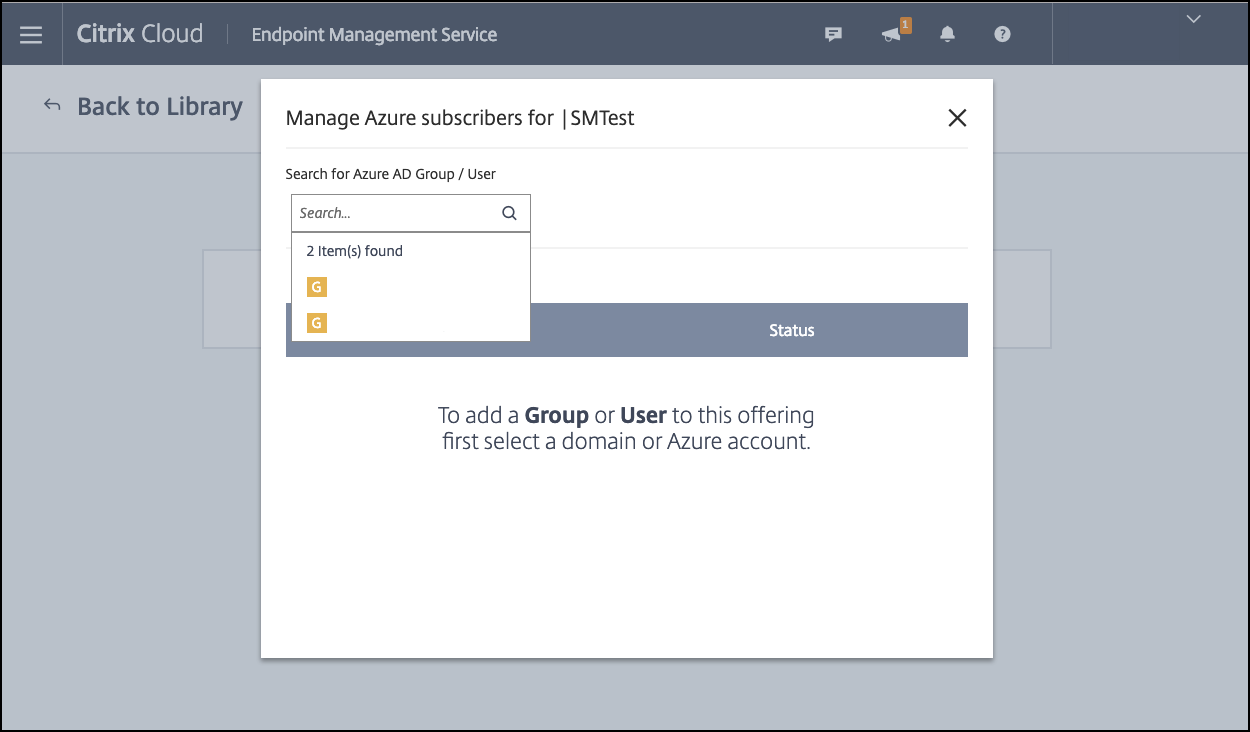

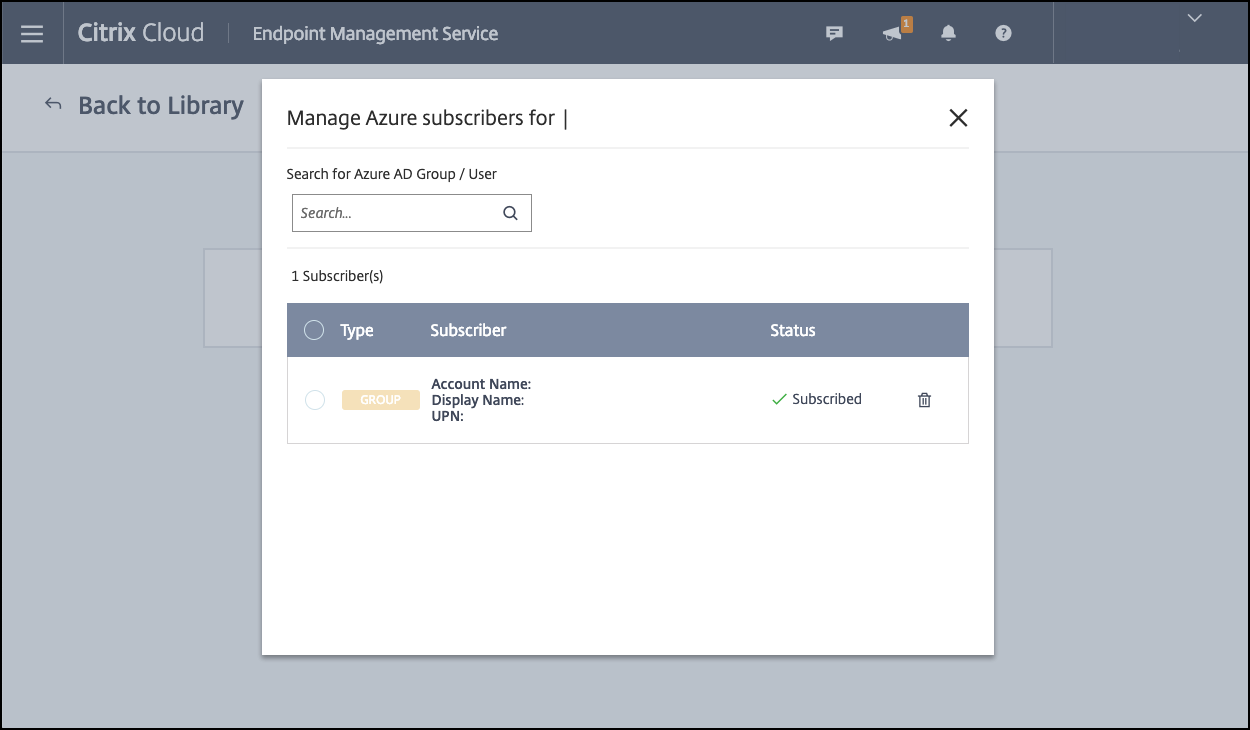

Para asignar grupos de usuarios a la aplicación, haga clic en Asignar usuarios.

-

En el cuadro de búsqueda, busque los grupos de usuarios pertinentes y haga clic para agregarlos. No puede agregar usuarios individuales.

-

Cuando haya agregado todos los grupos, haga clic en la X para cerrar la ventana.

Es posible que vea un error al agregar grupos de usuarios. Este error se produce cuando el grupo de usuarios no se ha sincronizado con Active Directory local.

Agregar aplicaciones de Android Enterprise a la biblioteca de Citrix Cloud

Para agregar aplicaciones de Android Enterprise a la biblioteca de Citrix Cloud y establecer directivas de protección de aplicaciones de Intune, configure su entorno de nube de esta manera:

- Federe Citrix Cloud con su cuenta de Azure Active Directory (AAD). Consulte Conectar Azure Active Directory a Citrix Cloud.

- Configure LDAP y Cloud Connector en Citrix Endpoint Management.

- Configure Android Enterprise en Citrix Endpoint Management. Compruebe que los dispositivos de Android Enterprise se hayan inscrito en MDM+MAM. Para configurar Android Enterprise, consulte Android Enterprise.

Con este procedimiento, se agregan aplicaciones de Android Enterprise a la consola de Citrix Endpoint Management y a la consola de Intune simultáneamente. Para cada aplicación de Android Enterprise que quiera agregar:

-

En la consola de Citrix Cloud, haga clic en el icono de menú y, a continuación, haga clic en Biblioteca.

-

Haga clic en el icono azul del signo + situado en la parte superior derecha y, a continuación, haga clic en Add a Mobile app.

-

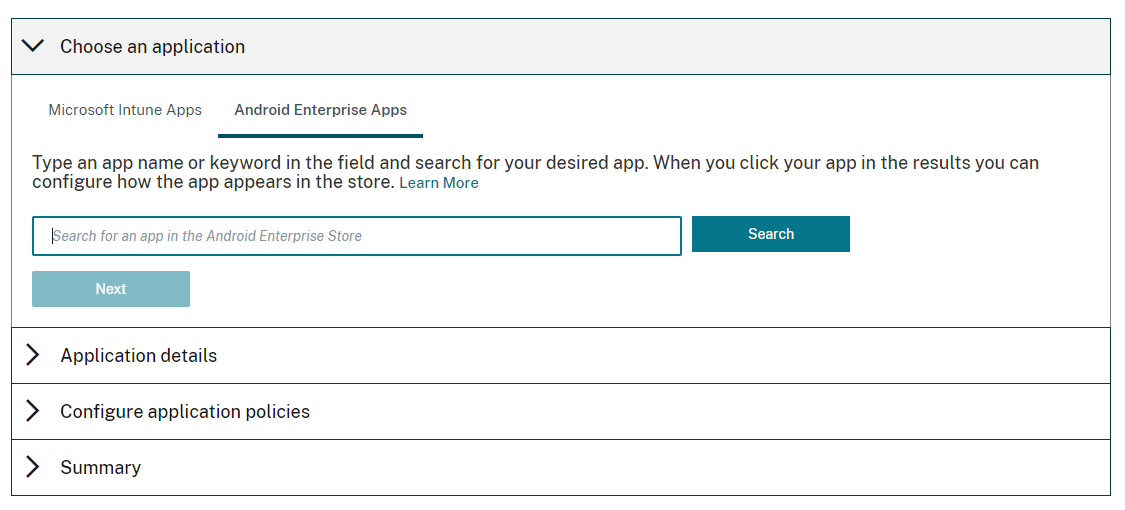

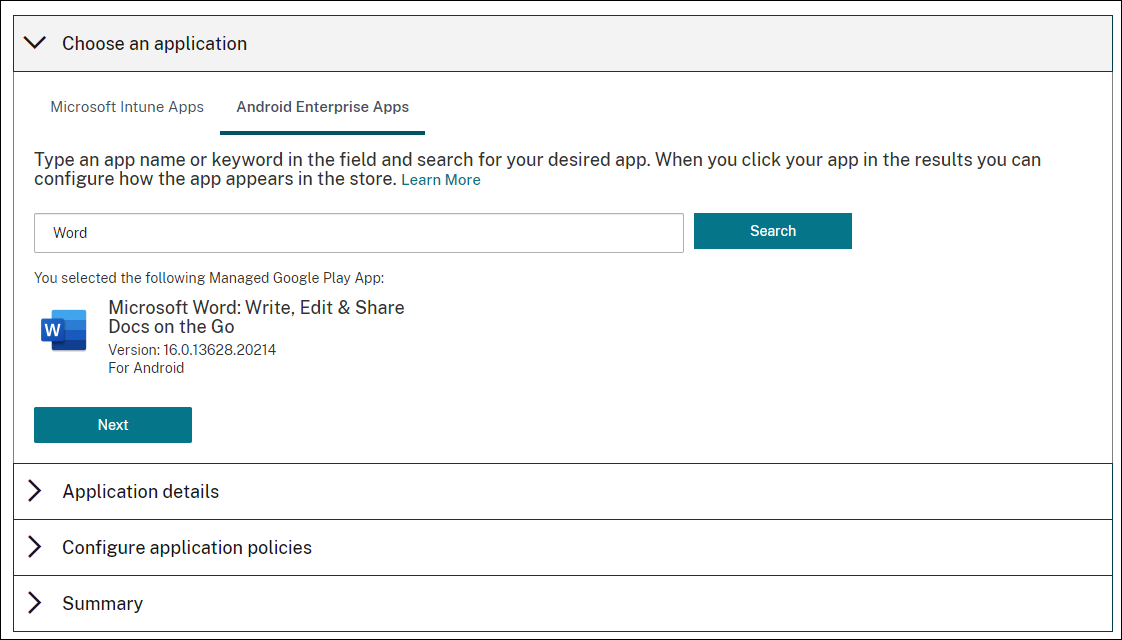

En Elegir una aplicación, seleccione Aplicaciones de Android Enterprise.

-

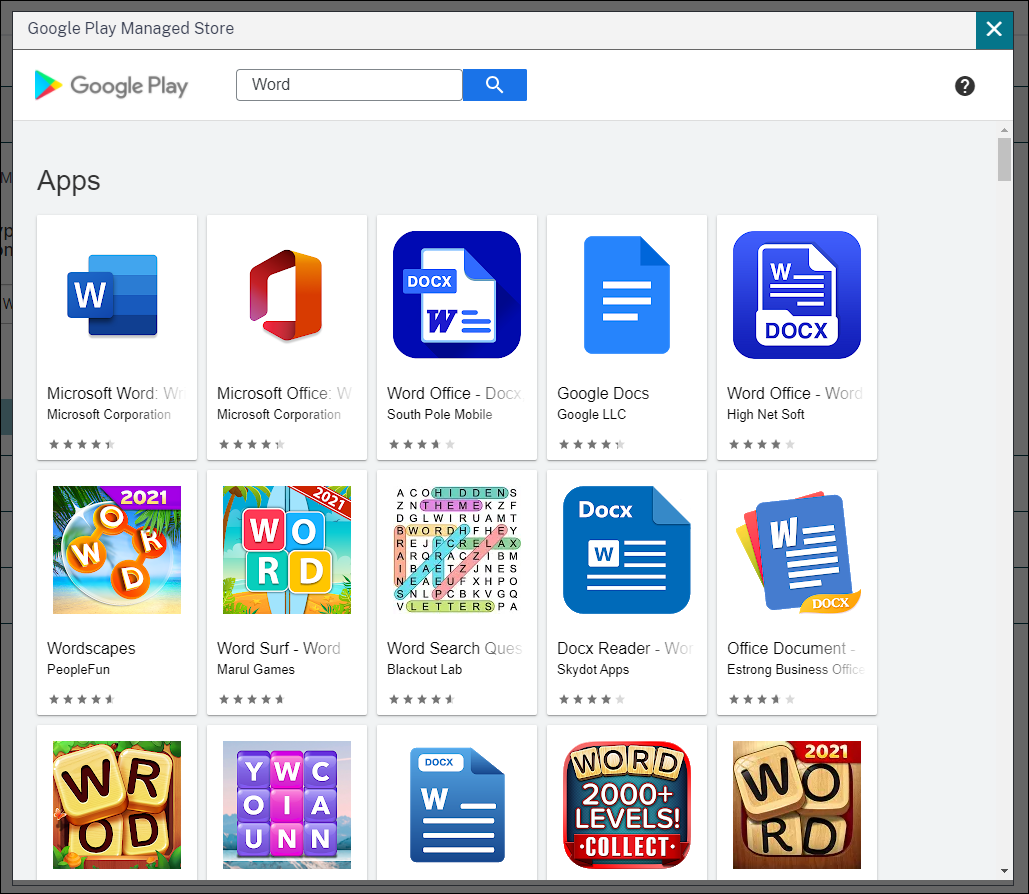

Busque una aplicación y apruébela en la ventana de Google Play Store administrado. Una vez cerrada la ventana de Google, haga clic en Siguiente.

-

Agregue los detalles de la aplicación y, a continuación, haga clic en Siguiente.

-

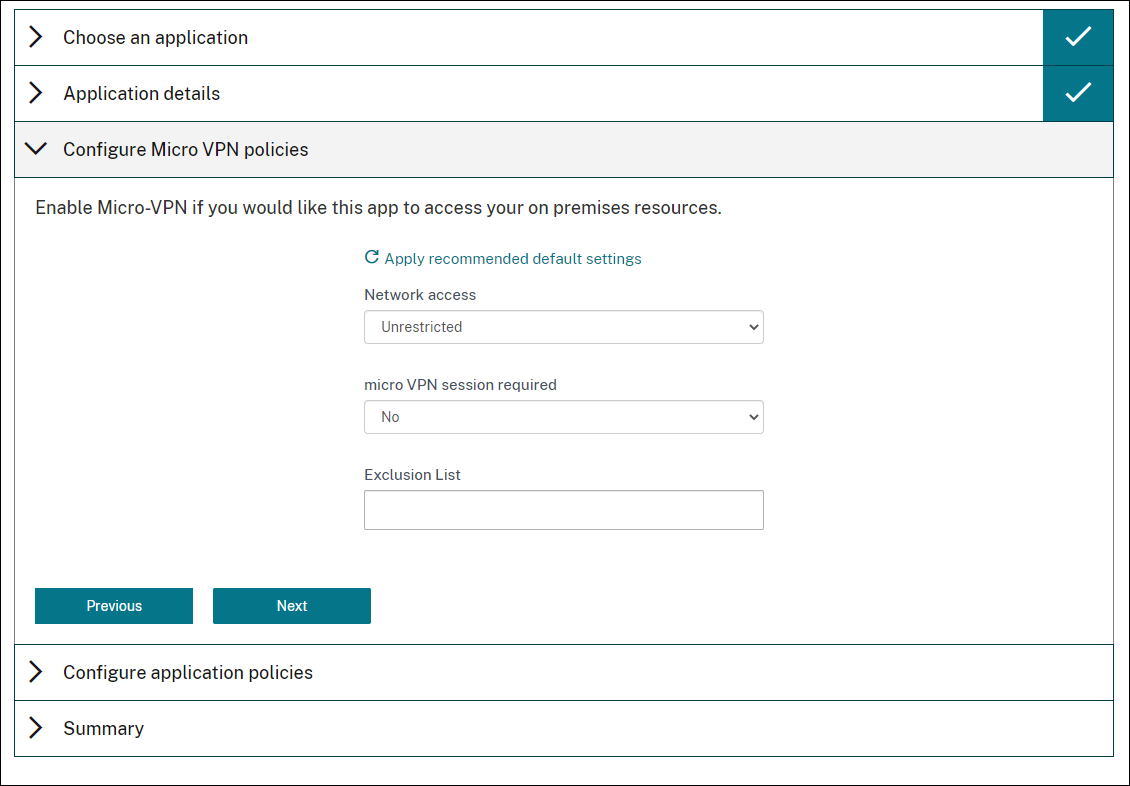

Si buscó y seleccionó una aplicación móvil de productividad de Citrix, puede configurar directivas de micro VPN. Una vez configuradas dichas directivas, haga clic en Siguiente.

-

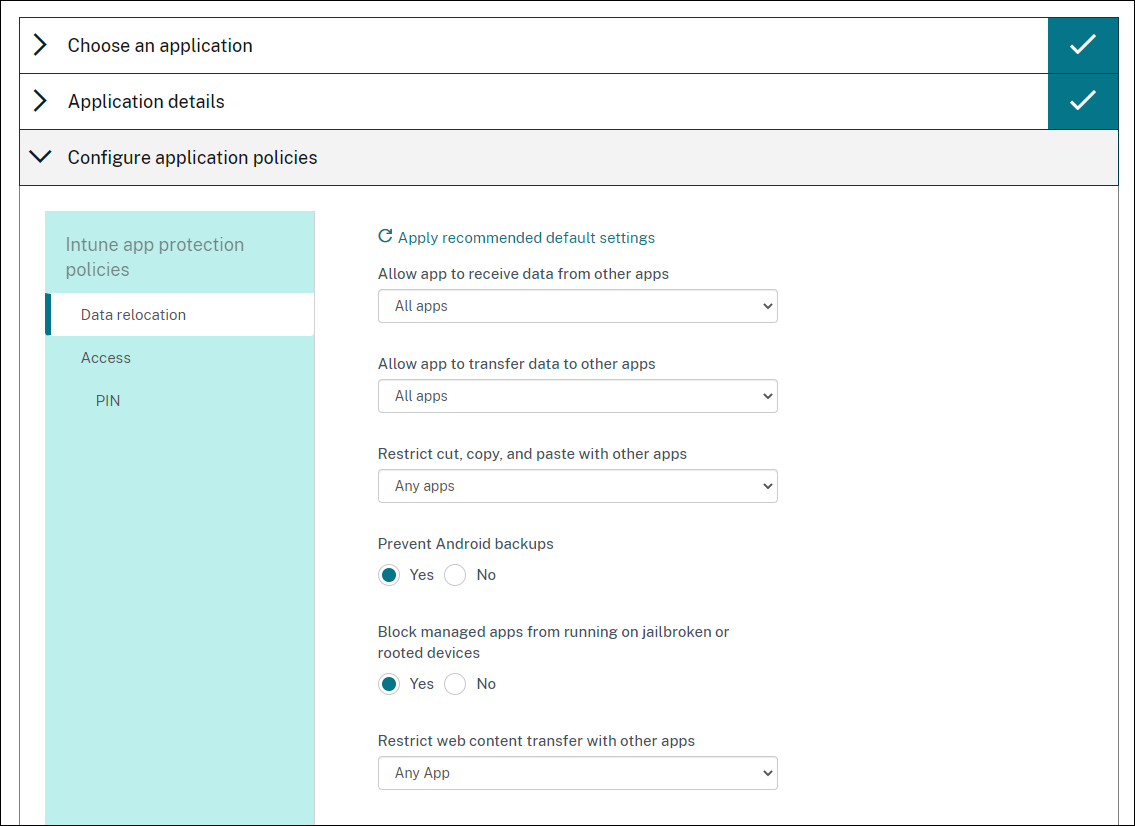

Configure las directivas de protección de aplicaciones de Intune. Haga clic en Siguiente.

-

Configure los parámetros de la aplicación. Las siguientes configuraciones permiten que los contenedores de Intune y Citrix Endpoint Management transfieran datos entre sí.

- Allow apps to receive data from other apps (Permitir que las aplicaciones reciban datos de otras aplicaciones): Seleccione Policy managed apps (Aplicaciones administradas por directivas).

- Allow app to transfer data to other apps (Permitir que la aplicación transfiera datos a otras aplicaciones):Seleccione All apps (Todas las aplicaciones).

- Restrict cut, copy, paste with other apps (Restringir cortar, copiar y pegar con otras aplicaciones): Seleccione Policy managed apps (Aplicaciones administradas por directivas).

-

Configure los repositorios de almacenamiento para los datos guardados. En Select which storage services corporate data can be saved to (Seleccionar en qué servicios de almacenamiento se pueden guardar los datos corporativos), seleccione LocalStorage.

-

Opcional: Establezca directivas de reubicación de datos, acceso y PIN para la aplicación. Haga clic en Siguiente.

-

Revise el resumen de la aplicación y, a continuación, haga clic en Finalizar.

Es posible que el proceso de configuración de la aplicación tarde unos instantes. Una vez completado el proceso, un mensaje indica que la aplicación se ha publicado en la biblioteca. La aplicación está disponible en las consolas de Citrix Endpoint Management e Intune. En la consola de Citrix Endpoint Management, la aplicación forma parte de un nuevo grupo de entrega y se identifica como una aplicación de la tienda pública de aplicaciones.

-

Para asignar grupos de usuarios a la aplicación, haga clic en Asignar usuarios.

-

En el cuadro de búsqueda, busque los grupos de usuarios pertinentes y haga clic para agregarlos. No puede agregar usuarios individuales.

-

Cuando haya agregado todos los grupos, haga clic en la X para cerrar la ventana.

Es posible que vea un error al agregar grupos de usuarios. Este error se produce cuando el grupo de usuarios no se ha sincronizado con Active Directory local.

Controlar el tipo de datos transferidos entre aplicaciones administradas

Gracias a directivas de Citrix Endpoint Management, puede controlar el tipo de datos incluidos en contenedores de Citrix Endpoint Management o Intune que se pueden transferir entre aplicaciones administradas. Puede configurar una directiva Restricciones para permitir solo los datos etiquetados como “corporativos”. Configure una directiva Configuración de aplicaciones para etiquetar los datos.

Para configurar la directiva Restricciones:

-

En la consola de Citrix Endpoint Management, haga clic en Configurar > Directivas de dispositivo.

-

En la página Directivas de dispositivo, haga clic en Agregar. Aparecerá la página Agregar nueva directiva.

-

En la lista de directivas, haga clic en Restricciones.

-

En la página Información de directiva, escriba un nombre y (opcionalmente) una descripción para la directiva. Haga clic en Siguiente.

-

Para crear una directiva de dispositivo para aplicaciones iOS, seleccione iOS en el panel Plataformas.

-

En Seguridad: Permitir, desactive la opción Documentos de aplicaciones administradas en aplicaciones no administradas. Al desactivar esta opción, se desactivan también las opciones Las aplicaciones no administradas pueden leer contactos administrados y Las aplicaciones administradas pueden registrar contactos no administrados. Haga clic en Siguiente.

-

Haga clic en Siguiente hasta que aparezca el botón Guardar. Haga clic en Guardar.

Configure la directiva Configuración de aplicaciones para cada aplicación:

-

En la consola de Citrix Endpoint Management, haga clic en Configurar > Directivas de dispositivo.

-

Haga clic en Add. Aparecerá la página Agregar nueva directiva.

-

En la lista de directivas, haga clic en Configuración de aplicaciones.

-

En la página Información de directiva, escriba un nombre y (opcionalmente) una descripción para la directiva. Haga clic en Siguiente.

-

Para crear una directiva de dispositivo para una aplicación iOS, seleccione iOS en el panel Plataformas.

-

Seleccione el identificador de la aplicación que se va a configurar.

-

Para las aplicaciones iOS, agregue el siguiente texto al Contenido del diccionario:

<dict> <key>IntuneMAMUPN</key> <string>${user.userprincipalname}</string> </dict> <!--NeedCopy--> -

Haga clic en Diccionario de comprobación.

-

Haga clic en Siguiente.

-

Haga clic en Guardar.

Configurar grupos de entrega para las directivas de aplicaciones y dispositivos

-

En la consola de Citrix Endpoint Management, haga clic en Configurar > Grupos de entrega.

-

En la página Grupos de entrega, haga clic en Agregar. Aparecerá la página Información del grupo de entrega.

-

En la página Información del grupo de entrega, escriba un nombre y (opcionalmente) una descripción para el grupo de entrega y, a continuación, haga clic en Siguiente. Haga clic en Siguiente.

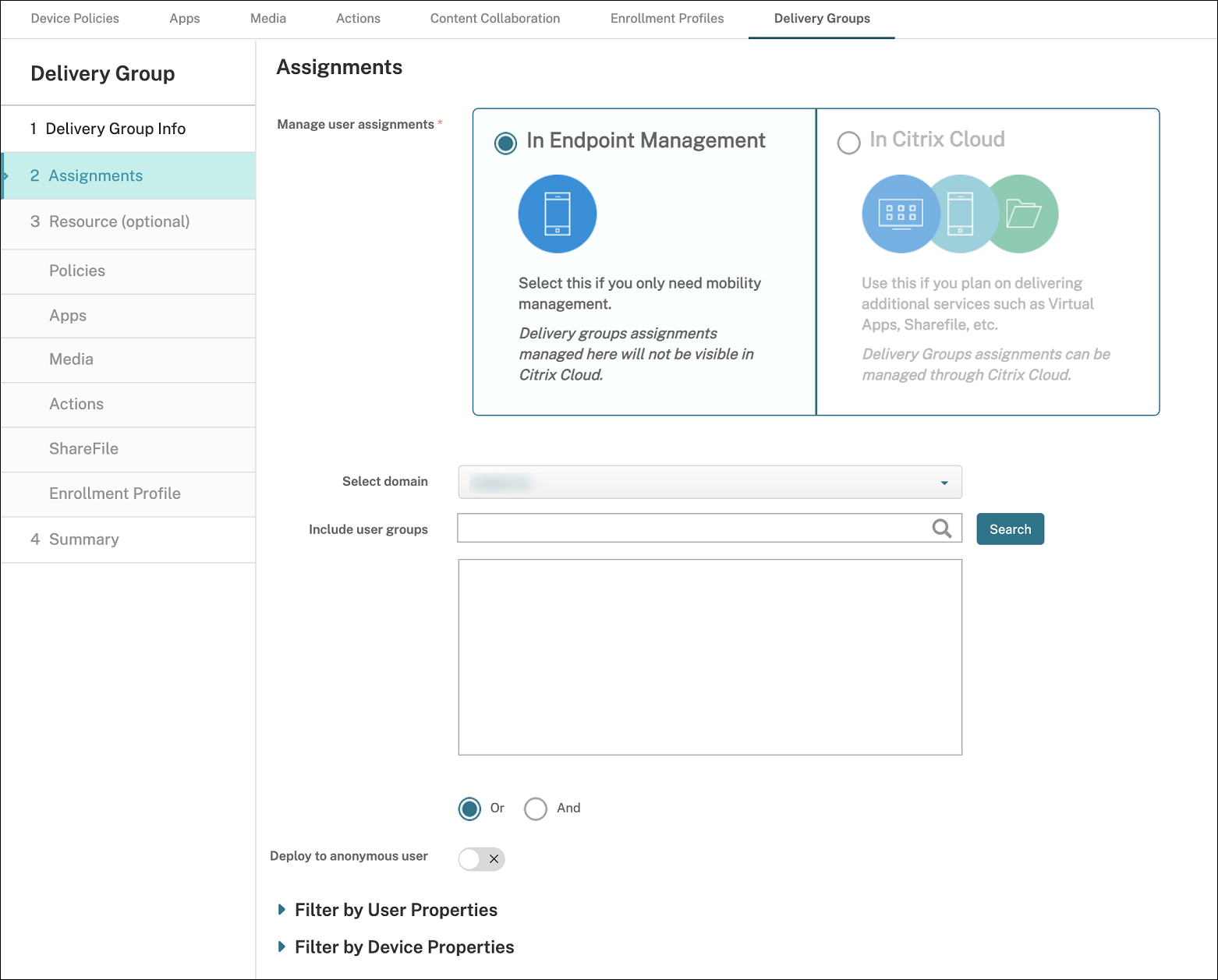

-

En la página Asignaciones, especifique cómo quiere implementar el grupo de entrega: Elija En Citrix Endpoint Management o En Citrix Cloud.

-

Si elige En Citrix Endpoint Management:

- Seleccionar dominio: En la lista, seleccione el dominio del que se elegirá a los usuarios.

-

Incluir grupos de usuarios: Realice una de las siguientes acciones:

- En la lista de grupos de usuarios, haga clic en los grupos a agregar. Los grupos seleccionados aparecerán en la lista Grupos de usuarios seleccionados.

- Haga clic en Buscar para ver una lista de todos los grupos de usuarios del dominio seleccionado.

- Escriba un nombre de grupo completo o parcial en el cuadro de búsqueda y, a continuación, haga clic en Buscar para limitar la lista de grupos de usuarios.

Para quitar un grupo de usuarios de la lista Grupos de usuarios seleccionados, realice una de las siguientes acciones:

- En la lista Grupos de usuarios seleccionados, haga clic en la X situada junto a cada uno de los grupos que quiera quitar.

- Haga clic en Buscar para ver una lista de todos los grupos de usuarios del dominio seleccionado. Desplácese por la lista y desmarque la casilla de cada grupo que quiera quitar.

- Escriba un nombre de grupo completo o parcial en el cuadro de búsqueda y, a continuación, haga clic en Buscar para limitar la lista de grupos de usuarios. Desplácese por la lista y desmarque la casilla de cada grupo que quiera quitar.

-

Haga clic en Siguiente.

-

En la página Directivas, arrastre la directiva Restricciones y la directiva Configuración de aplicaciones que cree de izquierda a derecha. Haga clic en Siguiente.

-

En la página Aplicaciones, arrastre las aplicaciones que quiera entregar desde el lado izquierdo de la página a Aplicaciones obligatorias o Aplicaciones opcionales. Haga clic en Siguiente.

-

Opcionalmente, configure los parámetros de las páginas Medios, Acciones e Inscripciones. También puede aceptar los valores predeterminados de cada página y hacer clic en Siguiente.

-

En la página Resumen, revise la configuración del grupo de entrega y haga clic en Guardar para crearlo.

Al publicar la aplicación en la consola de Intune, seleccione Forzar administración de la aplicación. A los usuarios de dispositivos no supervisados se les pide que autoricen la administración de la aplicación. Si los usuarios aceptan la solicitud, la aplicación se administrará en el dispositivo. Si los usuarios rechazan la solicitud, la aplicación no estará disponible en el dispositivo.

Configurar Citrix Secure Mail

Ahora Citrix Secure Mail admite varias configuraciones. Puede empaquetar Citrix Secure Mail en un contenedor MAM de Intune que se conecte a un servidor local de Exchange. Puede conectar Citrix Secure Mail a cuentas alojadas de Exchange u Office 365. Sin embargo, esta versión no admite la autenticación basada en certificados, por lo que utilice LDAP en su lugar.

Importante:

Para utilizar Citrix Secure Mail en el modo MDX, debe usar MDM+MAM de Citrix Endpoint Management.

Citrix Secure Mail también rellena automáticamente los nombres de usuario. Para habilitar esta función, debe configurar las siguientes directivas personalizadas.

-

En la consola de Citrix Endpoint Management, vaya a Parámetros > Propiedades de servidor y, a continuación, haga clic en Agregar.

-

En la lista, haga clic en Clave personalizada y, a continuación, en el campo Clave, escriba

xms.store.idpuser_attrs. -

Establezca el valor en true y, a continuación, en Nombre simplificado, escriba

xms.store.idpuser_attrs. Haga clic en Guardar. -

Haga clic en Propiedades de cliente y, a continuación, haga clic en Agregar.

-

Seleccione Clave personalizada y, a continuación, escriba SEND_LDAP_ATTRIBUTES en el campo Clave.

-

Escriba

userPrincipalName=${user.userprincipalname},email=${user.mail},displayname=${user.displayname},sAMAccountName=${user.samaccountname},aadupn=${user.id_token.upn},aadtid=${user.id_token.tid}en el campo Valor. Introduzca una descripción y haga clic en Guardar.Los siguientes pasos solo se aplican a los dispositivos iOS.

-

Vaya a Configurar > Directivas de dispositivo, haga clic en Agregar y, a continuación, seleccione la directiva Configuración de aplicaciones.

-

Escriba un nombre de directiva y, a continuación, haga clic en Siguiente.

En la lista “Identificador”, haga clic en Agregar nuevo. En el cuadro de texto que aparece, indique el ID de paquete de la aplicación Citrix Secure Mail.

-

En el cuadro Contenido del diccionario, escriba el texto siguiente.

<dict> <key>XenMobileUserAttributes</key> <dict> <key>userPrincipalName</key> <string>${user.userprincipalname}</string> <key>email</key> <string>${user.mail}</string> <key>displayname</key> <string>${user.displayname}</string> <key>sAMAccountName</key> <string>${user.samaccountname}</string> <key>aadupn</key> <string>${user.id_token.upn}</string> <key>aadtid</key> <string>${user.id_token.tid}</string> </dict> <key>IntuneMAMUPN</key> <string>${user.id_token.upn}</string> </dict> -

Desmarque la casilla Escritorio/tableta Windows y, a continuación, haga clic en Siguiente.

-

Seleccione los grupos de usuarios a los que quiera implementar la directiva. A continuación, haga clic en Guardar.

Solución de problemas

Problemas generales

Problema: Al abrir una aplicación, aparece el mensaje de error “Se requiere una directiva de aplicación”.

Solución: Agregue directivas en la API de Microsoft Graph.

Problema: Tiene conflictos de directiva.

Solución: Solo se permite una directiva por aplicación.

Problema: La aplicación no se puede conectar a recursos internos.

Solución: Compruebe que están abiertos los puertos del firewall correctos o rectifique ID de arrendatario, entre otros.

Problemas con NetScaler Gateway

En la tabla siguiente se muestran los problemas comunes con las configuraciones de NetScaler Gateway y sus soluciones respectivas. Para solucionar problemas, habilite más registros y consúltelos de la siguiente manera:

- En la interfaz de línea de comandos, ejecute el comando:

set audit syslogParams -logLevel ALL - Consulte los registros desde el shell mediante

tail -f /var/log/ns.log

| Problema | Solución |

|---|---|

| No están disponibles los permisos que se deben configurar para la aplicación Gateway en Azure. | Compruebe si dispone de una licencia adecuada de Intune. Intente utilizar el portal manage.windowsazure.com para ver si se pueden agregar los permisos. Contacte con la asistencia de Microsoft si el problema persiste. |

NetScaler Gateway no puede acceder a login.microsoftonline.com y graph.windows.net. |

Desde NS Shell, compruebe si puede acceder a este sitio web de Microsoft: curl -v -k https://login.microsoftonline.com. A continuación, compruebe si DNS está configurado en NetScaler Gateway y si la configuración del firewall es correcta (en caso de que el firewall obstaculice las solicitudes DNS). |

| Aparece un error en ns.log después de configurar OAuthAction. | Compruebe si las licencias de Intune están habilitadas y si la aplicación Azure Gateway tiene establecidos los permisos adecuados. |

| El comando Sh OAuthAction no muestra el estado de OAuth como completo. | Consulte la configuración de DNS y los permisos configurados en la aplicación de Azure Gateway. |

| El dispositivo Android o iOS no muestra la solicitud de autenticación dual. | Compruebe si el ID de dispositivo de factor dual logonSchema está vinculado al servidor virtual de autenticación. |

Estado y condición del error de OAuth

| Estado | Condición del error |

|---|---|

| COMPLETE | Success |

| AADFORGRAPH | Secreto no válido, URL no resuelta, tiempo de espera de la conexión agotado |

| MDMINFO | *manage.microsoft.com no es accesible |

| GRAPH | El punto final del gráfico no está accesible |

| CERTFETCH | No se puede hablar con el token del dispositivo de punto final: https://login.microsoftonline.com debido a un error de DNS. Para validar esta configuración, vaya al shell y escriba curl https://login.microsoftonline.com. Este comando debe validarse. |

Limitaciones

En los siguientes elementos, se describen algunas limitaciones del uso de MEM con Citrix Endpoint Management.

- Cuando implementa aplicaciones con Citrix e Intune para admitir la micro VPN, si los usuarios proporcionan el nombre de usuario y la contraseña para acceder a sitios de resumen, aunque sus credenciales sean válidas, aparece un error. [CXM-25227]

- Después de cambiar el túnel dividido de Sí a No y de esperar a que caduque la sesión de la puerta de enlace actual, el tráfico externo va directamente, sin pasar por NetScaler Gateway, hasta que el usuario inicie un sitio interno en el modo VPN completo. [CXM-34922]

- Después de cambiar la directiva “Abrir en” de solo aplicaciones administradas a todas las aplicaciones, los usuarios no pueden abrir documentos en aplicaciones no administradas hasta que cierren y reinicien Citrix Secure Mail. [CXM-34990]

- Cuando el túnel dividido está activado en modo VPN completo y el DNS dividido cambia de local a remoto, los sitios internos no se pueden cargar. [CXM-35168]

Problemas conocidos

Cuando la directiva de mVPN Habilitar redirección de http/https (con SSO) está inhabilitada, Citrix Secure Mail no funciona. [CXM-58886]

Problemas conocidos de terceros

En Citrix Secure Mail para Android, cuando un usuario toca en la opción de crear un evento, la página de creación de eventos no se muestra. [CXM-23917]

Cuando implementa Citrix Secure Mail para iOS con Citrix e Intune para admitir la micro VPN, no se aplica la directiva de aplicación que oscurece la pantalla de Citrix Secure Mail cuando los usuarios mueven la aplicación al segundo plano. [CXM-25032]

En este artículo

- Requisitos del sistema

- Requisitos previos

- Para configurar la integración de Citrix Endpoint Management en MEM

- Para configurar NetScaler Gateway para micro VPN

- Para configurar la administración de dispositivos

- Configurar aplicaciones administradas de Intune para entrega a dispositivos

- Configurar Citrix Secure Mail

- Solución de problemas

- Limitaciones

- Problemas conocidos