Vue d’ensemble de la sécurité technique

Vue d’ensemble de la sécurité technique

Ce document s’applique aux services Citrix DaaS (anciennement Citrix Virtual Apps and Desktops Service) hébergés dans Citrix Cloud. Ces informations incluent Citrix Virtual Apps Essentials et Citrix Virtual Desktops Essentials.

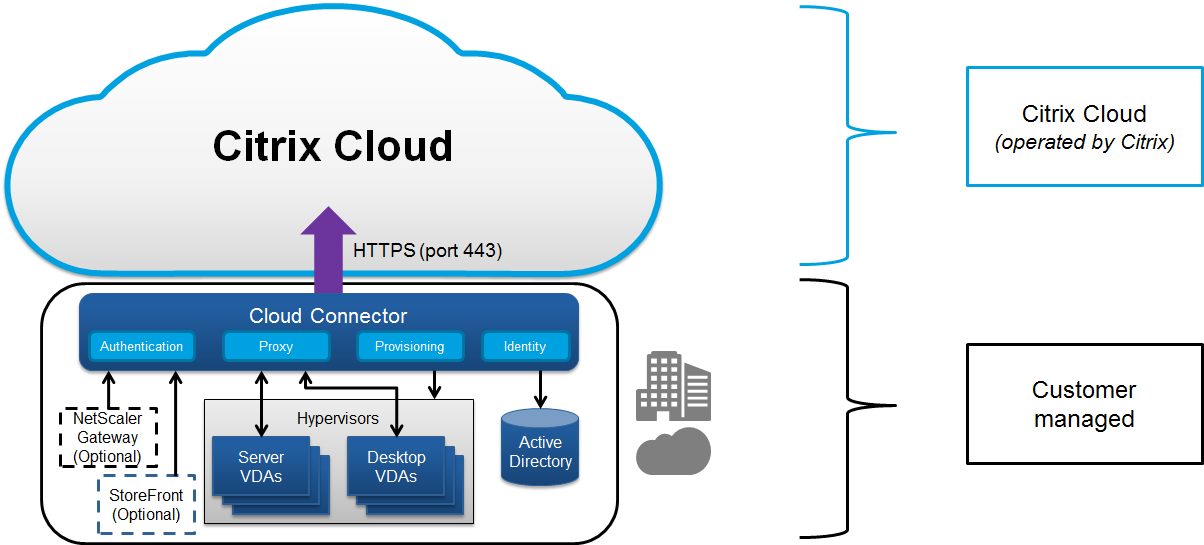

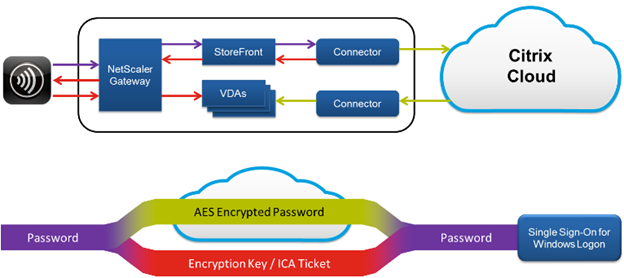

Citrix Cloud permet de gérer le fonctionnement du plan de contrôle pour les environnements Citrix DaaS. Le plan de contrôle comprend les Delivery Controller, les consoles de gestion, la base de données SQL, le serveur de licences et éventuellement StoreFront et Citrix Gateway (anciennement NetScaler Gateway). Les Virtual Delivery Agents (VDA) hébergeant les bureaux et applications restent sous le contrôle du client dans le datacenter de leur choix, sur cloud ou sur site. Ces composants sont connectés au service de cloud à l’aide d’un agent appelé le Citrix Cloud Connector. Si les clients choisissent d’utiliser Citrix Workspace, ils peuvent également choisir d’utiliser Citrix Gateway Service au lieu d’exécuter Citrix Gateway dans leur datacenter. Le diagramme suivant illustre Citrix DaaS et ses limites de sécurité.

Conformité cloud de Citrix

Visitez le Citrix Trust Center pour en savoir plus sur les certifications Citrix Cloud et consultez-le fréquemment pour obtenir les informations les plus récentes.

Remarque

L’utilisation de Citrix Managed Azure Capacity avec diverses éditions de Citrix DaaS et Universal Hybrid Multi-Cloud n’a pas été évaluée pour Citrix SOC 2 (Type 1 ou 2), ISO 27001, HIPAA ou d’autres exigences de conformité du cloud.

Flux de données

Citrix DaaS n’héberge pas les VDA, de sorte que les données d’application du client et les images requises pour le provisioning sont toujours hébergées dans la configuration du client. Le plan de contrôle a accès aux métadonnées, telles que les noms d’utilisateur, les noms de machines et les raccourcis d’application, ce qui limite l’accès à la propriété intellectuelle du client à partir du plan de contrôle.

Les données qui transitent entre le cloud et les locaux du client utilisent une connexion sécurisée TLS sur le port 443.

Isolation des données

Citrix DaaS stocke uniquement les métadonnées requises pour la communication et le contrôle des applications et bureaux du client. Les informations sensibles, y compris les images, les profils utilisateur et d’autres données applicatives restent dans les locaux du client ou dans leur abonnement avec un fournisseur de cloud public.

Éditions de service

Les fonctionnalités de Citrix DaaS varient selon les éditions. Par exemple, Citrix Virtual Apps Essentials ne prend en charge que Citrix Gateway Service et Citrix Workspace. Consultez la documentation Produit pour en savoir plus sur les fonctionnalités prises en charge.

Sécurité ICA

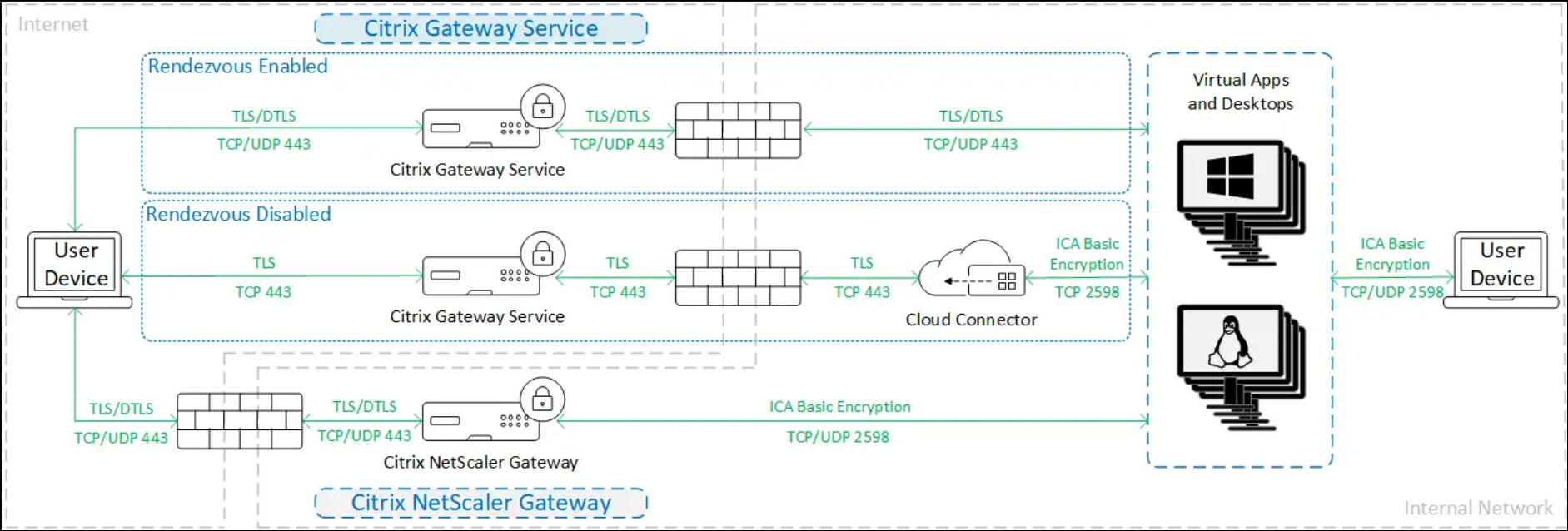

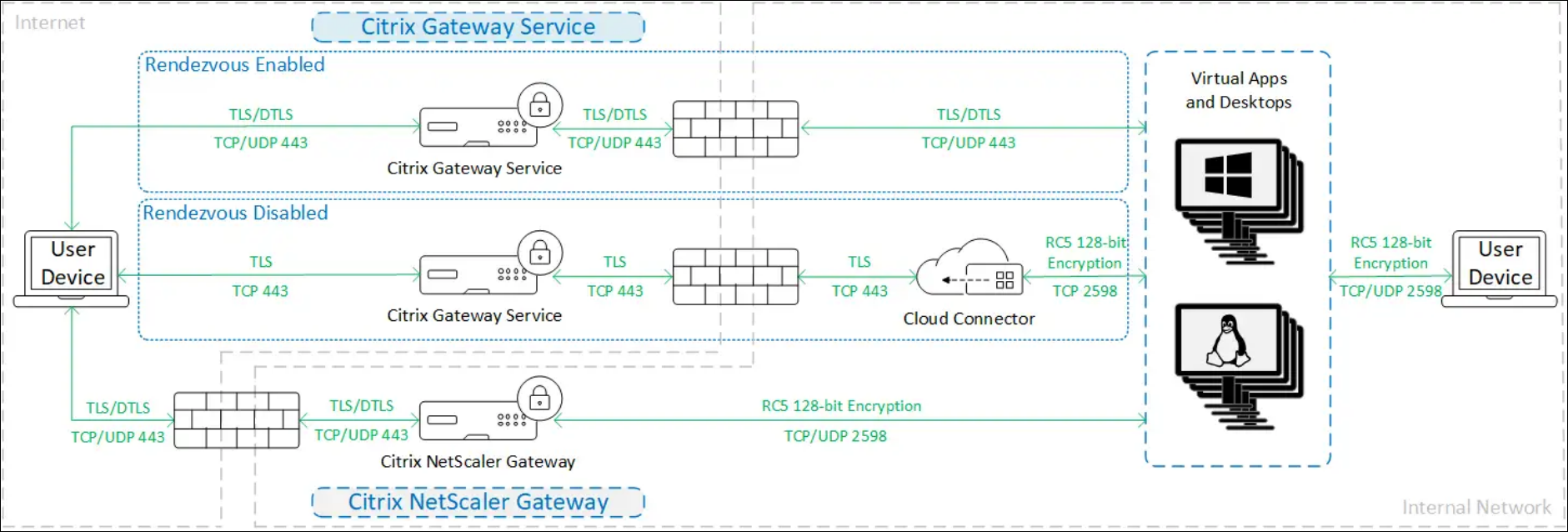

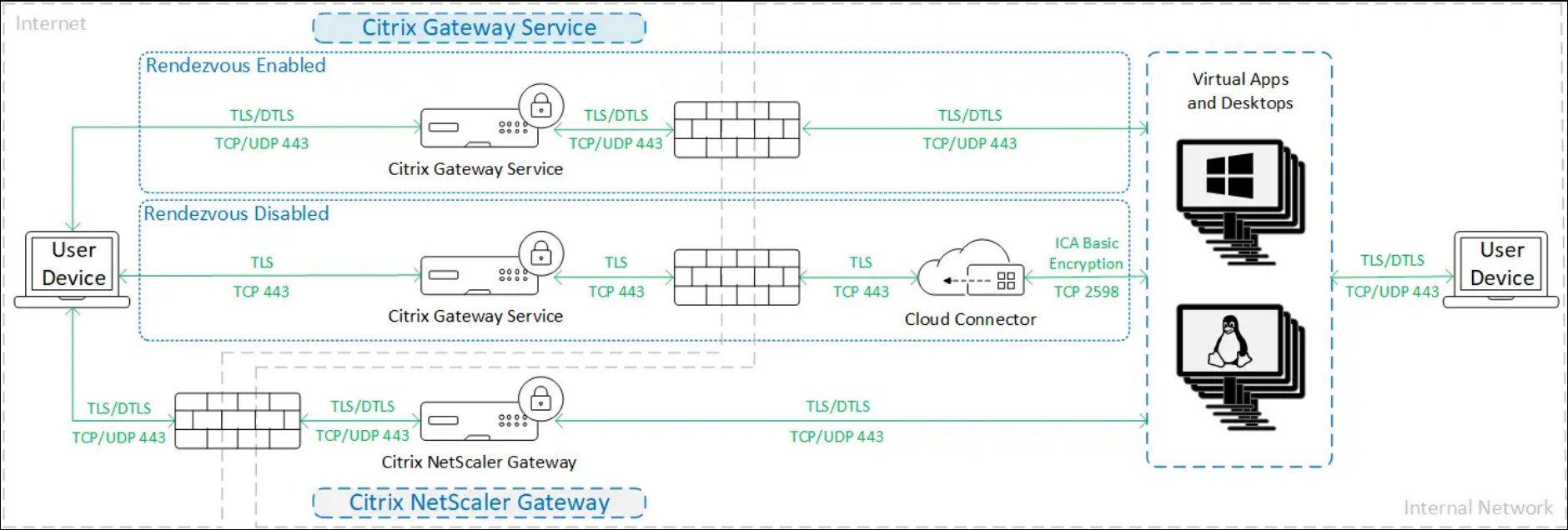

Citrix DaaS offre plusieurs options pour sécuriser le trafic ICA en transit. Les options disponibles sont les suivantes :

- Cryptage de base : paramètre par défaut.

- SecureICA : permet de chiffrer les données de session à l’aide du chiffrement RC5 (128 bits).

- VDA TLS/DTLS : permet d’utiliser le chiffrement au niveau du réseau à l’aide de TLS/DTLS.

- Protocole Rendezvous : disponible uniquement lors de l’utilisation du Citrix Gateway Service. Lorsque vous utilisez le protocole Rendezvous, les sessions ICA sont chiffrées de bout en bout à l’aide de TLS/DTLS.

Cryptage de base

Lors de l’utilisation du cryptage de base, le trafic est chiffré comme indiqué dans le graphique suivant.

Secure ICA

Lorsque vous utilisez SecureICA, le trafic est chiffré comme indiqué dans le graphique suivant.

Remarque

SecureICA n’est pas pris en charge lors de l’utilisation de l’application Workspace pour HTML5.

VDA TLS/DTLS

Lors de l’utilisation du cryptage VDA TLS/DTLS, le trafic est chiffré comme indiqué dans le graphique suivant.

Remarque

Lorsque vous utilisez le service Gateway sans Rendezvous, le trafic entre le VDA et le Cloud Connector n’est pas chiffré par TLS, car le Cloud Connector ne prend pas en charge la connexion au VDA avec un cryptage au niveau du réseau.

Plus de ressources

Pour plus d’informations sur les options de sécurité ICA et sur la façon de les configurer, voir :

- SecureICA : Paramètres de stratégie Sécurité

- TLS/DTLS VDA : Transport Layer Security

- Protocole Rendezvous : Protocole Rendezvous

Gestion des informations d’identification

Citrix DaaS gère quatre types d’informations d’identification :

- Informations d’identification utilisateur : lorsque les utilisateurs s’authentifient auprès de Workspace ou StoreFront à l’aide de leur nom d’utilisateur et de leur mot de passe Active Directory, ceux-ci sont stockés pour fournir une connexion unique aux VDA. Lorsque vous utilisez StoreFront géré par le client, ces informations sont normalement cryptées par le connecteur avant d’être envoyés à DaaS. Pour plus d’informations, consultez Accès client via StoreFront.

- Informations d’identification d’administrateur : les administrateurs s’authentifient auprès de Citrix Cloud. L’authentification génère un jeton Web signé JSON (JWT) à usage unique qui donne à l’administrateur l’accès à Citrix DaaS.

- Mots de passe d’hyperviseur : les hyperviseurs sur site qui requièrent un mot de passe pour l’authentification disposent d’un mot de passe généré par l’administrateur et stocké et crypté directement dans la base de données SQL dans le cloud. Citrix gère les clés d’homologue pour s’assurer que les informations d’identification de l’hyperviseur sont uniquement disponibles pour les processus authentifiés.

- Informations d’identification Active Directory (AD) : Machine Creation Services utilise le Cloud Connector pour créer des comptes de machines dans l’Active Directory d’un client. Étant donné que le compte de machine du Cloud Connector possède uniquement un accès en lecture à Active Directory, l’administrateur est invité à entrer des informations d’identification pour chaque opération de création ou de suppression de machine. Ces informations d’identification sont uniquement stockées en mémoire et conservées pour un seul événement de provisioning.

Considérations de déploiement

Citrix recommande aux utilisateurs de consulter la documentation sur les meilleures pratiques pour le déploiement d’applications et de VDA Citrix Gateway dans leurs environnements.

Cloud Connector

Communication avec Citrix Cloud

Toutes les connexions entre Citrix Cloud Connectors et DaaS et les autres services Citrix Cloud utilisent le protocole HTTPS avec TLS 1.2.

HTTPS pour le service XML et STA

Si vous utilisez des passerelles StoreFront ou NetScaler Gateway sur site, il est recommandé d’activer HTTPS et de désactiver HTTP sur le connecteur. Pour plus d’informations, consultez Configuration HTTPS.

Exigences relatives à l’accès réseau

Outre les ports décrits dans la section Configuration des ports entrants et sortants, la configuration suivante est requise pour l’accès réseau des serveurs Cloud Connector :

- Les Citrix Cloud Connector requièrent uniquement le trafic sortant vers Internet sur le port 443 et peuvent être hébergés derrière un proxy HTTP.

- Dans le réseau interne, le Cloud Connector doit avoir accès aux composants suivants pour Citrix DaaS :

- VDA : port 80, entrant et sortant. plus les ports 1494 et 2598 entrant si vous utilisez Citrix Gateway Service

- Serveurs StoreFront : port 443 entrant si vous utilisez le protocole HTTPS (recommandé) ou port 80 si vous utilisez le protocole HTTP (non recommandé).

- Passerelles Citrix Gateway (si configurées en tant que STA) : port 443 entrant si vous utilisez HTTPS (recommandé) ou port 80 si vous utilisez HTTP (non recommandé).

- Contrôleurs de domaine Active Directory

- Hyperviseurs : sortant uniquement. Consultez Ports de communication utilisés par les technologies Citrix pour connaître les ports spécifiques.

Le trafic entre les VDA et les connecteurs cloud est crypté à l’aide de la sécurité au niveau du message de Kerberos.

Clés de sécurité

Vous pouvez utiliser des clés de sécurité pour vous assurer que seuls les serveurs StoreFront autorisés et les appliances Citrix Gateway peuvent se connecter à DaaS via les connecteurs Cloud Connector. Cela est particulièrement important si vous avez activé l’Approbation XML.

Accès client

Vous pouvez fournir un accès client via Workspace hébergé par Citrix ou en hébergeant votre propre déploiement StoreFront.

Les utilisateurs peuvent se connecter à Workspace ou à StoreFront à l’aide de l’application Citrix Workspace ou d’un navigateur Web. Pour obtenir des recommandations de sécurité pour l’application Citrix Workspace, consultez la documentation de chaque plate-forme.

Accès client via Workspace

Citrix Workspace est un service géré par Citrix qui permet aux applications clientes d’accéder aux ressources DaaS sans avoir besoin d’une infrastructure sur site. Pour connaître les versions prises en charge de l’application Citrix Workspace et les autres exigences, consultez la section Configuration système requise pour Workspace. Pour plus d’informations sur la sécurité, consultez la section Présentation de la sécurité de Citrix Workspace.

Accès client via StoreFront

Comme alternative à Workspace, vous pouvez fournir un accès client en déployant Citrix StoreFront dans votre environnement local. Cela offre davantage d’options de configuration de sécurité et une plus grande flexibilité pour l’architecture de déploiement, y compris la possibilité de gérer les informations d’identification de l’utilisateur locales. Le serveur StoreFront peut être hébergé derrière Citrix Gateway afin de fournir un accès à distance sécurisé, appliquer une authentification multi-facteurs et ajouter d’autres fonctionnalités de sécurité. Pour plus d’informations, consultez la section Sécuriser votre déploiement StoreFront.

Informations d’identification de l’utilisateur

Si l’utilisateur s’est authentifié auprès de StoreFront à l’aide de ses informations d’identification Active Directory, lorsqu’il lance une application, StoreFront transmet les informations d’identification au Cloud Connector. Par défaut, les informations d’identification de l’utilisateur sont cryptées par le serveur Cloud Connector à l’aide du cryptage AES et d’une clé à usage unique générée aléatoirement à chaque démarrage. La clé n’est jamais transmise au cloud, elle est uniquement renvoyée à l’application Citrix Workspace. Ensuite, l’application Citrix Workspace la transmet au VDA pour décrypter le mot de passe utilisateur lors du lancement de la session pour une expérience d’authentification unique. Le flux est illustré dans la figure suivante.

Il est important que vous configuriez le protocole HTTPS entre le client, la passerelle, StoreFront et le connecteur pour vous assurer que le mot de passe est toujours crypté sur votre réseau.

Avec le comportement par défaut, Citrix Cloud n’ayant pas accès aux informations d’identification, il n’est pas en mesure de transmettre les informations d’identification à d’autres instances de Cloud Connector ou Connector Appliance pour validation. Cela est obligatoire si vous utilisez plusieurs domaines sans relation d’approbation. Vous pouvez désactiver ce comportement et autoriser le téléchargement des informations d’identification vers Citrix Cloud afin qu’il puisse les transmettre à d’autres instances de Cloud Connector et Connector Appliance pour validation. Pour configurer ce comportement, exécutez l’applet de commande DaaS du PowerShell SDK Set-Brokersite avec le paramètre CredentialForwardingToCloudAllowed.

Connexion aux connecteurs Cloud Connector via HTTPS

Il est recommandé de configurer StoreFront pour qu’il se connecte aux connecteurs Cloud Connector via HTTPS afin de s’assurer que toutes les communications sont cryptées. Cela nécessite que vous ayez activé le protocole HTTPS pour le service XML et STA. Pour configurer la connexion à StoreFront via HTTPS, consultez les sections Ajouter des flux de ressources pour Citrix Desktops as a Service et Ajouter l’appliance Citrix Gateway.

Approbation XML

Par défaut, lorsque StoreFront se connecte au DaaS pour des actions telles que l’énumération et le lancement, StoreFront doit transmettre les informations d’identification Active Directory de l’utilisateur afin que le DaaS puisse authentifier l’utilisateur et vérifier son appartenance à un groupe. Toutefois, lorsque vous utilisez d’autres méthodes d’authentification telles que l’authentification pass-through au domaine, les cartes à puce ou le protocole SAML, StoreFront ne dispose pas du mot de passe Active Directory. Dans ce cas, vous devez activer l’« Approbation XML ». Lorsque l’approbation XML est activée, le DaaS permet à StoreFront d’effectuer des actions pour le compte d’un utilisateur, telles que l’énumération et le lancement d’applications sans valider le mot de passe de l’utilisateur. Avant d’activer l’approbation XML, utilisez des clés de sécurité ou un autre mécanisme tel que des pare-feux ou IPsec pour vous assurer que seuls les serveurs StoreFront approuvés peuvent se connecter aux connecteurs Cloud Connector.

Pour activer l’approbation XML dans Studio, accédez à Paramètres, puis activez l’option Activer l’approbation XML.

Pour vérifier la valeur actuelle d’approbation XML à l’aide du SDK Citrix DaaS, exécutez Get-BrokerSite et inspectez la valeur de TrustRequestsSentToTheXMLServicePort.

Pour activer ou désactiver l’approbation XML à l’aide du SDK Citrix DaaS, exécutez [Set-BrokerSiteavec le paramètre ](https://developer-docs.citrix.com/en-us/citrix-daas-sdk/Broker/Set-BrokerSite.html)TrustRequestsSentToTheXMLServicePort.

Citrix Gateway Service

L’utilisation de Citrix Gateway Service évite le besoin de déployer Citrix Gateway dans les datacenters des clients.

Pour plus de détails, consultez Citrix Gateway Service.

Toutes les connexions TLS entre le Cloud Connector et Citrix Cloud sont initiées du Cloud Connector vers Citrix Cloud. Aucun mappage de port de pare-feu entrant n’est requis.

NetScaler Gateway sur site

Vous pouvez utiliser NetScaler Gateway sur site pour accéder aux ressources. Gateway doit être en mesure d’accéder à des connecteurs Cloud Connector pour échanger des tickets STA. Il est recommandé de configurer Gateway pour se connecter aux connecteurs Cloud Connector via HTTPS (consultez HTTPS pour le service XML et STA). Si vous avez activé les Clés de sécurité, vous devez configurer Gateway pour inclure les clés.

Informations supplémentaires

Les ressources suivantes contiennent des informations sur la sécurité :

-

Vue d’ensemble de la sécurité technique pour Azure géré par Citrix.

-

Citrix Trust Center : Trust Center contient la documentation sur les normes et les certifications qui sont importantes pour maintenir un environnement informatique sécurisé et conforme.

-

Guide de déploiement sécurisé de la plate-forme Citrix Cloud : ce guide fournit une vue d’ensemble des recommandations en matière de sécurité lors de l’utilisation de Citrix Cloud et décrit les informations recueillies et gérées par Citrix Cloud. Ce guide contient également des liens vers des informations complètes sur Citrix Cloud Connector.

Remarque

Ce document vise à fournir au lecteur une introduction et un aperçu des fonctionnalités de sécurité de Citrix Cloud et à définir le partage des responsabilités entre Citrix et les clients en ce qui concerne la sécurisation du déploiement de Citrix Cloud. Il n’est pas conçu pour servir de manuel de configuration et d’administration de Citrix Cloud ou de l’un de ses composants ou services.

Dans cet article

- Vue d’ensemble de la sécurité technique

- Conformité cloud de Citrix

- Flux de données

- Isolation des données

- Éditions de service

- Sécurité ICA

- Gestion des informations d’identification

- Considérations de déploiement

- Cloud Connector

- Clés de sécurité

- Accès client

- Accès client via Workspace

- Accès client via StoreFront

- Citrix Gateway Service

- NetScaler Gateway sur site

- Informations supplémentaires