Créer un catalogue Google Cloud Platform

La section Créer des catalogues de machines décrit les assistants qui permettent de créer un catalogue de machines. Les informations suivantes couvrent les détails spécifiques aux environnements Google Cloud.

Remarque :

Avant de créer un catalogue Google Cloud Platform (GCP), vous devez terminer la création d’une connexion à GCP. Voir Connexion à des environnements Google Cloud.

Préparer une instance de machine virtuelle principale et un disque persistant

Conseil :

« Disque persistant » est le terme Google Cloud désignant un disque virtuel.

Pour préparer votre instance de machine virtuelle principale, créez et configurez une instance de machine virtuelle avec des propriétés correspondant à la configuration souhaitée pour les instances de VDA clonées dans votre catalogue de machines planifié. La configuration ne s’applique pas uniquement à la taille et au type d’instance. Elle inclut également des attributs d’instance tels que les métadonnées, les balises, les attributions de GPU, les balises réseau et les propriétés de compte de service.

Dans le cadre du processus de création d’images, MCS utilise votre instance de machine virtuelle principale pour créer le modèle d’instance Google Cloud. Le modèle d’instance est ensuite utilisé pour créer les instances de VDA clonées qui composent le catalogue de machines. Les instances clonées héritent des propriétés de l’instance de machine virtuelle principale (à l’exception des propriétés VPC, du sous-réseau et du disque persistant) à partir de laquelle le modèle d’instance a été créé.

Après avoir configuré les propriétés de l’instance de machine virtuelle principale en fonction de vos besoins spécifiques, démarrez l’instance, puis préparez le disque persistant pour l’instance.

Nous vous recommandons de créer manuellement un instantané du disque ou une image du disque. Cela vous permet d’utiliser une convention d’appellation significative pour suivre les versions, vous offre plus d’options pour gérer les versions antérieures de votre image principale et vous permet de gagner du temps pour la création du catalogue de machines. Si vous ne créez pas votre propre instantané, MCS crée un instantané temporaire pour vous (qui est supprimé à la fin du processus de provisioning). Lorsque vous créez manuellement un instantané multirégional du disque ou de l’image du système d’exploitation, vous pouvez également utiliser la même image principale pour les catalogues de machines dans différentes régions GCP.

Créer un catalogue de machines

Vous pouvez créer un catalogue de machines de deux manières :

- Créer un catalogue de machines à l’aide de Web Studio

- Créer un catalogue de machines à l’aide de PowerShell

Créer un catalogue de machines à l’aide de Web Studio

Remarque :

Créez vos ressources avant de créer un catalogue de machines. Utilisez les conventions de dénomination établies par Google Cloud lors de la configuration des catalogues de machines. Pour plus d’informations, consultez Consignes de dénomination des buckets.

Suivez les instructions de la section Créer des catalogues de machines. Les informations suivantes sont uniques aux catalogues de Google Cloud.

-

Connectez-vous à Web Studio et sélectionnez Catalogues de machines dans le volet de gauche.

-

Sélectionnez Créer un catalogue de machines dans la barre d’actions.

-

Sur la page Système d’exploitation, sélectionnez OS multi-session, puis sélectionnez Suivant.

- Citrix Virtual Apps and Desktops™ prend également en charge l’OS mono-session.

-

Sur la page Gestion des machines, sélectionnez des machines dont l’alimentation est gérée et les options Citrix Machine Creation Services™, puis sélectionnez Suivant. S’il existe plusieurs ressources, sélectionnez-en une dans le menu.

-

Sur la page Image, effectuez ces étapes selon vos besoins, puis cliquez sur Suivant.

- Sélectionnez l’image principale. Vous pouvez sélectionner les types d’images suivants :

- Machine virtuelle (dont les régions sont les mêmes que les unités hôtes sélectionnées).

- Instantanés (multirégionaux).

- Image d’OS (images multirégionales publiques et non publiques). Si vous souhaitez utiliser la fonctionnalité de location unique, veillez à sélectionner une image dont la propriété de groupe de nœuds est correctement configurée. Consultez la section Activer la sélection de zone.

-

Pour hériter des propriétés de la machine à partir d’un profil de machine, sélectionnez Utiliser un profil de machine et sélectionnez un profil dans l’onglet Machine virtuelle ou dans l’onglet Modèles d’instance.

Remarque :

- Actuellement, les machines virtuelles de ce catalogue héritent des paramètres de stockage, de type de machine et de cryptage de disque du profil de machine sélectionné.

- Si vous sélectionnez un modèle d’instance comme profil de machine, toutes les zones sont sélectionnées par défaut. Vous pouvez sélectionner les zones selon vos besoins.

- Sélectionnez le niveau fonctionnel minimum pour le catalogue.

- Sélectionnez l’image principale. Vous pouvez sélectionner les types d’images suivants :

-

Sur la page Types de stockage, sélectionnez le type de stockage utilisé pour contenir le système d’exploitation de ce catalogue de machines. Chacune des options de stockage suivantes présente des caractéristiques de prix et de performances uniques. (Un disque d’identité est toujours créé à l’aide du disque persistant standard zonal.)

- Disque persistant standard

- Disque persistant équilibré

- Disque persistant SSD

Pour plus de détails sur les options de stockage de Google Cloud, consultez https://cloud.google.com/compute/docs/disks/.

-

Sur la page Machines virtuelles, spécifiez le nombre de machine virtuelle que vous souhaitez créer, affichez la spécification détaillée des machine virtuelle, puis sélectionnez Suivant. Si vous utilisez des groupes de nœuds à locataire unique pour les catalogues de machines, assurez-vous de sélectionner uniquement les zones où des nœuds à locataire unique réservés sont disponibles. Consultez la section Activer la sélection de zone.

-

Sur la page Paramètres du disque, vous pouvez configurer les paramètres suivants :

-

Choisissez d’activer ou non le cache en écriture différée. Après avoir activé le cache en écriture différée, vous pouvez effectuer les opérations suivantes :

- Configurez la taille du disque et de la RAM utilisés pour la mise en cache des données temporaires. Pour plus d’informations, consultez Configurer un cache pour les données temporaires.

- Sélectionnez le type de stockage pour le disque de cache en écriture différée. Les options de stockage suivantes peuvent être utilisées pour le disque de cache en écriture différée :

- Disque persistant standard

- Disque persistant équilibré

- Disque persistant SSD

Pour en savoir plus sur les options de stockage Google Cloud, consultez Options de stockage.

- Sélectionnez le type de disque de cache en écriture différée.

- Utilisez disque de cache en écriture différée non persistant. Si cette option est sélectionnée, le disque de cache en écriture différée ne persiste pas pour les machines virtuelles provisionnées. Le disque est supprimé pendant les cycles d’alimentation et toutes les données redirigées vers le disque seront perdues.

- Utiliser disque de cache en écriture différée persistant. Si cette option est sélectionnée, le disque de cache en écriture différée persiste pour les machines virtuelles provisionnées. L’activation de cette option augmente vos coûts de stockage.

-

Lorsque l’optimisation du stockage MCS (E/S MCS) est activée, vous pouvez effectuer l’une des opérations suivantes : - Choisissez de conserver ou non les disques système pour les VDA pendant les cycles d’alimentation. Pour plus d’informations, consultez Activation des mises à jour de l’optimisation du stockage MCS. - Mettez à jour la taille de la mémoire et du cache disque.

-

Choisissez d’utiliser ou non votre propre clé pour protéger le contenu du disque. Pour utiliser cette fonctionnalité, vous devez d’abord créer vos propres clés de chiffrement gérées par le client (CMEK). Pour plus d’informations, consultez la section Utiliser les clés de cryptage gérées par le client (CMEK).

> **Note:** > > It is available only in the Studio interface. After creating the keys, you can select one of those keys from the list. You cannot change the key after you create the catalog. Google Cloud does not support rotating keys on existing persistent disks or images. Therefore, after you provision a catalog, the catalog is tied to a specific version of the key. If that key is disabled or destroyed, the instances and disks encrypted with it become unusable until the key is reenabled or restored.

-

-

Sur la page Comptes d’ordinateur, sélectionnez un compte Active Directory, puis sélectionnez Suivant.

- Si vous sélectionnez Créer des nouveaux comptes Active Directory, sélectionnez un domaine, puis entrez la séquence de caractères représentant le schéma de dénomination pour les comptes d’ordinateurs machine virtuelle provisionnés créés dans Active Directory. Le schéma d’attribution de nom de compte peut contenir entre 1 et 64 caractères et ne peut pas contenir d’espaces vides, ni de caractères non ASCII ou spéciaux.

- Si vous sélectionnez Utiliser des comptes Active Directory existants, sélectionnez Parcourir pour accéder aux comptes d’ordinateur Active Directory existants pour les machines sélectionnées.

-

Sur la page Informations d’identification du domaine, sélectionnez Entrer informations d’identification, tapez le nom d’utilisateur et le mot de passe, sélectionnez Enregistrer, puis Suivant.

- Les informations d’identification que vous tapez doivent disposer d’autorisations pour effectuer des opérations de compte Active Directory.

-

Sur la page Résumé, vérifiez les informations, spécifiez un nom pour le catalogue, puis sélectionnez Terminer.

Remarque :

À partir de la version 2402, les noms de catalogues GCP doivent respecter les règles suivantes :

- Commencer par une lettre minuscule.

- Inclure uniquement des lettres minuscules (a-z), des chiffres et des tirets.

- Se terminer par une lettre minuscule ou un chiffre.

Lorsque vous tentez de renommer des catalogues GCP existants qui ne sont pas conformes à ces règles, des messages d’erreur apparaissent et vous indiquent de les renommer conformément aux règles mises à jour.

La création du catalogue de machines peut prendre du temps. Pour vérifier que les machines sont créées sur les groupes de nœuds cibles, accédez à la console Google Cloud.

Importer des machines Google Cloud créées manuellement

Vous pouvez créer une connexion à Google Cloud, puis créer un catalogue contenant des machines Google Cloud. Vous pouvez ensuite mettre sous tension les machines Google Cloud manuellement via Citrix Virtual Apps and Desktops. Avec cette fonctionnalité, vous pouvez :

- Importer des machines Google Cloud avec OS multi-session créées manuellement dans un catalogue de machines Citrix Virtual Apps and Desktops.

- Supprimer les machines Google Cloud avec OS multi-session créées manuellement d’un catalogue Citrix Virtual Apps and Desktops.

- Utiliser les fonctionnalités de gestion de l’alimentation Citrix Virtual Apps and Desktops existantes pour gérer l’alimentation des machines Google Cloud avec OS multi-session. Par exemple, définissez un programme de redémarrage pour ces machines.

Cette fonctionnalité ne nécessite aucune modification du workflow de provisioning Citrix Virtual Apps and Desktops existant, ni la suppression de toute fonctionnalité existante. Nous vous recommandons d’utiliser MCS pour provisionner des machines dans Web Studio au lieu d’importer des machines Google Cloud créées manuellement.

Cloud privé virtuel partagé

Les Virtual Private Cloud (VPC) partagés comprennent un projet hôte, à partir duquel les sous-réseaux partagés sont mis à disposition, et un ou plusieurs projets de service utilisant la ressource. Les VPC partagés sont des options souhaitables pour les installations de grande envergure, car ils fournissent un contrôle, une utilisation et une administration centralisés des ressources partagées de Google Cloud d’entreprise. Pour plus d’informations, consultez le site de la documentation Google.

Grâce à cette fonctionnalité, Machine Creation Services (MCS) prend en charge le provisioning et la gestion des catalogues de machines déployés sur des VPC partagés. Cette prise en charge, qui est fonctionnellement équivalente à celle actuellement fournie dans les VPC locaux, diffère par deux aspects :

- Vous devez accorder des autorisations supplémentaires au compte de service utilisé pour créer la connexion hôte. Ce processus permet à MCS d’accéder aux ressources VPC partagées et de les utiliser.

- Vous devez créer deux règles de pare-feu, une pour l’entrée et la sortie. Ces règles de pare-feu sont utilisées pendant le processus de mastering des images.

Nouvelles autorisations requises

Un compte de service Google Cloud avec des autorisations spécifiques est requis lors de la création de la connexion hôte. Ces autorisations supplémentaires doivent être accordées à tous les comptes de service utilisés pour créer des connexions d’hôte basées sur un VPC partagé.

Conseil :

Ces autorisations supplémentaires ne sont pas nouvelles pour Citrix Virtual Apps and Desktops. Elles sont utilisées pour faciliter la mise en œuvre de VPC locaux. Avec les VPC partagés, ces autorisations supplémentaires permettent l’accès à d’autres ressources VPC partagées.

Un maximum de quatre autorisations supplémentaires doivent être accordées au compte de service associé à la connexion hôte pour prendre en charge un VPC partagé :

- compute.firewalls.list - Cette autorisation est obligatoire. Elle permet à MCS de récupérer la liste des règles de pare-feu présentes sur le VPC partagé.

- compute.networks.list - Cette autorisation est obligatoire. Elle permet à MCS d’identifier les réseaux VPC partagés disponibles pour le compte de service.

- compute.subnetworks.list - Cette autorisation est facultative en fonction de la façon dont vous utilisez les VPC. Elle permet à MCS d’identifier les sous-réseaux dans les VPC partagés visibles. Cette autorisation est déjà requise lors de l’utilisation de VPC locaux, mais doit également être attribuée dans le projet Hôte VPC partagé.

- compute.subnetworks.use - Cette autorisation est facultative en fonction de la façon dont vous utilisez les VPC. Elle est nécessaire pour utiliser des ressources de sous-réseau dans les catalogues de machines provisionnées. Cette autorisation est déjà requise pour utiliser des VPC locaux, mais doit également être attribuée dans le projet hôte VPC partagé.

Lorsque vous utilisez ces autorisations, gardez à l’esprit qu’il existe différentes approches basées sur le type d’autorisation utilisé pour créer le catalogue de machines :

- Autorisation au niveau du projet :

- Permet l’accès à tous les VPC partagés au sein du projet hôte.

- Nécessite que les autorisations #3 et #4 soient affectées au compte de service.

- Autorisation au niveau du sous-réseau :

- Permet l’accès à des sous-réseaux spécifiques dans le VPC partagé.

- Les autorisations #3 et #4 sont intrinsèques à l’affectation au niveau du sous-réseau et n’ont donc pas besoin d’être affectées directement au compte de service.

Sélectionnez l’approche qui correspond aux besoins et aux normes de sécurité de votre organisation.

Conseil :

Pour plus d’informations sur les différences entre les autorisations au niveau du projet et au niveau du sous-réseau, consultez la documentation Google Cloud.

Règles de pare-feu

Lors de la préparation d’un catalogue de machines, une image de machine est préparée pour servir de disque système d’image principale pour le catalogue. Lors de ce processus, le disque est temporairement attaché à une machine virtuelle. Cette machine virtuelle doit s’exécuter dans un environnement isolé qui empêche tout le trafic réseau entrant et sortant. Pour cela, une paire de règles de pare-feu deny-all est utilisée : une pour le trafic d’entrée et une pour le trafic de sortie. Lors de l’utilisation de VCP locaux Google Cloud, MCS crée ce pare-feu sur le réseau local et l’applique à la machine pour le mastering. Une fois le mastering terminé, la règle de pare-feu est supprimée de l’image.

Nous vous recommandons de limiter au minimum le nombre de nouvelles autorisations requises pour utiliser des VPC partagés. Les VPC partagés sont des ressources d’entreprise de plus haut niveau et ont généralement des protocoles de sécurité plus stricts. Pour cette raison, créez une paire de règles de pare-feu dans le projet hôte sur les ressources VPC partagées, une pour l’entrée et une pour la sortie. Attribuez-leur la priorité la plus élevée. Appliquez une nouvelle balise cible à chacune de ces règles, à l’aide de la valeur suivante :

citrix-provisioning-quarantine-firewall

Lorsque MCS crée ou met à jour un catalogue de machines, il recherche les règles de pare-feu contenant cette balise cible. Il examine ensuite les règles d’exactitude et les applique à la machine utilisée pour préparer l’image principale pour le catalogue. Si les règles de pare-feu sont introuvables ou si les règles sont trouvées mais que les règles ou leurs priorités sont incorrectes, un message similaire au suivant s’affiche :

"Unable to find valid INGRESS and EGRESS quarantine firewall rules for VPC <name> in project <project>. " Please ensure you have created 'deny all' firewall rules with the network tag 'citrix-provisioning-quarantine-firewall' and proper priority." "Refer to Citrix Documentation for details."

Configuration du VPC partagé

Avant d’ajouter le VPC partagé en tant que connexion hôte dans Web Studio, procédez comme suit pour ajouter des comptes de service à partir du projet dans lequel vous avez l’intention de provisionner :

- Créez un rôle IAM.

- Ajoutez le compte de service utilisé pour créer une connexion hôte CVAD au rôle IAM du projet hôte VPC partagé.

- Ajoutez le compte de service Cloud Build du projet dans lequel vous avez l’intention de provisionner au rôle IAM du projet hôte VPC partagé.

- Créez des règles de pare-feu.

Créer un rôle IAM

Déterminez le niveau d’accès du rôle : accès au niveau du projet ou modèle plus restreint avec accès au niveau du sous-réseau.

Accès au niveau du projet pour le rôle IAM. Pour le rôle IAM au niveau du projet, vous devez inclure les autorisations suivantes :

- compute.firewalls.list

- compute.networks.list

- compute.subnetworks.list

- compute.subnetworks.use

Pour créer un rôle IAM au niveau du projet :

- Dans la console Google Cloud, accédez à IAM & Admin > Rôles.

- Sur la page Rôles, sélectionnez CRÉER UN RÔLE.

- Sur la page Créer un rôle, spécifiez le nom du rôle. Sélectionnez AJOUTER DES AUTORISATIONS.

- Sur la page Ajouter des autorisations, ajoutez des autorisations au rôle, individuellement. Pour ajouter une autorisation, tapez le nom de l’autorisation dans le champ Filtrer le tableau. Sélectionnez l’autorisation, puis sélectionnez AJOUTER.

- Sélectionnez Créer.

Rôle IAM au niveau du sous-réseau. Ce rôle omet l’ajout des autorisations compute.subnetworks.list et compute.subnetworks.use après avoir sélectionné CRÉER UN RÔLE. Pour ce niveau d’accès IAM, les autorisations compute.firewalls.list et compute.networks.list doivent être appliquées au nouveau rôle.

Pour créer un rôle IAM au niveau du sous-réseau :

- Dans la console Google Cloud, accédez à Réseau VPC > VPC partagé. La page VPC partagé apparaît et affiche les sous-réseaux des réseaux VPC partagés contenus dans le projet hôte.

- Sur la page VPC partagé, sélectionnez le sous-réseau auquel vous souhaitez accéder.

- Dans l’angle supérieur droit, sélectionnez AJOUTER UN MEMBRE pour ajouter un compte de service.

- Sur la page Add members, procédez comme suit :

- Dans le champ New members, tapez le nom de votre compte de service, puis sélectionnez votre compte de service dans le menu.

- Sélectionnez le champ Sélectionner un rôle, puis Utilisateur de réseau Compute.

- Sélectionnez Enregistrer.

- Dans la console Google Cloud, accédez à IAM & Admin > Rôles.

- Sur la page Rôles, sélectionnez CRÉER UN RÔLE.

- Sur la page Créer un rôle, spécifiez le nom du rôle. Sélectionnez AJOUTER DES AUTORISATIONS.

- Sur la page Ajouter des autorisations, ajoutez des autorisations au rôle, individuellement. Pour ajouter une autorisation, tapez le nom de l’autorisation dans le champ Filtrer le tableau. Sélectionnez l’autorisation, puis sélectionnez AJOUTER.

- Sélectionnez Créer.

Ajouter un compte de service au rôle IAM du projet hôte

Après avoir créé un rôle IAM, effectuez les étapes suivantes pour ajouter un compte de service pour le projet hôte :

- Dans la console Google Cloud, accédez au projet hôte, puis à IAM & Admin > IAM.

- Sur la page IAM, sélectionnez AJOUTER pour ajouter un compte de service.

- Sur la page Ajouter des membres :

- Dans le champ New members, tapez le nom de votre compte de service, puis sélectionnez votre compte de service dans le menu.

- Sélectionnez un rôle, tapez le rôle IAM que vous avez créé, puis cliquez sur le rôle dans le menu.

- Sélectionnez Enregistrer.

Le compte de service est maintenant configuré pour le projet hôte.

Ajouter le compte de service Cloud Build au VPC partagé

Chaque abonnement Google Cloud comporte un compte de service nommé d’après le numéro d’ID du projet, suivi de cloudbuild.gserviceaccount. Par exemple : 705794712345@cloudbuild.gserviceaccount.

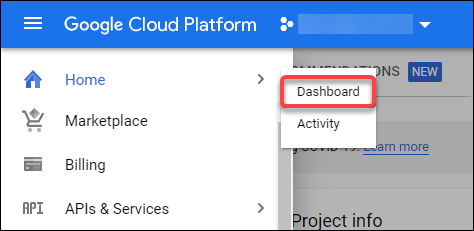

Vous pouvez déterminer le numéro d’ID de votre projet en sélectionnant Accueil et Tableau de bord dans la console Google Cloud :

Recherchez le numéro de projet sous la zone Informations sur le projet de l’écran.

Procédez comme suit pour ajouter le compte de service Cloud Build au VPC partagé :

- Dans la console Google Cloud, accédez au projet hôte, puis à IAM & Admin > IAM.

- Sur la page Autorisations, sélectionnez AJOUTER pour ajouter un compte.

- Sur la page Add members, procédez comme suit :

- Dans le champ Nouveaux membres, tapez le nom du compte de service Cloud Build, puis sélectionnez votre compte de service dans le menu.

- Sélectionnez le champ Sélectionner un rôle, entrez

Computer Network User, puis sélectionnez le rôle dans le menu. - Sélectionnez Enregistrer.

Créer des règles de pare-feu

Dans le cadre du processus de création d’image principale, MCS copie l’image machine sélectionnée et l’utilise pour préparer le disque système d’image principale pour le catalogue. Pendant la création d’image principale, MCS attache le disque à une machine virtuelle temporaire, qui exécute ensuite des scripts de préparation. Cette machine virtuelle doit s’exécuter dans un environnement isolé qui interdit tout trafic réseau entrant et sortant. Pour créer un environnement isolé, MCS nécessite deux règles de pare-feu deny all (une règle d’entrée et une règle de sortie). Par conséquent, créez deux règles de pare-feu dans le projet hôte comme suit :

- Dans la console Google Cloud, accédez au projet hôte, puis à Réseau VPC > Pare-feu.

- Sur la page Pare-feu, sélectionnez Créer une règle de pare-feu.

- Sur la page Créer une règle de pare-feu, procédez comme suit :

- Nom. Tapez un nom pour la règle.

- Réseau. Sélectionnez le réseau VPC partagé auquel la règle de pare-feu d’entrée s’applique.

- Priorité. Plus la valeur est petite, plus la priorité de la règle est élevée. Nous recommandons une valeur peu élevée (par exemple, 10).

- Sens du trafic. Sélectionnez Entrée.

- Action en cas de correspondance. Sélectionnez Refuser.

- Cibles. Utilisez Tags cibles spécifiés par défaut.

-

Tags cibles. Entrez

citrix-provisioning-quarantine-firewall. - Filtre source. Utilisez Plages d’adresses IP par défaut.

-

Plages d’adresses IP sources. Tapez une plage qui correspond à tout le trafic. Entrez

0.0.0.0/0. - Protocoles et ports. Sélectionnez Tout refuser.

- Sélectionnez CRÉER pour créer la règle.

- Répétez les étapes 1 à 4 pour créer une autre règle. Pour Sens du trafic, sélectionnez Sortie.

Ajouter une connexion

Ajoutez une connexion aux environnements Google Cloud. Consultez la section Ajouter une connexion.

Activer la sélection de zone

Citrix Virtual Apps and Desktops prend en charge la sélection de zone. Avec la sélection de zone, vous spécifiez les zones dans lesquelles vous souhaitez créer des machines virtuelles. Avec la sélection de zone, les administrateurs peuvent placer des nœuds locataires uniques sur les zones de leur choix. Pour configurer la location unique, vous devez procéder comme suit sur Google Cloud :

- Réserver un nœud à locataire unique Google Cloud

- Créer l’image principale du VDA

Réservation d’un nœud à locataire unique Google Cloud

Pour réserver un nœud à locataire unique, reportez-vous à la documentation Google Cloud.

Important :

Un modèle de nœud est utilisé pour indiquer les caractéristiques de performance du système réservé dans le groupe de nœuds. Ces caractéristiques incluent le nombre de vGPU, la quantité de mémoire allouée au nœud et le type de machine utilisé pour les machines créées sur le nœud. Pour plus d’informations, consultez la documentation Google Cloud.

Création de l’image principale du VDA

Pour déployer des machines sur le nœud à locataire unique, vous devez prendre des mesures supplémentaires lors de la création d’une image de machine virtuelle principale. Les instances de machine sur Google Cloud ont une propriété appelée libellés d’affinité de nœuds. Les instances utilisées comme images principales pour les catalogues déployés sur le nœud à locataire unique nécessitent un libellé d’affinité de nœuds correspondant au nom du groupe de nœuds cible. Pour ce faire, gardez à l’esprit ce qui suit :

- Pour une nouvelle instance, définissez le libellé dans la console Google Cloud lors de la création d’une instance. Pour plus d’informations, consultez la section Définir un libellé d’affinité de nœuds lors de la création d’une instance.

- Pour une instance existante, définissez le libellé à l’aide de la ligne de commande gcloud. Pour plus de détails, voir Définir un libellé d’affinité de nœuds pour une instance existante.

Remarque :

Si vous avez l’intention d’utiliser la location unique avec un VPC partagé, reportez-vous à la section Cloud privé virtuel partagé.

Définir un libellé d’affinité de nœuds lors de la création d’une instance

Pour définir le libellé d’affinité de nœuds :

-

Dans la console Google Cloud, accédez à Compute Engine > Instances de VM.

-

Sur la page Instances de machine virtuelle, sélectionnez Créer une instance.

-

Sur la page Création d’instance, tapez ou configurez les informations requises, puis sélectionnez Gestion, sécurité, disques, mise en réseau et location unique pour ouvrir le panneau des paramètres.

-

Sous l’onglet Location unique, sélectionnez Parcourir pour afficher les groupes de nœuds disponibles dans le projet en cours. La page Nœud à locataire unique s’affiche avec une liste des groupes de nœuds disponibles.

-

Sur la page Nœud à locataire unique, sélectionnez le groupe de nœuds applicable dans la liste, puis sélectionnez Sélectionner pour revenir à l’onglet Locataire unique. Le champ de libellés d’affinité de nœuds renseigne les informations que vous avez sélectionnées. Ce paramètre garantit que les catalogues de machines créés à partir de l’instance seront déployés dans le groupe de nœuds sélectionné.

-

Sélectionnez Créer pour créer l’instance.

Définir un libellé d’affinité de nœuds pour une instance existante

Pour définir le libellé d’affinité de nœuds :

-

Dans la fenêtre du terminal Google Cloud Shell, utilisez la commande gcloud compute instances pour définir un libellé d’affinité de nœuds. Vous devez inclure les informations suivantes dans la commande gcloud :

-

Nom de la machine virtuelle. Par exemple, utilisez une VM existante nommée

s*2019-vda-base.* -

Nom du groupe de nœuds. Utilisez le nom du groupe de nœuds que vous avez créé précédemment. Par exemple,

mh-sole-tenant-node-group-1. -

Zone dans laquelle réside l’instance. Par exemple, la VM réside dans la zone

*us-east-1b*.

Par exemple, tapez la commande suivante dans la fenêtre du terminal :

gcloud compute instances set-scheduling "s2019-vda-base" --node-group="mh-sole-tenant-node-group-1" --zone="us-east1-b"

Pour plus d’informations sur la commande gcloud compute instances, consultez la documentation des outils pour développeurs Google à l’adresse https://cloud.google.com/sdk/gcloud/reference/beta/compute/instances/set-scheduling.

-

Nom de la machine virtuelle. Par exemple, utilisez une VM existante nommée

-

Accédez à la page Détails de l’instance de machine virtuelle et vérifiez que le champ Affinités des nœuds est rempli avec le libellé.

Créer un catalogue de machines

Après avoir défini le libellé d’affinité des nœuds, configurez le catalogue de machines.

Clés de chiffrement gérées par le client (CMEK)

Vous pouvez utiliser des clés de chiffrement gérées par le client (CMEK) pour les catalogues MCS. Lorsque vous utilisez cette fonctionnalité, vous attribuez le rôle Google Cloud Key Management Service CryptoKey Encrypter/Decrypter à l’agent de service Compute Engine. Le compte Citrix Virtual Apps and Desktops doit disposer des autorisations correctes dans le projet où la clé est stockée. Pour plus d’informations, reportez-vous à la section Contribuer à la protection des ressources en utilisant des clés Cloud KMS.

L’agent de service Compute Engine se présente sous la forme suivante : service-<Project _Number>@compute-system.iam.gserviceaccount.com. Ce formulaire est différent du compte de service Compute Engine par défaut.

Remarque :

Ce compte de service Compute Engine peut ne pas apparaître dans l’écran Autorisations IAM de Google Console. Dans de tels cas, utilisez la commande

gcloudcomme décrit dans Aide à la protection des ressources à l’aide de clés Cloud KMS.

Attribuer des autorisations au compte Citrix Virtual Apps and Desktops

Les autorisations Google Cloud KMS peuvent être configurées de différentes manières. Vous pouvez fournir des autorisations KMS au niveau du projet ou des autorisations KMS au niveau des ressources. Pour plus d’informations, consultez la section Autorisations et rôles.

Autorisations au niveau du projet

L’une des options consiste à fournir au compte Citrix Virtual Apps and Desktops des autorisations au niveau du projet pour parcourir les ressources Cloud KMS. Pour ce faire, créez un rôle personnalisé et ajoutez les autorisations suivantes :

cloudkms.keyRings.listcloudkms.keyRings.getcloudkms.cryptokeys.listcloudkms.cryptokeys.get

Attribuez ce rôle personnalisé à votre compte Citrix Virtual Apps and Desktops. Cela vous permet de parcourir les clés régionales du projet concerné dans l’inventaire.

Permissions au niveau des ressources

Pour l’autre option, les autorisations au niveau des ressources, dans la console Google Cloud, accédez à la cryptoKey que vous utilisez pour le provisioning MCS. Ajoutez le compte Citrix Virtual Apps and Desktops à un trousseau de clés ou à une clé que vous utilisez pour le provisioning du catalogue.

Conseil :

Avec cette option, vous ne pouvez pas parcourir les clés régionales de votre projet dans l’inventaire car le compte Citrix Virtual Apps and Desktops ne dispose pas d’autorisations de liste au niveau du projet sur les ressources Cloud KMS. Cependant, vous pouvez toujours provisionner un catalogue à l’aide de CMEK en spécifiant le

cryptoKeyIdapproprié dans les propriétés personnaliséesProvSchemedécrites ci-dessous.

Provisioning avec CMEK à l’aide de propriétés personnalisées

Lorsque vous créez votre schéma de provisioning via PowerShell, spécifiez une propriété CryptoKeyId dans ProvScheme CustomProperties. Par exemple :

'<CustomProperties xmlns="http://schemas.citrix.com/2014/xd/machinecreation" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance">

<Property xsi:type="StringProperty" Name="CryptoKeyId" Value="<yourCryptoKeyId>" />

</CustomProperties>'

<!--NeedCopy-->

Le cryptoKeyId doit être spécifié au format suivant :

projectId:location:keyRingName:cryptoKeyName

Par exemple, si vous souhaitez utiliser la clé my-example-key dans le trousseau de clés my-example-key-ring dans la région us-east1 et le projet avec l’ID my-example-project-1, vos paramètres personnalisés ProvScheme doivent ressembler aux paramètres suivants :

'<CustomProperties xmlns="http://schemas.citrix.com/2014/xd/machinecreation" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance">

<Property xsi:type="StringProperty" Name="CryptoKeyId" Value="my-example-project-1:us-east1:my-example-key-ring:my-example-key" />

</CustomProperties>'

<!--NeedCopy-->

Tous les disques et images provisionnés avec MCS associés à ce schéma de provisioning utilisent cette clé de chiffrement gérée par le client.

Conseil :

Si vous utilisez des clés globales, l’emplacement des propriétés du client doit indiquer

globalet non le nom de la région, qui dans l’exemple ci-dessus est us-east1. Par exemple :<Property xsi:type="StringProperty" Name="CryptoKeyId" Value="my-example-project-1:global:my-example-key-ring:my-example-key" />.

Rotation des clés gérées par le client

Google Cloud does not support rotating keys on existing persistent disks or images. Une fois qu’une machine est provisionnée, elle est liée à la version clé utilisée au moment de sa création. Toutefois, une nouvelle version de la clé peut être créée et cette nouvelle clé est utilisée pour les machines ou les ressources nouvellement provisionnées créées lorsqu’un catalogue est mis à jour avec une nouvelle image principale.

Remarques importantes concernant les trousseaux de clés

Les trousseaux de clés ne peuvent pas être renommés ou supprimés. En outre, vous risquez d’entraîner des frais imprévus lors de leur configuration. Lorsque vous supprimez ou retirez un trousseau de clés, Google Cloud affiche un message d’erreur :

Sorry, you can't delete or rename keys or key rings. We were concerned about the security implications of allowing multiple keys or key versions over time to have the same resource name, so we decided to make names immutable. (And you can't delete them, because we wouldn't be able to do a true deletion--there would still have to be a tombstone tracking that this name had been used and couldn't be reused).

We're aware that this can make things untidy, but we have no immediate plans to change this.

If you want to avoid getting billed for a key or otherwise make it unavailable, you can do so by deleting all the key versions; neither keys nor key rings are billed for, just the active key versions within the keys.

<!--NeedCopy-->

Conseil :

Pour plus d’informations, consultez la section Modification ou suppression d’un trousseau de clés de la console.

Compatibilité de l’accès uniforme au niveau du bucket

Citrix Virtual Apps and Desktops est compatible avec la stratégie de contrôle Accès uniforme au niveau du bucket sur Google Cloud. Cette fonctionnalité augmente l’utilisation de la stratégie IAM qui accorde des autorisations à un compte de service pour permettre la manipulation des ressources, y compris des buckets de stockage. Avec le contrôle d’accès uniforme au niveau du bucket, Citrix Virtual Apps and Desktops vous permet d’utiliser une liste de contrôle d’accès (ACL) pour contrôler l’accès aux buckets de stockage ou aux objets qui y sont stockés. Consultez Accès uniforme au niveau du bucket pour obtenir des informations générales sur l’accès uniforme au niveau du bucket Google Cloud. Pour plus d’informations sur la configuration, voir Exiger un accès uniforme au niveau du bucket.

Créer un catalogue de machines à l’aide de PowerShell

Cette section explique comment créer des catalogues à l’aide de PowerShell :

- Créer un catalogue avec disque de cache en écriture persistant

- Améliorer les performances de démarrage avec MCSIO

- Créer un catalogue de machines à l’aide d’un profil de machine

- Créer un catalogue de machines avec un profil de machine en tant que modèle d’instance

- Utiliser PowerShell pour créer un catalogue avec machine virtuelle protégée

- Créer des machines virtuelles Windows 11 sur le nœud à locataire unique

Créer un catalogue avec disque de cache en écriture persistant

Pour configurer un catalogue avec un disque de cache en écriture différée persistant, utilisez le paramètre PowerShell New-ProvScheme CustomProperties.

Conseil :

Utilisez le paramètre PowerShell ici uniquement pour les connexions d’hébergement basées sur le cloud. Si vous souhaitez provisionner des machines à l’aide d’un disque de cache en écriture différée persistant pour une solution locale (par exemple, XenServer®), PowerShell n’est pas nécessaire, car le disque persiste automatiquement.

Ce paramètre prend en charge une propriété supplémentaire, PersistWBC, utilisée pour déterminer comment le disque de cache en écriture différée persiste pour les machines provisionnées MCS. La propriété PersistWBC est utilisée uniquement lorsque le paramètre UseWriteBackCache est spécifié et lorsque le paramètre WriteBackCacheDiskSize est défini pour indiquer qu’un disque est créé.

Remarque :

Ce comportement s’applique à Azure et GCP où le disque de cache en écriture MCSIO par défaut est supprimé et recréé lors du cycle d’alimentation. Vous pouvez choisir de persister le disque pour éviter la suppression et la recréation du disque de cache en réécriture MCSIO.

Lorsque la propriété PersistWBC est définie sur true, le disque de cache en réécriture n’est pas supprimé lorsque l’administrateur Citrix Virtual Apps and Desktops arrête la machine à l’aide de l’interface de gestion.

La définition de la propriété PersistWBC sur false supprime le disque de cache en écriture différée lorsque l’administrateur Citrix Virtual Apps and Desktops arrête la machine à partir de l’interface de gestion.

Remarque :

Si la propriété

PersistWBCest omise, la propriété est alors définie surfalsepar défaut et le cache de réécriture est supprimé lors de l’arrêt de la machine à l’aide de l’interface de gestion.

Par exemple, en utilisant le paramètre CustomProperties pour définir PersistWBC sur true :

<CustomProperties xmlns="http://schemas.citrix.com/2014/xd/machinecreation" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance">

<Property xsi:type="StringProperty" Name="UseManagedDisks" Value="true" />

<Property xsi:type="StringProperty" Name="StorageAccountType" Value="Premium_LRS" />

<Property xsi:type="StringProperty" Name="ResourceGroups" Value="benvaldev5RG3" />

<Property xsi:type="StringProperty" Name="PersistWBC" Value="true" />

</CustomProperties>

<!--NeedCopy-->

Remarque :

La propriété

PersistWBCne peut être définie qu’à l’aide de l’applet de commande PowerShellNew-ProvScheme. La tentative de modification desCustomPropertiesd’un schéma de provisionnement après sa création n’a aucun impact sur le catalogue de machines et la persistance du disque de cache en écriture différée lorsqu’une machine est arrêtée.

Par exemple, définissez New-ProvScheme pour utiliser le cache en écriture différée tout en définissant la propriété PersistWBC sur true :

New-ProvScheme

-CleanOnBoot

-CustomProperties "<CustomProperties xmlns=`"http://schemas.citrix.com/2014/xd/machinecreation`" xmlns:xsi=`"http://www.w3.org/2001/XMLSchema-instance`"><Property xsi:type=`"StringProperty`" Name=`"UseManagedDisks`" Value=`"true`" /><Property xsi:type=`"StringProperty`" Name=`"StorageAccountType`" Value=`"Premium_LRS`" /><Property xsi:type=`"StringProperty`" Name=`"ResourceGroups`" Value=`"benvaldev5RG3`" /><Property xsi:type=`"StringProperty`" Name=`"PersistWBC`" Value=`"true`" /></CustomProperties>"

-HostingUnitName "adSubnetScale1"

-IdentityPoolName "BV-WBC1-CAT1"

-MasterImageVM "XDHyp:\HostingUnits\adSubnetScale1\image.folder\GoldImages.resourcegroup\W10MCSIO-01_OsDisk_1_a940e6f5bab349019d57ccef65d2c7e3.manageddisk"

-NetworkMapping @{"0"="XDHyp:\HostingUnits\adSubnetScale1\\virtualprivatecloud.folder\CloudScale02.resourcegroup\adVNET.virtualprivatecloud\adSubnetScale1.network"}

-ProvisioningSchemeName "BV-WBC1-CAT1"

-ServiceOffering "XDHyp:\HostingUnits\adSubnetScale1\serviceoffering.folder\Standard_D2s_v3.serviceoffering"

-UseWriteBackCache

-WriteBackCacheDiskSize 127

-WriteBackCacheMemorySize 256

<!--NeedCopy-->

Améliorer les performances de démarrage avec MCSIO

Vous pouvez améliorer les performances de démarrage des disques gérés par Azure et GCP lorsque MCSIO est activé. Utilisez la propriété personnalisée PowerShell PersistOSDisk dans la commande New-ProvScheme pour configurer cette fonctionnalité. Les options associées à New-ProvScheme sont les suivantes :

<CustomProperties xmlns="http://schemas.citrix.com/2014/xd/machinecreation" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance">

<Property xsi:type="StringProperty" Name="UseManagedDisks" Value="true" />

<Property xsi:type="StringProperty" Name="StorageAccountType" Value="Premium_LRS" />

<Property xsi:type="StringProperty" Name="Resource <!--NeedCopy-->

``````<!--NeedCopy-->

<!--NeedCopy-->

````````Groups" Value="benvaldev5RG3" />

<Property xsi:type="StringProperty" Name="PersistOsDisk" Value="true" />

</CustomProperties>

<!--NeedCopy-->

Pour activer cette fonctionnalité, définissez la propriété personnalisée PersistOSDisk sur true. Par exemple :

New-ProvScheme

-CleanOnBoot

-CustomProperties "<CustomProperties xmlns=`"http://schemas.citrix.com/2014/xd/machinecreation`" xmlns:xsi=`"http://www.w3.org/2001/XMLSchema-instance`"><Property xsi:type=`"StringProperty`" Name=`"UseManagedDisks`" Value=`"true`" /><Property xsi:type=`"StringProperty`" Name=`"StorageAccountType`" Value=`"Premium_LRS`" /><Property xsi:type=`"StringProperty`" Name=`"ResourceGroups`" Value=`"benvaldev5RG3`" /><Property xsi:type=`"StringProperty`" Name=`"PersistOsDisk`" Value=`"true`" /></CustomProperties>"

-HostingUnitName "adSubnetScale1"

-IdentityPoolName "BV-WBC1-CAT1"

-MasterImageVM "XDHyp:\HostingUnits\adSubnetScale1\image.folder\GoldImages.resourcegroup\W10MCSIO-01_OsDisk_1_a940e6f5bab349019d57ccef65d2c7e3.manageddisk"

-NetworkMapping @{"0"="XDHyp:\HostingUnits\adSubnetScale1\\virtualprivatecloud.folder\CloudScale02.resourcegroup\adVNET.virtualprivatecloud\adSubnetScale1.network"}

-ProvisioningSchemeName "BV-WBC1-CAT1"

-ServiceOffering "XDHyp:\HostingUnits\adSubnetScale1\serviceoffering.folder\Standard_D2s_v3.serviceoffering"

-UseWriteBackCache

-WriteBackCacheDiskSize 127

-WriteBackCacheMemorySize 256

<!--NeedCopy-->

Créer un catalogue de machines à l’aide d’un profil de machine

Lorsque vous créez un catalogue pour provisionner des machines à l’aide de Machine Creation Services (MCS), vous pouvez utiliser un profil de machine pour capturer les propriétés matérielles d’une machine virtuelle et les appliquer aux machines virtuelles nouvellement provisionnées dans le catalogue. Lorsque le paramètre MachineProfile n’est pas utilisé, les propriétés matérielles sont capturées à partir de la machine virtuelle ou de l’instantané de l’image principale. Certaines propriétés que vous définissez explicitement, par exemple, StorageType, CatalogZones et CryptoKeyIs sont ignorées du profil de la machine.

- Pour créer un catalogue avec un profil de machine, utilisez la commande

New-ProvScheme. Par exemple,New-ProvScheme –MachineProfile "path to VM". Si vous ne spécifiez pas le paramètreMachineProfile, les propriétés matérielles sont capturées à partir de la machine virtuelle d’image principale. - Pour mettre à jour un catalogue avec un nouveau profil de machine, utilisez la commande

Set-ProvScheme. Par exemple,Set-ProvScheme –MachineProfile "path to new VM". Cette commande ne modifie pas le profil de machine des machines virtuelles existantes dans le catalogue. Seules les machines virtuelles nouvellement créées ajoutées au catalogue ont le nouveau profil de machine. -

Vous pouvez également mettre à jour l’image principale, mais lorsque vous mettez à jour l’image principale, les propriétés matérielles ne sont pas mises à jour. Si vous souhaitez mettre à jour les propriétés matérielles, vous devez mettre à jour le profil de la machine à l’aide de la commande

Set-ProvScheme. Ces modifications ne s’appliqueront qu’aux nouvelles machines du catalogue. Pour mettre à jour les propriétés matérielles d’une machine existante, vous pouvez utiliser la commandeSet-ProvVMUpdateTimeWindowavec les paramètres-StartsNowet-DurationInMinutes -1.Remarque :

- Le paramètre

StartsNowindique que l’heure de début prévue est l’heure actuelle. - Le paramètre

DurationInMinutesdéfini sur un nombre négatif (par exemple, –1) indique qu’aucune limite supérieure n’est définie pour la fenêtre temporelle de la planification.

- Le paramètre

Créer un catalogue de machines avec un profil de machine en tant que modèle d’instance

Vous pouvez sélectionner un modèle d’instance GCP comme entrée pour le profil de la machine. Les modèles d’instance sont des ressources légères dans GCP et sont donc très rentables.

Créer un nouveau catalogue de machines avec un profil de machine en tant que modèle d’instance

- Ouvrez une fenêtre PowerShell.

- Exécutez

asnp citrix* pour charger des modules PowerShell spécifiques à Citrix. -

Recherchez un modèle d’instance dans votre projet GCP à l’aide de la commande suivante :

cd XDHyp:\HostingUnits\<HostingUnitName>\instanceTemplates.folder <!--NeedCopy--> -

Créez un nouveau catalogue de machines avec un profil de machine en tant que modèle d’instance à l’aide de la commande NewProvScheme :

New-ProvScheme -ProvisioningSchemeName <CatalogName> -HostingUnitName <HostingUnitName> -IdentityPoolName <identity pool name> -MasterImageVM XDHyp:\HostingUnits\<HostingUnitName> \Base.vm\Base.snapshot -MachineProfile XDHyp:\HostingUnits\<HostingUnitName>\instanceTemplates.folder\mytemplate.template <!--NeedCopy-->Pour plus d’informations sur la commande New-ProvScheme, consultez l’article https://developer-docs.citrix.com/projects/citrix-daas-sdk/en/latest/MachineCreation/New-ProvScheme/.

- Terminez la création du catalogue de machines à l’aide des commandes PowerShell. Pour plus d’informations sur la création d’un catalogue à l’aide de SDK Remote PowerShell, consultez https://developer-docs.citrix.com/projects/citrix-virtual-apps-desktops-sdk/en/latest/creating-a-catalog/.

Modifier le profil de machine d’un catalogue de machines existant afin qu’il devienne un modèle d’instance

Les étapes détaillées pour modifier le profil de machine d’un catalogue de machines existant afin qu’il devienne un modèle d’instance sont les suivantes :

- Ouvrez une fenêtre PowerShell.

- Exécutez

asnp citrix* pour charger des modules PowerShell spécifiques à Citrix. -

Exécutez la commande suivante :

Set-ProvScheme -ProvisioningSchemeName <CatalogName> -MachineProfile XDHyp:\HostingUnits\<HostingUnitName>\instanceTemplates.folder\<TemplateName>.template <!--NeedCopy-->Pour plus d’informations sur la commande Set-ProvScheme, consultez l’article https://developer-docs.citrix.com/projects/citrix-daas-sdk/en/latest/MachineCreation/Set-ProvScheme/.

Utiliser PowerShell pour créer un catalogue avec machine virtuelle protégée

Vous pouvez créer un catalogue de machines MCS avec des propriétés de machine virtuelle protégée. Une machine virtuelle protégée est renforcée par un ensemble de contrôles de sécurité qui fournissent une intégrité vérifiable de vos instances Compute Engine, en utilisant des fonctionnalités avancées de sécurité de plate-forme telles que le démarrage sécurisé, un module de plate-forme virtuelle de confiance, un microprogramme UEFI et la surveillance de l’intégrité.

MCS prend en charge la création du catalogue à l’aide du workflow de profil de machine. Si vous utilisez un workflow de profil de machine, vous devez activer les propriétés de machine virtuelle protégée d’une instance de machine virtuelle. Vous pouvez ensuite utiliser cette instance de machine virtuelle comme entrée de profil de machine.

Pour créer un catalogue de machines MCS avec machine virtuelle protégée à l’aide du workflow de profil de machine :

- Activez les options de machine virtuelle protégée d’une instance de machine virtuelle dans la console Google Cloud. Consultez Guide de démarrage rapide : activer les options de machine virtuelle protégée.

-

Créez un catalogue de machines MCS avec un workflow de profil de machine à l’aide de l’instance de machine virtuelle.

- Ouvrez une fenêtre PowerShell.

- Exécutez

asnp citrix* pour charger des modules PowerShell spécifiques à Citrix. - Créez un pool d’identités s’il n’a pas déjà été créé.

-

Exécutez la commande

New-ProvScheme. Par exemple :New-ProvScheme -ProvisioningSchemeName <catalog-name> -HostingUnitName gcp-hostint-unit -MasterImageVM XDHyp:\HostingUnits\gcp-hostint-unit\catalog-vda.vm -MachineProfile XDHyp:\HostingUnits\gcp-hostint-unit\catalog-machine.vm <!--NeedCopy-->

- Terminez la création du catalogue de machines.

Pour mettre à jour le catalogue de machines avec un nouveau profil de machine :

-

Exécutez la commande

Set-ProvScheme. Par exemple :Set-ProvScheme -ProvisioningSchemeName <catalog-name> -MasterImageVM XDHyp:\HostingUnits\<hostin-unit>\catalog-vda.vm -MachineProfile "DHyp:\HostingUnits\<hostin-unit>\catalog-machine.vm <!--NeedCopy-->

Pour appliquer la modification effectuée dans Set-ProvScheme aux machines virtuelles existantes, exécutez la commande Set-ProvVMUpdateTimeWindow.

-

Exécutez la commande

Set-ProvVMUpdateTimeWindow. Par exemple :Set-ProvVMUpdateTimeWindow -ProvisioningSchemeName my-catalog -VMName <List-Of-Vm-Names> -StartsNow -DurationInMinutes -1 <!--NeedCopy--> -

Redémarrez les machines virtuelles.

Créer des machines virtuelles Windows 11 sur le nœud à locataire unique

Vous pouvez créer des machines virtuelles Windows 11 dans GCP. Toutefois, si vous installez Windows 11 sur l’image principale, vous devez activer vTPM pendant le processus de création de l’image principale. Vous devez également activer vTPM sur la source du profil de la machine (machine virtuelle ou modèle d’instance).

Les principales étapes pour créer des machines virtuelles Windows 11 sur le nœud à locataire unique sont les suivantes :

- Configurez les environnements de virtualisation Google Cloud. Pour plus d’informations, consultez la section Environnements Google Cloud.

- Installez un VDA. Reportez-vous à la section Installer des VDA.

- Créez une connexion à des environnements Google Cloud. Pour plus d’informations, consultez la section Connexion à des environnements Google Cloud.

- Créez une image principale de Windows 11 BYOL (Bring Your Own License) et importez-la dans Google Cloud. Consultez la section Créer une image principale BYOL Windows 11.

- Créez la source du profil de machine : provisionnez la machine virtuelle sur le nœud à locataire unique et activez le vTPM du profil de machine source. Consultez la section Provisionner une machine virtuelle sur un nœud à locataire unique.

- Créez un catalogue de machines MCS à l’aide de la source de profil de machine Windows 11 avec vTPM activé. La source du profil de machine doit avoir le même type d’instance que celui décrit dans le nœud à locataire unique. Consultez la section Créer un catalogue de machines MCS à l’aide de la source de profil de machine Windows 11.

Créer une image principale BYOL Windows 11

Il existe deux options pour créer une image principale BYOL Windows 11 et l’importer dans Google Cloud :

- Utiliser les outils Cloud Build de Google Cloud

- Créer l’image principale sur n’importe quel autre hyperviseur

Utiliser les outils Cloud Build de Google Cloud

- Téléchargez les fichiers d’installation ISO de Windows 11, du SDK GCP, de .NET Framework et de PowerShell dans le compartiment de stockage GCP.

- Indiquez l’emplacement du fichier dans le fichier de création cloud

.yamlen tant que paramètre. -

Exécutez le Cloud Build suivant depuis la ligne de commandes pour créer l’image finale de Windows 11. GCP démarre et crée l’image principale dans le projet sélectionné à l’aide du workflow Daisy dans GCP, puis l’image principale est importée dans GCP.

gcloud compute instances import INSTANCE-NAME--source-uri=gs://BUCKET/IMAGE-OVF-FILE.ovf --guest-os-features=UEFI_COMPATIBLE --byol --machine-type=MACHINE-TYPE --zone=ZONE <!--NeedCopy-->Remarque :

Remplacez tout le texte en majuscules par les détails de la ressource.

Pour obtenir des informations complètes, consultez la page Créer des images sous licence BYOL Windows personnalisées.

Créer l’image principale sur n’importe quel autre hyperviseur

- Créez l’image principale de Windows 11 à l’aide de n’importe quel autre hyperviseur.

- Exportez l’image principale au format OVF vers la machine locale.

-

Téléchargez les fichiers OVF dans le compartiment de stockage GCP à l’aide de l’interface de ligne de commande gcloud locale.

gsutil cp LOCAL_IMAGE_PATH_OVF_FILES gs://BUCKET_NAME/ <!--NeedCopy--> -

Exécutez le Cloud Build suivant depuis la ligne de commandes pour créer l’image finale de Windows 11. GCP démarre et crée l’image principale dans le projet sélectionné à l’aide du workflow Daisy dans GCP, puis l’image principale est importée dans GCP.

gcloud compute instances import INSTANCE-NAME --source-uri=gs://BUCKET/IMAGE-OVF-FILE.ovf --guest-os-features=UEFI_COMPATIBLE --byol --machine-type=MACHINE-TYPE --zone=ZONE <!--NeedCopy-->Remarque :

Remplacez tout le texte en majuscules par les détails de la ressource.

Provisionner une machine virtuelle sur un nœud à locataire unique

Utilisez des nœuds à locataire unique pour séparer physiquement vos machines virtuelles des machines virtuelles d’autres projets, ou pour regrouper vos machines virtuelles sur le même matériel hôte. Pour plus d’informations sur le nœud à locataire unique, consultez le document GCP Présentation de la location unique.

Pour provisionner une machine virtuelle (source de profil de machine) sur le nœud à locataire unique, consultez le document GCP Provisionner des VM sur des nœuds à locataire unique.

Remarque :

- Sélectionnez le même type d’instance et la même région que le groupe de nœuds.

- Activez vTPM dans la section VM protégée. Pour plus d’informations, consultez Guide de démarrage rapide : activer les options de VM protégée.

- Désactivez le Bitlocker sur la machine virtuelle source.

Créer un catalogue de machines MCS à l’aide de la source de profil de machine Windows 11

Vous pouvez créer un catalogue de machines MCS pour créer des machines virtuelles Windows 11 à l’aide de Web Studio ou des commandes PowerShell.

Remarque :

- Pour l’image principale, sélectionnez l’instantané ou la machine virtuelle Windows 11.

- Pour la source du profil de machine, sélectionnez la machine virtuelle Windows 11 comme profil de machine. La source du profil de machine doit avoir le même type d’instance que celui décrit dans le nœud à locataire unique.

Pour plus d’informations sur l’utilisation de Web Studio, consultez Créer un catalogue de machines à l’aide de Web Studio.

Pour plus d’informations sur les commandes PowerShell, consultez Créer un catalogue de machines à l’aide d’un profil de machine.

Après avoir créé le catalogue et mis sous tension les machines virtuelles, vous pouvez voir les machines virtuelles Windows 11 s’exécuter sur le nœud à locataire unique de la console Google Cloud.

Machines virtuelles et disques avec étiquettes héritées

Les machines virtuelles et les disques du catalogue de machines MCS (disque d’identité, disque de sauvegarde en cache d’écriture et disque de système d’exploitation) peuvent hériter des étiquettes d’une source de profil de machine (instance de machine virtuelle GCP ou modèle d’instance). Vous pouvez utiliser les étiquettes pour distinguer les instances appartenant à différentes équipes (par exemple, team:research et team:analytics), puis les utiliser pour la comptabilité analytique ou la budgétisation. Pour plus d’informations sur les étiquettes, consultez le document GCP relatif à l’organisation des ressources à l’aide d’étiquettes.

Vous pouvez créer un nouveau catalogue, mettre à jour un catalogue existant et mettre à jour les machines virtuelles existantes pour hériter des étiquettes à l’aide de la source du profil de la machine.

Cette fonctionnalité s’applique à la fois aux catalogues de machines MCS persistants et non persistants.

Vous pouvez effectuer les opérations suivantes :

- Créer un catalogue avec des étiquettes héritées

- Mettre à jour un catalogue existant avec des étiquettes héritées

- Mettre à jour les machines virtuelles existantes avec des étiquettes héritées

- Récupérer les informations relatives aux étiquettes des machines virtuelles et des disques de démarrage

- Supprimer une machine virtuelle

Créer un catalogue avec des étiquettes héritées

Pour créer un catalogue de machines MCS dans lequel les machines virtuelles et les disques héritent des étiquettes de la source du profil de la machine, procédez comme suit :

- Créez une source de profil de machine (instance de machine virtuelle ou modèle d’instance) avec des étiquettes. Pour plus d’informations sur la création de machines virtuelles avec des étiquettes, consultez le document GCP relatif à la création de ressources avec des étiquettes. Un modèle d’instance est créé à partir de la machine virtuelle et hérite des étiquettes définies dans la machine virtuelle.

- Créez un catalogue MCS à l’aide des commandes Web Studio ou PowerShell.

- Si vous utilisez Web Studio, sur la page Image, sélectionnez Utiliser un profil de machine, puis sélectionnez la machine virtuelle ou le modèle.

-

Si vous utilisez les commandes PowerShell, effectuez ce qui suit :

- Ouvrez la fenêtre PowerShell.

- Exécutez asnp citrix*.

- Créez un pool d’identités. Le pool d’identités est un conteneur pour les comptes Active Directory (AD) des machines virtuelles à créer.

- Créez les comptes d’ordinateurs AD requis dans Active Directory.

-

Exécutez la commande

New-ProvSchemepour créer un catalogue. Par exemple :New-ProvScheme avec modèle comme entrée de profil de machine (catalogue persistant) :

New-ProvScheme ` -ProvisioningSchemeName "catalog-name" ` -HostingUnitUid "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx" ` -IdentityPoolUid "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx" ` -MasterImageVM "XDHyp:\HostingUnits\hosting-unit-name\vm-name.vm" ` -MachineProfile "XDHyp:\HostingUnits\hosting-unit-name\instanceTemplates.folder\instance-template-name.template" ` <!--NeedCopy-->New-ProvScheme avec un modèle d’instance comme entrée de profil de machine (catalogue non persistant) :

New-ProvScheme ` -ProvisioningSchemeName "catalog-name" ` -HostingUnitUid "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx" ` -IdentityPoolUid "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx" ` -MasterImageVM "XDHyp:\HostingUnits\hosting-unit-name\vm-name.vm" ` -MachineProfile "XDHyp:\HostingUnits\hosting-unit-name\instanceTemplates.folder\instance-template-name.template" ` -CleanOnBoot <!--NeedCopy-->New-ProvScheme avec instance de machine virtuelle comme entrée de profil de machine (catalogue persistant) :

New-ProvScheme ` -ProvisioningSchemeName "catalog-name" ` -HostingUnitUid "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx" ` -IdentityPoolUid "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx" ` -MasterImageVM "XDHyp:\HostingUnits\hosting-unit-name\vm-name.vm" ` -MachineProfile "XDHyp:\HostingUnits\hosting-unit-name\vm-name.vm" ` <!--NeedCopy-->New-ProvScheme avec instance de machine virtuelle comme entrée de profil de machine (catalogue non persistant) :

New-ProvScheme ` -ProvisioningSchemeName "catalog-name" ` -HostingUnitUid "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx" ` -IdentityPoolUid "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx" ` -MasterImageVM "XDHyp:\HostingUnits\hosting-unit-name\vm-name.vm" ` -MachineProfile "XDHyp:\HostingUnits\hosting-unit-name\vm-name.vm" ` -CleanOnBoot <!--NeedCopy--> - Enregistrez le schéma de provisioning en tant que catalogue de brokers.

- Ajoutez des machines virtuelles au catalogue.

Mettre à jour un catalogue existant avec des étiquettes héritées

Pour mettre à jour un catalogue existant afin d’y ajouter un nouveau profil de machine, exécutez la commande Set-ProvScheme. Après avoir exécuté la commande, toutes les nouvelles machines virtuelles ajoutées au catalogue portent les étiquettes de la nouvelle source de profil de machine. Le catalogue non persistant est mis à jour lors de la prochaine mise sous tension.

Par exemple :

Commande Set-ProvScheme utilisant un modèle d’instance comme entrée de profil de machine :

Set-ProvScheme `

-ProvisioningSchemeName "catalog-name" `

-MachineProfile "XDHyp:\HostingUnits\hosting-unit-name\instanceTemplates.folder\instance-template-name.template" `

<!--NeedCopy-->

Set-ProvScheme avec une instance de machine virtuelle comme entrée de profil de machine :

Set-ProvScheme `

-ProvisioningSchemeName "catalog-name" `

-MachineProfile "XDHyp:\HostingUnits\hosting-unit-name\vm-name.vm" `

<!--NeedCopy-->

Mettre à jour les machines virtuelles existantes avec des étiquettes héritées

Pour mettre à jour les machines virtuelles existantes avec la source de profil de machine mise à jour, exécutez les commandes suivantes :

Set-ProvScheme-

Set-ProvVMUpdateTimeWindow. Par exemple :Set-ProvVMUpdateTimeWindow -ProvisioningSchemeName my-catalog -VMName <List-Of-Vm-Names> -StartsNow -DurationInMinutes -1 <!--NeedCopy--> - Redémarrez les machines virtuelles.

Récupérer les informations relatives aux étiquettes des machines virtuelles et des disques de démarrage

Après avoir créé les machines virtuelles, vous pouvez obtenir les informations relatives à l’étiquette d’une VM et du disque de démarrage en exécutant la commande Get-Item avec le paramètre AdditionalData.

Pour récupérer les informations relatives à l’étiquette de la machine virtuelle, exécutez la commande suivante :

(Get-Item XDHyp:\HostingUnits\hosting-unit-name\vm_name.vm).AdditionalData.Tags

<!--NeedCopy-->

Pour récupérer les informations relatives à l’étiquette du disque de démarrage, exécutez la commande suivante :

(Get-Item XDHyp:\HostingUnits\hosting-unit-name\vm_name.vm\bootdisk-name.attacheddisk).AdditionalData.Tags

<!--NeedCopy-->

Remarque :

Pour maintenir la cohérence entre les différents hyperviseurs, nous avons utilisé le terme Balise pour afficher les étiquettes GCP.

Supprimer une machine virtuelle

Vous pouvez choisir de retirer une machine virtuelle d’un catalogue mais de ne pas la supprimer du GCP. Dans ce cas, les étiquettes Citrix sont uniquement supprimées de la machine virtuelle. Toutes les autres étiquettes ajoutées ne sont pas supprimées de la machine virtuelle. Vous pouvez supprimer une machine virtuelle à l’aide de Web Studio ou utiliser des commandes PowerShell.

Utilisation de Web Studio

- Sélectionnez la VM et cliquez dessus avec le bouton droit de la souris.

- Cliquez sur Delete.

- Sélectionnnez Retirer les machines virtuelles du catalogue mais ne pas les supprimer.

Utilisation des commandes PowerShell

Exécutez Remove-ProvVM avec le paramètre ForgetVM. Pour plus d’informations, consultez le document du SDK Remove-ProvVM.

Google Cloud Marketplace

Vous pouvez parcourir et sélectionner les images proposées par Citrix sur Google Cloud Marketplace pour créer des catalogues de machines. Actuellement, MCS prend uniquement en charge le workflow de profil de machine pour cette fonctionnalité.

Pour rechercher un produit Citrix VDA VM via Google Cloud Marketplace, rendez-vous sur https://console.cloud.google.com/marketplace.

Vous pouvez utiliser une image personnalisée ou une image Citrix Ready® sur Google Cloud Marketplace pour mettre à jour une image d’un catalogue de machines.

Remarque :

Si le profil de la machine ne contient pas d’informations sur le type de stockage, la valeur est dérivée de propriétés personnalisées.

Les images prises en charge par Google Cloud Marketplace sont les suivantes :

- Windows 2019 mono-session

- Windows 2019 multi-session

- Ubuntu

Exemple d’utilisation d’une image Citrix comme source pour créer un catalogue de machines :

New-ProvScheme -ProvisioningSchemeName GCPCatalog \

-HostingUnitName GcpHu -IdentityPoolName gcpPool -CleanOnBoot \

-MasterImageVM XDHyp:\HostingUnits\GcpHu\images.folder\citrix-daas-win2019-single-vda-v20220819.publicimage \

-MachineProfile XDHyp:\HostingUnits\GcpHu\Base.vm

<!--NeedCopy-->

Autres ressources

- S’il s’agit du premier catalogue créé, Web Studio vous explique comment créer un groupe de mise à disposition.

- Pour passer en revue l’ensemble du processus de configuration, consultez la section Installer et configurer

- Pour gérer les catalogues, consultez Gérer les catalogues de machines et Gérer un catalogue Google Cloud Platform.

Informations supplémentaires

Dans cet article

- Préparer une instance de machine virtuelle principale et un disque persistant

- Créer un catalogue de machines

- Importer des machines Google Cloud créées manuellement

- Cloud privé virtuel partagé

- Activer la sélection de zone

- Clés de chiffrement gérées par le client (CMEK)

- Compatibilité de l’accès uniforme au niveau du bucket

- Créer un catalogue de machines à l’aide de PowerShell

- Créer un catalogue avec disque de cache en écriture persistant

- Améliorer les performances de démarrage avec MCSIO

- Créer un catalogue de machines à l’aide d’un profil de machine

- Créer un catalogue de machines avec un profil de machine en tant que modèle d’instance

- Utiliser PowerShell pour créer un catalogue avec machine virtuelle protégée

- Créer des machines virtuelles Windows 11 sur le nœud à locataire unique

- Machines virtuelles et disques avec étiquettes héritées

- Google Cloud Marketplace

- Autres ressources

- Informations supplémentaires