Activer TLS/DTLS sur les VDA

Activez les connexions TLS entre l’application Citrix Workspace™ et Virtual Delivery Agents (VDA) en renseignant les tâches suivantes :

- Installez des certificats sur les VDA. Pour plus de détails, reportez-vous à la section Demander et installer un certificat

- Configurez TLS sur les machines où le VDA est installé. (Pour plus de commodité, les références ultérieures aux machines sur lesquelles les VDA sont installés sont simplement appelées « VDA ».) Il est fortement recommandé d’utiliser le script PowerShell fourni par Citrix pour configurer TLS/DTLS. Pour plus de détails, reportez-vous à la section Configurer TLS sur un VDA à l’aide du script PowerShell. Cependant, si vous souhaitez configurer TLS/DTLS manuellement, reportez-vous à la section Configurer manuellement TLS sur un VDA.

- Configurez TSL dans les groupes de mise à disposition contenant les VDA en exécutant un jeu de cmdlets PowerShell dans Studio. Pour plus de détails, reportez-vous à la section Configurer TLS sur les groupes de mise à disposition.

Configuration requise et considérations :

- Configurez TLS dans les groupes de mise à disposition et le VDA après l’installation de composants, créez un site, créez des catalogues de machines, et créez des groupes de mise à disposition.

- Pour configurer TLS dans les groupes de mise à disposition, vous devez disposer de l’autorisation de modification des règles d’accès de Controller. Un administrateur complet possède cette autorisation.

- Pour configurer TLS sur les VDA, vous devez être un administrateur Windows sur la machine sur laquelle le VDA est installé.

- Sur les VDA regroupés qui sont provisionnés par Machine Creation Services™ ou Provisioning Services, l’image de la machine VDA est réinitialisée au redémarrage, entraînant la perte des paramètres TLS précédents. Exécutez le script PowerShell chaque fois que le VDA est redémarré pour reconfigurer les paramètres TLS.

Un groupe de mise à disposition ne peut pas avoir un mélange d’un VDA avec TLS configuré et d’autres VDA sans TLS configuré. Avant de configurer le protocole TLS pour un groupe de mise à disposition, vous devez avoir déjà configuré TLS pour tous les VDA dans ce groupe de mise à disposition.

Lorsque vous configurez le protocole TLS sur les VDA, les autorisations sur le certificat TLS installé sont modifiées, offrant au service ICA® un accès en lecture à la clé privée du certificat, et informant le service ICA des opérations suivantes :

-

Quel certificat utiliser, dans le magasin de certificats, pour TLS.

-

Quel numéro de port TCP utiliser pour les connexions TLS.

Le Pare-feu Windows (s’il est activé) doit être configuré pour autoriser les connexions entrantes sur ce port TCP. Cette configuration est effectuée pour vous si vous utilisez le script PowerShell.

-

Versions du protocole TLS à autoriser.

Important :

Citrix recommande d’utiliser TLS 1.2 ou supérieur. SSL et les anciennes versions de TLS sont obsolètes.

Les versions prises en charge du protocole TLS suivent une hiérarchie (de la plus basse à la plus élevée) : SSL 3.0, TLS 1.0, TLS 1.1, TLS 1.2 et TLS 1.3. Spécifiez la version minimale autorisée ; toutes les connexions de protocole utilisant cette version ou une version supérieure sont autorisées.

Par exemple, si vous spécifiez TLS 1.1 comme version minimale, les connexions aux protocoles TLS 1.1, TLS 1.2 et TLS 1.3 sont autorisées. Si vous spécifiez SSL 3.0 en tant que version minimale, les connexions pour toutes les versions prises en charge sont alors autorisées. Si vous spécifiez TLS 1.3 comme version minimale, seules les connexions TLS 1.3 sont autorisées.

-

Suites de chiffrement TLS à autoriser.

Une suite de chiffrement sélectionne le cryptage qui sera utilisé pour une connexion. Les clients et les VDA peuvent prendre en charge plusieurs ensembles de suites de chiffrement. Lorsqu’un client (application Citrix Workspace) se connecte et envoie une liste de suites de chiffrement TLS prises en charge, le VDA fait correspondre l’une des suites de chiffrement du client avec l’une des suites de chiffrement de sa propre liste de suites de chiffrement configurées et accepte la connexion. S’il n’existe aucune correspondance de suite de chiffrement, le VDA rejette la connexion.

Le VDA prend en charge trois ensembles de suites de chiffrement (également appelés modes de conformité) : GOV (gouvernement), COM (commercial) et ALL (tout). Les suites de chiffrement acceptables dépendent du mode FIPS Windows ; voir http://support2.microsoft.com/kb/811833/fr pour plus d’informations sur le mode FIPS Windows. Le tableau suivant répertorie les suites de chiffrement compris dans chaque ensemble :

Suite de chiffrement TOUT COM GOV TOUT COM GOV Mode FIPS Désactivé Désactivé Désactivé On On On TLS_AES_256_GCM_SHA384 X X X X TLS_AES_128_GCM_SHA256 X X X TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 X X X X TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 X X X X TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA X X X X Remarque :

Le VDA ne prend pas en charge les suites de chiffrement DHE (par exemple, TLS_DHE_RSA_WITH_AES_256_GCM_SHA384, TLS_DHE_RSA_WITH_AES_256_CBC_SHA, TLS_DHE_RSA_WITH_AES_128_GCM_SHA256 et TLS_DHE_RSA_WITH_AES_128_CBC_SHA.) Si cette option est sélectionnée par Windows, la connexion échouera.

Si vous utilisez une passerelle NetScaler, reportez-vous à la documentation NetScaler pour obtenir des informations sur la prise en charge de la suite de chiffrement pour la communication principale. Pour plus d’informations sur la prise en charge de la suite de chiffrement TLS, consultez la section Suites de chiffrement disponibles sur les appliances Citrix ADC. Pour plus d’informations sur la prise en charge de la suite de chiffrement DTLS, reportez-vous à la section Prise en charge du chiffrement DTLS.

Demande et installation d’un certificat

Pour utiliser TLS, vous devez installer un certificat dont le nom alternatif inclut le nom de domaine complet du VDA. Le certificat doit être approuvé par tous les clients se connectant directement au VDA (et non via une passerelle Citrix). Pour permettre aux périphériques non gérés sur lesquels vous ne pouvez pas déployer facilement de certificats de se connecter au VDA, envisagez de déployer une passerelle NetScaler®.

Créer un certificat à l’aide de l’autorité de certification Microsoft

Si vos clients et VDA se trouvent sur une forêt approuvée et que celle-ci dispose d’une autorité de certification Microsoft, vous pouvez acquérir un certificat à partir de l’assistant d’inscription de certificats du composant logiciel enfichable Certificats MMC.

- Sur le VDA, ouvrez la console MMC et ajoutez le composant logiciel enfichable Certificats. Lorsque vous y êtes invité, sélectionnez Un compte d’ordinateur.

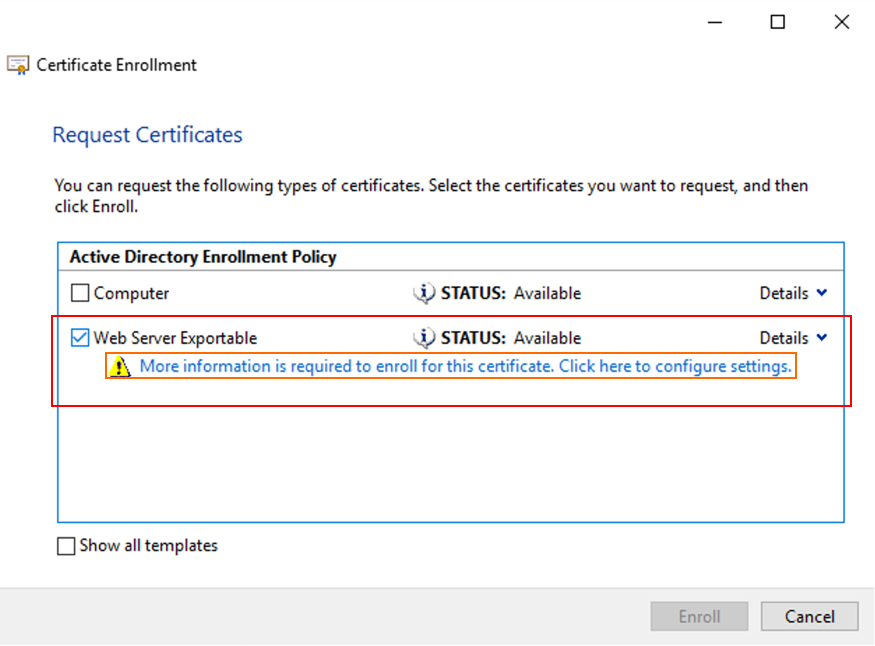

- Développez Personnel > Certificats, puis utilisez la commande du menu contextuel Toutes les tâches > Demander un nouveau certificat.

- Cliquez sur Suivant pour commencer, puis sur Suivant pour confirmer que vous obtenez le certificat à partir de l’inscription Active Directory.

-

Sélectionnez le modèle de certificat d’authentification du serveur. L’ordinateur Windows par défaut ou le serveur Web exportable sont tous deux acceptables. Si le modèle a été configuré pour fournir automatiquement les valeurs du sujet, vous pouvez cliquer sur Inscrire sans fournir plus de détails.

-

Pour fournir plus de détails sur le modèle de certificat, cliquez sur Détails et configurez les éléments suivants :

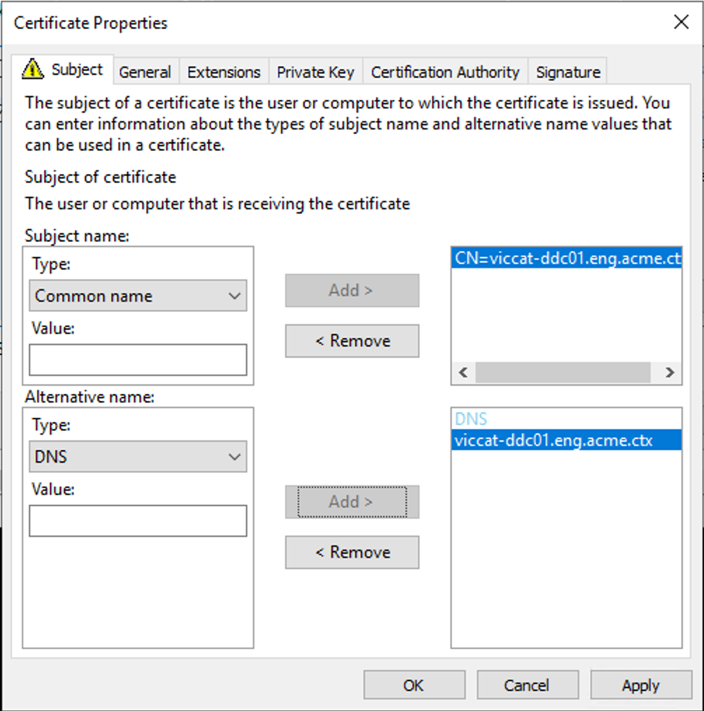

Nom du sujet : sélectionnez le type Nom commun et ajoutez le nom de domaine complet du VDA

Autre nom : sélectionnez le type DNS et ajoutez le nom de domaine complet du VDA

Remarque :

Utilisez l’inscription automatique des certificats des services de certificats Active Directory pour automatiser l’émission et le déploiement de certificats sur les VDA. Cette procédure est décrite dans la section Activer l’inscription automatique des certificats).

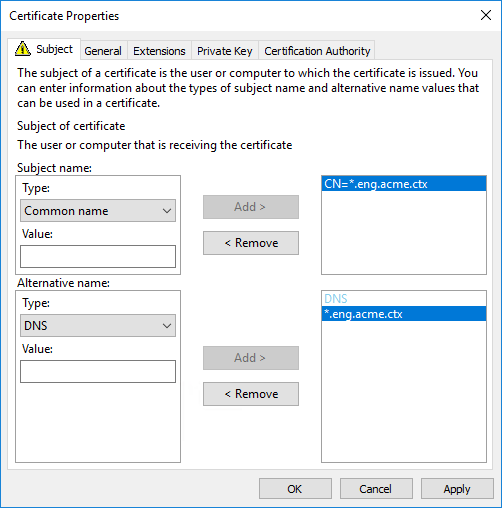

Vous pouvez utiliser des certificats génériques pour autoriser un seul certificat à sécuriser plusieurs VDA :

Nom de l’objet - sélectionnez le type Nom courant et entrez le *.primary.domain des VDA

Nom alternatif - sélectionnez le type DNS et ajoutez le *.primary.domain des VDA

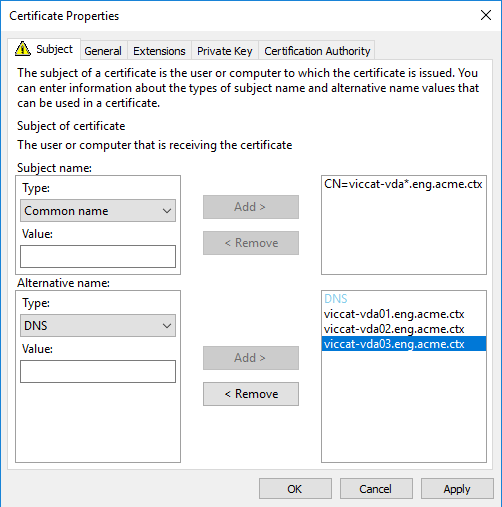

Vous pouvez utiliser des certificats SAN pour autoriser un seul certificat à sécuriser plusieurs VDA spécifiques :

Nom du sujet : sélectionnez le type Nom commun et entrez une chaîne pour identifier l’utilisation du certificat

Autre nom : sélectionnez le type DNS et ajoutez une entrée pour le nom de domaine complet de chaque VDA. Limitez le nombre de noms alternatifs au minimum pour garantir une négociation TLS optimale.

Remarque :

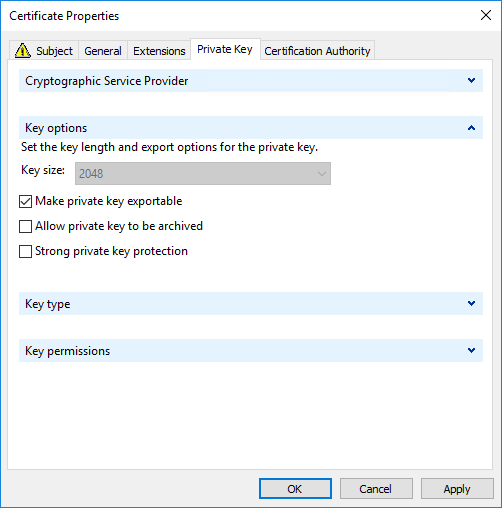

Les certificats génériques et SAN nécessitent que l’option Permettre l’exportation de la clé privée de l’onglet Clé privée soit sélectionnée :

Configurer TLS sur un VDA à l’aide du script PowerShell

Installez le certificat TLS dans la zone Ordinateur local > Personnel > Certificats du magasin de certificats. Si plusieurs certificats résident à cet emplacement, fournissez l’empreinte numérique du certificat au script PowerShell.

Remarque :

À compter de XenApp et XenDesktop 7.15 LTSR, le script PowerShell trouve le certificat approprié en fonction du nom de domaine complet du VDA. Vous n’avez pas besoin de fournir l’empreinte si un seul certificat est présent pour le nom de domaine complet du VDA.

Le script Enable-VdaSSL.ps1 active ou désactive l’écouteur TLS sur un VDA. Ce script est disponible dans le dossier Support > Tools > SslSupport sur le support d’installation.

Lorsque vous activez TLS, les suites de chiffrement DHE sont désactivées. Les suites de chiffrement ECDHE ne sont pas affectées.

Lorsque vous activez le protocole TLS, le script désactive toutes les règles de pare-feu Windows existantes pour le port TCP spécifié. Ensuite, il ajoute une règle qui permet au service ICA d’accepter les connexions entrantes uniquement sur les ports TLS TCP et UDP. Cela désactive également les règles du Pare-feu Windows pour :

- Citrix ICA (valeur par défaut : 1494)

- Citrix CGP (valeur par défaut : 2598)

- Citrix WebSocket (valeur par défaut : 8008)

Les utilisateurs peuvent uniquement se connecter en utilisant TLS ou DTLS. Ils ne peuvent pas utiliser ICA/HDX, ICA/HDX avec fiabilité de session ou HDX sur WebSocket, sans TLS ou DTLS.

Remarque :

DTLS n’est pas pris en charge avec ICA/HDX Audio via UDP Real-time Transport ou avec ICA/HDX Framehawk.

Consultez Ports réseau.

Le script contient des descriptions de la syntaxe suivante, ainsi que d’autres exemples ; vous pouvez utiliser un outil tel que le Bloc-notes++ pour consulter ces informations.

Important :

Spécifiez soit le paramètre Enable ou Disable de même que le paramètre CertificateThumbPrint. Les autres paramètres sont facultatifs.

Syntaxe

Enable-VdaSSL {-Enable | -Disable} -CertificateThumbPrint "<thumbprint>" [-SSLPort <port>] [-SSLMinVersion "<min-ssl-version>"] [-SSLCipherSuite"\<suite>"]

| Paramètre | Description |

|---|---|

| Enable | Installe et active l’écouteur TLS sur le VDA. Soit ce paramètre ou le paramètre Disable est requis. |

| Disable | Désactive l’écouteur TLS sur le VDA. Soit ce paramètre ou le paramètre Enable est requis. Si vous spécifiez ce paramètre, aucun autre paramètre n’est valide. |

| CertificateThumbPrint “ |

Empreinte numérique du certificat TLS dans le magasin de certificats, entourée de guillemets. Le script utilise l’empreinte numérique spécifiée pour sélectionner le certificat que vous voulez utiliser. Si ce paramètre est omis, un certificat incorrect est sélectionné. |

| SSLPort |

Port TLS. Valeur par défaut : 443 |

| SSLMinVersion “ |

Version minimale du protocole TLS, entourés de guillemets. Valeurs valides : SSL_3.0, TLS_1.0 (par défaut), TLS_1.1, TLS_1.2 et TLS_1.3. TLS_1.3 nécessite Windows 11 ou Windows Server 2022 ou supérieur. |

| SSLCipherSuite “ |

Suite de chiffrement TLS, entourés de guillemets. Les valeurs valides sont : “GOV”, “COM” et “ALL” (par défaut). |

Exemples

Le script suivant installe et active la version de protocole TLS. L’empreinte numérique (représentée en tant que « 12345678987654321 » dans cet exemple) est utilisée pour sélectionner le certificat à utiliser.

Enable-VdaSSL -Enable -CertificateThumbPrint "12345678987654321"

Le script suivant installe et active l’écouteur TLS et spécifie le port TLS 400, la suite de chiffrement GOV et une valeur de protocole minimale de TLS 1.2. L’empreinte numérique (représentée en tant que « 12345678987654321 » dans cet exemple) est utilisée pour sélectionner le certificat à utiliser.

Enable-VdaSSL -Enable

-CertificateThumbPrint "12345678987654321"

-SSLPort 400 -SSLMinVersion "TLS_1.2"

-SSLCipherSuite "All"

Le script suivant désactive l’écouteur TLS sur le VDA.

Enable-VdaSSL -Disable

Configurer manuellement TLS sur un VDA

Lors de la configuration manuelle de TLS sur un VDA, vous offrez un accès en lecture générique à la clé privée du certificat TLS pour le service approprié sur chaque VDA : NT SERVICE\PorticaService pour un VDA pour OS mono-session Windows, ou NT SERVICE\TermService pour un VDA pour OS multi-session Windows. Sur la machine sur laquelle le VDA est installé :

ÉTAPE 1. Lancez la console de gestion Microsoft (MMC) : Démarrer > Exécuter > mmc.exe.

ÉTAPE 2. Ajouter le composant logiciel enfichable Certificats à la console MMC :

- Sélectionnez Fichier > Ajouter/Supprimer un composant logiciel enfichable.

- Sélectionnez Certificats et cliquez sur Ajouter.

- Lorsque vous y êtes invité par « Ce composant logiciel enfichable gérera toujours les certificats pour : », choisissez « Le compte d’ordinateur », puis cliquez sur Suivant.

- Lorsque vous y êtes invité par « Sélectionnez l’ordinateur à gérer par ce composant logiciel enfichable », choisissez « Ordinateur local », puis cliquez sur Terminer.

ÉTAPE 3. Sous Certificats (Ordinateur local) > Personnel > Certificats, cliquez avec le bouton droit de la souris sur le certificat, puis sélectionnez Toutes les tâches > Gérer les clés privées.

ÉTAPE 4. L’éditeur de liste de contrôle d’accès affiche « Autorisations pour les clés privées (FriendlyName) » où (FriendlyName) est le nom de votre certificat TLS. Ajoutez l’un des services suivants et accordez-lui un accès en lecture :

- Pour un VDA pour OS mono-session Windows, « PORTICASERVICE »

- Pour un VDA pour OS multi-session Windows, « TERMSERVICE »

ÉTAPE 5. Double-cliquez sur le certificat TLS installé. Dans la boîte de dialogue du certificat, sélectionnez l’onglet Détails, puis faites défiler vers le bas. Cliquez sur Empreinte numérique.

ÉTAPE 6. Exécutez regedit et accédez à HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\Wds\icawd.

- Modifier la clé d’empreinte numérique SSL et copiez la valeur de l’empreinte numérique du certificat TLS dans cette valeur binaire. Vous pouvez ignorer sans risque les éléments inconnus dans la boîte de dialogue Modifier la valeur binaire (tels que ‘0000’ et les caractères spéciaux).

- Modifier la clé SSLEnabled et modifiez la valeur DWORD sur 1. (Pour désactiver SSL ultérieurement, changez la valeur DWORD sur 0).

-

Si vous souhaitez modifier les paramètres par défaut (facultatif), utilisez les informations suivantes dans le même chemin d’accès du Registre :

SSLPort DWORD : numéro de port SSL. Valeur par défaut : 443.

SSLMinVersion DWORD – 1 = SSL 3.0, 2 = TLS 1.0, 3 = TLS 1.1, 4 = TLS 1.2, 5 = TLS 1.3. Valeur par défaut : 2 (TLS 1.0).

SSLCipherSuite DWORD : 1 = GOV, 2 = COM, 3 = ALL. Valeur par défaut : 3 (ALL).

ÉTAPE 7. Assurez-vous que les ports TLS TCP et UDP sont ceux ouverts dans le pare-feu Windows s’ils ne correspondent pas à la valeur par défaut 443. (Lors de la création de la règle de trafic entrant dans le Pare-feu Windows, assurez-vous que ses propriétés possèdent les entrées sélectionnées « Autoriser la connexion » et « Activé ».)

ÉTAPE 8. Assurez-vous qu’aucune autre application ou qu’aucun autre service (tel que IIS) n’utilise le port TCP TLS.

ÉTAPE 9. Pour les VDA multisessions, redémarrez la machine pour que les modifications prennent effet. (Vous n’avez pas besoin de redémarrer les machines VDA à session unique.)

ÉTAPE 10. Modifiez la préférence de suite de chiffrement Windows afin que les suites de chiffrement prises en charge par VDA aient la priorité la plus élevée en vue d’éviter les problèmes de connexion.

Important :

Les modifications de stratégie de groupe décrites ci-dessous ne prennent effet qu’après le redémarrage du système.

Si vous utilisez des hôtes de session non persistants provisionnés avec MCS ou PVS, vous devez appliquer ces paramètres dans l’image principale.

Option 1 :

À l’aide de l’éditeur de stratégie de groupe, accédez à Configuration de l’ordinateur > Stratégies > Modèles d’administration > Réseau > Paramètres de configuration SSL > Ordre de la suite de chiffrement SSL. Assurez-vous que les suites de chiffrement suivantes sont en haut de la liste :

TLS_AES_256_GCM_SHA384_P384

TLS_AES_256_GCM_SHA384_P256

TLS_AES_128_GCM_SHA256_P384

TLS_AES_128_GCM_SHA256_P256

TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384_P384

TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384_P256

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P384

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P256

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA_P384

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA_P256

<!--NeedCopy-->

Remarque :

TLS_AES_256_GCM_SHA384 et TLS_AES_128_GCM_SHA256 s’appliquent uniquement à Windows 11 et Windows Server 2022 ou plus récent. Si vous utilisez des systèmes d’exploitation plus anciens, veuillez ne pas inclure ces suites de chiffrement dans votre liste.

Notez que les suites de chiffrement répertoriées spécifient également la courbe elliptique, P384 ou P256, pour garantir que « curve25519 » n’est pas sélectionné. Le mode FIPS n’empêche pas l’utilisation de « curve25519 ».

Il n’est pas nécessaire de supprimer des suites de chiffrement de la liste. Notez que ces paramètres s’appliquent à l’ensemble du système. Par conséquent, si vous décidez de supprimer des suites de chiffrement, vous devez vous assurer qu’elles ne sont pas requises par les applications ou les services exécutés sur vos hôtes de session.

Option 2 :

À l’aide de l’éditeur de stratégie de groupe, accédez à Configuration de l’ordinateur > Stratégies > Modèles d’administration > Réseau > Paramètres de configuration SSL > Ordre de la suite de chiffrement SSL. Assurez-vous que les suites de chiffrement suivantes sont en haut de la liste :

TLS_AES_256_GCM_SHA384

TLS_AES_128_GCM_SHA256

TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384

TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA

<!--NeedCopy-->

Remarque :

TLS_AES_256_GCM_SHA384 et TLS_AES_128_GCM_SHA256 s’appliquent uniquement à Windows 11 et Windows Server 2022, ou plus récent. Si vous utilisez des systèmes d’exploitation plus anciens, veuillez ne pas inclure ces suites de chiffrement dans votre liste.

Il n’est pas nécessaire de supprimer des suites de chiffrement de la liste. Notez que ces paramètres s’appliquent à l’ensemble du système. Par conséquent, si vous décidez de supprimer des suites de chiffrement, vous devez vous assurer qu’elles ne sont pas requises par les applications ou les services exécutés sur vos hôtes de session.

À l’aide de l’éditeur de stratégie de groupe, accédez à Configuration de l’ordinateur > Stratégies > Modèles d’administration > Réseau > Paramètres de configuration SSL > Ordre des courbes ECC. Activez le paramètre et incluez les courbes suivantes dans la liste :

NistP384

NistP256

<!--NeedCopy-->

Remarque :

Cela garantit que « curve25519 » n’est pas sélectionné. Le mode FIPS n’empêche pas l’utilisation de « curve25519 ».

Le VDA sélectionne une suite de chiffrement uniquement si elle apparaît dans les deux listes : la liste des stratégies de groupe et la liste du mode de conformité sélectionné (COM, GOV ou ALL). La suite de chiffrement doit également apparaître dans la liste envoyée par le client (application Citrix Workspace).

Configurer TLS sur les groupes de mise à disposition

Effectuez cette procédure pour chaque groupe de mise à disposition qui contient les VDA vous avez configurés pour les connexions TLS.

- À partir de Studio, ouvrez la console PowerShell.

- Exécutez Get-BrokerAccessPolicyRule -DesktopGroupName ‘<delivery-group-name>’ | Set-BrokerAccessPolicyRule -HdxSslEnabled $true.

- Exécutez Set-BrokerSite -DnsResolutionEnabled $true.

Activation de SSL pour les VDA regroupés à l’aide de l’inscription automatique

Lorsque vous utilisez des VDA regroupés, si vous ajoutez un certificat à l’image principale, tous les VDA partagent la même image. Vous pouvez utiliser un certificat générique, mais l’inconvénient est que si l’un des VDA est compromis, ce certificat tout-puissant peut compromettre les connexions HDX™ appartenant à tous les VDA.

Une alternative sécurisée consiste plutôt à exploiter les services de certificats Microsoft Active Directory pour provisionner automatiquement des certificats à l’aide d’une stratégie de groupe. Vous pouvez utiliser un script de démarrage sur le VDA pour provisionner dynamiquement un nouveau certificat et activer SSL sur le VDA.

Notez que cette approche ne fonctionnera que pour les VDA de bureau à session unique. Pour les VDA multisessions, l’écouteur ICA est activé trop tôt pendant le processus de démarrage, avant que les certificats puissent être provisionnés automatiquement.

Étant donné que les services de certificats Active Directory utilisent une autorité de certification d’entreprise interne, ils ne seront pas automatiquement approuvés par toutes les installations Windows. Si les clients sont gérés par l’entreprise et font partie d’une forêt de domaines, les certificats d’autorité de certification approuvés peuvent être distribués automatiquement à l’aide d’une stratégie de groupe. Pour les appareils BYOD et autres appareils non joints à un domaine, vous devez distribuer les certificats d’autorité de certification approuvés à vos utilisateurs par un autre mécanisme (par exemple, en proposant un lien de téléchargement) ou utiliser une passerelle NetScaler.

Activer l’inscription automatique des certificats

Assurez-vous d’abord que le rôle Services de certificats Active Directory est installé sur un serveur de votre forêt de domaines VDA fournissant une autorité de certification d’entreprise, faute de quoi l’inscription automatique ne sera pas possible.

Notez que cela peut imposer une charge considérablement plus élevée que d’habitude à votre autorité de certification d’entreprise, puisque les VDA soumettront une demande de certificat à chaque démarrage. Assurez-vous d’allouer suffisamment de CPU et de mémoire sur le serveur CA pour faire face à la charge et, comme toujours, testez l’évolutivité du déploiement dans un environnement de laboratoire avant de passer en production.

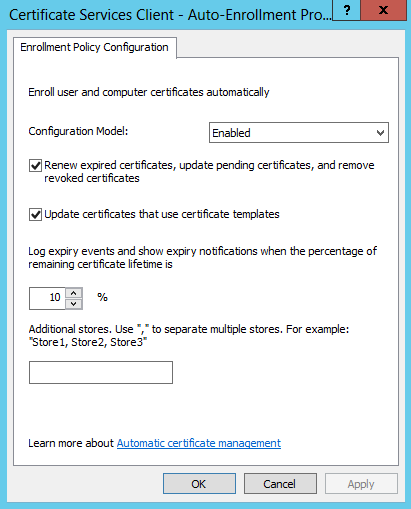

Dans l’éditeur de gestion des stratégies de groupe, créez une nouvelle stratégie qui s’applique à l’unité d’organisation qui contiendra vos VDA regroupés avec SSL activé comme suit :

- Développez Configuration de l’ordinateur -> Stratégies -> Paramètres Windows -> Paramètres de sécurité -> Stratégies de clé publique

- Modifier les propriétés de l’objet ‘Client des services de certificats – Stratégie d’inscription automatique‘

- Configurez comme indiqué dans la capture d’écran ci-dessous.

- Cliquez avec le bouton droit sur le conteneur Demande de certificat automatique et sélectionnez Nouvelle -> Demande de certificat automatique…

- Dans l’assistant de configuration de la demande automatique de certificat, cliquez sur Suivant

- Assurez-vous que le modèle de certificat d’ordinateur est sélectionné, cliquez sur Suivant

- Cliquez sur Terminer

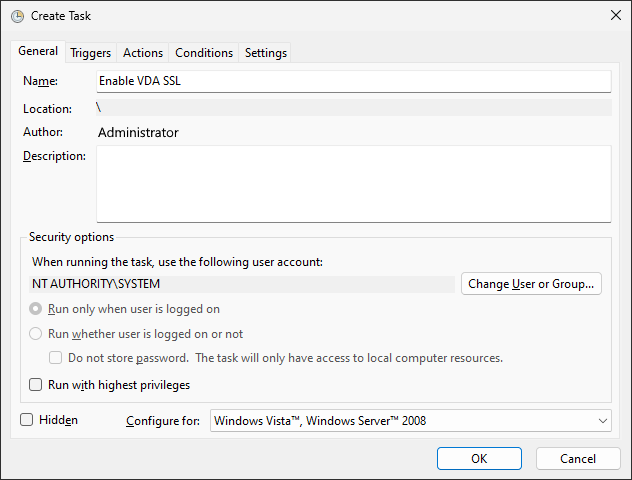

Préparation de l’image principale de Windows

Copiez le script Enable-VdaSsl.ps1 à partir du support d’installation du produit dans le dossier Support\Tools\SslSupport vers l’image principale du VDA. Notez que l’image principale ne doit contenir aucun certificat à utiliser pour les connexions SSL HDX. Les certificats seront provisionnés lors de la création du catalogue de machines MCS ou PVS. Créez maintenant une nouvelle tâche planifiée comme suit (n’exécutez pas la tâche planifiée maintenant) :

-

Ouvrez le planificateur de tâches.

-

Dans le volet Actions, appuyez sur Créer une tâche…

-

Dans l’onglet général :

-

Saisissez un nom ** tel que

Activer SSL pour le VDA -

Cliquez sur Modifier l’utilisateur ou le groupe… et dans la boîte de dialogue Sélectionner un utilisateur ou un groupe, saisissez

SYSTÈMEet cliquez sur OK

-

-

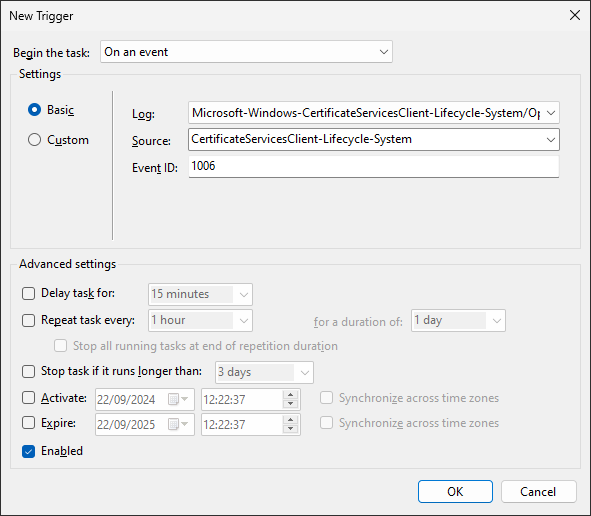

Sélectionnez l’onglet Déclencheurs

-

Cliquez sur Nouveau…. Dans la boîte de dialogue Nouveau déclencheur :

-

Définir Commencer la tâche sur Sur un événement

-

Définir Journal sur Microsoft-Windows-CertificateServicesClient-Lifecycle-System/Operational

-

Définir Source sur Microsoft-Windows-CertificateServicesClient-Lifecycle-System

-

Définir ID d’événement sur

1006 -

Cliquez sur OK pour enregistrer le déclencheur

-

-

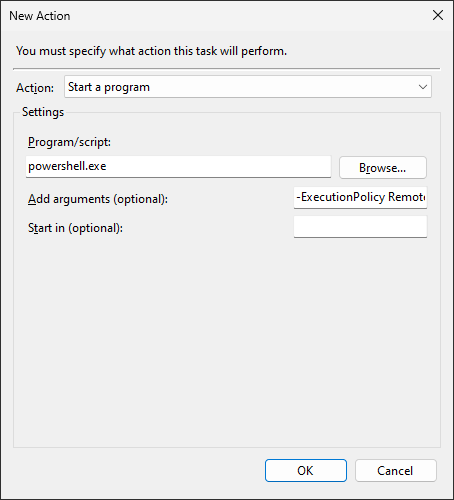

Sélectionnez l’onglet Actions

-

Cliquez sur Nouveau…

-

Dans la boîte de dialogue Nouvelle action :

-

Définir Action sur Démarrer un programme

-

Dans le champ Programme/script, saisissez

powershell.exe -

Dans le champ Ajouter des arguments, saisissez

-ExecutionPolicy RemoteSigned Enable-VdaSsl.ps1 -Enable -Confirm:$False, y compris le chemin d’accès au script PowerShell. -

Appuyez sur OK pour enregistrer l’action

-

-

Appuyez sur OK pour enregistrer la tâche

Dépannage

Si une erreur de connexion se produit, consultez le journal des événements système du VDA.

Lorsque vous utilisez l’application Citrix Workspace pour Windows, si vous recevez une erreur de connexion qui indique une erreur TLS, désactivez Desktop Viewer et essayez de vous reconnecter. Bien que la connexion échoue encore, une description du problème TLS sous-jacent peut être fournie. Par exemple, vous avez spécifié un modèle incorrect lors de la demande d’un certificat à partir de l’autorité de certification.

La plupart des configurations utilisant HDX Adaptive Transport fonctionnent avec DTLS, y compris celles qui utilisent les dernières versions de application Citrix Workspace, Citrix Gateway et VDA. Certaines configurations qui utilisent DTLS entre application Citrix Workspace et Citrix Gateway et qui utilisent DTLS entre Citrix Gateway et le VDA requièrent des actions supplémentaires.

Des actions supplémentaires sont nécessaires si :

- la version Citrix Receiver prend en charge HDX Adaptive Transport et DTLS : Receiver pour Windows (4.7, 4.8, 4.9), Receiver pour Mac (12.5, 12.6, 12.7), Receiver pour iOS (7.2, 7.3.x) ou Receiver pour Linux (13.7)

et l’une des conditions suivantes s’applique également :

-

la version Citrix Gateway prend en charge DTLS sur le VDA, mais la version VDA ne prend pas en charge DTLS (version 7.15 ou antérieure),

-

la version VDA prend en charge DTLS (version 7.16 ou ultérieure), mais la version Citrix Gateway ne prend pas en charge DTLS sur le VDA.

Pour éviter l’échec des connexions de Citrix Receiver™, effectuez l’une des opérations suivantes :

- mettre à jour Citrix Receiver vers Receiver pour Windows version 4.10 ou ultérieure, Receiver pour Mac 12.8 ou version ultérieure ou Receiver pour iOS version 7.5 ou ultérieure ; ou,

- mettre à jour Citrix Gateway vers une version qui prend en charge DTLS vers le VDA ; ou,

- mettre à jour le VDA vers la version 7.16 ou ultérieure ; ou,

- désactiver DTLS sur le VDA ; ou,

- désactiver HDX Adaptive Transport.

Remarque :

Une mise à jour appropriée pour Receiver pour Linux n’est pas encore disponible. Receiver pour Android (version 3.12.3) ne prend pas en charge HDX Adaptive Transport et DTLS via Citrix Gateway et n’est donc pas affecté.

Pour désactiver DTLS sur le VDA, modifiez la configuration du pare-feu VDA pour désactiver le port UDP 443. Consultez Ports réseau.

Redirection vidéo TLS et HTML5 / Redirection du contenu du navigateur

Vous pouvez utiliser la redirection vidéo HTML5 et la redirection du contenu du navigateur pour rediriger les sites Web HTTPS. Le code JavaScript injecté sur ces sites Web doit établir une connexion TLS avec le service de redirection vidéo Citrix HDX HTML5 qui s’exécute sur le VDA. Pour ce faire, le service de redirection vidéo HTML5 génère deux certificats personnalisés dans le magasin de certificats sur le VDA. L’arrêt de ce service supprime les certificats.

La redirection vidéo HTML5 est désactivée par défaut.

La redirection du contenu du navigateur est activée par défaut.

Pour plus d’informations sur la redirection de la vidéo pour HTML5, consultez la section Paramètres de stratégie multimédia.

Dans cet article

- Demande et installation d’un certificat

- Configurer TLS sur un VDA à l’aide du script PowerShell

- Configurer manuellement TLS sur un VDA

- Configurer TLS sur les groupes de mise à disposition

- Activation de SSL pour les VDA regroupés à l’aide de l’inscription automatique

- Dépannage

- Redirection vidéo TLS et HTML5 / Redirection du contenu du navigateur