SmartAccess für HDX-Apps

Mit dieser Funktion können Sie den Zugriff auf HDX-Apps basierend auf den Geräteeigenschaften, den Benutzereigenschaften eines Geräts oder den auf einem Gerät installierten Anwendungen steuern. Mit dieser Funktion richten Sie automatisierte Aktionen ein, um das Gerät als nicht richtlinientreu zu markieren und diesem Gerät den Zugriff zu verweigern. HDX-Apps, die mit dieser Funktion verwendet werden, werden in Citrix Virtual Apps and Desktops anhand einer SmartAccess-Richtlinie konfiguriert, die nicht richtlinientreuen Geräten den Zugriff verweigert. Citrix Endpoint Management übermittelt den Gerätestatus an StoreFront mit einem signierten verschlüsselten Tag. StoreFront gewährt oder verweigert dann den Zugriff entsprechend der Zugriffssteuerungsrichtlinie der App.

Für die Verwendung dieses Features muss die Bereitstellung folgende Komponenten umfassen:

- Citrix Virtual Apps and Desktops

- Citrix Endpoint Management

- Citrix Endpoint Management mit SAML-Zertifikat für das Signieren und Verschlüsseln von Tags. Das gleiche Zertifikat ohne privaten Schlüssel wird auf den StoreFront-Server hochgeladen.

Um diese Funktion verwenden zu können, gehen Sie wie folgt vor:

- Konfigurieren Sie das Citrix Endpoint Management-Serverzertifikat für den StoreFront-Store

- Konfigurieren Sie mindestens eine Citrix Virtual Apps and Desktops-Bereitstellungsgruppe mit der erforderlichen SmartAccess-Richtlinie

- Legen Sie die automatisierter Aktion in Citrix Endpoint Management fest

SmartAccess zu HDX-Apps für Endpunkte

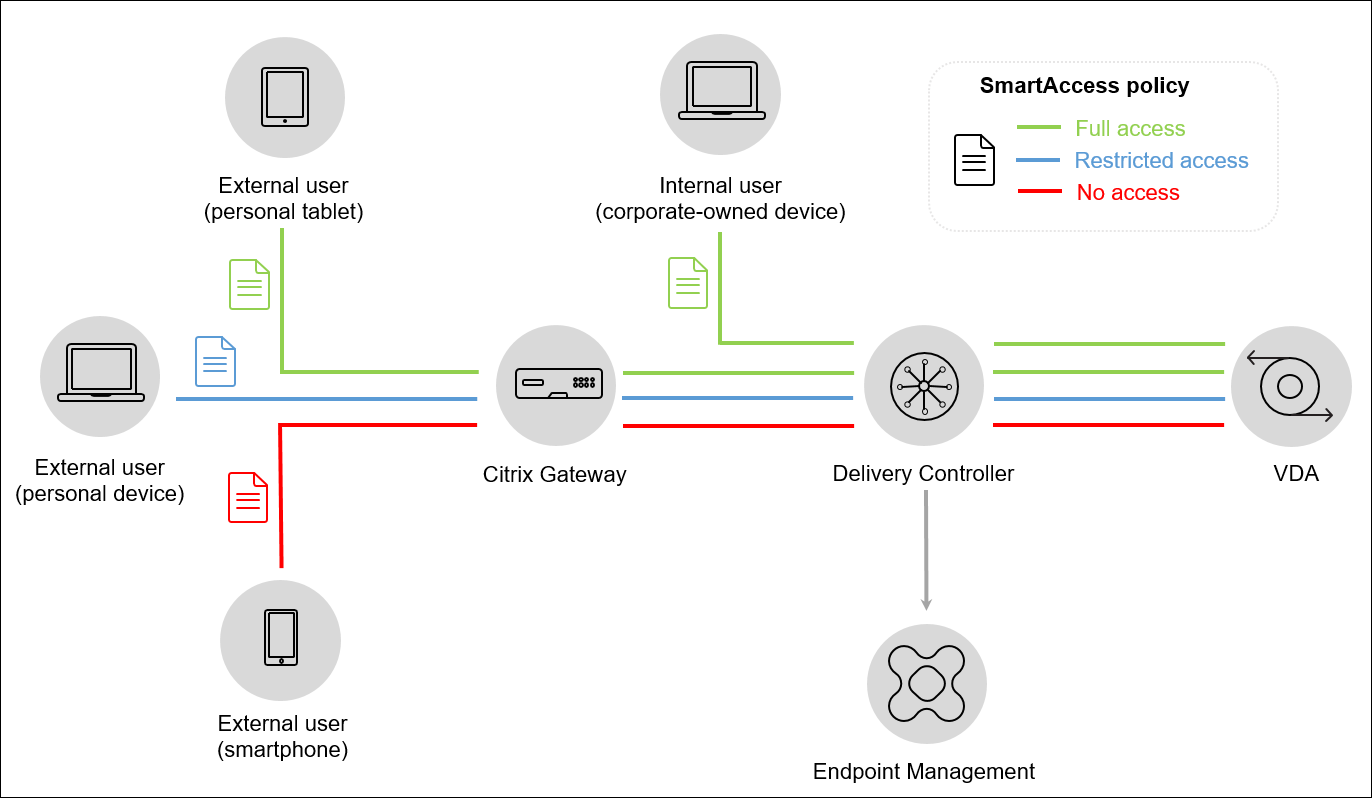

Mit diesem Feature können Sie über eine richtlinienbasierte Zugriffssteuerung den Gerätezugriff auf HDX-Apps beschränken. Sie können auf HDX-Apps folgende Zugriffsebenen anwenden:

- Vollzugriff. Das Gerät kann auf alle HDX-Apps im Citrix Secure Hub-Store zugreifen.

- Eingeschränkter Zugriff: Das Gerät kann auf einige HDX-Apps zugreifen.

- Kein Zugriff. Das Gerät kann nicht auf HDX-Apps zugreifen.

Die folgende Grafik veranschaulicht die Funktionsweise der Zugriffssteuerung. Der Versuch, eine HDX-App in Citrix Secure Hub zu starten, löst eine Anforderung an einen Delivery Controller aus. Der Delivery Controller leitet die Anforderung zur Validierung an den Citrix Endpoint Management-Server weiter. Das Ergebnis der Validierung bestimmt, welchen Zugriff das Gerät erhält. Beispielsweise wird der Zugriff auf eine HDX-App verweigert, wenn ein Gerät einen Jailbreak aufweist.

Exportieren und konfigurieren Sie das Citrix Endpoint Management-Serverzertifikat für den StoreFront-Store

SmartAccess verwendet signierte und verschlüsselte Tags für die Kommunikation zwischen Citrix Endpoint Management- und StoreFront-Servern. Um diese Kommunikation zu ermöglichen, fügen Sie das Citrix Endpoint Management-Serverzertifikat dem StoreFront-Store hinzu.

Weitere Informationen zur Integration von StoreFront in Citrix Endpoint Management, wenn für Citrix Endpoint Management die domänen- und zertifikatbasierte Authentifizierung konfiguriert ist, finden Sie im Support Knowledge Center.

Exportieren des SAML-Zertifikats von Citrix Endpoint Management

-

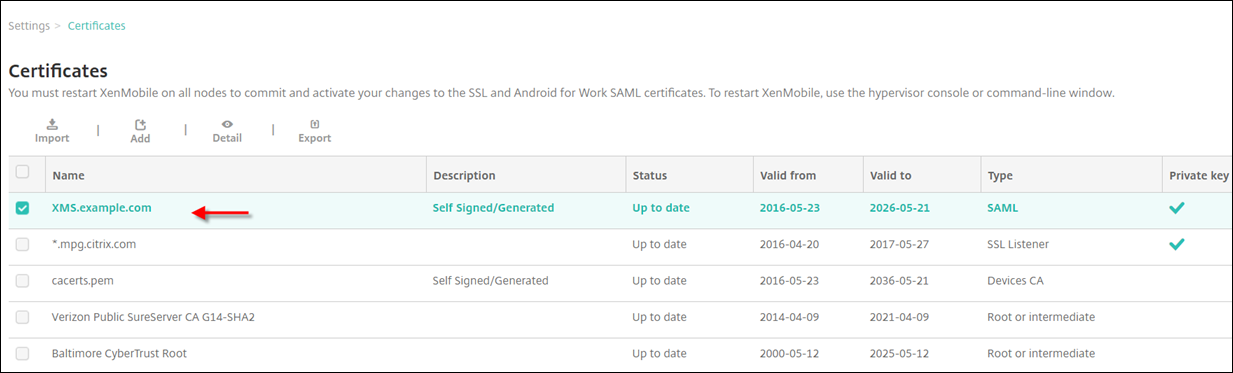

Klicken Sie in der Citrix Endpoint Management-Konsole auf das Zahnradsymbol rechts oben. Die Seite Einstellungen wird angezeigt. Klicken Sie auf Zertifikate.

-

Suchen Sie das SAML-Zertifikat für den Citrix Endpoint Management-Server.

-

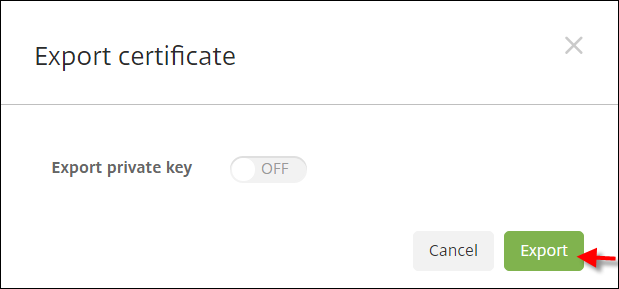

Vergewissern Sie sich, dass Privaten Schlüssel exportieren auf Aus festgelegt ist. Klicken Sie auf Exportieren, um das Zertifikat in das Downloadverzeichnis zu exportieren.

-

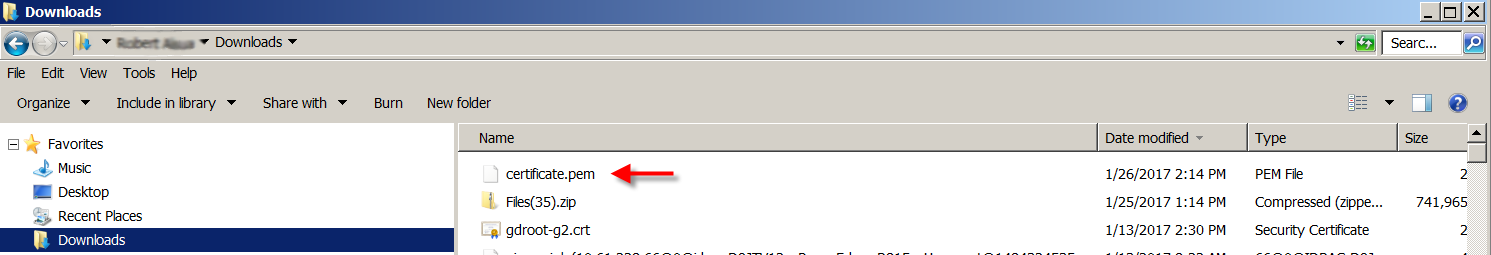

Suchen Sie das Zertifikat im Downloadverzeichnis. Das Zertifikat weist das PEM-Format auf.

Konvertieren des Zertifikats von PEM in CER

-

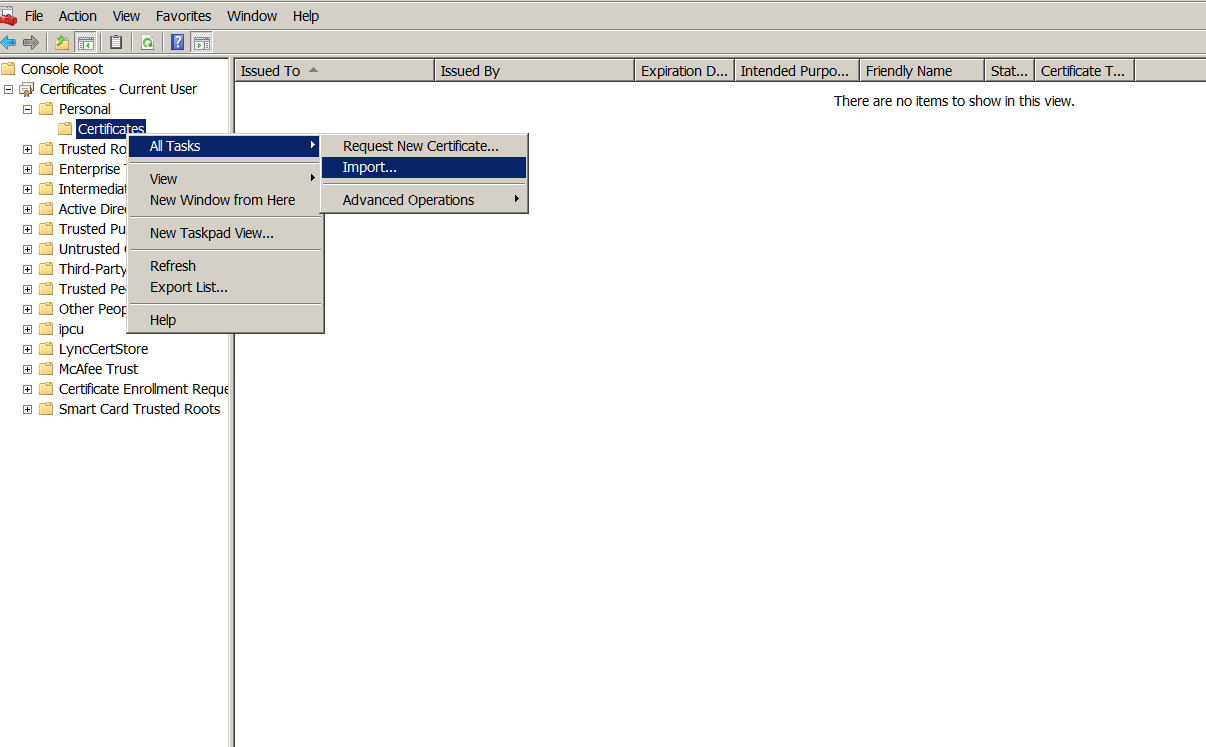

Öffnen Sie die Microsoft Management Console (MMC) und klicken Sie mit der rechten Maustaste auf Zertifikate > Alle Aufgaben > Importieren.

-

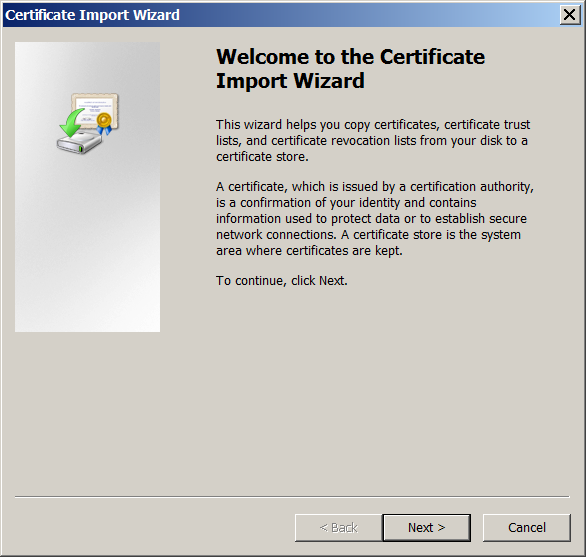

Wenn der Zertifikatimport-Assistent geöffnet wird, klicken Sie auf Weiter.

-

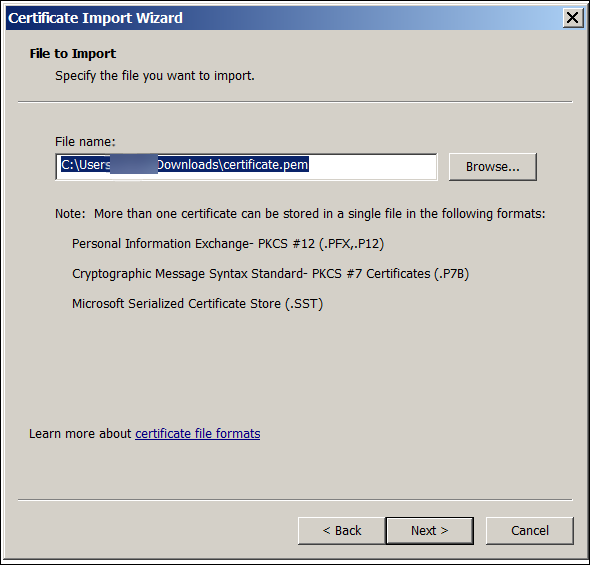

Navigieren Sie zum Zertifikat im Downloadverzeichnis.

-

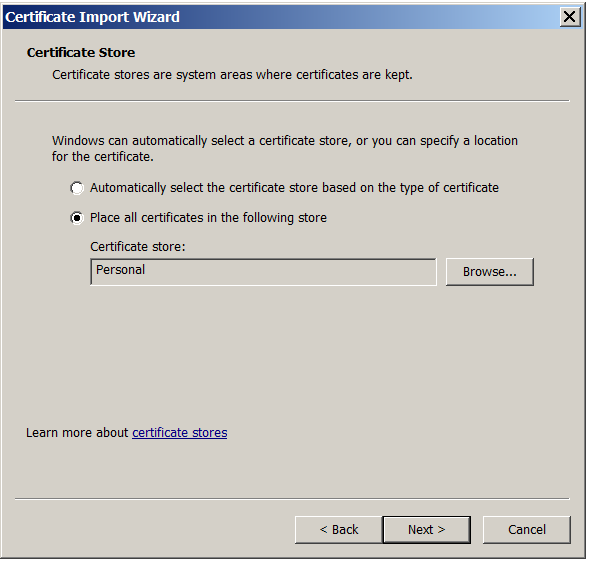

Markieren Sie Alle Zertifikate in folgendem Speicher speichern und wählen Sie Eigene Zertifikate als Zertifikatspeicher. Klicken Sie auf Weiter.

-

Überprüfen Sie Ihre Auswahl und klicken Sie auf Fertig stellen. Klicken Sie im Bestätigungsfenster auf OK.

-

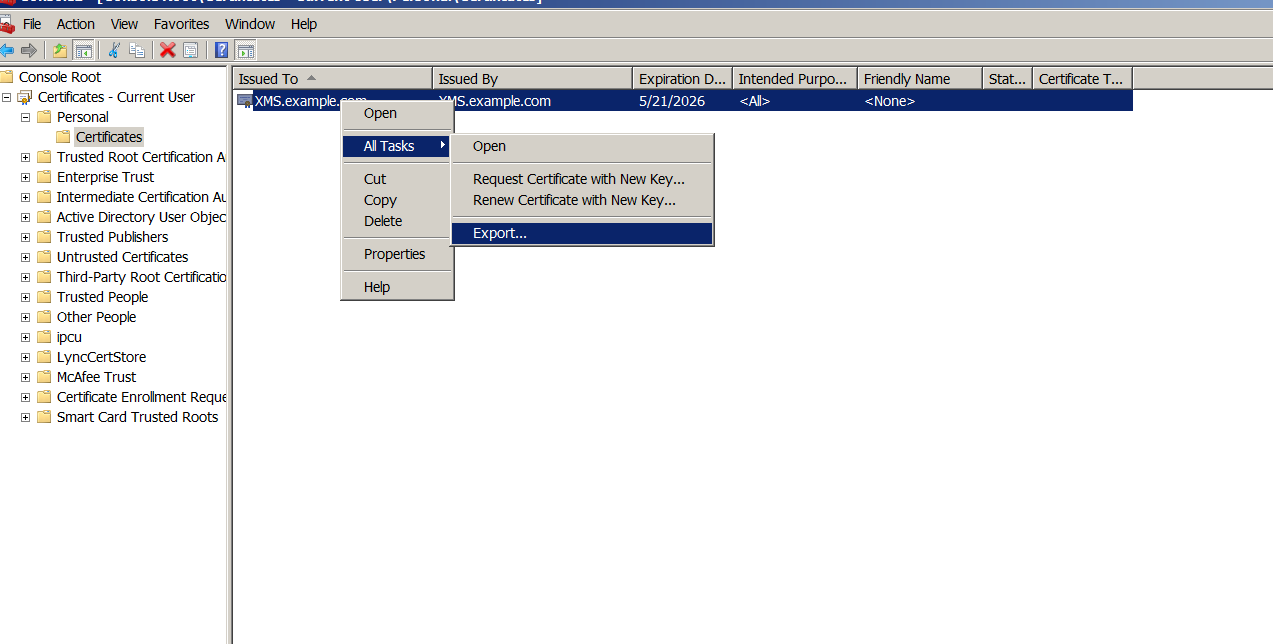

Klicken Sie in der MMC mit der rechten Maustaste auf das Zertifikat und dann auf Alle Aufgaben > Exportieren.

-

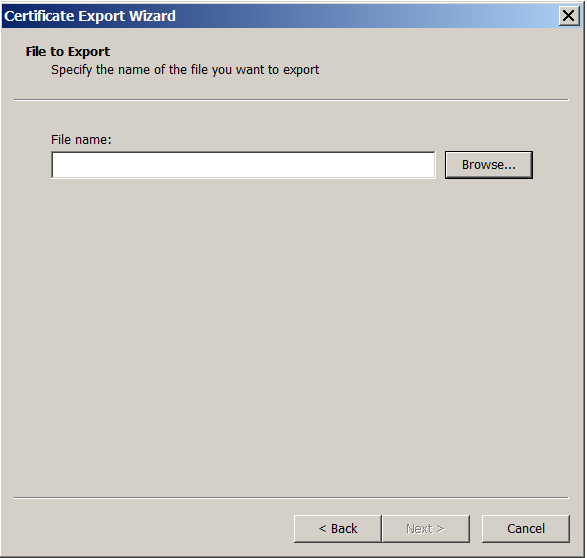

Wenn der Zertifikatexport-Assistent geöffnet wird, klicken Sie auf Weiter.

-

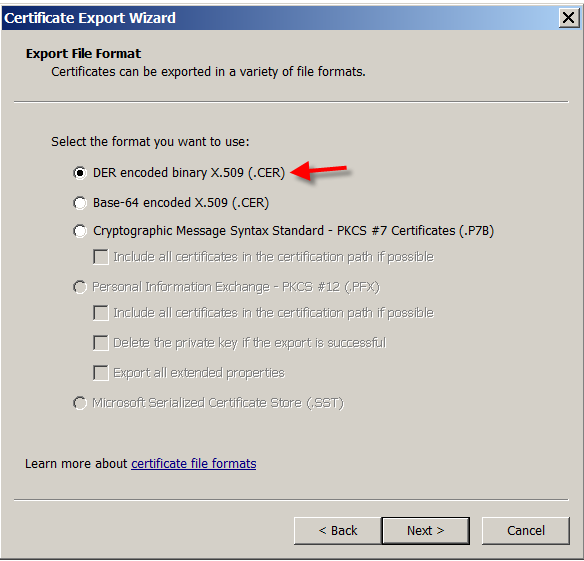

Wählen Sie das Format DER-codiert-binär X.509 (.CER). Klicken Sie auf Weiter.

-

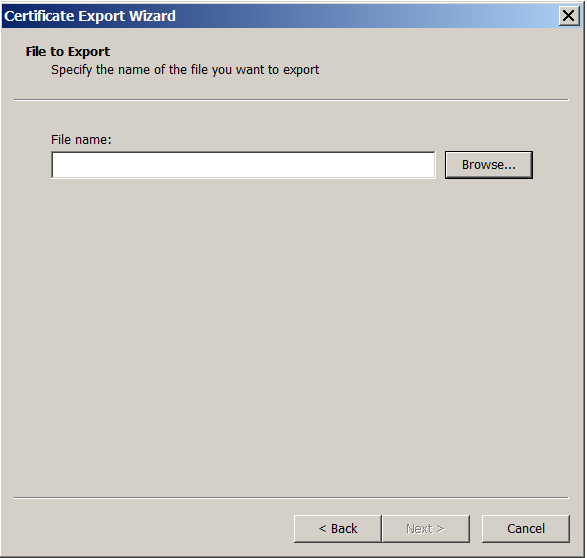

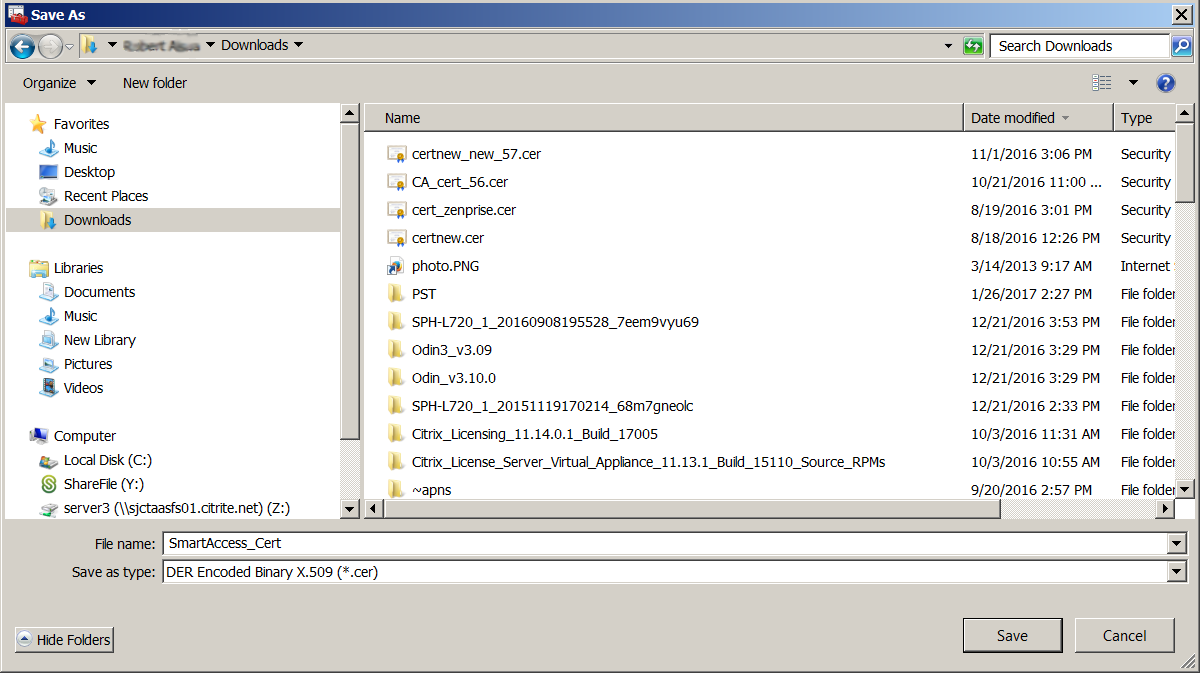

Navigieren Sie zu dem Zertifikat. Geben Sie einen Namen für das Zertifikat ein und klicken Sie auf Weiter.

-

Speichern Sie das Zertifikat.

-

Navigieren Sie zu dem Zertifikat und klicken Sie auf Weiter.

-

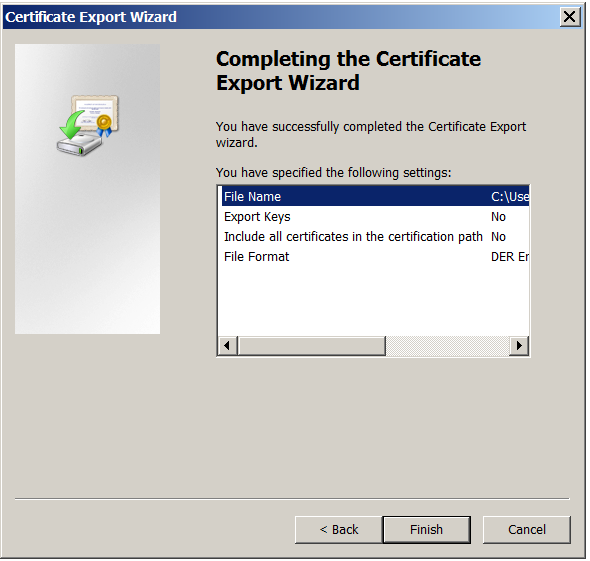

Überprüfen Sie Ihre Auswahl und klicken Sie auf Fertig stellen. Klicken Sie im Bestätigungsfenster auf OK.

-

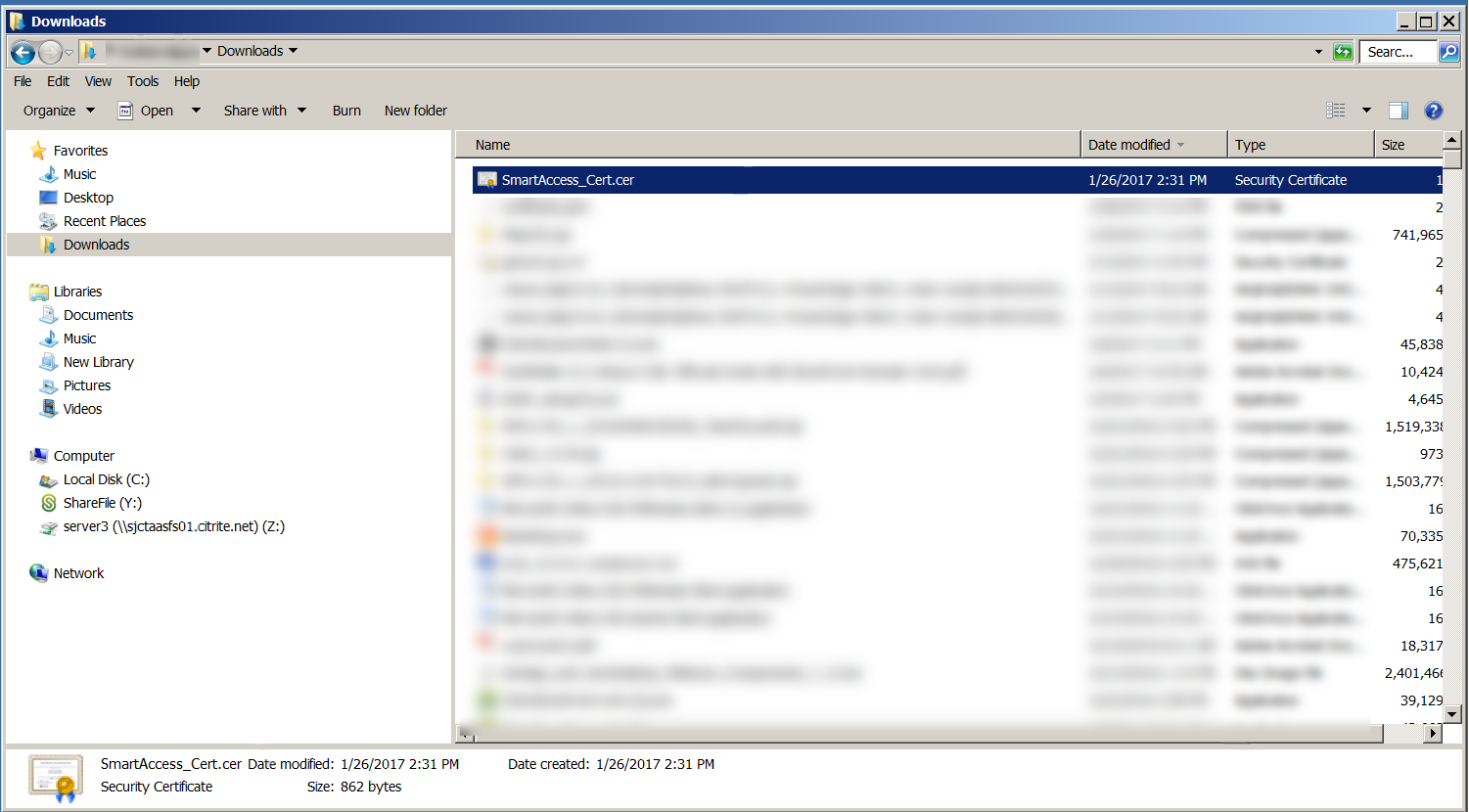

Suchen Sie das Zertifikat im Downloadverzeichnis. Das Zertifikat ist im CER-Format.

Kopieren Sie das Zertifikat auf den StoreFront-Server

-

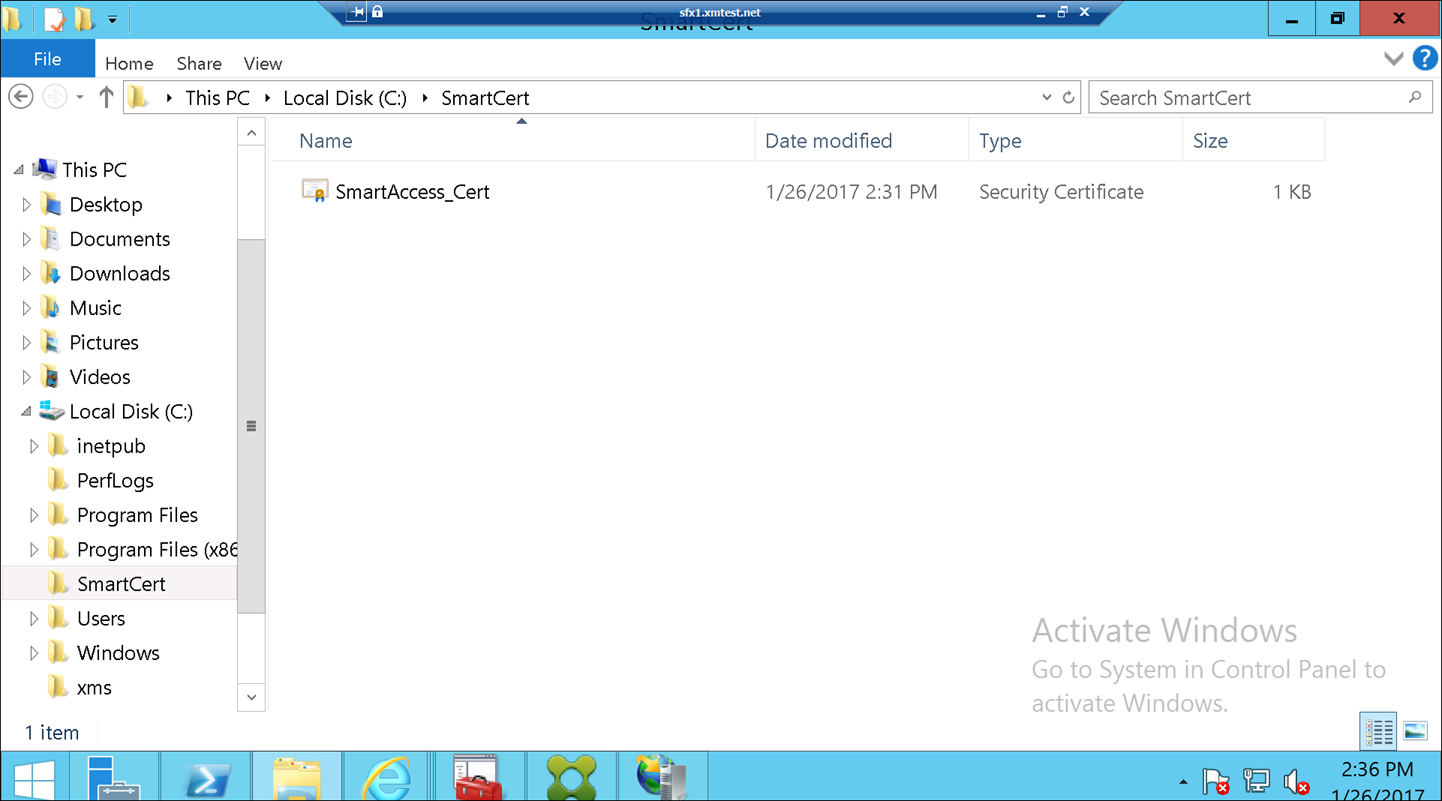

Erstellen Sie auf dem StoreFront-Server einen Ordner mit dem Namen SmartCert.

-

Kopieren Sie das Zertifikat in den Ordner SmartCert.

Konfigurieren des Zertifikats im StoreFront-Store

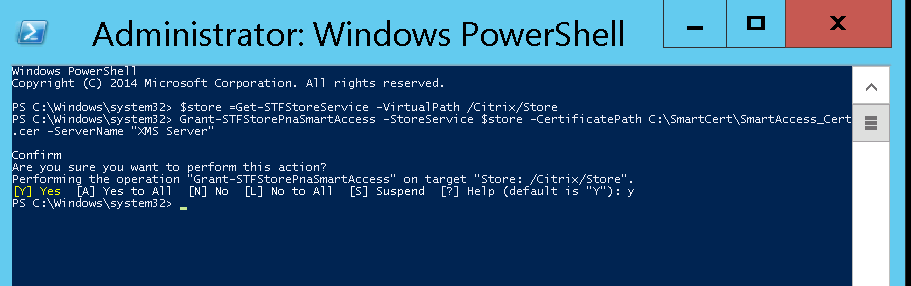

Führen Sie auf dem StoreFront-Server den folgenden PowerShell-Befehl aus, um das konvertierte Citrix Endpoint Management-Serverzertifikat im Store zu konfigurieren:

Grant-STFStorePnaSmartAccess –StoreService $store –CertificatePath “C:\xms\xms.cer” –ServerName “XMS server”

<!--NeedCopy-->

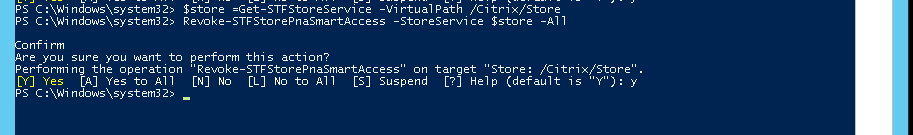

Wenn der StoreFront-Store vorhandene Zertifikate enthält, führen Sie folgenden PowerShell-Befehl aus, um sie zu widerrufen:

Revoke-STFStorePnaSmartAccess –StoreService $store –All

<!--NeedCopy-->

Alternativ können Sie einen der folgenden PowerShell-Befehle auf dem StoreFront-Server ausführen, um vorhandene Zertifikate im StoreFront-Store zu widerrufen:

- Nach Name widerrufen:

$store = Get-STFStoreService –VirtualPath /Citrix/Store

Revoke-STFStorePnaSmartAccess –StoreService $store –ServerName “My XM Server"

<!--NeedCopy-->

- Nach Fingerabdruck widerrufen:

$store = Get-STFStoreService –VirtualPath /Citrix/Store

Revoke-STFStorePnaSmartAccess –StoreService $store –CertificateThumbprint "[Thumbprint]

<!--NeedCopy-->

- Nach Serverobjekt widerrufen:

$store = Get-STFStoreService –VirtualPath /Citrix/Store

$access = Get-STFStorePnaSmartAccess –StoreService $store

Revoke-STFStorePnaSmartAccess –StoreService $store –SmartAccess $access.AccessConditionsTrusts[0]

<!--NeedCopy-->

Konfigurieren der SmartAccess-Richtlinie für Citrix Virtual Apps and Desktops

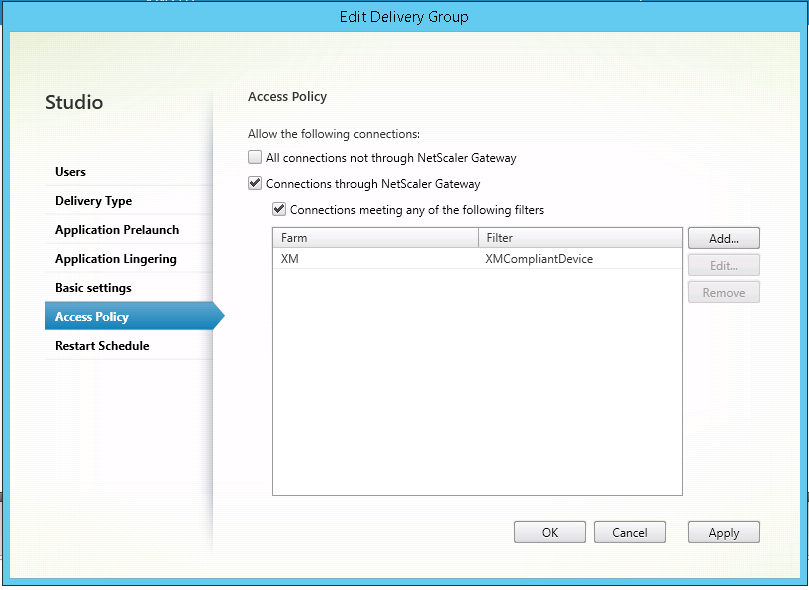

Hinzufügen der erforderlichen SmartAccess-Richtlinie zur Bereitstellungsgruppe, die die HDX-App bereitstellt

-

Öffnen Sie Citrix Studio über die Citrix Cloud-Konsole.

-

Wählen Sie im Studio-Navigationsbereich Bereitstellungsgruppen aus.

-

Wählen Sie eine Gruppe aus, die die Apps bereitstellt, deren Zugriff Sie steuern möchten. Wählen Sie dann im Bereich Aktion die Option Bereitstellungsgruppe bearbeiten aus.

-

Wählen Sie auf der Seite Zugriffsrichtlinie die Optionen Über NetScaler Gateway hergestellte Verbindungen und Verbindungen, auf die mindestens einer der folgenden Filter zutrifft aus.

-

Klicken Sie auf Hinzufügen.

-

Fügen Sie eine Zugriffsrichtlinie hinzu, in der Farm XM und Filter XMCompliantDevice ist.

-

Klicken Sie auf Anwenden, damit die Änderungen angewendet werden und das Fenster geöffnet bleibt, oder klicken Sie auf OK, damit die Änderungen angewendet werden und das Fenster geschlossen wird.

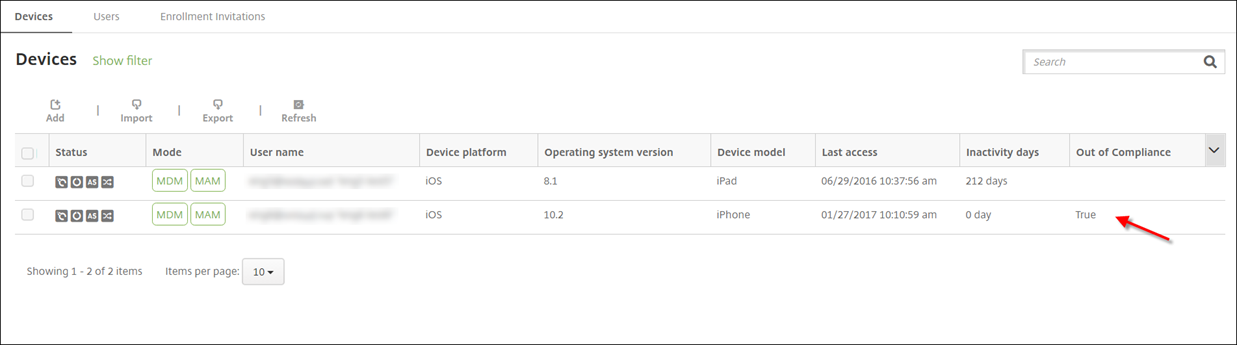

Festlegen automatisierter Aktionen in Citrix Endpoint Management

Die SmartAccess-Richtlinie, die Sie in der Bereitstellungsgruppe für eine HDX-App festlegen, verweigert den Zugriff auf ein Gerät, wenn das Gerät nicht richtlinientreu ist. Verwenden Sie automatisierte Aktionen, um das Gerät als nicht richtlinientreu zu markieren.

-

Klicken Sie in der Citrix Endpoint Management-Konsole auf Konfigurieren > Aktionen. Die Seite Aktionen wird angezeigt.

-

Klicken Sie auf Hinzufügen, um eine Aktion hinzuzufügen. Die Seite Aktionsinformationen wird angezeigt.

-

Geben Sie auf der Seite Aktionsinformationen einen Namen und eine Beschreibung für die Aktion ein.

-

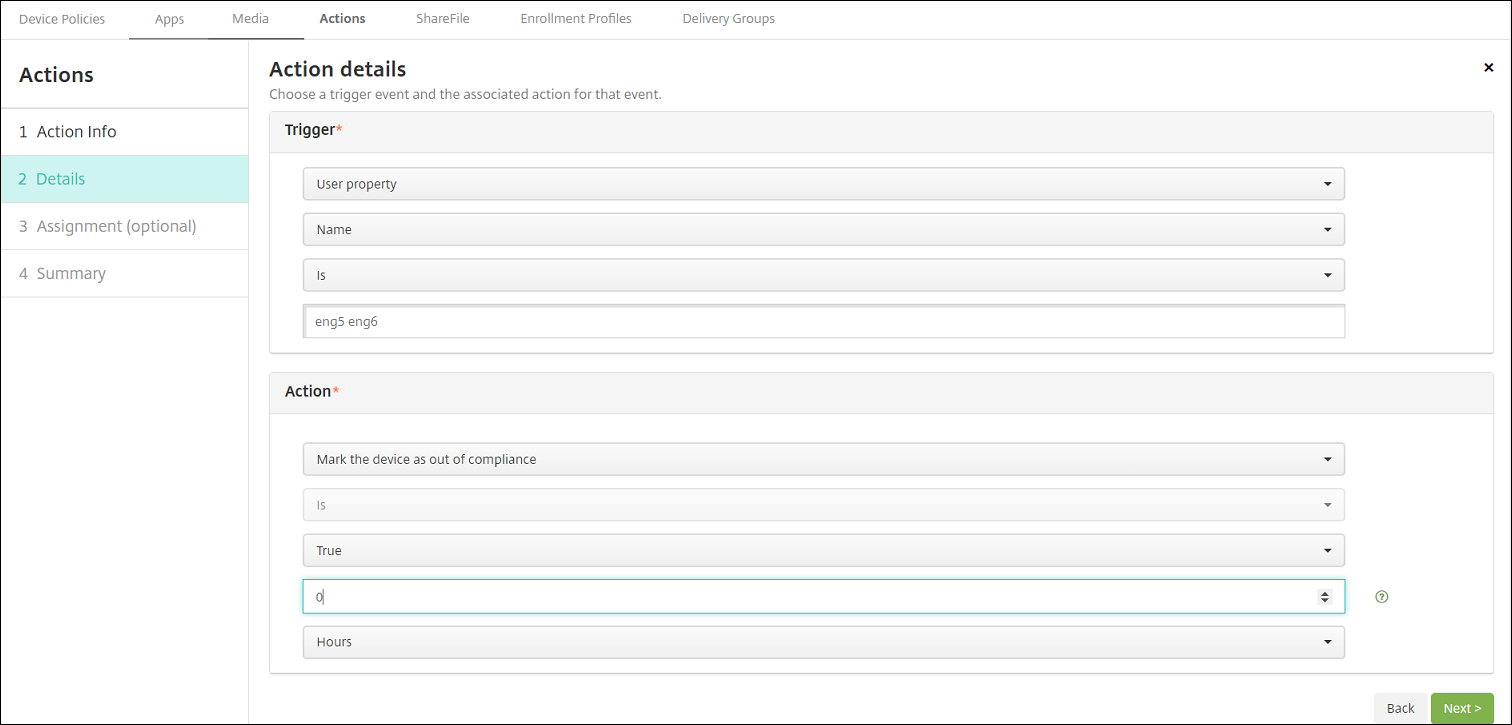

Klicken Sie auf Weiter. Die Seite Aktionsdetails wird angezeigt. Im folgenden Beispiel wird ein Auslöser erstellt, der Geräte sofort als nicht richtlinientreu markiert, wenn sie den Benutzereigenschaftsnamen eng5 oder eng6 aufweisen.

-

Wählen Sie in der Liste Auslöser die Option Geräteeigenschaft, Benutzereigenschaft oder Name der installierten App aus. SmartAccess unterstützt keine Ereignisauslöser.

-

Führen Sie in der Liste Aktion folgende Schritte aus:

- Wählen Sie Geräte als nicht richtlinientreu markieren aus.

- Wählen Sie Ist.

- Wählen Sie Wahr.

- Wenn das Gerät sofort bei Erfüllen der Auslösebedingung als nicht richtlinientreu markiert werden soll, legen Sie den Zeitrahmen auf 0 fest.

-

Wählen Sie die Citrix Endpoint Management-Bereitstellungsgruppe bzw. -gruppen aus, auf die diese Aktion angewendet werden soll.

-

Überprüfen Sie die Zusammenfassung der Aktion.

-

Klicken Sie auf Weiter und dann auf Speichern.

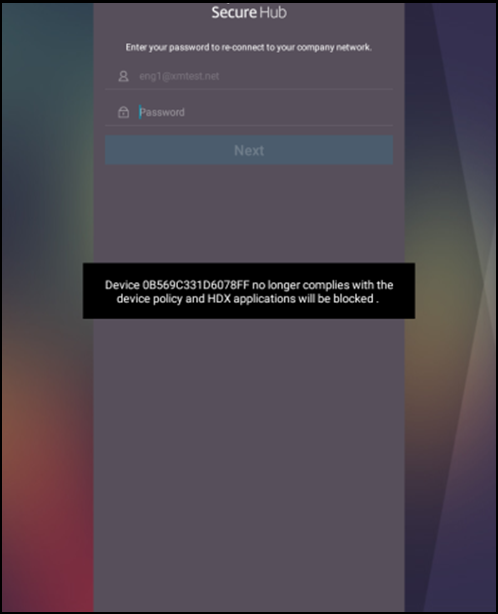

Wenn ein Gerät als nicht richtlinientreu markiert ist, werden die HDX-Apps nicht mehr im Citrix Secure Hub-Store angezeigt. Der Benutzer hat die Apps nicht mehr abonniert. Es wird keine Benachrichtigung an das Gerät gesendet und nichts im Citrix Secure Hub-Store weist darauf hin, dass die HDX-Apps zuvor verfügbar waren.

Wenn Sie möchten, dass Benutzer benachrichtigt werden, wenn ein Gerät als nicht richtlinientreu markiert wird, erstellen Sie eine Benachrichtigung und dann eine automatisierte Aktion zum Senden der Benachrichtigung.

In diesem Beispiel wird die folgende Benachrichtigung erstellt und gesendet, wenn ein Gerät als nicht richtlinientreu markiert wird: “Die Geräteseriennummer oder Telefonnummer erfüllt die Geräterichtlinie nicht mehr und HDX-Apps werden gesperrt.”

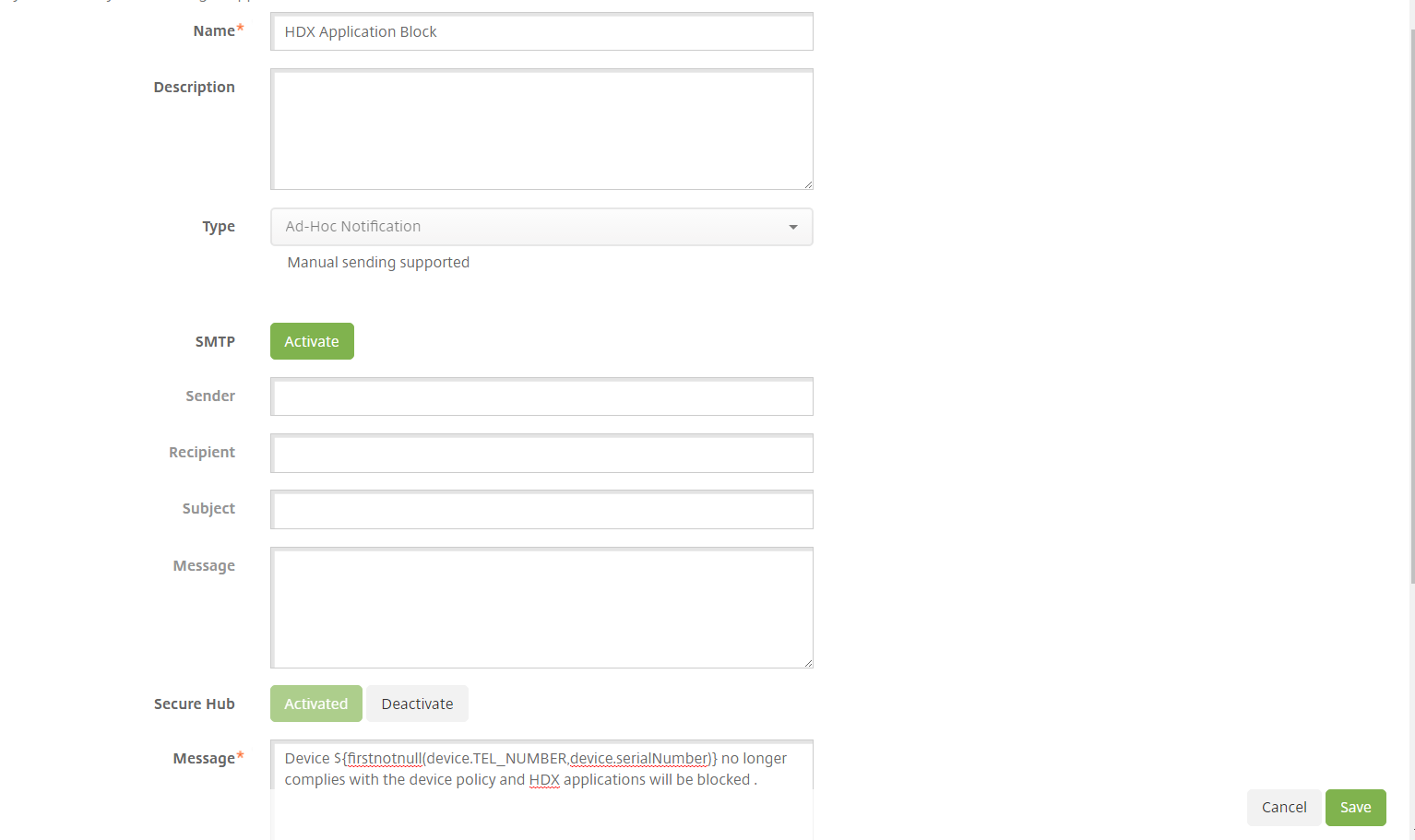

Erstellen der Benachrichtigung, die Benutzern angezeigt wird, wenn ein Gerät als nicht richtlinientreu markiert wird

-

Klicken Sie in der Citrix Endpoint Management-Konsole auf das Zahnradsymbol rechts oben. Die Seite Einstellungen wird angezeigt.

-

Klicken Sie auf Benachrichtigungsvorlagen. Die Seite Benachrichtigungsvorlagen wird angezeigt.

-

Klicken Sie auf Hinzufügen, um auf der Seite Benachrichtigungsvorlagen eine Vorlage hinzuzufügen.

-

Konfigurieren Sie folgende Einstellungen:

- Name: HDX-Anwendungsblockierung

- Beschreibung: Agent-Benachrichtigung, wenn ein Gerät nicht richtlinientreu ist

- Typ: Ad-Hoc-Benachrichtigung

- Citrix Secure Hub: Aktiviert

-

Nachricht: Gerät

${firstnotnull(device.TEL_NUMBER,device.serialNumber)}erfüllt die Geräterichtlinie nicht mehr und HDX-Apps werden gesperrt.

-

Klicken Sie auf Speichern.

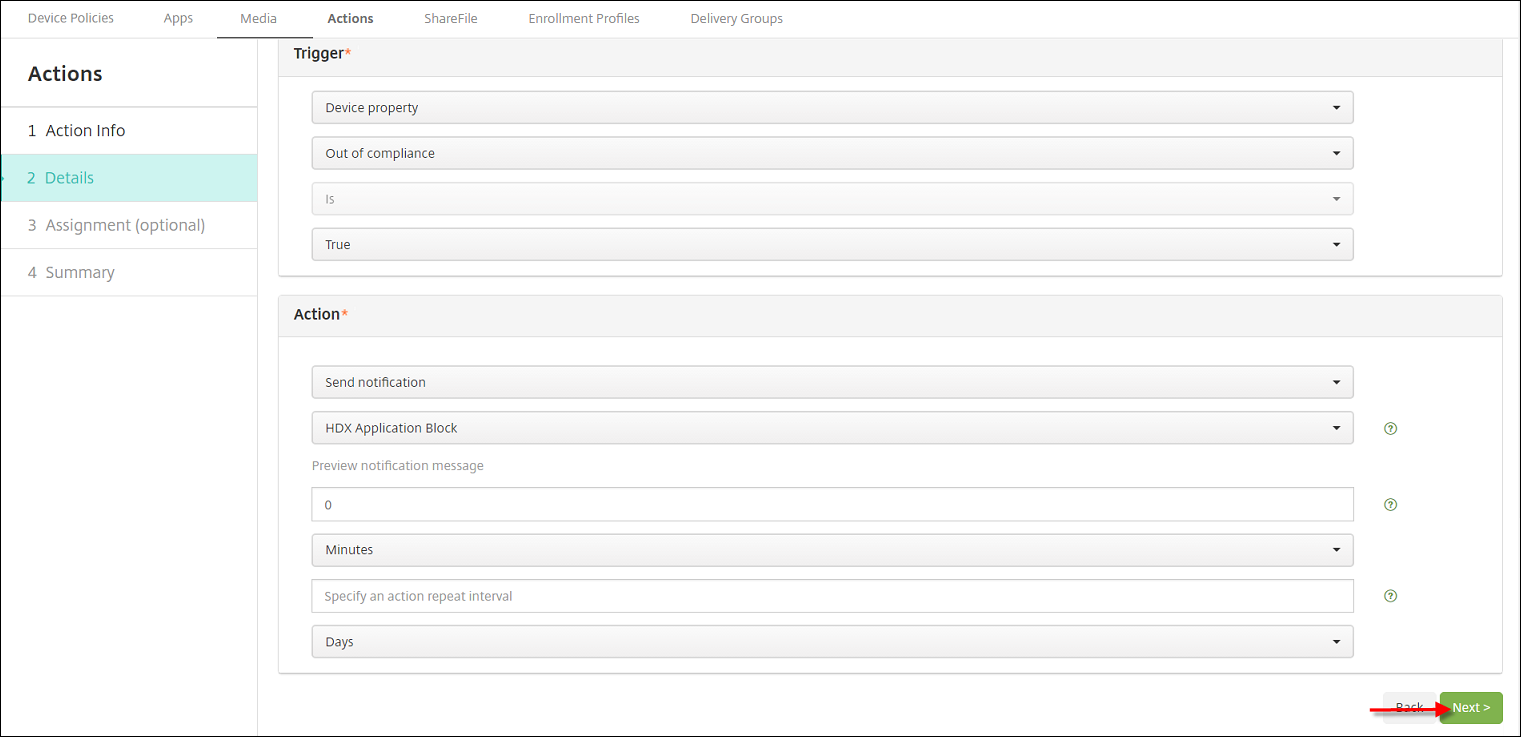

Erstellen der Aktion, mit der die Benachrichtigung gesendet wird, wenn ein Gerät als nicht richtlinientreu markiert wird

-

Klicken Sie in der Citrix Endpoint Management-Konsole auf Konfigurieren > Aktionen. Die Seite Aktionen wird angezeigt.

-

Klicken Sie auf Hinzufügen, um eine Aktion hinzuzufügen. Die Seite Aktionsinformationen wird angezeigt.

-

Geben Sie auf der Seite Aktionsinformationen einen Namen für die Aktion und optional eine Beschreibung ein.

- Name: HDX blockiert Benachrichtigung

- Beschreibung: HDX hat die Benachrichtigung gesperrt, weil das Gerät nicht richtlinientreu ist

-

Klicken Sie auf Weiter. Die Seite Aktionsdetails wird angezeigt.

-

In der Liste Auslöser:

- Wählen Sie Geräteeigenschaft aus.

- Wählen Sie Nicht richtlinientreu aus.

- Wählen Sie Ist.

- Wählen Sie Wahr.

-

Geben Sie in der Liste Aktion die Aktionen an, die ausgeführt werden, wenn die Auslösebedingung erfüllt ist:

- Wählen Sie Benachrichtigung senden aus.

- Wählen Sie die von Ihnen erstellte Benachrichtigung HDX-Anwendungsblockierung.

- Wählen Sie 0. Wenn der Wert auf 0 festgelegt ist, wird die Benachrichtigung sofort gesendet, wenn die Auslösebedingung erfüllt ist.

-

Wählen Sie die Citrix Endpoint Management-Bereitstellungsgruppe bzw. -gruppen aus, auf die diese Aktion angewendet werden soll. Wählen Sie in diesem Beispiel AllUsers.

-

Überprüfen Sie die Zusammenfassung der Aktion.

-

Klicken Sie auf Weiter und dann auf Speichern.

Details über das Festlegen von automatisierten Aktionen finden Sie unter Automatisierte Aktionen.

Zurückerhalten des Zugriffs auf HDX-Apps

Nachdem das Gerät wieder richtlinientreu ist, können Benutzer den Zugriff auf die HDX-Apps zurückerhalten:

-

Gehen Sie auf dem Gerät zu Citrix Secure Hub-Store, um die Apps im Store zu aktualisieren.

-

Gehen Sie zur App und tippen Sie auf Hinzufügen für die App.

Nach dem Hinzufügen der App wird sie unter “Eigene Apps” mit einem blauen Punkt angezeigt, da es sich um eine neu installierte App handelt.

In diesem Artikel

- SmartAccess zu HDX-Apps für Endpunkte

- Exportieren und konfigurieren Sie das Citrix Endpoint Management-Serverzertifikat für den StoreFront-Store

- Konfigurieren der SmartAccess-Richtlinie für Citrix Virtual Apps and Desktops

- Festlegen automatisierter Aktionen in Citrix Endpoint Management

- Erstellen der Aktion, mit der die Benachrichtigung gesendet wird, wenn ein Gerät als nicht richtlinientreu markiert wird