PKI-Entitäten

Eine Citrix Endpoint Management-PKI-Entität ist eine Komponente, die PKI-Vorgänge (Ausstellung, Sperrung und Statusinformationen) durchführt. Dies sind interne oder externe Komponenten von Citrix Endpoint Management. Interne Komponenten werden als eigenverwaltet bezeichnet. Externe Komponenten sind Teil Ihrer Unternehmensinfrastruktur.

Citrix Endpoint Management unterstützt folgende Arten von PKI-Entitäten:

-

Microsoft Zertifikatdienste

-

Eigenverwaltete CAs

Citrix Endpoint Management unterstützt die folgenden Zertifizierungsstellenserver:

- Windows Server 2016

- Windows Server 2019

- Windows Server 2022

Hinweis

Windows Server 2012 R2, 2012 und 2008 R2 werden nicht mehr unterstützt, da sie das Ende des Lebenszyklus erreicht haben. Weitere Informationen finden Sie in der Dokumentation zum Lebenszyklus von Microsoft-Produkten.

Allgemeine PKIs – Konzepte

Unabhängig von ihrem Typ umfasst jede PKI-Entität folgende Funktionen:

- Sign: Ausstellung eines neuen Zertifikats nach Zertifikatsignieranforderung (CSR)

- Fetch: Abruf eines vorhandenen Zertifikat-/Schlüsselpaars

- Revoke: Sperre eines Clientzertifikats

Informationen über Zertifizierungsstellenzertifikate

Beim Konfigurieren einer PKI-Entität müssen Sie in Citrix Endpoint Management angeben, welches ZS-Zertifikat die von dieser Entität ausgestellten bzw. wiederhergestellten Zertifikate signiert. Diese PKI-Entität kann abgerufene oder neu signierte Zertifikate, die von einer beliebigen Zahl verschiedener Zertifizierungsstellen signiert wurden, zurückgeben.

Stellen Sie das Zertifikat jeder dieser Zertifizierungsstellen als Teil der PKI-Entitätskonfiguration bereit. Hierfür laden Sie die Zertifikate in Citrix Endpoint Management hoch und referenzieren sie dann in der PKI-Entität. Bei eigenverwalteten Zertifizierungsstellen gehört das Zertifikat implizit zur signierenden Zertifizierungsstelle. Bei externen Entitäten müssen Sie das Zertifikat manuell definieren.

Wichtig:

Zur Vermeidung von Problemen bei der Authentifizierung registrierter Geräte verwenden Sie beim Erstellen einer Microsoft-Zertifikatdiensteentitätsvorlage keine Sonderzeichen im Vorlagennamen. Verwenden Sie beispielsweise nicht:

! : $ ( ) # % + * ~ ? | { } [ ]

Microsoft Zertifikatdienste

Citrix Endpoint Management interagiert mit Microsoft Zertifikatdiensten über seine Schnittstelle zur Webregistrierung. Citrix Endpoint Management unterstützt nur das Ausstellen neuer Zertifikate über diese Schnittstelle. Wenn die Microsoft-ZS ein NetScaler Gateway-Benutzerzertifikat erstellt, unterstützt NetScaler Gateway Verlängerung und Sperrung für diese Zertifikate.

Zum Erstellen einer PKI-Entität für eine Microsoft-Zertifizierungsstelle in Citrix Endpoint Management müssen Sie die Basis-URL der Webschnittstelle für die Zertifikatdienste angeben. Bei entsprechender Auswahl verwenden Sie die SSL-Clientauthentifizierung zum Schützen der Verbindung zwischen Citrix Endpoint Management und der Webschnittstelle für die Zertifikatdienste.

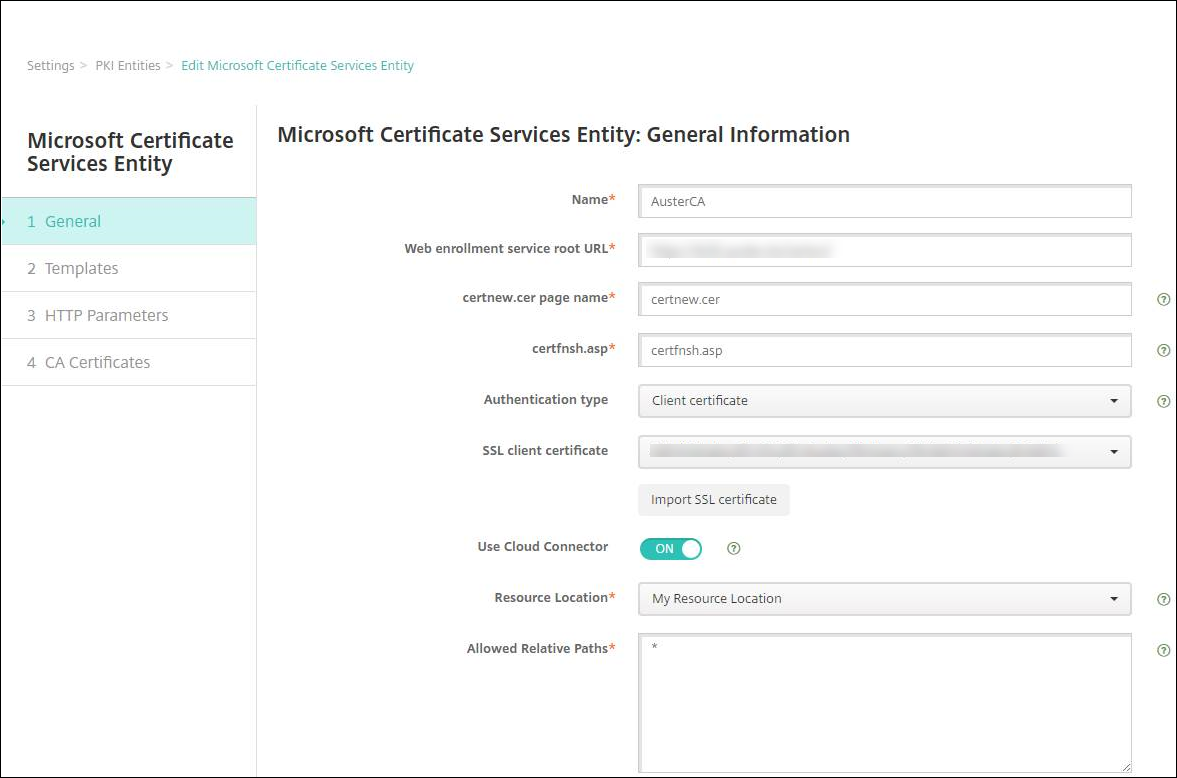

Hinzufügen einer Microsoft-Zertifikatdiensteentität

-

Klicken Sie in der Citrix Endpoint Management-Konsole auf das Zahnradsymbol rechts oben und dann auf PKI-Entitäten.

-

Klicken Sie auf der Seite PKI-Entitäten auf Hinzufügen.

Ein Menü der PKI-Entitätstypen wird angezeigt.

-

Klicken Sie auf Microsoft Zertifikatdiensteentität.

Die Seite Microsoft Zertifikatdiensteentität: Allgemeine Informationen wird angezeigt.

-

Konfigurieren Sie auf der Seite Microsoft Zertifikatdiensteentität: Allgemeine Informationen folgende Einstellungen:

- Name: Geben Sie einen Namen für die neue Entität ein. Der Name von Entitäten muss eindeutig sein.

-

Stamm-URL des Webregistrierungsdiensts: Geben Sie die Stamm-URL des Webregistrierungsdiensts für die Microsoft-Zertifizierungsstelle ein. Beispiel:

https://192.0.0.1/certsrv/. Die URL kann HTTP oder HTTP über SSL verwenden. - certnew.cer page name: Name der certnew.cer-Seite. Verwenden Sie den Standardnamen, es sei denn, Sie haben die Seite aus irgendeinem Grund umbenannt.

- certfnsh.asp: Name der certfnsh.asp-Seite. Verwenden Sie den Standardnamen, es sei denn, Sie haben die Seite aus irgendeinem Grund umbenannt.

-

Authentifizierungstyp: Wählen Sie die Authentifizierungsmethode, die Sie verwenden möchten.

- None

- HTTP Basic: Geben Sie den Benutzernamen und das Kennwort für die Verbindung ein.

- Clientzertifikat: Wählen Sie das richtige SSL-Clientzertifikat aus.

-

Cloud Connector verwenden: Wählen Sie Ein, um Cloud Connector für Verbindungen mit dem PKI-Server zu verwenden. Geben Sie dann einen Ressourcenstandort und Zulässige relative Pfade für die Verbindung an.

- Ressourcenstandort: Treffen Sie Ihre Auswahl unter den unter Citrix Cloud Connector definierten Ressourcenstandorten.

-

Zulässige relative Pfade: die relativen Pfade, die für den angegebenen Ressourcenstandort zulässig sind. Geben Sie einen Pfad pro Zeile an. Sie können das Sternchen (*) als Platzhalter verwenden.

Angenommen, der Ressourcenstandort ist

https://www.ServiceRoot/certsrv. Um Zugriff auf alle URLs in diesem Pfad zu gewähren, geben Sie/*in Allowed Relative Paths ein.

-

Klicken Sie auf Verbindung testen um sicherzustellen, dass der Server erreichbar ist. Andernfalls wird eine Meldung angezeigt, dass die Verbindung fehlgeschlagen ist. Überprüfen Sie die Konfigurationseinstellungen.

-

Klicken Sie auf Weiter.

Die Seite Microsoft Zertifikatdiensteentität: Vorlagen wird angezeigt. Auf dieser Seite geben Sie die internen Namen der Vorlagen ein, die die Microsoft-Zertifizierungsstelle unterstützt. Beim Erstellen von Anmeldeinformationsanbietern wählen Sie eine Vorlage aus der hier definierten Liste aus. Jeder Anmeldeinformationsanbieter, der diese Entität verwendet, verwendet eine Vorlage.

Informationen zu den Anforderungen für die Microsoft Zertifikatdienste-Vorlage finden Sie in der Microsoft-Dokumentation zu Ihrer Windows Server-Version. In Citrix Endpoint Management gelten außer den unter Zertifikate aufgeführten Regeln für Zertifikatformate keine weiteren Anforderungen für die von Citrix Endpoint Management verteilten Zertifikate.

-

Klicken Sie auf der Seite Microsoft Zertifikatdiensteentität: Vorlagen auf Hinzufügen, geben Sie den Namen der Vorlage ein und klicken Sie auf Speichern. Wiederholen Sie diesen Schritt für jede Vorlage, die Sie hinzufügen möchten.

-

Klicken Sie auf Weiter.

Die Seite Microsoft Zertifikatdiensteentität: HTTP-Parameter wird angezeigt. Auf dieser Seite legen Sie benutzerdefinierte Parameter fest, die Citrix Endpoint Management in HTTP-Anforderungen an die Microsoft-Webregistrierungsschnittstelle einfügen soll. Benutzerdefinierte Parameter sind nur für angepasste Skripts nützlich, die auf der Zertifizierungsstelle ausgeführt werden.

-

Klicken Sie auf der Seite Microsoft Zertifikatdiensteentität: HTTP-Parameter auf Hinzufügen, geben Sie Namen und Wert der gewünschten HTTP-Parameter ein und klicken Sie auf Weiter.

Die Seite Microsoft Zertifikatdiensteentität: ZS-Zertifikate wird angezeigt. Auf dieser Seite müssen Sie für Citrix Endpoint Management die Signierer der Zertifikate angeben, die das System über diese Entität erhält. Wenn das ZS-Zertifikat erneuert wurde, aktualisieren Sie es in Citrix Endpoint Management. Citrix Endpoint Management wendet die Änderung transparent auf die Entität an.

-

Wählen Sie auf der Seite Microsoft Zertifikatdiensteentität: ZS-Zertifikate die Zertifikate aus, die Sie für die Entität verwenden möchten.

-

Klicken Sie auf Speichern.

Die Entität wird in der Tabelle der PKI-Entitäten angezeigt.

NetScaler Gateway-Zertifikatsperrliste

Citrix Endpoint Management unterstützt Zertifikatsperrlisten (CRL) nur für Drittanbieterzertifizierungsstellen. Wenn Sie eine Microsoft-Zertifizierungsstelle konfiguriert haben, wird in Citrix Endpoint Management zum Verwalten der Zertifikatsperre NetScaler Gateway verwendet.

Bedenken Sie beim Konfigurieren der Clientzertifikatauthentifizierung, ob Sie die NetScaler Gateway-Einstellung für Zertifikatsperrlisten (CRL) Enable CRL Auto Refresh konfigurieren müssen. Dadurch wird sichergestellt, dass Benutzer von Geräten im ausschließlichen MAM-Modus keine Authentifizierung mit einem existierenden Zertifikat am Gerät durchführen können.

Citrix Endpoint Management stellt ein neues Zertifikat aus, da es Benutzer nicht daran hindert, ein Benutzerzertifikat zu generieren, nachdem eines gesperrt wurde. Diese Einstellung erhöht die Sicherheit von PKI-Entitäten, wenn über die Zertifikatsperrliste auf abgelaufene PKI-Entitäten geprüft wird.

Eigenverwaltete Zertifizierungsstellen

Eine eigenverwaltete Zertifizierungsstelle wird erstellt, wenn Sie in Citrix Endpoint Management ein Zertifizierungsstellenzertifikat mit zugehörigem privatem Schlüssel angeben. Citrix Endpoint Management wickelt Zertifikatausstellung, Sperrungen und Statusinformationen intern gemäß den von Ihnen gewählten Parametern ab.

Beim Konfigurieren einer eigenverwalteten Zertifizierungsstelle können Sie OCSP-Unterstützung (Online Certificate Status Protocol) für diese ZS aktivieren. Wenn Sie die OCSP-Unterstützung aktivieren, fügt die Zertifizierungsstelle den von ihr ausgestellten Zertifikaten die Erweiterung id-pe-authorityInfoAccess hinzu. Die Erweiterung verweist auf die Citrix Endpoint Management-internen OCSP-Responder im folgenden Verzeichnis:

https://<server>/<instance>/ocsp

Wenn Sie den OCSP-Dienst konfigurieren, müssen Sie ein OCSP-Signaturzertifikat für die eigenverwaltete Entität angeben. Sie können das Zertifizierungsstellenzertifikat selbst als Signaturzertifikat verwenden. So vermeiden Sie die unnötige Offenlegung Ihres privaten CA-Schlüssels (empfohlen): Erstellen Sie ein delegiertes OCSP-Signaturzertifikat, das vom CA-Zertifikat signiert ist, und fügen Sie diese Erweiterung ein: id-kp-OCSPSigning extendedKeyUsage.

Der OCSP-Responder-Dienst von Citrix Endpoint Management unterstützt einfache OCSP-Antworten und folgende Hashalgorithmen in Anforderungen:

- SHA-256

- SHA-384

- SHA-512

Antworten werden mit SHA-256 und dem Signaturzertifikat-Schlüsselalgorithmus (DSA, RSA oder ECDSA) signiert.

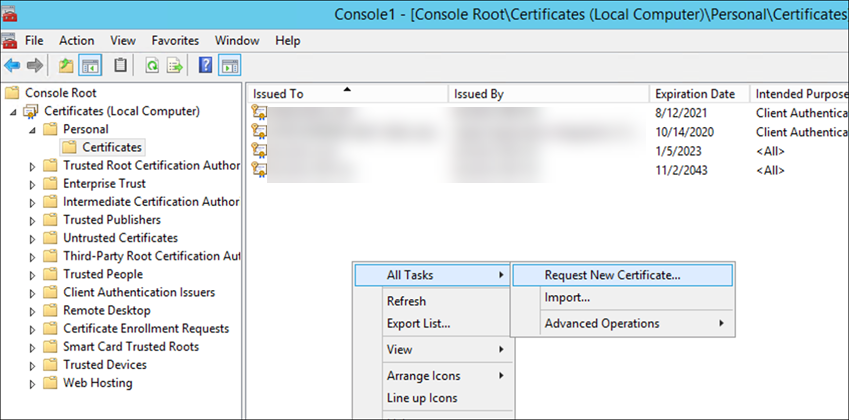

Generieren und Importieren eines Zertifikats für Ihre Zertifizierungsstelle

-

Öffnen Sie auf Ihrem Server Microsoft Management Console (MMC) mit dem lokalen Systemkonto und öffnen Sie das Snap-In “Zertifikate”. Klicken Sie im rechten Bereich mit der rechten Maustaste und dann auf Alle Aufgaben > Neues Zertifikat anfordern.

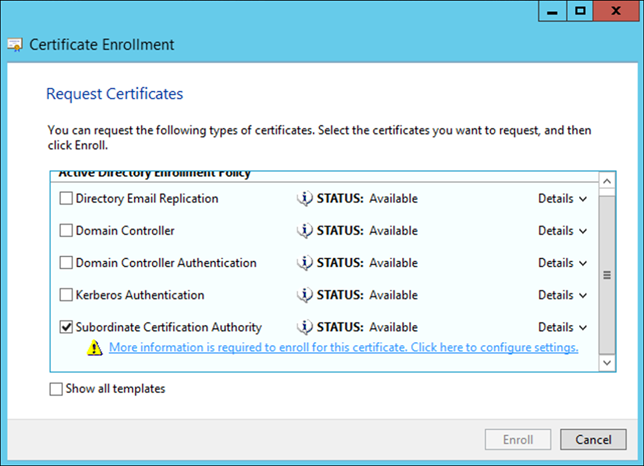

-

Klicken Sie in dem nun geöffneten Assistenten zweimal auf Weiter. Wählen Sie in der Liste Zertifikate anfordern die Option Untergeordnete Zertifizierungsstelle und klicken Sie auf den Link Weitere Informationen.

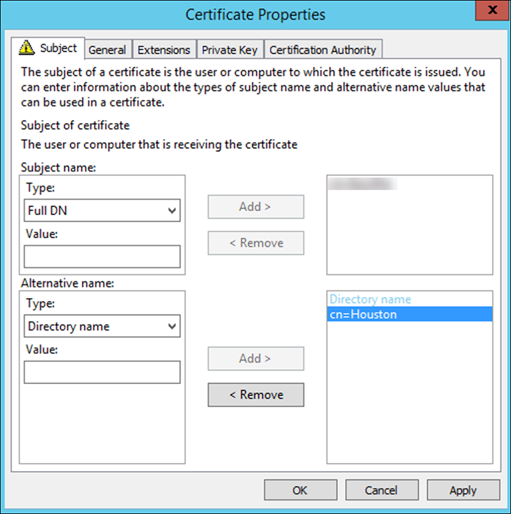

-

Geben Sie einen Antragstellernamen und einen Alternativen Namen ein. Klicken Sie auf OK.

-

Klicken Sie auf Registrierenund dann auf Fertig stellen.

-

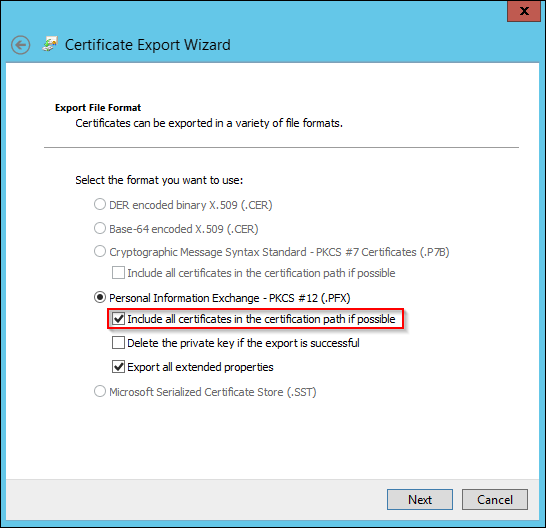

Klicken Sie in MMC mit der rechten Maustaste auf das von Ihnen erstellte Zertifikat. Klicken Sie auf Alle Aufgaben > Exportieren. Exportieren Sie das Zertifikat als PFX-Datei mit einem privaten Schlüssel. Wählen Sie die Option Wenn möglich, alle Zertifikate im Zertifizierungspfad einbeziehen.

-

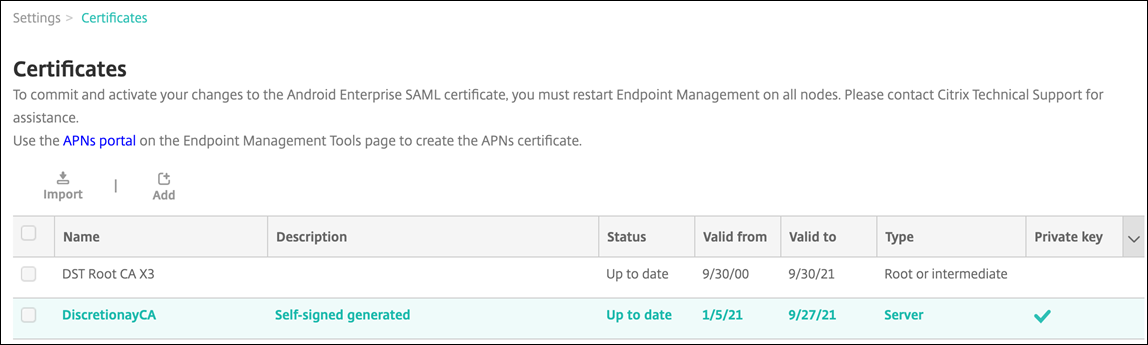

Navigieren Sie in der Citrix Endpoint Management-Konsole zu Einstellungen > Zertifikate.

-

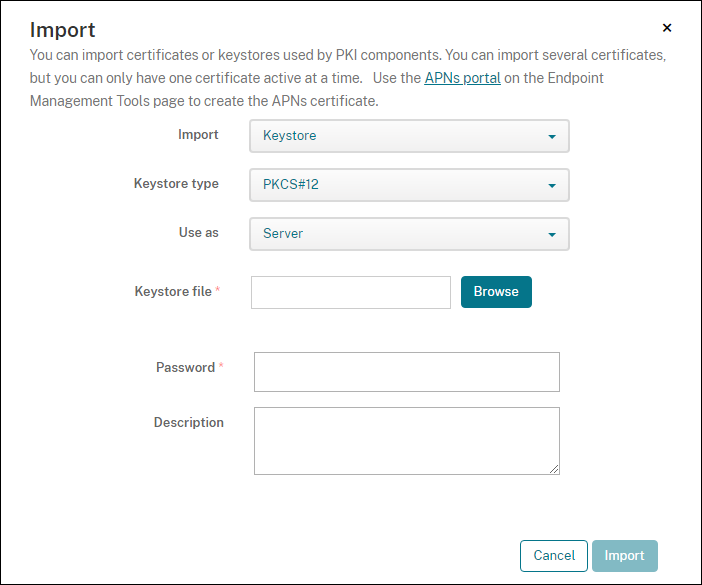

Klicken Sie auf Importieren. Suchen Sie in dem nun geöffneten Fenster die Dateien für das Zertifikat und den privaten Schlüssel, die Sie zuvor exportiert haben.

-

Klicken Sie auf Importieren. Das Zertifikat wird der Tabelle hinzugefügt.

Hinzufügen von eigenverwalteten Zertifizierungsstellen

-

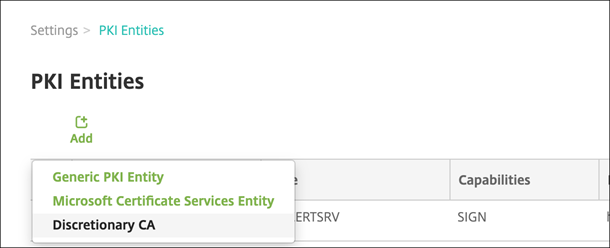

Klicken Sie in der Citrix Endpoint Management-Konsole auf das Zahnradsymbol in der oberen rechten Ecke der Konsole und dann auf Mehr > PKI-Entitäten.

-

Klicken Sie auf der Seite PKI-Entitäten auf Hinzufügen.

-

Klicken Sie auf Eigenverwaltete ZS.

-

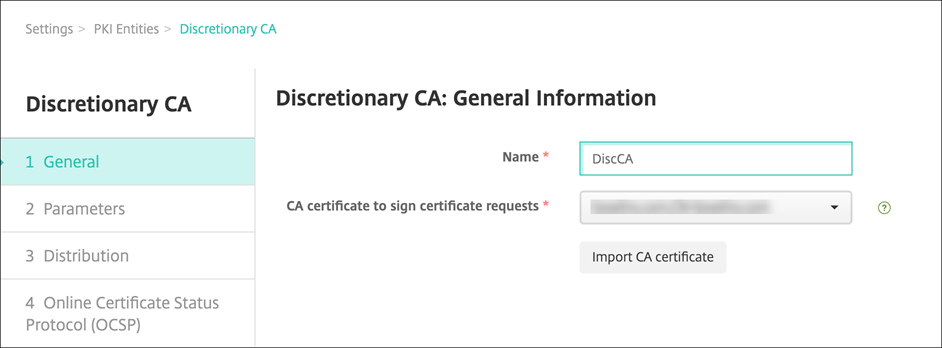

Führen Sie auf der Seite Eigenverwaltete ZS: Allgemeine Informationen folgende Schritte aus:

- Name: Geben Sie einen aussagekräftigen Namen für die eigenverwaltete ZS ein.

-

ZS-Zertifikate zum Signieren von Zertifikatanforderungen: Klicken Sie auf das Zertifikat, das von der eigenverwalteten ZS zum Signieren von Zertifikatanforderungen verwendet werden soll.

Diese Zertifikatsliste wird aus den CA-Zertifikaten mit privaten Schlüsseln generiert, die Sie bei Citrix Endpoint Management unter Konfigurieren > Einstellungen > Zertifikate hochgeladen haben.

-

Klicken Sie auf Weiter.

-

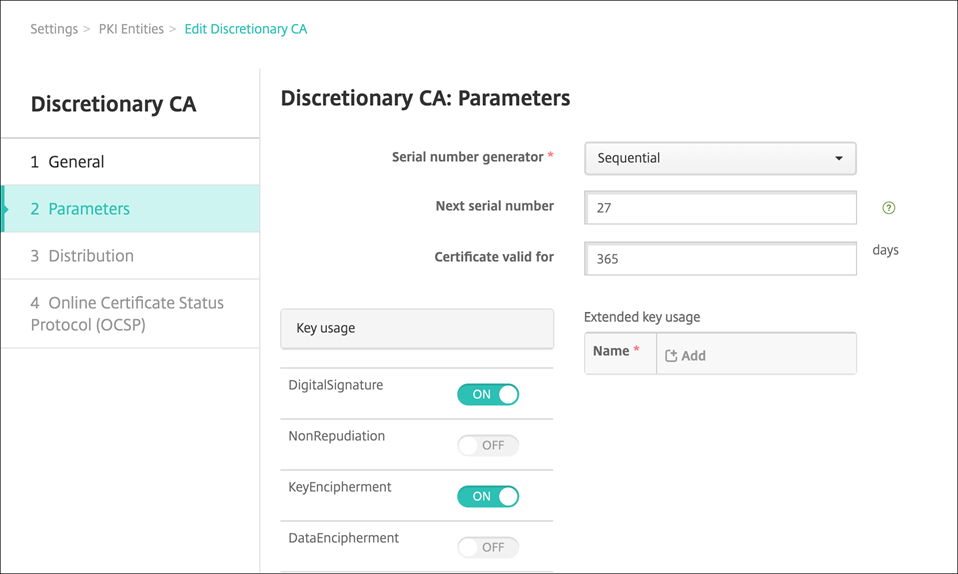

Konfigurieren Sie auf der Seite Eigenverwaltete ZS: Parameter Folgendes:

- Seriennummergenerator: Die eigenverwaltete ZS generiert Seriennummern für die von ihr herausgegebenen Zertifikate Klicken Sie in dieser Liste auf Sequenziell oder Nicht sequenziell, um zu bestimmen, wie die Zahlen generiert werden.

- Nächste Seriennummer: Geben Sie einen Wert für die nächste Seriennummer ein.

- Zertifikat gültig für: Geben Sie die Anzahl der Tage ein, für die das Zertifikat gültig sein soll.

- Schlüsselverwendung: Legen Sie den Zweck der von der eigenverwalteten ZS herausgegebenen Zertifikate fest, indem Sie die entsprechenden Schlüssel auf Ein setzen. Im Anschluss an diese Einstellung ist die Zertifizierungsstelle auf die Ausstellung von Zertifikaten für diese Zwecke beschränkt.

- Erweiterte Schlüsselverwendung: Zum Hinzufügen weiterer Parameter klicken Sie auf Hinzufügen, geben Sie den Schlüsselnamen ein und klicken Sie auf Speichern.

-

Klicken Sie auf Weiter.

-

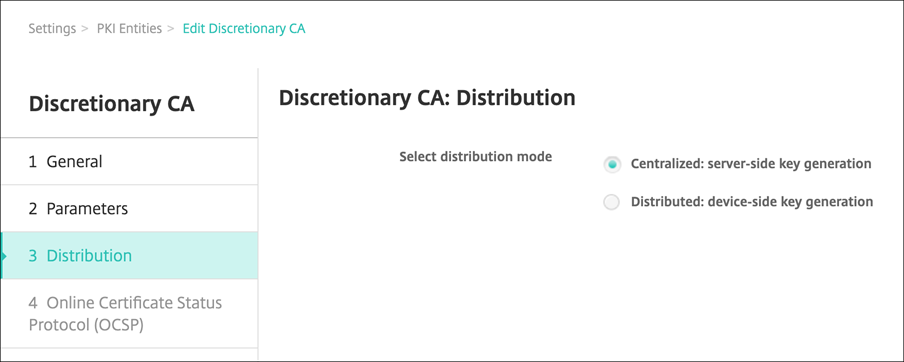

Wählen Sie auf der Seite Eigenverwaltete ZS: Verteilung einen Verteilungsmodus aus:

- Zentralisiert: Schlüssel serverseitig generieren: Citrix empfiehlt diese zentrale Verteilung. Die privaten Schlüssel werden auf dem Server generiert und gespeichert und auf die Benutzergeräte verteilt.

- Verteilt: Schlüssel geräteseitig generieren: Die privaten Schlüssel werden auf den Benutzergeräten generiert. Beim verteilten Modus wird SCEP verwendet und es ist ein RA-Verschlüsselungszertifikat mit der Erweiterung keyUsage keyEncryption sowie ein RA-Signaturzertifikat mit der Erweiterung keyUsage digitalSignature erforderlich. Das gleiche Zertifikat kann für Verschlüsselung und Signieren verwendet werden.

-

Klicken Sie auf Weiter.

-

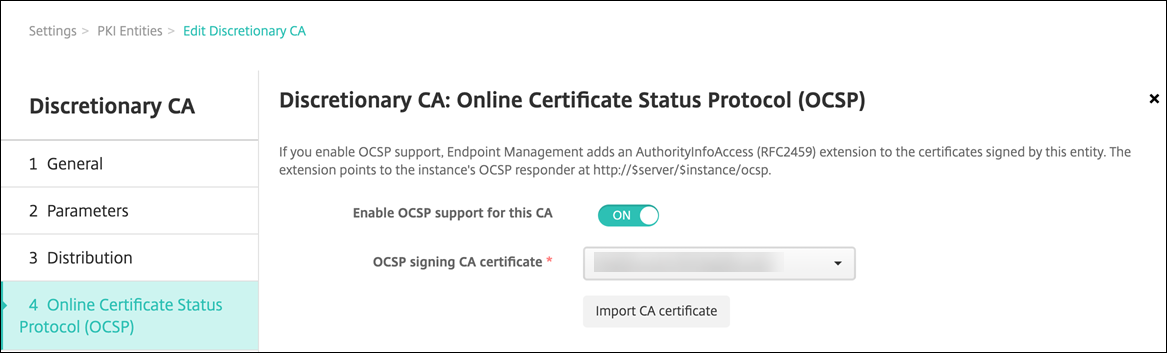

Konfigurieren Sie auf der Seite Eigenverwaltete ZS: Online Certificate Status Protocol (OCSP) Folgendes:

- Wenn Sie den von dieser Zertifizierungsstelle signierten Zertifikaten eine Erweiterung

AuthorityInfoAccess(RFC2459) hinzufügen möchten, setzen Sie OCSP-Unterstützung für diese Zertifizierungsstelle aktivieren auf Ein. Diese Erweiterung verweist auf den CA OCSP-Responder unterhttps://<server>/<instance>/ocsp. - Wenn Sie OCSP-Unterstützung aktiviert haben, wählen Sie ein OSCP-Zertifizierungsstellenzertifikat aus. Die Liste der Zertifikate wird aus den von Ihnen in Citrix Endpoint Management hochgeladenen Zertifizierungsstellenzertifikaten generiert.

Bei Aktivierung des Features kann Citrix ADC den Status von Zertifikaten überprüfen. Citrix empfiehlt, dass Sie dieses Feature aktivieren.

- Wenn Sie den von dieser Zertifizierungsstelle signierten Zertifikaten eine Erweiterung

-

Klicken Sie auf Speichern.

Die eigenverwaltete ZS wird in der Tabelle der PKI-Entitäten angezeigt.

Konfigurieren eines Anmeldeinformationsanbieters

-

Navigieren Sie in der Citrix Endpoint Management-Konsole zu Einstellungen > Anmeldeinformationsanbieter und klicken Sie auf Hinzufügen.

-

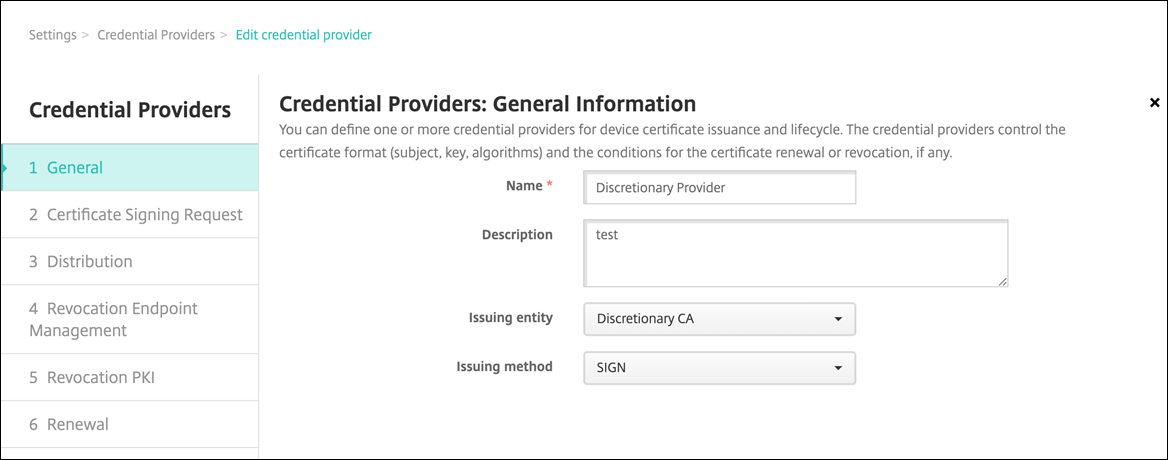

Führen Sie auf der Seite Anmeldeinformationsanbieter: Allgemeine Informationen folgende Schritte aus:

- Name: Geben Sie einen eindeutigen Namen für die neue Anbieterkonfiguration ein. Unter diesem Namen wird die Konfiguration anschließend in anderen Teilen der Citrix Endpoint Management-Konsole angezeigt.

- Beschreibung: Geben Sie eine Beschreibung für den Anmeldeinformationsanbieter ein. Das ist zwar ein optionales Feld, eine Beschreibung kann jedoch nützliche Details über den Anmeldeinformationsanbieter bieten.

- Ausstellende Entität: Wählen Sie Eigenverwaltete ZS.

- Ausstellungsmethode: Klicken Sie auf Zertifikat signieren oder Zertifikat abrufen, um die Methode auszuwählen, die für den Bezug von Zertifikaten von der konfigurierten Entität verwendet werden soll. Verwenden Sie für die Clientzertifikatauthentifizierung Zertifikat signieren.

-

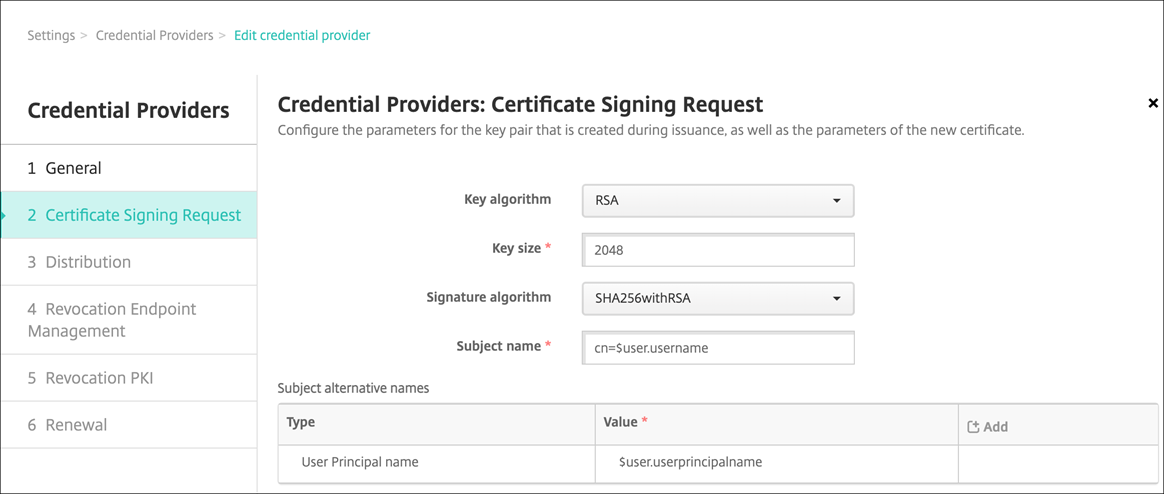

Klicken Sie auf Weiter. Konfigurieren Sie auf der Seite Anmeldeinformationsanbieter: Zertifikatsignieranforderung die folgenden Einstellungen gemäß Ihrer Zertifikatkonfiguration:

-

Schlüsselalgorithmus: Wählen Sie den Schlüsselalgorithmus für das neue Schlüsselpaar. Verfügbare Werte sind RSA, DSA und ECDSA.

-

Schlüsselgröße: Geben Sie die Länge des Schlüsselpaars in Bit ein. Dieses Feld ist erforderlich. Citrix empfiehlt die Verwendung von 2048 Bits.

-

Signaturalgorithmus: Klicken Sie auf einen Wert für das neue Zertifikat. Welche Werte zulässig sind, hängt vom Schlüsselalgorithmus ab. Citrix empfiehlt SHA256withRSA.

-

Antragstellername: erforderlich. Geben Sie den Distinguished Name des Antragstellers für das neue Zertifikat ein. Verwenden Sie

CN=${user.username}für den Benutzernamen oderCN=${user.samaccountname}, um den sAMAccountName zu verwenden. -

Zum Hinzufügen eines Eintrags zur Tabelle Alternative Antragsstellernamen klicken Sie auf Hinzufügen. Wählen Sie den Typ des alternativen Namens aus und geben Sie einen Wert in der zweiten Spalte ein.

Fügen Sie Folgendes hinzu:

- Typ: Benutzerprinzipalname

-

Wert:

$user.userprincipalname

Wie beim Antragstellernamen können Sie im Wertfeld Citrix Endpoint Management-Makros verwenden.

-

-

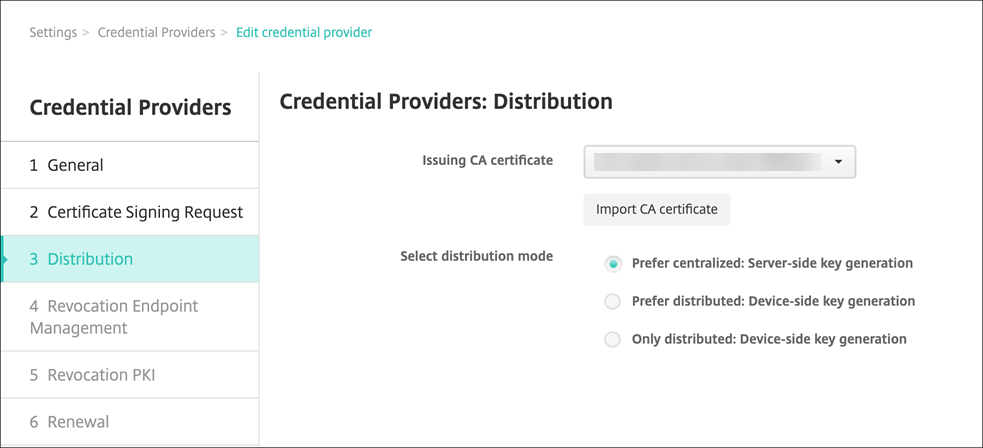

Klicken Sie auf Weiter. Konfigurieren Sie auf der Seite Anbieter für Anmeldeinformationen: Verteilung Folgendes:

- Zertifikat der ausstellenden ZS: Wählen Sie das zuvor hinzugefügte Zertifikat der eigenverwalteten ZS aus.

-

Verteilungsmodus wählen: Wählen Sie eine der folgenden Methoden zum Generieren und Verteilen von Schlüsseln aus:

- Bevorzugt zentralisiert: Schlüssel serverseitig generieren: Citrix empfiehlt diese Option. Sie unterstützt alle von Citrix Endpoint Management unterstützten Plattformen und ist erforderlich, wenn die NetScaler Gateway-Authentifizierung verwendet wird. Die privaten Schlüssel werden auf dem Server generiert und gespeichert und auf die Benutzergeräte verteilt.

- Bevorzugt verteilt: Schlüssel geräteseitig generieren Die privaten Schlüssel werden auf den Benutzergeräten generiert und gespeichert. Beim verteilten Modus wird SCEP verwendet und es ist ein RA-Verschlüsselungszertifikat mit KeyUsage “keyEncryption” sowie ein RA-Signaturzertifikat mit KeyUsage “digitalSignature” erforderlich. Das gleiche Zertifikat kann für Verschlüsselung und Signieren verwendet werden.

- Nur verteilt: Schlüssel geräteseitig generieren: Diese Option funktioniert wie Bevorzugt verteilt: Schlüssel geräteseitig generieren, doch steht keine Option zur Verfügung, wenn die geräteseitige Schlüsselgenerierung fehlschlägt oder nicht verfügbar ist.

Wenn Sie Bevorzugt verteilt: Schlüssel geräteseitig generieren oder Nur verteilt: Schlüssel geräteseitig generieren ausgewählt haben, klicken Sie auf das gewünschte RA-Signaturzertifikat und das RA-Verschlüsselungszertifikat. Das gleiche Zertifikat kann für beides verwendet werden. Es werden neue Felder für diese Zertifikate eingeblendet.

-

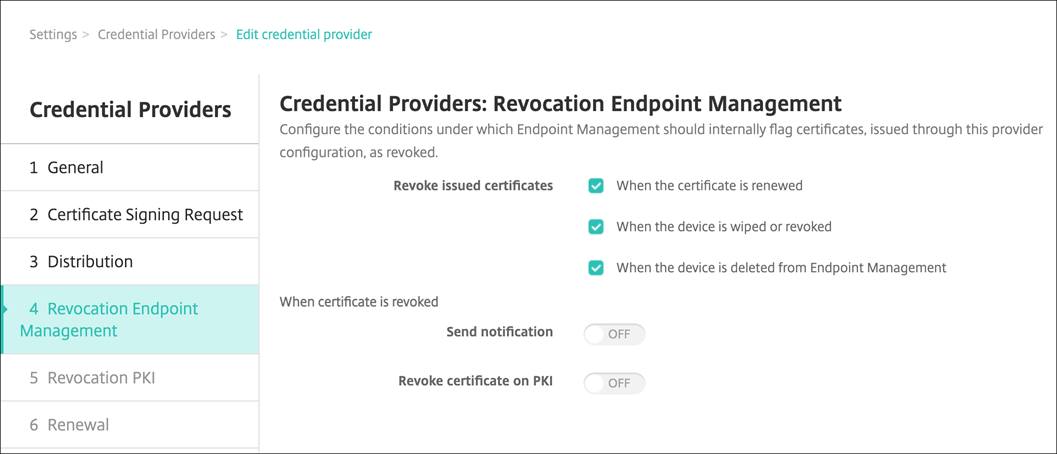

Klicken Sie auf Weiter. Konfigurieren Sie auf der Seite Anmeldeinformationsanbieter: Citrix Endpoint Management-Sperrung die Bedingungen, unter denen Citrix Endpoint Management-Zertifikate, die über diese Anbieterkonfiguration ausgestellt wurden, intern als gesperrt kennzeichnet. Konfigurieren Sie Folgendes:

- Wählen Sie für Ausgestellte Zertifikate widerrufen eine der Optionen zur Angabe des Zeitpunkts aus, an dem Zertifikate gesperrt werden sollen.

-

Soll Citrix Endpoint Management eine Benachrichtigung bei Sperrung des Zertifikats senden, legen Sie für Benachrichtigung senden die Einstellung Ein fest und wählen Sie eine Benachrichtigungsvorlage aus.

- Zertifikat in PKI widerrufen funktioniert nicht, wenn Sie Citrix Endpoint Management als eigenverwaltete PKI verwenden.

-

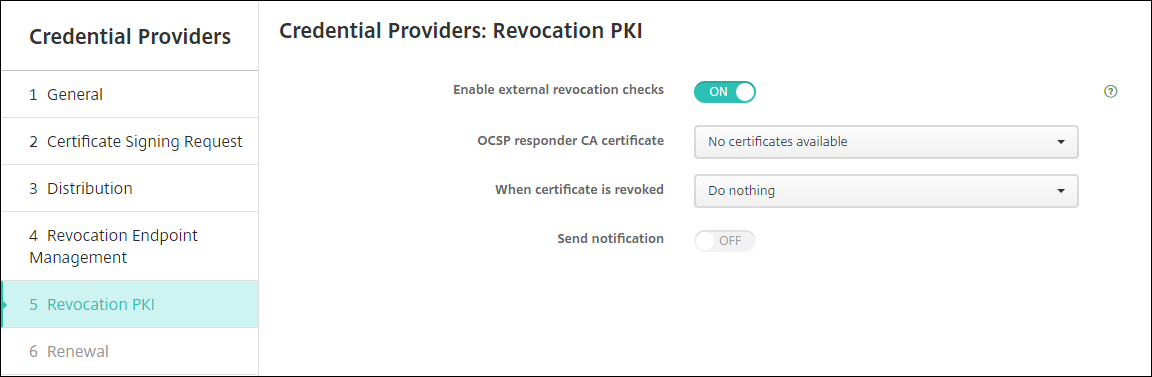

Klicken Sie auf Weiter. Legen Sie auf der Seite Anmeldeinformationsanbieter: PKI-Sperrung fest, welche Aktionen in der PKI auszuführen sind, wenn das Zertifikat gesperrt wird. Darüber hinaus können Sie eine Benachrichtigung einrichten. Konfigurieren Sie Folgendes:

- Prüfen der externen Zertifikatsperre aktivieren: Legen Sie diese Einstellung auf Ein fest. Zusätzliche Felder für die Sperrung werden angezeigt.

-

Wählen Sie in der Liste OCSP Responder für ZS-Zertifikat den Distinguished Name (DN) des Zertifikatantragstellers.

Sie können Citrix Endpoint Management-Makros für Werte im DN-Feld verwenden. Beispiel:

CN=${user.username}, OU=${user.department}, O=${user.companyname}, C=${user.c}\endquotation -

Klicken Sie in der Liste Wenn Zertifikat widerrufen wird auf eine der folgenden Optionen zum Festzulegen der in der PKI bei Sperrung des Zertifikats auszuführenden Aktionen:

- Nichts tun

- Zertifikat erneuern.

- Gerät widerrufen und löschen

-

Wenn Citrix Endpoint Management eine Benachrichtigung bei Sperrung des Zertifikats senden soll, legen Sie für Benachrichtigung senden die Einstellung Ein fest.

You can choose between two notification options:- Mit Benachrichtigungsvorlage wählen können Sie einen vorhandenen Benachrichtigungstext auswählen und ggf. anpassen. Die entsprechenden Vorlagen sind in der Liste Benachrichtigungsvorlage.

- Mit Geben Sie die Benachrichtigungsdetails ein können Sie einen eigenen Text eingeben. Neben der E-Mail-Adresse des Empfängers und dem Text können Sie festlegen, wie oft die Benachrichtigung gesendet wird.

-

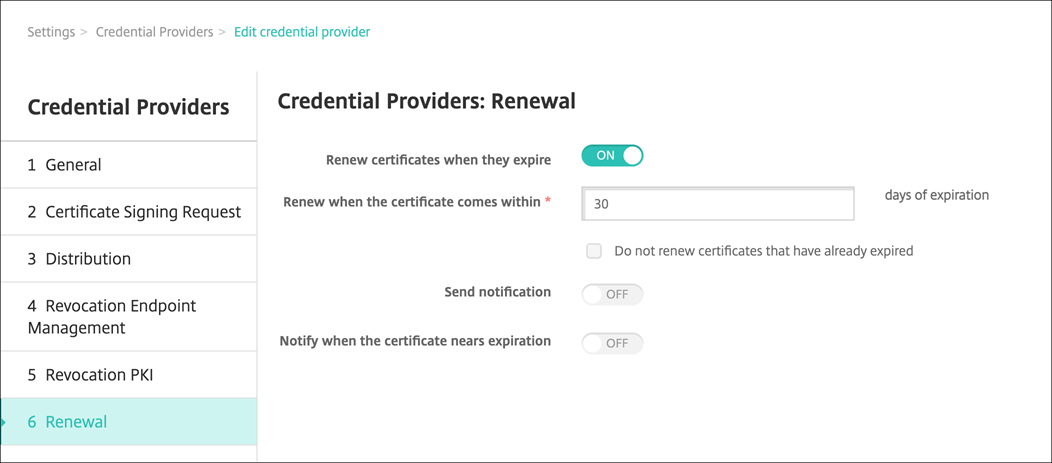

Klicken Sie auf Weiter. Konfigurieren Sie auf der Seite Credential Providers: Renewal Folgendes:

Legen Sie für Zertifikate erneuern, wenn sie ablaufen die Option Ein fest. Weitere Felder werden angezeigt.

- Geben Sie im Feld Zertifikat erneuern, wenn es in die Zeit vor Ablauf des Zertifikats in Tagen ein, zu der die Erneuerung erfolgen soll.

- Wählen Sie optional Bereits abgelaufene Zertifikate nicht erneuern aus. “Bereits abgelaufen” bedeutet in diesem Fall, dass das Datum

NotAfterin der Vergangenheit liegt und nicht, dass es widerrufen wurde. Citrix Endpoint Management erneuert keine Zertifikate, nachdem sie intern gesperrt wurden.

Wenn Citrix Endpoint Management eine Benachrichtigung bei Verlängerung des Zertifikats senden soll, legen Sie Benachrichtigung senden auf Ein fest. Wenn Citrix Endpoint Management eine Benachrichtigung bei anstehendem Ablauf des Zertifikats senden soll, legen Sie Benachrichtigen, wenn Zertifikat bald abläuft auf Ein fest. Sie können für beide Einstellungen eine von zwei Benachrichtigungsoptionen auswählen:

- Benachrichtigungsvorlage wählen: Wählen Sie einen vorhandenen Benachrichtigungstext aus und passen Sie ihn ggf. an. Die entsprechenden Vorlagen sind in der Liste Benachrichtigungsvorlage.

- Geben Sie die Benachrichtigungsdetails ein: Geben Sie einen eigenen Text ein. Geben Sie die E-Mail-Adresse des Empfängers, eine Nachricht und die Häufigkeit für das Senden der Benachrichtigung an.

-

Klicken Sie auf Speichern.