VPN-Geräterichtlinie

Mit der VPN-Geräterichtlinie konfigurieren Sie die Einstellungen für ein VPN (virtuelles privates Netzwerk) für eine sichere Verbindung zwischen Geräten und Unternehmensressourcen. Sie können die VPN-Richtlinie für die nachstehenden Plattformen konfigurieren. Jede Plattform erfordert andere Werte. Diese werden im vorliegenden Artikel detailliert beschrieben.

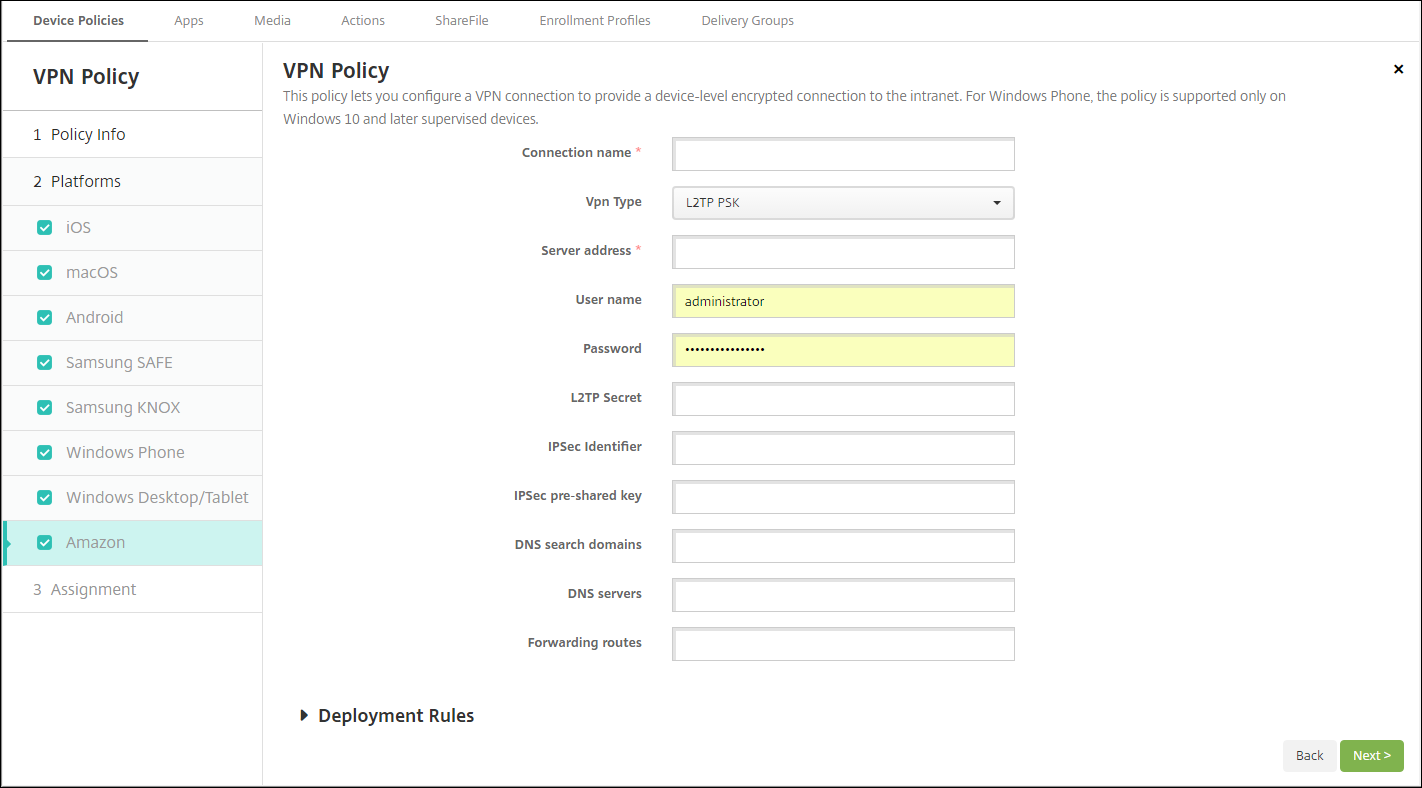

Zum Hinzufügen oder Konfigurieren dieser Richtlinie gehen Sie zu Konfigurieren > Geräterichtlinien. Weitere Informationen finden Sie unter Geräterichtlinien.

Hinweis:

Citrix SSO für Android und iOS heißt jetzt Citrix Secure Access. Wir aktualisieren unsere Dokumentation, um diese Namensänderung widerzuspiegeln.

Anforderungen für Pro-App-VPNs

Sie konfigurieren die Pro-App-VPN-Funktion für die folgenden Plattformen über VPN-Richtlinien:

- iOS

- macOS

- Android (Legacy-Geräteadmin)

Mit der Geräterichtlinie für verwaltete Konfigurationen können Sie VPN-Profile für Android Enterprise konfigurieren.

Für bestimmte Verbindungstypen stehen Pro-App-VPN-Optionen zur Verfügung. In der folgenden Tabelle wird angegeben, wann Pro-App-VPN-Optionen verfügbar sind.

| Plattform | Verbindungstyp | Anmerkung |

|---|---|---|

| iOS | Cisco Legacy AnyConnect, Juniper SSL, F5 SSL, SonicWALL Mobile Connect, Ariba VIA, Citrix SSO oder benutzerdefiniertes SSL. | |

| macOS | Cisco AnyConnect, Juniper SSL, F5 SSL, SonicWALL Mobile Connect, Ariba VIA oder benutzerdefiniertes SSL. | |

| Android (Legacy-Geräteadmin) | Citrix SSO |

Um ein Pro-App-VPN für iOS- und Android-Geräte (Legacy-DA) mit der Citrix SSO-App zu erstellen, müssen Sie zusätzlich zur VPN-Richtlinienkonfiguration einige Schritte ausführen. Außerdem müssen Sie sicherstellen, dass die folgenden Voraussetzungen erfüllt sind:

- On-Premises NetScaler Gateway

- Die folgenden Anwendungen sind auf dem Gerät installiert:

- Citrix SSO

- Citrix Secure Hub

Ein allgemeiner Workflow zur Konfiguration eines Pro-App-VPN für iOS- und Android-Geräte mit der Citrix SSO-App ist wie folgt:

-

Konfigurieren Sie eine VPN-Geräterichtlinie wie in diesem Artikel beschrieben.

-

Informationen zu iOS finden Sie unter Citrix SSO-Protokoll für iOS konfigurieren. Nachdem Sie das Citrix SSO-Protokoll für iOS über eine VPN-Geräterichtlinie konfiguriert haben, müssen Sie auch eine App-Attributrichtlinie erstellen, um eine App mit der Pro-App-VPN-Richtlinie zu verknüpfen. Weitere Informationen finden Sie unter Pro-App-VPN-Zugriff konfigurieren.

- Wenn Sie für Authentifizierungstyp für Verbindung die Option Zertifikat auswählen, müssen Sie zuerst die zertifikatbasierte Authentifizierung für Citrix Endpoint Management konfigurieren. Siehe Authentifizierung mit Clientzertifikat oder Zertifikat und Domäne.

-

Informationen zu Android (Legacy-Geräteadmin) finden Sie unter Citrix SSO-Protokoll für Android konfigurieren.

- Wenn Sie für Authentifizierungstyp für Verbindung die Option Zertifikat oder Kennwort und Zertifikat auswählen, müssen Sie zuerst die zertifikatbasierte Authentifizierung für Citrix Endpoint Management konfigurieren. Siehe Authentifizierung mit Clientzertifikat oder Zertifikat und Domäne.

-

-

Konfigurieren Sie Citrix ADC so, dass es Datenverkehr vom Pro-App-VPN akzeptiert. Weitere Informationen finden Sie unter Setup des vollständigen VPNs in NetScaler Gateway.

iOS-Einstellungen

Der Verbindungstyp “Citrix VPN” in der VPN-Geräterichtlinie für iOS unterstützt iOS 12 nicht. Mit diesen Schritten löschen Sie Ihre VPN-Geräterichtlinie und erstellen eine neue mit dem Verbindungstyp Citrix SSO

- Löschen Sie Ihre VPN-Geräterichtlinie für iOS.

- Fügen Sie eine VPN-Geräterichtlinie mit den folgenden Einstellungen hinzu:

- Verbindungstyp: Citrix SSO

- Pro-App-VPN aktivieren: Ein

- Anbietertyp: Pakettunnel

- Fügen Sie eine Geräterichtlinie “App-Attribute” für iOS hinzu. Wählen Sie für ID für VPN-Zugriff pro App die Option iOS_VPN.

- Verbindungsname: Geben Sie einen Namen für die Verbindung ein.

-

Verbindungstyp: Wählen Sie in der Liste das Protokoll aus, das für die Verbindung verwendet werden soll. Die Standardeinstellung ist L2TP.

- L2TP: Layer-2-Tunnelingprotokoll mit Authentifizierung mit vorinstalliertem Schlüssel

- PPTP: Point-to-Point Tunneling

- IPSec: Ihre Unternehmens-VPN-Verbindung.

-

Cisco Legacy AnyConnect: Dieser Verbindungstyp erfordert, dass der Cisco AnyConnect VPN-Client auf dem Benutzergerät installiert ist. Cisco lässt den Cisco Legacy AnyConnect-Client auslaufen, der auf einem mittlerweile veralteten VPN-Framework basiert.

Zur Verwendung des aktuellen Cisco AnyConnect-Clients wählen Sie als Verbindungstyp die Option Benutzerdefiniertes SSL. Die erforderlichen Einstellungen finden Sie unter “Konfigurieren des benutzerdefinierten SSL-Protokolls” in diesem Abschnitt.

- Juniper SSL: Juniper Networks SSL VPN-Client.

- F5 SSL: F5 Networks SSL VPN-Client.

- SonicWALL Mobile Connect: einheitlicher Dell VPN-Client für iOS.

- Ariba VIA: Ariba Networks Virtual Internet Access-Client.

- IKEv2 (nur iOS): Internet Key Exchange Version 2 für iOS.

- AlwaysOn IKEv2: Always-on-Zugriff mit IKEv2.

- AlwaysOn IKEv2-Doppelkonfiguration: Always-on-Zugriff über IKEv2-Doppelkonfiguration.

- Citrix SSO: Citrix SSO-Client für iOS 12 und höher.

- Benutzerdefiniertes SSL: benutzerdefiniertes Secure Socket Layer. Dieser Verbindungstyp ist für den Cisco AnyConnect-Client mit Paket-ID com.cisco.anyconnect erforderlich. Geben Sie einen Verbindungsnamen für Cisco AnyConnect an. Sie können auch die VPN-Richtlinie bereitstellen und einen NAC-Filter (Network Access Control) für iOS-Geräte aktivieren. Der Filter blockiert eine VPN-Verbindung für Geräte, auf denen nicht richtlinientreue Apps installiert sind. Die Konfiguration erfordert spezifische Einstellungen für die iOS-VPN-Richtlinie (siehe folgenden Abschnitt “iOS”). Informationen zu weiteren Einstellungen, die zum Aktivieren des NAC-Filters erforderlich sind, finden Sie unter Netzwerkzugriffssteuerung.

In den folgenden Abschnitten werden die Konfigurationsoptionen für die einzelnen Verbindungsmethoden aufgeführt.

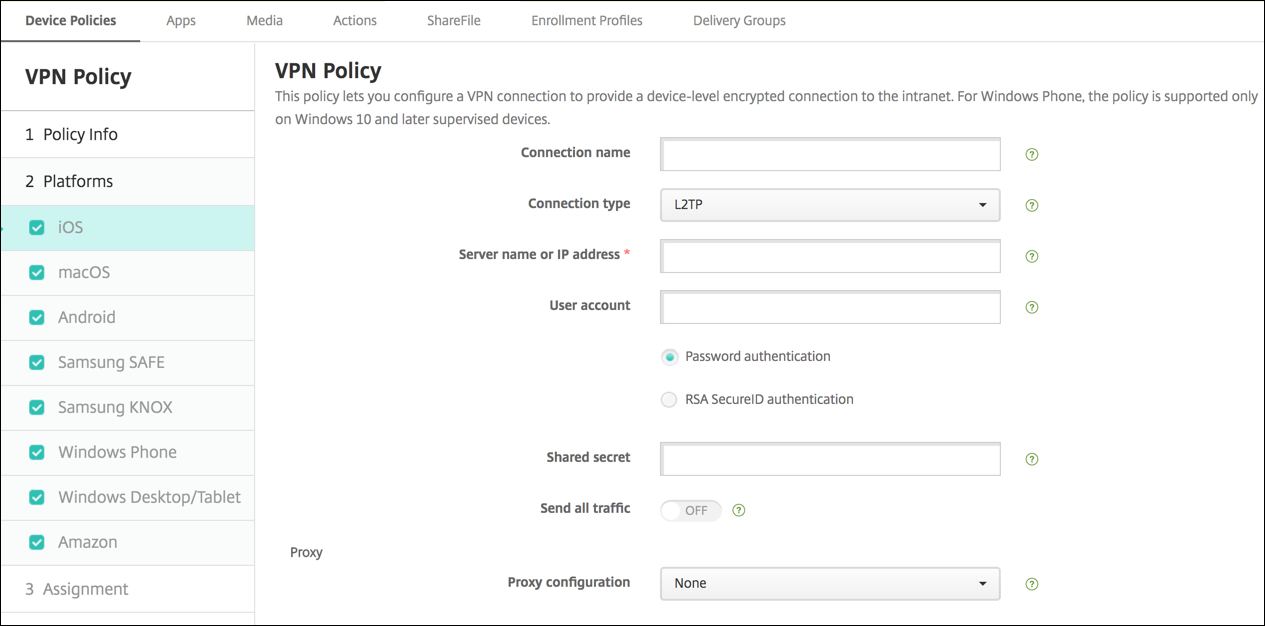

Konfigurieren von L2TP für iOS

- Servername oder IP-Adresse: Geben Sie den Namen oder die IP-Adresse des VPN-Servers ein.

- Benutzerkonto: Geben Sie optional ein Benutzerkonto ein.

- Wählen Sie Kennwortauthentifizierung oder RSA SecurID-Authentifizierung.

- Gemeinsamer geheimer Schlüssel: Geben Sie den gemeinsamen geheimen Schlüssel für IPsec ein.

- Gesamten Datenverkehr senden: Wählen Sie aus, ob der gesamte Datenverkehr über das VPN geleitet werden soll. Die Standardeinstellung ist Aus.

Konfigurieren von PPTP für iOS

- Servername oder IP-Adresse: Geben Sie den Namen oder die IP-Adresse des VPN-Servers ein.

- Benutzerkonto: Geben Sie optional ein Benutzerkonto ein.

- Wählen Sie Kennwortauthentifizierung oder RSA SecurID-Authentifizierung.

-

Verschlüsselungsgrad: Wählen Sie in der Liste einen Verschlüsselungsgrad aus. Die Standardeinstellung ist Ohne.

- Ohne: keine Verschlüsselung verwenden.

- Automatisch: den höchsten vom Server unterstützten Verschlüsselungsgrad verwenden.

- Maximum (128 Bit): Immer 128-Bit-Verschlüsselung verwenden.

- Gesamten Datenverkehr senden: Wählen Sie aus, ob der gesamte Datenverkehr über das VPN geleitet werden soll. Die Standardeinstellung ist Aus.

Konfigurieren von IPsec für iOS

- Servername oder IP-Adresse: Geben Sie den Namen oder die IP-Adresse des VPN-Servers ein.

- Benutzerkonto: Geben Sie optional ein Benutzerkonto ein.

- Authentifizierungstyp für Verbindung: Wählen Sie in der Liste entweder Gemeinsamer geheimer Schlüssel oder Zertifikat aus. Die Standardeinstellung ist Gemeinsamer geheimer Schlüssel.

- Bei Auswahl von Gemeinsamer geheimer Schlüssel konfigurieren Sie die folgenden Einstellungen:

- Gruppenname: Geben Sie optional einen Gruppennamen ein.

- Gemeinsamer geheimer Schlüssel: Geben Sie optional einen gemeinsamen geheimen Schlüssel ein.

- Hybride Authentifizierung: Wählen Sie aus, ob die Hybridauthentifizierung verwendet werden soll. Bei der hybriden Authentifizierung authentifiziert sich der Server zuerst beim Client und der Client authentifiziert sich dann beim Server. Die Standardeinstellung ist Aus.

- Zur Kennworteingabe auffordern: Wählen Sie aus, ob die Benutzer zur Eingabe ihres Kennworts aufgefordert werden sollen, wenn sie eine Verbindung zum Netzwerk herstellen. Die Standardeinstellung ist Aus.

- Bei Auswahl von Zertifikat konfigurieren Sie die folgenden Einstellungen:

- Identitätsanmeldeinformationen: Wählen Sie die gewünschten Identitätsanmeldeinformationen in der Liste aus. Die Standardeinstellung ist Ohne.

- Beim Verbinden zur PIN-Eingabe auffordern: Wählen Sie aus, ob die Benutzer ihre PIN eingeben müssen, wenn sie eine Verbindung zum Netzwerk herstellen. Die Standardeinstellung ist Aus.

- VPN bei Bedarf aktivieren: Wählen Sie aus, ob eine VPN-Verbindung ausgelöst werden soll, wenn die Benutzer eine Verbindung zum Netzwerk herstellen. Die Standardeinstellung ist Aus. Weitere Informationen zum Konfigurieren der Einstellungen, wenn VPN bei Bedarf aktivieren auf Ein festgelegt wurde, finden Sie unter Konfigurieren der Einstellungen für VPN bei Bedarf für iOS.

- Pro-App-VPN aktivieren: Aktivieren oder deaktivieren Sie diese Option nach Bedarf. Die Standardeinstellung ist Aus.

- App-Übereinstimmung bei Bedarf aktiviert: Wählen Sie aus, ob pro-App-VPN-Verbindungen automatisch hergestellt werden sollen, wenn mit dem pro-App-VPN-Dienst verknüpfte Apps eine Netzwerkkommunikation beginnen. Die Standardeinstellung ist Aus.

- Safari-Domänen: Klicken Sie auf Hinzufügen, um einen Safari-Domänennamen hinzuzufügen.

Konfigurieren von Cisco Legacy AnyConnect für iOS

Für einen Wechsel vom Cisco Legacy AnyConnect-Client zum neuen Cisco AnyConnect-Client verwenden Sie das benutzerdefinierte SSL-Protokoll.

- Anbieterpaket-ID: Die Paket-ID für den Legacy AnyConnect-Client ist com.cisco.anyconnect.gui.

- Servername oder IP-Adresse: Geben Sie den Namen oder die IP-Adresse des VPN-Servers ein.

- Benutzerkonto: Geben Sie optional ein Benutzerkonto ein.

- Gruppe: Geben Sie optional einen Gruppennamen ein.

-

Authentifizierungstyp für Verbindung: Wählen Sie in der Liste entweder Kennwort oder Zertifikat aus. Der Standardwert ist Kennwort.

- Wenn Sie Kennwort auswählen, geben Sie im Feld Authentifizierungskennwort ein optionales Authentifizierungskennwort ein.

- Bei Auswahl von Zertifikat konfigurieren Sie die folgenden Einstellungen:

- Identitätsanmeldeinformationen: Wählen Sie die gewünschten Identitätsanmeldeinformationen in der Liste aus. Die Standardeinstellung ist Ohne.

- Beim Verbinden zur PIN-Eingabe auffordern: Wählen Sie aus, ob die Benutzer zur Eingabe ihrer PIN aufgefordert werden sollen, wenn sie eine Verbindung zum Netzwerk herstellen. Die Standardeinstellung ist Aus.

- VPN bei Bedarf aktivieren: Wählen Sie aus, ob eine VPN-Verbindung ausgelöst werden soll, wenn die Benutzer eine Verbindung zum Netzwerk herstellen. Die Standardeinstellung ist Aus. Weitere Informationen zum Konfigurieren der Einstellungen, wenn VPN bei Bedarf aktivieren auf Ein festgelegt wurde, finden Sie unter Konfigurieren der Einstellungen für VPN bei Bedarf für iOS.

- Alle Netzwerke einschließen: Wählen Sie aus, ob alle Netzwerke diese Verbindung verwenden dürfen. Die Standardeinstellung ist Aus.

- Lokale Netzwerke ausschließen: Wählen Sie aus, ob lokale Netzwerke von der Verwendung der Verbindung ausgeschlossen werden sollen. Die Standardeinstellung ist Aus.

-

Pro-App-VPN aktivieren: Aktivieren oder deaktivieren Sie diese Option nach Bedarf. Die Standardeinstellung ist Aus. Wenn Sie die Option aktivieren, konfigurieren Sie die folgenden Einstellungen:

- App-Übereinstimmung bei Bedarf aktiviert: Wählen Sie aus, ob pro-App-VPN-Verbindungen automatisch hergestellt werden sollen, wenn mit dem pro-App-VPN-Dienst verknüpfte Apps eine Netzwerkkommunikation beginnen. Die Standardeinstellung ist Aus.

- Anbietertyp: Wählen Sie, ob das Pro-App-VPN als App-Proxy oder als Pakettunnel bereitgestellt wird. Die Standardeinstellung ist App-Proxy.

-

Safari-Domänen: Klicken Sie für jede Safari-Domäne, die eine pro-App-VPN-Verbindung auslösen kann und die Sie einschließen möchten, auf Hinzufügen und führen Sie folgende Schritte aus:

- Domäne: Geben Sie den Namen der hinzuzufügenden Domäne ein.

- Klicken Sie auf Speichern, um die Domäne zu speichern oder auf Abbrechen, um den Vorgang abzubrechen.

Konfigurieren von Juniper SSL für iOS

- Anbieterpaket-ID: Wenn das Profil für das Pro-App-VPN die Paket-ID einer App enthält, für die es mehrere VPN-Anbieter desselben Typs gibt, geben Sie hier den zu verwendenden Anbieter an.

- Servername oder IP-Adresse: Geben Sie den Namen oder die IP-Adresse des VPN-Servers ein.

- Benutzerkonto: Geben Sie optional ein Benutzerkonto ein.

- Bereich: Geben Sie optional einen Bereichsnamen ein.

- Rolle: Geben Sie optional einen Rollennamen ein.

- Authentifizierungstyp für Verbindung: Wählen Sie in der Liste entweder Kennwort oder Zertifikat aus. Der Standardwert ist Kennwort.

- Wenn Sie Kennwort auswählen, geben Sie im Feld Authentifizierungskennwort ein optionales Authentifizierungskennwort ein.

- Bei Auswahl von Zertifikat konfigurieren Sie die folgenden Einstellungen:

- Identitätsanmeldeinformationen: Wählen Sie die gewünschten Identitätsanmeldeinformationen in der Liste aus. Die Standardeinstellung ist Ohne.

- Beim Verbinden zur PIN-Eingabe auffordern: Wählen Sie aus, ob die Benutzer zur Eingabe ihrer PIN aufgefordert werden sollen, wenn sie eine Verbindung zum Netzwerk herstellen. Die Standardeinstellung ist Aus.

- VPN bei Bedarf aktivieren: Wählen Sie aus, ob eine VPN-Verbindung ausgelöst werden soll, wenn die Benutzer eine Verbindung zum Netzwerk herstellen. Die Standardeinstellung ist Aus. Weitere Informationen zum Konfigurieren der Einstellungen, wenn VPN bei Bedarf aktivieren auf Ein festgelegt wurde, finden Sie unter Konfigurieren der Einstellungen für VPN bei Bedarf für iOS.

- Pro-App-VPN aktivieren: Aktivieren oder deaktivieren Sie diese Option nach Bedarf. Die Standardeinstellung ist Aus. Wenn Sie die Option aktivieren, konfigurieren Sie die folgenden Einstellungen:

- App-Übereinstimmung bei Bedarf aktiviert: Wählen Sie aus, ob pro-App-VPN-Verbindungen automatisch hergestellt werden sollen, wenn mit dem pro-App-VPN-Dienst verknüpfte Apps eine Netzwerkkommunikation beginnen. Die Standardeinstellung ist Aus.

- Anbietertyp: Wählen Sie, ob das Pro-App-VPN als App-Proxy oder als Pakettunnel bereitgestellt wird. Die Standardeinstellung ist App-Proxy.

- Safari-Domänen: Klicken Sie für jede Safari-Domäne, die eine pro-App-VPN-Verbindung auslösen kann und die Sie einschließen möchten, auf Hinzufügen und führen Sie folgende Schritte aus:

- Domäne: Geben Sie den Namen der hinzuzufügenden Domäne ein.

- Klicken Sie auf Speichern, um die Domäne zu speichern oder auf Abbrechen, um den Vorgang abzubrechen.

Konfigurieren von F5 SSL für iOS

- Anbieterpaket-ID: Wenn das Profil für das Pro-App-VPN die Paket-ID einer App enthält, für die es mehrere VPN-Anbieter desselben Typs gibt, geben Sie hier den zu verwendenden Anbieter an.

- Servername oder IP-Adresse: Geben Sie den Namen oder die IP-Adresse des VPN-Servers ein.

- Benutzerkonto: Geben Sie optional ein Benutzerkonto ein.

-

Authentifizierungstyp für Verbindung: Wählen Sie in der Liste entweder Kennwort oder Zertifikat aus. Der Standardwert ist Kennwort.

- Wenn Sie Kennwort auswählen, geben Sie im Feld Authentifizierungskennwort ein optionales Authentifizierungskennwort ein.

- Bei Auswahl von Zertifikat konfigurieren Sie die folgenden Einstellungen:

- Identitätsanmeldeinformationen: Wählen Sie die gewünschten Identitätsanmeldeinformationen in der Liste aus. Die Standardeinstellung ist Ohne.

- Beim Verbinden zur PIN-Eingabe auffordern: Wählen Sie aus, ob die Benutzer zur Eingabe ihrer PIN aufgefordert werden sollen, wenn sie eine Verbindung zum Netzwerk herstellen. Die Standardeinstellung ist Aus.

- VPN bei Bedarf aktivieren: Wählen Sie aus, ob eine VPN-Verbindung ausgelöst werden soll, wenn die Benutzer eine Verbindung zum Netzwerk herstellen. Die Standardeinstellung ist Aus. Weitere Informationen zum Konfigurieren der Einstellungen, wenn VPN bei Bedarf aktivieren auf Ein festgelegt wurde, finden Sie unter Konfigurieren der Einstellungen für VPN bei Bedarf für iOS.

-

Pro-App-VPN aktivieren: Aktivieren oder deaktivieren Sie diese Option nach Bedarf. Die Standardeinstellung ist Aus. Wenn Sie die Option aktivieren, konfigurieren Sie die folgenden Einstellungen:

- App-Übereinstimmung bei Bedarf aktiviert: Wählen Sie aus, ob pro-App-VPN-Verbindungen automatisch hergestellt werden sollen, wenn mit dem pro-App-VPN-Dienst verknüpfte Apps eine Netzwerkkommunikation beginnen.

- Anbietertyp: Wählen Sie, ob das Pro-App-VPN als App-Proxy oder als Pakettunnel bereitgestellt wird. Die Standardeinstellung ist App-Proxy.

-

Safari-Domänen: Klicken Sie für jede Safari-Domäne, die eine pro-App-VPN-Verbindung auslösen kann und die Sie einschließen möchten, auf Hinzufügen und führen Sie folgende Schritte aus:

- Domäne: Geben Sie den Namen der hinzuzufügenden Domäne ein.

- Klicken Sie auf Speichern, um die Domäne zu speichern oder auf Abbrechen, um den Vorgang abzubrechen.

Konfigurieren von SonicWALL für iOS

- Anbieterpaket-ID: Wenn das Profil für das Pro-App-VPN die Paket-ID einer App enthält, für die es mehrere VPN-Anbieter desselben Typs gibt, geben Sie hier den zu verwendenden Anbieter an.

- Servername oder IP-Adresse: Geben Sie den Namen oder die IP-Adresse des VPN-Servers ein.

- Benutzerkonto: Geben Sie optional ein Benutzerkonto ein.

- Anmeldegruppe oder -domäne: Geben Sie optional eine Anmeldegruppe oder -domäne ein.

-

Authentifizierungstyp für Verbindung: Wählen Sie in der Liste entweder Kennwort oder Zertifikat aus. Der Standardwert ist Kennwort.

- Wenn Sie Kennwort auswählen, geben Sie im Feld Authentifizierungskennwort ein optionales Authentifizierungskennwort ein.

- Bei Auswahl von Zertifikat konfigurieren Sie die folgenden Einstellungen:

- Identitätsanmeldeinformationen: Wählen Sie die gewünschten Identitätsanmeldeinformationen in der Liste aus. Die Standardeinstellung ist Ohne.

- Beim Verbinden zur PIN-Eingabe auffordern: Wählen Sie aus, ob die Benutzer zur Eingabe ihrer PIN aufgefordert werden sollen, wenn sie eine Verbindung zum Netzwerk herstellen. Die Standardeinstellung ist Aus.

- VPN bei Bedarf aktivieren: Wählen Sie aus, ob eine VPN-Verbindung ausgelöst werden soll, wenn die Benutzer eine Verbindung zum Netzwerk herstellen. Die Standardeinstellung ist Aus. Weitere Informationen zum Konfigurieren der Einstellungen, wenn VPN bei Bedarf aktivieren auf Ein festgelegt wurde, finden Sie unter Konfigurieren der Einstellungen für VPN bei Bedarf für iOS.

-

Pro-App-VPN aktivieren: Aktivieren oder deaktivieren Sie diese Option nach Bedarf. Die Standardeinstellung ist Aus. Wenn Sie die Option aktivieren, konfigurieren Sie die folgenden Einstellungen:

- App-Übereinstimmung bei Bedarf aktiviert: Wählen Sie aus, ob pro-App-VPN-Verbindungen automatisch hergestellt werden sollen, wenn mit dem pro-App-VPN-Dienst verknüpfte Apps eine Netzwerkkommunikation beginnen.

- Anbietertyp: Wählen Sie, ob das Pro-App-VPN als App-Proxy oder als Pakettunnel bereitgestellt wird. Die Standardeinstellung ist App-Proxy.

-

Safari-Domänen: Klicken Sie für jede Safari-Domäne, die eine pro-App-VPN-Verbindung auslösen kann und die Sie einschließen möchten, auf Hinzufügen und führen Sie folgende Schritte aus:

- Domäne: Geben Sie den Namen der hinzuzufügenden Domäne ein.

- Klicken Sie auf Speichern, um die Domäne zu speichern oder auf Abbrechen, um den Vorgang abzubrechen.

Konfigurieren von Ariba VIA für iOS

- Anbieterpaket-ID: Wenn das Profil für das Pro-App-VPN die Paket-ID einer App enthält, für die es mehrere VPN-Anbieter desselben Typs gibt, geben Sie hier den zu verwendenden Anbieter an.

- Servername oder IP-Adresse: Geben Sie den Namen oder die IP-Adresse des VPN-Servers ein.

- Benutzerkonto: Geben Sie optional ein Benutzerkonto ein.

-

Authentifizierungstyp für Verbindung: Wählen Sie in der Liste entweder Kennwort oder Zertifikat aus. Der Standardwert ist Kennwort.

- Wenn Sie Kennwort auswählen, geben Sie im Feld Authentifizierungskennwort ein optionales Authentifizierungskennwort ein.

- Bei Auswahl von Zertifikat konfigurieren Sie die folgenden Einstellungen:

- Identitätsanmeldeinformationen: Wählen Sie die gewünschten Identitätsanmeldeinformationen in der Liste aus. Die Standardeinstellung ist Ohne.

- Beim Verbinden zur PIN-Eingabe auffordern: Wählen Sie aus, ob die Benutzer zur Eingabe ihrer PIN aufgefordert werden sollen, wenn sie eine Verbindung zum Netzwerk herstellen. Die Standardeinstellung ist Aus.

- VPN bei Bedarf aktivieren: Wählen Sie aus, ob eine VPN-Verbindung ausgelöst werden soll, wenn die Benutzer eine Verbindung zum Netzwerk herstellen. Die Standardeinstellung ist Aus. Weitere Informationen zum Konfigurieren der Einstellungen, wenn VPN bei Bedarf aktivieren auf Ein festgelegt wurde, finden Sie unter Konfigurieren der Einstellungen für VPN bei Bedarf für iOS.

-

Pro-App-VPN aktivieren: Aktivieren oder deaktivieren Sie diese Option nach Bedarf. Die Standardeinstellung ist Aus. Wenn Sie die Option aktivieren, konfigurieren Sie die folgenden Einstellungen:

- App-Übereinstimmung bei Bedarf aktiviert: Wählen Sie aus, ob pro-App-VPN-Verbindungen automatisch hergestellt werden sollen, wenn mit dem pro-App-VPN-Dienst verknüpfte Apps eine Netzwerkkommunikation beginnen.

-

Safari-Domänen: Klicken Sie für jede Safari-Domäne, die eine pro-App-VPN-Verbindung auslösen kann und die Sie einschließen möchten, auf Hinzufügen und führen Sie folgende Schritte aus:

- Domäne: Geben Sie den Namen der hinzuzufügenden Domäne ein.

- Klicken Sie auf Speichern, um die Domäne zu speichern oder auf Abbrechen, um den Vorgang abzubrechen.

Konfigurieren von IKEv2-Protokollen für iOS

Dieser Abschnitt enthält Informationen zu den Einstellungen für die Protokolle IKEv2, AlwaysOn IKEv2 und AlwaysOn IKEv2-Doppelkonfiguration. Konfigurieren Sie für AlwaysOn IKEv2-Doppelkonfiguration alle diese Einstellungen für Mobilfunk- und WLAN-Netzwerke.

-

Deaktivieren der automatischen Verbindung durch Benutzer zulassen: für AlwaysOn-Protokolle. Wählen Sie, ob Benutzer das Herstellen einer automatischen Verbindung mit dem Netzwerk auf ihren Geräten deaktivieren können. Die Standardeinstellung ist Aus.

-

Hostname oder IP-Adresse des Servers: Geben Sie den Namen oder die IP-Adresse des VPN-Servers ein.

-

Lokale ID: Geben Sie den FQDN oder die IP-Adresse des IKEv2-Clients ein. Dieses Feld ist erforderlich.

-

Remote-ID: Geben Sie den FQDN oder die IP-Adresse des VPN-Servers ein. Dieses Feld ist erforderlich.

-

Geräteauthentifizierung: Wählen Sie Gemeinsamer geheimer Schlüssel, Zertifikat oder Gerätezertifikat basiert auf Geräteidentität als Authentifizierungstyp für die Verbindung aus. Die Standardeinstellung ist Gemeinsamer geheimer Schlüssel.

-

Wenn Sie Gemeinsamer geheimer Schlüssel auswählen, geben Sie einen gemeinsamen geheimen Schlüssel ein.

-

Bei Auswahl von Zertifikat wählen Sie die zu verwendenden Identitätsanmeldeinformationen. Die Standardeinstellung ist Ohne.

-

Wenn Sie Gerätezertifikat basiert auf Geräteidentität wählen, wählen Sie den zu verwendenden Geräteidentitätstyp. Der Standardwert ist IMEI. Zur Verwendung dieser Option importieren Sie Zertifikate en gros mit der REST-API. Siehe Massenupload von Zertifikaten mit der REST-API. Nur verfügbar, wenn Sie Always On IKEv2 auswählen.

-

-

Erweiterte Authentifizierung aktiviert: Wählen Sie aus, ob das Protokoll für erweiterte Authentifizierung (EAP) aktiviert werden soll. Bei Auswahl von Ein geben Sie das Benutzerkonto und das Authentifizierungskennwort ein.

-

DPD-Intervall (Dead Peer Detection): Wählen Sie aus, wie oft eine Verbindung mit Peer-Geräten hergestellt werden soll, um sicherzustellen, dass die Geräte erreichbar bleiben. Die Standardeinstellung ist Ohne. Optionen:

-

Ohne: Dead Peer Detection ist deaktiviert.

-

Niedrig: Verbindung mit Peer alle 30 Minuten herstellen.

-

Mittel: Verbindung mit Peer alle 10 Minuten herstellen.

-

Hoch: Verbindung mit Peer jede Minute herstellen.

-

-

Mobilität und Multihoming deaktivieren: Wählen Sie aus, ob dieses Feature deaktiviert werden soll.

-

Interne IPv4-/IPv6-Subnetzattribute verwenden: Wählen Sie aus, ob dieses Feature aktiviert werden soll.

-

Umleitungen deaktivieren: Wählen Sie aus, ob Umleitungen deaktiviert werden sollen.

-

Fallback aktivieren: Wenn diese Einstellung aktiviert wird, kann Wi-Fi Assist-fähiger Datenverkehr, der ein VPN erfordert, durch einen Mobilfunktunnel übertragen werden. Die Standardeinstellung ist Aus.

-

NAT-Keep-Alive aktivieren, wenn Gerät im Standbymodus ist: für AlwaysOn-Protokolle. Keep-Alive-Pakete behalten NAT-Zuordnungen für IKEv2-Verbindungen. Diese Pakete werden in regelmäßigen Abständen gesendet, wenn das Gerät im aktiven Zustand ist. Wenn diese Einstellung auf Ein festgelegt ist, werden Keep-Alive-Pakete auch dann gesendet, wenn das Gerät im Standbymodus ist. Der Standardwert ist 20 Sekunden über Wi-Fi und 110 Sekunden über das Mobilfunknetz. Sie können das Intervall über den Parameter NAT-Keep-Alive-Intervall ändern.

-

NAT-Keep-Alive Intervall (Sekunden): Der Standardwert ist 20 Sekunden.

-

Perfect Forward Secrecy (PFS) aktivieren: Wählen Sie, ob dieses Feature aktiviert werden soll.

-

IP-Adressen der DNS-Server: optional. Liste der DNS-Server-IP-Adressen. Die Liste kann IPv4- und IPv6-Adressen enthalten. Klicken Sie auf Hinzufügen, um eine Adresse einzugeben.

-

Domänenname: optional. Primäre Domäne des Tunnels.

-

Suchdomänen: optional. Liste von Domänenzeichenfolgen, die verwendet werden, um einteilige Hostnamen vollständig zu qualifizieren.

-

Zusätzliche Domänen für Übereinstimmungen an Auflösungsliste anhängen: optional. Legt fest, ob die zusätzlichen Domänen für Übereinstimmungen der Liste der Suchdomänen für die Auflösung hinzugefügt werden sollen. Die Standardeinstellung ist Ein.

-

Zusätzliche Domänen für Übereinstimmungen: optional. Liste der Domänenzeichenfolgen zur Bestimmung der DNS-Abfragen, die die Einstellungen der DNS-Auflösung in den DNS-Serveradressen verwenden sollen. Der Schlüssel erstellt eine geteilte DNS-Konfiguration, bei der nur Hosts in bestimmten Domänen über die DNS-Auflösung des Tunnels aufgelöst werden. Hosts, die nicht auf der Liste stehen, werden unter Verwendung der Standard-Systemauflösung aufgelöst.

Wenn dieser Parameter eine leere Zeichenfolge enthält, wird diese Zeichenfolge als die Standarddomäne verwendet. Damit werden durch die Split-Tunnel-Konfiguration alle DNS-Abfragen vor den primären DNS-Servern an die VPN-DNS-Server geleitet. Wenn der VPN-Tunnel die Standardroute des Netzwerks ist, werden die aufgelisteten DNS-Server zur Standardauflösung. Die zusätzlichen Domänen für Übereinstimmungen werden dann ignoriert.

-

IKE SA-Parameter und Untergeordnete SA-Parameter: Konfigurieren Sie folgende Einstellungen für jeden Parameter der Sicherheitszuordnung (SA):

-

Verschlüsselungsalgorithmus: Wählen Sie in der Liste den IKE-Verschlüsselungsalgorithmus aus, der verwendet werden soll. Der Standardwert ist 3DES.

-

Integritätsalgorithmus: Wählen Sie in der Liste den Integritätsalgorithmus aus, der verwendet werden soll. Der Standardwert ist SHA-256.

-

Diffie Hellman-Gruppe: Wählen Sie in der Liste die Diffie Hellman-Gruppennummer aus. Der Standardwert ist 2.

-

IKE-Lebensdauer in Minuten: Geben Sie eine Ganzzahl zwischen 10 und 1440 für die SA-Lebensdauer ein (Intervall der Schlüsselerneuerung). Der Standardwert ist 1440 Minuten.

-

-

Dienstausnahmen: für AlwaysOn-Protokolle. Dienstausnahmen sind Systemdienste, die vom Always-On-VPN ausgenommen sind. Konfigurieren Sie folgende Einstellungen für Dienstausnahmen:

-

Voicemail: Wählen Sie in der Liste die gewünschte Behandlung der Voicemail-Ausnahme aus. Der Standardwert ist Datenverkehr über Tunnel zulassen.

-

AirPrint: Wählen Sie in der Liste die gewünschte Behandlung der AirPrint-Ausnahme aus. Der Standardwert ist Datenverkehr über Tunnel zulassen.

-

Datenverkehr von Captive-Websheet außerhalb des Tunnels zulassen: Wählen Sie aus, ob Benutzern das Herstellen einer Verbindung mit öffentlichen Hotspots außerhalb des VPN-Tunnels gestattet werden soll. Die Standardeinstellung ist Aus.

-

Datenverkehr von allen Captive-Netzwerk-Apps außerhalb des Tunnels zulassen: Wählen Sie aus, ob alle Hotspot-Netzwerk-Apps außerhalb des VPN-Tunnels zugelassen werden sollen. Die Standardeinstellung ist Aus.

-

Paket-ID für Captive-Netzwerk-App: Klicken Sie zur Auswahl der einzelnen Paket-IDs der Hotspot-Netzwerk-Apps, auf die Benutzer zugreifen dürfen, auf Hinzufügen und geben Sie die Paket-ID der Hotspot-Netzwerk-App ein. Klicken Sie auf Speichern, um die App-Paket-ID zu speichern.

-

-

Pro-App-VPN: Konfigurieren Sie diese Einstellungen für IKEv2-Verbindungstypen.

- Pro-App-VPN aktivieren: Aktivieren oder deaktivieren Sie diese Option nach Bedarf. Die Standardeinstellung ist Aus.

- App-Übereinstimmung bei Bedarf aktiviert: Wählen Sie aus, ob pro-App-VPN-Verbindungen automatisch hergestellt werden sollen, wenn mit dem pro-App-VPN-Dienst verknüpfte Apps eine Netzwerkkommunikation beginnen. Die Standardeinstellung ist Aus.

- Safari-Domänen: Klicken Sie auf Hinzufügen, um einen Safari-Domänennamen hinzuzufügen.

-

Proxykonfiguration: Wählen Sie nach Bedarf das Routing der VPN-Verbindung über einen Proxyserver aus. Standardwert ist Ohne.

Konfigurieren des Citrix SSO-Protokolls für iOS

Der Citrix SSO-Client steht im Apple-Store zur Verfügung.

- Servername oder IP-Adresse: Geben Sie den Namen oder die IP-Adresse des VPN-Servers ein.

- Benutzerkonto: Geben Sie optional ein Benutzerkonto ein.

-

Authentifizierungstyp für Verbindung: Wählen Sie in der Liste entweder Kennwort oder Zertifikat aus. Der Standardwert ist Kennwort.

- Wenn Sie Kennwort auswählen, geben Sie im Feld Authentifizierungskennwort ein optionales Authentifizierungskennwort ein.

- Bei Auswahl von Zertifikat konfigurieren Sie die folgenden Einstellungen:

- Identitätsanmeldeinformationen: Wählen Sie die gewünschten Identitätsanmeldeinformationen in der Liste aus. Die Standardeinstellung ist Ohne.

- Beim Verbinden zur PIN-Eingabe auffordern: Wählen Sie aus, ob die Benutzer zur Eingabe ihrer PIN aufgefordert werden sollen, wenn sie eine Verbindung zum Netzwerk herstellen. Die Standardeinstellung ist Aus.

- VPN bei Bedarf aktivieren: Wählen Sie aus, ob eine VPN-Verbindung ausgelöst werden soll, wenn die Benutzer eine Verbindung zum Netzwerk herstellen. Die Standardeinstellung ist Aus. Weitere Informationen zum Konfigurieren der Einstellungen, wenn VPN bei Bedarf aktivieren auf Ein festgelegt wurde, finden Sie unter Konfigurieren der Einstellungen für VPN bei Bedarf für iOS.

-

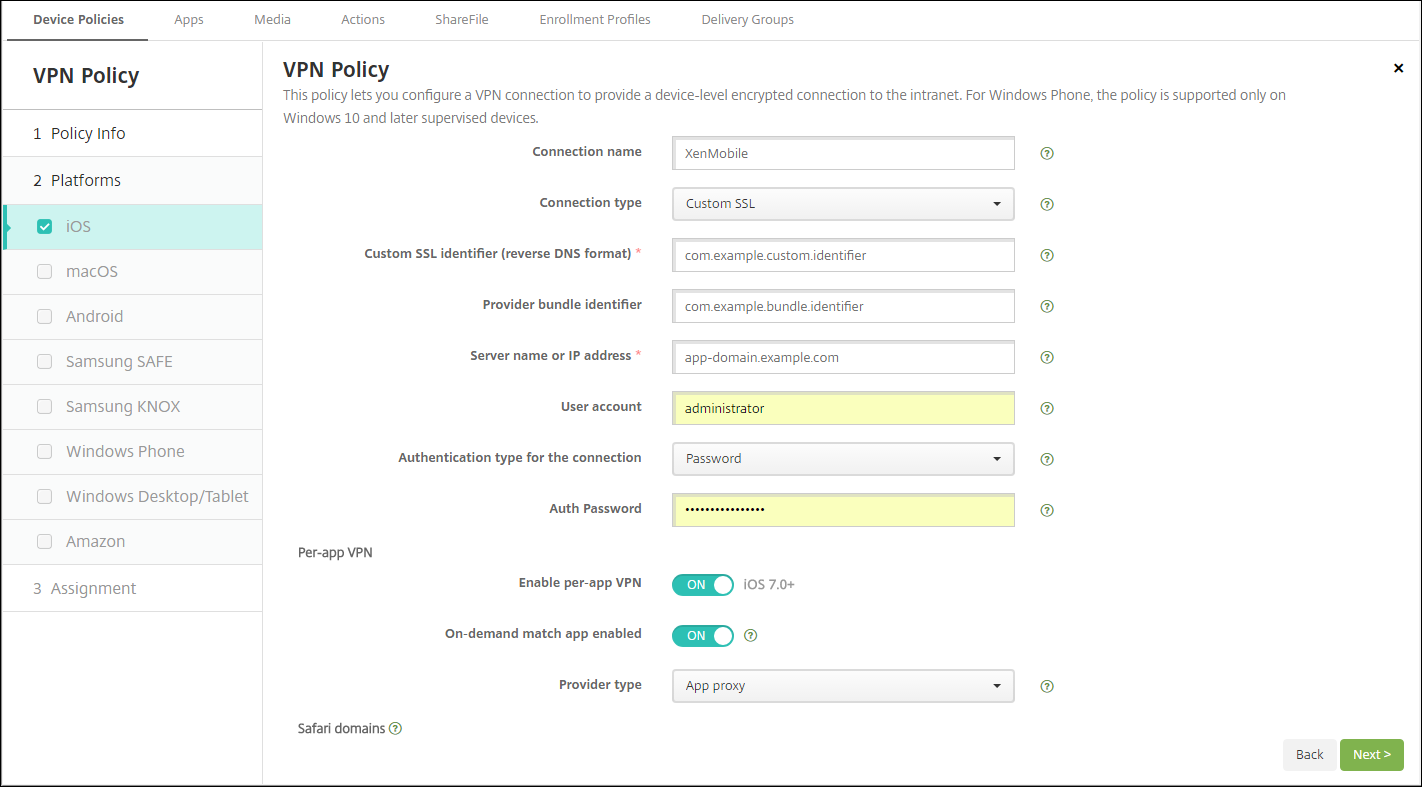

Pro-App-VPN aktivieren: Aktivieren oder deaktivieren Sie diese Option nach Bedarf. Die Standardeinstellung ist Aus. Wenn Sie die Option aktivieren, konfigurieren Sie die folgenden Einstellungen:

- App-Übereinstimmung bei Bedarf aktiviert: Wählen Sie aus, ob pro-App-VPN-Verbindungen automatisch hergestellt werden sollen, wenn mit dem pro-App-VPN-Dienst verknüpfte Apps eine Netzwerkkommunikation beginnen.

- Anbietertyp: Wählen Sie, ob das Pro-App-VPN als App-Proxy oder als Pakettunnel bereitgestellt wird. Die Standardeinstellung ist App-Proxy.

- Anbietertyp: Legen Sie dies auf Pakettunnel fest.

-

Safari-Domänen: Klicken Sie für jede Safari-Domäne, die eine pro-App-VPN-Verbindung auslösen kann und die Sie einschließen möchten, auf Hinzufügen und führen Sie folgende Schritte aus:

- Domäne: Geben Sie den Namen der hinzuzufügenden Domäne ein.

- Klicken Sie auf Speichern, um die Domäne zu speichern oder auf Abbrechen, um den Vorgang abzubrechen.

-

Benutzerdefiniertes XML: Für jeden benutzerdefinierten XML-Parameter, den Sie hinzufügen möchten, klicken Sie auf Hinzufügen und geben Sie das Schlüssel/Wert-Paar an. Folgende Parameter sind verfügbar:

- disableL3: deaktiviert VPN auf Systemebene. Nur VPN-Zugriff pro App ist zulässig. Es ist kein Wert erforderlich.

- user agent: Ordnet dieser Geräterichtlinie alle NetScaler Gateway-Richtlinien zu, die auf VPN-Plug-In-Clients abzielen. Für die vom Plug-In initiierten Anfragen wird der Wert für diesen Schlüssel automatisch dem VPN-Plug-In hinzugefügt.

Konfigurieren des benutzerdefinierten SSL-Protokolls für iOS

Nutzen Sie folgende Schrittfolge für den Wechsel vom Cisco Legacy AnyConnect-Client zum Cisco AnyConnect-Client:

- Konfigurieren Sie die VPN-Geräterichtlinie mit dem benutzerdefinierten SSL-Protokoll. Stellen Sie die Richtlinie auf iOS-Geräten bereit.

- Laden Sie den Cisco AnyConnect-Client von https://apps.apple.com/us/app/cisco-secure-client/id1135064690 hoch, fügen Sie die App zu Citrix Endpoint Management hinzu und stellen Sie sie dann auf iOS-Geräten bereit.

- Entfernen Sie die alte VPN-Geräterichtlinie von iOS-Geräten.

Einstellungen:

- Benutzerdefinierte SSL-ID (Reverse DNS-Format): Legen Sie dies auf die Paket-ID fest. Verwenden Sie com.cisco.anyconnect für den Cisco AnyConnect-Client.

- Anbieterpaket-ID: Wenn die unter Benutzerdefinierte SSL-ID angegebene App mehrere VPN-Anbieter des gleichen Typs hat (App-Proxy oder Pakettunnel), geben Sie diese ID an. Verwenden Sie com.cisco.anyconnect für den Cisco AnyConnect-Client.

- Servername oder IP-Adresse: Geben Sie den Namen oder die IP-Adresse des VPN-Servers ein.

- Benutzerkonto: Geben Sie optional ein Benutzerkonto ein.

-

Authentifizierungstyp für Verbindung: Wählen Sie in der Liste entweder Kennwort oder Zertifikat aus. Der Standardwert ist Kennwort.

- Wenn Sie Kennwort auswählen, geben Sie im Feld Authentifizierungskennwort ein optionales Authentifizierungskennwort ein.

- Bei Auswahl von Zertifikat konfigurieren Sie die folgenden Einstellungen:

- Identitätsanmeldeinformationen: Wählen Sie die gewünschten Identitätsanmeldeinformationen in der Liste aus. Die Standardeinstellung ist Ohne.

- Beim Verbinden zur PIN-Eingabe auffordern: Wählen Sie aus, ob die Benutzer zur Eingabe ihrer PIN aufgefordert werden sollen, wenn sie eine Verbindung zum Netzwerk herstellen. Die Standardeinstellung ist Aus.

- VPN bei Bedarf aktivieren: Wählen Sie aus, ob eine VPN-Verbindung ausgelöst werden soll, wenn die Benutzer eine Verbindung zum Netzwerk herstellen. Die Standardeinstellung ist Aus. Weitere Informationen zum Konfigurieren der Einstellungen, wenn VPN bei Bedarf aktivieren auf Ein festgelegt wurde, finden Sie unter Konfigurieren der Einstellungen für VPN bei Bedarf für iOS.

- Alle Netzwerke einschließen: Wählen Sie aus, ob alle Netzwerke diese Verbindung verwenden dürfen. Die Standardeinstellung ist Aus.

- Lokale Netzwerke ausschließen: Wählen Sie aus, ob lokale Netzwerke von der Verwendung der Verbindung ausgeschlossen werden sollen. Die Standardeinstellung ist Aus.

-

Pro-App-VPN aktivieren: Aktivieren oder deaktivieren Sie diese Option nach Bedarf. Die Standardeinstellung ist Aus. Wenn Sie die Option aktivieren, konfigurieren Sie die folgenden Einstellungen:

- App-Übereinstimmung bei Bedarf aktiviert: Wählen Sie aus, ob pro-App-VPN-Verbindungen automatisch hergestellt werden sollen, wenn mit dem pro-App-VPN-Dienst verknüpfte Apps eine Netzwerkkommunikation beginnen.

- Anbietertyp: Der Anbietertyp gibt an, ob es sich um einen VPN-Dienst oder einen Proxy-Dienst handelt. Wählen Sie für VPN-Dienst die Option Pakettunnel. Wählen Sie für Proxy-Dienst App-Proxy. Wählen Sie Pakettunnel für den Cisco AnyConnect-Client.

-

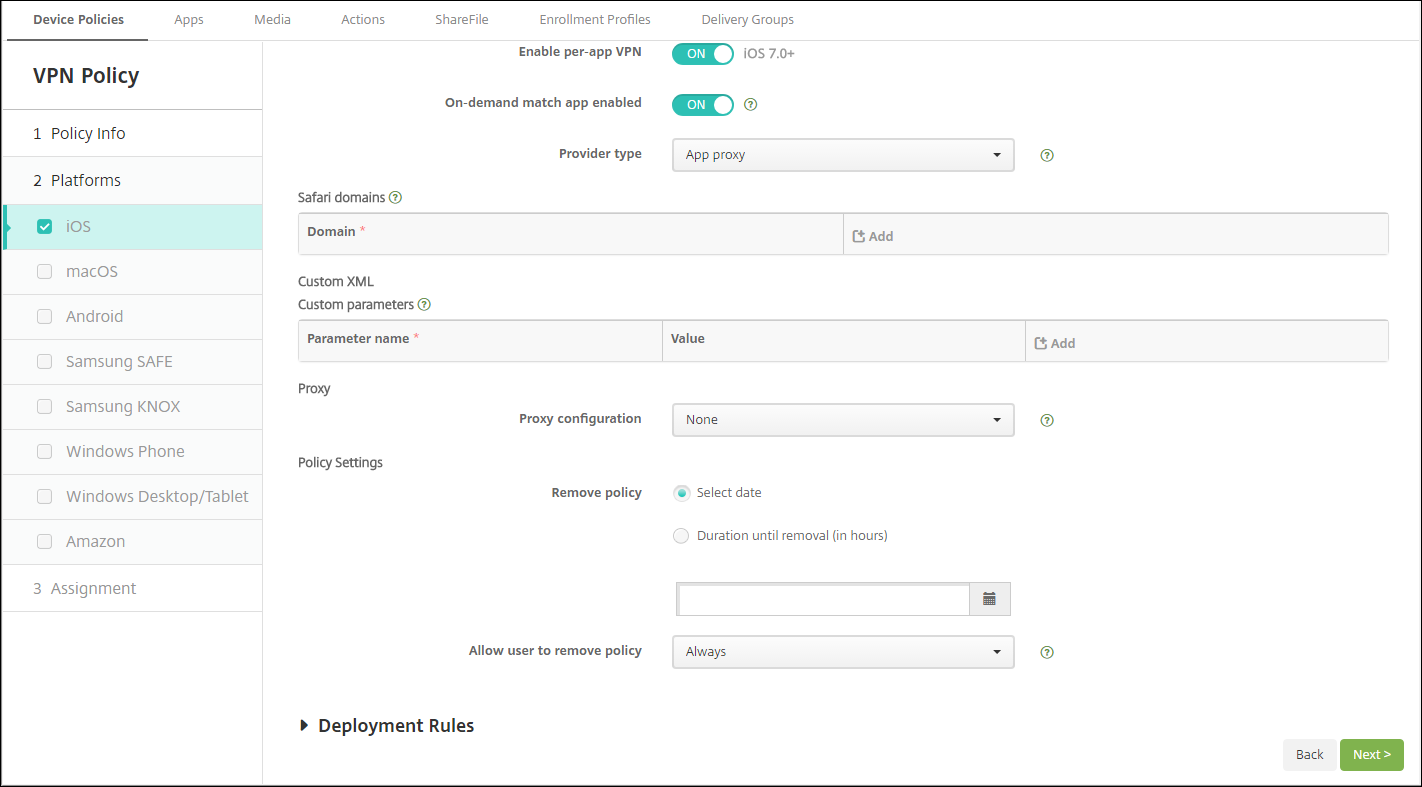

Safari-Domänen: Klicken Sie für jede Safari-Domäne, die eine pro-App-VPN-Verbindung auslösen kann und die Sie einschließen möchten, auf Hinzufügen und führen Sie folgende Schritte aus:

- Domäne: Geben Sie den Namen der hinzuzufügenden Domäne ein.

- Klicken Sie auf Speichern, um die Domäne zu speichern oder auf Abbrechen, um den Vorgang abzubrechen.

-

Benutzerdefiniertes XML: Für jeden benutzerdefinierten XML-Parameter, den Sie hinzufügen möchten, klicken Sie auf Hinzufügen und führen Sie folgende Schritte aus:

- Parametername: Geben Sie den Namen des gewünschten Parameters ein.

- Wert: Geben Sie den mit dem Parameternamen verknüpften Wert ein.

- Klicken Sie auf Speichern, um den Parameter zu speichern oder auf Abbrechen, um den Vorgang abzubrechen.

Konfigurieren der VPN-Geräterichtlinie zur Unterstützung von NAC

- Für die Konfiguration des NAC-Filters muss für den Verbindungstyp die Option Benutzerdefiniertes SSL verwendet werden.

- Geben Sie für Verbindungsname die Option VPN an.

- Geben Sie für Benutzerdefinierte SSL-ID den Text com.citrix.NetScalerGateway.ios.app ein.

- Geben Sie für Anbieterpaket-ID den Text com.citrix.NetScalerGateway.ios.app.vpnplugin ein.

Die Werte in Schritt 3 und 4 entstammen der erforderlichen Citrix SSO-Installation für die NAC-Filterung. Sie konfigurieren kein Authentifizierungskennwort. Weitere Informationen zur Verwendung der NAC-Funktion finden Sie unter Netzwerkzugriffssteuerung.

Konfigurieren der Optionen für “VPN bei Bedarf aktivieren” für iOS

- On-Demand-Domäne: Klicken Sie für jede gewünschte Domäne und Aktion, die beim Herstellen einer Verbindung erfolgen soll, auf Hinzufügen und führen Sie folgende Schritte aus:

- Domäne: Geben Sie den Namen der hinzuzufügenden Domäne ein.

-

Aktion: Wählen Sie in der Liste eine mögliche Aktion aus:

- Immer herstellen: Die Domäne löst immer eine VPN-Verbindung aus.

- Nie herstellen: Die Domäne löst nie eine VPN-Verbindung aus.

- Wenn erforderlich herstellen: Die Domäne löst eine VPN-Verbindung aus, wenn die Auflösung des Domänennamens fehlschlägt. Dieser Fehler tritt auf, wenn der DNS-Server die Domäne nicht auflösen kann, die Verbindung an einen anderen Server umleitet oder wenn beim DNS-Server ein Timeout auftritt.

- Klicken Sie auf Speichern, um die Domäne zu speichern oder auf Abbrechen, um den Vorgang abzubrechen.

-

On-Demand-Regeln

-

Aktion: Wählen Sie in der Liste die gewünschte Aktion aus. Die Standardeinstellung ist EvaluateConnection. Zulässige Aktionen:

- Zulassen: On-Demand-VPN-Verbindung bei einer entsprechenden Auslösung zulassen.

- Verbinden: Starten Sie bedingungslos eine VPN-Verbindung.

- Trennen: VPN-Verbindung trennen und bei Zutreffen der Regel keine Wiederverbindung herstellen.

- EvaluateConnection: ActionParameters-Array für jede Verbindung auswerten.

- Ignorieren: Bestehende VPN-Verbindungen beibehalten, bei Zutreffen der Regel jedoch keine Wiederverbindung herstellen.

-

DNSDomainMatch: Klicken Sie für jede Domäne, die bei der Suche anhand der Domänenliste von Geräten als Treffer in Betracht gezogen werden soll, auf Hinzufügen und führen Sie folgende Schritte aus:

- DNS-Domäne: Geben Sie den Domänennamen ein. Sie können ein Sternchen (*) als Platzhalter für das Präfix für mehrere Domänen verwenden. Beispiel: *.beispiel.com steht für meinedomäne.beispiel.com, seinedomäne.beispiel.com und ihredomäne.beispiel.com.

- Klicken Sie auf Speichern, um die Domäne zu speichern oder auf Abbrechen, um den Vorgang abzubrechen.

-

DNSServerAddressMatch: Klicken Sie für jede DNS-Server-IP-Adresse im Netzwerk, die als Treffer in Betracht gezogen werden soll, auf Hinzufügen und führen Sie folgende Schritte aus:

- Adresse des DNS-Servers: Geben Sie die gewünschte DNS-Serveradresse ein. Sie können ein Sternchen (*) als Platzhalter für das Suffix für mehrere DNS-Server verwenden. “17.*” entspricht beispielsweise allen DNS-Servern im Subnetz der Klasse A.

- Klicken Sie auf Speichern, um die DNS-Serveradresse zu speichern, oder auf Abbrechen, um den Vorgang abzubrechen.

-

InterfaceTypeMatch: Wählen Sie in der Liste den Hardwaretyp der verwendeten primären Netzwerkschnittstelle aus. Der Standardwert ist Keine Angabe. Zulässige Werte:

- Keine Angabe: entspricht Netzwerkschnittstellenhardware aller Typen. Dies ist die Standardeinstellung.

- Ethernet: entspricht Ethernet-Netzwerkschnittstellen.

- WiFi: Entspricht WiFi-Netzwerkschnittstellen.

- Mobilnetz: entspricht Mobilnetzschnittstellen.

-

SSIDMatch: Klicken Sie für jede SSID, die als Treffer für das aktuelle Netzwerk in Betracht gezogen werden soll, auf Hinzufügen und führen Sie die folgenden Schritte aus:

- SSID: Geben Sie die gewünschte SSID ein. Ist das Netzwerk kein WiFi-Netzwerk oder erscheint die SSID nicht, gibt es keinen Treffer. Zur Einbeziehung aller SSIDs lassen Sie die Liste leer.

- Klicken Sie auf Speichern, um die SSID zu speichern, oder auf Abbrechen, um den Vorgang abzubrechen.

- URLStringProbe: Geben Sie eine URL für den Abruf ein. Kann die URL ohne Umleitung abgerufen werden, trifft die Regel zu.

-

ActionParameters : Domains: Klicken Sie für jede Domäne, die durch EvaluateConnection geprüft werden soll, auf Hinzufügen und führen Sie folgende Schritte aus:

- Domäne: Geben Sie den Namen der hinzuzufügenden Domäne ein.

- Klicken Sie auf Speichern, um die Domäne zu speichern oder auf Abbrechen, um den Vorgang abzubrechen.

-

ActionParameters : DomainAction: Wählen Sie in dieser Liste die VPN-Aktionen für die unter ActionParameters : Domains angegebenen Domänen. Die Standardeinstellung ist ConnectIfNeeded. Zulässige Aktionen:

- ConnectIfNeeded: Die Domäne löst eine VPN-Verbindung aus, wenn die Auflösung des Domänennamens fehlschlägt. Dieser Fehler tritt auf, wenn der DNS-Server die Domäne nicht auflösen kann, die Verbindung an einen anderen Server umleitet oder wenn beim DNS-Server ein Timeout auftritt.

- NeverConnect: Die Domäne löst nie eine VPN-Verbindung aus.

-

ActionParameters : RequiredDNSServers: Klicken Sie für jeden DNS-Server, der zum Auflösen der angegebenen Domänen verwendet werden soll, auf Hinzufügen und führen Sie folgende Schritte aus:

- DNS-Server: nur gültig, wenn ActionParameters : DomainAction = ConnectIfNeeded. Geben Sie die IP-Adresse des DNS-Servers ein. Dieser Server kann außerhalb der aktuellen Netzwerkkonfiguration des Geräts residieren. Ist der DNS-Server nicht erreichbar, wird eine VPN-Verbindung hergestellt. Bei diesem DNS-Server muss es sich entweder um einen internen DNS-Server oder einen vertrauenswürdigen externen DNS-Server handeln.

- Klicken Sie auf Speichern, um den DNS-Server zu speichern, oder auf Abbrechen, um den Vorgang abzubrechen.

- ActionParameters : RequiredURLStringProbe: Geben Sie optional eine HTTP- oder HTTPS-URL (bevorzugt letztere) zur Prüfung mit einer GET-Anforderung ein. Kann der Hostname der URL nicht aufgelöst werden oder ist der Server nicht erreichbar oder reagiert nicht, wird eine VPN-Verbindung hergestellt. Nur gültig, wenn ActionParameters : DomainAction = ConnectIfNeeded.

-

OnDemandRules : XML content: Geben Sie eine XML-Konfiguration für On-Demand-Regeln ein bzw. kopieren Sie sie und fügen Sie sie ein.

- Klicken Sie auf Wörterbuch prüfen, um den XML-Code zu prüfen. Wenn die XML-Datei gültig ist, wird Gültige XML unterhalb von XML-Inhalt angezeigt. Wenn sie nicht gültig ist, wird eine Fehlermeldung mit einer Beschreibung des Fehlers angezeigt.

-

Aktion: Wählen Sie in der Liste die gewünschte Aktion aus. Die Standardeinstellung ist EvaluateConnection. Zulässige Aktionen:

-

Proxy

-

Proxykonfiguration: Wählen Sie in der Liste das Routing der VPN-Verbindung über einen Proxyserver aus. Die Standardeinstellung ist Ohne.

- Bei Auswahl von Manuell konfigurieren Sie die folgenden Einstellungen:

- Hostname oder IP-Adresse des Proxyservers: Geben Sie den Hostnamen oder die IP-Adresse des Proxyservers ein. Dieses Feld ist erforderlich.

- Port für den Proxyserver: Geben Sie die Portnummer des Proxyservers ein. Dieses Feld ist erforderlich.

- Benutzername: Geben Sie einen optionalen Benutzernamen für den Proxyserver ein.

- Kennwort: Geben Sie ein optionales Kennwort für den Proxyserver ein.

- Bei Auswahl von Automatisch konfigurieren Sie die folgende Einstellung:

- Proxyserver-URL: Geben Sie die URL des Proxyservers ein. Dieses Feld ist erforderlich.

- Bei Auswahl von Manuell konfigurieren Sie die folgenden Einstellungen:

-

Proxykonfiguration: Wählen Sie in der Liste das Routing der VPN-Verbindung über einen Proxyserver aus. Die Standardeinstellung ist Ohne.

-

Richtlinieneinstellungen

-

Richtlinie entfernen: Wählen Sie eine Methode, um das Entfernen von Richtlinien zu planen. Verfügbare Optionen sind Datum auswählen und Zeit bis zum Entfernen (in Stunden)

- Datum auswählen: Klicken Sie auf den Kalender, um das Datum für das Entfernen anzugeben.

- Zeit bis zum Entfernen (in Stunden): Geben Sie ein, in wie vielen Stunden die Richtlinie entfernt wird. Nur für iOS 6.0 und höher verfügbar.

-

Richtlinie entfernen: Wählen Sie eine Methode, um das Entfernen von Richtlinien zu planen. Verfügbare Optionen sind Datum auswählen und Zeit bis zum Entfernen (in Stunden)

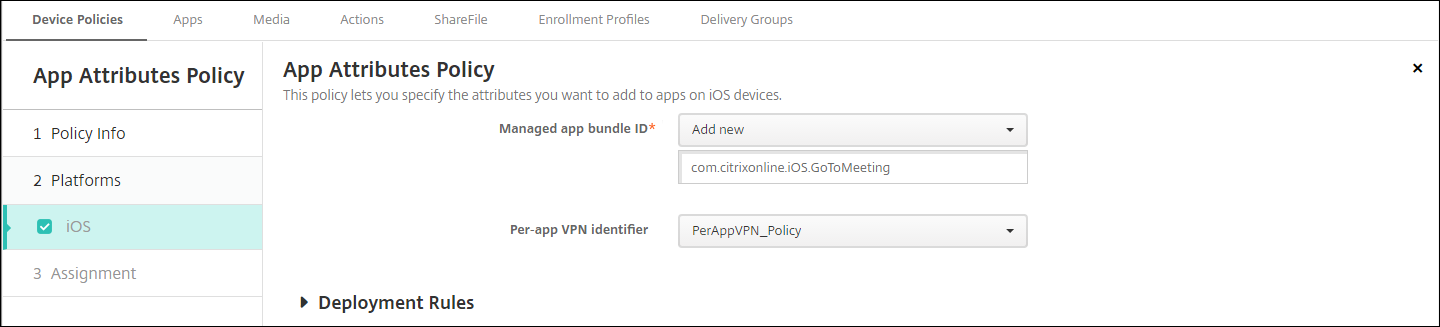

Pro-App-VPN-Zugriff konfigurieren

Die Pro-App-VPN-Optionen für iOS sind für folgende Verbindungstypen verfügbar: Cisco Legacy AnyConnect, Juniper SSL, F5 SSL, SonicWALL Mobile Connect, Ariba VIA, Citrix VPN, Citrix SSO und Benutzerdefiniertes SSL.

Pro-App-VPN-Zugriff konfigurieren:

-

Erstellen Sie unter Konfigurieren > Geräterichtlinien eine VPN-Richtlinie. Beispiel:

-

Erstellen Sie unter Konfigurieren > Geräterichtlinien eine Geräterichtlinie für App-Attribute, um der Pro-VNP-Richtlinie eine App zuzuordnen. Wählen Sie für ID für VPN-Zugriff pro App den Namen der in Schritt 1 erstellten VPN-Richtlinie. Wählen Sie für Paket-ID für verwaltete App eine Option aus der App-Liste oder geben Sie die Paket-ID ein. (Wenn Sie eine iOS-App-Bestandsrichtlinie bereitstellen, enthält die Liste Apps.)

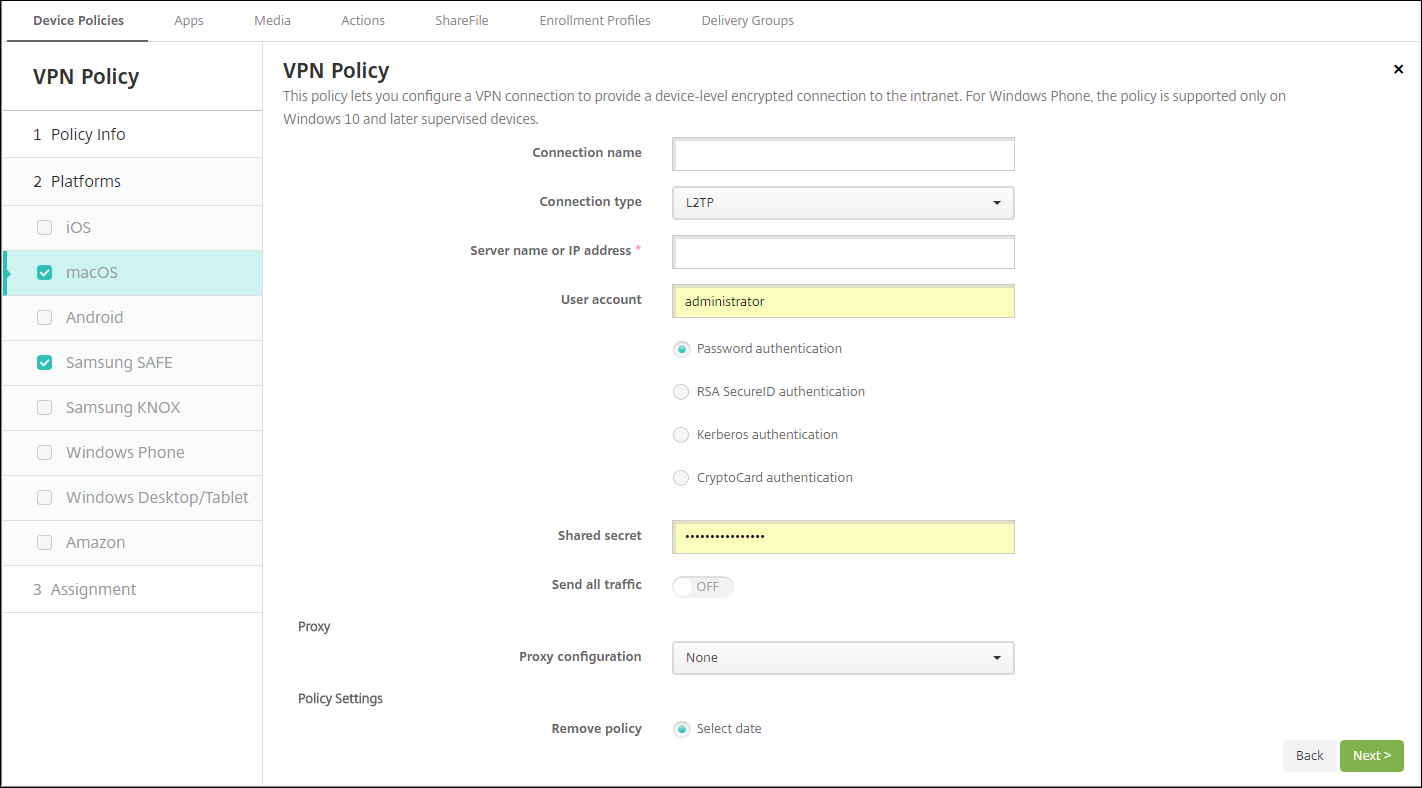

macOS-Einstellungen

- Verbindungsname: Geben Sie einen Namen für die Verbindung ein.

-

Verbindungstyp: Wählen Sie in der Liste das Protokoll aus, das für die Verbindung verwendet werden soll. Die Standardeinstellung ist L2TP.

- L2TP: Layer-2-Tunnelingprotokoll mit Authentifizierung mit vorinstalliertem Schlüssel

- PPTP: Point-to-Point Tunneling

- IPSec: Ihre Unternehmens-VPN-Verbindung.

- Cisco AnyConnect: Cisco AnyConnect VPN-Client.

- Juniper SSL: Juniper Networks SSL VPN-Client.

- F5 SSL: F5 Networks SSL VPN-Client.

- SonicWALL Mobile Connect: einheitlicher Dell VPN-Client für iOS.

- Ariba VIA: Ariba Networks Virtual Internet Access-Client.

- Citrix VPN: Citrix VPN-Client.

- Benutzerdefiniertes SSL: benutzerdefiniertes Secure Socket Layer.

In den folgenden Abschnitten werden die Konfigurationsoptionen für die einzelnen Verbindungsmethoden aufgeführt.

Konfigurieren von L2TP für macOS

- Servername oder IP-Adresse: Geben Sie den Namen oder die IP-Adresse des VPN-Servers ein.

- Benutzerkonto: Geben Sie optional ein Benutzerkonto ein.

- Wählen Sie entweder Kennwortauthentifizierung, RSA SecurID-Authentifizierung, Kerberos-Authentifizierung oder CryptoCard-Authentifizierung aus. Der Standardwert ist Kennwortauthentifizierung.

- Gemeinsamer geheimer Schlüssel: Geben Sie den gemeinsamen geheimen Schlüssel für IPsec ein.

- Gesamten Datenverkehr senden: Wählen Sie aus, ob der gesamte Datenverkehr über das VPN geleitet werden soll. Die Standardeinstellung ist Aus.

Konfigurieren von PPTP für macOS

- Servername oder IP-Adresse: Geben Sie den Namen oder die IP-Adresse des VPN-Servers ein.

- Benutzerkonto: Geben Sie optional ein Benutzerkonto ein.

- Wählen Sie entweder Kennwortauthentifizierung, RSA SecurID-Authentifizierung, Kerberos-Authentifizierung oder CryptoCard-Authentifizierung aus. Der Standardwert ist Kennwortauthentifizierung.

-

Verschlüsselungsgrad: Wählen Sie den gewünschten Verschlüsselungsgrad aus. Die Standardeinstellung ist Ohne.

- Ohne: keine Verschlüsselung verwenden.

- Automatisch: den höchsten vom Server unterstützten Verschlüsselungsgrad verwenden.

- Maximum (128 Bit): Immer 128-Bit-Verschlüsselung verwenden.

- Gesamten Datenverkehr senden: Wählen Sie aus, ob der gesamte Datenverkehr über das VPN geleitet werden soll. Die Standardeinstellung ist Aus.

Konfigurieren von IPsec für macOS

- Servername oder IP-Adresse: Geben Sie den Namen oder die IP-Adresse des VPN-Servers ein.

- Benutzerkonto: Geben Sie optional ein Benutzerkonto ein.

-

Authentifizierungstyp für Verbindung: Wählen Sie in der Liste entweder Gemeinsamer geheimer Schlüssel oder Zertifikat aus. Die Standardeinstellung ist Gemeinsamer geheimer Schlüssel.

- Bei Auswahl von Gemeinsamer geheimer Schlüssel konfigurieren Sie die folgenden Einstellungen:

- Gruppenname: Geben Sie optional einen Gruppennamen ein.

- Gemeinsamer geheimer Schlüssel: Geben Sie optional einen gemeinsamen geheimen Schlüssel ein.

- Hybride Authentifizierung: Wählen Sie aus, ob die Hybridauthentifizierung verwendet werden soll. Bei der hybriden Authentifizierung authentifiziert sich der Server zuerst beim Client und der Client authentifiziert sich dann beim Server. Die Standardeinstellung ist Aus.

- Zur Kennworteingabe auffordern: Wählen Sie aus, ob die Benutzer zur Eingabe ihres Kennworts aufgefordert werden sollen, wenn sie eine Verbindung zum Netzwerk herstellen. Die Standardeinstellung ist Aus.

- Bei Auswahl von Zertifikat konfigurieren Sie die folgenden Einstellungen:

- Identitätsanmeldeinformationen: Wählen Sie die gewünschten Identitätsanmeldeinformationen in der Liste aus. Die Standardeinstellung ist Ohne.

- Beim Verbinden zur PIN-Eingabe auffordern: Wählen Sie aus, ob die Benutzer ihre PIN eingeben müssen, wenn sie eine Verbindung zum Netzwerk herstellen. Die Standardeinstellung ist Aus.

- VPN bei Bedarf aktivieren: Wählen Sie aus, ob eine VPN-Verbindung ausgelöst werden soll, wenn die Benutzer eine Verbindung zum Netzwerk herstellen. Die Standardeinstellung ist Aus. Weitere Informationen zum Konfigurieren der Einstellungen, wenn VPN bei Bedarf aktivieren auf Ein festgelegt wurde, finden Sie unter Konfigurieren der Einstellungen für VPN bei Bedarf.

- Bei Auswahl von Gemeinsamer geheimer Schlüssel konfigurieren Sie die folgenden Einstellungen:

Konfigurieren von Cisco AnyConnect für macOS

- Servername oder IP-Adresse: Geben Sie den Namen oder die IP-Adresse des VPN-Servers ein.

- Benutzerkonto: Geben Sie optional ein Benutzerkonto ein.

- Gruppe: Geben Sie optional einen Gruppennamen ein.

-

Authentifizierungstyp für Verbindung: Wählen Sie in der Liste entweder Kennwort oder Zertifikat aus. Der Standardwert ist Kennwort.

- Wenn Sie Kennwort auswählen, geben Sie im Feld Authentifizierungskennwort ein optionales Authentifizierungskennwort ein.

- Bei Auswahl von Zertifikat konfigurieren Sie die folgenden Einstellungen:

- Identitätsanmeldeinformationen: Wählen Sie die gewünschten Identitätsanmeldeinformationen in der Liste aus. Die Standardeinstellung ist Ohne.

- Beim Verbinden zur PIN-Eingabe auffordern: Wählen Sie aus, ob die Benutzer zur Eingabe ihrer PIN aufgefordert werden sollen, wenn sie eine Verbindung zum Netzwerk herstellen. Die Standardeinstellung ist Aus.

- VPN bei Bedarf aktivieren: Wählen Sie aus, ob eine VPN-Verbindung ausgelöst werden soll, wenn die Benutzer eine Verbindung zum Netzwerk herstellen. Die Standardeinstellung ist Aus. Weitere Informationen zum Konfigurieren der Einstellungen, wenn VPN bei Bedarf aktivieren auf Ein festgelegt wurde, finden Sie unter Konfigurieren der Einstellungen für VPN bei Bedarf.

-

Pro-App-VPN aktivieren: Aktivieren oder deaktivieren Sie diese Option nach Bedarf. Die Standardeinstellung ist Aus. Wenn Sie die Option aktivieren, konfigurieren Sie die folgenden Einstellungen:

- App-Übereinstimmung bei Bedarf aktiviert: Wählen Sie aus, ob pro-App-VPN-Verbindungen automatisch hergestellt werden sollen, wenn mit dem pro-App-VPN-Dienst verknüpfte Apps eine Netzwerkkommunikation beginnen. Die Standardeinstellung ist Aus.

-

Safari-Domänen: Klicken Sie für jede Safari-Domäne, die eine pro-App-VPN-Verbindung auslösen kann und die Sie einschließen möchten, auf Hinzufügen und führen Sie folgende Schritte aus:

- Domäne: Geben Sie den Namen der hinzuzufügenden Domäne ein.

- Klicken Sie auf Speichern, um die Domäne zu speichern oder auf Abbrechen, um den Vorgang abzubrechen.

Konfigurieren von Juniper SSL für macOS

- Servername oder IP-Adresse: Geben Sie den Namen oder die IP-Adresse des VPN-Servers ein.

- Benutzerkonto: Geben Sie optional ein Benutzerkonto ein.

- Bereich: Geben Sie optional einen Bereichsnamen ein.

- Rolle: Geben Sie optional einen Rollennamen ein.

-

Authentifizierungstyp für Verbindung: Wählen Sie in der Liste entweder Kennwort oder Zertifikat aus. Der Standardwert ist Kennwort.

- Wenn Sie Kennwort auswählen, geben Sie im Feld Authentifizierungskennwort ein optionales Authentifizierungskennwort ein.

- Bei Auswahl von Zertifikat konfigurieren Sie die folgenden Einstellungen:

- Identitätsanmeldeinformationen: Wählen Sie die gewünschten Identitätsanmeldeinformationen in der Liste aus. Die Standardeinstellung ist Ohne.

- Beim Verbinden zur PIN-Eingabe auffordern: Wählen Sie aus, ob die Benutzer zur Eingabe ihrer PIN aufgefordert werden sollen, wenn sie eine Verbindung zum Netzwerk herstellen. Die Standardeinstellung ist Aus.

- VPN bei Bedarf aktivieren: Wählen Sie aus, ob eine VPN-Verbindung ausgelöst werden soll, wenn die Benutzer eine Verbindung zum Netzwerk herstellen. Die Standardeinstellung ist Aus. Weitere Informationen zum Konfigurieren der Einstellungen, wenn VPN bei Bedarf aktivieren auf Ein festgelegt wurde, finden Sie unter Konfigurieren der Einstellungen für VPN bei Bedarf.

-

Pro-App-VPN aktivieren: Aktivieren oder deaktivieren Sie diese Option nach Bedarf. Die Standardeinstellung ist Aus. Wenn Sie die Option aktivieren, konfigurieren Sie die folgenden Einstellungen:

- App-Übereinstimmung bei Bedarf aktiviert: Wählen Sie aus, ob eine Pro-App-VPN-Verbindung automatisch hergestellt wird, wenn mit dem Pro-App-VPN-Dienst verknüpfte Apps eine Netzwerkkommunikation beginnen. Die Standardeinstellung ist Aus.

-

Safari-Domänen: Klicken Sie für jede Safari-Domäne, die eine pro-App-VPN-Verbindung auslösen kann und die Sie einschließen möchten, auf Hinzufügen und führen Sie folgende Schritte aus:

- Domäne: Geben Sie den Namen der hinzuzufügenden Domäne ein.

- Klicken Sie auf Speichern, um die Domäne zu speichern oder auf Abbrechen, um den Vorgang abzubrechen.

Konfigurieren von F5 SSL für macOS

- Servername oder IP-Adresse: Geben Sie den Namen oder die IP-Adresse des VPN-Servers ein.

- Benutzerkonto: Geben Sie optional ein Benutzerkonto ein.

-

Authentifizierungstyp für Verbindung: Wählen Sie in der Liste entweder Kennwort oder Zertifikat aus. Der Standardwert ist Kennwort.

- Wenn Sie Kennwort auswählen, geben Sie im Feld Authentifizierungskennwort ein optionales Authentifizierungskennwort ein.

- Bei Auswahl von Zertifikat konfigurieren Sie die folgenden Einstellungen:

- Identitätsanmeldeinformationen: Wählen Sie die gewünschten Identitätsanmeldeinformationen in der Liste aus. Die Standardeinstellung ist Ohne.

- Beim Verbinden zur PIN-Eingabe auffordern: Wählen Sie aus, ob die Benutzer zur Eingabe ihrer PIN aufgefordert werden sollen, wenn sie eine Verbindung zum Netzwerk herstellen. Die Standardeinstellung ist Aus.

- VPN bei Bedarf aktivieren: Wählen Sie aus, ob eine VPN-Verbindung ausgelöst werden soll, wenn die Benutzer eine Verbindung zum Netzwerk herstellen. Die Standardeinstellung ist Aus. Weitere Informationen zum Konfigurieren der Einstellungen, wenn VPN bei Bedarf aktivieren auf Ein festgelegt wurde, finden Sie unter Konfigurieren der Einstellungen für VPN bei Bedarf.

-

Pro-App-VPN aktivieren: Aktivieren oder deaktivieren Sie diese Option nach Bedarf. Die Standardeinstellung ist Aus. Wenn Sie die Option aktivieren, konfigurieren Sie die folgenden Einstellungen:

- App-Übereinstimmung bei Bedarf aktiviert: Wählen Sie aus, ob pro-App-VPN-Verbindungen automatisch hergestellt werden sollen, wenn mit dem pro-App-VPN-Dienst verknüpfte Apps eine Netzwerkkommunikation beginnen. Die Standardeinstellung ist Aus.

-

Safari-Domänen: Klicken Sie für jede Safari-Domäne, die eine pro-App-VPN-Verbindung auslösen kann und die Sie einschließen möchten, auf Hinzufügen und führen Sie folgende Schritte aus:

- Domäne: Geben Sie den Namen der hinzuzufügenden Domäne ein.

- Klicken Sie auf Speichern, um die Domäne zu speichern oder auf Abbrechen, um den Vorgang abzubrechen.

Konfigurieren des SonicWALL Mobile Connect-Protokolls für macOS

- Servername oder IP-Adresse: Geben Sie den Namen oder die IP-Adresse des VPN-Servers ein.

- Benutzerkonto: Geben Sie optional ein Benutzerkonto ein.

- Anmeldegruppe oder -domäne: Geben Sie optional eine Anmeldegruppe oder -domäne ein.

-

Authentifizierungstyp für Verbindung: Wählen Sie in der Liste entweder Kennwort oder Zertifikat aus. Der Standardwert ist Kennwort.

- Wenn Sie Kennwort auswählen, geben Sie im Feld Authentifizierungskennwort ein optionales Authentifizierungskennwort ein.

- Bei Auswahl von Zertifikat konfigurieren Sie die folgenden Einstellungen:

- Identitätsanmeldeinformationen: Wählen Sie die gewünschten Identitätsanmeldeinformationen in der Liste aus. Die Standardeinstellung ist Ohne.

- Beim Verbinden zur PIN-Eingabe auffordern: Wählen Sie aus, ob die Benutzer zur Eingabe ihrer PIN aufgefordert werden sollen, wenn sie eine Verbindung zum Netzwerk herstellen. Die Standardeinstellung ist Aus.

- VPN bei Bedarf aktivieren: Wählen Sie aus, ob eine VPN-Verbindung ausgelöst werden soll, wenn die Benutzer eine Verbindung zum Netzwerk herstellen. Die Standardeinstellung ist Aus. Weitere Informationen zum Konfigurieren der Einstellungen, wenn VPN bei Bedarf aktivieren auf Ein festgelegt wurde, finden Sie unter Konfigurieren der Einstellungen für VPN bei Bedarf.

-

Pro-App-VPN aktivieren: Aktivieren oder deaktivieren Sie diese Option nach Bedarf. Die Standardeinstellung ist Aus. Wenn Sie die Option aktivieren, konfigurieren Sie die folgenden Einstellungen:

- App-Übereinstimmung bei Bedarf aktiviert: Wählen Sie aus, ob eine Pro-App-VPN-Verbindung automatisch hergestellt wird, wenn mit dem Pro-App-VPN-Dienst verknüpfte Apps eine Netzwerkkommunikation beginnen. Die Standardeinstellung ist Aus.

-

Safari-Domänen: Klicken Sie für jede Safari-Domäne, die eine pro-App-VPN-Verbindung auslösen kann und die Sie einschließen möchten, auf Hinzufügen und führen Sie folgende Schritte aus:

- Domäne: Geben Sie den Namen der hinzuzufügenden Domäne ein.

- Klicken Sie auf Speichern, um die Domäne zu speichern oder auf Abbrechen, um den Vorgang abzubrechen.

Konfigurieren von Ariba VIA für macOS

- Servername oder IP-Adresse: Geben Sie den Namen oder die IP-Adresse des VPN-Servers ein.

- Benutzerkonto: Geben Sie optional ein Benutzerkonto ein.

-

Authentifizierungstyp für Verbindung: Wählen Sie in der Liste entweder Kennwort oder Zertifikat aus. Der Standardwert ist Kennwort.

- Wenn Sie Kennwort auswählen, geben Sie im Feld Authentifizierungskennwort ein optionales Authentifizierungskennwort ein.

- Bei Auswahl von Zertifikat konfigurieren Sie die folgenden Einstellungen:

- Identitätsanmeldeinformationen: Wählen Sie die gewünschten Identitätsanmeldeinformationen in der Liste aus. Die Standardeinstellung ist Ohne.

- Beim Verbinden zur PIN-Eingabe auffordern: Wählen Sie aus, ob die Benutzer zur Eingabe ihrer PIN aufgefordert werden sollen, wenn sie eine Verbindung zum Netzwerk herstellen. Die Standardeinstellung ist Aus.

- VPN bei Bedarf aktivieren: Wählen Sie aus, ob eine VPN-Verbindung ausgelöst werden soll, wenn die Benutzer eine Verbindung zum Netzwerk herstellen. Die Standardeinstellung ist Aus. Weitere Informationen zum Konfigurieren der Einstellungen, wenn VPN bei Bedarf aktivieren auf Ein festgelegt wurde, finden Sie unter Konfigurieren der Einstellungen für VPN bei Bedarf.

-

Pro-App-VPN aktivieren: Aktivieren oder deaktivieren Sie diese Option nach Bedarf. Die Standardeinstellung ist Aus. Wenn Sie die Option aktivieren, konfigurieren Sie die folgenden Einstellungen:

- App-Übereinstimmung bei Bedarf aktiviert: Wählen Sie aus, ob eine Pro-App-VPN-Verbindung automatisch hergestellt wird, wenn mit dem Pro-App-VPN-Dienst verknüpfte Apps eine Netzwerkkommunikation beginnen. Die Standardeinstellung ist Aus.

-

Safari-Domänen: Klicken Sie für jede Safari-Domäne, die eine pro-App-VPN-Verbindung auslösen kann und die Sie einschließen möchten, auf Hinzufügen und führen Sie folgende Schritte aus:

- Domäne: Geben Sie den Namen der hinzuzufügenden Domäne ein.

- Klicken Sie auf Speichern, um die Domäne zu speichern oder auf Abbrechen, um den Vorgang abzubrechen.

Konfigurieren des benutzerdefinierten SSL-Protokolls für macOS

- Benutzerdefinierte SSL-ID (Reverse DNS-Format): Geben Sie den SSL-Bezeichner im Reverse DNS-Format ein. Dieses Feld ist erforderlich.

- Servername oder IP-Adresse: Geben Sie den Namen oder die IP-Adresse des VPN-Servers ein. Dieses Feld ist erforderlich.

-

Benutzerkonto: Geben Sie optional ein Benutzerkonto ein.

- Authentifizierungstyp für Verbindung: Wählen Sie in der Liste entweder Kennwort oder Zertifikat aus. Der Standardwert ist Kennwort.

- Wenn Sie Kennwort auswählen, geben Sie im Feld Authentifizierungskennwort ein optionales Authentifizierungskennwort ein.

- Bei Auswahl von Zertifikat konfigurieren Sie die folgenden Einstellungen:

- Identitätsanmeldeinformationen: Wählen Sie die gewünschten Identitätsanmeldeinformationen in der Liste aus. Die Standardeinstellung ist Ohne.

- Beim Verbinden zur PIN-Eingabe auffordern: Wählen Sie aus, ob die Benutzer zur Eingabe ihrer PIN aufgefordert werden sollen, wenn sie eine Verbindung zum Netzwerk herstellen. Die Standardeinstellung ist Aus.

- VPN bei Bedarf aktivieren: Wählen Sie aus, ob eine VPN-Verbindung ausgelöst werden soll, wenn die Benutzer eine Verbindung zum Netzwerk herstellen. Die Standardeinstellung ist Aus. Weitere Informationen zum Konfigurieren der Einstellungen, wenn VPN bei Bedarf aktivieren auf Ein festgelegt wurde, finden Sie unter Konfigurieren der Einstellungen für VPN bei Bedarf.

-

VPN-Zugriff pro App: Aktivieren oder deaktivieren Sie diese Option nach Bedarf. Die Standardeinstellung ist Aus. Wenn Sie die Option aktivieren, konfigurieren Sie die folgenden Einstellungen:

- App-Übereinstimmung bei Bedarf aktiviert: Wählen Sie aus, ob pro-App-VPN-Verbindungen automatisch hergestellt werden sollen, wenn mit dem pro-App-VPN-Dienst verknüpfte Apps eine Netzwerkkommunikation beginnen.

-

Safari-Domänen: Klicken Sie für jede Safari-Domäne, die eine pro-App-VPN-Verbindung auslösen kann und die Sie einschließen möchten, auf Hinzufügen und führen Sie folgende Schritte aus:

- Domäne: Geben Sie den Namen der hinzuzufügenden Domäne ein.

- Klicken Sie auf Speichern, um die Domäne zu speichern oder auf Abbrechen, um den Vorgang abzubrechen.

-

Benutzerdefiniertes XML: Für jeden benutzerdefinierten XML-Parameter, den Sie hinzufügen möchten, klicken Sie auf Hinzufügen und führen Sie folgende Schritte aus:

- Parametername: Geben Sie den Namen des gewünschten Parameters ein.

- Wert: Geben Sie den mit Parametername verknüpften Wert ein.

- Klicken Sie auf Speichern, um die Domäne zu speichern oder auf Abbrechen, um den Vorgang abzubrechen.

Konfigurieren der Optionen für “VPN bei Bedarf aktivieren”

-

On-Demand-Domäne: Klicken Sie für jede gewünschte Domäne und Aktion, die beim Herstellen einer Verbindung mit der Domäne erfolgen soll, auf Hinzufügen und führen Sie folgende Schritte aus:

- Domäne: Geben Sie den Namen der hinzuzufügenden Domäne ein.

-

Aktion: Wählen Sie in der Liste eine mögliche Aktion aus:

- Immer herstellen: Die Domäne löst immer eine VPN-Verbindung aus.

- Nie herstellen: Die Domäne löst nie eine VPN-Verbindung aus.

- Wenn erforderlich herstellen: Die Domäne löst eine VPN-Verbindung aus, wenn die Auflösung des Domänennamens fehlschlägt. Dieser Fehler tritt auf, wenn der DNS-Server die Domäne nicht auflösen kann, die Verbindung an einen anderen Server umleitet oder wenn beim DNS-Server ein Timeout auftritt.

- Klicken Sie auf Speichern, um die Domäne zu speichern oder auf Abbrechen, um den Vorgang abzubrechen.

-

On-Demand-Regeln

-

Aktion: Wählen Sie in der Liste die gewünschte Aktion aus. Die Standardeinstellung ist EvaluateConnection. Zulässige Aktionen:

- Zulassen: On-Demand-VPN-Verbindung bei einer entsprechenden Auslösung zulassen.

- Verbinden: Auf jeden Fall eine VPN-Verbindung herstellen.

- Trennen: VPN-Verbindung trennen und bei Zutreffen der Regel keine Wiederverbindung herstellen.

- EvaluateConnection: ActionParameters-Array für jede Verbindung auswerten.

- Ignorieren: Bestehende VPN-Verbindungen beibehalten, bei Zutreffen der Regel jedoch keine Wiederverbindung herstellen.

-

DNSDomainMatch: Klicken Sie für die Domänen, die bei der Suche anhand der Domänenliste von Geräten als Treffer in Betracht gezogen werden sollen, auf Hinzufügen und führen Sie folgende Schritte aus:

- DNS-Domäne: Geben Sie den Domänennamen ein. Sie können ein Sternchen (*) als Platzhalter für das Präfix für mehrere Domänen verwenden. Beispiel: *.beispiel.com steht für meinedomäne.beispiel.com, seinedomäne.beispiel.com und ihredomäne.beispiel.com.

- Klicken Sie auf Speichern, um die Domäne zu speichern oder auf Abbrechen, um den Vorgang abzubrechen.

-

DNSServerAddressMatch: Klicken Sie für jede DNS-Server-IP-Adresse im Netzwerk, die als Treffer in Betracht gezogen werden soll, auf Hinzufügen und führen Sie folgende Schritte aus:

- Adresse des DNS-Servers: Geben Sie die gewünschte DNS-Serveradresse ein. Sie können ein Sternchen (*) als Platzhalter für das Suffix für mehrere DNS-Server verwenden. “17.*” entspricht beispielsweise allen DNS-Servern im Subnetz der Klasse A.

- Klicken Sie auf Speichern, um die DNS-Serveradresse zu speichern, oder auf Abbrechen, um den Vorgang abzubrechen.

-

InterfaceTypeMatch: Klicken Sie in der Liste auf den Hardwaretyp der verwendeten primären Netzwerkschnittstelle. Der Standardwert ist Keine Angabe. Zulässige Werte:

- Keine Angabe: entspricht Netzwerkschnittstellenhardware aller Typen. Dies ist die Standardeinstellung.

- Ethernet: entspricht Ethernet-Netzwerkschnittstellen.

- WiFi: Entspricht WiFi-Netzwerkschnittstellen.

- Mobilnetz: entspricht Mobilnetzschnittstellen.

-

SSIDMatch: Klicken Sie für jede SSID, die als Treffer für das aktuelle Netzwerk in Betracht gezogen werden soll, auf Hinzufügen und führen Sie die folgenden Schritte aus:

- SSID: Geben Sie die gewünschte SSID ein. Ist das Netzwerk kein WiFi-Netzwerk oder erscheint die SSID nicht, gibt es keinen Treffer. Zur Einbeziehung aller SSIDs lassen Sie die Liste leer.

- Klicken Sie auf Speichern, um die SSID zu speichern, oder auf Abbrechen, um den Vorgang abzubrechen.

- URLStringProbe: Geben Sie eine URL für den Abruf ein. Kann die URL ohne Umleitung abgerufen werden, trifft die Regel zu.

-

ActionParameters : Domains: Klicken Sie für jede Domäne, die durch EvaluateConnection geprüft werden soll, auf Hinzufügen und führen Sie folgende Schritte aus:

- Domäne: Geben Sie den Namen der hinzuzufügenden Domäne ein.

- Klicken Sie auf Speichern, um die Domäne zu speichern oder auf Abbrechen, um den Vorgang abzubrechen.

-

ActionParameters : DomainAction: Wählen Sie in dieser Liste die VPN-Aktionen für die unter ActionParameters : Domains angegebenen Domänen. Die Standardeinstellung ist ConnectIfNeeded. Zulässige Aktionen:

- ConnectIfNeeded: Die Domäne löst eine VPN-Verbindung aus, wenn die Auflösung des Domänennamens fehlschlägt. Dieser Fehler tritt auf, wenn der DNS-Server die Domäne nicht auflösen kann, die Verbindung an einen anderen Server umleitet oder wenn beim DNS-Server ein Timeout auftritt.

- NeverConnect: Die Domäne löst nie eine VPN-Verbindung aus.

-

ActionParameters : RequiredDNSServers: Klicken Sie für jeden DNS-Server, der zum Auflösen der angegebenen Domänen verwendet werden soll, auf Hinzufügen und führen Sie folgende Schritte aus:

- DNS-Server: nur gültig, wenn ActionParameters : DomainAction = ConnectIfNeeded. Geben Sie die IP-Adresse des DNS-Servers ein, den Sie hinzufügen möchten. Dieser Server kann außerhalb der aktuellen Netzwerkkonfiguration des Geräts residieren. Ist der DNS-Server nicht erreichbar, wird eine VPN-Verbindung hergestellt. Bei diesem DNS-Server muss es sich entweder um einen internen DNS-Server oder einen vertrauenswürdigen externen DNS-Server handeln.

- Klicken Sie auf Speichern, um den DNS-Server zu speichern, oder auf Abbrechen, um den Vorgang abzubrechen.

- ActionParameters : RequiredURLStringProbe: Geben Sie optional eine HTTP- oder HTTPS-URL (bevorzugt letztere) zur Prüfung mit einer GET-Anforderung ein. Kann der Hostname der URL nicht aufgelöst werden oder ist der Server nicht erreichbar oder reagiert nicht, wird eine VPN-Verbindung hergestellt. Nur gültig, wenn ActionParameters : DomainAction = ConnectIfNeeded.

-

OnDemandRules : XML content: Geben Sie eine XML-Konfiguration für On-Demand-Regeln ein bzw. kopieren Sie sie und fügen Sie sie ein.

- Klicken Sie auf Wörterbuch prüfen, um den XML-Code zu prüfen. Wenn die XML-Datei gültig ist, wird Gültige XML unterhalb von XML-Inhalt angezeigt. Wenn sie nicht gültig ist, wird eine Fehlermeldung mit einer Beschreibung des Fehlers angezeigt.

-

Aktion: Wählen Sie in der Liste die gewünschte Aktion aus. Die Standardeinstellung ist EvaluateConnection. Zulässige Aktionen:

-

Proxy

-

Proxykonfiguration: Wählen Sie in der Liste das Routing der VPN-Verbindung über einen Proxyserver aus. Die Standardeinstellung ist Ohne.

- Bei Auswahl von Manuell konfigurieren Sie die folgenden Einstellungen:

- Hostname oder IP-Adresse des Proxyservers: Geben Sie den Hostnamen oder die IP-Adresse des Proxyservers ein. Dieses Feld ist erforderlich.

- Port für den Proxyserver: Geben Sie die Portnummer des Proxyservers ein. Dieses Feld ist erforderlich.

- Benutzername: Geben Sie einen optionalen Benutzernamen für den Proxyserver ein.

- Kennwort: Geben Sie ein optionales Kennwort für den Proxyserver ein.

- Bei Auswahl von Automatisch konfigurieren Sie die folgende Einstellung:

- Proxyserver-URL: Geben Sie die URL des Proxyservers ein. Dieses Feld ist erforderlich.

- Bei Auswahl von Manuell konfigurieren Sie die folgenden Einstellungen:

-

Proxykonfiguration: Wählen Sie in der Liste das Routing der VPN-Verbindung über einen Proxyserver aus. Die Standardeinstellung ist Ohne.

-

Richtlinieneinstellungen

-

Richtlinie entfernen: Wählen Sie eine Methode, um das Entfernen von Richtlinien zu planen. Verfügbare Optionen sind Datum auswählen und Zeit bis zum Entfernen (in Stunden)

- Datum auswählen: Klicken Sie auf den Kalender, um das Datum für das Entfernen anzugeben.

- Zeit bis zum Entfernen (in Stunden): Geben Sie ein, in wie vielen Stunden die Richtlinie entfernt wird.

- Benutzer darf Richtlinie entfernen: Sie können auswählen, wann Benutzer die Richtlinie von ihrem Gerät entfernen dürfen. Wählen Sie Immer, Passcode erforderlich oder Nie aus dem Menü. Wenn Sie Passcode erforderlich auswählen, geben Sie den Passcode in das Feld Passcode zum Entfernen ein.

- Gültigkeitsbereich für Profil: Wählen Sie aus, ob diese Richtlinie für einen Benutzer oder ein ganzes System gilt. Die Standardeinstellung ist Benutzer. Diese Option ist nur für macOS 10.7 und höher verfügbar.

-

Richtlinie entfernen: Wählen Sie eine Methode, um das Entfernen von Richtlinien zu planen. Verfügbare Optionen sind Datum auswählen und Zeit bis zum Entfernen (in Stunden)

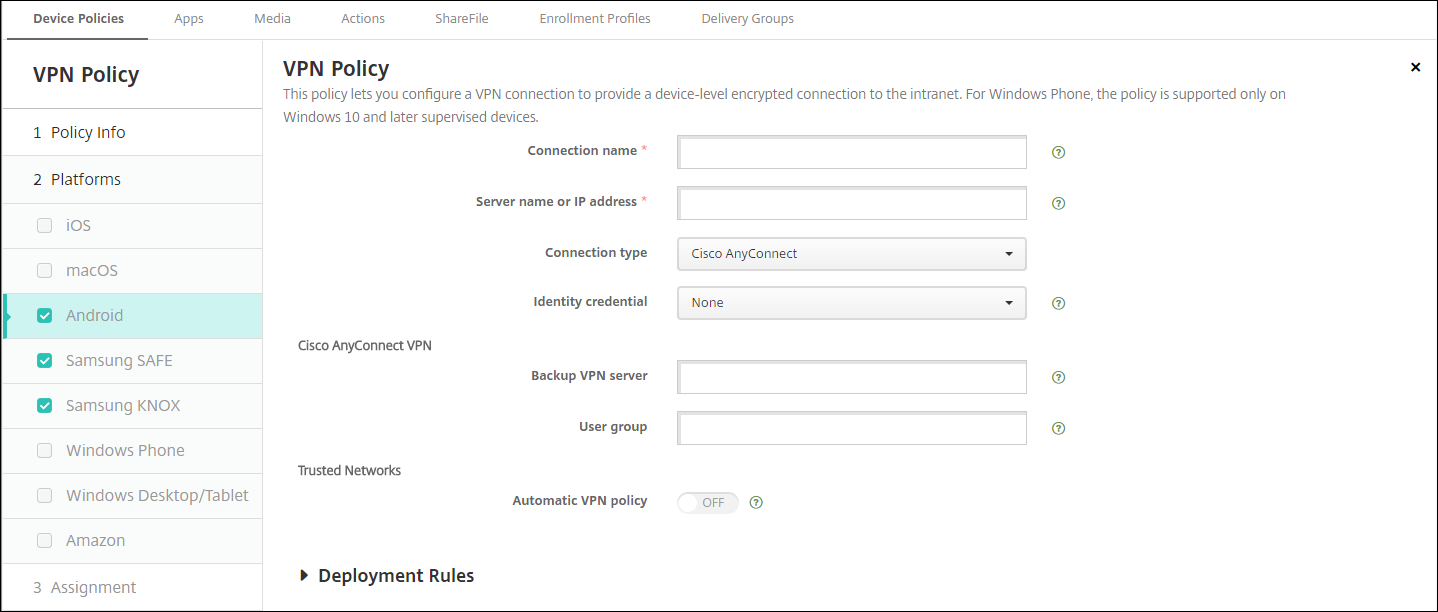

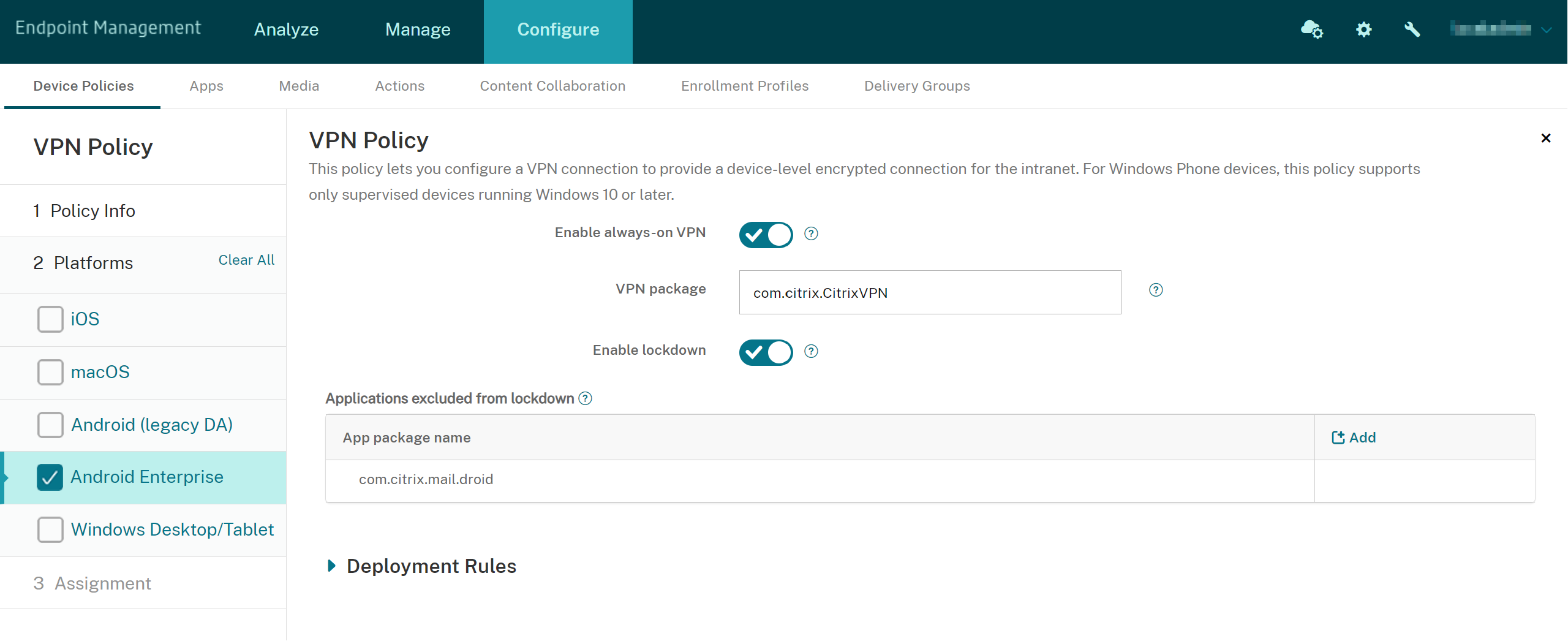

Einstellungen für Android (Legacy-Geräteadministrator)

Konfigurieren des Cisco AnyConnect VPN-Protokolls für Android

- Verbindungsname: Geben Sie einen Namen für die Cisco AnyConnect VPN-Verbindung ein. Dieses Feld ist erforderlich.

- Servername oder IP-Adresse: Geben Sie den Namen oder die IP-Adresse des VPN-Servers ein. Dieses Feld ist erforderlich.

- Identitätsanmeldeinformationen: Wählen Sie Identitätsanmeldeinformationen in der Liste aus.

- Backup-VPN-Server: Geben Sie die Informationen des sekundären VPN-Servers ein.

- Benutzergruppe: Geben Sie die Informationen zur Benutzergruppe ein.

-

Vertrauenswürdige Netzwerke

-

Richtlinie für automatisches VPN: Aktivieren oder deaktivieren Sie diese Option, um festzulegen, wie das VPN auf vertrauenswürdige und nicht vertrauenswürdige Netzwerke reagiert. Wenn Sie diese Option aktivieren, konfigurieren Sie die folgenden Einstellungen:

-

Richtlinie für vertrauenswürdiges Netzwerk: Wählen Sie die gewünschte Richtlinie in der Liste aus. Der Standardwert ist Trennen. Mögliche Optionen:

- Trennen: Der Client trennt die VPN-Verbindung im vertrauenswürdigen Netzwerk. Dies ist die Standardeinstellung.

- Verbinden: Der Client initiiert die VPN-Verbindung im vertrauenswürdigen Netzwerk.

- Nichts tun: Der Client unternimmt keine Aktion.

- Anhalten: Wenn ein Benutzer nach dem Herstellen einer VPN-Sitzung außerhalb eines vertrauenswürdigen Netzwerks ein als vertrauenswürdig konfiguriertes Netzwerk betritt, wird die VPN-Sitzung ausgesetzt. Verlässt der Benutzer das vertrauenswürdige Netzwerk wieder, wird die Sitzung fortgesetzt. Auf diese Weise muss beim Verlassen eines vertrauenswürdigen Netzwerks keine neue VPN-Sitzung erstellt werden.

-

Richtlinie für nicht vertrauenswürdiges Netzwerk: Wählen Sie die gewünschte Richtlinie in der Liste aus. Der Standardwert ist Verbinden. Mögliche Optionen:

- Verbinden: Der Client initiiert die VPN-Verbindung im nicht vertrauenswürdigen Netzwerk.

- Nichts tun: Der Client initiiert die VPN-Verbindung im nicht vertrauenswürdigen Netzwerk. Mit dieser Option wird Always-On-VPN deaktiviert.

-

Richtlinie für vertrauenswürdiges Netzwerk: Wählen Sie die gewünschte Richtlinie in der Liste aus. Der Standardwert ist Trennen. Mögliche Optionen:

-

Vertrauenswürdige Domänen: Klicken Sie für jedes Domänensuffix, das die Netzwerkschnittstelle hat, wenn der Client im vertrauenswürdigen Netzwerk ist, auf Hinzufügen, und führen Sie die folgenden Schritte aus:

- Domäne: Geben Sie den Namen der hinzuzufügenden Domäne ein.

- Klicken Sie auf Speichern, um die Domäne zu speichern oder auf Abbrechen, um den Vorgang abzubrechen.

-

Vertrauenswürdige Server: Klicken Sie für jede Serveradresse, die die Netzwerkschnittstelle hat, wenn der Client im vertrauenswürdigen Netzwerk ist, auf Hinzufügen, und führen Sie die folgenden Schritte aus:

- Server: Geben Sie den Namen des gewünschten Servers ein.

- Klicken Sie auf Speichern, um den Server zu speichern, oder auf Abbrechen, um den Vorgang abzubrechen.

-

Richtlinie für automatisches VPN: Aktivieren oder deaktivieren Sie diese Option, um festzulegen, wie das VPN auf vertrauenswürdige und nicht vertrauenswürdige Netzwerke reagiert. Wenn Sie diese Option aktivieren, konfigurieren Sie die folgenden Einstellungen:

Konfigurieren des Citrix SSO-Protokolls für Android

-

Verbindungsname: Geben Sie einen Namen für die VPN-Verbindung ein. Dieses Feld ist erforderlich.

-

Servername oder IP-Adresse: Geben Sie den FQDN oder die IP-Adresse des NetScaler Gateway ein.

-

Authentifizierungstyp für Verbindung: Wählen Sie einen Authentifizierungstyp aus und füllen Sie diejenigen der folgenden Felder aus, die je nach Typ angezeigt werden:

-

Benutzername und Kennwort: Geben Sie die VPN-Anmeldeinformationen für die Authentifizierungstypen Kennwort bzw. Kennwort und Zertifikat ein. Optional. Wenn Sie keine VPN-Anmeldeinformationen angeben, fordert die Citrix VPN-App zur Eingabe von Benutzernamen und Kennwort auf.

-

Identitätsanmeldeinformationen: Diese Option wird für die Authentifizierungstypen Zertifikat und Kennwort und Zertifikat angezeigt. Wählen Sie Identitätsanmeldeinformationen aus der Liste aus.

-

-

Pro-App-VPN aktivieren: Aktivieren oder deaktivieren Sie diese Option nach Bedarf. Wenn Sie die Option nicht aktivieren, wird der gesamte Datenverkehr durch den Citrix VPN-Tunnel geleitet. Wenn Sie die Option aktivieren, legen Sie die nachfolgend aufgeführten Einstellungen fest. Die Standardeinstellung ist Aus.

- Positivliste oder Sperrliste: Wenn Sie Positivliste wählen, wird der Datenverkehr aller Apps, die auf der Positivliste stehen, durch den VPN-Tunnel geleitet. Wenn Sie Sperrliste wählen, wird der Datenverkehr aller Apps mit Ausnahme der Apps, die auf der Sperrliste stehen, durch den VPN-Tunnel geleitet.

- Anwendungsliste: Die Apps auf einer Positivliste oder Sperrliste. Klicken Sie auf Hinzufügen und geben Sie die App-Paketnamen getrennt durch Kommas ein.

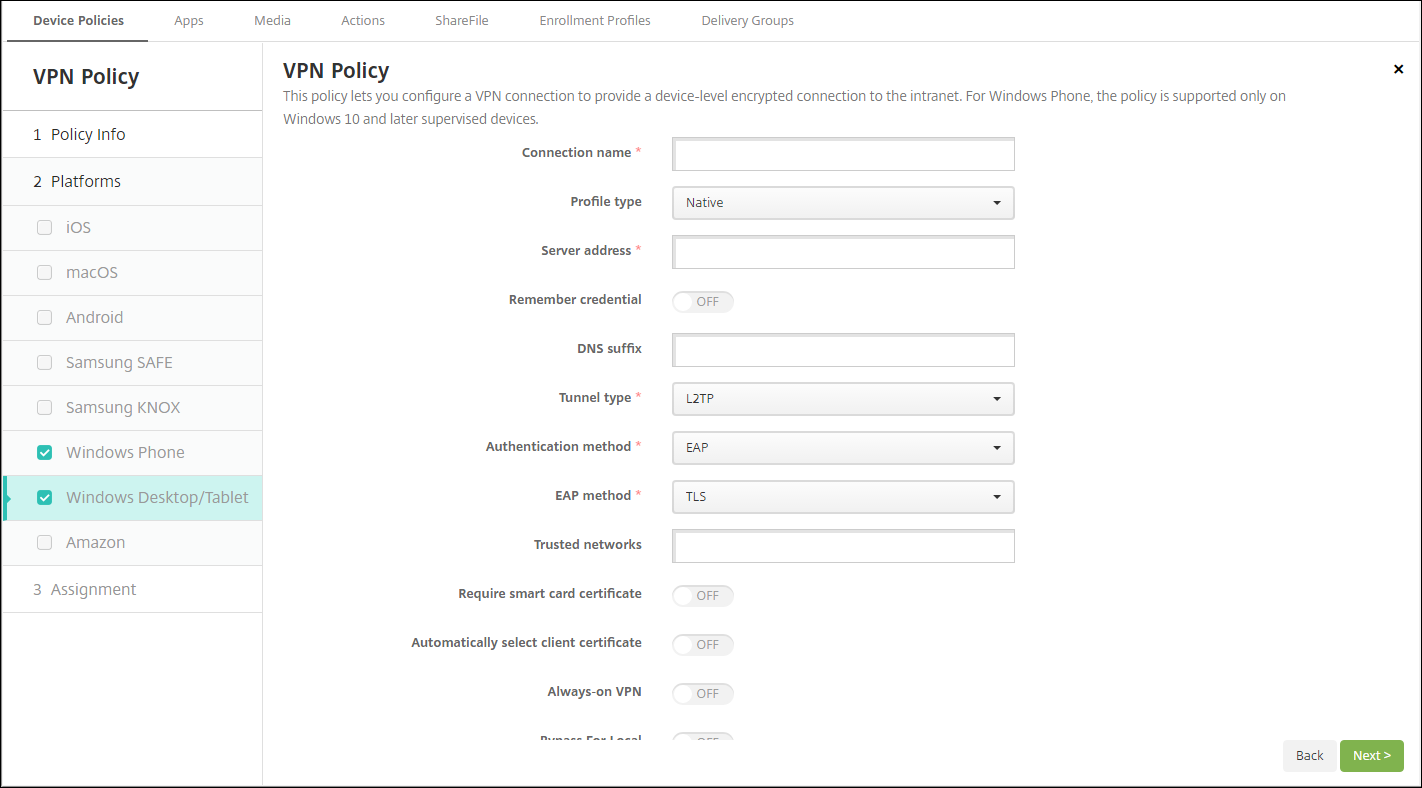

-