SAML für Single Sign-On mit Citrix Files

Haftungsausschluss:

Dieses Feature wird veraltet sein, wenn ShareFile (jetzt Progress) den Support einstellt.

Citrix Endpoint Management und ShareFile können zur Verwendung von SAML (Security Assertion Markup Language) konfiguriert werden, um SSO-Zugriff (Single Sign-On) auf mobile Citrix Files-Apps bereitzustellen. Diese Funktionalität umfasst:

- Citrix Files-Apps, die MAM-SDK-fähig sind oder Apps, die mit dem MDX Toolkit umschlossen wurden

-

Nicht umschlossene Citrix Files-Clients, z. B. die Website, das Outlook-Plug-in oder Synchronisierungsclients

- Umschlossene Citrix Files-Apps: Benutzer, die sich bei Citrix Files anmelden, werden zur Benutzerauthentifizierung und zum Abrufen eines SAML-Token an Citrix Secure Hub weitergeleitet. Nach einer erfolgreichen Authentifizierung sendet die mobile Citrix Files-App das SAML-Token an ShareFile. Nach der Erstanmeldung können Benutzer über SSO auf die mobile Citrix Files-App zugreifen. Sie können außerdem Dokumente aus ShareFile an E-Mails in Citrix Secure Mail anfügen, ohne sich jedes Mal neu anzumelden.

- Nicht umschlossene Citrix Files-Clients: Benutzer, die sich über einen Webbrowser oder einen anderen Citrix Files-Client bei Citrix Files anmelden, werden an Citrix Endpoint Management umgeleitet. Citrix Endpoint Management authentifiziert die Benutzer, die dann einen SAML-Token erhalten, der an ShareFile gesendet wird. Nach der ersten Anmeldung können Benutzer auf Citrix Files-Clients über SSO ohne erneute Anmeldung zugreifen.

Um Citrix Endpoint Management als SAML-Identity-Provider (IdP) für ShareFile zu verwenden, müssen Sie Citrix Endpoint Management für Enterprise-Konten konfigurieren, wie in diesem Artikel beschrieben. Alternativ können Sie Citrix Endpoint Management für die ausschließliche Verwendung mit Speicherzonenconnectors konfigurieren. Weitere Informationen finden Sie unter ShareFile mit Citrix Endpoint Management.

Ein detailliertes Architekturdiagramm finden Sie unter Architektur.

Voraussetzungen

Damit Sie Single Sign-On für Citrix Endpoint Management und Citrix Files-Apps konfigurieren können, müssen die folgenden Voraussetzungen erfüllt sein:

-

Das MAM-SDK oder eine kompatible Version des MDX Toolkits (für mobile Citrix Files-Apps).

Weitere Informationen finden Sie unter Citrix Endpoint Management-Kompatibilität.

- Eine kompatible Version mobiler Citrix Files-Apps und Citrix Secure Hub.

- ShareFile-Administratorkonto

- Überprüfte Konnektivität zwischen Citrix Endpoint Management und ShareFile.

ShareFile-Zugriff konfigurieren

Vor der Einrichtung von SAML für ShareFile geben Sie die ShareFile-Zugriffsinformationen wie folgt an:

-

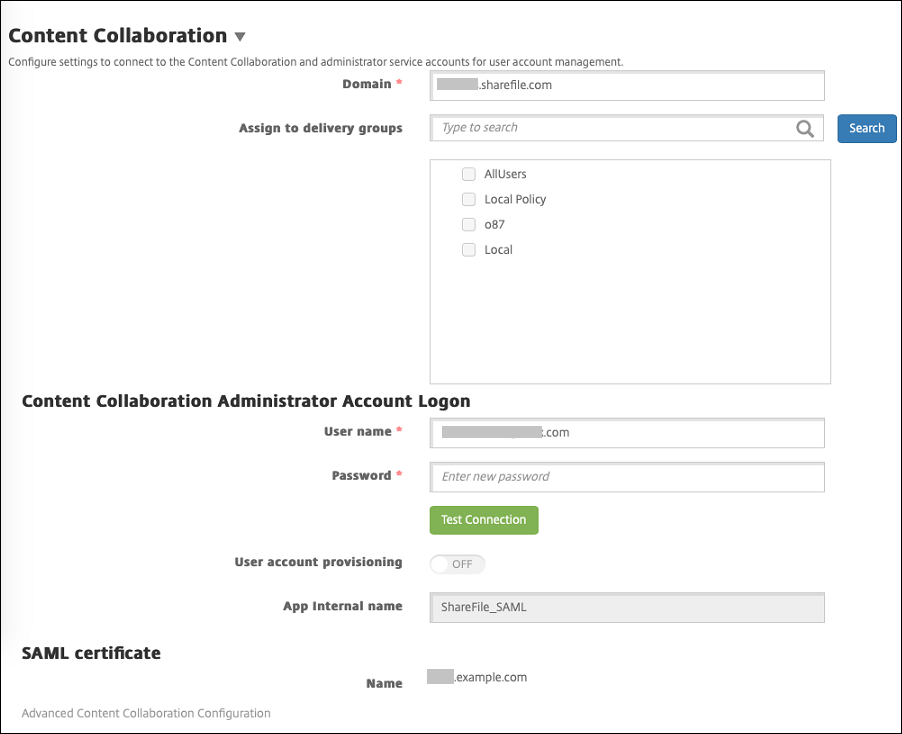

Klicken Sie in der Citrix Endpoint Management-Webkonsole auf Konfigurieren > ShareFile. Die Konfigurationsseite ShareFile wird angezeigt.

-

Konfigurieren Sie folgende Einstellungen:

-

Domäne: Geben Sie den Namen der ShareFile-Unterdomäne ein. Beispiel:

example.sharefile.com. - Bereitstellungsgruppen zuweisen: Suchen Sie nach Bereitstellungsgruppen, die SSO mit ShareFile verwenden sollen, oder wählen Sie sie aus.

- Anmeldung beim ShareFile-Administratorkonto

- Benutzername: Geben Sie den Benutzernamen des ShareFile-Administrators ein. Dieses Benutzerkonto muss über Administratorrechte verfügen.

- Kennwort: Geben Sie das Kennwort des ShareFile-Administrators ein.

- Benutzerkontoprovisioning: Lassen Sie diese Einstellung deaktiviert. Verwendung des ShareFile User Management Tools für die Benutzerbereitstellung Siehe Benutzerkonten und Verteilergruppen bereitstellen.

-

Domäne: Geben Sie den Namen der ShareFile-Unterdomäne ein. Beispiel:

-

Sie können über die Schaltfläche Verbindung testen prüfen, ob Benutzername und Kennwort des ShareFile-Administratorkontos für das angegebene ShareFile-Konto authentifiziert werden.

-

Klicken Sie auf Speichern.

-

Citrix Endpoint Management synchronisiert mit ShareFile und aktualisiert die ShareFile-Einstellungen ShareFile-Aussteller/Entitäts-ID und Anmelde-URL.

-

Auf der Konfigurieren > ShareFile-Seite wird </strong>der interne Name der App** angezeigt. Sie benötigen diesen Namen, um die später unter [Ändern der Citrix Files.com SSO-Einstellungen] (#modify-the-citrix-filescom-sso-settings) beschriebenen Schritte abzuschließen.</p></li> </ul>

-

Einrichten von SAML für umschlossene Citrix Files MDX-Apps

Sie benötigen NetScaler Gateway nicht für die Single Sign-On-Konfiguration von Citrix Files-Apps, die mit dem MAM-SDK vorbereitet wurden. Informationen zum Konfigurieren des Zugriffs für nicht umschlossene Citrix Files-Clients wie die Website, das Outlook-Plug-In oder die Sync-Clients finden Sie unter Konfigurieren von NetScaler Gateway für andere Citrix Files-Clients.

So konfigurieren Sie SAML für umschlossene Citrix Files MDX-Apps:

-

Laden Sie die ShareFile für Citrix Endpoint Management-Clients herunter. Weitere Informationen finden Sie unter ShareFile Tool/App-Downloads.

-

Bereiten Sie die mobile Citrix Files-App mit dem MAM-SDK vor. Weitere Informationen finden Sie unter Überblick über das MAM-SDK.

-

Laden Sie in der Citrix Endpoint Management-Konsole die vorbereitete mobile Citrix Files-App hoch. Informationen zum Hochladen von MDX-Apps finden Sie unter So fügen Sie eine MDX-App zu Citrix Endpoint Management hinzu.

-

Überprüfen Sie die SAML-Einstellungen: Melden Sie sich bei ShareFile mit den Anmeldeinformationen des Administrators an, die Sie vorher angegeben haben.

-

Vergewissern Sie sich, dass ShareFile und Citrix Endpoint Management für dieselbe Zeitzone konfiguriert sind. Stellen Sie sicher, dass in Citrix Endpoint Management die Uhrzeit der konfigurierten Zeitzone angezeigt wird. Ist dies nicht der Fall, kann das SSO fehlschlagen.

Überprüfen der mobilen Citrix Files-App

-

Installieren und konfigurieren Sie Citrix Secure Hub auf dem Benutzergerät.

-

Laden Sie die mobile Citrix Files-App aus dem App-Store herunter und installieren Sie sie.

-

Starten Sie die mobile Citrix Files-App. Citrix Files wird gestartet, ohne dass Sie nach Benutzernamen oder Kennwort gefragt werden.

Überprüfung mit Citrix Secure Mail

-

Installieren und konfigurieren Sie Citrix Secure Hub gegebenenfalls auf dem Benutzergerät.

-

Laden Sie Citrix Secure Mail aus dem App-Store herunter und installieren und konfigurieren Sie das Programm.

-

Öffnen Sie ein neues E-Mail-Formular und tippen Sie auf Von ShareFile anfügen. Die zum Anfügen verfügbaren Dateien werden ohne Anforderung von Benutzernamen und Kennwort angezeigt.

Konfigurieren von NetScaler Gateway für andere Citrix Files-Clients

Zum Konfigurieren des Zugriffs für nicht umschlossene Citrix Files-Clients (z. B. Website, Outlook-Plug-In oder Synchronisierungsclients) konfigurieren Sie NetScaler Gateway folgendermaßen, damit es die Verwendung von Citrix Endpoint Management als SAML-Identitätsanbieter unterstützt:

- Deaktivieren Sie die Homepageumleitung.

- Erstellen Sie eine Citrix Files-Sitzungsrichtlinie und ein Profil.

- Konfigurieren Sie Richtlinien auf dem virtuellen NetScaler Gateway-Server.

Deaktivieren der Homepageumleitung

Deaktivieren Sie das Standardverhalten für Anforderungen aus dem /cginfra-Pfad. Dadurch können Benutzer die ursprünglich angeforderte interne URL anstelle der konfigurierten Homepage sehen.

-

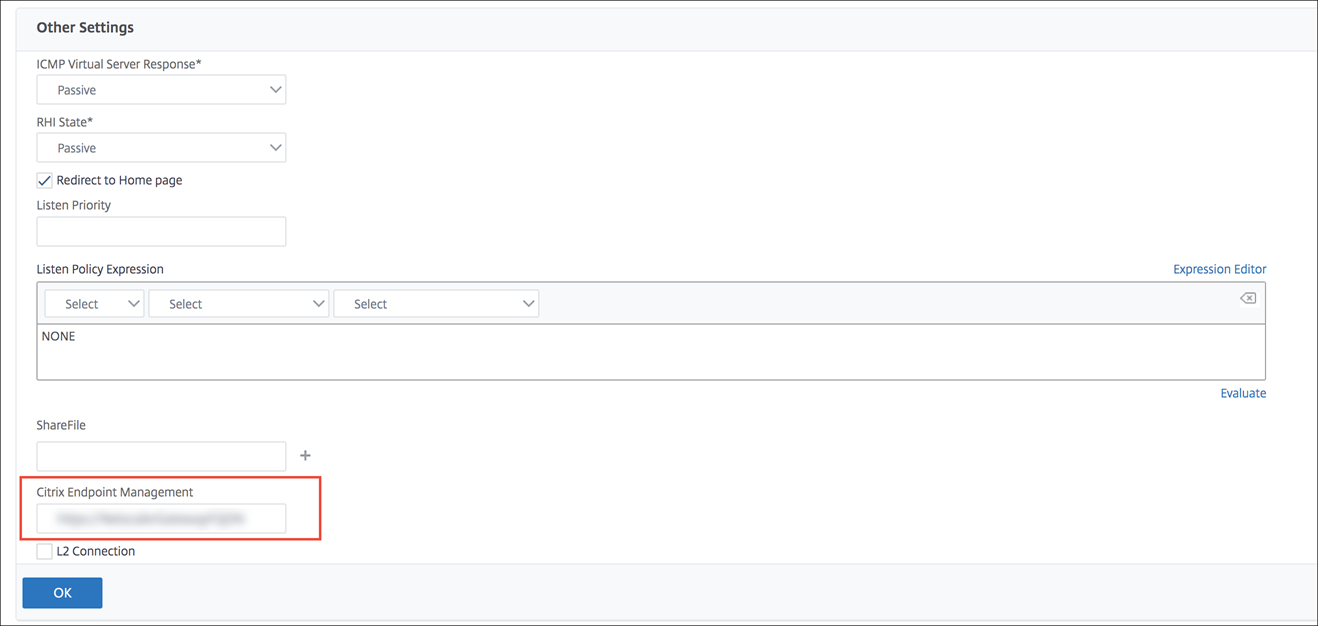

Bearbeiten Sie die Einstellungen für den virtuellen NetScaler Gateway-Server, der für Citrix Endpoint Management-Anmeldungen verwendet wird. Navigieren Sie in NetScaler Gateway zu Other Settings und deaktivieren Sie das Kontrollkästchen Redirect to Home Page.

-

Geben Sie unter ShareFile den internen Namen des Citrix Endpoint Management-Servers und die Portnummer ein.

-

Geben Sie unter Citrix Endpoint Management Ihre Citrix Endpoint Management-URL ein.

Mit dieser Konfiguration werden Anforderungen an die über den /cginfra-Pfad eingegebene URL genehmigt.

Erstellen einer Citrix Files-Sitzungsrichtlinie und eines Anforderungsprofils

Konfigurieren Sie die folgenden Einstellungen zum Erstellen einer Citrix Files-Sitzungsrichtlinie und eines Anforderungsprofils:

-

Klicken Sie im Konfigurationsprogramm von NetScaler Gateway im linken Navigationsbereich auf NetScaler Gateway > Richtlinien > Sitzung.

-

Erstellen Sie eine Sitzungsrichtlinie. Klicken Sie auf der Registerkarte Policies auf Add.

-

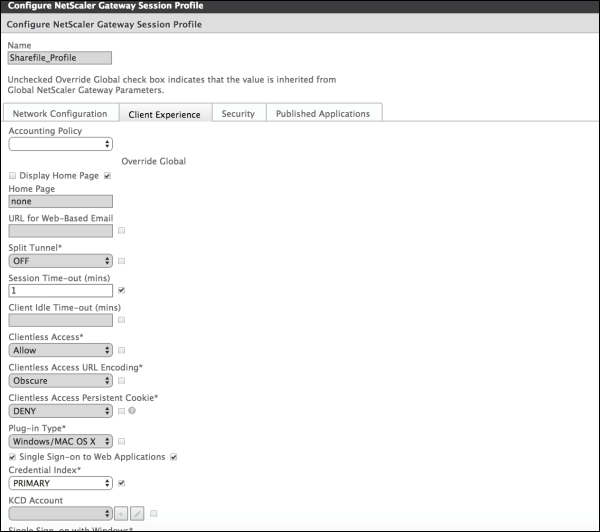

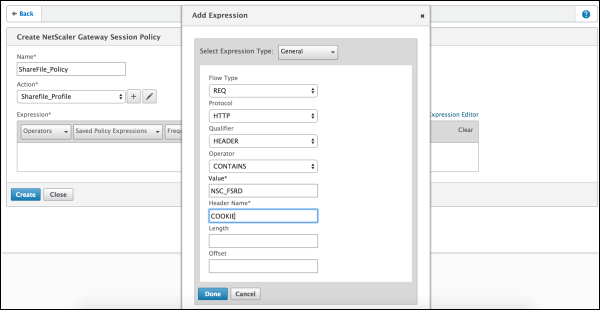

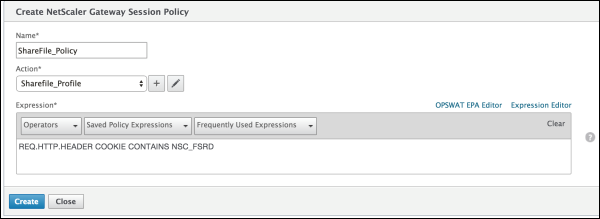

Geben Sie im Feld Name den Ausdruck ShareFile_Policy ein.

-

Erstellen Sie eine Aktion durch Klicken auf die +-Schaltfläche. Die Seite Create NetScaler Gateway Session Profile wird angezeigt.

Konfigurieren Sie folgende Einstellungen:

- Name: Geben Sie ShareFile_Profile ein.

- Klicken Sie auf die Registerkarte Client Experience und konfigurieren Sie die folgenden Einstellungen:

- Home Page: Geben Sie none ein.

- Session Time-out (mins): Geben Sie 1 ein.

- Single Sign-on to Web Applications: Wählen Sie diese Einstellung aus.

- Credential Index: Klicken Sie auf PRIMARY.

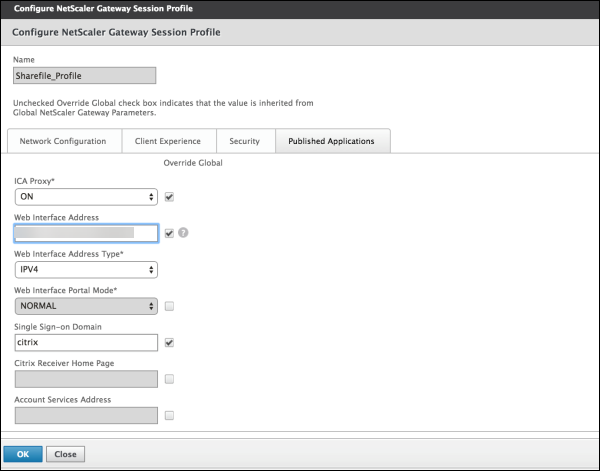

- Klicken Sie auf die Registerkarte Published Applications.

Konfigurieren Sie folgende Einstellungen:

- ICA Proxy: Klicken Sie auf On.

- Web Interface Address: Geben Sie die URL des Citrix Endpoint Management-Servers ein.

-

Single Sign-on Domain: Geben Sie den Namen Ihrer Active Directory-Domäne ein.

When configuring the NetScaler Gateway Session Profile, the domain suffix for **Single Sign-on Domain** must match the Citrix Endpoint Management domain alias defined in LDAP.

-

Klicken Sie auf Create, um das Sitzungsprofil zu definieren.

-

Klicken Sie auf Expression Editor.

Konfigurieren Sie folgende Einstellungen:

- Value: Geben Sie NSC_FSRD ein.

- Header Name: Geben Sie COOKIE ein.

-

Klicken Sie auf Create und dann auf Close.

Konfigurieren von Richtlinien auf dem virtuellen NetScaler Gateway-Server

Konfigurieren Sie die folgenden Einstellungen auf dem virtuellen NetScaler Gateway-Server.

-

Klicken Sie im Konfigurationsprogramm NetScaler Gateway im linken Navigationsbereich auf NetScaler Gateway > Virtuelle Server.

-

Klicken Sie im Bereich Details auf den virtuellen NetScaler Gateway-Server.

-

Klicken Sie auf Bearbeiten.

-

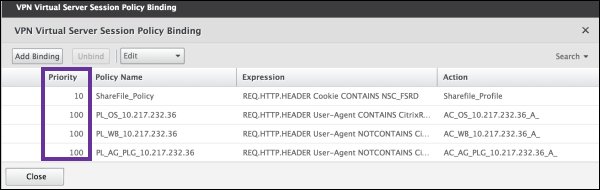

Klicken Sie auf Konfigurierte Richtlinien > Sitzungsrichtlinien und dann auf Bindung hinzufügen.

-

Wählen Sie ShareFile_Policy aus.

-

Bearbeiten Sie die automatisch generierte Prioritätszahl unter Priority für die ausgewählte Richtlinie so, dass sie die höchste Priorität (die niedrigste Zahl) vor allen anderen aufgeführten Richtlinien hat. Zum Beispiel:

-

Klicken Sie auf Done und speichern Sie die ausgeführte NetScaler Gateway-Konfiguration.

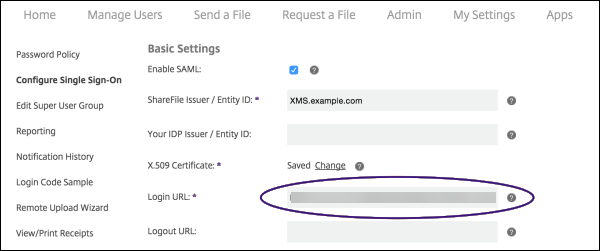

Ändern der SSO-Einstellungen für Citrix Files.com

Nehmen Sie die folgenden Änderungen für mit MDX umschlossene und nicht umschlossene Citrix Files-Apps vor.

Wichtig:

An den internen Anwendungsnamen wird eine neue Nummer angehängt:

- Jedes Mal, wenn Sie die Citrix Files-App bearbeiten oder neu erstellen

- Jedes Mal, wenn Sie die ShareFile-Einstellungen in Citrix Endpoint Management ändern

Daher müssen Sie die Anmelde-URL auf der Citrix Files-Website dem neuen App-Namen entsprechend aktualisieren.

-

Melden Sie sich als ShareFile-Administrator bei Ihrem ShareFile-Konto (

https://<subdomain>.sharefile.com) an. -

Klicken Sie im ShareFile-Webinterface auf Admin und wählen Sie Single Sign-On konfigurieren aus.

-

Bearbeiten Sie den Eintrag im Feld Anmelde-URL wie folgt:

Hier ist ein Beispiel für eine -Anmelde-URL vor den Änderungen:

https://xms.citrix.lab/samlsp/websso.do?action=authenticateUser&app=ShareFile_SAML_SP&reqtype=1.

-

Geben Sie den externen FQDN des virtuellen NetScaler Gateway-Servers plus /cginfra/https/ vor dem FQDN des Citrix Endpoint Management-Servers und 8443 hinter dem FQDN des Citrix Endpoint Management-Servers ein.

Hier ist ein Beispiel für eine bearbeitete URL:

https://nsgateway.acme.com/cginfra/https/xms.citrix.lab:8443/samlsp/websso.do?action=authenticateUser&app=ShareFile_SAML_SP&reqtype=1 -

Ändern Sie den Parameter

&app=ShareFile_SAML_SPin den internen Citrix Files-Anwendungsnamen. Der interne Name lautet standardmäßigShareFile_SAML. Allerdings wird bei jeder Änderung Ihrer Konfiguration eine Nummer an den internen Namen angehängt (ShareFile_SAML_2,ShareFile_SAML_3usw.). Sie können den internen Namen der App auf der Seite Konfigurieren > ShareFile nachschlagen.Hier ist ein Beispiel für eine bearbeitete URL:

https://nsgateway.acme.com/cginfra/https/xms.citrix.lab:8443/samlsp/websso.do?action=authenticateUser&app=ShareFile_SAML&reqtype=1 -

Fügen Sie am Ende der URL

&nssso=truehinzu.Hier ist ein Beispiel der endgültigen URL:

https://nsgateway.acme.com/cginfra/https/xms.citrix.lab:8443/samlsp/websso.do?action=authenticateUser&app=ShareFile_SAML&reqtype=1&nssso=true.

-

-

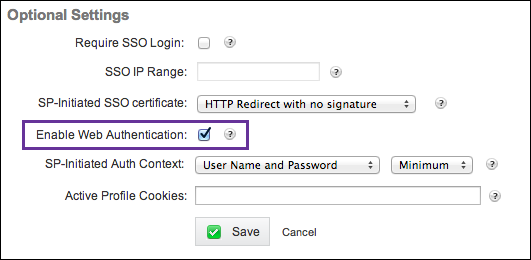

Aktivieren Sie unter Optional Settings das Kontrollkästchen Enable Web Authentication.

Überprüfen der Konfiguration

Überprüfen Sie die Konfiguration wie nachfolgend beschrieben.

-

Richten Sie Ihren Browser auf

https://<subdomain>sharefile.com/saml/login.Sie werden zum NetScaler Gateway-Anmeldungsformular umgeleitet. Erfolgt keine Umleitung, überprüfen Sie die oben aufgeführten Konfigurationseinstellungen.

-

Geben Sie die Anmeldeinformationen ein, die Sie für die NetScaler Gateway- bzw. Citrix Endpoint Management-Umgebung konfiguriert haben.

Ihre Citrix-Dateiordner unter

<subdomain>.sharefile.comwerden angezeigt. Wenn keine Citrix Files-Ordner angezeigt werden, prüfen Sie, ob Sie die richtigen Anmeldeinformationen eingegeben haben.