Azure Active Directory como proveedor de identidades

Configurar Azure Active Directory (AAD) como su proveedor de identidades (IdP) permite a los usuarios inscribirse en XenMobile con sus credenciales de Azure.

Se admiten dispositivos iOS, Android, Windows 10 y Windows 11. Los dispositivos iOS y Android se inscriben a través de Secure Hub. Este método de autenticación solo está disponible para los usuarios que se inscriben en MDM a través de Citrix Secure Hub. Los dispositivos que se inscriben en MAM no pueden autenticarse con credenciales de AAD. Para utilizar Secure Hub con MDM+MAM, configure XenMobile de modo que se pueda usar Citrix Gateway para la inscripción de MAM. Para obtener más información, consulte Citrix Gateway y XenMobile.

Puede configurar Azure como su proveedor de identidades desde Parámetros > Autenticación > Proveedor de identidades. La página Proveedor de identidades es nueva en esta versión de XenMobile. En versiones anteriores de XenMobile, Azure se configuraba en Parámetros > Microsoft Azure.

Requisitos

-

Versiones y licencias

- Para inscribir dispositivos iOS o Android, se necesita Secure Hub 10.5.5.

- Para inscribir dispositivos con Windows 10 o Windows 11, necesita licencias Premium de Microsoft Azure.

-

Autenticación y servicios de directorios

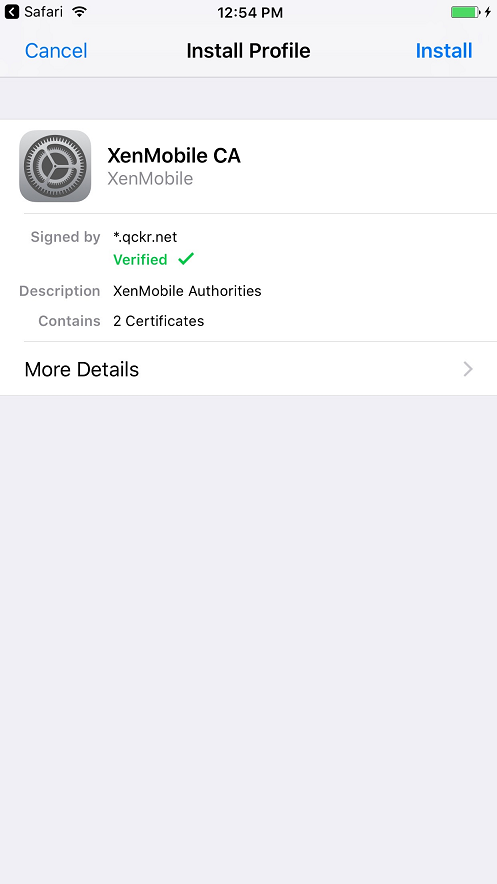

- XenMobile Server debe estar configurado para la autenticación basada en certificados.

- Si utiliza Citrix ADC para la autenticación, este debe configurarse para la autenticación basada en certificados.

- La autenticación de Secure Hub utiliza Azure AD y respeta el modo de autenticación que se defina en Azure AD.

- XenMobile Server debe conectarse a Windows Active Directory (AD) mediante LDAP. Configure el servidor local de LDAP para la sincronización con Azure AD.

Flujo de autenticación

Cuando el dispositivo se inscribe a través de Secure Hub y XenMobile está configurado para usar Azure como proveedor de identidades:

-

En su dispositivo, los usuarios introducen un nombre de usuario y una contraseña de Azure Active Directory en la pantalla de inicio de sesión de Azure AD que se muestra en Secure Hub.

-

Azure AD valida el usuario y envía un token de ID.

-

Secure Hub comparte el token de ID con XenMobile Server.

-

XenMobile valida el token de ID y la información de usuario presente en el token de ID. XenMobile devuelve un ID de sesión.

Configuración de cuenta de Azure

Para usar Azure Active Directory como su proveedor de identidades, primero inicie sesión en su cuenta de Azure y haga estos cambios:

-

Registre el dominio personalizado y verifíquelo. Para obtener información detallada, consulte Guía de inicio rápido: Incorporación de un nombre de dominio personalizado a Azure.

-

Extienda el directorio local a Azure Active Directory mediante las herramientas de integración de directorios. Para obtener información más detallada, consulte Integrar directorios.

Para usar Azure Active Directory para inscribir dispositivos con Windows 10 y Windows 11, realice estos cambios en la cuenta de Azure:

-

Haga de MDM una parte fiable de Azure Active Directory. Para ello, haga clic en Azure Active Directory > Aplicaciones y, a continuación, haga clic en Agregar.

-

Seleccione Agregar una aplicación en la galería. Vaya a ADMINISTRACIÓN DE DISPOSITIVOS MÓVILES y seleccione Aplicación MDM local. Guarde la configuración.

Puede elegir la aplicación local incluso aunque se hubiera registrado en la nube de Citrix XenMobile. Según la terminología de Microsoft, toda aplicación no multiempresa (o multiarrendatario) es una aplicación MDM local.

- En la aplicación, configure los términos de uso de los dispositivos de punto final, URI de ID de aplicación y la detección de XenMobile Server de la siguiente manera:

-

URL de detección MDM:

https://<FQDN>:8443/<instanceName>/wpe -

URL de condiciones de uso MDM:

https://<FQDN>:8443/<instanceName>/wpe/tou -

URI de ID de la aplicación:

https://<FQDN>:8443/

-

URL de detección MDM:

-

Seleccione la aplicación MDM local que creó en el paso 2. Habilite la opción Administrar dispositivos para estos usuarios para permitir la administración de dispositivos móviles de todos los usuarios o de un grupo de usuarios concreto.

Para obtener más información sobre el uso de Azure Active Directory para dispositivos con Windows 10 y Windows 11, consulte el artículo Azure Active Directory integration with MDM de Microsoft.

Configurar Azure Active Directory como su proveedor de identidades

-

Busque o tome nota de la información que necesaria de su cuenta de Azure:

- “ID de arrendatario”, obtenido desde la página “Configuración de la aplicación” de Azure.

- Si quiere usar Azure AD para inscribir dispositivos con Windows 10 o Windows 11, también necesita:

- URI de ID de aplicación: La dirección URL del servidor que ejecuta XenMobile.

- ID de cliente: Un identificador único para la aplicación; puede obtenerlo desde la página “Configurar” de Azure.

- Clave: Se obtiene desde la página “Configuración de la aplicación” de Azure.

-

En la consola de XenMobile, haga clic en el icono con forma de engranaje situado en la esquina superior derecha. Aparecerá la página Parámetros.

-

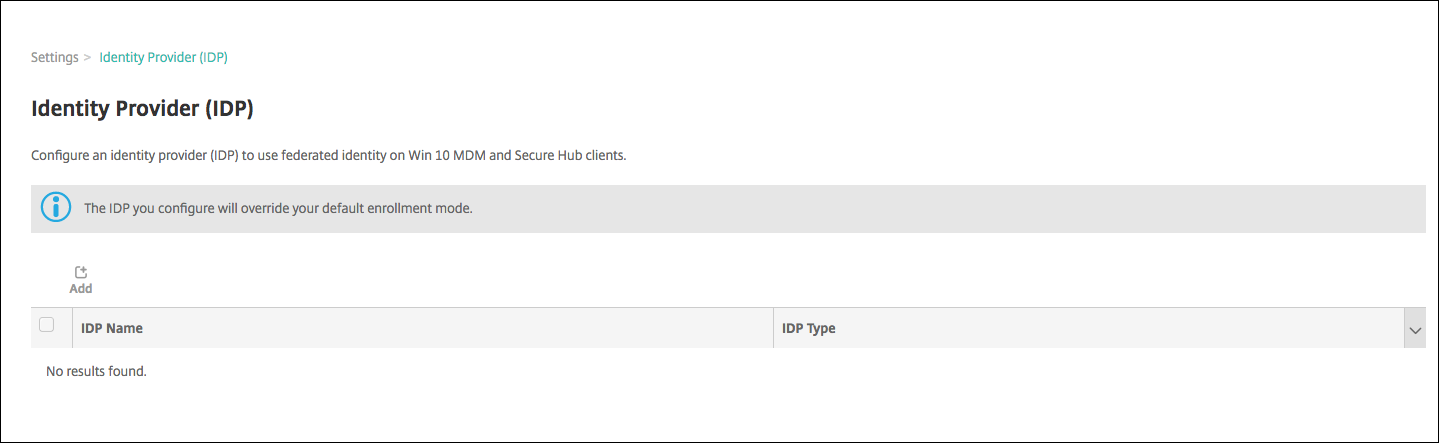

En Autenticación, haga clic en Proveedor de identidades (IdP). Aparecerá la página Proveedor de identidades.

-

Haga clic en Agregar. Aparecerá la página Configuración de IdP.

-

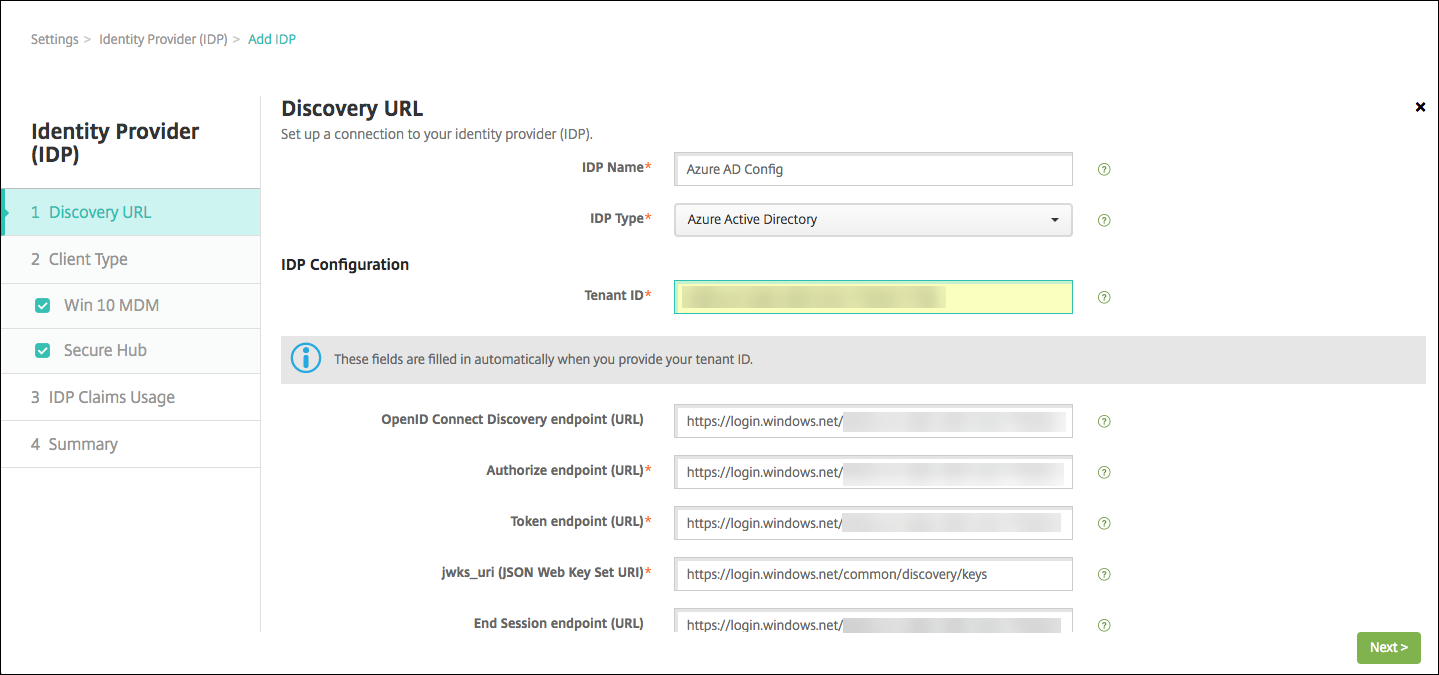

Configure la siguiente información acerca de su IdP:

- Nombre de IdP: Escriba un nombre para la conexión del proveedor de identidades que está creando.

- Tipo de IdP: Elija Azure Active Directory como el tipo de proveedor de identidades.

- ID de arrendatario: Copie este valor de la página “Configuración de la aplicación” de Azure. En la barra de direcciones del explorador, copie la sección de números y letras.

Por ejemplo, en

https://manage.windowszaure.com/acmew.onmicrosoft.com#workspaces/ActiveDirectoryExtensin/Directory/abc213-abc123-abc123/onprem..., el ID del arrendatario es:abc123-abc123-abc123.

-

El resto de los campos se rellena automáticamente. Cuando se rellenen, haga clic en Siguiente.

-

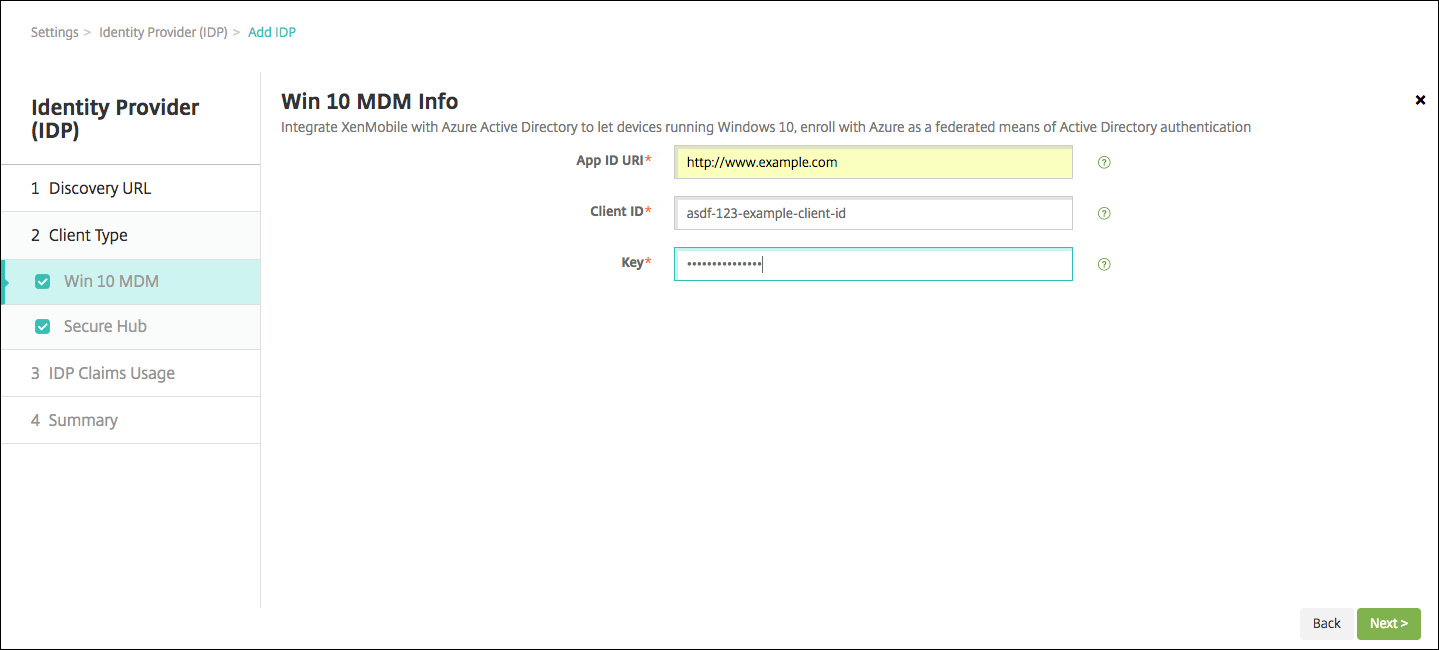

Para configurar XenMobile para inscribir dispositivos con Windows 10 y Windows 11 mediante Azure Active Directory para la inscripción de MDM, configure estos parámetros. Para omitir este paso opcional, desmarque MDM Windows.

- URI de ID de la aplicación: Escriba la URL del servidor de XenMobile Server que especificó cuando configuró los parámetros de Azure.

- ID de cliente: Copie y pegue este valor de la página “Configuración de Azure”. El ID de cliente es un identificador único de la aplicación.

- Clave: Copie este valor de la página “Configuración de la aplicación” de Azure. En la sección de las claves, seleccione una duración de la lista y, a continuación, guarde la configuración. Ahora, puede copiar la clave y pegarla en este campo. Se necesita una clave para que las aplicaciones lean o escriban datos en Microsoft Azure Active Directory.

-

Haga clic en Siguiente.

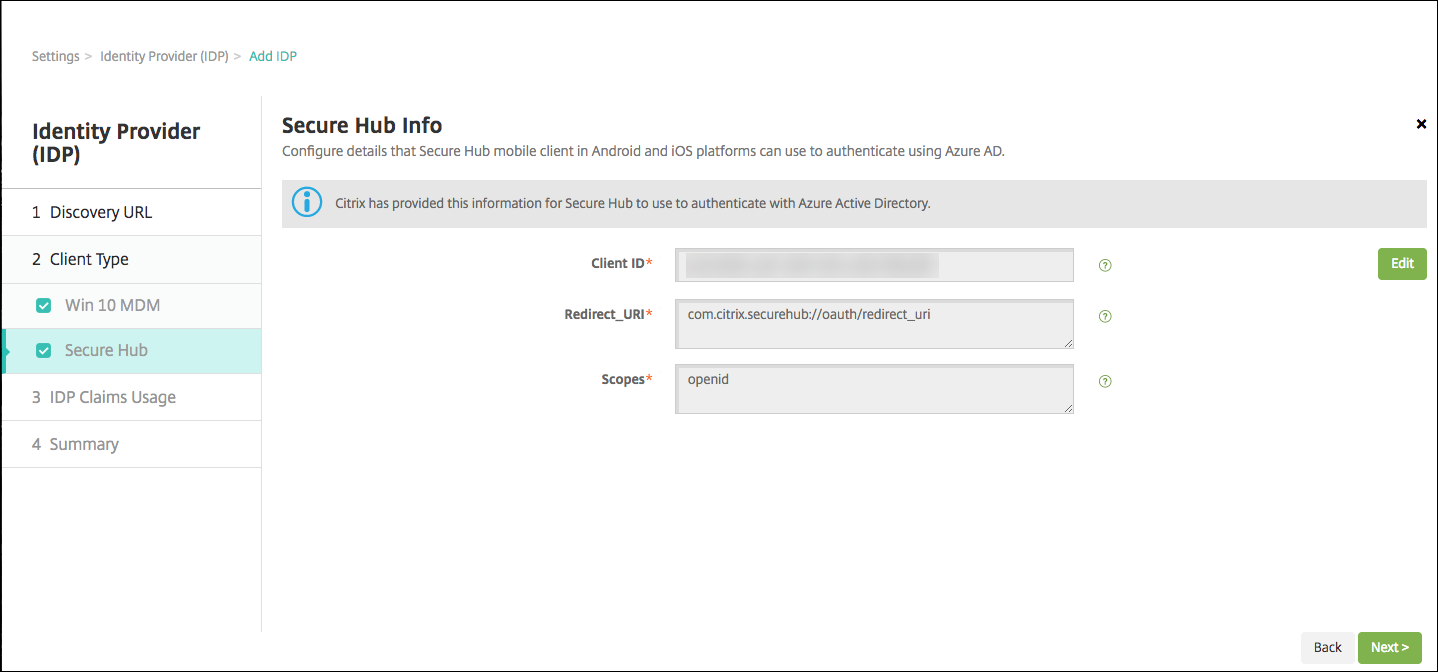

Citrix ha registrado Secure Hub en Microsoft Azure y se encarga de la información. En esta pantalla, se muestran los datos que utiliza Secure Hub para comunicarse con Azure Active Directory. Use esta página en el futuro si necesita cambiar alguno de estos datos. Modifique esta página solo si Citrix se lo recomienda.

-

Haga clic en Siguiente.

-

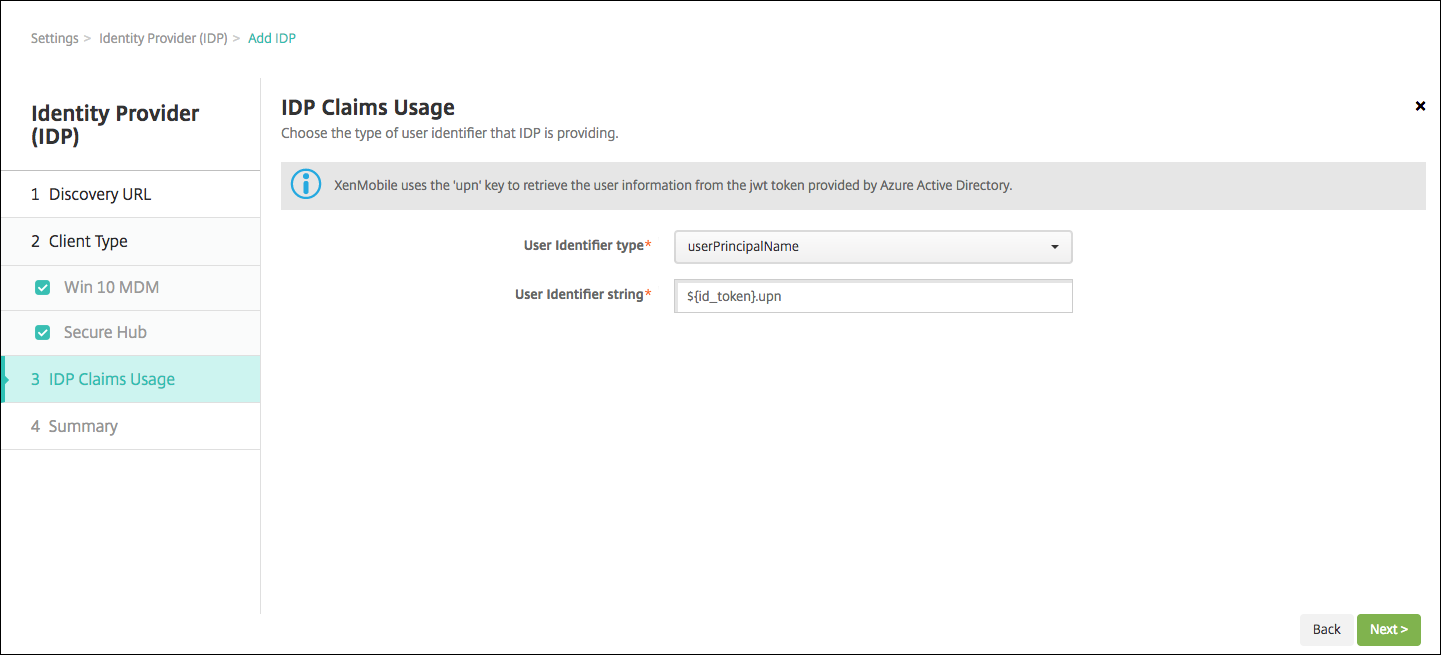

Configure el tipo de identificador de usuario que proporciona el IdP:

- Tipo de identificador de usuario: Elija userPrincipalName de la lista desplegable.

- Cadena de identificador del usuario: Este campo se rellena automáticamente.

-

Haga clic en Siguiente.

-

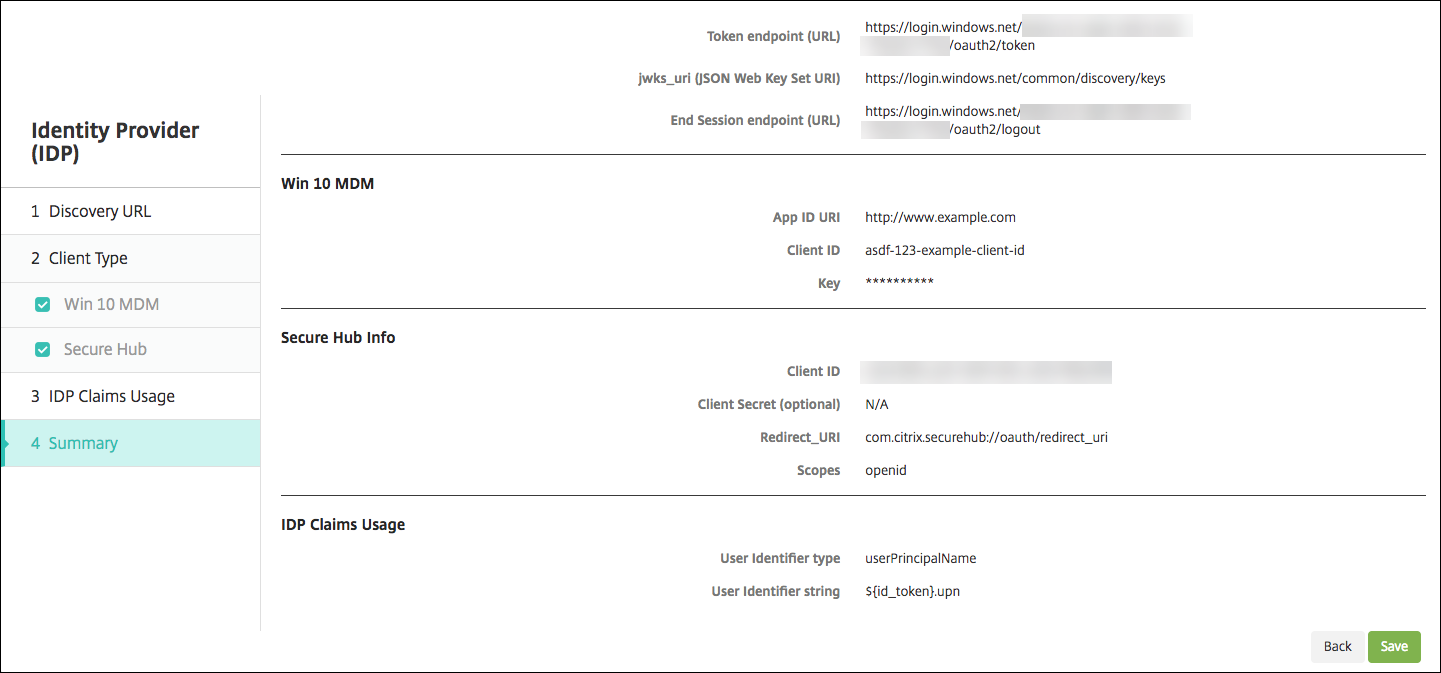

Revise la página Resumen y haga clic en Guardar.

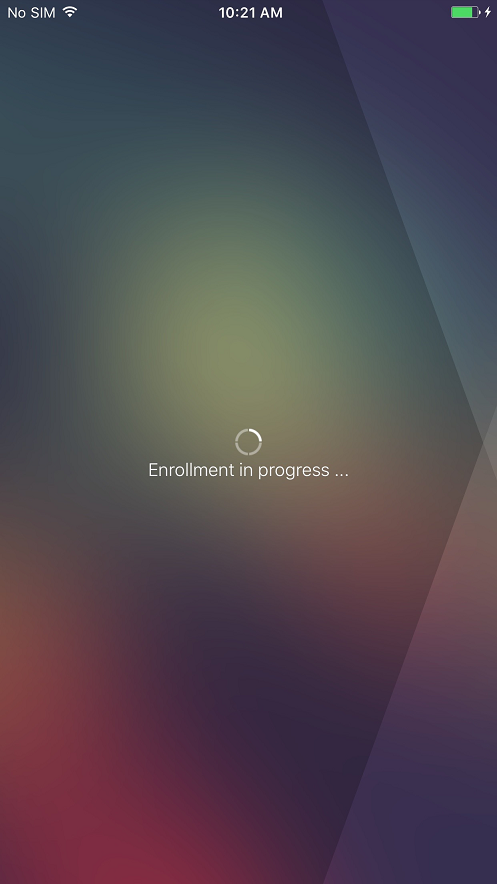

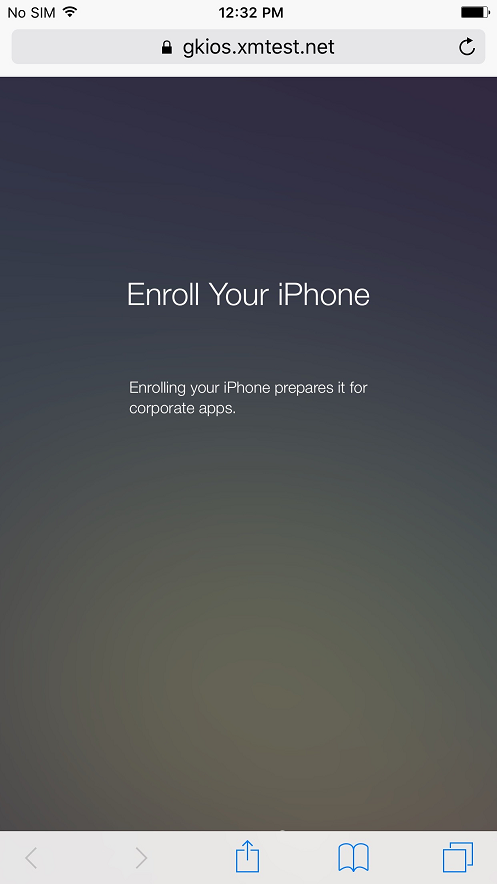

Experiencia de los usuarios

-

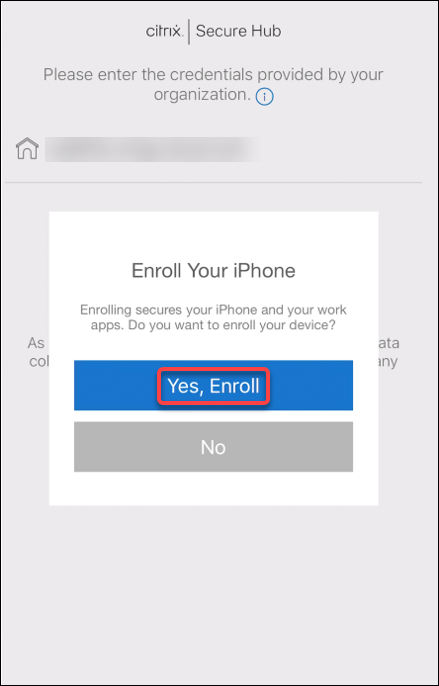

Los usuarios inician Secure Hub. A continuación, los usuarios introducen el nombre de dominio completo (FQDN) de XenMobile Server, un nombre de principal de usuario (UPN) o una dirección de correo electrónico.

-

Luego, los usuarios hacen clic en Sí, inscribirlo.

-

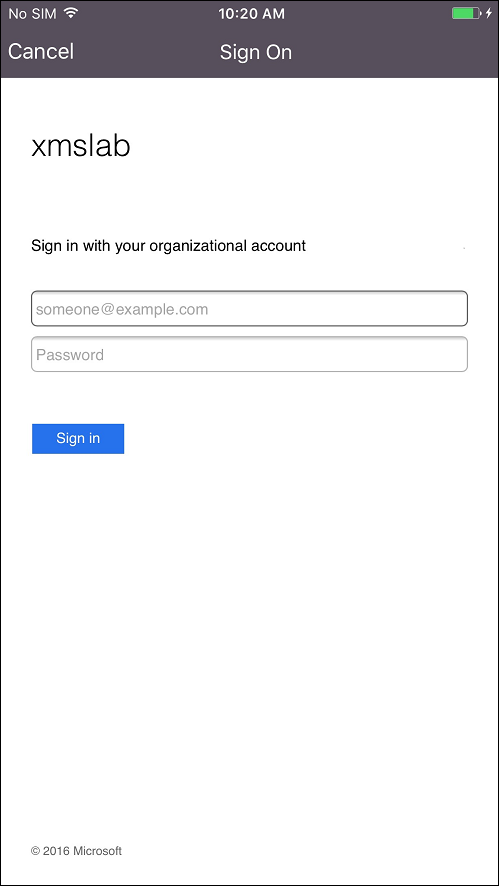

Los usuarios inician sesión con sus credenciales de Azure AD.

-

Los usuarios completan los pasos de inscripción de la misma forma que cualquier otra inscripción a través de Secure Hub.

Nota:

XenMobile no admite la autenticación a través de Azure AD para invitaciones de inscripción. Si envía una invitación de inscripción a los usuarios y esa invitación contiene una URL de inscripción, los usuarios deberán autenticarse a través de LDAP en lugar de Azure AD.