Directiva de Windows Information Protection

Windows Information Protection (WIP), anteriormente conocida como Enterprise Data Protection (EDP), es una tecnología de Windows que ofrece protección frente a la filtración potencial de datos de empresa. La filtración de datos se puede producir por compartir datos de empresa con aplicaciones protegidas que no sean de empresa, compartir datos entre las aplicaciones o fuera de la red de la empresa. Para obtener más información, consulte Protect your enterprise data using Windows Information Protection (WIP).

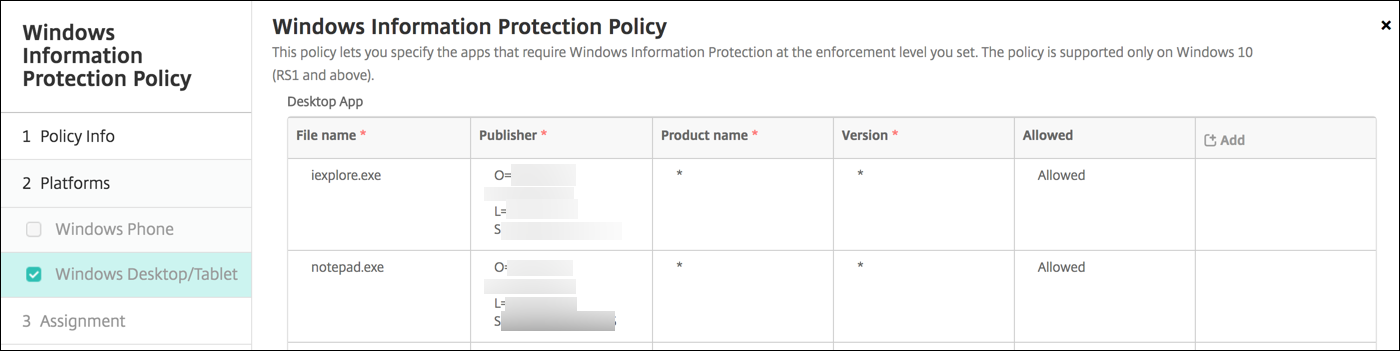

En XenMobile, puede crear una directiva de dispositivo para especificar las aplicaciones que requieren Windows Information Protection al nivel de exigencia que necesite. La directiva Windows Information Protection es para tabletas y escritorios supervisados con Windows 10 o Windows 11.

XenMobile incluye algunas aplicaciones comunes y puede agregar otras. Puede especificar un nivel de aplicación de la directiva que afecte a la experiencia de usuario. Por ejemplo, puede:

-

Bloquear toda forma inadecuada de compartir datos.

-

Advertir sobre formas inadecuadas de compartir datos y permitir que los usuarios anulen la directiva.

-

Ejecutar WIP de forma silenciosa al iniciar sesión y permitir formas inadecuadas de compartir datos.

Para excluir aplicaciones de Windows Information Protection, defina las aplicaciones en archivos XML de Microsoft AppLocker y, a continuación, importe esos archivos en XenMobile.

Para agregar o configurar esta directiva, vaya a Configurar > Directivas de dispositivo. Para obtener más información, consulte Directivas de dispositivo.

Parámetros de Windows 10 y Windows 11

-

Aplicación de escritorio (escritorios con Windows 10 o Windows 11), aplicación de almacén (tabletas con Windows 10 o Windows 11): XenMobile incluye algunas aplicaciones comunes, como se muestra en el ejemplo anterior. Puede modificar o quitar las aplicaciones según sea necesario.

Para agregar otras aplicaciones: En la tabla Aplicación de escritorio o Aplicación de tienda, haga clic en Agregar e indique la información de la aplicación.

Las aplicaciones Permitidas pueden leer, crear y actualizar los datos de empresa. Las aplicaciones Denegadas no pueden acceder a los datos de empresa. Las aplicaciones Exentas pueden leer los datos de empresa, pero no pueden crear ni modificar los datos.

-

XML de AppLocker: Microsoft proporciona una lista de las aplicaciones Microsoft que presentan problemas conocidos de compatibilidad con WIP. Para excluir esas aplicaciones de WIP, haga clic en Examinar para cargar la lista. XenMobile combina el archivo XML cargado de AppLocker con las aplicaciones de escritorio y tienda en la directiva enviada al dispositivo. Para obtener más información, consulte Recommended block list for Windows Information Protection.

-

Nivel de exigencia: Seleccione una opción para especificar cómo quiere que Windows Information Protection proteja y administre el uso compartido de datos. Está desactivado de forma predeterminada.

-

0-No. La protección WIP está inhabilitada y no protege ni audita los datos.

-

1-Silencioso: La protección WIP se ejecuta de forma silenciosa, registra toda forma inadecuada de compartir datos y no bloquea nada. Puede acceder a los registros desde Informes CSP.

-

2-Reemplazar: La protección WIP advierte a los usuarios sobre una forma potencialmente no segura de compartir datos. Los usuarios pueden anular las advertencias y compartir los datos. Este modo registra las acciones, incluidas las anulaciones del usuario, en el registro de auditoría.

-

3-Bloquear: La protección WIP impide que los usuarios compartan datos de manera potencialmente no segura.

-

-

Nombres de dominio protegidos: Los dominios que la empresa usa para la identidad de los usuarios. Esta lista de dominios de identidad administrados, junto con el dominio principal, conforman la identidad de su empresa administradora. El primer dominio de la lista es la identidad de empresa principal utilizada en la interfaz de usuario de Windows. Usar “ ” para separar los elementos de la lista. Por ejemplo: domain1.com | domain2.com -

Certificado de recuperación de datos: Haga clic en Examinar y, a continuación, seleccione el certificado de recuperación que se usará para recuperar datos provenientes de archivos cifrados. Este certificado es el mismo que el certificado del agente de recuperación de datos (DRA) para el sistema de archivos de cifrado (EFS), que solo se entrega a través de MDM en lugar de la directiva de grupo. Si un certificado de recuperación no está disponible, créelo. Para obtener más información, consulte “Crear un certificado de recuperación de datos” en esta sección.

-

Nombres de dominio de red: Una lista de dominios que incluye los dominios límite de la empresa. WIP protege todo el tráfico a los dominios completos en esta lista. Este parámetro, junto con el parámetro Intervalo IP, detecta si un dispositivo de punto final de la red es personal o empresarial en las redes privadas. Utilice comas para separar los elementos de la lista. Por ejemplo: corp.ejemplo.com,region.ejemplo.com

-

Intervalo IP: Una lista de los intervalos de IPv4 e IPv6 de la empresa que definen los equipos incluidos en la red empresarial. WIP considera estas ubicaciones como destinos seguros para compartir datos empresariales. Utilice comas para separar los elementos de la lista. Por ejemplo:

10.0.0.0-10.255.255.255,2001:4898::-2001:4898:7fff:ffff:ffff:ffff:ffff:ffff -

La lista de intervalos IP es autoritativa: Para impedir que Windows detecte automáticamente los intervalos de IP, active este parámetro. Está desactivado de forma predeterminada.

-

Servidores proxy: Una lista de los servidores proxy que puede usar la empresa para recursos empresariales. Este parámetro es necesario si usa a un proxy en la red. Sin un servidor proxy, los recursos de la empresa podrían no estar disponibles cuando un cliente esté detrás de un proxy. Por ejemplo, es posible que los recursos no estén disponibles en ciertos puntos de acceso Wi-Fi de hoteles y restaurantes. Utilice comas para separar los elementos de la lista. Por ejemplo:

proxy.example.com:80;157.54.11.118:443 -

Servidores proxy internos. Una lista de los servidores proxy por los que pasan los dispositivos para conectarse a los recursos en la nube. El uso de este tipo de servidor indica que los recursos de la nube a los que se conecta son recursos empresariales. No incluya en esta lista ningún servidor del parámetro Servidores proxy, que se utilizan para el tráfico no protegido por WIP. Utilice comas para separar los elementos de la lista. Por ejemplo:

example.internalproxy1.com;10.147.80.50 -

Recursos de nube: Una lista de recursos de la nube que protege WIP. Para dirigir el tráfico de cada recurso en la nube, también puede especificar un servidor proxy en la lista Servidores proxy. Todo el tráfico enrutado a través de Servidores proxy se trata como tráfico de empresa. Utilice comas para separar los elementos de la lista. Por ejemplo:

domain1.com:InternalProxy.domain1.com,domain2.com:InternalProxy.domain2.com -

Revocar certificado WIP al desinscribir: Especifica si se deben revocar las claves de cifrado local del dispositivo de usuario cuando se desinscriba de Windows Information Protection. Después de revocar las claves de cifrado, un usuario no puede acceder a los datos de empresa cifrados. Si está desactivado, las claves no se revocan y el usuario sigue teniendo acceso a los archivos protegidos después de desinscribirse. Está activado de forma predeterminada.

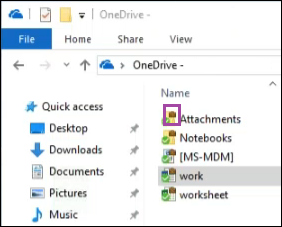

- Mostrar iconos de superposición: Especifica si se debe superponer el icono de Windows Information Protection sobre los archivos de empresa en Explorer y en los iconos de aplicaciones solo empresariales en el menú Inicio. Está desactivado de forma predeterminada.

-

Crear un certificado de recuperación de datos

Se requiere un certificado de recuperación de datos para habilitar la directiva Windows Information Protection.

-

En la máquina con la consola de XenMobile, abra un símbolo del sistema y vaya a una carpeta (que no sea Windows\System32) donde quiera crear el certificado.

-

Ejecute el comando:

cipher /r:ESFDRA -

Cuando se le solicite, introduzca una contraseña para proteger el archivo de clave privada.

El comando de cifrado crea un archivo .cer y .pfx.

-

En la consola de XenMobile, vaya a Parámetros > Certificados e importe el archivo CER, que se aplica a tabletas con Windows 10 y Windows 11.

Experiencia de usuario

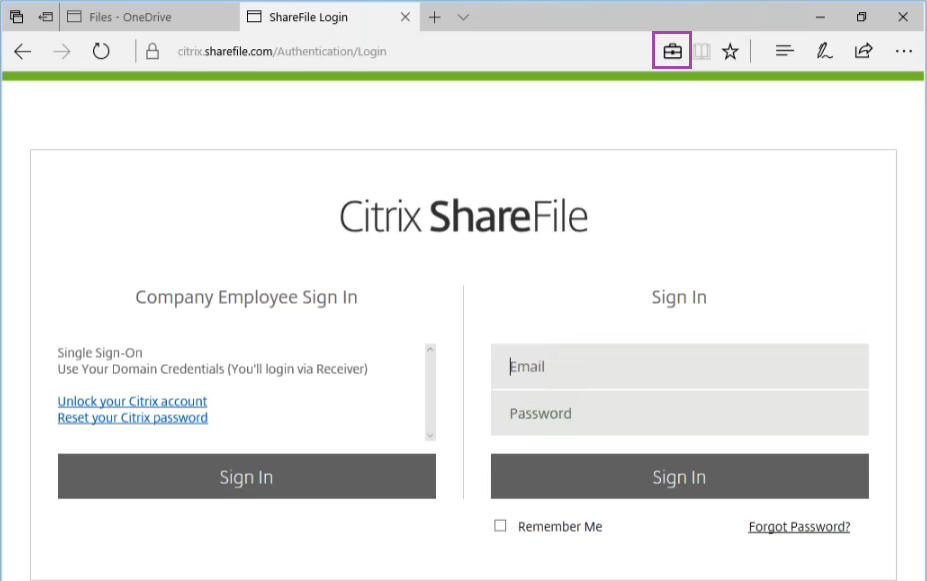

Cuando Windows Information Protection está en vigor, las aplicaciones y los archivos incluyen un icono:

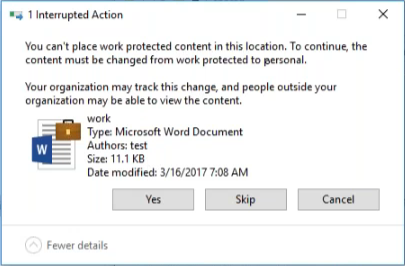

Si un usuario intenta copiar o guardar un archivo protegido en una ubicación no protegida, aparece la siguiente notificación, dependiendo del nivel de exigencia configurado.